Überprüfung der CSR- und Zertifikatsabweichung für UC

Download-Optionen

-

ePub (1.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird beschrieben, wie festgestellt werden kann, ob das signierte Zertifikat der Zertifizierungsstelle (Certificate Authority, CA) mit dem vorhandenen CSR (Certificate Signing Request) für Cisco Unified Application Server übereinstimmt.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über X.509/CSR zu verfügen.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardwareversionen beschränkt.

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Zugehörige Produkte

Dieses Dokument kann auch mit den folgenden Hardware- und Softwareversionen verwendet werden:

- Cisco Unified Communications Manager (CUCM)

- Cisco Unified IM und Presence

- Cisco Unified Unity Connection

- CUIS

- Cisco Meidasence

- Cisco Unified Contact Center Express (UCCX)

Hintergrundinformationen

Ein Zertifizierungsantrag besteht aus einem DN, einem öffentlichen Schlüssel und einem optionalen Satz von Attributen, die gemeinsam von der Stelle unterzeichnet werden, die die Zertifizierung anfordert. Zertifizierungsanfragen werden an eine Zertifizierungsstelle gesendet, die den Antrag in ein X.509-Zertifikat für den öffentlichen Schlüssel umwandelt. In welcher Form gibt die Zertifizierungsstelle das neu signierte Zertifikat zurück, das nicht in den Geltungsbereich dieses Dokuments fällt. Eine PKCS #7-Nachricht ist eine Möglichkeit. (RFC:2986).

Zertifikatsverwaltung von Cisco Communications Manager

Die Aufnahme eines Satzes von Attributen soll in zweifacher Hinsicht erfolgen:

- Um weitere Informationen über eine bestimmte Entität oder ein Anfechtungskennwort bereitzustellen, mit dem die Entität später den Widerruf eines Zertifikats beantragen kann.

- Um Attribute für die Aufnahme in X.509-Zertifikate bereitzustellen. Die aktuellen Unified Communications (UC)-Server unterstützen kein Challenge-Passwort.

Aktuelle Cisco UC-Server benötigen diese Attribute in einem CSR (siehe folgende Tabelle):

| Informationen |

Beschreibung |

| Orgie |

Organisationseinheit |

| Orgname |

Organisationsname |

| Ort |

Sitz der Organisation |

| Staat |

Organisationsstatus |

| Land |

Ländercode kann nicht geändert werden. |

| alternatehostname |

alternativer Hostname |

Problem

Wenn Sie UC unterstützen, können Sie in vielen Fällen feststellen, dass das von der CA signierte Zertifikat nicht auf die UC-Server hochgeladen wird. Sie können nicht immer angeben, was bei der Erstellung des signierten Zertifikats geschehen ist, da Sie nicht die Person sind, die den CSR zum Erstellen des signierten Zertifikats verwendet hat. In den meisten Szenarien dauert das erneute Signieren eines neuen Zertifikats mehr als 24 Stunden. UC-Server wie CUCM verfügen nicht über detailliertes Log/Trace, um den Fehler beim Hochladen des Zertifikats zu identifizieren, sondern geben lediglich eine Fehlermeldung aus. Dieser Artikel soll das Problem eingrenzen, ob es sich um ein UC-Server- oder ein CA-Problem handelt.

Allgemeine Praxis für CA-signierte Zertifikate in CUCM

CUCM unterstützt die Integration mit CAs von Drittanbietern mithilfe eines PKCS#10 CSR-Mechanismus, auf den über die GUI des Cisco Unified Communications Operating System Certificate Manager zugegriffen werden kann. Kunden, die derzeit CAs von Drittanbietern verwenden, müssen den CSR-Mechanismus verwenden, um Zertifikate für Cisco CallManager, CAPF, IPSec und Tomcat auszustellen.

Schritt 1: Ändern Sie die Identifikationsnummer, bevor Sie die CSR-Anfrage erstellen.

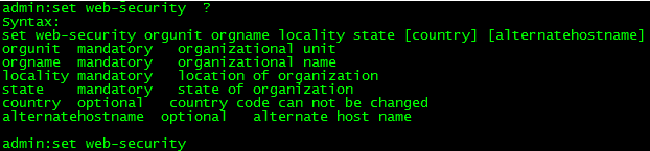

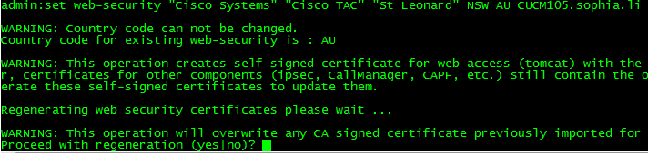

Die Identität des CUCM-Servers zur Generierung eines CSR kann mithilfe des Befehls set web-security geändert werden, wie in diesem Bild gezeigt.

Wenn Sie in den obigen Feldern Speicherplatz haben, verwenden Sie "", um den Befehl wie im Bild gezeigt auszuführen.

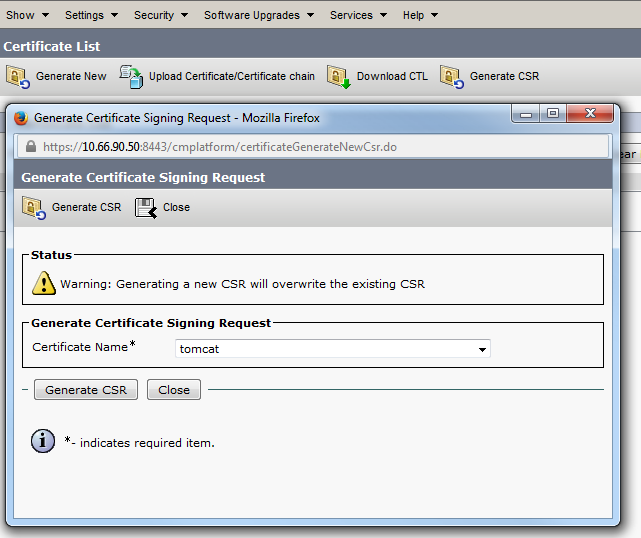

Schritt 2: Erstellen Sie CSR, wie im Bild gezeigt.

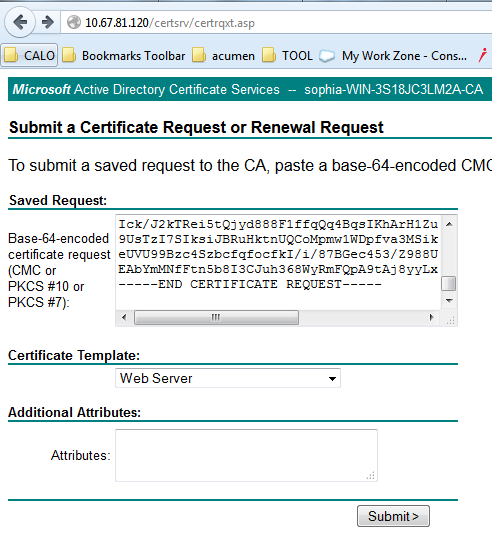

Schritt 3: Laden Sie den CSR herunter und lassen Sie ihn von der CA signieren, wie im Bild gezeigt.

Schritt 4: Laden Sie das Zertifikat mit CA-Signatur auf den Server hoch.

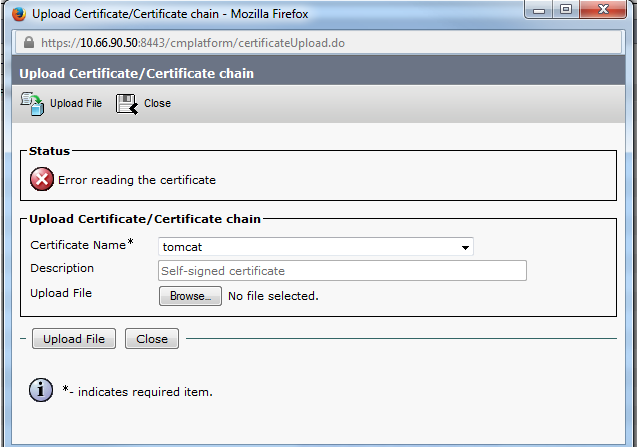

Wenn die CSR-Nummer erstellt und das Zertifikat signiert ist und Sie es nicht mit der Fehlermeldung "Fehler beim Lesen des Zertifikats" hochladen (wie in diesem Bild gezeigt), müssen Sie überprüfen, ob die CSR-Nummer erneut generiert wird oder ob das signierte Zertifikat selbst die Ursache des Problems ist.

Es gibt drei Möglichkeiten zu überprüfen, ob die CSR-Anfrage regeneriert wird oder das signierte Zertifikat selbst die Ursache für die Ausgabe ist.

Lösung 1. OpenSSL-Befehl in root (oder Linux) verwenden

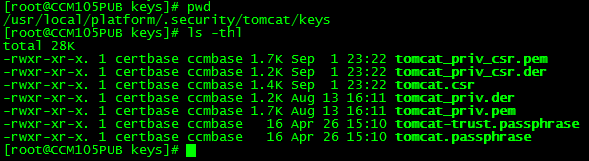

Schritt 1: Melden Sie sich beim Stamm an, und navigieren Sie zum Ordner, wie im Bild gezeigt.

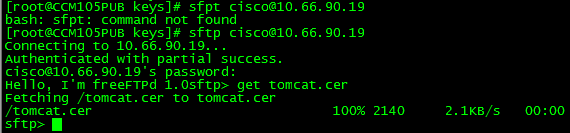

Schritt 2: Kopieren Sie das signierte Zertifikat in denselben Ordner mit Secure FTP (SFTP). Wenn Sie keinen SFTP-Server einrichten können, kann das Zertifikat auch vom Upload im TFTP-Ordner auf den CUCM übertragen werden, wie im Bild gezeigt.

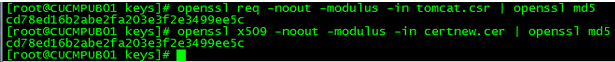

3. Überprüfen Sie MD5 auf die CSR-Nummer und das signierte Zertifikat, wie im Bild gezeigt.

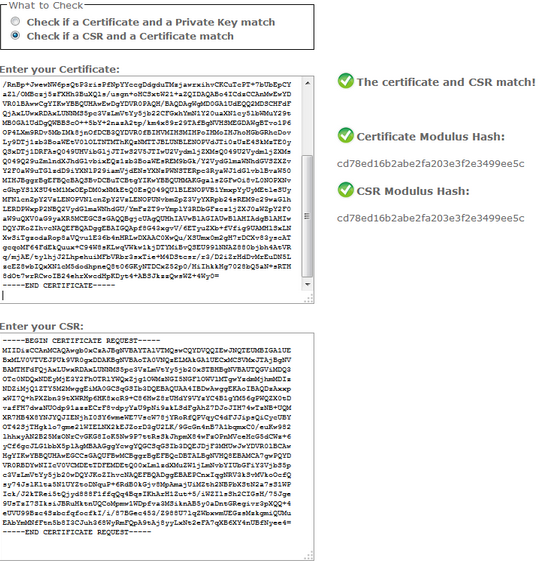

Lösung 2. Beliebige SSL-Zertifikatsschlüsselzuordnung aus dem Internet verwenden

Lösung 3. Vergleichen von Inhalten aus jedem CSR-Decoder aus dem Internet

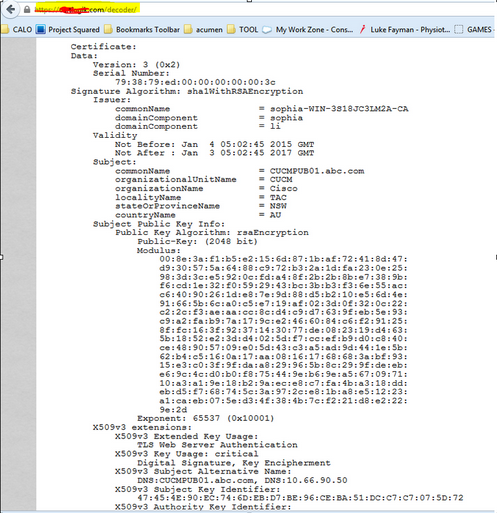

Schritt 1: Kopieren Sie die Detailinformationen des Sitzungszertifikats für jede Sitzung, wie in diesem Bild gezeigt.

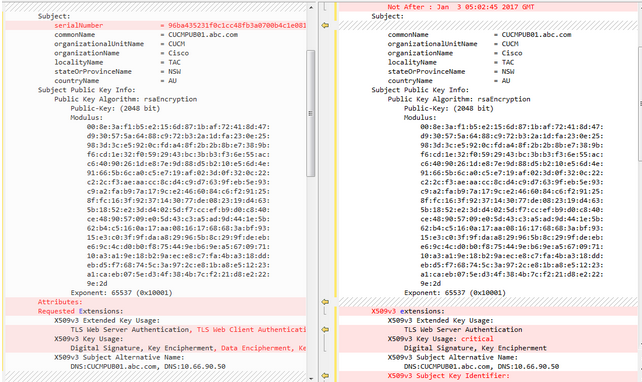

Schritt 2: Vergleichen Sie sie in einem Tool wie Notepad+ mit dem Plugin Vergleichen, wie in diesem Bild gezeigt.

Beiträge von Cisco Ingenieuren

- Simon Xiu LiCisco TAC-Techniker

- Craig CooperCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback