Einleitung

In diesem Dokument wird die Konfiguration und Fehlerbehebung von Cisco Threat Intelligence Director (TID) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie folgende Themen kennen:

- FirePOWER Management Center (FMC)-Administration

Sie müssen diese Bedingungen sicherstellen, bevor Sie die Funktion Cisco Threat Intelligence Director konfigurieren:

- Das FirePOWER Management Center (FMC):

- Muss auf Version 6.2.2 (oder höher) ausgeführt werden (kann auf einem physischen oder virtuellen FMC gehostet werden).

- Muss mit mindestens 15 GB RAM konfiguriert werden.

- Muss mit aktiviertem REST-API-Zugriff konfiguriert werden.

- Der Sensor muss Version 6.2.2 (oder höher) ausführen.

- Auf der Registerkarte "Erweiterte Einstellungen" der Richtlinienoption für die Zugriffskontrolle muss Threat Intelligence Director aktivieren aktiviert sein.

- Fügen Sie der Zugriffskontrollrichtlinie Regeln hinzu, die noch nicht vorhanden sind.

- Wenn Sie möchten, dass SHA-256-Observables Beobachtungen und FirePOWER Management Center-Ereignisse generieren, erstellen Sie eine oder mehrere Malware-Cloud-Lookup- oder Blockierungs-Malware-Dateiregeln, und ordnen Sie die Dateirichtlinie einer oder mehreren Regeln in der Zugriffskontrollrichtlinie zu.

- Wenn Sie mithilfe von IPv4-, IPv6-, URL- oder Domain Name-Beobachtungen Verbindungs- und Sicherheitsinformationen generieren möchten, aktivieren Sie die Protokollierung von Verbindungs- und Sicherheitsinformationen in der Zugriffskontrollrichtlinie.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Cisco FirePOWER Threat Defense (FTD) Virtual (virtuell) mit 6.2.2.81

- FirePOWER Management Center Virtual (vFMC) mit 6.2.2.81

Hinweis: Die Informationen in diesem Dokument wurden auf Basis der Geräte in einer bestimmten Laborumgebung erstellt. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

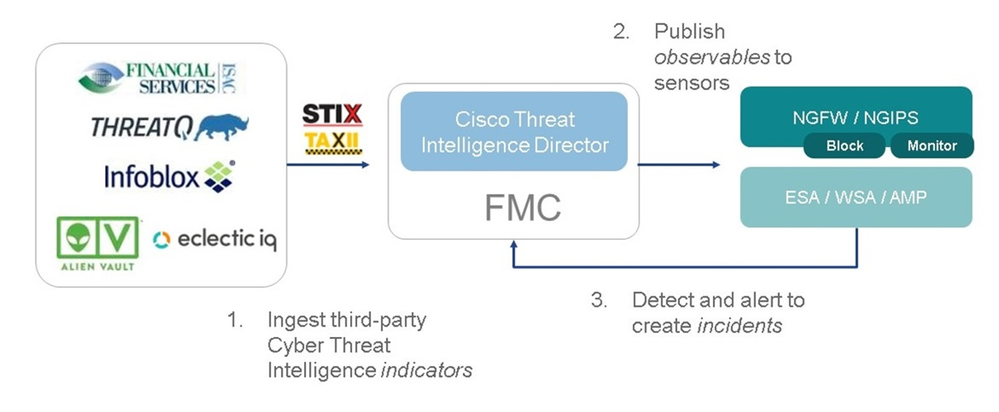

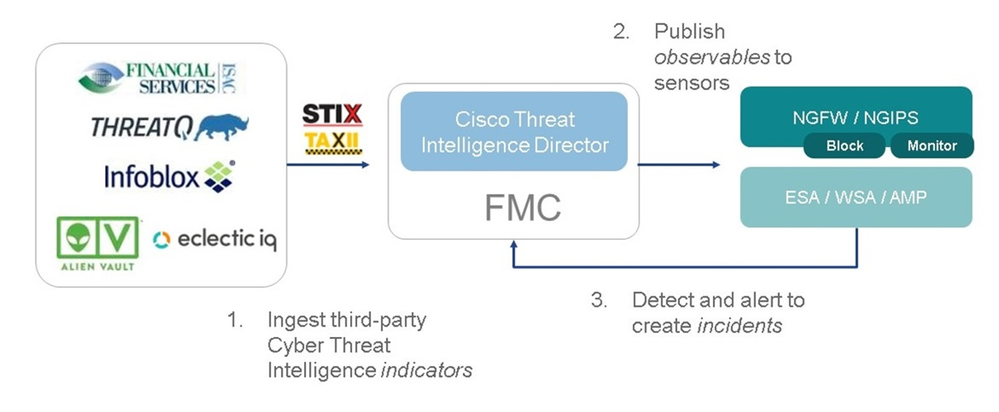

Cisco Threat Intelligence Director (TID) ist ein System, das Informationen zu Bedrohungen operationalisiert. Das System nutzt und normalisiert Informationen zu heterogenen Cyber-Bedrohungen von Drittanbietern, veröffentlicht diese Informationen für Erkennungstechnologien und korreliert die Beobachtungen der Erkennungstechnologien.

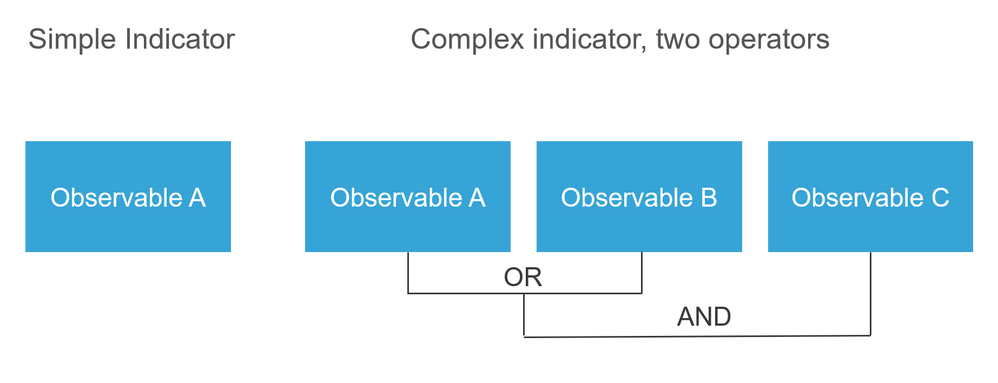

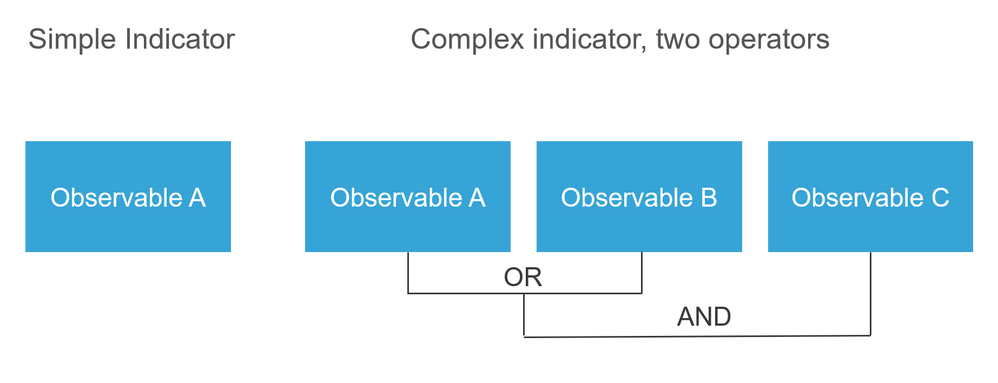

Es gibt drei neue Begriffe: Observables, Indikatoren und Incidents. Beobachtbar ist nur eine Variable, die z. B. URL, Domäne, IP-Adresse oder SHA256 sein kann. Indikatoren werden aus Observablen hergestellt. Es gibt zwei Arten von Indikatoren. Ein einfacher Indikator enthält nur einen beobachtbaren. Bei komplexen Indikatoren gibt es zwei oder mehr Beobachtungswerte, die über logische Funktionen wie AND und OR miteinander verbunden sind. Sobald das System den Datenverkehr erkennt, der auf dem FMC blockiert oder überwacht werden soll, wird der Vorfall angezeigt.

Wie funktioniert es?

Wie im Bild gezeigt, müssen Sie auf dem FMC Quellen konfigurieren, von denen Sie Bedrohungsinformationen herunterladen möchten. Das FMC sendet diese Informationen (Observables) dann an die Sensoren. Wenn der Datenverkehr mit den Messwerten übereinstimmt, werden die Ereignisse in der Benutzeroberfläche des FMC angezeigt.

Es gibt zwei neue Begriffe:

- STIX (Structured Threat Intelligence eXpression) ist ein Standard für die Freigabe und Nutzung von Informationen zu Bedrohungen. Es gibt drei wichtige Funktionselemente: Indikatoren, Beobachtungsdaten und Vorfälle.

- TAXII (Trusted Automated eXchange of Indicator Information) ist ein Übertragungsmechanismus für Bedrohungsinformationen.

Konfigurieren

Beachten Sie zum Abschließen der Konfiguration die folgenden Abschnitte:

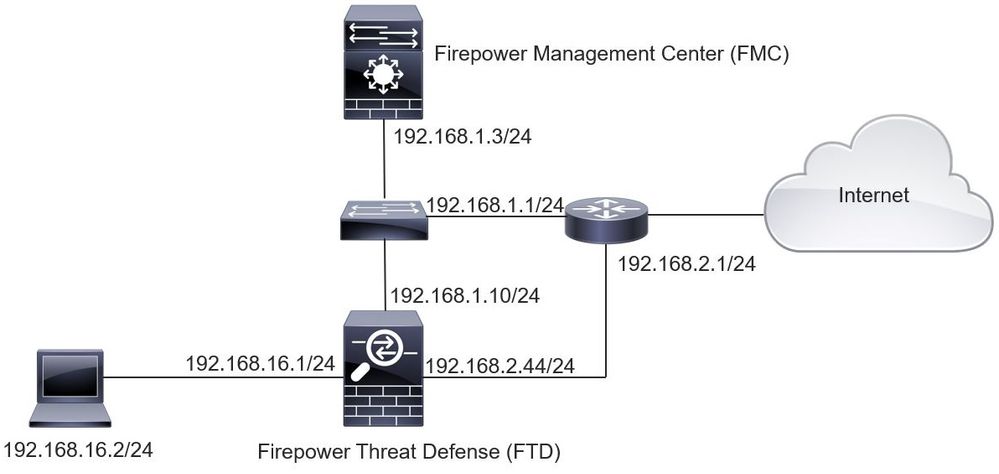

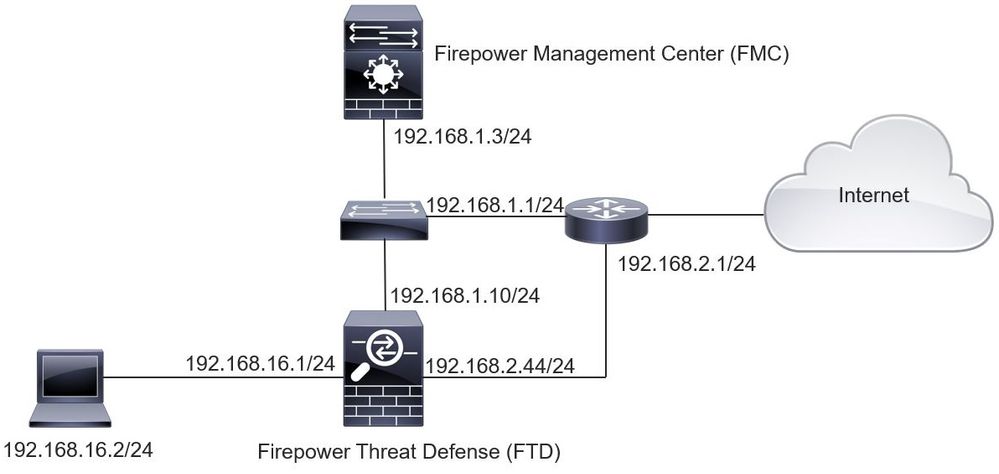

Netzwerkdiagramm

Konfiguration

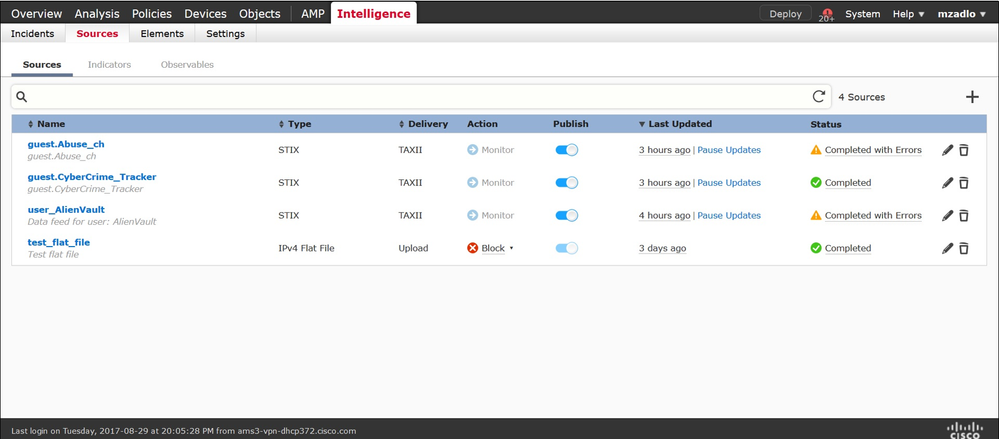

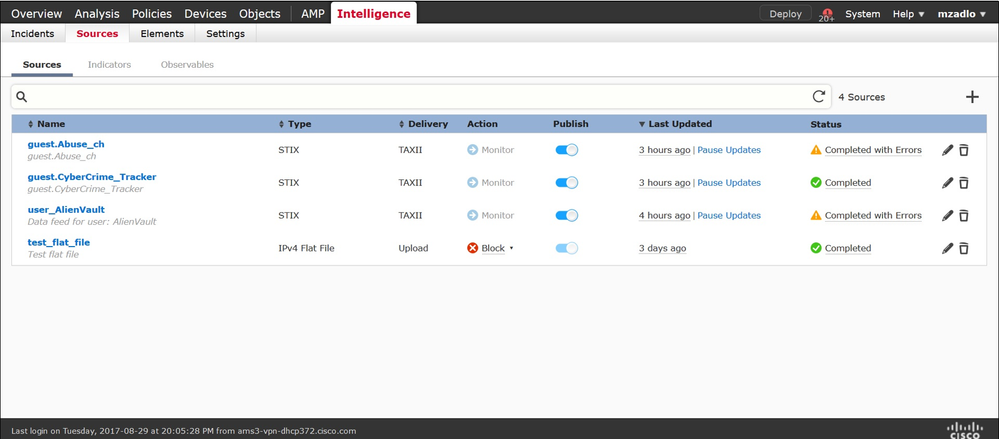

Schritt 1: Um TID zu konfigurieren, müssen Sie zur Registerkarte Intelligence navigieren, wie in der Abbildung dargestellt.

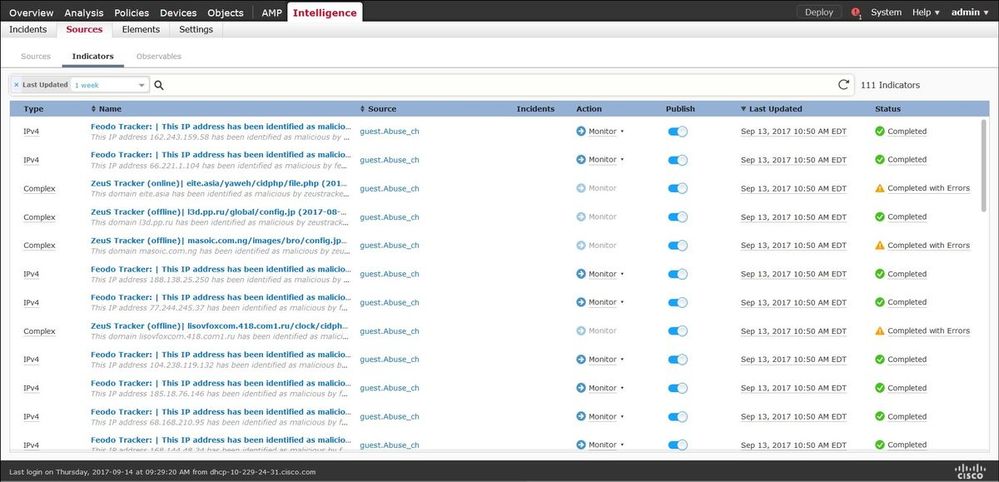

Hinweis: Der Status 'Abgeschlossen mit Fehlern' wird erwartet, wenn ein Feed nicht unterstützte Observables enthält.

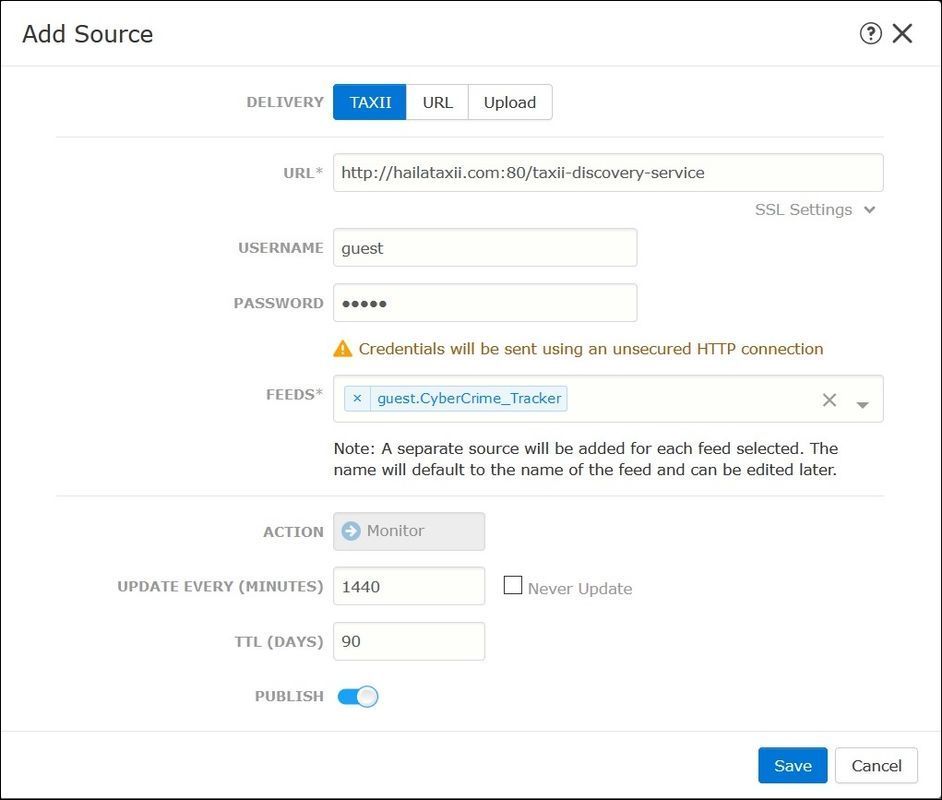

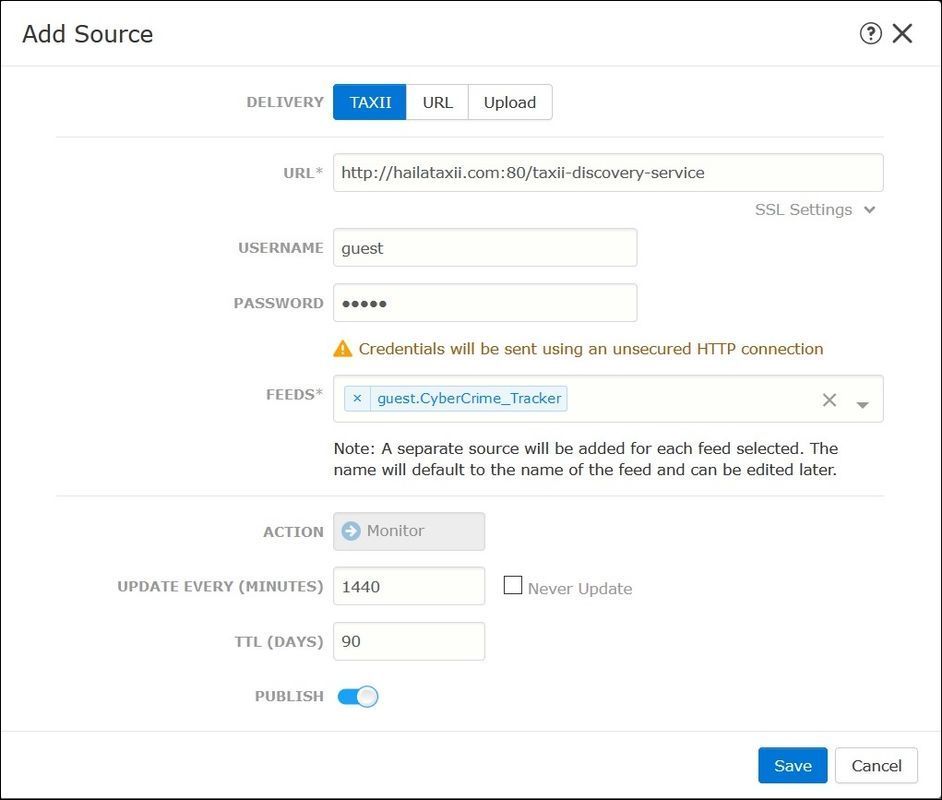

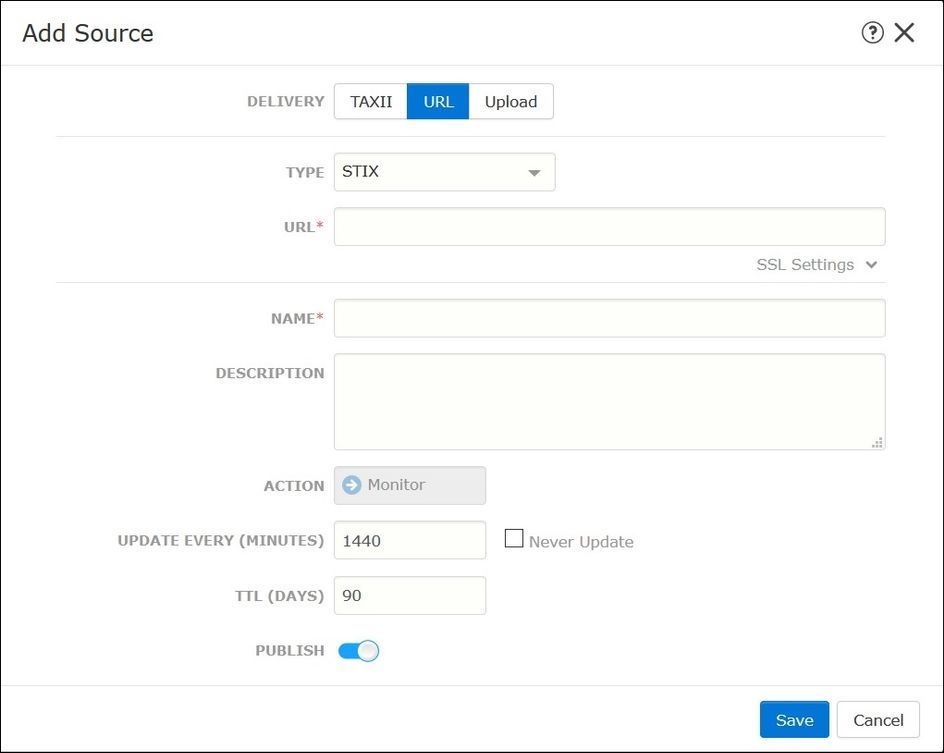

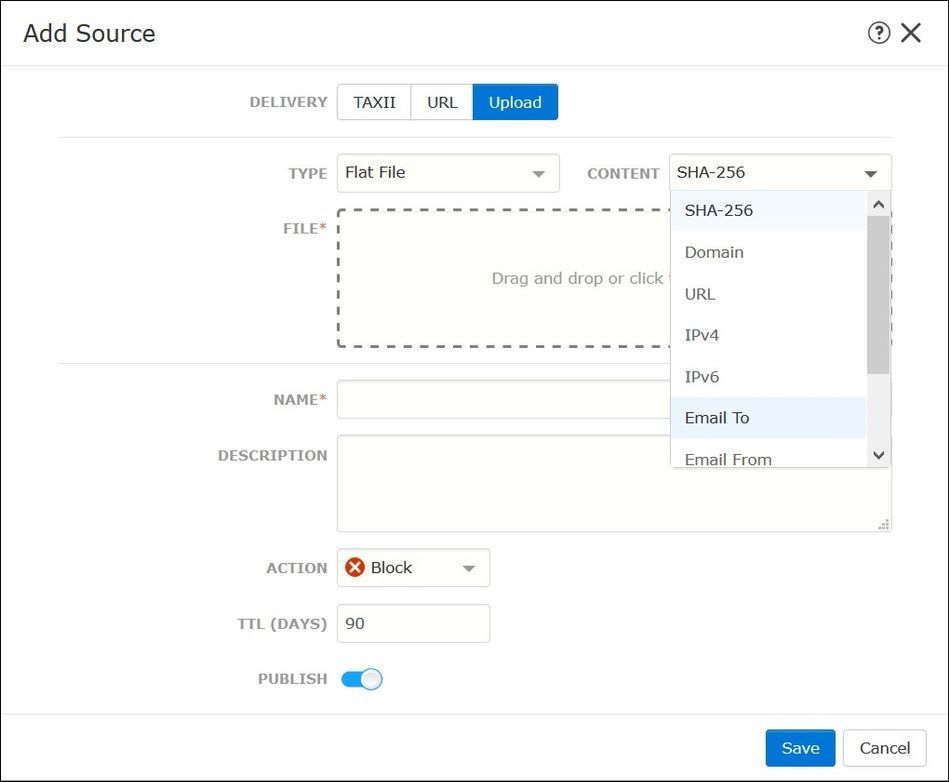

Schritt 2: Man muss Quellen von Bedrohungen hinzufügen. Es gibt drei Möglichkeiten, Quellen hinzuzufügen:

- TAXII - Wenn Sie diese Option verwenden, können Sie einen Server konfigurieren, auf dem Bedrohungsinformationen im STIX-Format gespeichert werden.

Hinweis: Die einzige verfügbare Aktion ist Überwachen. Sie können die Blockierungsaktion für Bedrohungen nicht im STIX-Format konfigurieren.

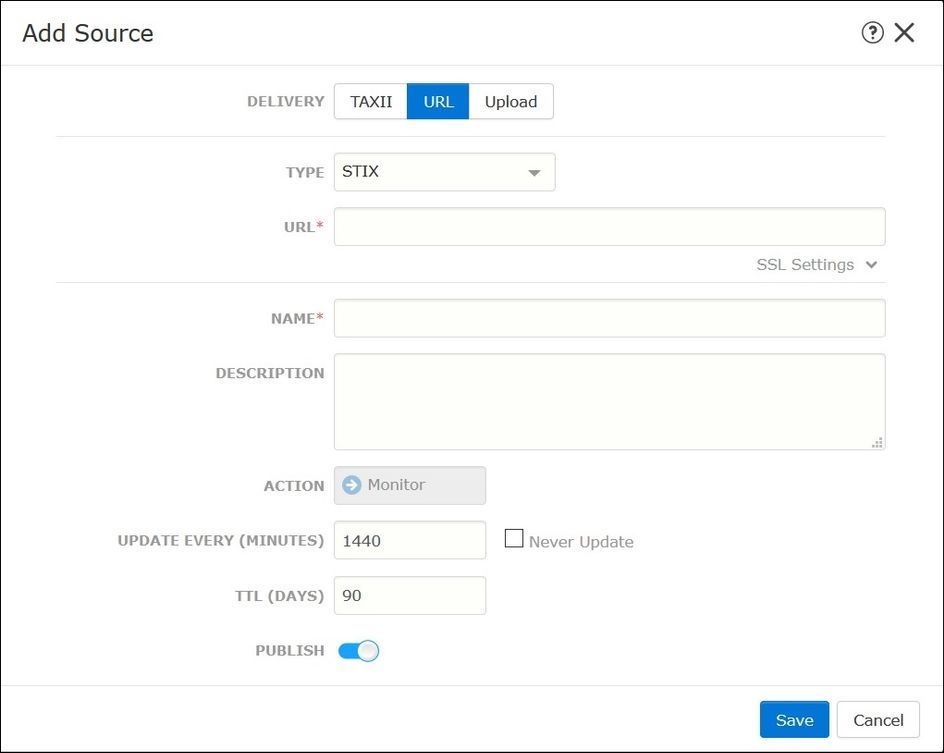

- URL: Sie können einen Link zu einem lokalen HTTP/HTTPS-Server konfigurieren, auf dem sich die STIX-Bedrohung oder die Flatfile befindet.

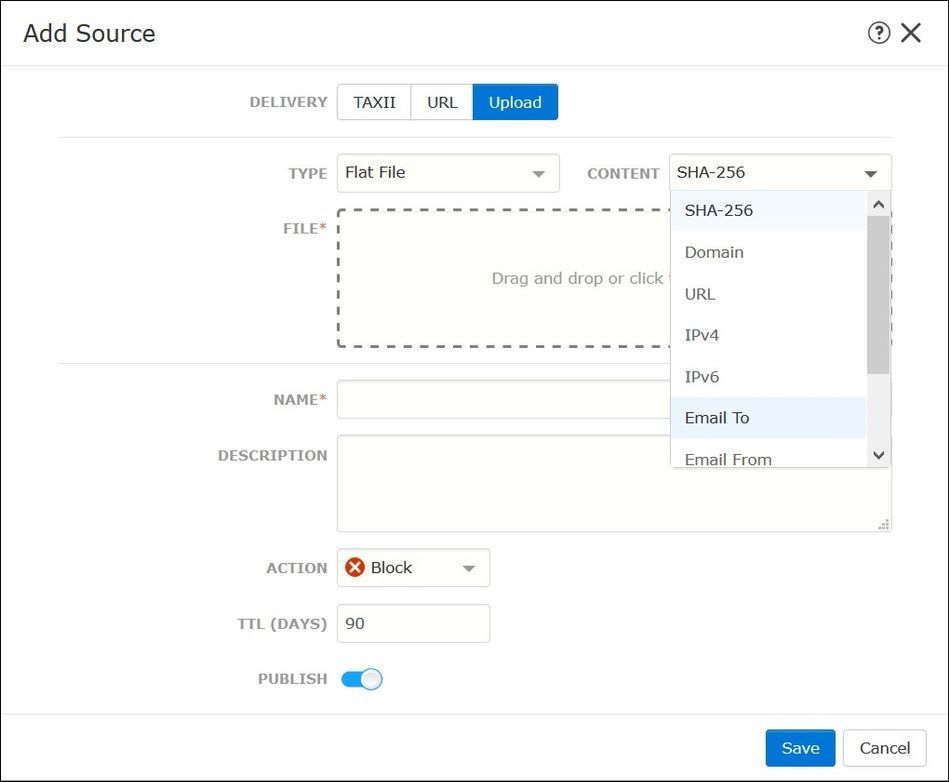

- Flat file (Flat-Datei): Sie können eine Datei im Format *.txt hochladen und müssen den Inhalt der Datei angeben. Die Datei muss einen Content-Eintrag pro Zeile enthalten.

Hinweis: Standardmäßig werden alle Quellen veröffentlicht, d. h. sie werden an die Sensoren übertragen. Dieser Vorgang kann bis zu 20 Minuten oder länger dauern.

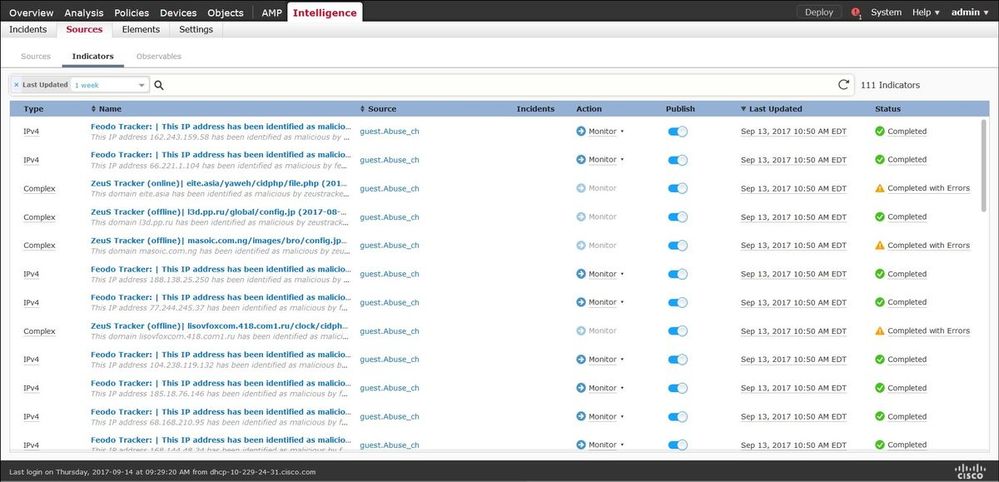

Schritt 3: Auf der Registerkarte Indicator (Indikatoren) können Sie überprüfen, ob Indikatoren von den konfigurierten Quellen heruntergeladen wurden:

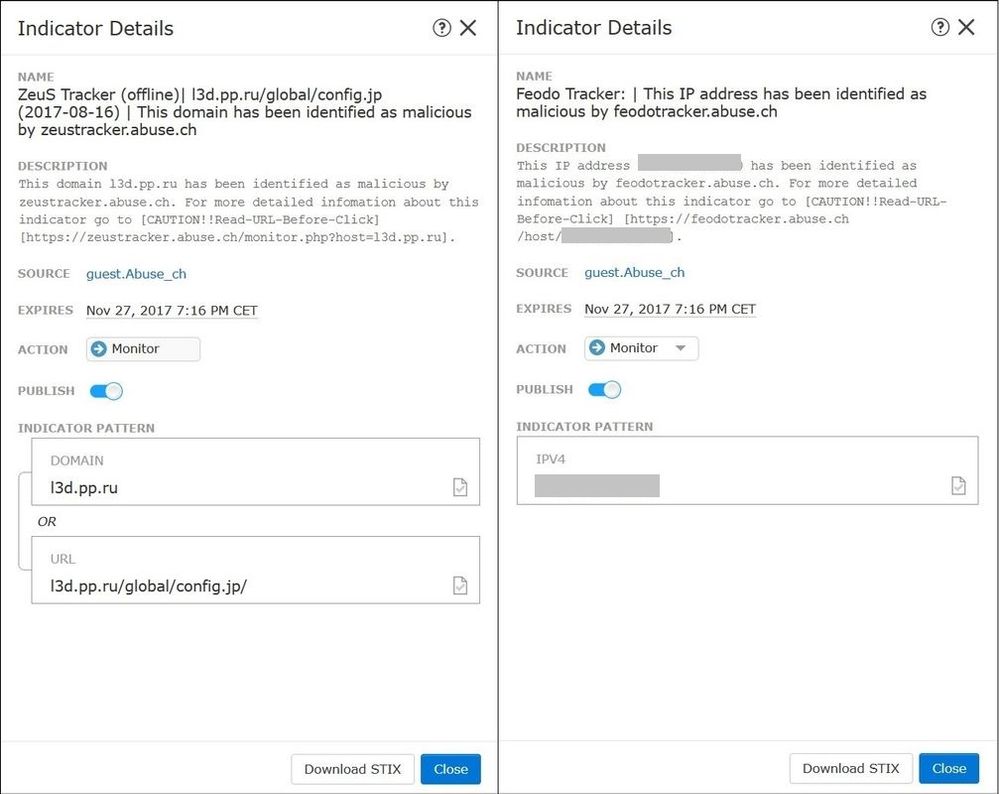

Schritt 4: Sobald Sie den Namen eines Indikators auswählen, können Sie weitere Details dazu sehen. Zusätzlich können Sie entscheiden, ob Sie es auf dem Sensor veröffentlichen möchten oder ob Sie die Aktion ändern möchten (bei einem einfachen Indikator).

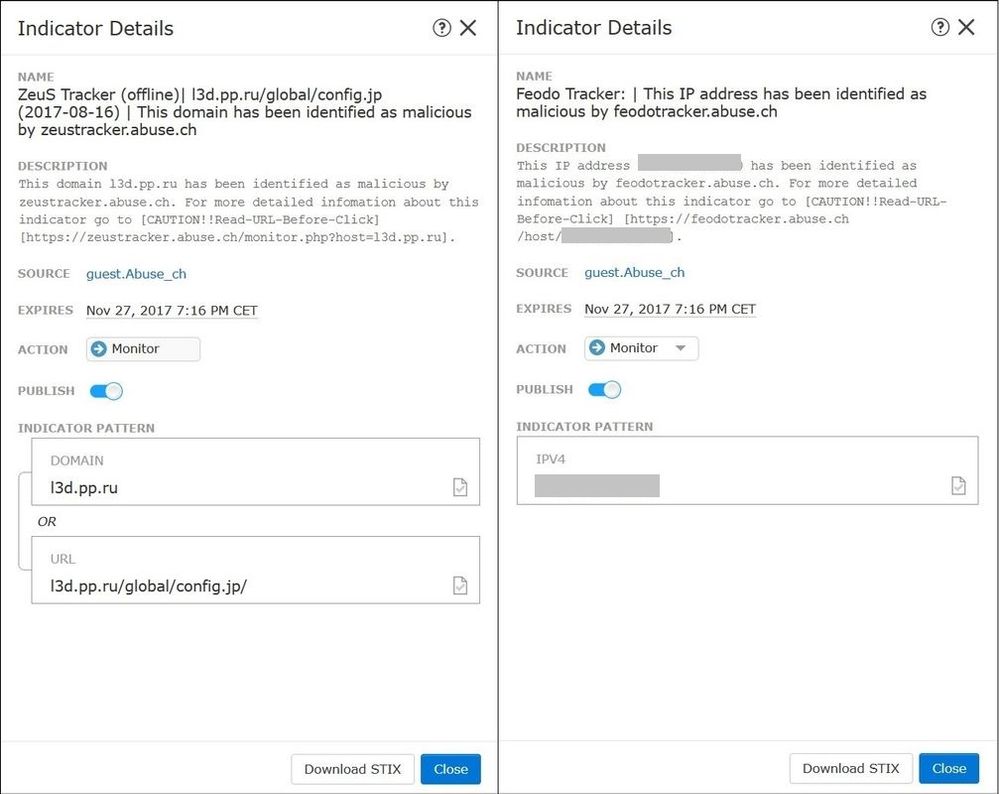

Wie im Bild dargestellt, wird ein komplexer Indikator mit zwei Observablen aufgelistet, die durch den OR-Operator verbunden sind:

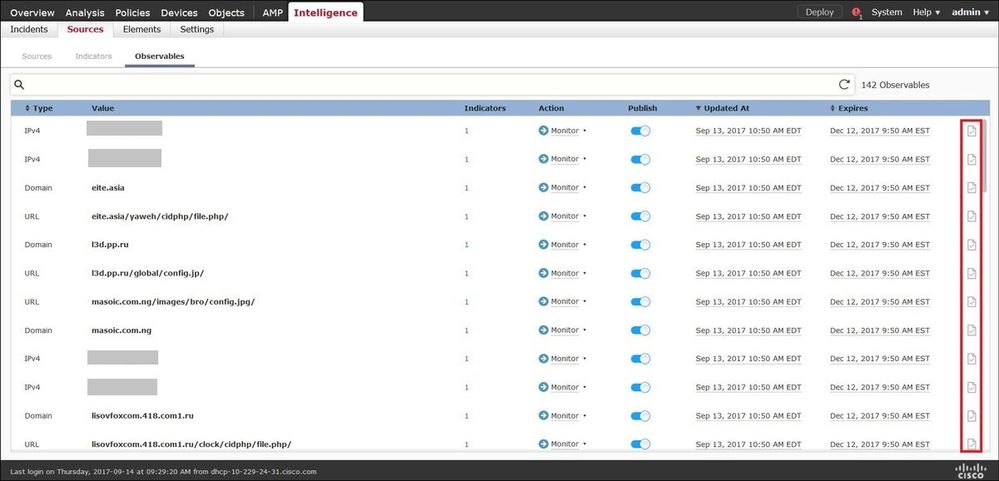

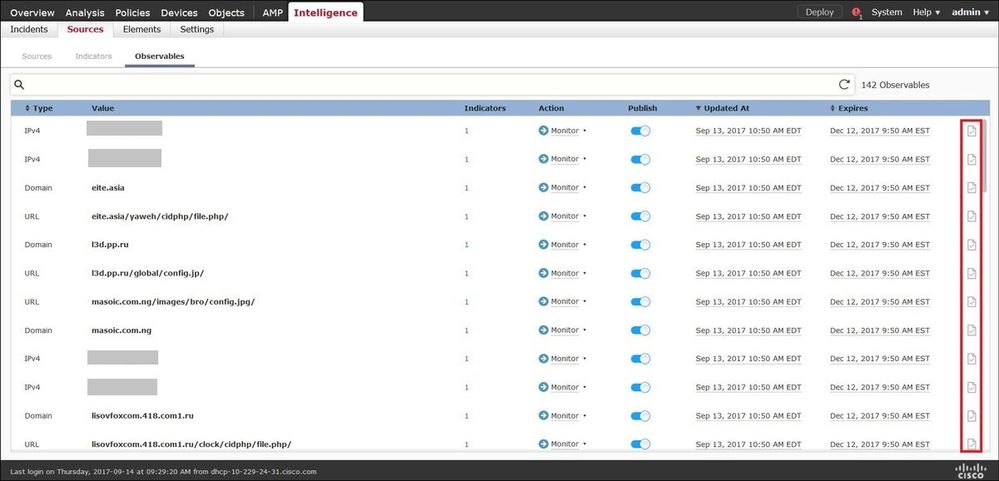

Schritt 5: Navigieren Sie zur Registerkarte Observables, auf der Sie URLs, IP-Adressen, Domänen und SHA256 finden, die in den Indikatoren enthalten sind. Sie können entscheiden, welche Observables Sie an Sensoren senden möchten und optional die Aktion für sie ändern. In der letzten Spalte gibt es eine Whitelist-Schaltfläche, die einer Publish/Not Publish-Option entspricht.

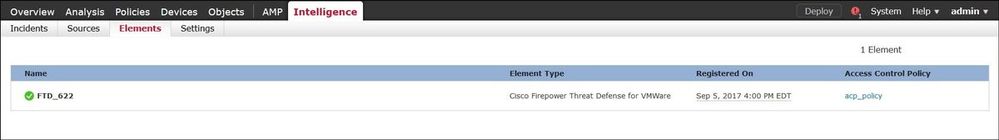

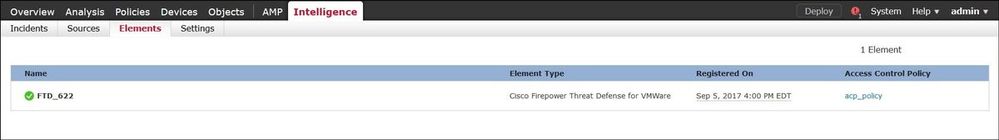

Schritt 6: Navigieren Sie zur Registerkarte "Elemente", um die Liste der Geräte zu überprüfen, für die TID aktiviert ist:

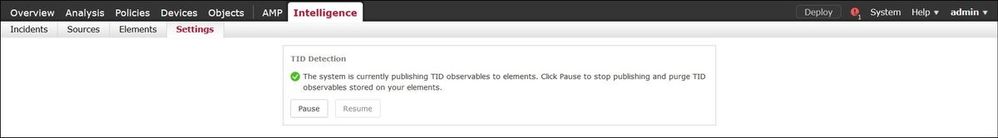

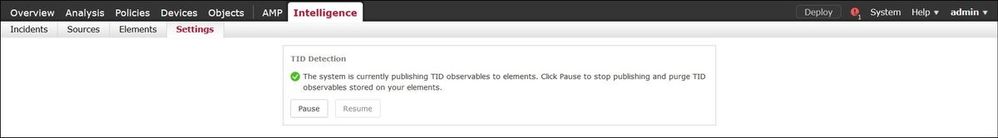

Schritt 7 (optional). Navigieren Sie zur Registerkarte Einstellungen, und wählen Sie die Schaltfläche Pause aus, um die Anzeige der Sensoren zu unterbrechen. Dieser Vorgang kann bis zu 20 Minuten dauern.

Überprüfung

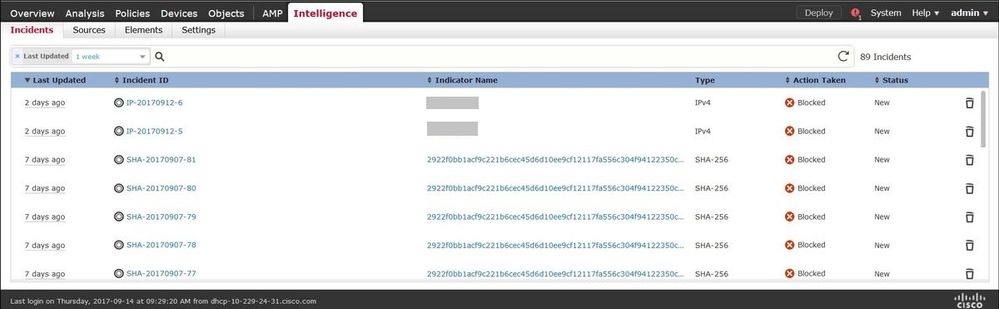

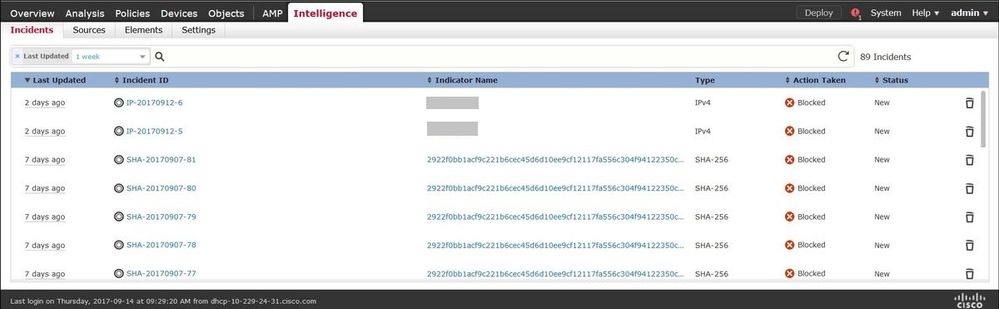

Methode 1: Um zu überprüfen, ob TID auf den Datenverkehr reagiert hat, müssen Sie zur Registerkarte Incidents (Vorfälle) navigieren.

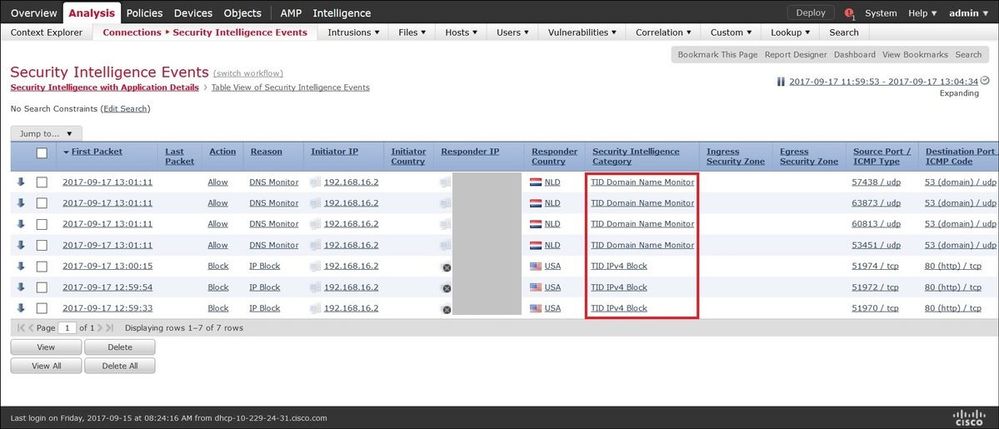

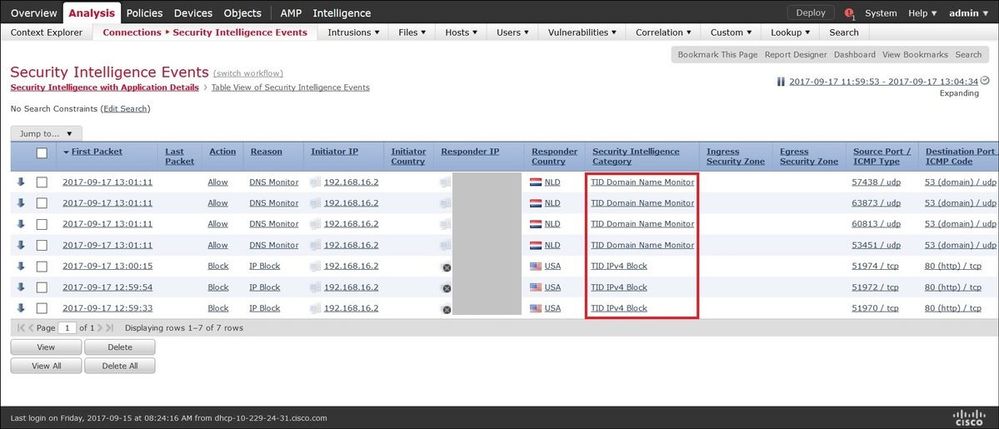

Methode 2. Sie finden die Vorfälle auf der Registerkarte "Security Intelligence Events" (Sicherheitsinformationsereignisse) unter einem TID-Tag.

Hinweis: TID hat eine Speicherkapazität von 1 Million Incidents.

Methode 3: Sie können überprüfen, ob konfigurierte Quellen (Feeds) auf dem FMC und einem Sensor vorhanden sind. Zu diesem Zweck können Sie in der CLI zu folgenden Speicherorten navigieren:

/var/sf/siurl_download/

/var/sf/sidns_download/

/var/sf/iprep_download/

Für SHA256-Feeds wurde ein neues Verzeichnis erstellt: /var/sf/sifile_download/

root@ftd622:/var/sf/sifile_download# ls -l

total 32

-rw-r--r-- 1 root root 166 Sep 14 07:13 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 38 Sep 14 07:13 8ba40804-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 16 Sep 14 07:13 IPRVersion.dat

-rw-rw-r-- 1 root root 1970 Sep 14 07:13 dm_file1.acl

-rw-rw-r-- 1 www www 167 Sep 14 07:13 file.rules

drwxr-xr-x 2 www www 4096 Sep 4 16:13 health

drwxr-xr-x 2 www www 4096 Sep 7 22:06 peers

drwxr-xr-x 2 www www 4096 Sep 14 07:13 tmp

root@ftd622:/var/sf/sifile_download# cat 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

#Cisco TID feed:TID SHA-256 Block:1

7a00ef4b801b2b2acd09b5fc72d7c79d20094ded6360fb936bf2c65a1ff16907

2922f0bb1acf9c221b6cec45d6d10ee9cf12117fa556c304f94122350c2bcbdc

Hinweis: TID ist nur in der globalen Domäne des FMC aktiviert.

Hinweis: Wenn Sie TID im aktiven FirePOWER Management Center in einer hochverfügbaren Konfiguration hosten (physische FMC-Appliances), synchronisiert das System die TID-Konfigurationen und TID-Daten nicht mit dem Standby-FirePOWER Management Center.

Fehlerbehebung

Es gibt einen Prozess der obersten Ebene, der tid genannt wird. Dieser Prozess hängt von drei Prozessen ab: mongo, RabbitMQ, und redis. So überprüfen Sie, ob Prozesse den Status von pmtool ausführen | grep 'RabbitMQ\|mongo\|redis\|tid' | Befehl grep " - ".

root@fmc622:/Volume/home/admin# pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "

RabbitMQ (normal) - Running 4221

mongo (system) - Running 4364

redis (system) - Running 4365

tid (normal) - Running 5128

root@fmc622:/Volume/home/admin#

Um in Echtzeit zu überprüfen, welche Aktion ausgeführt wird, können Sie den Befehl system support firewall-engine-debug oder system support trace ausführen.

> system support firewall-engine-debug

Please specify an IP protocol:

Please specify a client IP address: 192.168.16.2

Please specify a client port:

Please specify a server IP address:

Please specify a server port:

Monitoring firewall engine debug messages

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: ShmDBLookupURL("http://www.example.com/") returned 1

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: Matched rule order 19, Id 19, si list id 1074790455, action 4

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 deny action

Es gibt zwei Handlungsmöglichkeiten:

- URL SI: Übereinstimmung mit Regelreihenfolge 19, ID 19, SI-Listen-ID 1074790455, Aktion 4 - Datenverkehr wurde blockiert.

- URL SI: Übereinstimmung mit Regelreihenfolge 20, ID 20, SI-Listen-ID 1074790456, Aktion 6 - Datenverkehr wurde überwacht.

Feedback

Feedback