Konfigurieren von Authentifizierungseinstellungen für SSH-Server auf einem Switch über die CLI

Einleitung

Secure Shell (SSH) ist ein Protokoll, das eine sichere Remoteverbindung zu bestimmten Netzwerkgeräten bereitstellt. Diese Verbindung stellt Funktionen bereit, die einer Telnet-Verbindung ähneln, nur dass sie verschlüsselt ist. SSH ermöglicht dem Administrator, den Switch über die Befehlszeilenschnittstelle (CLI) eines Drittanbieterprogramms zu konfigurieren.

Der Switch fungiert als SSH-Client, der den Benutzern im Netzwerk SSH-Funktionen bereitstellt. Der Switch verwendet einen SSH-Server, um SSH-Dienste bereitzustellen. Wenn die SSH-Serverauthentifizierung deaktiviert ist, betrachtet der Switch jeden SSH-Server als vertrauenswürdig, wodurch die Sicherheit im Netzwerk beeinträchtigt wird. Wenn der SSH-Dienst auf dem Switch aktiviert ist, wird die Sicherheit erhöht.

Dieser Artikel enthält Anweisungen zum Konfigurieren der Serverauthentifizierung auf einem verwalteten Switch über die CLI.

Unterstützte Geräte

- Sx300-Serie

- Sx350-Serie

- SG350X-Serie

- Sx500-Serie

- Sx550X-Serie

Software-Version

- 1.4.7.06 - Sx300, Sx500

- 2.2.8.04 - Sx350, SG350X, Sx550X

Konfigurieren der SSH-Servereinstellungen

Authentifizierungseinstellungen für den SSH-Server konfigurieren

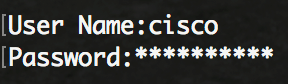

Schritt 1: Melden Sie sich bei der Switch-Konsole an. Der Standardbenutzername und das Standardkennwort lauten "cisco". Wenn Sie einen neuen Benutzernamen oder ein neues Kennwort konfiguriert haben, müssen Sie an dieser Stelle diese neuen Anmeldeinformationen eingeben.

Hinweis: Um zu erfahren, wie Sie über SSH oder Telnet auf eine SMB-Switch-CLI zugreifen können, klicken Sie hier.

Hinweis: Die Befehle können je nach Switch-Modell variieren. In diesem Beispiel wird über Telnet auf einen SG350X-Switch zugegriffen.

Schritt 2: Geben Sie im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um in den globalen Konfigurationsmodus zu wechseln.

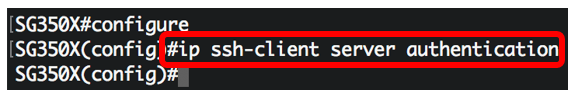

Schritt 3: Geben Sie Folgendes ein, um die Remote-SSH-Serverauthentifizierung durch den SSH-Client zu aktivieren:

SG350X(config)#ip ssh-client server authentication

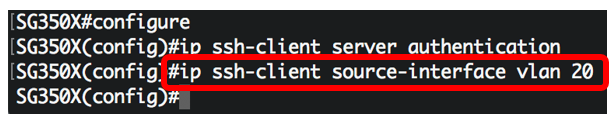

Schritt 4: Geben Sie Folgendes ein, um die Quellschnittstelle festzulegen, welche IPv4-Adresse als Quell-IPv4-Adresse für die Kommunikation mit IPv4-SSH-Servern verwendet wird:

SG350X(config)#ip ssh-client source-interface [interface-id]- interface-id - Gibt die Quellschnittstelle an.

Hinweis: In diesem Beispiel ist die Quellschnittstelle VLAN 20.

Schritt 5: Geben Sie optional Folgendes ein, um die Quellschnittstelle anzugeben, deren IPv6-Adresse als IPv6-Quelladresse für die Kommunikation mit IPv6-SSH-Servern verwendet wird:

SG350X(config)#ipv6 ssh-client source-interface [interface-id]- interface-id - Gibt die Quellschnittstelle an.

Hinweis: In diesem Beispiel ist die IPv6-Quelladresse nicht konfiguriert.

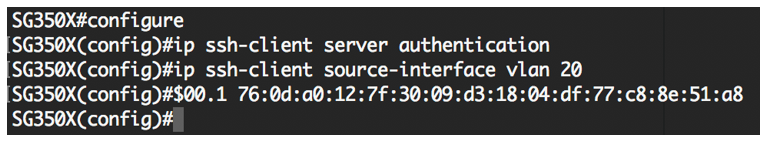

Schritt 6: Geben Sie Folgendes ein, um der Tabelle für vertrauenswürdige Remote-SSH-Server einen vertrauenswürdigen Server hinzuzufügen:

SG350X(config)#ip ssh-client server fingerprint [host | ip-address] [Fingerabdruck]Die Parameter sind:

- host - DNS-Name (Domain Name Server) eines SSH-Servers

- ip-address - Gibt die Adresse eines SSH-Servers an. Bei der IP-Adresse kann es sich um eine IPv4-, IPv6- oder IPv6z-Adresse handeln.

- Fingerprint - Fingerprint des öffentlichen SSH-Serverschlüssels (32 Hexadezimalzeichen).

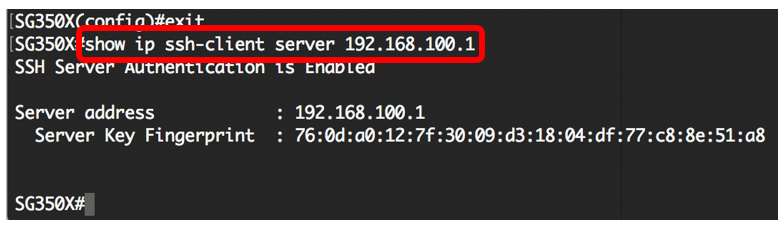

Hinweis: In diesem Beispiel lautet die IP-Adresse des Servers 192.168.100.1, und der verwendete Fingerabdruck lautet 76:0d:a0:12:7f:30:09:d3:18:04:df:77:c8:8e:51:a8.

Schritt 7. Geben Sie den Befehl exit ein, um wieder in den privilegierten EXEC-Modus zu wechseln.

SG350X(config)#exit

Schritt 8: Geben Sie Folgendes ein, um die Authentifizierungseinstellungen des SSH-Servers auf dem Switch anzuzeigen:

SG350X#show ip ssh-client server [host | IP-Adresse]Die Parameter sind:

- host - DNS-Name (Domain Name Server) eines SSH-Servers

- ip-address - Gibt die Adresse eines SSH-Servers an. Bei der IP-Adresse kann es sich um eine IPv4-, IPv6- oder IPv6z-Adresse handeln.

Hinweis: In diesem Beispiel wird die IP-Adresse des Servers 192.168.100.1 eingegeben.

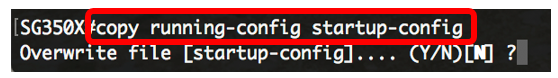

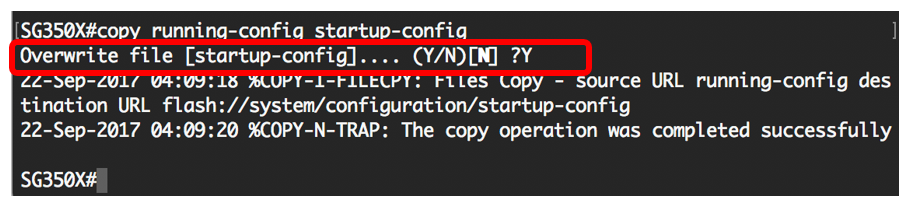

Schritt 9: Geben Sie optional im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um die konfigurierten Einstellungen in der Datei mit der Startkonfiguration zu speichern.

SG350X#copy running-config startup-config

Schritt 10. (Optional) Drücken Sie Y für Ja oder N für Nein auf Ihrer Tastatur, sobald die Eingabeaufforderung Überschreiben der Datei [startup-config].... angezeigt wird.

Sie haben nun gelernt, wie Sie die Serverauthentifizierung auf einem verwalteten Switch über die CLI konfigurieren.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

13-Dec-2018 |

Erstveröffentlichung |

Feedback

Feedback