Konfigurieren globaler 802.1x-Eigenschaften auf einem Switch über die CLI

Einleitung

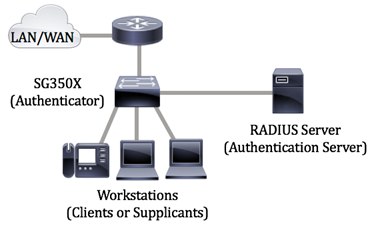

IEEE 802.1x ist ein Standard, der die Zugriffskontrolle zwischen einem Client und einem Server vereinfacht. Bevor Dienste einem Client über ein lokales Zugangsnetzwerk (LAN) oder einen Switch zur Verfügung gestellt werden können, muss der mit dem Switch-Port verbundene Client vom Authentifizierungsserver authentifiziert werden, der den RADIUS (Remote Authentication Dial-In User Service) ausführt.

802.1x-Authentifizierung hindert nicht autorisierte Clients daran, über öffentlich zugängliche Ports eine Verbindung zu einem LAN herzustellen. Die 802.1x-Authentifizierung ist ein Client-Server-Modell. In diesem Modell haben Netzwerkgeräte die folgenden spezifischen Rollen:

- Client oder Supplicant - Ein Client oder Supplicant ist ein Netzwerkgerät, das Zugriff auf das LAN anfordert. Der Client ist mit einem Authentifizierer verbunden.

- Authentifikator - Ein Authentifikator ist ein Netzwerkgerät, das Netzwerkdienste bereitstellt und mit dem Supplicant-Ports verbunden sind. Folgende Authentifizierungsmethoden werden unterstützt:

- 802.1x-basiert - Unterstützt in allen Authentifizierungsmodi Bei einer auf 802.1x basierenden Authentifizierung extrahiert der Authentifizierer die EAP-Nachrichten (Extensible Authentication Protocol) aus den 802.1x-Nachrichten bzw. EAPoL-Paketen (EAP over LAN) und übergibt sie mithilfe des RADIUS-Protokolls an den Authentifizierungsserver.

- MAC-basiert - Wird in allen Authentifizierungsmodi unterstützt. Bei einer MAC-basierten Lösung (Media Access Control) führt der Authentifikator den EAP-Client-Teil der Software für die Clients aus, die den Netzwerkzugriff anfordern.

- Webbasiert - Wird nur in Modi mit mehreren Sitzungen unterstützt. Bei der webbasierten Authentifizierung führt der Authentifikator selbst den EAP-Client-Teil der Software für die Clients aus, die den Netzwerkzugriff anfordern.

- Authentifizierungsserver - Ein Authentifizierungsserver führt die eigentliche Authentifizierung des Clients durch. Der Authentifizierungsserver für das Gerät ist ein RADIUS-Authentifizierungsserver mit EAP-Erweiterungen.

Hinweis: Ein Netzwerkgerät kann pro Port entweder ein Client oder Supplicant, ein Authentifikator oder beides sein.

Das folgende Bild zeigt ein Netzwerk, das die Geräte entsprechend der jeweiligen Rollen konfiguriert hat. In diesem Beispiel wird ein SG350X-Switch verwendet.

Leitlinien in Konfigurieren 802.1x:

- Konfigurieren des RADIUS-Servers Klicken Sie hier, um zu erfahren, wie Sie die RADIUS-Servereinstellungen auf Ihrem Switch konfigurieren.

- Konfigurieren von VLANs (Virtual Local Area Networks) Klicken Sie hier, um VLANs mit dem webbasierten Dienstprogramm Ihres Switches zu erstellen. Anweisungen für die Konfiguration über die Kommandozeilenschnittstelle finden Sie hier.

- Konfigurieren Sie die Einstellungen für Port zu VLAN auf Ihrem Switch. Klicken Sie hier, um das webbasierte Dienstprogramm zu konfigurieren. Klicken Sie hier, um die CLI zu verwenden.

- Konfigurieren der globalen 802.1x-Eigenschaften auf dem Switch Anweisungen zur Konfiguration der globalen 802.1x-Eigenschaften über das webbasierte Dienstprogramm des Switches finden Sie hier.

- (Optional) Konfigurieren Sie Time Range auf dem Switch. Klicken Sie hier, um zu erfahren, wie Sie die Zeitbereichseinstellungen auf Ihrem Switch konfigurieren.

- Konfigurieren der 802.1x-Port-Authentifizierung Klicken Sie hier, um das webbasierte Dienstprogramm des Switches zu verwenden.

Ziel

In diesem Artikel wird beschrieben, wie Sie globale 802.1x-Eigenschaften über die Befehlszeilenschnittstelle (CLI) des Switches konfigurieren. Dazu gehören die Authentifizierung und die Eigenschaften des Gast-VLAN. Gast-VLAN bietet Zugriff auf Services, für die die abonnierenden Geräte oder Ports nicht über eine MAC- oder webbasierte 802.1x-Authentifizierung authentifiziert und autorisiert werden müssen.

Unterstützte Geräte

- Sx300-Serie

- Sx350-Serie

- SG350X-Serie

- Sx500-Serie

- Sx550X-Serie

Software-Version

- 1.4.7.06: Sx300, Sx500

- 2.2.8.04: Sx350, SG350X, Sx550X

Konfigurieren von 802.1x-Eigenschaften auf einem Switch über die CLI

Konfigurieren der 802.1x-Einstellungen

Schritt 1: Melden Sie sich bei der Switch-Konsole an. Der Standardbenutzername und das Standardkennwort lauten "cisco". Wenn Sie einen neuen Benutzernamen oder ein neues Kennwort konfiguriert haben, müssen Sie an dieser Stelle diese neuen Anmeldeinformationen eingeben.

Hinweis: Die Befehle können je nach Switch-Modell variieren. In diesem Beispiel wird über Telnet auf einen SG350X-Switch zugegriffen.

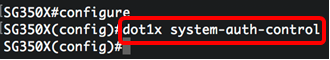

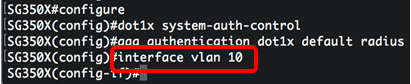

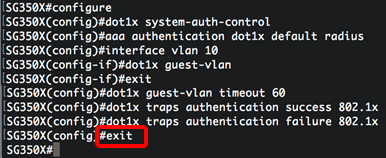

Schritt 2: Geben Sie im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um in den globalen Konfigurationsmodus zu wechseln.

SG350X#configure

Schritt 3: Um die 802.1x-Authentifizierung auf dem Switch global zu aktivieren, verwenden Sie den Befehl dot1x system-auth-control im globalen Konfigurationsmodus.

SG350x(config)#dotx1 System-Auth-Kontrolle

Schritt 4: Geben Sie optional den folgenden Befehl ein, um die 802.1x-Authentifizierung auf dem Switch global zu deaktivieren:

SG350x(config)#no dotx1 System-Authentifizierungssteuerung

Hinweis: Wenn diese Option deaktiviert ist, sind die MAC- und webbasierten Authentifizierungen von 802.1X deaktiviert.

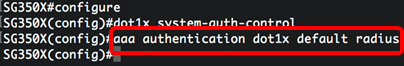

Schritt 5: Geben Sie Folgendes ein, um anzugeben, welche Server bei aktivierter 802.1x-Authentifizierung für die Authentifizierung verwendet werden:

SG350x(config)#aaa authentication dot1x default [radius none] | radius | none]

Folgende Optionen sind verfügbar:

- radius none: Diese Eigenschaft führt die Port-Authentifizierung zuerst mithilfe des RADIUS-Servers aus. Wenn der Server nicht reagiert, z. B. wenn der Server ausgefallen ist, wird keine Authentifizierung durchgeführt, und die Sitzung wird zugelassen. Wenn der Server verfügbar und die Anmeldeinformationen falsch sind, wird der Zugriff verweigert und die Sitzung beendet.

- radius - Führt die Port-Authentifizierung auf Basis des RADIUS-Servers durch. Wird keine Authentifizierung durchgeführt, wird die Sitzung beendet. Dies ist die Standardauthentifizierung.

- none: Der Benutzer wird nicht authentifiziert, und die Sitzung wird zugelassen.

Hinweis: In diesem Beispiel ist RADIUS der standardmäßige 802.1x-Authentifizierungsserver.

Schritt 6: Geben Sie optional den folgenden Befehl ein, um die Standardauthentifizierung wiederherzustellen:

SG350X(config)#no aaa authentication dot1x default

Schritt 7. Geben Sie im globalen Konfigurationsmodus den folgenden Befehl in den VLAN-Schnittstellenkonfigurationskontext ein:

SG350X(config)#interface vlan [vlan-id]

- vlan-id: Gibt eine zu konfigurierende VLAN-ID an.

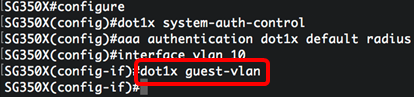

Schritt 8: Geben Sie Folgendes ein, um die Verwendung eines Gast-VLAN für nicht autorisierte Ports zu aktivieren:

SG350X(config-if)#dot1x Gast-VLAN

Hinweis: Wenn ein Gast-VLAN aktiviert ist, treten alle nicht autorisierten Ports automatisch dem im Gast-VLAN ausgewählten VLAN bei. Wenn ein Port später autorisiert wird, wird er aus dem Gast-VLAN entfernt.

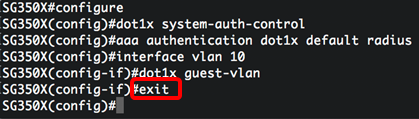

Schritt 9. Geben Sie den nachfolgenden Befehl ein, um den Kontext für die Schnittstellenkonfiguration zu verlassen.

SG350X(config-if)#exit

Schritt 10. Geben Sie Folgendes ein, um die Zeitverzögerung zwischen der Aktivierung von 802.1X (oder der Aktivierung des Ports) und dem Hinzufügen eines Ports zum Gast-VLAN festzulegen:

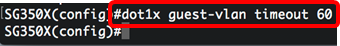

SG350X(config)#dot1x guest-vlan timeout [timeout]

- timeout - Gibt die Zeitverzögerung in Sekunden zwischen der Aktivierung von 802.1X (oder dem Port-up) und dem Hinzufügen des Ports zum Gast-VLAN an. Der Bereich liegt zwischen 30 und 180 Sekunden.

Hinweis: Wenn die Software nach dem Verbindungsaufbau keine 802.1x-Komponente erkennt oder wenn die Port-Authentifizierung fehlgeschlagen ist, wird der Port dem Gast-VLAN erst nach Ablauf des Gast-VLAN-Timeout-Zeitraums hinzugefügt. Wenn der Port von Authorized in Not Authorized wechselt, wird er dem Gast-VLAN erst nach Ablauf des Gast-VLAN-Timeouts hinzugefügt. Sie können die VLAN-Authentifizierung über die VLAN-Authentifizierung aktivieren oder deaktivieren.

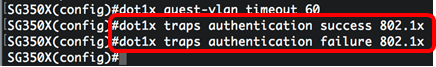

Hinweis: In diesem Beispiel beträgt das verwendete Gast-VLAN-Timeout 60 Sekunden.

Schritt 11. Aktivieren Sie eine oder mehrere der folgenden Optionen, um Traps zu aktivieren:

SG350X(config)# dot1x traps authentication [Fehler] | Erfolg | leise] [802.1x | mac | Web]

Folgende Optionen sind verfügbar:

- 802.1x Authentication Failure Traps - Sendet Traps, wenn die 802.1x Authentication fehlschlägt.

- 802.1x Authentication Success Traps - Senden Sie Traps, wenn die 802.1x Authentication erfolgreich ist.

- mac authentication failure traps - Sendet Traps, wenn die MAC-Authentifizierung fehlschlägt.

- mac authentication success traps - Sendet Traps, wenn die MAC-Authentifizierung erfolgreich ist.

- Web Authentication Failure Traps — Senden Sie Traps, wenn die Web-Authentifizierung fehlschlägt.

- Web Authentication Success Traps - Senden Sie Traps, wenn die Web-Authentifizierung erfolgreich ist.

- Web Authentication, Quiz-Traps — Sendet Traps, wenn eine Stille Periode beginnt.

Hinweis: In diesem Beispiel werden 802.1x-Authentifizierungsfehler- und Erfolgs-Traps eingegeben.

Schritt 12: Geben Sie den nachfolgenden Befehl ein, um den Kontext für die Schnittstellenkonfiguration zu verlassen.

SG350X(config)#exit

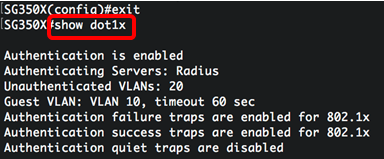

Schritt 13: Geben Sie optional den folgenden Befehl ein, um die konfigurierten globalen 802.1x-Eigenschaften auf dem Switch anzuzeigen:

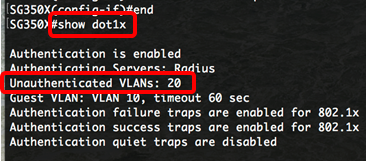

SG350X#show dot1x

Sie sollten jetzt die 802.1x-Eigenschaften auf Ihrem Switch erfolgreich konfiguriert haben.

Konfigurieren der VLAN-Authentifizierung

Wenn 802.1x aktiviert ist, dürfen nicht autorisierte Ports oder Geräte nur dann auf das VLAN zugreifen, wenn sie Teil des Gast-VLAN oder eines nicht authentifizierten VLANs sind. Die Ports müssen den VLANs manuell hinzugefügt werden.

Um die Authentifizierung in einem VLAN zu deaktivieren, gehen Sie wie folgt vor:

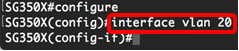

Schritt 1: Geben Sie im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um in den globalen Konfigurationsmodus zu wechseln.

SG350X#configure

Schritt 2: Geben Sie im globalen Konfigurationsmodus den folgenden Befehl in den VLAN-Schnittstellenkonfigurationskontext ein:

KSG350x(config)# interface vlan [vlan-id]

- vlan-id: Gibt eine zu konfigurierende VLAN-ID an.

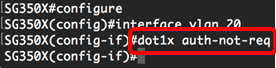

Hinweis: In diesem Beispiel wird VLAN 20 ausgewählt.

Schritt 3: Um die 802.1x-Authentifizierung im VLAN zu deaktivieren, geben Sie Folgendes ein:

SG350X(config-if)#dot1x auth-not-req

Schritt 4: Geben Sie optional den folgenden Befehl ein, um die 802.1x-Authentifizierung im VLAN zu aktivieren:

SG350X(config-if)#no dot1x auth-not-req

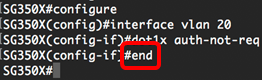

Schritt 5: Geben Sie den nachfolgenden Befehl ein, um den Kontext für die Schnittstellenkonfiguration zu verlassen.

Schritt 6: Geben Sie optional den folgenden Befehl ein, um die globalen 802.1x-Authentifizierungseinstellungen auf dem Switch anzuzeigen:

Hinweis: In diesem Beispiel wird VLAN 20 als nicht authentifiziertes VLAN angezeigt.

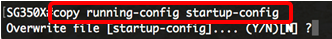

Schritt 7: Geben Sie optional im privilegierten EXEC-Modus des Switch den nachfolgenden Befehl ein, um die konfigurierten Einstellungen in der Datei mit der Startkonfiguration zu speichern.

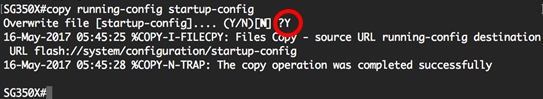

SG350X#copy running-config startup-config

Schritt 8: (Optional) Drücken Sie auf der Tastatur auf Y für Yes (Ja) oder N für No (Nein), sobald die Aufforderung „Overwrite file [startup-config]....“ angezeigt wird.

Sie sollten jetzt die 802.1x-Authentifizierungseinstellungen für die VLANs auf Ihrem Switch erfolgreich konfiguriert haben.

Wichtig: Um mit der Konfiguration der 802.1x-Port-Authentifizierungseinstellungen auf Ihrem Switch fortzufahren, befolgen Sie die oben genannten Richtlinien.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

13-Dec-2018 |

Erstveröffentlichung |

Feedback

Feedback