Problemumgehung für das Hochladen des Zertifikats für den Router der Serie RV32x

Zusammenfassung

Ein digitales Zertifikat bescheinigt das Eigentum an einem öffentlichen Schlüssel durch den benannten Subjekt des Zertifikats. Dadurch können sich die Parteien auf Signaturen oder Behauptungen des privaten Schlüssels verlassen, der dem öffentlichen Schlüssel entspricht, der zertifiziert ist. Ein Router kann ein selbstsigniertes Zertifikat generieren, ein Zertifikat, das von einem Netzwerkadministrator erstellt wurde. Sie kann auch Anfragen an Zertifizierungsstellen (Certificate Authority, CA) senden, um ein digitales Identitätszertifikat zu beantragen. Es ist wichtig, legitime Zertifikate von Drittanbieteranwendungen zu erhalten.

CA signiert die Zertifikate auf zwei Arten:

1. CA signiert das Zertifikat mit privaten Schlüsseln.

2. CA signiert die Zertifikate mithilfe der von RV320/RV325 generierten CSR.

RV320 und RV325 unterstützen nur Zertifikate im .pem-Format. In beiden Fällen sollten Sie Zertifikate im .pem-Format von der Zertifizierungsstelle erhalten. Wenn Sie ein anderes Formatzertifikat erhalten, müssen Sie das Format selbst konvertieren oder das .pem-Zertifikat erneut von der CA anfordern.

Die meisten Anbieter von gewerblichen Zertifikaten verwenden Zwischenzertifikate. Da das Zwischenzertifikat von der Vertrauenswürdigen Stammzertifizierungsstelle ausgestellt wird, erbt jede vom Zwischenzertifikat ausgestellte Bescheinigung wie eine Vertrauenszertifizierungskette das Vertrauen der vertrauenswürdigen Stamm.

In diesem Handbuch wird beschrieben, wie die von der Zertifizierungsstelle für Zwischenzertifikate ausgestellte Bescheinigung RV320/RV325 importiert wird.

Identifiziertes Datum

24. Februar 2017

Auflösungsdatum

K/A

Betroffene Produkte

| Modell |

Firmware-Version |

| RV320/RV325 |

1.1.1.06 und höher |

Zertifikatssignierung mit privaten Schlüsseln

In diesem Beispiel gehen wir davon aus, dass Sie eine RV320.pem von der zwischengeschalteten CA des Drittanbieters erhalten haben. Die Datei enthält folgende Inhalte: Private Key, Zertifikat, Root CA Zertifikat, Zwischenzertifikat CA Zertifikat.

Hinweis: Das Abrufen mehrerer Dateien von einer zwischengeschalteten CA anstelle nur einer Datei ist optional. Sie finden jedoch über vier Teile aus den verschiedenen Dateien.

Überprüfen Sie, ob die Zertifizierungsstellenzertifikatdatei sowohl das Stammzertifikat der Zertifizierungsstelle als auch das Zwischenzertifikat enthält. RV320/RV325 erfordert das Zwischenzertifikat und das Root-Zertifikat in einer bestimmten Reihenfolge im CA-Bündel, zuerst das Root-Zertifikat und dann das Zwischenzertifikat. Zweitens müssen Sie das RV320/RV325-Zertifikat und den privaten Schlüssel in einer Datei kombinieren.

Hinweis: Jeder Texteditor kann zum Öffnen und Bearbeiten der Dateien verwendet werden. Es ist wichtig sicherzustellen, dass zusätzliche Leerzeilen, Leerzeichen oder Wagenrücksendungen den Plan nicht wie erwartet ablaufen lassen.

Kombinieren der Zertifikate

Schritt 1: Öffnen Sie die Datei RV320.pem, kopieren Sie das zweite Zertifikat (Stammzertifikat) und das dritte Zertifikat (Zwischenzertifikat) einschließlich der Start-/Endnachricht.

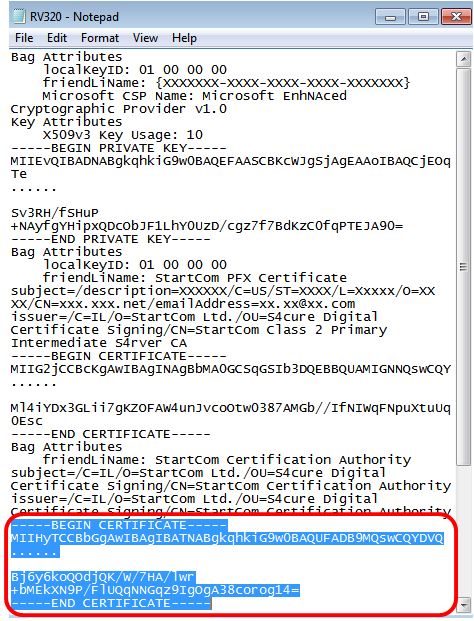

Hinweis: In diesem Beispiel ist die Hervorhebungszeichenfolge von Text das Stammzertifikat.

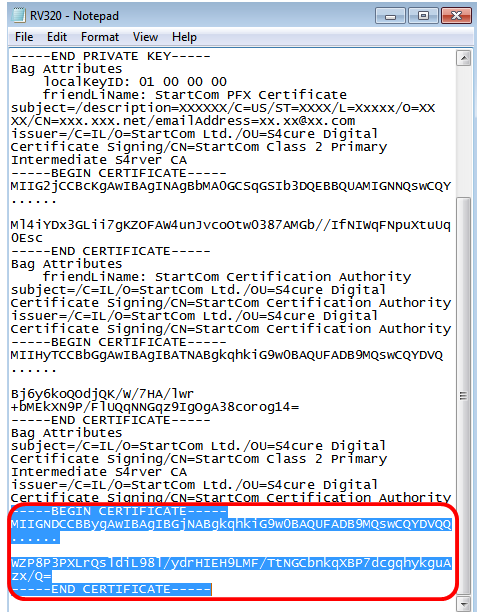

Hinweis: In diesem Beispiel ist die hervorgehobene Textzeichenfolge das Zwischenzertifikat.

Schritt 2: Fügen Sie den Inhalt in eine neue Datei ein, und speichern Sie ihn als CA.pem.

Schritt 3: Öffnen Sie die Datei RV320.pem, und kopieren Sie den Abschnitt für den privaten Schlüssel sowie das erste Zertifikat, einschließlich der Start-/Endnachricht.

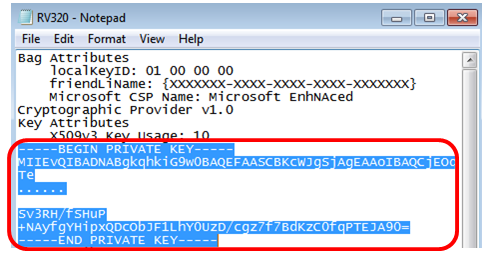

Hinweis: Im Beispiel unten ist die hervorgehobene Zeichenfolge der private Key-Bereich.

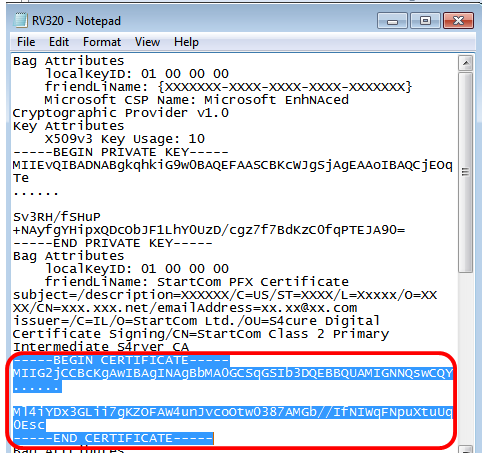

Hinweis: Im Beispiel unten ist die hervorgehobene Textzeichenfolge das erste Zertifikat.

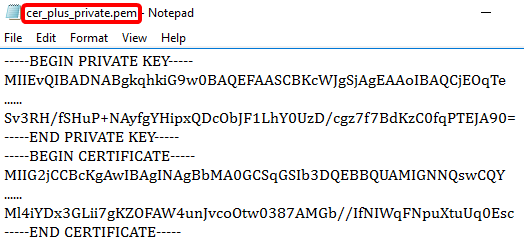

Schritt 4: Fügen Sie den Inhalt in eine neue Datei ein, und speichern Sie ihn als cer_plus_private.pem.

Hinweis: Wenn die Firmware-Version RV320/RV325 unter 1.1.1.06 liegt, stellen Sie sicher, dass am Ende der Datei zwei Line-Feeds vorhanden sind (cer_plus_private.pem). In der Firmware nach 1.1.1.06 müssen Sie nicht zwei weitere Line-Feeds hinzufügen. In diesem Beispiel wird eine verkürzte Version des Zertifikats nur zu Demonstrationszwecken angezeigt.

Importieren CA.pem und cer_plus_private.pem in RV320/RV325

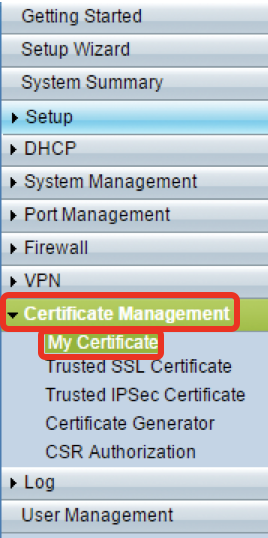

Schritt 1: Melden Sie sich beim webbasierten Dienstprogramm des RV320 oder RV325 an, und wählen Sie Certificate Management > My Certificate aus.

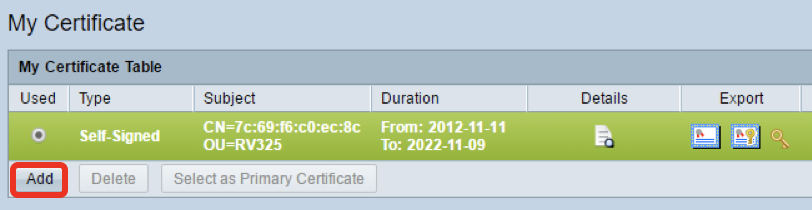

Schritt 2: Klicken Sie auf Hinzufügen, um das Zertifikat zu importieren.

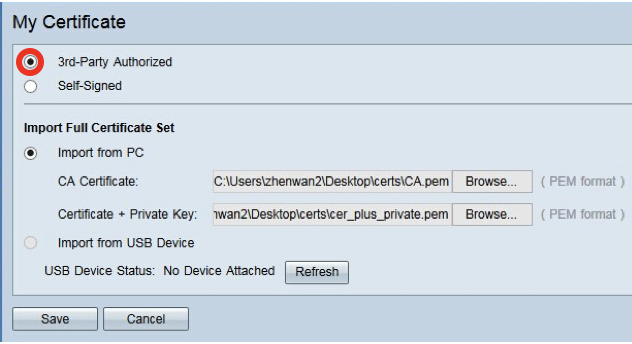

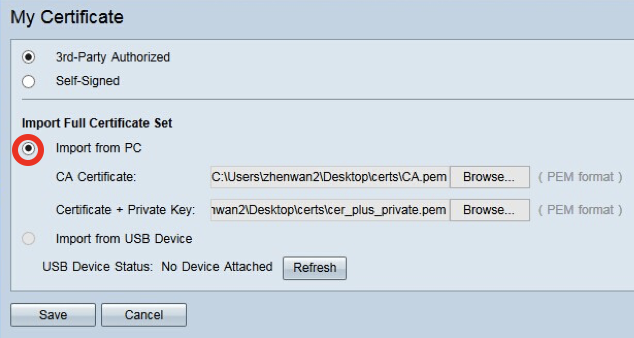

Schritt 3: Klicken Sie auf das Optionsfeld Autorisierte Drittanbieter, um das Zertifikat zu importieren.

Schritt 4: Klicken Sie im Bereich Vollständigen Zertifikatssatz importieren auf ein Optionsfeld, um die Quelle der gespeicherten Zertifikate auszuwählen. Folgende Optionen stehen zur Verfügung:

- Importieren von PC: Wählen Sie diese Option aus, wenn die Dateien auf dem Computer gefunden werden.

- Importieren aus USB - Wählen Sie diese Option, um die Dateien von einem Flash-Laufwerk zu importieren.

Hinweis: In diesem Beispiel wird Import von PC ausgewählt.

Schritt 5: Klicken Sie im Bereich CA Certificate auf Browse... und suchen Sie die Datei CA.pem. Datei.

Hinweis: Wenn Sie die Firmware nach 1.1.0.6 ausführen, klicken Sie auf die Schaltfläche Auswählen, und suchen Sie die gewünschte Datei.

Schritt 6: Klicken Sie im Bereich Zertifikat + Privater Schlüssel auf Durchsuchen... und suchen Sie die Datei "er_plus_private.pem".

Hinweis: Wenn Sie die Firmware nach 1.1.0.6 ausführen, klicken Sie auf die Schaltfläche Auswählen, und suchen Sie die gewünschte Datei.

Schritt 7: Klicken Sie auf Speichern.

Die Zertifikate werden erfolgreich importiert. Sie kann jetzt für HTTPS-Zugriff, SSL VPN oder IPSec VPN verwendet werden.

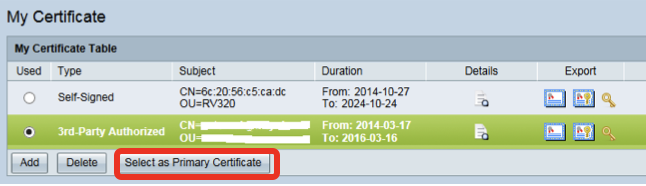

Schritt 8: (Optional) Um das Zertifikat für HTTPS oder SSL VPN zu verwenden, klicken Sie auf das Optionsfeld des Zertifikats, und klicken Sie auf die Schaltfläche Als primäres Zertifikat auswählen.

Sie sollten jetzt ein Zertifikat erfolgreich importiert haben.

Zertifikatssignierung mit CSR

Schritt 1: Erstellen Sie eine CSR-Anfrage (Certificate Signing Request) für RV320/RV325. Um zu erfahren, wie Sie eine CSR-Anfrage erstellen, klicken Sie hier.

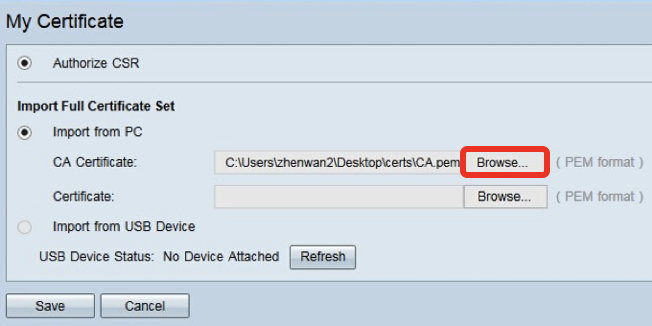

Schritt 2: Um das Zertifikat zu importieren, wählen Sie Zertifikatssignierungsanfrage und klicken Sie auf Signierten CSR importieren.

Schritt 3: Klicken Sie auf Durchsuchen.. und wählen Sie die Zertifizierungsstellen-Zertifikatsdatei aus. Diese enthält das Stammzertifikat der CA + Zwischenzertifikat der Zertifizierungsstelle.

Hinweis: In diesem Beispiel ist kein privater Schlüssel erforderlich, da das Zertifikat mit CSR generiert wird.

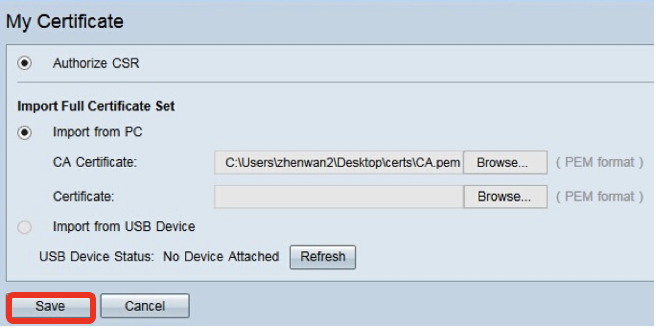

Schritt 4: Klicken Sie auf Speichern.

Sie sollten jetzt ein Zertifikat erfolgreich mithilfe der CSR hochgeladen haben.

Anhang:

Inhalt von RV320.pem

Bag-Attribute

localKeyID: 01 00 00 00

friendLiName: {{XXXXXXX-XXXX-XXXX-XXXX-XXXXXXX}}

Microsoft CSP-Name: Microsoft EnhNAced Cryptographic Provider v1.0

Wichtigste Attribute

X509v3-Schlüsselverwendung: 10

—PRIVATER SCHLÜSSEL BEGINNEN—

MIIEvQIBADNABgkqhkiG9w0BAQEFAASCBKcWJgSjAgEoIBAQCjEOqTe

......

Sv3RH/fSHuP+NAyfgYHipxQDcObJF1LhY0UzD/cgz7f7BdKzC0fqPTEJA90=

—PRIVATER ENDSCHLÜSSEL—

Bag-Attribute

localKeyID: 01 00 00 00

friendLiName: StartCom PFX-Zertifikat

subject=/description=XXXXXX/C=US/ST=XXXX/L=Xxxxx/O=XX/CN=xxx.xxx.net/emailAddress=xx.xx@xx.com

Emittant=/C=IL/O=StartCom Ltd./OU=S4cure Digital Certificate Signing/CN=StartCom Class 2 Primary Intermediate S4rver CA

—BEGINNUNGSBESCHEINIGUNG—

MIIG2jCCBcKgAwIBAgINAgBbMA0GCSqGSIb3DQEBBQUAMIGNQswCQY

......

Ml4iYDx3GLii7gKZOFAW4unJvcoOtw0387AMGb/IfNIWqFNpuXtuUq0ESC

—ENDBESCHEINIGUNG—

Bag-Attribute

friendLiName: Zertifizierungsstelle StartCom

subject=/C=IL/O=StartCom Ltd./OU=S4cure Digital Certificate Signing/CN=StartCom Certification Authority

Emittent=/C=IL/O=StartCom Ltd./OU=S4cure Digital Certificate Signing/CN=StartCom Certification Authority

—BEGINNUNGSBESCHEINIGUNG—

MIHyTCCBbGgAwIBAgIBATNABgkqhkiG9w0BAQUFADB9MQswCQYDVQ

......

Bj6y6koQOdjQK/W/7HA/lwr+bMEkXN9P/FlUQNNGqz9IgOgA38corog14=

—ENDBESCHEINIGUNG—

Bag-Attribute

subject=/C=IL/O=StartCom Ltd./OU=S4cure Digital Certificate Signing/CN=StartCom Class 2 Primary Intermediate S4rver CA

Emittent=/C=IL/O=StartCom Ltd./OU=S4cure Digital Certificate Signing/CN=StartCom Certification Authority

—BEGINNUNGSBESCHEINIGUNG—

MIGNDCCBBygAwIBAgIBGjNABgkqhkiG9w0BAQUFADB9MQswCQYDVQQ

......

WZP8P3PXLrQsldiL98l/ydrHIEH9LMF/TtNGCbnkqXBP7dcgqhykguAzx/Q=

—ENDBESCHEINIGUNG—

Feedback

Feedback