Frage:

Wie werden die Cisco Web Security Appliance und das RSA DLP-Netzwerk für die Interoperabilität konfiguriert?

Übersicht:

Dieses Dokument enthält zusätzliche Informationen, die über das Cisco WSA AsyncOS-Benutzerhandbuch und den RSA DLP Network 7.0.2-Bereitstellungsleitfaden hinausgehen und die Interoperabilität zwischen den beiden Produkten erleichtern.

Produktbeschreibung:

Die Cisco Web Security Appliance (WSA) ist ein robustes, sicheres und effizientes Gerät, das Unternehmensnetzwerke vor webbasierter Malware und Spyware schützt, die die Sicherheit des Unternehmens gefährden und geistiges Eigentum ans Tageslicht bringen kann. Die Web Security Appliance bietet eine umfassende Prüfung des Anwendungsinhalts durch die Bereitstellung eines Web-Proxy-Services für Standard-Kommunikationsprotokolle wie HTTP, HTTPS und FTP.

Die RSA DLP Suite umfasst eine umfassende Lösung zum Schutz vor Datenverlust, mit der Kunden vertrauliche Daten im Unternehmen erkennen und schützen können. Hierzu werden in der gesamten Infrastruktur einheitliche Richtlinien zum Erkennen und Schützen vertraulicher Daten im Rechenzentrum, im Netzwerk und auf Endpunkten verwendet. Die DLP-Suite umfasst die folgenden Komponenten:

- RSA-SvD-Rechenzentrum. DLP Datacenter hilft Ihnen, vertrauliche Daten zu lokalisieren, egal wo sie sich im Rechenzentrum befinden, auf Dateisystemen, Datenbanken, E-Mail-Systemen und großen SAN-/NAS-Umgebungen.

- RSA-SvD-Netzwerk. Das DLP-Netzwerk überwacht und erzwingt die Übertragung vertraulicher Informationen im Netzwerk, z. B. E-Mail- und Web-Datenverkehr.

- RSA-SvD-Endpunkt. DLP Endpoint unterstützt Sie bei der Erkennung, Überwachung und Kontrolle vertraulicher Daten auf Endgeräten wie Laptops und Desktops.

Die Cisco WSA ist mit dem RSA-DLP-Netzwerk kompatibel.

Das RSA-SvD-Netzwerk umfasst die folgenden Komponenten:

- Netzwerk-Controller. Die Haupt-Appliance, die Informationen über vertrauliche Daten und Richtlinien zur Inhaltsübertragung verwaltet. Der Netzwerk-Controller verwaltet und aktualisiert verwaltete Geräte mit Richtlinien und Definitionen vertraulicher Inhalte sowie allen Konfigurationsänderungen nach der Erstkonfiguration.

- Verwaltete Geräte. Diese Geräte unterstützen das DLP-Netzwerk bei der Überwachung der Netzwerkübertragung und der Meldung oder Überwachung der Übertragung:

- Sensoren. Sensoren, die an Netzwerkgrenzen installiert werden, überwachen passiv den Datenverkehr, der das Netzwerk verlässt oder Netzwerkgrenzen überschreitet, und analysieren diesen auf das Vorhandensein sensibler Inhalte. Ein Sensor ist eine Out-of-Band-Lösung. Er kann nur Richtlinienverletzungen überwachen und melden.

- Abfangjäger. Interceptors werden ebenfalls an Netzwerkgrenzen installiert und ermöglichen Ihnen die Quarantäne und/oder Zurückweisung von E-Mail-Verkehr (SMTP), der vertrauliche Inhalte enthält. Ein Interceptor ist ein Inline-Netzwerk-Proxy und kann daher verhindern, dass vertrauliche Daten das Unternehmen verlassen.

- ICAP-Server. Server für spezielle Zwecke, mit denen Sie die Überwachung oder Blockierung von HTTP-, HTTPS- oder FTP-Datenverkehr mit vertraulichen Inhalten implementieren können. Ein ICAP-Server arbeitet mit einem Proxy-Server (der als ICAP-Client konfiguriert ist) zusammen, um vertrauliche Daten zu überwachen oder zu blockieren, damit diese das Unternehmen verlassen.

Die Cisco WSA ist mit dem RSA DLP-Netzwerk-ICAP-Server kompatibel.

Bekannte Einschränkungen

Die Integration der externen SvD der Cisco WSA in das RSA-SvD-Netzwerk unterstützt die folgenden Aktionen: Zulassen und Blockieren. Die Aktion "Inhalt ändern/entfernen" (auch Redaktion genannt) wird noch nicht unterstützt.

Produktanforderungen für Interoperabilität

Die Interoperabilität des DLP-Netzwerks von Cisco WSA und RSA wurde mit den in der folgenden Tabelle aufgeführten Produktmodellen und Softwareversionen getestet und validiert. Die folgende Tabelle zeigt die einzigen getesteten, validierten und unterstützten Kombinationen, auch wenn diese Integration in funktioneller Hinsicht mit Varianten des Modells und der Software funktionieren kann. Es wird dringend empfohlen, die neueste unterstützte Version beider Produkte zu verwenden.

| Produkt |

Software-Version |

| Cisco Web Security Appliance (WSA) |

AsyncOS Version 6.3 und höher |

| RSA-SvD-Netzwerk |

7.0.2 |

Funktion für externen SvD

Mithilfe der Funktion für externen SvD der Cisco WSA können Sie den gesamten oder einen bestimmten ausgehenden HTTP-, HTTPS- und FTP-Verkehr von der WSA an das SvD-Netzwerk weiterleiten. Der gesamte Datenverkehr wird über das Internet Control Adaptation Protocol (ICAP) übertragen.

Architektur

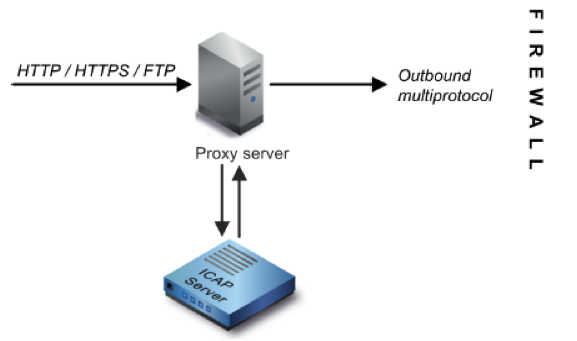

Der RSA-SvD-Netzwerkbereitstellungsleitfaden zeigt die folgende generische Architektur für ein kooperierendes RSA-SvD-Netzwerk mit einem Proxyserver. Diese Architektur ist nicht spezifisch für die WSA, sondern gilt für alle Proxys, die mit dem RSA-DLP-Netzwerk interagieren.

Abbildung 1: Bereitstellungsarchitektur für das RSA DLP-Netzwerk und die Cisco Web Security Appliance

Konfigurieren der Cisco Web Security Appliance

- Definieren Sie auf der WSA ein externes SvD-System, das mit dem SvD-Netzwerk-ICAP-Server zusammenarbeitet. Anweisungen hierzu finden Sie im beigefügten Auszug aus dem WSA-Benutzerhandbuch "User Guide Instructions Defining External DLP Systems" (Benutzeranleitung für Systeme mit externem SvD).

- Erstellen Sie eine oder mehrere Richtlinien für externen SvD, die definieren, welchen Datenverkehr die WSA zum Scannen von Inhalten an das SvD-Netzwerk sendet. Gehen Sie dazu wie folgt vor:

- Unter GUI > Web Security Manager > Richtlinien für externen SvD > Richtlinie hinzufügen

- Klicken Sie auf den Link in der Spalte Ziele für die Richtliniengruppe, die Sie konfigurieren möchten.

- Wählen Sie im Abschnitt "Zieleinstellungen bearbeiten" aus dem Dropdown-Menü die Option "Benutzerdefinierte Zieleinstellungen für Scanning definieren".

- Anschließend können wir die Richtlinie so konfigurieren, dass sie alle Uploads überprüft oder Uploads auf bestimmte Domänen/Websites überprüft, die in benutzerdefinierten URL-Kategorien angegeben sind.

Konfigurieren des RSA-SvD-Netzwerks

In diesem Dokument wird davon ausgegangen, dass der RSA DLP-Netzwerkcontroller, der ICAP-Server und der Enterprise Manager installiert und konfiguriert wurden.

- Verwenden Sie RSA DLP Enterprise Manager, um einen Netzwerk-ICAP-Server zu konfigurieren. Detaillierte Anweisungen zum Einrichten des DLP-Netzwerk-ICAP-Servers finden Sie im RSA DLP Network Deployment Guide. Die wichtigsten Parameter, die Sie auf der ICAP-Server-Konfigurationsseite angeben sollten, sind:

- Der Hostname oder die IP-Adresse des ICAP-Servers

- Geben Sie im Abschnitt Allgemeine Einstellungen der Konfigurationsseite die folgenden Informationen ein:

- Die Zeitdauer in Sekunden, nach der der Server im Feld Server-Zeitüberschreitung in Sekunden als abgelaufen gilt.

- Wählen Sie als Antwort Bei Serverzeitüberschreitung eine der folgenden Optionen aus:

- Fail-Open. Wählen Sie diese Option aus, wenn die Übertragung nach einem Server-Timeout zugelassen werden soll.

- Fehler geschlossen. Wählen Sie diese Option aus, wenn die Übertragung nach einem Server-Timeout blockiert werden soll.

- Erstellen Sie mit RSA DLP Enterprise Manager eine oder mehrere netzwerkspezifische Richtlinien, um den Netzwerkverkehr mit sensiblen Inhalten zu überwachen und zu blockieren. Detaillierte Anweisungen zum Erstellen von SvD-Richtlinien finden Sie im RSA SvD-Netzwerkbenutzerhandbuch oder in der Enterprise Manager-Onlinehilfe. Im Folgenden sind die wichtigsten Schritte aufgeführt:

- Aktivieren Sie in der Richtlinienvorlagenbibliothek mindestens eine Richtlinie, die für Ihre Umgebung und den zu überwachenden Inhalt sinnvoll ist.

- Richten Sie innerhalb dieser Richtlinie netzwerkspezifische Regeln für Policy-Verletzungen ein, die festlegen, welche Aktionen das Netzwerkprodukt beim Auftreten von Ereignissen (Policy-Verletzungen) automatisch ausführt. Legen Sie die Regel für die Richtlinienerkennung fest, um alle Protokolle zu erkennen. Setzen Sie die Richtlinienaktion auf "Audit and block" (überwachen und blockieren).

Optional können wir RSA Enterprise Manager verwenden, um die Netzwerkbenachrichtigung anzupassen, die an den Benutzer gesendet wird, wenn Richtlinienverletzungen auftreten. Diese Benachrichtigung wird vom SvD-Netzwerk als Ersatz für den ursprünglichen Datenverkehr gesendet.

Testen des Setups

- Konfigurieren Sie den Browser so, dass der ausgehende Datenverkehr vom Browser direkt an den WSA-Proxy weitergeleitet wird.

Wenn Sie beispielsweise den Mozilla Firefox-Browser verwenden, gehen Sie wie folgt vor:

- Wählen Sie im Firefox-Browser Extras > Optionen aus. Das Dialogfeld Optionen wird angezeigt.

- Klicken Sie auf die Registerkarte Netzwerk und dann auf Einstellungen. Das Dialogfeld Verbindungseinstellungen wird angezeigt.

- Aktivieren Sie das Kontrollkästchen Manuelle Proxy-Konfiguration, und geben Sie dann die IP-Adresse oder den Hostnamen des WSA-Proxyservers in das Feld HTTP-Proxy und die Portnummer 3128 (Standard) ein.

- Klicken Sie auf OK, und klicken Sie dann erneut auf OK, um die neuen Einstellungen zu speichern.

- Versuchen Sie, Inhalte hochzuladen, von denen Sie wissen, dass sie gegen die zuvor aktivierte SvD-Netzwerkrichtlinie verstoßen.

- Im Browser sollte eine Network ICAP-Verwerfungsmeldung angezeigt werden.

- Verwenden Sie "Enterprise Manager", um das resultierende Ereignis und den Vorfall anzuzeigen, die als Folge dieser Richtlinienverletzung erstellt wurden.

Fehlerbehebung

- Wenn Sie einen externen SvD-Server auf der Web Security Appliance für das RSA-SvD-Netzwerk konfigurieren, verwenden Sie die folgenden Werte:

- Serveradresse: Die IP-Adresse oder der Hostname des RSA-DLP-Netzwerk-ICAP-Servers

- Port: Der TCP-Port für den Zugriff auf den RSA DLP-Netzwerkserver (i. d R. 1344)

- Format der Service-URL: icap://<Hostname_oder_IP-Adresse>/srv_conalarm

- Beispiel: icap://dlp.example.com/srv_conalarm

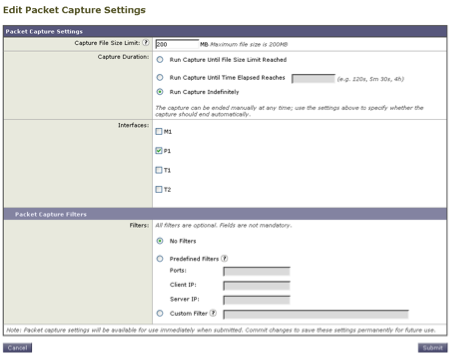

- Aktivieren Sie die Datenerfassungsfunktion der WSA, um den Datenverkehr zwischen dem WSA-Proxy und dem Netzwerk-ICAP-Server zu erfassen. Dies ist bei der Diagnose von Verbindungsproblemen hilfreich. Gehen Sie dazu wie folgt vor:

- Navigieren Sie auf der WSA-GUI oben rechts auf der Benutzeroberfläche zum Menü Support and Help (Support und Hilfe). Wählen Sie Packet Capture aus dem Menü aus, und klicken Sie dann auf die Schaltfläche Edit Settings. Das Fenster Capture-Einstellungen bearbeiten wird angezeigt.

- Geben Sie im Bildschirmabschnitt Packet Capture Filters (Paketerfassungsfilter) die IP-Adresse des Netzwerk-ICAP-Servers in das Feld Server IP (Server-IP) ein.

- Klicken Sie auf Senden, um Ihre Änderungen zu speichern.

- Verwenden Sie das folgende benutzerdefinierte Feld in den WSA-Zugriffsprotokollen (unter GUI > Systemverwaltung > Protokoll-Subscriptions > Zugriffsprotokollen), um weitere Informationen abzurufen:

- %Xp: Scanverdict für externen SvD-Server (0 = keine Übereinstimmung auf dem ICAP-Server; 1 = Richtlinienübereinstimmung mit dem ICAP-Server und '- (Bindestrich)' = Keine Überprüfung wurde vom externen SvD-Server initiiert)

Anleitung zur Definition externer DLP-Systeme.