CSM 3.x - Hinzufügen von IDS-Sensoren und -Modulen zum Bestand

Inhalt

Einleitung

Dieses Dokument enthält Informationen zum Hinzufügen von Intrusion Detection System (IDS)-Sensoren und -Modulen (einschließlich IDSM auf Catalyst 6500-Switches, NM-CIDS auf Routern und AIP-SSM auf ASA) zum Cisco Security Manager (CSM).

Hinweis: CSM 3.2 unterstützt IPS 6.2 nicht. Es wird in CSM 3.3 unterstützt.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass CSM- und IDS-Geräte installiert sind und ordnungsgemäß funktionieren.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf CSM 3.0.1.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hinzufügen von Geräten zum Security Manager-Bestand

Wenn Sie ein Gerät zu Security Manager hinzufügen, geben Sie eine Reihe von Identifizierungsinformationen für das Gerät ein, z. B. den DNS-Namen und die IP-Adresse. Nachdem Sie das Gerät hinzugefügt haben, wird es im Gerätebestand des Security Managers angezeigt. Sie können ein Gerät im Security Manager nur verwalten, nachdem Sie es dem Inventar hinzugefügt haben.

Sie können Geräte mit den folgenden Methoden zum Security Manager-Inventar hinzufügen:

-

Ein Gerät aus dem Netzwerk hinzufügen.

-

Hinzufügen eines neuen Geräts, das noch nicht mit dem Netzwerk verbunden ist

-

Fügen Sie ein oder mehrere Geräte aus dem DCR (Device and Credentials Repository) hinzu.

-

Fügen Sie ein oder mehrere Geräte aus einer Konfigurationsdatei hinzu.

Hinweis: Dieses Dokument konzentriert sich auf die Methode: Fügen Sie ein neues Gerät hinzu, das noch nicht mit dem Netzwerk verbunden ist.

Schritte zum Hinzufügen des IDS-Sensors und der -Module

Verwenden Sie die Option "Neues Gerät hinzufügen", um dem Security Manager-Bestand ein einzelnes Gerät hinzuzufügen. Sie können diese Option für die Vorabbereitstellung verwenden. Sie können das Gerät im System erstellen, dem Gerät Richtlinien zuweisen und Konfigurationsdateien generieren, bevor Sie die Gerätehardware erhalten.

Wenn Sie die Gerätehardware erhalten, müssen Sie die Geräte so vorbereiten, dass sie vom Security Manager verwaltet werden. Weitere Informationen finden Sie unter Preparing the Devices for Security Manager to Manage (Vorbereiten der Geräte für den Sicherheitsmanager für das Management).

Dieses Verfahren zeigt, wie ein neuer IDS-Sensor und neue Module hinzugefügt werden:

-

Klicken Sie in der Symbolleiste auf die Schaltfläche Geräteansicht.

Die Seite Geräte wird angezeigt.

-

Klicken Sie in der Geräteauswahl auf die Schaltfläche Hinzufügen.

Die Seite Neues Gerät - Methode auswählen wird mit vier Optionen angezeigt.

-

Wählen Sie Neues Gerät hinzufügen aus, und klicken Sie dann auf Weiter.

Die Seite "Neues Gerät - Geräteinformationen" wird angezeigt.

-

Geben Sie die Geräteinformationen in die entsprechenden Felder ein.

Weitere Informationen finden Sie im Abschnitt Providing Device Information - New Device (Bereitstellung von Geräteinformationen - Neue Geräte).

-

Klicken Sie auf Beenden.

Das System führt Gerätevalidierungsaufgaben aus:

-

Wenn die Daten falsch sind, generiert das System Fehlermeldungen und zeigt die Seite, auf der der Fehler auftritt, mit einem roten Fehlersymbol an, das dem Fehler entspricht.

-

Wenn die Daten korrekt sind, wird das Gerät dem Bestand hinzugefügt und in der Geräteauswahl angezeigt.

-

Bereitstellung von Geräteinformationen - neues Gerät

Führen Sie diese Schritte aus:

-

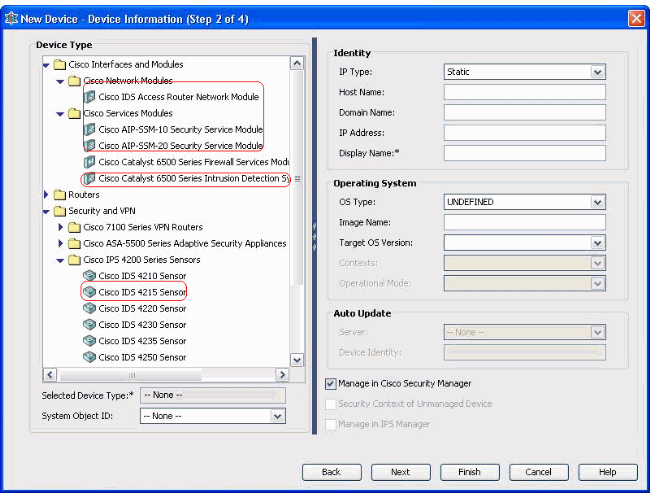

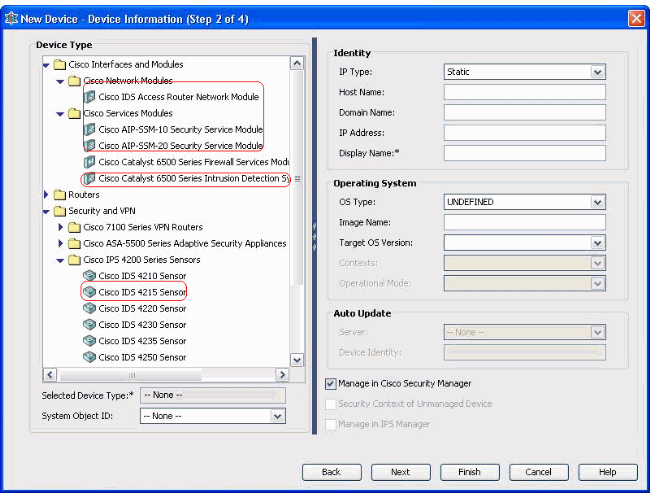

Wählen Sie den Gerätetyp für das neue Gerät:

-

Wählen Sie den übergeordneten Ordner für Gerätetypen aus, um die unterstützten Gerätefamilien anzuzeigen.

-

Wählen Sie den Ordner für die Gerätefamilie aus, um die unterstützten Gerätetypen anzuzeigen.

-

Wählen Sie Cisco Interfaces and Modules > Cisco Network Modules, um das Cisco IDS Access Router Network Module hinzuzufügen. Wählen Sie ebenfalls Cisco Interfaces and Modules > Cisco Services Modules aus, um die abgebildeten AIP-SSM- und IDSM-Module hinzuzufügen.

-

Wählen Sie Security and VPN > Cisco IPS Sensoren der Serie 4200 aus, um den Cisco IDS 4210 Sensor zum CSM-Inventar hinzuzufügen.

-

-

Wählen Sie den Gerätetyp.

Hinweis: Nachdem Sie ein Gerät hinzugefügt haben, können Sie den Gerätetyp nicht mehr ändern.

Systemobjekt-IDs für diesen Gerätetyp werden im Feld SysObjectId angezeigt. Die erste Systemobjekt-ID ist standardmäßig ausgewählt. Sie können bei Bedarf ein weiteres auswählen.

-

-

Geben Sie Informationen zur Geräteidentität ein, z. B. den IP-Typ (statisch oder dynamisch), den Hostnamen, den Domänennamen, die IP-Adresse und den Anzeigenamen.

-

Geben Sie Informationen zum Betriebssystem des Geräts ein, z. B. Betriebssystemtyp, Image-Name, Zielbetriebssystem-Version, Kontexte und Betriebsmodus.

-

Das Feld Auto Update (Automatische Aktualisierung) oder CNS-Configuration Engine (CNS-Konfigurationsmodul) wird angezeigt. Dies hängt vom ausgewählten Gerätetyp ab:

-

Auto Update (Automatische Aktualisierung) - Wird für PIX-Firewall- und ASA-Geräte angezeigt.

-

CNS-Configuration Engine - Wird für Cisco IOS®-Router angezeigt.

Hinweis: Dieses Feld ist für Catalyst 6500-/7600- und FWSM-Geräte nicht aktiv.

-

-

Führen Sie diese Schritte aus:

-

Auto Update (Automatische Aktualisierung): Klicken Sie auf den Pfeil, um eine Liste der Server anzuzeigen. Wählen Sie den Server aus, der das Gerät verwaltet. Wenn der Server nicht in der Liste aufgeführt ist, führen Sie die folgenden Schritte aus:

-

Klicken Sie auf den Pfeil, und wählen Sie + Server hinzufügen... Das Dialogfeld "Servereigenschaften" wird angezeigt.

-

Geben Sie die Informationen in die erforderlichen Felder ein.

-

Klicken Sie auf OK. Der neue Server wird der Liste der verfügbaren Server hinzugefügt.

-

-

CNS-Configuration Engine - Es werden unterschiedliche Informationen angezeigt, je nachdem, ob Sie den statischen oder dynamischen IP-Typ auswählen:

Statisch - Klicken Sie auf den Pfeil, um eine Liste der Configuration Engines (Konfigurations-Engines) anzuzeigen. Wählen Sie die Configuration Engine aus, die das Gerät verwaltet. Wenn die Configuration Engine nicht in der Liste angezeigt wird, gehen Sie wie folgt vor:

-

Klicken Sie auf den Pfeil, und wählen Sie + Konfigurationsmodul hinzufügen... Das Dialogfeld Eigenschaften von Configuration Engine (Konfigurationsmodul) wird angezeigt.

-

Geben Sie die Informationen in die erforderlichen Felder ein.

-

Klicken Sie auf OK. Die neue Configuration Engine wird der Liste der verfügbaren Configuration Engines hinzugefügt.

-

-

Dynamic (Dynamisch): Klicken Sie auf den Pfeil, um eine Liste der Server anzuzeigen. Wählen Sie den Server aus, der das Gerät verwaltet. Wenn der Server nicht in der Liste aufgeführt ist, führen Sie die folgenden Schritte aus:

-

Klicken Sie auf den Pfeil, und wählen Sie + Server hinzufügen... Das Dialogfeld "Servereigenschaften" wird angezeigt.

-

Geben Sie die Informationen in das Pflichtfeld ein.

-

Klicken Sie auf OK. Der neue Server wird der Liste der verfügbaren Server hinzugefügt.

-

-

-

Führen Sie diese Schritte aus:

-

Um das Gerät in Security Manager zu verwalten, aktivieren Sie das Kontrollkästchen In Cisco Security Manager verwalten. Dies ist die Standardeinstellung.

-

Wenn das hinzugefügte Gerät lediglich als VPN-Endpunkt fungieren soll, deaktivieren Sie das Kontrollkästchen In Cisco Security Manager verwalten.

Security Manager verwaltet keine Konfigurationen auf diesem Gerät und lädt keine Konfigurationen hoch oder lädt sie nicht herunter.

-

-

Aktivieren Sie das Kontrollkästchen Sicherheitskontext nicht verwalteter Geräte, um einen Sicherheitskontext zu verwalten, dessen übergeordnetes Gerät (PIX-Firewall, ASA oder FWSM) nicht von Security Manager verwaltet wird.

Sie können eine PIX-Firewall, ASA oder FWSM in mehrere Sicherheits-Firewalls, auch Sicherheitskontexte genannt, partitionieren. Jeder Kontext ist ein unabhängiges System mit eigener Konfiguration und eigenen Richtlinien. Sie können diese Standalone-Kontexte in Security Manager verwalten, auch wenn die übergeordnete Komponente (PIX-Firewall, ASA oder FWSM) nicht von Security Manager verwaltet wird.

Hinweis: Dieses Feld ist nur aktiv, wenn es sich bei dem in der Geräteauswahl ausgewählten Gerät um ein Firewall-Gerät wie PIX-Firewall, ASA oder FWSM handelt, das Sicherheitskontext unterstützt.

-

Aktivieren Sie das Kontrollkästchen Manage in IPS Manager (In IPS Manager verwalten), um einen Cisco IOS-Router in IPS Manager zu verwalten.

Dieses Feld ist nur aktiv, wenn Sie im Geräteauswahl einen Cisco IOS-Router ausgewählt haben.

Hinweis: IPS Manager kann die IPS-Funktionen nur auf einem Cisco IOS-Router verwalten, der über IPS-Funktionen verfügt. Weitere Informationen finden Sie in der IPS-Dokumentation.

Wenn Sie das Kontrollkästchen In IPS Manager verwalten aktivieren, müssen Sie auch das Kontrollkästchen In Cisco Security Manager verwalten aktivieren.

Wenn das ausgewählte Gerät IDS ist, ist dieses Feld nicht aktiv. Das Kontrollkästchen ist jedoch aktiviert, da IPS Manager IDS-Sensoren verwaltet.

Wenn es sich bei dem ausgewählten Gerät um PIX Firewall, ASA oder FWSM handelt, ist dieses Feld nicht aktiv, da der IPS Manager diese Gerätetypen nicht verwaltet.

-

Klicken Sie auf Beenden.

Das System führt Gerätevalidierungsaufgaben aus:

-

Wenn die eingegebenen Daten falsch sind, generiert das System Fehlermeldungen und zeigt die Seite an, auf der der Fehler auftritt.

-

Wenn die von Ihnen eingegebenen Daten korrekt sind, wird das Gerät dem Bestand hinzugefügt und in der Geräteauswahl angezeigt.

-

Fehlerbehebung

Verwenden Sie diesen Abschnitt, um Probleme mit Ihrer Konfiguration zu beheben.

Fehlermeldungen

Wenn Sie IPS zu CSM hinzufügen, wird die Fehlermeldung Invalid device: Could not deduce the SysObjId for the platform type (Ungültiges Gerät: Konnte nicht die SysObjId für den Plattformtyp ableiten) angezeigt.

Lösung

Führen Sie diese Schritte aus, um diese Fehlermeldung zu beheben.

-

Beenden Sie den CSM Daemon-Dienst in Windows, und wählen Sie dann Programme > CSCOpx > MDC > athena > config > Directory aus, in dem Sie VMS-SysObjID.xml finden.

-

Ersetzen Sie auf dem CSM-System die ursprüngliche Datei VMS-SysObjID.xml, die sich standardmäßig unter C:\Program Files\CSCOpx\MDC\athena\config\directory befindet, durch die neueste Datei VMS-SysObjID.xml.

-

Starten Sie den CSM Daemon Manager-Dienst (CRMDmgtd) neu, und versuchen Sie erneut, die betroffenen Geräte hinzuzufügen oder zu erkennen.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

21-May-2007 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback