Konfigurieren benutzerdefinierter URL-Kategorien in der sicheren Webappliance

Download-Optionen

-

ePub (2.4 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Struktur der URL-Kategorien (Custom Uniform Resource Locator) in Secure Web Appliance (SWA) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Wie Proxy funktioniert.

- Verwaltung der Secure Web Appliance (SWA).

Cisco empfiehlt Folgendes:

- Physische oder Virtual Secure Web Appliance (SWA) installiert.

- Lizenz aktiviert oder installiert.

- Der Setup-Assistent ist abgeschlossen.

- Administratorzugriff auf die SWA.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Benutzerdefinierte URL-Kategorien

Das URL-Filter-Modul ermöglicht das Filtern von Transaktionen in Zugriffs-, Entschlüsselungs- und Datensicherheitsrichtlinien. Wenn Sie URL-Kategorien für Richtliniengruppen konfigurieren, können Sie Aktionen für benutzerdefinierte URL-Kategorien (sofern definiert) und vordefinierte URL-Kategorien konfigurieren.

Sie können benutzerdefinierte und externe Live-Feed-URL-Kategorien erstellen, die bestimmte Hostnamen und IP-Adressen beschreiben. Außerdem können Sie URL-Kategorien bearbeiten und löschen.

Wenn Sie diese benutzerdefinierten URL-Kategorien in derselben Access, Decryption oder Cisco Data Security Policy-Gruppe einschließen und jeder Kategorie unterschiedliche Aktionen zuweisen, hat die Aktion der höher eingeschlossenen benutzerdefinierten URL-Kategorie Vorrang.

Hinweis: Wenn Domain Name System (DNS) mehrere IPs in eine Website auflöst und eine dieser IPs eine benutzerdefinierte Sperrliste ist, blockiert die Websicherheits-Appliance die Website für alle IPs, unabhängig davon, ob sie nicht in der benutzerdefinierten Sperrliste aufgeführt sind.

URL-Kategorien für Live-Feeds

Externe Live-Feed-Kategorien werden verwendet, um die Liste der URLs von einer bestimmten Website abzurufen, z. B. zum Abrufen der Office 365-URLs von Microsoft.

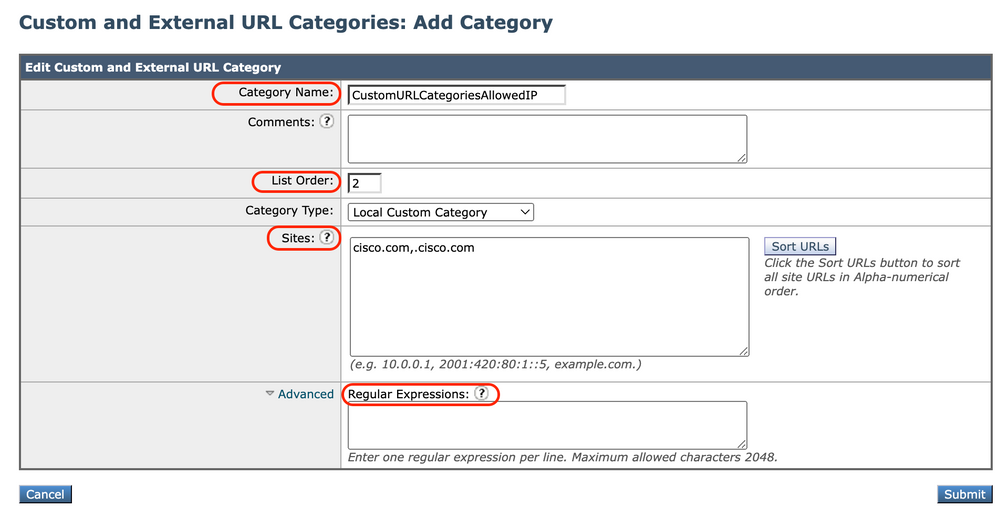

Wenn Sie beim Erstellen und Bearbeiten von benutzerdefinierten und externen URL-Kategorien für den Kategorietyp Externe Live-Feed-Kategorie auswählen, müssen Sie das Feed-Format (Cisco Feed-Format oder Office 365 Feed-Format) auswählen und dann eine URL für den entsprechenden Feed-Datei-Server angeben.

Das erwartete Format für die einzelnen Feed-Dateien sieht wie folgt aus:

- Cisco Feed-Format - Dies muss eine CSV-Datei (Comma-Separated Values, durch Komma getrennte Werte) sein, d. h. eine Textdatei mit der Erweiterung .csv. Jeder Eintrag in der CSV-Datei muss in einer separaten Zeile im Format Adresse/Komma/Adresstyp stehen.

(z. B.: www.cisco.com,site oder ad2.*\.com,regex). Gültige Adresstypen sind site und regex.

Hier ein Auszug aus einer CSV-Datei im Cisco Feed-Format:

www.cisco.com,site

\.xyz,regex

ad2.*\.com,regex

www.cisco.local,site

1:1:1:11:1:1::200,site - Office 365-Feed-Format - Dies ist eine XML-Datei auf einem Microsoft Office 365-Server oder einem lokalen Server, auf dem Sie die Datei gespeichert haben. Es wird vom Office 365-Dienst bereitgestellt und kann nicht geändert werden.

Die Netzwerkadressen in der Datei sind in XML-Tags eingeschlossen. Diese Struktur lautet: Produkte > Produkt > Adressliste > Adresse. In der aktuellen Implementierung kann ein "Adresslistentyp" IPv6, IPv4 oder URL sein [dieser kann Domänen und reguläre Ausdrücke (Regex) enthalten].

Hier ist ein Ausschnitt einer Office 365-Feed-Datei:

<products updated="4/15/2016">

<product name="o365">

<addresslist type="IPv6">

<address>fc00:1040:401::d:80</address>

<address>fc00:1040:401::a</address>

<address>fc00:1040:401::9</address>

</addresslist>

<addresslist type="IPv4">

<address>10.71.145.72</address>

<address>10.71.148.74</address>

<address>10.71.145.114</address>

</addresslist>

<addresslist type="URL">

<address>*.cisco.com</address>

<address>*.example.local</address>

</addresslist>

</product>

<product name="LYO">

<addresslist type="URL">

<address>*.subdomain.cisco.com</address>

<address>*.example.local</address>

</addresslist>

</product>

</products>Hinweis: Schließen Sie http:// oder https:// nicht als Teil eines Websiteeintrags in die Datei ein, da andernfalls ein Fehler auftritt. Mit anderen Worten: www.cisco.com wird korrekt geparst, während http://www.cisco.com einen Fehler erzeugt

Schritte zum Erstellen benutzerdefinierter URL-Kategorien

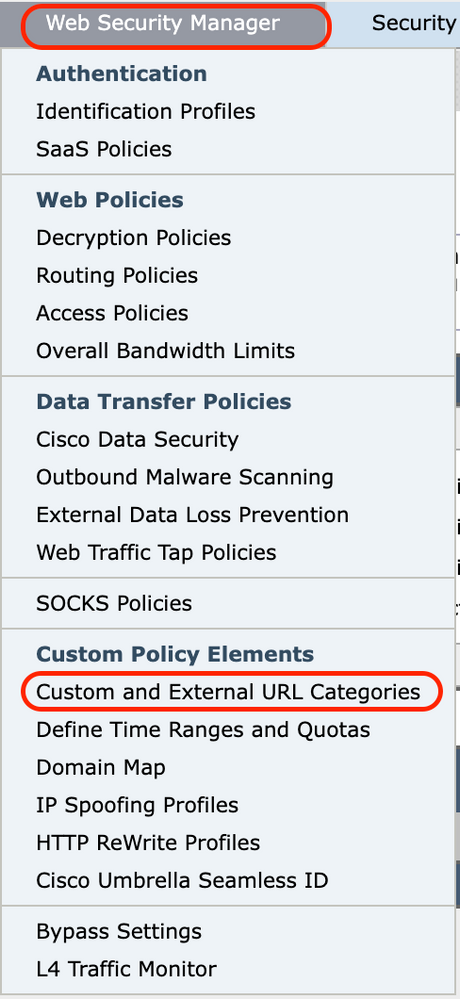

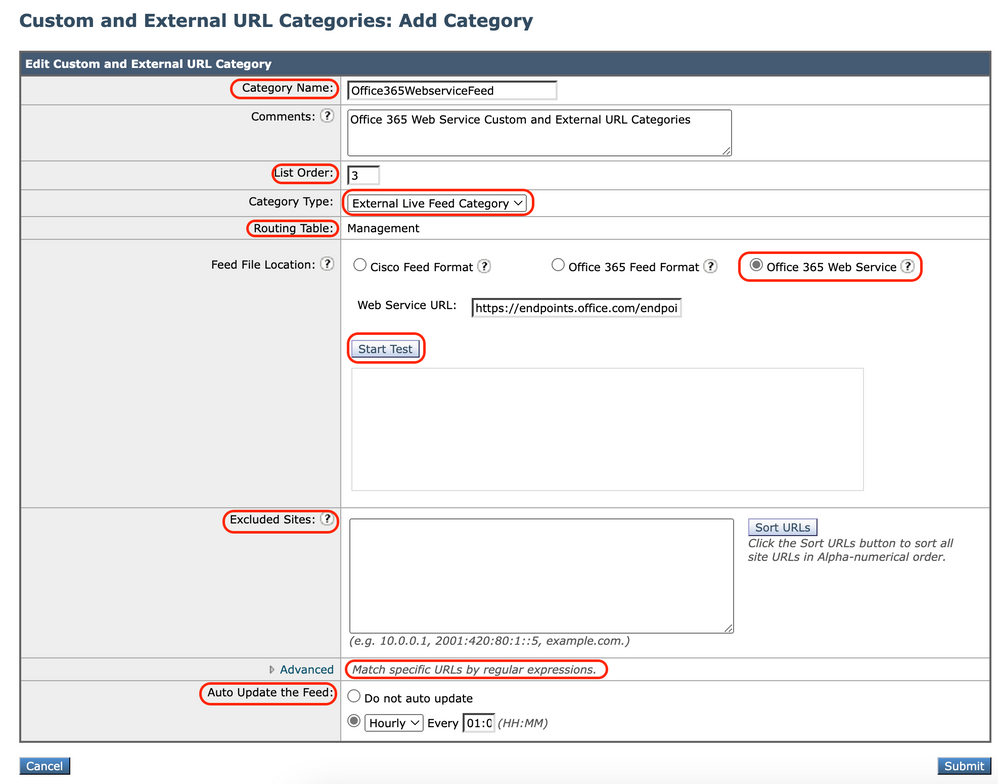

Schritt 1: Wählen Sie Websicherheits-Manager > Benutzerdefinierte und externe URL-Kategorien.

image- Benutzerdefinierte Kategorie in GUI auswählen

image- Benutzerdefinierte Kategorie in GUI auswählen

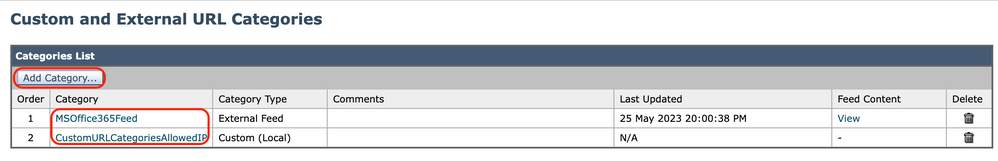

Schritt 2: Klicken Sie auf Kategorie hinzufügen, um eine benutzerdefinierte URL-Kategorie zu erstellen. Um eine benutzerdefinierte URL-Kategorie zu bearbeiten, klicken Sie auf den Namen der URL-Kategorie.

Bild - Kategorie über GUI hinzufügen

Bild - Kategorie über GUI hinzufügen

Schritt 3: Geben Sie folgende Informationen an:

- Kategoriename: Geben Sie einen Bezeichner für diese URL-Kategorie ein. Dieser Name wird angezeigt, wenn Sie den URL-Filter für Richtliniengruppen konfigurieren.

- Listenreihenfolge: Geben Sie die Reihenfolge dieser Kategorie in der Liste der benutzerdefinierten URL-Kategorien an. Geben Sie "1" für die erste URL-Kategorie in der Liste ein.

Das URL-Filtermodul wertet eine Clientanforderung anhand der benutzerdefinierten URL-Kategorien in der angegebenen Reihenfolge aus.

Hinweis: Wenn das URL-Filtermodul eine URL-Kategorie mit der URL in einer Clientanforderung vergleicht, vergleicht es die URL zuerst mit den benutzerdefinierten URL-Kategorien in der Richtliniengruppe. Wenn die URL in der Anforderung nicht mit einer enthaltenen benutzerdefinierten Kategorie übereinstimmt, vergleicht das URL-Filtermodul sie mit den vordefinierten URL-Kategorien. Wenn die URL keiner der enthaltenen benutzerdefinierten oder vordefinierten URL-Kategorien entspricht, wird die Anforderung nicht kategorisiert.

- Kategorietyp: Wählen Sie Lokale benutzerdefinierte Kategorie oder externe Live-Feed-Kategorie aus.

- Routingtabelle: Wählen Sie Management oder Data (Daten). Diese Option ist nur verfügbar, wenn "Split-Routing" aktiviert ist, d. h. nicht für lokale benutzerdefinierte Kategorien verfügbar.

image-Lokale benutzerdefinierte URL-Kategorie image-Lokale benutzerdefinierte URL-Kategorie |

Image: Feeds für benutzerdefinierte URL-Kategorie konfigurieren Image: Feeds für benutzerdefinierte URL-Kategorie konfigurieren |

| Lokale benutzerdefinierte Kategorie | Externe Live-Feed-Kategorie |

Reguläre Ausdrücke verwenden

Die Secure Web Appliance verwendet eine Syntax für reguläre Ausdrücke, die sich geringfügig von der Syntax für reguläre Ausdrücke unterscheidet, die von anderen Implementierungen der Velocity Pattern-Matching-Engine verwendet wird.

Außerdem unterstützt die Appliance keinen umgekehrten Schrägstrich, um einen umgekehrten Schrägstrich zu vermeiden. Wenn Sie einen Schrägstrich in einem regulären Ausdruck verwenden möchten, geben Sie einfach den Schrägstrich ohne umgekehrten Schrägstrich ein.

Hinweis: Technisch verwendet AsyncOS für Web den Flex-Analyzer für reguläre Ausdrücke

Um Ihre regulären Ausdrücke zu testen, können Sie diesen Link benutzen: flex lint - Regex Tester/Debugger

Achtung: Reguläre Ausdrücke, die mehr als 63 Zeichen zurückgeben, schlagen fehl und erzeugen einen Fehler bei ungültigen Einträgen. Stellen Sie sicher, dass Sie reguläre Ausdrücke erstellen, die nicht mehr als 63 Zeichen zurückgeben können.

Vorsicht: Reguläre Ausdrücke, die umfangreiche Zeichen ausführen, nehmen Ressourcen auf und können die Systemleistung beeinträchtigen. Aus diesem Grund können reguläre Ausdrücke vorsichtig angewendet werden.

Sie können reguläre Ausdrücke an folgenden Stellen verwenden:

・ Benutzerdefinierte URL-Kategorien für Zugriffsrichtlinien Wenn Sie eine benutzerdefinierte URL-Kategorie für Zugriffsrichtlinien-Gruppen erstellen, können Sie mit regulären Ausdrücken mehrere Webserver angeben, die dem von Ihnen eingegebenen Muster entsprechen.

・ Benutzerdefinierte Benutzer-Agents blockieren. Wenn Sie die zu blockierenden Anwendungen für eine Zugriffsrichtliniengruppe bearbeiten, können Sie mithilfe regulärer Ausdrücke bestimmte Benutzer-Agents für die Blockierung eingeben.

Tipp: Sie können die Umgehung des Webproxys für reguläre Ausdrücke nicht festlegen.

Hier ist die Liste der Zeichenklassen in regulärem Flex-Ausdruck

| Zeichenklassen | |

|---|---|

| . | Alle Zeichen außer Zeilenumbruch |

| \w \d \s | Wort, Ziffer, Leerzeichen |

| \W \D \S | kein Wort, keine Ziffer, Leerzeichen |

| [Abc] | a, b oder c |

| [^abc] | nicht a, b oder c |

| [a-g] | Zeichen zwischen a & g |

| Anker | |

| ^abc$ | Anfang / Ende der Zeichenkette |

| \b | Wortgrenze |

| Escapezeichen | |

| \* \\ | Sonderzeichen mit Escapezeichen |

| \t \n \r | Tab, Zeilenvorschub, Wagenrücklauf |

| \u00A9 | Unicode entwichen © |

| Gruppen und Lookaround | |

| (abc) | Fanggruppe |

| \1 | zurück zur Gruppe #1 |

| (?:abc) | nicht erfassende Gruppe |

| (?=abc) | positiver Ausblick |

| (?!abc) | negativer Ausblick |

| Quantifizierer und Alternativen | |

| a* a+ a? | 0 oder mehr, 1 oder mehr, 0 oder 1 |

| a{5} a{2}, | genau fünf, zwei oder mehr |

| a{1,3} | zwischen einem und drei |

| a+? a{2,}? | so wenig wie möglich übereinstimmen |

| ab|cd | Übereinstimmung ab oder cd |

Vorsicht: Seien Sie vorsichtig bei unentwegten Punkten in langen Mustern, und besonders in der Mitte längerer Muster, und seien Sie vorsichtig bei diesem Metazeichen (Stern * ), besonders in Verbindung mit dem Punktzeichen. Jedes Muster enthält einen Punkt ohne Escapezeichen, der mehr als 63 Zeichen zurückgibt, nachdem der Punkt deaktiviert wurde.

Immer entkommen *(Stern) und . (Punkt) mit \ ( umgekehrter Schrägstrich ) wie \* und \.

Wenn wir .cisco.local im regulären Ausdruck verwenden, stimmt auch die Domain Xcisco.local überein.

Der unverwischte Charakter beeinflusst die Leistung und es erzeugt Langsamkeit während des Web-Browsing. Dies liegt daran, dass die Pattern-Matching-Engine Tausende oder Millionen von Möglichkeiten durchlaufen muss, bis sie eine Übereinstimmung für den richtigen Eintrag findet. Außerdem kann sie Sicherheitsbedenken hinsichtlich ähnlicher URLs für zulässige Richtlinien haben.

Sie können die Befehlszeilenschnittstellenoption (CLI) advanced proxyconfig > miscellaneous > Do you want to enable URL lower case conversion for velocity regex, to enable or disable default regex convertierung to lower case for case-insensitive matching. Verwenden Sie dieses Kontrollkästchen, wenn bei der Groß-/Kleinschreibung Probleme auftreten.

Einschränkungen und Design-Aspekte

- Sie können in diesen URL-Kategoriedefinitionen nicht mehr als 30 externe Live-Feed-Dateien verwenden, und jede Datei darf nicht mehr als 5000 Einträge enthalten.

- Wenn die Anzahl der externen Einspeisungen zunimmt, führt dies zu Leistungseinbußen.

- Es ist möglich, dieselbe Adresse in mehreren benutzerdefinierten URL-Kategorien zu verwenden, aber die Reihenfolge, in der die Kategorien aufgeführt werden, ist relevant.

Wenn Sie diese Kategorien in derselben Richtlinie einschließen und für jede Kategorie unterschiedliche Aktionen definieren, wird die Aktion angewendet, die für die in der Tabelle der benutzerdefinierten URL-Kategorien am höchsten aufgeführte Kategorie definiert ist.

- Wenn eine native FTP-Anforderung (File Transfer Protocol) transparent an den FTP-Proxy umgeleitet wird, enthält sie keine Hostnamen-Informationen für den FTP-Server, sondern nur dessen IP-Adresse.

Aus diesem Grund stimmen einige vordefinierte URL-Kategorien und Webreputations-Filter, die nur über Hostnamen-Informationen verfügen, nicht mit nativen FTP-Anforderungen überein, selbst wenn die Anforderungen für diese Server bestimmt sind.

Wenn Sie den Zugriff auf diese Websites blockieren möchten, müssen Sie benutzerdefinierte URL-Kategorien erstellen, damit diese ihre IP-Adressen verwenden können.

- Eine nicht kategorisierte URL ist eine URL, die keiner vordefinierten URL-Kategorie oder integrierten benutzerdefinierten URL-Kategorie entspricht.

Benutzerdefinierte URL-Kategorien in Richtlinien verwenden

Das URL-Filter-Modul ermöglicht das Filtern von Transaktionen in Zugriffs-, Entschlüsselungs- und Datensicherheitsrichtlinien. Wenn Sie URL-Kategorien für Richtliniengruppen konfigurieren, können Sie Aktionen für benutzerdefinierte URL-Kategorien (sofern definiert) und vordefinierte URL-Kategorien konfigurieren.

Schritte zum Konfigurieren von URL-Filtern für die Zugriffsrichtlinie

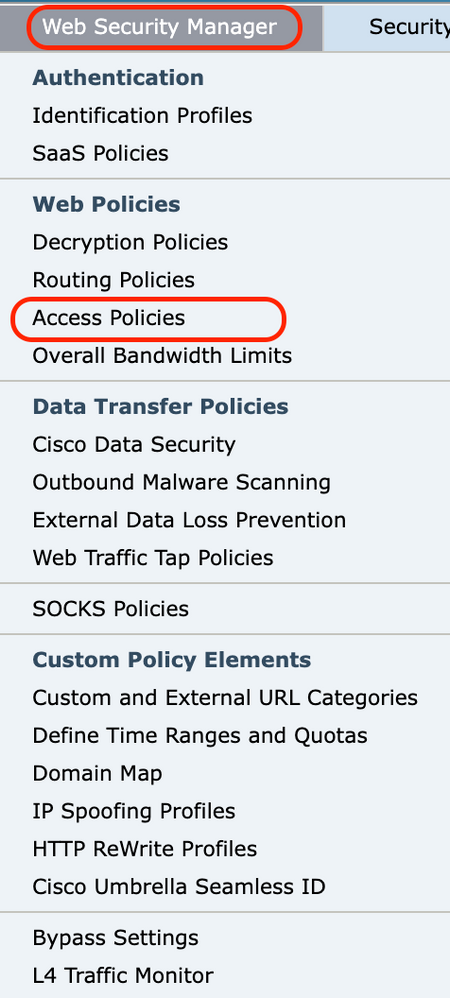

Schritt 1: Wählen Sie Websicherheits-Manager > Zugriffsrichtlinien aus.

Bild: Auswahl von Zugriffsrichtlinien aus der GUI

Bild: Auswahl von Zugriffsrichtlinien aus der GUI

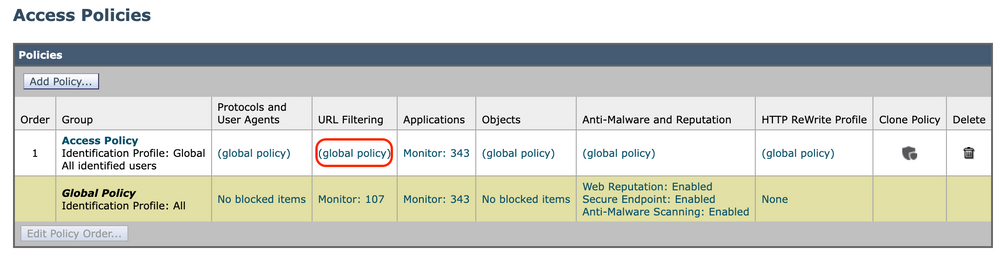

Schritt 2: Klicken Sie in der Richtlinientabelle in der Spalte URL-Filter für die Richtliniengruppe, die Sie bearbeiten möchten, auf den Link.

Bild: Benutzerdefinierte Kategorie zur Zugriffsrichtlinie hinzufügen

Bild: Benutzerdefinierte Kategorie zur Zugriffsrichtlinie hinzufügen

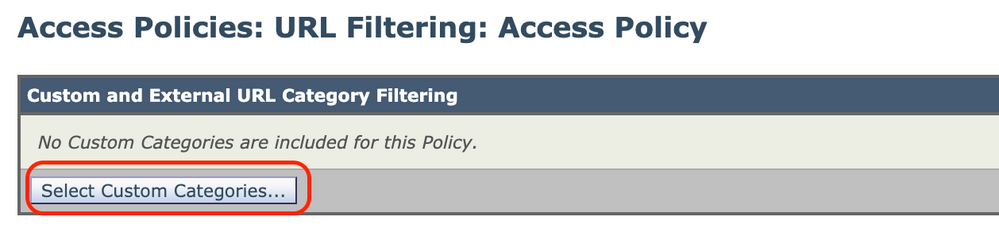

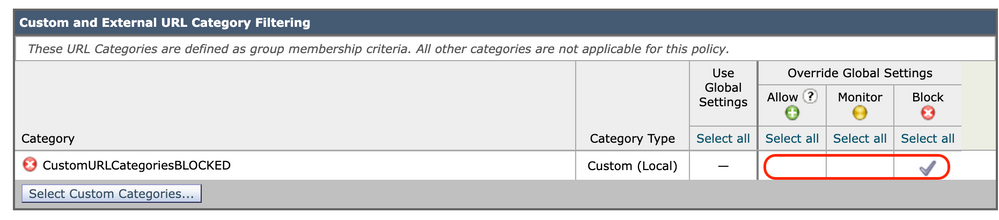

Schritt 3. (Optional) Im Abschnitt Benutzerdefinierte URL-Kategoriefilterung können Sie benutzerdefinierte URL-Kategorien hinzufügen, für die in dieser Richtlinie Maßnahmen ergriffen werden sollen:

a) Klicken Sie auf Benutzerdefinierte Kategorien auswählen.

Benutzerdefinierte URL-Kategorie für Bildauswahl

Benutzerdefinierte URL-Kategorie für Bildauswahl

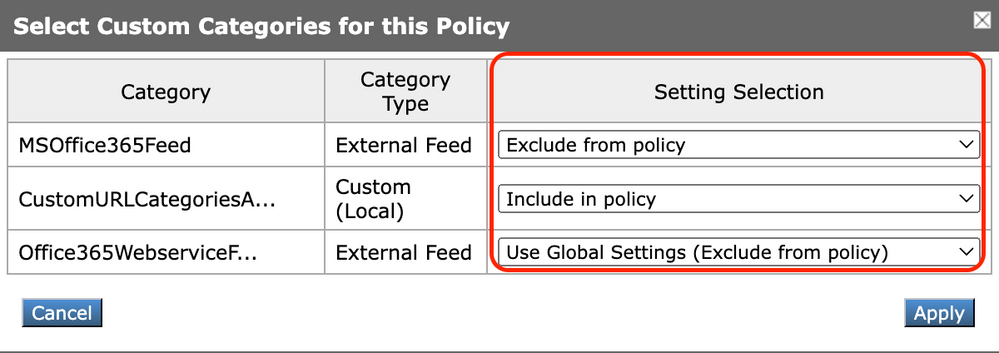

b) Wählen Sie die benutzerdefinierten URL-Kategorien aus, die in dieser Richtlinie enthalten sein sollen, und klicken Sie auf Apply.

Image - Wählen Sie benutzerdefinierte Kategorien aus, die in die Richtlinie eingeschlossen werden sollen.

Image - Wählen Sie benutzerdefinierte Kategorien aus, die in die Richtlinie eingeschlossen werden sollen.

Wählen Sie aus, mit welchen benutzerdefinierten URL-Kategorien das URL-Filtermodul die Clientanforderung vergleichen muss.

Das URL-Filtermodul vergleicht Clientanforderungen mit enthaltenen benutzerdefinierten URL-Kategorien und ignoriert ausgeschlossene benutzerdefinierte URL-Kategorien.

Das URL-Filtermodul vergleicht die URL in einer Clientanforderung mit integrierten benutzerdefinierten URL-Kategorien vor vordefinierten URL-Kategorien.

Die benutzerdefinierten URL-Kategorien, die in der Richtlinie enthalten sind, werden im Abschnitt zur Filterung nach benutzerdefinierten URL-Kategorien angezeigt.

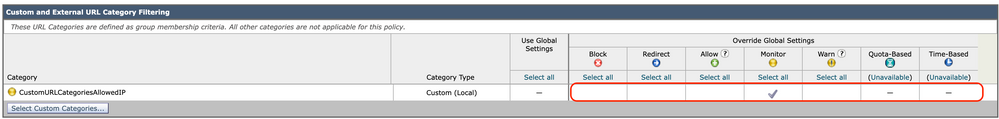

Schritt 4: Wählen Sie im Abschnitt zur Filterung benutzerdefinierter URL-Kategorien eine Aktion für jede enthaltene benutzerdefinierte URL-Kategorie aus.

Bild - Aktion für benutzerdefinierte Kategorie auswählen

Bild - Aktion für benutzerdefinierte Kategorie auswählen

| Aktion |

Beschreibung |

|---|---|

| Globale Einstellungen verwenden |

Verwendet die Aktion für diese Kategorie in der globalen Richtliniengruppe. Dies ist die Standardaktion für benutzerdefinierte Richtliniengruppen. Nur für benutzerdefinierte Richtliniengruppen. |

| Blockieren |

Der Webproxy verweigert Transaktionen, die mit dieser Einstellung übereinstimmen. |

| Umleiten |

Lenkt Datenverkehr, der ursprünglich für eine URL in dieser Kategorie bestimmt war, an einen von Ihnen angegebenen Speicherort um. Wenn Sie diese Aktion auswählen, wird das Feld Umleiten an angezeigt. Geben Sie eine URL ein, an die der gesamte Datenverkehr umgeleitet werden soll. |

| Zulassen |

Ermöglicht immer Clientanforderungen für Websites in dieser Kategorie. Zulässige Anfragen umgehen alle weiteren Filter und Malware-Scans. Verwenden Sie diese Einstellung nur für vertrauenswürdige Websites. Sie können diese Einstellung für interne Sites verwenden. |

| Überwachung |

Der Webproxy lässt die Anforderung weder zu noch blockiert er sie. Stattdessen wird die Client-Anforderung anhand anderer Einstellungen zur Richtliniengruppen-Kontrolle, z. B. des Web-Reputationsfilters, ausgewertet. |

| Warnen |

Der Webproxy blockiert zunächst die Anforderung und zeigt eine Warnseite an. Der Benutzer kann jedoch fortfahren, indem er auf einen Hypertext-Link auf der Warnseite klickt. |

| kontingentbasiert |

Wenn sich ein einzelner Benutzer dem von Ihnen angegebenen Volumen- oder Zeitkontingent nähert, wird eine Warnung angezeigt. Wenn ein Kontingent erreicht wurde, wird eine Blockseite angezeigt. . |

| Zeitbasiert |

Der Webproxy blockiert oder überwacht die Anforderung während der von Ihnen angegebenen Zeiträume. |

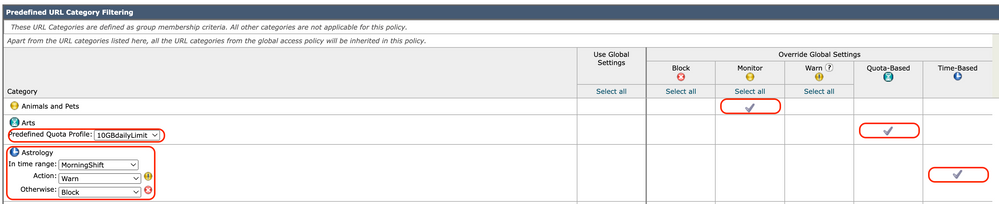

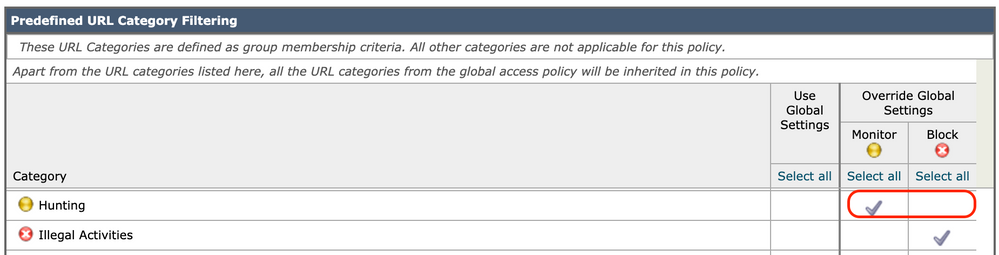

Schritt 5: Wählen Sie im Abschnitt Vordefinierter URL-Kategoriefilter eine der folgenden Aktionen für jede Kategorie aus:

-

Globale Einstellungen verwenden

-

Überwachung

-

Warnen

-

Blockieren

-

Zeitbasiert

-

kontingentbasiert

Bild - Aktion für vordefinierte Kategorie auswählen

Bild - Aktion für vordefinierte Kategorie auswählen

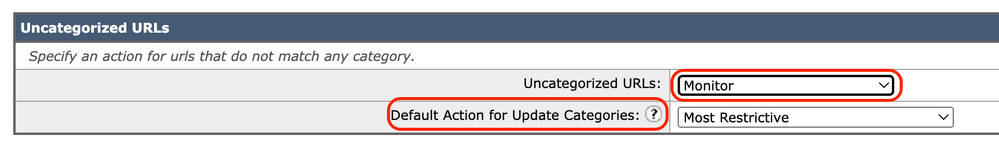

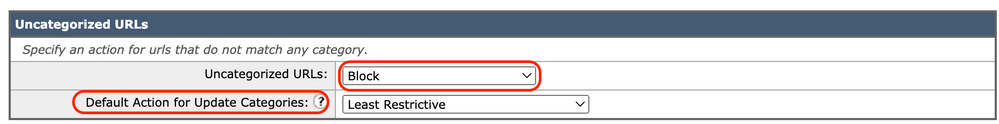

Schritt 6: Wählen Sie im Abschnitt Nicht kategorisierte URLs die Aktion aus, die für Clientanforderungen an Websites ausgeführt werden soll, die nicht in eine vordefinierte oder benutzerdefinierte URL-Kategorie fallen. Diese Einstellung legt auch die Standardaktion für neue und zusammengeführte Kategorien fest, die sich aus Aktualisierungen des URL-Kategoriesatzes ergeben.

Bild: Aktion für nicht kategorisierte URL auswählen

Bild: Aktion für nicht kategorisierte URL auswählen

Schritt 7. Senden und bestätigen Sie Änderungen.

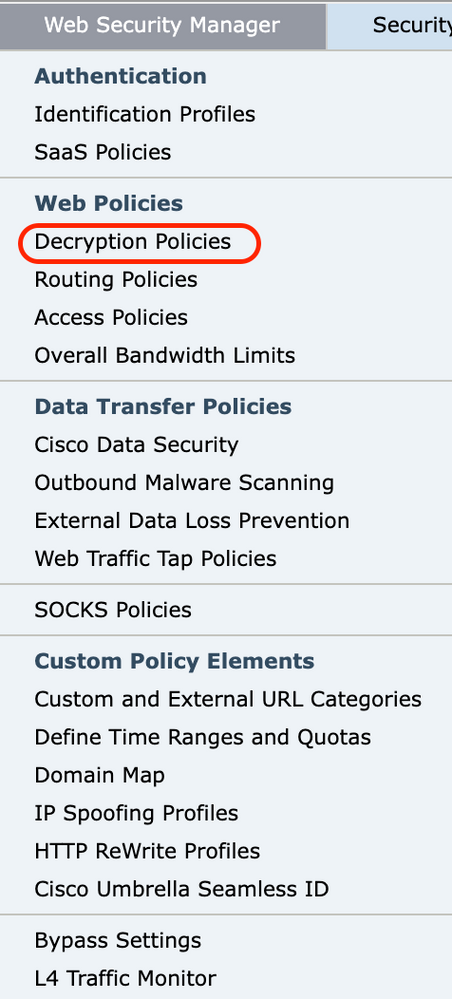

Schritte zum Konfigurieren von URL-Filtern für die Entschlüsselungsrichtlinie

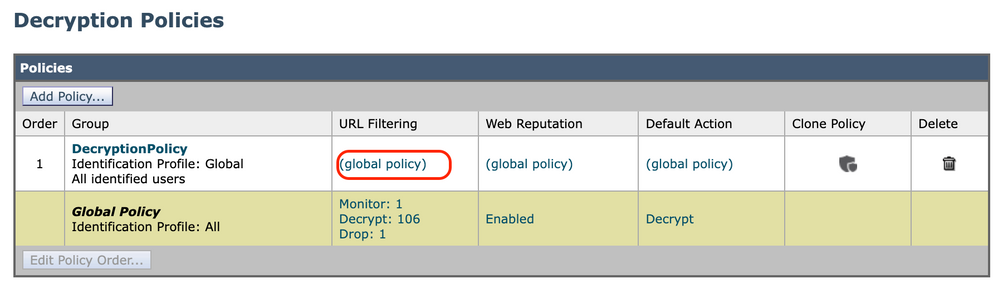

Schritt 1: Wählen Sie Websicherheits-Manager > Entschlüsselungsrichtlinien aus.

Bild - Entschlüsselungsrichtlinie auswählen

Bild - Entschlüsselungsrichtlinie auswählen

Schritt 2: Klicken Sie in der Richtlinientabelle in der Spalte URL-Filterung auf den Link für die Richtliniengruppe, die Sie bearbeiten möchten.

Bild: URL-Filter auswählen

Bild: URL-Filter auswählen

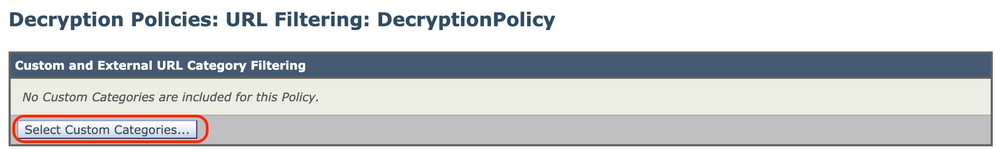

Schritt 3. (Optional) Im Abschnitt Benutzerdefinierte URL-Kategoriefilterung können Sie benutzerdefinierte URL-Kategorien hinzufügen, für die in dieser Richtlinie Maßnahmen ergriffen werden sollen:

-

Klicken Sie auf Benutzerdefinierte Kategorien auswählen.

Bild - Benutzerdefinierte Kategorien auswählen

Bild - Benutzerdefinierte Kategorien auswählen

b. Wählen Sie die benutzerdefinierten URL-Kategorien, die in dieser Richtlinie enthalten sein sollen, und klicken Sie auf Apply.

Image - Wählen Sie benutzerdefinierte Kategorien aus, die in die Richtlinie eingeschlossen werden sollen.

Image - Wählen Sie benutzerdefinierte Kategorien aus, die in die Richtlinie eingeschlossen werden sollen.

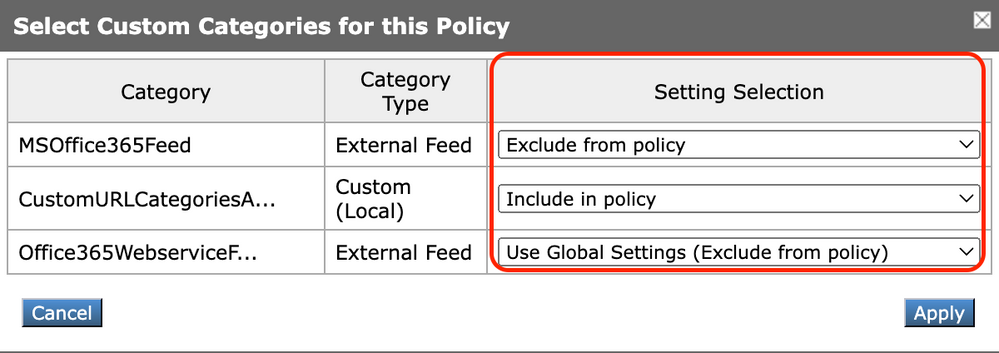

Wählen Sie aus, mit welchen benutzerdefinierten URL-Kategorien das URL-Filtermodul die Clientanforderung vergleichen muss.

Das URL-Filtermodul vergleicht Clientanforderungen mit enthaltenen benutzerdefinierten URL-Kategorien und ignoriert ausgeschlossene benutzerdefinierte URL-Kategorien.

Das URL-Filtermodul vergleicht die URL in einer Clientanforderung mit integrierten benutzerdefinierten URL-Kategorien vor vordefinierten URL-Kategorien.

Die benutzerdefinierten URL-Kategorien, die in der Richtlinie enthalten sind, werden im Abschnitt zur Filterung nach benutzerdefinierten URL-Kategorien angezeigt.

Schritt 4: Wählen Sie eine Aktion für jede benutzerdefinierte und vordefinierte URL-Kategorie aus.

Bild - Aktion für Entschlüsselungsrichtlinie auswählen

Bild - Aktion für Entschlüsselungsrichtlinie auswählen

| Aktion |

Beschreibung |

|---|---|

| Globale Einstellung verwenden |

Verwendet die Aktion für diese Kategorie in der globalen Gruppe Entschlüsselungsrichtlinie. Dies ist die Standardaktion für benutzerdefinierte Richtliniengruppen. Nur für benutzerdefinierte Richtliniengruppen. Wenn eine benutzerdefinierte URL-Kategorie in der globalen Entschlüsselungsrichtlinie ausgeschlossen wird, lautet die Standardaktion für enthaltene benutzerdefinierte URL-Kategorien in benutzerdefinierten Entschlüsselungsrichtlinien Überwachen statt Globale Einstellungen verwenden. Sie können nicht die Option Globale Einstellungen verwenden auswählen, wenn eine benutzerdefinierte URL-Kategorie in der globalen Entschlüsselungsrichtlinie ausgeschlossen wird. |

| Pass-Through |

Durchläuft die Verbindung zwischen dem Client und dem Server, ohne den Inhalt des Datenverkehrs zu überprüfen. |

| Überwachung |

Der Webproxy lässt die Anforderung weder zu noch blockiert er sie. Stattdessen wird die Client-Anforderung anhand anderer Einstellungen zur Richtliniengruppen-Kontrolle, z. B. des Web-Reputationsfilters, ausgewertet. |

| Entschlüsseln |

Ermöglicht die Verbindung, überprüft jedoch den Datenverkehrsinhalt. Die Appliance entschlüsselt den Datenverkehr und wendet Zugriffsrichtlinien auf den entschlüsselten Datenverkehr an, als ob es sich um eine HTTP-Verbindung (Hypertext Transfer Protocol) handeln würde. Wenn die Verbindung entschlüsselt und Zugriffsrichtlinien angewendet werden, können Sie den Datenverkehr nach Malware durchsuchen. |

| Verwerfen |

Löscht die Verbindung und leitet die Verbindungsanforderung nicht an den Server weiter. Die Appliance benachrichtigt den Benutzer nicht, dass die Verbindung getrennt wurde. |

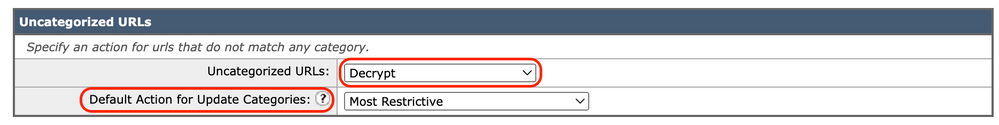

Schritt 5: Wählen Sie im Abschnitt Nicht kategorisierte URLs die Aktion aus, die für Clientanforderungen an Websites ausgeführt werden soll, die nicht in eine vordefinierte oder benutzerdefinierte URL-Kategorie fallen.

Diese Einstellung legt auch die Standardaktion für neue und zusammengeführte Kategorien fest, die sich aus Aktualisierungen des URL-Kategoriesatzes ergeben.

Bild - Nicht kategorisierte Entschlüsselungsrichtlinie

Bild - Nicht kategorisierte Entschlüsselungsrichtlinie

Schritt 6: Senden und bestätigen Sie Änderungen.

Vorsicht: Wenn Sie eine bestimmte URL-Kategorie für HTTPS-Anforderungen (Hypertext Transfer Protocol Secure) blockieren möchten, entschlüsseln Sie diese URL-Kategorie in der Gruppe Entschlüsselungsrichtlinie, und blockieren Sie dann dieselbe URL-Kategorie in der Gruppe Zugriffsrichtlinie.

Schritte zum Konfigurieren von URL-Filtern für Datensicherheitsrichtliniengruppen

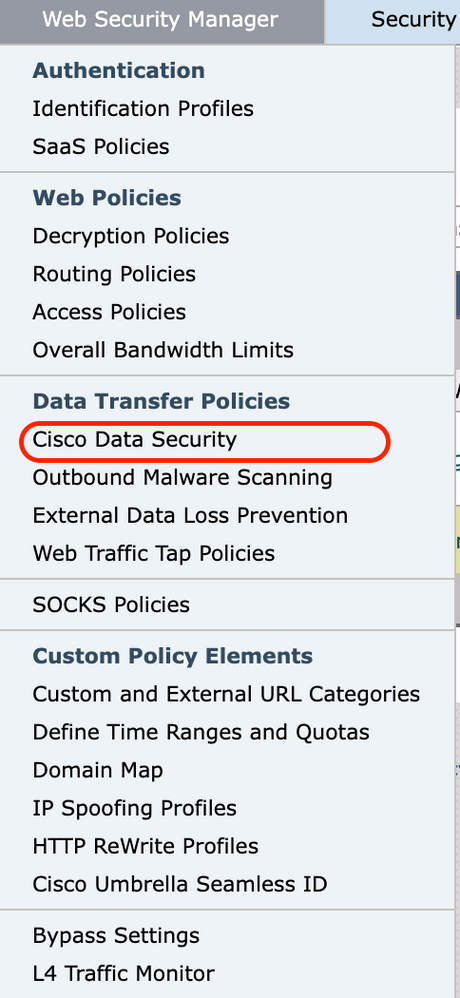

Schritt 1: Wählen Sie Web Security Manager > Cisco Data Security aus.

Bild - Cisco Datensicherheit

Bild - Cisco Datensicherheit

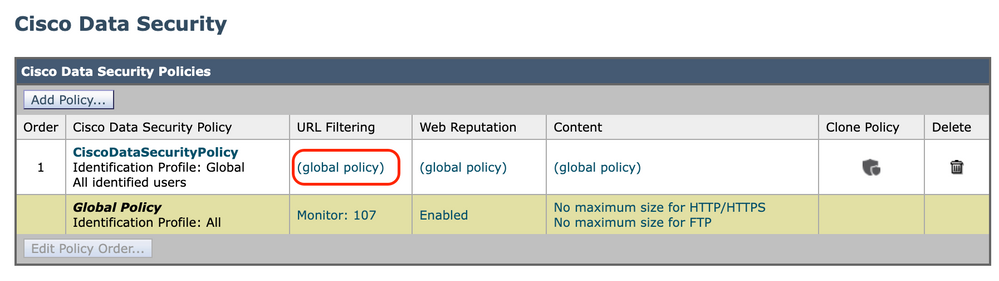

Schritt 2: Klicken Sie in der Richtlinientabelle in der Spalte URL-Filterung auf den Link für die Richtliniengruppe, die Sie bearbeiten möchten.

Bild - Datensicherheit URL-Filter auswählen

Bild - Datensicherheit URL-Filter auswählen

Schritt 3. (Optional) Im Abschnitt Benutzerdefinierte URL-Kategoriefilterung können Sie benutzerdefinierte URL-Kategorien hinzufügen, für die in dieser Richtlinie Maßnahmen ergriffen werden sollen:

-

Klicken Sie auf Benutzerdefinierte Kategorien auswählen.

Bild - Benutzerdefiniertes Feld auswählen

Bild - Benutzerdefiniertes Feld auswählen

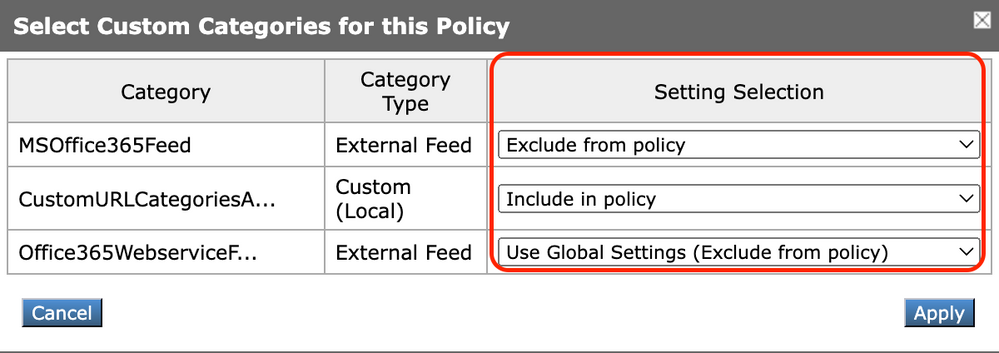

b. Wählen Sie die benutzerdefinierten URL-Kategorien, die in dieser Richtlinie enthalten sein sollen, und klicken Sie auf Apply.

Image - Wählen Sie benutzerdefinierte Kategorien aus, die in die Richtlinie eingeschlossen werden sollen.

Image - Wählen Sie benutzerdefinierte Kategorien aus, die in die Richtlinie eingeschlossen werden sollen.

Wählen Sie aus, mit welchen benutzerdefinierten URL-Kategorien das URL-Filtermodul die Clientanforderung vergleichen muss.

Das URL-Filtermodul vergleicht Clientanforderungen mit enthaltenen benutzerdefinierten URL-Kategorien und ignoriert ausgeschlossene benutzerdefinierte URL-Kategorien.

Das URL-Filtermodul vergleicht die URL in einer Clientanforderung mit integrierten benutzerdefinierten URL-Kategorien vor vordefinierten URL-Kategorien.

Die benutzerdefinierten URL-Kategorien, die in der Richtlinie enthalten sind, werden im Abschnitt zur Filterung nach benutzerdefinierten URL-Kategorien angezeigt.

Schritt 4: Wählen Sie im Abschnitt Benutzerdefinierte URL-Kategoriefilterung eine Aktion für jede benutzerdefinierte URL-Kategorie aus.

Bild: Datensicherheit - Aktion auswählen

Bild: Datensicherheit - Aktion auswählen

| Aktion |

Beschreibung |

|---|---|

| Globale Einstellung verwenden |

Verwendet die Aktion für diese Kategorie in der globalen Richtliniengruppe. Dies ist die Standardaktion für benutzerdefinierte Richtliniengruppen. Nur für benutzerdefinierte Richtliniengruppen. Wenn eine benutzerdefinierte URL-Kategorie in der globalen Cisco Datensicherheitsrichtlinie ausgeschlossen wird, lautet die Standardaktion für enthaltene benutzerdefinierte URL-Kategorien in benutzerdefinierten Cisco Datensicherheitsrichtlinien Überwachen statt Globale Einstellungen verwenden. Sie können nicht die Option Globale Einstellungen verwenden auswählen, wenn eine benutzerdefinierte URL-Kategorie in der globalen Cisco Datensicherheitsrichtlinie ausgeschlossen wird. |

| Zulassen |

Ermöglicht Upload-Anforderungen für Websites in dieser Kategorie immer. Nur für benutzerdefinierte URL-Kategorien. Zulässige Anfragen umgehen alle weiteren Datensicherheits-Scans und die Anfrage wird mit den Zugriffsrichtlinien abgeglichen. Verwenden Sie diese Einstellung nur für vertrauenswürdige Websites. Sie können diese Einstellung für interne Sites verwenden. |

| Überwachung |

Der Webproxy lässt die Anforderung weder zu noch blockiert er sie. Stattdessen wird die Upload-Anforderung anhand anderer Einstellungen für die Richtliniengruppen-Kontrolle ausgewertet, z. B. anhand des Web-Reputationsfilters. |

| Blockieren |

Der Webproxy verweigert Transaktionen, die mit dieser Einstellung übereinstimmen. |

Schritt 5: Wählen Sie im Abschnitt Filterung vordefinierter URL-Kategorien eine der folgenden Aktionen für jede Kategorie aus:

-

Globale Einstellungen verwenden

-

Überwachung

-

Blockieren

Bild - Vordefinierte URL-Aktion für Datensicherheit

Bild - Vordefinierte URL-Aktion für Datensicherheit

Schritt 6: Wählen Sie im Abschnitt Nicht kategorisierte URLs die Aktion aus, die für Upload-Anforderungen an Websites ausgeführt werden soll, die nicht in eine vordefinierte oder benutzerdefinierte URL-Kategorie fallen.

Diese Einstellung legt auch die Standardaktion für neue und zusammengeführte Kategorien fest, die sich aus Aktualisierungen des URL-Kategoriesatzes ergeben.

Bild - Datensicherheit ohne Kategorisierung

Bild - Datensicherheit ohne Kategorisierung

Schritt 7. Senden und bestätigen Sie Änderungen.

Achtung: Wenn Sie die Beschränkung der maximalen Dateigröße nicht deaktivieren, überprüft die Websicherheits-Appliance weiterhin die maximale Dateigröße, wenn die Optionen Zulassen oder Überwachen in der URL-Filterung ausgewählt sind.

Schritte zum Konfigurieren der Steuerung von Upload-Anforderungen mit benutzerdefinierten URL-Kategorien

Jede Upload-Anforderung wird einer Richtliniengruppe "Scannen auf ausgehende Malware" zugewiesen und übernimmt die Kontrolleinstellungen dieser Richtliniengruppe.

Nachdem der Webproxy die Uploadanforderungs-Header empfangen hat, verfügt er über die erforderlichen Informationen, um zu entscheiden, ob er den Anforderungstext scannen muss.

Das DVS-Modul scannt die Anforderung und sendet ein Urteil an den Webproxy. Die Blockseite wird dem Endbenutzer angezeigt, falls zutreffend.

| Schritt 1 |

Wählen Sie Web Security Manager > Scanning von ausgehender Malware aus. |

||||||||

| Schritt 2 |

Klicken Sie in der Spalte Destinations (Ziele) auf den Link für die Richtliniengruppe, die Sie konfigurieren möchten. |

||||||||

| Schritt 3 |

Wählen Sie im Abschnitt "Zieleinstellungen bearbeiten" im Dropdown-Menü die Option "Benutzerdefinierte Zielscaneinstellungen definieren" aus. |

||||||||

| Schritt 4 |

Wählen Sie im Abschnitt Zu scannende Ziele eine der folgenden Optionen aus:

|

||||||||

| Schritt 5 |

Senden Sie Ihre Änderungen. |

||||||||

| Schritt 6 |

Klicken Sie in der Spalte Anti-Malware Filtering (Anti-Malware-Filterung) auf den Link der Richtliniengruppe. |

||||||||

| Schritt 7 |

Wählen Sie im Abschnitt Anti-Malware Settings (Anti-Malware-Einstellungen) die Option Define Anti-Malware Custom Settings (Benutzerdefinierte Anti-Malware-Einstellungen definieren) aus. |

||||||||

| Schritt 8 |

Wählen Sie im Abschnitt Cisco DVS Anti-Malware Settings (Cisco DVS Anti-Malware-Einstellungen) aus, welche Anti-Malware-Scan Engines für diese Richtliniengruppe aktiviert werden sollen. |

||||||||

| Schritt 9 |

Wählen Sie im Abschnitt Malware-Kategorien aus, ob die verschiedenen Malware-Kategorien überwacht oder blockiert werden sollen. Die in diesem Abschnitt aufgelisteten Kategorien hängen davon ab, welche Scan Engines Sie aktivieren. |

||||||||

| Schritt 10 |

Senden und bestätigen Sie Änderungen. |

Schritte zum Konfigurieren von Steuerungs-Upload-Anforderungen in Richtlinien für externen SvD

Sobald der Webproxy die Upload-Anforderungsheader empfängt, verfügt er über die erforderlichen Informationen, um zu entscheiden, ob die Anforderung zum Scannen an das externe SvD-System gesendet werden kann.

Das SvD-System scannt die Anforderung und sendet ein Urteil an den Webproxy zurück. Entweder wird die Anforderung blockiert oder überwacht (die Anforderung wird anhand der Zugriffsrichtlinien ausgewertet).

| Schritt 1 |

Wählen Sie Web Security Manager > External Data Loss Prevention aus. |

| Schritt 2 |

Klicken Sie für die Richtliniengruppe, die Sie konfigurieren möchten, auf den Link in der Spalte "Ziele". |

| Schritt 3 |

Wählen Sie im Abschnitt "Zieleinstellungen bearbeiten" die Option "Benutzerdefinierte Zielscaneinstellungen definieren" aus. |

| Schritt 4 |

Wählen Sie im Abschnitt Ziel für Scan eine der folgenden Optionen aus:

|

| Schritt 5 |

Senden und bestätigen Sie Änderungen. |

URLs umgehen und weiterleiten

Sie können die Secure Web Appliance in einer transparenten Proxy-Implementierung so konfigurieren, dass HTTP- oder HTTPS-Anforderungen von bestimmten Clients oder an bestimmte Ziele umgangen werden.

Tipp: Sie können Passthrough für Anwendungen verwenden, die Datenverkehr benötigen, um die Appliance zu passieren, ohne dass Änderungen oder Zertifikatprüfungen der Zielserver erforderlich sind.

Achtung: Die Domänenzuordnungsfunktion funktioniert im transparenten HTTPS-Modus. Diese Funktion funktioniert nicht im Explicit-Modus und für HTTP-Datenverkehr.

-

Lokale benutzerdefinierte Kategorie muss konfiguriert werden, damit der Datenverkehr diese Funktion nutzen kann.

-

Wenn diese Funktion aktiviert ist, kann der Servername entsprechend dem in der Domänenzuordnung konfigurierten Servernamen geändert oder zugewiesen werden, selbst wenn SNI-Informationen (Server Name Indication) verfügbar sind.

-

Diese Funktion blockiert keinen Datenverkehr basierend auf dem Domänennamen, wenn dieser Datenverkehr mit der Domänenzuordnung übereinstimmt und eine benutzerdefinierte Kategorie, Entschlüsselungsrichtlinie und Passthrough-Aktion konfiguriert wurden.

-

Die Authentifizierung funktioniert mit dieser Durchleitungsfunktion nicht. Die Authentifizierung erfordert eine Entschlüsselung, in diesem Fall wird der Datenverkehr jedoch nicht entschlüsselt.

-

wird nicht überwacht. Sie müssen den UDP-Datenverkehr so konfigurieren, dass er nicht an die Websicherheits-Appliance übermittelt wird, sondern direkt über die Firewall in das Internet für Anwendungen wie WhatsApp, Telegram usw. geleitet wird.

-

WhatsApp, Telegram und Skype funktionieren im transparenten Modus. Einige Apps wie WhatsApp funktionieren jedoch aufgrund von Einschränkungen für die App nicht im expliziten Modus.

Stellen Sie sicher, dass Sie über eine Identifizierungsrichtlinie für die Geräte verfügen, die Datenverkehr an bestimmte Server weiterleiten müssen. Im Einzelnen müssen Sie:

-

Wählen Sie Von Authentifizierung/Identifikation ausnehmen.

-

Geben Sie die Adressen an, auf die dieses Identifikationsprofil angewendet werden soll. Sie können IP-Adressen, CIDR-Blöcke (Classless Inter-Domain Routing) und Subnetze verwenden.

| Schritt 1 |

HTTPS-Proxy aktivieren. |

||||||||||

| Schritt 2 |

Wählen Sie Web Security Manager > Domain Map aus.

|

||||||||||

| Schritt 3 |

Wählen Sie Websicherheits-Manager > Benutzerdefinierte und externe URL-Kategorien aus.

|

||||||||||

| Schritt 4 |

Wählen Sie Websicherheits-Manager > Entschlüsselungsrichtlinien aus.

(Optional) Sie können die %(Formatangabe) verwenden, um Informationen zum Zugriffsprotokoll anzuzeigen. |

Webproxy-Umgehung für Webanforderungen konfigurieren

Wenn Sie die benutzerdefinierten URL-Kategorien zur Umgehungsliste des Proxys hinzugefügt haben, werden alle IP-Adressen und die Domänennamen der benutzerdefinierten URL-Kategorien sowohl für die Quelle als auch für das Ziel umgangen.

| Schritt 1 |

Wählen Sie Websicherheits-Manager > Einstellungen umgehen aus. |

| Schritt 2 |

Klicken Sie auf Einstellungen für Umgehung bearbeiten. |

| Schritt 3 |

Geben Sie die Adressen ein, für die Sie den Web-Proxy umgehen möchten. Hinweis: Wenn Sie /0 als Subnetzmaske für eine beliebige IP in der Umgehungsliste konfigurieren, umgeht die Appliance den gesamten Web-Datenverkehr. In diesem Fall interpretiert die Appliance die Konfiguration als 0.0.0.0/0. |

| Schritt 4 |

Wählen Sie die benutzerdefinierten URL-Kategorien aus, die Sie der Liste der Proxyumgehungen hinzufügen möchten. |

| Schritt 5 |

Senden und bestätigen Sie Ihre Änderungen. |

Achtung: Sie können die Umgehung des Webproxys für reguläre Ausdrücke nicht festlegen.

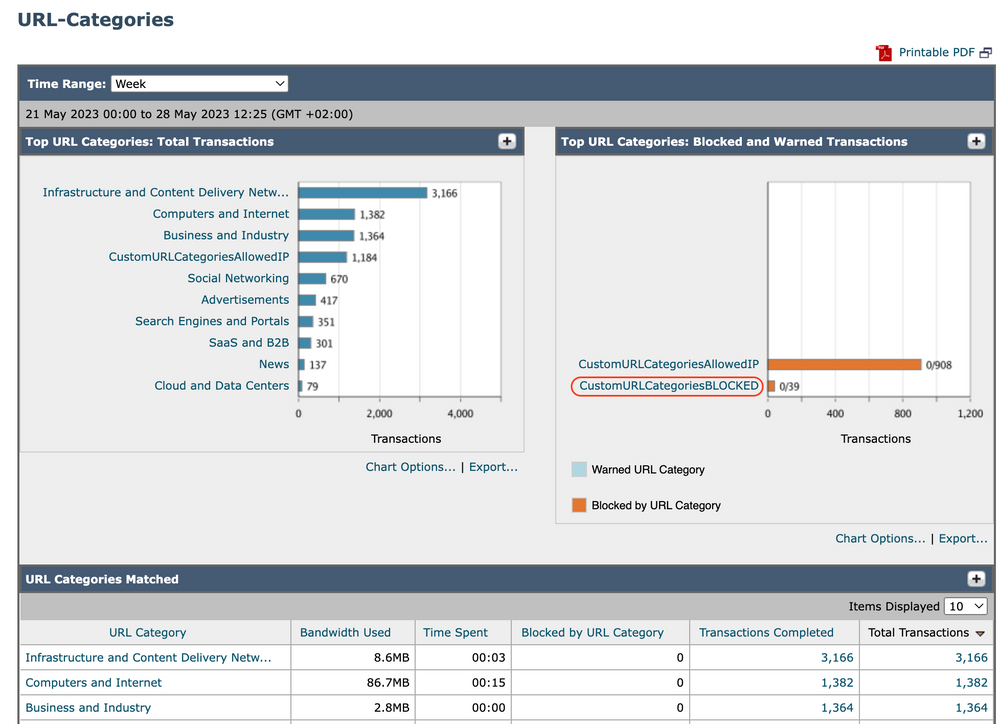

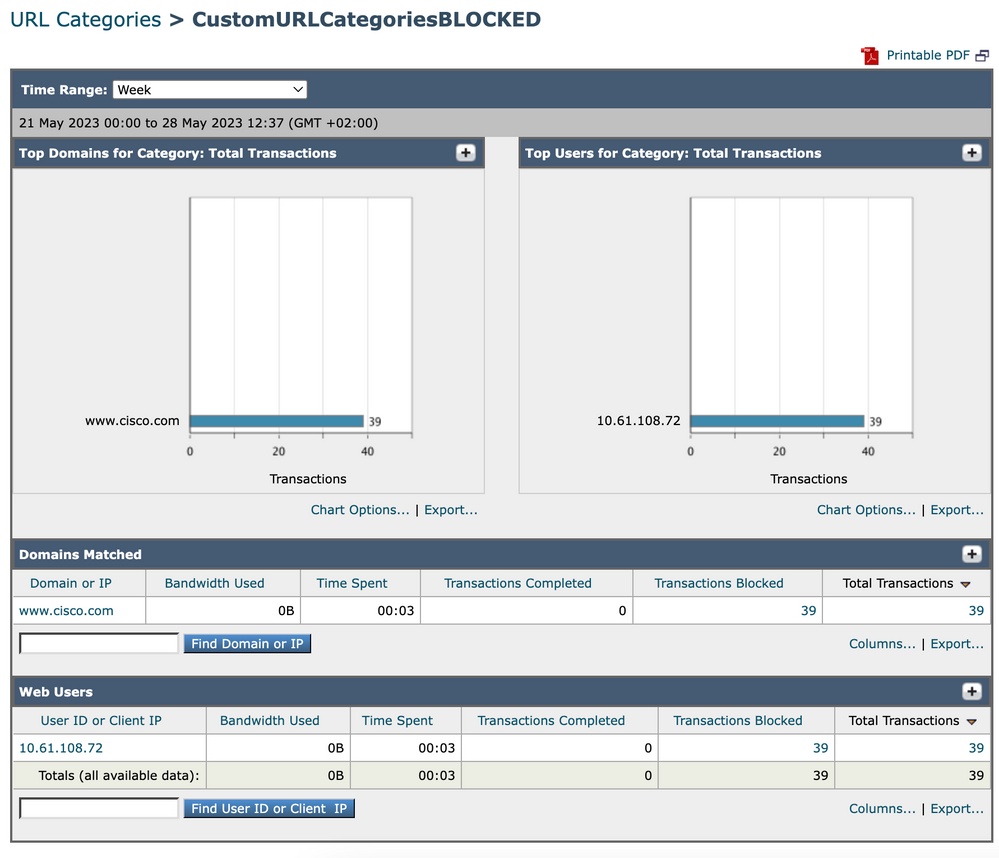

Berichte

Auf der Seite "Reporting" >> URL-Kategorien wird eine kollektive Anzeige von URL-Statistiken bereitgestellt, die Informationen über die am häufigsten zugeordneten URL-Kategorien und die am häufigsten blockierten URL-Kategorien enthält.

Auf dieser Seite werden kategoriespezifische Daten zu Bandbreiteneinsparungen und Web-Transaktionen angezeigt.

| Abschnitt |

Beschreibung |

|---|---|

| Time Range (Dropdown-Liste) |

Wählen Sie den Zeitraum für Ihren Bericht aus. |

| URL-Kategorien mit höchster Gesamtanzahl an Transaktionen |

In diesem Abschnitt werden die wichtigsten URL-Kategorien, die auf der Website besucht werden, im Diagrammformat aufgeführt. |

| Häufigste URL-Kategorien nach gesperrten und mit Warnung versehenen Transaktionen |

Listet die oberste URL auf, die eine Block- oder Warnaktion ausgelöst hat, die pro Transaktion in einem Diagrammformat aufgetreten ist. |

| Übereinstimmende URL-Kategorien |

Zeigt die Verteilung der Transaktionen nach URL-Kategorie während des angegebenen Zeitraums, zuzüglich der genutzten Bandbreite und der in jeder Kategorie verbrachten Zeit. Wenn der Anteil nicht kategorisierter URLs größer als 15-20 % ist, sollten Sie folgende Optionen in Betracht ziehen:

|

Bild-URL-Kategoriebericht

Bild-URL-Kategoriebericht

Sie können auf einen beliebigen Kategorienamen klicken, um weitere Details zu dieser Kategorie anzuzeigen, z. B. Übereinstimmende Domänen oder Benutzerliste.

Bild - Detaillierte Berichtsseite

Bild - Detaillierte Berichtsseite

Die vordefinierten URL-Kategorien können in regelmäßigen Abständen automatisch auf der Websicherheits-Appliance aktualisiert werden.

Wenn diese Aktualisierungen erfolgen, werden alte Kategorienamen in Berichten so lange angezeigt, bis die mit den älteren Kategorien verknüpften Daten zu alt sind, um in die Berichte aufgenommen zu werden.

Berichtsdaten, die nach einer Aktualisierung des URL-Kategoriesatzes generiert werden, verwenden die neuen Kategorien, sodass Sie im gleichen Bericht sowohl alte als auch neue Kategorien sehen können.

In URL-Statistiken auf der Seite URL-Kategorien aus Berichten ist es wichtig zu wissen, wie diese Daten interpretiert werden:

| Datentyp | Beschreibung |

| URL-Filterung umgangen | Stellt den blockierten Richtlinien-, Port- und Admin-Benutzer-Agent dar, der vor der URL-Filterung auftritt. |

| Nicht kategorisierte URL | Stellt alle Transaktionen dar, für die das URL-Filtermodul abgefragt wird, aber keine Kategorie zugeordnet ist. |

Benutzerdefinierte URL-Kategorien im Zugriffsprotokoll anzeigen

Die sichere Web-Appliance verwendet die ersten vier Zeichen benutzerdefinierter URL-Kategorienamen, denen in den Zugriffsprotokollen "c_" vorangestellt ist.

In diesem Beispiel lautet der Kategoriename CustomURLCategoriesBLOCKED, und in den Zugriffsprotokollen wird C_Cust angezeigt:

1685269516.853 86 10.61.108.72 TCP_DENIED_SSL/403 0 GET https://www.cisco.com:443/ - NONE/- - DROP_CUSTOMCAT_7-DefaultGroup-DefaultGroup-NONE-NONE-NONE-NONE-NONE <"C_Cust",-,-,"-",-,-,-,-,"-",-,-,-,"-",-,-,"-","-",-,-,"-",-,"-","-","-","-","-","-","-",0.00,0,-,"-","-",-,"-",-,-,"-","-",-,-,"-",-,-> - -

Achtung: Berücksichtigen Sie den benutzerdefinierten URL-Kategorienamen, wenn Sie Sawmill zum Analysieren der Zugriffsprotokolle verwenden. Wenn die ersten vier Zeichen der benutzerdefinierten URL-Kategorie ein Leerzeichen enthalten, kann Sawmill den Zugriffsprotokolleintrag nicht richtig analysieren. Verwenden Sie stattdessen nur unterstützte Zeichen in den ersten vier Zeichen.

Tipp: Wenn Sie den vollständigen Namen einer benutzerdefinierten URL-Kategorie in die Zugriffsprotokolle aufnehmen möchten, fügen Sie den Zugriffsprotokollen die Formatangabe %XF hinzu.

Wenn für eine Webzugriffsrichtliniengruppe eine benutzerdefinierte URL-Kategorie auf Überwachung festgelegt ist und eine andere Komponente (z. B. die Webreputations-Filter oder das DVS-Modul (Different Verdicts Scanning)) die endgültige Entscheidung trifft, eine Anforderung für eine URL in der benutzerdefinierten URL-Kategorie zuzulassen oder zu blockieren, zeigt der Zugriffsprotokolleintrag für die Anforderung die vordefinierte URL-Kategorie anstelle der benutzerdefinierten URL-Kategorie an.

Weitere Informationen zum Konfigurieren benutzerdefinierter Felder in Zugriffsprotokollen finden Sie unter: Konfigurieren von Leistungsparametern in Zugriffsprotokollen - Cisco

Fehlerbehebung

Kategorie nicht zugeordnet

Aus den Zugriffsprotokollen können Sie sehen, dass die Anforderung zu welcher benutzerdefinierten URL-Kategorie gehört, wenn die Auswahl nicht wie erwartet erfolgt:

- Wenn die Anforderung in andere benutzerdefinierte URL-Kategorien eingeteilt ist, überprüfen Sie, ob in anderen Kategorien eine doppelte URL oder ein übereinstimmender regulärer Ausdruck vorhanden ist, oder verschieben Sie die benutzerdefinierte URL-Kategorie nach oben, und testen Sie sie erneut. Es ist besser, die angepasste benutzerdefinierte URL-Kategorie sorgfältig zu prüfen.

- Wenn die Anfrage in vordefinierte Kategorien kategorisiert ist, überprüfen Sie die Bedingungen in der vorhandenen benutzerdefinierten URL-Kategorie, wenn alle übereinstimmen, versuchen Sie, die IP-Adresse hinzuzufügen und zu testen, oder stellen Sie sicher, dass der Tippfehler und der richtige reguläre Ausdruck verwendet wird, falls vorhanden.

Vordefinierte Kategorien sind nicht aktuell

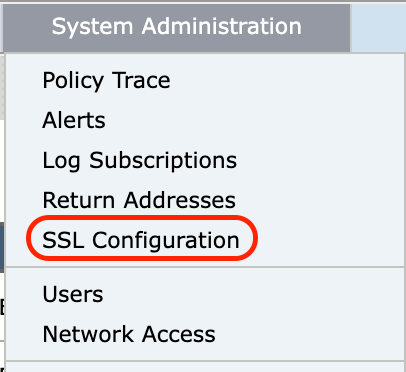

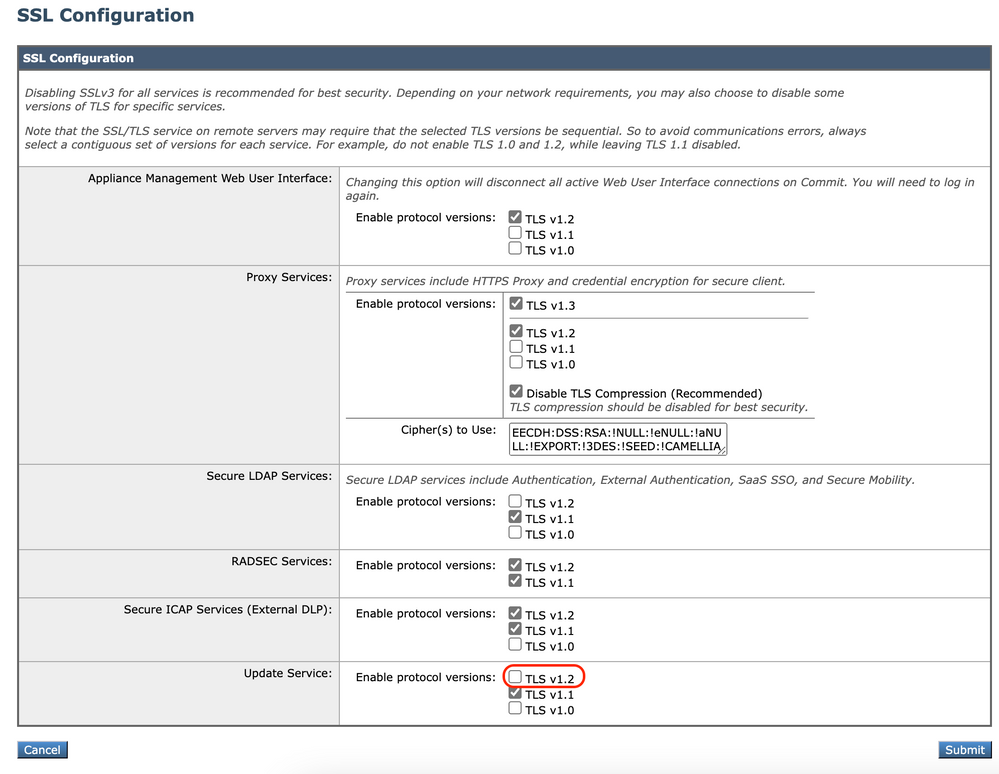

Wenn die vordefinierten Kategorien nicht auf dem neuesten Stand sind oder in den Zugriffsprotokollen im URL-Kategorieabschnitt "err" angezeigt wird, stellen Sie sicher, dass TLSv1.2 für Updater aktiviert ist.

Um die SSL-Konfiguration des Updaters zu ändern, gehen Sie in der GUI wie folgt vor:

Schritt 1: Wählen Sie in System Administration (Systemverwaltung) SSL Configuration (SSL-Konfiguration) aus

Image-/SSL-Konfiguration

Image-/SSL-Konfiguration

Schritt 2: Wählen Sie Einstellungen bearbeiten.

Schritt 3: Wählen Sie im Abschnitt "Service aktualisieren" die Option TLSv1.2 aus.

Image - Service TLSv1.2 aktualisieren

Image - Service TLSv1.2 aktualisieren

Schritt 4: Änderungen übermitteln und bestätigen

Um die SSL-Konfiguration des Updaters zu ändern, gehen Sie in der CLI wie folgt vor:

Schritt 1: Führen Sie in der CLI sslcofig aus.

Schritt 2: Version eingeben und die Eingabetaste drücken

Schritt 3: Updater auswählen

Schritt 4: TLSv1.2 auswählen

Schritt 5: Drücken Sie die Eingabetaste, um den Assistenten zu beenden.

Schritt 6. Bestätigen Sie die Änderungen.

SWA_CLI> sslconfig

Disabling SSLv3 is recommended for best security.

Note that the SSL/TLS service on remote servers may require that the selected TLS versions be sequential. So to avoid communications errors, always select a contiguous set of versions for each service. For example, do not enable TLS 1.0 and

1.2, while leaving TLS 1.1 disabled.

Choose the operation you want to perform:

- VERSIONS - Enable or disable SSL/TLS versions

- COMPRESS - Enable or disable TLS compression for Proxy Service

- CIPHERS - Set ciphers for services in Secure Web Appliance

- FALLBACK - Enable or disable SSL/TLS fallback option

- ECDHE - Enable or disable ECDHE Authentication.

[]> versions

SSL/TLS versions may be enabled or disabled for the following services:

LDAPS - Secure LDAP Services (including Authentication, External Authentication, SaaS SSO, Secure Mobility)

Updater - Update Service

WebUI - Appliance Management Web User Interface

RADSEC - Secure RADSEC Services (including Authentication, External Authentication)

SICAP - Secure ICAP Service

Proxy - Proxy Services (including HTTPS Proxy, Credential Encryption for Secure Client)

Currently enabled SSL/TLS versions by service: (Y : Enabled, N : Disabled)

LDAPS Updater WebUI RADSEC SICAP Proxy

TLSv1.0 N N N N/A N N

TLSv1.1 Y Y N Y Y N

TLSv1.2 N N Y Y Y Y

TLSv1.3 N/A N/A N/A N/A N/A Y

Select the service for which to enable/disable SSL/TLS versions:

1. LDAPS

2. Updater

3. Proxy

4. RADSEC

5. SICAP

6. WebUI

7. All Services

[]> 2

Currently enabled protocol(s) for Updater are TLSv1.1.

To change the setting for a specific protocol, select an option below:

1. TLSv1.0

2. TLSv1.1

3. TLSv1.2

[]> 3

TLSv1.2 support for Update Service is currently disabled. Do you want to enable it? [N]> Y

Currently enabled protocol(s) for Updater are TLSv1.1, TLSv1.2.

Referenz

Best Practices-Richtlinien für Cisco Web Security Appliances - Cisco

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

07-Jul-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Amirhossein Mojarrad

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback