Einleitung

In diesem Dokument wird beschrieben, wie eBGP mithilfe einer Loopback-Schnittstelle auf der Cisco Secure Firewall konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in diesem Thema verfügen:

Die Loopback-Schnittstellenunterstützung für BGP wurde in Version 7.4.0 eingeführt. Dies ist die erforderliche Mindestversion für Secure Firewall Management Center und Cisco Secure Firepower Threat Defense.

Verwendete Komponenten

- Secure Firewall Management Center für VMware Version 7.4.1

- 2 Cisco Secure Firepower Threat Defense für VMware Version 7.4.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Border Gateway Protocol (BGP) ist ein standardisiertes Pfad-Vektor-Routing-Protokoll für das Exterior Gateway Protocol (EGP), das Skalierbarkeit, Flexibilität und Netzwerkstabilität bietet. Die BGP-Sitzung zwischen zwei Peers mit demselben autonomen System (AS) wird als internes BGP (iBGP) bezeichnet. Eine BGP-Sitzung zwischen zwei Peers mit unterschiedlichen autonomen Systemen (AS) wird als externes BGP (eBGP) bezeichnet.

In der Regel wird die Peer-Beziehung mit der IP-Adresse der Schnittstelle hergestellt, die dem Peer am nächsten ist. Die Verwendung einer Loopback-Schnittstelle zum Einrichten der BGP-Sitzung ist jedoch sinnvoll, da die BGP-Sitzung nicht deaktiviert wird, wenn mehrere Pfade zwischen BGP-Peers vorhanden sind.

Hinweis: Der Prozess beschreibt die Verwendung eines Loopbacks für einen eBGP-Peer, ist jedoch der gleiche Prozess für einen iBGP-Peer und kann daher als Referenz verwendet werden.

eBGP-Konfiguration mit Loopback-Schnittstelle

Szenario

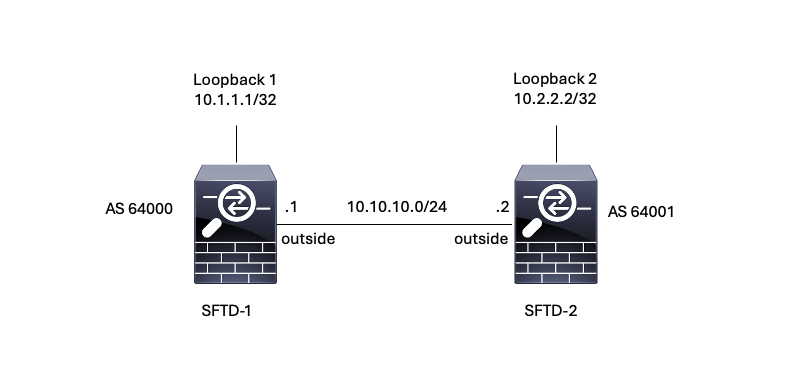

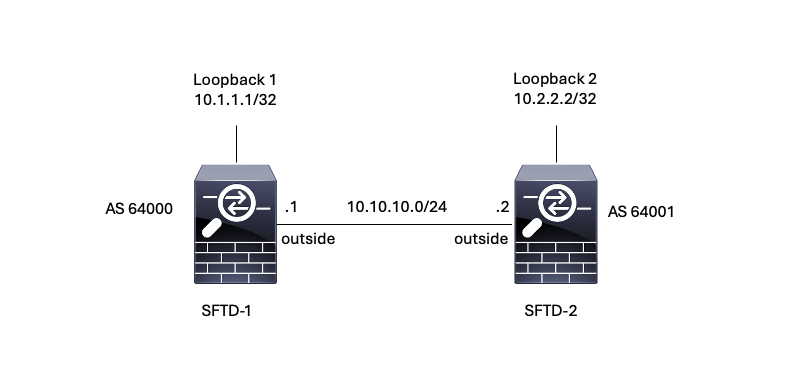

64000 In dieser Konfiguration besitzt Firewall SFTD-1 eine Loopback-Schnittstelle mit der IP-Adresse 10.1.1.1/32 und die Firewall SFTD-2 eine Loopback-Schnittstelle mit der IP-Adresse 10.2.2.2/32 und der AS 64001. Beide Firewalls verwenden ihre externe Schnittstelle, um die Loopback-Schnittstelle der anderen Firewall zu erreichen (in diesem Szenario ist die externe Schnittstelle auf beiden Firewalls vorkonfiguriert).

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Bild 1. Diagramm des Eszenarios

Bild 1. Diagramm des Eszenarios

Loopback-Konfiguration

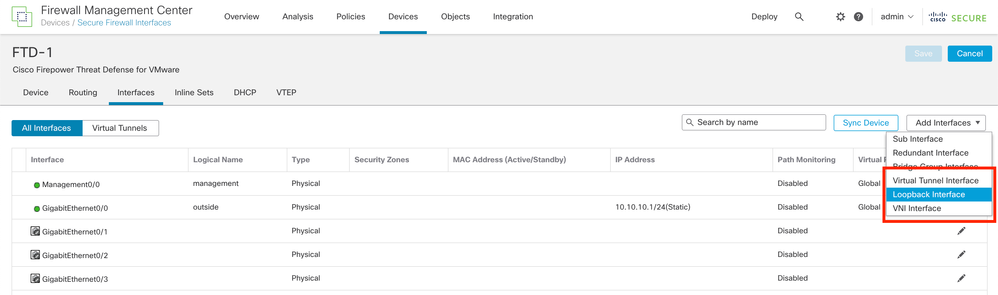

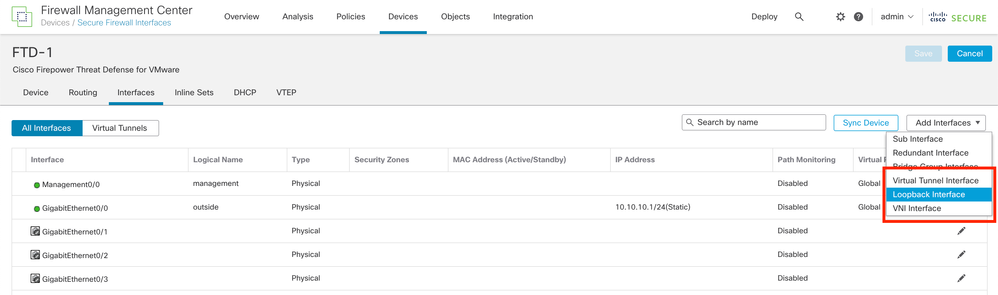

Schritt 1: Klicken Sie auf Geräte > Geräteverwaltung, und wählen Sie dann das Gerät aus, auf dem Sie das Loopback konfigurieren möchten.

Schritt 2: Klicken Sie auf Schnittstellen > Alle Schnittstellen.

Schritt 3: Klicken Sie auf Schnittstelle hinzufügen > Loopback-Schnittstelle.

Bild 2. Schnittstellen-Loopback hinzufügen

Bild 2. Schnittstellen-Loopback hinzufügen

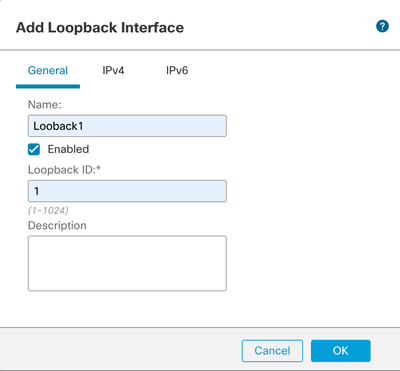

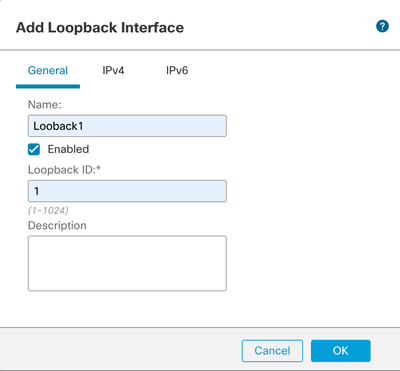

Schritt 4: Konfigurieren Sie im Abschnitt Allgemein den Namen des Loopbacks, aktivieren Sie das Kontrollkästchen Aktiviert, und konfigurieren Sie die Loopback-ID.

Bild 3. Grundlegende Konfiguration der Loopback-Schnittstelle

Bild 3. Grundlegende Konfiguration der Loopback-Schnittstelle

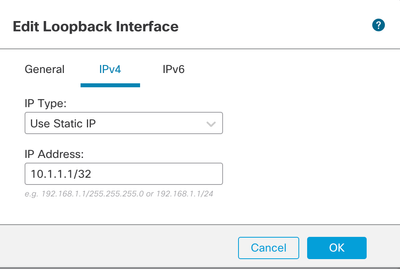

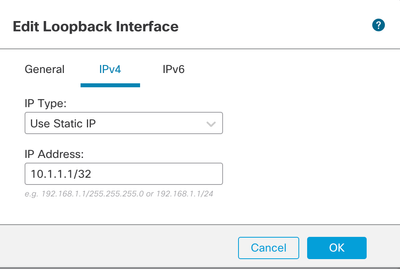

Schritt 5: Wählen Sie im Abschnitt IPv4 die Option Statische IP verwenden im Abschnitt IP-Typ aus, konfigurieren Sie die Loopback-IP, und klicken Sie dann auf OK, um die Änderungen zu speichern.

Abbildung 4: Konfiguration der Loopback-IP-Adresse

Abbildung 4: Konfiguration der Loopback-IP-Adresse

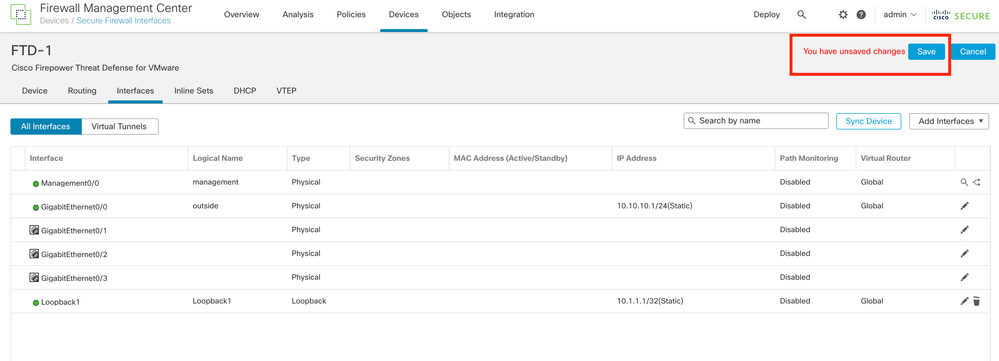

Schritt 6: Klicken Sie auf Speichern.

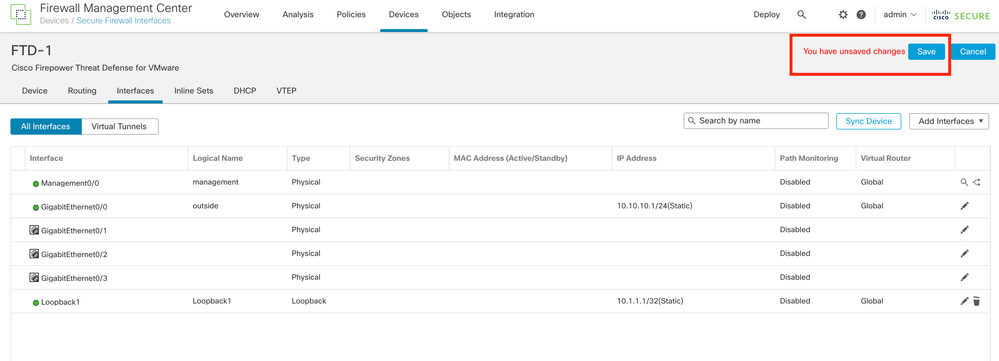

Bild 5. Speichern der Loopback-Schnittstellenkonfiguration

Bild 5. Speichern der Loopback-Schnittstellenkonfiguration

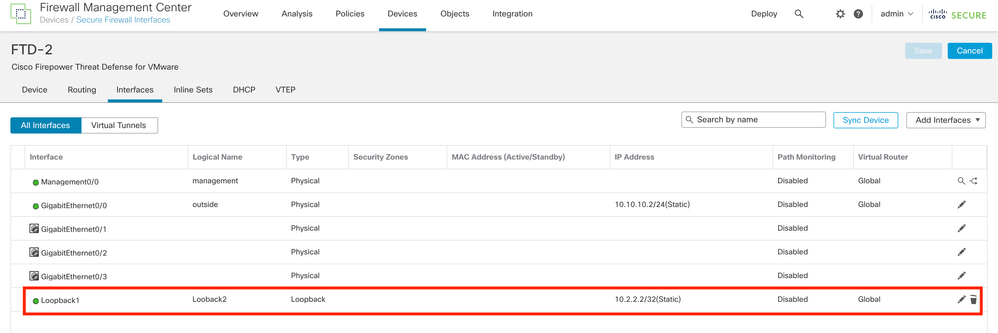

Schritt 7. Wiederholen Sie den Vorgang mit der zweiten Firewall.

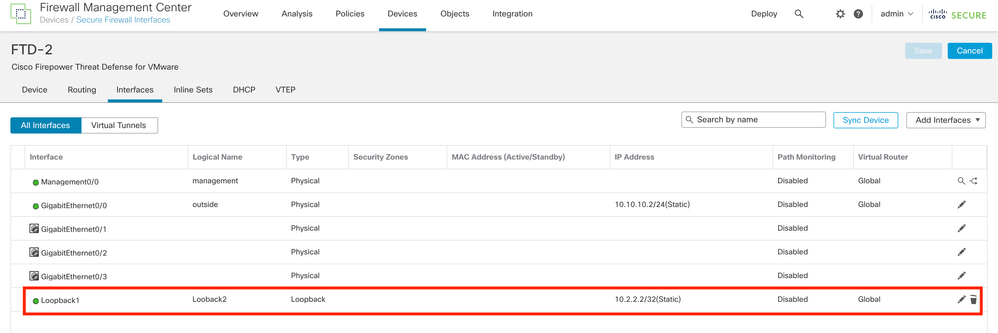

Bild 6. Loopback-Schnittstellenkonfiguration auf Peer

Bild 6. Loopback-Schnittstellenkonfiguration auf Peer

Statische Routenkonfiguration

Es muss eine statische Route konfiguriert werden, um sicherzustellen, dass die für das Peering verwendete Remote-Peer-Adresse (Loopback) über die gewünschte Schnittstelle erreichbar ist.

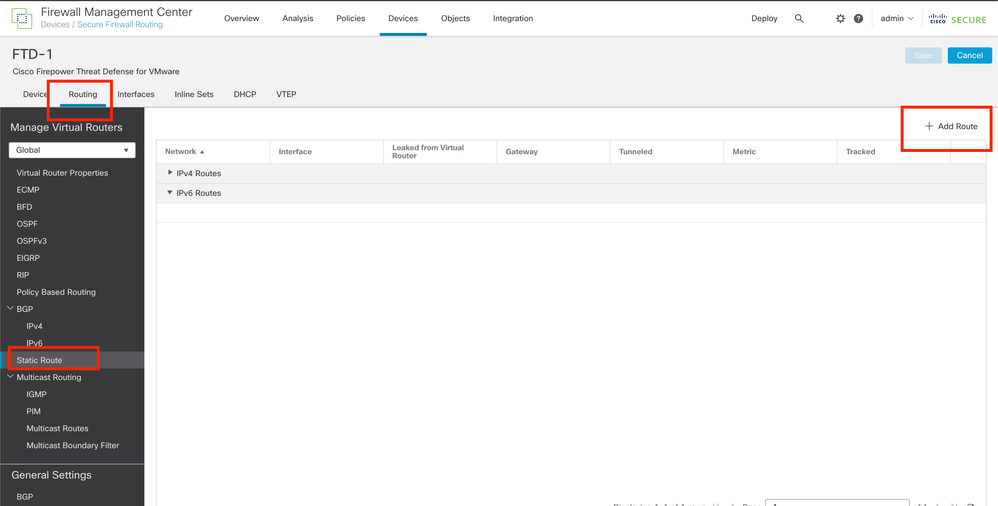

Schritt 1: Klicken Sie auf Geräte > Geräteverwaltung, und wählen Sie dann das Gerät aus, das Sie die statische Route konfigurieren möchten.

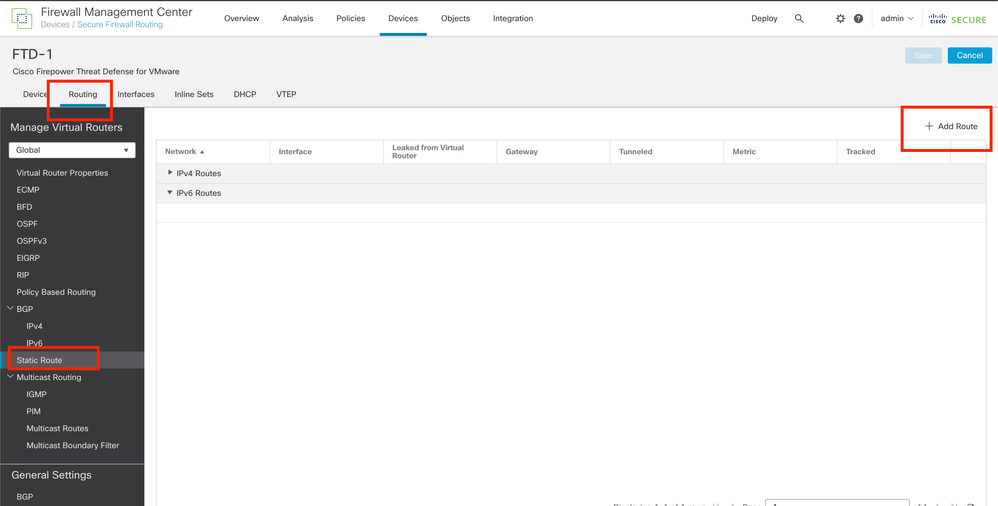

Schritt 2: Klicken Sie auf Routing > Virtuelle Router verwalten > Statische Route, und klicken Sie dann auf Route hinzufügen.

Bild 7. Neue statische Route hinzufügen

Bild 7. Neue statische Route hinzufügen

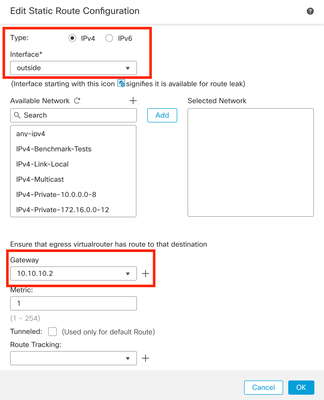

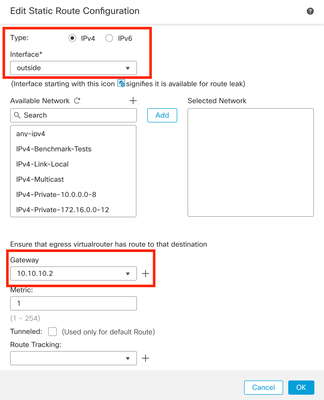

Schritt 3: Aktivieren Sie die Option IPv4 für Type (Typ). Wählen Sie in der Option Interface (Schnittstelle) die physische Schnittstelle aus, über die das Loopback des Remote-Peers erreicht wird, und geben Sie dann den nächsten Hop an, über den das Loopback auf dem Gateway-Abschnitt erreicht werden soll.

Bild 8. Statische Routenkonfiguration

Bild 8. Statische Routenkonfiguration

Schritt 4: Klicken Sie auf das Symbol (+) neben dem Abschnitt "Verfügbares Netzwerk".

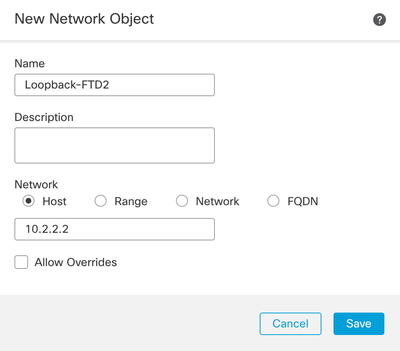

Bild 9. Neues Netzwerkobjekt hinzufügen

Bild 9. Neues Netzwerkobjekt hinzufügen

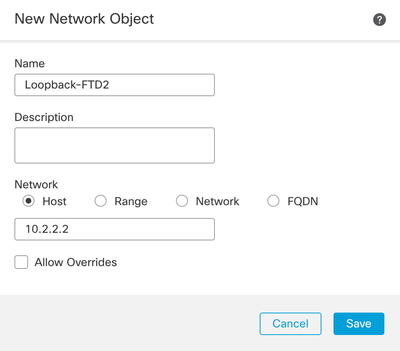

Schritt 5: Konfigurieren Sie einen Referenznamen und die IP-Adresse des Loobacks des Remote-Peers, und speichern Sie.

Bild 10. Konfigurieren des Netzwerkziels in der statischen Route

Bild 10. Konfigurieren des Netzwerkziels in der statischen Route

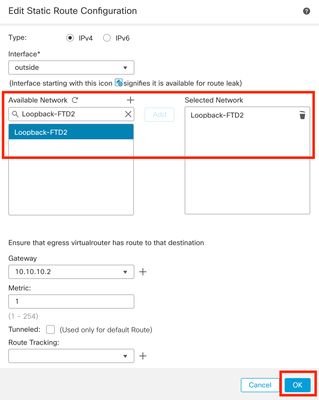

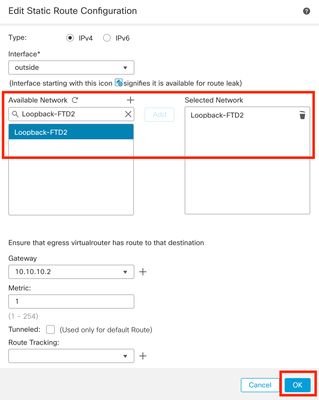

Schritt 6: Suchen Sie das neue Objekt, das in der Suchleiste erstellt wurde, wählen Sie es aus, klicken Sie dann auf Hinzufügen und dann auf OK.

Bild 11. Next-Hop in statischer Route konfigurieren

Bild 11. Next-Hop in statischer Route konfigurieren

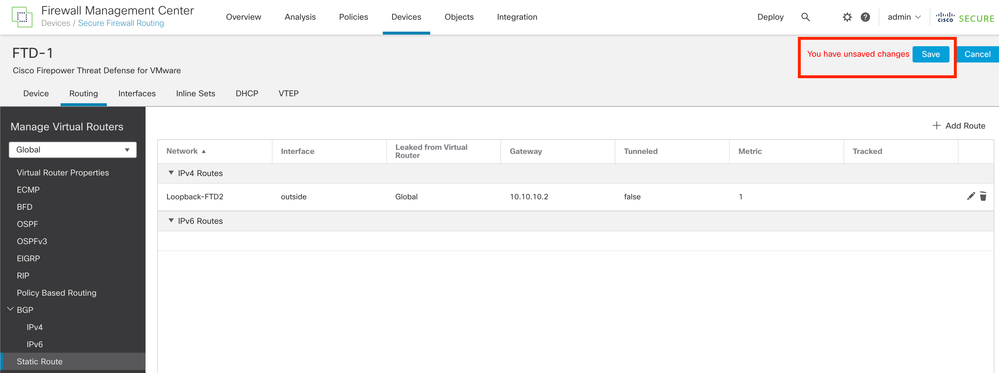

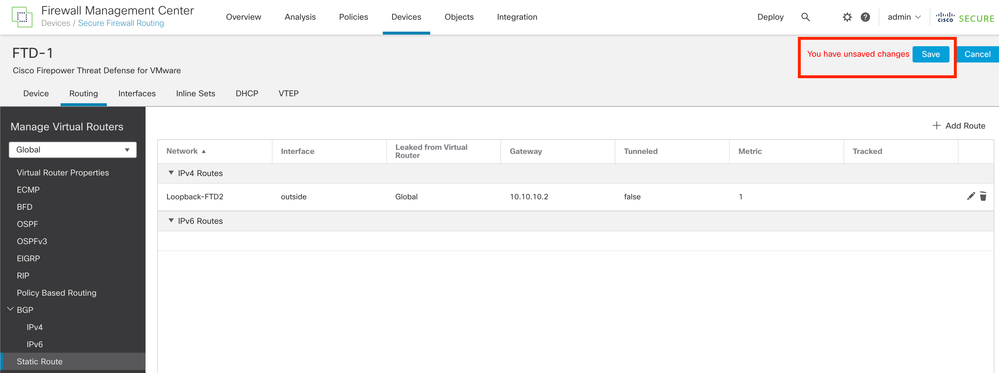

Schritt 7. Klicken Sie auf Speichern.

Bild 12. Speichern der Konfiguration der statischen Routenschnittstelle

Bild 12. Speichern der Konfiguration der statischen Routenschnittstelle

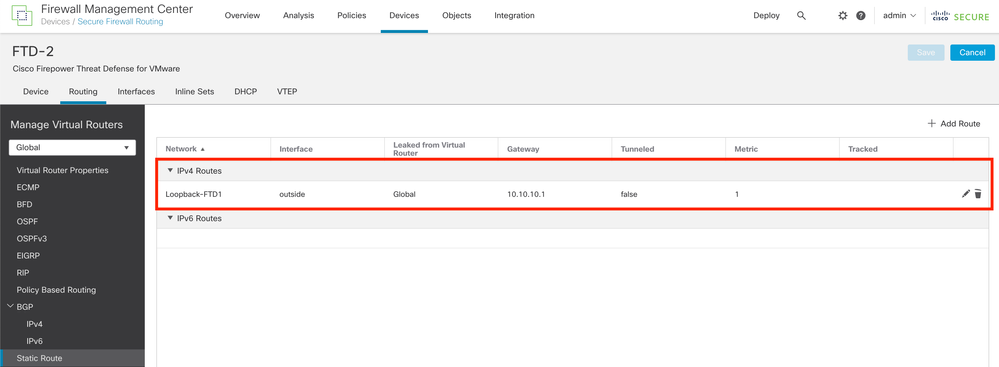

Schritt 8: Wiederholen Sie den Vorgang mit der zweiten Firewall.

Bild 13. Statische Route auf Peer konfigurieren

Bild 13. Statische Route auf Peer konfigurieren

BGP-Konfiguration

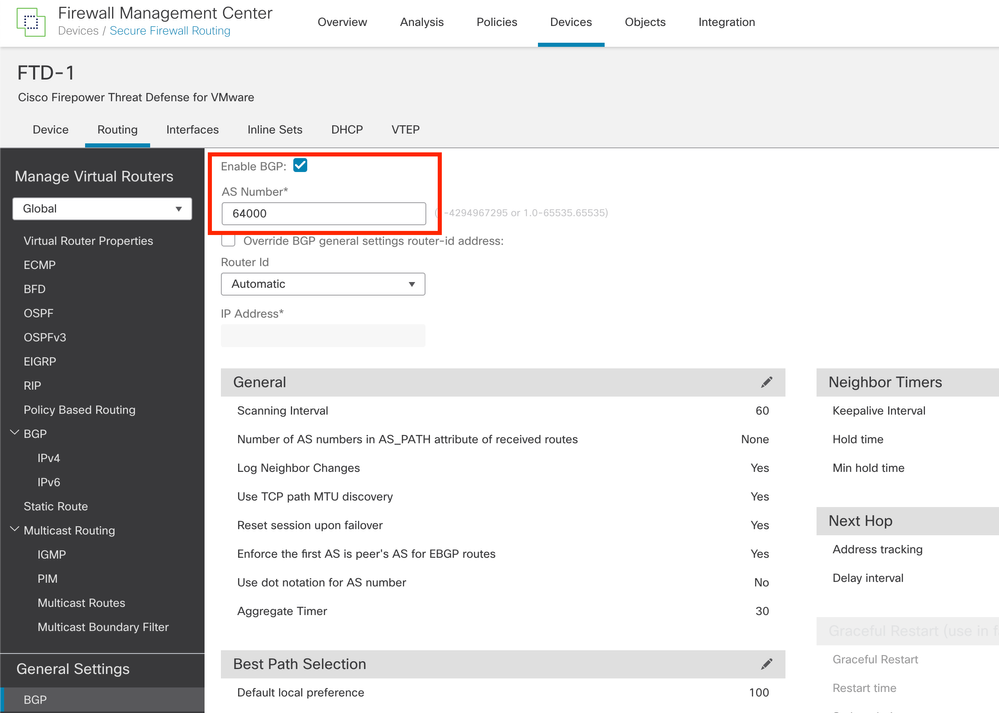

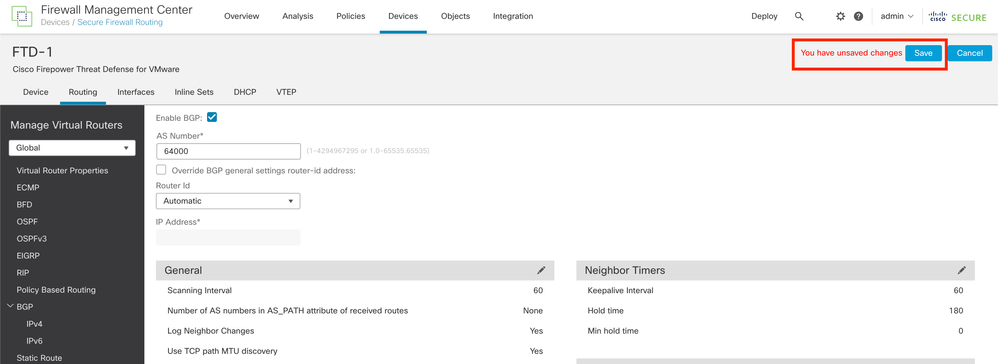

Schritt 1: Klicken Sie auf Devices > Device Management (Geräte > Geräteverwaltung), und wählen Sie das Gerät aus, das BGP aktivieren soll.

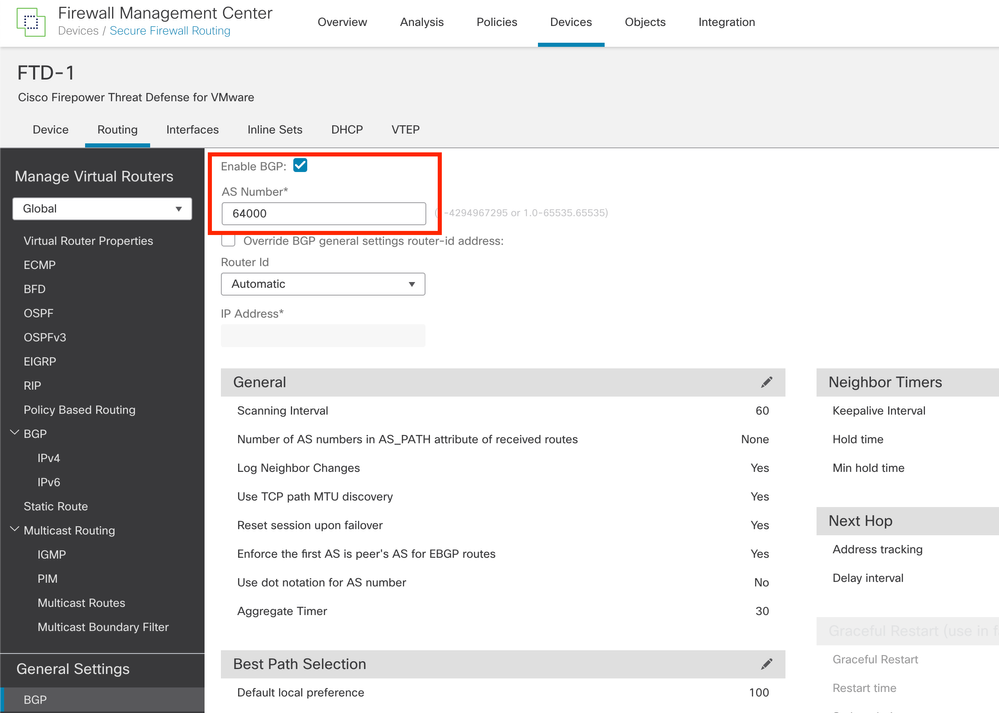

Schritt 2: Klicken Sie auf Routing > Virtuelle Router verwalten > Allgemeine Einstellungen, und klicken Sie dann auf BGP.

Schritt 3: Aktivieren Sie das Kontrollkästchen Enable BGP (BGP aktivieren), und konfigurieren Sie dann das lokale AS der Firewall im Abschnitt mit der AS-Nummer.

Bild 14. BGP global aktivieren

Bild 14. BGP global aktivieren

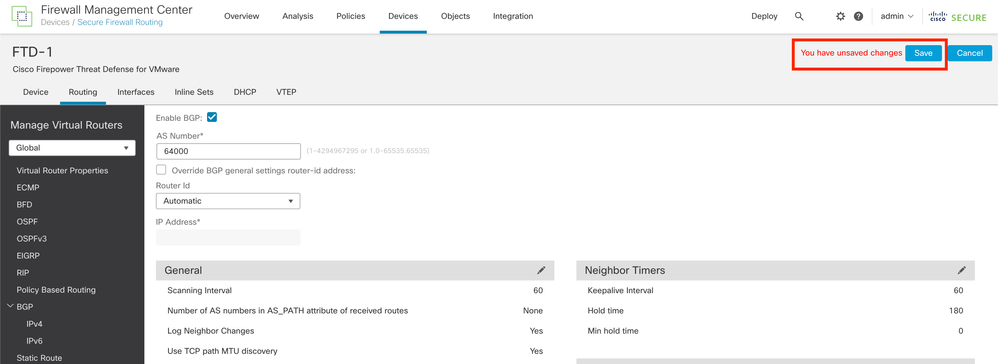

Schritt 4: Speichern Sie die Änderungen, indem Sie auf die Schaltfläche Speichern klicken.

Bild 15. Speichern der BGP-Aktivierungsänderung

Bild 15. Speichern der BGP-Aktivierungsänderung

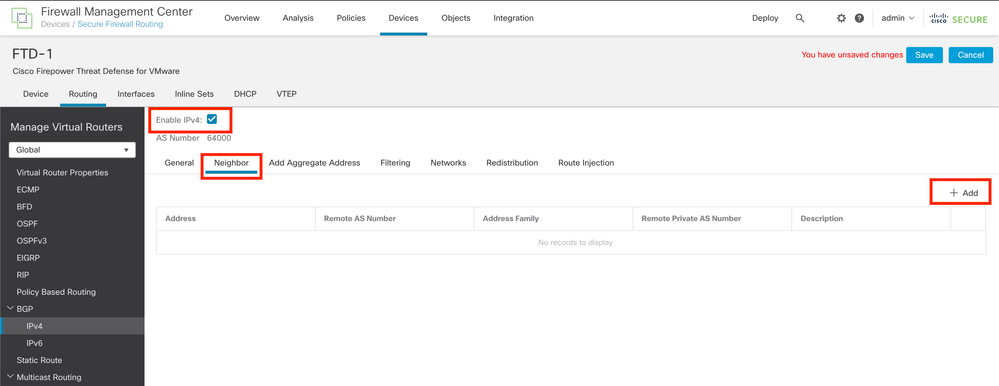

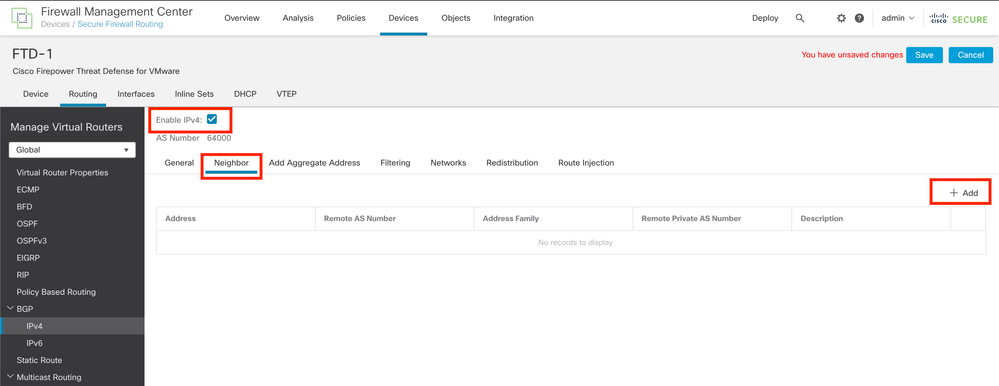

Schritt 5: Gehen Sie im Abschnitt Manage Virtual Routers (Virtuelle Router verwalten) zur BGP-Option, und klicken Sie dann auf IPv4.

Schritt 6: Aktivieren Sie das Kontrollkästchen IPv4 aktivieren, klicken Sie dann auf Neighbor und dann auf + Hinzufügen.

Bild 16. Neuen BGP-Peer hinzufügen

Bild 16. Neuen BGP-Peer hinzufügen

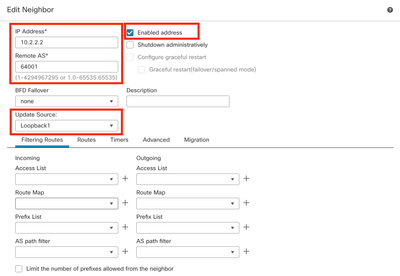

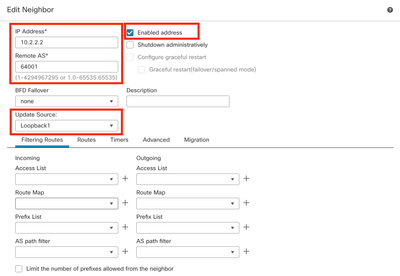

Schritt 7. Konfigurieren Sie die IP-Adresse des Remote-Peers im Abschnitt "IP Address" (IP-Adresse), konfigurieren Sie dann das AS des Remote-Peers im Abschnitt "Remote AS", und aktivieren Sie das Kontrollkästchen Enable address.

Schritt 8: Wählen Sie im Abschnitt Update Source (Update-Quelle) die lokale Schnittstelle Loopback aus.

Bild 17. Grundlegende BGP-Peer-Parameter

Bild 17. Grundlegende BGP-Peer-Parameter

Hinweis: Mit der Option Update Source (Update-Quelle) wird der Befehl neighbor update-source aktiviert, der verwendet wird, um eine beliebige betriebliche Schnittstelle (einschließlich Loopbacks) zuzulassen. Mit diesem Befehl können TCP-Verbindungen hergestellt werden.

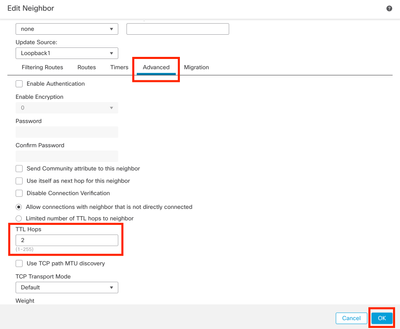

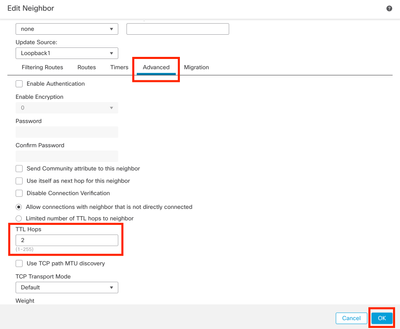

Schritt 9. Klicken Sie auf Erweitert, konfigurieren Sie die Nummer 2 in der Option TTL-Hops, und klicken Sie auf OK.

Bild 18. Konfigurieren der TTLs-Hop-Nummer

Bild 18. Konfigurieren der TTLs-Hop-Nummer

Hinweis: Die Option TTL Hops aktiviert den Befehl ebgp-multihop, mit dem der TTL-Wert geändert wird, damit das Paket den externen BGP-Peer erreichen kann, der nicht direkt verbunden ist oder über eine andere Schnittstelle als die direkt verbundene Schnittstelle verfügt.

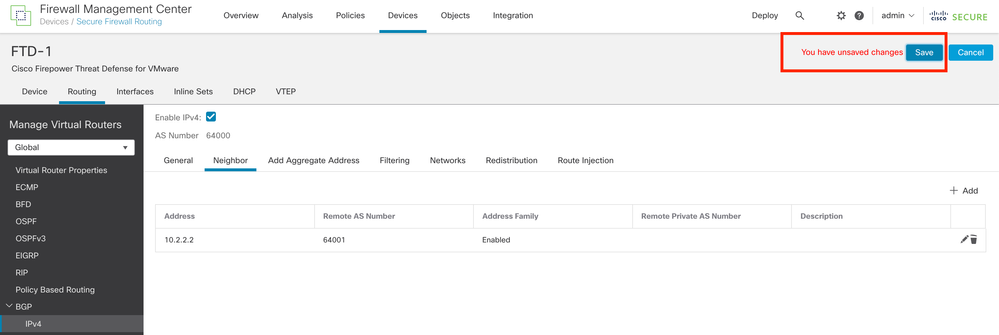

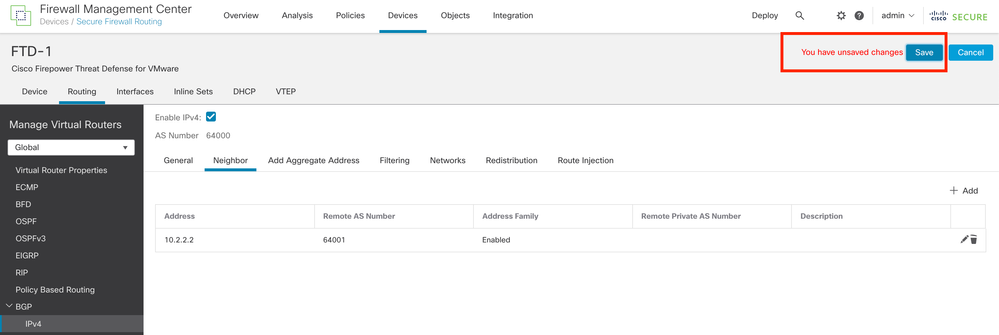

Schritt 10. Klicken Sie auf Speichern und die Änderungen bereitstellen.

Bild 19. Speichern der BGP-Konfiguration

Bild 19. Speichern der BGP-Konfiguration

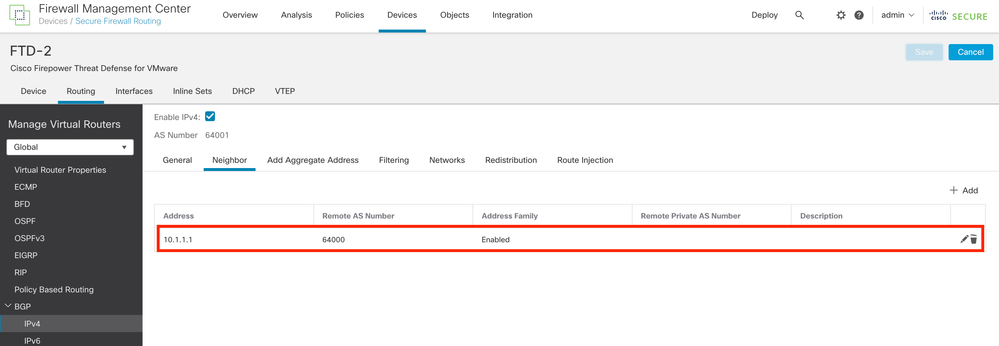

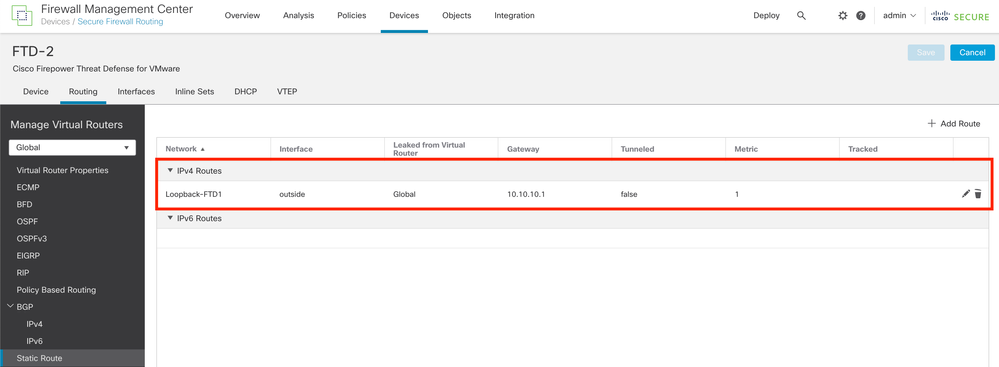

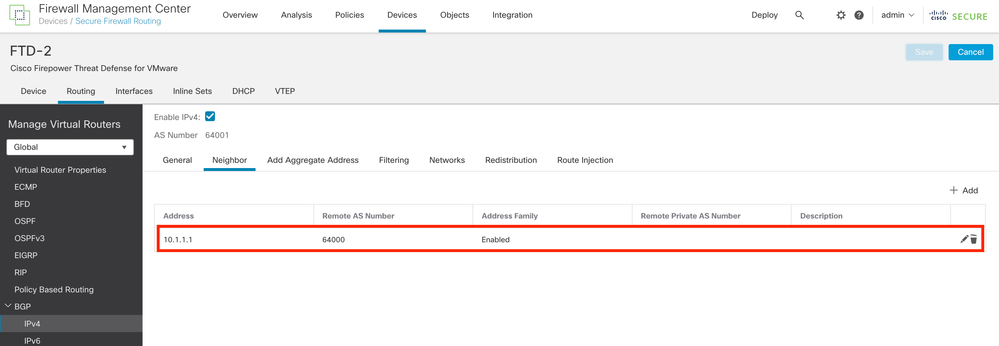

Schritt 11. Wiederholen Sie den Vorgang mit der zweiten Firewall.

Bild 20. Konfigurieren von BGP auf Peer

Bild 20. Konfigurieren von BGP auf Peer

Überprüfung

Schritt 1: Überprüfen Sie die Konfiguration von Loopback und statischer Route, und überprüfen Sie anschließend die Verbindung zwischen BGP-Peers mithilfe eines Ping-Tests.

show running-config interface interface_name

show running-config-route

show destination_ip

| SFTD-1 |

SFTD-2 |

| show running-config interface Loopback1 Schnittstelle Loopback1 NameEIF-Loopback1 ip address 10.1.1.1 255.255.255.255 show running-config-route Strecke außerhalb 10.2.2.2 255.255.255.255 10.10.10.2 1 ping 10.2.2.2 Senden von 5 100-Byte-ICMP-Echos an 10.2.2.2, Zeitüberschreitung beträgt 2 Sekunden: !!!!! Erfolgsrate: 100 Prozent (5/5), Round-Trip-Wert (min/durchschn/max) = 1/1/1 ms |

show running-config interface Loopback1 Schnittstelle Loopback1 NameEIF Looback2 ip address 10.2.2.2.2 255.255.255.255 show running-config-route Strecke außerhalb 10.1.1.1 255.255.255.255 10.10.10.1 1 ping 10.1.1.1 Senden von 5 100-Byte-ICMP-Echos an 10.1.1.1, Zeitüberschreitung beträgt 2 Sekunden: !!!!! Erfolgsrate: 100 Prozent (5/5), Round-Trip-Wert (min/durchschn/max) = 1/1/1 ms |

Schritt 2: Überprüfen Sie die BGP-Konfiguration, und stellen Sie dann sicher, dass das BGP-Peering eingerichtet ist.

show running-config router bgp

BGP-Nachbarn anzeigen

BGP-Übersicht anzeigen

| SFTD-1 |

SFTD-2 |

| show running-config router bgp Router BGP 64000 bgp log-neighbor-änderungen bgp router-id vrf automatisch zuweisen address-family-IPv4-Unicast neighbor 10.2.2.2 remote-as 64001 neighbor 10.2.2.2 ebgp-multihop 2 neighbor 10.2.2.2 Transportpfad-mtu-discovery disable neighbor 10.2.2.2 update-source Loopback1 Nachbar 10.2.2.2 aktivieren keine automatische Zusammenfassung keine Synchronisierung Ausgangsadressenfamilie ! BGP-Nachbarn anzeigen | i BGP Der BGP-Nachbar ist 10.2.2.2, vrf single_vf, remote AS 64001, externe Verbindung. BGP-Version 4, Remote-Router-ID 10.2.2.2 BGP-Status = etabliert, bis zu 1 d15 h BGP-Tabelle Version 7, Nachbarversion 7/0 Der externe BGP-Nachbar kann bis zu 2 Hops entfernt sein. BGP-Übersicht anzeigen BGP-Router-ID 10.1.1.1, lokale AS-Nummer 64000 Version der BGP-Tabelle ist 7, Version 7 der Haupt-Routing-Tabelle Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.2.2.2 4 64001 2167 2162 7 0 0 1 d15 h 0 |

show running-config router bgp Router BGP 64001 bgp log-neighbor-änderungen bgp router-id vrf automatisch zuweisen address-family-IPv4-Unicast neighbor 10.1.1.1 remote-as 64000 neighbor 10.1.1.1 ebgp-multihop 2 neighbor 10.1.1.1 Transportpfad-mtu-discovery disable neighbor 10.1.1.1 update-source Looback2 Nachbar 10.1.1.1 aktivieren keine automatische Zusammenfassung keine Synchronisierung Ausgangsadressenfamilie ! BGP-Nachbarn anzeigen | i BGP Der BGP-Nachbar ist 10.1.1.1, vrf single_vf, remote AS 64000, externe Verbindung. BGP-Version 4, Remote-Router-ID 10.1.1.1 BGP-Status = etabliert, bis zu 1 d16 h BGP-Tabelle Version 1, Nachbarversion 1/0 Der externe BGP-Nachbar kann bis zu 2 Hops entfernt sein. BGP-Übersicht anzeigen BGP-Router-ID 10.2.2.2, lokale AS-Nummer 64001 Version der BGP-Tabelle ist 1, Version 1 der Haupt-Routing-Tabelle Neighbor V AS MsgRcvd MsgSent TblVer InQ OutQ Up/Down State/PfxRcd 10.1.1.1 4 64000 2168 2173 1 0 0 1 d16h 0 |

Fehlerbehebung

Wenn während des Vorgangs Probleme auftreten, lesen Sie bitte diesen Artikel:

・ Border Gateway Protocol (BGP)

Feedback

Feedback