Einleitung

Dieses Dokument beschreibt die Integration von Email Security Appliance (ESA) und OKTA für die Authentifizierung mit Security Assertion Markup Language (SAML).

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Active Directory

- Cisco Email Security Appliance 13.x.x oder höher

- OKTA

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

OKTA ist ein Zwei-Faktor-Authentifizierungsdienst, der der SAML-Authentifizierung eine Sicherheitsebene hinzufügt.

SAML ist eine Verbundmethode für Authentifizierung. Sie wurde entwickelt, um sicheren Zugriff zu ermöglichen und Identitätsanbieter und Dienstanbieter voneinander zu trennen.

Der Identitätsanbieter (IdP) ist die Identität, die alle Benutzerinformationen speichert, um die Authentifizierung zu ermöglichen (d. h. OKTA verfügt über alle Benutzerinformationen, um eine Authentifizierungsanfrage zu bestätigen und zu genehmigen).

Der Service Provider (SP) ist die ESA.

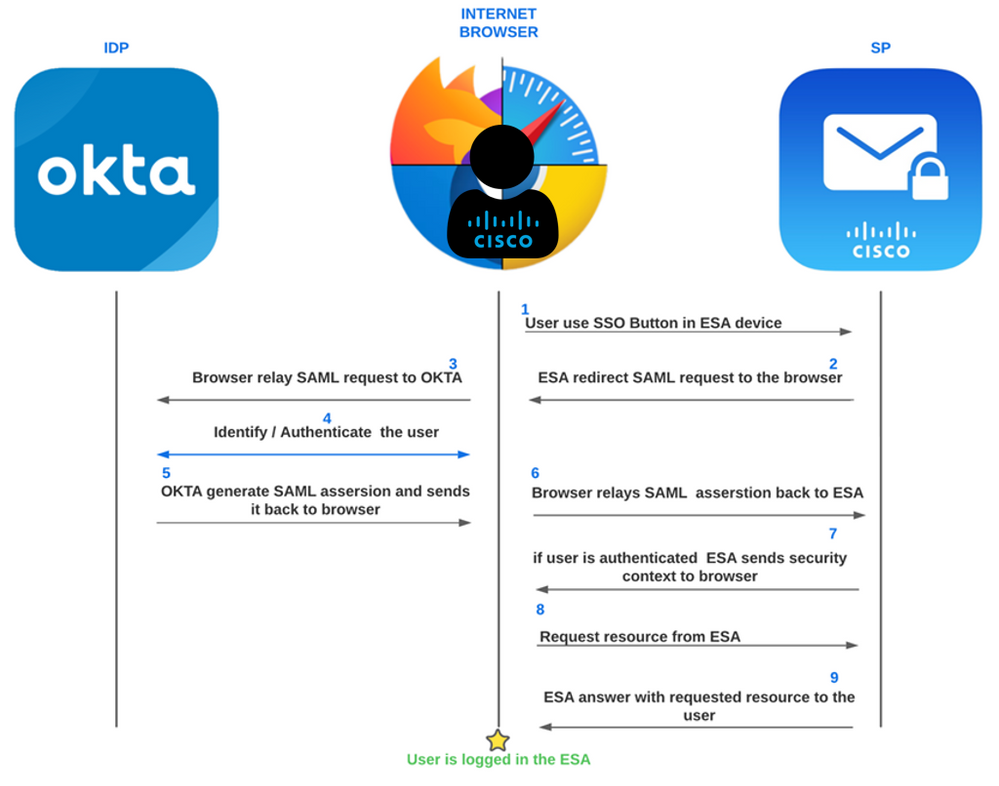

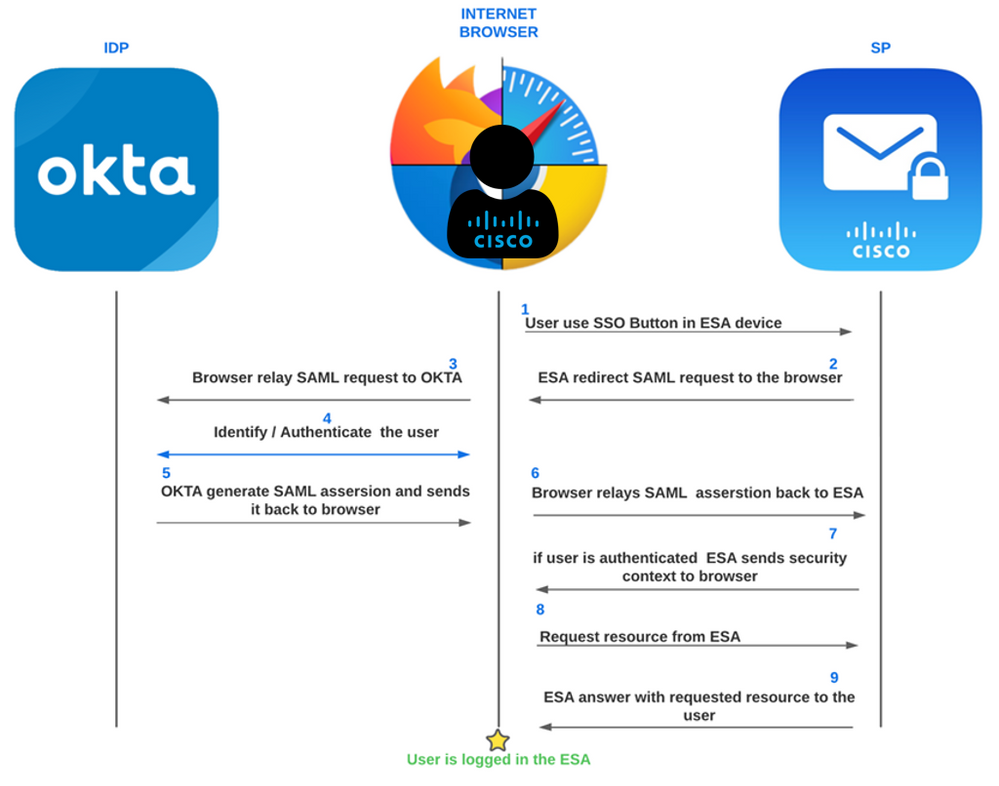

ESA OKTA SAML-Prozess

ESA OKTA SAML-Prozess

Konfigurieren

OKTA-Konfiguration

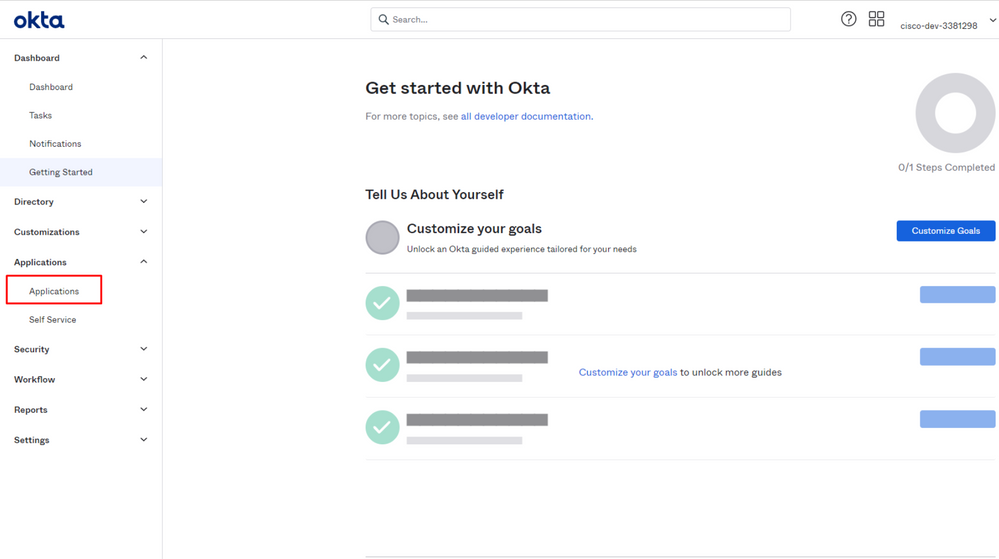

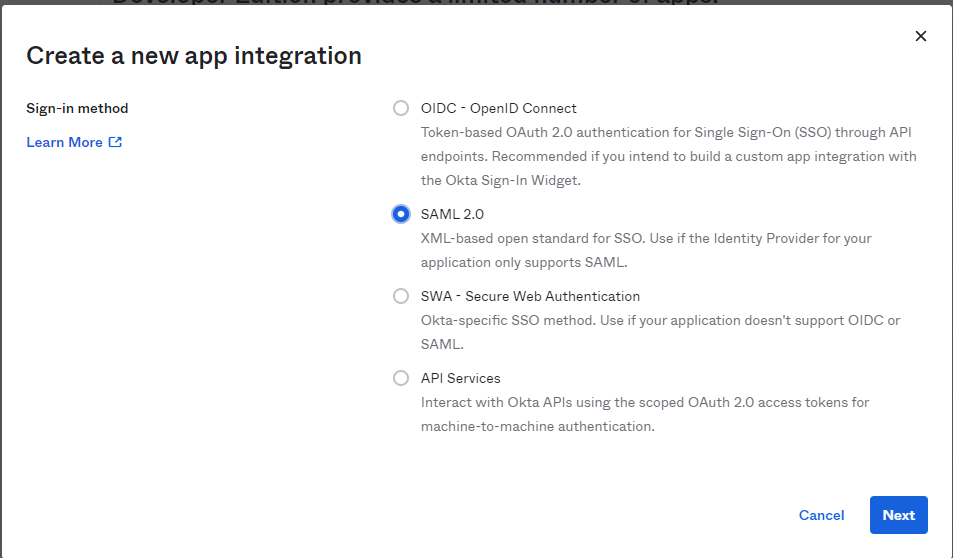

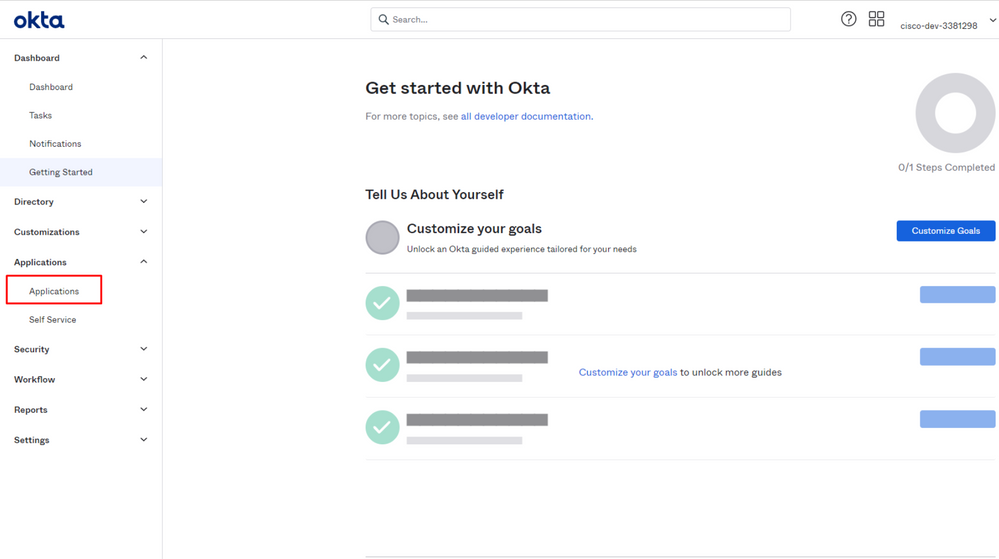

- OKTA erstellen

Application. Navigieren Sie anschließend zu Applications.

Starten Sie durch

Starten Sie durch

- Klicken Sie auf

Create App Integration.

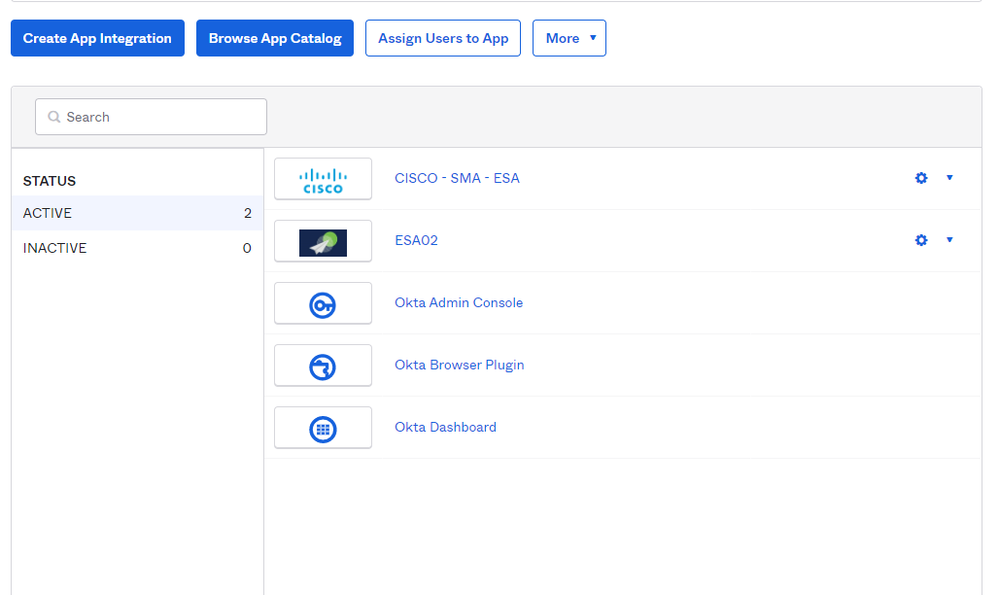

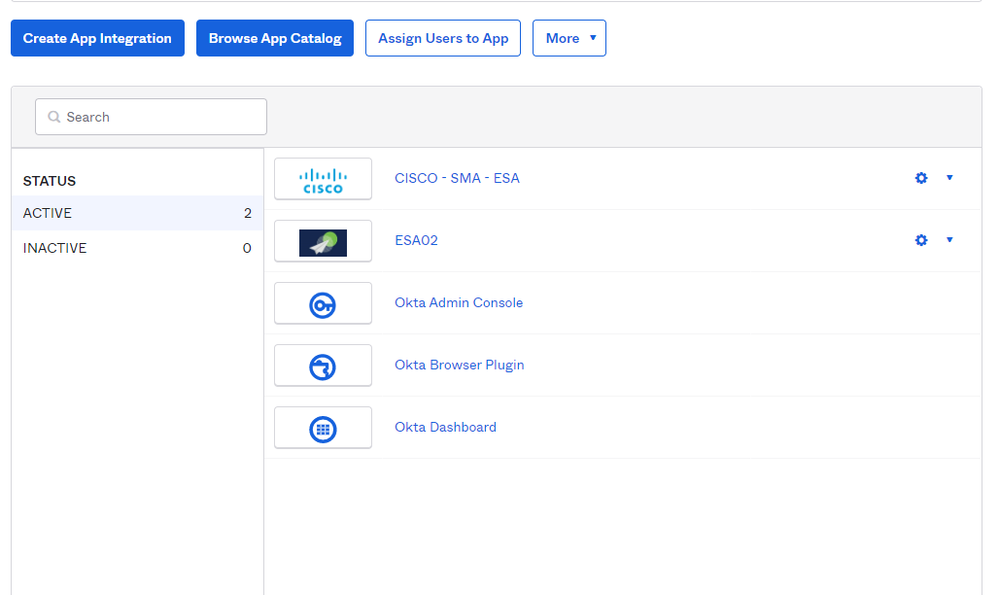

Okta-Integrationsprozess

Okta-Integrationsprozess

- Auswählen

SAML 2.0 wie im Bild dargestellt.

Okta SAML 2.0

Okta SAML 2.0

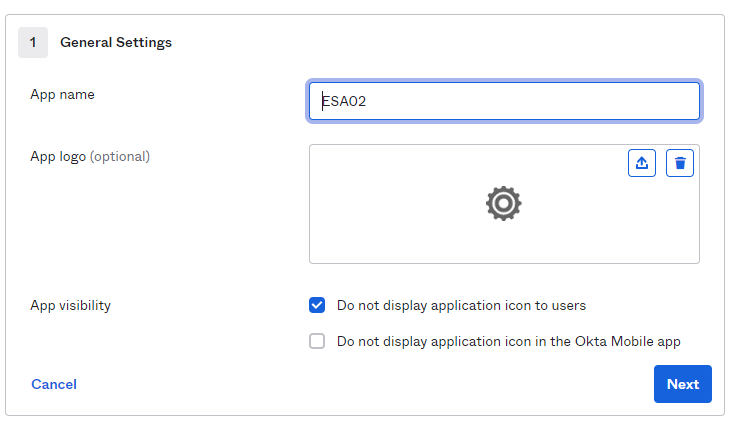

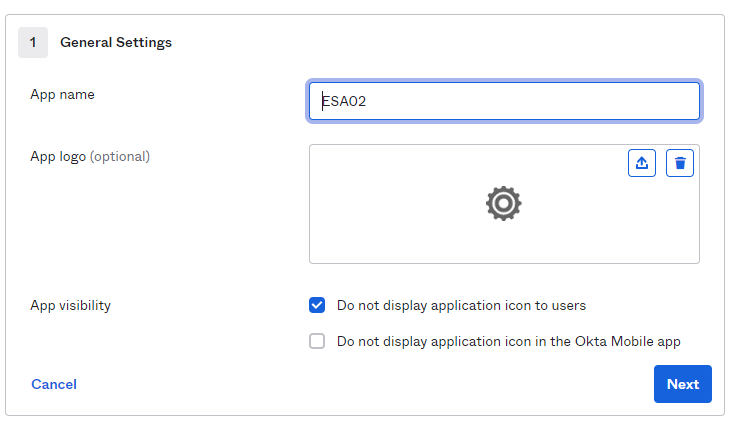

- Bearbeiten Sie die Konfiguration für die Integration, und konfigurieren Sie einen Namen für die Integration, das Logo und die Optionen für die Transparenz. Klicken Sie auf

nextwie im Bild dargestellt.

Name der Okta-Anwendung

Name der Okta-Anwendung

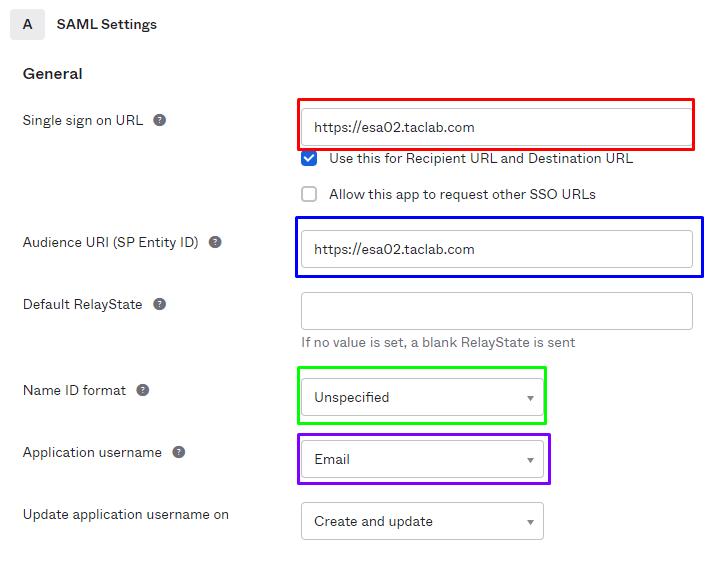

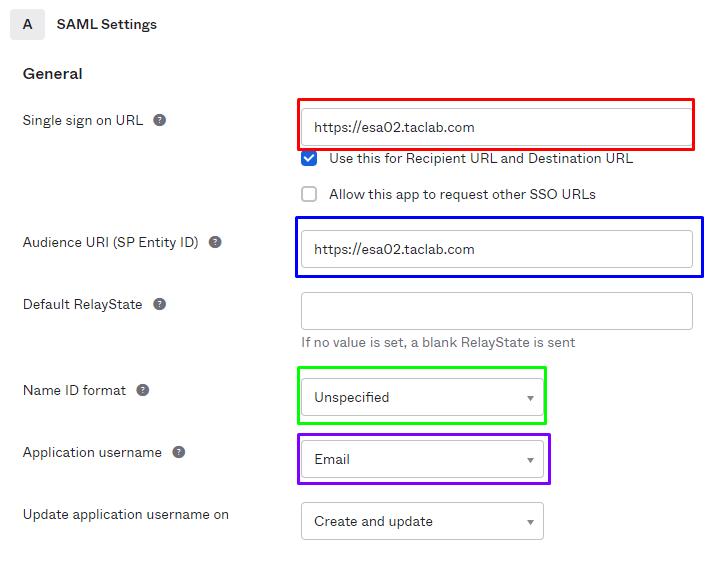

- In diesem Schritt konfigurieren Sie den wichtigsten Teil des IdP, damit sich die Benutzer authentifizieren und die richtigen Parameter in SAML senden können.

Okta-Konfiguration

Okta-Konfiguration

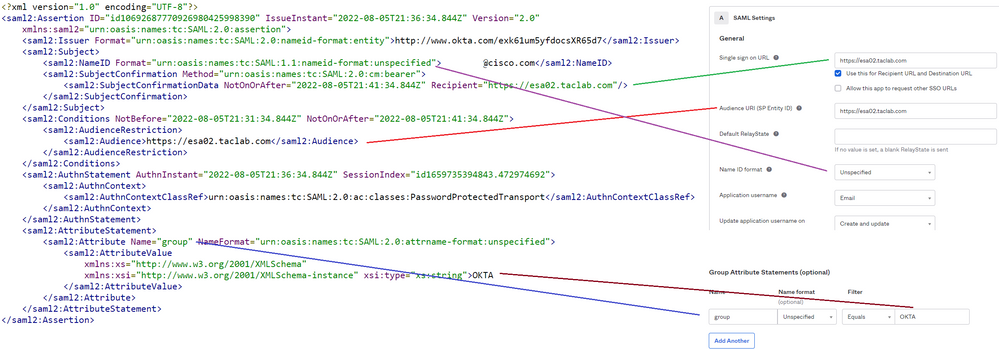

- Single Sign On URL: Die Adresse, an die die SAML Assertion mit HTTP POST gesendet wird. Dies wird häufig als die ACS-URL (SAML Assertion Consumer Service) für Ihre Anwendung bezeichnet.

Dieses wird im Bild für die Schritte 5 und 6 über die Funktionsweise von OKTA verwendet.

- Verwenden Sie diese Option für Empfänger-URL und Ziel-URL: Markieren Sie diese Option.

- Zielgruppen-URI (SP Entity ID): Der anwendungsdefinierte eindeutige Bezeichner, der die beabsichtigte Zielgruppe der SAML Assertion ist. Dies ist meistens die SP Entity ID Ihrer Anwendung. Gleiches wie eine URL für einmalige Anmeldung konfigurieren.

- Application Username (Anwendungsbenutzername): Legt den Standardwert für den Benutzernamen einer Benutzeranwendung fest. Der Anwendungsbenutzername wird für die Assertionsthemenanweisung verwendet. E-Mail verwenden.

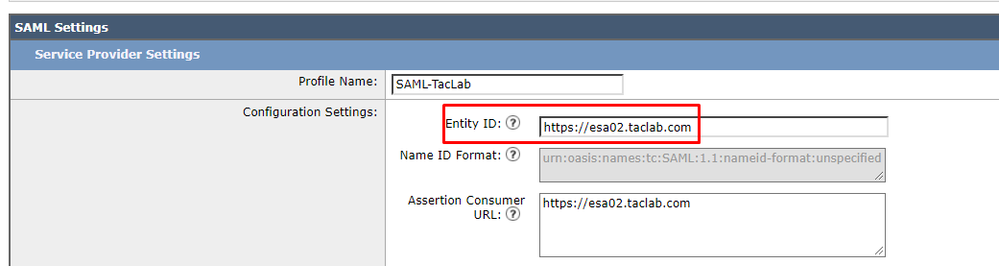

Dazu müssen Sie die gleiche ESA einrichten von System Administration > SAML > Service Provider Settings.

ESA-SAML-Einstellungen

ESA-SAML-Einstellungen

Hinweis: Anmeldedaten speichern und Zielgruppen-URI müssen mit der ESA-Anmelde-URL übereinstimmen.

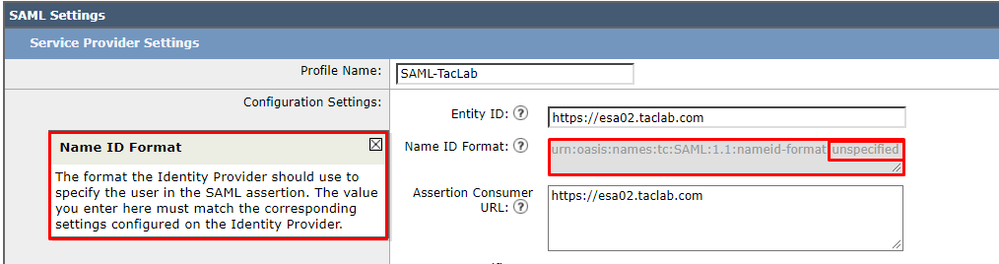

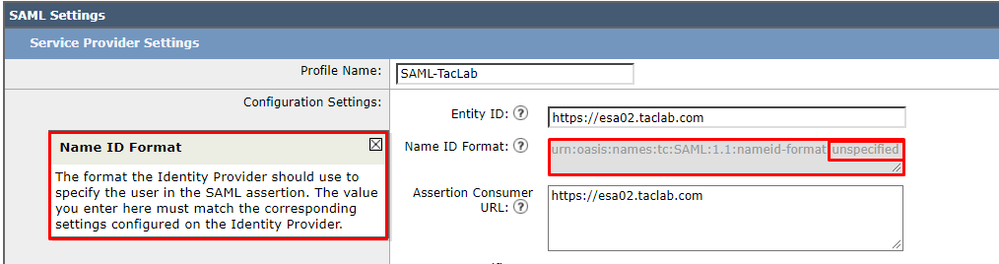

- Name-ID-Format: Identifiziert die SAML-Verarbeitungsregeln und -einschränkungen für die Assertionsthemenanweisung. Verwenden Sie den Standardwert 'Nicht angegeben', es sei denn, die Anwendung erfordert explizit ein bestimmtes Format. Das Namens-ID-Format ist nicht angegeben, und für die ESA ist kein angegebenes ID-Format erforderlich.

ESA-Namens-ID-Format

ESA-Namens-ID-Format

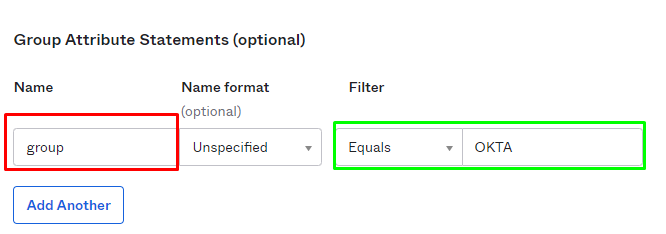

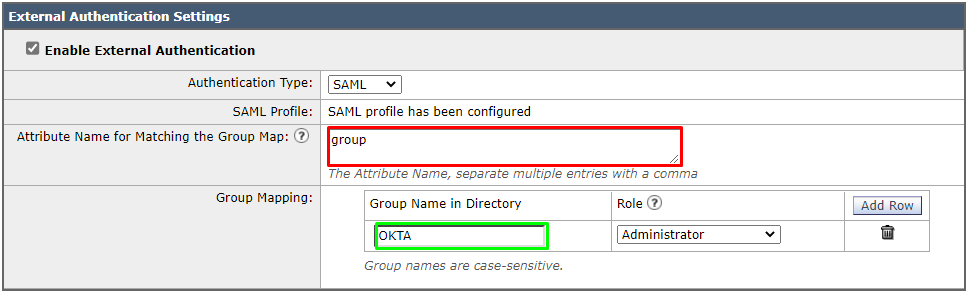

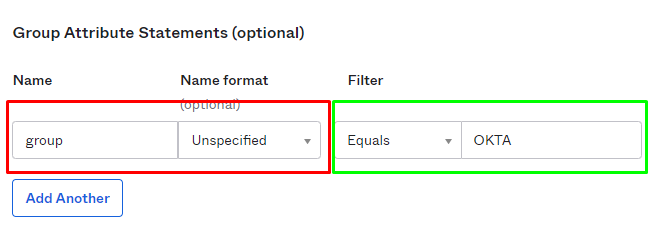

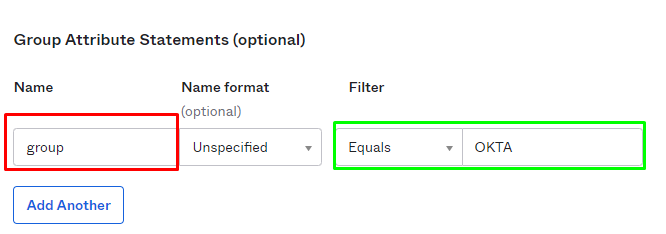

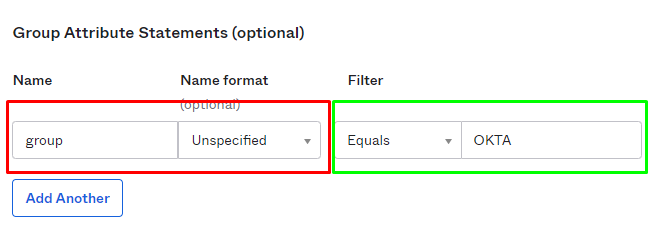

- Konfigurieren Sie im nächsten Schritt, wie die ESA die von der IdP empfangenen Parameter durchsucht, um eine Übereinstimmung für die in der Gruppe ausgewählten Benutzer zu erhalten.

Navigieren Sie in denselben Fenstern von Schritt 5 zu Group Attribute Statements und konfigurieren Sie die nächsten Parameter, um die Authentifizierung zu ermöglichen.

OKTA, Gruppenattributanweisungen

OKTA, Gruppenattributanweisungen

- Name: Dient zum Konfigurieren des in der ESA verwendeten Worts für

External Authentication Settigns über SAML (Groß- und Kleinschreibung beachten).

- Filter: Konfigurieren

equals und den Namen der Gruppe, für die Sie eine Übereinstimmung im ESA-Gerät herstellen möchten External Authentication Settings.

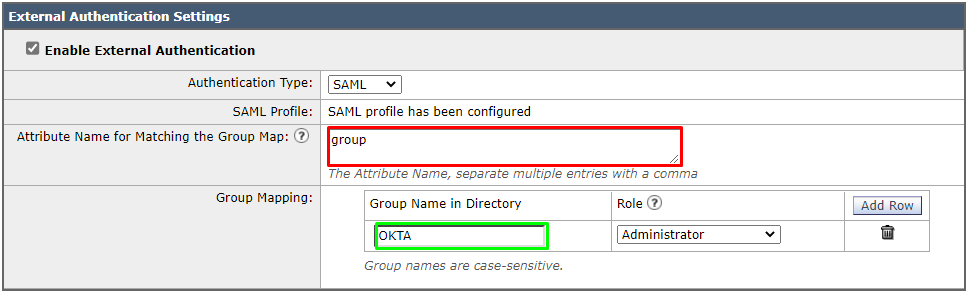

(Das nächste Bild ist nur ein Beispiel dafür, wie es aussieht, wenn Sie den Konfigurationsteil der ESA fertig gestellt haben.)

Externe ESA SAML-Authentifizierungskonfiguration

Externe ESA SAML-Authentifizierungskonfiguration

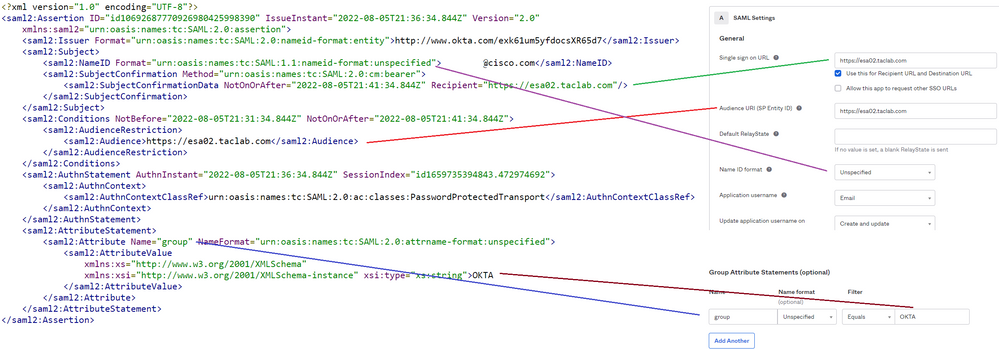

- Überprüfen Sie nur für den Verifizierungsschritt die Vorschau der SAML Assertion.

Informationen zu OKTA-Metadaten

Informationen zu OKTA-Metadaten

Anschließend können Sie auf next.

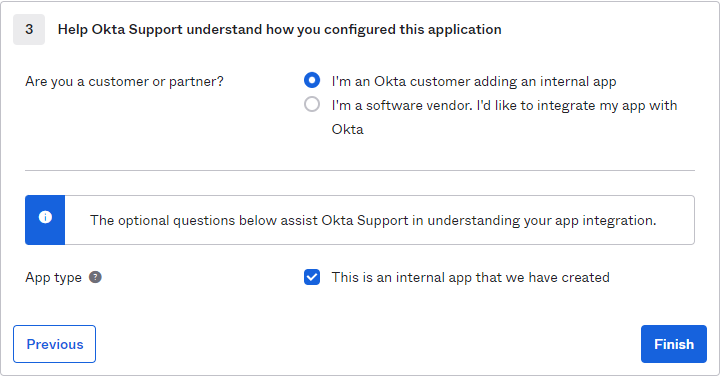

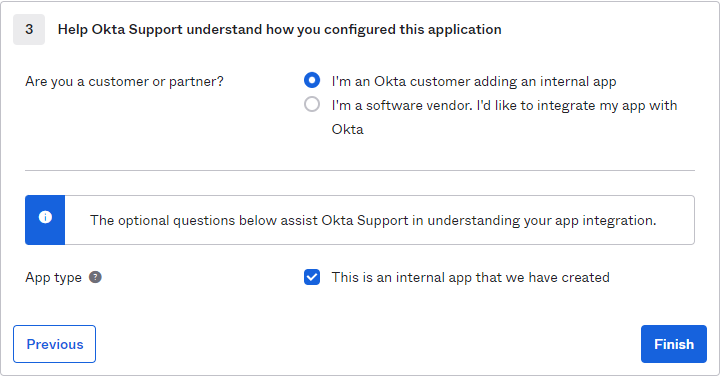

- Um die Anwendung in OKTA fertig zu stellen, können Sie die Parameter wie im nächsten Bild dargestellt konfigurieren.

Okta-App-Integration abschließen

Okta-App-Integration abschließen

Klicken Sie auf Finish -Taste wie im Bild.

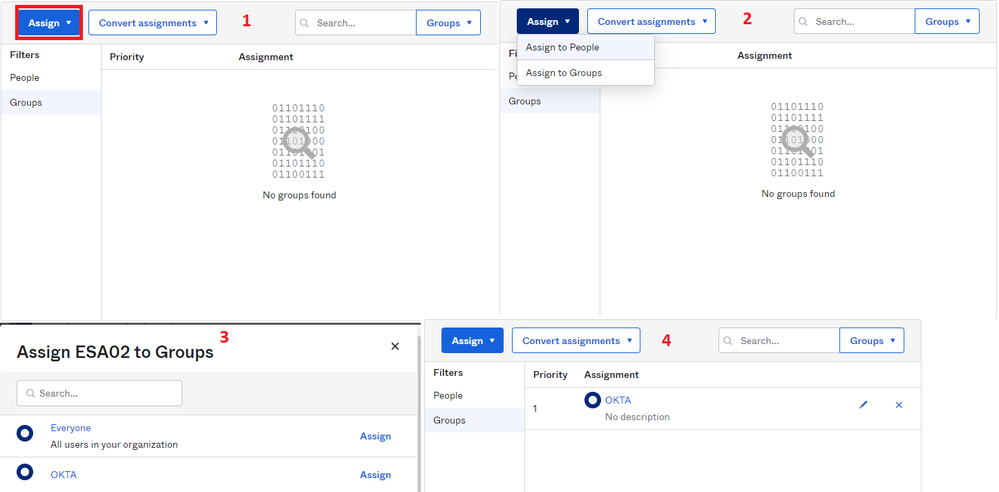

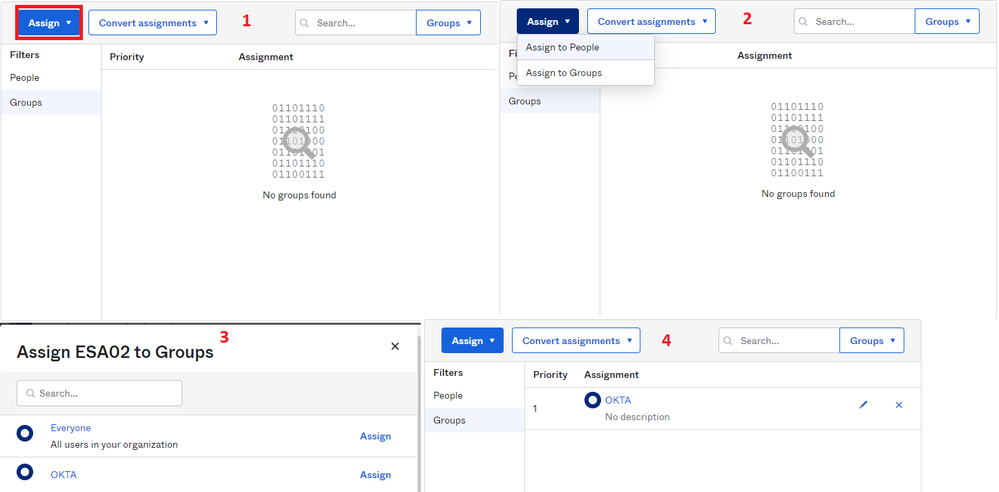

- Um die Konfiguration in OKTA abzuschließen, müssen Sie zu Ihrer Anwendung navigieren und Zuweisungen und die Benutzer oder Gruppen auswählen, die Sie die Authentifizierung in Ihrer Anwendung erlauben.

OKTA Benutzergruppen zuweisen

OKTA Benutzergruppen zuweisen

- Das Ergebnis ist wie in diesem Bild dargestellt:

OKTA zugewiesene Gruppen

OKTA zugewiesene Gruppen

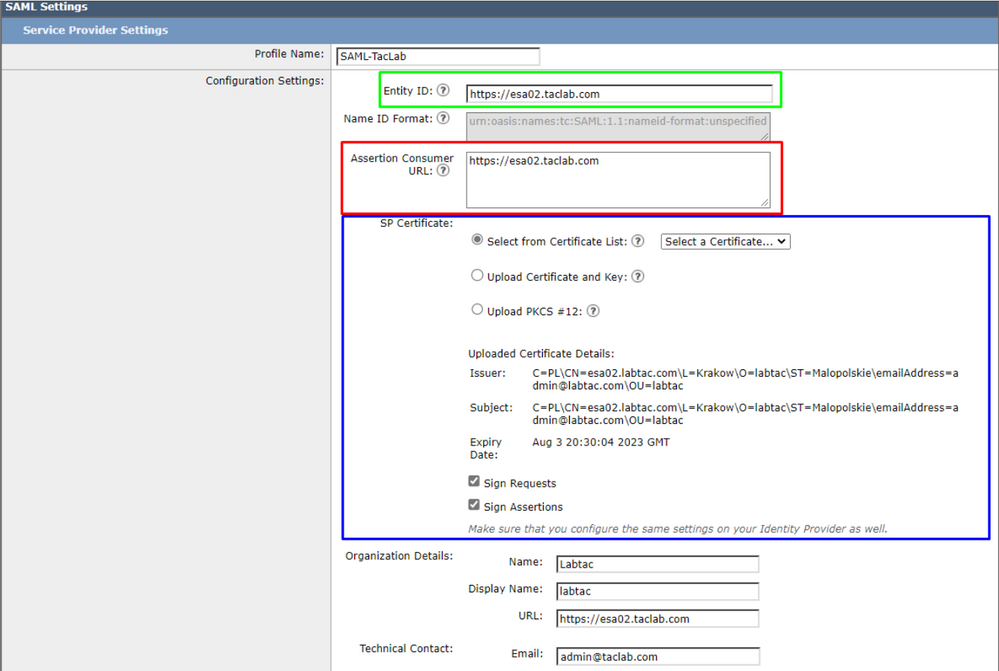

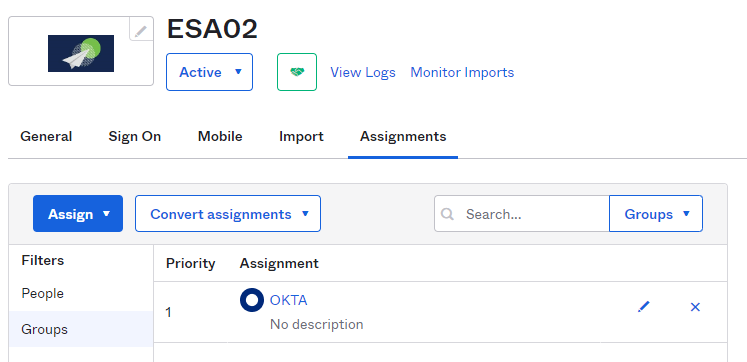

ESA-Konfiguration

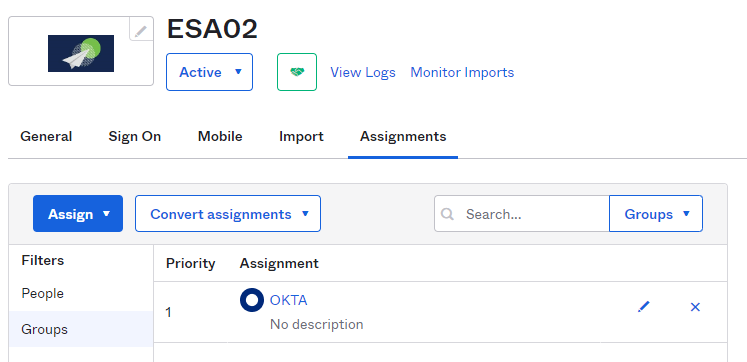

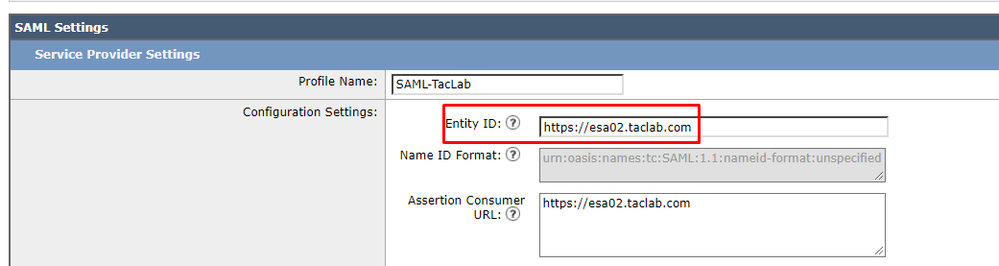

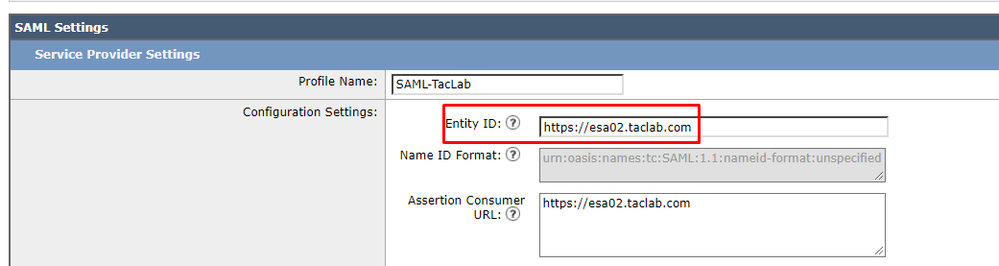

- Konfigurieren der SAML-Einstellungen Navigieren Sie anschließend zu

System Administration > SAML.

ESA-SAML-Konfiguration

ESA-SAML-Konfiguration

- Auswählen

Add Service Provider wie im vorherigen Bild dargestellt.

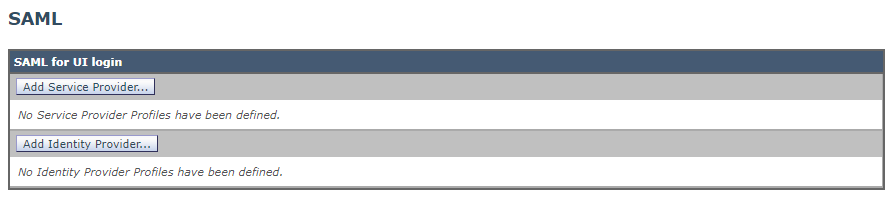

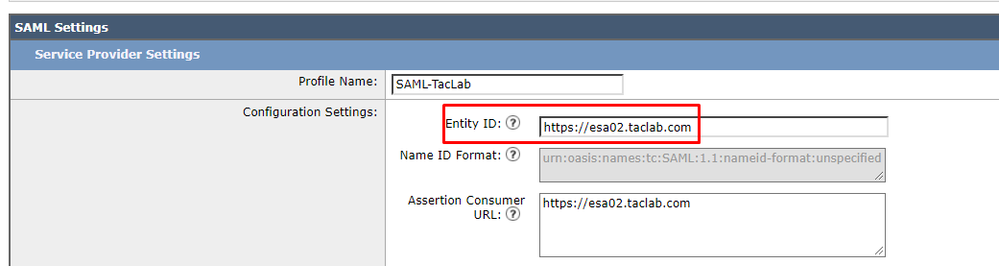

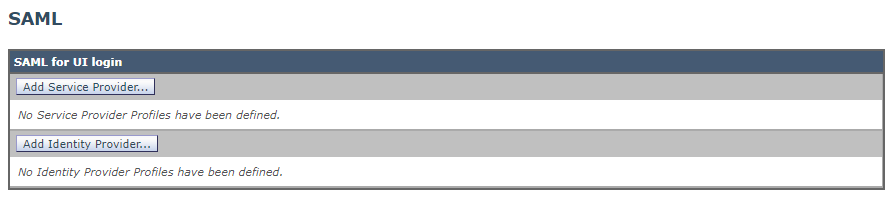

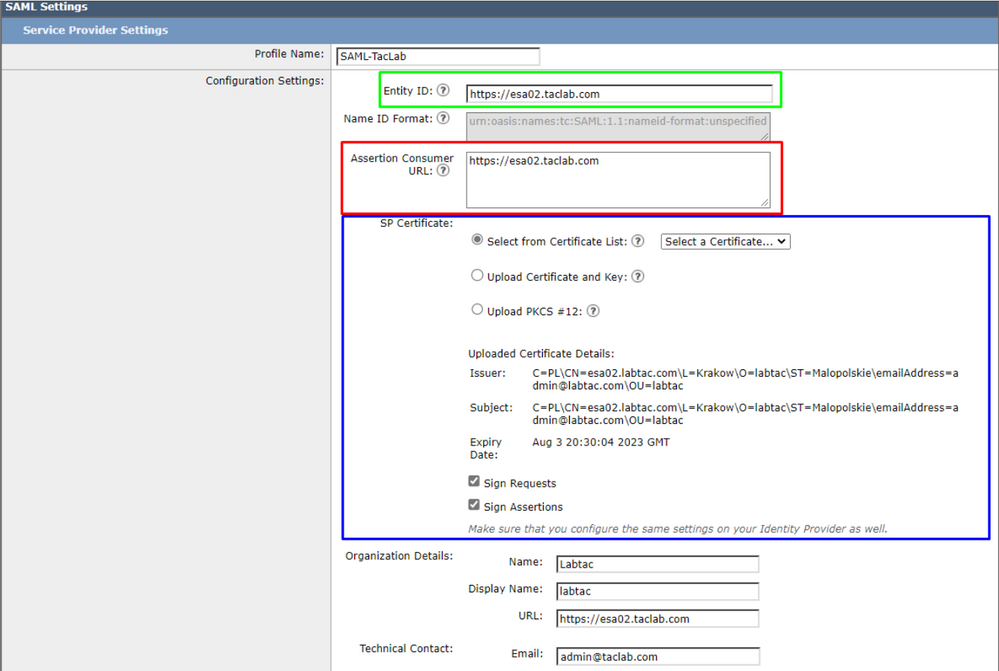

ESA-SAML-Einstellungen

ESA-SAML-Einstellungen

- Element-ID: Die Element-ID des Service Providers wird zur eindeutigen Identifizierung eines Service Providers verwendet. Das Format der Dienstanbieter-Element-ID ist in der Regel ein URI.

Hinweis: Beachten Sie, dass dieser Parameter in ESA und OKTA gleich sein muss.

ESA-Objektkennung

ESA-Objektkennung

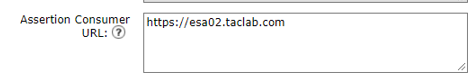

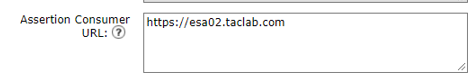

- Assertion Consumer URL: Die Assertion Consumer URL ist die URL, die der Identitätsanbieter nach erfolgreicher Authentifizierung an die SAML Assertion senden muss. Die URL, die Sie für den Zugriff auf die Webschnittstelle Ihrer Appliance verwenden, muss mit der Assertion Consumer-URL übereinstimmen. Sie benötigen diesen Wert, während Sie die Dienstanbietereinstellungen für den Identitätsanbieter konfigurieren.

Hinweis: Beachten Sie, dass dieser Parameter auf der ESA und OKTA gleich sein muss.

ESA-Assertions-URL

ESA-Assertions-URL

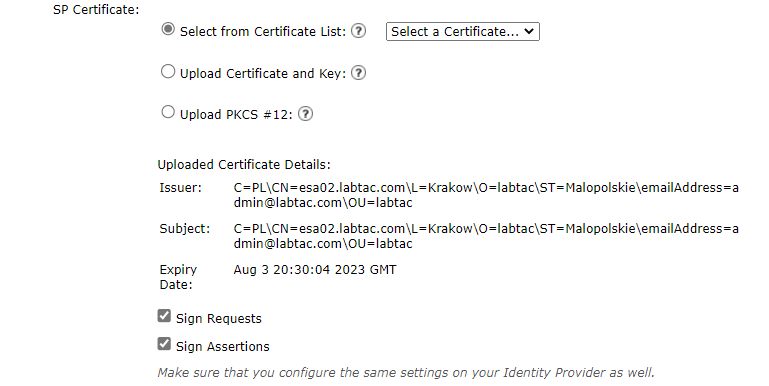

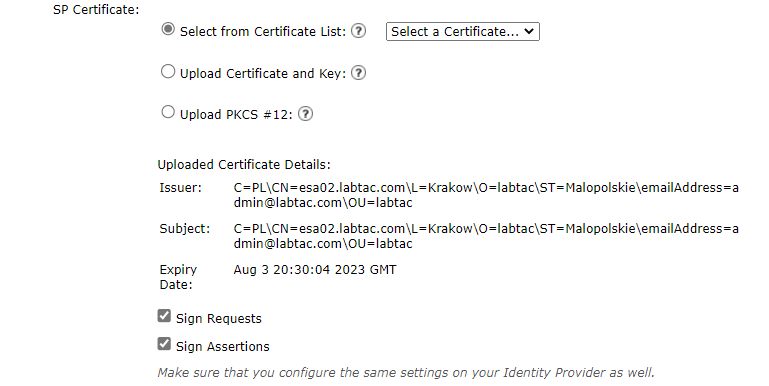

- SP-Zertifikat: Dies ist das Zertifikat für den Hostnamen, für den Sie die Assertion Consumer-URL konfiguriert haben.

ESA-Zertifikat

ESA-Zertifikat

Es ist am besten, wenn Sie openssl unter Windows oder Linux. Wenn Sie ein selbstsigniertes Zertifikat konfigurieren möchten, können Sie dies mit den nächsten Schritten tun oder Ihr Zertifikat verwenden:

1. Erstellen Sie den privaten Schlüssel. Dies hilft bei der Aktivierung der Ver- oder Entschlüsselung.

openssl genrsa -out domain.key 2048

2. Erstellen Sie eine Zertifikatsanforderung (Certificate Signing Request, CSR).

openssl req -key domain.key -new -out domain.csr

3. Erstellen Sie das selbstsignierte Zertifikat.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Wenn Sie mehr Tage möchten, können Sie den Wert nach -days .

Hinweis: Beachten Sie, dass Sie gemäß Best Practices nicht mehr als 5 Jahre für die Zertifikate angeben dürfen.

Danach haben Sie das Zertifikat und die Schlüssel, um auf die ESA in der Option hochladen upload certificate and key.

Hinweis: Wenn Sie das Zertifikat im PKCS #12-Format hochladen möchten, können Sie es nach Schritt 3 erstellen.

(Optional) Vom PEM- zum PKCS#12-Format.

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Geben Sie die Organisationsdetails nach Belieben ein, und klicken Sie auf "Submit" (Senden).

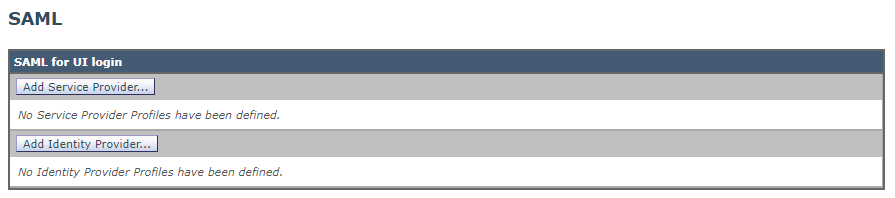

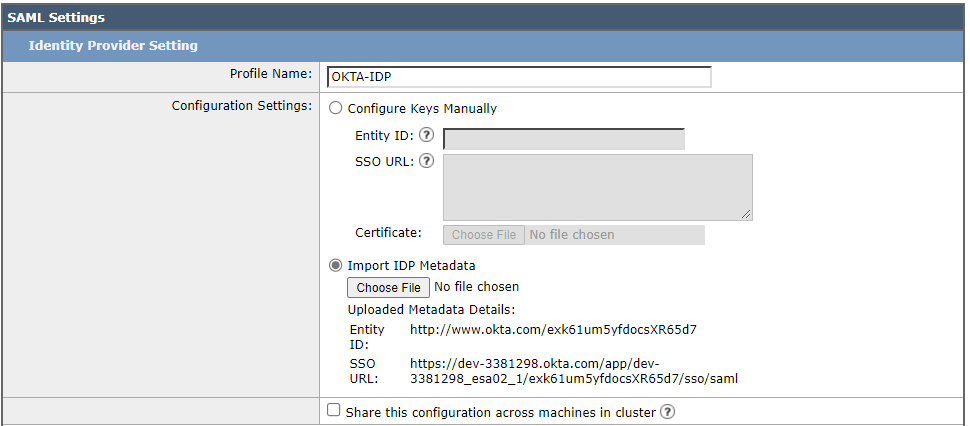

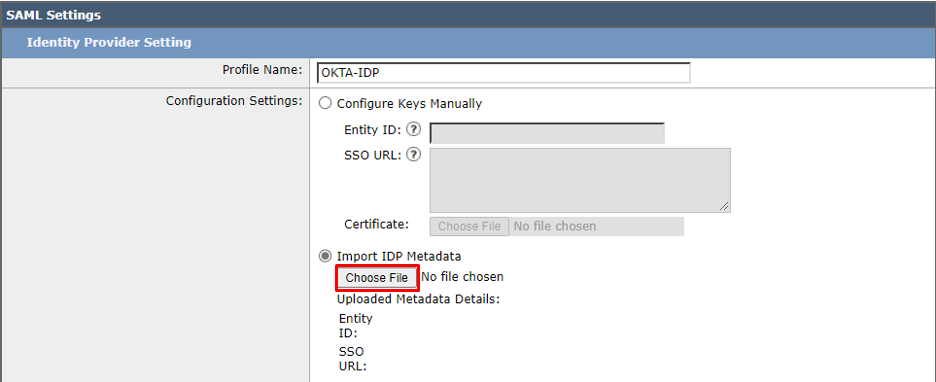

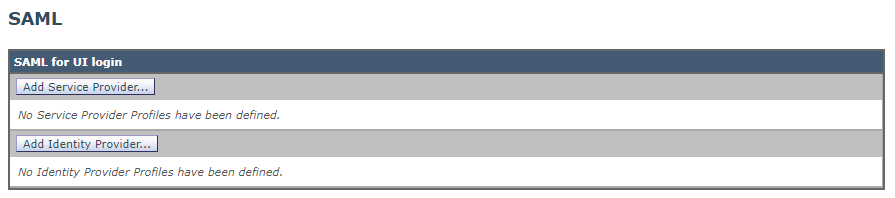

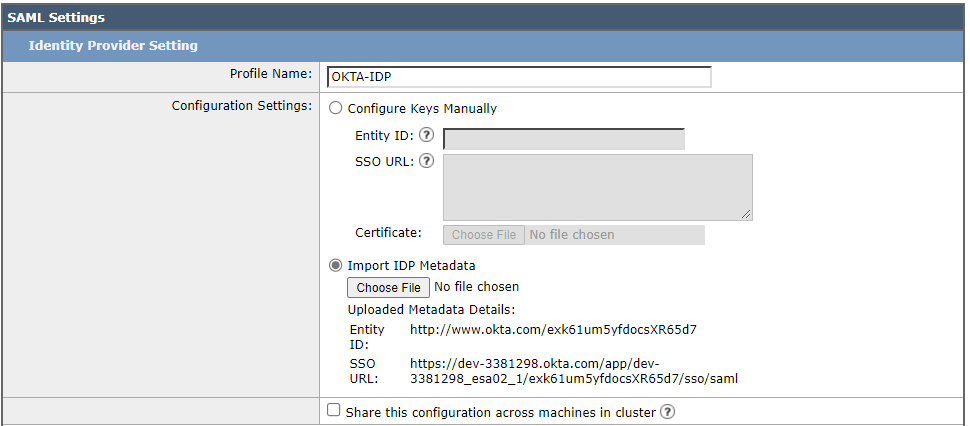

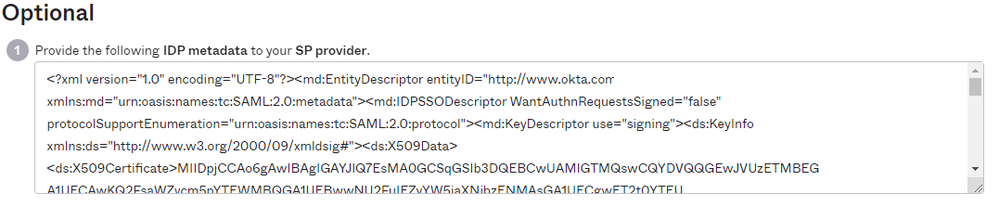

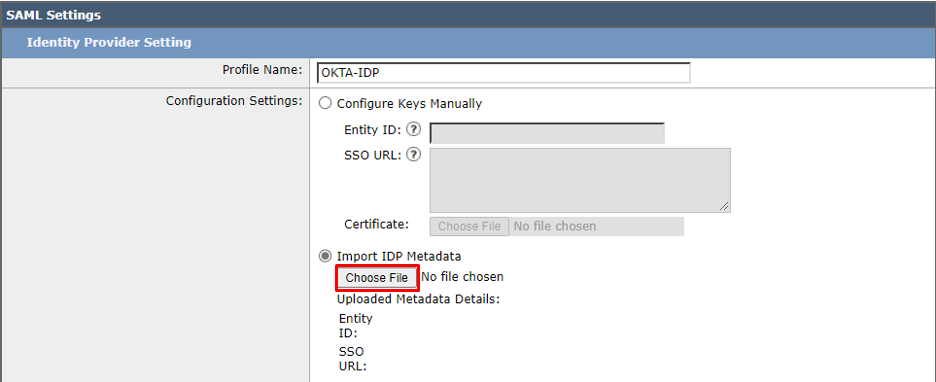

- Navigieren Sie zu

System Administration > SAML und wählen Add Identity Provider.

ESA-SAML-IDp-Konfiguration

ESA-SAML-IDp-Konfiguration

Konfiguration der ESA-IDp-Einstellungen

Konfiguration der ESA-IDp-Einstellungen

In diesem Schritt gibt es zwei Möglichkeiten, diese Informationen manuell oder über eine XML Datei.

Um dies zu tun, müssen Sie zu Ihrer OKTA-Anwendung navigieren und die IDP metadata .

OKTA-IDp-Metadaten

OKTA-IDp-Metadaten

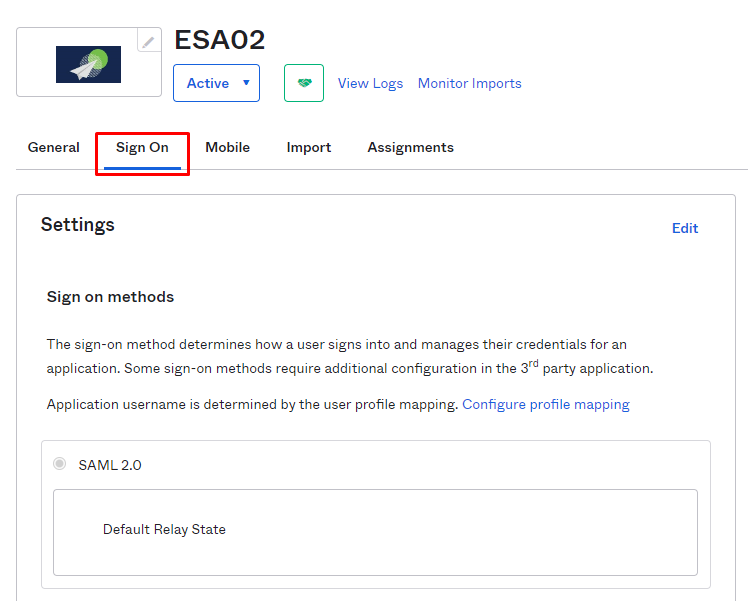

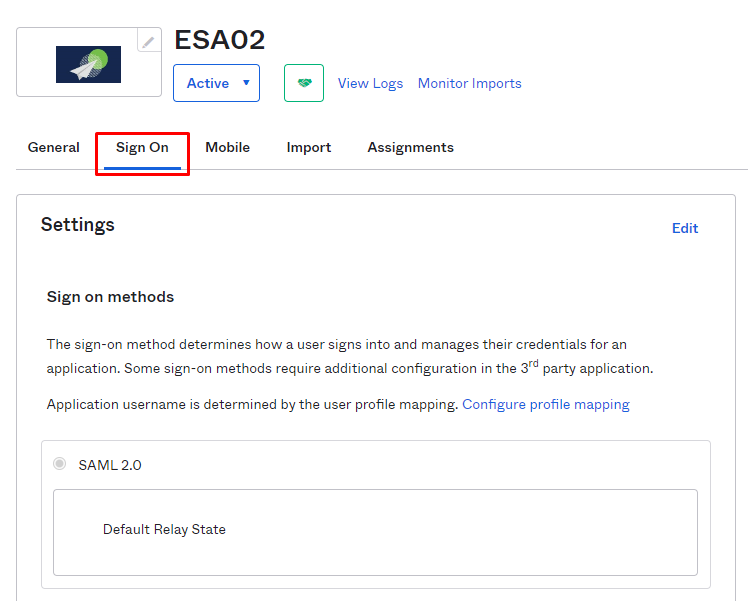

Blättern Sie im OKTA Sign On option und die Option SAML Setup.

OKTA SAML Metadatenanweisungen

OKTA SAML Metadatenanweisungen

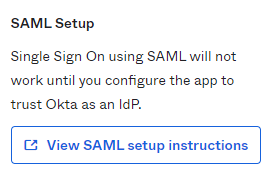

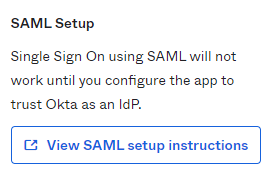

Auswählen View SAML setup instructions. Scrollen Sie dann nach unten zum optional Schritt.

Informationen zu OKTA-IdP-Metadaten

Informationen zu OKTA-IdP-Metadaten

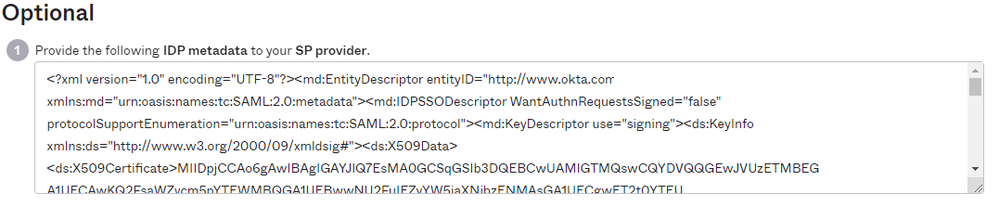

Kopieren Sie alle Informationen, und fügen Sie sie in einen Notizblock ein. Speichern Sie den Text unter IDP.xml, und laden Sie es auf die Option Import IDP metadata im ESVG für Identity Provider.

ESA-Metadatenimport

ESA-Metadatenimport

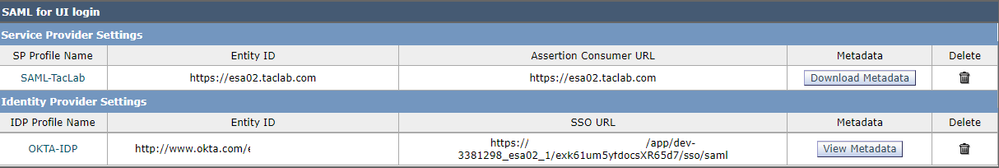

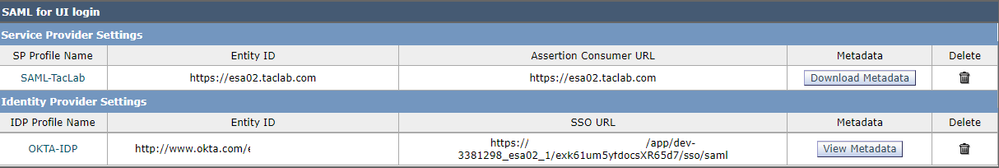

Klicken Sie anschließend auf "Submit" (Senden), um eine Übersicht Ihrer Konfiguration wie folgt anzuzeigen:

ESA SAML-Konfigurationsübersicht

ESA SAML-Konfigurationsübersicht

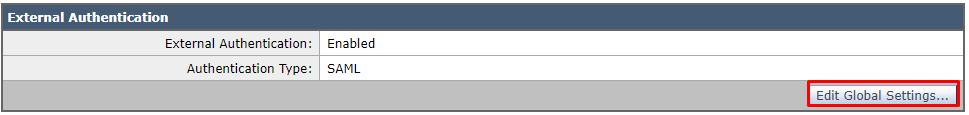

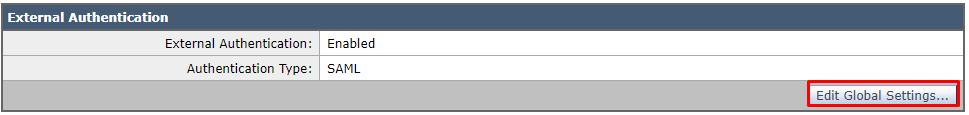

Nach der Konfiguration von SAML müssen Sie die externe Authentifizierung konfigurieren.

- Navigieren Sie zu

System Administration > Users. CÄndern Sie die Konfiguration für die externe Authentifizierung, um SAML zu verwenden.

Externe Authentifizierungskonfiguration der ESA

Externe Authentifizierungskonfiguration der ESA

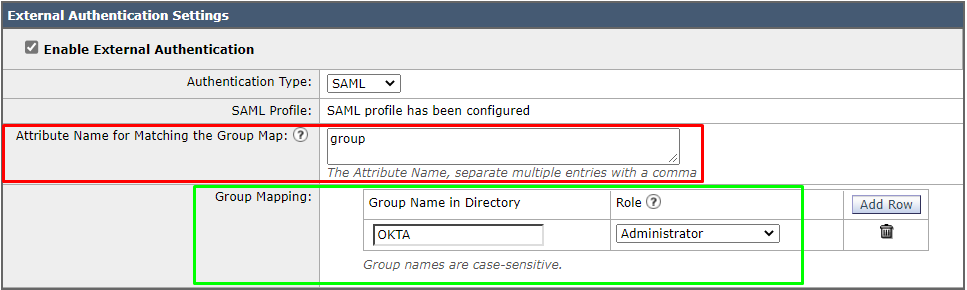

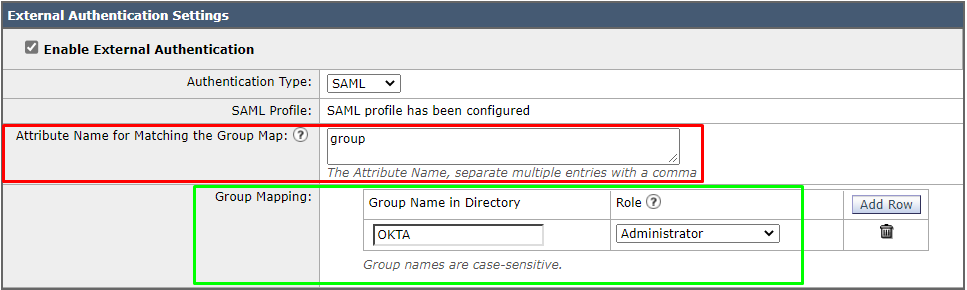

Auswählen Edit Global Settings und konfigurieren Sie die nächsten Parameter, die den in OKTA für die Gruppe konfigurierten Parametern entsprechen.

Externe Authentifizierungskonfiguration der ESA

Externe Authentifizierungskonfiguration der ESA

Externe OKTA-Authentifizierungskonfiguration

Externe OKTA-Authentifizierungskonfiguration

Nach diesem Klick Commit.

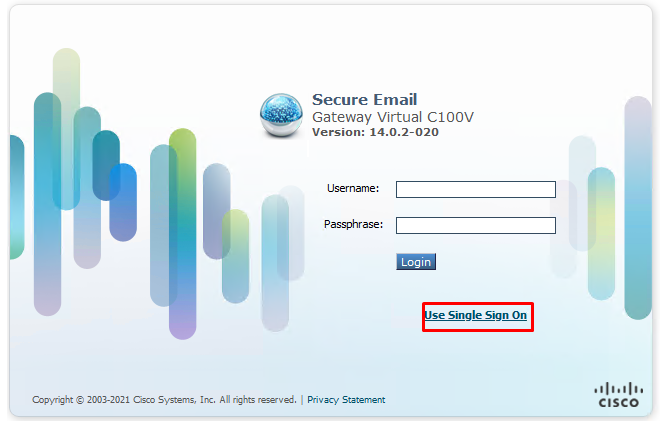

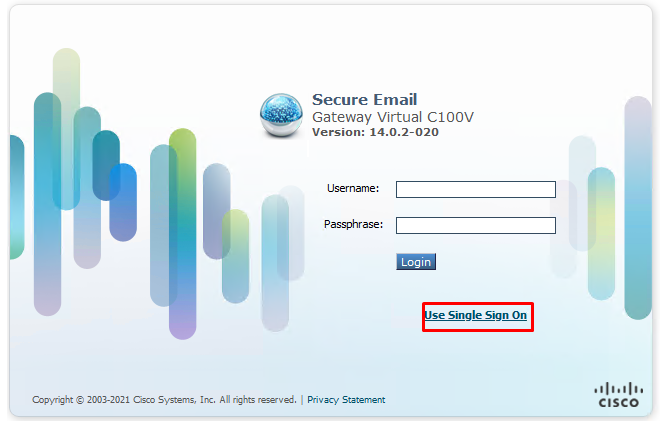

Überprüfung

Klicken Sie zur Überprüfung auf Use Single On.

ESA-Authentifizierung über SSO

ESA-Authentifizierung über SSO

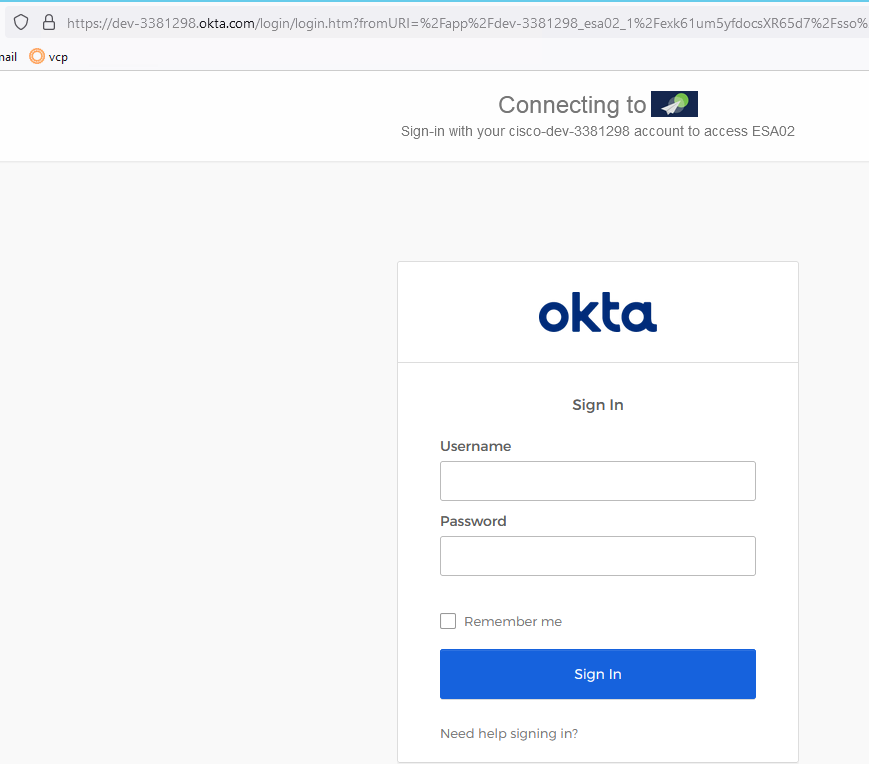

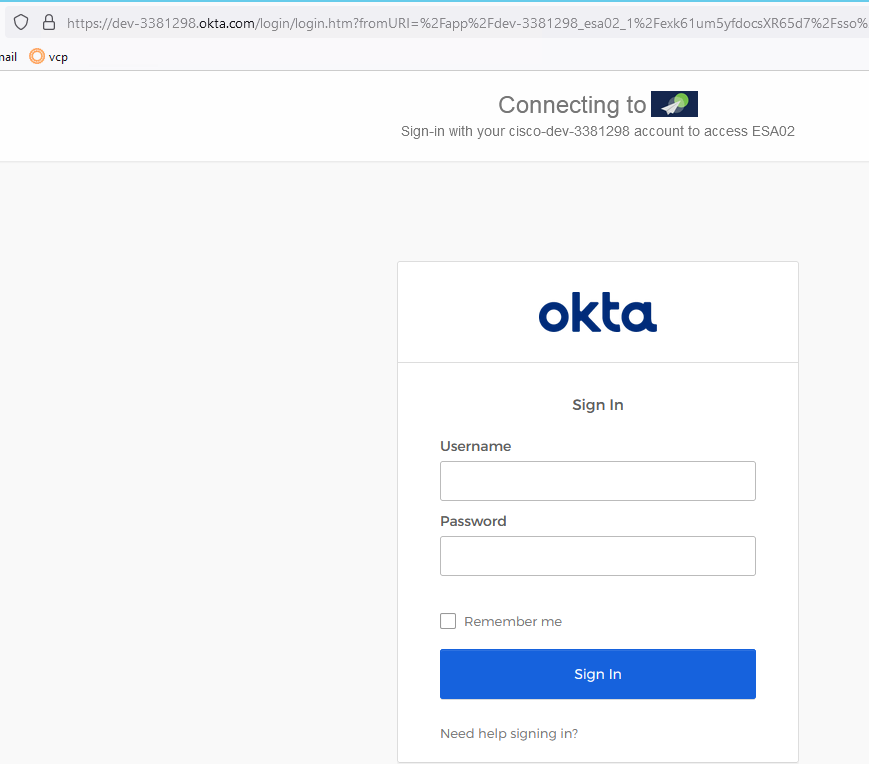

Klicken Sie anschließend auf Use Single Sign-On -Taste werden Sie zum IdP-Dienst (OKTA) weitergeleitet und müssen den Benutzernamen und das Passwort für die Authentifizierung angeben. Wenn Sie Ihre Domain vollständig integriert haben, werden Sie automatisch in der ESA authentifiziert.

ESA OKTA-Authentifizierung

ESA OKTA-Authentifizierung

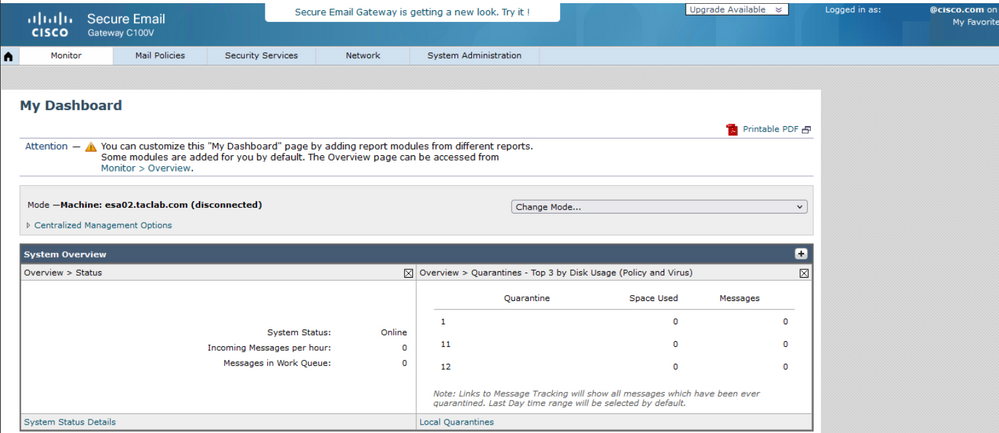

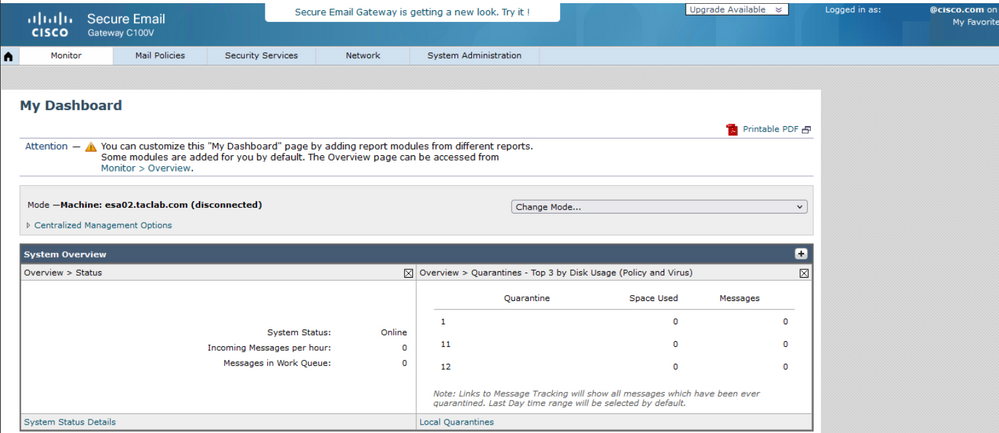

Nachdem Sie Ihre OKTA-Anmeldeinformationen eingegeben haben, werden Sie zur ESA weitergeleitet und wie im nächsten Bild authentifiziert.

ESA-Authentifizierung erfolgreich

ESA-Authentifizierung erfolgreich

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Zugehörige Informationen

Feedback

Feedback