AsyncOS-Externe Authentifizierung mit Cisco Identity Service Engine (Radius)

Download-Optionen

-

ePub (683.9 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

Dieses Dokument beschreibt die Konfiguration, die zwischen der E-Mail Security Appliance (ESA)/Security Management Appliance (SMA) und der Cisco Identity Services Engine (ISE) für die erfolgreiche Implementierung einer externen Authentifizierung mit RADIUS erforderlich ist.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Authentifizierung, Autorisierung und Abrechnung (AAA)

- RADIUS CLASS-Attribut.

- Cisco ISE-Identitätsmanagement- und Autorisierungsrichtlinien.

- Cisco ESA/SMA-Benutzerrollen.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ISE 2.4

- Cisco ESA 13.5.1, 13.7.0

- Cisco SMA 13.6.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Verwandte Produkte

Die Version außerhalb der im Abschnitt "verwendete Komponenten" aufgelisteten wurde nicht getestet.

Hintergrundinformationen

Radius-CLASS-Attribut

Wird für Accounting verwendet, ist dies ein willkürlicher Wert, den der RADIUS-Server in allen Accounting-Paketen enthält.

Das Klassenattribut wird in ISE (RADIUS) auf Gruppenbasis konfiguriert.

Wenn ein Benutzer als Teil der ISE/VPN-Gruppe gilt, an die das Attribut 25 gebunden ist, setzt der NAC die Richtlinie auf der Grundlage der konfigurierten Zuordnungsregeln im Identity Services Engine-Server (ISE) durch.

Konfiguration

Netzwerkdiagramm

Identity Service Engine akzeptiert die Authentifizierungsanforderungen von ESA/SMA und vergleicht sie mit einer Benutzeridentität und -gruppe.

Schritt 1: Erstellen Sie eine Identitätsgruppe für die Authentifizierung.

Melden Sie sich beim ISE-Server an, und erstellen Sie eine Identitätsgruppe:

Navigieren Sie zu Administration > Identity Management > Groups > User Identity Group. Wie im Bild gezeigt.

Hinweis: Cisco empfiehlt für jede zugewiesene ESA/SMA-Rolle eine Identitätsgruppe in der ISE.

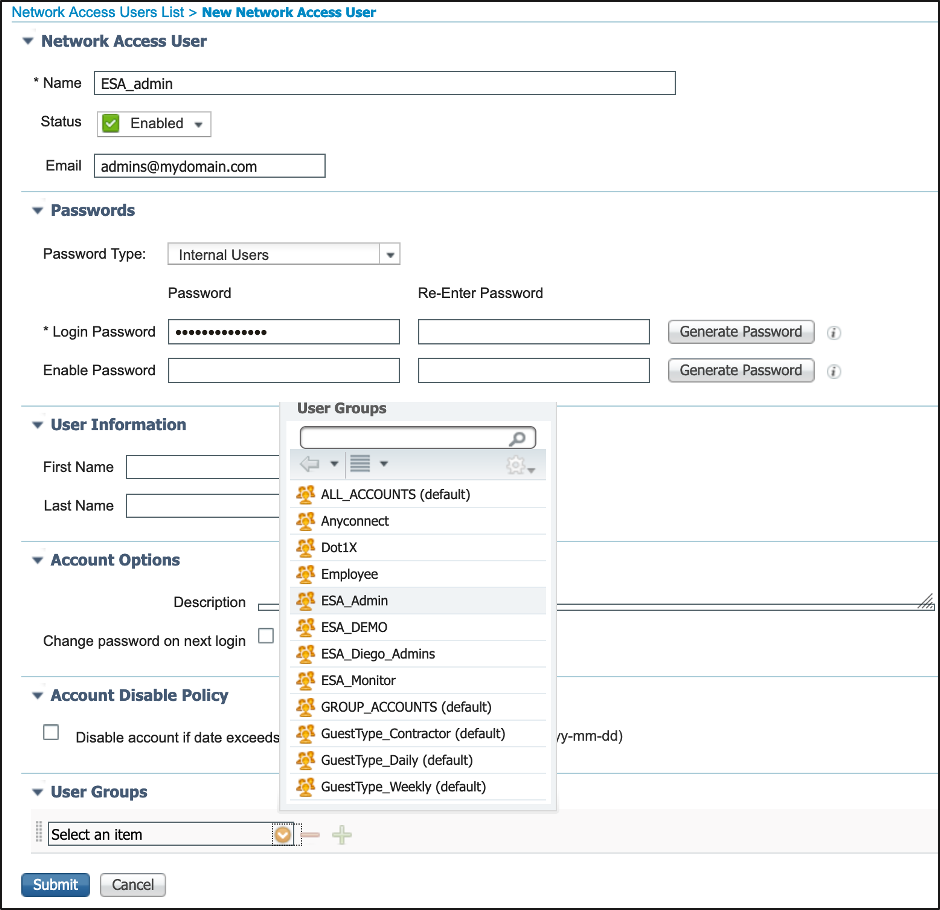

Schritt 2: Erstellen Sie lokale Benutzer für die Authentifizierung.

In diesem Schritt erstellen Sie neue Benutzer oder weisen Sie Benutzer zu, die bereits der in Schritt 1 erstellten Identitätsgruppe vorhanden sind. Melden Sie sich bei der ISE an, navigieren Sie zu Administration->Identity Management->Identities und erstellen Sie entweder neue Benutzer oder weisen Sie Benutzer in der/den von Ihnen erstellten Gruppe(n) zu. Wie im Bild gezeigt.

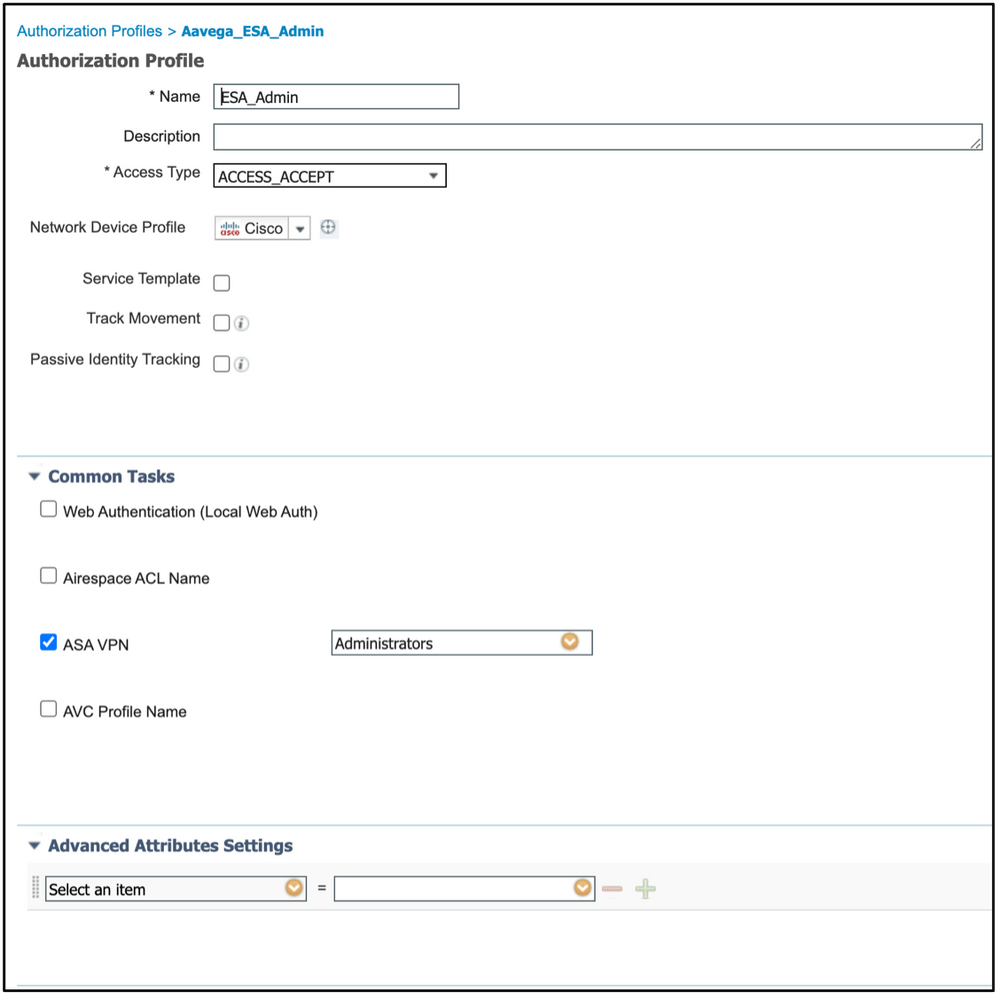

Schritt 3: Erstellen von Autorisierungsprofilen.

Die RADIUS-Authentifizierung kann ohne Autorisierungsprofile erfolgreich abgeschlossen werden, es können jedoch keine Rollen zugewiesen werden. Die vollständige Einrichtung finden Sie unter Richtlinien->Richtlinienelemente->Ergebnisse->Autorisierungs->Autorisierungsprofil.

Hinweis: Erstellen Sie pro zuzuweisender Rolle ein Autorisierungsprofil.

Hinweis: Stellen Sie sicher, dass Sie das radius class-Attribut 25 verwenden und einen Namen angeben. Dieser Name muss mit der Konfiguration auf AsyncOS (ESA/SMA) übereinstimmen. In Abbildung 3 ist "Administratoren" der CLASS-Attributname.

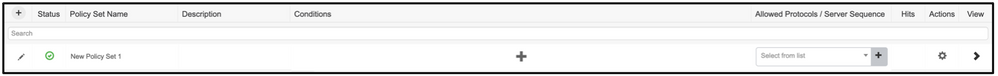

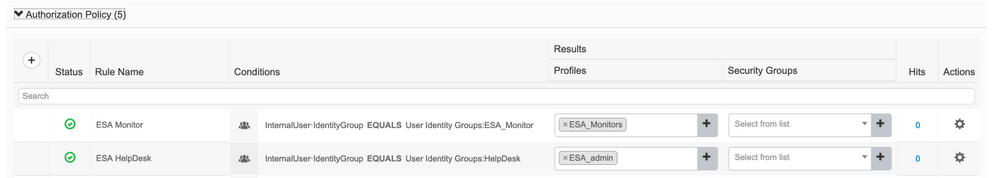

Schritt 4: Erstellen einer Autorisierungsrichtlinie.

Im letzten Schritt kann der ISE-Server Anmeldeversuche von Benutzern identifizieren und dem richtigen Autorisierungsprofil zuordnen.

Im Falle einer erfolgreichen Autorisierung gibt die ISE einen access-accept-Wert zurück, der dem im Autorisierungsprofil definierten CLASS-Wert entspricht.

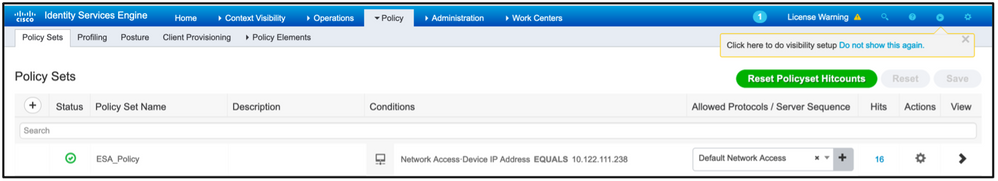

Navigieren Sie zu Richtlinien > Richtliniensätze > Hinzufügen (+-Symbol).

Weisen Sie einen Namen zu, und wählen Sie das Pluszeichen aus, um die erforderlichen Bedingungen hinzuzufügen. Diese Laborumgebung verwendet einen Radius. NAS-IP-Adresse Speichern Sie die neue Richtlinie.

Damit die Autorisierungsanfragen ordnungsgemäß abgeglichen werden, müssen die Bedingungen hinzugefügt werden. Auswählen  und fügen Sie Bedingungen hinzu.

und fügen Sie Bedingungen hinzu.

Die Laborumgebung verwendet InternalUser-IdentityGroup und stimmt mit den einzelnen Autorisierungsprofilen überein.

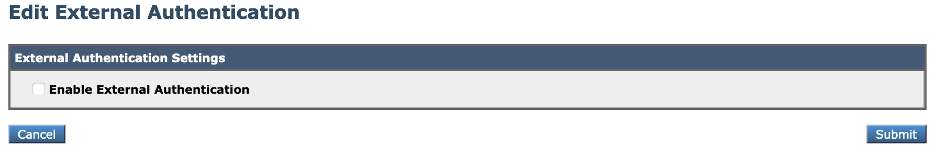

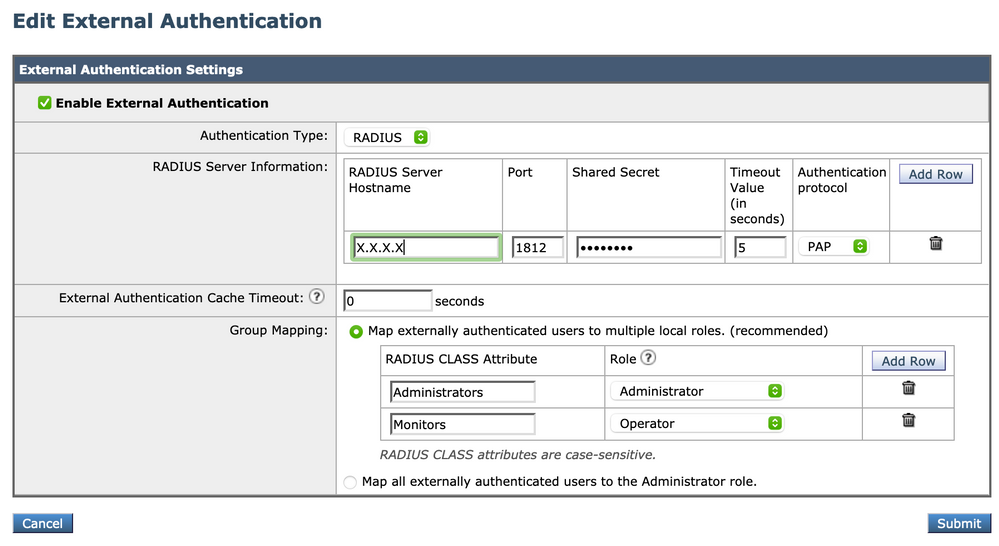

Schritt 5: Aktivieren Sie die externe Authentifizierung in AsyncOS ESA/SMA.

Melden Sie sich bei der AsyncOS-Appliance (ESA/SMA/WSA) an. Navigieren Sie zu Systemverwaltung > Benutzer > Externe Authentifizierung > Externe Authentifizierung aktivieren auf der ESA.

Geben Sie folgende Werte an:

- Hostname des RADIUS-Servers

- Anschluss

- Gemeinsamer geheimer Schlüssel

- Timeoutwert (in Sekunden)

- Authentifizierungsprotokoll

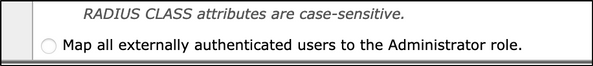

Wählen Sie Extern authentifizierte Benutzer mehreren lokalen Rollen zuordnen (empfohlen). Wie im Bild gezeigt.

Hinweis: RADIUS CLASS-Attribut MUSS mit dem in Schritt 3 definierten Attributnamen übereinstimmen (unter häufigen Aufgaben, die ASA VPN zugeordnet sind).

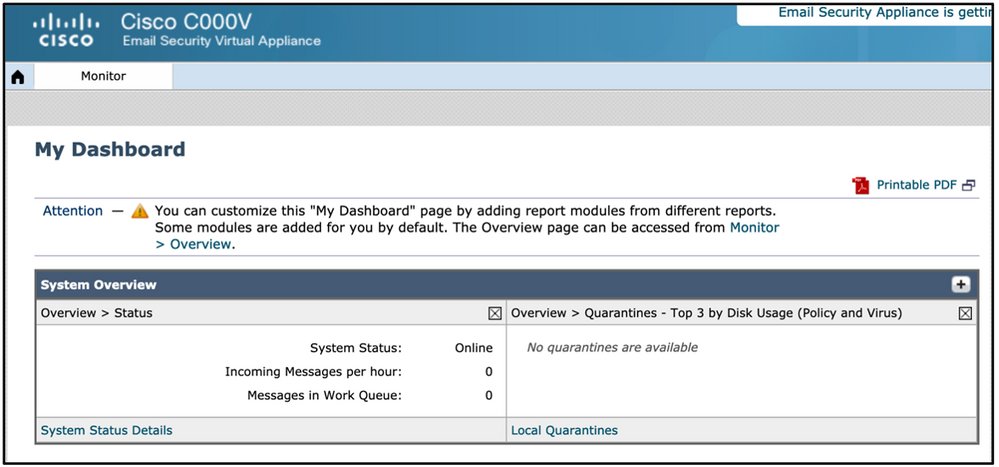

Überprüfung

In diesem Abschnitt überprüfen Sie, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Melden Sie sich bei Ihrer AsyncOS-Appliance an, und bestätigen Sie, dass der Zugriff gewährt und die zugewiesene Rolle ordnungsgemäß zugewiesen wurde. Wie im Bild mit der Rolle des Gastbenutzers dargestellt.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Wenn der Anmeldeversuch bei der ESA nicht funktioniert, erhalten Sie die Meldung "Ungültiger Benutzername oder Kennwort". Das Problem kann in der Autorisierungsrichtlinie vorliegen.

Melden Sie sich bei der ESA an, und wählen Sie bei der externen Authentifizierung die Option Alle extern authentifizierten Benutzer der Administratorrolle zuordnen aus.

Senden und bestätigen Sie die Änderungen. Führen Sie einen neuen Anmeldeversuch durch. Bei erfolgreicher Anmeldung überprüfen Sie das ISE Radius Authorization Profile (CLASS-Attribut 25) und die Einrichtung der Autorisierungsrichtlinie.

Zugehörige Informationen

Beiträge von Cisco Ingenieuren

- Aaron VegaTAC-Techniker

- Emmanuel CanoPS-Engineer

- Horacio ArroyoPS-Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback