Konfigurieren von TLS/SSL-Zertifikaten in der ISE

Download-Optionen

-

ePub (2.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die TLS/SSL-Zertifikate in der Cisco ISE, die Arten und Rollen von ISE-Zertifikaten sowie die Durchführung allgemeiner Aufgaben und die Fehlerbehebung beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Identity Services Engine (ISE)

- Die Terminologie, die zur Beschreibung verschiedener Arten von ISE- und AAA-Bereitstellungen verwendet wird.

- RADIUS-Protokoll und AAA-Grundlagen

- SSL/TLS- und x509-Zertifikate

- PKI-Grundlagen (Public Key Infrastructure)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf der Cisco ISE, Versionen 2.4 - 2.7, Software- und Hardwareversionen. Sie deckt ISE von Version 2.4 bis 2.7 ab, muss jedoch ähnlich oder identisch mit anderen ISE 2.x-Softwareversionen sein, sofern nichts anderes angegeben ist.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Serverzertifikate

Serverzertifikate werden von Servern verwendet, um den Clients die Identität des Servers für die Authentizität anzuzeigen und einen sicheren Kommunikationskanal bereitzustellen. Diese können selbst signiert sein (wenn der Server das Zertifikat selbst ausstellt) oder von einer Zertifizierungsstelle ausgestellt werden (entweder unternehmensintern oder von einem bekannten Anbieter).

Serverzertifikate werden in der Regel für Hostnamen oder vollqualifizierten Domänennamen (Fully Qualified Domain Name, FQDN) des Servers ausgestellt oder können auch ein Platzhalterzertifikat sein (*.domain.com ). Die Hosts, Domänen oder Subdomänen, für die sie ausgestellt werden, werden in der Regel in den Feldern "Common Name (CN)" (Gemeinsamer Name) oder "Subject Alternative Name (SAN)" (Alternativer Antragstellername) aufgeführt.

Platzhalterzertifikate sind SSL-Zertifikate, die die Platzhalternotation (ein Sternchen anstelle des Hostnamens) verwenden und somit die gemeinsame Nutzung desselben Zertifikats auf mehreren Hosts in einer Organisation ermöglichen. Der CN- oder SAN-Wert für einen Platzhalterzertifikatantragsnamen kann beispielsweise ähnlich aussehen *.company.com und zum Sichern beliebiger Hosts dieser Domäne verwendet werden, z. B. server1.com , server2.com usw.

Zertifikate verwenden normalerweise Public-Key-Verschlüsselung oder asymmetrische Verschlüsselung.

- Öffentlicher Schlüssel: Der öffentliche Schlüssel befindet sich im Zertifikat in einem der Felder und wird von einem System öffentlich freigegeben, wenn ein Gerät versucht, mit ihm zu kommunizieren.

- Privater Schlüssel: Der private Schlüssel ist für das Endsystem privat und wird mit dem öffentlichen Schlüssel gepaart. Durch einen öffentlichen Schlüssel verschlüsselte Daten können nur durch den jeweiligen gepaarten privaten Schlüssel entschlüsselt werden und umgekehrt.

ISE-Zertifikate

ISE-Zertifikate

Die Cisco ISE bietet mit der Public Key Infrastructure (PKI) eine sichere Kommunikation mit Endgeräten, Benutzern, Administratoren usw. sowie zwischen Cisco ISE-Knoten in einer Bereitstellung mit mehreren Knoten. PKI verwendet digitale x.509-Zertifikate, um öffentliche Schlüssel für die Ver- und Entschlüsselung von Nachrichten zu übertragen und die Authentizität anderer Zertifikate zu überprüfen, die von Benutzern und Geräten präsentiert werden. Die Cisco ISE verwendet in der Regel zwei Zertifikatskategorien:

- Systemzertifikate: Dies sind Serverzertifikate, die einen Cisco ISE-Knoten für Clients identifizieren. Jeder Cisco ISE-Knoten verfügt über eigene lokale Zertifikate, die jeweils zusammen mit dem entsprechenden privaten Schlüssel auf dem Knoten gespeichert werden.

- Zertifikate für vertrauenswürdige Zertifikatspeicher: Dies sind Zertifikate der Zertifizierungsstelle (Certificate Authority, CA), mit denen die Zertifikate validiert werden, die der ISE für verschiedene Zwecke vorgelegt werden. Diese Zertifikate im Zertifikatspeicher werden auf dem primären Administrationsknoten verwaltet und auf alle anderen Knoten in einer verteilten Cisco ISE-Bereitstellung repliziert. Der Zertifikatspeicher enthält außerdem Zertifikate, die von der internen ISE-Zertifizierungsstelle für BYOD für die ISE-Knoten generiert werden.

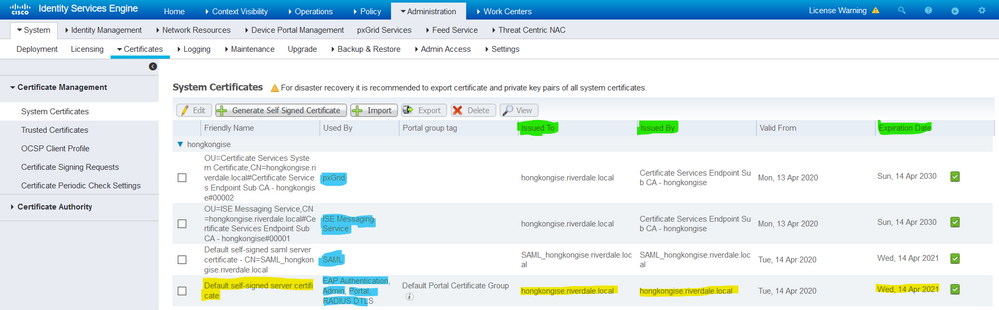

Systemzertifikate

Systemzertifikate

Systemzertifikate können für eine oder mehrere Rollen verwendet werden. Jede Rolle dient einem anderen Zweck und wird hier erläutert:

- Admin: Diese Funktion dient zum Schutz der gesamten Kommunikation über 443 (Admin-GUI) sowie für die Replikation und für alle hier nicht aufgeführten Ports/Verwendungen.

- Portal: Hiermit wird die HTTP-Kommunikation über Portale wie CWA-Portal (Centralized Web Authentication), Gast, BYOD, Client-Bereitstellung, Native Supplicant-Bereitstellungsportale usw. abgesichert. Jedes Portal muss einem Portal Group Tag (Standardportalgruppen-Tag) zugeordnet werden, der das Portal auf dem speziell gekennzeichneten Zertifikat anweist, verwendet zu werden. Über das Dropdown-Menü "Portal Group Tag" (Portalgruppen-Tag-Name) in den Bearbeitungsoptionen des Zertifikats können Sie ein neues Tag erstellen oder ein vorhandenes Tag auswählen.

- EAP: Diese Rolle gibt das Zertifikat an, das den Clients für die 802.1x-Authentifizierung bereitgestellt wird. Zertifikate werden mit fast allen möglichen EAP-Methoden wie EAP-TLS, PEAP, EAP-FAST usw. verwendet. Bei getunnelten EAP-Methoden wie PEAP und FAST wird Transport Layer Security (TLS) verwendet, um den Austausch von Anmeldeinformationen zu sichern. Die Client-Anmeldeinformationen werden erst nach Einrichtung dieses Tunnels an den Server gesendet, um einen sicheren Austausch zu gewährleisten.

- RADIUS DTLS: Diese Rolle gibt das Zertifikat an, das für eine DTLS-Verbindung (TLS-Verbindung über UDP) zur Verschlüsselung des RADIUS-Datenverkehrs zwischen einem Netzwerkzugriffsgerät (NAD) und der ISE verwendet werden soll. Damit diese Funktion genutzt werden kann, muss NAD DTLS-Verschlüsselung unterstützen.

- SAML: Das Serverzertifikat dient zur Sicherung der Kommunikation mit dem SAML Identity Provider (IdP). Ein für die SAML-Verwendung bestimmtes Zertifikat kann nicht für andere Dienste wie Admin, EAP-Authentifizierung usw. verwendet werden.

- ISE Messaging Service: Seit Version 2.6 verwendet die ISE ISE Messaging Service anstelle des älteren Syslog-Protokolls zur Protokollierung von Daten. Diese wird verwendet, um diese Kommunikation zu verschlüsseln.

- PxGrid: Dieses Zertifikat wird für PxGrid-Services auf der ISE verwendet.

Wenn die ISE installiert ist, generiert sie eine Default Self-Signed Server Certificate. Diese wird standardmäßig den DTLS-Formaten EAP-Authentifizierung, Admin, Portal und RADIUS zugewiesen. Es wird empfohlen, diese Rollen auf eine interne Zertifizierungsstelle oder ein bekanntes, von einer Zertifizierungsstelle signiertes Zertifikat zu verschieben.

Tipp: Es empfiehlt sich, sicherzustellen, dass sowohl der FQDN als auch die IP-Adressen des ISE-Servers dem SAN-Feld des ISE-Systemzertifikats hinzugefügt werden. Um sicherzustellen, dass die Zertifikatsauthentifizierung in der Cisco ISE nicht durch geringfügige Unterschiede bei den zertifikatbasierten Verifizierungsfunktionen beeinträchtigt wird, sollten Sie generell für alle in einem Netzwerk bereitgestellten Cisco ISE-Knoten Hostnamen in Kleinbuchstaben verwenden.

Hinweis: Das Format für ein ISE-Zertifikat muss Privacy Enhanced Mail (PEM) oder Distinguished Encoding Rules (DER) lauten.

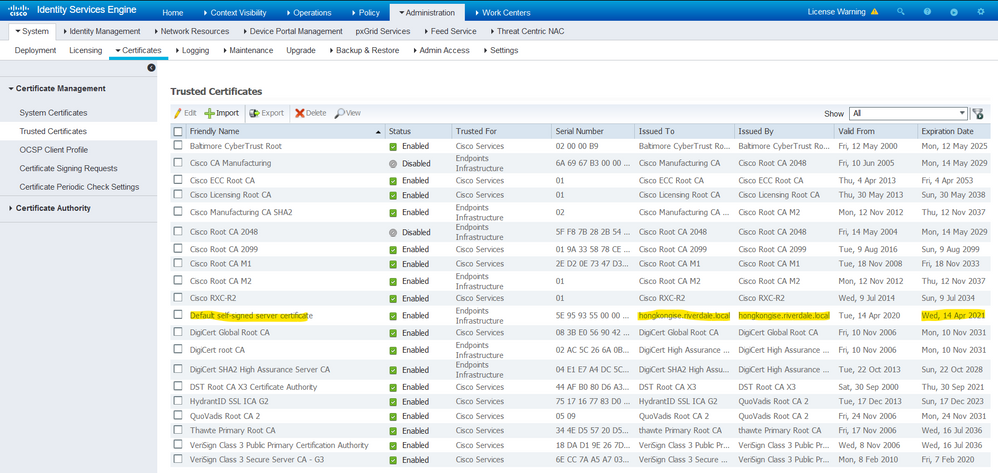

Speicher für vertrauenswürdige Zertifikate

Speicher für vertrauenswürdige ZertifikateZertifizierungsstellen-Zertifikate müssen unter gespeichert werden Administration > System > Certificates > Certificate Store und sie müssen den Trust for client authentication Anwendungsfall aufweisen, um sicherzustellen, dass die ISE diese Zertifikate verwendet, um die von den Endpunkten, Geräten oder anderen ISE-Knoten vorgelegten Zertifikate zu validieren.

Grundlegende Aufgaben

Grundlegende AufgabenDas Zertifikat hat ein Ablaufdatum und kann widerrufen oder zu einem späteren Zeitpunkt ersetzt werden. Wenn das ISE-Serverzertifikat abläuft, können schwerwiegende Probleme auftreten, es sei denn, sie werden durch ein neues gültiges Zertifikat ersetzt.

Hinweis: Wenn das für das Extensible Authentication Protocol (EAP) verwendete Zertifikat abläuft, können die Clientauthentifizierungen fehlschlagen, da der Client dem ISE-Zertifikat nicht mehr vertraut. Wenn ein Zertifikat für Portale abläuft, können Clients und Browser die Verbindung mit dem Portal ablehnen. Wenn das Benutzungszertifikat des Administrators abläuft, ist das Risiko noch größer, sodass sich der Administrator nicht mehr bei der ISE anmelden kann und die verteilte Bereitstellung nicht mehr wie gewünscht funktioniert.

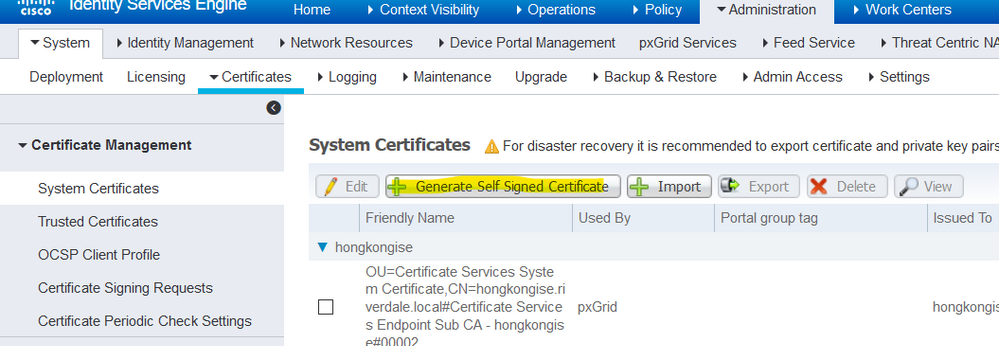

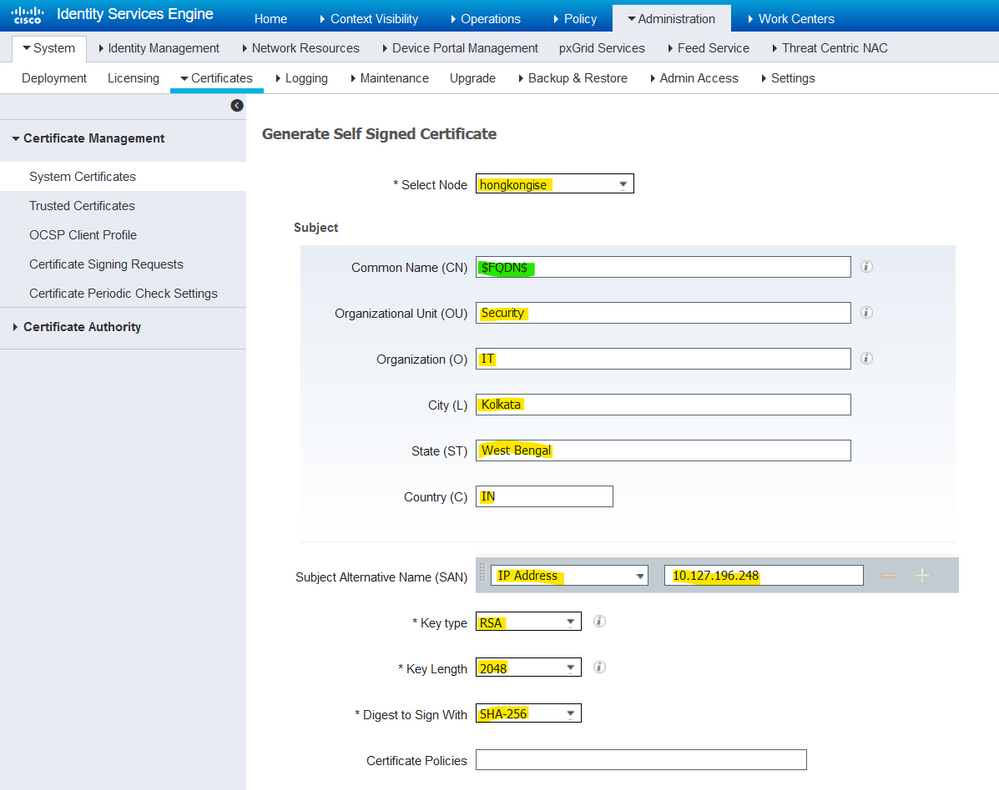

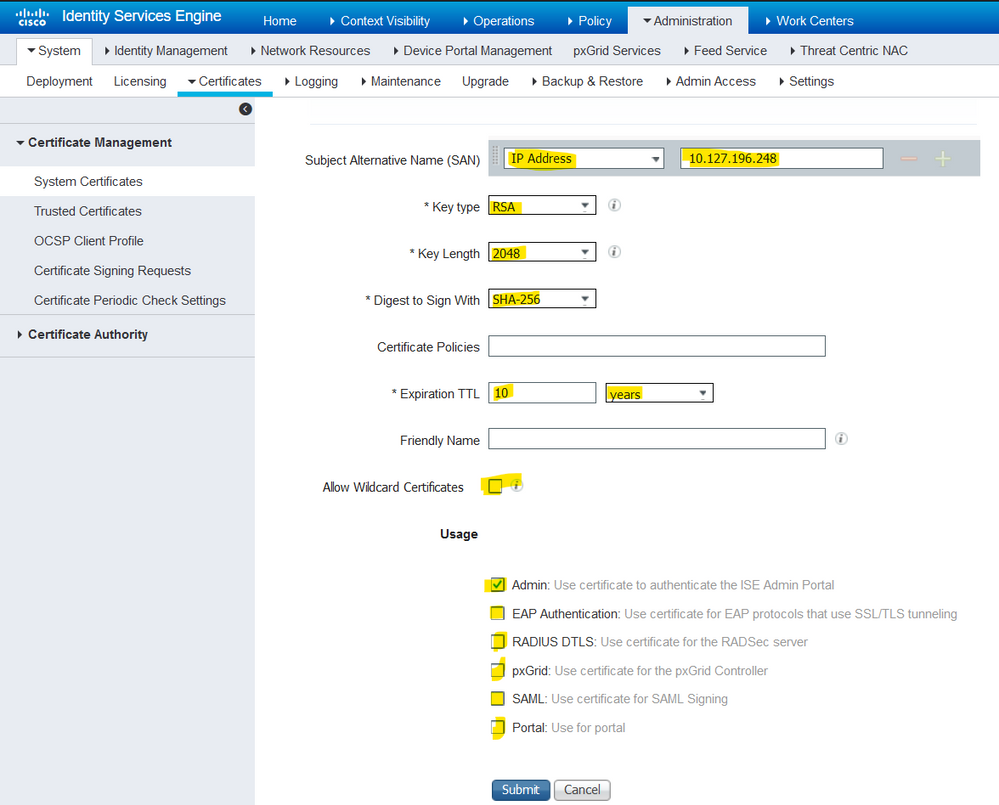

Generieren eines selbstsignierten Zertifikats

Generieren eines selbstsignierten ZertifikatsUm neue selbstsignierte Zertifikate zu generieren, navigieren Sie zu Administration > System > Certificates > System Certificates. Klicken Sie auf Generate Self Signed Certificate.

Diese Liste beschreibt die Felder auf der Seite "Selbstsigniertes Zertifikat generieren".

Richtlinien für die Verwendung von Feldnamen in den Einstellungen für selbstsignierte Zertifikate:

- Knoten auswählen: (Erforderlich) Der Knoten, für den das Systemzertifikat generiert werden muss.

- CN: (Erforderlich, wenn kein SAN angegeben ist) Standardmäßig ist der CN der FQDN des ISE-Knotens, für den das selbstsignierte Zertifikat generiert wird.

- Organisationseinheit (OU): Name der Organisationseinheit, z. B. Engineering.

- Organisation (O): Name der Organisation, z. B. Cisco.

- Stadt (L): (Nicht abkürzen) Name der Stadt, z. B. San Jose.

- Bundesstaat (ST): (Nicht abkürzen) Name des Bundesstaates, z. B. Kalifornien.

- Land (C): Ländername. Der zweistellige ISO-Ländercode wird benötigt. Zum Beispiel die USA.

- SAN: Eine IP-Adresse, ein DNS-Name oder ein URI (Uniform Resource Identifier), die bzw. der mit dem Zertifikat verknüpft ist.

- Schlüsseltyp: Geben Sie den Algorithmus an, der zum Erstellen des öffentlichen Schlüssels verwendet werden soll: RSA oder ECDSA.

- Schlüssellänge: Geben Sie die Bitgröße für den öffentlichen Schlüssel an. Diese Optionen stehen für RSA zur Verfügung: 512 1024 2048 4096 und diese Optionen sind für ECDSA verfügbar: 256 384.

- Digest zum Signieren mit: Wählen Sie einen der folgenden Hashalgorithmen: SHA-1 oder SHA-256.

- Zertifikatrichtlinien: Geben Sie die OID der Zertifikatrichtlinie oder die Liste der OIDs ein, denen das Zertifikat entsprechen muss. Trennen Sie die OIDs durch Kommas oder Leerzeichen.

- Ablaufdatum (TTL): Geben Sie die Anzahl der Tage an, nach denen das Zertifikat abläuft.

- Anzeigename: Geben Sie einen Anzeigenamen für das Zertifikat ein. Wenn kein Name angegeben wird, erstellt die Cisco ISE automatisch einen Namen im Format,

<common name> # <issuer> # <nnnnn> bei dem<nnnnn> es sich um eine eindeutige fünfstellige Nummer handelt. - Platzhalterzertifikate zulassen: Aktivieren Sie dieses Kontrollkästchen, um ein selbstsigniertes Platzhalterzertifikat (ein Zertifikat, das ein Sternchen (*) in einer beliebigen CN im Betreff und/oder dem DNS-Namen im SAN enthält) zu generieren. Der dem SAN zugewiesene DNS-Name kann beispielsweise

*.domain.comlauten. - Syntax: Wählen Sie den Dienst aus, für den dieses Systemzertifikat verwendet werden soll. Es stehen folgende Optionen zur Verfügung:

- Administrator

- EAP-Authentifizierung

- RADIUS-DTLS

- pxGrid

- SAML

- Portal

Hinweis: Öffentliche RSA- und ECDSA-Schlüssel können für dieselbe Sicherheitsstufe unterschiedliche Schlüssellängen haben. Wählen Sie 2048, wenn Sie ein von einer öffentlichen Zertifizierungsstelle signiertes Zertifikat erhalten möchten oder die Cisco ISE als ein FIPS-konformes Richtlinienmanagementsystem bereitstellen möchten.

Erneuern eines selbstsignierten Zertifikats

Erneuern eines selbstsignierten ZertifikatsUm die vorhandenen selbstsignierten Zertifikate anzuzeigen, navigieren Sie in der ISE-Konsole zuAdministration > System > Certificates > System Certificates. Jedes Zertifikat mit den Nummern "Issued To" (Ausgestellt an) und "Issued By" (Ausgestellt von), das im gleichen FQDN des ISE-Servers erwähnt wird, ist ein selbstsigniertes Zertifikat. Wählen Sie dieses Zertifikat aus, und klicken SieEdit auf.

Aktivieren Sie unterRenew Self Signed Certificate dasRenewal Period Kontrollkästchen, und legen Sie die TTL für den Ablauf nach Bedarf fest. Klicken Sie abschließend auf Save.

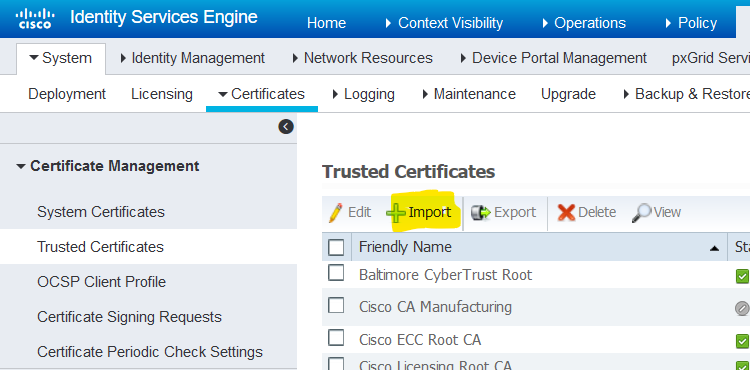

Installieren eines vertrauenswürdigen Zertifikats

Installieren eines vertrauenswürdigen ZertifikatsRufen Sie das/die Base 64-codierte(n) Zertifikat/e von der Root-Zertifizierungsstelle (Root CA), den Zwischen-Zertifizierungsstellen (Intermediate CA) und/oder den Hosts ab, die als vertrauenswürdig gelten sollen.

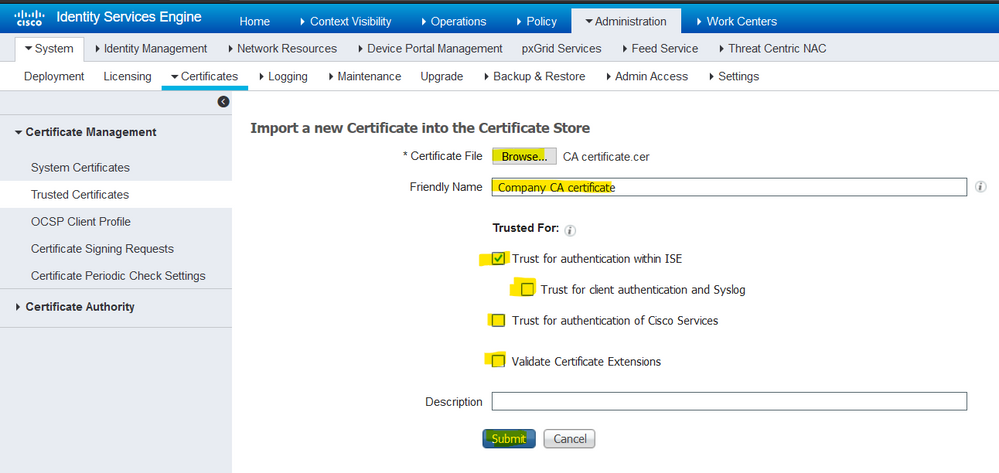

1. Melden Sie sich beim ISE-Knoten an, navigieren Sie zum Knoten, Administration > System > Certificate > Certificate Management > Trusted Certificates Import und klicken Sie auf, wie in der Abbildung dargestellt.

2. Laden Sie auf der nächsten Seite die erhaltenen Zertifizierungsstellenzertifikate hoch (in der gleichen Reihenfolge wie zuvor beschrieben). Weisen Sie ihnen einen Anzeigenamen und eine Beschreibung zu, in der erläutert wird, wofür das Zertifikat steht, damit sie es verfolgen können.

Aktivieren Sie je nach Verwendungszweck die Kontrollkästchen neben:

- Für die Authentifizierung innerhalb der ISE als vertrauenswürdig einstufen - Mit dieser Option werden neue ISE-Knoten hinzugefügt, wenn dasselbe vertrauenswürdige Zertifizierungsstellenzertifikat in den Speicher für vertrauenswürdige Zertifikate geladen wurde.

- Trust for client authentication and Syslog (Für Client-Authentifizierung und Syslog vertrauen): Aktivieren Sie diese Option, um das Zertifikat für die Authentifizierung von Endpunkten zu verwenden, die mit EAP eine Verbindung zur ISE herstellen, und/oder um Secure Syslog-Servern zu vertrauen.

- Für die Authentifizierung von Cisco Services als vertrauenswürdig einstufen - Dies ist nur erforderlich, um externen Cisco Services wie einem Feed-Service als vertrauenswürdig einzustufen.

3. Klicken Sie abschließend auf Submit. Nun muss das Zertifikat im Trusted Store sichtbar sein und mit allen sekundären ISE-Knoten (falls in einer Bereitstellung) synchronisiert werden.

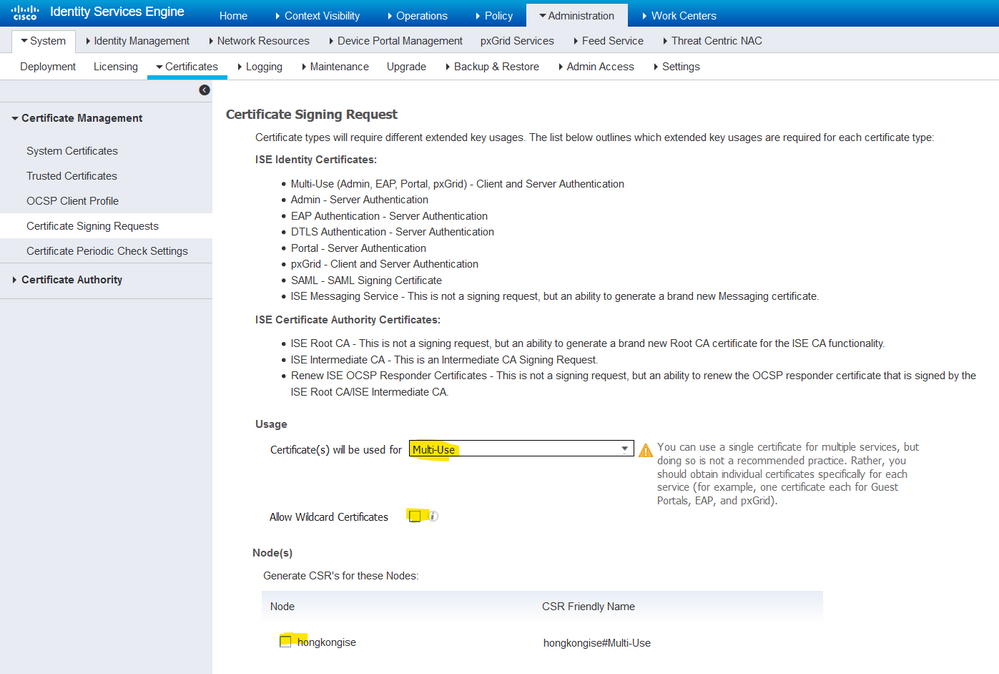

Installieren eines von der Zertifizierungsstelle signierten Zertifikats

Installieren eines von der Zertifizierungsstelle signierten ZertifikatsNachdem die Zertifikate der Stamm- und Zwischenzertifizierungsstelle(n) dem vertrauenswürdigen Zertifikatspeicher hinzugefügt wurden, kann eine Zertifikatssignierungsanforderung (Certificate Signing Request, CSR) ausgegeben und das auf der Grundlage der CSR signierte Zertifikat an den ISE-Knoten gebunden werden.

1. Navigieren Sie dazu zu, und klicken SieAdministration > System > Certificates > Certificate Signing Requests aufGenerate Certificate Signing Requests (CSR), um eine CSR-Anfrage zu erstellen.

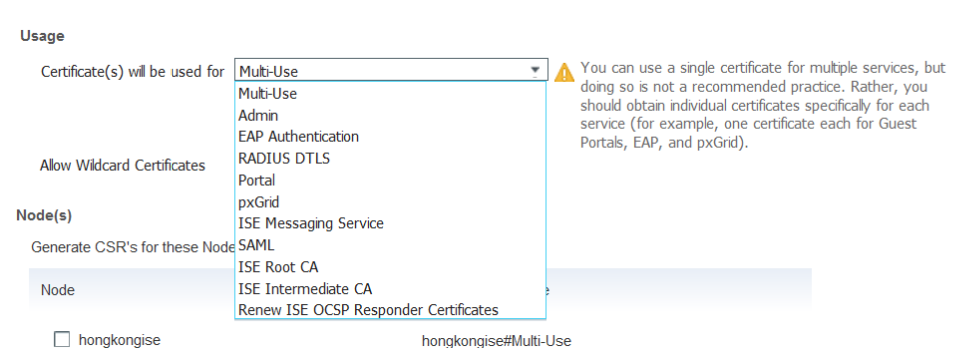

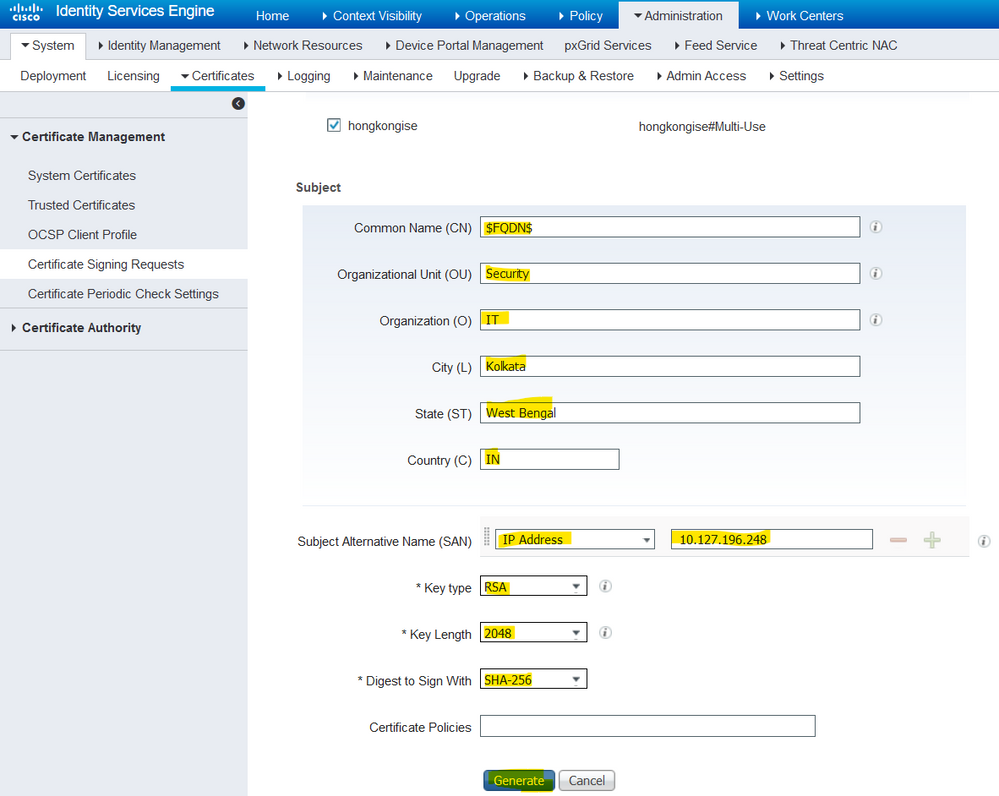

2. Wählen Sie auf der nächsten Seite im Abschnitt "Verwendung" die Rolle aus dem Dropdown-Menü aus.

Wenn das Zertifikat für mehrere Rollen verwendet wird, wählen Sie Mehrfachverwendung aus. Sobald das Zertifikat generiert wurde, können die Rollen bei Bedarf geändert werden. In den meisten Fällen kann das Zertifikat im Dropdown-Menü "Used For" (Verwendet für) so eingestellt werden, dass es für mehrere Verwendungen verwendet wird. Dadurch kann das Zertifikat für alle ISE-Webportale verwendet werden.

3. Aktivieren Sie das Kontrollkästchen neben den ISE-Knoten, um die Knoten auszuwählen, für die das Zertifikat generiert wird.

4. Aktivieren Sie das Allow Wildcard Certificates Kontrollkästchen, wenn ein Platzhalterzertifikat installiert/generiert werden soll.

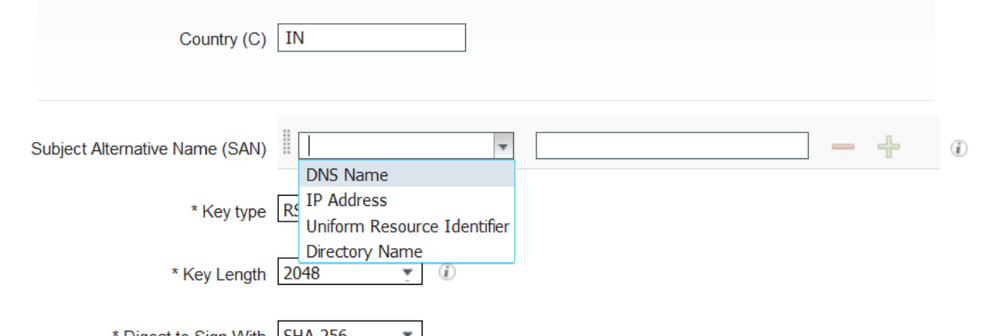

5. Füllen Sie die Betreffdaten basierend auf den Angaben zum Gastgeber oder zur Organisation aus (Organisationseinheit, Organisation, Ort, Bundesland und Land).

6. Um dies zu beenden, klicken Sie auf Generate, und klicken Sie dann Exportauf das Pop-up, das erscheint.

Die soeben erstellte Base-64-codierte Zertifikatanforderung wird heruntergeladen. Diese PEM-Datei muss zur Signatur an die Zertifizierungsstelle gesendet werden, und die resultierende signierte CER-Zertifikatsdatei (Base 64-codiert) muss abgerufen werden.

Hinweis: Im CN-Feld werden die Knoten automatisch mit dem FQDN ausgefüllt.

Hinweis: In ISE 1.3 und 1.4 mussten mindestens zwei CSRs ausgegeben werden, um pxGrid verwenden zu können. Einer ist pxGrid gewidmet, der andere für den Rest der Dienste. Seit Version 2.0 und höher ist dies alles auf einem CSR.

Hinweis: Wenn das Zertifikat für EAP-Authentifizierungen verwendet wird, darf das Symbol * nicht im Feld Betreff-CN enthalten sein, da Windows-Supplicants das Serverzertifikat ablehnen. Selbst wenn "Serveridentität validieren" auf dem Supplicant deaktiviert ist, kann der SSL-Handshake fehlschlagen, wenn sich das * im CN-Feld befindet. Stattdessen kann im CN-Feld ein generischer FQDN verwendet werden. Anschließend *.domain.com kann der FQDN im Feld SAN DNS Name verwendet werden. Einige Zertifizierungsstellen (Certificate Authorities, CA) können den Platzhalter (*) in der CN des Zertifikats automatisch hinzufügen, selbst wenn er nicht im CSR vorhanden ist. In diesem Szenario ist eine spezielle Anforderung erforderlich, um diese Aktion zu verhindern.

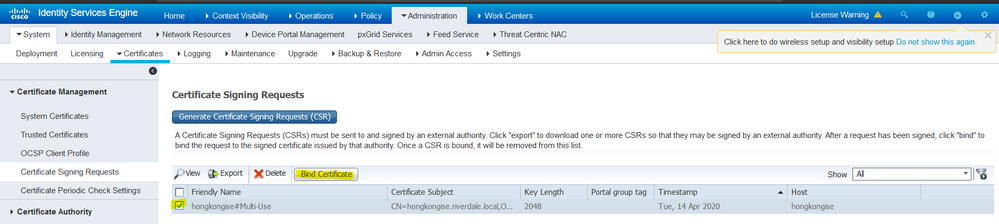

7. Nachdem das Zertifikat von der Zertifizierungsstelle signiert wurde (die vom CSR generiert wurde, wie im Video gezeigt, hier, wenn die Microsoft-Zertifizierungsstelle verwendet wird), kehren Sie zur ISE-GUI zurück und navigieren zu Administration > System > Certificates > Certificate Management > Certificate Signing Request. Aktivieren Sie das Kontrollkästchen neben dem zuvor erstellten CSR, und klicken Sie auf die Schaltfläche Zertifikat binden.

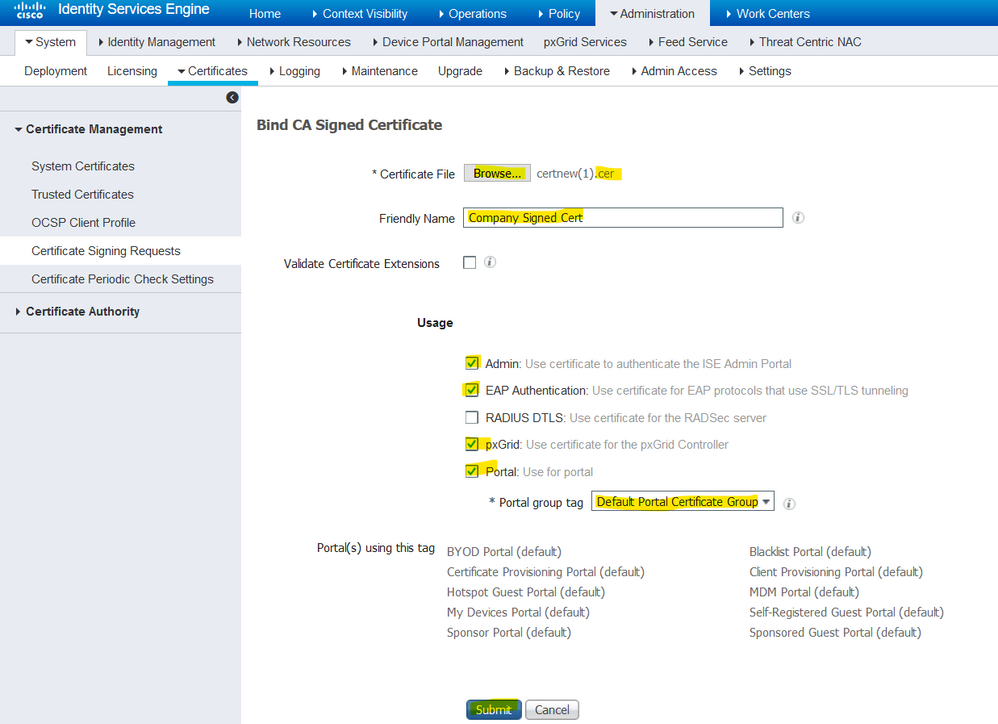

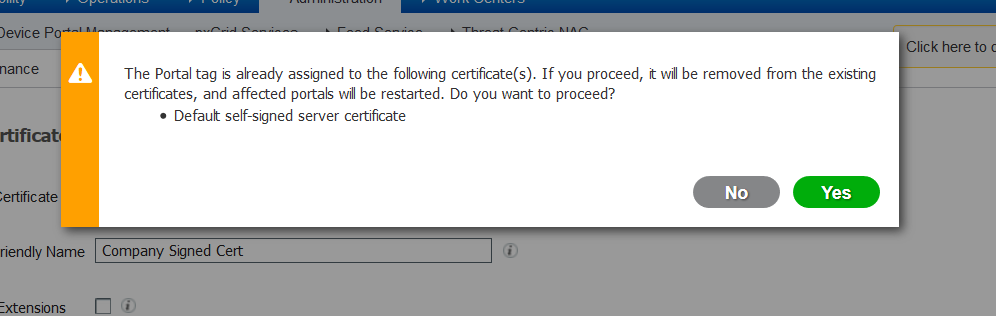

8. Als Nächstes laden Sie das signierte Zertifikat, das gerade empfangen wurde, und geben Sie ihm einen Anzeigenamen für ISE. Fahren Sie dann mit der Auswahl der Kästchen neben den Verwendungen nach Bedarf für das Zertifikat (wie Admin- und EAP-Authentifizierung, Portal, usw.) und klicken SieSubmit auf, wie in diesem Bild gezeigt:

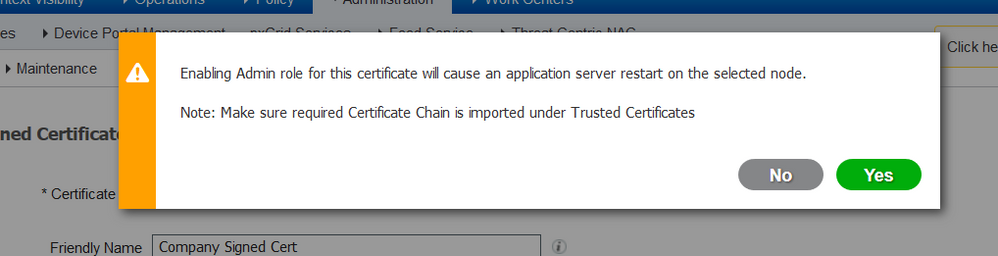

Wenn die Administratorrolle für dieses Zertifikat ausgewählt wurde, muss der ISE-Knoten seine Dienste neu starten. Je nach Version und zugewiesenen Ressourcen kann dies 10 bis 15 Minuten dauern. Um den Status der Anwendung zu überprüfen, öffnen Sie die ISE-Befehlszeile, und geben Sie den show application status ise Befehl aus.

Wenn beim Zertifikatimport die Admin- oder Portalrolle ausgewählt wurde, kann überprüft werden, ob das neue Zertifikat vorhanden ist, wenn auf die Admin- oder Portalseiten im Browser zugegriffen wird. Wählen Sie das Sperrsymbol im Browser aus, und unter dem Zertifikat überprüft der Pfad, ob die gesamte Kette vorhanden ist und dem Computer vertraut. Der Browser muss dem neuen Admin- oder Portalzertifikat vertrauen, solange die Kette korrekt erstellt wurde und wenn der Browser der Zertifikatkette vertraut.

Hinweis: Um ein aktuelles CA-signiertes Systemzertifikat zu erneuern, generieren Sie einen neuen CSR, und binden Sie das signierte Zertifikat mit den gleichen Optionen an dieses. Da es möglich ist, ein neues Zertifikat auf der ISE zu installieren, bevor es aktiv ist, planen Sie, das neue Zertifikat zu installieren, bevor das alte Zertifikat abläuft. Diese Überlappungsperiode zwischen dem Ablaufdatum des alten Zertifikats und dem Startdatum des neuen Zertifikats gibt Zeit für die Erneuerung der Zertifikate und die Planung des Austauschs ohne oder mit nur geringer Ausfallzeit. Rufen Sie ein neues Zertifikat mit einem Startdatum ab, das vor dem Ablaufdatum des alten Zertifikats liegt. Der Zeitraum zwischen diesen beiden Daten ist das Änderungszeitfenster. Sobald das neue Zertifikat seinen gültigen Datumsbereich eingibt, aktivieren Sie die erforderlichen Protokolle (Admin/EAP/Portal). Denken Sie daran, dass bei aktivierter Admin-Nutzung ein Neustart des Diensts stattfindet.

Tipp: Es wird empfohlen, die firmeninterne Zertifizierungsstelle für Admin- und EAP-Zertifikate und ein öffentlich signiertes Zertifikat für Gast-/Sponsor-/Hotspot-/etc.-Portale zu verwenden. Wenn ein Benutzer oder Gast in das Netzwerk eintritt und das ISE-Portal ein privat signiertes Zertifikat für das Gastportal verwendet, erhält er Zertifikatfehler oder kann vom Browser blockiert werden. Um dies zu vermeiden, verwenden Sie ein öffentlich signiertes Zertifikat für die Portalnutzung, um ein besseres Benutzererlebnis zu gewährleisten. Darüber hinaus muss jede IP-Adresse des Bereitstellungsknotens/der Bereitstellungsknoten dem SAN-Feld hinzugefügt werden, um eine Zertifikatwarnung zu vermeiden, wenn auf den Server über die IP-Adresse zugegriffen wird.

Sicherungszertifikate und private Schlüssel

Sicherungszertifikate und private SchlüsselEs wird empfohlen, Folgendes zu exportieren:

1. Alle Systemzertifikate (von allen Knoten in der Bereitstellung) zusammen mit ihren privaten Schlüsseln (dies ist erforderlich, um sie neu zu installieren) an einem sicheren Ort. Notieren Sie sich die Zertifikatkonfiguration (für welchen Dienst das Zertifikat verwendet wurde).

2. Alle Zertifikate aus dem Speicher für vertrauenswürdige Zertifikate des primären Administrationsknotens. Notieren Sie sich die Zertifikatkonfiguration (für welchen Dienst das Zertifikat verwendet wurde).

3. Alle Zertifikate der Zertifizierungsstelle.

Hierzu

- Navigieren Sie zu

Administration > System > Certificates > Certificate Management > System Certificates. Wählen Sie das Zertifikat aus, und klicken Sie aufExport. Optionsfeld "Private Schlüssel auswählenExport Certificates" und "PrivateSchlüssel". Geben Sie das Kennwort für den privaten Schlüssel ein, und bestätigen Sie das Kennwort. Klicken Sie auf .Export - Navigieren Sie zu

Administration > System > Certificates > Certificate Management > Trusted Certificates. Wählen Sie das Zertifikat aus, und klicken Sie aufExport. Klicken Sie aufSave File, um das Zertifikat zu exportieren. - Navigieren Sie zu

Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates. Wählen Sie das Zertifikat aus, und klicken Sie aufExport. Optionsfeld "Private Schlüssel auswählenExport Certificates" und "PrivateSchlüssel". Geben Sie das Kennwort für den privaten Schlüssel und die Kennwortbestätigung ein. Klicken Sie auf .Export Klicken Sie aufSave File, um das Zertifikat zu exportieren.

Fehlerbehebung

FehlerbehebungGültigkeit des Zertifikats überprüfen

Gültigkeit des Zertifikats überprüfenDer Aktualisierungsvorgang schlägt fehl, wenn ein Zertifikat im Speicher für vertrauenswürdige Zertifikate oder Systemzertifikate der Cisco ISE abgelaufen ist. Überprüfen Sie die Gültigkeit im Feld "Ablaufdatum" der Fenster "Vertrauenswürdige Zertifikate" und "Systemzertifikate" (Administration > System > Certificates > Certificate Management), und erneuern Sie sie ggf. vor dem Upgrade.

Überprüfen Sie außerdem die Gültigkeit der Zertifikate im Fenster "CA Certificates" (Zertifizierungsstellenzertifikate) im Feld "Expiration Date" (Ablaufdatum)Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates, und erneuern Sie sie ggf. vor dem Upgrade.

Löschen eines Zertifikats

Löschen eines ZertifikatsWenn ein Zertifikat in der ISE abgelaufen oder nicht verwendet wird, muss es entfernt werden. Stellen Sie vor dem Löschen sicher, dass die Zertifikate exportiert werden (ggf. mit ihren privaten Schlüsseln).

Um ein abgelaufenes Zertifikat zu löschen, navigieren Sie zu Administration > System > Certificates > Certificate Management. Klicken Sie auf .System Certificates Store Wählen Sie die abgelaufenen Zertifikate aus, und klicken Sie auf Delete.

Weitere Informationen zu vertrauenswürdigen Zertifikaten und Zertifikatsspeichern der Zertifizierungsstelle finden Sie auf der gleichen Seite.

Der Supplicant vertraut dem ISE-Serverzertifikat bei einer 802.1x-Authentifizierung nicht.

Der Supplicant vertraut dem ISE-Serverzertifikat bei einer 802.1x-Authentifizierung nicht.Überprüfen Sie, ob die ISE die vollständige Zertifikatkette für den SSL-Handshake-Prozess sendet.

Bei EAP-Methoden, die ein Serverzertifikat erfordern (d. h. PEAP), und bei Auswahl von Serveridentität validieren in den Einstellungen des Client-Betriebssystems überprüft der Supplicant die Zertifikatkette mit den Zertifikaten, die er im lokalen Vertrauensspeicher als Teil des Authentifizierungsprozesses hat. Im Rahmen des SSL-Handshake-Prozesses stellt die ISE ihr Zertifikat sowie alle Root- und/oder Zwischenzertifikate in ihrer Kette vor. Der Supplicant ist nicht in der Lage, die Serveridentität zu validieren, wenn die Kette unvollständig ist oder diese Kette in seinem Trust Store fehlt.

Um zu überprüfen, ob die Zertifikatkette an den Client zurückgegeben wird, sollten Sie eine Paketerfassung von der ISE (Operations > Diagnostic Tools > General Tools > TCP Dump) oder Wireshark-Erfassung auf dem Endpunkt zum Zeitpunkt der Authentifizierung durchführen. Öffnen Sie die Erfassung, wenden Sie den Filter ssl.handshake.certificates in Wireshark an, und suchen Sie nach einer Zugriffsherausforderung.

Navigieren Sie nach der Auswahl zu Expand Radius Protocol > Attribute Value Pairs > EAP-Message Last segment > Extensible Authentication Protocol > Secure Sockets Layer > Certificate > Certificates.

Wenn die Kette unvollständig ist, navigieren Sie zur ISE Administration > Certificates > Trusted Certificates, und überprüfen Sie, ob die Root- und/oder Intermediate-Zertifikate vorhanden sind. Wenn die Zertifikatskette erfolgreich bestanden wurde, muss die Kette selbst mit der hier beschriebenen Methode auf ihre Gültigkeit überprüft werden.

Öffnen Sie jedes Zertifikat (Server, Intermediate und Root), und überprüfen Sie die Vertrauenskette, damit die Subject Key Identifier (SKI) jedes Zertifikats mit der Authority Key Identifier (AKI) des nächsten Zertifikats in der Kette übereinstimmt.

ISE-Zertifikatkette ist korrekt, aber Endpunkt lehnt ISE-Serverzertifikat während der Authentifizierung ab

ISE-Zertifikatkette ist korrekt, aber Endpunkt lehnt ISE-Serverzertifikat während der Authentifizierung abWenn die ISE ihre vollständige Zertifikatkette für den SSL-Handshake darstellt und der Supplicant die Zertifikatkette immer noch zurückgewiesen hat, besteht der nächste Schritt darin, zu überprüfen, ob die Root- und/oder Intermediate-Zertifikate im lokalen Vertrauensspeicher des Clients vorhanden sind.

Um dies von einem Windows-Gerät aus zu überprüfen, starten Sie (mmc.exeMicrosoft Management Console), und navigieren Sie zu File > Add-Remove Snap-in. Wählen Sie in der Spalte für verfügbare Snap-Ins die Option aus, Certificates und klicken Sie auf Add. Wählen Sie entweder My user account oder Computer account basierend auf dem verwendeten Authentifizierungstyp (Benutzer oder Computer) aus, und klicken Sie dann auf OK.

Wählen Sie in der Konsolenansicht Vertrauenswürdige Stammzertifizierungsstellen und Zwischenzertifizierungsstellen aus, um das Vorhandensein von Stammzertifizierungsstellen und Zwischenzertifizierungsstellen im lokalen Vertrauensspeicher zu überprüfen.

Um auf einfache Weise zu überprüfen, ob es sich um ein Problem mit der Serveridentitätsprüfung handelt, deaktivieren Sie die Option Serverzertifikat validieren in der Konfiguration des Komponentenprofils, und testen Sie es erneut.

Häufig gestellte Fragen

Häufig gestellte FragenWas tun, wenn die ISE eine Warnung auslöst, dass das Zertifikat bereits vorhanden ist?

Was tun, wenn die ISE eine Warnung auslöst, dass das Zertifikat bereits vorhanden ist?Diese Meldung bedeutet, dass ISE ein Systemzertifikat mit exakt demselben OU-Parameter erkannt hat und ein Duplikat des Zertifikats versucht wurde, es zu installieren. Da ein doppeltes Systemzertifikat nicht unterstützt wird, wird empfohlen, einen der Werte für Stadt/Bundesland/Abteilung auf einen etwas anderen Wert zu ändern, um sicherzustellen, dass das neue Zertifikat anders ist.

Warum gibt der Browser eine Warnung aus, dass die Portalseite der ISE von einem nicht vertrauenswürdigen Server dargestellt wird?

Warum gibt der Browser eine Warnung aus, dass die Portalseite der ISE von einem nicht vertrauenswürdigen Server dargestellt wird?Dies geschieht, wenn der Browser dem Identitätszertifikat des Servers nicht vertraut.

Stellen Sie zunächst sicher, dass das im Browser sichtbare Portalzertifikat den Erwartungen entspricht und auf der ISE für das Portal konfiguriert wurde.

Stellen Sie zweitens sicher, dass Sie über FQDN auf das Portal zugreifen: Stellen Sie bei der verwendeten IP-Adresse sicher, dass sich sowohl der FQDN als auch die IP-Adresse im SAN- und/oder CN-Feld des Zertifikats befinden.

Stellen Sie abschließend sicher, dass die Zertifikatkette des Portals (ISE-Portal, zwischengeschaltete Zertifizierungsstelle(n), Stammzertifizierungsstelle(n)) in das bzw. von der Client-Betriebssystem-/Browser-Software importiert wird bzw. diesem vertraut.

Hinweis: Einige neuere Versionen von iOS-, Android-OS- und Chrome/Firefox-Browsern haben strenge Sicherheitsanforderungen an das Zertifikat. Selbst wenn diese Punkte erfüllt sind, können sie die Verbindung ablehnen, wenn die Portal- und Intermediate-CAs weniger als SHA-256 sind.

Was zu tun ist, wenn ein Upgrade aufgrund ungültiger Zertifikate fehlschlägt?

Was zu tun ist, wenn ein Upgrade aufgrund ungültiger Zertifikate fehlschlägt?Der Aktualisierungsvorgang schlägt fehl, wenn ein Zertifikat im Speicher für vertrauenswürdige Zertifikate oder Systemzertifikate der Cisco ISE abgelaufen ist. Überprüfen Sie die Gültigkeit im Feld "Ablaufdatum" der Fenster "Vertrauenswürdige Zertifikate" und "Systemzertifikate" (Administration > System > Certificates > Certificate Management), und erneuern Sie sie ggf. vor dem Upgrade.

Überprüfen Sie außerdem die Gültigkeit der Zertifikate im Fenster "CA Certificates" (Zertifizierungsstellenzertifikate) im Feld "Expiration Date" (Ablaufdatum)Administration > System > Certificates > Certificate Authority > Certificate Authority Certificates, und erneuern Sie sie ggf. vor dem Upgrade.

Stellen Sie vor dem ISE-Upgrade sicher, dass die interne Zertifizierungsstellen-Zertifikatskette gültig ist.

Navigieren Sie zu Administration > System > Certificates > Certificate Authority Certificates. Wählen Sie für jeden Knoten in der Bereitstellung in der Spalte Anzeigename das Zertifikat mit der untergeordneten Zertifizierungsstelle für Zertifikatdienste aus. Klicken Sie auf, Viewund prüfen Sie, ob die Meldung Certificate Status (Zertifikatsstatus) angezeigt wird.

Wenn eine Zertifikatskette unterbrochen ist, stellen Sie sicher, dass das Problem behoben ist, bevor das Cisco ISE-Upgrade beginnt. Um das Problem zu beheben, navigieren Sie zu Administration > System > Certificates > Certificate Management > Certificate Signing Requests, und generieren Sie eine ISE Root CA-Option.

Zugehörige Informationen

Zugehörige Informationen Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

3.0 |

04-Apr-2024 |

Aktualisierte PII, Stilanforderungen und Formatierung. |

1.0 |

04-Jun-2020 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Reetam MandalTechnical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback