Konfigurieren des Status von ISE Version 1.4 mit Microsoft WSUS

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie die Cisco Identity Services Engine (ISE)-Statusfunktion konfigurieren, wenn diese in Microsoft Windows Server Update Services (WSUS) integriert ist.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Bereitstellung, Authentifizierung und Autorisierung der Cisco ISE

- Grundlegendes Wissen über die Funktionsweise der ISE und des Cisco AnyConnect Statusagenten

- Konfiguration der Cisco Adaptive Security Appliance (ASA)

- Grundlegendes VPN und 802.1x-Wissen

- Konfiguration des Microsoft WSUS

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Microsoft Windows 7

- Microsoft Windows Version 2012 mit WSUS Version 6.3

- Cisco ASA Version 9.3.1 und höher

- Cisco ISE Software Version 1.3 und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfigurieren

In diesem Abschnitt wird beschrieben, wie Sie die ISE und die zugehörigen Netzwerkelemente konfigurieren.

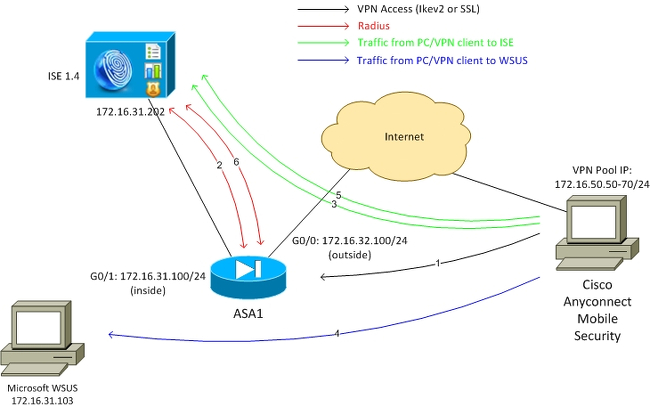

Netzwerkdiagramm

Dies ist die Topologie, die für die Beispiele im gesamten Dokument verwendet wird:

Der Datenverkehrsfluss sieht wie im Netzwerkdiagramm dargestellt folgendermaßen aus:

- Der Remote-Benutzer stellt über Cisco AnyConnect eine Verbindung für den VPN-Zugriff auf die ASA her. Dabei kann es sich um eine beliebige Art von Unified Access handeln, z. B. eine verkabelte 802.1x/MAC Authentication Bypass (MAB)-Sitzung, die auf dem Switch beendet wird, oder eine Wireless-Sitzung, die auf dem Wireless LAN Controller (WLC) beendet wird.

- Im Rahmen des Authentifizierungsprozesses bestätigt die ISE, dass der Statusstatus der Endstation nicht konform ist (ASA-VPN_quarantine-Autorisierungsregel) und dass die Umleitungsattribute in der Radius Access-Accept-Nachricht zurückgegeben werden. Daher leitet die ASA den gesamten HTTP-Datenverkehr zur ISE um.

- Der Benutzer öffnet einen Webbrowser und gibt eine beliebige Adresse ein. Nach der Umleitung zur ISE wird das Cisco AnyConnect 4 Statusmodul auf der Station installiert. Das Statusmodul lädt dann die Richtlinien von der ISE herunter (Voraussetzung für WSUS).

- Das Statusmodul sucht nach Microsoft WSUS und führt eine Sanierung durch.

- Nach der erfolgreichen Behebung sendet das Statusmodul einen Bericht an die ISE.

- Die ISE gibt eine Radius Change of Authorization (CoA) aus, die einem kompatiblen VPN-Benutzer den vollständigen Netzwerkzugriff ermöglicht ( Autorisierungsregel).

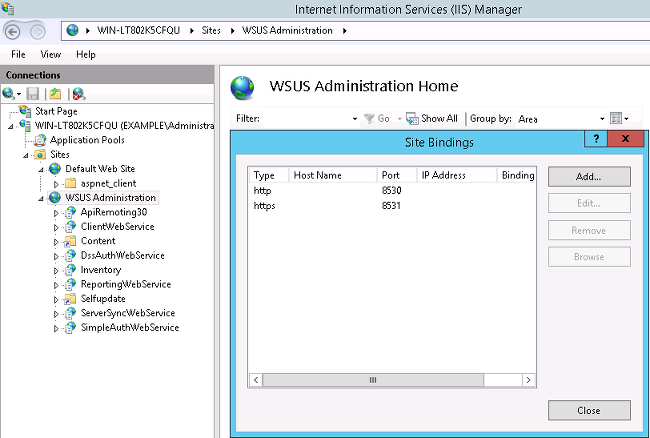

Microsoft-WSUS

Der WSUS-Dienst wird über den standardmäßigen TCP-Port 8530 bereitgestellt. Beachten Sie, dass zur Problembehebung auch andere Ports verwendet werden. Aus diesem Grund kann die IP-Adresse von WSUS auf der Umleitungszugriffskontrollliste (Access Control List, ACL) der ASA hinzugefügt werden (wie weiter unten in diesem Dokument beschrieben).

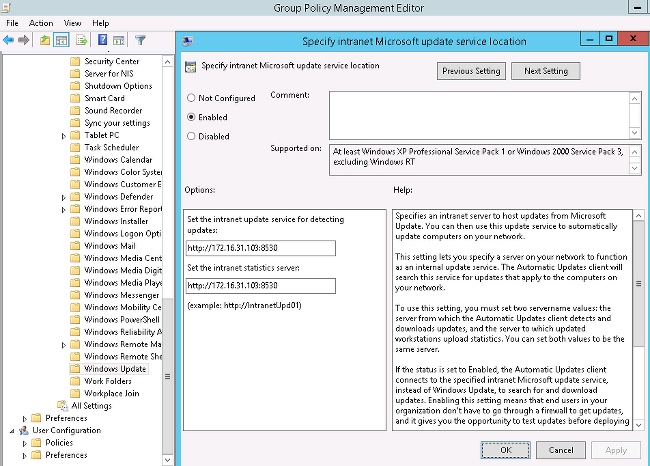

Die Gruppenrichtlinie für die Domäne ist für Microsoft Windows-Updates konfiguriert und verweist auf den lokalen WSUS-Server:

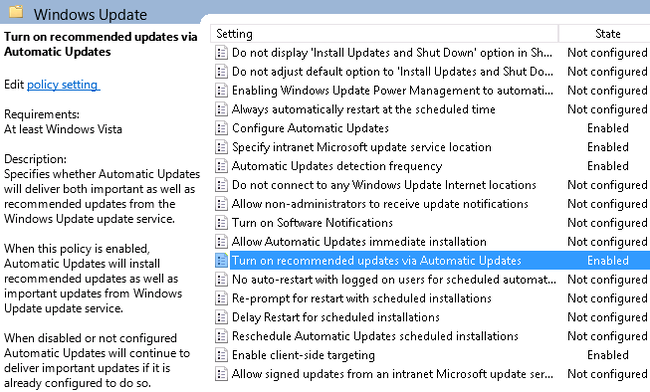

Dies sind die empfohlenen Updates, die für detaillierte Richtlinien aktiviert sind, die auf unterschiedlichen Schweregraden basieren:

Das kundenseitige Targeting ermöglicht eine weitaus größere Flexibilität. Die ISE kann Statusrichtlinien verwenden, die auf den verschiedenen Microsoft Active Directory (AD)-Computercontainern basieren. Der WSUS kann Aktualisierungen genehmigen, die auf dieser Mitgliedschaft basieren.

ASA

Es wird ein Simple Secure Sockets Layer (SSL)-VPN-Zugang für den Remote-Benutzer verwendet (dessen Details nicht im Umfang dieses Dokuments enthalten sind).

Nachfolgend finden Sie ein Beispiel für eine Konfiguration:

interface GigabitEthernet0/0

nameif outside

security-level 10

ip address 172.16.32.100 255.255.255.0

interface GigabitEthernet0/1

nameif inside

security-level 100

ip address 172.16.31.100 255.255.255.0

aaa-server ISE protocol radius

interim-accounting-update periodic 1

dynamic-authorization

aaa-server ISE (inside) host 172.16.31.202

key cisco

webvpn

enable outside

anyconnect-essentials

anyconnect image disk0:/anyconnect-win-4.0.00051-k9.pkg 1

anyconnect enable

tunnel-group-list enable

error-recovery disable

group-policy POLICY internal

group-policy POLICY attributes

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-client ssl-clientless

tunnel-group SSLVPN type remote-access

tunnel-group SSLVPN general-attributes

address-pool POOL-VPN

authentication-server-group ISE

accounting-server-group ISE

default-group-policy POLICY

ip local pool POOL-VPN 172.16.50.50-172.16.50.60 mask 255.255.255.0

Es ist wichtig, eine Zugriffsliste auf der ASA zu konfigurieren, die verwendet wird, um den Datenverkehr zu bestimmen, der an die ISE umgeleitet werden soll (für Benutzer, die noch nicht konform sind):

access-list Posture-redirect extended deny udp any any eq domain

access-list Posture-redirect extended deny ip any host 172.16.31.103

access-list Posture-redirect extended deny ip any host 172.16.31.202

access-list Posture-redirect extended deny icmp any any

access-list Posture-redirect extended permit tcp any any eq www

Nicht konforme Benutzer dürfen nur DNS-, ISE-, WSUS- und ICMP-Datenverkehr (Internet Control Message Protocol) verwenden. Der restliche Datenverkehr (HTTP) wird für die AnyConnect 4-Bereitstellung an die ISE umgeleitet, wo der Status und die Fehlerbehebung erfolgen.

ISE

Statusüberprüfung für WSUS

Gehen Sie wie folgt vor, um die Statusbehebung für WSUS zu konfigurieren:

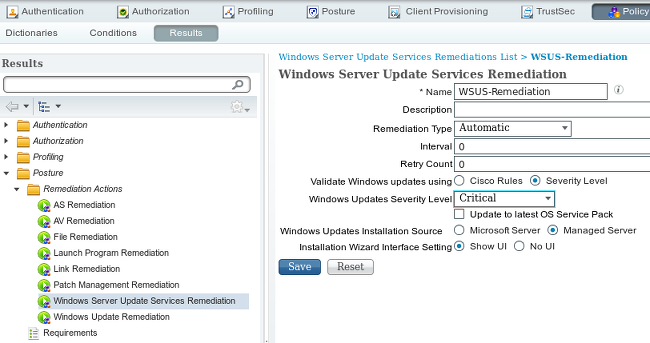

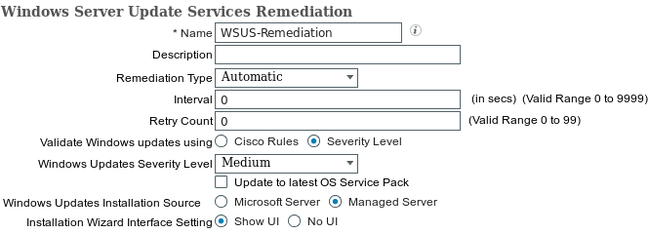

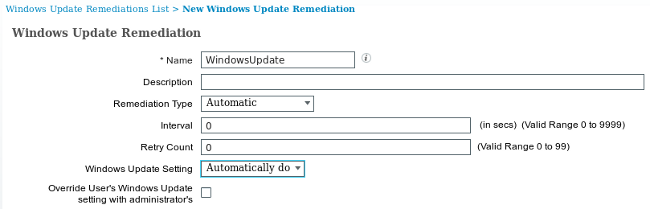

- Navigieren Sie zu Policy > Conditions > Posture > Remediation Actions > Windows Server Update Services Remediation, um eine neue Regel zu erstellen.

- Überprüfen Sie, ob die Einstellung Microsoft Windows Updates auf den Schweregrad gesetzt ist. Dieser Teil ist für die Erkennung verantwortlich, wenn der Behebungsprozess initiiert wird.

Der Microsoft Windows Update Agent stellt dann eine Verbindung mit dem WSUS her und überprüft, ob kritische Updates für diesen PC vorhanden sind, die auf die Installation warten:

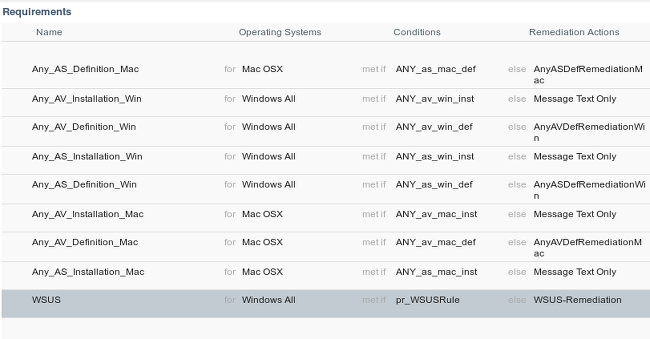

Statusanforderung für WSUS

Navigieren Sie zu Richtlinie > Bedingungen > Status > Anforderungen, um eine neue Regel zu erstellen. Die Regel verwendet eine Dummy-Bedingung namens "pr_WSUSRule", was bedeutet, dass das WSUS kontaktiert wird, um zu überprüfen, ob die Bedingung behoben werden muss (kritische Updates).

Wenn diese Bedingung erfüllt ist, installiert das WSUS die für diesen PC konfigurierten Updates. Dazu gehören alle Arten von Updates sowie Updates mit niedrigerem Schweregrad:

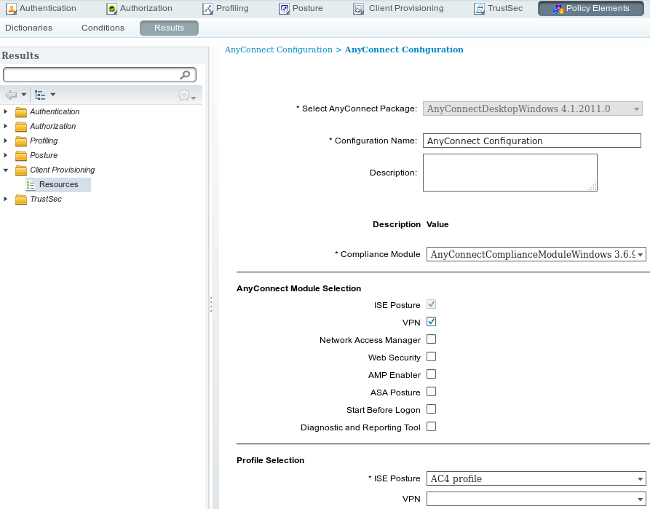

AnyConnect-Profil

Konfigurieren Sie das Statusmodulprofil zusammen mit dem AnyConnect 4-Profil (wie im Konfigurationsbeispiel zur AnyConnect 4.0-Integration mit ISE Version 1.3 beschrieben):

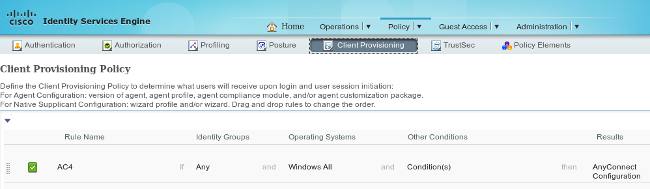

Client-Bereitstellungsregeln

Sobald das AnyConnect-Profil bereit ist, kann es aus der Client Provisioning-Richtlinie abgerufen werden:

Die gesamte Anwendung wird zusammen mit der Konfiguration auf dem Endpunkt installiert, der zur Portalseite für die Clientbereitstellung umgeleitet wird. AnyConnect 4 kann aktualisiert und ein zusätzliches Modul (Status) installiert werden.

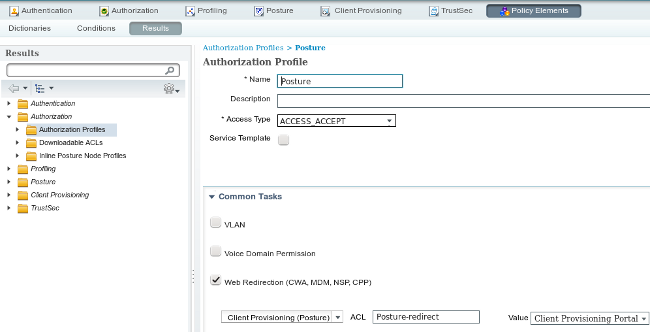

Autorisierungsprofile

Erstellen Sie ein Autorisierungsprofil für die Umleitung zum Client-Bereitstellungsprofil:

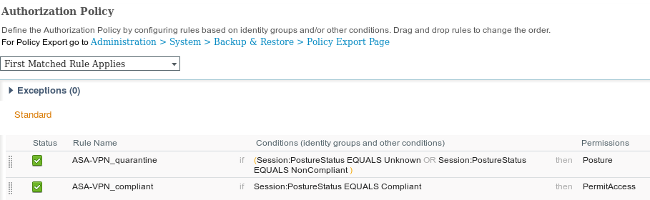

Autorisierungsregeln

Dieses Bild zeigt die Autorisierungsregeln:

Zum ersten Mal wird die ASA-VPN_quarantine-Regel verwendet. Das Posture-Autorisierungsprofil wird daraufhin zurückgegeben, und der Endpunkt wird zum Client-Bereitstellungsportal für die AnyConnect 4-Bereitstellung (mit Statusmodul) umgeleitet.

Sobald die ASA-VPN-Compliance-Regel erfüllt ist, wird vollständiger Netzwerkzugriff zugelassen.

Überprüfung

In diesem Abschnitt finden Sie Informationen, mit denen Sie überprüfen können, ob die Konfiguration ordnungsgemäß funktioniert.

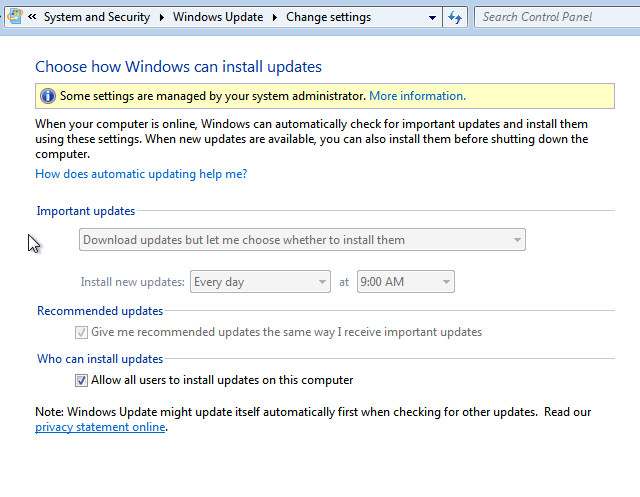

PC mit aktualisierten GPO-Richtlinien

Die Domänenrichtlinien mit der WSUS-Konfiguration sollten verschoben werden, nachdem sich der PC bei der Domäne angemeldet hat. Dies kann vor der Einrichtung der VPN-Sitzung (Out-of-Band) oder nach der Verwendung der Funktion "Start Before Logon" (Starten vor Anmeldung) erfolgen (kann auch für den 802.1x-Zugriff auf kabelgebundene und Wireless-Netzwerke verwendet werden).

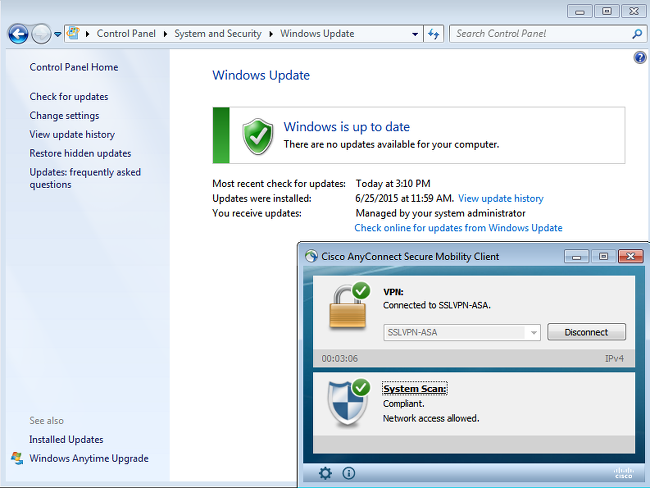

Sobald der Microsoft Windows-Client über die richtige Konfiguration verfügt, kann dies aus den Windows Update-Einstellungen abgeleitet werden:

Bei Bedarf können Sie eine Gruppenrichtlinienobjekt-Aktualisierung (Group Policy Object, GPO) und die Servererkennung des Microsoft Windows Update Agents verwenden:

C:\Users\Administrator>gpupdate /force

Updating Policy...

User Policy update has completed successfully.

Computer Policy update has completed successfully.

C:\Users\Administrator>wuauclt.exe /detectnow

C:\Users\Administrator>

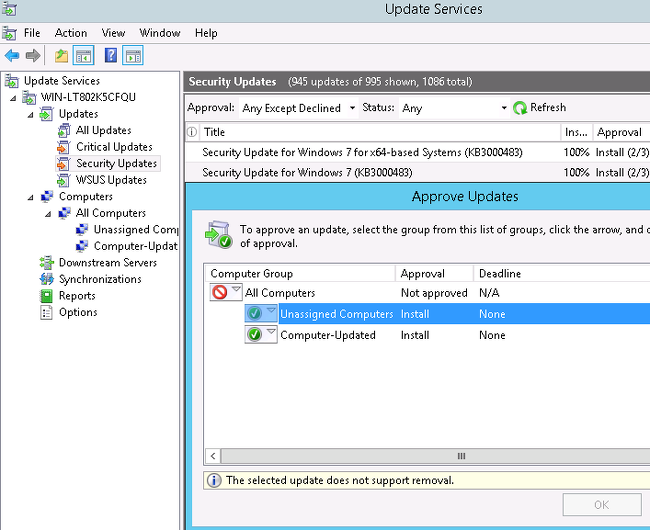

Genehmigen eines kritischen Updates für das WSUS

Der Genehmigungsprozess kann von folgenden Zielkunden für den Client-Standort profitieren:

Senden Sie den Bericht ggf. mit wauclt erneut.

Überprüfen Sie den PC-Status auf dem WSUS.

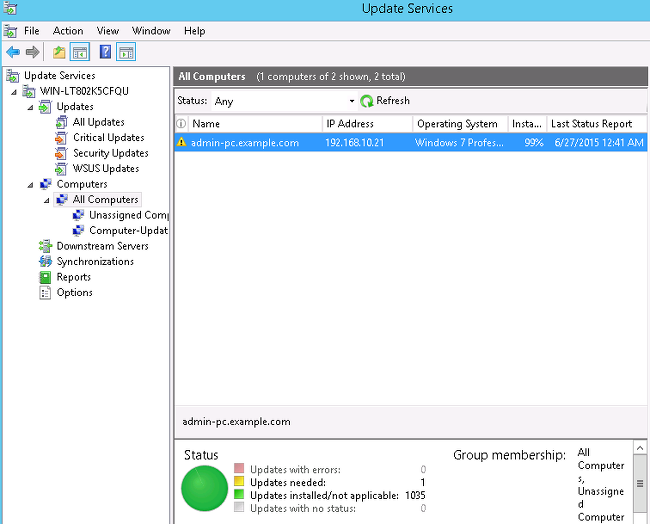

Dieses Bild zeigt, wie der PC-Status auf dem WSUS überprüft wird:

Für die nächste Aktualisierung mit dem WSUS sollte ein Update installiert werden.

VPN-Sitzung hergestellt

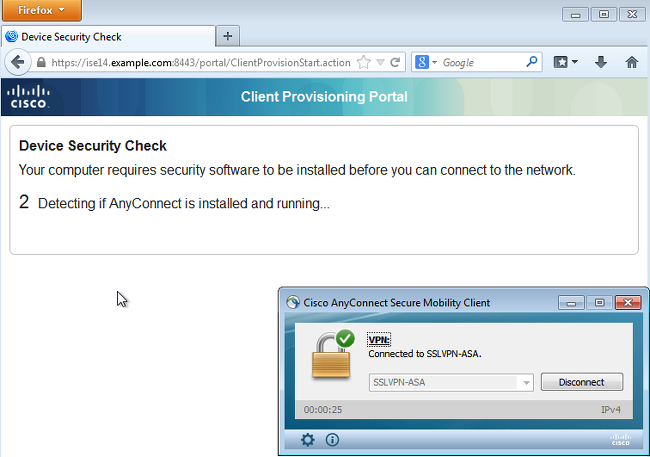

Nach Einrichtung der VPN-Sitzung wird die ISE-Autorisierungsregel verwendet, die das Status-Autorisierungsprofil zurückgibt. Daher wird der HTTP-Datenverkehr vom Endpunkt zur Bereitstellung des AnyConnect 4 Update- und Statusmoduls umgeleitet:

Zu diesem Zeitpunkt zeigt der Sitzungsstatus auf der ASA eingeschränkten Zugriff bei der Umleitung des HTTP-Datenverkehrs zur ISE an:

asav# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : cisco Index : 69

Assigned IP : 172.16.50.50 Public IP : 192.168.10.21

<...some output omitted for clarity...>

ISE Posture:

Redirect URL : https://ise14.example.com:8443/portal/gateway?sessionId=ac101f64000

45000556b6a3b&portal=283258a0-e96e-...

Redirect ACL : Posture-redirec

Statusmodul empfängt Richtlinien von der ISE und führt Problembehebung durch

Das Statusmodul empfängt die Richtlinien von der ISE. Die Debug-Dateien ise-psc.log zeigen die Anforderung, die an das Statusmodul gesendet wird:

2015-06-05 07:33:40,493 DEBUG [portal-http-service12][] cisco.cpm.posture.runtime.

PostureHandlerImpl -:cisco:ac101f6400037000556b40c1:::- NAC agent xml

<?xml version="1.0" encoding="UTF-8"?><cleanmachines>

<version>2</version>

<encryption>0</encryption>

<package>

<id>10</id>

WSUS

<version/>

<description>This endpoint has failed check for any AS installation</description>

<type>10</type>

<optional>0</optional>

42#1

<remediation_type>1</remediation_type>

<remediation_retry>0</remediation_retry>

<remediation_delay>0</remediation_delay>

<action>10</action>

<check>

pr_WSUSCheck

</check>

<criteria/>

</package>

</cleanmachines>

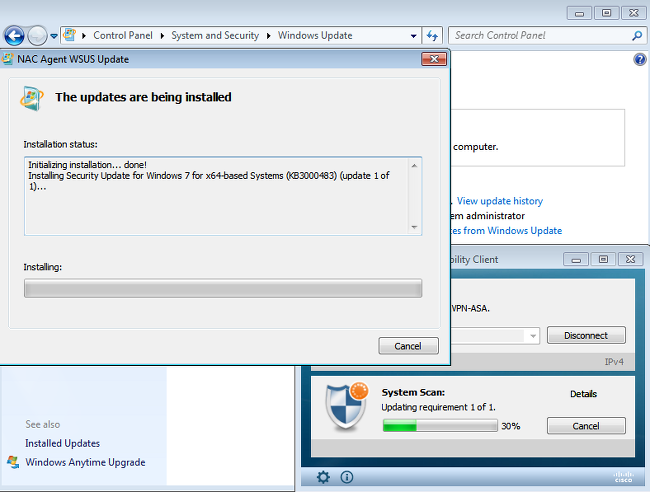

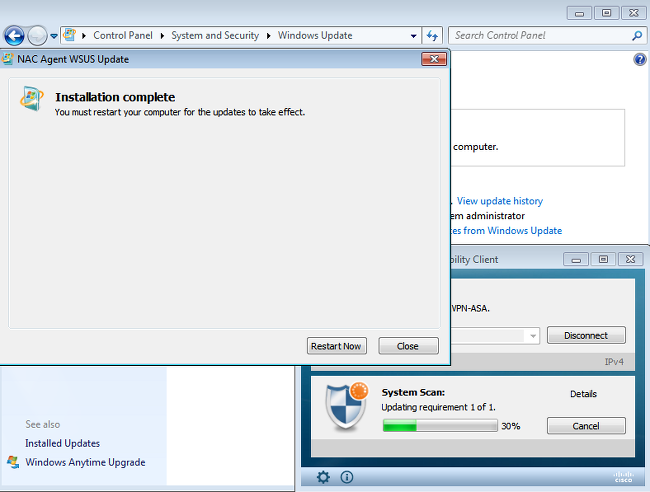

Das Statusmodul löst automatisch den Microsoft Windows Update Agent aus, um eine Verbindung mit dem WSUS herzustellen und Updates herunterzuladen, wie in den WSUS-Richtlinien konfiguriert (alle automatisch ohne Benutzereingriff):

Vollständiger Netzwerkzugriff

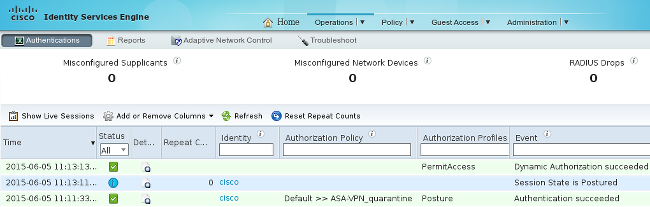

Dies wird angezeigt, nachdem die Station vom AnyConnect-Statusmodul als konform gemeldet wurde:

Der Bericht wird an die ISE gesendet, die die Richtlinie neu auswertet und die Autorisierungsregel erfüllt. Dadurch wird der vollständige Netzwerkzugriff (über die Radius-CoA) ermöglicht. Navigieren Sie zu Vorgänge > Authentifizierungen, um dies zu bestätigen:

Die debugs (ise-psc.log) bestätigen auch den Compliance-Status, den CoA-Trigger und die endgültigen Einstellungen für den Status:

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureManager -:cisco:

ac101f6400039000556b4200:::- Posture report token for endpoint mac

08-00-27-DA-EF-AD is Healthy

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400039000556b4200:::- entering triggerPostureCoA for session

ac101f6400039000556b4200

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureCoA -:cisco:ac

101f6400039000556b4200:::- Posture CoA is scheduled for session id

[ac101f6400039000556b4200]

DEBUG [portal-http-service17][] cisco.cpm.posture.runtime.PostureHandlerImpl -:cisco:

ac101f6400039000556b4200:::- DM_PKG report non-AUP:html = <!--X-Perfigo-DM-Error=0-->

<!--error=0--><!--X-Perfigo-DmLogoff-Exit=0--><!--X-Perfigo-Gp-Update=0-->

<!--X-Perfigo-Auto-Close-Login-Scr=0--><!--X-Perfigo-Auto-Close-Login-Scr-Time=0-->

<!--user role=--><!--X-Perfigo-OrigRole=--><!--X-Perfigo-UserKey=dummykey-->

<!--X-Perfigo-RedirectUrl=--><!--X-Perfigo-ShowInfo=--><!--X-Perfigo-Session=-->

<!--X-Perfigo-SSO-Done=1--><!--X-Perfigo-Provider=Device Filter-->

<!--X-Perfigo-UserName=cisco--><!--X-Perfigo-DHCP-Release-Delay=4-->

<!--X-Perfigo-DHCP-Renew-Delay=1--><!--X-Perfigo-Client-MAC=08:00:27:DA:EF:AD-->

DEBUG [pool-183-thread-1][]cisco.cpm.posture.runtime.PostureCoA -:cisco:

ac101f6400036000556b3f52:::- Posture CoA is triggered for endpoint [08-00-27-da-ef-ad]

with session [ac101f6400039000556b4200]

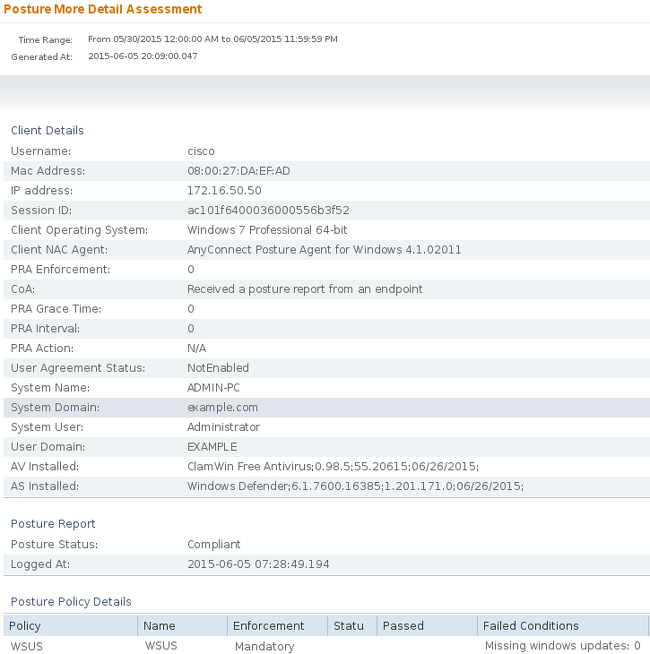

Darüber hinaus bestätigt der ISE Detailed Posture Assessment-Bericht, dass die Station die folgenden Anforderungen erfüllt:

Fehlerbehebung

Für diese Konfiguration sind derzeit keine Informationen zur Fehlerbehebung verfügbar.

Wichtige Hinweise

Dieser Abschnitt enthält einige wichtige Informationen zur Konfiguration, die in diesem Dokument beschrieben werden.

Optionsdetails für die WSUS-Problembehebung

Es ist wichtig, zwischen der Anforderungsbedingung und der Behebung zu unterscheiden. AnyConnect veranlasst den Microsoft Windows Update Agent, die Konformität zu überprüfen, abhängig von der Einstellung Windows-Updates mithilfe der Problembehebung validieren.

In diesem Beispiel wird der Schweregrad verwendet. Mit der Einstellung Kritisch überprüft der Microsoft Windows-Agent, ob ausstehende (nicht installierte) kritische Updates vorhanden sind. Sind diese vorhanden, werden die Fehlerbehebungen gestartet.

Bei der Fehlerbehebung werden dann möglicherweise alle wichtigen und weniger wichtigen Updates installiert, die auf der WSUS-Konfiguration basieren (Updates, die für den jeweiligen Computer genehmigt wurden).

Wenn die Validate Windows-Updates using als Cisco Rules festgelegt sind, entscheiden die in der Anforderung beschriebenen Bedingungen, ob die Station den Anforderungen entspricht.

Windows Update-Dienst

Für Bereitstellungen ohne WSUS-Server gibt es einen anderen Behebungstyp, der als Windows Update Remediation (Windows Update-Problembehebung) bezeichnet werden kann:

Dieser Wiederherstellungstyp ermöglicht die Kontrolle über die Microsoft Windows Update-Einstellungen und ermöglicht die Durchführung sofortiger Updates. Eine typische Bedingung, die für diesen Sanierungstyp verwendet wird, ist pc_AutoUpdateCheck. Auf diese Weise können Sie überprüfen, ob die Microsoft Windows Update-Einstellung auf dem Endpunkt aktiviert ist. Wenn nicht, können Sie es aktivieren und die Aktualisierung durchführen.

SCCM-Integration

Eine neue Funktion für die ISE-Version 1.4 namens Patch-Management ermöglicht die Integration mit zahlreichen Drittanbietern. Je nach Anbieter stehen mehrere Optionen für die Bedingungen und die Sanierungen zur Verfügung.

Für Microsoft werden sowohl System Management Server (SMS) als auch System Center Configuration Manager (SCCM) unterstützt.

Zugehörige Informationen

- Statusservices im Cisco ISE-Konfigurationsleitfaden

- Administratorleitfaden für die Cisco Identity Services Engine, Version 1.4

- Administratorleitfaden für die Cisco Identity Services Engine, Version 1.3

- Bereitstellen von Windows Server Update Services in Ihrer Organisation

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

03-Aug-2015 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback