Konfiguration des Linux VPN-Status mit ISE 3.3

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Einleitung

In diesem Dokument wird die Konfiguration des Linux VPN-Status mit Identity Services Engine (ISE) und Firepower Threat Defense (FTD) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Secure Client

- Remote Access VPN mit Firepower Threat Defense (FTD)

- Identity Services Engine (ISE)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Ubuntu 22,04

- Cisco Secure Client 5.1.3.62

- Cisco Firepower Threat Defense (FTD) 7.4.1

- Cisco FirePOWER Management Center (FMC) 7.4.1

- Cisco Identity Services Engine (ISE) 3.3

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Konfigurieren

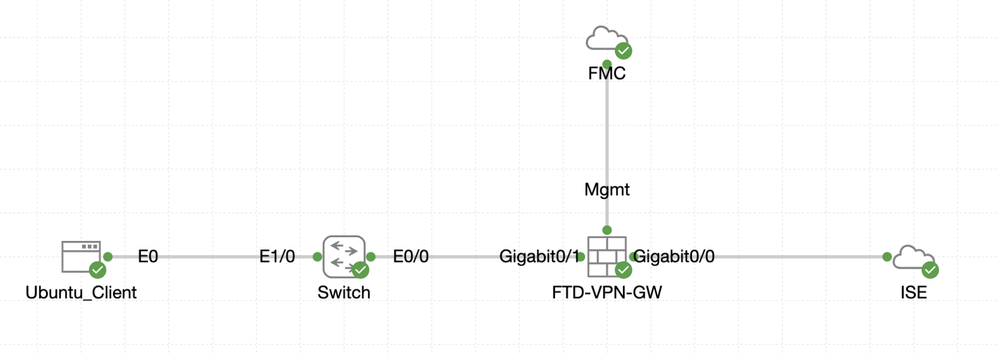

Netzwerkdiagramm

Topologie

Topologie

Konfigurationen auf FMC/FTD

Schritt 1: Die Verbindung zwischen dem Client, FTD, FMC und ISE wurde erfolgreich konfiguriert. Da enroll.cisco.com für Endpunkte verwendet wird, die eine Überprüfung der Umleitung durchführen (weitere Informationen finden Sie in den CCO-Dokumenten zum StatusablaufISE Posture Style Comparison for Pre and Post 2.2). Stellen Sie sicher, dass die Route für den Datenverkehr zu enroll.cisco.com auf FTD richtig konfiguriert ist.

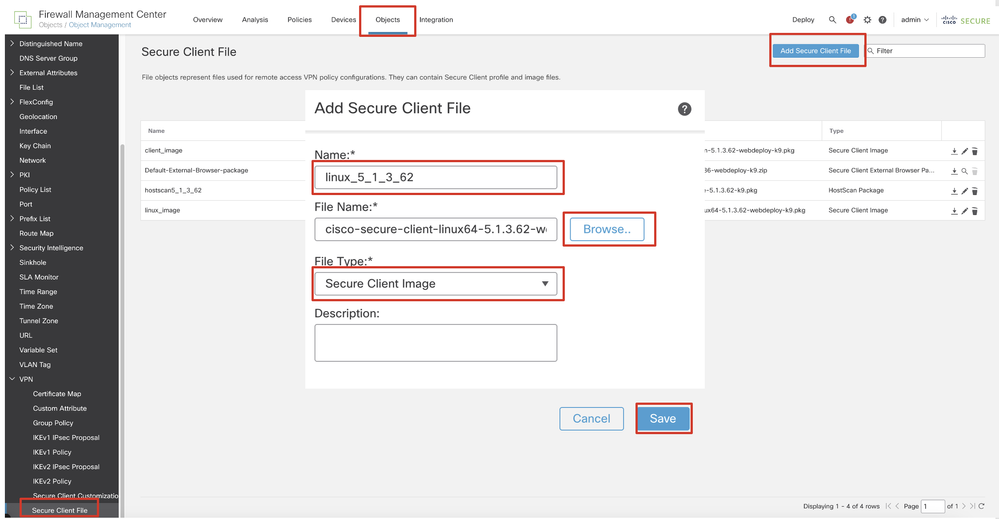

Schritt 2: Laden Sie den Paketnamen cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg von Cisco Software Download herunter, und vergewissern Sie sich, dass die Datei nach dem Download korrekt ist. Bestätigen Sie, dass die MD5-Prüfsumme der heruntergeladenen Datei mit der Cisco Software Download-Seite übereinstimmt.

Schritt 3: Navigieren Sie zu Objects > Object Management > VPN > Secure Client File. Klicken Sie aufAdd Secure Client File, geben Sie den Namen ein, File Name wählen Sie aus, cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg und wählen Sie Secure Client Image in der Dropdown-Liste ausFile Type. Klicken Sie dann auf Save.

FMC_Upload_Secure_Client_Image

FMC_Upload_Secure_Client_Image

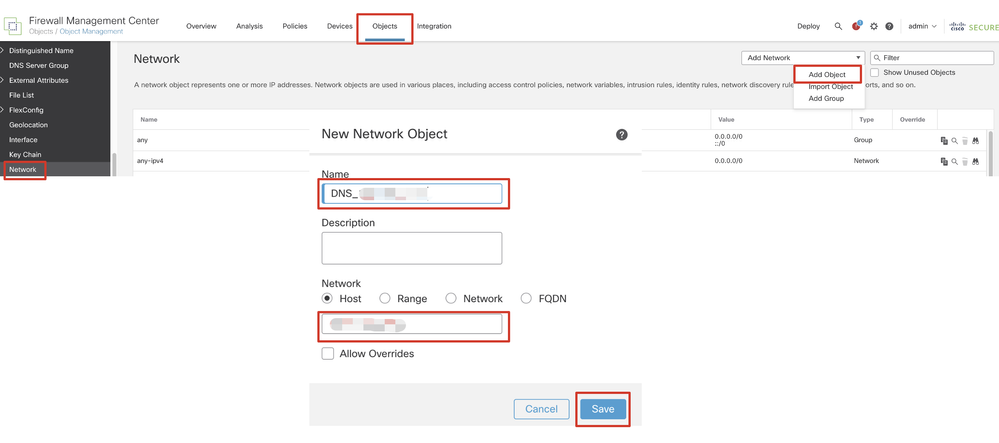

Schritt 4: Navigieren Sie zu Objects > Object Management > Network.

Schritt 4.1: Erstellen eines Objekts für den DNS-Server Klicken Sie aufAdd Object, geben Sie den Namen und die verfügbare DNS-IP-Adresse an. Klicken Sie auf .Save

FMC_Add_Object_DNS

FMC_Add_Object_DNS

Hinweis: Der hier konfigurierte DNS-Server muss für VPN-Benutzer verwendet werden.

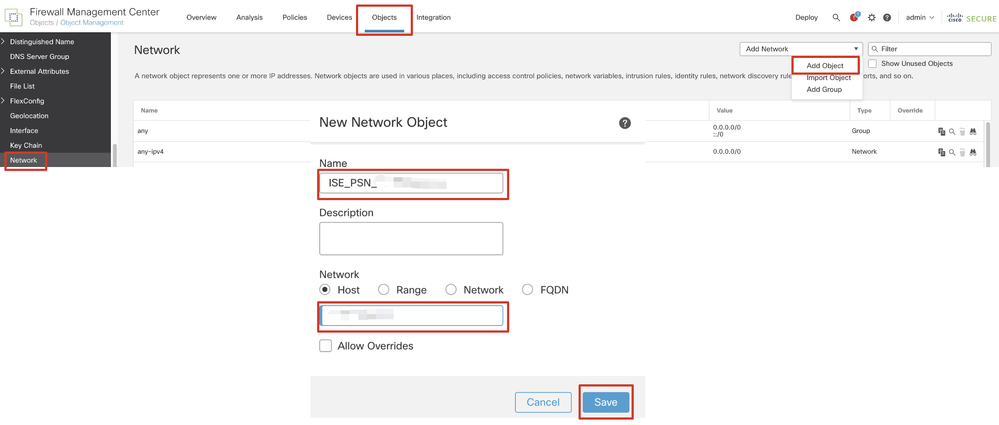

Schritt 4.2: Erstellen eines Objekts für ISE PSN Klicken Sie aufAdd Object, geben Sie den Namen und die verfügbare ISE PSN-IP-Adresse an. Klicken Sie auf .Save

FMC_Add_Object_ISE

FMC_Add_Object_ISE

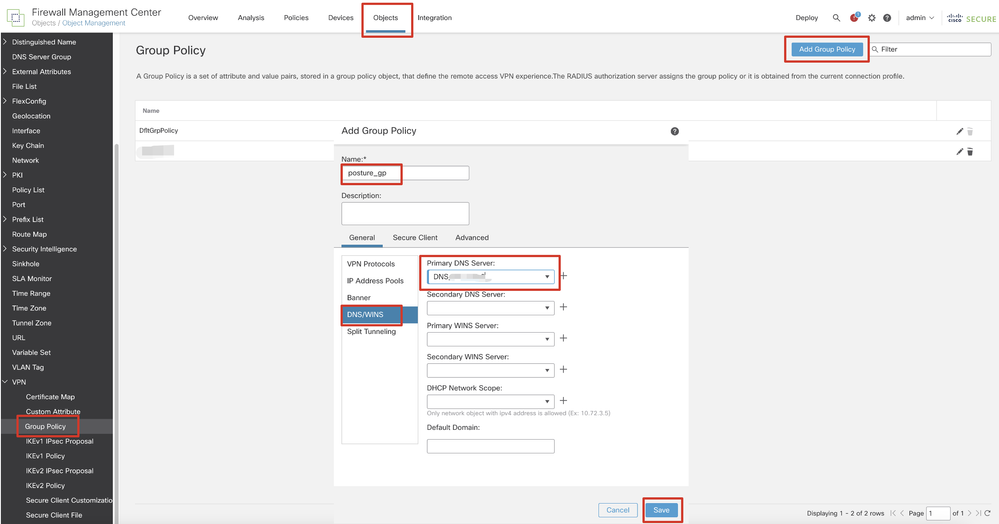

Schritt 5: Navigieren Sie zu Objects > Object Management > VPN > Group Policy. Klicken Sie auf .Add Group Policy Klicken Sie aufDNS/WINS, und wählen Sie das Objekt des DNS-Servers in ausPrimary DNS Server. Klicken Sie dann auf Save.

FMC_Add_Group_Policy

FMC_Add_Group_Policy

Hinweis: Stellen Sie sicher, dass der in der VPN-Gruppenrichtlinie verwendete DNS-Server den ISE-Clientbereitstellungsportal-FQDN und enroll.cisco.com auflösen kann.

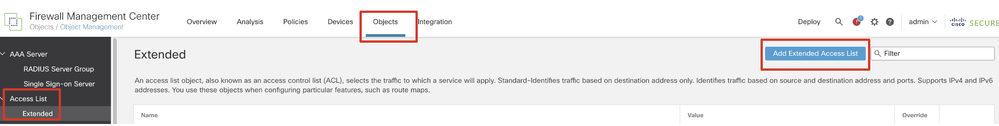

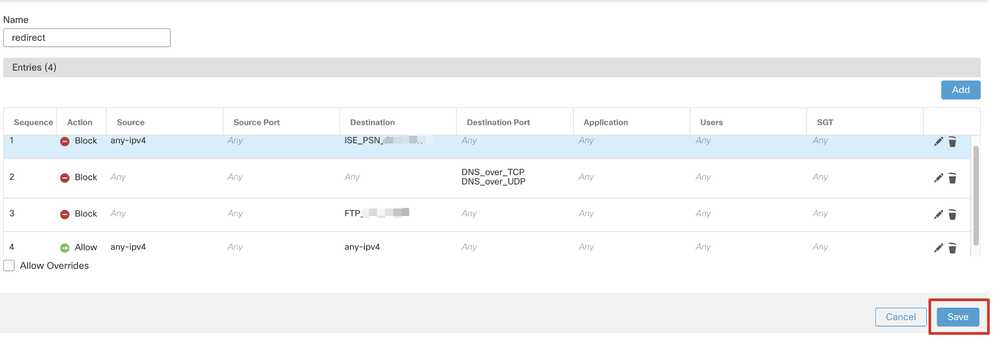

Schritt 6: Navigieren Sie zu Objects > Object Management > Access List > Extended. Klicken Sie auf .Add Extended Access List

FMC_Add_Redirect_ACL

FMC_Add_Redirect_ACL

Schritt 6.1: Geben Sie den Namen der Umleitungszugriffskontrollliste an. Dieser Name muss mit dem im ISE-Autorisierungsprofil übereinstimmen. Klicken Sie auf .Add

FMC_Add_Redirect_ACL_Teil_1

FMC_Add_Redirect_ACL_Teil_1

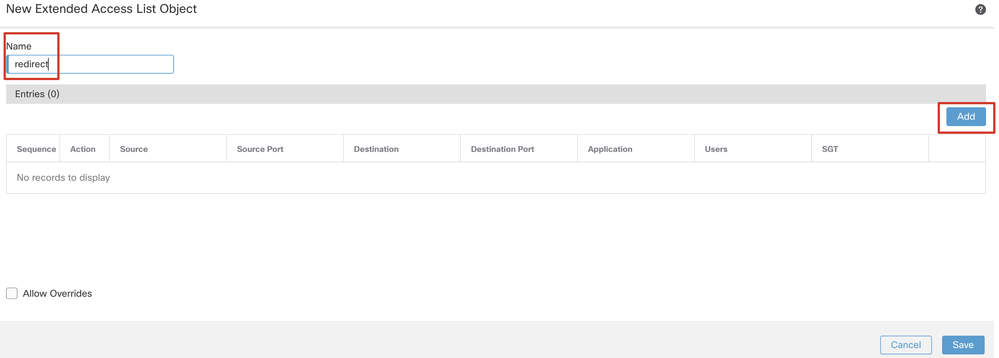

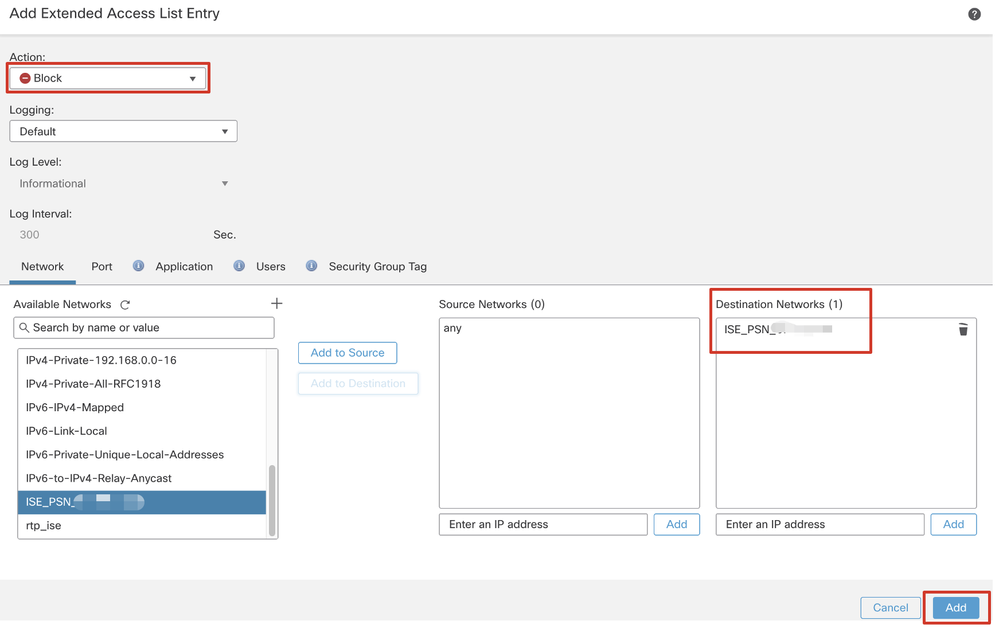

Schritt 6.2: Blockieren Sie DNS-Datenverkehr, Datenverkehr zur ISE PSN-IP-Adresse und zu den Wiederherstellungsservern, um diese von der Umleitung auszuschließen. Den restlichen Verkehr zulassen. Dies löst eine Umleitung aus. Klicken Sie auf .Save

FMC_Add_Redirect_ACL_Teil_2

FMC_Add_Redirect_ACL_Teil_2

FMC_Add_Redirect_ACL_Teil_3

FMC_Add_Redirect_ACL_Teil_3

Hinweis: In diesem Beispiel für die Umleitungszugriffskontrollliste wird das Ziel-FTP als Beispiel für den Wiederherstellungsserver verwendet.

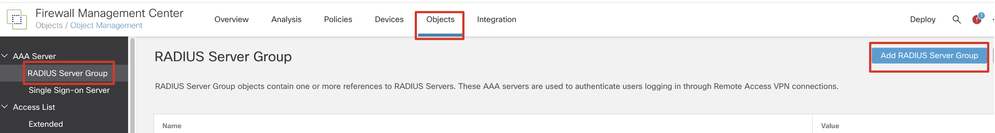

Schritt 7. Navigieren Sie zu Objects > Object Management > RADIUS Server Group. Klicken Sie auf .Add RADIUS Server Group

FMC_Add_New_Radius_Server_Gruppe

FMC_Add_New_Radius_Server_Gruppe

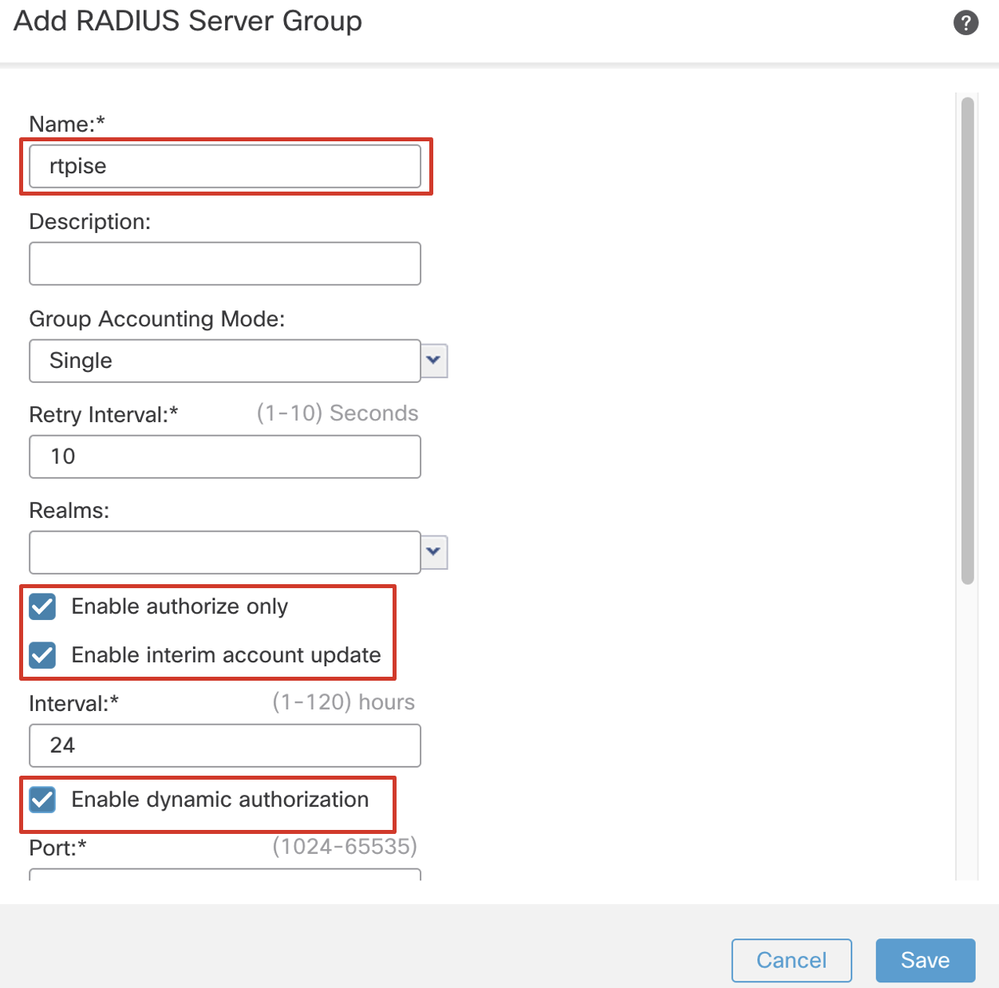

Schritt 7.1: Geben Sie einen Namen ein, prüfen Sie Enable authorize only, prüfen Sie Enable interim account update, prüfen Sie Enable dynamic authorization.

FMC_Add_New_Radius_Server_Gruppe_Teil_1

FMC_Add_New_Radius_Server_Gruppe_Teil_1

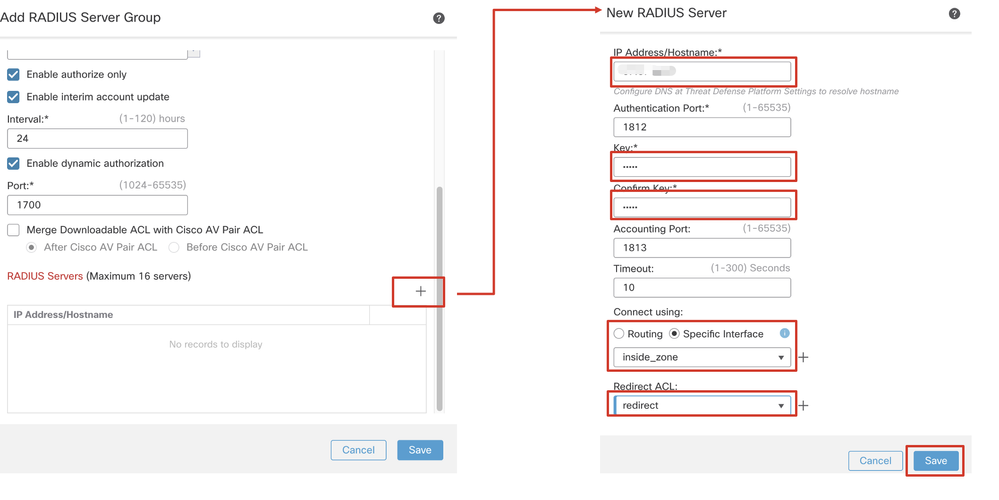

Schritt 7.2: Klicken Sie auf das Plus Symbol, um einen neuen Radius-Server hinzuzufügen. Geben Sie die ISE PSN IP Address/Hostname, Key an. Wählen Sie die specific interface Option zum Herstellen der Verbindung aus. Wählen Sie den Redirect ACL. Klicken Sie dann Saveauf, um den neuen Radius-Server zu speichern. Klicken Sie dann erneut aufSave, um die neue Radius-Server-Gruppe zu speichern.

FMC_Add_New_Radius_Server_Gruppe_Teil_2

FMC_Add_New_Radius_Server_Gruppe_Teil_2

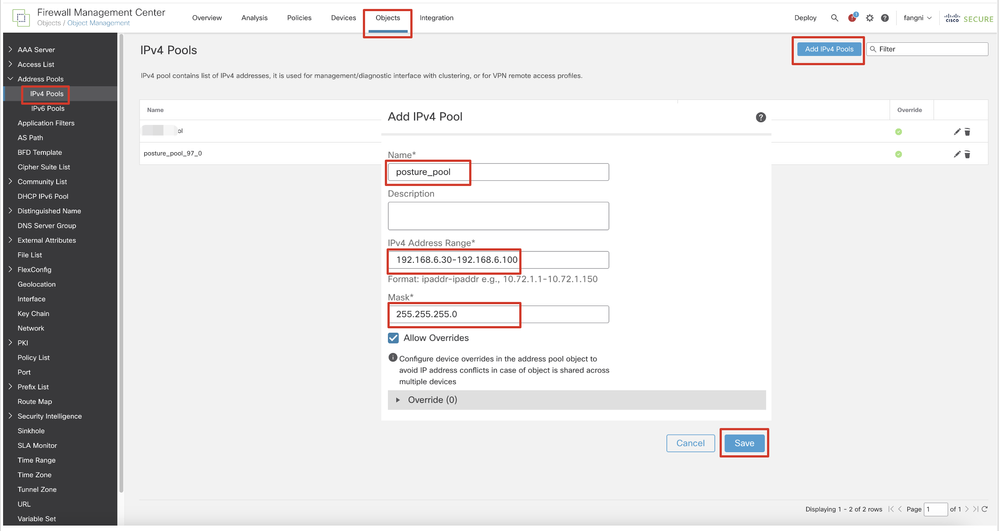

Schritt 8: Navigieren Sie zu Objects > Object Management > Address Pools > IPv4 Pools. Klicken Sie aufAdd IPv4 Pools, und geben Sie das Name, IPv4 Address Rangeund Maskan. Klicken Sie dann auf Save.

FMC_Add_New_Pool

FMC_Add_New_Pool

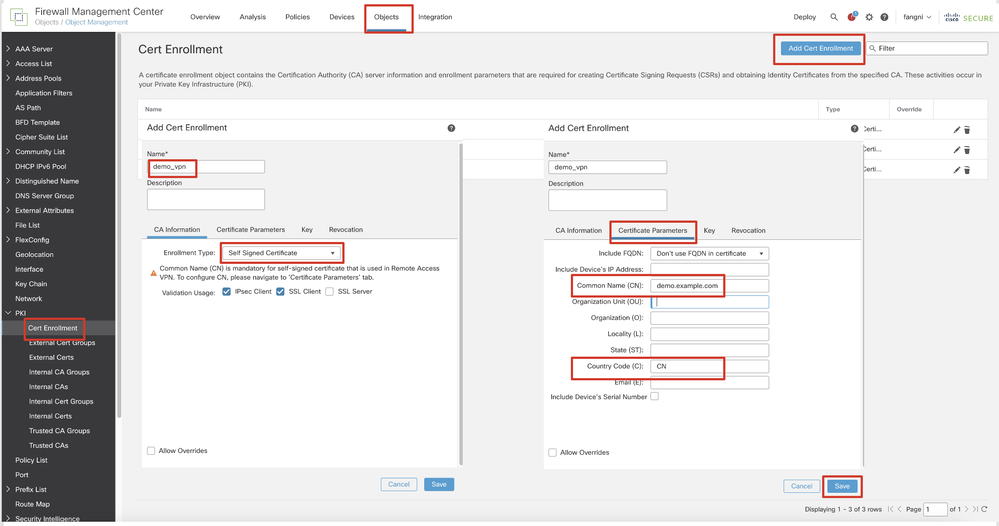

Schritt 9. Navigieren Sie zu Certificate Objects > Object Management > PKI > Cert Enrollment. Klicken Sie Add Cert Enrollmentauf, geben Sie einen Namen an, und wählen Sie Self Signed Certificateaus Enrollment Type. Klicken Sie auf die Certificate Parameters Registerkarte, und geben Sie Common Name und Country Code an. Klicken Sie dann auf Save.

FMC_Add_New_Cert_Enrollment

FMC_Add_New_Cert_Enrollment

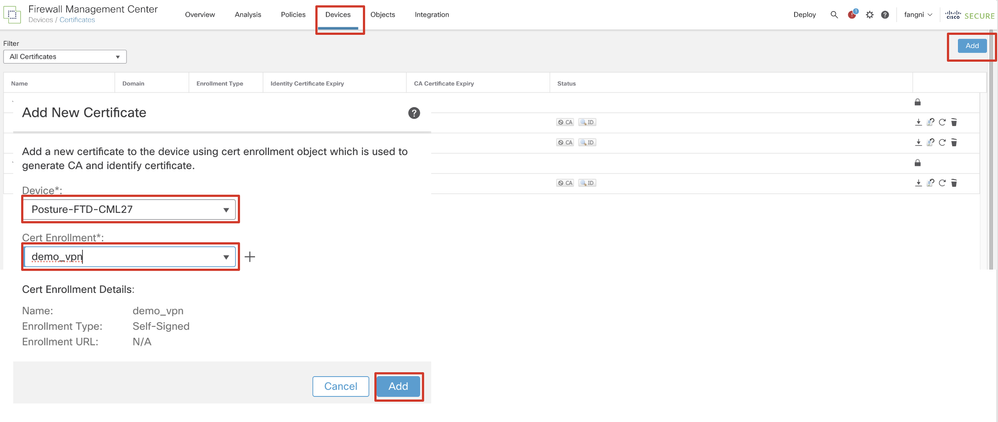

Schritt 10. Navigieren Sie zu Devices > Certificates. Klicken Sie aufAdd, wählen Sie den FTD-Namen unter Device, und wählen Sie die zuvor konfigurierte Registrierung unter Cert Enrollment aus. Klicken Sie auf .Add

FMC_Add_New_CERT_TO_FTD

FMC_Add_New_CERT_TO_FTD

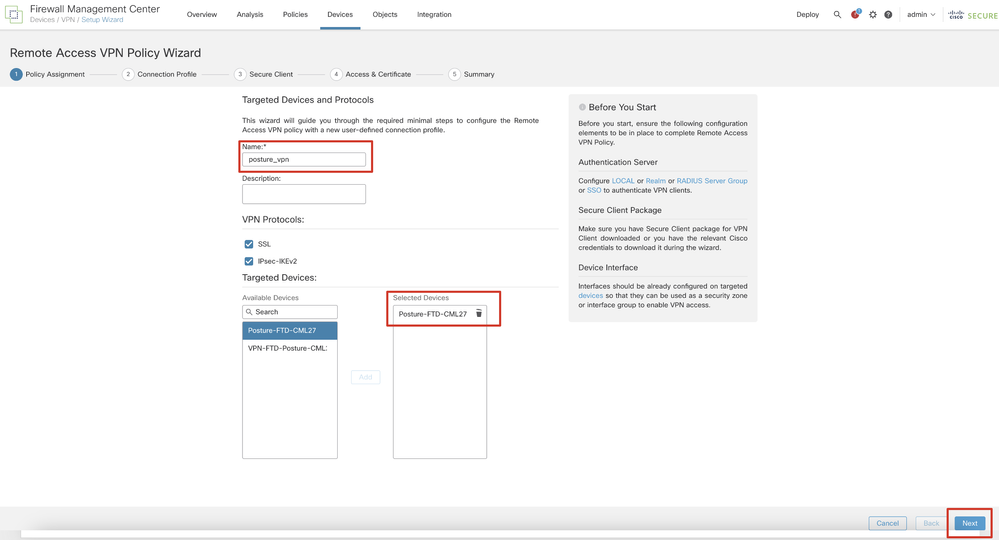

Schritt 11. Navigieren Sie zu Devices > VPN > Remote Access. Klicken Sie auf .Add

Schritt 11.1: Geben Sie den Namen an, und fügen Sie die FTD zu Selected Devices hinzu. Klicken Sie auf .Next

FMC_New_RAVPN_Assistent_1

FMC_New_RAVPN_Assistent_1

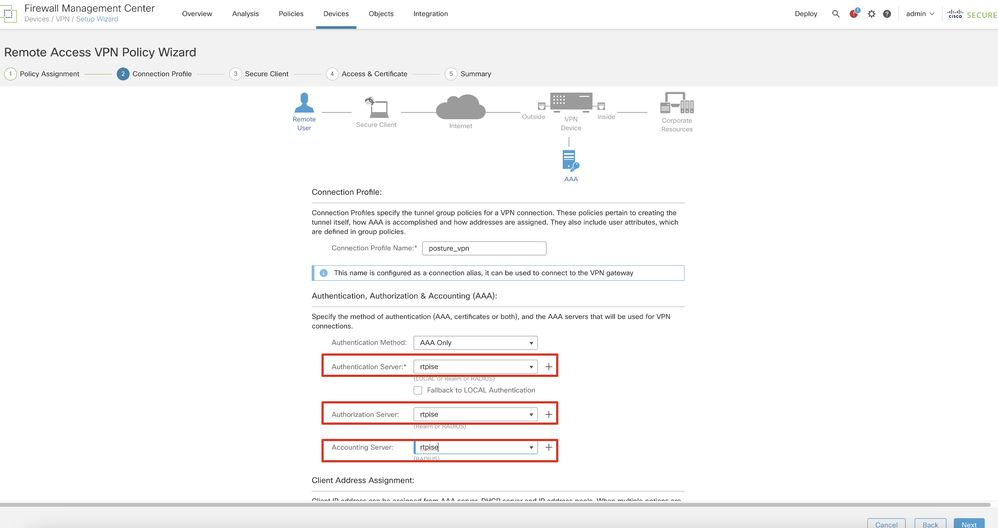

Schritt 11.2: Wählen Sie die zuvor konfigurierte Servergruppe für den Radius im Authentication Server, Authorization Server, Accounting Server. Blättern Sie auf der Seite nach unten.

FMC_New_RAVPN_Assistent_2

FMC_New_RAVPN_Assistent_2

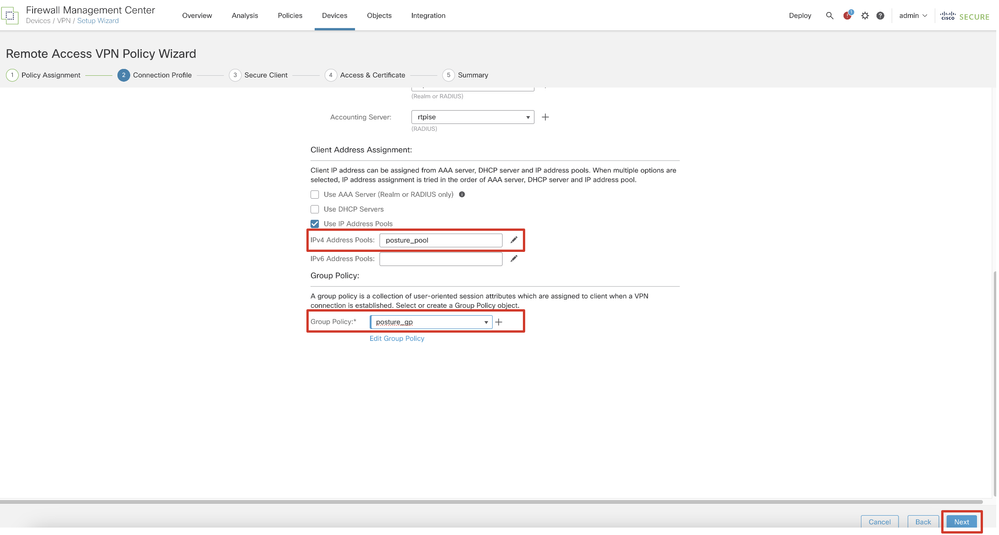

Schritt 11.3: Wählen Sie den zuvor konfigurierten Poolnamen in IPv4 Address Pools. Wählen Sie die zuvor konfigurierte Gruppenrichtlinie in Group Policyaus. Klicken Sie auf Next.

FMC_New_RAVPN_Wizard_3

FMC_New_RAVPN_Wizard_3

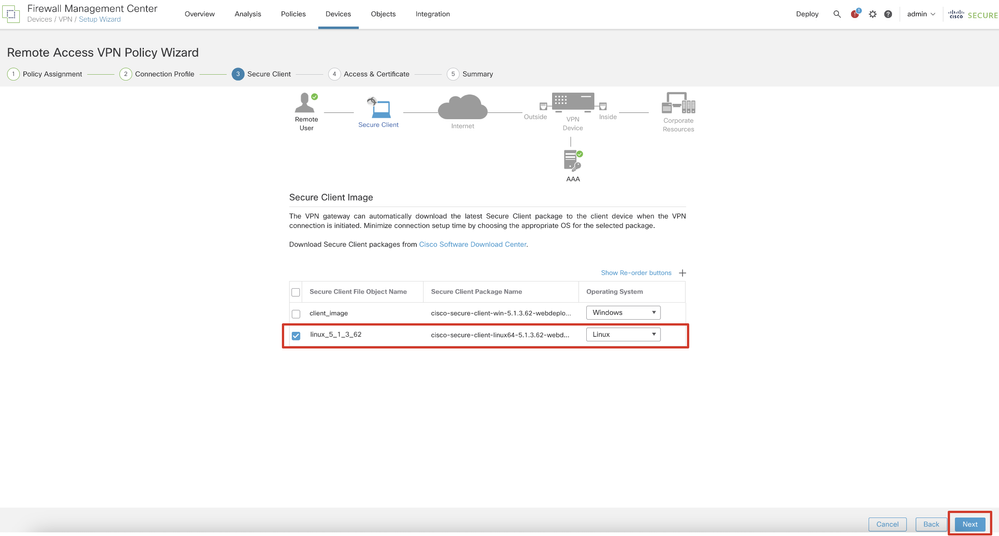

Schritt 11.4: Aktivieren Sie das Kontrollkästchen des Linux-Abbilds. Klicken Sie auf .Next

FMC_New_RAVPN_Assistent_4

FMC_New_RAVPN_Assistent_4

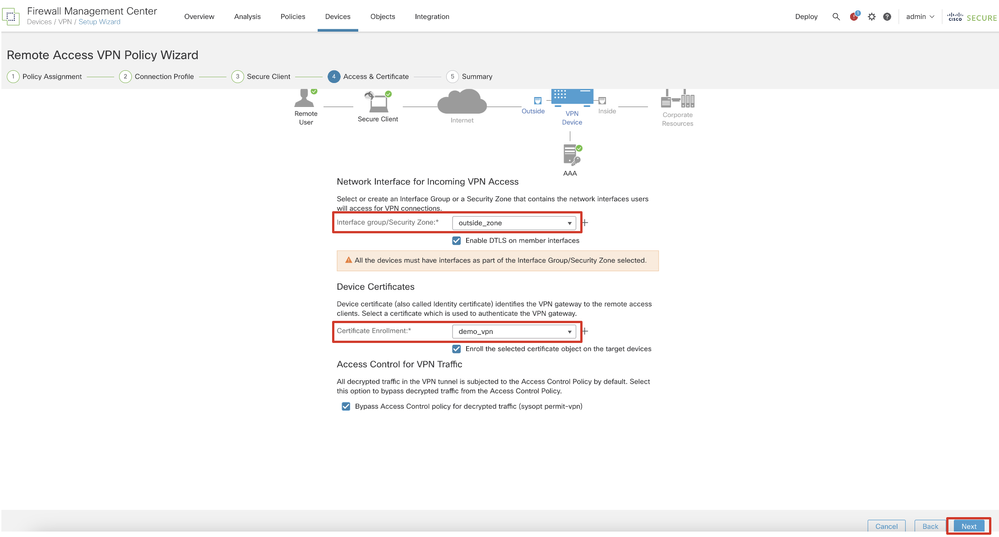

Schritt 11.5: Wählen Sie die Schnittstelle der VPN-Schnittstelle aus. Wählen Sie die Zertifizierung aus, die in Schritt 9 bei FTD registriert wurde. Klicken Sie auf .Next

FMC_New_RAVPN_Assistent_5

FMC_New_RAVPN_Assistent_5

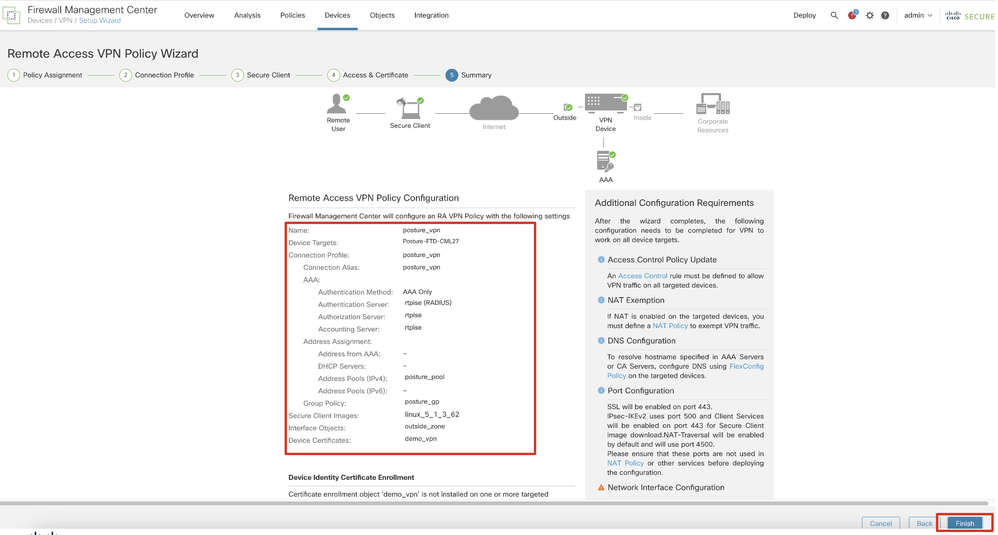

Schritt 11.6: Bestätigen Sie die verwandten Informationen auf der Zusammenfassungsseite. Wenn alles in Ordnung ist, klicken Sie auf Finish. Wenn Sie Änderungen vornehmen möchten, klicken Sie auf Back.

FMC_New_RAVPN_Assistent_6

FMC_New_RAVPN_Assistent_6

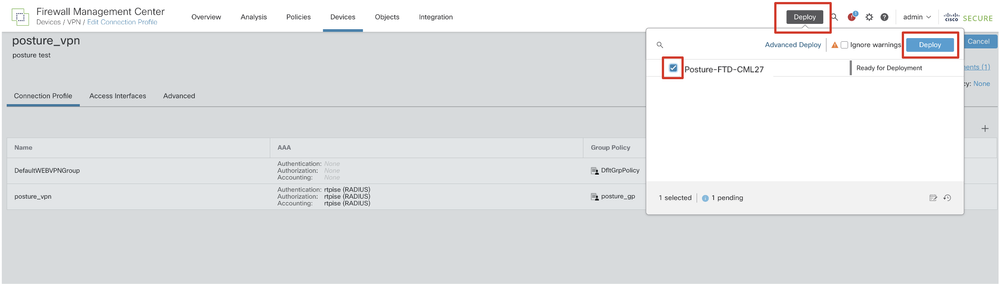

Schritt 12: Stellen Sie die neue Konfiguration in FTD bereit, um die Remote Access-VPN-Konfiguration abzuschließen.

FMC_Bereitstellung_FTD

FMC_Bereitstellung_FTD

Konfigurationen auf der ISE

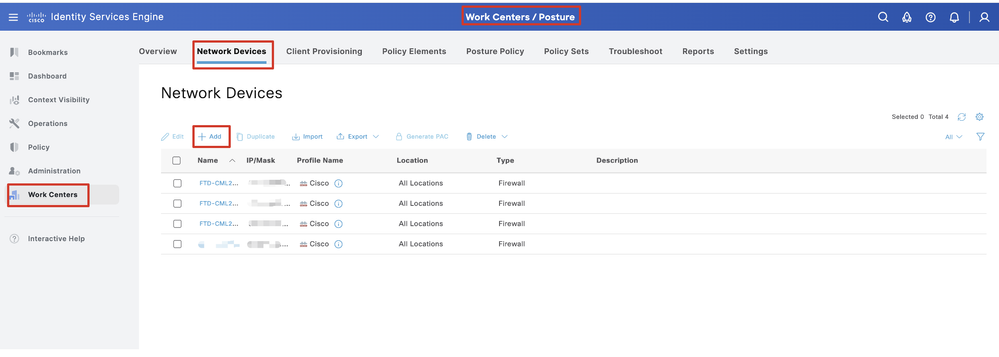

Konfigurationen auf der ISESchritt 13: Navigieren Sie zu Work Centers > Posture > Network Devices. Klicken Sie auf .Add

ISE_Hinzufügen_Neue_Geräte

ISE_Hinzufügen_Neue_Geräte

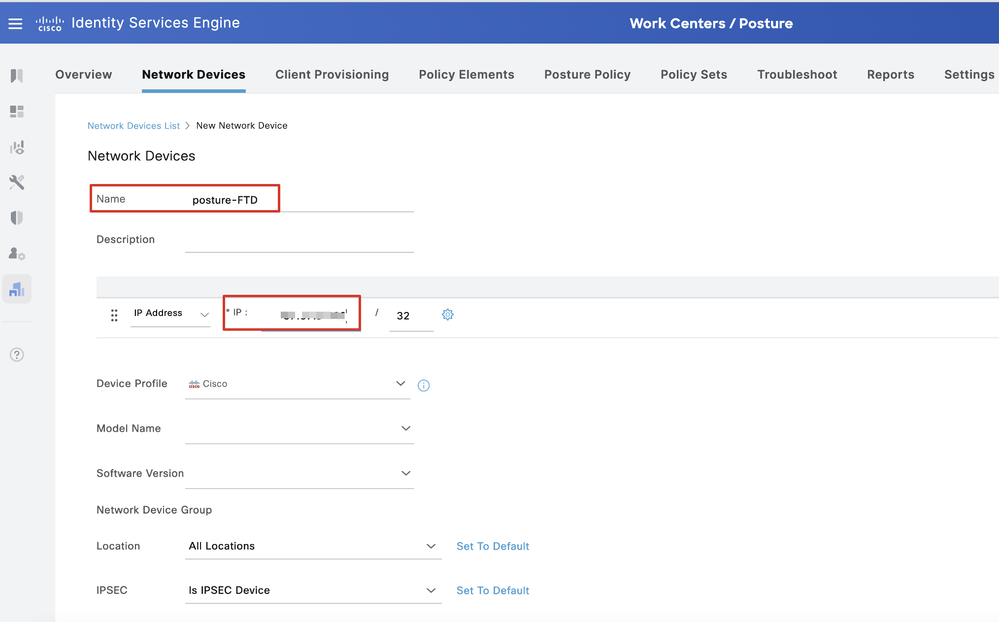

Schritt 13.1: Stellen Sie das bereit, Name, IP Addressund blättern Sie auf der Seite nach unten.

ISE_Hinzufügen_Neue_Geräte_1

ISE_Hinzufügen_Neue_Geräte_1

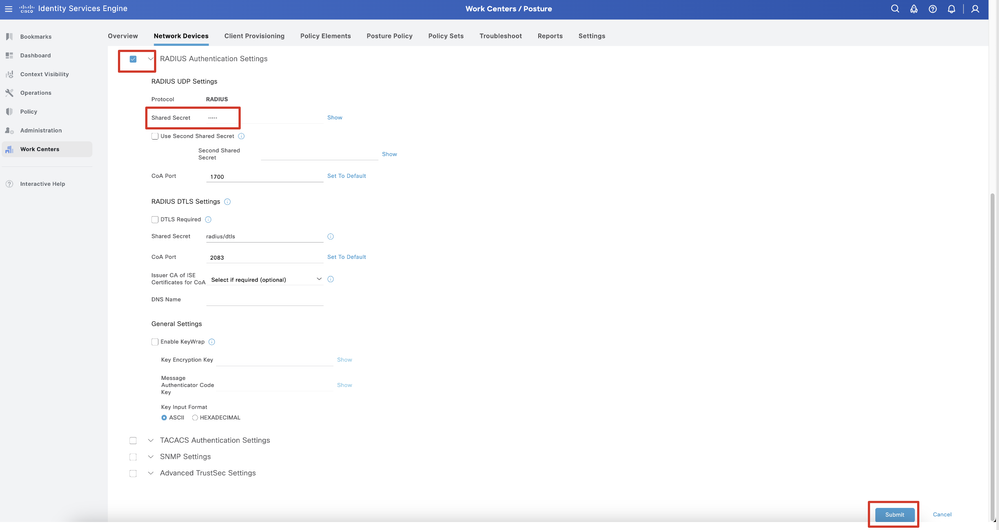

Schritt 13.2: Aktivieren Sie das Kontrollkästchen von RADIUS Authentication Settings. Stellen Sie die Shared Secret bereit. Klicken Sie auf .Submit

ISE_Hinzufügen_Neue_Geräte_2

ISE_Hinzufügen_Neue_Geräte_2

Schritt 14: Laden Sie den Paketnamen cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg von Cisco Software Download herunter, und vergewissern Sie sich, dass die Datei korrekt ist, indem Sie bestätigen, dass die MD5-Prüfsumme der heruntergeladenen Datei mit der Cisco Software Download-Seite übereinstimmt. Der Paketname cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg wurde in Schritt 1 erfolgreich heruntergeladen.

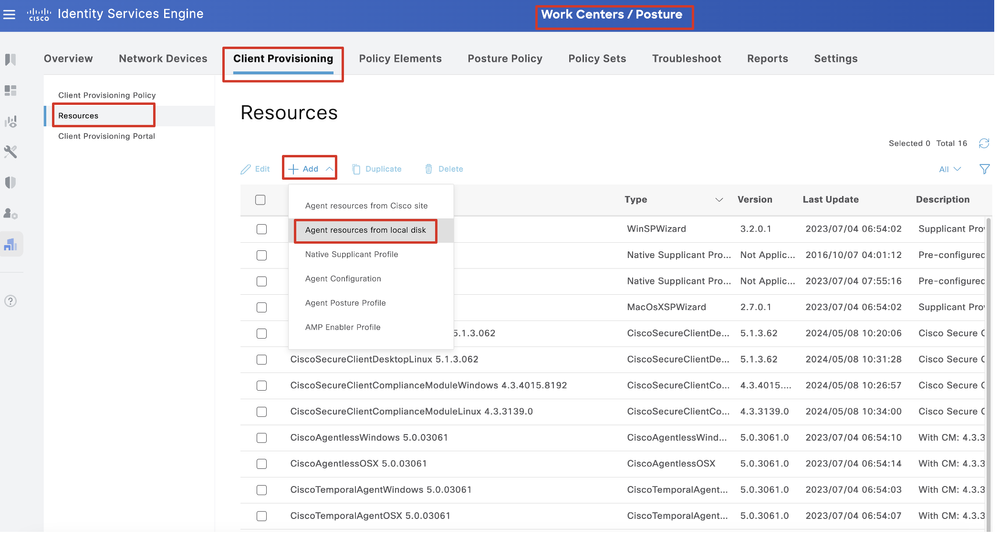

Schritt 15: Navigieren Sie zu Work Centers > Posture > Client Provisioning > Resources. Klicken Sie auf .Add Auswählen Agent resources from local disk.

ISE_Upload_Ressource

ISE_Upload_Ressource

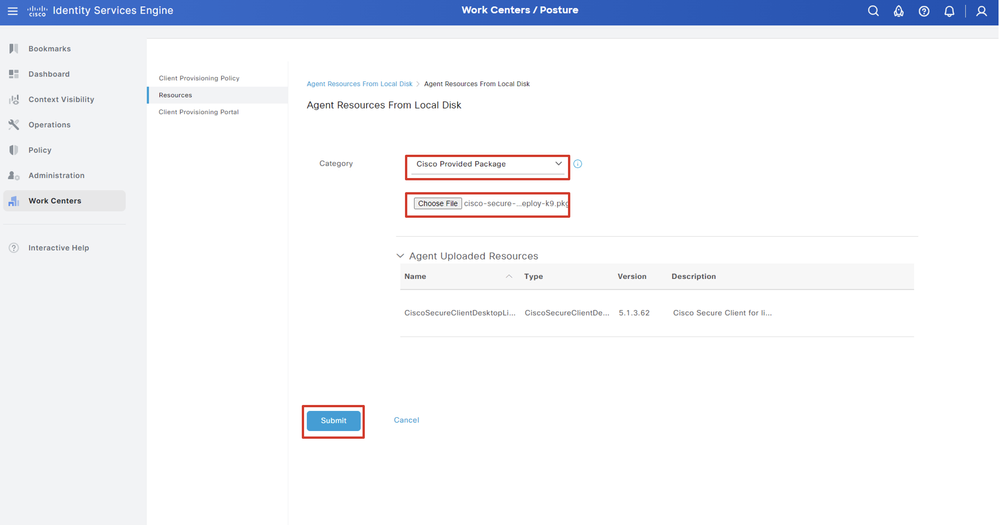

Schritt 15.1: Auswählen Cisco Provided Package. Klicken Sie hierChoose File, um cisco-secure-client-linux64-5.1.3.62-webdeploy-k9.pkg hochzuladen. Klicken Sie auf .Submit

ISE-Upload Ressourcen 1

ISE-Upload Ressourcen 1

Hinweis: Wiederholen Sie Schritt 14, um hochzuladen cisco-secure-client-linux64-4.3.3139.0-isecompliance-webdeploy-k9.pkg.

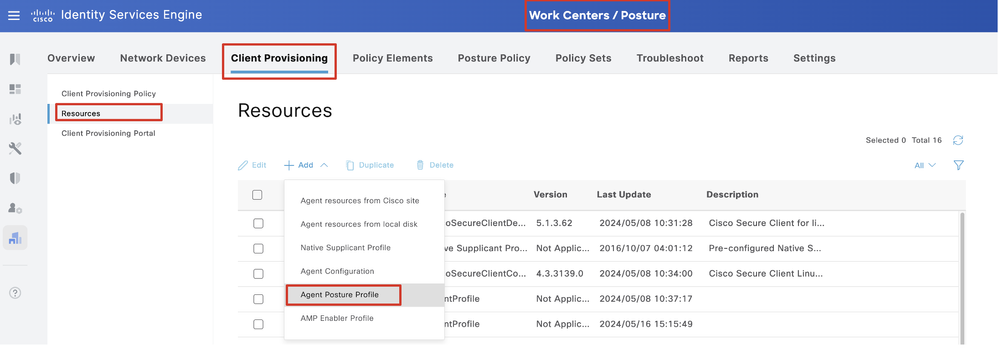

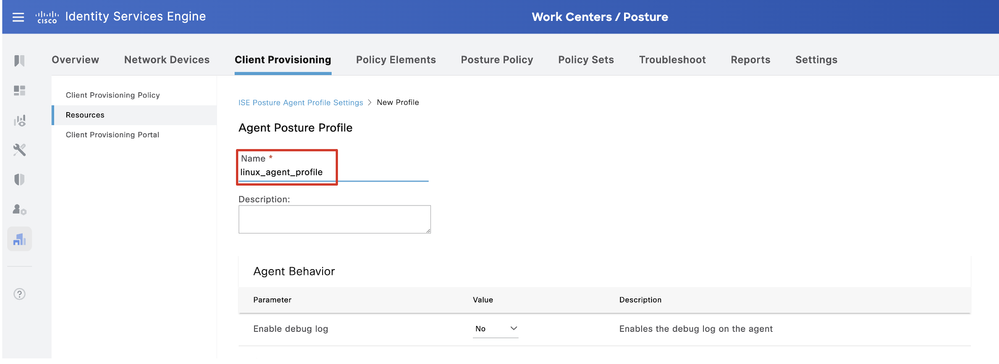

Schritt 16: Navigieren Sie zu Work Centers > Posture > Client Provisioning > Resources. Klicken Sie auf .Add Auswählen Agent Posture Profile.

ISE_Add_Agent_Status_Profil

ISE_Add_Agent_Status_Profil

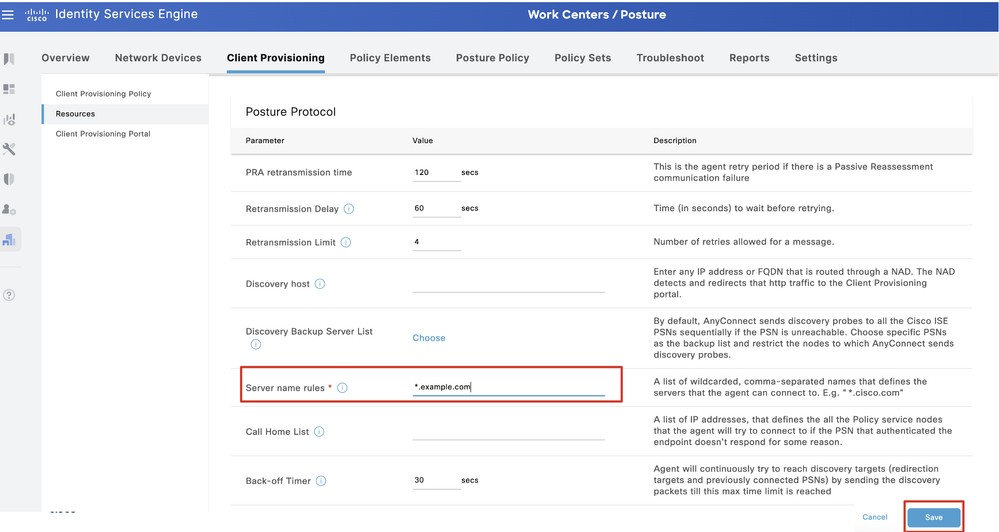

Schritt 16.1: Geben Sie die Name, Server name rules an, und behalten Sie den Rest als Standard bei. Klicken Sie auf .Save

Name: linux_agent_profile

Servernamen-Regeln: *.example.com

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_1

ISE_Add_Agent_Posture_Profile_2

ISE_Add_Agent_Posture_Profile_2

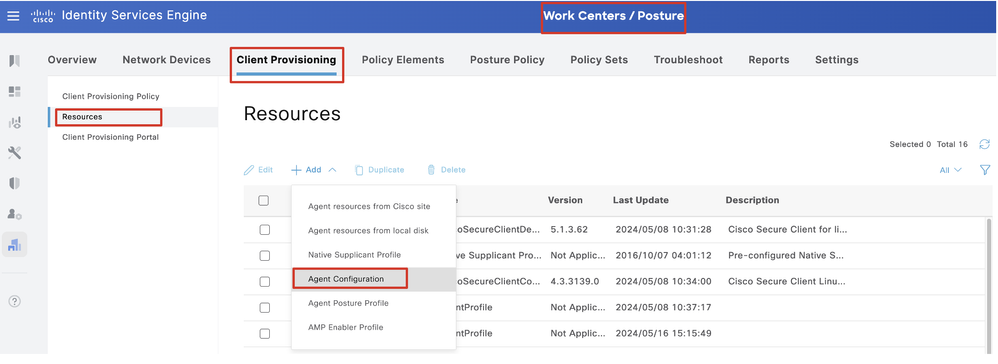

Schritt 17: Navigieren Sie zu Work Centers > Posture > Client Provisioning > Resources. Klicken Sie auf .Add Auswählen Agent Configuration.

ISE_Add_Agent_Konfiguration

ISE_Add_Agent_Konfiguration

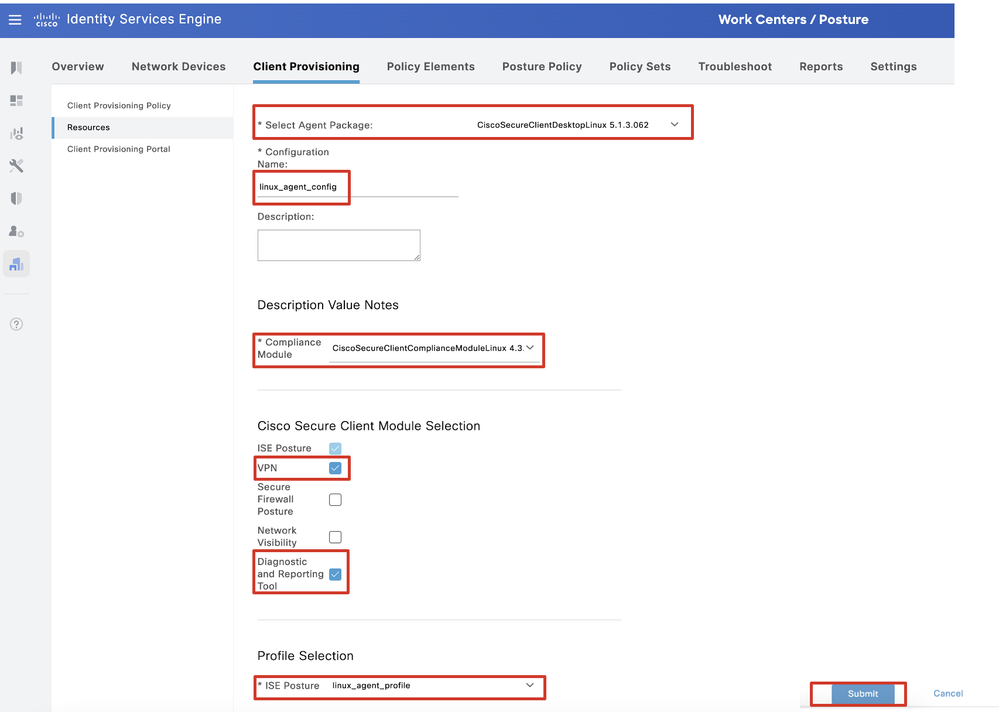

Schritt 17.2: Konfigurieren Sie die Details:

Agent-Paket auswählen: CiscoSecureClientDesktopLinux 5.1.3.062

Name: linux_agent_config

Compliance-Modul: CiscoSecureClientComplianceModuleLinux 4.3.3139.0

Aktivieren Sie das Kontrollkästchen von VPN, Diagnostic and Reporting Tool

Profilauswahl ISE-Status: linux_agent_profile

Klicken Sie auf .Submit

ISE_Add_Agent_Konfiguration_1

ISE_Add_Agent_Konfiguration_1

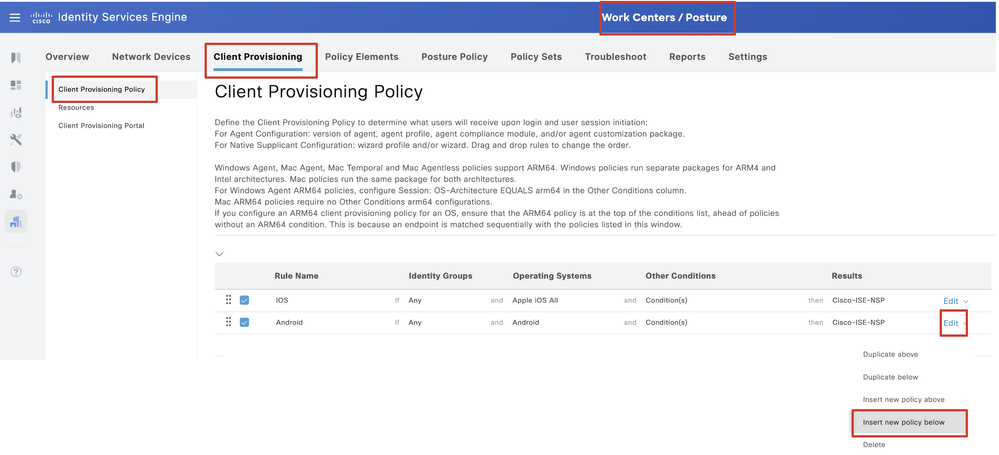

Schritt 18: Navigieren Sie zu Work Centers > Posture > Client Provisioning > Client Provisioning Policy. Klicken Sie Edit auf das Ende eines beliebigen Regelnamens. Auswählen Insert new policy below.

ISE_Add_New_Provisioning_Policy

ISE_Add_New_Provisioning_Policy

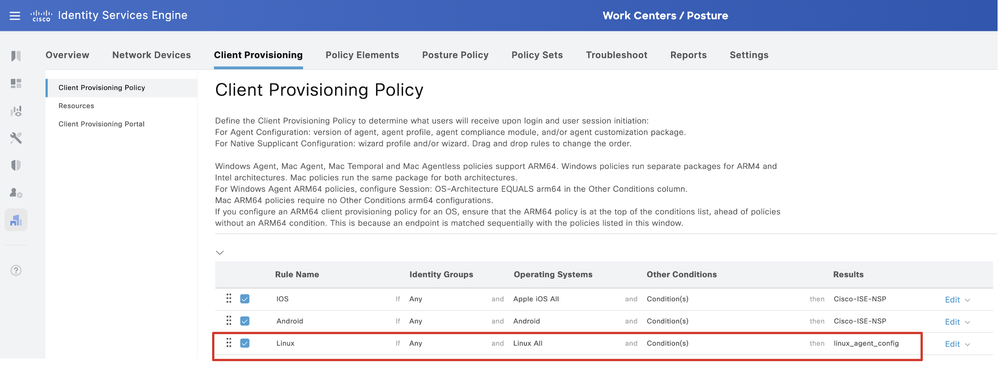

Schritt 18.1: Konfigurieren Sie die Details:

Regelname: Linux

Betriebssysteme: Linux Alle

Ergebnisse: linux_agent_config

Klicken Sie auf Done und Save.

ISE_Hinzufügen_Neu_Bereitstellung_Richtlinie_1

ISE_Hinzufügen_Neu_Bereitstellung_Richtlinie_1

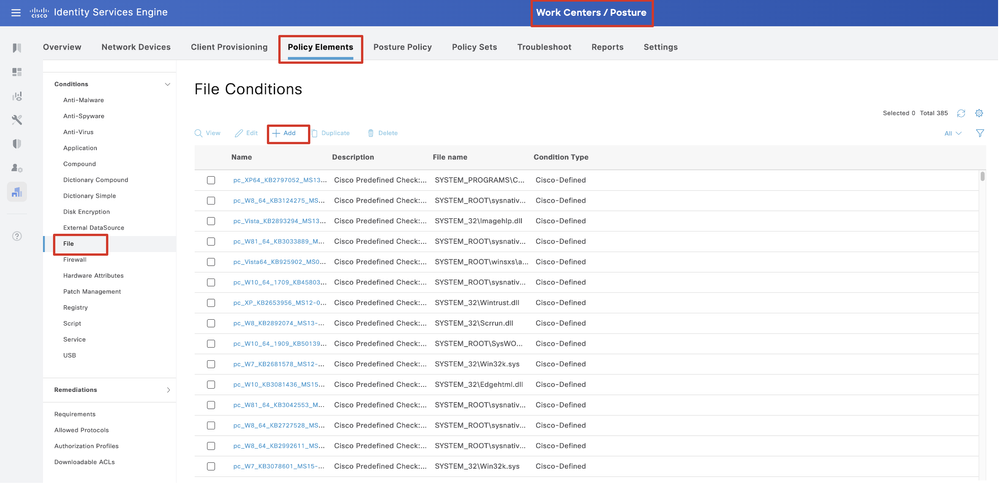

Schritt 19: Navigieren Sie zu Work Centers > Posture > Policy Elements > Conditions > File. Klicken Sie auf .Add

ISE_Add_New_File_Condition

ISE_Add_New_File_Condition

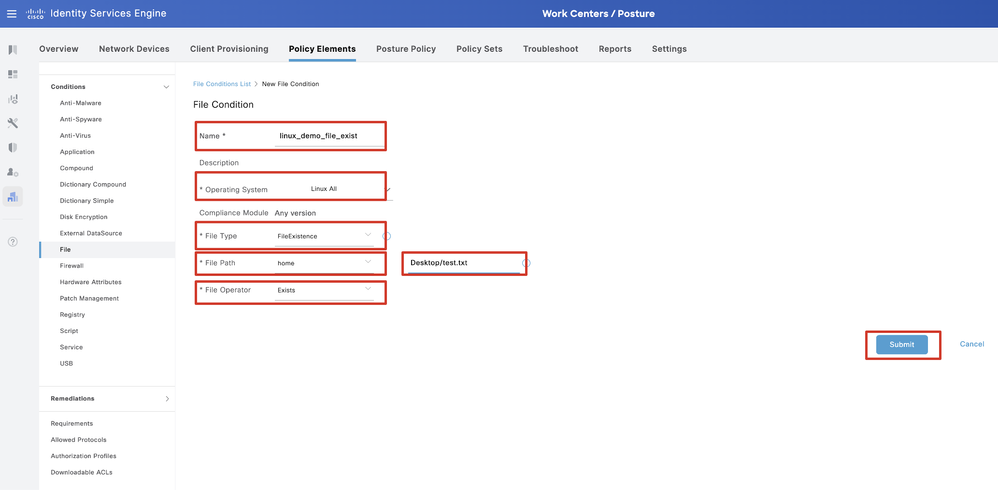

Schritt 19.1: Konfigurieren Sie die Details:

Name: linux_demo_file_exist

Betriebssysteme: Linux Alle

Dateityp: FileExistence

Dateipfad: home, Desktop/test.txt

Dateioperator: existiert

Klicken Sie auf .Submit

ISE_Hinzufügen_Neue_Datei_Bedingung_1

ISE_Hinzufügen_Neue_Datei_Bedingung_1

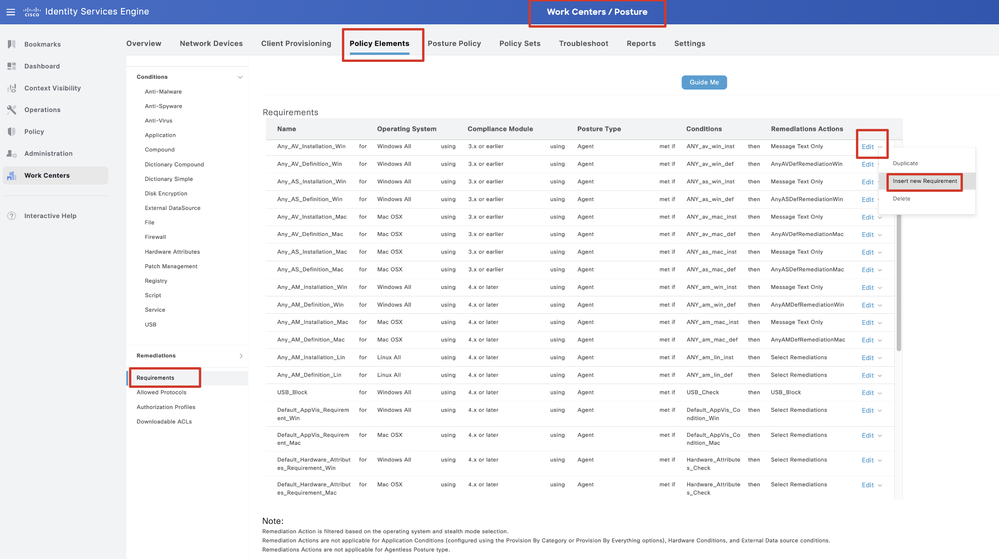

Schritt 20: Navigieren Sie zu Work Centers > Posture > Policy Elements > Requirements. Klicken Sie Edit auf das Ende eines beliebigen Regelnamens. Auswählen Insert new Requirement.

ISE_Hinzufügen_Neu_Status_Anforderung

ISE_Hinzufügen_Neu_Status_Anforderung

Schritt 20.1: Konfigurieren Sie die Details:

Name: Test_exist_linux

Betriebssysteme: Linux Alle

Compliance-Modul: 4.x oder spätere Version

Statustyp: Agent

Bedingungen: linux_demo_file_exist

Klicken Sie auf Done und Save.

ISE_Hinzufügen_Neu_Status_Anforderung_1

ISE_Hinzufügen_Neu_Status_Anforderung_1

Hinweis: Ab sofort werden nur Shell-Skripts für Linux-Agenten als Problembehebung unterstützt.

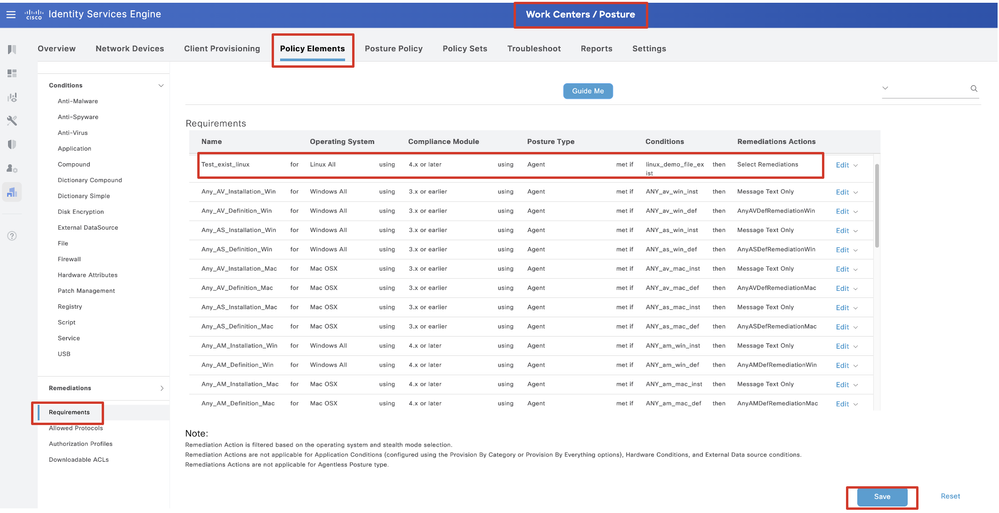

Schritt 21: Navigieren Sie zu Work Centers > Posture > Policy Elements > Authorization Profiles. Klicken Sie auf .Add

Schritt 21.1: Konfigurieren Sie die Details:

Name: unknown_redirect

Aktivieren Sie das Kontrollkästchen von Web Redirection(CWA,MDM,NSP,CPP)

Auswählen Client Provisioning(Posture)

ACL: umleiten

Wert: Client Provisioning Portal (Standard)

ISE_Add_New_Authorization_Profile_Redirect_1

ISE_Add_New_Authorization_Profile_Redirect_1

Hinweis: Diese ACL-Namensweiterleitung muss mit dem entsprechenden, für FTD konfigurierten ACL-Namen übereinstimmen.

Schritt 21.2: Wiederholen Sie den Schritt, Add um weitere zwei Autorisierungsprofile für nicht konforme und konforme Endpunkte mit den Details zu erstellen.

Name: nicht_konformes_Profil

DACL-Name: DENY_ALL_IPv4_TRAFFIC

Name: compliant_profile

DACL-Name: PERMIT_ALL_IPv4_TRAFFIC

Hinweis: Die DACL für kompatible oder nicht kompatible Endgeräte muss entsprechend den tatsächlichen Anforderungen konfiguriert werden.

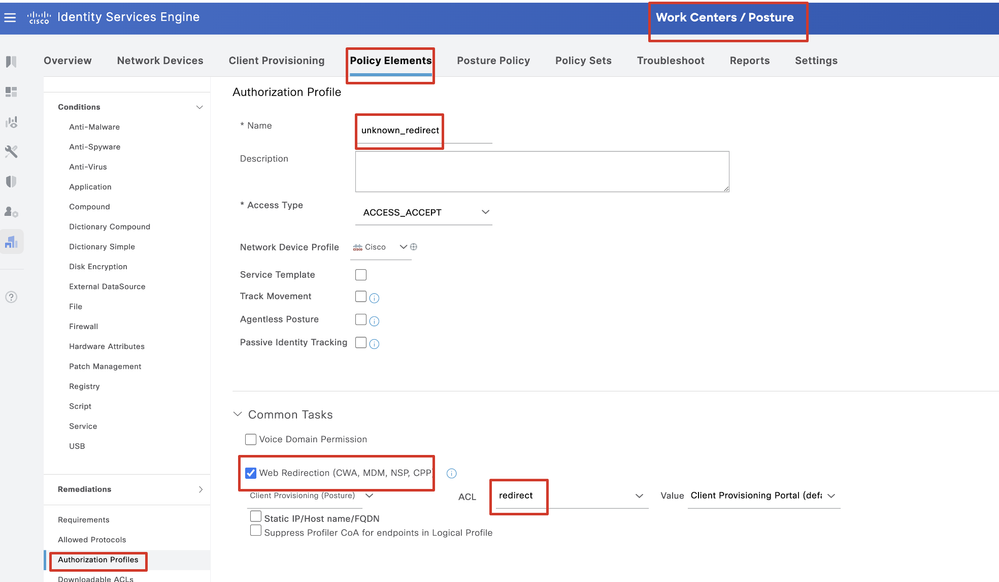

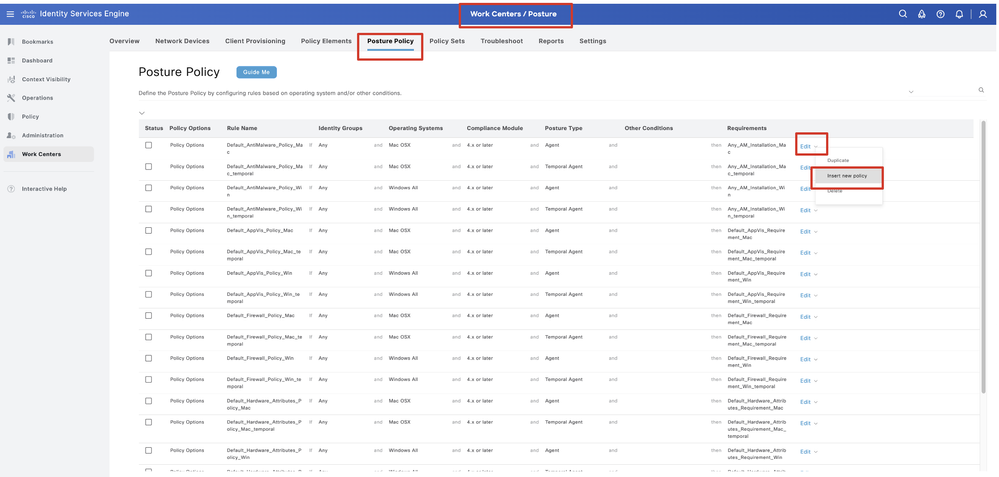

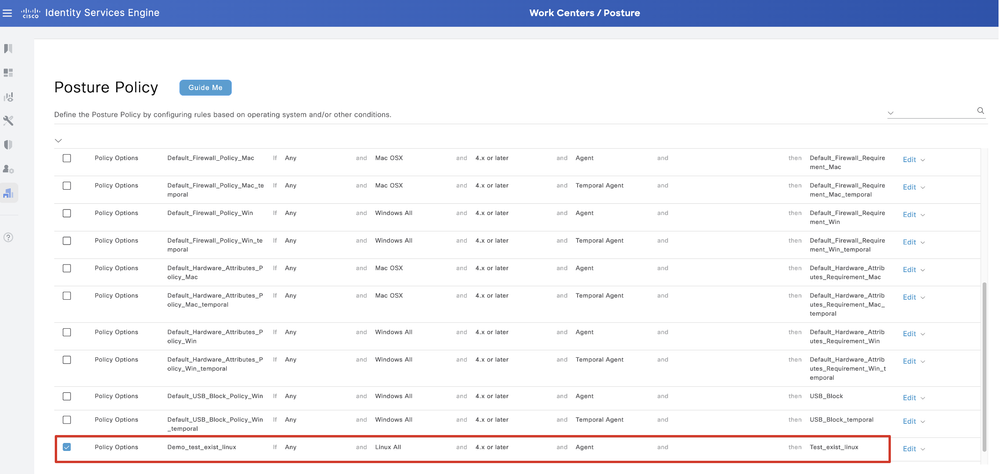

Schritt 22: Navigieren Sie zu Work Centers > Posture > Posture Policy. Klicken Sie Edit am Ende einer Regel auf. Auswählen Insert new policy.

ISE_Hinzufügen_Neuer_Status_Richtlinie

ISE_Hinzufügen_Neuer_Status_Richtlinie

Schritt 22.1: Konfigurieren Sie die Details:

Regelname: Demo_test_exist_linux

Identitätsgruppen: Alle

Betriebssysteme: Linux Alle

Compliance-Modul: 4.x oder spätere Version

Statustyp: Agent

Voraussetzungen: Test_exist_linux

Klicken Sie auf Done und Save.

ISE_Hinzufügen_Neu_Status_Richtlinie_1

ISE_Hinzufügen_Neu_Status_Richtlinie_1

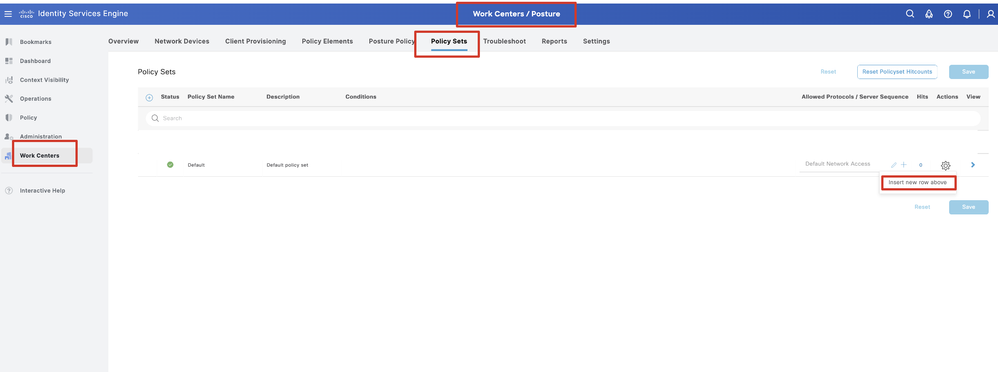

Schritt 23: Navigieren Sie zu Work Centers > Posture > Policy Sets. Klicken Sie auf Insert new row above.

ISE_Hinzufügen_Neu_Policy_Set

ISE_Hinzufügen_Neu_Policy_Set

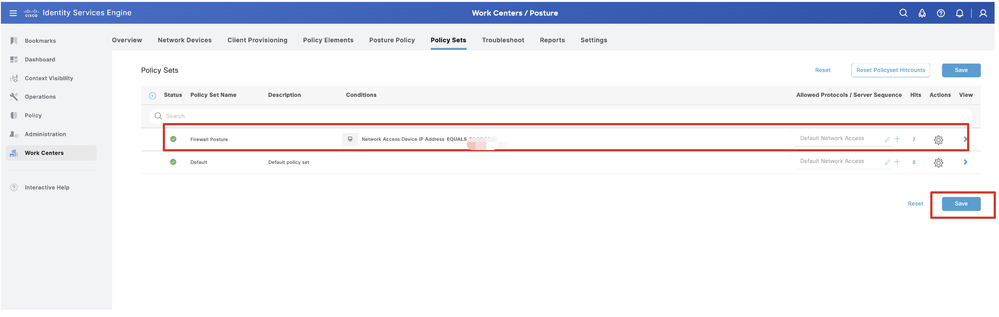

Schritt 23.1: Konfigurieren Sie die Details:

Richtliniensatzname: Firewall-Status

Bedingungen: IP-Adresse des Netzwerkzugriffsgeräts ENTSPRICHT [FTD-IP-Adresse]

Klicken Sie auf . Save

ISE_Hinzufügen_Neue_Richtlinie_Festlegen_1

ISE_Hinzufügen_Neue_Richtlinie_Festlegen_1

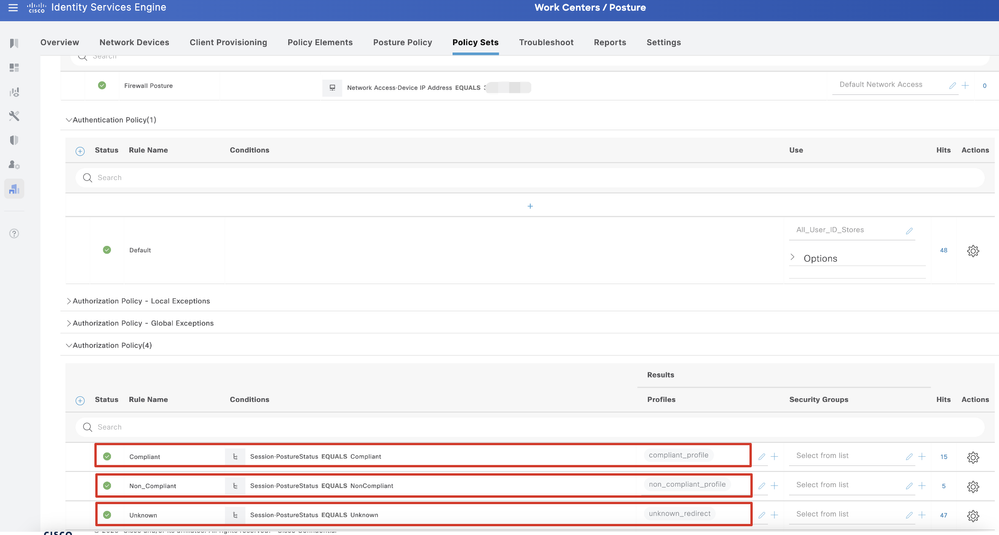

Schritt 23.2: Klicken Sie >, um den Richtliniensatz einzugeben. Erstellen Sie neue Autorisierungsregeln für den Status "Compliance", "Compliance nicht" und "Unbekannt". Klicken Sie auf .Save

Konformität mit compliance_profile

Nicht konform mit nicht konformem Profil

Unbekannt mit unknown_redirect

ISE_Hinzufügen_Neue_Richtlinie_Festlegen_2

ISE_Hinzufügen_Neue_Richtlinie_Festlegen_2

Konfigurationen unter Ubuntu

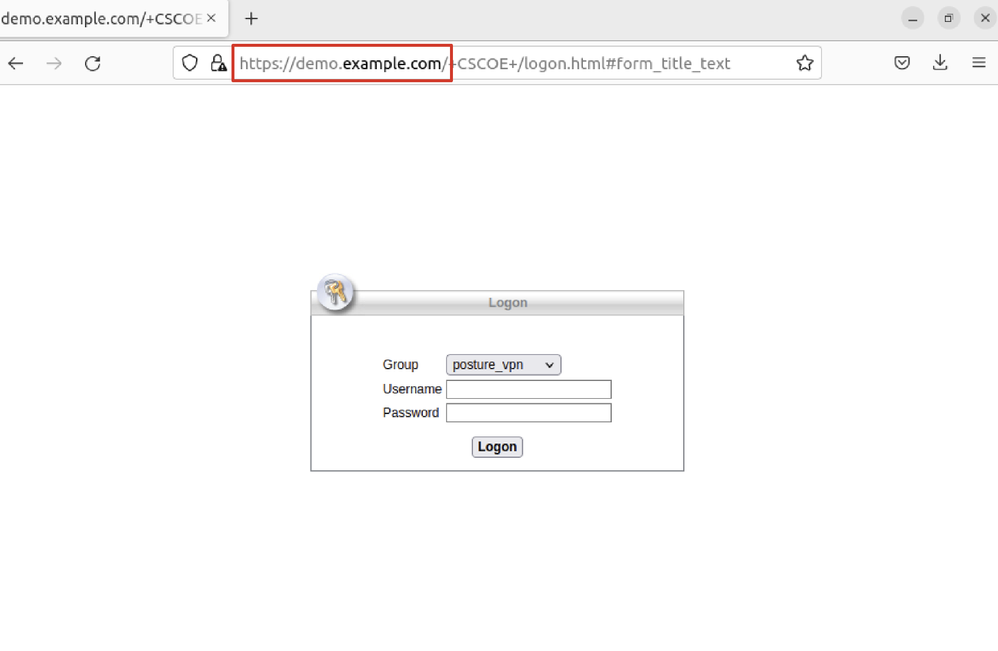

Konfigurationen unter UbuntuSchritt 24: Melden Sie sich über die Benutzeroberfläche beim Ubuntu-Client an. Öffnen Sie den Browser, um sich beim VPN-Portal anzumelden. In diesem Beispiel ist dies demo.example.com.

Ubuntu-Browser_VPN_Anmeldung

Ubuntu-Browser_VPN_Anmeldung

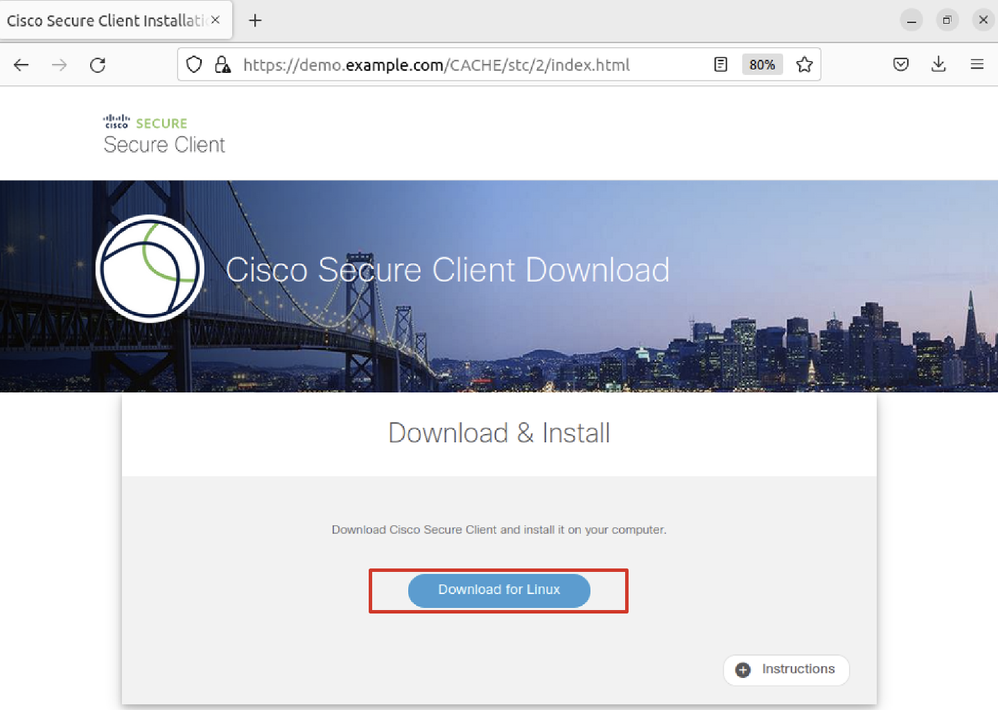

Schritt 25: Klicken Sie auf .Download for Linux

Ubuntu-Browser_VPN_Download_1

Ubuntu-Browser_VPN_Download_1

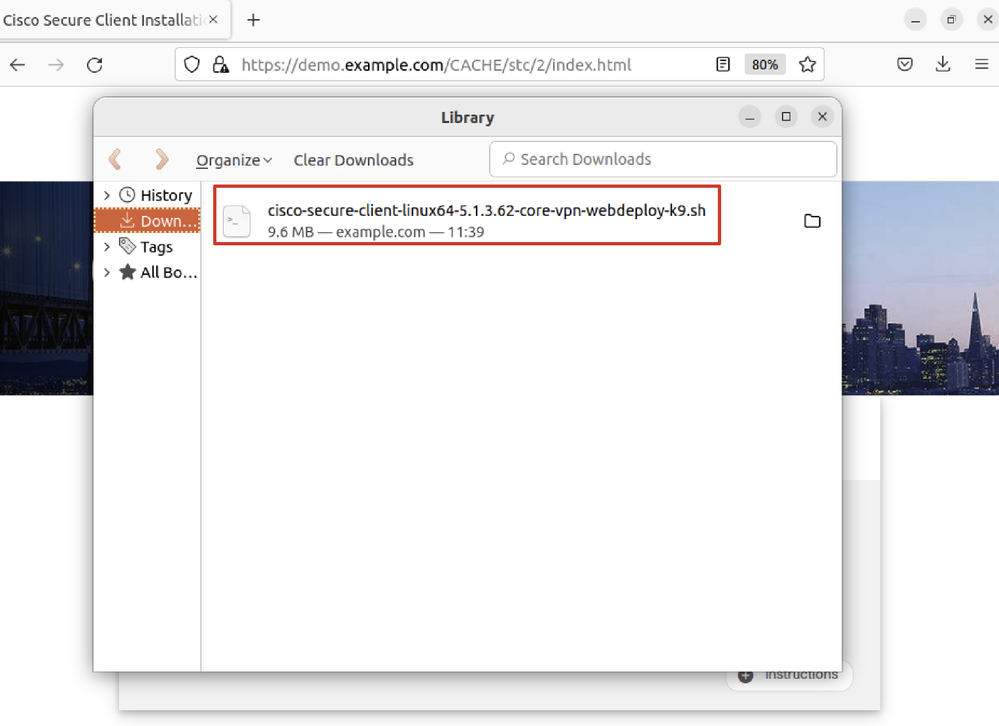

Der Name der heruntergeladenen Datei lautet cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh.

Ubuntu-Browser, VPN, Download 2

Ubuntu-Browser, VPN, Download 2

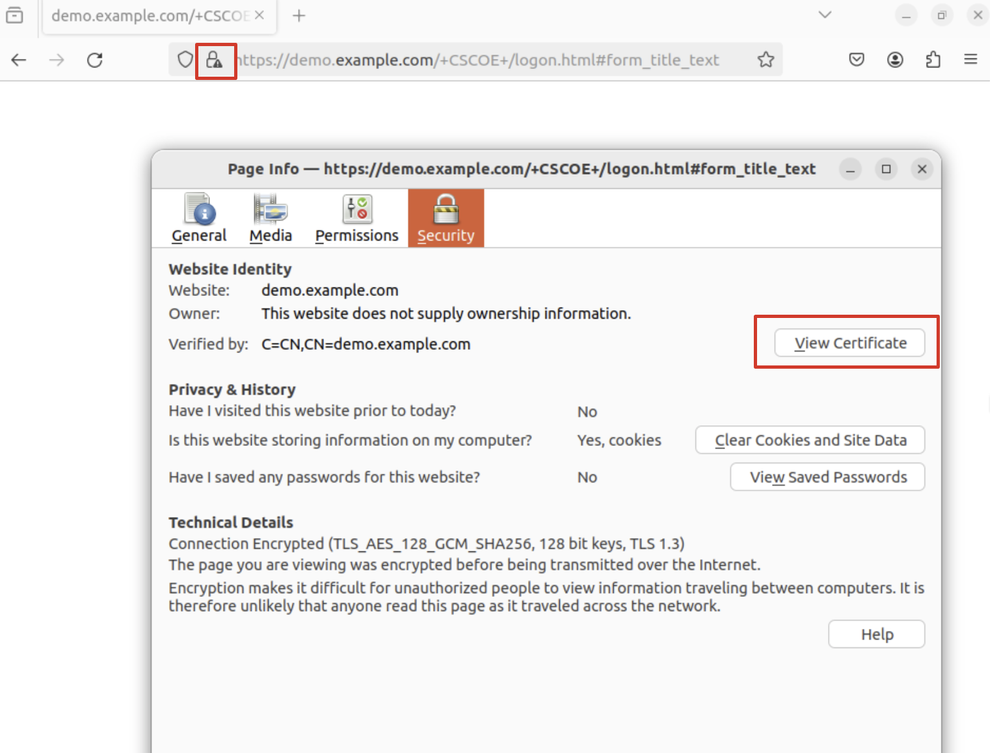

Schritt 26: Laden Sie das VPN-Zertifikat über den Browser herunter, und benennen Sie die Datei um in <Zertifikat>.crt. Dies ist das Beispiel, in dem Firefox zum Herunterladen des Zertifikats verwendet wird.

Ubuntu-Browser_VPN_Zertifikat_Herunterladen

Ubuntu-Browser_VPN_Zertifikat_Herunterladen

Schritt 27: Öffnen Sie das Terminal auf dem Ubuntu-Client. Navigieren Sie zu,path home/user/Downloads/ um Cisco Secure Client zu installieren.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

user@ubuntu22-desktop:~/Downloads$ sudo ./cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

[sudo] password for user:

Installing Cisco Secure Client...

Migrating /opt/cisco/anyconnect directory to /opt/cisco/secureclient directory

Extracting installation files to /tmp/vpn.zaeAZd/vpninst959732303.tgz...

Unarchiving installation files to /tmp/vpn.zaeAZd...

Starting Cisco Secure Client Agent...

Done!

Exiting now.

user@ubuntu22-desktop:~/Downloads$Schritt 28: Vertrauen Sie dem VPN-Portalzertifikat auf dem Ubuntu-Client.

user@ubuntu22-desktop:~$ cd Downloads/

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh demo-example-com.crt

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

CN = demo.example.com, C = CN

error 18 at 0 depth lookup: self-signed certificate

Error demo-example-com.crt: verification failed

user@ubuntu22-desktop:~/Downloads$ sudo cp demo-example-com.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

done.

user@ubuntu22-desktop:~/Downloads$ openssl verify demo-example-com.crt

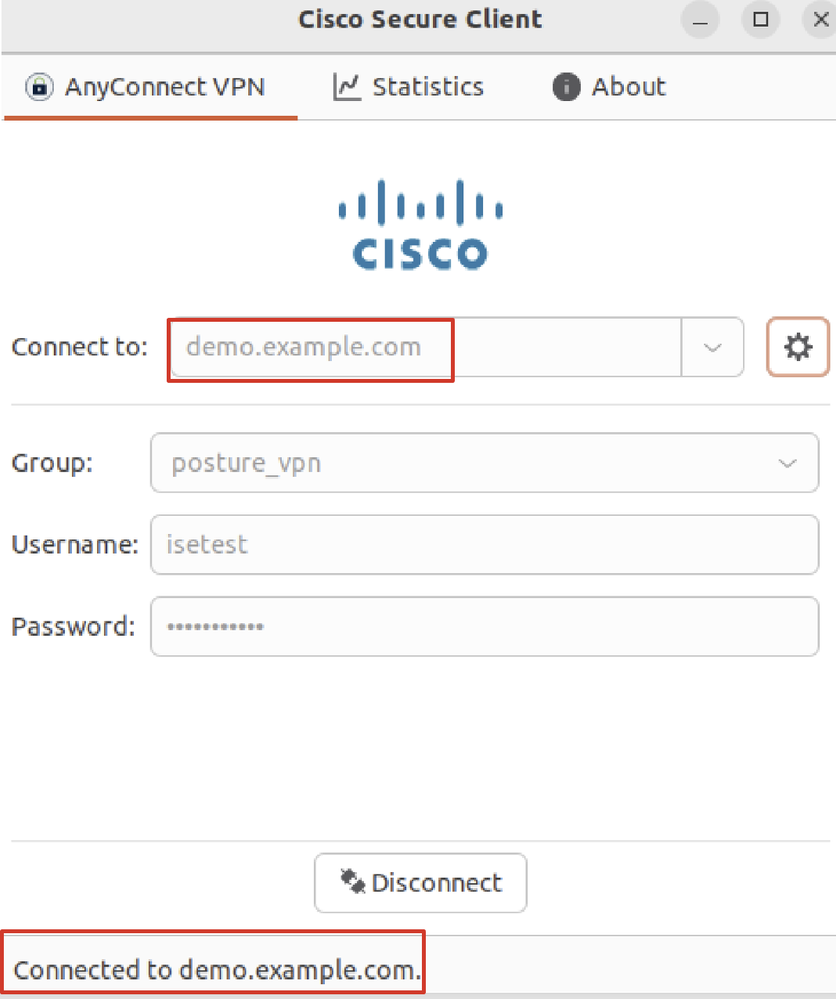

demo-example-com.crt: OKSchritt 29: Öffnen Sie Cisco Secure Client auf dem Ubuntu-Client, und stellen Sie eine Verbindung zwischen VPN und demo.example.com her.

Ubuntu_Secure_Client_Verbunden

Ubuntu_Secure_Client_Verbunden

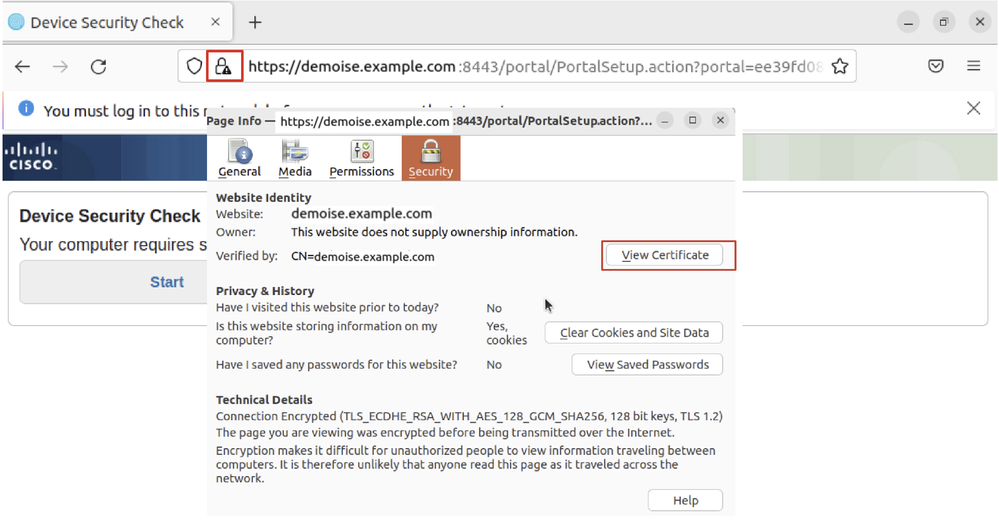

Schritt 30: Öffnen Sie den Browser, um auf eine Website zuzugreifen, die die Umleitung zum ISE CPP-Portal auslöst. Laden Sie das Zertifikat vom ISE CPP-Portal herunter, und benennen Sie die Datei um in <Zertifikat>.crt. Dies ist ein Beispiel für die Verwendung von Firefox zum Herunterladen.

Ubuntu-Browser_CPP_Zertifizierung_Herunterladen

Ubuntu-Browser_CPP_Zertifizierung_Herunterladen

Schritt 30.1: Vertrauen Sie dem ISE CPP-Portalzertifikat auf dem Ubuntu-Client.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ sudo cp ise-cert.crt /usr/local/share/ca-certificates/

user@ubuntu22-desktop:~/Downloads$ sudo update-ca-certificates

Updating certificates in /etc/ssl/certs...

rehash: warning: skipping ca-certificates.crt,it does not contain exactly one certificate or CRL

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

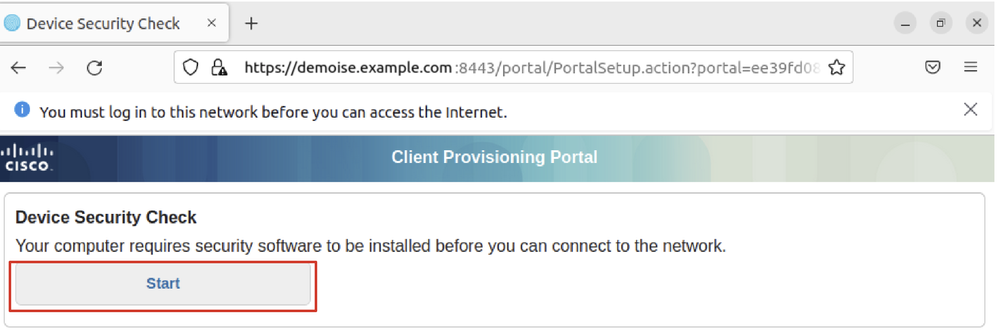

done.Schritt 31: Klicken Sie Start auf das ISE CPP-Portal.

Ubuntu-Browser_CPP_Start

Ubuntu-Browser_CPP_Start

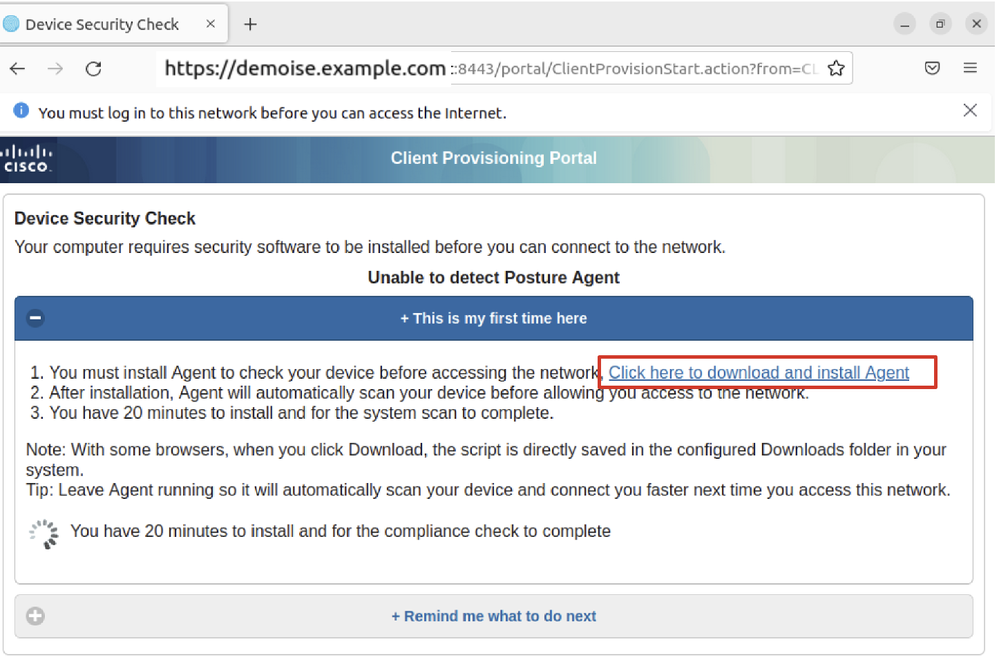

Schritt 32. Click here to download and install Agent.

Ubuntu-Browser_CPP_Download_Status

Ubuntu-Browser_CPP_Download_Status

Schritt 33: Öffnen Sie das Terminal auf dem Ubuntu-Client. Navigieren Sie zum Pfadhome/user/Downloads/, um das Statusmodul zu installieren.

user@ubuntu22-desktop:~/Downloads$ ls

cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

cisco-secure-client-linux64-5.1.3.62-core-vpn-webdeploy-k9.sh

demo-example-com.crt

ise-cert.crt

user@ubuntu22-desktop:~/Downloads$ chmod +x cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$

user@ubuntu22-desktop:~/Downloads$ ./cisco-secure-client-ise-network-assistant-linux64-5.1.3.62_demoise.example.com_8443_0NcLgcMURfyZmR6HoLmLZg.sh

Cisco Network Setup Assistant

(c) 2022-2024 Cisco Systems, Inc. Cisco, Cisco Systems and Cisco Systems logo are registered trademarks of Cisco Systems, Inc and/or its affiliates in the U.S. and certain other countries.

Cisco ISE Network Setup Assistant started. Version - 5.1.3.62

Trusted and Secure Connection

You are connected to

demoise.example.com

whose identity has been certified. Your connection to this website is encrypted.

Downloading Cisco Secure Client...

Downloading remote package...

Running Cisco Secure Client - Downloader...

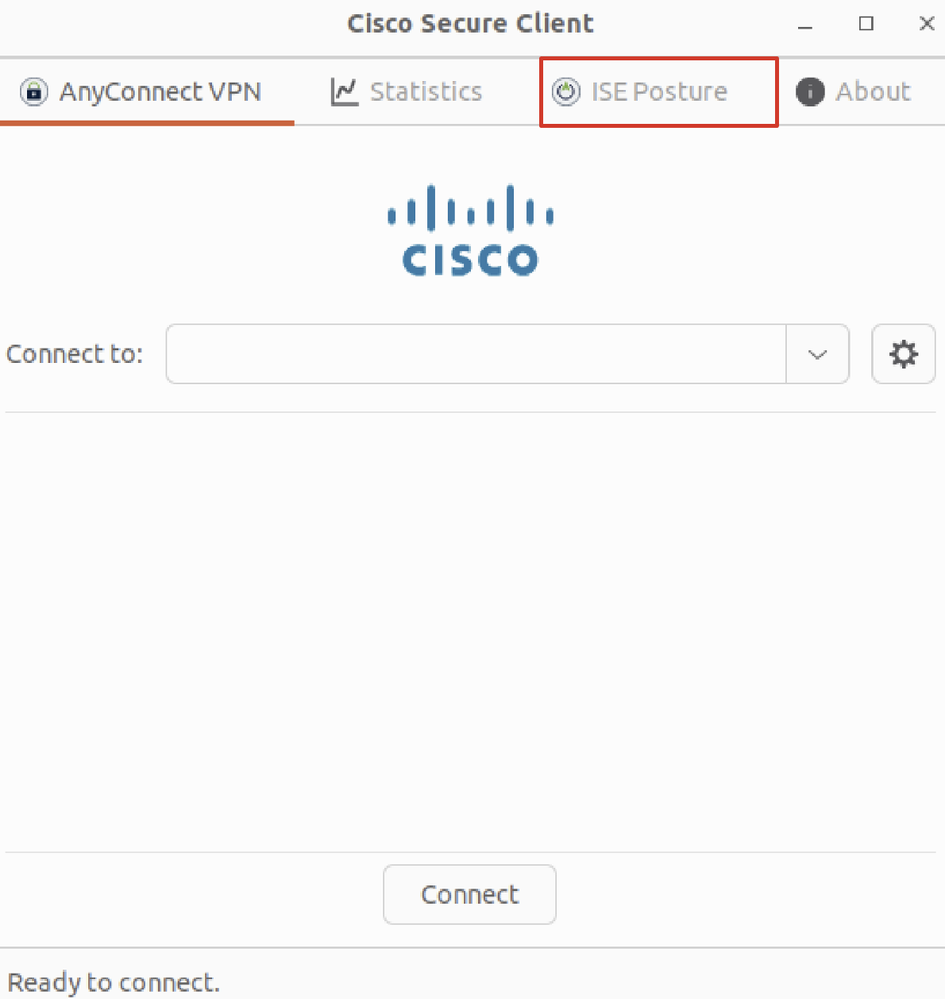

Installation is completed.Schritt 34: Beenden Sie auf der Benutzeroberfläche des Ubuntu-Clients den Cisco Secure Client, und öffnen Sie ihn erneut. Das ISE-Statusmodul wurde installiert und erfolgreich ausgeführt.

Ubuntu_Secure_Client_ISE_Posture_Installed

Ubuntu_Secure_Client_ISE_Posture_Installed

Schritt 35: Öffnen Sie das Terminal auf dem Ubuntu-Client. Navigieren Sie zu Pfad home/user/Desktop , und erstellen Sie eine Datei, um die auf der ISE konfigurierte Dateibedingung zu erfüllentest.txt.

user@ubuntu22-desktop:~$ cd Desktop/

user@ubuntu22-desktop:~/Desktop$ echo test > test.txtÜberprüfung

ÜberprüfungVerwenden Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Schritt 1: Verbinden Sie VPN mit demo.example.com auf dem Ubuntu-Client.

Verify_Ubuntu_Secure_Client_Connected

Verify_Ubuntu_Secure_Client_Connected

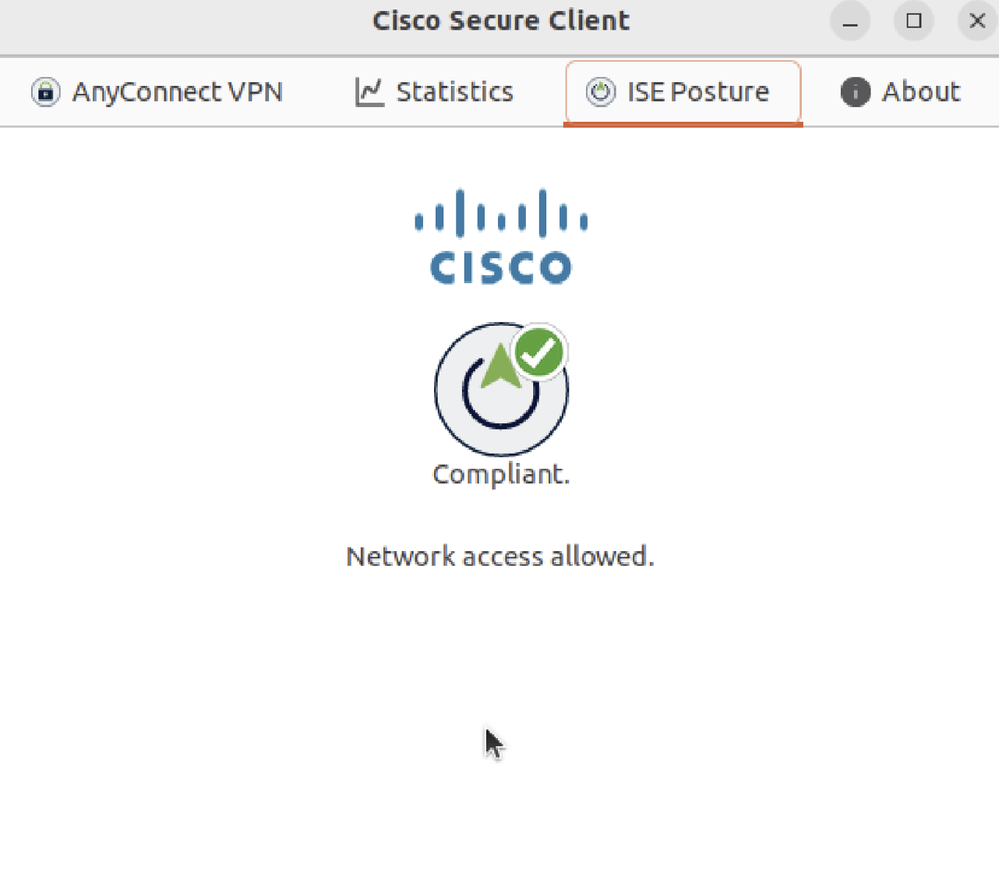

Schritt 2: Überprüfen Sie den Status des ISE-Status auf dem Ubuntu-Client.

Verify_Ubuntu_Secure_Client_Compliant

Verify_Ubuntu_Secure_Client_Compliant

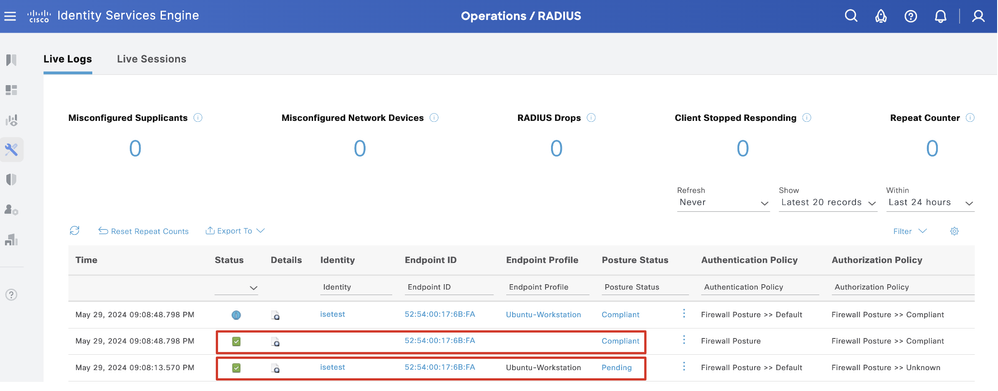

Schritt 3: Aktivieren Sie Radius Live Log auf ISE. Navigieren Sie zu Operations > RADIUS Live Log.

Verify_ISE_LiveLog

Verify_ISE_LiveLog

Schritt 4: Navigieren Sie über SSH oder Konsole zu FTD CLI.

>

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

ftdv741> enable

Password:

ftdv741#

ftdv741# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect Detailed

Username : isetest Index : 33

Assigned IP : 192.168.6.30 Public IP : 192.168.10.13

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-128 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA256 DTLS-Tunnel: (1)SHA384

Bytes Tx : 51596 Bytes Rx : 17606

Pkts Tx : 107 Pkts Rx : 136

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : posture_gp Tunnel Group : posture_vpn

Login Time : 14:02:25 UTC Fri May 31 2024

Duration : 0h:00m:55s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : cb007182000210006659d871

Security Grp : none Tunnel Zone : 0

AnyConnect-Parent Tunnels: 1

SSL-Tunnel Tunnels: 1

DTLS-Tunnel Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 33.1

Public IP : 192.168.10.13

Encryption : none Hashing : none

TCP Src Port : 59180 TCP Dst Port : 443

Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : linux-64

Client OS Ver: Ubuntu 22.04 LTS 22.04 (Jammy Jellyfish)

Client Type : AnyConnect

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 0

Pkts Tx : 1 Pkts Rx : 0

Pkts Tx Drop : 0 Pkts Rx Drop : 0

SSL-Tunnel:

Tunnel ID : 33.2

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-128 Hashing : SHA256

Ciphersuite : TLS_AES_128_GCM_SHA256

Encapsulation: TLSv1.3 TCP Src Port : 59182

TCP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : SSL VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 6364 Bytes Rx : 498

Pkts Tx : 1 Pkts Rx : 6

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3

DTLS-Tunnel:

Tunnel ID : 33.3

Assigned IP :192.168.6.30 Public IP : 192.168.10.13

Encryption : AES-GCM-256 Hashing : SHA384

Ciphersuite : ECDHE-ECDSA-AES256-GCM-SHA384

Encapsulation: DTLSv1.2 UDP Src Port : 56078

UDP Dst Port : 443 Auth Mode : userPassword

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : Linux_64

Client Type : DTLS VPN Client

Client Ver : Cisco AnyConnect VPN Agent for Linux 5.1.3.62

Bytes Tx : 38868 Bytes Rx : 17108

Pkts Tx : 105 Pkts Rx : 130

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Filter Name : #ACSACL#-IP-PERMIT_ALL_IPV4_TRAFFIC-57f6b0d3Fehlerbehebung

FehlerbehebungIn diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Informationen zum Statusablauf und zur Fehlerbehebung bei Cisco Secure Client und der ISE finden Sie in den CCO-DokumentenISE-Statusstilvergleich für Vor- und Nachbereitung 2.2 und Fehlerbehebung bei ISE-Sitzungsmanagement und -status.

Zugehörige Informationen

Zugehörige Informationen Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

01-Jul-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Mark NiTechnischer Leiter von Cisco

- Chao FengTechnischer Leiter von Cisco

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback