Java 7 – Probleme mit AnyConnect, CSD/Hostscan und WebVPN – Leitfaden zur Fehlerbehebung

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie Probleme mit Java 7 auf dem Cisco AnyConnect Secure Mobility Client, Cisco Secure Desktop (CSD)/Cisco Hostscan und Clientless SSL VPN (WebVPN) beheben.

Allgemeine Fehlerbehebung

Führen Sie den Java Verifier aus, um zu überprüfen, ob Java von den verwendeten Browsern unterstützt wird. Wenn Java richtig aktiviert ist, überprüfen Sie die Java-Konsolenprotokolle, um das Problem zu analysieren.

Windows

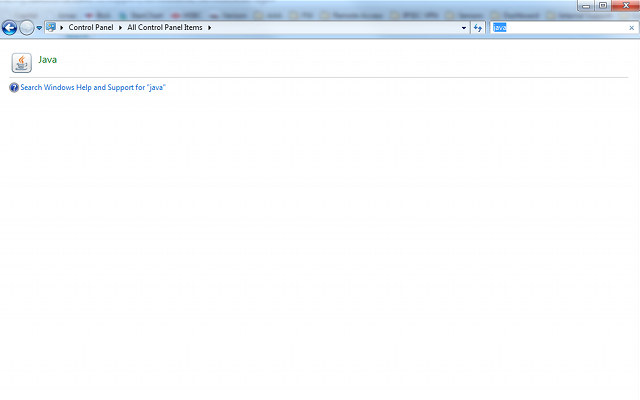

In diesem Verfahren wird beschrieben, wie Konsolenprotokolle in Windows aktiviert werden:

- Öffnen Sie die Windows-Systemsteuerung, und suchen Sie nach Java.

- Doppelklicken Sie auf Java (das Kaffeetassensymbol). Die Java-Systemsteuerung wird angezeigt.

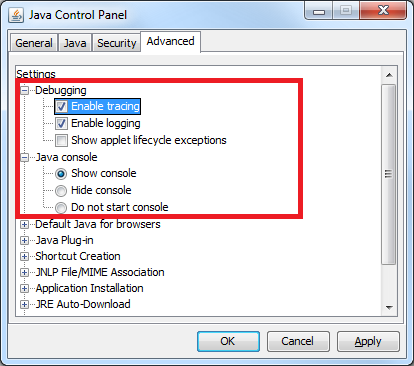

- Klicken Sie auf die Registerkarte Advanced (Erweitert).

- Erweitern Sie Debuggen, und wählen Sie Ablaufverfolgung aktivieren und Protokollierung aktivieren aus.

- Erweitern Sie die Java-Konsole, und klicken Sie auf Konsole anzeigen.

Mac

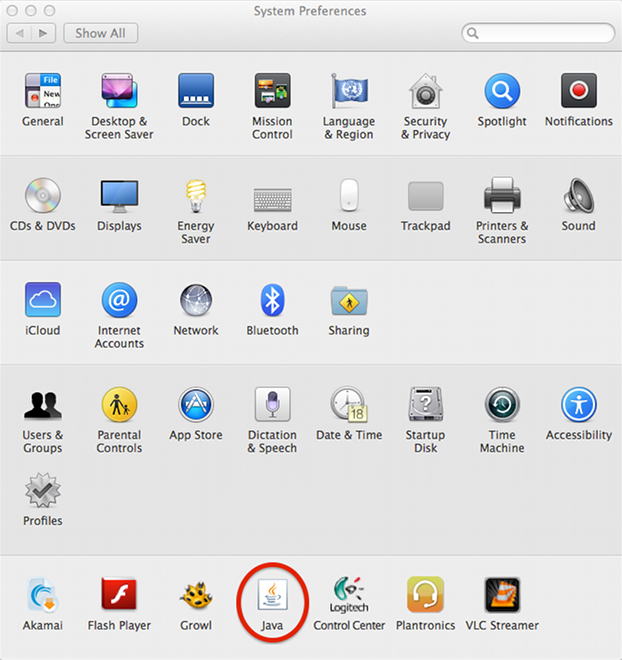

Dieses Verfahren beschreibt, wie die Konsolenprotokolle auf einem Mac aktiviert werden:

- Öffnen Sie die Systemeinstellungen, und doppelklicken Sie auf das Java-Symbol (Kaffeetasse). Die Java-Systemsteuerung wird angezeigt.

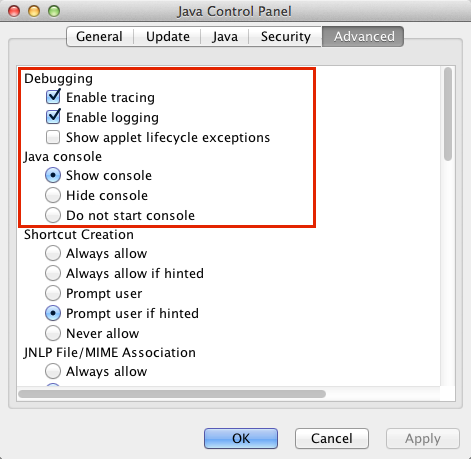

- Klicken Sie auf die Registerkarte Advanced (Erweitert).

- Klicken Sie unter Java-Konsole auf Konsole anzeigen.

- Klicken Sie unter Debuggen auf Ablaufverfolgung aktivieren und Protokollierung aktivieren.

Spezifische Fehlerbehebung

AnyConnect

Sammeln Sie bei AnyConnect-Problemen die Diagnostic AnyConnect Reporting (DART)-Protokolle sowie die Java-Konsolenprotokolle.

Windows

Cisco Bug-ID CSCuc55720, "IE stürzt mit Java 7 ab, wenn das 3.1.1-Paket auf der ASA aktiviert ist", war ein bekanntes Problem, bei dem Internet Explorer abstürzte, als ein WebLaunch durchgeführt wurde und AnyConnect 3.1 auf dem Headend aktiviert war. Dieser Fehler wurde behoben.

Bei der Verwendung einiger Versionen von AnyConnect und Java 7 mit Java-Apps können Probleme auftreten. Weitere Informationen finden Sie unter Cisco Bug-ID CSCue48916, "Java App(s) Break when using AnyConnect 3.1.00495 or 3.1.02026 & Java v7".

Probleme mit Java 7- und IPv6-Socket-Anrufen

Wenn AnyConnect auch nach dem Upgrade von Java Runtime Environment (JRE) auf Java 7 keine Verbindung herstellt oder wenn eine Java-Anwendung keine Verbindung über den VPN-Tunnel herstellen kann, überprüfen Sie die Java-Konsolenprotokolle, und suchen Sie nach folgenden Meldungen:

java.net.SocketException: Permission denied: connect

at java.net.DualStackPlainSocketImpl.waitForConnect(Native Method)

at java.net.DualStackPlainSocketImpl.socketConnect(Unknown Source)

Diese Protokolleinträge weisen darauf hin, dass der Client/die Anwendung IPv6-Anrufe tätigt.

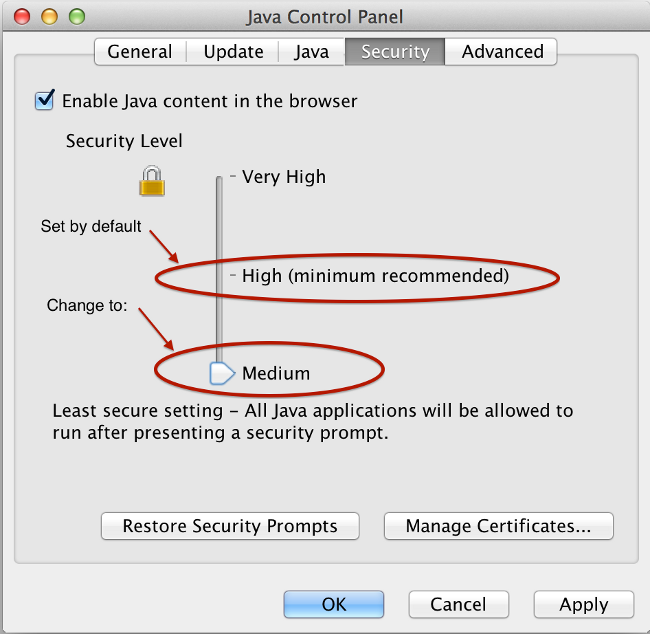

Eine Lösung für dieses Problem ist die Deaktivierung von IPv6 (falls es nicht verwendet wird) auf dem Ethernet-Adapter und dem AnyConnect Virtual Adapter (VA):

Eine zweite Lösung besteht darin, Java so zu konfigurieren, dass es IPv4 gegenüber IPv6 bevorzugt. Legen Sie die Systemeigenschaft 'java.net.preferIPv4Stack' auf 'true' fest, wie in den folgenden Beispielen gezeigt:

- Fügen Sie dem Java-Code Code Code für die Systemeigenschaft hinzu (für vom Kunden geschriebene Java-Anwendungen):

System.setProperty("java.net.preferIPv4Stack" , "true"); - Fügen Sie in der Befehlszeile Code für die Systemeigenschaft hinzu:

-Djava.net.preferIPv4Stack=true

- Legen Sie die Umgebungsvariablen _JPI_VM_OPTIONS und _JAVA_OPTIONS fest, um die Systemeigenschaft einzuschließen:

-Djava.net.preferIPv4Stack=true

Weitere Informationen finden Sie unter:

- Wie setzt man java.net.preferIPv4Stack=true im Java-Code?

- Wie kann man Java zwingen, ipv4 statt ipv6 zu verwenden?

Eine dritte Lösung besteht darin, IPv6 auf Windows-Computern vollständig zu deaktivieren. Bearbeiten Sie diesen Registrierungseintrag:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\TCPIP6\Parameters

Weitere Informationen finden Sie unter Deaktivieren der IP-Version 6 oder der entsprechenden Komponenten in Windows.

Probleme mit AnyConnect WebLaunch nach Java 7-Upgrade

Cisco JavaScript-Code suchte zuvor nach Sun als Wert für den Java-Anbieter. Oracle hat diesen Wert jedoch wie in JDK7: Java vendor property changes beschrieben geändert. Dieses Problem wurde mit der Cisco Bug-ID CSCub46241 behoben: "AnyConnect weblaunch failed from Internet Explorer with Java 7."

Mac

Es wurden keine Probleme gemeldet. Tests mit AnyConnect 3.1 (mit der Konfiguration WebLaunch / Safari / Mac 10.7.4 / Java 7.10) zeigen keine Fehler.

Verschiedenes

Probleme mit Java 7-Anwendungen auf Cisco AnyConnect

Cisco Bug-ID CSCue48916, "Java App(s) Break when using AnyConnect 3.1.00495 or 3.1.02026 & Java v7", wurde gemeldet. Die erste Untersuchung hat ergeben, dass die Probleme auf der Client-Seite kein Bug sind, sondern sich auf die Konfiguration der virtuellen Java-Maschine (VM) beziehen können.

Um zuvor Java 7-Apps auf dem AnyConnect 3.1(2026)-Client zu verwenden, haben Sie die Einstellungen des virtuellen IPv6-Adapters deaktiviert. Nun müssen jedoch alle Schritte dieses Verfahrens ausgeführt werden:

- Installieren Sie AnyConnect Version 3.1(2026).

- Java 7 deinstallieren

- Starten Sie erneut.

- Installieren Sie Java SE 6, Update 38, verfügbar auf der Oracle-Website.

- Navigieren Sie zu den Einstellungen der Java 6-Systemsteuerung, und klicken Sie dann auf die Registerkarte Aktualisieren, um ein Upgrade auf die neueste Version von Java 7 durchzuführen.

- Öffnen Sie eine Eingabeaufforderung, und geben Sie Folgendes ein:

setx _JAVA_OPTIONS -Djava.net.preferIPv4Stack=true

- Melden Sie sich mit AnyConnect an, und die Java-Apps sollten funktionieren.

CSD/Hostscan

Sammeln Sie bei Problemen mit CSD/Hostscan die DART-Protokolle sowie die Java-Konsolenprotokolle.

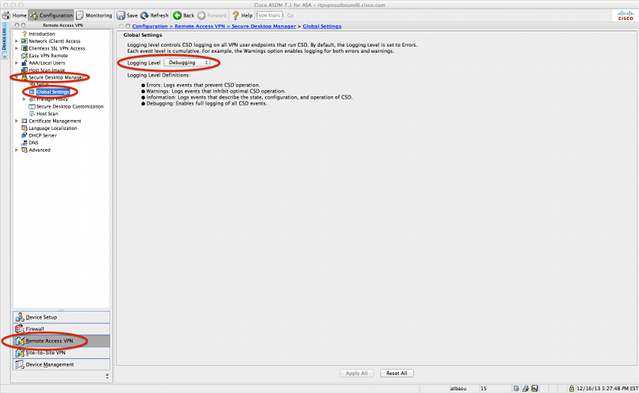

Um die DART-Protokolle abzurufen, muss die CSD-Protokollierungsebene auf der ASA auf Debugging festgelegt werden:

- Navigieren Sie zu ASDM > Configuration > Remote Access VPN > Secure Desktop Manager > Global Settings (Globale Einstellungen).

- Aktivieren Sie die CSD-Protokollierung für das Debugging im Cisco Adaptive Security Device Manager (ASDM).

- Verwenden Sie DART, um die CSD-/Hostscan-Protokolle zu erfassen.

Windows

Hostscan ist anfällig für Abstürze, ähnlich wie zuvor für AnyConnect in Windows (Cisco Bug-ID CSCuc55720) beschrieben. Das Hostscan-Problem wurde mit der Cisco Bug-ID CSCuc48299, "IE with Java 7 crashes on HostScan Weblaunch", behoben.

Mac

Probleme mit CSD Version 3.5.x und Java 7

In CSD 3.5.x schlagen alle WebVPN-Verbindungen fehl; dies schließt AnyConnect-Webstarts ein. Die Java-Konsolenprotokolle zeigen keine Probleme an:

Java Plug-in 10.10.2.12

Using JRE version 1.7.0_10-ea-b12 Java HotSpot(TM) 64-Bit Server VM

User home directory = /Users/rtpvpn

----------------------------------------------------

c: clear console window

f: finalize objects on finalization queue

g: garbage collect

h: display this help message

l: dump classloader list

m: print memory usage

o: trigger logging

q: hide console

r: reload policy configuration

s: dump system and deployment properties

t: dump thread list

v: dump thread stack

x: clear classloader cache

0-5: set trace level to <n>

----------------------------------------------------

Wenn Sie ein Downgrade auf JRE 6 oder ein CSD-Upgrade auf 3.6.6020 oder höher durchführen, zeigen die Java-Konsolenprotokolle die folgenden Probleme an:

Java Plug-in 10.10.2.12

Using JRE version 1.7.0_10-ea-b12 Java HotSpot(TM) 64-Bit Server VM

User home directory = /Users/rtpvpn

----------------------------------------------------

c: clear console window

f: finalize objects on finalization queue

g: garbage collect

h: display this help message

l: dump classloader list

m: print memory usage

o: trigger logging

q: hide console

r: reload policy configuration

s: dump system and deployment properties

t: dump thread list

v: dump thread stack

x: clear classloader cache

0-5: set trace level to <n>

----------------------------------------------------

CacheEntry[ https://rtpvpnoutbound6.cisco.com/CACHE/sdesktop/install/binaries/

instjava.jar ]: updateAvailable=false,lastModified=Wed Dec 31 19:00:00 EST

1969,length=105313

Fri Oct 19 18:12:20 EDT 2012 Downloaded

https://rtpvpnoutbound6.cisco.com/CACHE/sdesktop/hostscan/darwin_i386/cstub

to /var/folders/zq/w7l9gxks7512fsl4vk07v9nc0000gn/T/848638312.tmp/cstub

Fri Oct 19 18:12:20 EDT 2012 file signature verification

PASS: /var/folders/zq/w7l9gxks7512fsl4vk07v9nc0000gn/T/848638312.tmp/cstub

Fri Oct 19 18:12:20 EDT 2012 Spawned CSD stub.

Die Lösung besteht in einem Upgrade von CSD oder einem Downgrade von Java. Da Cisco empfiehlt, die neueste Version von CSD auszuführen, sollten Sie CSD aktualisieren, anstatt Java herabzustufen, insbesondere da ein Java-Downgrade auf einem Mac schwierig sein kann.

Probleme mit Chrome und Safari mit WebLaunch auf Mac 10.8

Probleme mit Chrome und Safari werden erwartet Verhalten:

- Chrome ist ein 32-Bit-Browser und unterstützt Java 7 nicht.

- Chrome war noch nie ein offiziell unterstützter Browser für WebLaunch.

- Mac 10.8 deaktiviert die Verwendung von Java 7 auf Safari, und ältere Versionen von Java sind nicht standardmäßig aktiviert.

Wenn Sie Java 7 bereits installiert haben, sind die Auflösungen:

- Verwenden Sie Firefox.

- Java 7 auf Safari aktivieren:

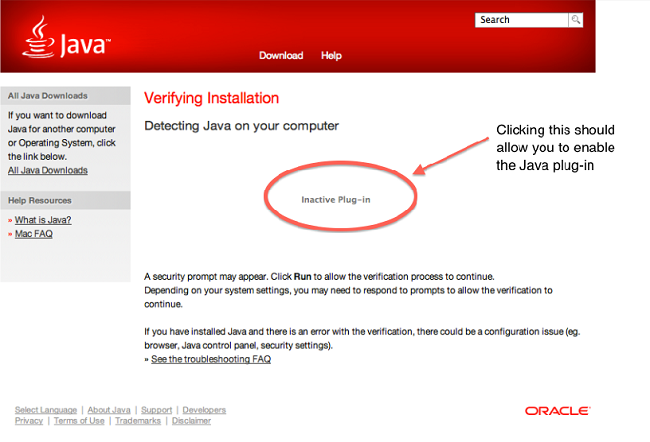

- Stellen Sie sicher, dass Java 7 auf dem Mac installiert ist und der Mac neu gestartet wurde. Öffnen Sie Firefox, und gehen Sie zum Java Verifier.

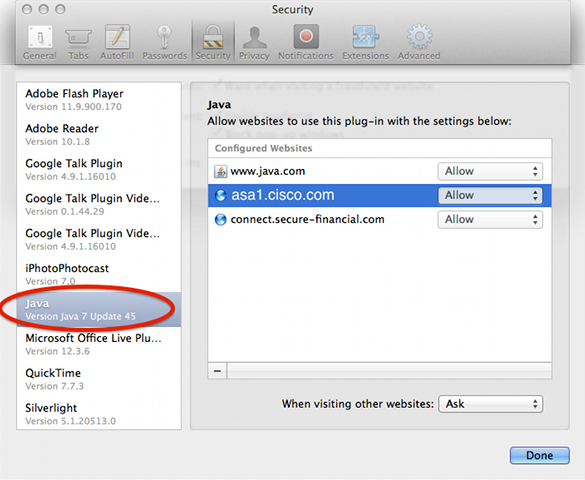

- Öffnen Sie Safari, und gehen Sie erneut zum Java Verifier. Dieser Bildschirm sollte nun angezeigt werden:

- Deaktivieren Sie Java 7, und aktivieren Sie Java SE 6, das von Apple bereitgestellt wird.

Probleme mit Safari mit WebLaunch auf Mac 10.9

Wenn Sie sich auf Mac 10.9 befinden und bereits das Java-Plug-in aktiviert haben (wie im Abschnitt Probleme mit Chrome und Safari mit WebLaunch auf Mac 10.8 beschrieben), kann der WebLaunch weiterhin fehlschlagen. Alle Java-Applets werden gestartet, aber der Browser dreht sich einfach weiter. Wenn Java-Protokolle aktiviert sind, wie im Abschnitt Allgemeine Fehlerbehebung beschrieben, werden die Protokolle schnell aufgefüllt, wie hier gezeigt:

at java.lang.Thread.run(Thread.java:744)

Mon Dec 16 16:00:17 EST 2013 Failed to download cstub

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

network: Created version ID: 1.7.0.45

Suchen Sie im Protokoll nach diesem Eintragstyp:

Mon Dec 16 16:00:17 EST 2013 Downloaded https://rave.na.sage.com/CACHE/

sdesktop/hostscan/darwin_i386/manifest java.io.FileNotFoundException:

/Users/user1/.cisco/hostscan/bin/cstub (Operation not permitted) at

java.io.FileInputStream.open(Native Method)

Dies zeigt an, dass Sie die Cisco Bug-ID CSCuj02425 "WebLaunch on OSX 10.9 failed if java unsafe mode is disabled" (WebLaunch unter OSX 10.9 schlägt fehl, wenn der Java Unsafe-Modus deaktiviert ist) haben. Um dieses Problem zu umgehen, ändern Sie die Java-Einstellungen so, dass Java für Safari im unsicheren Modus ausgeführt werden kann:

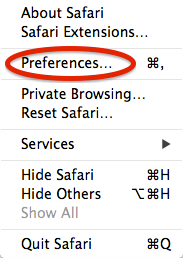

- Klicken Sie auf Voreinstellungen.

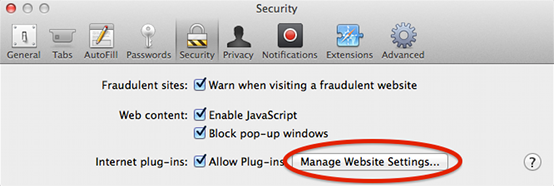

- Klicken Sie auf Websiteeinstellungen verwalten.

- Wählen Sie auf der Registerkarte Sicherheit die Option Java aus, und beachten Sie, dass Zulassen standardmäßig ausgewählt ist.

- Ändern Sie Zulassen, dass im unsicheren Modus ausgeführt wird.

WebVPN

Erfassen Sie diese Daten zur Fehlerbehebung bei WebVPN-Problemen mit Java:

- Ausgabe des Befehls show tech-support.

- Die Java-Konsole protokolliert sowohl mit als auch ohne Adaptive Security Appliance (ASA), wie im Abschnitt Allgemeine Fehlerbehebung erläutert.

- WebVPN erfasst.

- HTTP-Überwachungsaufnahmen auf lokalem System mit und ohne ASA.

- Standardpakete werden auf der ASA und auf dem lokalen System erfasst.

- Auf dem lokalen System können diese Aufnahmen mit Wireshark durchgeführt werden.

- Informationen zur Erfassung von Datenverkehr auf der ASA finden Sie unter Konfigurieren von Paketerfassungen.

- Alle JAR-Dateien wurden beim Durchlaufen der ASA in den Java-Cache heruntergeladen. Dies ist ein Beispiel aus der Java-Konsole:

Reading Signers from 8412

In diesem Beispiel ist 6a065e9-1f510559.idx die zwischengespeicherte Version von mffta.jar 7. Wenn Sie keinen Zugriff auf diese Dateien haben, können Sie diese aus dem Java-Cache abrufen, wenn Sie eine direkte Verbindung verwenden.

https://rtpvpnoutbound6.cisco.com/+CSCO+00756767633A2F2F7A2D73767972662E6

E7067727A76687A2E6179++/mffta.jar

C:\Users\wvoosteren\AppData\LocalLow\Sun\Java\Deployment\cache\6.0\41\

6a0665e9-1f510559.idx

Eine Testeinrichtung kann die Auflösung beschleunigen.

Sicherheitsfunktionen in Java 7 U51 und Auswirkungen auf WebVPN-Benutzer

Kürzlich angekündigte Änderungen für Java 7 Update 51 (Januar 2014) haben festgestellt, dass der Standardsicherheitsschieber Codesignaturen und das Attribut Permissions Manifest erfordert. Zusammenfassend ist festzuhalten, dass alle Java-Applets Folgendes erfordern:

- zu signieren (Applets und Web Start-Anwendungen).

- um das Attribut "Permissions" im Manifest festzulegen.

Die Anwendungen sind betroffen, wenn sie Java verwenden, das über einen Webbrowser gestartet wurde. Anwendungen können von jedem beliebigen Ort außerhalb eines Webbrowsers ausgeführt werden. Dies bedeutet für WebVPN, dass alle von Cisco verteilten Client-Plug-ins betroffen sein könnten. Da diese Plug-ins von Cisco nicht gewartet oder unterstützt werden, kann Cisco keine Änderungen am Code-Signaturzertifikat oder am Applet vornehmen, um sicherzustellen, dass diese Einschränkungen eingehalten werden. Die richtige Lösung hierfür ist die Verwendung des temporären Codesignaturzertifikats auf dem ASA. ASAs stellen ein temporäres Codesignaturzertifikat zum Signieren von Java-Applets bereit (für Java-Rewriter und -Plugins). Das temporäre Zertifikat ermöglicht Java-Applets, ihre beabsichtigten Funktionen ohne Warnmeldung auszuführen. ASA-Administratoren sollten das temporäre Zertifikat vor Ablauf durch ein eigenes Codesignaturzertifikat ersetzen, das von einer vertrauenswürdigen Zertifizierungsstelle (Certificate Authority, CA) ausgestellt wurde. Wenn dies keine praktikable Option ist, können die folgenden Schritte umgangen werden:

- Sie können die Liste der Ausnahmestandorte in den Java-Einstellungen des Endclientcomputers verwenden, um die von den Sicherheitseinstellungen blockierten Anwendungen auszuführen. Die Schritte, um dies zu tun, sind in Probleme mit Safari mit WebLaunch auf Mac 10.9 beschrieben.

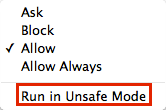

- Sie können auch die Java-Sicherheitseinstellungen senken. Diese Einstellung wird auch in den Java-Einstellungen des Client-Computers festgelegt, wie hier gezeigt:

Windows

Es wurde berichtet, dass Anwendungen, die Java-Applets starten, nach einem Upgrade auf Java 7 über WebVPN einen Failover ausführen. Dieses Problem wird durch das Fehlen von Secure Hash Algorithm (SHA)-256-Unterstützung für den Java-Rewriter verursacht. Cisco Bug-ID CSCud54080, "SHA-256 support for webvpn Java rewriter", wurde für dieses Problem gemeldet.

Anwendungen, die Java-Applets über das Portal mit Smart Tunnel starten, können fehlschlagen, wenn JRE7 verwendet wird. Dies ist bei 64-Bit-Systemen am häufigsten der Fall. Beachten Sie in den Aufzeichnungen, dass die Java VM die Pakete in Klartext sendet, nicht über die Smart Tunnel-Verbindung an die ASA. Dies wurde durch die Cisco Bug-ID CSCue17876 behoben: "Einige Java-Applets stellen keine Verbindung über Smart Tunnel unter Windows mit jre1.7 her."

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

17-Dec-2013 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback