Integration des FireSIGHT-Systems mit der ISE für die RADIUS-Benutzerauthentifizierung

Download-Optionen

-

ePub (640.2 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument werden die Konfigurationsschritte beschrieben, die zur Integration eines Cisco FireSIGHT Management Center (FMC) oder eines FirePOWER Managed Device in die Cisco Identity Services Engine (ISE) für die Remote Authentication Dial In User Service (RADIUS)-Benutzerauthentifizierung erforderlich sind.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Erstkonfiguration von FireSIGHT-Systemen und verwalteten Geräten über GUI und/oder Shell

- Konfigurieren von Authentifizierungs- und Autorisierungsrichtlinien für die ISE

- Grundlegendes RADIUS-Wissen

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco ASA v9.2.1

- ASA FirePOWER-Modul v5.3.1

- ISE 1.2

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konfiguration

ISE-Konfiguration

Tipp: Es gibt mehrere Möglichkeiten, ISE-Authentifizierungs- und Autorisierungsrichtlinien zu konfigurieren, um die Integration mit Network Access Devices (NAD) wie Sourcefire zu unterstützen. Das nachfolgende Beispiel ist eine Möglichkeit, die Integration zu konfigurieren. Die Beispielkonfiguration ist ein Bezugspunkt und kann an die Anforderungen der jeweiligen Bereitstellung angepasst werden. Beachten Sie, dass die Autorisierungskonfiguration ein zweistufiger Prozess ist. Auf der ISE werden eine oder mehrere Autorisierungsrichtlinien definiert, wobei die ISE RADIUS-Attributwertpaare (av-pair) an das FMC oder das verwaltete Gerät zurückgibt. Diese Av-Paare werden dann einer lokalen Benutzergruppe zugeordnet, die in der Konfiguration der FMC-Systemrichtlinien definiert ist.

Konfigurieren von Netzwerkgeräten und Netzwerkgerätegruppen

- Navigieren Sie in der ISE-GUI zu Administration > Network Resources > Network Devices. Klicken Sie auf +Hinzufügen, um ein neues Netzwerkzugriffsgerät (Network Access Device, NAD) hinzuzufügen. Geben Sie einen beschreibenden Namen und eine Geräte-IP-Adresse an. Das FMC wird im folgenden Beispiel definiert.

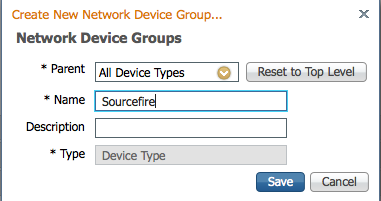

- Klicken Sie unter Netzwerkgerätgruppe auf den orangefarbenen Pfeil neben Alle Gerätetypen. Klicken Sie auf das

Symbol, und wählen Sie Neue Netzwerkgerätegruppe erstellen aus. Im folgenden Beispiel-Screenshot wurde der Gerätetyp Sourcefire konfiguriert. Auf diesen Gerätetyp wird in einem späteren Schritt in der Definition der Autorisierungsrichtlinie verwiesen. Klicken Sie auf Speichern.

Symbol, und wählen Sie Neue Netzwerkgerätegruppe erstellen aus. Im folgenden Beispiel-Screenshot wurde der Gerätetyp Sourcefire konfiguriert. Auf diesen Gerätetyp wird in einem späteren Schritt in der Definition der Autorisierungsrichtlinie verwiesen. Klicken Sie auf Speichern.

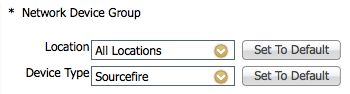

- Klicken Sie erneut auf den orangefarbenen Pfeil, und wählen Sie die im obigen Schritt konfigurierte Netzwerkgerätegruppe aus.

- Aktivieren Sie das Kontrollkästchen neben Authentifizierungseinstellungen. Geben Sie den für diese NAD verwendeten gemeinsamen geheimen Schlüssel für den RADIUS ein. Beachten Sie, dass der gleiche geheime Schlüssel später erneut verwendet wird, wenn der RADIUS-Server auf dem FireSIGHT MC konfiguriert wird. Um den Wert für den Nur-Text-Schlüssel zu überprüfen, klicken Sie auf die Schaltfläche Anzeigen. Klicken Sie auf Speichern.

- Wiederholen Sie die oben genannten Schritte für alle FireSIGHT MCs und Managed Devices, die eine RADIUS-Benutzerauthentifizierung bzw. -autorisierung für den Zugriff auf die Benutzeroberfläche und/oder die Shell erfordern.

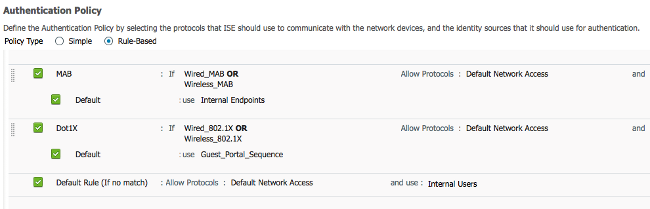

Konfigurieren der ISE-Authentifizierungsrichtlinie:

- Navigieren Sie in der ISE-GUI zu Richtlinien > Authentifizierung. Wenn Sie Policy Sets verwenden, navigieren Sie zu Policy > Policy Sets (Richtlinien > Richtliniensätze). Das nachfolgende Beispiel stammt von einer ISE-Bereitstellung, die die Standardschnittstellen für Authentifizierung und Autorisierung verwendet. Die Authentifizierungs- und Autorisierungsregellogik ist unabhängig vom Konfigurationsansatz identisch.

- Die Standardregel (falls keine Übereinstimmung vorliegt) wird zur Authentifizierung von RADIUS-Anfragen von NADs verwendet, bei denen die verwendete Methode nicht MAC Authentication Bypass (MAB) oder 802.1X ist. Wie standardmäßig konfiguriert, sucht diese Regel nach Benutzerkonten in der lokalen internen Benutzer-Identitätsquelle der ISE. Diese Konfiguration kann so geändert werden, dass sie auf eine externe Identitätsquelle wie Active Directory, LDAP usw. verweist, wie unter Administration > Identity Management > External Identity Sources definiert. Aus Gründen der Einfachheit werden in diesem Beispiel Benutzerkonten lokal auf der ISE definiert, sodass keine weiteren Änderungen an der Authentifizierungsrichtlinie erforderlich sind.

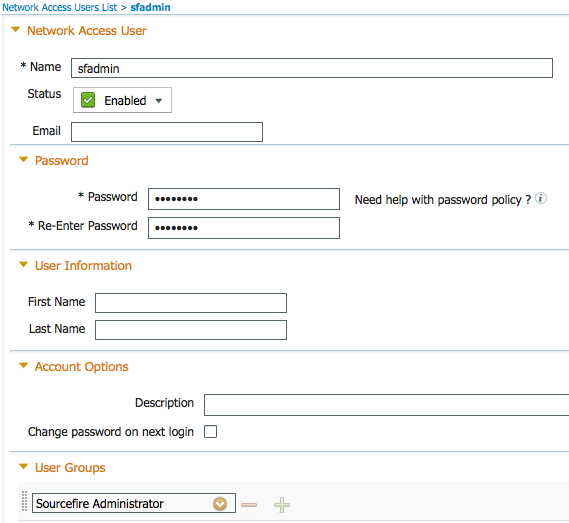

Hinzufügen eines lokalen Benutzers zur ISE

- Navigieren Sie zu Administration > Identity Management > Identities > Users. Klicken Sie auf Hinzufügen. Geben Sie einen aussagekräftigen Benutzernamen und ein Kennwort ein. Wählen Sie unter der Auswahl Benutzergruppen einen vorhandenen Gruppennamen aus, oder klicken Sie auf das grüne + Zeichen, um eine neue Gruppe hinzuzufügen. In diesem Beispiel wird der Benutzer "sfadmin" der benutzerdefinierten Gruppe "Sourcefire Administrator" zugewiesen. Diese Benutzergruppe wird mit dem Autorisierungsprofil verknüpft, das im nachfolgenden Schritt Konfigurieren der ISE-Autorisierungsrichtlinie definiert wurde. Klicken Sie auf Speichern.

Konfigurieren der ISE-Autorisierungsrichtlinie

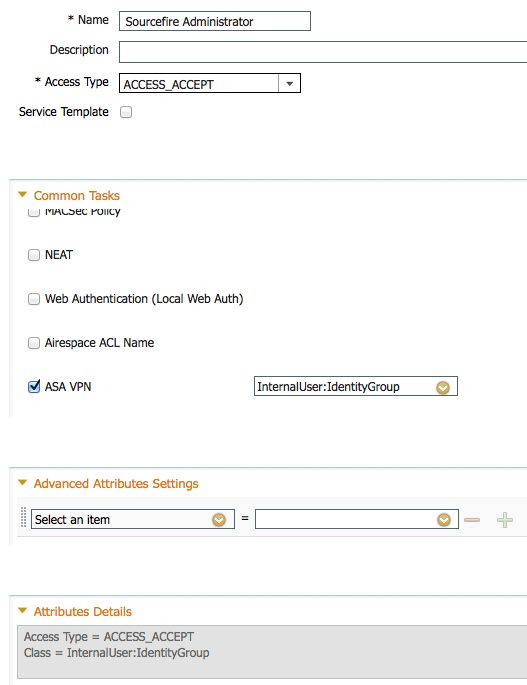

- Navigieren Sie zu Richtlinien > Richtlinienelemente > Ergebnisse > Autorisierung > Autorisierungsprofile. Klicken Sie auf das grüne +-Zeichen, um ein neues Autorisierungsprofil hinzuzufügen.

- Geben Sie einen beschreibenden Namen wie Sourcefire Administrator ein. Wählen Sie ACCESS_ACCEPT als Zugriffstyp aus. Scrollen Sie unter "Allgemeine Aufgaben" zum unteren Rand, und aktivieren Sie das Kontrollkästchen neben ASA VPN. Klicken Sie auf den orangefarbenen Pfeil, und wählen Sie InternalUser:IdentityGroup aus. Klicken Sie auf Speichern.

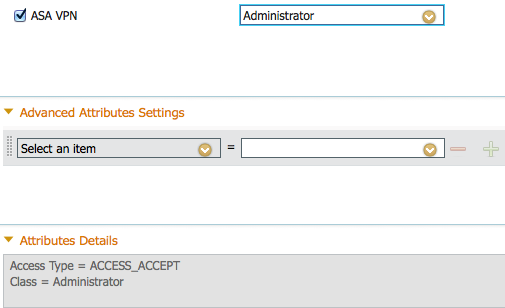

Tipp: Da in diesem Beispiel der lokale ISE-Benutzeridentitätsspeicher verwendet wird, wird die Option InternalUser:IdentityGroup verwendet, um die Konfiguration zu vereinfachen. Wenn ein externer Identitätsdatenspeicher verwendet wird, wird das ASA VPN-Autorisierungsattribut verwendet. Der an das Sourcefire-Gerät zurückzugebende Wert wird jedoch manuell konfiguriert. Wenn Sie beispielsweise Administrator manuell in das ASA VPN-Dropdown-Feld eingeben, wird ein Class-25-av-pair-Wert von Class = Administrator an das Sourcefire-Gerät gesendet. Dieser Wert kann dann einer Sourcefire-Benutzergruppe als Teil der Systemrichtlinienkonfiguration zugeordnet werden. Für interne Benutzer ist jede Konfigurationsmethode zulässig.

Beispiel für internen Benutzer

Beispiel für externen Benutzer

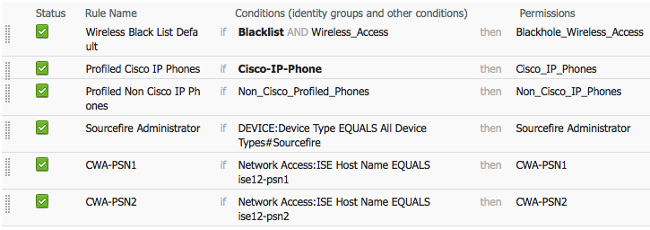

- Navigieren Sie zu Richtlinien > Autorisierung, und konfigurieren Sie eine neue Autorisierungsrichtlinie für die Sourcefire-Verwaltungssitzungen. Im folgenden Beispiel wird die Bedingung DEVICE:Device Type (GERÄT:Gerätetyp) verwendet, um dem im

Abschnitt "Konfigurieren von Netzwerkgeräten und Netzwerkgerätegruppen" weiter oben. Diese Richtlinie wird dann dem oben konfigurierten Sourcefire Administrator-Autorisierungsprofil zugeordnet. Klicken Sie auf Speichern.

Konfiguration der Sourcefire-Systemrichtlinien

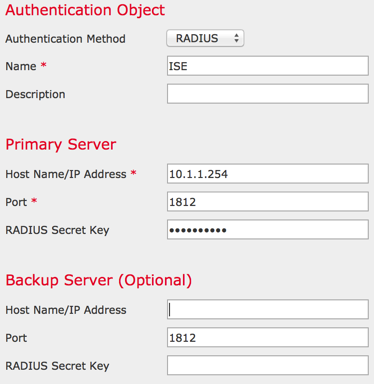

- Melden Sie sich beim FireSIGHT MC an, und navigieren Sie zu System > Local > User Management. Klicken Sie auf die Registerkarte Login Authentication (Anmeldenauthentifizierung). Klicken Sie auf die Schaltfläche + Create Authentication Object (Authentifizierungsobjekt erstellen), um einen neuen RADIUS-Server für die Benutzerauthentifizierung/-autorisierung hinzuzufügen.

- Wählen Sie RADIUS als Authentifizierungsmethode aus. Geben Sie einen beschreibenden Namen für den RADIUS-Server ein. Geben Sie den Hostnamen/die IP-Adresse und den geheimen RADIUS-Schlüssel ein. Der geheime Schlüssel muss mit dem zuvor auf der ISE konfigurierten Schlüssel übereinstimmen. Geben Sie optional einen Backup-ISE-Server-Hostnamen/eine IP-Adresse ein, falls vorhanden.

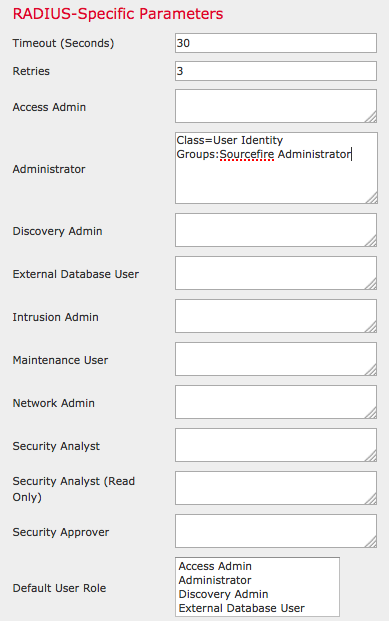

- Geben Sie im Abschnitt RADIUS-spezifische Parameter die Zeichenfolge Class-25 av-pair in das Textfeld neben dem lokalen Gruppennamen von Sourcefire ein, der für den GUI-Zugriff zugeordnet werden soll. In diesem Beispiel wird der Wert Class=User Identity Groups:Sourcefire Administrator der Sourcefire Administrator-Gruppe zugeordnet. Dies ist der Wert, den die ISE im Rahmen der ACCESS-ACCEPT zurückgibt. Wählen Sie optional eine Standardbenutzerrolle für authentifizierte Benutzer aus, denen keine Class-25-Gruppen zugewiesen sind. Klicken Sie auf Speichern, um die Konfiguration zu speichern, oder fahren Sie mit dem Abschnitt Überprüfen unten fort, um die Authentifizierung mit der ISE zu testen.

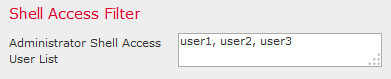

- Geben Sie unter Shell Access Filter (Shell-Zugriffsfilter) eine kommagetrennte Liste von Benutzern ein, um Shell-/SSH-Sitzungen zu beschränken.

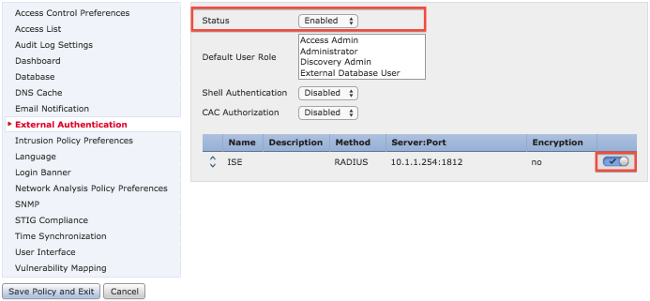

Externe Authentifizierung aktivieren

Führen Sie abschließend die folgenden Schritte aus, um die externe Authentifizierung auf dem FMC zu aktivieren:

- Navigieren zu System > Lokal > Systemrichtlinie.

- Auswählen Externe Authentifizierung auf der linken Seite.

- Ändern Sie den Status in Aktiviert (Standardmäßig deaktiviert).

- Aktivieren Sie den hinzugefügten ISE RADIUS-Server.

- Speichern Sie die Richtlinie, und wenden Sie die Richtlinie erneut auf die Appliance an.

Überprüfung

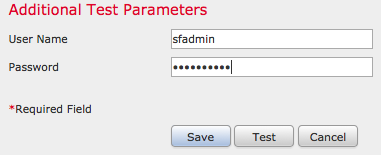

- Um die Benutzerauthentifizierung mit der ISE zu testen, scrollen Sie nach unten zum Abschnitt Zusätzliche Testparameter und geben Sie einen Benutzernamen und ein Kennwort für den ISE-Benutzer ein. Klicken Sie auf Test. Ein erfolgreicher Test führt zu einer grünen Meldung: Test abgeschlossen am oberen Rand des Browserfensters.

- Um die Ergebnisse der Testauthentifizierung anzuzeigen, gehen Sie zum Abschnitt Testausgabe, und klicken Sie auf den schwarzen Pfeil neben Details anzeigen. Beachten Sie im folgenden Beispielbildschirm den Abschnitt "radiusauth - response: |Class=User Identity Groups:Sourcefire Administrator|"-Wert, der von der ISE empfangen wurde. Dies muss mit dem Class-Wert übereinstimmen, der der lokalen Sourcefire-Gruppe zugeordnet ist, die oben im FireSIGHT MC konfiguriert wurde. Klicken Sie auf Speichern.

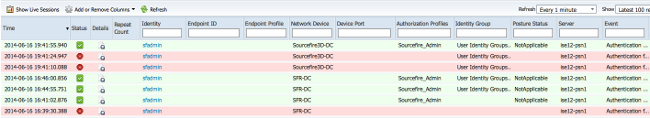

- Navigieren Sie in der ISE Admin-GUI zu Operations > Authentications (Vorgänge > Authentifizierungen), um den Erfolg oder Misserfolg des Benutzerauthentifizierungstests zu überprüfen.

Fehlerbehebung

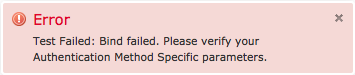

- Beim Testen der Benutzerauthentifizierung mit ISE deutet der folgende Fehler auf eine RADIUS Secret Key-Dismatch oder einen falschen Benutzernamen/ein falsches Kennwort hin.

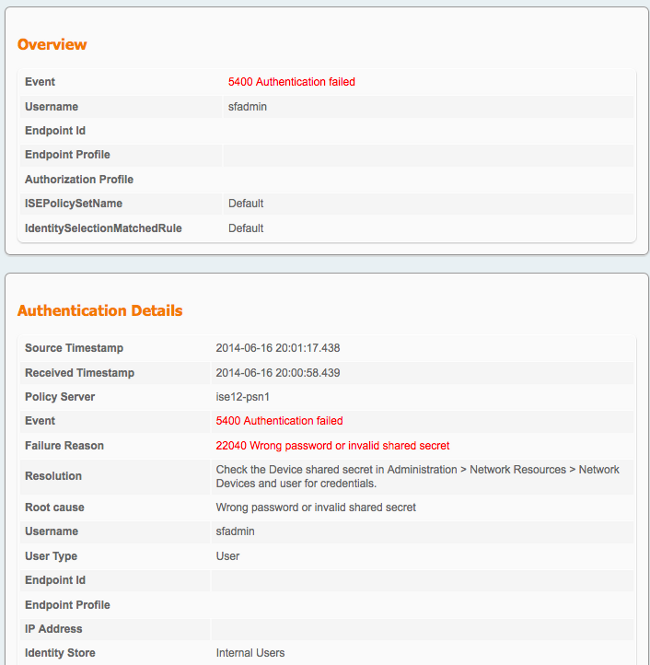

- Navigieren Sie in der Administratorbenutzeroberfläche der ISE zu Operations > Authentications (Vorgänge > Authentifizierungen). Ein rotes Ereignis weist auf einen Ausfall hin, während ein grünes Ereignis auf eine erfolgreiche Authentifizierung/Autorisierung/Autorisierungsänderung hinweist. Klicken Sie auf das

Symbol, um die Details des Authentifizierungsereignisses anzuzeigen.

Symbol, um die Details des Authentifizierungsereignisses anzuzeigen.

Zugehörige Informationen

Beiträge von Cisco Ingenieuren

- Todd PulaCisco TAC-Techniker

- Nazmul RajibCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback