Einleitung

Ein Intrusion Prevention System kann übermäßige Warnungen für eine bestimmte Snort-Regel generieren. Die Warnungen können entweder richtig positiv oder falsch positiv sein. Wenn Sie viele Fehlalarme erhalten, gibt es mehrere Möglichkeiten, diese zu reduzieren. Dieser Artikel bietet eine Zusammenfassung der Vor- und Nachteile jeder Option.

Optionen zur Reduzierung von Fehlalarmen

Anmerkung: Diese Optionen sind in der Regel nicht die beste Wahl, sondern können unter bestimmten Umständen die einzige Lösung sein.

1. Bericht an den technischen Support von Cisco

Wenn Sie eine Snort-Regel finden, die Warnungen bei unbedenklichem Datenverkehr auslöst, melden Sie diese dem technischen Support von Cisco. Ein Kundensupporttechniker leitet das Problem anschließend an das Vulnerability Research Team (VRT) weiter. VRT erforscht mögliche Verbesserungen der Regel. Verbesserte Regeln stehen in der Regel dem Berichterstatter zur Verfügung, sobald sie verfügbar sind, und werden auch zur nächsten offiziellen Regelaktualisierung hinzugefügt.

2. Regel vertrauen oder zulassen

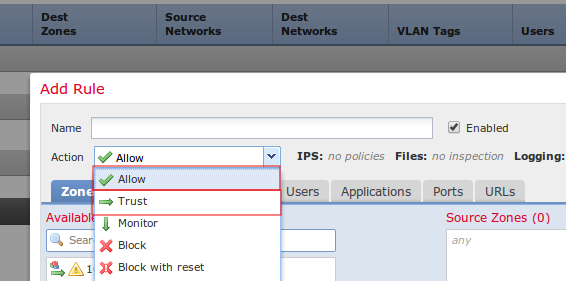

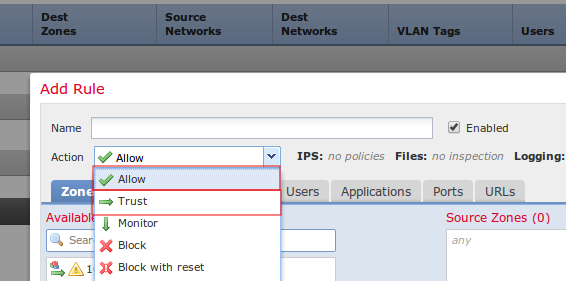

Die beste Option, um zu ermöglichen, dass vertrauenswürdiger Datenverkehr ohne Überprüfung durch eine Sourcefire-Appliance geleitet wird, besteht darin, Vertrauenswürdige oder Allow-Aktion ohne zugehörige Intrusion Policy zu aktivieren. Um eine Vertrauenswürdig- oder Zulassen-Regel zu konfigurieren, navigieren Sie zu Richtlinien > Zugriffskontrolle > Regel hinzufügen.

Anmerkung: Datenverkehr, der den Regeln Vertrauenswürdig oder Zulassen entspricht, die nicht für die Übereinstimmung mit Benutzern, Anwendungen oder URLs konfiguriert wurden, hat nur minimale Auswirkungen auf die Gesamtleistung einer Sourcefire-Appliance, da diese Regeln in der FirePOWER-Hardware verarbeitet werden können.

Abbildung: Konfiguration einer Vertrauensregel

3. Unnötige Regeln deaktivieren

Sie können Snort-Regeln deaktivieren, die auf alte und gepatchte Sicherheitslücken abzielen. Es verbessert die Leistung und reduziert Fehlalarme. Die Verwendung von FireSIGHT-Empfehlungen kann dabei hilfreich sein. Darüber hinaus können Regeln, die häufig Warnmeldungen mit niedriger Priorität ausgeben oder Warnmeldungen, die nicht aussagekräftig sind, gute Kandidaten für das Entfernen aus einer Richtlinie für Sicherheitsrisiken sein.

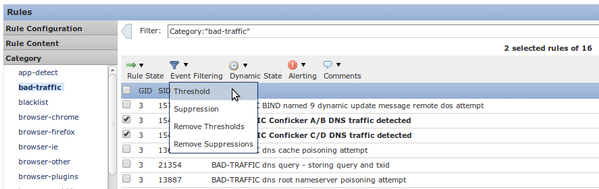

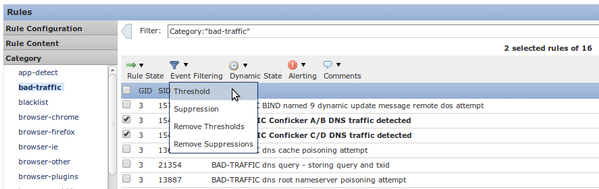

4. Schwelle

Sie können Threshold verwenden, um die Anzahl der Angriffsereignisse zu reduzieren. Dies ist eine gute Option für die Konfiguration, wenn von einer Regel erwartet wird, dass sie regelmäßig eine begrenzte Anzahl von Ereignissen bei normalem Datenverkehr auslöst. Dies kann jedoch ein Hinweis auf ein Problem sein, wenn mehr als eine bestimmte Anzahl von Paketen mit der Regel übereinstimmt. Mit dieser Option können Sie die Anzahl von Ereignissen reduzieren, die durch Regeln mit hohem Rauschen ausgelöst werden.

Abbildung: Konfiguration des Schwellenwerts

5. Bekämpfung

Sie können Unterdrückung verwenden, um die Ereignisbenachrichtigung vollständig zu entfernen. Die Konfiguration ähnelt der Option Threshold.

Vorsicht: Eine Unterdrückung kann zu Leistungsproblemen führen, da Snort den Datenverkehr weiterhin verarbeiten muss, während keine Ereignisse generiert werden.

Anmerkung: Die Unterdrückung verhindert nicht, dass Datenverkehr durch Verwerfungsregeln verworfen wird. Der Datenverkehr kann daher stillschweigend verworfen werden, wenn er mit der Verwerfungsregel übereinstimmt.

6. Fast-Path-Regeln

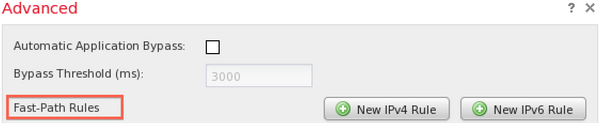

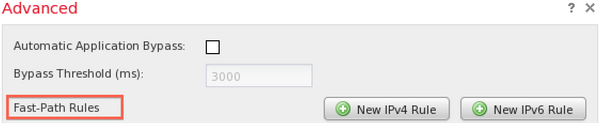

Ähnlich wie die Regeln Vertrauenswürdig und Zulassen einer Zugriffskontrollrichtlinie können Fast-Path-Regeln die Überprüfung umgehen. Der technische Support von Cisco empfiehlt generell nicht die Verwendung von Fast-Path-Regeln, da diese im Fenster Erweitert der Seite Gerät konfiguriert werden und leicht übersehen werden können, während die Zugriffskontrollregeln fast immer ausreichen.

Abbildung: Fast-Path Rules im Fenster Advanced (Erweitert).

Der einzige Vorteil von Fast-Path-Regeln besteht darin, dass sie ein größeres maximales Datenverkehrsvolumen verarbeiten können. Fast-Path-Regeln verarbeiten den Datenverkehr auf Hardwareebene (NMSB) und können theoretisch bis zu 200 Gbit/s bewältigen. Im Gegensatz dazu werden Regeln mit Trust and Allow-Aktionen zur Network Flow Engine (NFE) hochgestuft und können Datenverkehr mit bis zu 40 Gbit/s verarbeiten.

Anmerkung: Fast-Path-Regeln sind nur auf Geräten der Serie 8000 und auf 3D9900 verfügbar.

7. Regeln übergeben

Um zu verhindern, dass eine bestimmte Regel bei Datenverkehr von einem bestimmten Host ausgelöst wird (während anderer Datenverkehr von diesem Host überprüft werden muss), verwenden Sie eine Snort-Regel vom Typ "pass". Tatsächlich ist dies der einzige Weg, es zu erreichen. Kennzeichnungsregeln sind zwar effektiv, können jedoch sehr schwer zu verwalten sein, da Kennzeichnungsregeln manuell geschrieben werden. Wenn die ursprünglichen Regeln von Kennzeichnungsregeln durch eine Regelaktualisierung geändert werden, müssen alle zugehörigen Kennzeichnungsregeln manuell aktualisiert werden. Andernfalls könnten sie wirkungslos werden.

8. SNORT_BPF-Variable

Die Variable Snort_BPF in einer Richtlinie für Sicherheitsrisiken ermöglicht es bestimmten Datenverkehr, die Überprüfung zu umgehen. Diese Variable war zwar eine der ersten Optionen bei älteren Softwareversionen, der technische Support von Cisco empfiehlt jedoch die Verwendung einer Richtlinienregel für die Zugriffskontrolle, um die Überprüfung zu umgehen, da diese detaillierter, besser sichtbar und wesentlich einfacher zu konfigurieren ist.

Feedback

Feedback