Einleitung

In diesem Dokument wird beschrieben, wie die externe Authentifizierung über das Microsoft Lightweight Directory Access Protocol (LDAP) mit Cisco FMC und FTD aktiviert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Firepower Threat Defense (FTD)

- Cisco FirePOWER Management Center (FMC)

- Microsoft-LDAP

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- FTD 6.5.0-123

- FMC 6.5.0-115

- Microsoft Server 2012

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Das FMC und die verwalteten Geräte umfassen ein Standard-Administratorkonto für den Managementzugriff. Sie können benutzerdefinierte Benutzerkonten auf dem FMC und auf verwalteten Geräten entweder als interne Benutzer oder, falls für Ihr Modell unterstützt, als externe Benutzer auf einem LDAP- oder RADIUS-Server hinzufügen. Die Authentifizierung externer Benutzer wird für FMC und FTD unterstützt.

・ Interner Benutzer - Das FMC/FTD-Gerät überprüft eine lokale Datenbank auf Benutzerauthentifizierung.

・ Externer Benutzer - Wenn der Benutzer nicht in der lokalen Datenbank vorhanden ist, werden die Systeminformationen eines externen LDAP- oder RADIUS-Authentifizierungsservers in die Benutzerdatenbank eingefügt.

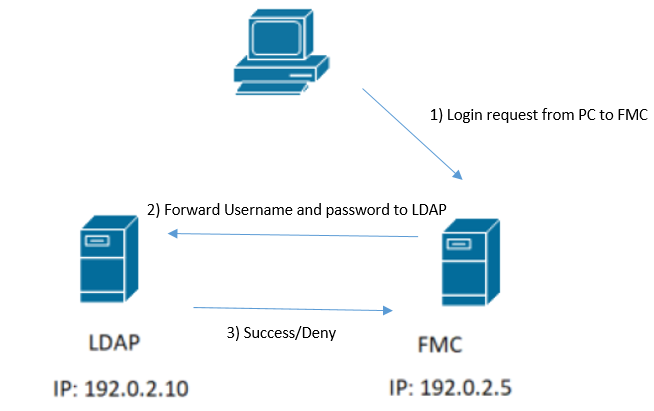

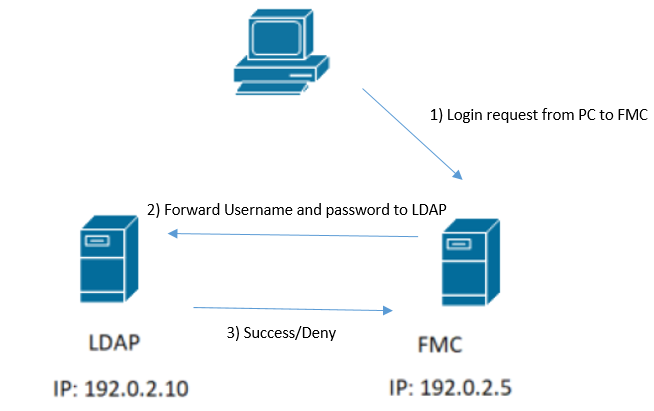

Netzwerkdiagramm

Konfigurieren

Grundlegende LDAP-Konfiguration in der FMC-GUI

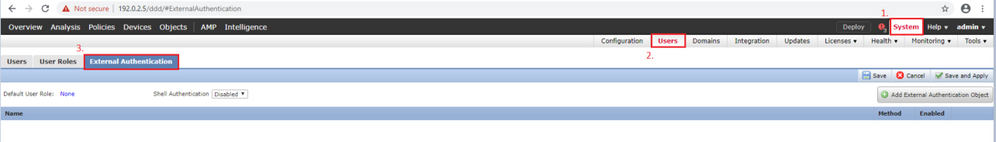

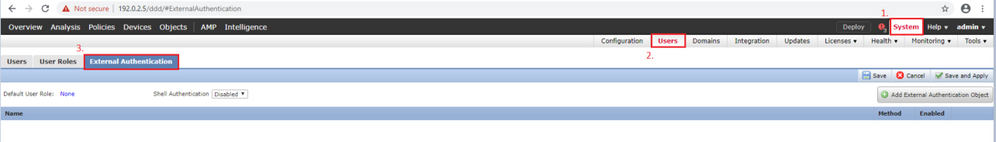

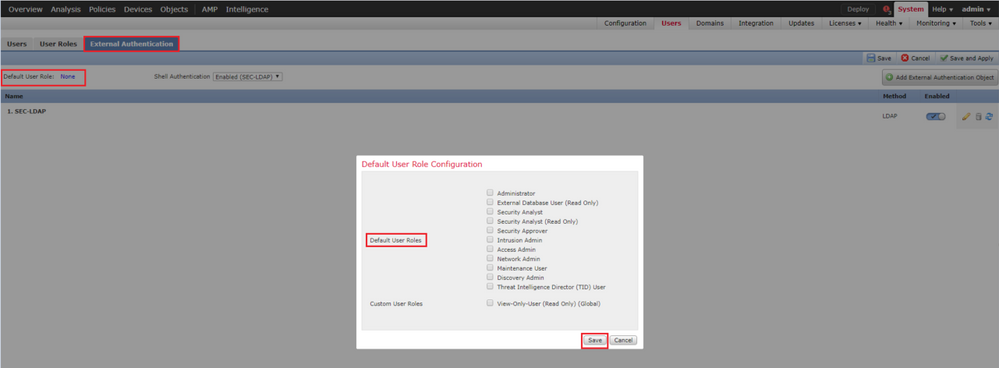

Schritt 1: Navigieren Sie zu:System > Users > External Authentication

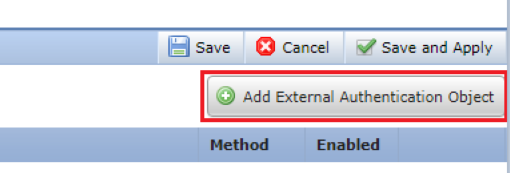

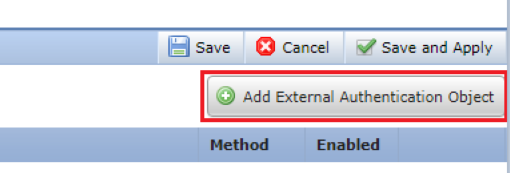

Schritt 2: Wählen Sie Add External Authentication Object:

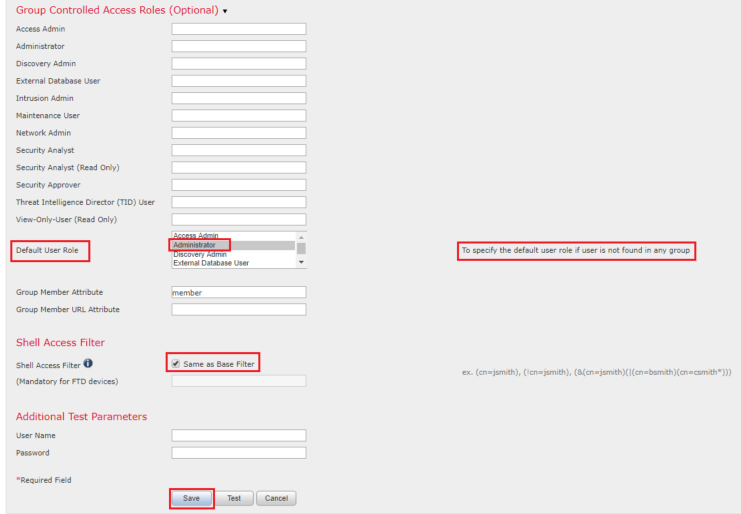

Schritt 3: Füllen Sie die erforderlichen Felder aus:

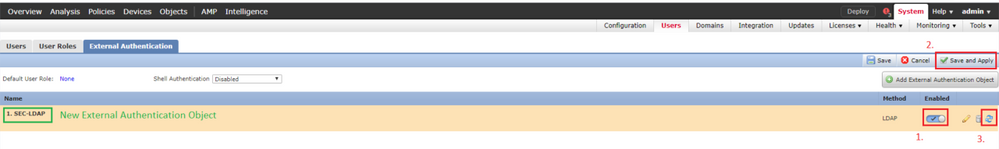

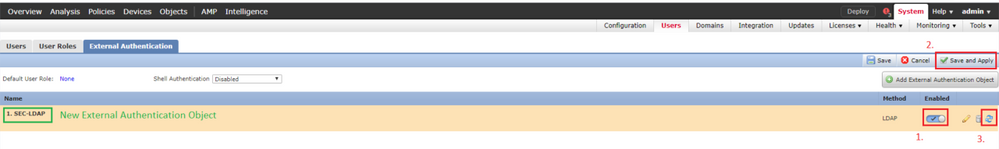

Schritt 4: Aktivieren Sie External AuthenticationObjekt und Speichern:

Shell-Zugriff für externe Benutzer

Das FMC unterstützt zwei verschiedene interne Admin-Benutzer: einen für die Webschnittstelle und einen weiteren mit CLI-Zugriff. Das bedeutet, dass klar unterschieden wird, wer auf die GUI zugreifen kann und wer auch auf die CLI zugreifen kann. Zum Zeitpunkt der Installation wird das Kennwort für den Standardadmin-Benutzer synchronisiert, damit es auf der GUI und der CLI identisch ist. Sie werden jedoch von verschiedenen internen Mechanismen überwacht und können sich letztendlich unterscheiden.

Externen LDAP-Benutzern muss ebenfalls der Zugriff auf die Shell gewährt werden.

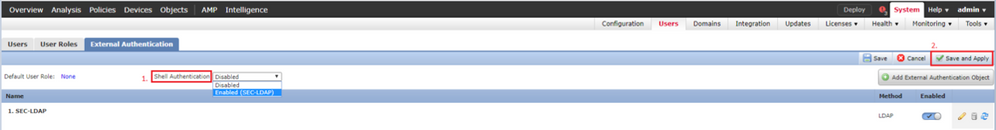

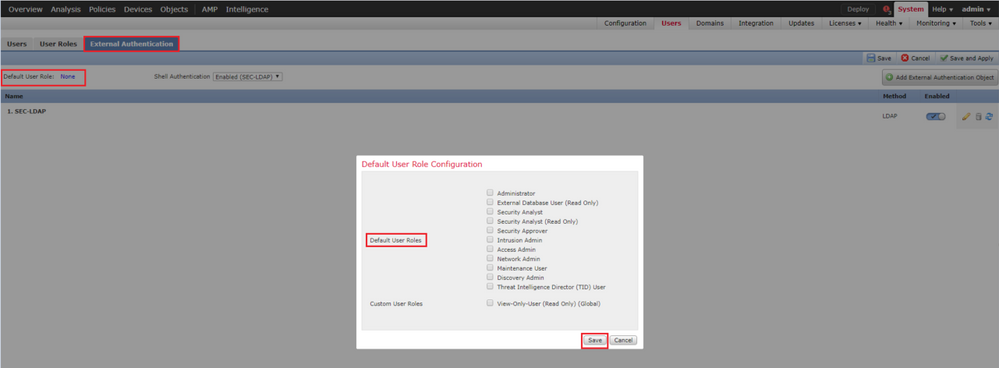

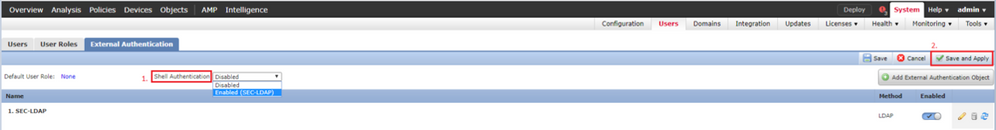

Schritt 1: Navigieren Sie zu System > Users > External Authentication, und klicken Sie auf das Shell Authentication Dropdown-Feld, wie im Bild zu sehen und zu speichern:

Schritt 2: Bereitstellen von Änderungen in FMC

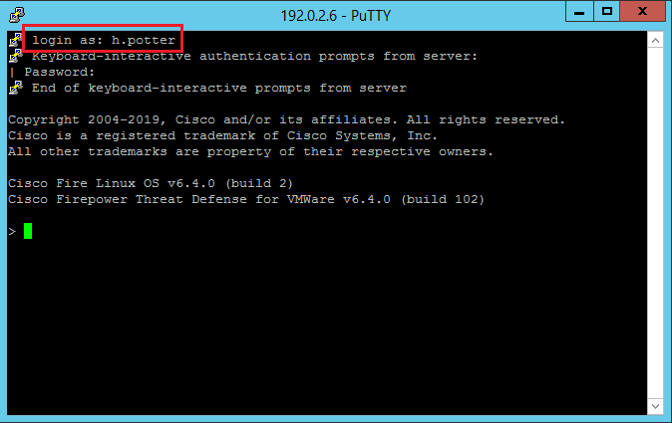

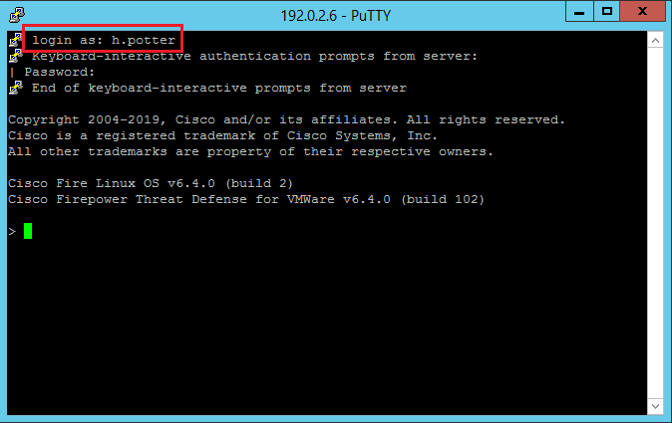

Nach der Konfiguration des Shell-Zugriffs für externe Benutzer wird die Anmeldung über SSH aktiviert (siehe Abbildung):

Externe Authentifizierung gegenüber FTD

Die externe Authentifizierung kann auf FTD aktiviert werden.

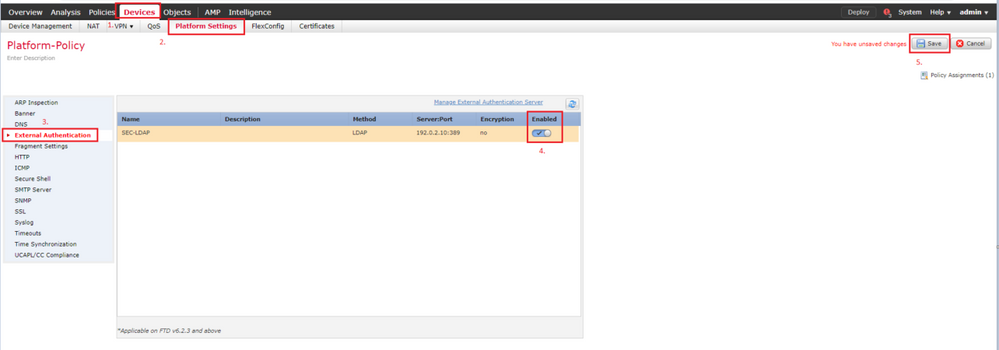

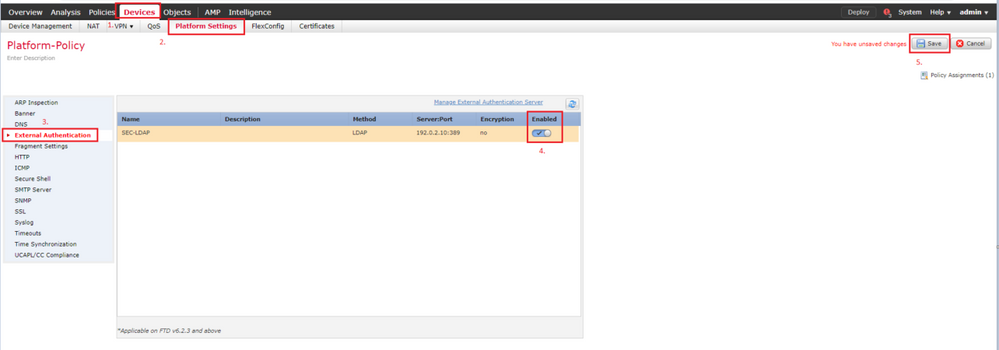

Schritt 1: Navigieren Sie zu Devices > Platform Settings > External Authentication. Klicken Sie auf Enabled, und speichern Sie:

Benutzerrollen

Benutzerberechtigungen basieren auf der zugewiesenen Benutzerrolle. Sie können auch benutzerdefinierte Benutzerrollen mit Zugriffsberechtigungen erstellen, die auf die Anforderungen Ihrer Organisation zugeschnitten sind, oder Sie können vordefinierte Rollen verwenden, z. B. Sicherheitsanalyst und Ermittlungsadministrator.

Es gibt zwei Arten von Benutzerrollen:

- Benutzerrollen für Webschnittstelle

- CLI-Benutzerrollen

Eine vollständige Liste der vordefinierten Rollen und weitere Informationen finden Sie unter Benutzerrollen.

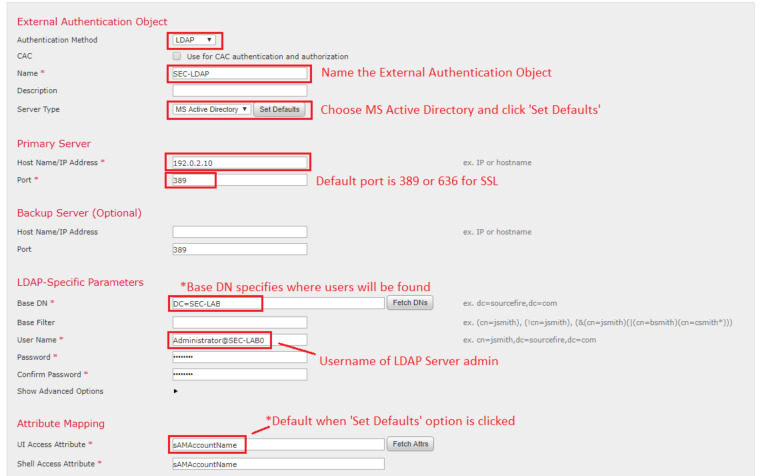

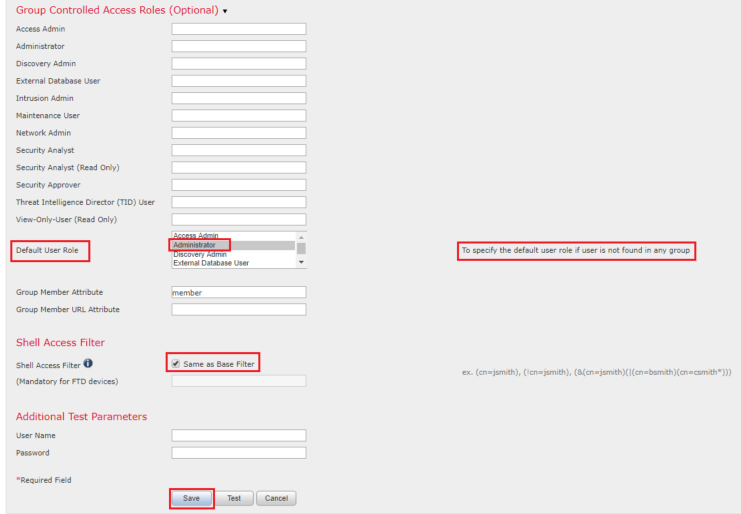

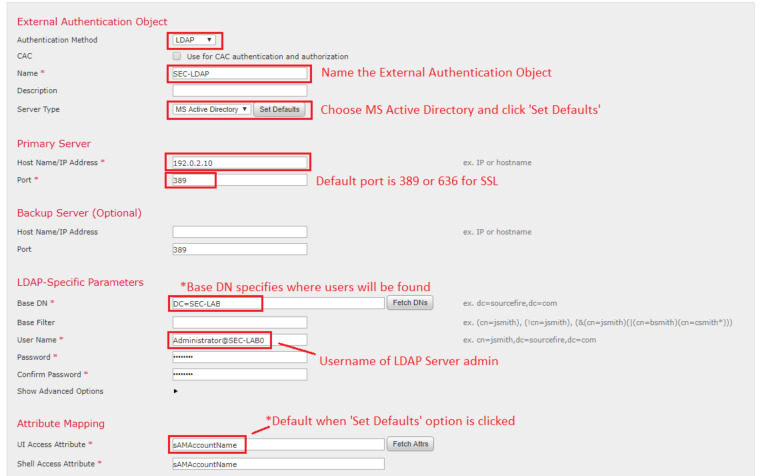

Um eine Standardbenutzerrolle für alle externen Authentifizierungsobjekte zu konfigurieren, navigieren Sie zu System > Users > External Authentication > Default User Role. Wählen Sie die Standard-Benutzerrolle aus, die Sie zuweisen möchten, und klicken Sie auf Save.

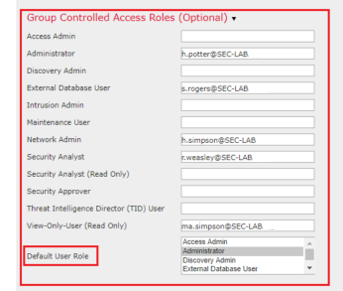

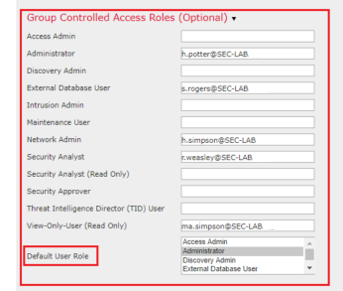

Um eine Standardbenutzerrolle auszuwählen oder bestimmten Benutzern in einer bestimmten Objektgruppe bestimmte Rollen zuzuweisen, können Sie das Objekt auswählen und wie im Bild dargestellt zu dieser navigierenGroup Controlled Access Roles:

SSL oder TLS

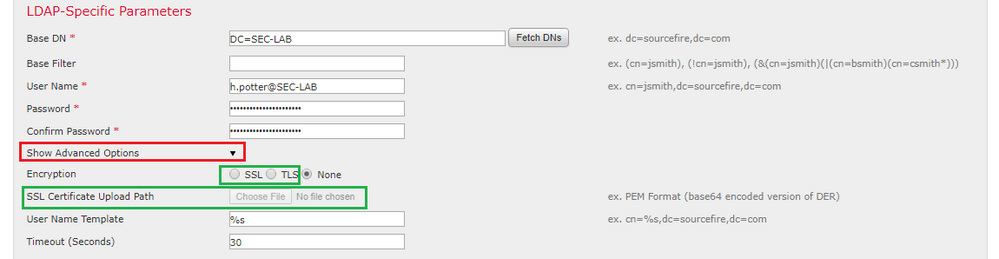

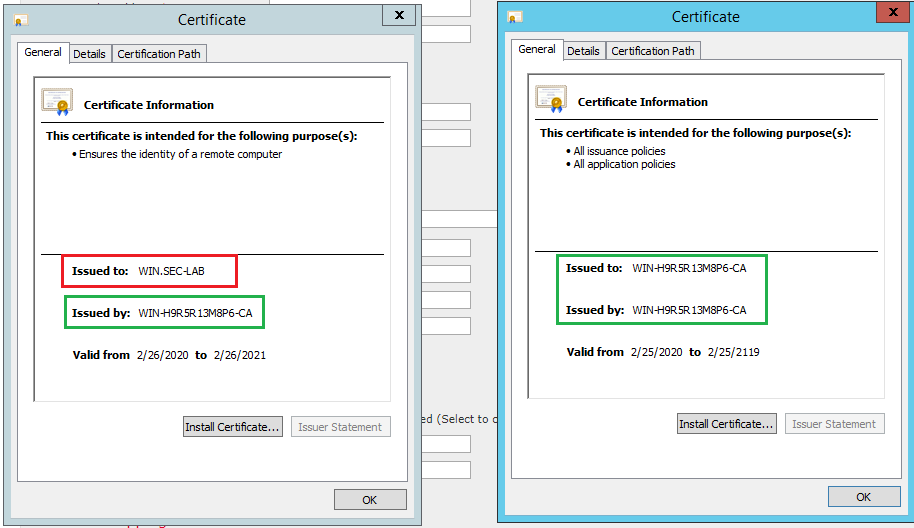

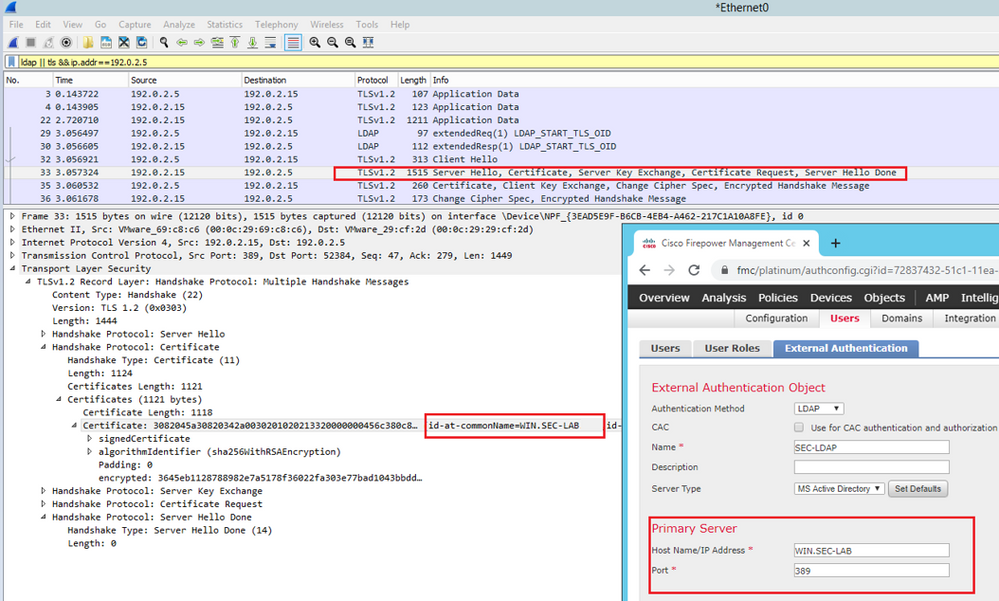

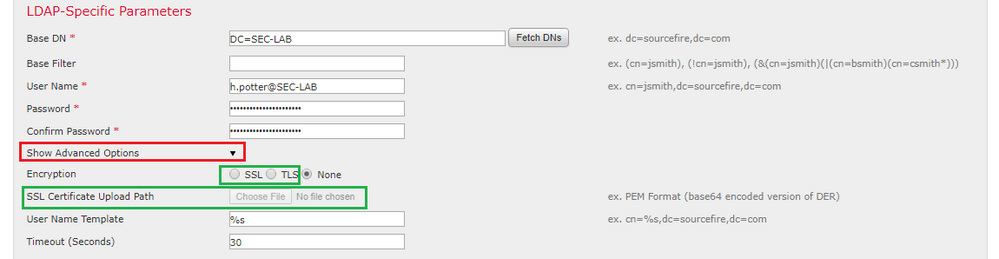

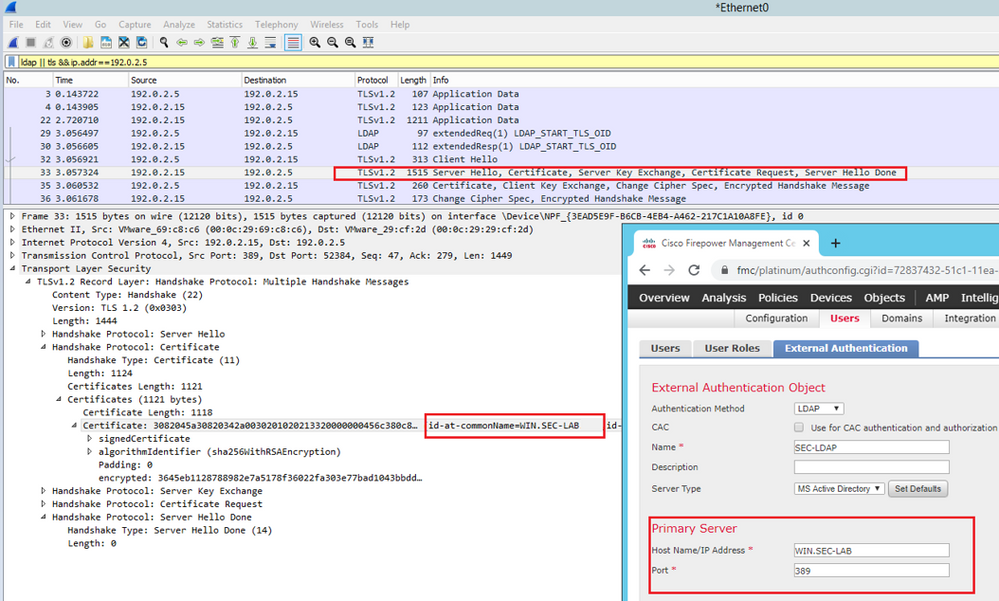

DNS muss im FMC konfiguriert werden. Der Grund hierfür ist, dass der Betreff-Wert des Zertifikats mit dem Authentication Object Primary Server Hostname übereinstimmen muss. Nach der Konfiguration von Secure LDAP werden bei der Paketerfassung keine Anforderungen für die Klartextbindung mehr angezeigt.

SSL ändert den Standardport in 636, und TLS behält den Wert 389 bei.

Hinweis: Für die TLS-Verschlüsselung ist ein Zertifikat auf allen Plattformen erforderlich. Für SSL benötigt die FTD auch ein Zertifikat. Für andere Plattformen ist für SSL kein Zertifikat erforderlich. Es wird jedoch empfohlen, immer ein Zertifikat für SSL hochzuladen, um Man-in-the-Middle-Angriffe zu verhindern.

Schritt 1: Navigieren Sie zu Devices > Platform Settings > External Authentication > External Authentication Object, und geben Sie die Informationen zu den erweiterten Optionen SSL/TLS ein:

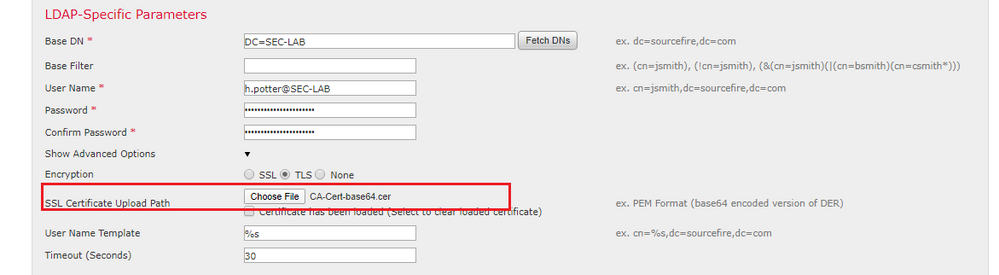

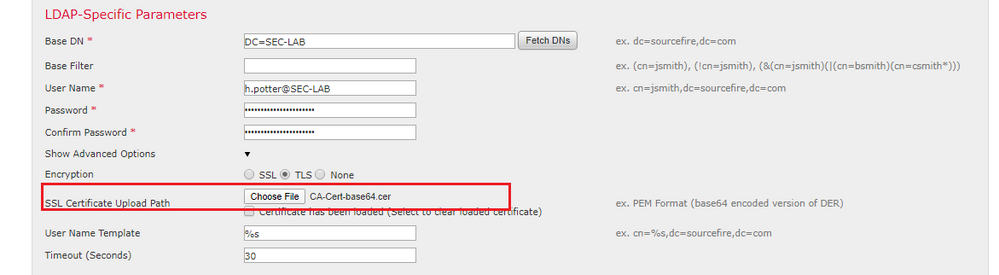

Schritt 2: Laden Sie das Zertifikat der Zertifizierungsstelle hoch, die das Zertifikat des Servers signiert hat. Das Zertifikat muss im PEM-Format vorliegen.

Schritt 3: Speichern Sie die Konfiguration.

Überprüfung

Test-Suchbasis

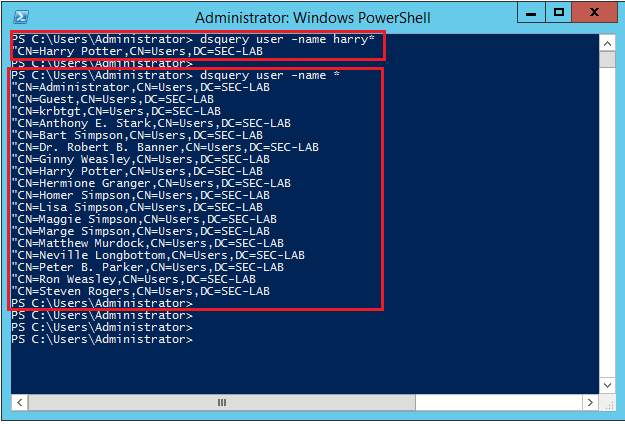

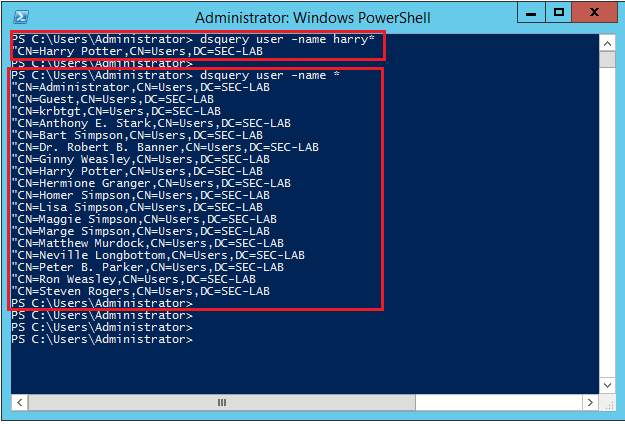

Öffnen Sie eine Windows-Eingabeaufforderung oder PowerShell, in der LDAP konfiguriert ist, und geben Sie den folgenden Befehl ein: dsquery user -name <known username>.

Beispiele:

PS C:\Users\Administrator> dsquery user -name harry*

PS C:\Users\Administrator> dsquery user -name *

LDAP-Integration testen

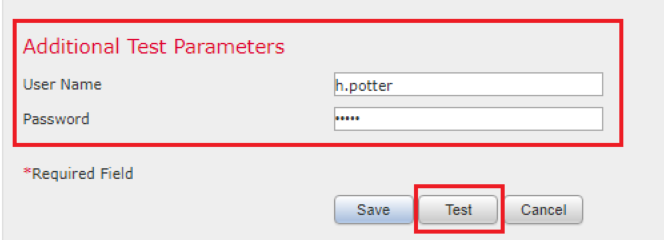

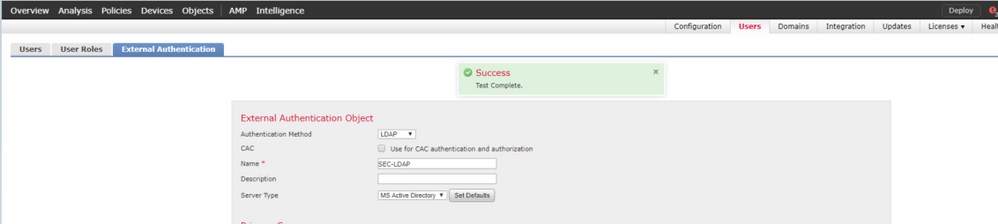

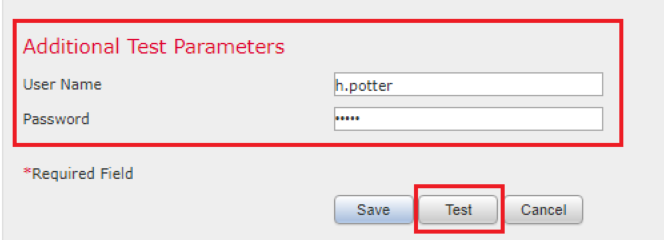

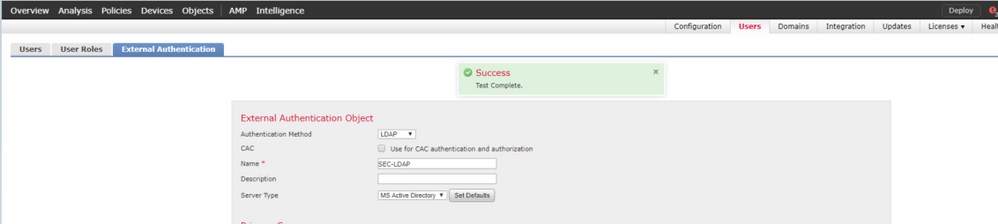

Navigieren Sie zu System > Users > External Authentication > External Authentication Object. Unten auf der Seite sehen Sie einen Additional Test Parameters Ausschnitt aus dem Bild:

Wählen Sie Test, um die Ergebnisse anzuzeigen.

Fehlerbehebung

Wie interagieren FMC/FTD und LDAP, um Benutzer herunterzuladen?

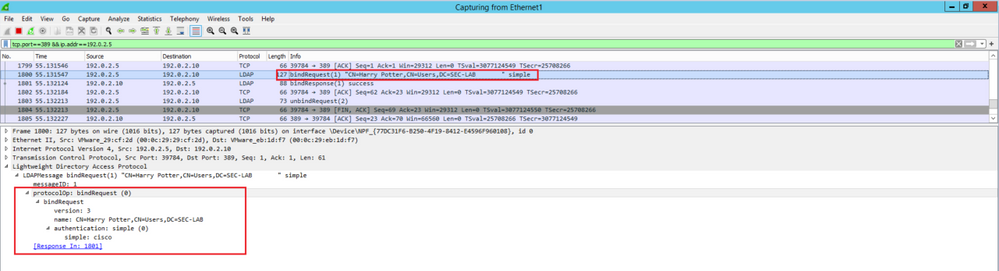

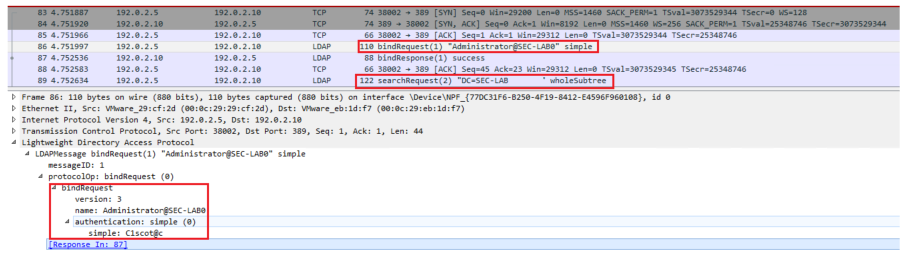

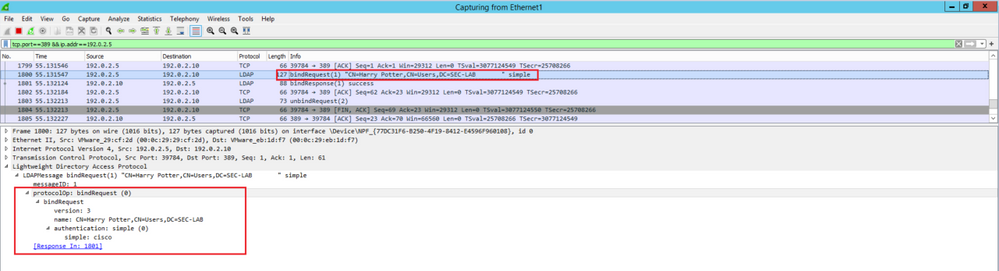

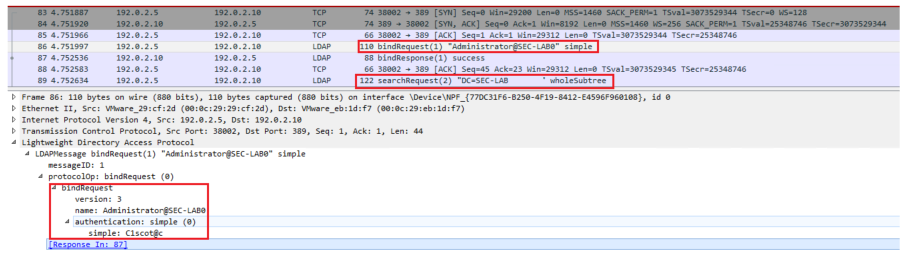

Damit FMC Benutzer von einem Microsoft LDAP-Server abrufen kann, muss das FMC zunächst eine Verbindungsanforderung an Port 389 oder 636 (SSL) mit den LDAP-Administratoranmeldeinformationen senden. Sobald der LDAP-Server FMC authentifizieren kann, antwortet er mit einer Erfolgsmeldung. Schließlich kann FMC eine Anfrage mit der Suchanforderungsnachricht wie in der folgenden Abbildung beschrieben stellen:

<< --- FMC sends: bindRequest(1) "Administrator@SEC-LAB0" simple LDAP must respond with: bindResponse(1) success --- >> << --- FMC sends: searchRequest(2) "DC=SEC-LAB,DC=NET" wholeSubtree

Beachten Sie, dass bei der Authentifizierung Kennwörter standardmäßig unverschlüsselt gesendet werden:

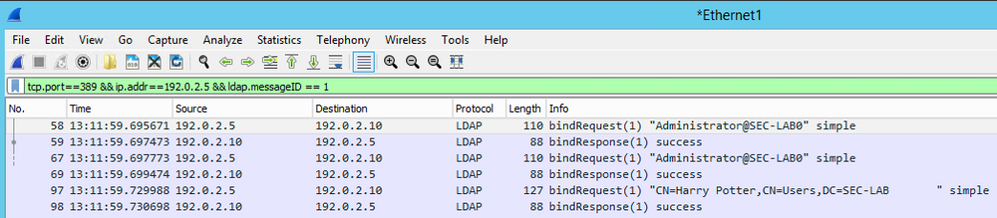

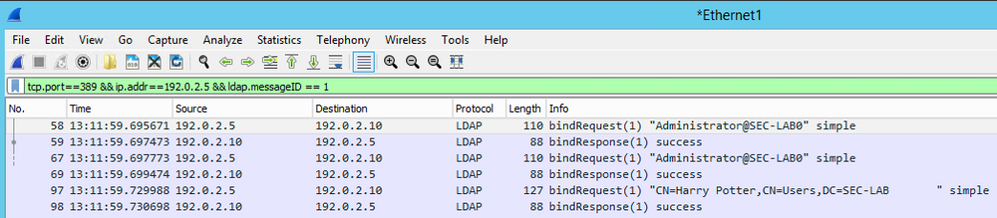

Wie interagieren FMC/FTD und LDAP, um eine Benutzeranmeldung zu authentifizieren?

Damit sich ein Benutzer bei aktivierter LDAP-Authentifizierung bei FMC oder FTD anmelden kann, wird die ursprüngliche Anmeldeanforderung an Firepower gesendet. Benutzername und Kennwort werden jedoch an LDAP weitergeleitet, um eine Erfolgs-/Ablehnungsantwort zu erhalten. Das bedeutet, dass FMC und FTD Passwortinformationen nicht lokal in der Datenbank speichern und stattdessen auf die Bestätigung des LDAP warten, wie es weitergeht.

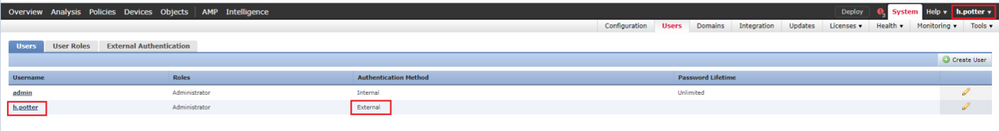

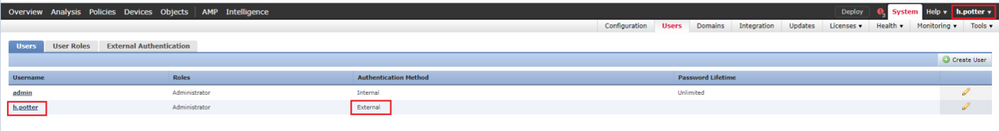

Wenn der Benutzername und das Passwort akzeptiert werden, wird ein Eintrag in der Web-GUI hinzugefügt, wie im Bild zu sehen:

Führen Sie den Befehl show user in FMC CLISH aus, um die Benutzerinformationen zu überprüfen: > show user <username>

Der Befehl zeigt detaillierte Konfigurationsinformationen für die angegebenen Benutzer an. Diese Werte werden angezeigt:

Anmelden — der Anmeldename

UID - die numerische Benutzer-ID

Auth (Lokal oder Remote) - wie der Benutzer authentifiziert wird

Zugriff (Basic oder Config) - die Berechtigungsebene des Benutzers

Aktiviert (Aktiviert oder Deaktiviert) - ob der Benutzer aktiv ist

Zurücksetzen (Ja oder Nein) - ob der Benutzer das Kennwort bei der nächsten Anmeldung ändern muss

Exp (Niemals oder eine Zahl) — die Anzahl der Tage, bis das Passwort des Benutzers geändert werden muss

Warnen (k. A. oder Zahl): Die Anzahl der Tage, die ein Benutzer erhält, um sein Kennwort vor Ablauf zu ändern

Str (Ja oder Nein) - ob das Passwort des Benutzers die Kriterien zur Überprüfung der Stärke erfüllen muss

Sperren (Ja oder Nein) - ob das Benutzerkonto aufgrund zu vieler Anmeldefehler gesperrt wurde

Max. (k. A. oder Zahl): Die maximale Anzahl fehlgeschlagener Anmeldungen, bevor das Konto des Benutzers gesperrt wird.

SSL oder TLS funktionieren nicht wie erwartet

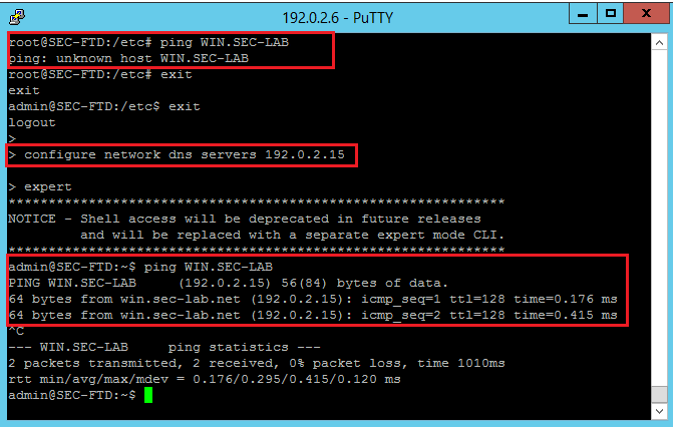

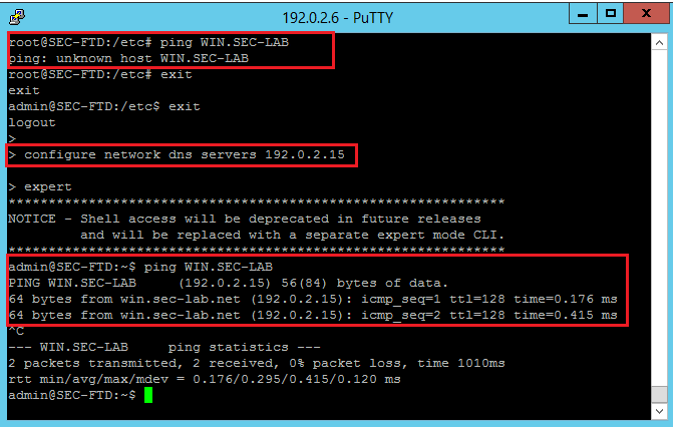

Wenn Sie DNS auf den FTDs nicht aktivieren, sehen Sie Fehler im Pigtail-Protokoll, die darauf hindeuten, dass LDAP nicht erreichbar ist:

root@SEC-FMC:/$ sudo cd /var/common

root@SEC-FMC:/var/common$ sudo pigtail

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_unix(sshd:auth): authentication failure; logname= uid=0 euid=0 tty=ssh ruser= rhost=192.0.2.15 user=h.potter

MSGS: 03-05 14:35:31 SEC-FTD sshd[10174]: pam_ldap: ldap_starttls_s: Can't contact LDAP server

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: PAM: Authentication failure for h.potter from 192.0.2.15

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Failed keyboard-interactive/pam for h.potter from 192.0.2.15 port 61491 ssh2

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: error: maximum authentication attempts exceeded for h.potter from 192.0.2.15 port 61491 ssh2 [preauth]

MSGS: 03-05 14:35:33 SEC-FTD sshd[10138]: Disconnecting authenticating user h.potter 192.0.2.15 port 61491: Too many authentication failures [preauth]

Stellen Sie sicher, dass Firepower den vollqualifizierten Domänennamen (FQDN) des LDAP-Servers auflösen kann. Wenn nicht, fügen Sie den richtigen DNS wie im Bild zu sehen.

FTD: Rufen Sie die FTD-CLISH auf, und führen Sie den folgenden Befehl aus: > configure network dns servers <IP Address>.

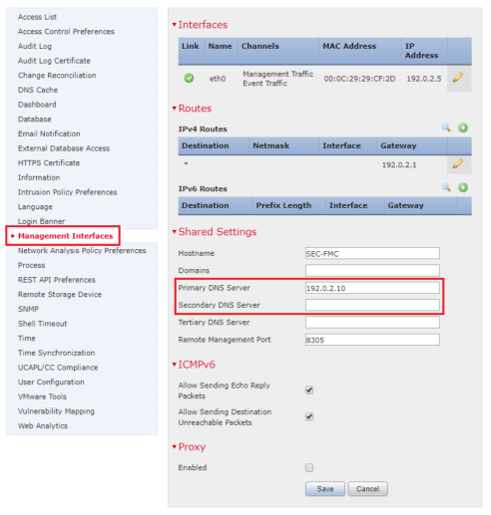

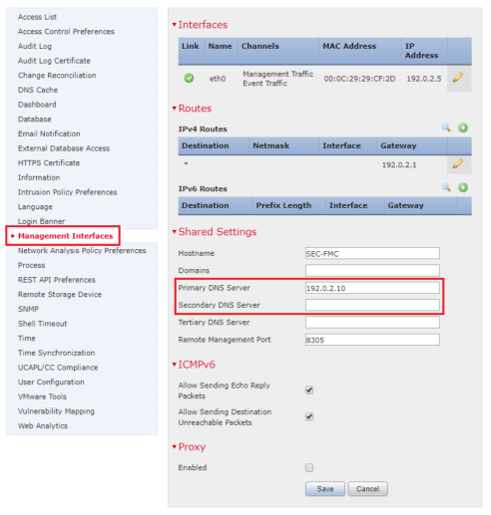

FMC: Wählen Sie System > Configuration und anschließend Management Interfaces (Verwaltungsschnittstellen) wie im Bild dargestellt:

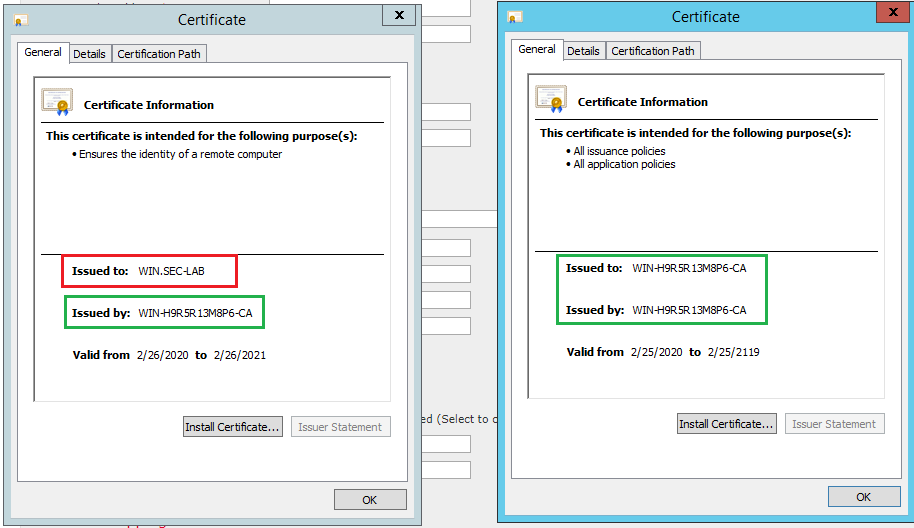

Stellen Sie sicher, dass es sich bei dem auf FMC hochgeladenen Zertifikat um das Zertifikat der Zertifizierungsstelle handelt, die das Serverzertifikat des LDAP signiert hat, wie im Bild gezeigt:

Verwenden Sie die Paketerfassung, um zu bestätigen, dass der LDAP-Server die richtigen Informationen sendet:

Zugehörige Informationen

Feedback

Feedback