Fehlerbehebung für FirePOWER-Datenpfade Phase 8: Richtlinie für Netzwerkanalysen

Download-Optionen

-

ePub (2.3 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

Dieser Artikel ist Teil einer Reihe von Artikeln, in denen erläutert wird, wie der Datenpfad auf FirePOWER-Systemen systematisch behoben wird, um festzustellen, ob Komponenten von FirePOWER den Datenverkehr beeinträchtigen können. Weitere Informationen zur Architektur von FirePOWER-Plattformen und Links zu anderen Artikeln zur Fehlerbehebung für Datenpfade finden Sie im Overview-Artikel.

Dieser Artikel behandelt die achte Phase der Fehlerbehebung für den FirePOWER-Datenpfad, die Funktion Network Analysis Policy (Netzwerkanalyserichtlinie).

Voraussetzungen

- Dieser Artikel gilt für alle Firepower-Plattformen

- Die Ablaufverfolgungsfunktion ist nur in der Softwareversion 6.2.0 und höher für die Firepower Threat Defense (FTD)-Plattform verfügbar.

- Kenntnisse von Open-Source-Snort sind hilfreich, aber nicht erforderlich

- Informationen zu Open-Source-Snort finden Sie unter https://www.snort.org/

Fehlerbehebung: Network Analysis Policy-Funktion

Die Network Analysis Policy (NAP) enthält Präprozessoreinstellungen, die Datenverkehrskontrollen anhand der identifizierten Anwendung durchführen. Die Präprozessoren können Datenverkehr je nach Konfiguration verwerfen. In diesem Artikel wird beschrieben, wie Sie die NAP-Konfiguration überprüfen und nach Verwerfen von Präprozessoren suchen.

Hinweis: Präprozessorregeln haben eine andere Generator-ID (GID) als '1' oder '3' (d. h. 129, 119, 124). Weitere Informationen zu GID-Präprozessorzuordnungen finden Sie in den FMC-Konfigurationsanleitungen.

Verwendung des "trace"-Tools zum Suchen von Preprocessor Drops (nur FTD)

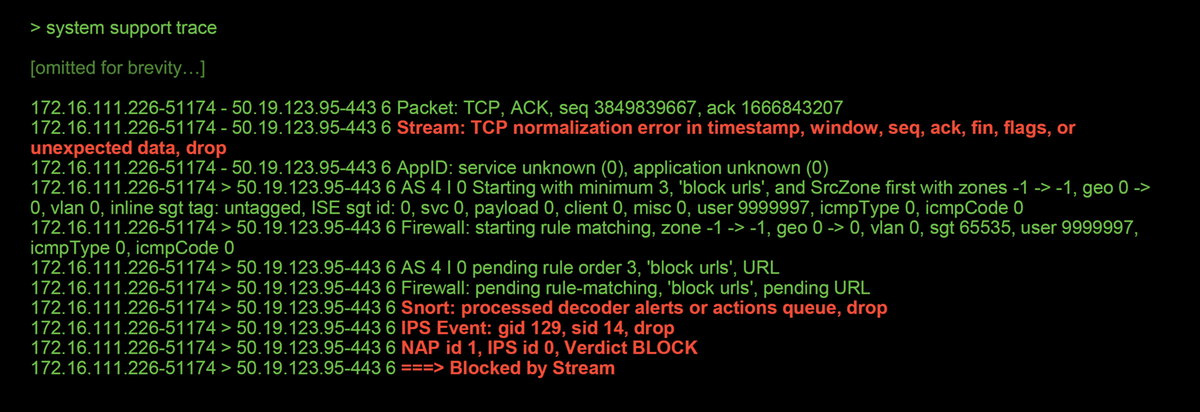

Das Trace-Tool für die Systemunterstützung kann verwendet werden, um auf Präprozessorebene durchgeführte Verwerfungen zu erkennen.

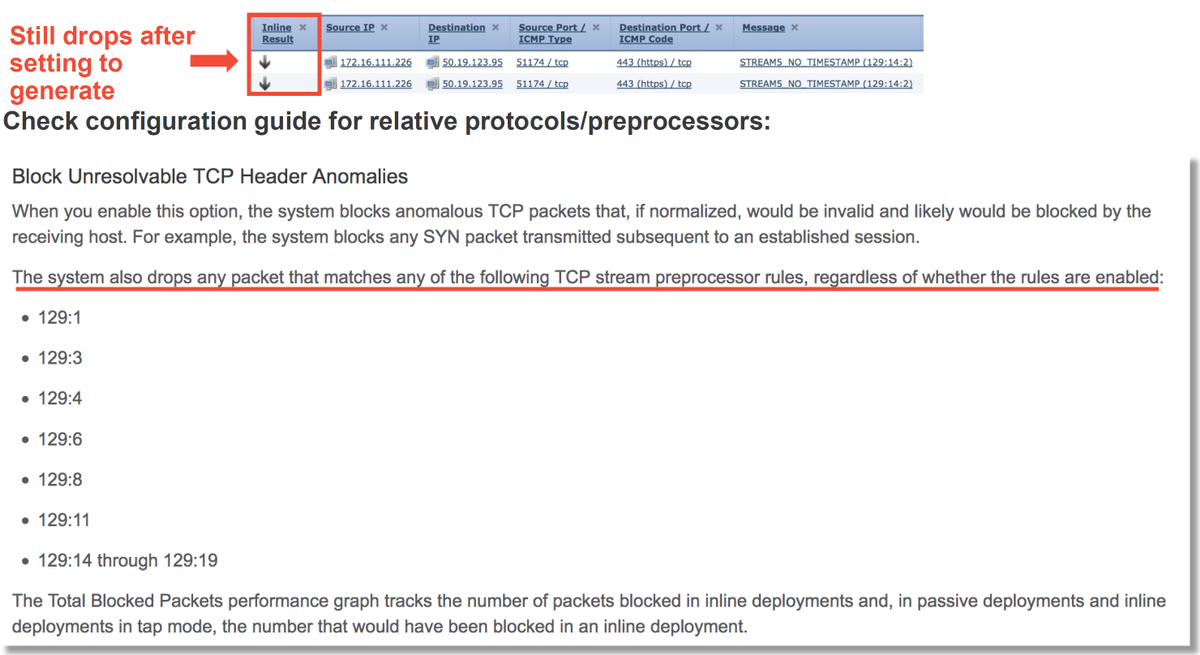

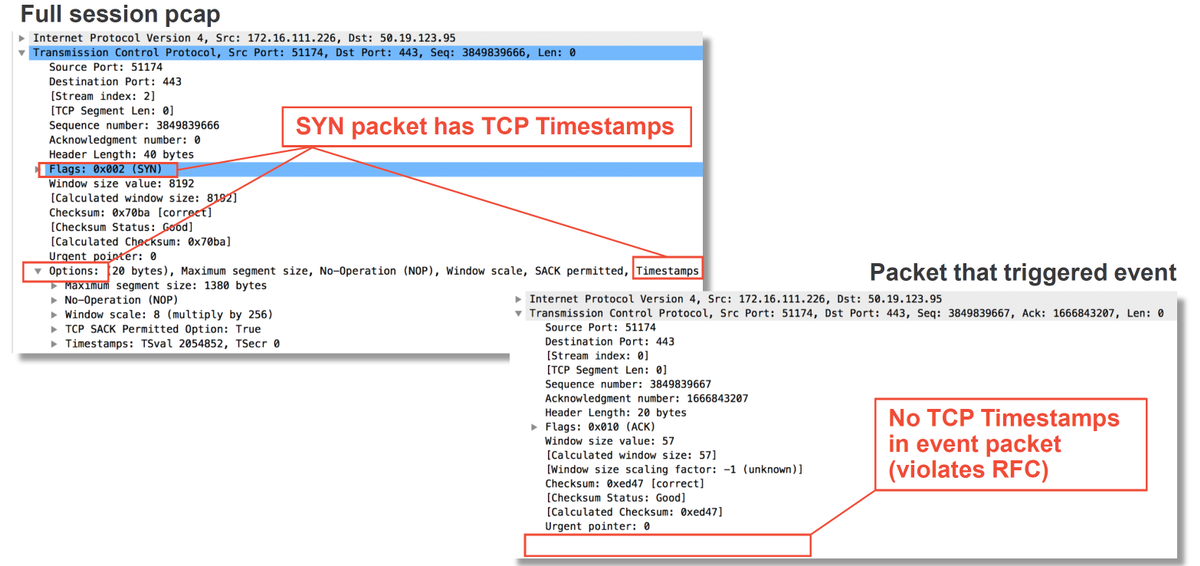

Im folgenden Beispiel hat der TCP-Normalisierungspräprozessor eine Anomalie erkannt. Daher wird der Datenverkehr durch Regel 129:14 unterbrochen, die nach fehlenden Zeitstempeln innerhalb eines TCP-Streams sucht.

Hinweis: Obwohl der Vorprozessor TCP-Stream-Konfiguration den Datenverkehr verwirft, ist dies möglich, da der Inline-Normalisierungs-Präprozessor ebenfalls aktiviert ist. Weitere Informationen zur Inline-Normalisierung finden Sie in diesem Artikel.

NAP-Konfiguration überprüfen

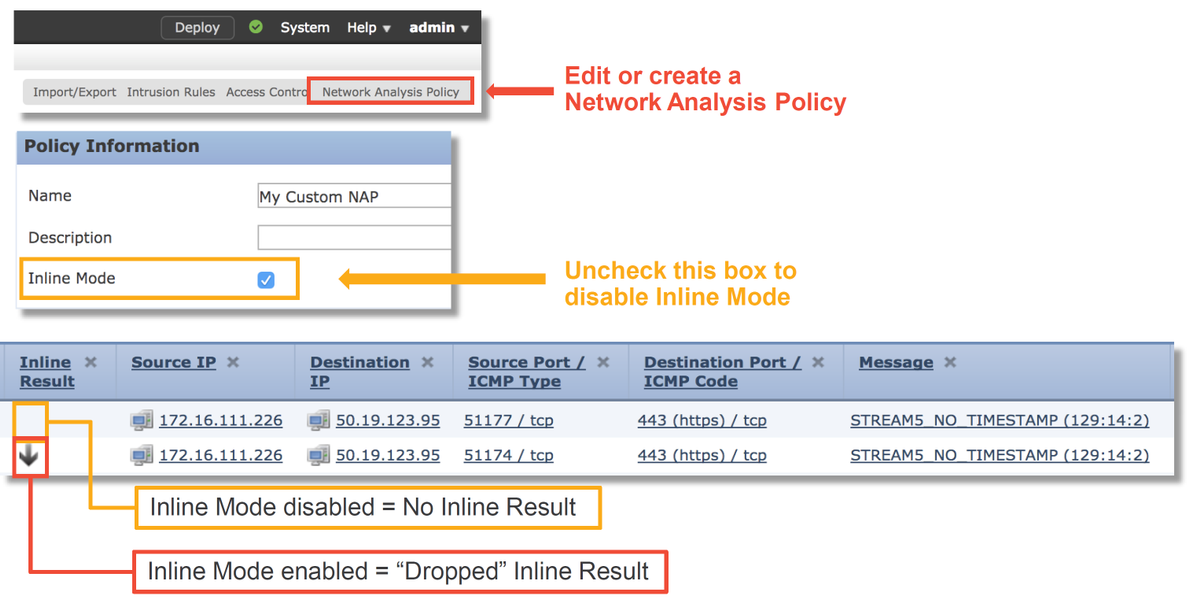

Auf der FirePOWER Management Center (FMC)-Benutzeroberfläche kann das NAP unter Richtlinien > Zugriffskontrolle > Zugriffskontrolle angezeigt werden. Klicken Sie dann oben rechts auf die Option Network Analysis Policy (Netzwerkanalyserichtlinie), um die NAPs anzuzeigen, neue zu erstellen und vorhandene zu bearbeiten.

Wie in der Abbildung oben gezeigt, enthalten die NAPs eine Funktion für den "Inline-Modus", die der Option "Drop When Inline" in der Intrusion Policy entspricht. Um zu verhindern, dass das NAP Datenverkehr verwirft, können Sie die Option Inline Mode (Inline-Modus) deaktivieren. Die vom NAP generierten Intrusion Events (Intrusion Events) zeigen auf der Registerkarte Inline Result (Inline-Ergebnis) keine Ereignisse an, bei denen der Inline-Modus deaktiviert ist.

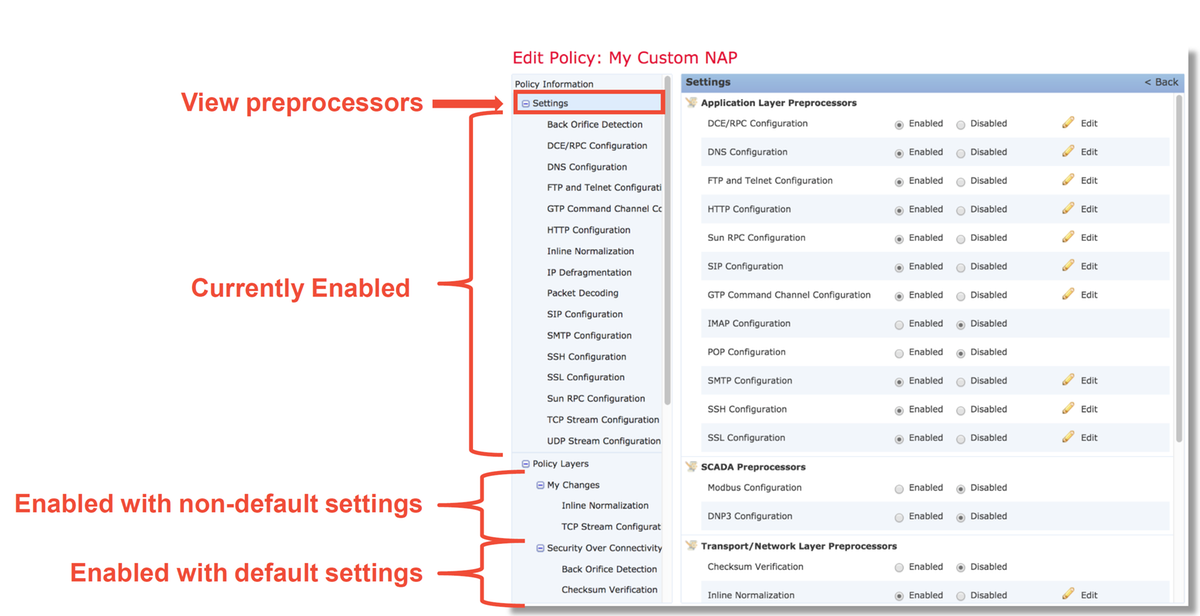

NAP-Einstellungen anzeigen

Im NAP können Sie die aktuellen Einstellungen anzeigen. Dazu gehören die insgesamt aktivierten Vorprozessoren, gefolgt von

Voreinstellungen, die mit nicht standardmäßigen Einstellungen aktiviert wurden (solche, die manuell angepasst wurden) und solche, die mit Standardeinstellungen aktiviert sind, wie in der Abbildung unten gezeigt.

NAP-Einstellungen, die stille Verluste verursachen können

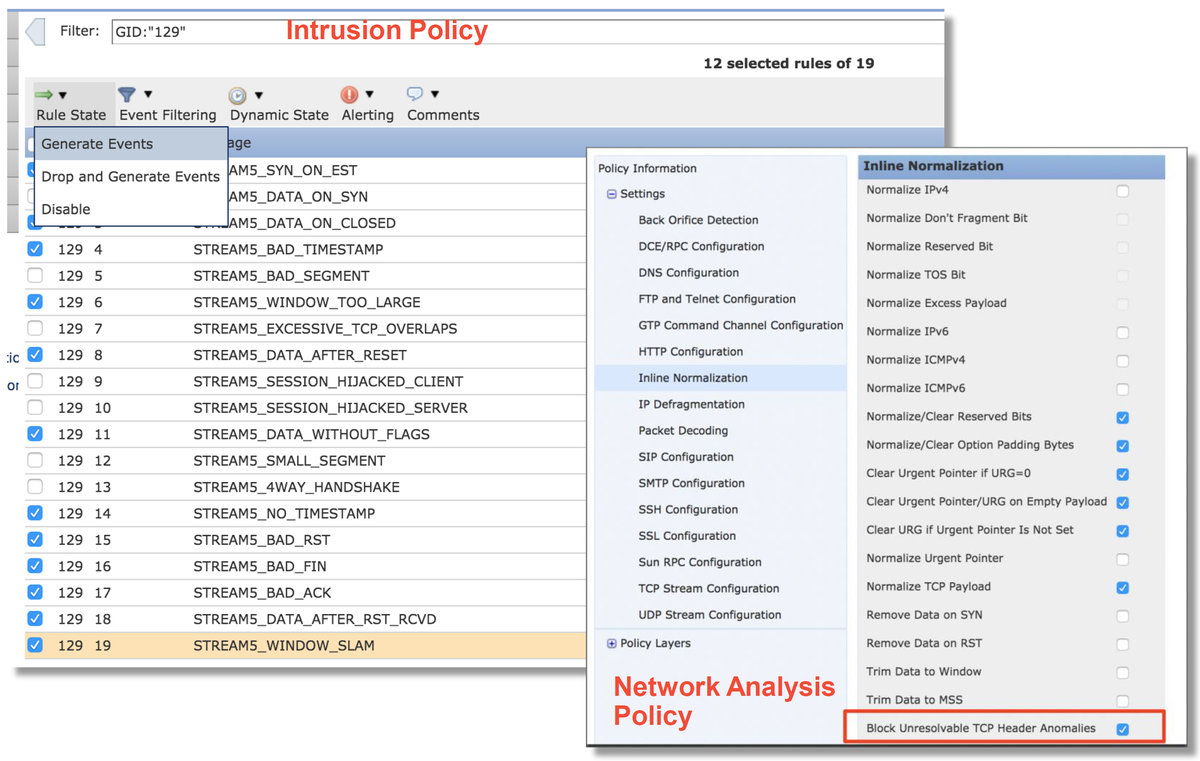

Im Beispiel, das im Ablaufverfolgungsabschnitt erwähnt wird, verwirft die Regel TCP Stream Configuration Rule 129:14 den Datenverkehr. Dies wird durch die Trace-Ausgabe der Systemunterstützung bestimmt. Wenn die genannte Regel jedoch nicht in der entsprechenden Intrusion Policy aktiviert ist, werden keine Intrusion Events an das FMC gesendet.

Der Grund dafür liegt in einer Einstellung innerhalb des Präprozessors Inline-Normalisierung, die als Unauflösbare TCP-Header-Anomalien bezeichnet wird. Mit dieser Option kann Snort eine Blockaktion ausführen, wenn bestimmte GID 129-Regeln Anomalien im TCP-Stream erkennen.

Wenn Blockieren nicht auflösbarer TCP-Header-Anomalien aktiviert ist, wird empfohlen, die GID 129-Regeln entsprechend der unten stehenden Abbildung zu aktivieren.

Durch das Aktivieren der GID 129-Regeln werden Intrusion Events an das FMC gesendet, wenn diese Aktionen für den Datenverkehr ausführen. Solange jedoch die Unauflösbare TCP-Header-Anomalien blockiert sind, kann der Datenverkehr trotzdem verworfen werden, selbst wenn der Regelstatus in der Intrusion Policy auf Ereignisse festgelegt ist. Dieses Verhalten wird in den FMC-Konfigurationsanleitungen erläutert.

Die obige Dokumentation finden Sie in diesem Artikel (für Version 6.4, die neueste Version zum Zeitpunkt der Veröffentlichung dieses Artikels).

Überprüfen der Backend-Konfiguration

Eine weitere Ebene der Komplexität wird dem Verhalten des Präprozessors hinzugefügt, da bestimmte Einstellungen am Backend aktiviert werden können, ohne dass sie im FMC übernommen werden. Dies sind einige mögliche Gründe.

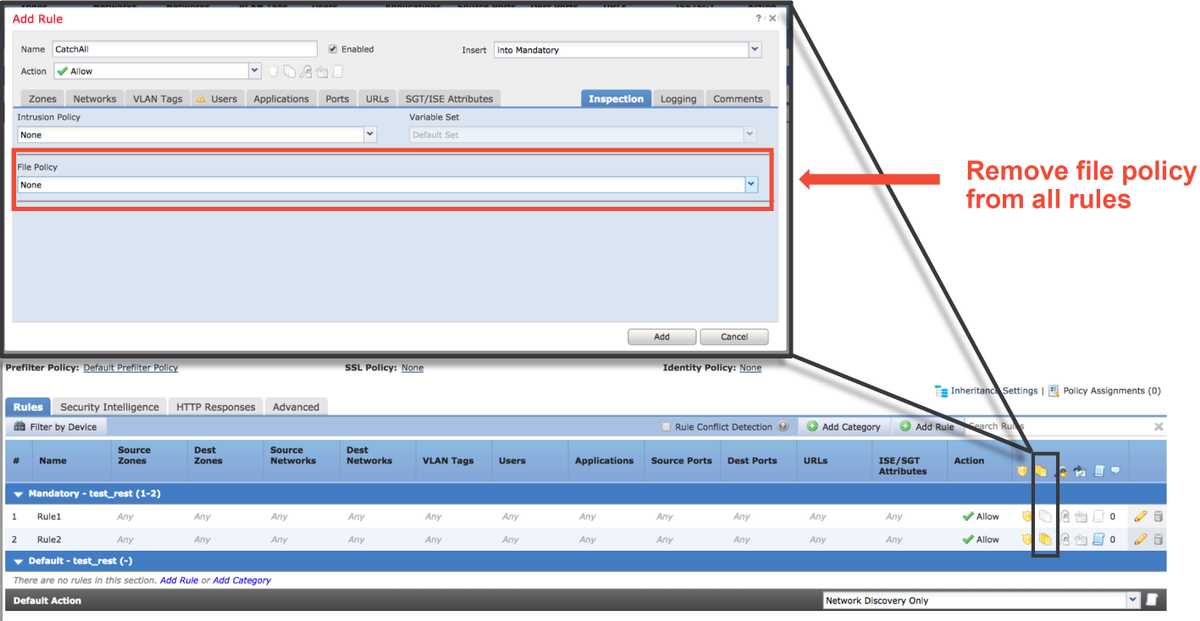

- Andere aktivierte Funktionen können die Aktivierung von Präprozessoreinstellungen erzwingen (die Haupteinstellung ist Dateirichtlinie).

- Einige Intrusion Policy-Regeln erfordern bestimmte Präprozessoroptionen, um die Erkennung durchzuführen

- Ein Fehler kann das Verhalten verursachen.

- Ein Beispiel hierfür ist CSCuz50295 - "File policy with Malware block enable TCP normalization with block flag" (Dateirichtlinie mit Malware-Block aktiviert TCP-Normalisierung mit Blockflag).

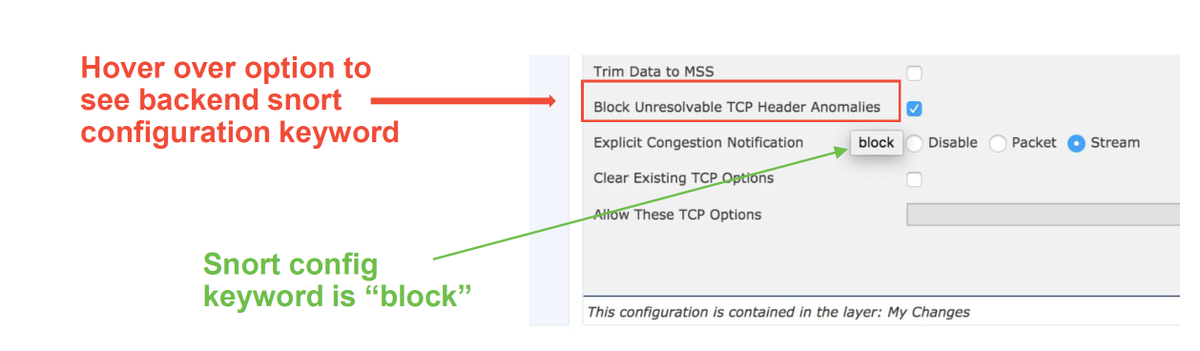

Bevor Sie sich die Backend-Konfiguration ansehen, beachten Sie, dass die Snort-Schlüsselwörter, die in den Snort-Konfigurationsdateien für das Backend verwendet werden, sichtbar sind, indem Sie den Mauszeiger über eine bestimmte Einstellung im NAP bewegen. Weitere Informationen finden Sie in der Abbildung unten.

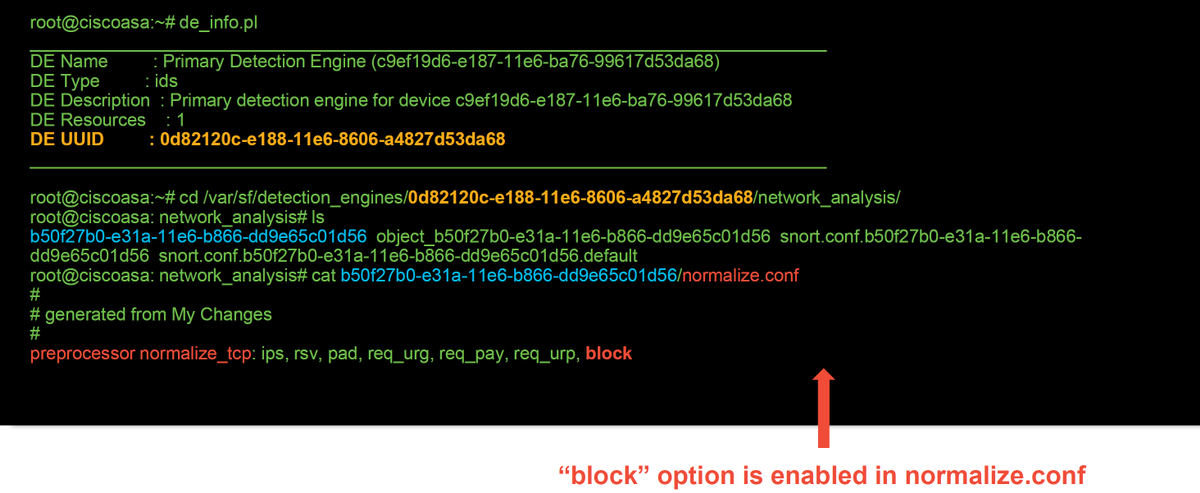

Die Option Unauflösbare TCP-Header-Anomalien auf der Registerkarte NAP blockieren wird in das Block-Schlüsselwort auf dem Backend übersetzt. Unter Berücksichtigung dieser Informationen kann die Backend-Konfiguration über die Expert Shell überprüft werden.

Erstellen eines zielgerichteten NAP

Wenn bestimmte Hosts Präprozessorereignisse auslösen, kann ein benutzerdefiniertes NAP verwendet werden, um den Datenverkehr zu oder von diesen Hosts zu überprüfen. Innerhalb des benutzerdefinierten NAP können die Einstellungen, die Probleme verursachen, deaktiviert werden.

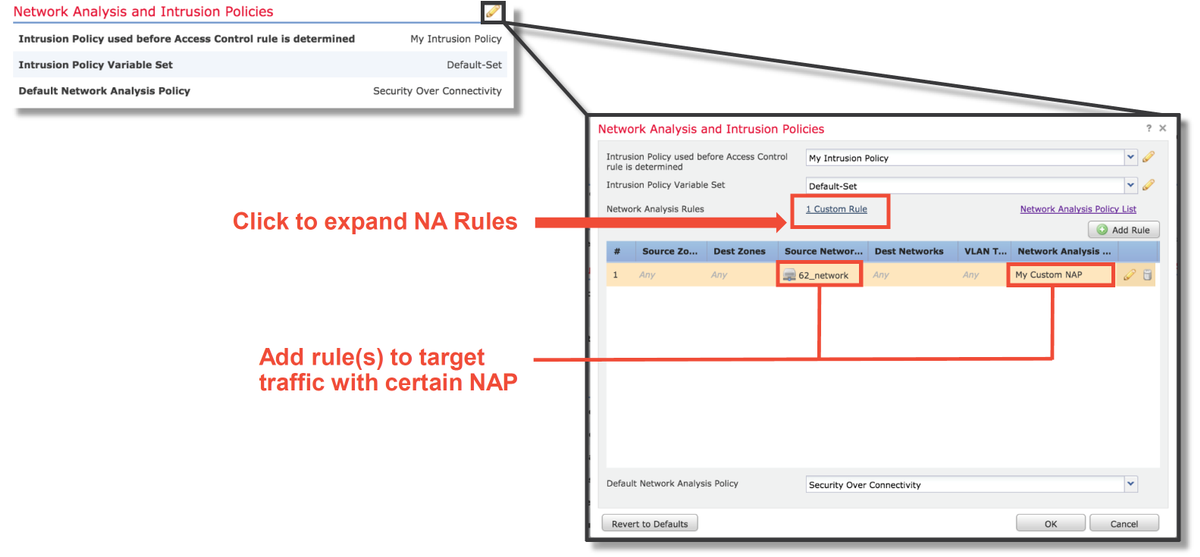

Dies sind die Schritte zur Implementierung eines zielgerichteten NAP.

- Erstellen Sie den NAP gemäß den Anweisungen, die im Abschnitt "NAP-Konfiguration überprüfen" in diesem Artikel erwähnt werden.

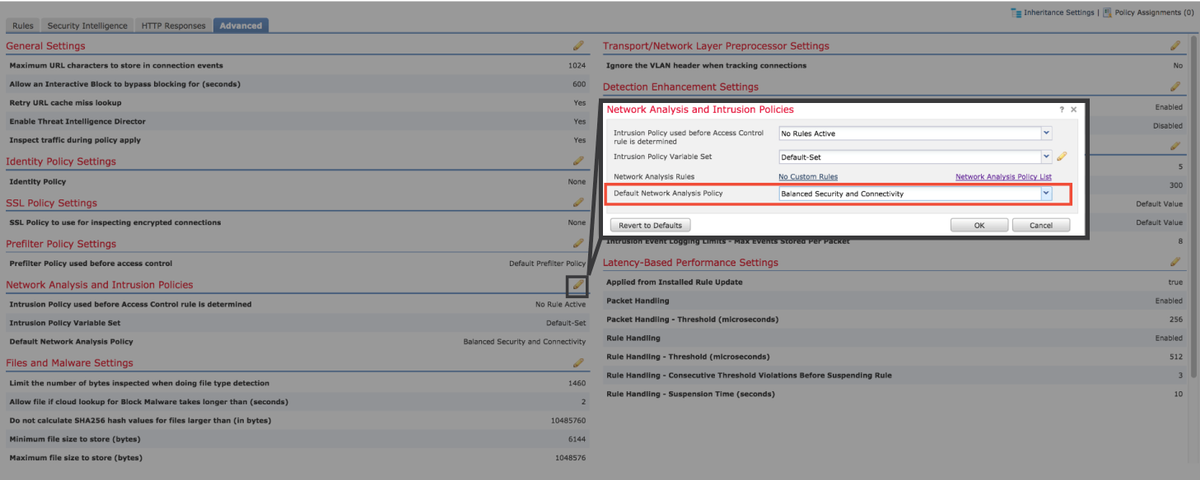

- Navigieren Sie auf der Registerkarte Erweitert der Zugriffskontrollrichtlinie zum Abschnitt Netzwerkanalyse und Zugriffsrichtlinien. Klicken Sie auf Regel hinzufügen, erstellen Sie eine Regel, verwenden Sie die Zielhosts, und wählen Sie im Abschnitt Network Analysis Policy (Netzwerkanalyserichtlinie) den neu erstellten NAP aus.

Fehlalarme Analyse

Das Überprüfen auf Fehlalarme in Intrusion Events für Präprozessorregeln unterscheidet sich stark von den Snort-Regeln, die für die Regelauswertung verwendet werden (die eine GID von 1 und 3 enthalten).

Um eine falsch positive Analyse für Präprozessorregelereignisse durchzuführen, ist eine vollständige Sitzungserfassung erforderlich, um nach Anomalien im TCP-Stream zu suchen.

Im folgenden Beispiel wird eine Fehlalarme-Analyse für Regel 129:14 durchgeführt, die in den obigen Beispielen nachweislich den Datenverkehr verwirft. Da 129:14 nach TCP-Streams sucht, in denen Zeitstempel fehlen, können Sie deutlich erkennen, warum die Regel gemäß der unten abgebildeten Paketerfassungsanalyse ausgelöst wurde.

Schritte zur Risikominimierung

Um mögliche Probleme mit dem NAP schnell zu beheben, können die folgenden Schritte ausgeführt werden.

- Wenn ein benutzerdefiniertes NAP verwendet wird und Sie nicht sicher sind, ob eine NAP-Einstellung den Datenverkehr verwirft, aber vermuten, dass dies der Fall sein könnte, können Sie versuchen, es durch eine Richtlinie für "Balanced Security and Connectivity" (Ausgewogene Sicherheit und Konnektivität) oder "Connectivity over Security" (Connectivity über Sicherheit) zu ersetzen.

- Wenn benutzerdefinierte Regeln verwendet werden, stellen Sie sicher, dass für das NAP eine der oben genannten Standardeinstellungen festgelegt wird.

- Wenn Zugriffskontrollregeln eine Dateirichtlinie verwenden, müssen Sie versuchen, diese vorübergehend zu entfernen, da eine Dateirichtlinie die Vorprozessoreinstellungen am Backend aktivieren kann, die im FMC nicht übernommen werden. Dies geschieht auf "globaler" Ebene, d. h. alle NAPs werden geändert.

Jedes Protokoll hat einen anderen Präprozessor, und die Fehlerbehebung kann sehr spezifisch für den Präprozessor sein. In diesem Artikel werden nicht alle Präprozessoreinstellungen und Fehlerbehebungsmethoden für jedes Präprozessor behandelt.

Sie können die Dokumentation für jeden Präprozessor überprüfen, um eine bessere Vorstellung davon zu erhalten, was jede Option tut, was bei der Fehlerbehebung eines bestimmten Präprozessors hilfreich ist.

Daten für TAC

| Daten | Anweisungen |

| Fehlerbehebungsdatei vom FirePOWER-Gerät | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| Vollständige Paketerfassung über das FirePOWER-Gerät | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

Beiträge von Cisco Ingenieuren

- Created by John GroetzingerTechnischer Leiter von Cisco

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consultant-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback