Fehlerbehebung für FirePOWER-Datenpfad Phase 5: SSL-Richtlinie

Download-Optionen

-

ePub (3.6 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

Dieser Artikel ist Teil einer Reihe von Artikeln, in denen erläutert wird, wie der Datenpfad auf FirePOWER-Systemen systematisch behoben wird, um festzustellen, ob Komponenten von FirePOWER den Datenverkehr beeinträchtigen können. Weitere Informationen zur Architektur von FirePOWER-Plattformen und Links zu anderen Artikeln zur Fehlerbehebung für Datenpfade finden Sie im Übersichtsartikel.

Dieser Artikel behandelt die fünfte Phase der Fehlerbehebung bei Firepower-Datenpfaden, die SSL-Richtlinienfunktion (Secure Sockets Layer).

Voraussetzungen

- Die Informationen in diesem Artikel gelten für alle Firepower-Plattformen

- SSL-Entschlüsselung für die Adaptive Security Appliance (ASA) mit FirePOWER-Services (SFR-Modul) nur ab Version 6.0 verfügbar

- Die Funktion "Client Hello Modification" ist nur in Version 6.1+ verfügbar.

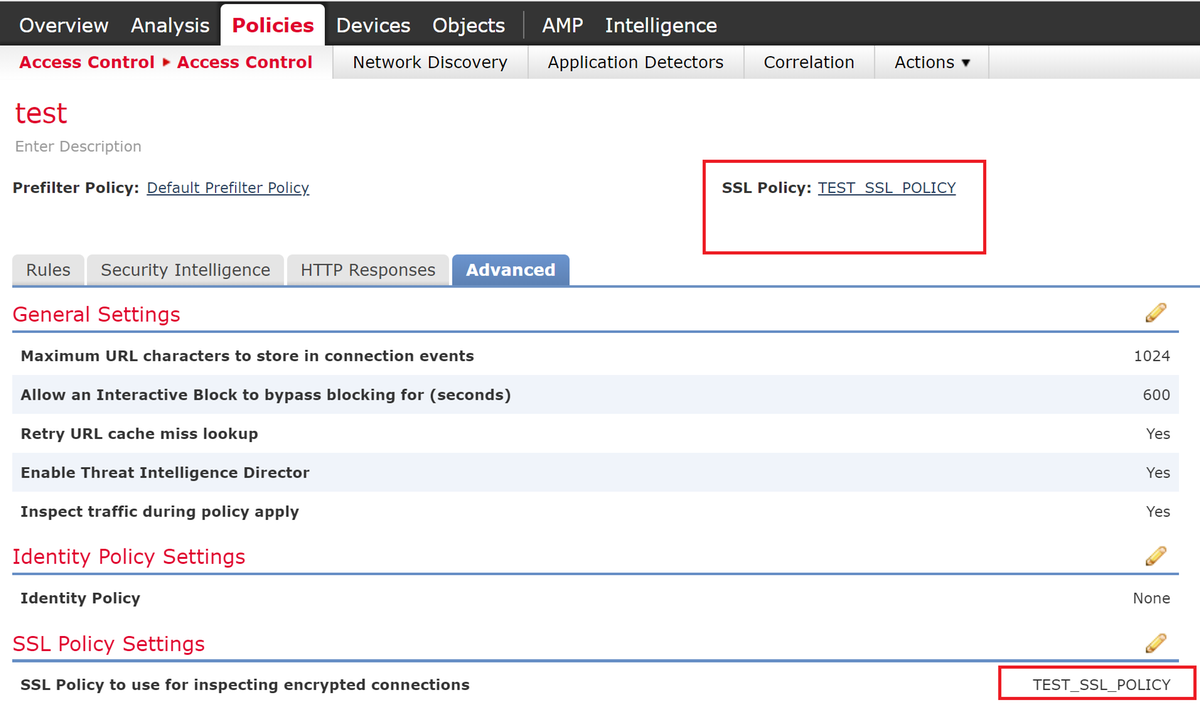

- Bestätigen Sie, dass die SSL-Richtlinie in der Zugriffskontrollrichtlinie verwendet wird.

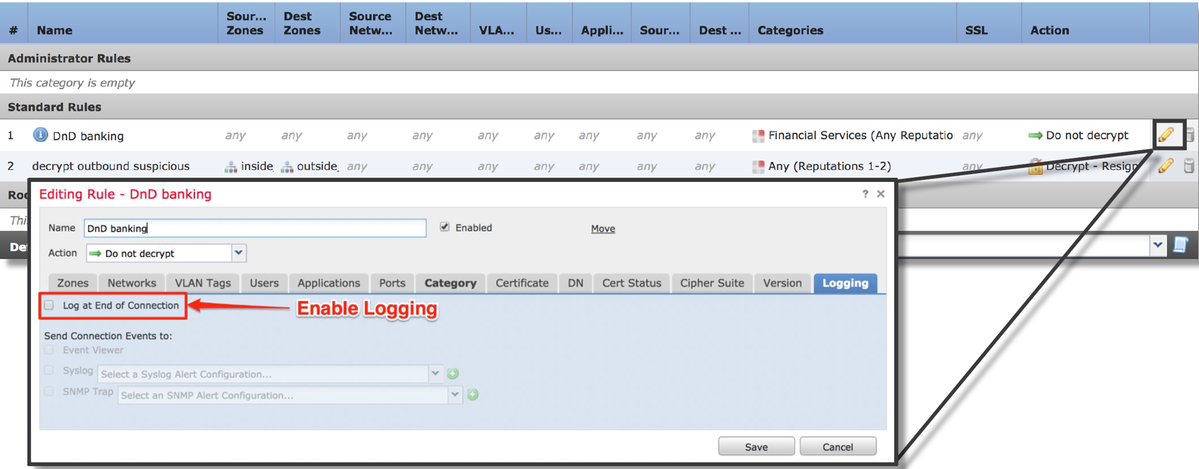

- Überprüfen Sie, ob die Protokollierung für alle Regeln aktiviert ist, einschließlich der Standardaktion.

- Überprüfen Sie die Registerkarte Unentschlüsselbare Aktionen, um festzustellen, ob eine Option zum Blockieren des Datenverkehrs festgelegt ist.

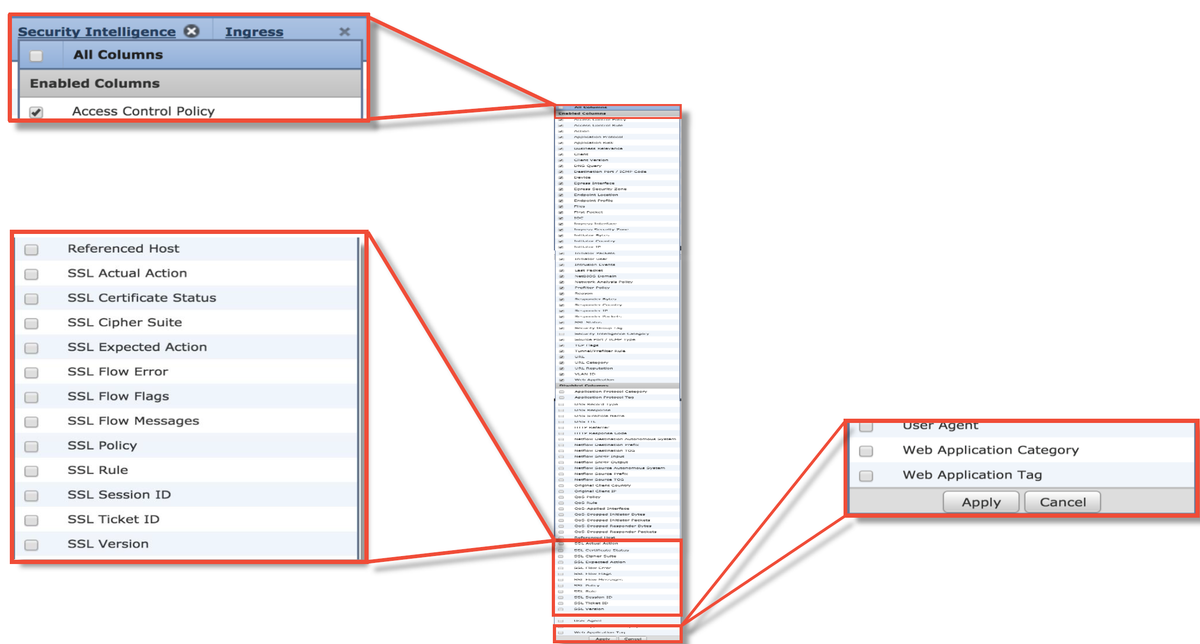

- Aktivieren Sie in den Connection-Ereignissen, wenn Sie sich in der Tabellenansicht von Verbindungsereignissen befinden, alle Felder mit dem Namen 'SSL'

- Die meisten sind standardmäßig deaktiviert und müssen im Connection Events Viewer aktiviert werden.

Fehlerbehebung in der SSL-Richtlinienphase

Es können bestimmte Schritte ausgeführt werden, um zu ermitteln, warum die SSL-Richtlinie möglicherweise Datenverkehr verwirft, der zugelassen werden soll.

Überprüfen von SSL-Feldern in Verbindungsereignissen

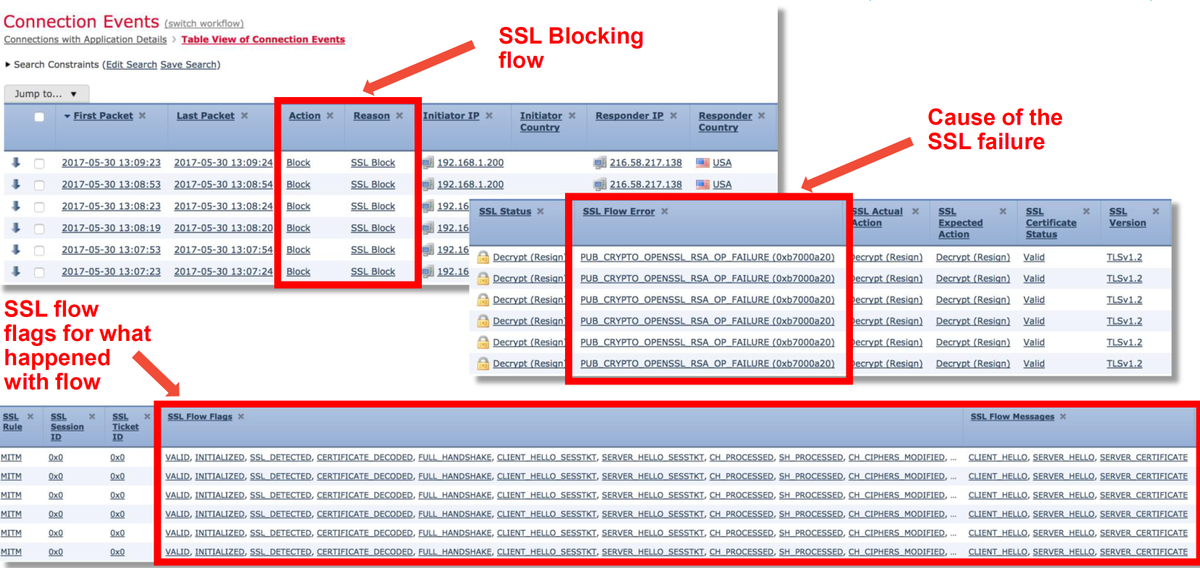

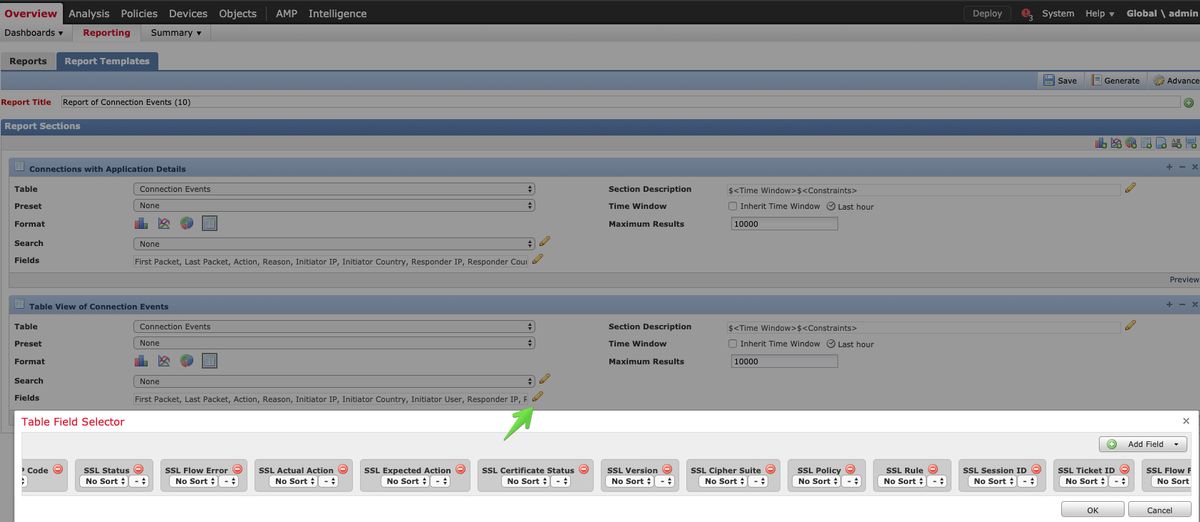

Wenn der Verdacht besteht, dass die SSL-Richtlinie Datenverkehrsprobleme verursacht, sollten Sie zuerst den Abschnitt "Connection Events" (Verbindungsereignisse) (unter Analysis > Connections > Events) überprüfen, nachdem Sie alle SSL-Felder wie oben beschrieben aktiviert haben.

Wenn die SSL-Richtlinie den Datenverkehr blockiert, wird im Feld Grund "SSL-Block" angezeigt. Die Spalte SSL Flow Error enthält nützliche Informationen darüber, warum der Block aufgetreten ist. Die anderen SSL-Felder enthalten Informationen über SSL-Daten, die FirePOWER im Fluss erkannt hat.

Diese Daten können dem Cisco Technical Assistance Center (TAC) zur Verfügung gestellt werden, wenn ein Ticket für eine SSL-Richtlinie geöffnet wird. Um diese Informationen einfach zu exportieren, können Sie die Schaltfläche Berichts-Designer oben rechts verwenden.

Wenn Sie auf diese Schaltfläche im Bereich Verbindungsereignisse klicken, werden die Filter und Optionen des Zeitfensters automatisch in die Berichtsvorlage kopiert.

Stellen Sie sicher, dass alle genannten SSL-Felder im Bereich 'Field' hinzugefügt werden.

Klicken Sie auf Generieren, um einen Bericht im PDF- oder CSV-Format zu erstellen.

Debuggen der SSL-Richtlinie

Wenn die Connection-Ereignisse nicht genügend Informationen über den Fluss enthalten, kann das SSL-Debuggen über die FirePOWER-Befehlszeilenschnittstelle (CLI) ausgeführt werden.

Hinweis: Der gesamte folgende Debuginhalt basiert auf der SSL-Entschlüsselung, die in der Software der x86-Architektur erfolgt. Dieser Inhalt enthält keine Debugger von SSL-Hardware-Offload-Features, die in Version 6.2.3 und in Version 6.2.3 hinzugefügt wurden, die sich voneinander unterscheiden.

Hinweis: Auf den Firepower 9300- und 4100-Plattformen kann über die folgenden Befehle auf die betreffende Shell zugegriffen werden:

# Connect-Modul 1-Konsole

Firepower-module1> connect ftd

>

Bei mehreren Instanzen kann mit den folgenden Befehlen auf die CLI des logischen Geräts zugegriffen werden.

# Connect Module 1 Telnet

FirePOWER-module1> connect ftd ftd1

Herstellen einer Verbindung zur Containerkonsole ftd(ftd1) ... Geben Sie "exit" ein, um zur Boot CLI zurückzukehren.

>

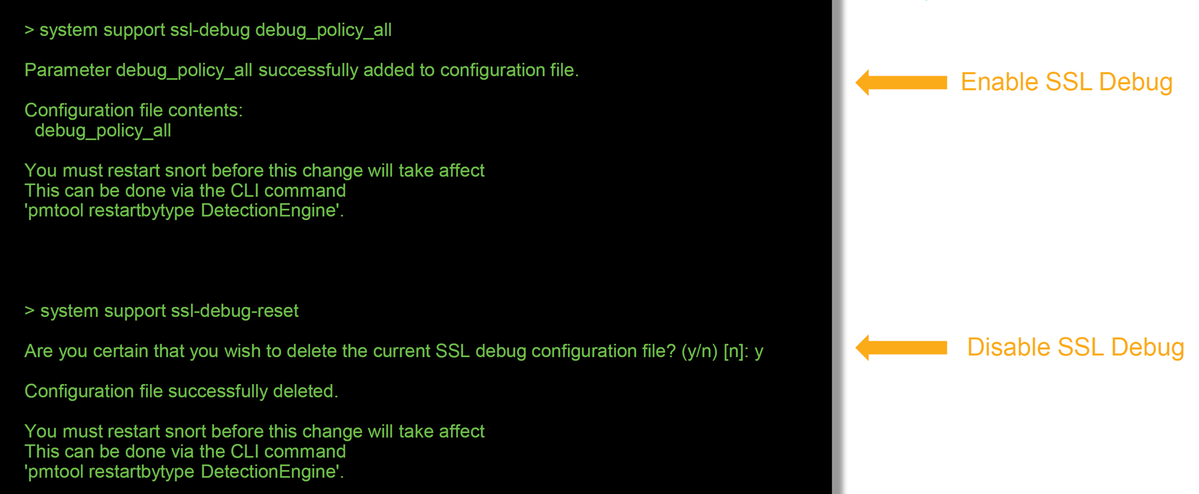

Der Befehl systemsupport ssl-debug debug_policy_all kann ausgeführt werden, um Debuginformationen für jeden von der SSL-Richtlinie verarbeiteten Datenfluss zu generieren.

Vorsicht: Der Snort-Prozess muss vor und nach der Ausführung des SSL-Debuggens neu gestartet werden. Dies kann dazu führen, dass je nach den verwendeten Snort-Down-Richtlinien und der verwendeten Bereitstellung einige Pakete verworfen werden. Der TCP-Datenverkehr wird erneut übertragen, aber der UDP-Datenverkehr kann beeinträchtigt werden, wenn die Anwendungen, die die Firewall passieren, keinen minimalen Paketverlust tolerieren.

Warnung: Vergessen Sie nicht, das Debugging zu deaktivieren, nachdem die notwendigen Daten mit dem Befehl ssl-debug-reset gesammelt wurden.

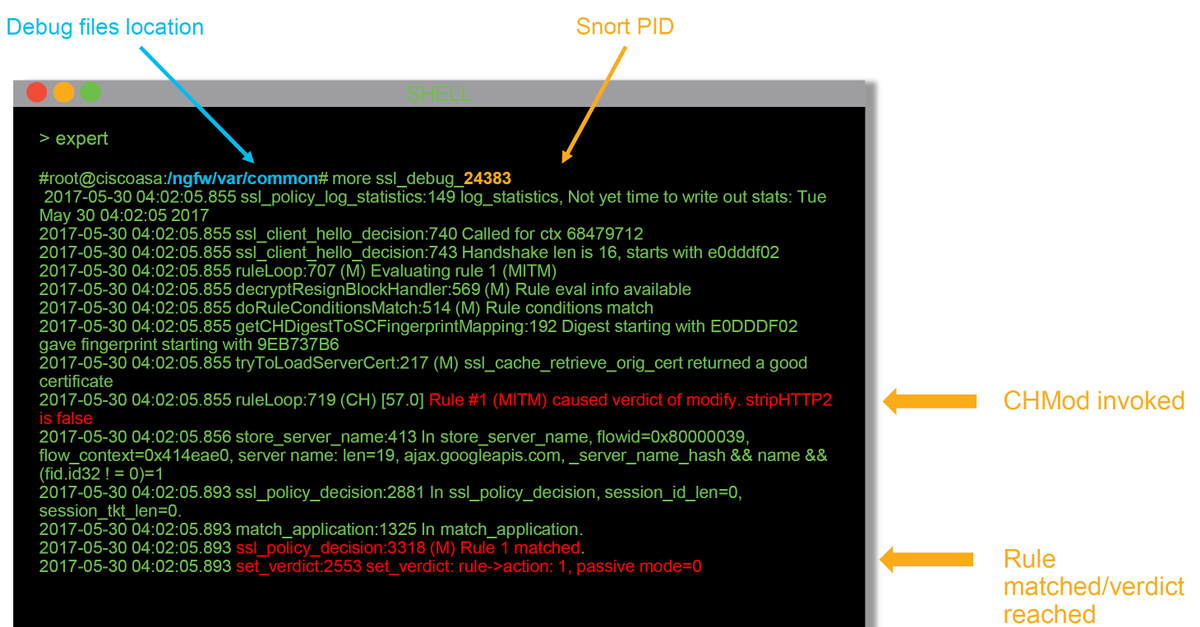

Für jeden Snort-Prozess, der auf dem FirePOWER-Gerät ausgeführt wird, wird eine Datei geschrieben. Der Speicherort der Dateien ist:

- /var/common für Plattformen ohne FTD

- /ngfw/var/common für FTD-Plattformen

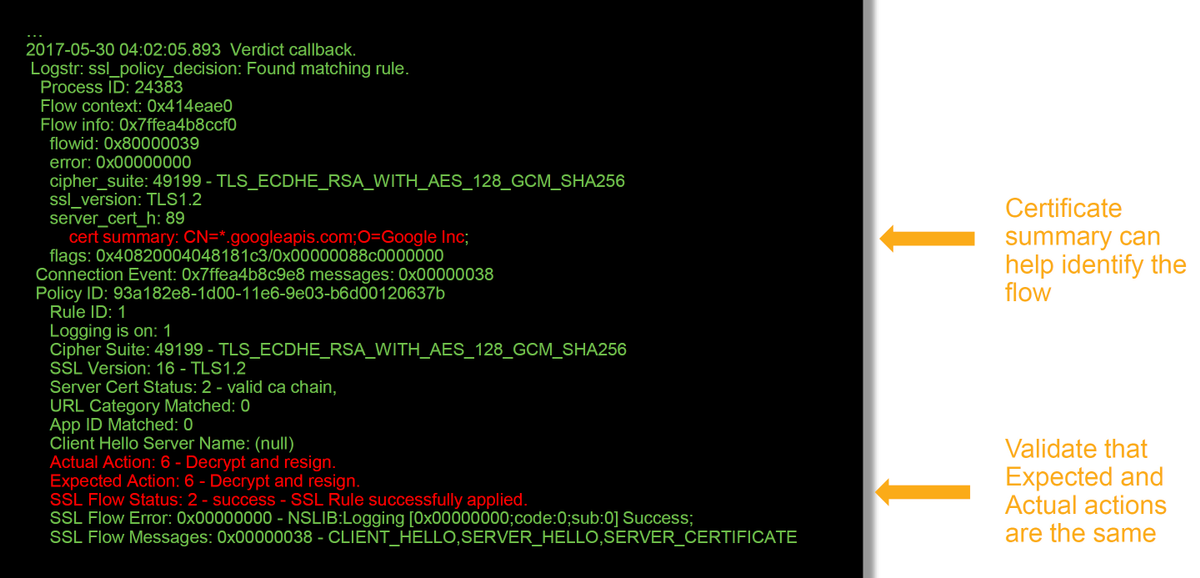

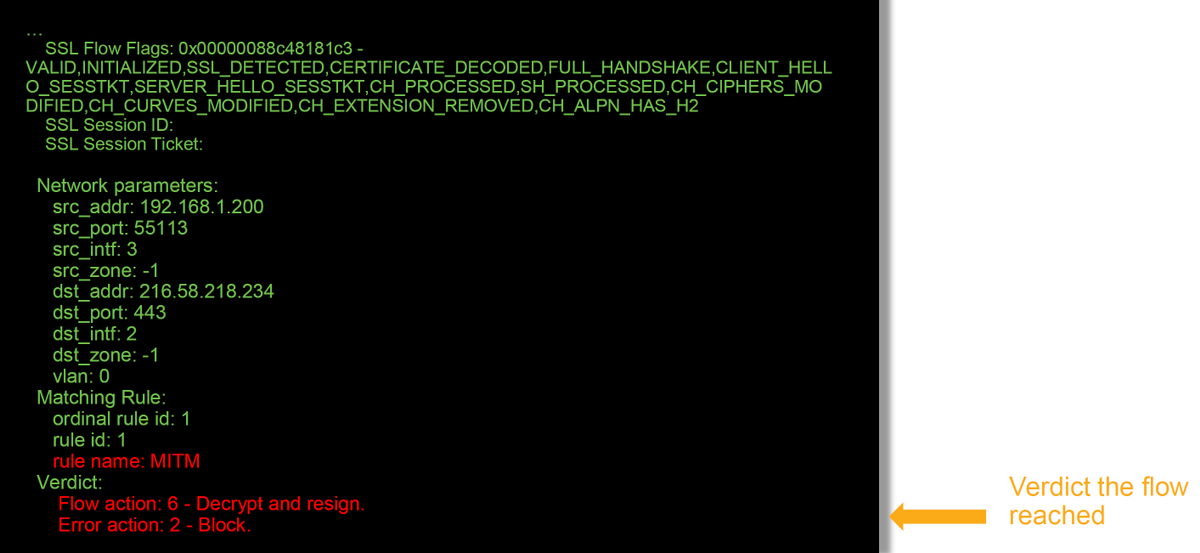

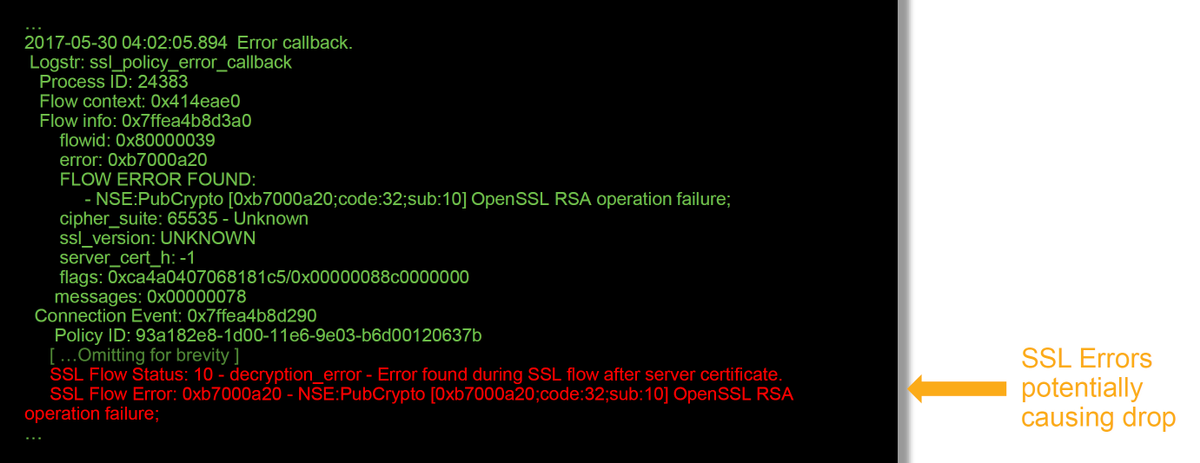

Dies sind einige der hilfreichen Felder in den Debug-Protokollen.

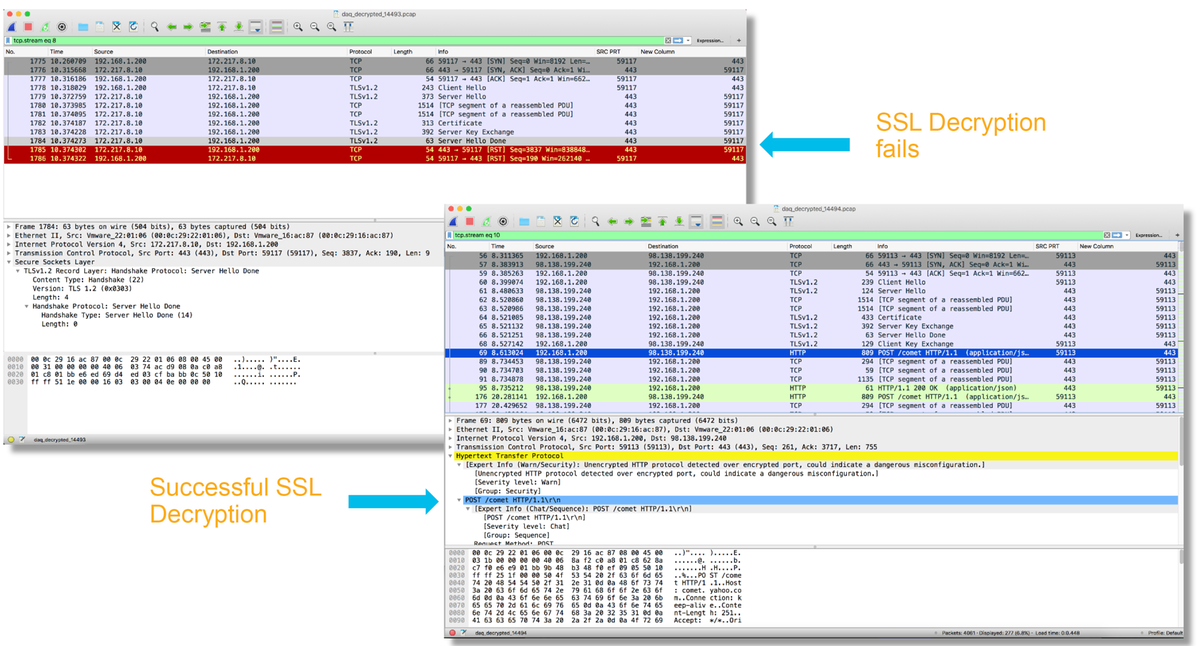

Hinweis: Wenn nach Beginn der Entschlüsselung durch Firepower ein Entschlüsselungsfehler auftritt, muss der Datenverkehr fallen gelassen werden, da die Firewall die Sitzung bereits geändert/Man-in-the-Middleed geändert hat. Daher ist es für den Client und den Server nicht möglich, die Kommunikation wieder aufzunehmen, da sie über verschiedene TCP-Stacks sowie verschiedene Verschlüsselungsschlüssel verfügen, die im Fluss verwendet werden.

Die Debugdateien können mithilfe der Anweisungen in diesem Artikel von der Eingabeaufforderung > aus vom FirePOWER-Gerät kopiert werden.

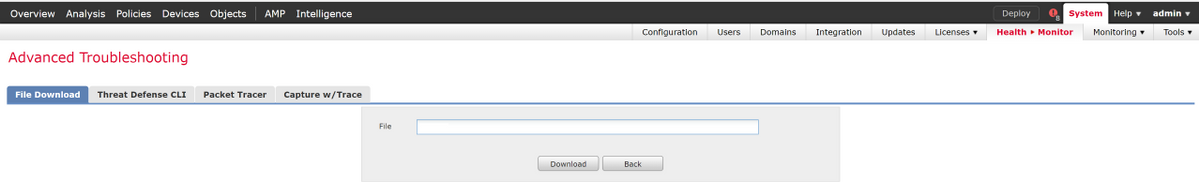

Alternativ gibt es eine Option auf dem FMC in Firepower Version 6.2.0 und höher. Um auf dieses Dienstprogramm der Benutzeroberfläche im FMC zuzugreifen, navigieren Sie zu Devices > Device Management (Geräte > Geräteverwaltung). Klicken Sie anschließend auf die Schaltfläche  neben dem betreffenden Gerät, gefolgt von Advanced Troubleshooting > File Download. Sie können dann den Namen einer Datei eingeben und auf Herunterladen klicken.

neben dem betreffenden Gerät, gefolgt von Advanced Troubleshooting > File Download. Sie können dann den Namen einer Datei eingeben und auf Herunterladen klicken.

Erstellen einer entschlüsselten Paketerfassung

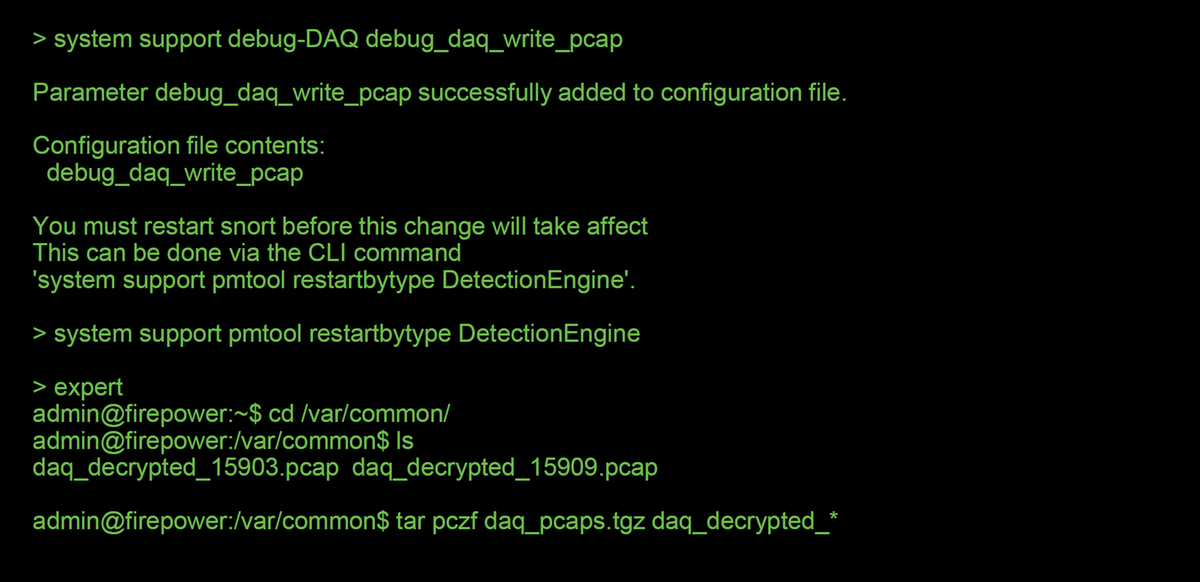

Es ist möglich, eine unverschlüsselte Paketerfassung für Sitzungen zu sammeln, die von FirePOWER entschlüsselt werden. Der Befehl lautet Systemsupport debug-DAQ debug_daq_write_pcap.

Vorsicht: Der Snort-Prozess muss neu gestartet werden, bevor die entschlüsselte Paketerfassung generiert wird. Dies kann dazu führen, dass einige Pakete verworfen werden. Stateful-Protokolle wie TCP-Datenverkehr werden erneut übertragen, aber anderer Datenverkehr, z. B. UDP, kann negativ beeinflusst werden.

Vorsicht: Vor der Übermittlung einer entschlüsselten PCAP-Erfassung an das TAC wird empfohlen, die Erfassungsdatei herauszufiltern und auf die problematischen Datenflüsse zu beschränken, um zu vermeiden, dass vertrauliche Daten unnötig preisgegeben werden.

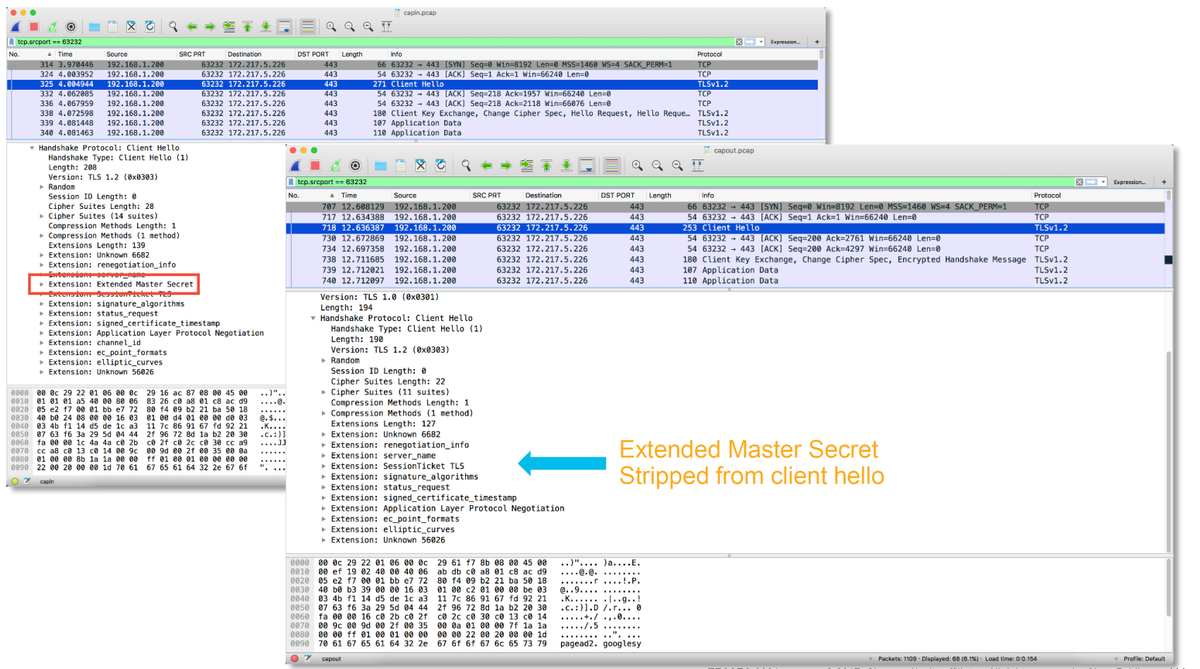

Suchen Sie nach Client Hello Modifications (CHMod).

Die Paketerfassung kann auch ausgewertet werden, um festzustellen, ob eine Client-Hello-Änderung stattfindet.

Die Paketerfassung links zeigt den ursprünglichen Client hello. Das rechte zeigt die serverseitigen Pakete. Beachten Sie, dass der erweiterte Master-geheim über die CHMod-Funktion in Firepower entfernt wurde.

Vergewissern Sie sich, dass Client-Trusts CA für Entschlüsselung/Rücktritt zurückweisen

Bei SSL-Richtlinienregeln mit der Aktion "Entschlüsseln - Zurücktreten" müssen Sie sicherstellen, dass der Client-Host der Zertifizierungsstelle (Certificate Authority, CA) vertraut, die als die ausscheidende Zertifizierungsstelle verwendet wird. Die Endbenutzer sollten keine Anzeichen dafür haben, dass sie von der Firewall in der Mitte sitzen. Sie sollten der signierenden CA vertrauen. Dies wird in der Regel durch Active Directory (AD)-Gruppenrichtlinien durchgesetzt, hängt jedoch von der Unternehmensrichtlinie und der AD-Infrastruktur ab.

Weitere Informationen finden Sie im folgenden Artikel, in dem das Erstellen einer SSL-Richtlinie beschrieben wird.

Schritte zur Risikominimierung

Es können einige grundlegende Eindämmungsschritte befolgt werden, um:

- Konfigurieren Sie die SSL-Richtlinie erneut, um bestimmten Datenverkehr nicht zu entschlüsseln.

- Entfernen bestimmter Daten aus einem Client-Hello-Paket, damit die Entschlüsselung erfolgreich durchgeführt werden kann

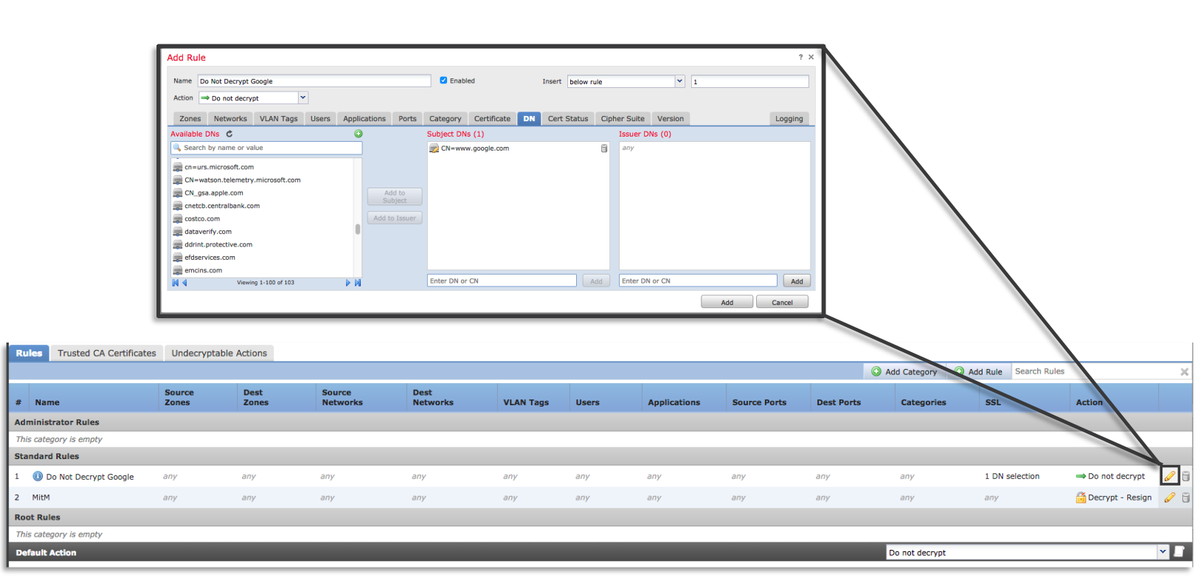

Nicht entschlüsseln (DND)-Regeln hinzufügen

Im folgenden Beispielszenario wurde festgestellt, dass der Datenverkehr zu google.com beim Durchlaufen der SSL Policy Inspection unterbrochen wird. Es wird eine Regel hinzugefügt, die auf dem Common Name (CN) im Serverzertifikat basiert, sodass der Datenverkehr zu google.com nicht entschlüsselt wird.

Nach dem Speichern und Bereitstellen der Richtlinie können die oben beschriebenen Schritte zur Fehlerbehebung erneut befolgt werden, um zu sehen, was FirePOWER mit dem Datenverkehr macht.

Optimierung von Client-Hello-Änderungen

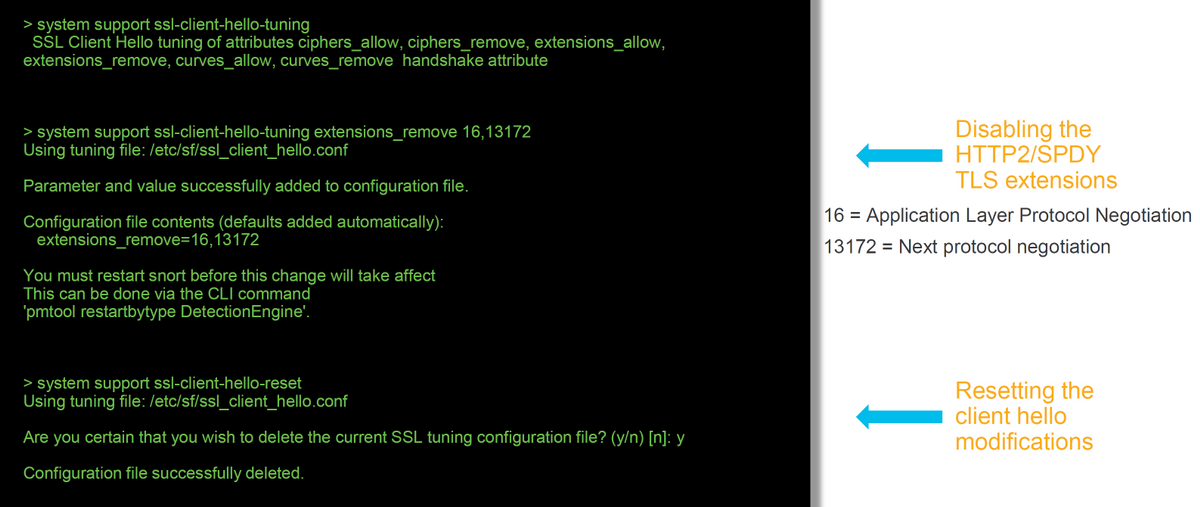

In einigen Fällen kann die Fehlerbehebung ergeben, dass die FirePOWER-Lösung bei der Entschlüsselung von bestimmtem Datenverkehr auf ein Problem trifft. Das System-Support-Dienstprogramm ssl-client-hello-Tuning kann auf der CLI ausgeführt werden, damit FirePOWER bestimmte Daten aus einem Client-Hello-Paket entfernt.

Im folgenden Beispiel wird eine Konfiguration hinzugefügt, sodass bestimmte TLS-Erweiterungen entfernt werden. Die numerischen IDs werden durch die Suche nach Informationen zu TLS-Erweiterungen und -Standards ermittelt.

Vorsicht: Der Snort-Prozess muss neu gestartet werden, bevor die Änderungen an der Client-Hello-Änderung wirksam werden, wodurch einige Pakete verworfen werden können. Stateful-Protokolle wie TCP-Datenverkehr werden erneut übertragen, aber anderer Datenverkehr, z. B. UDP, kann negativ beeinflusst werden.

Um Änderungen an den Einstellungen für die Client-Hello-Änderung rückgängig zu machen, kann der Befehl ssl-client-hello-reset implementiert werden.

Daten für TAC

| Daten | Anweisungen |

| Fehlerbehebung für Dateien vom FirePOWER Management Center (FMC) und FirePOWER-Geräten |

http://www.cisco.com/c/en/us/support/docs/security/sourcefire-defense-center/117663-technote-SourceFire-00.html |

| SSL-Debugger | Anweisungen hierzu finden Sie in diesem Artikel |

| Erfassung von Sitzungspaketen (clientseitig, FirePOWER-Gerät selbst und, wenn möglich, serverseitig) | http://www.cisco.com/c/en/us/support/docs/security/sourcefire-firepower-8000-series-appliances/117778-technote-sourcefire-00.html |

| Screenshots oder Berichte zu Verbindungsereignissen | Anweisungen hierzu finden Sie in diesem Artikel |

Nächster Schritt

Wenn festgestellt wurde, dass die Komponente SSL Policy nicht die Ursache des Problems ist, besteht der nächste Schritt darin, eine Fehlerbehebung für die Funktion Active Authentication (Aktive Authentifizierung) durchzuführen.

Klicken Sie hier, um mit dem nächsten Artikel fortzufahren.

Beiträge von Cisco Ingenieuren

- Created by John GroetzingerTechnischer Leiter von Cisco

- Edited by John LongCisco QA Software Engineer

- Edited by Cesar Lopez ZamarripaCisco Technical Consulting Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback