Konfigurieren des Managementzugriffs auf FTD (HTTPS und SSH) über FMC

Download-Optionen

-

ePub (674.9 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration des Verwaltungszugriffs auf eine FirePOWER-Bedrohungsabwehr (FTD) (HTTPS und SSH) über das FireSIGHT Management Center (FMC) beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Kenntnisse der FirePOWER-Technologie

- Grundlegende Kenntnisse über ASA (Adaptive Security Appliance)

- Kenntnisse des Managementzugriffs auf ASA über HTTPS und SSH (Secure Shell)

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Adaptive Security Appliance (ASA) Firepower Threat Defense-Image für ASA (5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X ), das auf der Softwareversion 6.0.1 und höher ausgeführt wird.

- ASA Firepower Threat Defense-Image für ASA (5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X, ASA 5585-X) mit der Softwareversion 6.0.1 und höher

- Firepower Management Center (FMC) Version 6.0.1 und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Mit dem Start von FirePOWER Threat Defense (FTD) erfolgt die gesamte ASA-bezogene Konfiguration über die Benutzeroberfläche.

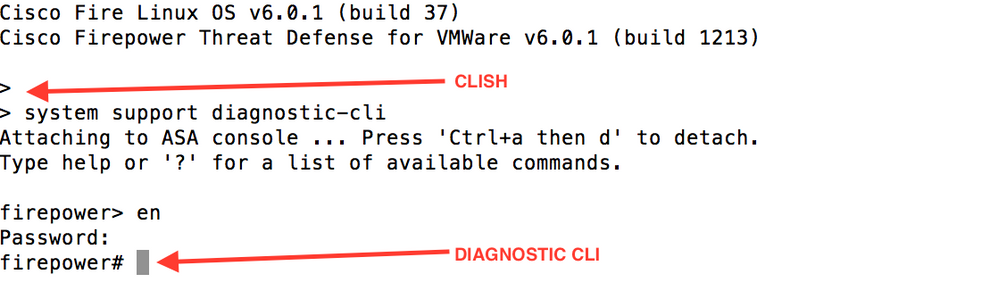

Auf FTD-Geräten, auf denen die Softwareversion 6.0.1 ausgeführt wird, wird beim Aufrufen der Systemsupport-Diagnose-CLI auf die ASA-Diagnose-CLI zugegriffen. Auf FTD-Geräten, auf denen die Software-Version 6.1.0 ausgeführt wird, wird die CLI jedoch konvergent, und ganze ASA-Befehle werden auf der CLISH konfiguriert.

Um direkt von einem externen Netzwerk aus auf das Management zugreifen zu können, müssen Sie den Management-Zugriff über HTTPS oder SSH konfigurieren. In diesem Dokument wird die erforderliche Konfiguration beschrieben, um externen Verwaltungszugriff über SSH oder HTTPS zu erhalten.

Hinweis: Auf FTD-Geräten, auf denen die Software-Version 6.0.1 ausgeführt wird, kann von einem lokalen Benutzer nicht auf die CLI zugegriffen werden. Es muss eine externe Authentifizierung konfiguriert werden, um die Benutzer zu authentifizieren. Auf FTD-Geräten, auf denen die Softwareversion 6.1.0 ausgeführt wird, greift der lokale Administrator-Benutzer jedoch auf die CLI zu, während für alle anderen Benutzer eine externe Authentifizierung erforderlich ist.

Hinweis: Auf FTD-Geräten, auf denen die Softwareversion 6.0.1 ausgeführt wird, ist der Zugriff auf die Diagnose-CLI nicht direkt über die IP möglich, die für br1 des FTD konfiguriert ist. Auf FTD-Geräten, auf denen die Softwareversion 6.1.0 ausgeführt wird, kann jedoch über jede Schnittstelle, die für den Verwaltungszugriff konfiguriert ist, auf die konvergente CLI zugegriffen werden. Die Schnittstelle muss jedoch mit einer IP-Adresse konfiguriert werden.

Konfigurieren

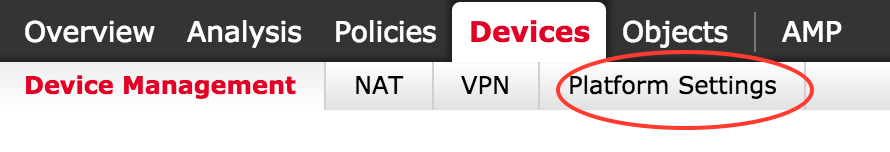

Die gesamte Konfiguration des Verwaltungszugriffs wird konfiguriert, wenn Sie zur Registerkarte Plattformeinstellungen unter Geräte navigieren, wie im Bild gezeigt:

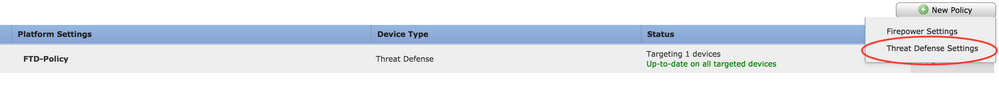

Bearbeiten Sie entweder die vorhandene Richtlinie, wenn Sie auf das Bleistiftsymbol klicken, oder erstellen Sie eine neue FTD-Richtlinie, wenn Sie auf die Schaltfläche Neue Richtlinie klicken, und wählen Sie den Typ Bedrohungsschutz-Einstellungen aus, wie im Bild gezeigt:

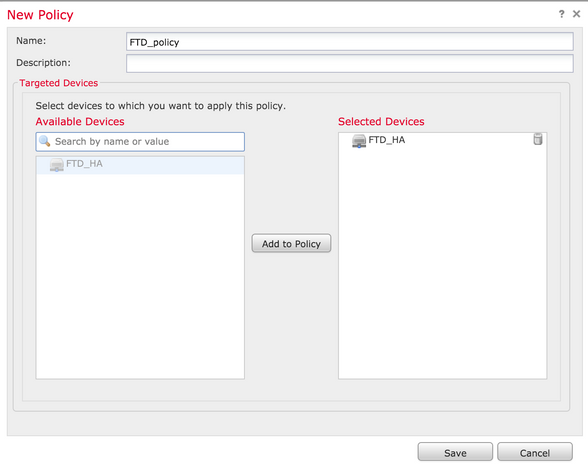

Wählen Sie die FTD-Einheit aus, um diese Richtlinie anzuwenden, und klicken Sie auf Speichern, wie in der Abbildung dargestellt:

Management-Zugriff konfigurieren

Dies sind die vier wichtigsten Schritte zur Konfiguration des Management-Zugriffs.

Schritt 1: Konfigurieren der IP auf der FTD-Schnittstelle über die FMC-GUI

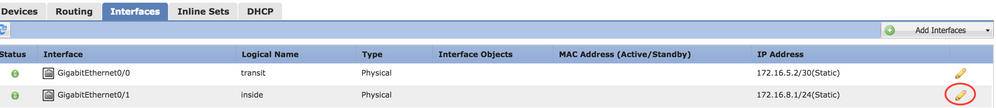

Konfigurieren Sie eine IP-Adresse auf der Schnittstelle, über die FTD über SSH oder HTTPS erreichbar ist. Bearbeiten Sie die Schnittstellen, die vorhanden sind, während Sie zur Registerkarte Schnittstellen des FTD navigieren.

Hinweis: Auf FTD-Geräten, auf denen die Software-Version 6.0.1 ausgeführt wird, ist die FTD-Standardverwaltungsschnittstelle die Schnittstelle diagnostic0/0. Auf FTD-Geräten mit der Softwareversion 6.1.0 unterstützen jedoch alle Schnittstellen den Verwaltungszugriff mit Ausnahme der Diagnoseschnittstelle.

Es gibt sechs Schritte zum Konfigurieren der Diagnoseschnittstelle.

Schritt 1: Navigieren Sie zu Gerät > Geräteverwaltung.

Schritt 2: Wählen Sie das Gerät oder den FTD HA-Cluster aus.

Schritt 3: Navigieren Sie zur Registerkarte Schnittstellen.

Schritt 4: Klicken Sie auf das Bleistiftsymbol, um die Schnittstelle zu konfigurieren/zu bearbeiten, damit Sie den Verwaltungszugriff erhalten, wie im Bild gezeigt:

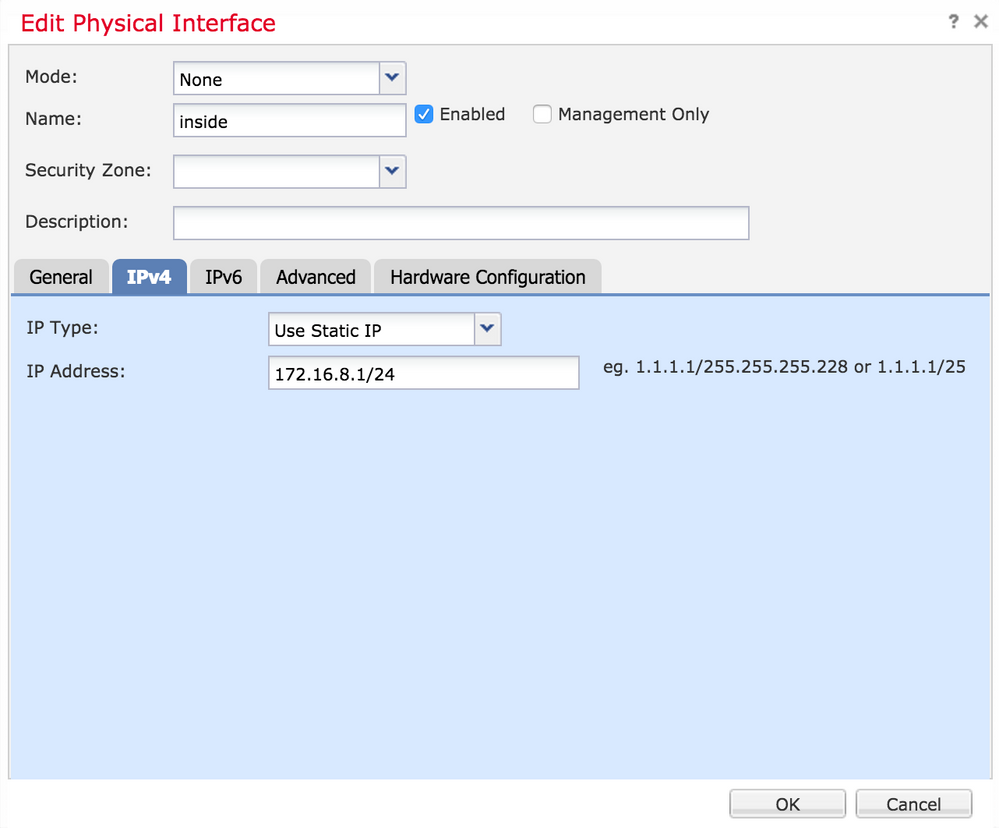

Schritt 5: Aktivieren Sie das Kontrollkästchen Enable (Aktivieren), um die Schnittstellen zu aktivieren. Navigieren Sie zur Registerkarte Ipv4, und wählen Sie als IP-Typ static oder DHCP aus. Geben Sie nun eine IP-Adresse für die Schnittstelle ein, und klicken Sie auf OK, wie in der Abbildung dargestellt:

Schritt 6: Klicken Sie auf Save (Speichern), und stellen Sie die Richtlinie für das FTD bereit.

Hinweis: Die Diagnoseschnittstelle kann nicht für den Zugriff auf konvergente CLI über SSH auf Geräten mit Softwareversion 6.1.0 verwendet werden.

Schritt 2: Konfigurieren der externen Authentifizierung

Die externe Authentifizierung erleichtert die Integration des FTD in einen Active Directory- oder RADIUS-Server für die Benutzerauthentifizierung. Dieser Schritt ist erforderlich, da lokal konfigurierte Benutzer keinen direkten Zugriff auf die Diagnose-CLI haben. Der Zugriff auf die Diagnose-CLI und die GUI erfolgt nur für Benutzer, die über LDAP (Lightweight Directory Access Protocol) oder RADIUS authentifiziert sind.

Es gibt 6 Schritte zum Konfigurieren der externen Authentifizierung.

Schritt 1: Navigieren Sie zu Geräte > Plattformeinstellungen.

Schritt 2: Bearbeiten Sie die vorhandene Richtlinie, indem Sie auf das Bleistiftsymbol klicken, oder erstellen Sie eine neue FTD-Richtlinie, indem Sie auf die Schaltfläche Neue Richtlinie klicken und Typ als auswählen. Bedrohungsschutz-Einstellungen.

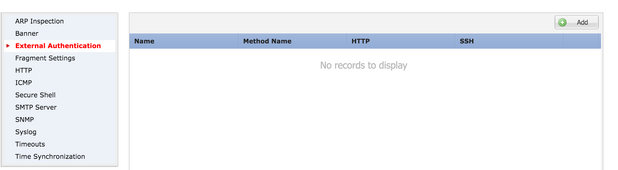

Schritt 3: Navigieren Sie zur Registerkarte Externe Authentifizierung, wie in der Abbildung dargestellt:

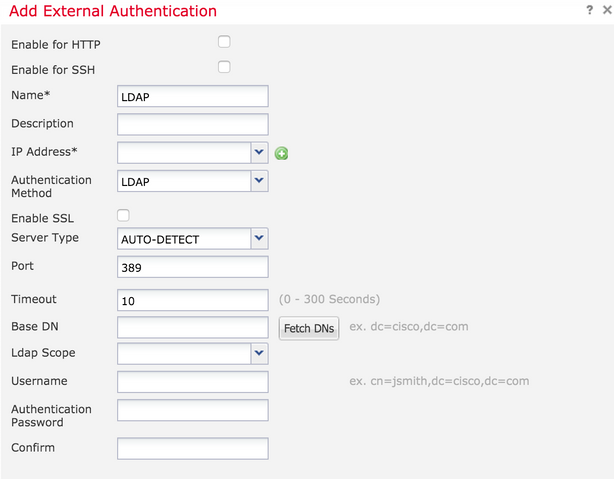

Schritt 4: Wenn Sie auf Hinzufügen klicken, wird ein Dialogfeld angezeigt, wie in der Abbildung dargestellt:

- Für HTTP aktivieren: Aktivieren Sie diese Option, um den FTD-Zugriff über HTTPS zu ermöglichen.

- Aktivieren für SSH- Aktivieren Sie diese Option, um den Zugriff auf FTD über SSH zu ermöglichen.

- Name: Geben Sie den Namen für die LDAP-Verbindung ein.

- Beschreibung: Geben Sie eine optionale Beschreibung für das Objekt "Externe Authentifizierung" ein.

- IP-Adresse: Geben Sie ein Netzwerkobjekt ein, das die IP-Adresse des externen Authentifizierungsservers speichert. Wenn kein Netzwerkobjekt konfiguriert ist, erstellen Sie ein neues. Klicken Sie auf das (+) Symbol.

- Authentifizierungsmethode: Wählen Sie für die Authentifizierung ein RADIUS- oder LDAP-Protokoll aus.

- SSL aktivieren: Aktivieren Sie diese Option, um den Authentifizierungsverkehr zu verschlüsseln.

- Servertyp: Wählen Sie den Servertyp aus. Die bekannten Servertypen sind MS Active Directory, Sun, OpenLDAP und Novell. Standardmäßig ist diese Option so eingestellt, dass der Servertyp automatisch erkannt wird.

- Port: Geben Sie den Port ein, über den die Authentifizierung erfolgt.

- Timeout: Geben Sie einen Timeoutwert für die Authentifizierungsanforderungen ein.

- Basis-DN: Geben Sie einen Basis-DN ein, um einen Bereich anzugeben, in dem der Benutzer anwesend sein kann.

- LDAP-Bereich: Wählen Sie den LDAP-Bereich aus, der gesucht werden soll. Der Bereich befindet sich auf derselben Ebene oder in der Unterstruktur.

- Benutzername: Geben Sie einen Benutzernamen für die Anbindung an das LDAP-Verzeichnis ein.

- Authentifizierungskennwort - Geben Sie das Kennwort für diesen Benutzer ein.

- Bestätigen - Geben Sie das Kennwort erneut ein.

- Verfügbare Schnittstellen: Eine Liste der verfügbaren Schnittstellen auf dem FTD wird angezeigt.

- Ausgewählte Zonen und Schnittstellen - Zeigt eine Liste der Schnittstellen an, über die auf den Authentifizierungsserver zugegriffen wird.

Für die RADIUS-Authentifizierung gibt es keinen Servertyp vom Typ Basis-DN oder LDAP-Bereich. Der Port ist der RADIUS-Port 1645.

Secret: Geben Sie den geheimen Schlüssel für RADIUS ein.

Schritt 5: Klicken Sie nach Abschluss der Konfiguration auf OK.

Schritt 6: Speichern Sie die Richtlinie, und stellen Sie sie auf dem Firepower Threat Defense-Gerät bereit.

Hinweis: Auf Geräten mit Softwareversion 6.1.0 kann nicht über SSH mit externer Authentifizierung auf die konvergente CLI zugegriffen werden.

Schritt 3: Konfigurieren Sie den SSH-Zugriff.

SSH bietet direkten Zugriff auf die konvergente CLI. Verwenden Sie diese Option, um direkt auf die CLI zuzugreifen und Debug-Befehle auszuführen.In diesem Abschnitt wird beschrieben, wie Sie SSH konfigurieren, um auf die FTD-CLI zuzugreifen.

Hinweis: Auf FTD-Geräten, auf denen die Softwareversion 6.0.1 ausgeführt wird, ermöglicht die SSH-Konfiguration in den Plattformeinstellungen den direkten Zugriff auf die Diagnose-CLI und nicht auf CLISH. Sie müssen eine Verbindung mit der auf br1 konfigurierten IP-Adresse herstellen, um auf CLISH zuzugreifen. Auf FTD-Geräten, auf denen die Softwareversion 6.1.0 ausgeführt wird, navigieren jedoch alle Schnittstellen zur konvergenten CLI, wenn der Zugriff über SSH erfolgt.

Es gibt 6 Schritte zum Konfigurieren von SSH auf der ASA.

Nur auf 6.0.1-Geräten:

Diese Schritte werden auf FTD-Geräten mit einer Softwareversion kleiner als 6.1.0 und größer als 6.0.1 ausgeführt. Auf 6.1.0-Geräten werden diese Parameter vom Betriebssystem übernommen.

Schritt 1: Navigieren Sie zu Geräte > Plattformeinstellungen.

Schritt 2: Bearbeiten Sie entweder die vorhandene Richtlinie, indem Sie auf das Bleistiftsymbol klicken, oder erstellen Sie eine neue Firepower Threat Defense-Richtlinie, indem Sie auf die Schaltfläche Neue Richtlinie klicken und als Typ Threat Defense-Einstellungen auswählen.

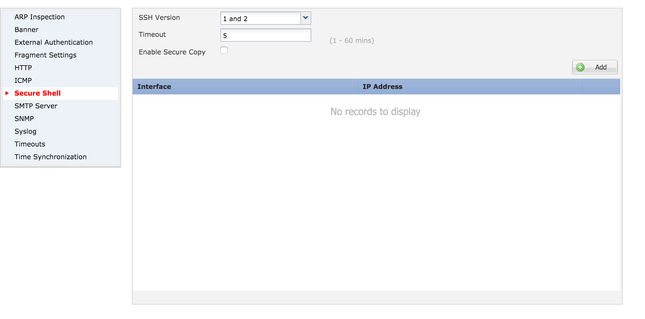

Schritt 3: Navigieren Sie zum Abschnitt Secure Shell. Es wird eine Seite angezeigt, wie in der Abbildung dargestellt:

SSH-Version: Wählen Sie die SSH-Version aus, die auf dem ASA aktiviert werden soll. Es gibt drei Optionen:

- 1: Nur SSH-Version 1 aktivieren

- 2: Nur SSH-Version 2 aktivieren

- 1 und 2: SSH-Version 1 und 2 aktivieren

Timeout: Geben Sie das gewünschte SSH-Timeout in Minuten ein.

Secure Copy aktivieren: Aktivieren Sie diese Option, um das Gerät so zu konfigurieren, dass Secure Copy (SCP)-Verbindungen zugelassen werden, und um als SCP-Server zu fungieren.

Auf 6.0.1- und 6.1.0-Geräten:

Diese Schritte sind so konfiguriert, dass der Verwaltungszugriff über SSH auf bestimmte Schnittstellen und IP-Adressen beschränkt wird.

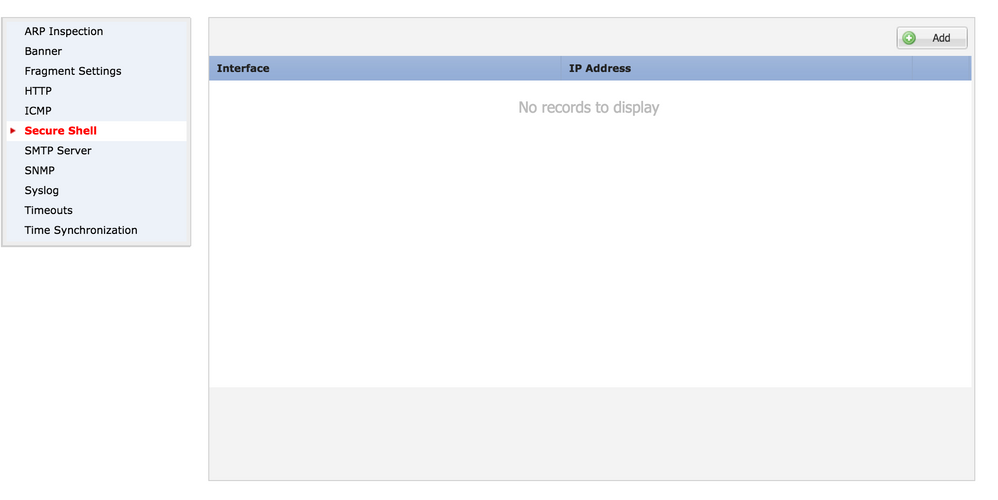

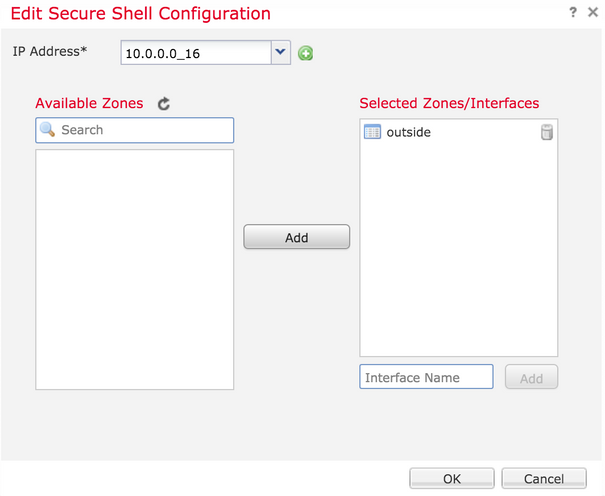

Schritt 1: Klicken Sie auf Hinzufügen, und konfigurieren Sie die folgenden Optionen:

IP address: Wählen Sie ein Netzwerkobjekt aus, das die Subnetze enthält, die über SSH auf die CLI zugreifen dürfen. Wenn kein Netzwerkobjekt vorhanden ist, erstellen Sie ein Objekt, indem Sie auf das Symbol (+) klicken.

Selected Zones/interfaces (Ausgewählte Zonen/Schnittstellen): Wählen Sie die Zonen oder Schnittstellen aus, über die auf den SSH-Server zugegriffen wird.

Schritt 2: Klicken Sie auf OK, wie in der Abbildung dargestellt:

Die Konfiguration für SSH wird mithilfe des folgenden Befehls in der konvergenten CLI (ASA Diagnostic CLI in 6.0.1-Geräten) angezeigt.

> show running-config ssh

ssh 172.16.8.0 255.255.255.0 inside

Schritt 3: Klicken Sie nach Abschluss der SSH-Konfiguration auf Speichern, und stellen Sie die Richtlinie im FTD bereit.

Schritt 4: Konfigurieren Sie den HTTPS-Zugriff.

Um den HTTPS-Zugriff auf eine oder mehrere Schnittstellen zu aktivieren, navigieren Sie in den Plattformeinstellungen zum HTTP-Abschnitt. Der HTTPS-Zugriff ist besonders nützlich, um die Paketerfassungen von der sicheren Diagnose-Webschnittstelle direkt für die Analyse herunterzuladen.

Es gibt 6 Schritte zum Konfigurieren des HTTPS-Zugriffs.

Schritt 1: Navigieren Sie zu Geräte > Plattformeinstellungen.

Schritt 2: Bearbeiten Sie die Plattformeinstellungsrichtlinie, die vorhanden ist, wenn Sie auf das Bleistiftsymbol neben der Richtlinie klicken, oder erstellen Sie eine neue FTD-Richtlinie, wenn Sie auf Neue Richtlinie klicken. Wählen Sie den Typ "Firepower Threat Defense".

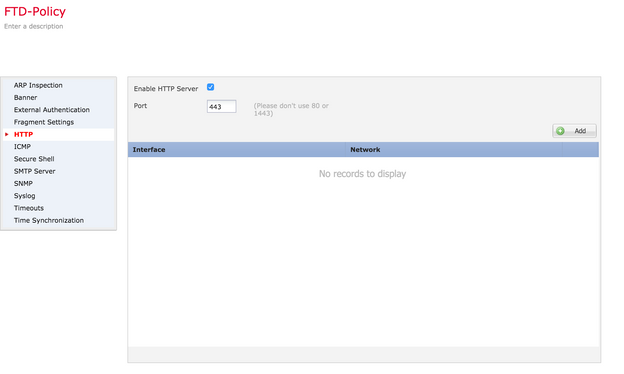

Schritt 3: Wenn Sie zum HTTP-Abschnitt navigieren, wird eine Seite angezeigt, wie im Bild dargestellt.

HTTP-Server aktivieren: Aktivieren Sie diese Option, um den HTTP-Server auf dem FTD zu aktivieren.

Port: Wählen Sie den Port aus, auf dem das FTD Managementverbindungen zulässt.

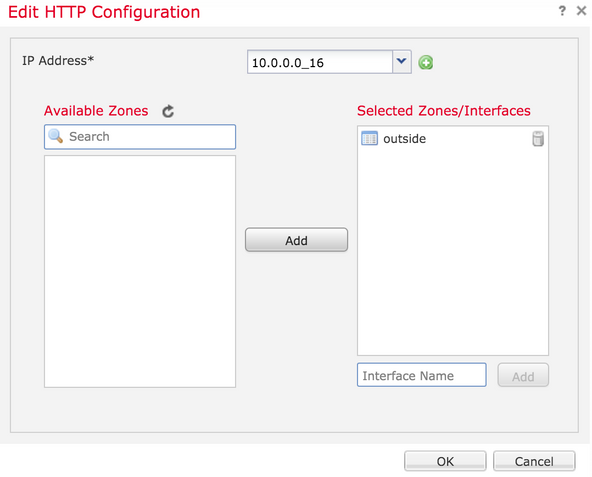

Schritt 4.Klicken Sie auf Hinzufügen und Seite wird angezeigt, wie in der Abbildung:

IP-Adresse: Geben Sie die Subnetze ein, denen HTTPS-Zugriff auf die Diagnoseschnittstelle gewährt werden darf. Wenn kein Netzwerkobjekt vorhanden ist, erstellen Sie ein Objekt, und verwenden Sie die (+)-Option.

Ausgewählte Zonen/Schnittstellen: Ähnlich wie bei SSH muss für die HTTPS-Konfiguration eine Schnittstelle konfiguriert sein, über die auf sie über HTTPS zugegriffen werden kann. Wählen Sie die Zonen oder die Schnittstelle aus, über die auf die FTD über HTTPS zugegriffen werden soll.

Die Konfiguration für HTTPS wird in der konvergenten CLI (ASA Diagnostic CLI in 6.0.1-Geräten) angezeigt und verwendet diesen Befehl.

> show running-config http

http 172.16.8.0 255.255.255.0 inside

Schritt 5: Sobald die erforderliche Konfiguration abgeschlossen ist, wählen Sie OK.

Schritt 6: Wenn Sie alle erforderlichen Informationen eingegeben haben, klicken Sie auf Speichern, und stellen Sie die Richtlinie auf dem Gerät bereit.

Überprüfung

Für diese Konfiguration ist derzeit kein Überprüfungsverfahren verfügbar.

Fehlerbehebung

Dies sind die grundlegenden Schritte zur Behebung von Verwaltungsproblemen mit dem FTD.

Schritt 1: Stellen Sie sicher, dass die Schnittstelle aktiviert und mit einer IP-Adresse konfiguriert ist.

Schritt 2: Stellen Sie sicher, dass eine externe Authentifizierung wie konfiguriert funktioniert und über die entsprechende Schnittstelle erreichbar ist, die im Abschnitt Externe Authentifizierung der Plattformeinstellungen angegeben ist.

Schritt 3: Stellen Sie sicher, dass die FTD-Weiterleitung korrekt ist. Navigieren Sie in der FTD-Softwareversion 6.0.1 zu system support diagnostic-cli (Systemsupport-Diagnose-CLI). Führen Sie die Befehle show route und show route management-only aus, um die Routen für die FTD- bzw. die Management-Schnittstellen anzuzeigen.

In FTD Software Version 6.1.0 führen Sie die Befehle direkt in der konvergenten Kommandozeile aus.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

2.0 |

19-Jul-2022 |

Aktualisierungen bei Formatierung, Suchmaschinenoptimierung, korrigierten Links, Stilanforderungen, maschineller Übersetzung, Grammatik usw. zur Einhaltung der Cisco Richtlinien |

1.0 |

24-Oct-2016 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Prashant JoshiTechnical Solutions Architect

- Mario Enrique SolorioProject Manager

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback