Einleitung

In diesem Dokument wird beschrieben, wie Transport Layer Security Version 1.0 (TLSv1.0) auf den Zuweisungen der Cisco Email Security Appliance (ESA) und Cisco Cloud Email Security (CES) aktiviert wird.

Wie kann TLSv1.0 auf der Cisco ESA und der CES aktiviert werden?

Hinweis: Bei den bereitgestellten Cisco CES-Zuweisungen ist TLSv1.0 standardmäßig gemäß den Sicherheitsanforderungen deaktiviert, da sich Schwachstellen auf das TLSv1.0-Protokoll auswirken. Dies schließt die Verschlüsselungszeichenfolge ein, um die gesamte Verwendung der SSLv3 Shared Cipher Suite zu entfernen.

Vorsicht: Die SSL/TLS-Methoden und -Verschlüsselungen werden auf Basis der spezifischen Sicherheitsrichtlinien und -präferenzen Ihres Unternehmens festgelegt. Informationen zu Verschlüsselungstechniken von Drittanbietern finden Sie im Dokument Security/Server Side TLS Mozilla für empfohlene Serverkonfigurationen und detaillierte Informationen.

Um TLSv1.0 auf Ihrer Cisco ESA oder CES zu aktivieren, können Sie dies über die grafische Benutzeroberfläche (GUI) oder die Befehlszeilenschnittstelle (CLI) tun.

Hinweis: Um über die CLI auf Ihre CES zugreifen zu können, lesen Sie: Access the Command Line Interface (CLI) of Your Cloud Email Security (CES) Solution (Zugriff auf die Kommandozeile Ihrer Cloud Email Security (CES)-Lösung)

Grafische Benutzeroberfläche

- Melden Sie sich bei der GUI an.

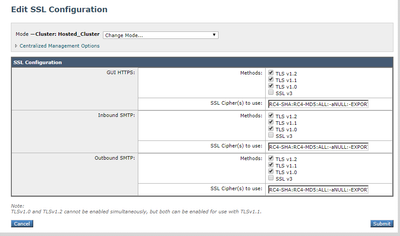

- Navigieren Sie zu Systemverwaltung > SSL-Konfiguration.

- Wählen Sie Einstellungen bearbeiten aus.

- Aktivieren Sie das Kontrollkästchen TLSv1.0. Beachten Sie, dass TLSv1.2 und nicht zusammen mit TLSv1.0 aktiviert werden können, es sei denn, das Bridging-Protokoll TLSv1.1 ist ebenfalls aktiviert, wie im Bild gezeigt:

Kommandozeilenschnittstelle

- Führen Sie den Befehl sslconfig aus.

- Führen Sie den Befehl GUI oder INBOUND oder OUTBOUND aus, je nachdem, für welches Element Sie TLSv1.0 aktivieren möchten:

(Cluster Hosted_Cluster)> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1_2

GUI HTTPS ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Inbound SMTP method: tlsv1_2

Inbound SMTP ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Outbound SMTP method: tlsv1_2

Outbound SMTP ciphers:

RC4-SHA

RC4-MD5

ALL

-aNULL

-EXPORT

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

- CLUSTERSET - Set how ssl settings are configured in a cluster.

- CLUSTERSHOW - Display how ssl settings are configured in a cluster.

[]> INBOUND

Enter the inbound SMTP ssl method you want to use.

1. TLS v1.0

2. TLS v1.1

3. TLS v1.2

4. SSL v2

5. SSL v3

[3]> 1-3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL:-aNULL:-EXPORT]>

Verschlüsselungsverfahren

ESAs und CES-Zuweisungen können mit strengen Verschlüsselungssuiten konfiguriert werden. Es ist wichtig, sicherzustellen, dass SSLv3-Verschlüsselungen nicht blockiert werden, wenn Sie das TLSv1.0-Protokoll aktivieren. Wenn die SSLv3-Verschlüsselungssuiten nicht zugelassen werden, führt dies zu Fehlern bei der TLS-Aushandlung oder zum abrupten Schließen der TLS-Verbindung.

Beispiel für eine Chiffrierzeichenfolge:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

Diese Chiffrierzeichenfolge verhindert, dass ESA/CES die Aushandlung von SSLv3-Chiffren wie unter !SSLv3: angegeben zulässt. Dies bedeutet, dass bei Anforderung des Protokolls im Handshake der SSL-Handshake fehlschlägt, da keine freigegebenen Chiffren für die Aushandlung verfügbar sind.

Um sicherzustellen, dass die Funktion der Beispielchiffrierzeichenfolge mit TLSv1.0 ausgeführt wird, muss sie geändert werden, um !SSLv3:!TLSv1: in der ersetzten Chiffrierzeichenfolge zu entfernen:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:-aNULL:-EXPORT:-IDEA

Hinweis: Sie können die Verschlüsselungssuiten, die über SSL Handshake auf der ESA/CES-CLI freigegeben wurden, mit dem Befehl VERIFY überprüfen.

Mögliche Fehler, die in mail_logs/Message Tracking protokolliert wurden, sind aber nicht beschränkt auf:

Sun Feb 23 10:07:07 2020 Info: DCID 1407038 TLS failed: (336032784, 'error:14077410:SSL routines:SSL23_GET_SERVER_HELLO:sslv3 alert handshake failure')

Sun Feb 23 10:38:56 2020 Info: DCID 1407763 TLS failed: (336032002, 'error:14077102:SSL routines:SSL23_GET_SERVER_HELLO:unsupported protocol')

Zugehörige Informationen

Feedback

Feedback