Uploads der Dateianalyse auf die ESA überprüfen

Download-Optionen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie bestimmen, ob Dateien, die über Advanced Malware Protection (AMP) auf der Cisco E-Mail Security Appliance (ESA) verarbeitet werden, zur Dateianalyse gesendet werden, und welche Funktionen die zugehörige AMP-Protokolldatei bietet.

Bestimmen Sie, ob Anhänge zur Dateianalyse hochgeladen werden.

Wenn die Dateianalyse aktiviert ist, können Anhänge, die von der Dateireputation gescannt werden, zur weiteren Analyse an die Dateianalyse gesendet werden. Dies bietet den besten Schutz vor Zero-Day-Angriffen und zielgerichteten Bedrohungen. Die Dateianalyse ist nur verfügbar, wenn die Dateireputationsfilterung aktiviert ist.

Verwenden Sie die Optionen für Dateitypen, um die Dateitypen einzuschränken, die an die Cloud gesendet werden können. Die jeweils gesendeten Dateien basieren immer auf Anfragen aus der File Analysis Services Cloud, die sich an die Dateien richtet, für die zusätzliche Analysen erforderlich sind. Die Dateianalyse für bestimmte Dateitypen wird möglicherweise vorübergehend deaktiviert, wenn die Datei-Analyse-Services-Cloud ihre Kapazität erreicht.

Hinweis: Die aktuellsten und zusätzlichen Informationen finden Sie im Dokument File Criteria for Advanced Malware Protection Services for Cisco Content Security Products Cisco.

Hinweis: Lesen Sie die Versionshinweise und das Benutzerhandbuch für die jeweilige Version von AsyncOS, die auf Ihrer Appliance ausgeführt wird, da die Dateitypen der Dateianalyse je nach Version von AsyncOS variieren können.

Dateitypen, die zur Dateianalyse gesendet werden können:

-

Informationen darüber, welche Dateien von den Reputations- und Analyse-Services unterstützt werden, stehen nur registrierten Cisco Kunden zur Verfügung. Informationen darüber, welche Dateien ausgewertet und analysiert werden, finden Sie unter File Criteria for Advanced Malware Protection Services for Cisco Content Security Products, verfügbar unterhttp://www.cisco.com/c/en/us/support/security/web-security-appliance/products-user-guide-list.html Die Kriterien für die Bewertung der Reputation einer Datei und für das Senden von Dateien zur Analyse können sich jederzeit ändern.

- Die folgenden Dateitypen können derzeit zur Analyse gesendet werden:

- (Alle Versionen, die Dateianalyse unterstützen) Windows Executables, z. B. .exe, .dll, .sys und .scr-Dateien.

- Adobe Portable Document Format (PDF), Microsoft Office 2007+ (Open XML), Microsoft Office 97-2004 (OLE), Microsoft Windows / DOS Executable, Andere potenziell schädliche Dateitypen.

- Dateitypen, die Sie für den Upload auf der Seite mit den Anti-Malware- und Reputations-Einstellungen (für Web Security) oder auf der Seite mit den Einstellungen für Dateireputation und -analyse (für Email Security) ausgewählt haben. Die anfängliche Unterstützung umfasst PDF- und Microsoft Office-Dateien.

- (Ab AsyncOS 9.7.1 für E-Mail-Sicherheit) Wenn Sie die Option Andere potenziell schädliche Dateitypen ausgewählt haben, werden Microsoft Office-Dateien mit den folgenden Erweiterungen im XML- oder MHTML-Format gespeichert: ade, adp, and, accdb, accdr, accdt, accda, mdb, mda, mdn, mdt, mdw, mdf, mde, accde, mam, maq, mar, mat, maf, ldb, laccdb, doc, dot, docx, docm, dotx, dotm, docb, xls, xlt, xlm, xlsx, xlsm, xltx, xltm, xlsb, xla, xlam, xll, xlw, ppt, pot, pps, pptx, pptm, potx, potm, ppam, ppsx, ppsm, sldx, sldm, mht, mhtm, mhtml und xml.

-

Die Dateigrößenkriterien für den Upload werden vom Dateianalyseservice basierend auf aktuellen Bedrohungstrends dynamisch festgelegt und können sich jederzeit ändern. Kriterienänderungen werden automatisch übernommen. Sie müssen nichts weiter tun.

Hinweis: Wenn die Last für den Dateianalysedienst die Kapazität übersteigt, werden einige Dateien möglicherweise nicht analysiert, selbst wenn der Dateityp für die Analyse ausgewählt wurde und die Datei andernfalls für die Analyse geeignet wäre. Sie erhalten eine Warnung, wenn der Dienst Dateien eines bestimmten Typs vorübergehend nicht verarbeiten kann.

Wichtige Hinweise:

- Wenn vor kurzem eine Datei aus einer beliebigen Quelle hochgeladen wurde, wird die Datei nicht erneut hochgeladen. Suchen Sie auf der Berichtsseite für die Dateianalyse nach SHA-256, um die Ergebnisse der Dateianalyse für diese Datei anzuzeigen.

- Die Appliance versucht einmal, die Datei hochzuladen. Wenn der Upload beispielsweise aufgrund von Verbindungsproblemen nicht erfolgreich war, wird die Datei möglicherweise nicht hochgeladen. Wenn der Fehler darauf zurückzuführen ist, dass der Dateianalyseserver überlastet war, wird der Upload erneut versucht.

AMP für Dateianalyse konfigurieren

Wenn eine ESA zum ersten Mal eingeschaltet wird und noch keine Verbindung zum Cisco Updater hergestellt werden muss, ist der NUR Dateianalyse-Dateityp "Microsoft Windows / DOS Executable". Sie müssen einem Service-Update den Abschluss gestatten, bevor Sie weitere Dateitypen konfigurieren können. Dies spiegelt sich in der Protokolldatei updater_logs wider, die als "fireamp.json" angezeigt wird:

Sun Jul 9 13:52:28 2017 Info: amp beginning download of remote file "http://updates.ironport.com/amp/1.0.11/fireamp.json/default/100116"

Sun Jul 9 13:52:28 2017 Info: amp successfully downloaded file "amp/1.0.11/fireamp.json/default/100116"

Sun Jul 9 13:52:28 2017 Info: amp applying file "amp/1.0.11/fireamp.json/default/100116"

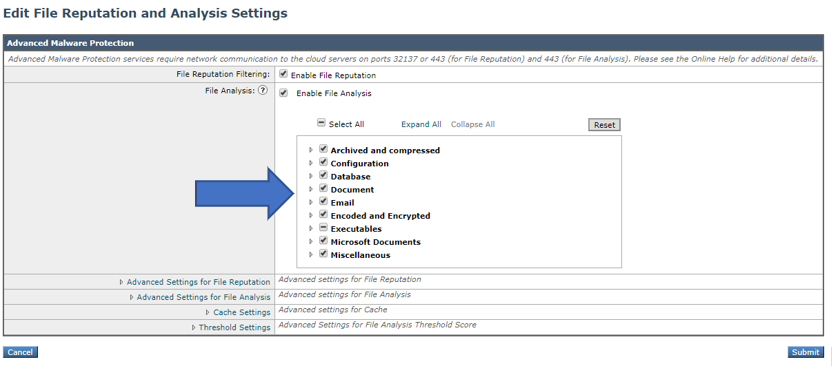

Um die Dateianalyse über die GUI zu konfigurieren, navigieren Sie zu Sicherheitsdienste > Dateireputation und -analyse > Globale Einstellungen bearbeiten...

Um AMP für die Dateianalyse über die CLI zu konfigurieren, geben Sie den Befehl ampconfig > setup ein, und navigieren Sie durch den Antwort-Assistenten. Sie müssen Y auswählen, wenn Ihnen die Frage angezeigt wird: Möchten Sie die Dateitypen für die Dateianalyse ändern?

myesa.local> ampconfig

File Reputation: Enabled

File Analysis: Enabled

File types selected for File Analysis:

Adobe Portable Document Format (PDF)

Microsoft Office 2007+ (Open XML)

Microsoft Office 97-2004 (OLE)

Microsoft Windows / DOS Executable

Other potentially malicious file types

Appliance Group ID/Name: Not part of any group yet

Choose the operation you want to perform:

- SETUP - Configure Advanced-Malware protection service.

- ADVANCED - Set values for AMP parameters (Advanced configuration).

- CLEARCACHE - Clears the local File Reputation cache.

[]> setup

File Reputation: Enabled

Would you like to use File Reputation? [Y]>

Would you like to use File Analysis? [Y]>

File types supported for File Analysis:

1. Archived and compressed [selected]

2. Configuration [selected]

3. Database [selected]

4. Document [selected]

5. Email [selected]

6. Encoded and Encrypted [selected]

7. Executables [partly selected]

8. Microsoft Documents [selected]

9. Miscellaneous [selected]

Do you want to modify the file types selected for File Analysis? [N]> y

Enter comma separated serial numbers from the "Supported" list. Enter "ALL" to select all "currently" supported File Types.

[1,2,3,4,5]> ALL

Specify AMP processing timeout (in seconds)

[120]>

Advanced-Malware protection is now enabled on the system.

Please note: you must issue the 'policyconfig' command (CLI) or Mail

Policies (GUI) to configure advanced malware scanning behavior for

default and custom Incoming Mail Policies.

This is recommended for your DEFAULT policy.

Basierend auf dieser Konfiguration unterliegen die aktivierten Dateitypen ggf. der Dateianalyse.

AMP-Protokolle für Dateianalyse überprüfen

Wenn Anhänge von der Dateireputation oder Dateianalyse auf der ESA gescannt werden, werden sie im AMP-Protokoll aufgezeichnet. Um dieses Protokoll für alle AMP-Aktionen zu überprüfen, führen Sie tail amp über die Kommandozeile der ESA aus, oder durchlaufen Sie den Antwort-Assistenten für den Befehl tail oder grep. Der Befehl grep ist nützlich, wenn Sie die spezifische Datei oder andere Details kennen, nach denen Sie im AMP-Protokoll suchen möchten.

Hier ein Beispiel:

mylocal.esa > tail amp

Press Ctrl-C to stop.

Tue Aug 13 17:28:47 2019 Info: Compressed/Archive File: sha256 = deace8ba729ad32313131321311232av2316623cfe9ac MID = 1683600, Extracted File: File Name = '[redacted].pdf', File Type = 'application/pdf', sha256 = deace8ba729ad32313131321311232av2316623cfe9ac, Disposition = LOWRISK, Response received from = Cloud, Malware = None, Analysis Score = 0, upload_action = Recommended to send the file for analysis

Thu Aug 15 13:49:14 2019 Debug: File reputation query initiating. File Name = 'amp_watchdog.txt', MID = 0, File Size = 12 bytes, File Type = text/plain

Thu Aug 15 13:49:14 2019 Debug: Response received for file reputation query from Cloud. File Name = 'amp_watchdog.txt', MID = 0, Disposition = FILE UNKNOWN, Malware = None, Analysis Score = 0, sha256 = a5f28f1fed7c2fe88bcdf403710098977fa12c32d13bfbd78bbe27e95b245f82, upload_action = Recommended not to send the file for analysis

Hinweis: Ältere Versionen von AsyncOS zeigen "amp_watchdog.txt" in den AMP-Protokollen an. Dies ist eine Betriebssystemdatei, die alle zehn Minuten in den Protokollen angezeigt wird. Diese Datei ist Teil des Keepalives für AMP und kann sicher ignoriert werden. Diese Datei ist seit AsyncOS 10.0.1 und höher ausgeblendet.

Hinweis: Ältere Versionen von AsyncOS protokollieren den Tag upload_action mit drei Werten, die für das Verhalten der Upload-to-File-Analyse definiert sind.

Die drei Antworten für Upload-Aktion bei älterem AsyncOS:

- "upload_action = 0": Die Datei ist dem Reputationsdienst bekannt; nicht zur Analyse senden.

- "upload_action = 1": Senden

- "upload_action = 2": Die Datei ist dem Reputationsdienst bekannt; nicht zur Analyse senden

Die beiden Antworten für Upload-Aktion bei AsyncOS ab Version 12.x:

- "upload_action = Empfohlen, um die Datei zur Analyse zu senden"

- Nur Debug-Protokolle: "upload_action = Empfohlen, die Datei nicht zur Analyse zu senden"

Diese Antwort bestimmt, ob eine Datei zur Analyse gesendet wird. Auch hier muss es die Kriterien der konfigurierten Dateitypen erfüllen, um erfolgreich übermittelt werden zu können.

Erklärung der Upload Action-Tags

"upload_action = 0": The file is known to the reputation service; do not send for analysis.

Für "0" bedeutet dies, dass die Datei "nicht zum Hochladen gesendet werden muss". Oder, eine bessere Möglichkeit, es zu sehen, ist, dass die Datei zum Upload in die Dateianalyse gesendet werden kann, wenn erforderlich. Wenn die Datei jedoch nicht benötigt wird, wird sie nicht gesendet.

"upload_action = 2": The file is known to the reputation service; do not send for analysis

Bei "2" ist dies ein strenges "nicht senden" die Datei für den Upload. Diese Aktion ist endgültig und entscheidend, und die Dateianalyse wird verarbeitet.

Beispielszenarien

In diesem Abschnitt werden mögliche Szenarien beschrieben, in denen Dateien entweder ordnungsgemäß zur Analyse hochgeladen werden oder aus einem bestimmten Grund nicht hochgeladen werden.

Zur Analyse hochgeladene Datei

Altes AsyncOS:

Dieses Beispiel zeigt eine DOCX-Datei, die die Kriterien erfüllt und mit dem Tag upload_action = 1 gekennzeichnet ist. In der nächsten Zeile wird auch die zur Analyse hochgeladene Datei Secure Hash Algorithm (SHA) im AMP-Protokoll aufgezeichnet.

Thu Jan 29 08:32:18 2015 Info: File reputation query initiating. File Name = 'Lab_Guide.docx', MID = 860, File Size = 39136 bytes, File Type = application/msword

Thu Jan 29 08:32:19 2015 Info: Response received for file reputation query from Cloud. File Name = 'Royale_Raman_Lab_Setup_Guide_Beta.docx', MID = 860, Disposition = file unknown, Malware = None, Reputation Score = 0, sha256 = 754e3e13b2348ffd9c701bd3d8ae96c5174bb8ebb76d8fb51c7f3d9567ff18ce, upload_action = 1

Thu Jan 29 08:32:21 2015 Info: File uploaded for analysis. SHA256: 754e3e13b2348ffd9c701bd3d8ae96c5174bb8ebb76d8fb51c7f3d9567ff18ce

AsyncOS 12.x und höher:

Dieses Beispiel zeigt eine PPTX-Datei, die die Kriterien erfüllt und mit dem Tag upload_action = Recommended gekennzeichnet ist, um die Datei zur Analyse zu senden. In der nächsten Zeile wird auch die zur Analyse hochgeladene Datei Secure Hash Algorithm (SHA) im AMP-Protokoll aufgezeichnet.

Thu Aug 15 09:42:19 2019 Info: Response received for file reputation query from Cloud. File Name = 'ESA_AMP.pptx', MID = 1763042, Disposition = UNSCANNABLE, Malware = None, Analysis Score = 0, sha256 = 0caade49103146813abaasd52edb63cf1c285b6a4bb6a2987c4e32, upload_action = Recommended to send the file for analysis

Thu Aug 15 10:05:35 2019 Info: File uploaded for analysis. SHA256: 0caade49103146813abaasd52edb63cf1c285b6a4bb6a2987c4e32, file name: ESA_AMP.pptx

Datei wurde nicht zur Analyse hochgeladen, da die Datei bereits bekannt ist

Altes AsyncOS:

Dieses Beispiel zeigt eine PDF-Datei, die von AMP gescannt wird, wobei upload_action = 2 an das Dateireputationsprotokoll angehängt wird. Diese Datei ist der Cloud bereits bekannt und muss nicht zur Analyse hochgeladen werden, daher wird sie nicht erneut hochgeladen.

Wed Jan 28 09:09:51 2015 Info: File reputation query initiating. File Name = 'Zombies.pdf', MID = 856, File Size = 309500 bytes, File Type = application/pdf

Wed Jan 28 09:09:51 2015 Info: Response received for file reputation query from Cache. File Name = 'Zombies.pdf', MID = 856, Disposition = malicious, Malware = W32.Zombies.NotAVirus, Reputation Score = 7, sha256 = 00b32c3428362e39e4df2a0c3e0950947c147781fdd3d2ffd0bf5f96989bb002, upload_action = 2

AsyncOS 12.x und höher:

Dieses Beispiel zeigt die Datei "amp_watchdog.txt" mit AMP-Protokollen auf Debugebene, die mit der Upload_Action = Empfohlen übereinstimmen, die Datei nicht zur Analyse an das Dateireputationsprotokoll angehängt zu senden. Diese Datei ist der Cloud bereits bekannt und muss nicht zur Analyse hochgeladen werden, daher wird sie nicht erneut hochgeladen.

Mon Jul 15 17:41:53 2019 Debug: Response received for file reputation query from Cache. File Name = 'amp_watchdog.txt', MID = 0, Disposition = FILE UNKNOWN, Malware = None, Analysis Score = 0, sha256 = a5f28f1fed7c2fe88bcdf403710098977fa12c32d13bfbd78bbe27e95b245f82, upload_action = Recommended not to send the file for analysis

Hochladen der Protokollierungsdateianalyse über E-Mail-Header

Über die CLI kann mit der Option logconfig die Unteroption logheaders ausgewählt werden, um die Header der über die ESA verarbeiteten E-Mails aufzulisten und zu protokollieren. Mit dem Header "X-Amp-File-Uploaded" wird jedes Mal, wenn eine Datei zur Dateianalyse hochgeladen oder nicht hochgeladen wird, in den E-Mail-Protokollen der ESA aufgezeichnet.

E-Mail-Protokolle, Ergebnisse für zur Analyse hochgeladene Dateien:

Mon Sep 5 13:30:03 2016 Info: Message done DCID 0 MID 7659 to RID [0] [('X-Amp-File-Uploaded', 'True')]

E-Mail-Protokolle, Ergebnisse für nicht zur Analyse hochgeladene Dateien:

Mon Sep 5 13:31:13 2016 Info: Message done DCID 0 MID 7660 to RID [0] [('X-Amp-File-Uploaded', 'False')]

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

26-Feb-2015 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Robert SherwinCisco TAC

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback