Einleitung

In diesem Dokument wird beschrieben, wie Sie die Verschlüsselungseinstellungen der Cisco Email Security Appliance (ESA) und der Cisco Security Management Appliance (SMA) ändern, um Aushandlungen von Null- oder anonymen Verschlüsselungen zu verhindern. Dieses Dokument bezieht sich sowohl auf hardwarebasierte als auch auf virtuelle Appliances.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf allen Versionen der Cisco ESA und Cisco SMA.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verhandlung für Null- oder anonyme Chiffren verhindern

In diesem Abschnitt wird beschrieben, wie Sie Aushandlungen von Null- oder anonymen Chiffren auf der Cisco ESA mit AsyncOS für Email Security Version 9.1 und höher sowie auf der Cisco SMA verhindern.

ESAs mit AsyncOS für Email Security Version 9.5 oder höher

Mit der Einführung von AsyncOS für Email Security Version 9.5 wird TLS v1.2 nun unterstützt. Die im vorherigen Abschnitt beschriebenen Befehle funktionieren weiterhin. Sie sehen jedoch die Aktualisierungen für TLS v1.2 in den Ausgaben.

Nachfolgend finden Sie ein Beispiel für die Ausgabe von CLI:

> sslconfig

sslconfig settings:

GUI HTTPS method: tlsv1/tlsv1.2

GUI HTTPS ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Inbound SMTP method: tlsv1/tlsv1.2

Inbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Outbound SMTP method: tlsv1/tlsv1.2

Outbound SMTP ciphers:

MEDIUM

HIGH

-SSLv2

-aNULL

@STRENGTH

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit Inbound SMTP ssl settings.

- OUTBOUND - Edit Outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2

2. SSL v3

3. TLS v1/TLS v1.2

4. SSL v2 and v3

5. SSL v3 and TLS v1/TLS v1.2

6. SSL v2, v3 and TLS v1/TLS v1.2

[3]>

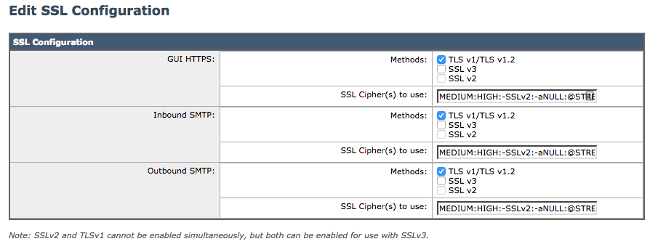

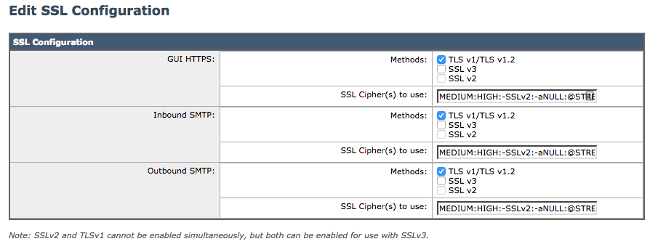

Um diese Einstellungen über die GUI zu erreichen, navigieren Sie zu Systemverwaltung > SSL-Konfiguration > Einstellungen bearbeiten..:

Tipp: Vollständige Informationen finden Sie im entsprechenden ESA-Benutzerhandbuch für Version 9.5 oder höher.

ESAs, die AsyncOS für Email Security Version 9.1 oder älter ausführen

Sie können die auf der ESA verwendeten Chiffren mit dem Befehl sslconfig ändern. Um die ESA-Aushandlungen für Null- oder anonyme Verschlüsselungen zu verhindern, geben Sie den Befehl sslconfig in die ESA-CLI ein, und wenden Sie die folgenden Einstellungen an:

- Inbound Simple Mail Transfer Protocol (SMTP)-Methode: sslv3tlsv1

- Eingehende SMTP-Verschlüsselungen: MITTEL:HOCH:-SSLv2:-aNULL:@STRENGTH

- Ausgehende SMTP-Methode: sslv3tlsv1

- Ausgehende SMTP-Chiffren: MITTEL:HOCH:-SSLv2:-aNULL:@STRENGTH

Nachfolgend finden Sie eine Beispielkonfiguration für eingehende Chiffren:

CLI: > sslconfig

sslconfig settings:

GUI HTTPS method: sslv3tlsv1

GUI HTTPS ciphers: RC4-SHA:RC4-MD5:ALL

Inbound SMTP method: sslv3tlsv1

Inbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Outbound SMTP method: sslv3tlsv1

Outbound SMTP ciphers: RC4-SHA:RC4-MD5:ALL

Choose the operation you want to perform:

- GUI - Edit GUI HTTPS ssl settings.

- INBOUND - Edit inbound SMTP ssl settings.

- OUTBOUND - Edit outbound SMTP ssl settings.

- VERIFY - Verify and show ssl cipher list.

[]> inbound

Enter the inbound SMTP ssl method you want to use.

1. SSL v2.

2. SSL v3

3. TLS v1

4. SSL v2 and v3

5. SSL v3 and TLS v1

6. SSL v2, v3 and TLS v1

[5]> 3

Enter the inbound SMTP ssl cipher you want to use.

[RC4-SHA:RC4-MD5:ALL]> MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH

Hinweis: Legen Sie die GUI, den EINGEHENDEN und den AUSGEHENDEN Wert für die einzelnen Chiffren je nach Bedarf fest.

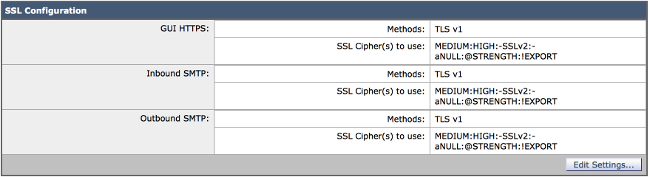

Ab AsyncOS für Email Security Version 8.5 ist der Befehl sslconfig auch über die Benutzeroberfläche verfügbar. Um diese Einstellungen über die GUI zu erreichen, navigieren Sie zu Systemverwaltung > SSL-Konfigurationen > Einstellungen bearbeiten:

Tipp: Secure Sockets Laver (SSL) Version 3.0 (RFC-6101) ist ein veraltetes und unsicheres Protokoll. Es gibt eine Schwachstelle in SSLv3 CVE-2014-3566, die als Padding Oracle On Downgraded Legacy Encryption (POODLE)-Angriff bekannt ist und von der Cisco Bug-ID CSCur27131 verfolgt wird. Cisco empfiehlt, SSLv3 zu deaktivieren, während Sie die Verschlüsselung ändern, nur Transport Layer Security (TLS) zu verwenden und Option 3 (TLS v1) auszuwählen. Ausführliche Informationen finden Sie unter Cisco Bug-ID CSCur27131.

SMAs, die AsycnOS für Content Security Management 9.6 oder höher ausführen

Führen Sie ähnlich wie bei der ESA den Befehl sslconfig in der CLI aus.

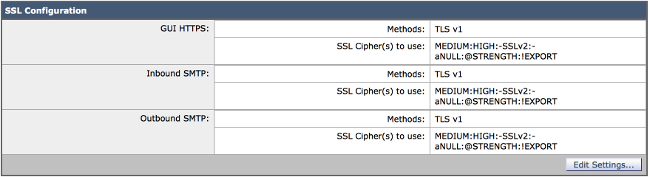

SMAs mit AsyncOS für Content Security Management 9.5 oder höher

Der Befehl sslconfig ist für ältere SMA-Versionen nicht verfügbar.

Hinweis: Ältere Versionen von AsyncOS für SMA unterstützten nur TLS v1. Bitte aktualisieren Sie Ihre SMA auf Version 9.6 oder höher, um eine aktuelle SSL-Verwaltung zu erhalten.

Um die SSL-Verschlüsselungen zu ändern, müssen Sie die folgenden Schritte über die SMA-CLI ausführen:

- Speichern Sie die SMA-Konfigurationsdatei auf Ihrem lokalen Computer.

- Öffnen der XML-Datei

- Suchen Sie im XML nach dem Abschnitt <ssl>:

<ssl>

<ssl_inbound_method>sslv3tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_inbound_ciphers>

<ssl_outbound_method>sslv3tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_outbound_ciphers>

<ssl_gui_method>sslv3tlsv1</ssl_gui_method>

<ssl_gui_ciphers>RC4-SHA:RC4-MD5:ALL</ssl_gui_ciphers>

</ssl>

- Ändern Sie die Chiffren wie gewünscht, und speichern Sie die XML:

<ssl>

<ssl_inbound_method>tlsv1</ssl_inbound_method>

<ssl_inbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_inbound_ciphers>

<ssl_outbound_method>tlsv1</ssl_outbound_method>

<ssl_outbound_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_outbound_ciphers>

<ssl_gui_method>tlsv1</ssl_gui_method>

<ssl_gui_ciphers>MEDIUM:HIGH:-SSLv2:-aNULL:@STRENGTH</ssl_gui_ciphers>

</ssl>

- Laden Sie die neue Konfigurationsdatei auf die SMA.

- Senden und bestätigen Sie alle Änderungen.

Zugehörige Informationen

Feedback

Feedback