Konfigurieren von Microsoft 365 mit sicherer E-Mail

Download-Optionen

-

ePub (671.6 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument werden die Konfigurationsschritte zur Integration von Microsoft 365 in Cisco Secure Email für die ein- und ausgehende E-Mail-Zustellung beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco Secure Email Gateway oder Cloud Gateway

- Zugriff über eine Kommandozeile auf Ihre Cisco Secure Email Cloud Gateway-Umgebung:

Cisco Secure Email Cloud Gateway > Zugriff über Kommandozeile (CLI) - Microsoft 365

- Simple Mail Transfer Protocol (SMTP)

- Domain Name Server oder Domain Name System (DNS)

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardware-Versionen beschränkt.

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Dieses Dokument kann für lokale Gateways oder Cisco Cloud Gateways verwendet werden.

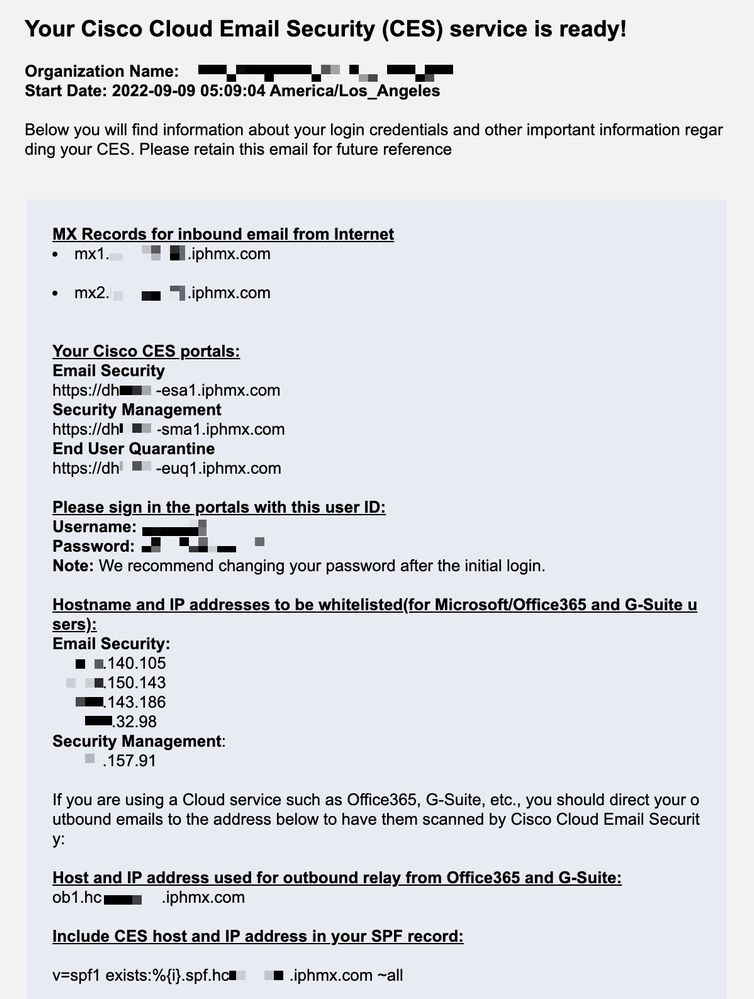

Wenn Sie Cisco Secure Email-Administrator sind, enthält Ihr Begrüßungsschreiben Ihre Cloud Gateway-IP-Adressen und andere relevante Informationen. Zusätzlich zu dem hier angezeigten Brief erhalten Sie eine verschlüsselte E-Mail, die Ihnen zusätzliche Informationen zur Anzahl der für Ihre Zuweisung bereitgestellten Cloud Gateways (auch bekannt als ESA) und Cloud E-Mail- und Web-Manager (auch bekannt als SMA) liefert. Wenn Sie den Brief noch nicht erhalten haben oder keine Kopie davon haben, wenden Sie sich mit Ihren Kontaktinformationen und Ihrem Domain-Namen unter Service an ces-activations@cisco.com.

Jeder Client verfügt über dedizierte IPs. Sie können die zugewiesenen IP-Adressen oder Hostnamen aus der Microsoft 365-Konfiguration verwenden.

Hinweis: Es wird dringend empfohlen, vor einer geplanten Umstellung der E-Mail-Produktion zu testen, da die Replikation von Konfigurationen in der Microsoft 365 Exchange-Konsole Zeit in Anspruch nimmt. Warten Sie mindestens eine Stunde, bis alle Änderungen wirksam werden.

Hinweis: Die IP-Adressen in der Screenshot-Erfassung stehen im Verhältnis zur Anzahl der Cloud Gateways, die für Ihre Zuweisung bereitgestellt werden. Dies xxx.yy.140.105 ist beispielsweise die IP-Adresse der Schnittstelle Data 1 für Gateway 1 und xxx.yy.150.1143 die IP-Adresse der Schnittstelle Data 1 für Gateway 2. Die IP-Adresse der Data 2-Schnittstelle für Gateway 1 lautet xxx.yy.143.186 und die IP-Adresse der Data 2-Schnittstelle für Gateway 2 xxx.yy.32.98. Wenn Ihr Begrüßungsschreiben keine Informationen zu Data 2 (ausgehende Schnittstellen-IPs) enthält, wenden Sie sich an Cisco TAC, um die Data 2-Schnittstelle zu Ihrer Zuweisung hinzuzufügen.

Konfigurieren von Microsoft 365 mit sicherer E-Mail

Konfigurieren von Microsoft 365 mit sicherer E-MailKonfigurieren von eingehenden E-Mails in Microsoft 365 über Cisco Secure Email

Konfigurieren von eingehenden E-Mails in Microsoft 365 über Cisco Secure EmailUmgehen der Spam-Filterregel

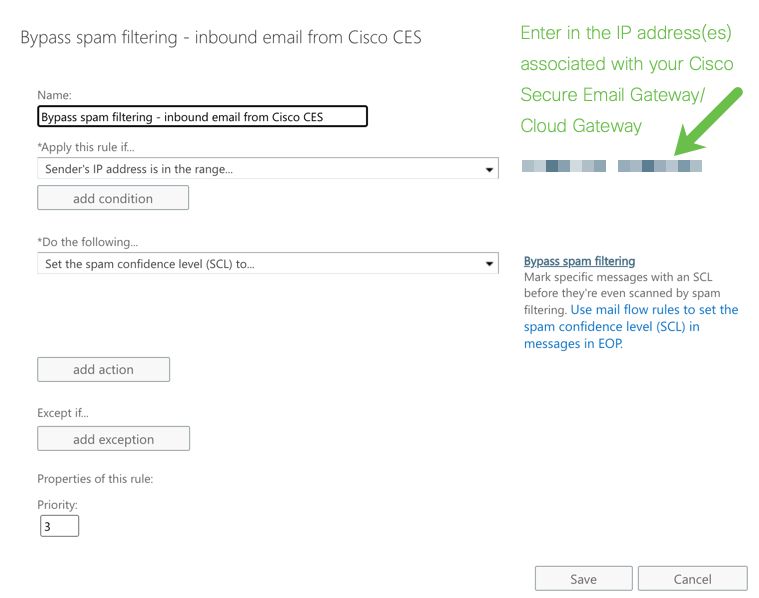

Umgehen der Spam-Filterregel- Melden Sie sich beim Microsoft 365 Admin Center an (https://portal.microsoft.com).

- Erweitern Sie im Menü auf der linken Seite

Admin Centers. - Klicken Sie auf

Exchange. - Navigieren Sie im Menü links zu

Mail flow > Rules. - Klicken Sie auf,

[+] um eine neue Regel zu erstellen. - Wählen Sie

Bypass spam filtering... eine Option aus der Dropdown-Liste aus. - Geben Sie einen Namen für die neue Regel ein:

Bypass spam filtering - inbound email from Cisco CES. - Wählen Sie für *Diese Regel anwenden, wenn...

The sender - IP address is in any of these ranges or exactly matches.- Fügen Sie in dem Popup-Fenster zur Angabe des IP-Adressbereichs die IP-Adressen hinzu, die in Ihrem Cisco Secure Email-Begrüßungsschreiben angegeben sind.

- Klicken Sie auf

OK.

- Für *Do the following... wurde die neue Regel vorausgewählt:

Set the spam confidence level (SCL) to... - Bypass spam filtering. - Klicken Sie auf

Save.

Ein Beispiel für das Aussehen einer Regel:

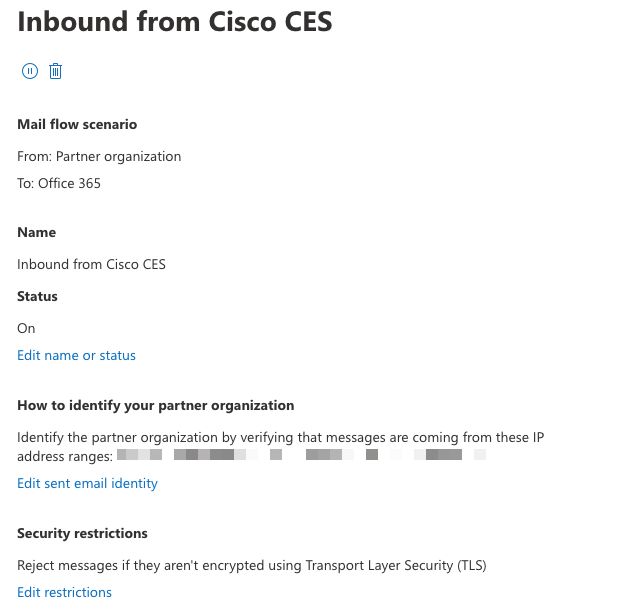

Empfangs-Connector

Empfangs-Connector- Verbleiben Sie im Exchange-Verwaltungscenter.

- Navigieren Sie im Menü links zu

Mail flow > Connectors. - Klicken Sie auf,

[+] um einen neuen Steckverbinder zu erstellen. - Wählen Sie im Popup-Fenster "Mail-Fluss auswählen" Folgendes aus:

- Von:

Partner organization - Zu:

Office365

- Von:

- Klicken Sie auf

Next. - Geben Sie einen Namen für den neuen Connector ein:

Inbound from Cisco CES. - Geben Sie bei Bedarf eine Beschreibung ein.

- Klicken Sie auf

Next. - Klicken Sie auf

Use the sender's IP address. - Klicken Sie auf

Next. - Klicken Sie auf,

[+] und geben Sie die IP-Adressen ein, die in Ihrem Begrüßungsschreiben für Cisco Secure Email angegeben sind. - Klicken Sie auf

Next. - Auswählen

Reject email messages if they aren't sent over Transport Layer Security (TLS). - Klicken Sie auf

Next. - Klicken Sie auf

Save.

Ein Beispiel, wie Ihre Steckverbinderkonfiguration aussieht:

Konfigurieren von E-Mails aus Cisco Secure Email für Microsoft 365

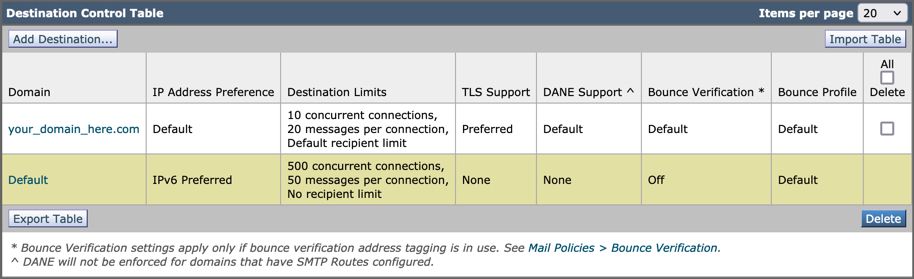

Konfigurieren von E-Mails aus Cisco Secure Email für Microsoft 365Zielsteuerelemente

ZielsteuerelementeSetze eine Selbstdrosselung in eine Zustellungsdomäne in den Zielsteuerelementen ein. Natürlich können Sie die Drosselung später entfernen, aber dies sind neue IPs zu Microsoft 365, und Sie wollen keine Drosselung durch Microsoft aufgrund seiner unbekannten Reputation.

- Melden Sie sich bei Ihrem Gateway an.

- Navigieren Sie zu

Mail Policies > Destination Controls. - Klicken Sie auf

Add Destination. - Nutzung:

- Ziel: Geben Sie Ihren Domänennamen ein.

- Concurrent Connections (Gleichzeitige Verbindungen):

10 - Maximum Messages Per Connection (Maximale Anzahl an Nachrichten pro Verbindung):

20 - TLS Support (TLS-Unterstützung):

Preferred

- Klicken Sie auf

Submit. - Klicken Sie rechts oben

Commit Changes in der Benutzeroberfläche auf, um die Konfigurationsänderungen zu speichern.

Ein Beispiel für das Aussehen der Zielsteuerelementtabelle:

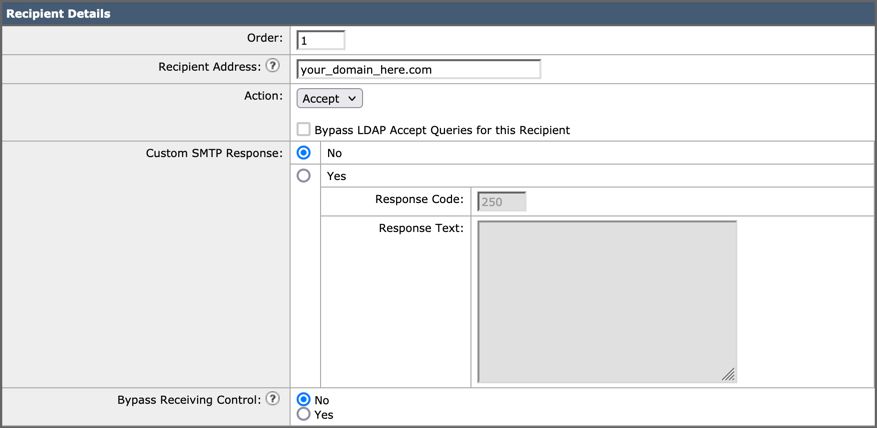

Recipient Access Table

Recipient Access TableLegen Sie als Nächstes die Recipient Access Table (RAT) fest, um E-Mails für Ihre Domänen zu akzeptieren:

- Navigieren Sie zu

Mail Policies > Recipient Access Table (RAT).Hinweis: Stellen Sie sicher, dass der Listener für den eingehenden Listener, die eingehendeMail oder den MailFlow verwendet wird, basierend auf dem tatsächlichen Namen des Listeners für den primären E-Mail-Fluss.

- Klicken Sie auf

Add Recipient. - Fügen Sie Ihre Domänen im Feld Empfängeradresse hinzu.

- Wählen Sie die Standardaktion

Accept. - Klicken Sie auf

Submit. - Klicken Sie rechts oben

Commit Changes in der Benutzeroberfläche auf, um Ihre Konfigurationsänderungen zu speichern.

Ein Beispiel für den RAT-Eintrag:

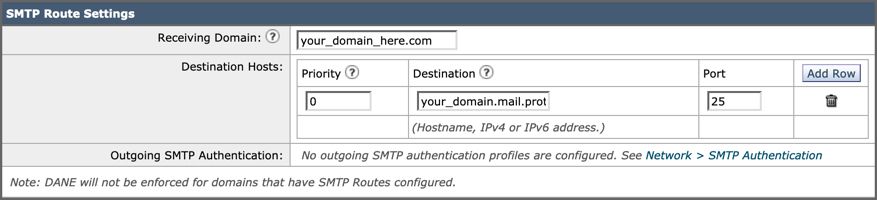

SMTP-Routen

SMTP-RoutenLegen Sie die SMTP-Route für die Zustellung von E-Mails von Cisco Secure Email an Ihre Microsoft 365-Domäne fest:

- Navigieren Sie zu

Network > SMTP Routes. - Klicken Sie auf

Add Route... - Domäne: Geben Sie Ihren Domänennamen ein.

- Ziel-Hosts: fügen Sie Ihre ursprüngliche Microsoft 365 MX-Datensatz.

- Klicken Sie auf

Submit. - Klicken Sie rechts oben

Commit Changes in der Benutzeroberfläche auf, um Ihre Konfigurationsänderungen zu speichern.

Ein Beispiel für die SMTP-Routeneinstellungen:

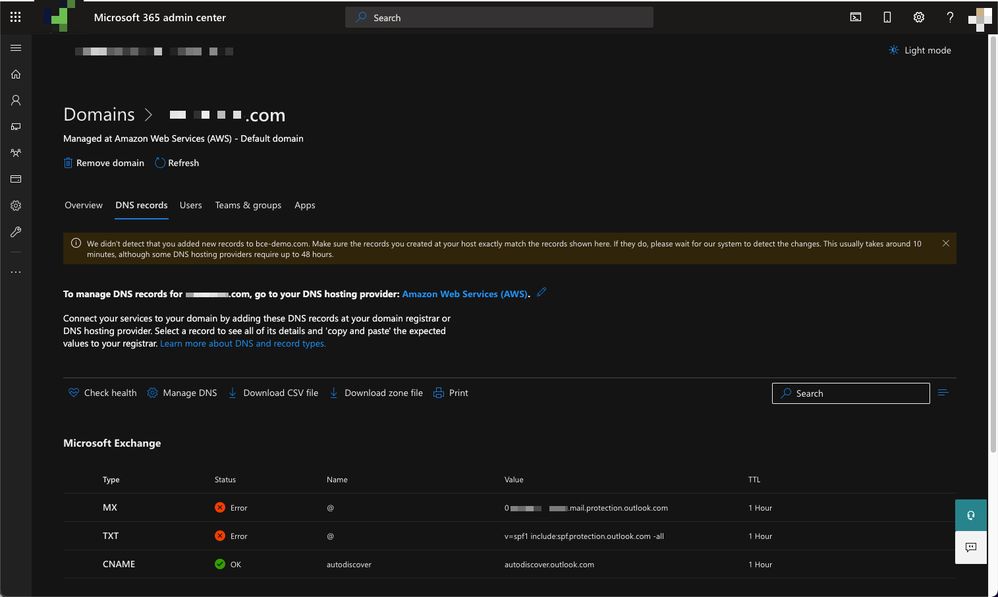

DNS-Konfiguration (MX-Eintrag)

DNS-Konfiguration (MX-Eintrag)Sie sind bereit, die Domäne durch eine Änderung der Mail Exchange (MX)-Datensätze zu entfernen. Lösen Sie Ihre MX-Datensätze zusammen mit Ihrem DNS-Administrator unter den IP-Adressen Ihrer Cisco Secure Email Cloud-Instanz auf, wie in Ihrem Begrüßungsschreiben zu Cisco Secure Email angegeben.

Überprüfen Sie auch die Änderung des MX-Datensatzes von der Microsoft 365-Konsole aus:

- Melden Sie sich bei der Microsoft 365-Administratorkonsole an (https://admin.microsoft.com).

- Navigieren Sie zu

Home > Settings > Domains. - Wählen Sie Ihren Standard-Domänennamen aus.

- Klicken Sie auf

Check Health.

Hier finden Sie die aktuellen MX-Datensätze, die zeigen, wie Microsoft 365 Ihre DNS- und MX-Datensätze sucht, die mit Ihrer Domäne verknüpft sind:

Hinweis: In diesem Beispiel wird der DNS von Amazon Web Services (AWS) gehostet und verwaltet. Als Administrator sollten Sie eine Warnung erwarten, wenn Ihr DNS außerhalb des Microsoft 365-Kontos gehostet wird. Sie können Warnungen ignorieren wie: "Wir haben nicht erkannt, dass Sie neue Datensätze zu your_domain_here.com hinzugefügt haben. Vergewissern Sie sich, dass die von Ihnen auf Ihrem Host erstellten Datensätze mit den hier gezeigten übereinstimmen..." Durch die schrittweisen Anweisungen werden die MX-Datensätze auf den ursprünglichen Wert zurückgesetzt, der für die Umleitung an Ihr Microsoft 365-Konto konfiguriert war. Das Cisco Secure Email Gateway wird aus dem eingehenden Datenverkehrsfluss entfernt.

Eingehende E-Mails testen

Eingehende E-Mails testenTesten Sie eingehende E-Mails an Ihre Microsoft 365-E-Mail-Adresse. Überprüfen Sie dann, ob es in Ihrem Microsoft 365 E-Mail-Posteingang ankommt.

Validieren Sie die E-Mail-Protokolle in der Nachrichtenverfolgung auf Ihrem Cisco Secure Email und Web Manager (auch SMA genannt), der mit Ihrer Instanz bereitgestellt wird.

So zeigen Sie E-Mail-Protokolle Ihres SMA an:

- Melden Sie sich bei Ihrer SMA an (https://sma.iphmx.com/ng-login).

- Klicken Sie auf

Tracking. - Geben Sie die erforderlichen Suchkriterien ein, und klicken Sie auf

Search;, um die gewünschten Ergebnisse anzuzeigen.

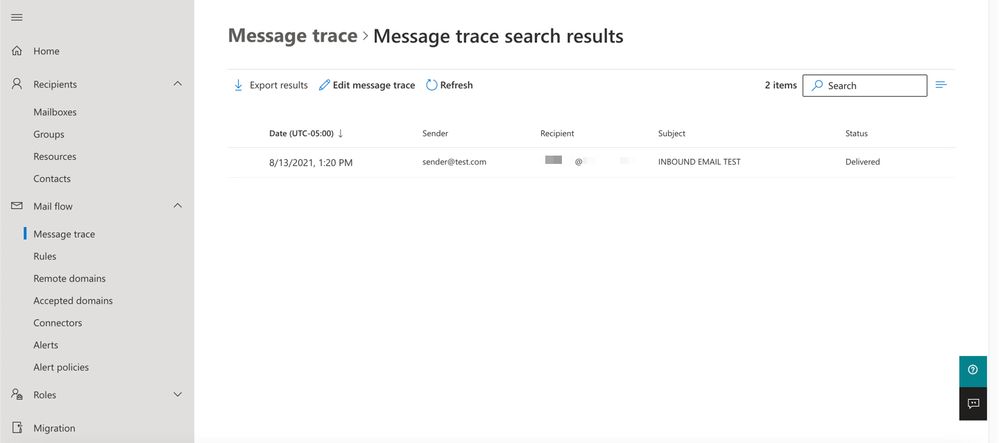

So zeigen Sie E-Mail-Protokolle in Microsoft 365 an:

- Melden Sie sich beim Microsoft 365 Admin Center an (https://admin.microsoft.com).

- Erweitern

Admin Centers. - Klicken Sie auf

Exchange. - Navigieren Sie zu

Mail flow > Message trace. - Microsoft stellt Standardkriterien für die Suche bereit. Wählen Sie beispielsweise aus

Messages received by my primary domain in the last day, um Ihre Suchanfrage zu starten. - Geben Sie die erforderlichen Suchkriterien für Empfänger ein, klicken Sie auf

Search und erwarten Sie Ergebnisse wie:

Konfigurieren von ausgehenden E-Mails aus Microsoft 365 für Cisco Secure Email

Konfigurieren von ausgehenden E-Mails aus Microsoft 365 für Cisco Secure EmailKonfigurieren von RELAYLIST auf Cisco Secure Email Gateway

Konfigurieren von RELAYLIST auf Cisco Secure Email GatewayWeitere Informationen erhalten Sie in Ihrem Begrüßungsschreiben zu Cisco Secure Email. Darüber hinaus wird eine sekundäre Schnittstelle für ausgehende Nachrichten über Ihr Gateway angegeben.

- Melden Sie sich bei Ihrem Gateway an.

- Navigieren Sie zu

Mail Policies > HAT Overview.

Hinweis: Stellen Sie sicher, dass der Listener für den ausgehenden Listener, für ausgehendeMail oder für MailFlow-Ext vorhanden ist, basierend auf dem tatsächlichen Namen des Listeners für den externen/ausgehenden E-Mail-Fluss.

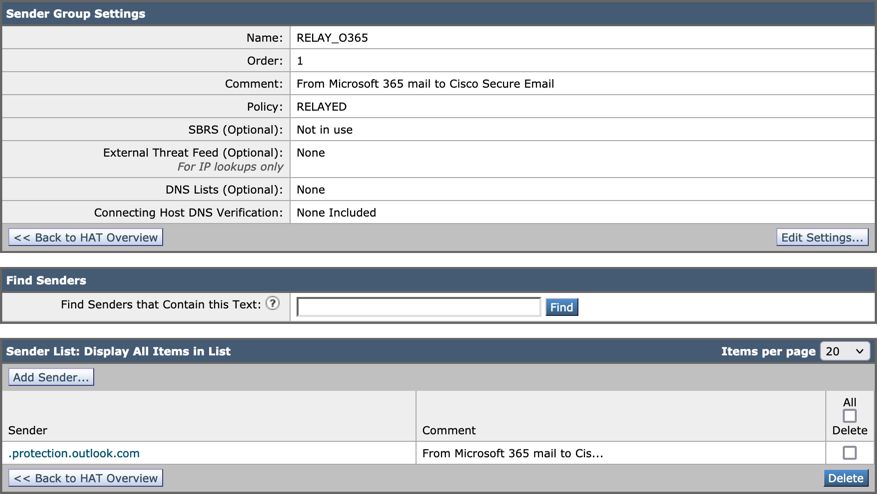

- Klicken Sie auf

Add Sender Group... - Konfigurieren Sie die Absendergruppe als:

- Name: RELAY_O365

- Comment (Kommentar): <<enter a comment if you wish to notate your sender group>>

- Richtlinie: RELAYED

- Klicken Sie auf

Submit and Add Senders. - Absender:

.protection.outlook.com

Hinweis: Die . (Punkt) am Anfang des Absender-Domänennamens erforderlich.

- Klicken Sie auf

Submit. - Klicken Sie rechts oben

Commit Changes in der Benutzeroberfläche auf, um Ihre Konfigurationsänderungen zu speichern.

Ein Beispiel für das Aussehen Ihrer Absendergruppeneinstellungen:

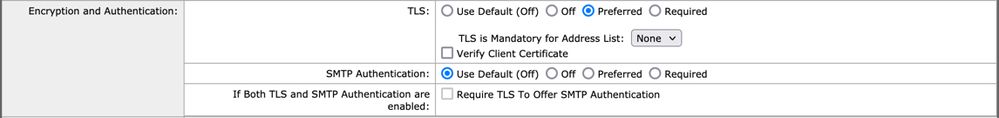

Aktivieren von TLS

Aktivieren von TLS- Klicken Sie auf

<<Back to HAT Overview. - Klicken Sie auf folgende Mailflow-Richtlinie:

RELAYED. - Blättern Sie nach unten, und suchen Sie im

Security Features Abschnitt nachEncryption and Authentication. - Wählen Sie für TLS Folgendes aus:

Preferred. - Klicken Sie auf

Submit. - Klicken Sie rechts oben

Commit Changes in der Benutzeroberfläche auf, um Ihre Konfigurationsänderungen zu speichern.

Ein Beispiel für die Konfiguration der Mail Flow Policy:

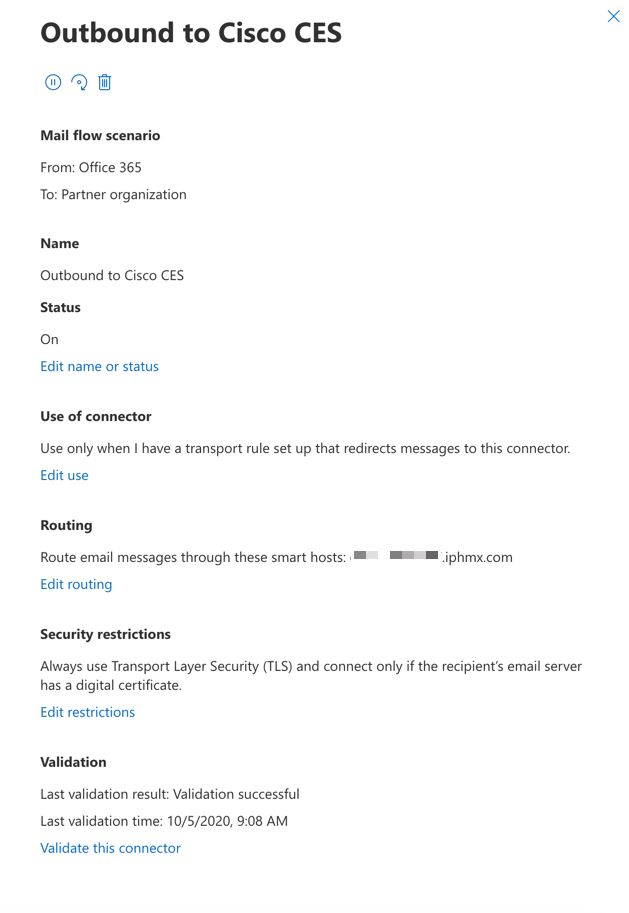

Konfigurieren von E-Mails von Microsoft 365 nach CES

Konfigurieren von E-Mails von Microsoft 365 nach CES- Melden Sie sich beim Microsoft 365 Admin Center an (https://admin.microsoft.com).

- Erweitern

Admin Centers. - Klicken Sie auf

Exchange. - Navigieren Sie zu

Mail flow > Connectors. - Klicken Sie

[+] hier, um einen neuen Steckverbinder zu erstellen. - Wählen Sie im Popup-Fenster "Mail-Fluss auswählen" Folgendes aus:

- Von:

Office365 - Zu:

Partner organization

- Von:

- Klicken Sie auf

Next. - Geben Sie einen Namen für den neuen Connector ein:

Outbound to Cisco CES. - Geben Sie bei Bedarf eine Beschreibung ein.

- Klicken Sie auf

Next. - Für Wann möchten Sie diesen Connector verwenden?:

- Auswahl:

Only when I have a transport rule set up that redirects messages to this connector. - Klicken Sie auf

Next.

- Auswahl:

- Klicken Sie auf

Route email through these smart hosts. - Klicken Sie auf,

[+] und geben Sie die ausgehenden IP-Adressen oder Hostnamen ein, die in Ihrem CES-Begrüßungsschreiben angegeben sind. - Klicken Sie auf

Save. - Klicken Sie auf

Next. - Wie sollte Office 365 mit dem E-Mail-Server Ihrer Partnerorganisation verbunden werden?

- Auswahl:

Always use TLS to secure the connection (recommended). - Wählen

Any digital certificate, including self-signed certificates Sie. - Klicken Sie auf

Next.

- Auswahl:

- Der Bestätigungsbildschirm wird angezeigt.

- Klicken Sie auf

Next. - Geben Sie

[+] eine gültige E-Mail-Adresse ein, und klicken Sie aufOK. - Klicken Sie auf,

Validate und lassen Sie die Validierung laufen. - Klicken Sie abschließend auf

Close. - Klicken Sie auf

Save.

Ein Beispiel für den Outbound Connector:

Erstellen einer Mailflow-Regel

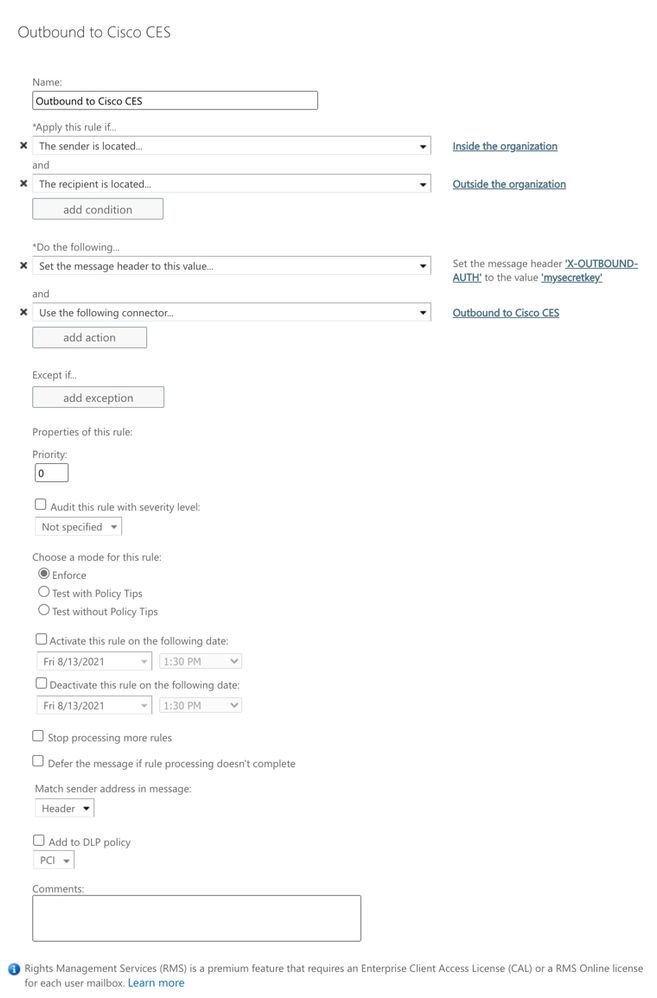

Erstellen einer Mailflow-Regel- Melden Sie sich bei Ihrem Exchange Admin Center an (https://outlook.office365.com).

- Klicken Sie auf

mail flow; achten Sie auf die Registerkarte "Regeln". - Klicken Sie auf,

[+] um eine neue Regel hinzuzufügen. - Auswählen

Create a new rule. - Geben Sie einen Namen für die neue Regel ein:

Outbound to Cisco CES. - Für *Diese Regel anwenden, wenn... wählen Sie:

The sender is located...- Wählen Sie im Popup-Fenster "Absenderstandort auswählen" Folgendes aus:

Inside the organization. - Klicken Sie auf

OK.

- Wählen Sie im Popup-Fenster "Absenderstandort auswählen" Folgendes aus:

- Klicken Sie auf

More options... - Klicken Sie auf die

add condition Schaltfläche, und fügen Sie eine zweite Bedingung ein:- Auswählen

The recipient... - Auswahl:

Is external/internal. - Wählen Sie im Popup-Fenster "Absenderstandort auswählen" Folgendes aus:

Outside the organization . - Klicken Sie auf

OK.

- Auswählen

- Wählen Sie für * Folgendes aus:

Redirect the message to...- Wählen Sie den folgenden Steckverbinder aus.

- Wählen Sie den ausgehenden Anruf für den Cisco CES-Anschluss aus.

- Klicken Sie auf OK.

- Kehren Sie zu "*Do the following..." zurück, und fügen Sie eine zweite Aktion ein:

- Auswahl:

Modify the message properties... - Auswahl:

set the message header - Legen Sie folgenden Nachrichten-Header fest:

X-OUTBOUND-AUTH. - Klicken Sie auf

OK. - Legen Sie den Wert fest:

mysecretkey. - Klicken Sie auf

OK.

- Auswahl:

- Klicken Sie auf

Save.

Hinweis: Um nicht autorisierte Nachrichten von Microsoft zu verhindern, kann ein geheimer x-Header gestempelt werden, wenn Nachrichten Ihre Microsoft 365-Domäne verlassen. Dieser Header wird ausgewertet und vor der Zustellung an das Internet entfernt.

Ein Beispiel für die Microsoft 365 Routing-Konfiguration:

Greifen Sie abschließend auf die CLI für Cisco Secure Email Gateway zu.

Hinweis: Cisco Secure Email Cloud Gateway > CLI-Zugriff (Command Line Interface).

Erstellen Sie einen Nachrichtenfilter, um das Vorhandensein und den Wert des X-Headers zu überprüfen, und entfernen Sie den Header, falls vorhanden. Wenn kein Header vorhanden ist, soll die Nachricht verworfen werden.

- Melden Sie sich über die CLI bei Ihrem Gateway an.

- Führen Sie den

Filters Befehl aus. - Wenn Ihr Gateway geclustert ist, tippen Sie auf Return (Zurück), um die Filter im Clustermodus zu bearbeiten.

- Verwenden Sie den

New Befehl, um einen Nachrichtenfilter zu erstellen, zu kopieren und einzufügen:

office365_outbound: if sendergroup == "RELAYLIST" {

if header("X-OUTBOUND-AUTH") == "^mysecretkey$" {

strip-header("X-OUTBOUND-AUTH");

} else {

drop();

}

} - Klicken Sie auf Return (Rücklauf), um eine neue, leere Zeile zu erstellen.

- Geben Sie

[.] in der neuen Zeile ein, um den neuen Nachrichtenfilter zu beenden. - Klicken Sie

return einmal, um das Menü Filters (Filter) zu verlassen. - Führen Sie den

Commit Befehl aus, um die Änderungen an der Konfiguration zu speichern.

Hinweis: Vermeiden Sie Sonderzeichen für den geheimen Schlüssel. Die im Nachrichtenfilter gezeigten Zeichen ^ und $ sind reguläre Zeichen und werden wie im Beispiel angegeben verwendet.

Hinweis: Überprüfen Sie den Namen der RELAYLIST-Konfiguration. Es kann mit einem alternativen Namen konfiguriert werden, oder Sie können einen bestimmten Namen haben, der auf Ihrer Relay-Richtlinie oder Ihrem Mail-Provider basiert.

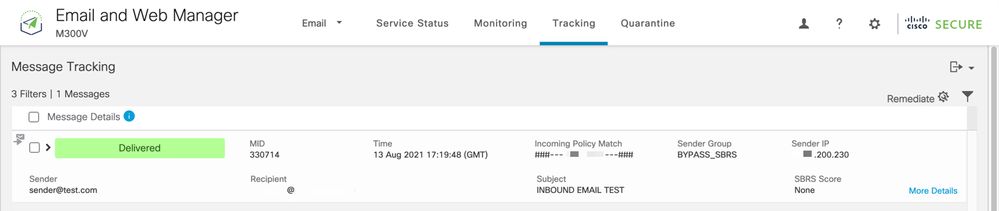

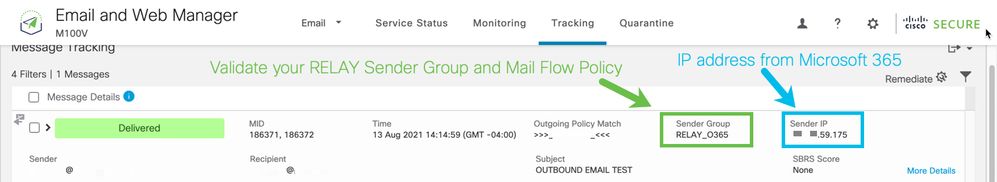

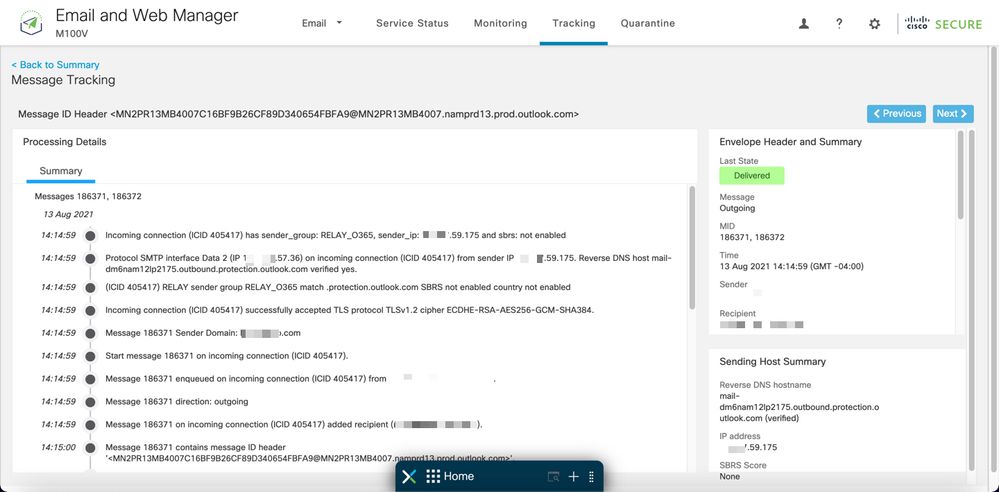

Ausgehende E-Mails testen

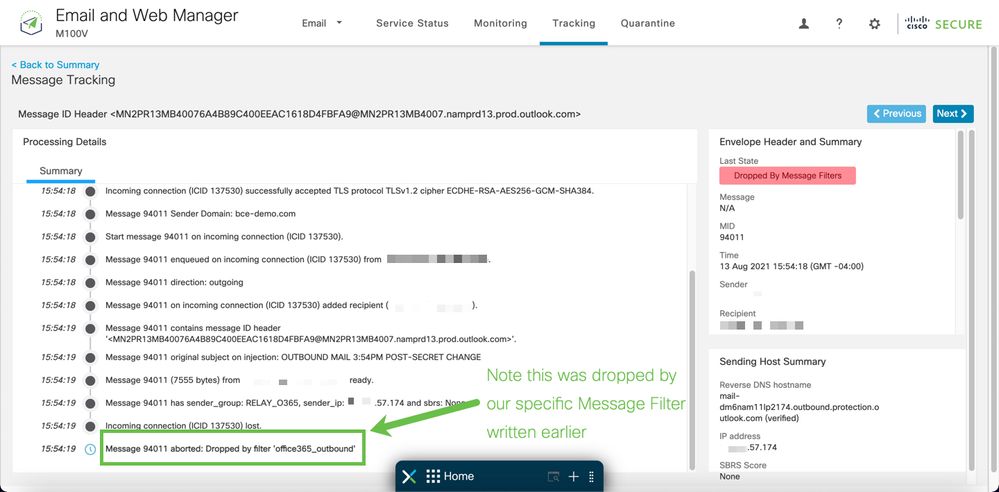

Ausgehende E-Mails testenTesten Sie ausgehende E-Mails von Ihrer Microsoft 365-E-Mail-Adresse an einen externen Domänenempfänger. Sie können die Nachrichtenverfolgung über Ihren Cisco Secure Email und Web Manager überprüfen, um sicherzustellen, dass der ausgehende Datenverkehr ordnungsgemäß weitergeleitet wird.

Hinweis: Überprüfen Sie Ihre TLS-Konfiguration (Systemverwaltung > SSL-Konfiguration) für das Gateway und die für ausgehendes SMTP verwendeten Chiffren. Cisco Best Practices empfiehlt Folgendes:

HIGH:MEDIUM:@STRENGTH:!aNULL:!eNULL:!LOW:!DES:!MD5:!EXP:!PSK:!DSS:!RC2:!RC4:!SEED:!ECDSA:!ADH:!IDEA:!3DES:!SSLv2:!SSLv3:!TLSv1:-aNULL:-EXPORT:-IDEA

Beispiel für die Nachverfolgung bei erfolgreicher Zustellung:

Klicken Sie hier, More Details um die vollständigen Nachrichtendetails anzuzeigen:

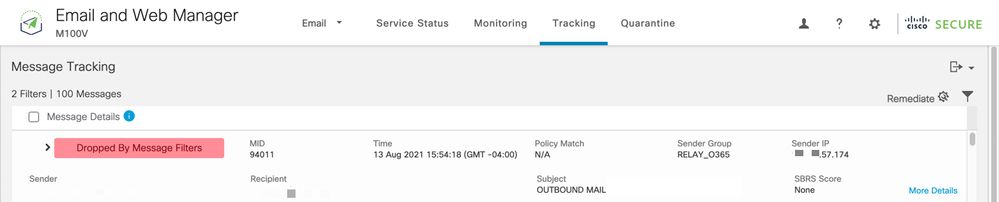

Beispiel für die Nachrichtenverfolgung, bei dem der x-Header nicht übereinstimmt:

Zugehörige Informationen

Zugehörige Informationen Cisco Secure Email Gateway-Dokumentation

Cisco Secure Email Gateway-Dokumentation- Versionshinweise

- Benutzerhandbuch

- CLI-Referenzhandbuch

- API-Programmierhandbücher für Cisco Secure Email Gateway

- Open Source für Cisco Secure Email Gateway

- Installationsanleitung für die Cisco Content Security Virtual Appliance (einschließlich vESA)

Secure Email Cloud Gateway - Dokumentation

Secure Email Cloud Gateway - DokumentationCisco Secure Email und Web Manager-Dokumentation

Cisco Secure Email und Web Manager-Dokumentation- Versionshinweise und Kompatibilitätsmatrix

- Benutzerhandbuch

- API-Programmierhandbücher für Cisco Secure Email und Web Manager

- Installationsanleitung für die Cisco Content Security Virtual Appliance (einschließlich vSMA)

Cisco Secure-Produktdokumentation

Cisco Secure-Produktdokumentation Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

6.0 |

28-Nov-2023 |

Maschinelle Übersetzung und Formatierung. |

5.0 |

01-Dec-2022 |

Aktualisierungen der Produktbenennung, Screenshot-Aktualisierungen |

1.0 |

13-Aug-2021 |

Erstveröffentlichung |

Beigetragen von

- Alex ChanTechnical Marketing Engineer Cisco Secure Email

- Robert SherwinTechnical Marketing Engineer Cisco Secure Email

- Anvitha PrabhuCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback