ASDM 6.4: Site-to-Site-VPN-Tunnel mit IKEv2-Konfigurationsbeispiel

Inhalt

Einleitung

In diesem Dokument wird die Konfiguration eines Site-to-Site-VPN-Tunnels zwischen zwei Cisco Adaptive Security Appliances (ASAs) mithilfe von Internet Key Exchange (IKE) Version 2 beschrieben. Es beschreibt die Schritte zur Konfiguration des VPN-Tunnels mithilfe eines Assistenten auf der ASDM-GUI (Adaptive Security Device Manager).

Voraussetzungen

Anforderungen

Vergewissern Sie sich, dass die Grundeinstellungen für die Cisco ASA konfiguriert wurden.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Adaptive Security Appliances der Serie ASA 5500 mit Softwareversion 8.4 und höher

-

Cisco ASDM Softwareversion 6.4 und höher

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

IKEv2 ist eine Erweiterung des bestehenden IKEv1-Protokolls, die folgende Vorteile bietet:

-

Weniger Nachrichtenaustausch zwischen IKE-Peers

-

Unidirektionale Authentifizierungsmethoden

-

Integrierte Unterstützung für Dead Peer Detection (DPD) und NAT-Traversal

-

Verwendung des Extensible Authentication Protocol (EAP) für die Authentifizierung

-

Eliminiert das Risiko einfacher DoS-Angriffe durch Anti-Clogging-Cookies

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Dieses Dokument zeigt die Konfiguration des Site-to-Site-VPN-Tunnels auf der HQ-ASA. Dasselbe könnte man als Spiegel auf der BQ-ASA verfolgen.

ASDM-Konfiguration auf HQ-ASA

Dieser VPN-Tunnel könnte mithilfe eines benutzerfreundlichen GUI-Assistenten konfiguriert werden.

Führen Sie diese Schritte aus:

-

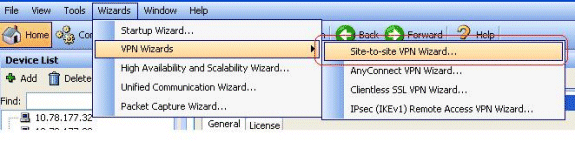

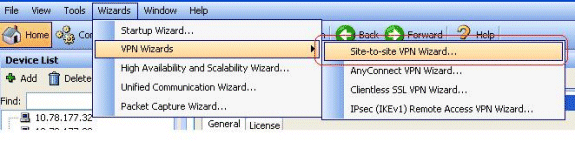

Melden Sie sich beim ASDM an, und gehen Sie zu Wizards > VPN Wizards > Site-to-Site VPN Wizard.

-

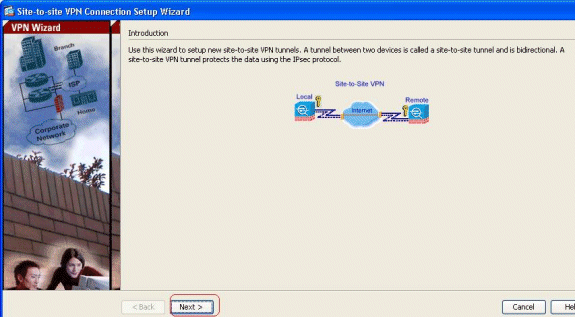

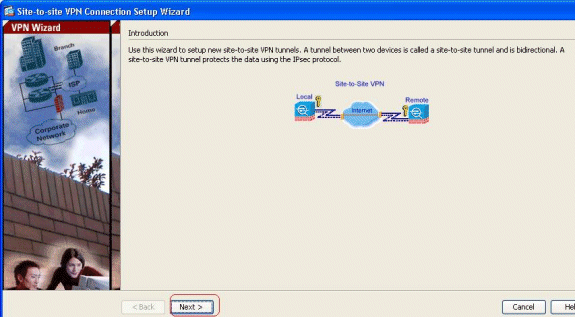

Ein Setup-Fenster für eine Site-to-Site-VPN-Verbindung wird angezeigt. Klicken Sie auf Next (Weiter).

-

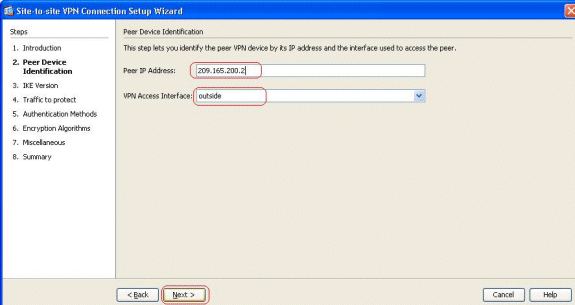

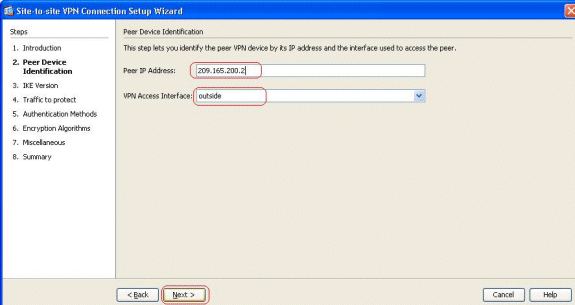

Geben Sie die IP-Adresse und die VPN-Zugriffsschnittstelle des Peers an. Klicken Sie auf Next (Weiter).

-

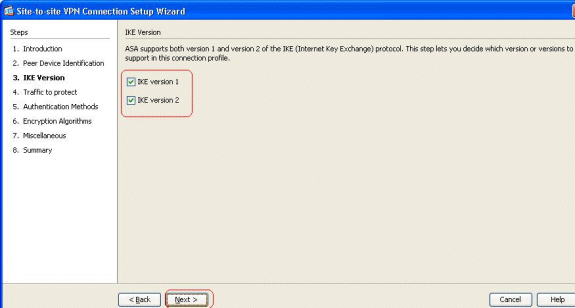

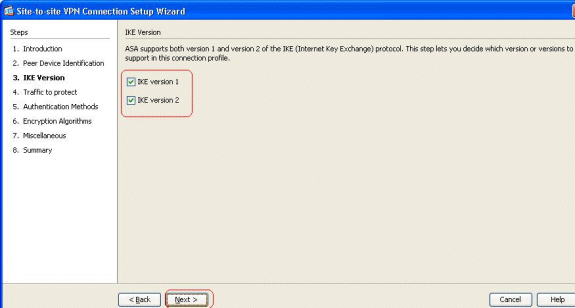

Wählen Sie beide IKE-Versionen aus, und klicken Sie auf Weiter.

Hinweis: Beide IKE-Versionen werden hier konfiguriert, da der Initiator bei einem IKEv2-Ausfall über ein Backup von IKEv2 auf IKEv1 verfügen könnte.

-

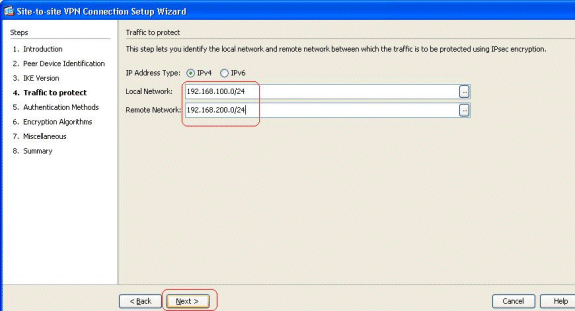

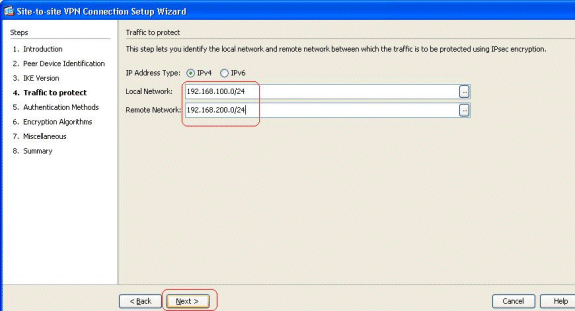

Legen Sie das lokale Netzwerk und das Remote-Netzwerk fest, sodass der Datenverkehr zwischen diesen Netzwerken verschlüsselt und durch den VPN-Tunnel geleitet wird. Klicken Sie auf Next (Weiter).

-

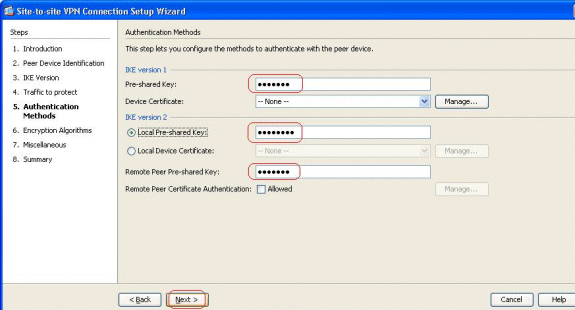

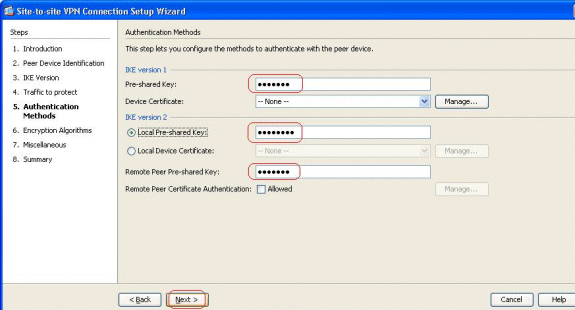

Geben Sie die vorinstallierten Schlüssel für beide IKE-Versionen an.

Der Hauptunterschied zwischen IKE-Versionen 1 und 2 liegt in der Authentifizierungsmethode, die sie zulassen. IKEv1 lässt an beiden VPN-Enden nur einen Authentifizierungstyp zu (d. h. entweder einen vorinstallierten Schlüssel oder ein Zertifikat). IKEv2 ermöglicht jedoch die Konfiguration asymmetrischer Authentifizierungsmethoden (d. h. Pre-Shared-Key-Authentifizierung für den Ersteller, aber Zertifikatsauthentifizierung für den Responder) mithilfe separater lokaler und Remote-Authentifizierungs-CLIs.

Außerdem können Sie auf beiden Seiten verschiedene Pre-Shared Keys verwenden. Der lokale Pre-Shared Key auf der HQ-ASA-Seite wird zum Remote Pre-Shared Key auf der BQ-ASA-Seite. Gleichermaßen wird der vorinstallierte Remote-Schlüssel auf der Ebene HQ-ASA zum vorinstallierten lokalen Schlüssel auf der Ebene BQ-ASA.

-

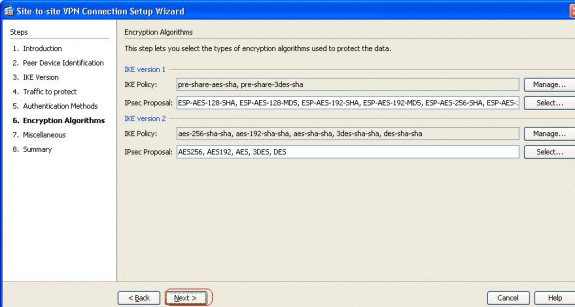

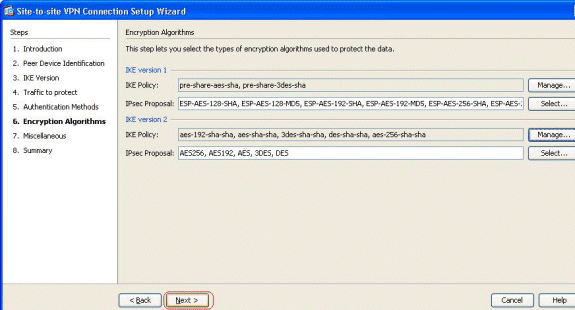

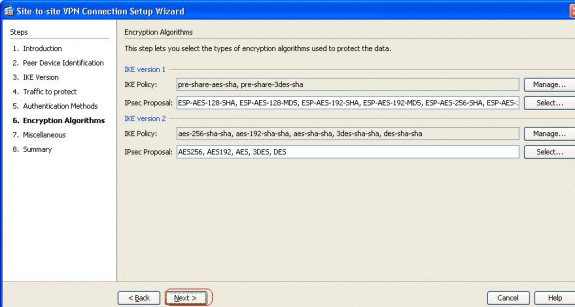

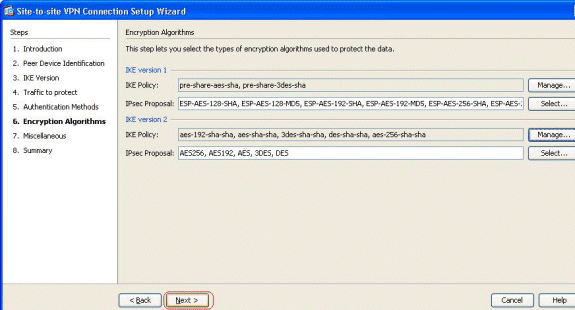

Geben Sie die Verschlüsselungsalgorithmen für IKE Version 1 und 2 an. Hier werden die Standardwerte akzeptiert:

-

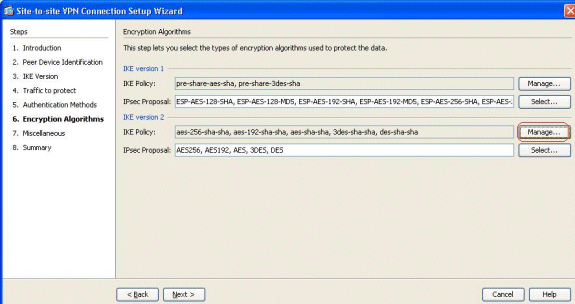

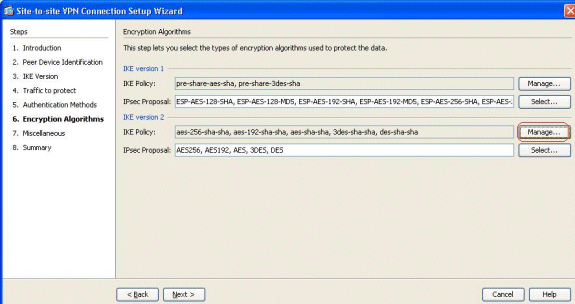

Klicken Sie auf Verwalten, um die IKE-Richtlinie zu ändern.

Anmerkung:

-

Die IKE-Richtlinie in IKEv2 ist gleichbedeutend mit der ISAKMP-Richtlinie in IKEv1.

-

Der IPsec-Vorschlag in IKEv2 ist gleichbedeutend mit dem Transformationssatz in IKEv1.

-

-

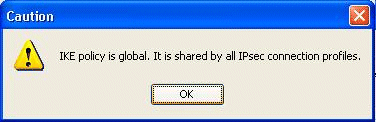

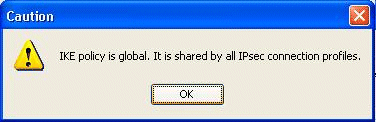

Diese Meldung wird angezeigt, wenn Sie versuchen, die vorhandene Richtlinie zu ändern:

Klicken Sie auf OK, um fortzufahren.

-

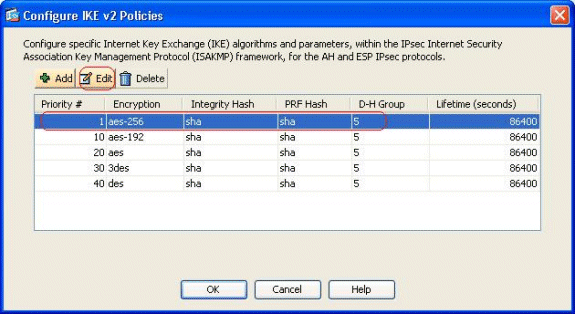

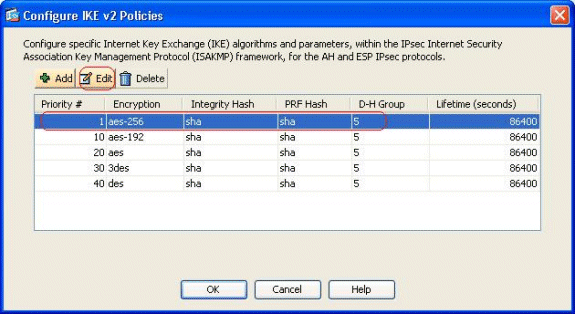

Wählen Sie die angegebene IKE-Richtlinie aus, und klicken Sie auf Bearbeiten.

-

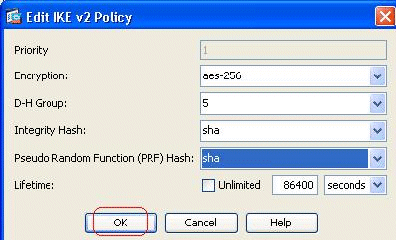

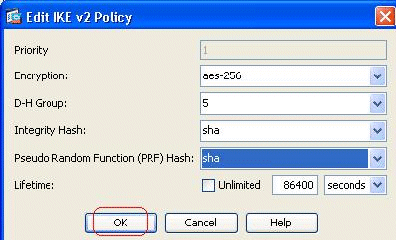

Sie können die Parameter wie Priority, Encryption, D-H Group, Integrity Hash, PRF Hash und Lifetime-Werte ändern. Klicken Sie abschließend auf OK.

IKEv2 ermöglicht die separate Aushandlung des Integritätsalgorithmus und des Pseudo Random Function (PRF)-Algorithmus. Dies kann in der IKE-Richtlinie konfiguriert werden, wobei die aktuell verfügbaren Optionen SHA-1 oder MD5 sind.

Sie können die standardmäßig definierten IPsec-Vorschlagsparameter nicht ändern. Klicken Sie neben dem Feld "IPsec-Vorschlag" auf Auswählen, um neue Parameter hinzuzufügen. Der Hauptunterschied zwischen IKEv1 und IKEv2 in Bezug auf die IPsec-Vorschläge besteht darin, dass IKEv1 den Transformationssatz in Bezug auf Kombinationen von Verschlüsselungs- und Authentifizierungsalgorithmen akzeptiert. IKEv2 akzeptiert die Verschlüsselungs- und Integritätsparameter einzeln und ermöglicht schließlich alle möglichen ODER-Kombinationen. Diese werden am Ende des Assistenten auf der Folie "Übersicht" angezeigt.

-

Klicken Sie auf Next (Weiter).

-

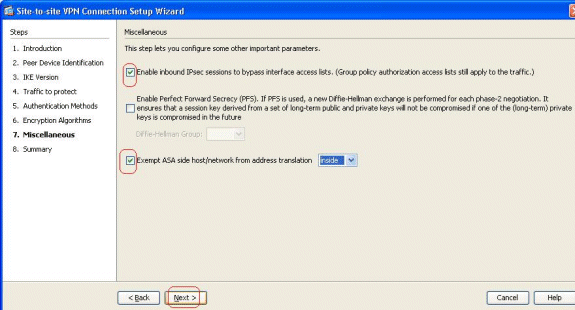

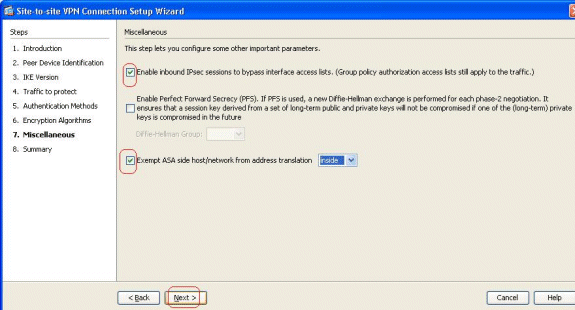

Geben Sie die Details an, z. B. NAT-Ausnahme, PFS und Schnittstellen-ACL-Umgehung. Wählen Sie Weiter aus.

-

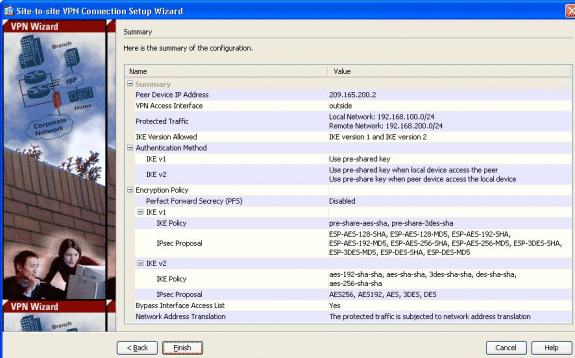

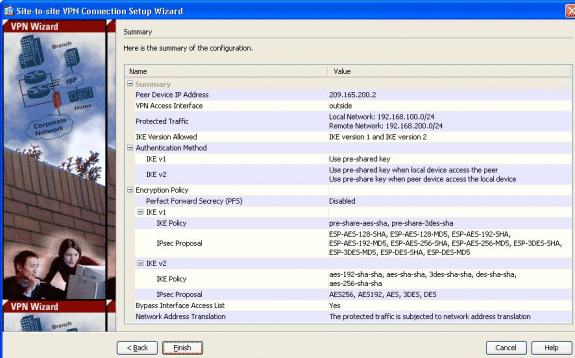

Eine Zusammenfassung der Konfiguration finden Sie hier:

Klicken Sie auf Fertig stellen, um den Assistenten für den Site-to-Site-VPN-Tunnel abzuschließen. Mit den konfigurierten Parametern wird ein neues Verbindungsprofil erstellt.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

-

show crypto ikev2 sa - Zeigt die IKEv2-Laufzeit-SA-Datenbank an.

-

show vpn-sessiondb detail l2l - Zeigt die Informationen zu Site-to-Site-VPN-Sitzungen an.

Fehlerbehebung

Befehle für die Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

debug crypto ikev2 - Zeigt Debug-Nachrichten für IKEv2 an.

Zugehörige Informationen

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

27-Mar-2012 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback