ASA/PIX 8.x: Radius-Autorisierung (ACS 4.x) für VPN-Zugriff über herunterladbare ACL mit CLI und ASDM - Konfigurationsbeispiel

Inhalt

Einleitung

In diesem Dokument wird beschrieben, wie Sie die Sicherheits-Appliance so konfigurieren, dass Benutzer für den Netzwerkzugriff authentifiziert werden. Da Sie RADIUS-Autorisierungen implizit aktivieren können, enthält dieser Abschnitt keine Informationen zur Konfiguration der RADIUS-Autorisierung auf der Sicherheits-Appliance. Es enthält Informationen darüber, wie die Sicherheits-Appliance die von RADIUS-Servern empfangenen Zugriffslisteninformationen behandelt.

Sie können einen RADIUS-Server so konfigurieren, dass er bei der Authentifizierung eine Zugriffsliste auf die Sicherheits-Appliance oder einen Zugriffslistennamen herunterlädt. Der Benutzer ist nur zu den in der benutzerspezifischen Zugriffsliste zulässigen Aktionen berechtigt.

Herunterladbare Zugriffslisten sind die skalierbarste Methode, wenn Sie Cisco Secure ACS verwenden, um die entsprechenden Zugriffslisten für jeden Benutzer bereitzustellen. Weitere Informationen zu den Funktionen der herunterladbaren Zugriffslisten und zum Cisco Secure ACS finden Sie unter Konfigurieren eines RADIUS-Servers zum Senden herunterladbarer Zugriffskontrolllisten und herunterladbarer IP-Zugriffskontrolllisten.

Siehe ASA 8.3 und höher: Radius-Autorisierung (ACS 5.x) für den VPN-Zugriff mit herunterladbarer ACL mit CLI und ASDM-Konfigurationsbeispiel für die identische Konfiguration auf der Cisco ASA mit Version 8.3 und höher.

Voraussetzungen

Anforderungen

In diesem Dokument wird davon ausgegangen, dass die ASA voll funktionsfähig und konfiguriert ist, damit der Cisco ASDM oder die CLI Konfigurationsänderungen vornehmen kann.

Hinweis: Weitere Informationen dazu, wie Sie das Gerät über den ASDM oder die Secure Shell (SSH) remote konfigurieren können, finden Sie unter Zulassen des HTTPS-Zugriffs für ASDM oder PIX/ASA 7.x: SSH auf der inneren und äußeren Schnittstellenkonfiguration (Beispiel).

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

-

Cisco Adaptive Security Appliance Software Version 7.x und höher

-

Cisco Adaptive Security Device Manager Version 5.x und höher

-

Cisco VPN Client Version 4.x oder höher

-

Cisco Secure Access Control Server 4.x

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netz Live ist, überprüfen Sie, ob Sie die mögliche Auswirkung jedes möglichen Befehls verstehen.

Verwandte Produkte

Diese Konfiguration kann auch mit Cisco PIX Security Appliances der Version 7.x und höher verwendet werden.

Konventionen

Weitere Informationen zu Dokumentkonventionen finden Sie unter Cisco Technical Tips Conventions (Technische Tipps von Cisco zu Konventionen).

Hintergrundinformationen

Sie können herunterladbare IP-Zugriffskontrolllisten verwenden, um Gruppen von ACL-Definitionen zu erstellen, die auf eine Vielzahl von Benutzern oder Benutzergruppen angewendet werden können. Diese ACL-Definitionen werden als ACL-Inhalte bezeichnet. Wenn Sie NAFs integrieren, steuern Sie auch den Inhalt der Zugriffskontrollliste, der an den AAA-Client gesendet wird, von dem aus ein Benutzer den Zugriff anfordert. Eine herunterladbare IP-ACL umfasst eine oder mehrere ACL-Inhaltsdefinitionen, die jeweils einem NAF oder (standardmäßig) allen AAA-Clients zugeordnet sind. Das NAF steuert die Anwendbarkeit der angegebenen ACL-Inhalte in Übereinstimmung mit der IP-Adresse des AAA-Clients. Weitere Informationen zu NAFs und deren Regulierung herunterladbarer IP-Zugriffskontrolllisten finden Sie unter Informationen zu Netzwerkzugriffsfiltern.

Herunterladbare IP-Zugriffskontrolllisten funktionieren folgendermaßen:

-

Wenn der ACS einem Benutzer Zugriff auf das Netzwerk gewährt, bestimmt der ACS, ob diesem Benutzer oder der Benutzergruppe eine herunterladbare IP-ACL zugewiesen wird.

-

Wenn ACS eine herunterladbare IP-Zugriffskontrollliste findet, die dem Benutzer oder der Benutzergruppe zugewiesen ist, bestimmt es, ob dem AAA-Client, der die RADIUS-Authentifizierungsanforderung gesendet hat, ein ACL-Inhaltseintrag zugeordnet ist.

-

ACS sendet als Teil der Benutzersitzung ein RADIUS-Accept-Paket, ein Attribut, das die benannte ACL angibt, und die Version der benannten ACL.

-

Wenn der AAA-Client antwortet, dass die aktuelle Version der ACL nicht im Cache vorhanden ist, d. h. die ACL neu ist oder geändert wurde, sendet ACS die ACL (neu oder aktualisiert) an das Gerät.

Herunterladbare IP-Zugriffskontrolllisten sind eine Alternative zur Konfiguration von Zugriffskontrolllisten im Cisco cisco-av-pair-RADIUS-Attribut [26/9/1] jedes Benutzers oder jeder Benutzergruppe. Sie können eine herunterladbare IP-Zugriffskontrollliste einmal erstellen, ihr einen Namen zuweisen und dann jeder entsprechenden Benutzer- oder Benutzergruppe die herunterladbare IP-Zugriffskontrollliste zuweisen, wenn Sie auf den Namen verweisen. Diese Methode ist effizienter als die Konfiguration des Cisco cisco-av-pair-RADIUS-Attributs für jeden Benutzer oder jede Benutzergruppe.

Wenn Sie NAFs einsetzen, können Sie darüber hinaus unterschiedliche ACL-Inhalte für denselben Benutzer oder dieselbe Benutzergruppe in Bezug auf den verwendeten AAA-Client anwenden. Wenn Sie den AAA-Client für die Verwendung von herunterladbaren IP-Zugriffskontrolllisten von ACS konfiguriert haben, ist keine zusätzliche Konfiguration des AAA-Clients erforderlich. Herunterladbare ACLs sind durch das von Ihnen eingerichtete Backup- oder Replikationsschema geschützt.

Wenn Sie die ACL-Definitionen in die ACS-Webschnittstelle eingeben, dürfen Sie keine Stichwort- oder Namenseinträge verwenden. Verwenden Sie im Übrigen die standardmäßige ACL-Befehlssyntax und -semantik für den AAA-Client, auf den die herunterladbare IP-ACL angewendet werden soll. Die ACL-Definitionen, die Sie in ACS eingeben, umfassen einen oder mehrere ACL-Befehle. Jeder ACL-Befehl muss in einer separaten Zeile stehen.

Sie können einer herunterladbaren IP-Zugriffskontrollliste einen oder mehrere benannte ACL-Inhalte hinzufügen. Standardmäßig gilt jeder ACL-Inhalt für alle AAA-Clients. Wenn Sie jedoch NAFs definiert haben, können Sie die Anwendbarkeit jedes ACL-Inhalts auf die AAA-Clients beschränken, die in der zugehörigen NAF aufgeführt sind. Das heißt, wenn Sie NAFs verwenden, können Sie jeden ACL-Inhalt innerhalb einer herunterladbaren IP-ACL entsprechend Ihrer Netzwerksicherheitsstrategie auf mehrere verschiedene Netzwerkgeräte oder Netzwerkgerätegruppen anwenden.

Sie können auch die Reihenfolge der ACL-Inhalte in einer herunterladbaren IP-ACL ändern. ACS überprüft den Inhalt der ACL, beginnend mit dem oberen Rand der Tabelle, und lädt den ersten gefundenen ACL-Inhalt mit einer NAF herunter, die den verwendeten AAA-Client enthält. Wenn Sie die Reihenfolge festlegen, können Sie die Systemeffizienz sicherstellen, wenn Sie die am häufigsten anwendbaren ACL-Inhalte weiter oben in der Liste positionieren. Wenn die NAFs Gruppen von AAA-Clients enthalten, die sich überschneiden, müssen Sie von der spezifischeren zur allgemeineren übergehen. Beispielsweise lädt ACS alle ACL-Inhalte mit der NAF-Einstellung "All-AAA-Clients" herunter und berücksichtigt keine Inhalte, die weiter unten in der Liste aufgeführt sind.

Um eine herunterladbare IP-Zugriffskontrollliste auf einem bestimmten AAA-Client zu verwenden, muss der AAA-Client die folgenden Anweisungen befolgen:

-

RADIUS für Authentifizierung verwenden

-

Herunterladbare IP-Zugriffskontrolllisten unterstützen

Dies sind Beispiele für Cisco Geräte, die herunterladbare IP-Zugriffskontrolllisten unterstützen:

-

ASA- und PIX-Geräte

-

VPN Concentrator der Serie 3000

-

Cisco Geräte, auf denen IOS Version 12.3(8)T oder höher ausgeführt wird

Dies ist ein Beispiel für das Format, in dem Sie VPN 3000/ASA/PIX 7.x+ ACLs in das Feld "ACL Definitions" (ACL-Definitionen) eingeben müssen:

permit ip 10.153.0.0 0.0.255.255 host 10.158.9.1 permit ip 10.154.0.0 0.0.255.255 10.158.10.0 0.0.0.255 permit 0 any host 10.159.1.22 deny ip 10.155.10.0 0.0.0.255 10.159.2.0 0.0.0.255 log permit TCP any host 10.160.0.1 eq 80 log permit TCP any host 10.160.0.2 eq 23 log permit TCP any host 10.160.0.3 range 20 30 permit 6 any host HOSTNAME1 permit UDP any host HOSTNAME2 neq 53 deny 17 any host HOSTNAME3 lt 137 log deny 17 any host HOSTNAME4 gt 138 deny ICMP any 10.161.0.0 0.0.255.255 log permit TCP any host HOSTNAME5 neq 80

Konfigurieren

In diesem Abschnitt erfahren Sie, wie Sie die in diesem Dokument beschriebenen Funktionen konfigurieren können.

Hinweis: Verwenden Sie das Command Lookup Tool, also das Tool für die Suche nach Befehlen (nur registrierte Kunden), um weitere Informationen zu den in diesem Abschnitt verwendeten Befehlen zu erhalten.

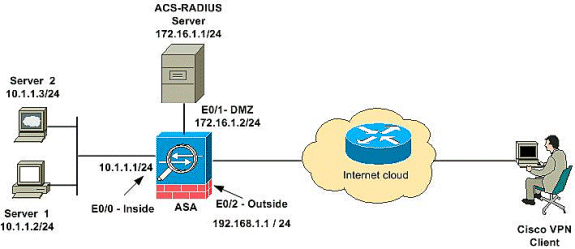

Netzwerkdiagramm

In diesem Dokument wird die folgende Netzwerkeinrichtung verwendet:

Hinweis: Die in dieser Konfiguration verwendeten IP-Adressierungsschemata sind im Internet nicht legal routbar. Es handelt sich um RFC 1918-Adressen, die in einer Laborumgebung verwendet wurden.

Konfigurieren von Remote Access VPN (IPSec)

ASDM-Verfahren

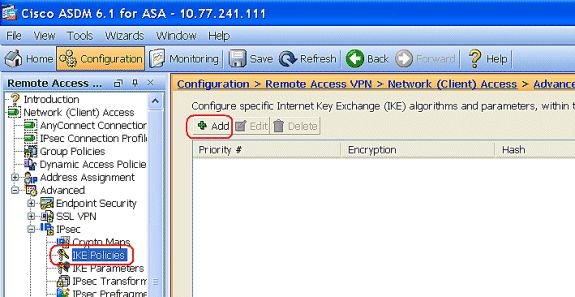

Gehen Sie wie folgt vor, um das Remote-Access-VPN zu konfigurieren:

-

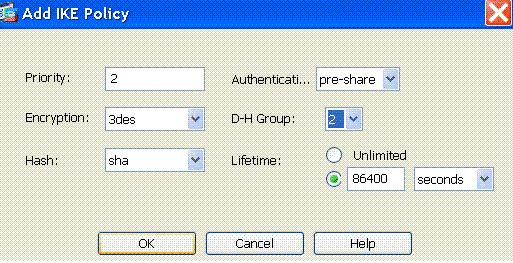

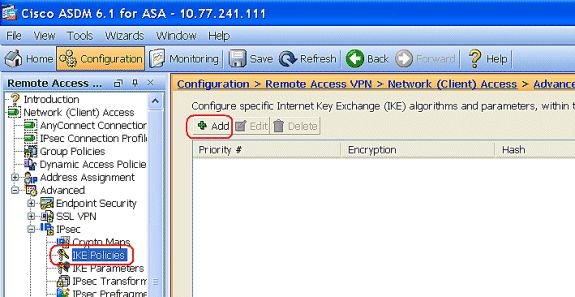

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IKE Policies > Add, um eine ISAKMP-Richtlinie zu erstellen.

-

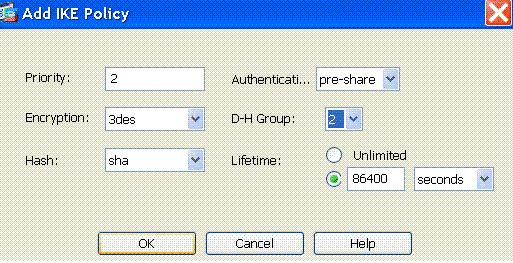

Geben Sie die ISAKMP-Richtliniendetails an, wie dargestellt.

Klicken Sie auf OK und Übernehmen.

-

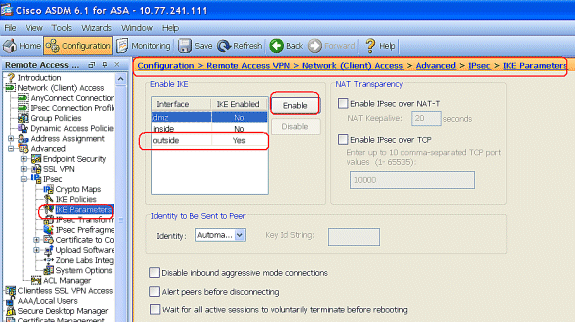

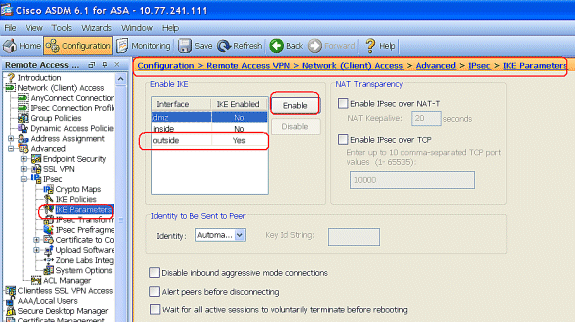

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IKE Parameters, um IKE auf Outside Interface zu aktivieren.

-

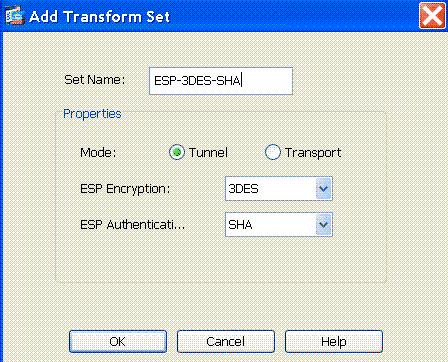

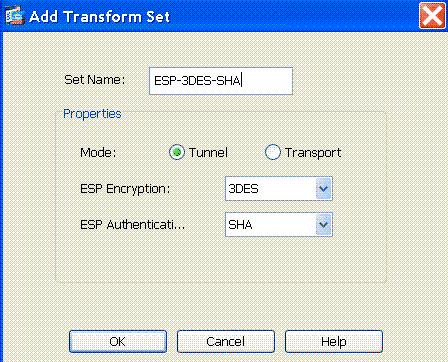

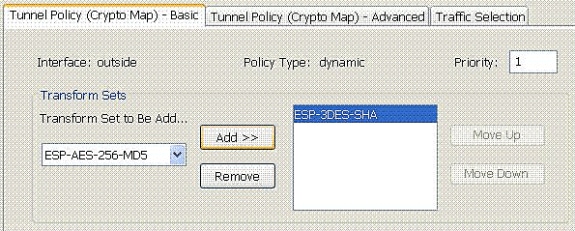

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > IPSec Transform Sets > Add, um den ESP-3DES-SHA Transformationssatz zu erstellen, wie dargestellt.

Klicken Sie auf OK und Übernehmen.

-

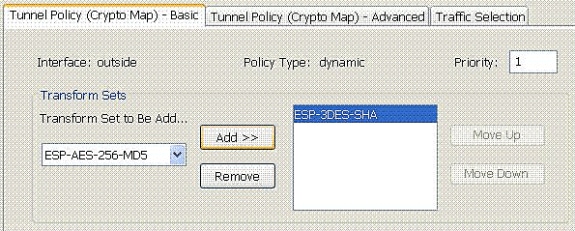

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Advanced > IPSec > Crypto Maps > Add, um eine Crypto Map mit dynamischer Richtlinie der Priorität 1 zu erstellen, wie dargestellt.

Klicken Sie auf OK und Übernehmen.

-

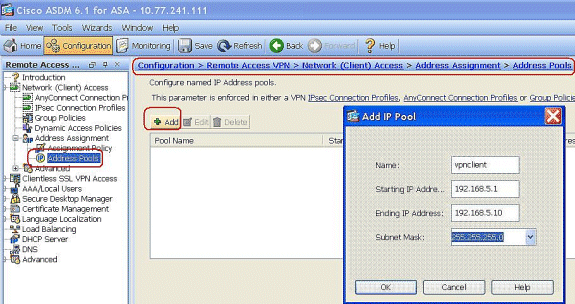

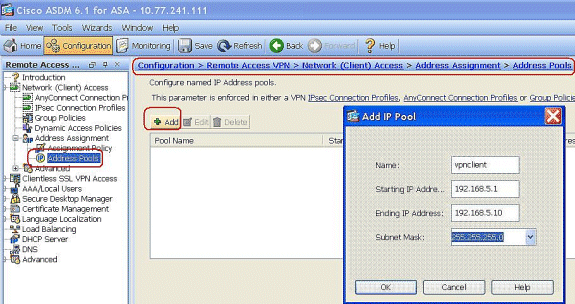

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > Address Assignment > Address Pools aus, und klicken Sie auf Add, um den VPN Client für die VPN Client-Benutzer hinzuzufügen.

-

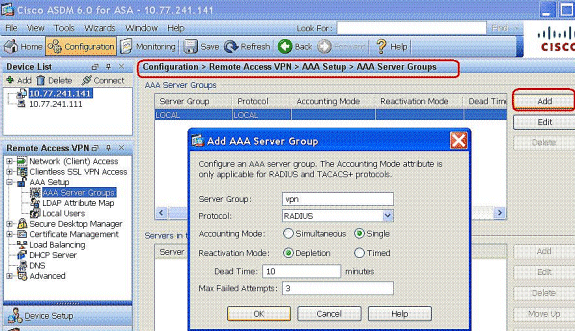

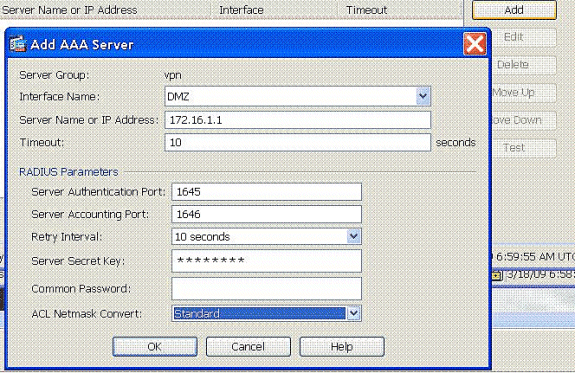

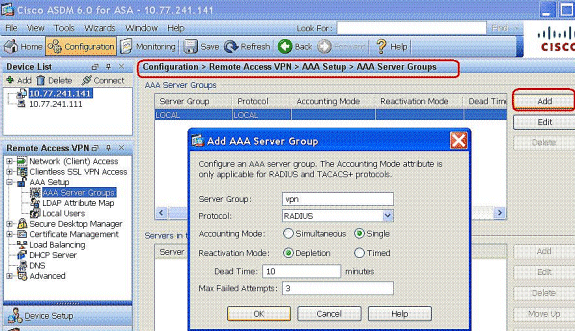

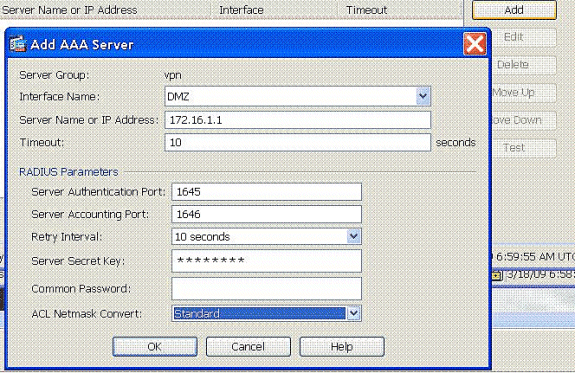

Wählen Sie Configuration > Remote Access VPN > AAA Setup > AAA Server Groups aus, und klicken Sie auf Add, um den Namen und das Protokoll der AAA-Servergruppe hinzuzufügen.

Fügen Sie die IP-Adresse (ACS) des AAA-Servers und die Schnittstelle hinzu, die damit verbunden wird. Fügen Sie außerdem den Schlüssel "Server Secret" im Bereich "RADIUS Parameters" hinzu. Klicken Sie auf OK.

-

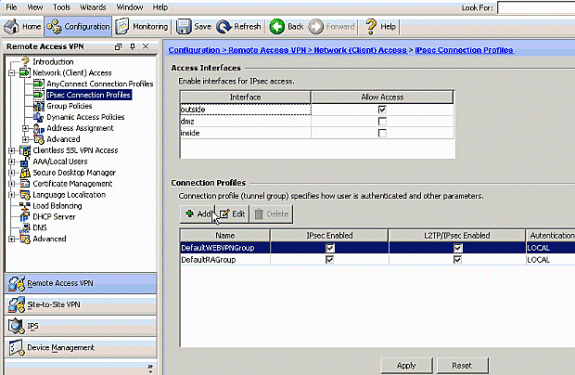

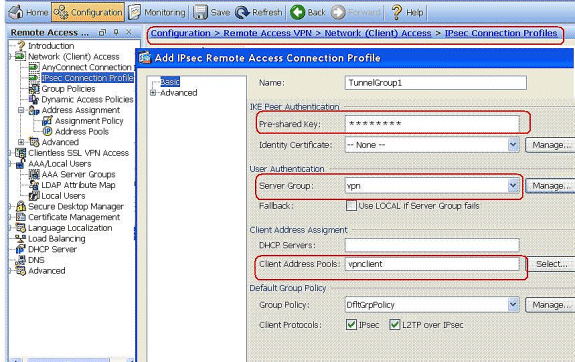

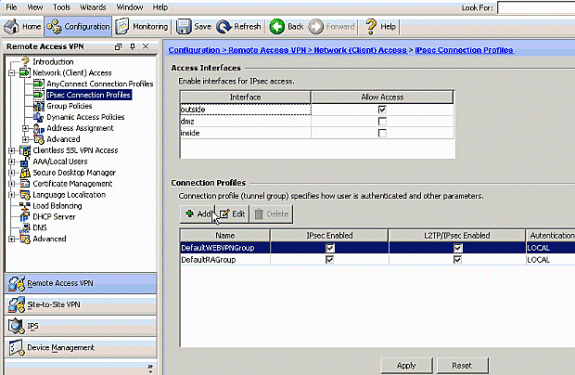

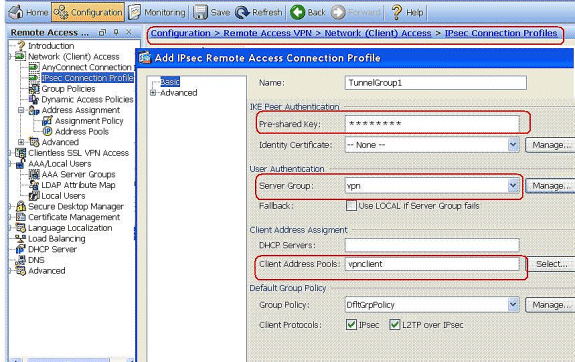

Wählen Sie Configuration > Remote Access VPN > Network (Client) Access > IPSec Connection Profiles > Add, um eine Tunnelgruppe hinzuzufügen, z. B. TunnelGroup1 und den Preshared Key als cisco123, wie dargestellt.

-

Wählen Sie auf der Registerkarte Basic (Grundlegend) die Servergruppe vpn für das Feld User Authentication (Benutzerauthentifizierung) aus.

-

Wählen Sie vpnclient als Client-Adresspool für die VPN-Client-Benutzer aus.

Klicken Sie auf OK.

-

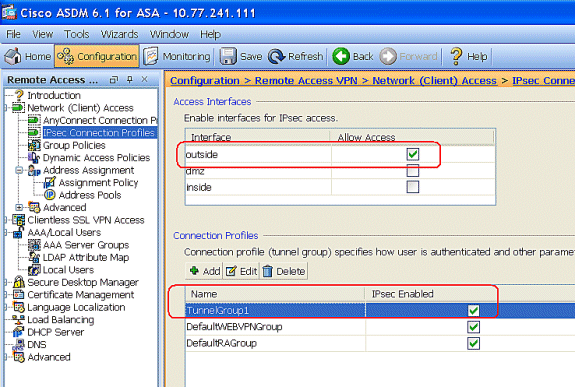

-

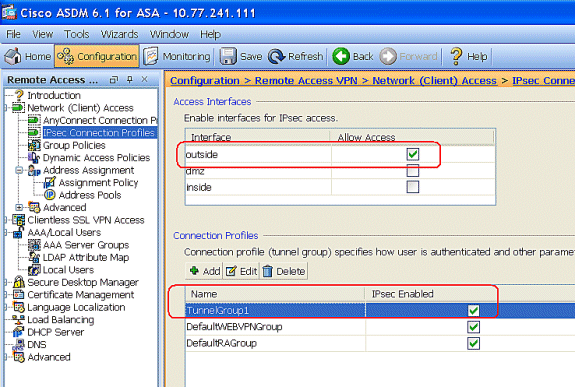

Aktivieren Sie die externe Schnittstelle für den IPSec-Zugriff. Klicken Sie auf Apply, um fortzufahren.

Konfigurieren von ASA/PIX mit CLI

Führen Sie diese Schritte aus, um den DHCP-Server so zu konfigurieren, dass er den VPN-Clients IP-Adressen über die Befehlszeile bereitstellt. Weitere Informationen zu den einzelnen verwendeten Befehlen finden Sie unter Configuring Remote Access VPNs or Cisco ASA 5500 Series Adaptive Security Appliances-Command References (Konfigurieren von Remote-Access-VPNs oder Cisco Adaptive Security Appliances der Serie 5500 - Befehlsreferenzen).

| Ausführen der Konfiguration auf dem ASA-Gerät |

|---|

ASA# sh run ASA Version 8.0(2) ! !--- Specify the hostname for the Security Appliance. hostname ASA enable password 8Ry2YjIyt7RRXU24 encrypted names ! !--- Configure the outside and inside interfaces. interface Ethernet0/0 nameif inside security-level 100 ip address 10.1.1.1 255.255.255.0 ! interface Ethernet0/1 nameif DMZ security-level 100 ip address 172.16.1.2 255.255.255.0 ! interface Ethernet0/2 nameif outside security-level 0 ip address 192.168.1.1 255.255.255.0 !--- Output is suppressed. passwd 2KFQnbNIdI.2KYOU encrypted boot system disk0:/asa802-k8.bin ftp mode passive access-list 101 extended permit ip 10.1.1.0 255.255.255.0 192.168.5.0 255.255.255.0 !--- Radius Attribute Filter access-list new extended deny ip any host 10.1.1.2 access-list new extended permit ip any any pager lines 24 logging enable logging asdm informational mtu inside 1500 mtu outside 1500 mtu dmz 1500 ip local pool vpnclient1 192.168.5.1-192.168.5.10 mask 255.255.255.0 no failover icmp unreachable rate-limit 1 burst-size 1 !--- Specify the location of the ASDM image for ASA to fetch the image for ASDM access. asdm image disk0:/asdm-613.bin no asdm history enable arp timeout 14400 global (outside) 1 192.168.1.5 nat (inside) 0 access-list 101 nat (inside) 1 0.0.0.0 0.0.0.0 route outside 0.0.0.0 0.0.0.0 192.168.1.2 1 timeout xlate 3:00:00 timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02 timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00 mgcp-pat 0:05:00 timeout sip 0:30:00 sip_media 0:02:00 sip-invite 0:03:00 sip-disconnect 0:02:00 timeout uauth 0:05:00 absolute dynamic-access-policy-record DfltAccessPolicy !--- Create the AAA server group "vpn" and specify the protocol as RADIUS. !--- Specify the CSACS server as a member of the "vpn" group and provide the !--- location and key. aaa-server vpn protocol radius max-failed-attempts 5 aaa-server vpn (DMZ) host 172.16.1.1 retry-interval 1 timeout 30 key cisco123 http server enable http 0.0.0.0 0.0.0.0 inside no snmp-server location no snmp-server contact snmp-server enable traps snmp authentication linkup linkdown coldstart !--- PHASE 2 CONFIGURATION ---! !--- The encryption types for Phase 2 are defined here. !--- A Triple DES encryption with !--- the sha hash algorithm is used. crypto ipsec transform-set ESP-3DES-SHA esp-3des esp-sha-hmac !--- Defines a dynamic crypto map with !--- the specified encryption settings. crypto dynamic-map outside_dyn_map 1 set transform-set ESP-3DES-SHA !--- Binds the dynamic map to the IPsec/ISAKMP process. crypto map outside_map 1 ipsec-isakmp dynamic outside_dyn_map !--- Specifies the interface to be used with !--- the settings defined in this configuration. crypto map outside_map interface outside !--- PHASE 1 CONFIGURATION ---! !--- This configuration uses ISAKMP policy 2. !--- The configuration commands here define the Phase !--- 1 policy parameters that are used. crypto isakmp enable outside crypto isakmp policy 2 authentication pre-share encryption 3des hash sha group 2 lifetime 86400 no crypto isakmp nat-traversal telnet timeout 5 ssh timeout 5 console timeout 0 threat-detection basic-threat threat-detection statistics access-list ! class-map inspection_default match default-inspection-traffic ! ! policy-map type inspect dns preset_dns_map parameters message-length maximum 512 policy-map global_policy class inspection_default inspect dns preset_dns_map inspect ftp inspect h323 h225 inspect h323 ras inspect netbios inspect rsh inspect rtsp inspect skinny inspect esmtp inspect sqlnet inspect sunrpc inspect tftp inspect sip inspect xdmcp ! service-policy global_policy global ! group-policy DfltGrpPolicy attributes vpn-tunnel-protocol IPSec webvpn group-policy GroupPolicy1 internal !--- Associate the vpnclient pool to the tunnel group using the address pool. !--- Associate the AAA server group (VPN) with the tunnel group. tunnel-group TunnelGroup1 type remote-access tunnel-group TunnelGroup1 general-attributes address-pool vpnclient authentication-server-group vpn !--- Enter the pre-shared-key to configure the authentication method. tunnel-group TunnelGroup1 ipsec-attributes pre-shared-key * prompt hostname context Cryptochecksum:e0725ca9ccc28af488ded9ee36b7822d : end ASA# |

Konfiguration des Cisco VPN Clients

Stellen Sie über den Cisco VPN Client eine Verbindung zur Cisco ASA her, um sicherzustellen, dass die ASA erfolgreich konfiguriert wurde.

-

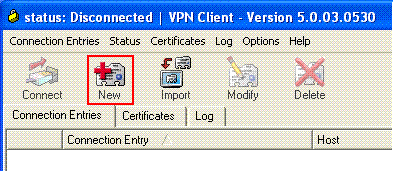

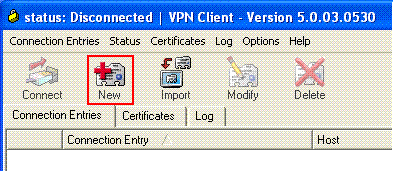

Wählen Sie Start > Programme > Cisco Systems VPN Client > VPN Client aus.

-

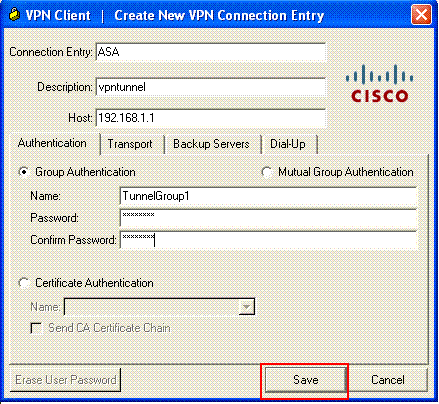

Klicken Sie auf Neu, um das Fenster Neuen VPN-Verbindungseintrag erstellen zu öffnen.

-

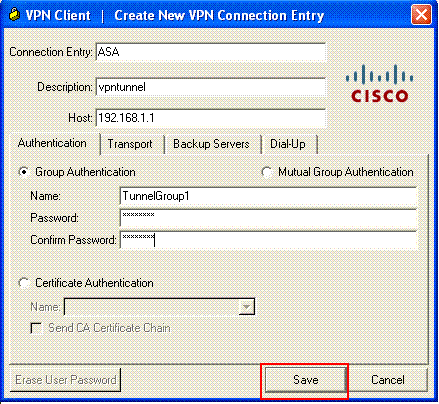

Geben Sie die Details Ihrer neuen Verbindung ein.

Geben Sie den Namen des Verbindungseintrags und eine Beschreibung ein. Geben Sie die externe IP-Adresse der ASA im Feld Host ein. Geben Sie dann den Namen der VPN-Tunnelgruppe (TunnelGroup1) und das Kennwort (Pre-shared Key - cisco123) wie in ASA konfiguriert ein. Klicken Sie auf Speichern.

-

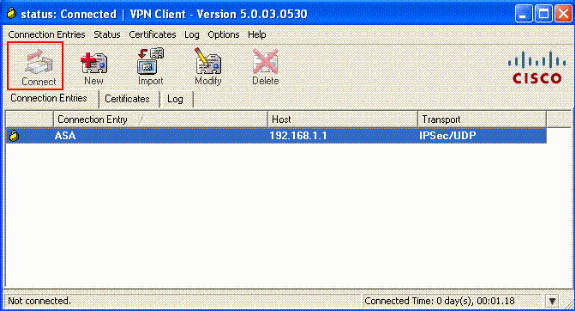

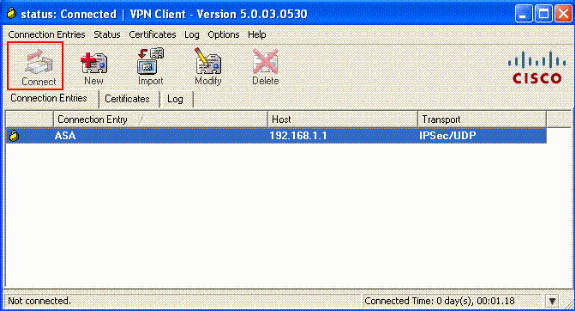

Klicken Sie auf die Verbindung, die Sie verwenden möchten, und klicken Sie im Hauptfenster von VPN Client auf Verbinden.

-

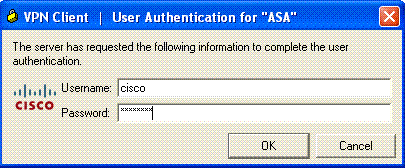

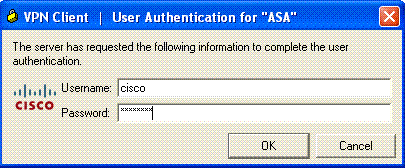

Wenn Sie dazu aufgefordert werden, geben Sie Username : cisco und Password : password1 ein, wie in ASA für xauth konfiguriert, und klicken Sie auf OK, um eine Verbindung zum Remote-Netzwerk herzustellen.

-

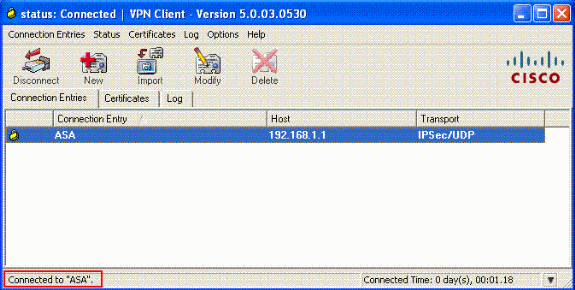

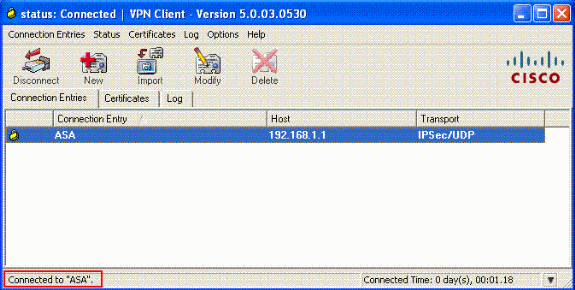

Der VPN-Client ist mit der ASA in der Zentrale verbunden.

-

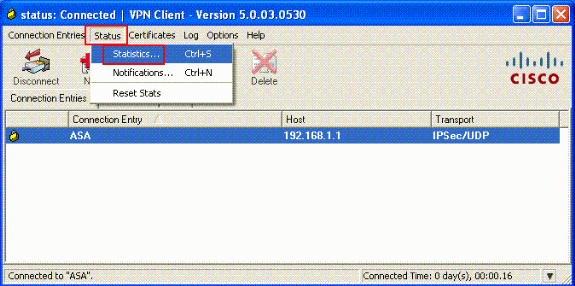

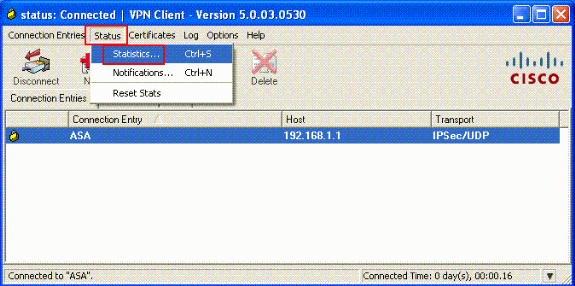

Wenn die Verbindung erfolgreich hergestellt wurde, wählen Sie im Menü "Status" die Option "Statistics" aus, um die Details des Tunnels zu überprüfen.

ACS für herunterladbare ACLs für einzelne Benutzer konfigurieren

Sie können herunterladbare Zugriffslisten auf Cisco Secure ACS als Komponente eines gemeinsam genutzten Profils konfigurieren und die Zugriffsliste dann einer Gruppe oder einem einzelnen Benutzer zuweisen.

Um dynamische Zugriffslisten zu implementieren, müssen Sie den RADIUS-Server so konfigurieren, dass er diese unterstützt. Bei der Authentifizierung des Benutzers sendet der RADIUS-Server eine herunterladbare Zugriffsliste oder einen Namen für eine Zugriffsliste an die Sicherheits-Appliance. Der Zugriff auf einen bestimmten Dienst wird von der Zugriffsliste entweder zugelassen oder verweigert. Die Security Appliance löscht die Zugriffsliste, wenn die Authentifizierungssitzung abläuft.

In diesem Beispiel wird der IPSec-VPN-Benutzer "cisco" erfolgreich authentifiziert, und der RADIUS-Server sendet eine herunterladbare Zugriffsliste an die Sicherheits-Appliance. Der Benutzer "cisco" kann nur auf den Server 10.1.1.2 zugreifen und verweigert allen anderen Zugriff. Informationen zum Überprüfen der ACL finden Sie im Abschnitt Herunterladbare ACL für Benutzer/Gruppe.

Führen Sie diese Schritte aus, um RADIUS in einem Cisco Secure ACS zu konfigurieren.

-

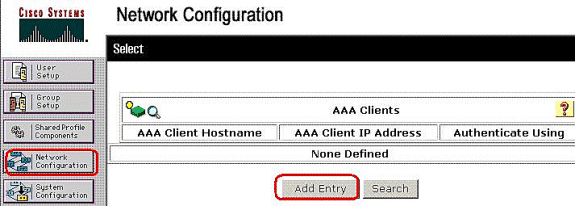

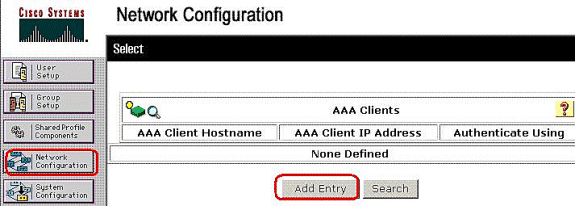

Wählen Sie links Network Configuration (Netzwerkkonfiguration) aus, und klicken Sie auf Add Entry (Eintrag hinzufügen), um der RADIUS-Serverdatenbank einen Eintrag für die ASA hinzuzufügen.

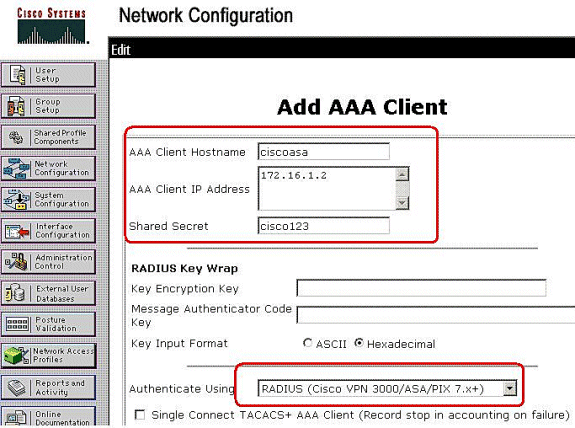

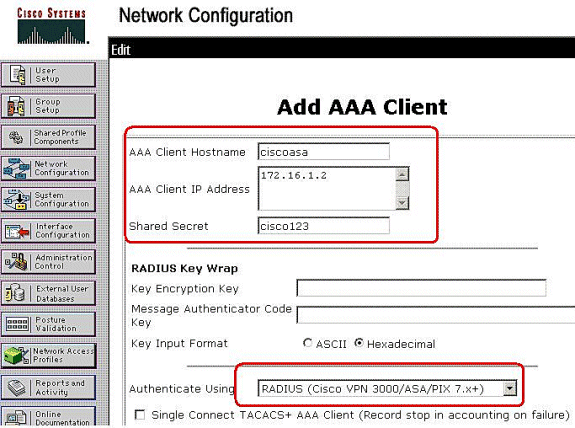

-

Geben Sie 172.16.1.2 in das Feld Client IP address (Client-IP-Adresse) ein, und geben Sie "cisco123" für das Feld für den Schlüssel für den gemeinsamen geheimen Schlüssel ein. Wählen Sie RADIUS (Cisco VPN 3000/ASA/PIX 7.x+) im Dropdown-Feld Authenticate Using (Authentifizieren über) aus. Klicken Sie auf Senden. .

-

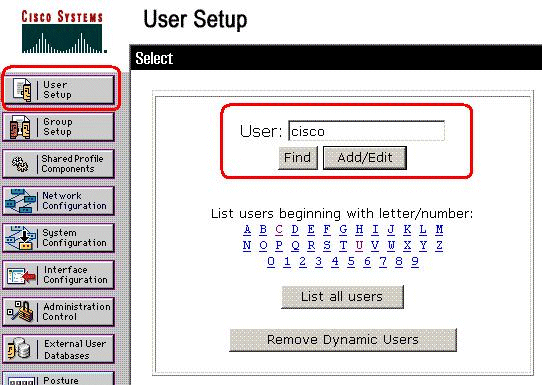

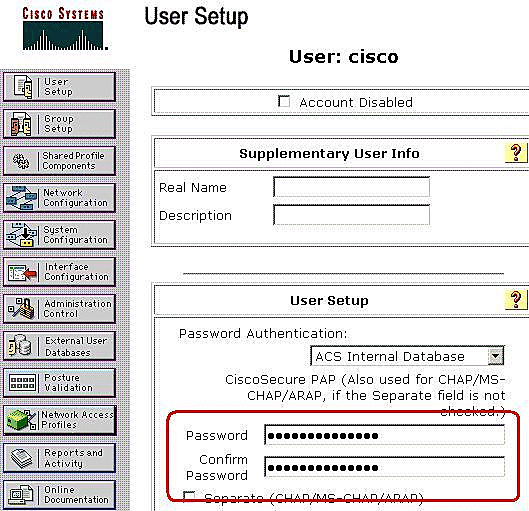

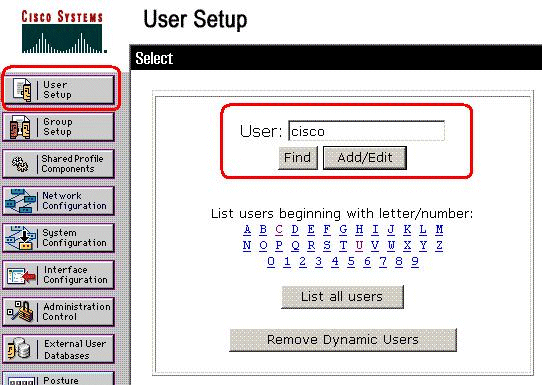

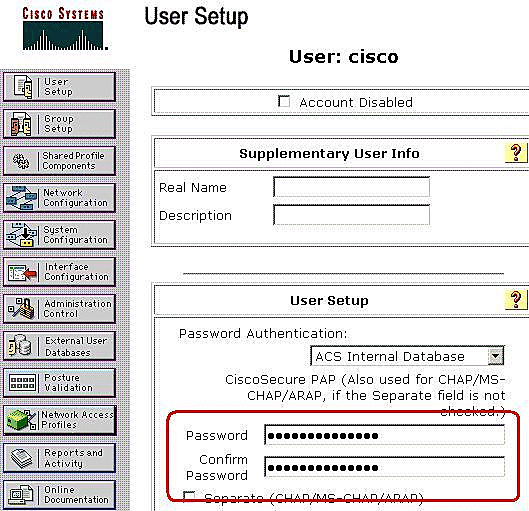

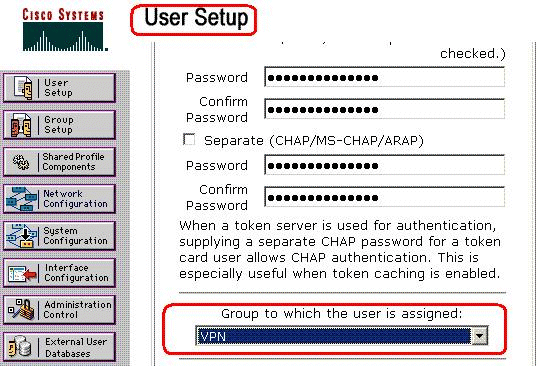

Geben Sie den Benutzernamen in das Feld "Benutzer" in der Cisco Secure-Datenbank ein, und klicken Sie auf Hinzufügen/Bearbeiten.

In diesem Beispiel lautet der Benutzername cisco.

-

Geben Sie im nächsten Fenster das Kennwort für "cisco" ein. In diesem Beispiel lautet das Kennwort auch password1. Wenn Sie fertig sind, klicken Sie auf Senden.

-

Auf der Seite "Advanced Options" (Erweiterte Optionen) können Sie bestimmen, welche erweiterten Optionen im ACS angezeigt werden. Sie können die Seiten vereinfachen, die in anderen Bereichen der ACS-Webschnittstelle angezeigt werden, wenn Sie die erweiterten Optionen ausblenden, die Sie nicht verwenden. Klicken Sie auf Schnittstellenkonfiguration, und klicken Sie dann auf Erweiterte Optionen, um die Seite Erweiterte Optionen zu öffnen.

Aktivieren Sie das Kontrollkästchen für herunterladbare ACLs auf Benutzerebene und herunterladbare ACLs auf Gruppenebene.

Herunterladbare ACLs auf Benutzerebene: Bei Auswahl dieser Option wird der Abschnitt Herunterladbare ACLs (Zugriffskontrolllisten) auf der Seite "User Setup" (Benutzereinrichtung) aktiviert.

Herunterladbare GruppenACLs: Bei Auswahl dieser Option wird der Abschnitt "Herunterladbare ACLs" auf der Seite "Group Setup" (Gruppeneinrichtung) aktiviert.

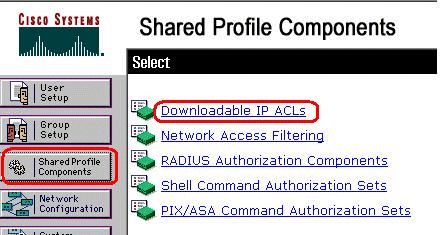

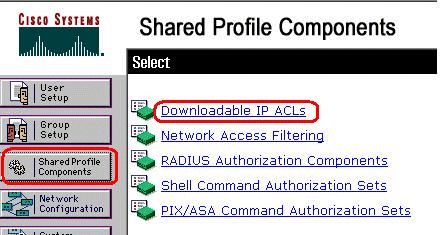

-

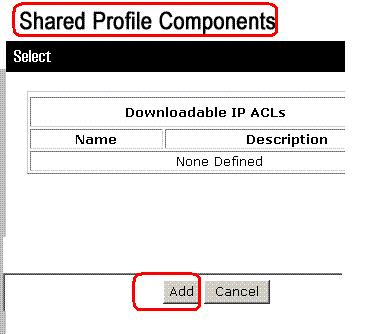

Klicken Sie in der Navigationsleiste auf Shared Profile Components (Komponenten mit gemeinsam genutztem Profil) und dann auf Herunterladbare IP-Zugriffskontrolllisten.

Hinweis: Wenn herunterladbare IP-ACLs nicht auf der Seite "Komponenten des gemeinsamen Profils" angezeigt werden, müssen Sie die Option "Herunterladbare ACLs auf Benutzerebene", "Herunterladbare ACLs auf Gruppenebene" oder beide im Abschnitt "Schnittstellenkonfiguration" auf der Seite "Erweiterte Optionen" aktivieren.

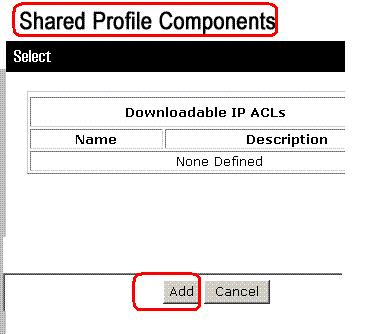

-

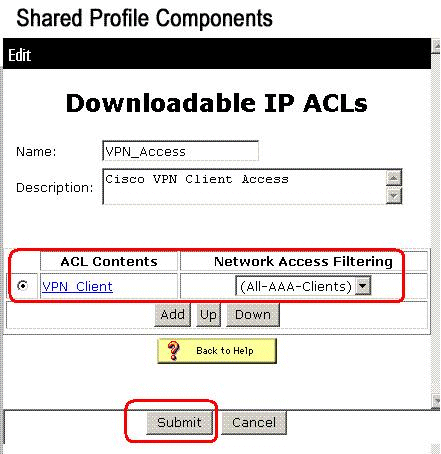

Klicken Sie auf Hinzufügen. Die Seite zum Herunterladen von IP-Zugriffskontrolllisten wird angezeigt.

-

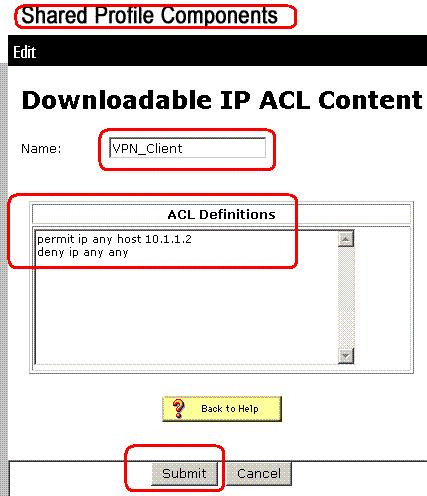

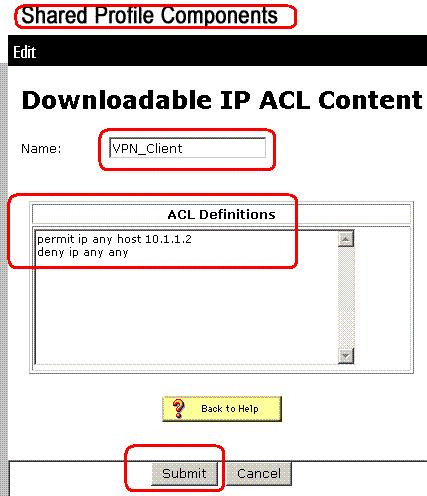

Geben Sie im Feld Name den Namen der neuen IP-Zugriffskontrollliste ein.

Hinweis: Der Name einer IP-Zugriffskontrollliste kann bis zu 27 Zeichen enthalten. Der Name darf keine Leerzeichen oder eines der folgenden Zeichen enthalten: Bindestrich (-), linke Klammer ([), rechte Klammer (]), Schrägstrich (/), umgekehrter Schrägstrich (\), Anführungszeichen ("), linke Klammer (<), rechte Klammer (>) oder Bindestrich (-).

Geben Sie im Feld Description (Beschreibung) eine Beschreibung der neuen IP ACL ein. Die Beschreibung kann bis zu 1.000 Zeichen umfassen.

Klicken Sie auf Hinzufügen, um der neuen IP-Zugriffskontrollliste einen ACL-Inhalt hinzuzufügen.

-

Geben Sie im Feld Name den Namen des neuen ACL-Inhalts ein.

Hinweis: Der Name eines ACL-Inhalts kann bis zu 27 Zeichen enthalten. Der Name darf keine Leerzeichen oder eines der folgenden Zeichen enthalten: Bindestrich (-), linke Klammer ([), rechte Klammer (]), Schrägstrich (/), umgekehrter Schrägstrich (\), Anführungszeichen ("), linke Klammer (<), rechte Klammer (>) oder Bindestrich (-).

Geben Sie im Feld ACL Definitions (ACL-Definitionen) die neue ACL-Definition ein.

Hinweis: Wenn Sie die ACL-Definitionen in die ACS-Webschnittstelle eingeben, dürfen Sie keine Stichwort- oder Namenseinträge verwenden. Beginnen Sie stattdessen mit einem permit- oder deny-Stichwort.

Klicken Sie zum Speichern des ACL-Inhalts auf Submit (Senden).

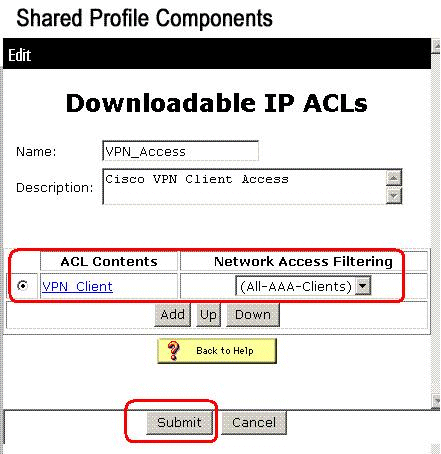

-

Die Seite "Herunterladbare IP-ACLs" wird angezeigt. Der neue ACL-Inhalt wird in der Spalte "ACL-Inhalt" nach Namen aufgelistet. Um dem ACL-Inhalt eine NAF zuzuordnen, wählen Sie eine NAF aus dem Feld Network Access Filtering (Netzwerkzugriffsfilterung) rechts neben dem neuen ACL-Inhalt aus. Standardmäßig ist NAF (All-AAA-Clients). Wenn Sie kein NAF zuweisen, ordnet ACS den ACL-Inhalt allen Netzwerkgeräten zu. Dies ist die Standardeinstellung.

Um die Reihenfolge der ACL-Inhalte festzulegen, klicken Sie auf das Optionsfeld für eine ACL-Definition, und klicken Sie dann auf Nach oben oder Nach unten, um die ACL in der Liste neu zu positionieren.

Um die IP-Zugriffskontrollliste zu speichern, klicken Sie auf Submit (Senden).

Hinweis: Die Reihenfolge der ACL-Inhalte ist von Bedeutung. Von oben nach unten lädt ACS nur die erste ACL-Definition herunter, die über eine entsprechende NAF-Einstellung verfügt. Diese enthält, falls verwendet, die Standardeinstellung "All-AAA-Clients". In der Regel verläuft die Liste der ACL-Inhalte von der mit der spezifischsten (engsten) NAF zu der mit der allgemeinsten (All-AAA-Clients) NAF.

Hinweis: ACS wechselt in die neue IP ACL, die sofort in Kraft tritt. Wenn die IP-Zugriffskontrollliste beispielsweise für die Verwendung mit PIX-Firewalls vorgesehen ist, kann sie an jede PIX-Firewall gesendet werden, die die Authentifizierung eines Benutzers durchführt, dem diese herunterladbare IP-Zugriffskontrollliste seinem Benutzer- oder Gruppenprofil zugewiesen ist.

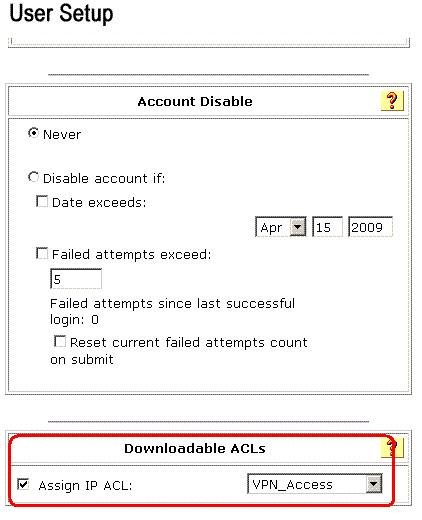

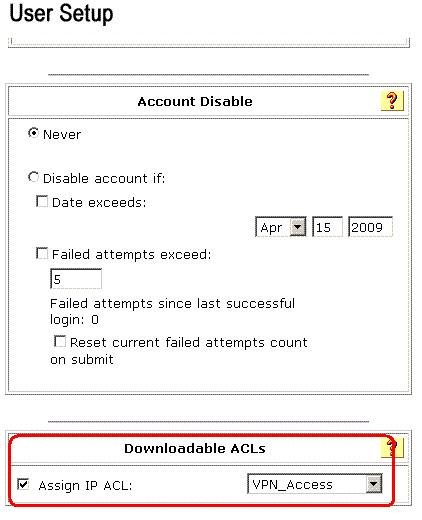

-

Rufen Sie die Seite User Setup (Benutzereinrichtung) auf, und bearbeiten Sie die Seite User (Benutzer). Klicken Sie im Abschnitt Herunterladbare ACLs auf das Kontrollkästchen Assign IP ACL: (IP ACL zuweisen). Wählen Sie eine IP-Zugriffskontrollliste aus der Liste aus. Wenn Sie die Konfiguration der Benutzerkontooptionen abgeschlossen haben, klicken Sie auf Senden, um die Optionen aufzuzeichnen.

ACS für herunterladbare ACL für Gruppe konfigurieren

Führen Sie die Schritte 1 bis 9 des Befehls Configure ACS for Download able ACL for Individual User aus, und befolgen Sie diese Schritte, um Download-ACL for Group in einem Cisco Secure ACS zu konfigurieren.

In diesem Beispiel gehört der IPSec-VPN-Benutzer "cisco" zu den VPN-Gruppen. Die VPN-Gruppenrichtlinien werden auf alle Benutzer in der Gruppe angewendet.

Der VPN-Gruppenbenutzer "cisco" authentifiziert sich erfolgreich, und der RADIUS-Server sendet eine herunterladbare Zugriffsliste an die Sicherheits-Appliance. Der Benutzer "cisco" kann nur auf den Server 10.1.1.2 zugreifen und verweigert allen anderen Zugriff. Informationen zum Überprüfen der ACL finden Sie im Abschnitt Herunterladbare ACL für Benutzer/Gruppe.

-

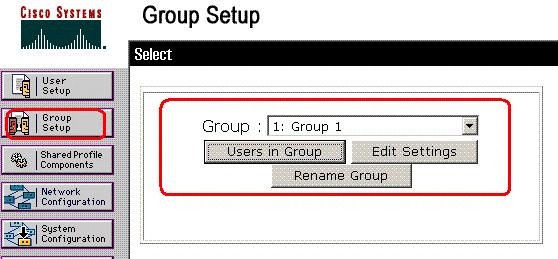

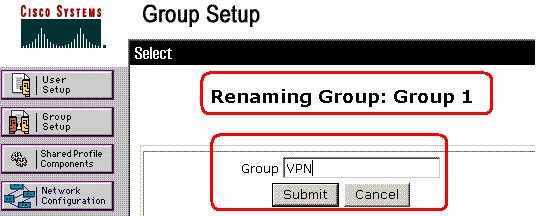

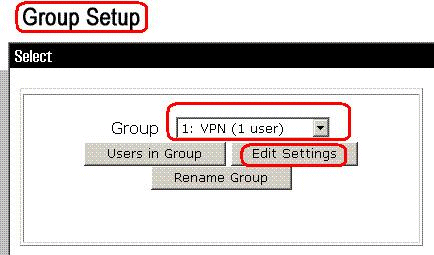

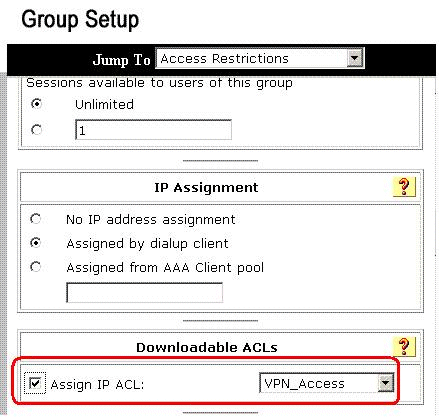

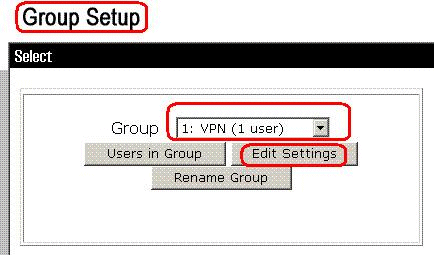

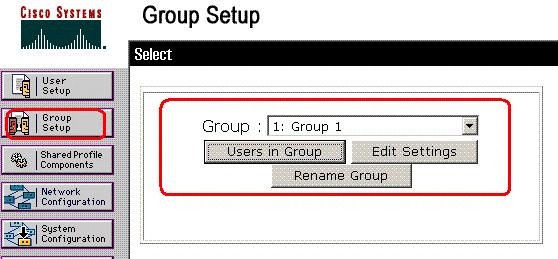

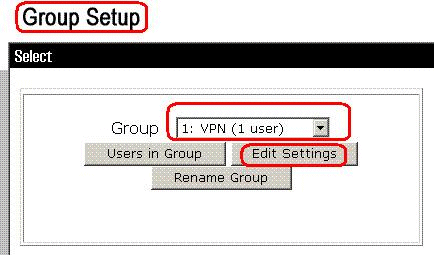

Klicken Sie in der Navigationsleiste auf Group Setup (Gruppeneinrichtung). Die Seite "Group Setup Select" (Gruppeneinrichtung auswählen) wird geöffnet.

-

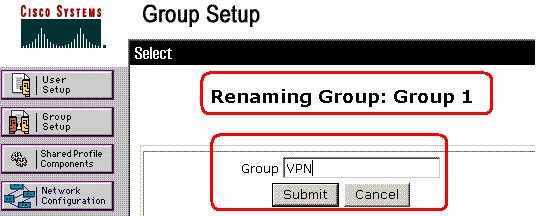

Benennen Sie Gruppe 1 in VPN um, und klicken Sie auf Senden.

-

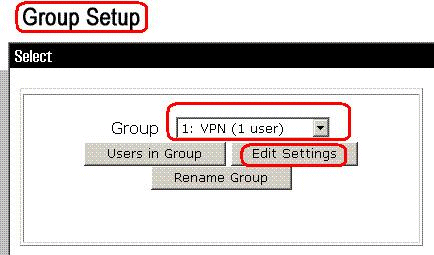

Wählen Sie aus der Liste Gruppe eine Gruppe aus, und klicken Sie dann auf Einstellungen bearbeiten.

-

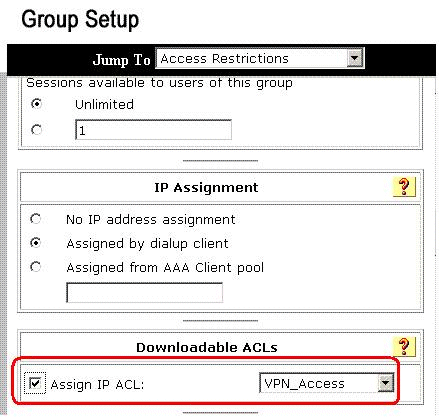

Klicken Sie im Abschnitt Herunterladbare ACLs auf das Kontrollkästchen Assign IP ACL (IP-ACL zuweisen). Wählen Sie eine IP-Zugriffskontrollliste aus der Liste aus.

-

Klicken Sie zum Speichern der Gruppeneinstellungen, die Sie gerade vorgenommen haben, auf Senden.

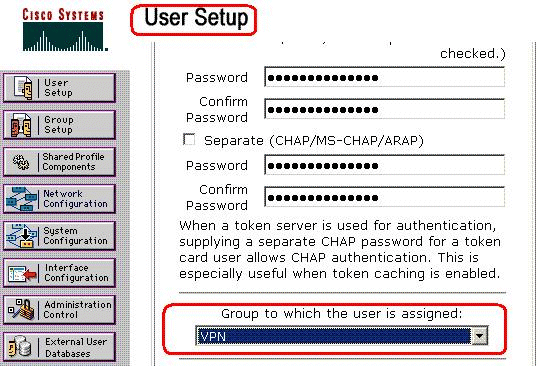

-

Gehen Sie zum Benutzer-Setup, und bearbeiten Sie den Benutzer, den Sie der Gruppe hinzufügen möchten: VPN. Wenn Sie fertig sind, klicken Sie auf Senden.

Jetzt wird die herunterladbare ACL, die für die VPN-Gruppe konfiguriert wurde, für diesen Benutzer angewendet.

-

Um weitere Gruppeneinstellungen festzulegen, gehen Sie ggf. nach anderen Verfahren in diesem Kapitel vor.

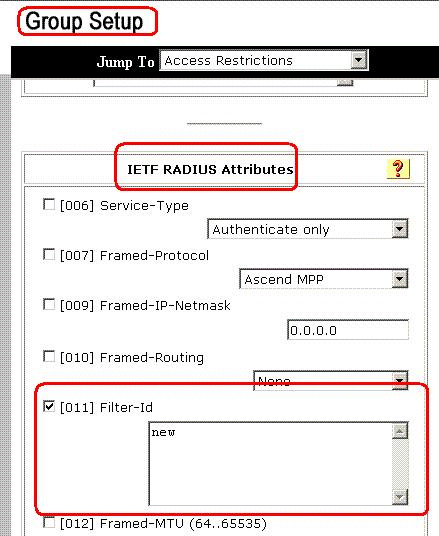

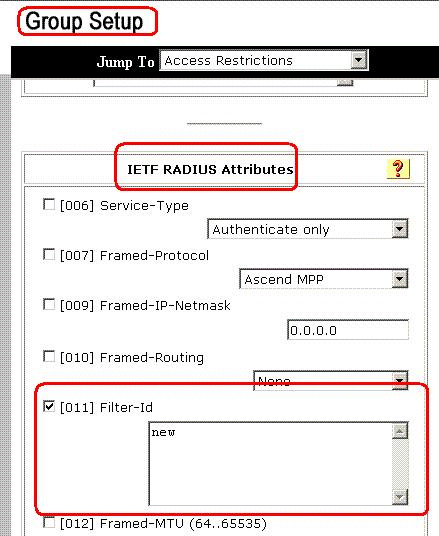

Konfigurieren der IETF-RADIUS-Einstellungen für eine Benutzergruppe

Um einen Namen für eine Zugriffsliste herunterzuladen, die Sie bei der Authentifizierung eines Benutzers bereits auf der Sicherheits-Appliance erstellt haben, konfigurieren Sie das IETF RADIUS-Filter-ID-Attribut (Attributnummer 11) wie folgt:

filter-id=acl_name

Der VPN-Gruppenbenutzer "cisco" authentifiziert sich erfolgreich, und der RADIUS-Server lädt einen ACL-Namen (neu) für eine Zugriffsliste herunter, die Sie bereits auf der Sicherheits-Appliance erstellt haben. Der Benutzer "cisco" kann auf alle Geräte im Netzwerk der ASA zugreifen, mit Ausnahme des Servers 10.1.1.2. Informationen zum Überprüfen der ACL finden Sie im Abschnitt Filter-ID ACL.

Wie im Beispiel gezeigt, wird die neue ACL für die Filterung in ASA konfiguriert.

access-list new extended deny ip any host 10.1.1.2 access-list new extended permit ip any any

Diese Parameter werden nur angezeigt, wenn sie wahr sind. Sie haben konfiguriert,

-

AAA-Client zur Verwendung eines der RADIUS-Protokolle in der Netzwerkkonfiguration

-

RADIUS-Attribute auf Gruppenebene auf der Seite RADIUS (IETF) im Abschnitt "Interface Configuration" der Webschnittstelle

RADIUS-Attribute werden als Profil für jeden Benutzer vom ACS an den anfordernden AAA-Client gesendet.

So konfigurieren Sie IETF RADIUS-Attributeinstellungen, die als Autorisierung für jeden Benutzer in der aktuellen Gruppe angewendet werden:

-

Klicken Sie in der Navigationsleiste auf Group Setup (Gruppeneinrichtung).

Die Seite "Group Setup Select" (Gruppeneinrichtung auswählen) wird geöffnet.

-

Wählen Sie aus der Liste Gruppe eine Gruppe aus, und klicken Sie dann auf Einstellungen bearbeiten.

Der Name der Gruppe wird oben auf der Seite Gruppeneinstellungen angezeigt.

-

Navigieren Sie zu IEFT RADIUS-Attribute. Für jedes IETF RADIUS-Attribut müssen Sie die aktuelle Gruppe autorisieren. Aktivieren Sie das Kontrollkästchen des [011] Filter-Id-Attributs, und fügen Sie dann den ASA-definierten ACL-Namen (neu) in die Autorisierung für das Attribut in dem Feld ein. Siehe ASA show running configuration output.

-

Um die soeben vorgenommenen Gruppeneinstellungen zu speichern und sofort anzuwenden, klicken Sie auf Senden und Anwenden.

Hinweis: Um Ihre Gruppeneinstellungen zu speichern und später anzuwenden, klicken Sie auf Senden. Wenn Sie die Änderungen implementieren möchten, wählen Sie System Configuration > Service Control. Wählen Sie dann Neustart.

Überprüfung

Nutzen Sie diesen Abschnitt, um zu überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Kryptografiebefehle anzeigen

-

show crypto isakmp sa: Zeigt alle aktuellen IKE Security Associations (SAs) auf einem Peer an.

ciscoasa# sh crypto isakmp sa Active SA: 1 Rekey SA: 0 (A tunnel will report 1 Active and 1 Rekey SA during rekey) Total IKE SA: 1 1 IKE Peer: 192.168.10.2 Type : user Role : responder Rekey : no State : AM_ACTIVE ciscoasa# -

show crypto ipsec sa: Zeigt die von aktuellen SAs verwendeten Einstellungen an.

ciscoasa# sh crypto ipsec sa interface: outside Crypto map tag: outside_dyn_map, seq num: 1, local addr: 192.168.1.1 local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0) remote ident (addr/mask/prot/port): (192.168.5.1/255.255.255.255/0/0) current_peer: 192.168.10.2, username: cisco dynamic allocated peer ip: 192.168.5.1 #pkts encaps: 65, #pkts encrypt: 65, #pkts digest: 65 #pkts decaps: 65, #pkts decrypt: 65, #pkts verify: 65 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 4, #pkts comp failed: 0, #pkts decomp failed: 0 #pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0 #PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0 #send errors: 0, #recv errors: 0 local crypto endpt.: 192.168.1.1, remote crypto endpt.: 192.168.10.2 path mtu 1500, ipsec overhead 58, media mtu 1500 current outbound spi: EEF0EC32 inbound esp sas: spi: 0xA6F92298 (2801345176) transform: esp-3des esp-sha-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 86016, crypto-map: outside_dyn_map sa timing: remaining key lifetime (sec): 28647 IV size: 8 bytes replay detection support: Y outbound esp sas: spi: 0xEEF0EC32 (4008766514) transform: esp-3des esp-sha-hmac none in use settings ={RA, Tunnel, } slot: 0, conn_id: 86016, crypto-map: outside_dyn_map sa timing: remaining key lifetime (sec): 28647 IV size: 8 bytes replay detection support: Y

ACL zum Herunterladen für Benutzer/Gruppe

Überprüfen Sie die herunterladbare ACL für den Benutzer Cisco. ACLs werden vom CSACS heruntergeladen.

ciscoasa(config)# sh access-list

access-list cached ACL log flows: total 0,

denied 0 (deny-flow-max 4096)

alert-interval 300

access-list 101; 1 elements

access-list 101 line 1 extended permit ip 10.1.1.0 255.255.255.0

192.168.5.0 255.255.255.0 (hitcnt=0) 0x8719a411

access-list #ACSACL#-IP-VPN_Access-49bf68ad; 2 elements (dynamic)

access-list #ACSACL#-IP-VPN_Access-49bf68ad line 1 extended permit

ip any host 10.1.1.2 (hitcnt=2) 0x334915fe

access-list #ACSACL#-IP-VPN_Access-49bf68ad line 2 extended deny

ip any any (hitcnt=40) 0x7c718bd1

Filter-ID ACL

Die [011] Filter-ID wurde für das Gruppen-VPN angewendet, und die Benutzer der Gruppe werden entsprechend der in der ASA definierten ACL (neu) gefiltert.

ciscoasa# sh access-list

access-list cached ACL log flows: total 0,

denied 0 (deny-flow-max 4096)

alert-interval 300

access-list 101; 1 elements

access-list 101 line 1 extended permit ip 10.1.1.0

255.255.255.0 192.168.5.0 255.255.255.0

(hitcnt=0) 0x8719a411

access-list new; 2 elements

access-list new line 1 extended deny ip

any host 10.1.1.2 (hitcnt=4) 0xb247fec8

access-list new line 2 extended permit ip any any

(hitcnt=39) 0x40e5d57c

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration. Es wird auch eine Beispielausgabe für das Debugging angezeigt.

Hinweis: Weitere Informationen zur Fehlerbehebung bei Remote Access IPSec VPN finden Sie unter Häufigste L2L- und Remote Access IPSec VPN-Lösungen zur Fehlerbehebung.

Löschen Sie die Sicherheitszuordnungen

Achten Sie bei der Fehlerbehebung darauf, vorhandene Sicherheitszuordnungen zu löschen, nachdem Sie eine Änderung vorgenommen haben. Verwenden Sie im privilegierten Modus von PIX die folgenden Befehle:

-

clear [crypto] ipsec sa: Löscht die aktiven IPSec-SAs. Das Schlüsselwort crypto ist optional.

-

clear [crypto] isakmp sa: Löscht die aktiven IKE-SAs. Das Schlüsselwort crypto ist optional.

Befehle für die Fehlerbehebung

Das Output Interpreter-Tool (OIT) (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie das OIT, um eine Analyse der show-Befehlsausgabe anzuzeigen.

Hinweis: Lesen Sie den Artikel Important Information on Debug Commands (Wichtige Informationen zu Debug-Befehlen), bevor Sie debug-Befehle verwenden.

-

debug crypto ipsec 7: Zeigt die IPSec-Aushandlungen von Phase 2 an.

-

debug crypto isakmp 7: Zeigt die ISAKMP-Aushandlungen von Phase 1 an.

Zugehörige Informationen

- Support-Seite für die Cisco Adaptive Security Appliances der Serie ASA 5500

- Befehlsreferenzen zu den Cisco Adaptive Security Appliances der Serie ASA 5500

- Support-Seite für Cisco Security Appliances der Serie PIX 500

- Cisco Adaptive Security Device Manager

- Support-Seite für IPsec-Aushandlung/IKE-Protokolle

- Support-Seite für Cisco VPN-Clients

- Cisco Secure Access Control Server für Windows

- Requests for Comments (RFCs)

- Technischer Support und Dokumentation für Cisco Systeme

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

18-Mar-2009 |

Erstveröffentlichung |

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback