Konfigurieren von AnyConnect VPN für FTD über IKEv2 mit ISE

Download-Optionen

-

ePub (2.7 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die grundlegende Konfiguration des Remote Access-VPN mit IKEv2- und ISE-Authentifizierung auf dem vom FMC verwalteten FTD beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Grundlegendes VPN, TLS und Internet Key Exchange Version 2 (IKEv2)

- AAA (Basic Authentication, Authorization, and Accounting) und RADIUS

- Erfahrung mit FirePOWER Management Center (FMC)

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf folgenden Software-Versionen:

- Cisco Firepower Threat Defense (FTD) 7.2.0

- Cisco FMC 7.2.0

- AnyConnect 4,10,07073

- Cisco ISE 3.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

IKEv2 und Secure Sockets Layer (SSL) sind Protokolle, die für den Aufbau sicherer Verbindungen verwendet werden, insbesondere im Kontext von VPNs. IKEv2 bietet leistungsstarke Verschlüsselungs- und Authentifizierungsmethoden, die ein hohes Maß an Sicherheit für VPN-Verbindungen bieten.

Dieses Dokument enthält ein Konfigurationsbeispiel für FTD Version 7.2.0 und höher, das den Remotezugriff-VPN ermöglicht, um Transport Layer Security (TLS) und IKEv2 zu verwenden. Als Client kann Cisco AnyConnect verwendet werden, das auf mehreren Plattformen unterstützt wird.

Konfigurieren

1. SSL-Zertifikat importieren

Zertifikate sind unverzichtbar, wenn AnyConnect konfiguriert ist.

Die manuelle Zertifikatregistrierung unterliegt folgenden Einschränkungen:

1. Für FTD ist ein Zertifikat der Zertifizierungsstelle (Certificate Authority, CA) erforderlich, bevor eine CSR (Certificate Signing Request) generiert wird.

2. Wenn der CSR extern generiert wird, wird eine andere Methode von PKCS12 verwendet.

Es gibt verschiedene Methoden, um ein Zertifikat auf einer FTD-Appliance zu erhalten, aber die sichere und einfache ist, eine CSR zu erstellen und es von einer Zertifizierungsstelle signieren zu lassen. So gehen Sie vor:

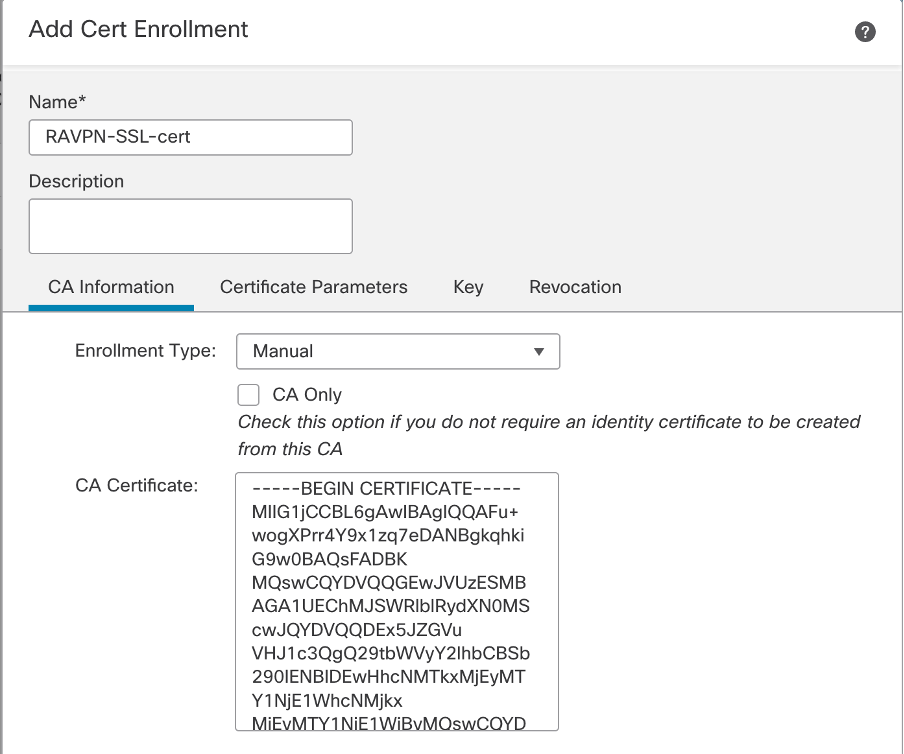

1. Navigieren Sie zu Objects > Object Management > PKI > Cert Enrollment, und klicken Sie auf Add Cert Enrollment.

2. Geben Sie den Namen des Vertrauenspunkts RAVPN-SSL-cert ein.

3. Wählen Sie auf der Registerkarte dieCA Information Option Anmeldungstyp als, und fügen Sie das Zertifizierungsstellenzertifikat wie im Bild dargestellt einManual.

FMC - CA-Zertifikat

FMC - CA-Zertifikat

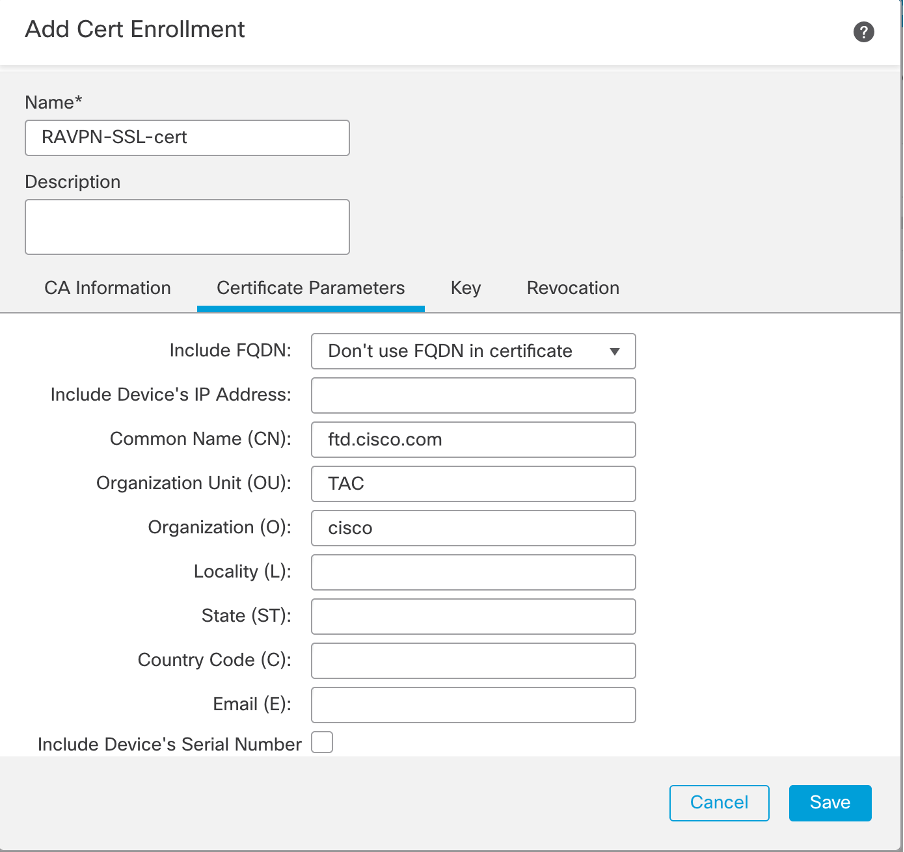

4. Geben Sie unter Certificate Parameters den Betreffnamen ein. Beispiele:

FMC - Zertifikatsparameter

FMC - Zertifikatsparameter

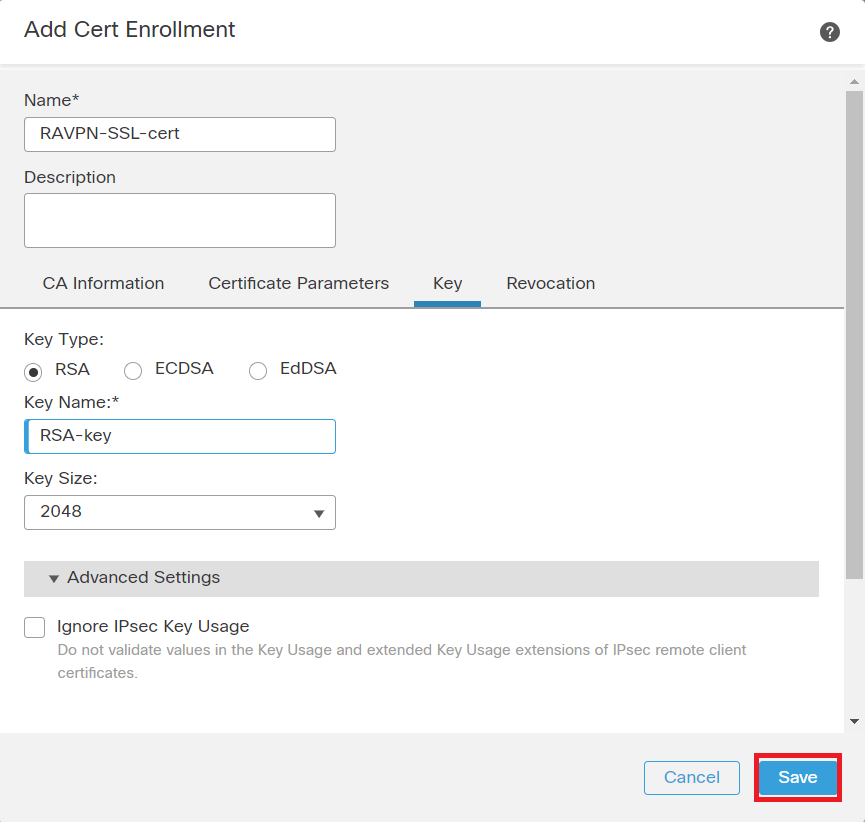

5. Unter dem Key Tab, wählen Sie den Schlüsseltyp, und geben Sie einen Namen und Bitgröße. Für RSA sind mindestens 2048 Bit erforderlich.

6. Klicken Sie auf Save.

FMC - Zertifikatschlüssel

FMC - Zertifikatschlüssel

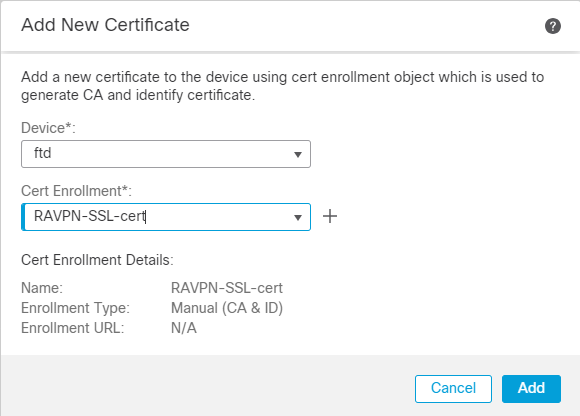

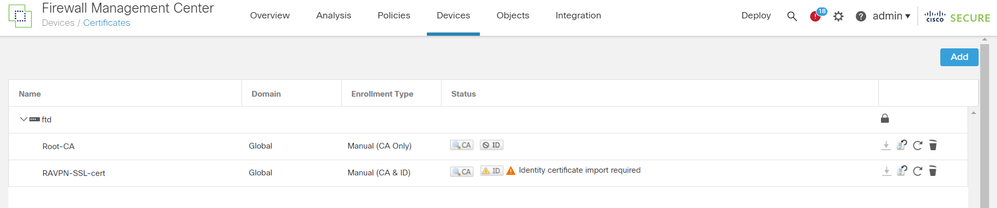

7. Navigieren Sie zu Devices > Certificates > Add > New Certificate.

8. Wählen Sie Device. Wählen Sie unter Cert Enrollment den erstellten Vertrauenspunkt aus, und klicken Sie Addwie im Bild dargestellt auf.

FMC - Registrierung von Zertifikaten für FTD

FMC - Registrierung von Zertifikaten für FTD

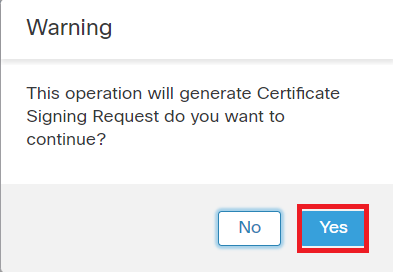

9. Klicken Sie ID, und eine Aufforderung zur CSR-Generierung wird angezeigt, wählen Sie Yes.

FMC - Zertifizierungsstelle angemeldet

FMC - Zertifizierungsstelle angemeldet

FMC - CSR generieren

FMC - CSR generieren

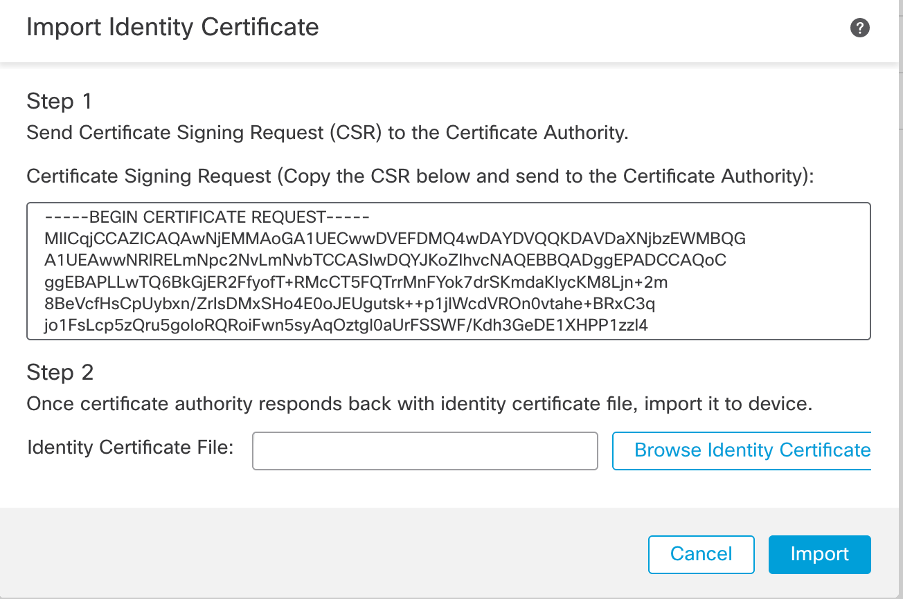

10. Es wird ein CSR generiert, der für die CA freigegeben werden kann, um das Identitätszertifikat zu erhalten.

11. Nachdem Sie das Identitätszertifikat von CA im Base64-Format erhalten haben, wählen Sie es von der Festplatte aus, indem Sie auf Browse Identity Certificate und klicken, wie im Bild dargestelltImport.

FMC - Identitätszertifikat importieren

FMC - Identitätszertifikat importieren

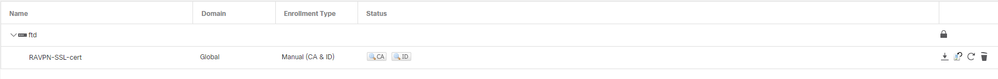

12. Sobald der Import erfolgreich ist, wird der VertrauenspunktRAVPN-SSL-cert wie folgt betrachtet:

FMC - Trustpoint-Registrierung erfolgreich

FMC - Trustpoint-Registrierung erfolgreich

2. Konfigurieren des RADIUS-Servers

2. Konfigurieren des RADIUS-Servers2.1. FTD auf FMC verwalten

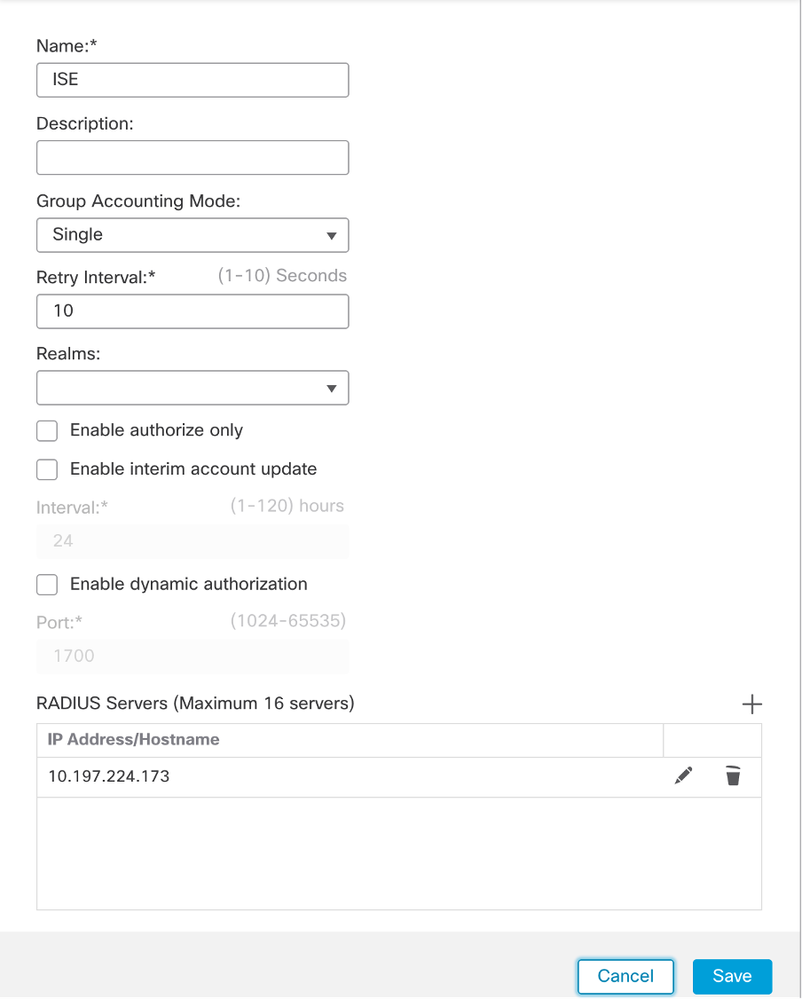

2.1. FTD auf FMC verwalten1. Navigieren Sie zu Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group .

2. Geben Sie den Namen ein, und fügen SieISE RADIUS-Server hinzu, indem Sie auf klicken +.

FMC - Radius-Serverkonfiguration

FMC - Radius-Serverkonfiguration

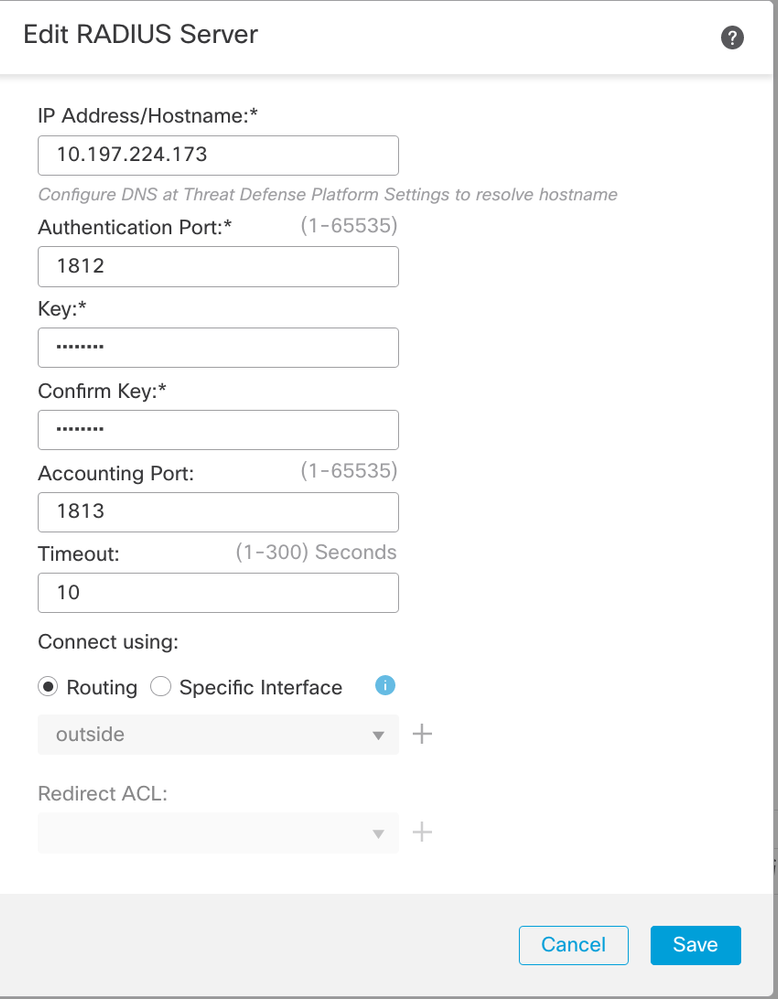

3. Geben Sie die IP-Adresse des ISE Radius-Servers zusammen mit dem gemeinsamen geheimen Schlüssel an, der mit dem Schlüssel auf dem ISE-Server übereinstimmt.

4. Wählen Sie entweder Routing oder Specific Interface aus, über die die FTD mit dem ISE-Server kommuniziert.

5. Klicken Sie Save wie im Bild dargestellt.

FMC - ISE-Server

FMC - ISE-Server

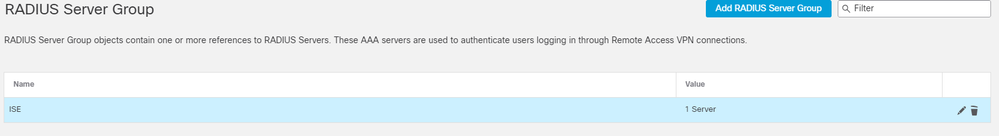

6. Nach dem Speichern wird der Server RADIUS Server Group wie im Bild dargestellt unter der hinzugefügt.

FMC = RADIUS Server Group

FMC = RADIUS Server Group

2.2. FTD auf der ISE verwalten

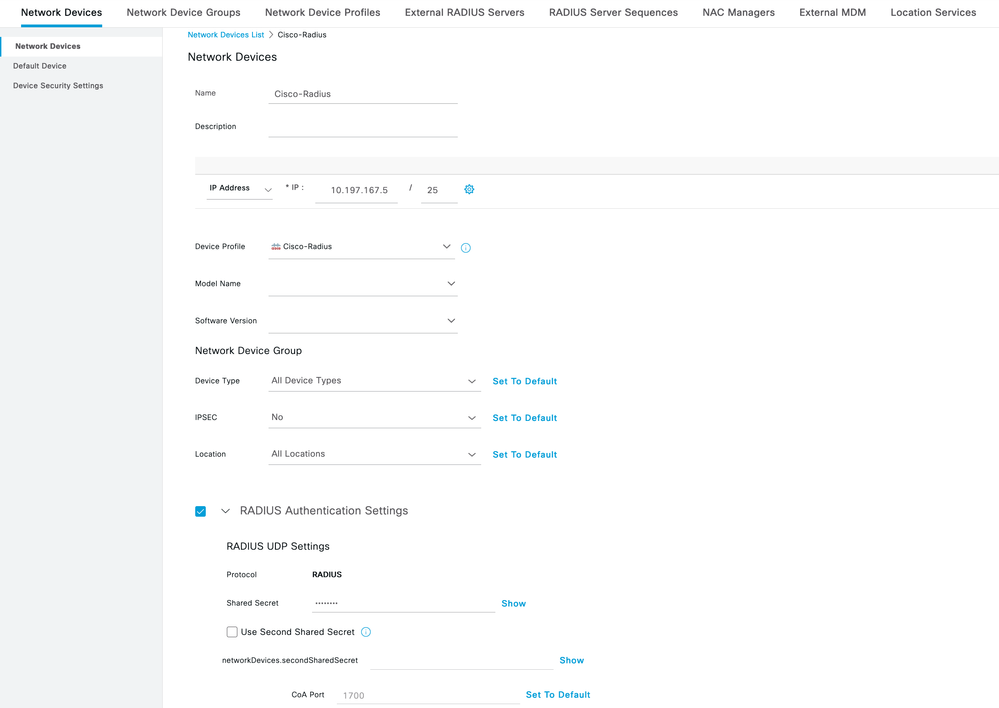

2.2. FTD auf der ISE verwalten1. Navigieren Sie zu Network Devices , und klicken Sie auf Add.

2. Geben Sie den Namen "Cisco-Radius" des Servers und IP Addressdes Radius-Clients ein, der die FTD-Kommunikationsschnittstelle darstellt.

3. Unter Radius Authentication Settings, fügen Sie die Shared Secret.

4. Klicken Sie auf Save .

ISE - Netzwerkgeräte

ISE - Netzwerkgeräte

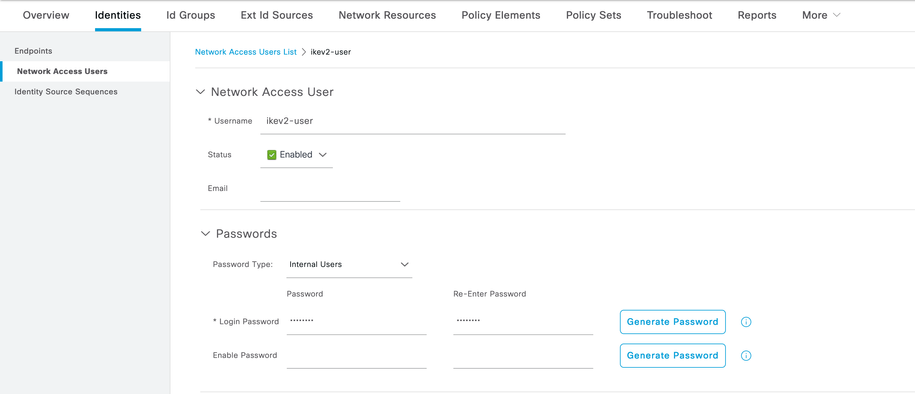

5. Um Benutzer zu erstellen, navigieren Sie zu Network Access > Identities > Network Access Users, und klicken Sie auf Add.

6. Erstellen Sie nach Bedarf einen Benutzernamen und einAnmeldekennwort.

ISE - Benutzer

ISE - Benutzer

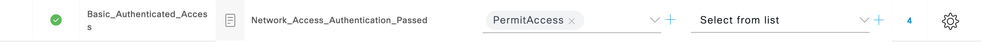

7. Um eine grundlegende Richtlinie einzurichten, navigieren Sie zu Policy > Policy Sets > Default > Authentication Policy > Default, und wählen Sie All_User_ID_Stores.

8. Navigieren Sie zu Policy > Policy Sets > Default > Authorization Policy > Basic_Authenticated_Access, und wählen Sie PermitAccesswie im Bild dargestellt aus.

ISE - Authentifizierungsrichtlinie

ISE - Authentifizierungsrichtlinie

ISE - Autorisierungsrichtlinie

ISE - Autorisierungsrichtlinie

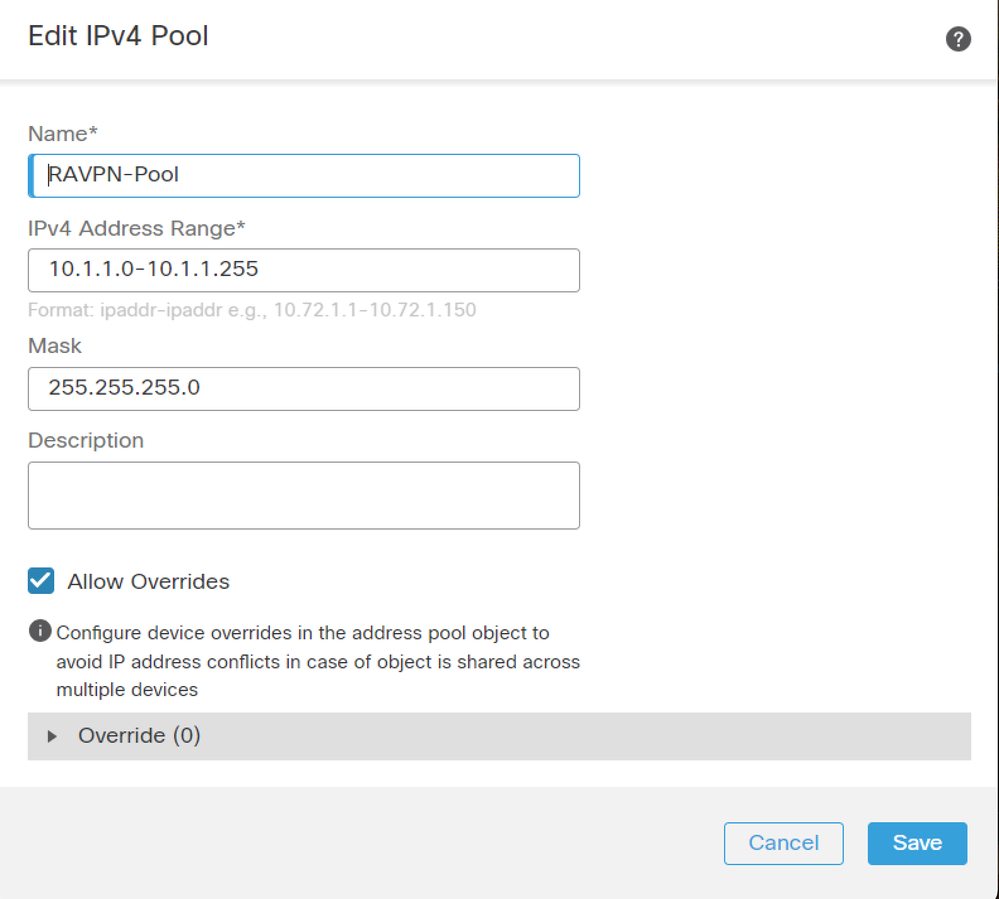

3. Adresspool für VPN-Benutzer auf FMC erstellen

3. Adresspool für VPN-Benutzer auf FMC erstellen1. Navigieren Sie zu Objects > Object Management > Address Pools > Add IPv4 Pools.

2. Geben Sie den Namen RAVPN-Pool und den Adressbereich ein. Die Maske ist optional.

3. Klicken Sie auf Speichern.

FMC - Adresspool

FMC - Adresspool

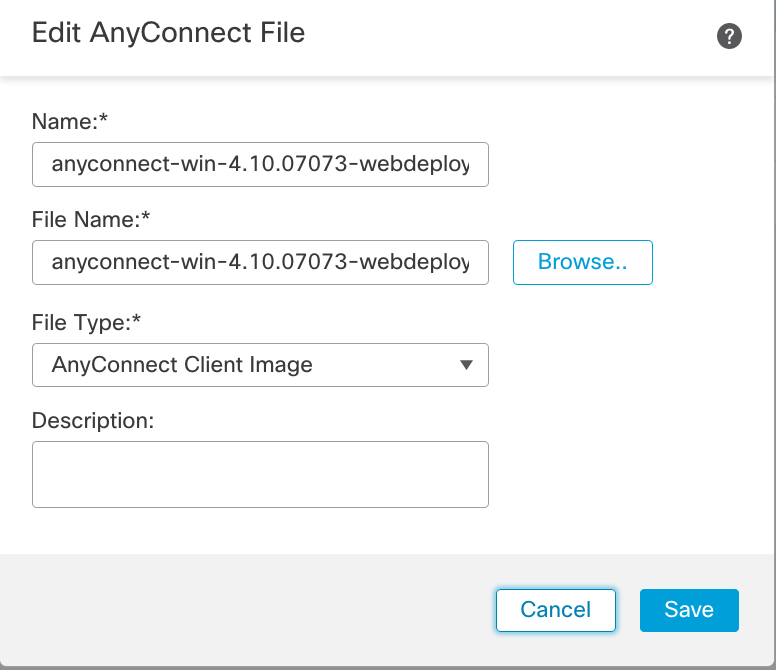

4. AnyConnect-Bilder hochladen

4. AnyConnect-Bilder hochladen1. Navigieren Sie zu Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Geben Sie den Namen ein anyconnect-win-4.10.07073-webdeploy und klicken Sie Browse auf, um die AnyConnect-Datei von der Festplatte wählen, klicken Sie auf Save wie im Bild gezeigt.

FMC - AnyConnect Client-Image

FMC - AnyConnect Client-Image

5. XML-Profil erstellen

5. XML-Profil erstellen5.1. Auf dem Profileditor

5.1. Auf dem Profileditor1. Laden Sie den Profil-Editor von herunter software.cisco.com, und öffnen Sie ihn.

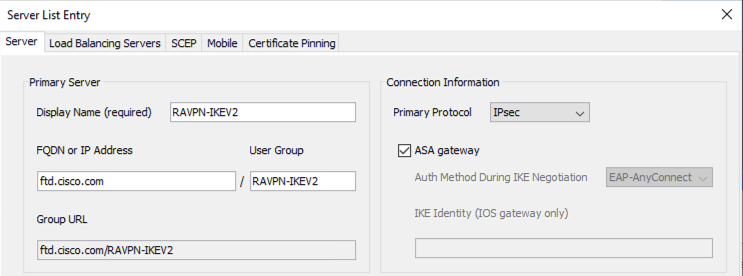

2. Navigieren Sie zu Server List > Add...

3. Geben Sie den Anzeigenamen RAVPN-IKEV2 und FQDN zusammen mit der Benutzergruppe (Aliasname) ein.

4. Wählen Sie das primäre Protokoll IPsec , asclick Ok wie im Bild gezeigt.

Profil-Editor - Serverliste

Profil-Editor - Serverliste

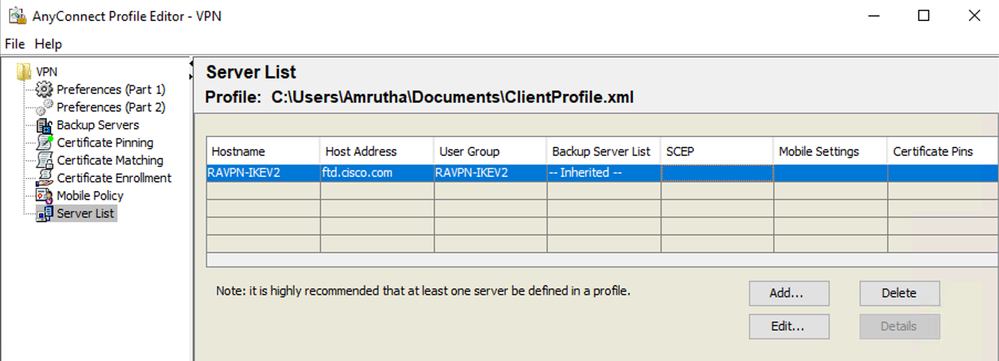

5. Serverliste wurde hinzugefügt. Speichern Sie es unter ClientProfile.xml .

Profil-Editor - ClientProfile.xml

Profil-Editor - ClientProfile.xml

5.2. Auf FMC

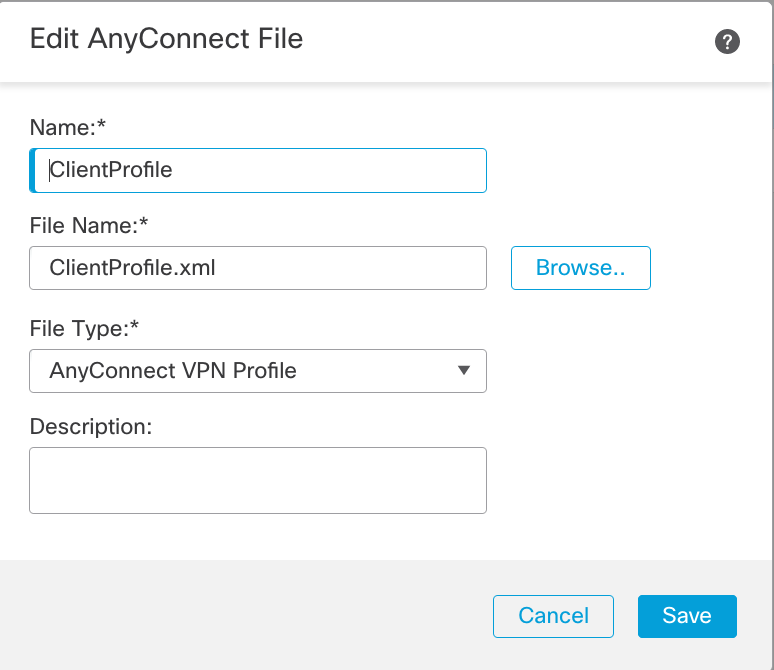

5.2. Auf FMC 1. Navigieren Sie zu Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

2. Geben Sie einen Namen ein ClientProfile, und klicken Sie Browse auf, um die Datei von der Festplatte auszuwählenClientProfile.xml.

3. Klicken Sie auf Save .

FMC - AnyConnect VPN-Profil

FMC - AnyConnect VPN-Profil

6. Konfigurieren des Remotezugriffs

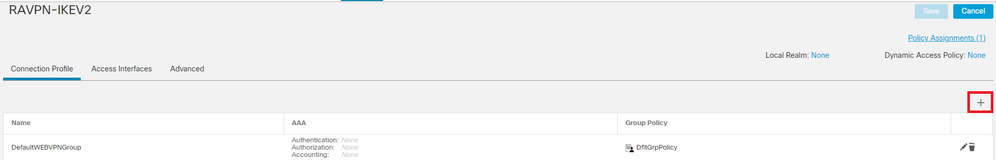

6. Konfigurieren des Remotezugriffs1. Navigieren Sie zu Devices > VPN > Remote Accessund klicken Sie + auf, um ein Verbindungsprofil hinzuzufügen, wie im Bild gezeigt.

FMC - Remote Access Connection-Profil

FMC - Remote Access Connection-Profil

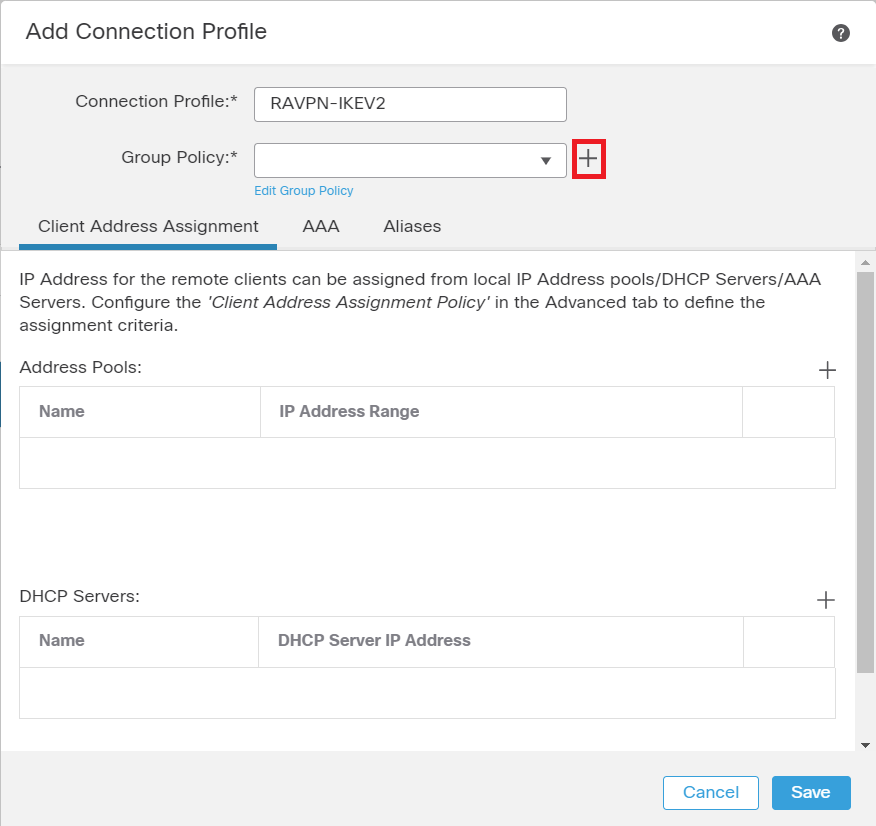

2. Geben Sie den Namen des Verbindungsprofils ein RAVPN-IKEV2, und erstellen Sie eine Gruppenrichtlinie, indem Sie +wie Group Policyim Bild dargestellt auf klicken.

FMC - Gruppenrichtlinie

FMC - Gruppenrichtlinie

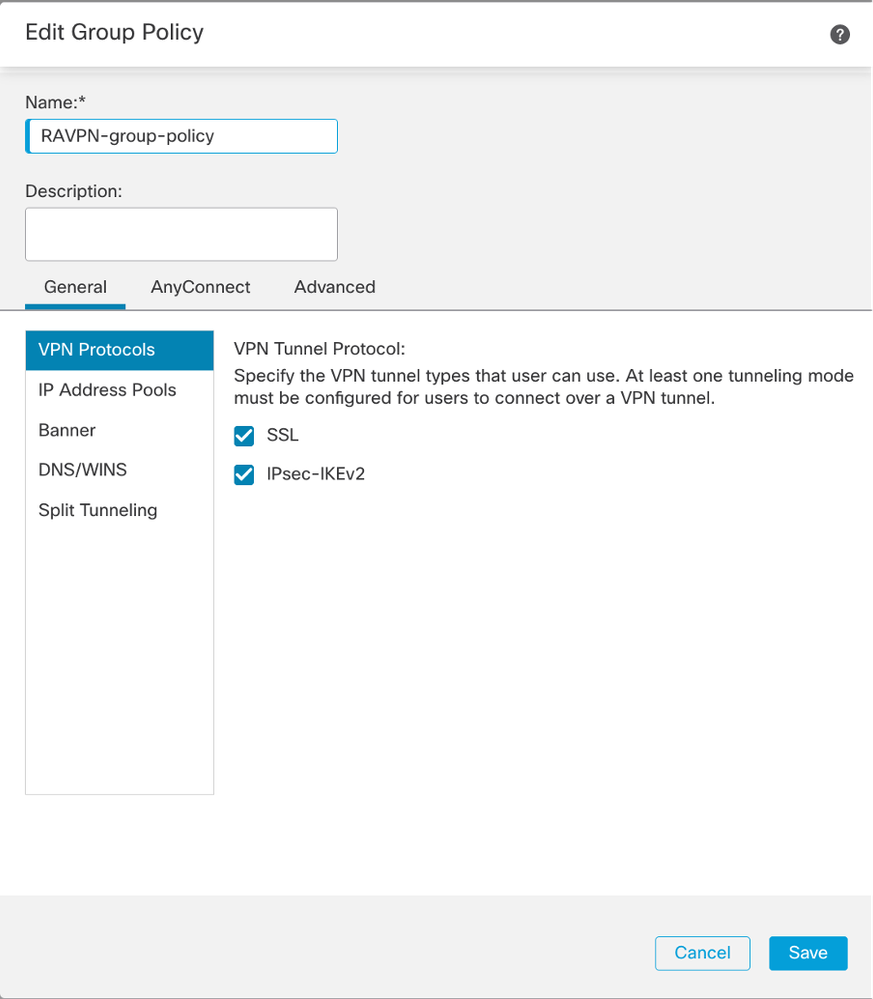

3. Geben Sie den Namen RAVPN-group-policy ein, wählen Sie die VPN-Protokolle SSL and IPsec-IKEv2 wie im Bild dargestellt.

FMC - VPN-Protokolle

FMC - VPN-Protokolle

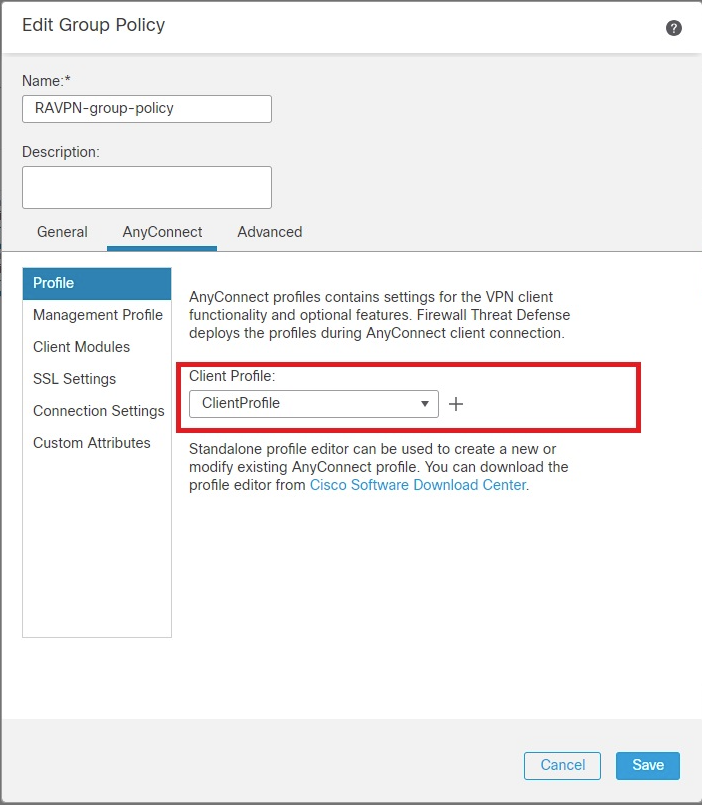

4. Wählen Sie unter AnyConnect > Profile ClientProfile das XML-Profil aus dem Dropdown-Menü aus, und klicken Sie auf, Savewie im Bild dargestellt.

FMC - AnyConnect-Profil

FMC - AnyConnect-Profil

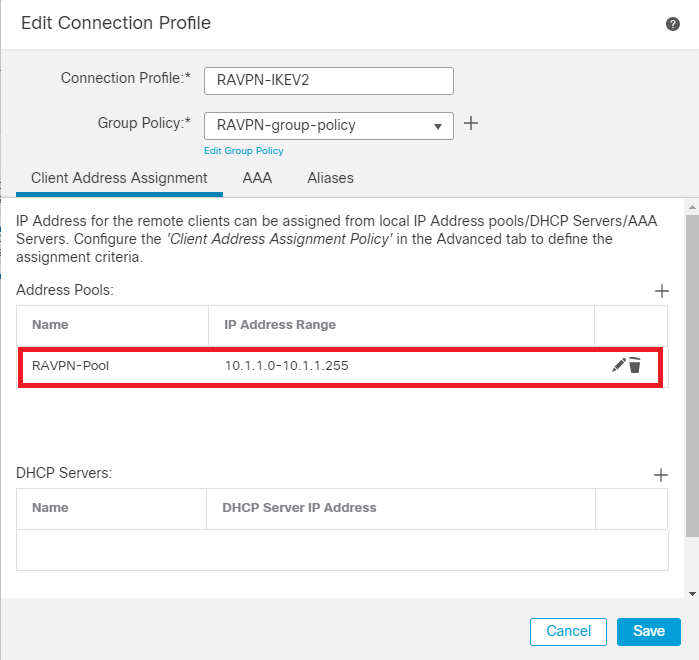

5. Fügen Sie den Adresspool RAVPN-Pool hinzu, indem Sie auf + as shown in the image klicken.

FMC = Client Address Assignment

FMC = Client Address Assignment

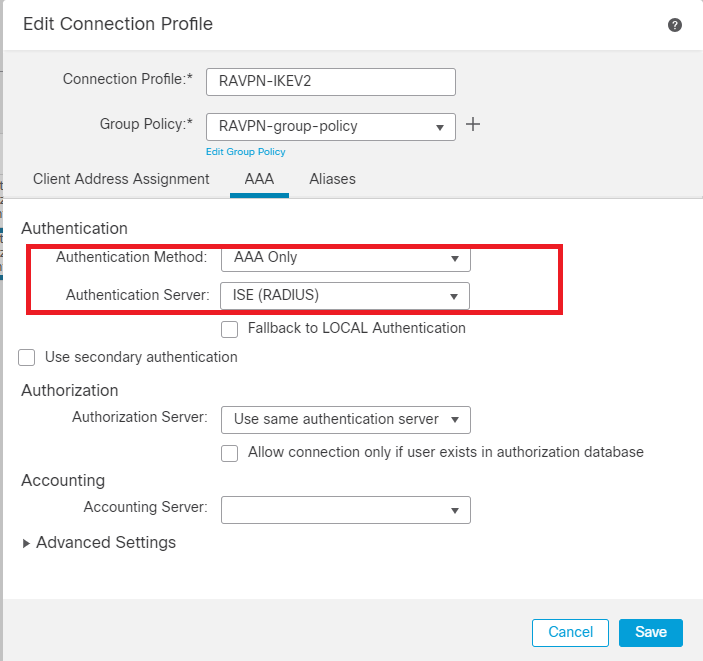

6. Navigieren Sie zu AAA > Authentication Method, und wählen Sie AAA Only.

7. Wählen Sie Authentication Server als ISE (RADIUS).

FMC - AAA-Authentifizierung

FMC - AAA-Authentifizierung

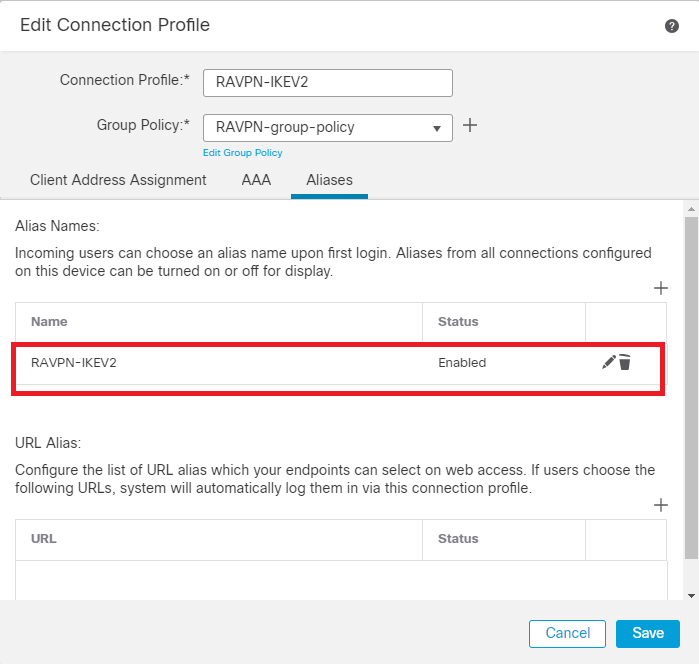

8. Navigieren Sie zu, Aliases geben Sie einen Aliasnamen einRAVPN-IKEV2, der in als Benutzergruppe verwendet wirdClientProfile.xml.

9. Klicken Sie auf Save.

FMC - Aliase

FMC - Aliase

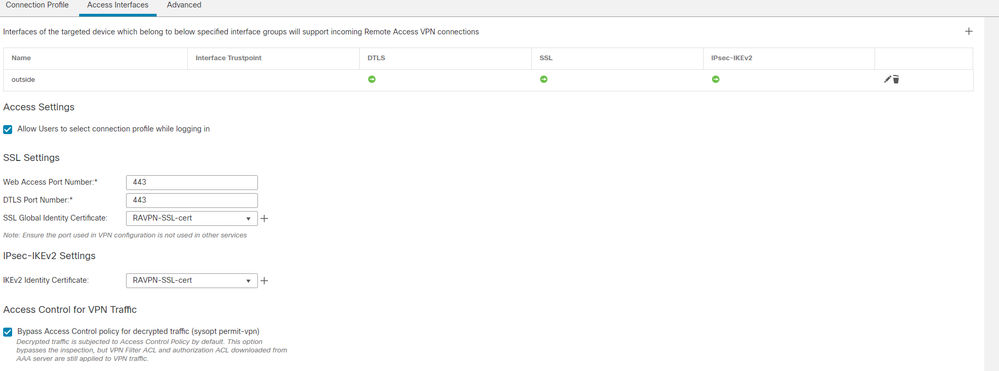

10. Navigieren Sie zu Access Interfaces, und wählen Sie die Schnittstelle aus, auf der RAVPN IKEv2 aktiviert werden muss.

11. Wählen Sie das Identitätszertifikat für SSL und IKEv2 aus.

12. Klicken Sie auf Save.

FMC = Access Interfaces

FMC = Access Interfaces

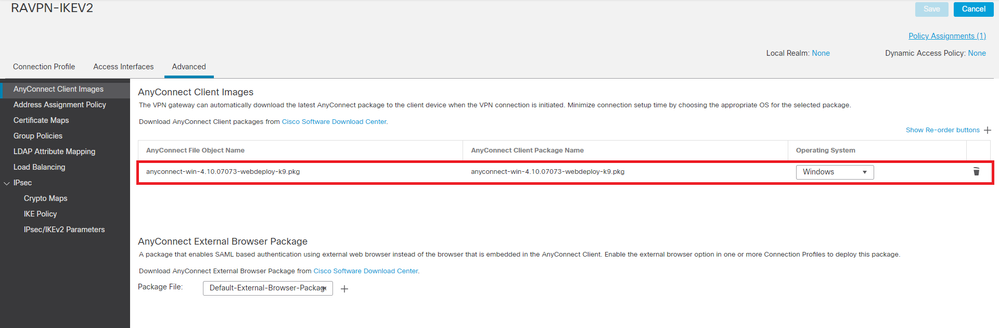

13. Navigieren Sie zu Advanced .

14. Fügen Sie die Bilder des AnyConnect-Clients hinzu, indem Sie auf klicken +.

FMC - AnyConnect Client-Paket

FMC - AnyConnect Client-Paket

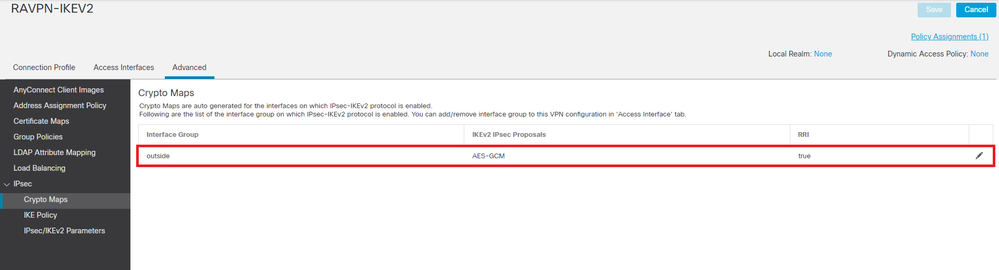

15. UnterIPsec, fügen Sie dieCrypto Maps wie im Bild gezeigt.

FMC - Crypto Maps

FMC - Crypto Maps

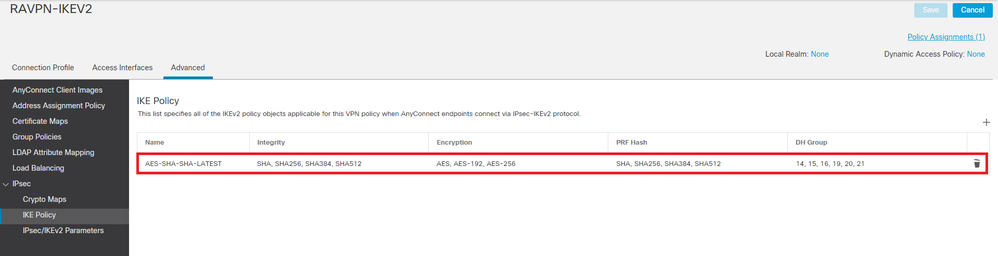

16. Unter IPsec , fügen Sie die IKE Policy durch Klicken +.

FMC - IKE-Richtlinie

FMC - IKE-Richtlinie

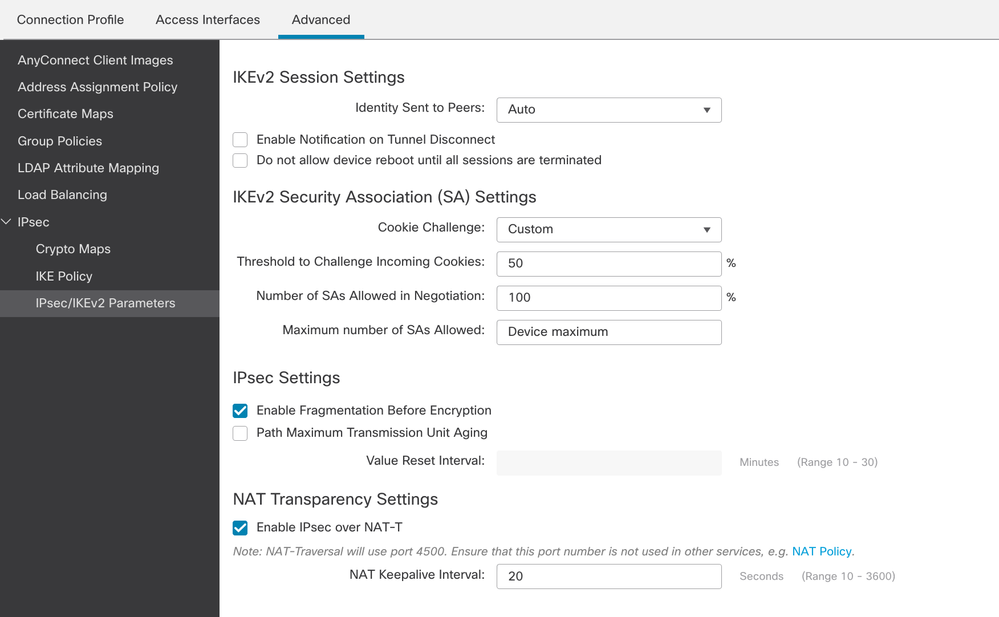

17. Fügen Sie unter IPsec das IPsec/IKEv2 Parameters hinzu.

FMC - IPsec/IKEv2-Parameter

FMC - IPsec/IKEv2-Parameter

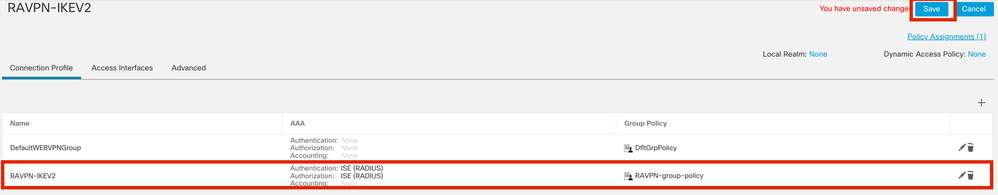

18. Unter Connection Profile wird neues ProfilRAVPN-IKEV2 erstellt.

19. SaveKlicken Sie auf das Bild.

FMC - Verbindungsprofil RAVPN-IKEV2

FMC - Verbindungsprofil RAVPN-IKEV2

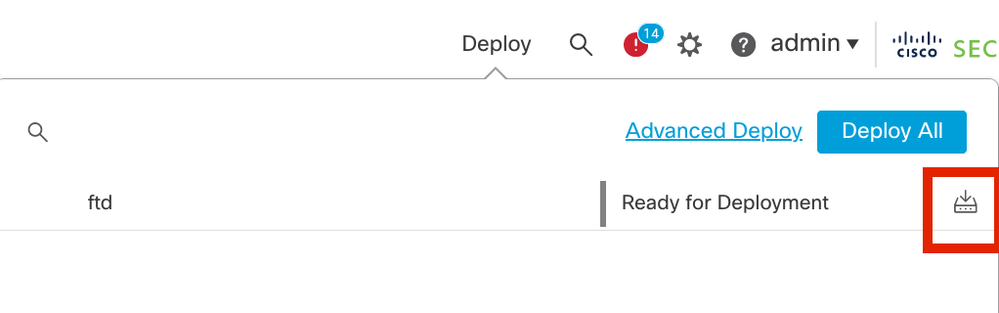

20. Bereitstellen der Konfiguration.

FMC - FTD-Bereitstellung

FMC - FTD-Bereitstellung

7. AnyConnect-Profilkonfiguration

7. AnyConnect-ProfilkonfigurationProfil auf dem PC, gespeichert unter C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile .

<?xml version="1.0" encoding="UTF-8"?> <AnyConnectProfile xmlns="http://schemas[dot]xmlsoap<dot>org/encoding/" xmlns:xsi="http://www[dot]w3<dot>org/2001/XMLSchema-instance" xsi:schemaLocation="http://schemas[dot]xmlsoap[dot]org/encoding/ AnyConnectProfile.xsd"> <ClientInitialization> <UseStartBeforeLogon UserControllable="true">false</UseStartBeforeLogon> <AutomaticCertSelection UserControllable="true">false </AutomaticCertSelection> <ShowPreConnectMessage>false</ShowPreConnectMessage> <CertificateStore>All</CertificateStore> <CertificateStoreOverride>false</CertificateStoreOverride> <ProxySettings>Native</ProxySettings> <AllowLocalProxyConnections>true</AllowLocalProxyConnections> <AuthenticationTimeout>12</AuthenticationTimeout> <AutoConnectOnStart UserControllable="true">false</AutoConnectOnStart> <MinimizeOnConnect UserControllable="true">true</MinimizeOnConnect> <LocalLanAccess UserControllable="true">false</LocalLanAccess> <ClearSmartcardPin UserControllable="true">true</ClearSmartcardPin> <AutoReconnect UserControllable="false">true <AutoReconnectBehavior UserControllable="false">DisconnectOnSuspend </AutoReconnectBehavior> </AutoReconnect> <AutoUpdate UserControllable="false">true</AutoUpdate> <RSASecurIDIntegration UserControllable="true">Automatic </RSASecurIDIntegration> <WindowsLogonEnforcement>SingleLocalLogon</WindowsLogonEnforcement> <WindowsVPNEstablishment>LocalUsersOnly</WindowsVPNEstablishment> <AutomaticVPNPolicy>false</AutomaticVPNPolicy> <PPPExclusion UserControllable="false">Disable <PPPExclusionServerIP UserControllable="false"></PPPExclusionServerIP> </PPPExclusion> <EnableScripting UserControllable="false">false</EnableScripting> <EnableAutomaticServerSelection UserControllable="false">false <AutoServerSelectionImprovement>20</AutoServerSelectionImprovement> <AutoServerSelectionSuspendTime>4</AutoServerSelectionSuspendTime> </EnableAutomaticServerSelection> <RetainVpnOnLogoff>false </RetainVpnOnLogoff> </ClientInitialization> <ServerList> <HostEntry> <HostName>RAVPN-IKEV2</HostName> <HostAddress>ftd.cisco.com</HostAddress> <UserGroup>RAVPN-IKEV2</UserGroup> <PrimaryProtocol>IPsec</PrimaryProtocol> </HostEntry> </ServerList> </AnyConnectProfile>

Hinweis: Es wird empfohlen, den SSL-Client als Tunneling-Protokoll in der Gruppenrichtlinie zu deaktivieren, sobald das Client-Profil auf den PC aller Benutzer heruntergeladen wurde. Dadurch wird sichergestellt, dass Benutzer ausschließlich über das IKEv2/IPsec-Tunneling-Protokoll eine Verbindung herstellen können.

Überprüfung

ÜberprüfungIn diesem Abschnitt können Sie überprüfen, ob Ihre Konfiguration ordnungsgemäß funktioniert.

1. Verwenden Sie für die erste Verbindung den FQDN/IP, um eine SSL-Verbindung vom PC des Benutzers über AnyConnect herzustellen.

2. Wenn das SSL-Protokoll deaktiviert ist und der vorherige Schritt nicht ausgeführt werden kann, stellen Sie sicher, dass das ClientprofilClientProfile.xml auf dem PC unter dem Pfad C:\ProgramData\Cisco\Cisco Anyconnect Secure Mobility Client\Profile vorhanden ist.

3. Geben Sie den Benutzernamen und das Kennwort für die Authentifizierung ein, sobald Sie dazu aufgefordert werden.

4. Nach erfolgreicher Authentifizierung wird das Client-Profil auf den PC des Benutzers heruntergeladen.

5. Trennen Sie die Verbindung zu AnyConnect.

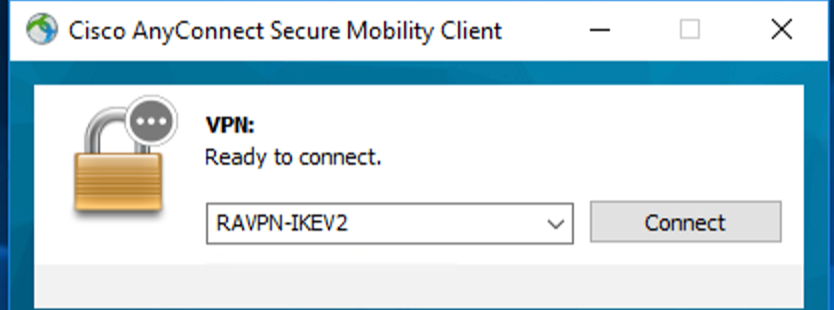

6. Nachdem das Profil heruntergeladen wurde, wählen Sie den im Clientprofil erwähnten Hostnamen über das Dropdown-Menü aus, RAVPN-IKEV2 um eine Verbindung mit AnyConnect über IKEv2/IPsec herzustellen.

7. Klicken Sie auf Connect.

AnyConnect-Dropdown

AnyConnect-Dropdown

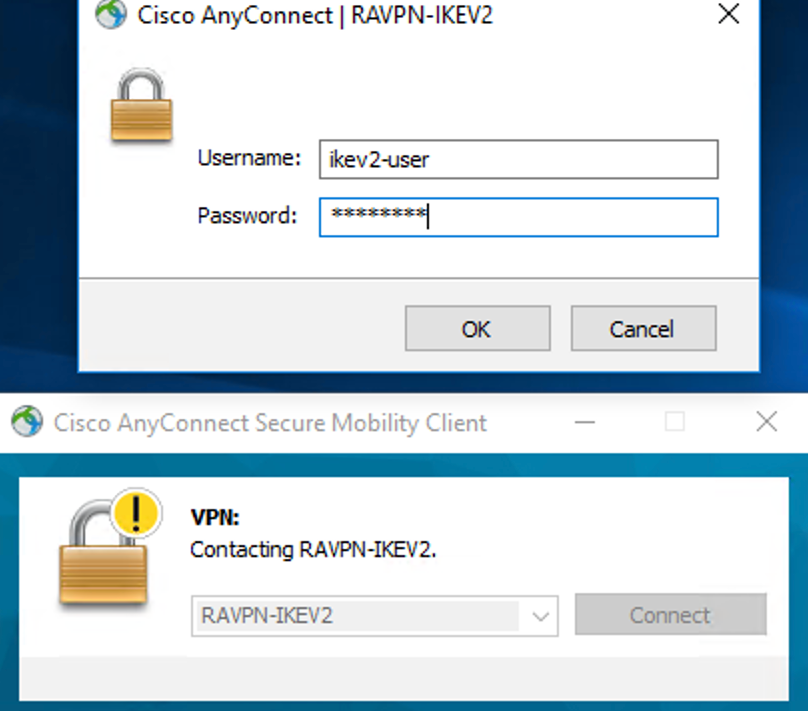

8. Geben Sie den Benutzernamen und das Kennwort für die Authentifizierung ein, die auf dem ISE-Server erstellt wurde.

AnyConnect-Verbindung

AnyConnect-Verbindung

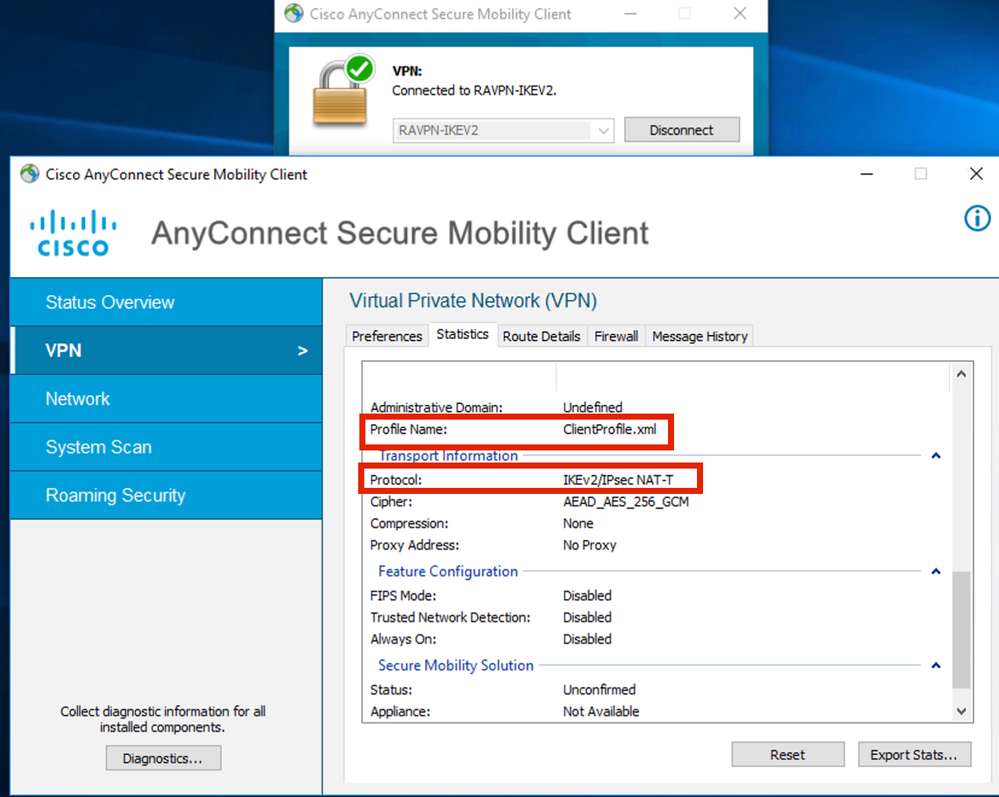

9. Überprüfen Sie das Profil und Protokoll (IKEv2/IPsec), das nach dem Herstellen der Verbindung verwendet wird.

AnyConnect verbunden

AnyConnect verbunden

FTD CLI-Ausgänge:

firepower# show vpn-sessiondb detail anyconnect

Session Type: AnyConnect

Username : ikev2-user Index : 9

Assigned IP : 10.1.1.1 Public IP : 10.106.55.22

Protocol : IKEv2 IPsecOverNatT AnyConnect-Parent

License : AnyConnect Premium

Encryption : IKEv2: (1)AES256 IPsecOverNatT: (1)AES-GCM-256 AnyConnect-Parent: (1)none

Hashing : IKEv2: (1)SHA512 IPsecOverNatT: (1)none AnyConnect-Parent: (1)none

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

Pkts Tx Drop : 0 Pkts Rx Drop : 0

Group Policy : RAVPN-group-policy Tunnel Group : RAVPN-IKEV2

Login Time : 07:14:08 UTC Thu Jan 4 2024

Duration : 0h:00m:08s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0ac5e205000090006596618c

Security Grp : none Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsecOverNatT Tunnels: 1

AnyConnect-Parent Tunnels: 1

AnyConnect-Parent:

Tunnel ID : 9.1

Public IP : 10.106.55.22

Encryption. : none. Hashing : none

Auth Mode : userPassword

Idle Time out: 30 Minutes Idle TO Left : 29 Minutes

Client OS : win

Client OS Ver: 10.0.15063

Client Type : AnyConnect

Client Ver : 4.10.07073

IKEv2:

Tunnel ID : 9.2

UDP Src Port : 65220 UDP Dst Port : 4500

Rem Auth Mode: userPassword

Loc Auth Mode: rsaCertificate

Encryption : AES256 Hashing : SHA512

Rekey Int (T): 86400 Seconds Rekey Left(T): 86391 Seconds

PRF : SHA512 D/H Group : 19

Filter Name :

Client OS : Windows Client Type : AnyConnect

IPsecOverNatT:

Tunnel ID : 9.3

Local Addr : 0.0.0.0/0.0.0.0/0/0

Remote Addr : 10.1.1.1/255.255.255.255/0/0

Encryption : AES-GCM-256 Hashing : none

Encapsulation: Tunnel

Rekey Int (T): 28800 Seconds Rekey Left(T) : 28791 Seconds

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Bytes Tx : 450 Bytes Rx : 656

Pkts Tx : 6 Pkts Rx : 8

firepower# show crypto ikev2 sa

IKEv2 SAs:

Session-id:6, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote fvrf/ivrf Status Role

16530741 10.197.167.5/4500 10.106.55.22/65220 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA512, DH Grp:19, Auth sign: RSA, Auth verify: EAP

Life/Active Time: 86400/17 sec

Child sa: local selector 0.0.0.0/0 - 255.255.255.255/65535

remote selector 10.1.1.1/0 - 10.1.1.1/65535

ESP spi in/out: 0x6f7efd61/0xded2cbc8

firepower# show crypto ipsec sa

interface: Outside

Crypto map tag: CSM_Outside_map_dynamic, seq num: 30000, local addr: 10.197.167.5

Protected vrf:

local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0)

remote ident (addr/mask/prot/port): (10.1.1.1/255.255.255.255/0/0)

current_peer: 10.106.55.22, username: ikev2-user

dynamic allocated peer ip: 10.1.1.1

dynamic allocated peer ip(ipv6): 0.0.0.0

#pkts encaps: 6, #pkts encrypt: 6, #pkts digest: 6

#pkts decaps: 8, #pkts decrypt: 8, #pkts verify: 8

#pkts compressed: 0, #pkts decompressed: 0

#pkts not compressed: 0, #pkts comp failed: 0, #pkts decomp failed: 0

#pre-frag successes: 0, #pre-frag failures: 0, #fragments created: 0

#PMTUs sent: 0, #PMTUs rcvd: 0, #decapsulated frgs needing reassembly: 0

#TFC rcvd: 0, #TFC sent: 0

#Valid ICMP Errors rcvd: 0, #Invalid ICMP Errors rcvd: 0

#send errors: 0, #recv errors: 0

local crypto endpt.: 10.197.167.5/4500, remote crypto endpt.: 10.106.55.22/65220

path mtu 1468, ipsec overhead 62(44), media mtu 1500

PMTU time remaining (sec): 0, DF policy: copy-df

ICMP error validation: disabled, TFC packets: disabled

current outbound spi: DED2CBC8

current inbound spi : 6F7EFD61

inbound esp sas:

spi: 0x6F7EFD61 (1870593377)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x000001FF

outbound esp sas:

spi: 0xDED2CBC8 (3738356680)

SA State: active

transform: esp-aes-gcm-256 esp-null-hmac no compression

in use settings ={RA, Tunnel, NAT-T-Encaps, IKEv2, }

slot: 0, conn_id: 9, crypto-map: CSM_Outside_map_dynamic

sa timing: remaining key lifetime (sec): 28723

IV size: 8 bytes

replay detection support: Y

Anti replay bitmap:

0x00000000 0x00000001

ISE-Protokolle:

ISE - Live-Protokolle

ISE - Live-Protokolle

Fehlerbehebung

In diesem Abschnitt erhalten Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

debug radius all

debug crypto ikev2 platform 255

debug crypto ikev2 protocol 255

debug crypto ipsec 255

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

06-Feb-2024 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Amrutha MCisco TAC Engineer

- Manisha PandaCisco TAC Engineer

- Xiaohua YaoCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback