Fehlerbehebung bei gängigen AnyConnect-Kommunikationsproblemen auf ASA

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einleitung

In diesem Dokument wird die Fehlerbehebung bei einigen der häufigsten Kommunikationsprobleme mit dem Cisco AnyConnect Secure Mobility Client auf der ASA beschrieben.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco AnyConnect Secure Mobility Client

- Adaptive Security Appliance (ASA)

Verwendete Komponenten

- ASA 9.12 verwaltet durch ASDM 7.13

- AnyConnect 4.8

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Empfohlener Fehlerbehebungsprozess

Dieser Leitfaden bezieht sich auf allgemeine Kommunikationsprobleme, die bei der Verbindung mit einem Remote Access Client VPN-Gateway (ASA) auftreten. Diese Abschnitte behandeln folgende Probleme und bieten Lösungen dafür:

- AnyConnect-Clients können nicht auf interne Ressourcen zugreifen

- AnyConnect-Clients haben keinen Internetzugang

- AnyConnect-Clients können nicht miteinander kommunizieren

- AnyConnect-Clients können keine Telefongespräche führen

- AnyConnect-Clients können Telefonanrufe herstellen, aber es ist kein Ton in den Anrufen vorhanden.

AnyConnect-Clients können nicht auf interne Ressourcen zugreifen

Führen Sie diese Schritte aus:

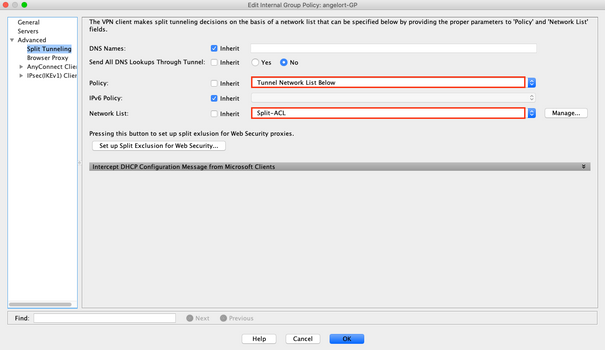

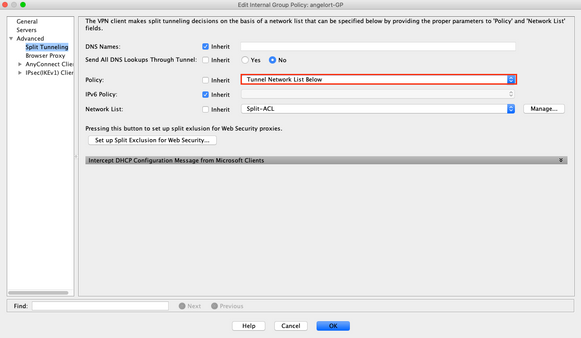

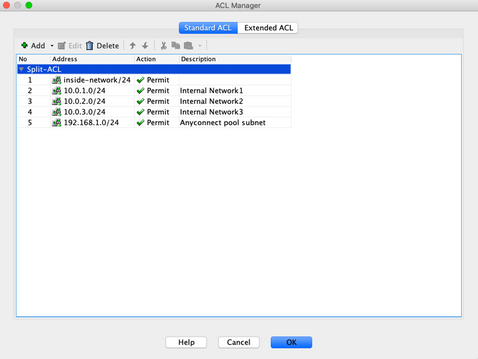

Schritt 1: Überprüfen der Split-Tunnel-Konfiguration

- Navigieren Sie zu dem Verbindungsprofil, mit dem Benutzer verbunden sind: Konfiguration > Remotezugriff-VPN > Netzwerkzugriff > AnyConnect-Verbindungsprofil > Profil auswählen

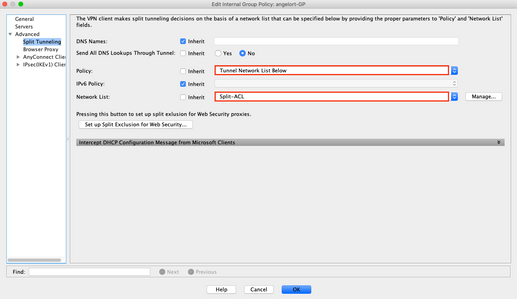

- Navigieren Sie zu der diesem Profil zugewiesenen Gruppenrichtlinie: Gruppenrichtlinie > Verwalten > Bearbeiten > Erweitert > Split Tunneling

- Überprüfen Sie die Split Tunnel-Konfiguration.

Gleichwertige CLI-Konfiguration:

ASA# show running-config tunnel-group

tunnel-group AnyConnectTG-Typ für Remote-Zugriff

tunnel-group AnyConnectTG - allgemeine Attribute

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attribute

Gruppenalias AnyConnectTG aktivieren

ASA# show running-config group-policy AnyConnectGP-Split

Gruppenrichtlinie AnyConnectGP-Split intern

Gruppenrichtlinien AnyConnectGP-Split-Attribute

dns-server-Wert 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Split-Tunnel-Policy-TunnelSpezifiziert

split-tunnel-network-list-Wert Split-ACL

split-dns none

Split-tunnel-all-dns deaktivieren

- Wenn die Konfiguration unten als Tunnelnetzwerke aufgeführt ist, überprüfen Sie die Konfiguration der Zugriffskontrollliste (ACL).

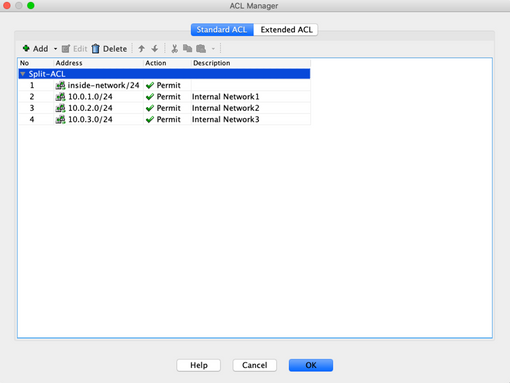

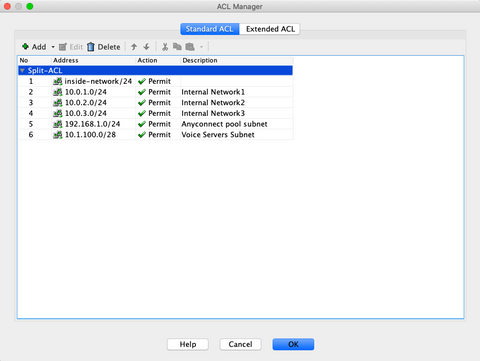

Navigieren Sie im gleichen Fenster zu Verwalten > Zugriffsliste auswählen > Zugriffsliste für geteilten Tunnel bearbeiten.

- Stellen Sie sicher, dass die Netzwerke, die Sie über den AnyConnect VPN-Client erreichen möchten, in dieser Zugriffskontrollliste (ACL) aufgeführt sind.

Gleichwertige CLI-Konfiguration:

ASA# show running-config access-list Split-ACL

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

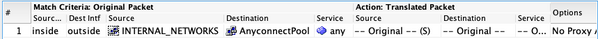

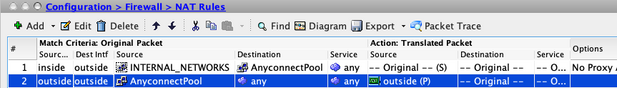

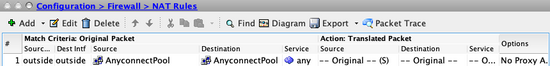

Schritt 2: Überprüfen der NAT-Ausnahmekonfiguration

Denken Sie daran, dass Sie eine NAT-Ausnahmeregelung konfigurieren müssen, um zu vermeiden, dass Datenverkehr in die IP-Adresse der Schnittstelle umgewandelt wird, die normalerweise für den Internetzugriff (mit Port Address Translation) konfiguriert ist.

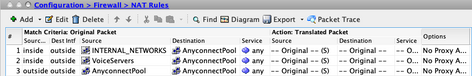

- Navigieren Sie zur NAT-Konfiguration: Configuration > Firewall > NAT Rules.

- Stellen Sie sicher, dass die NAT-Ausnahmeregelung für die richtigen Quell- (intern) und Zielnetzwerke (AnyConnect VPN Pool) konfiguriert ist. Überprüfen Sie außerdem, ob die richtigen Quell- und Zielschnittstellen ausgewählt wurden.

Hinweis: Wenn NAT-Freistellungsregeln konfiguriert sind, überprüfen Sie no-proxy-arp und führen Sie als Best Practice Route-Lookup-Optionen durch.

Gleichwertige CLI-Konfiguration:

ASA# show running-config nat

nat (inside,outside) source static INTERNAL_NETWORKS INTERNAL_NETWORKS destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

ASA# show running-config Objektgruppen-ID INTERNAL_NETWORKS

Objektgruppennetzwerk INTERNAL_NETWORKS

network-object-Objekt InternalNetwork1

network-object-Objekt InternalNetwork2

Netzwerkobjekt InternalNetwork3

ASA# show running-config object id InternalNetwork1

Objektnetzwerk InternalNetwork1

Subnetz 10.0.1.0 255.255.255.0

ASA# show running-config object id InternalNetwork2

Objektnetzwerk InternalNetwork2

Subnetz 10.0.2.0 255.255.255.0

ASA# show running-config object id InternalNetwork3

Objektnetzwerk InternalNetwork3

Subnetz 10.0.3.0 255.255.255.0

ASA# show running-config object id AnyConnectPool

Objektnetzwerk AnyConnectPool

Subnetz 192.168.1.0 255.255.255.0

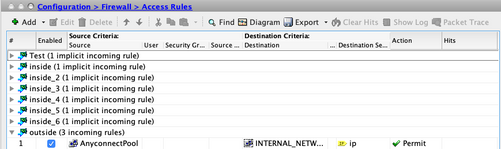

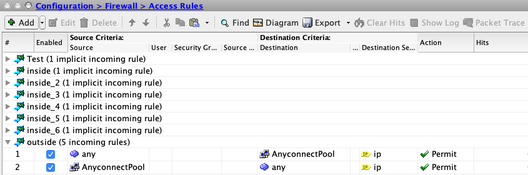

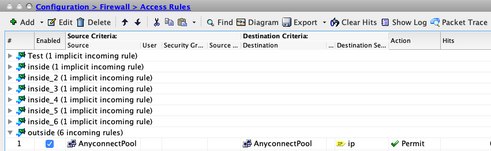

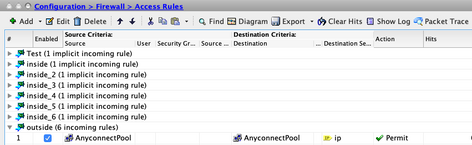

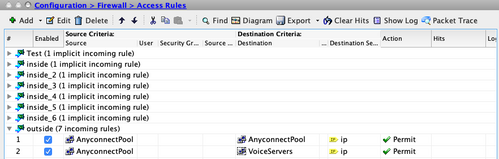

Schritt 3: Zugriffsregeln überprüfen

Stellen Sie gemäß der Konfiguration der Zugriffsregeln sicher, dass der Datenverkehr von den AnyConnect-Clients die ausgewählten internen Netzwerke erreichen darf.

Gleichwertige CLI-Konfiguration:

ASA# show run access-group

access-group outside_access_in in Schnittstelle außerhalb

ASA# show run access-list outside_access_in

access-list outside_access_in extended permit ip object AnyConnectPool object-group INTERNAL_NETWORKS log deaktivieren

AnyConnect-Clients haben keinen Internetzugang

Es gibt zwei mögliche Szenarien für dieses Problem:

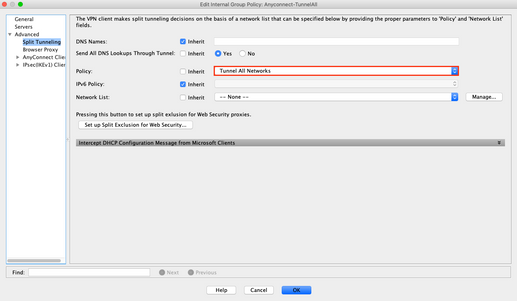

Für das Internet bestimmter Datenverkehr darf nicht über den VPN-Tunnel laufen

Stellen Sie sicher, dass die Gruppenrichtlinie für Split-Tunnel als Tunnelnetzwerke konfiguriert ist, die unten aufgeführt sind, und NICHT als "Tunnel All Networks".

Gleichwertige CLI-Konfiguration:

ASA# show running-config tunnel-group

tunnel-group AnyConnectTG-Typ für Remote-Zugriff

tunnel-group AnyConnectTG - allgemeine Attribute

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attribute

Gruppenalias AnyConnectTG aktivieren

ASA# show run group-policy AnyConnectGP-Split

Gruppenrichtlinie AnyConnectGP-Split intern

Gruppenrichtlinien AnyConnectGP-Split-Attribute

dns-server-Wert 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Split-Tunnel-Policy-TunnelSpezifiziert

split-tunnel-network-list-Wert Split-ACL

split-dns none

Split-tunnel-all-dns deaktivieren

Für das Internet bestimmter Datenverkehr muss durch den VPN-Tunnel geleitet werden.

In diesem Fall wäre die gängigste Gruppenrichtlinienkonfiguration für Split-Tunnel die Option "Tunnel All Networks" (Alle Netzwerke tunneln).

Gleichwertige CLI-Konfiguration:

ASA# show run tunnel-group

tunnel-group AnyConnectTG-Typ für Remote-Zugriff

tunnel-group AnyConnectTG - allgemeine Attribute

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attribute

Gruppenalias AnyConnectTG aktivieren

ASA# show run group-policy AnyConnectGP-Split

Gruppenrichtlinie AnyConnectGP-Split intern

Gruppenrichtlinien AnyConnectGP-Split-Attribute

dns-server-Wert 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Split-Tunnel-Policy-Tunnel

split-dns none

Split-tunnel-all-dns deaktivieren

Schritt 1: Überprüfen der NAT-Ausnahmekonfiguration für die interne Netzwerkerreichbarkeit

Denken Sie daran, dass Sie dennoch eine NAT-Ausnahmeregelung konfigurieren müssen, um Zugriff auf das interne Netzwerk zu erhalten. Überprüfen Sie Schritt 2 des vorherigen Abschnitts.

Schritt 2: Überprüfen der Haarnadelkonfiguration für dynamische Übersetzungen

Damit AnyConnect-Clients über den VPN-Tunnel auf das Internet zugreifen können, müssen Sie sicherstellen, dass die Hairpin NAT-Konfiguration für den Datenverkehr, der in die IP-Adresse der Schnittstelle übersetzt werden soll, korrekt ist.

- Navigieren Sie zur NAT-Konfiguration: Configuration > Firewall > NAT Rules.

- Stellen Sie sicher, dass die Dynamic PAT (Hide)-Regel für die richtige Schnittstelle (ISP-Link) als Quelle und Ziel (Hairpin) konfiguriert ist. Überprüfen Sie außerdem, ob das für den AnyConnect VPN-Adresspool verwendete Netzwerk unter "Original source address" und die externe Schnittstelle (oder die Schnittstelle für den Internetzugriff) unter "Translated source" ausgewählt ist:

Gleichwertige CLI-Konfiguration:

ASA# show run object id AnyConnectPool

Objektnetzwerk AnyConnectPool

dynamische Schnittstelle nat (außen, außen)

ODER

ASA# show run nat

nat (außen, außen) dynamische AnyConnectPool-Quellschnittstelle

Schritt 3: Zugriffsregeln überprüfen

Stellen Sie gemäß der Konfiguration der Zugriffsregeln sicher, dass der Datenverkehr von den AnyConnect-Clients die externen Ressourcen erreichen darf.

Gleichwertige CLI-Konfiguration:

access-list outside_access_in extended permit ip object AnyConnectPool any

access-list outside_access_in extended permit ip any object AnyConnectPool

access-group outside_access_in in Schnittstelle außerhalb

AnyConnect-Clients können nicht miteinander kommunizieren

Es gibt zwei mögliche Szenarien für dieses Problem:

AnyConnect-Clients mit Tunnelkonfiguration für alle Netzwerke

Wenn Tunnel All Networks für AnyConnect konfiguriert ist, bedeutet dies, dass der gesamte interne und externe Datenverkehr an das AnyConnect-Headend weitergeleitet werden muss. Dies wird problematisch, wenn Sie Network Address Translation (NAT) für den öffentlichen Internetzugriff haben, da Datenverkehr von einem AnyConnect-Client, der für einen anderen AnyConnect-Client bestimmt ist, in die IP-Adresse der Schnittstelle übersetzt wird und daher die Kommunikation fehlschlägt.

Schritt 1: Überprüfen der NAT-Ausnahmekonfiguration

Um dieses Problem zu beheben, muss eine manuelle NAT-Freistellungsregel konfiguriert werden, die eine bidirektionale Kommunikation innerhalb der AnyConnect-Clients ermöglicht.

- Navigieren Sie zur NAT-Konfiguration: Configuration > Firewall > NAT Rules.

- Stellen Sie sicher, dass die NAT-Ausnahmeregelung für die richtigen Quell- (AnyConnect VPN Pool) und Zielnetzwerke (AnyConnect VPN Pool) konfiguriert ist. Überprüfen Sie außerdem, ob die richtige Haarnadelkonfiguration vorhanden ist.

Gleichwertige CLI-Konfiguration:

ASA# show run nat

nat (außen, außen) source static AnyConnectPool AnyConnectPool destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Schritt 2: Zugriffsregeln überprüfen

Stellen Sie gemäß der Konfiguration der Zugriffsregeln sicher, dass der Datenverkehr von den AnyConnect-Clients zulässig ist.

Gleichwertige CLI-Konfiguration:

access-list outside_access_in extended permit ip object AnyConnectPool-Objekt AnyConnectPool

access-group outside_access_in in Schnittstelle außerhalb

AnyConnect-Clients mit Tunnelnetzwerken, die unter Konfiguration aufgeführt sind

Bei den unten aufgeführten Tunnelnetzwerken, die für die AnyConnect-Clients konfiguriert sind, muss nur bestimmter Datenverkehr durch den VPN-Tunnel weitergeleitet werden. Wir müssen jedoch sicherstellen, dass das Headend über die richtige Konfiguration verfügt, um die Kommunikation innerhalb der AnyConnect-Clients zu ermöglichen.

Schritt 1: Überprüfen der NAT-Ausnahmekonfiguration

Bitte überprüfen Sie Schritt 1 von Punkt 1 in diesem Abschnitt.

Schritt 2: Überprüfen der Split-Tunnel-Konfiguration

Damit AnyConnect-Clients untereinander kommunizieren können, müssen die VPN-Pooladressen der Split-Tunnel-Zugriffskontrollrichtlinie (ACL) hinzugefügt werden.

- Bitte lesen Sie Schritt 1 der AnyConnect-Clients können nicht auf interne Ressourcen zugreifen.

- Vergewissern Sie sich, dass das AnyConnect VPN Pool-Netzwerk in der Split Tunnel Access Control List (ACL) aufgeführt ist.

Hinweis: Wenn es mehr als einen IP-Pool für AnyConnect-Clients gibt und eine Kommunikation zwischen den verschiedenen Pools erforderlich ist, stellen Sie sicher, dass Sie alle Pools in der ACL des Split-Tunnels hinzufügen. Fügen Sie außerdem eine NAT-Ausnahmeregelung für die erforderlichen IP-Pools hinzu.

Gleichwertige CLI-Konfiguration:

ip local pool RAVPN-Pool 192.168.1.1-192.168.1.254 Maske 255.255.255.0

tunnel-group AnyConnectTG-Typ für Remote-Zugriff

tunnel-group AnyConnectTG - allgemeine Attribute

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attribute

Gruppenalias AnyConnectTG aktivieren

Gruppenrichtlinie AnyConnectGP-Split intern

Gruppenrichtlinien AnyConnectGP-Split-Attribute

dns-server-Wert 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Split-Tunnel-Policy-TunnelSpezifiziert

split-tunnel-network-list-Wert Split-ACL

split-dns none

Split-tunnel-all-dns deaktivieren

ASA# show run access-list Split-ACL

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

Zugriffsliste Split-ACL Hinweis AnyConnect Pool-Subnetz

access-list Split-ACL standard permit 192.168.1.0 255.255.255.0

Schritt 3: Zugriffsregeln überprüfen

Stellen Sie gemäß der Konfiguration der Zugriffsregeln sicher, dass der Datenverkehr von den AnyConnect-Clients zulässig ist.

Gleichwertige CLI-Konfiguration:

access-list outside_access_in extended permit ip object AnyConnectPool-Objekt AnyConnectPool

access-group outside_access_in in Schnittstelle außerhalb

AnyConnect-Clients können keine Telefongespräche führen

In manchen Fällen müssen Telefonanrufe und Videokonferenzen über VPN eingerichtet werden.

AnyConnect-Clients können sich problemlos mit dem AnyConnect-Headend verbinden. Sie können interne und externe Ressourcen erreichen, Telefonanrufe können jedoch nicht getätigt werden.

In diesem Fall müssen wir folgende Punkte berücksichtigen:

- Netzwerktopologie für Sprache.

- Betroffene Protokolle Beispielsweise Session Initiation Protocol (SIP), Rapid Spanning Tree Protocol (RSTP) usw.

- Wie die VPN-Telefone die Verbindung mit Cisco Unified Communications Manager (CUCM) herstellen

Standardmäßig ist die Anwendungsprüfung bei ASA in der globalen Richtlinienzuordnung standardmäßig aktiviert.

In den meisten Fällen sind die VPN-Telefone nicht in der Lage, eine zuverlässige Kommunikation mit dem CUCM herzustellen, da für das AnyConnect-Headend eine Anwendungsprüfung aktiviert ist, die den Signal- und Sprachverkehr ändert.

Weitere Informationen zur Sprach- und Videoanwendung, für die Sie eine Anwendungsprüfung durchführen können, finden Sie im folgenden Dokument:

Kapitel: Überprüfung auf Sprach- und Videoprotokolle

Um zu überprüfen, ob Anwendungsdatenverkehr durch die globale Richtlinienzuordnung verworfen oder geändert wird, können Sie den Befehl show service-policy wie folgt verwenden:

ASA#show service-policy

Globale Richtlinie:

Dienstrichtlinie: global_policy

Klassenzuordnung: inspection_default

.

<Ausgabe weggelassen>

.

Inspizierung: sip , Paket 792114, lock fail 0, drop 10670, reset-drop 0, 5-min-pkt-rate 0 pkts/sec, v6-fail-close 0 sctp-drop-override 0

.

<Ausgabe weggelassen>

In diesem Fall wird der Datenverkehr durch die SIP-Inspektion verworfen.

Darüber hinaus kann die SIP-Inspektion auch IP-Adressen innerhalb der Nutzlast und nicht im IP-Header übersetzen, was zu unterschiedlichen Problemen führt. Daher wird empfohlen, sie zu deaktivieren, wenn Sie Sprachdienste über AnyConnect VPN nutzen möchten.

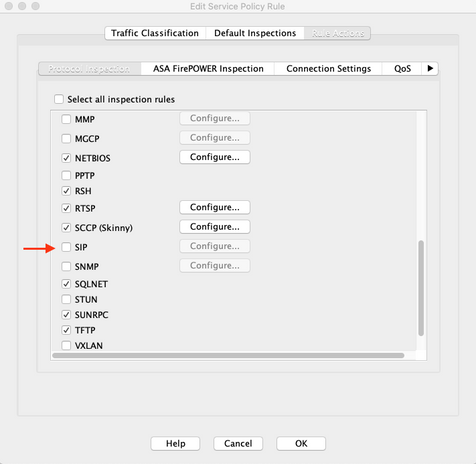

Führen Sie die folgenden Schritte aus, um die SIP-Inspektion zu deaktivieren:

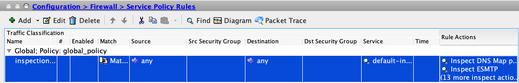

Schritt 1: Navigieren Sie zu Configuration > Firewall > Service Policy Rules.

Schritt 2: Bearbeiten Sie die Global Policy Rule (Globale Richtlinienregel) > Rule Actions (Regelaktionen).

Deaktivieren Sie das SIP-Protokollfeld.

Gleichwertige CLI-Konfiguration:

ASA# show run policy-map

!

policy-map type inspect dns pre_dns_map

Parameter

Maximale Client-Auto-Länge für Nachrichten

Nachrichtenlänge max. 512

keine TCP-Inspektion

Richtlinienzuordnung global_policy

Klassenprüfung_default

inspect dns pre_dns_map

FTP überprüfen

h323 h225 prüfen

h323 ras überprüfen

Inspektionsrausch

rtsp überprüfen

ESMTP überprüfen

SQLnet überprüfen

dünn inspizieren

inspizieren sunrpc

inspect xdmcp

Schluck inspizieren

Netbios inspizieren

inspizieren tftp

IP-Optionen überprüfen

!

Der nächste Schritt besteht darin, die SIP-Prüfung zu deaktivieren:

ASA#-Konfigurationsterminal

ASA(config)# policy-map global_policy

ASA(config-pmap)# class inspection_default

ASA(config-pmap-c)# kein Prüfungs-SIP

Stellen Sie sicher, dass die SIP-Inspektion in der globalen Richtlinienzuweisung deaktiviert ist:

ASA# show run policy-map

!

policy-map type inspect dns pre_dns_map

Parameter

Maximale Client-Auto-Länge für Nachrichten

Nachrichtenlänge max. 512

keine TCP-Inspektion

Richtlinienzuordnung global_policy

Klassenprüfung_default

inspect dns pre_dns_map

FTP überprüfen

h323 h225 prüfen

h323 ras überprüfen

Inspektionsrausch

rtsp überprüfen

ESMTP überprüfen

SQLnet überprüfen

dünn inspizieren

inspizieren sunrpc

inspect xdmcp

Netbios inspizieren

inspizieren tftp

IP-Optionen überprüfen

AnyConnect-Clients können Telefonanrufe herstellen, aber es ist kein Ton in den Anrufen vorhanden.

Wie im vorherigen Abschnitt erwähnt, ist es sehr häufig erforderlich, dass AnyConnect-Clients Telefonanrufe tätigen, wenn sie mit dem VPN verbunden sind. In einigen Fällen kann der Anruf zwar getätigt werden, doch kann es bei den Kunden zu Audioproblemen kommen. Dies gilt für die folgenden Szenarien:

- Kein Ton während des Anrufs zwischen einem AnyConnect-Client und einer externen Nummer.

- Kein Audio bei einem Anruf zwischen einem AnyConnect Client und einem anderen AnyConnect Client.

Um dieses Problem zu beheben, können Sie die folgenden Schritte überprüfen:

Schritt 1: Überprüfen der Split-Tunnel-Konfiguration

- Navigieren Sie zu dem Verbindungsprofil, mit dem Benutzer verbunden sind: Konfiguration > Remotezugriff-VPN > Netzwerkzugriff (Client) > AnyConnect-Verbindungsprofil > Profil auswählen.

- Navigieren Sie zu der Gruppenrichtlinie, die diesem Profil zugewiesen ist: Gruppenrichtlinie > Verwalten > Bearbeiten > Erweitert > Tunneling aufteilen.

- Überprüfen Sie die Split Tunnel-Konfiguration.

- Überprüfen Sie die Konfiguration der Zugriffskontrollliste (ACL), wenn diese als unten aufgeführtes Tunneling-Netzwerk konfiguriert ist.

Navigieren Sie im gleichen Fenster zu Verwalten > Wählen Sie Zugriffsliste > Zugriffsliste für geteilten Tunnel bearbeiten aus.

Stellen Sie sicher, dass die Sprachserver und die Netzwerke des AnyConnect IP-Pools in der Zugriffskontrollliste für Split-Tunnel (ACL) aufgeführt sind.

Gleichwertige CLI-Konfiguration:

tunnel-group AnyConnectTG-Typ für Remote-Zugriff

tunnel-group AnyConnectTG - allgemeine Attribute

default-group-policy AnyConnectGP-Split

tunnel-group AnyConnectTG webvpn-attribute

Gruppenalias AnyConnectTG aktivieren

Gruppenrichtlinie AnyConnectGP-Split intern

Gruppenrichtlinien AnyConnectGP-Split-Attribute

dns-server-Wert 10.0.1.1

vpn-tunnel-protocol ikev2 ssl-client

Split-Tunnel-Policy-TunnelSpezifiziert

split-tunnel-network-list-Wert Split-ACL

split-dns none

Split-tunnel-all-dns deaktivieren

access-list Split-ACL standard permit 10.28.28.0 255.255.255.0

access-list Split-ACL remark Internal Network1

access-list Split-ACL standard permit 10.0.1.0 255.255.255.0

access-list Split-ACL remark Internal Network2

access-list Split-ACL standard permit 10.0.2.0 255.255.255.0

access-list Split-ACL remark Internal Network3

access-list Split-ACL standard permit 10.0.3.0 255.255.255.0

Zugriffsliste Split-ACL Hinweis AnyConnect Pool-Subnetz

access-list Split-ACL standard permit 192.168.1.0 255.255.255.0

Zugriffsliste Split-ACL Hinweis Voice Server Subnet

access-list Split-ACL standard permit 10.1.100.0 255.255.255.240

Schritt 2: Überprüfen der NAT-Ausnahmekonfiguration

NAT-Ausnahmeregeln müssen konfiguriert werden, um den Datenverkehr vom AnyConnect VPN-Netzwerk zum Voice Server-Netzwerk auszunehmen und eine bidirektionale Kommunikation innerhalb der AnyConnect-Clients zu ermöglichen.

- Navigieren Sie zur NAT-Konfiguration: Configuration > Firewall > NAT Rules.

Vergewissern Sie sich, dass die NAT-Ausnahmeregelung für die richtigen Quell- (Voice Server) und Zielnetzwerke (AnyConnect VPN Pool) konfiguriert ist, und dass die Hairpin-NAT-Regel für die Kommunikation zwischen AnyConnect Client und AnyConnect Client vorhanden ist. Prüfen Sie außerdem, ob die richtige Konfiguration der Eingangs- und Ausgangsschnittstellen für jede Regel im Netzwerkdesign vorhanden ist.

Gleichwertige CLI-Konfiguration:

nat (inside,outside) source static INTERNAL_NETWORKS INTERNAL_NETWORKS destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

nat (inside,outside) source static VoiceServers VoiceServers destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

nat (außen, außen) source static AnyConnectPool AnyConnectPool destination static AnyConnectPool AnyConnectPool no-proxy-arp route-lookup

Schritt 3: Vergewissern Sie sich, dass die SIP-Inspektion deaktiviert ist.

Lesen Sie den vorherigen Abschnitt AnyConnect Clients Cannot Establish Phone Calls (Telefonanrufe können nicht eingerichtet werden), um zu erfahren, wie Sie die SIP-Inspektion deaktivieren.

Schritt 4: Zugriffsregeln überprüfen

Stellen Sie gemäß der Konfiguration der Zugriffsregeln sicher, dass der Datenverkehr von den AnyConnect-Clients die Voice-Server und die beteiligten Netzwerke erreicht.

Gleichwertige CLI-Konfiguration:

access-list outside_access_in extended permit ip object AnyConnectPool-Objekt AnyConnectPool

access-list outside_access_in extended permit ip object AnyConnectPool-Objektgruppe VoiceServers

access-group outside_access_in in Schnittstelle außerhalb

Zugehörige Informationen

- Weitere Unterstützung erhalten Sie beim TAC. Ein gültiger Support-Vertrag ist erforderlich: Cisco Worldwide Support Contacts

- Besuchen Sie auch die Cisco VPN Community hier.

Revisionsverlauf

| Überarbeitung | Veröffentlichungsdatum | Kommentare |

|---|---|---|

1.0 |

03-Apr-2023 |

Erstveröffentlichung |

Beiträge von Cisco Ingenieuren

- Fernando Gerardo Jimenez AvendañoCisco TAC Engineer

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback