Analyse des AMP-Diagnosepakets für hohe CPU-Auslastung

Download-Optionen

-

ePub (1.0 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument werden die Schritte zur Analyse eines Diagnosepakets von Advanced Malware Protection (AMP) für Endgeräte Public Cloud auf Windows-Geräten beschrieben, um eine Fehlerbehebung bei hoher CPU-Auslastung zu ermöglichen.

Verfasst von Luis Velazquez und herausgegeben von Yeraldin Sánchez, Cisco TAC Engineers.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Zugriff auf die AMP-Konsole

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- AMP für Endgeräte Konsole 5.4.2020204

- Windows-Betriebssystemgeräte

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Fehlerbehebung

Dieser Abschnitt enthält Informationen zur Fehlerbehebung in Ihrer Konfiguration.

Überprüfen Sie, ob ein anderer Virenschutz auf dem Computer installiert ist

Wenn eine andere Antivirus-Software (Antivirus) installiert ist, stellen Sie sicher, dass der Hauptprozess der Virenschutzfunktion in der Richtlinienkonfiguration ausgeschlossen ist.

Tipp: Verwenden Sie die von Cisco verwalteten Ausschlüsse, wenn die verwendete Software in der Liste enthalten ist. Denken Sie daran, dass diese Ausschlüsse neuen Versionen einer Anwendung hinzugefügt werden können.

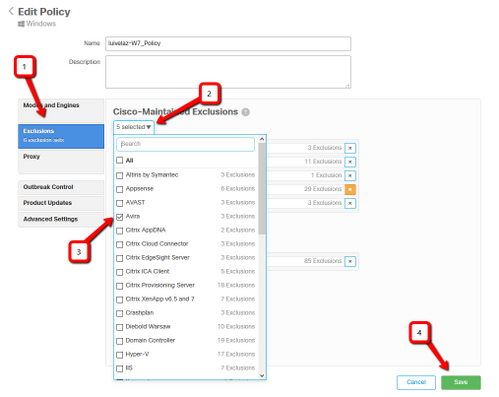

Um die Listen anzuzeigen, die im von Cisco verwalteten Ausschlussbereich verfügbar sind, navigieren Sie zu Management > Policies > Edit > Exclusions > Cisco Maintained Exclusions.

Wählen Sie die Geräte aus, die Ihr Endgerät benötigt, entsprechend der aktuell auf dem Computer installierten Software. Speichern Sie dann die Richtlinie, wie im Bild gezeigt.

Ermitteln Sie, ob die hohe CPU bei Verwendung einer bestimmten Anwendung auftritt.

Identifizieren Sie, ob das Problem auftritt, während eine oder mehrere Anwendungen ausgeführt werden, wenn Sie das Problem replizieren können, um potenzielle Ausschlüsse zu identifizieren.

Sammeln Sie Diagnosepaket zur Analyse

Debug-Protokollebene aktivieren

Um ein nützliches Diagnosepaket zu erfassen, muss die Debug-Protokollstufe aktiviert sein.

Debugebene im Endpunkt

Wenn Sie das Problem replizieren können und Zugriff auf den Endpunkt haben, ist die folgende Vorgehensweise die beste, um das Diagnosepaket zu erfassen:

- AMP-GUI öffnen

- Navigieren Sie zu Einstellungen.

- Navigieren Sie zum unteren Rand der AMP-GUI, und öffnen Sie die Cisco AMP Connector-Einstellungen.

- Klicken Sie auf Debug-Protokollierung aktivieren.

- Der Debug-Protokollierungsstatus muss in Started (Gestartet) geändert werden. Diese Prozedur aktiviert die Debugging-Stufe bis zum nächsten Richtlinienheartbeat (standardmäßig 15 Minuten).

Debugebene in der Richtlinie

Wenn Sie keinen Zugriff auf den Endpunkt haben oder das Problem nicht konsistent reproduziert werden kann, muss die Debug-Protokollebene in der Richtlinie aktiviert sein.

Um die Debug-Protokollstufe durch Richtlinien zu aktivieren, navigieren Sie zu Management > Policies > Edit > Advanced Settings > Connector Log Level and Management > Policies > Edit > Advanced Settings > Tray Log Level, wählen Sie Debug (Debuggen) aus, und speichern Sie die Richtlinie, wie im Bild gezeigt.

Vorsicht: Wenn der Debug-Modus aus der Richtlinie aktiviert ist, erhalten alle Endpunkte diese Änderung.

Hinweis: Synchronisieren Sie die Richtlinie des Endpunkts, um sicherzustellen, dass die Debugging-Stufe angewendet wird, oder warten Sie auf das Heartbeat-Intervall, standardmäßig ist es 15 Minuten.

Reproduzieren Sie das Problem, und sammeln Sie ein Diagnosepaket.

Wenn die Debugging-Ebene konfiguriert ist, warten Sie, bis der Status der High CPU auf dem System auftritt, oder reproduzieren Sie manuell die zuvor identifizierten Bedingungen, und sammeln Sie dann das Diagnosepaket.

Um das Paket zu sammeln, navigieren Sie zu C:\Program Files\Cisco\AMP\X.X.X (wobei X.X.X die neueste auf dem System installierte AMP-Version ist) und führen Sie die Anwendung ipsupporttool.exe aus. Dieser Vorgang erstellt eine .7z-Datei auf dem Desktop mit dem Namen CiscoAMP_Support_Tool_%date%.7z.

Hinweis: Connector Version 6.2.3 und höher kann ein Paket remote anfordern, zu Management > Computers navigieren, den Endpunktdatensatz erweitern und die Option Diagnose verwenden.

Hinweis: Das Diagnosepaket kann auch über eine CMD-Eingabeaufforderung mit dem folgenden Befehl ausgeführt werden: "C:\Program Files\Cisco\AMP\X.X.X\ipsupporttool.exe", oder "C:\Program Files\Cisco\AMP\X.X.X\ipsupporttool.exe" -oder "X:\Folder\I\Can\Get\To", wobei X.X.X die neueste installierte AMP-Version ist, kann der zweite Befehl verwendet werden, um den Ausgabeordner für die 7z-Datei auszuwählen.

Analyse durchführen

Eine Diagnosedatei kann auf zwei Arten analysiert werden:

- Diag_Analyzer.exe

- Amphandlecount1

Diag_Analyzer.exe

Schritt 1: Laden Sie die Anwendung hier herunter.

Schritt 2: Auf der GitHub-Seite gibt es eine README-Datei mit weiteren Anweisungen zur Verwendung.

Schritt 3: Kopieren Sie die Diagnosedatei CiscoAMP_Support_Tool_%date%.7z in denselben Ordner wie Diag_Analyzer.exe.

Schritt 4: Ausführen der Anwendung Diag_Analyzer.exe.

Schritt 5: Bestätigen Sie in der neuen Eingabeaufforderung, ob Sie die Ausschlüsse von der Richtlinie mit einem Y oder einem N erhalten möchten.

Schritt 6: Das Skriptergebnis enthält:

- Top 10 Prozesse

- Top 10 Dateien

- Top 10-Erweiterungen

- Top 100 Pfade

- Alle Dateien

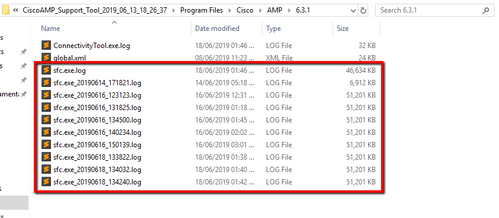

Hinweis: Diag_Analyzer.exe überprüft die mitgelieferte AMP-Diagnosedatei auf Dateien von sfc.exe.log. erstellt dann ein neues Verzeichnis mit dem Namen der Diagnosedatei und speichert die Protokolldateien außerhalb der 0,7 z, im übergeordneten Verzeichnis der Diagnosedatei. Anschließend analysiert es die Protokolle und bestimmt die 10 wichtigsten Prozesse, Dateien, Erweiterungen und Pfade. Schließlich werden Informationen an den Bildschirm und auch an eine {Diagnostic}-summary.txt-Datei ausgegeben.

Amphandlecount1

Schritt 1: Laden Sie das Skript amphandlecounts.txt unten in diesem Community-Beitrag Prüfen Sie die geprüften Dateien von AMP.

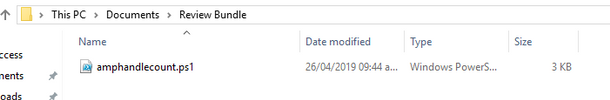

Schritt 2: Um das Skript in Windows auszuführen, benennen Sie es in amphandlecount.ps1 um.

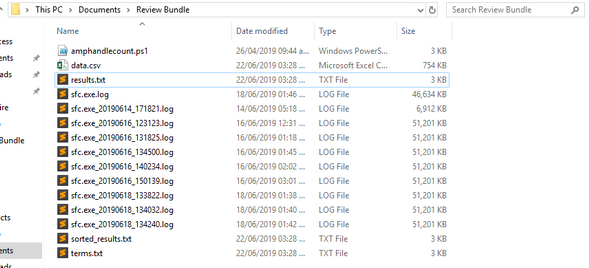

Schritt 3: Kopieren Sie die Datei amphandlecount.ps1 in einen eigenen Ordner.

Schritt 4: Entpacken Sie die CiscoAMP_Support_Tool_%date%.7z-Datei, und identifizieren Sie die sfc.log-Dateien im Pfad. CiscoAMP_Support_Tool_2019_06_13_18_26_37\Programm Files\Cisco\AMP\X.X.X .

Schritt 5: Kopieren Sie die Dateien von sfc.log in den Ordner amphandlecount.ps1.

Schritt 6: Führen Sie amphandlecount.ps1 mit PowerShell aus, dann wird ein Fenster geöffnet, und abhängig von der Ausführungsrichtlinie des Endpunkts kann die Berechtigung zum Ausführen angefordert werden.

Tipp: Um die Ausführungsrichtlinie zu ändern, öffnen Sie eine Windows PowerShell, und verwenden Sie die folgenden Befehle:

Legen Sie die Richtlinie so fest, dass uneingeschränkter Ausführungszugriff zulässig ist - Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy Unrestricted

Legen Sie die Richtlinie fest, um den Ausführungszugriff zu beschränken - Set-ExecutionPolicy -Scope CurrentUser -ExecutionPolicy Restricted

Schritt 7: Warten Sie, bis die PowerShell abgeschlossen ist (es kann einige Zeit dauern, je nachdem, wie viele sfc.log sich im Ordner befinden), nachdem die PowerShell abgeschlossen ist, werden vier Dateien im Ordner erstellt:

- data.csv

- results.txt

- sorted_results.txt

- terms.txt

Schritt 8: Die vier neuen Dateien enthalten das Ergebnis der Analyse:

- data.csv: enthält den vollständigen Pfad der gescannten Dateien und den Vater-Prozess, der die Datei erstellt/geändert/verschoben hat.

- results.txt: Enthält die Liste der Prozesse, die von AMP gescannt werden.

- sorted_results.txt: enthält die Liste der Prozesse, die von AMP mit dem am meisten gescannten Prozess gescannt werden.

- terms.txt: Enthält den Namen der von AMP gescannten Prozesse

Schritt 9: Filtern Sie den Prozessnamen mit hohen Zählungen aus der sorted_results.txt in der Datei data.csv, um den übergeordneten Prozess mit seinem vollständigen Pfad zu identifizieren, und fügen Sie dann der Richtlinie in einer benutzerdefinierten Liste einen Ausschluss hinzu, wenn er vertrauenswürdig ist.

Zu schauende Prozesse:

- Strg + F auf "data.csv" und Suche

- Pfad der von AMP gescannten Datei

- Pfad des übergeordneten Prozesses, der die Datei kopiert/verschoben/geändert hat

Hinweis: Hinweis: In der Regel ist der Ausschluss der Typ "Prozess: Dateiprüfung" mit "Untergeordnete Prozesse beinhalten" für den übergeordneten Prozess, der die Prüfungen abruft:

Hinweis: Hier finden Sie weitere Informationen zu Best Practices für die Erstellung von Ausschlüssen.

Tune-Ausschlüsse

Nachdem die Prozesse oder Pfade identifiziert wurden, können Sie sie der Ausschlussliste hinzufügen, die mit der auf den Endpunkt angewendeten Richtlinie verknüpft ist. Navigieren Sie zu Management > Exclusions > Exclusion name > Edit (Verwaltung > Ausschlüsse > Ausschlussname > Bearbeiten), wie im Bild gezeigt.

Senden Sie das Paket zur Analyse an das TAC

ATS TAC kann bei der Fehlerbehebung in diesen Szenarien helfen. Falls dies der Fall ist, geben Sie bei der Erstellung des Falls die nächsten Informationen an:

-

Wann beginnt dieses Problem?

-

Gibt es irgendwelche Änderungen in letzter Zeit?

-

Tritt das Problem bei einer bestimmten Anwendung auf?

-

Wenn ja, welche Anwendung?

-

-

Gibt es andere Virenschutzprogramme auf dem System?

- Wenn ja, welche Antivirensoftware?

- Sammeln Sie ein Debug-Paket, während das Problem reproduziert wird:

Beiträge von Cisco Ingenieuren

- Luis VelazquezCisco TAC-Techniker

- Edited by Yeraldin SanchezCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback