Einleitung

In diesem Dokument wird das Verfahren zur Migration der Cisco Adaptive Security Appliance (ASA) auf Cisco FirePOWER beschrieben.

Beitrag von Ricardo Vera, Cisco TAC Engineer.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse der Cisco Firewalls Threat Defense (FTD) und Adaptive Security Appliance (ASA) verfügen.

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Windows PC mit FirePOWER Migration Tool (FMT) v3.0.1

- Adaptive Security Appliance (ASA) v9.16.1

- Secure Firewall Management Center (FMCv) v7.0.1

- Secure Firewall Threat Defense Virtual (FTDv) v7.0.1

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle verstehen.

Hintergrundinformationen

Spezifische Anforderungen für dieses Dokument:

- Cisco Adaptive Security Appliance (ASA) Version 8.4 oder höher

- Secure Firewall Management Center (FMCv) Version 6.2.3 oder höher

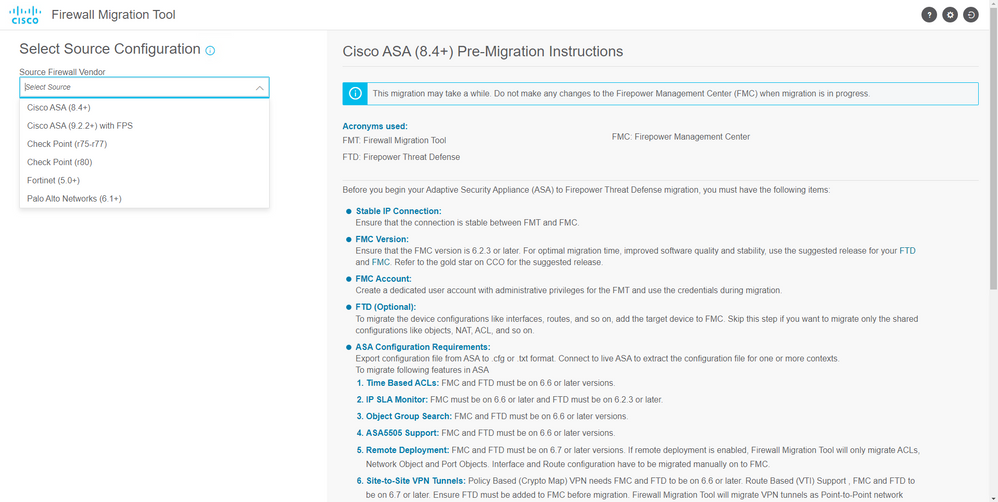

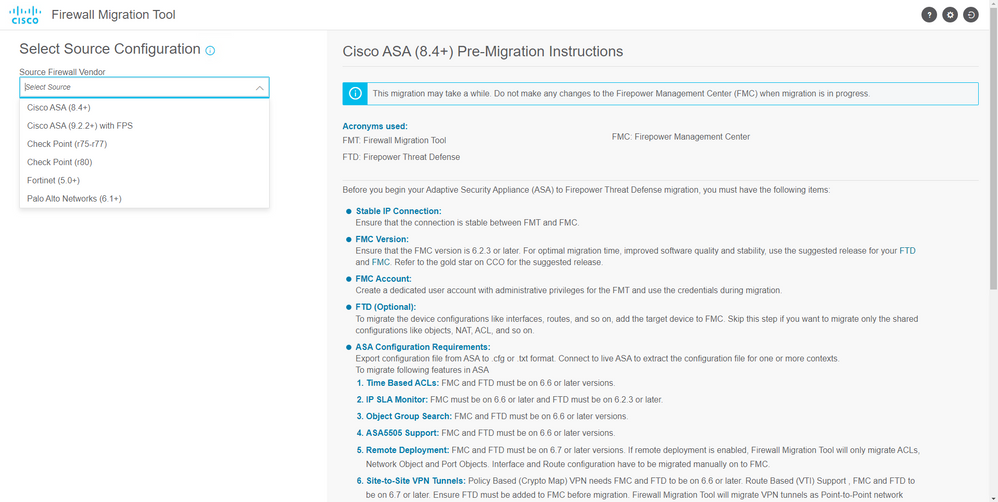

Das Firewall Migration-Tool unterstützt diese Liste von Geräten:

- Cisco ASA (8,4+)

- Cisco ASA (9.2.2+) mit FPS

- Prüfpunkt (r75-r77)

- Prüfpunkt (r80)

- Fortinet (5,0+)

- Palo Alto Networks (6.1+)

Bevor Sie mit der Migration fortfahren, beachten Sie bitte die Richtlinien und Einschränkungen für das Firewall Migration Tool.

Konfigurieren

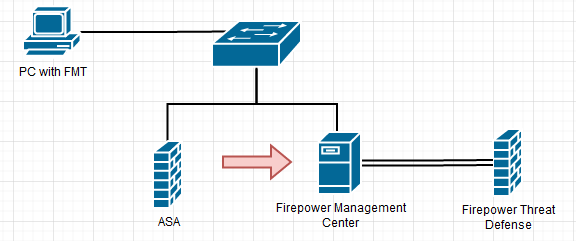

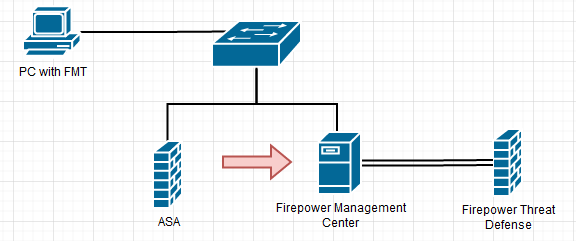

Netzwerkdiagramm

Konfigurationsschritte

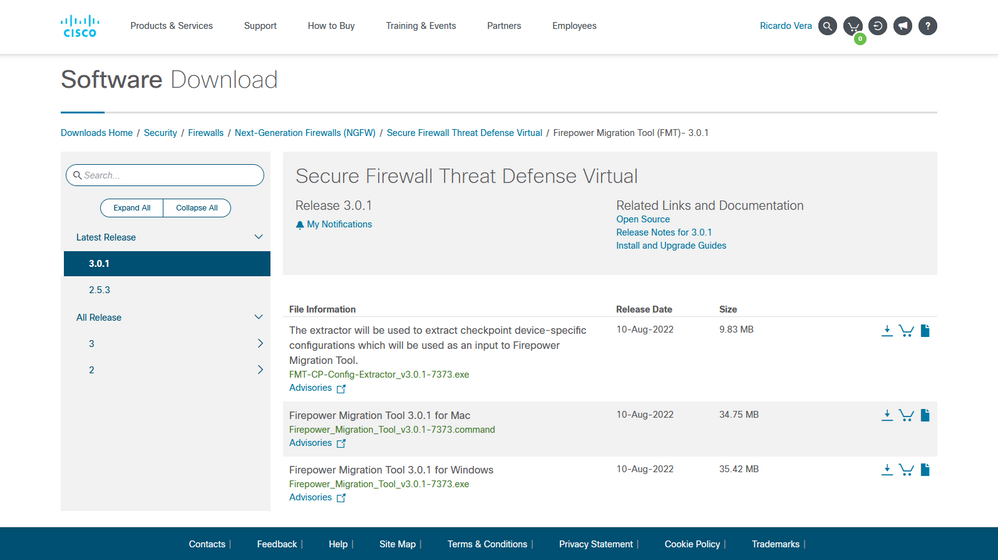

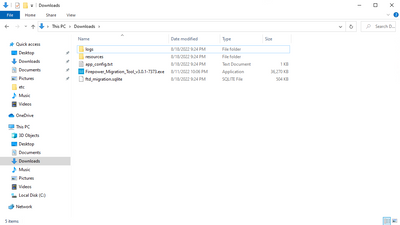

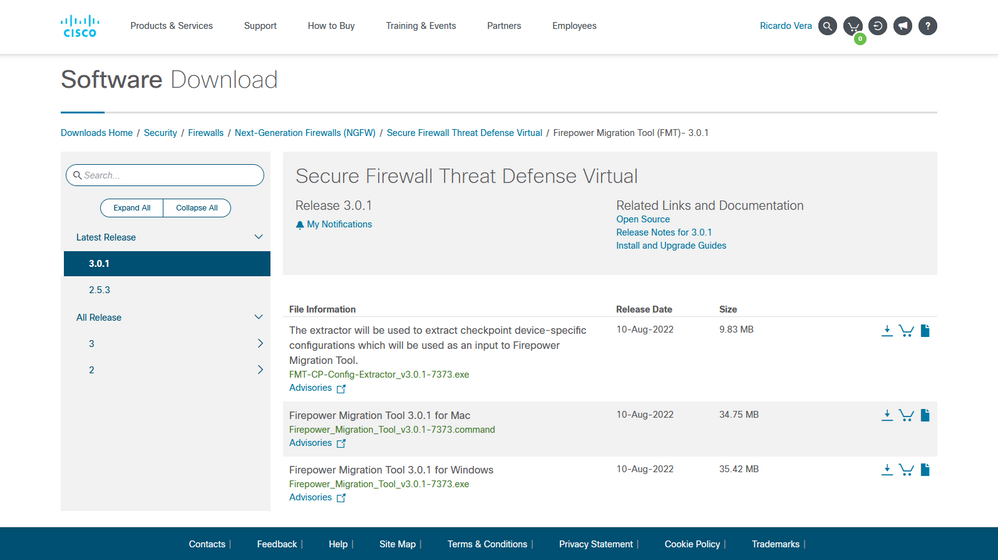

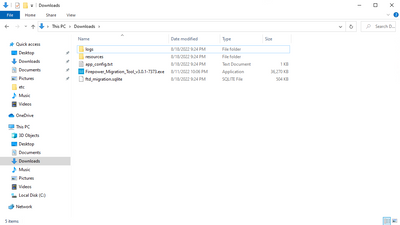

- Laden Sie das neueste FirePOWER Migration Tool von Cisco Software Central herunter:

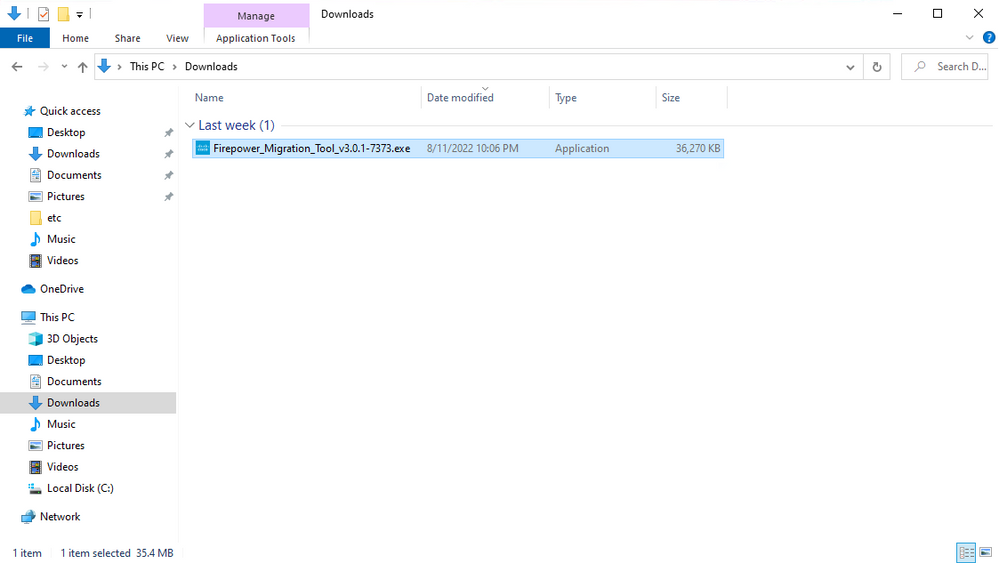

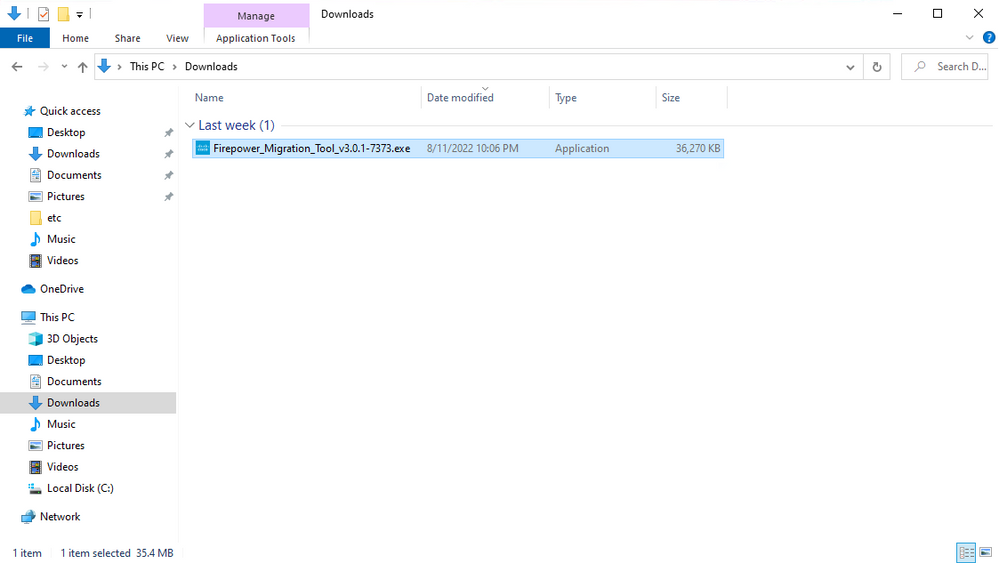

- Klicken Sie auf die Datei, die Sie zuvor auf Ihren Computer heruntergeladen haben.

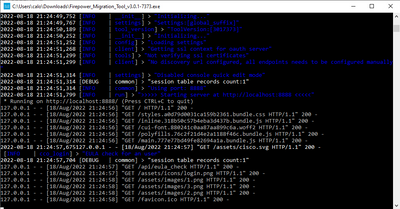

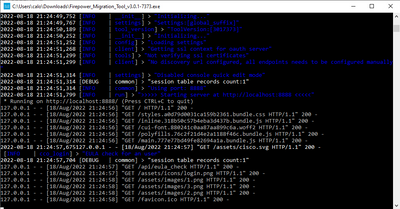

Anmerkung: Das Programm wird automatisch geöffnet, und eine Konsole generiert automatisch Inhalte für das Verzeichnis, in dem Sie die Datei ausgeführt haben.

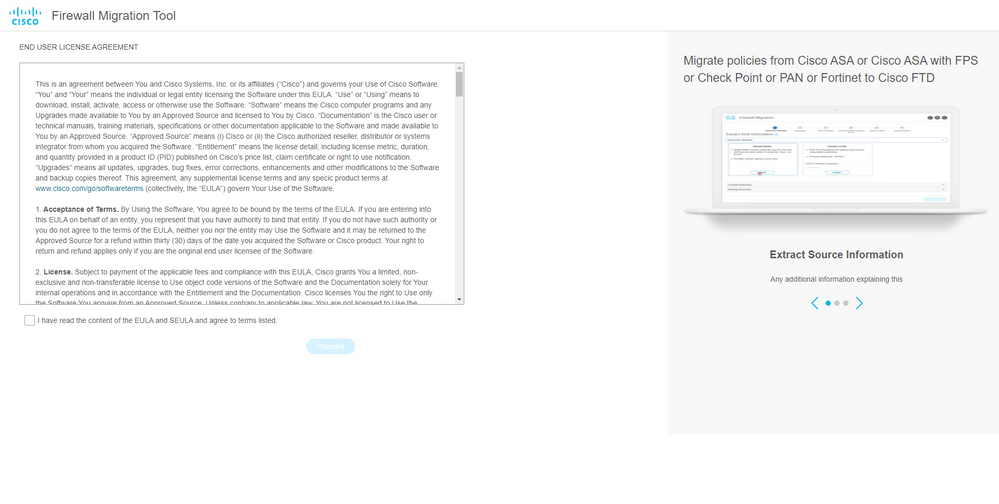

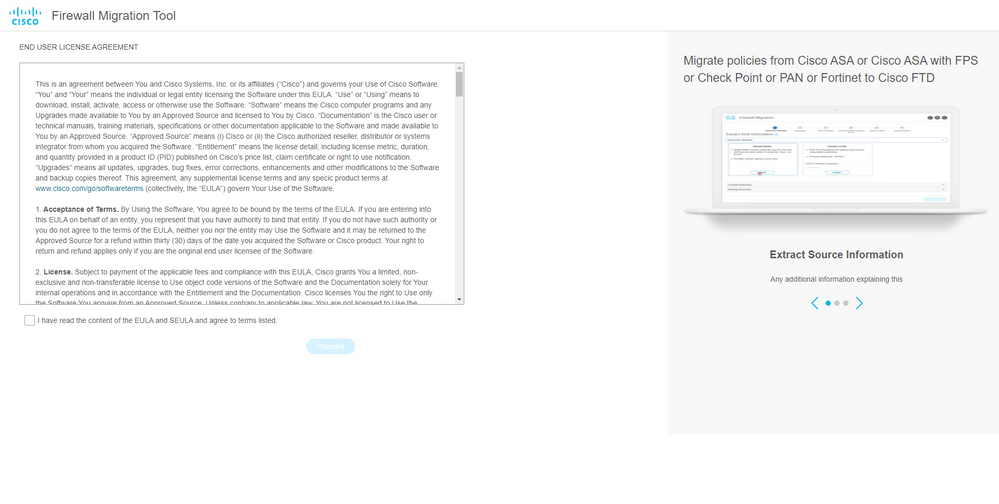

- Nachdem Sie das Programm ausgeführt haben, wird ein Webbrowser geöffnet, in dem die Endbenutzer-Lizenzvereinbarung angezeigt wird.

- Aktivieren Sie das Kontrollkästchen, um die Geschäftsbedingungen zu akzeptieren.

- Klicken Sie auf Fortfahren.

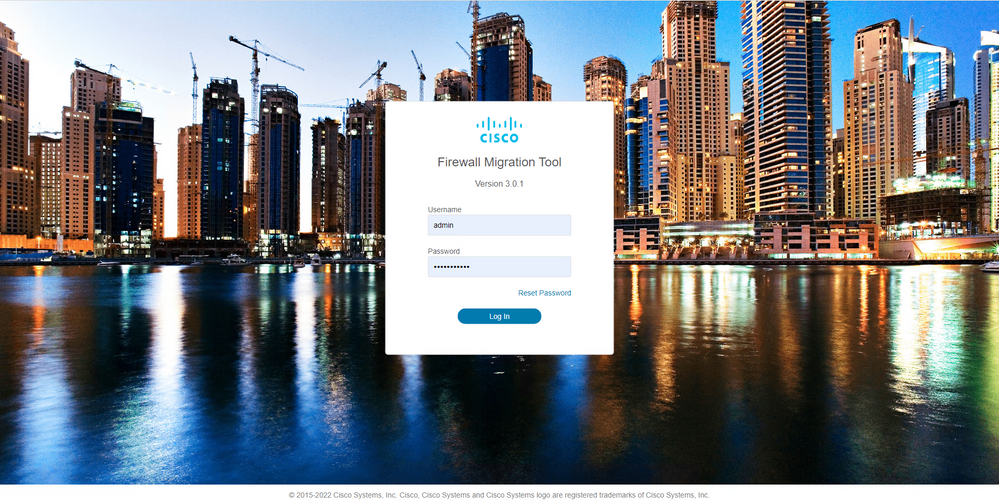

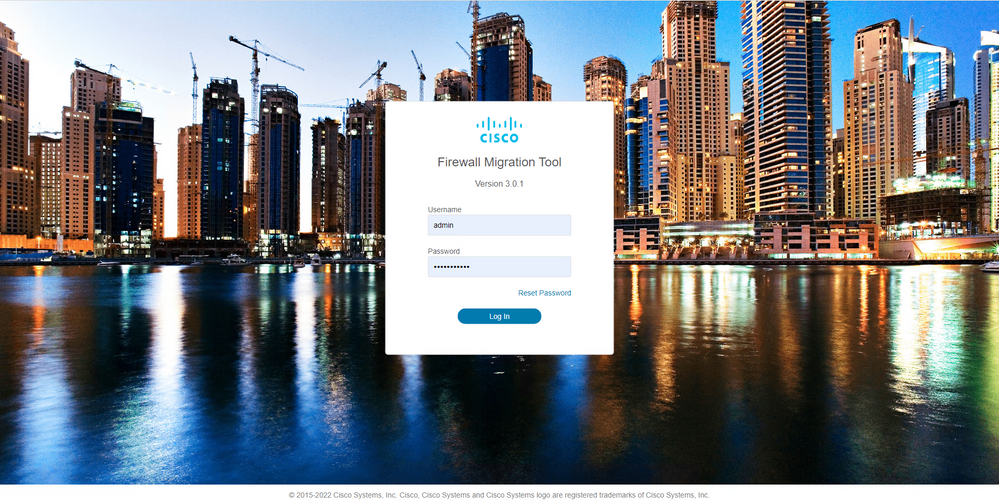

- Melden Sie sich beim Migrations-Tool an.

- Sie können sich entweder mit dem CCO-Konto oder mit dem lokalen Standardkonto anmelden.

- Die lokalen Standardkontoanmeldeinformationen sind:

admin/Admin123

- Wählen Sie die zu migrierende Quell-Firewall aus.

- In diesem Beispiel wird die Cisco ASA (8.4+) als Quelle verwendet.

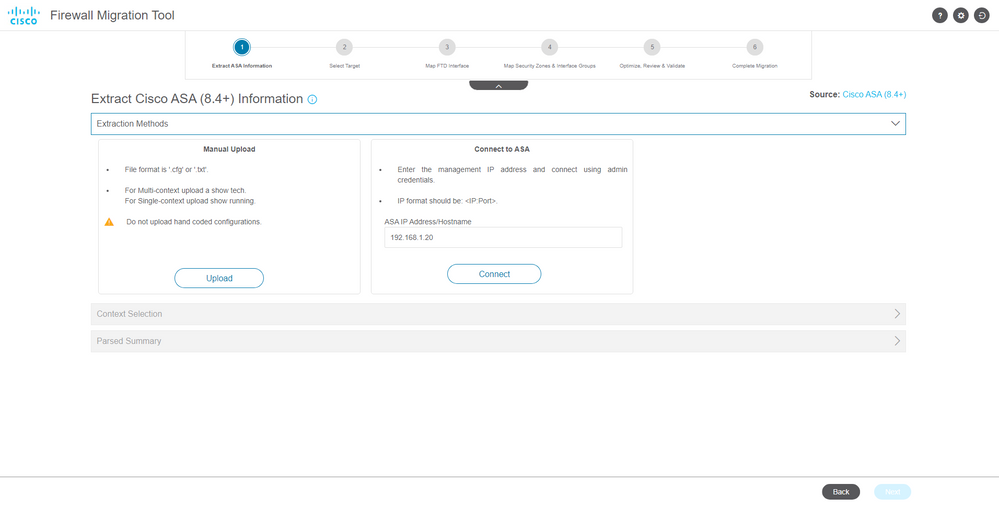

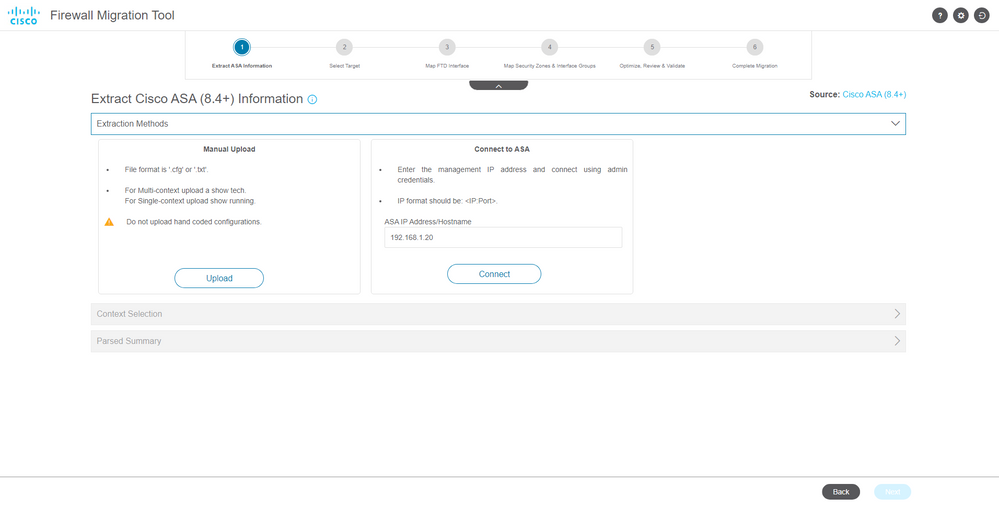

- Wählen Sie die Extraktionsmethode aus, mit der die Konfiguration abgerufen werden soll.

- Beim manuellen Hochladen müssen Sie die

Running Config Datei der ASA im Format ".cfg" oder ".txt".

- Stellen Sie eine Verbindung zur ASA her, um Konfigurationen direkt aus der Firewall zu extrahieren.

Anmerkung: In diesem Beispiel stellen Sie eine direkte Verbindung zur ASA her.

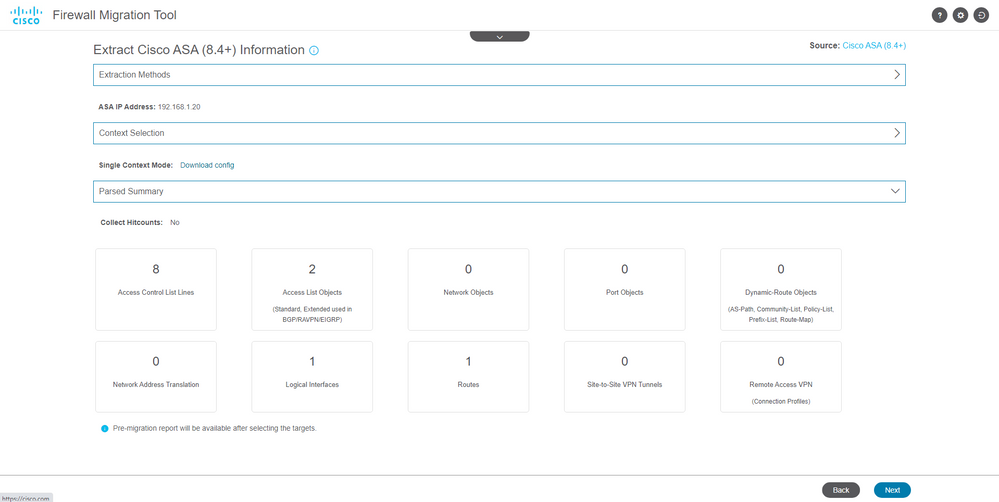

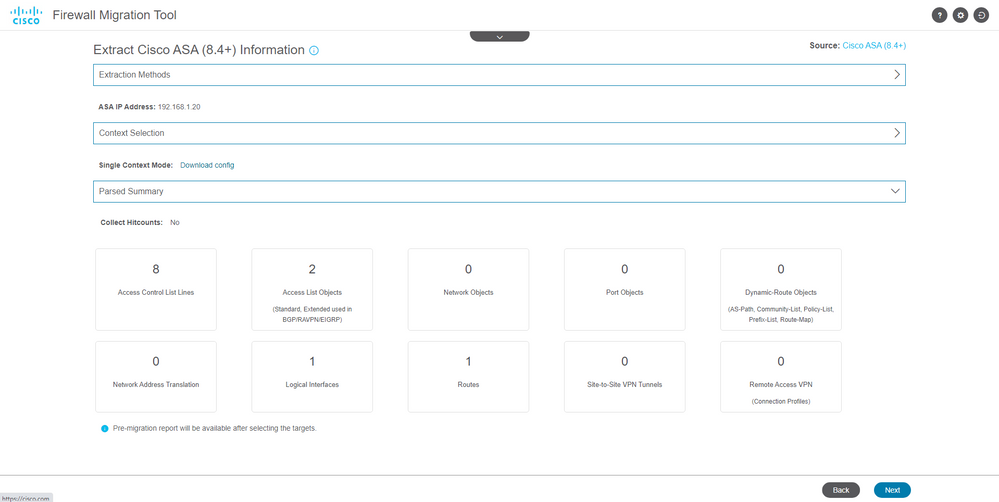

- Eine Zusammenfassung der auf der Firewall gefundenen Konfiguration wird als Dashboard angezeigt. Klicken Sie auf "Weiter".

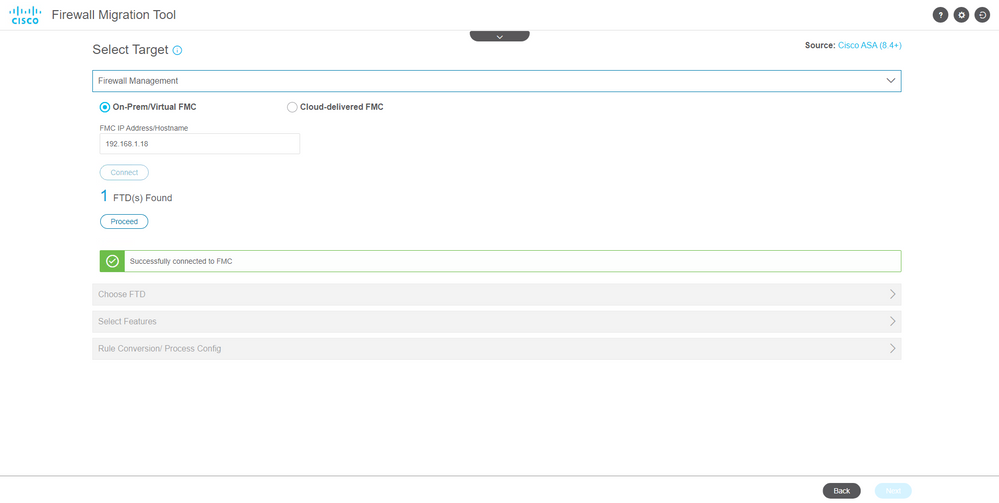

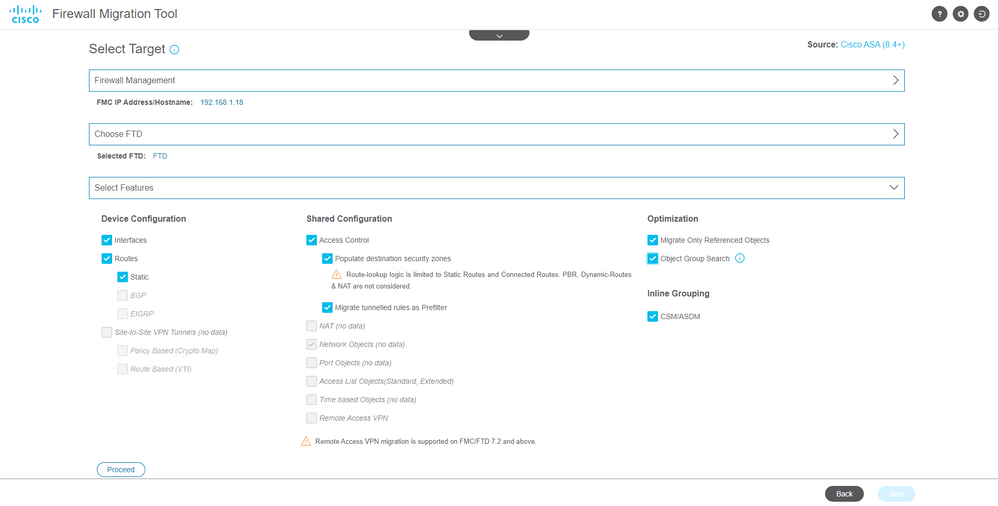

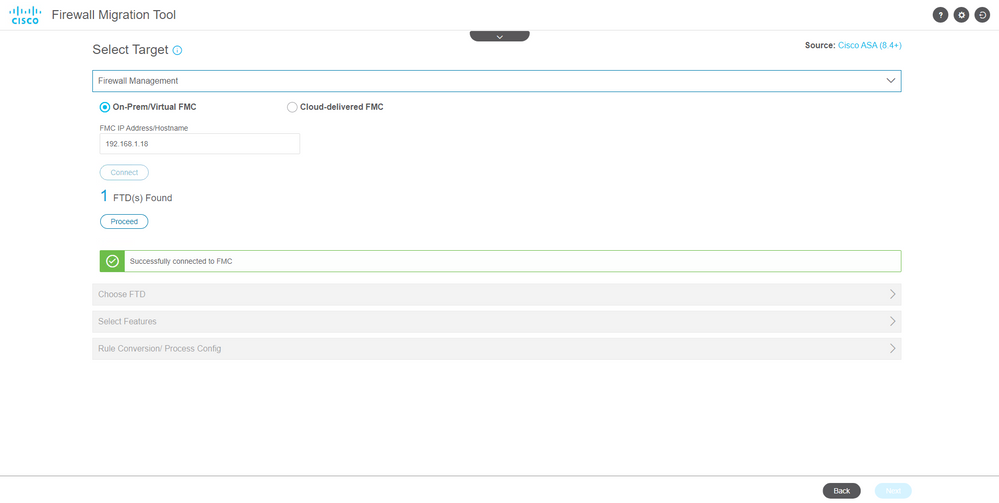

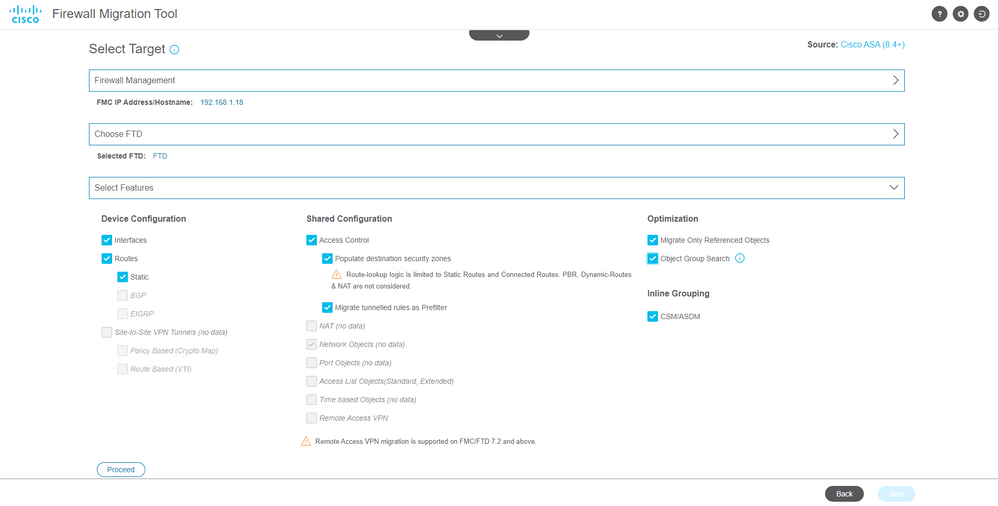

- Wählen Sie das Ziel-FMC aus, das für die Migration verwendet werden soll.

- Geben Sie die IP des FMC an.

- Es öffnet ein Popup-Fenster, in dem Sie zur Eingabe der Anmeldeinformationen des FMC aufgefordert werden.

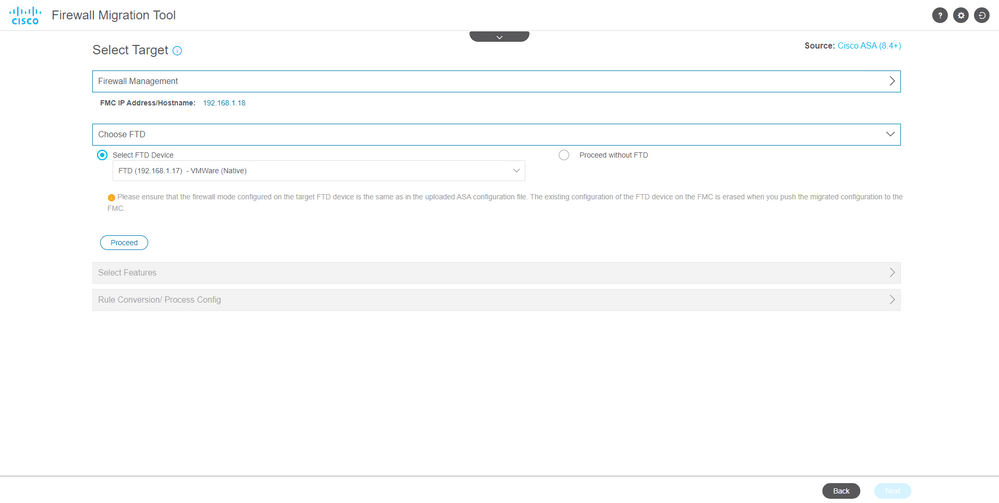

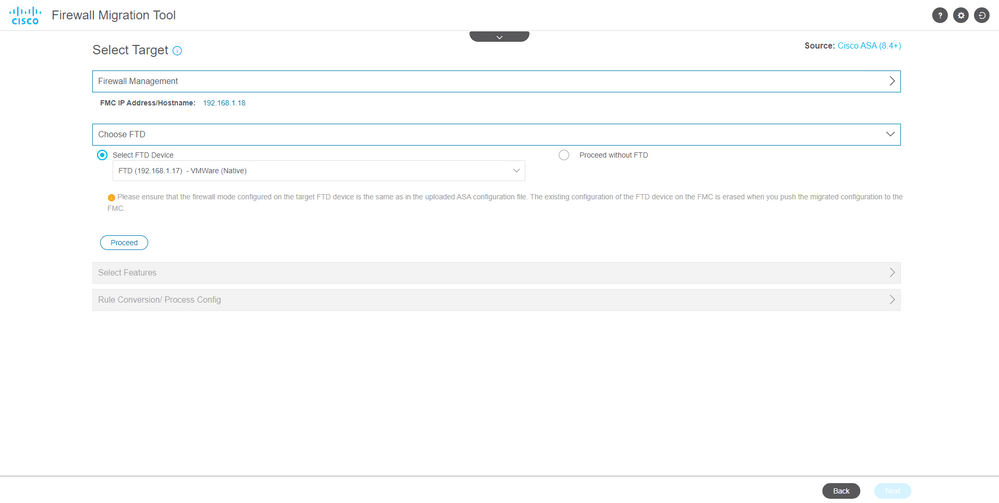

- (Optional) Wählen Sie die FTD-Zielnummer aus, die Sie verwenden möchten.

- Wenn Sie zu einem FTD migrieren möchten, wählen Sie das FTD aus, das Sie verwenden möchten.

- Wenn Sie kein FTD verwenden möchten, können Sie das Kontrollkästchen aktivieren.

Proceed without FTD

- Wählen Sie die Konfigurationen aus, die migriert werden sollen. Die Optionen werden in den Screenshots angezeigt.

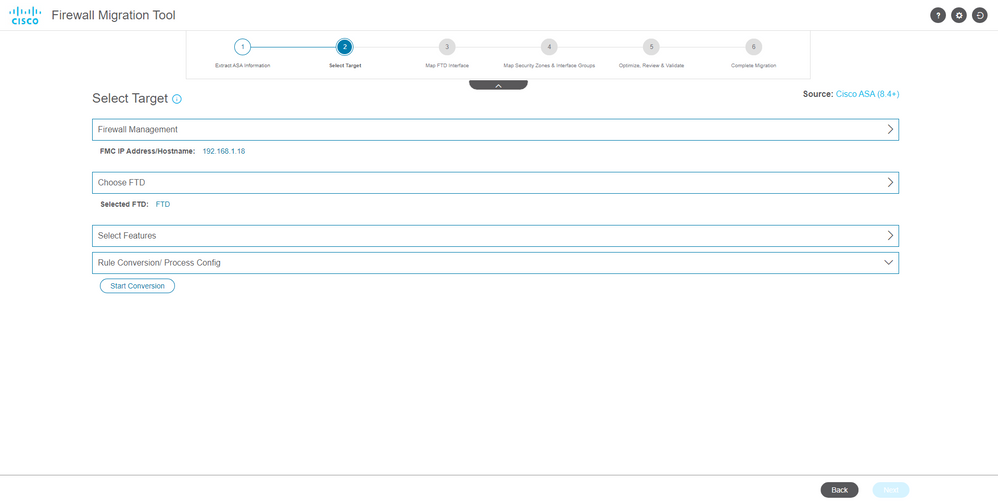

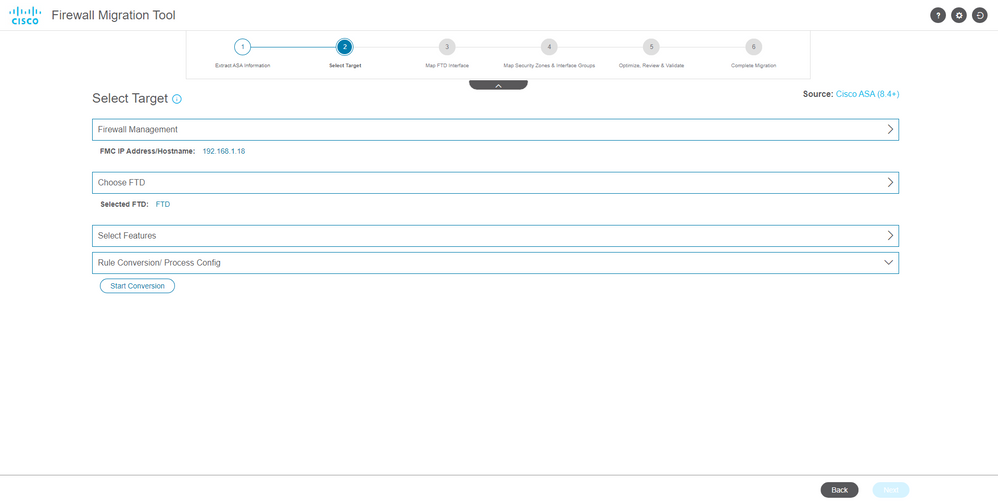

- Starten Sie die Umwandlung der Konfigurationen von ASA in FTD.

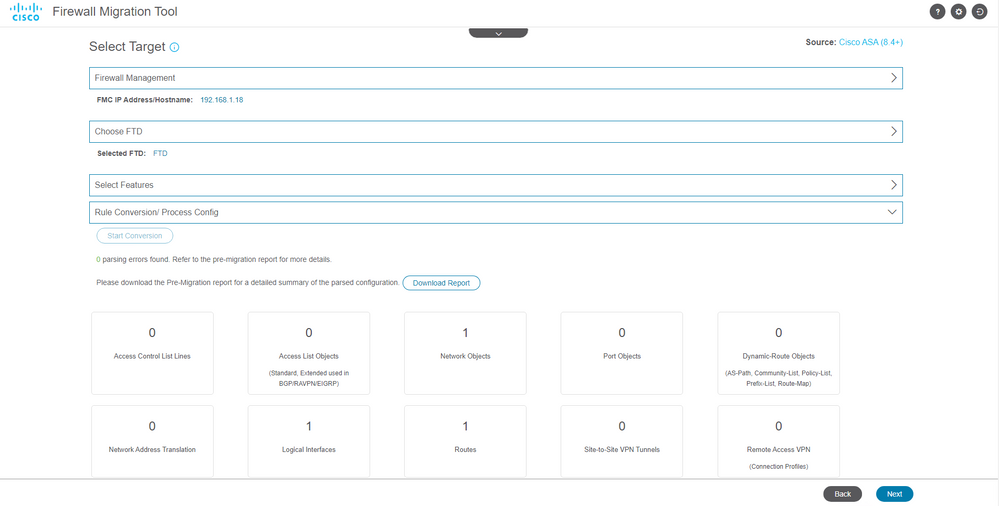

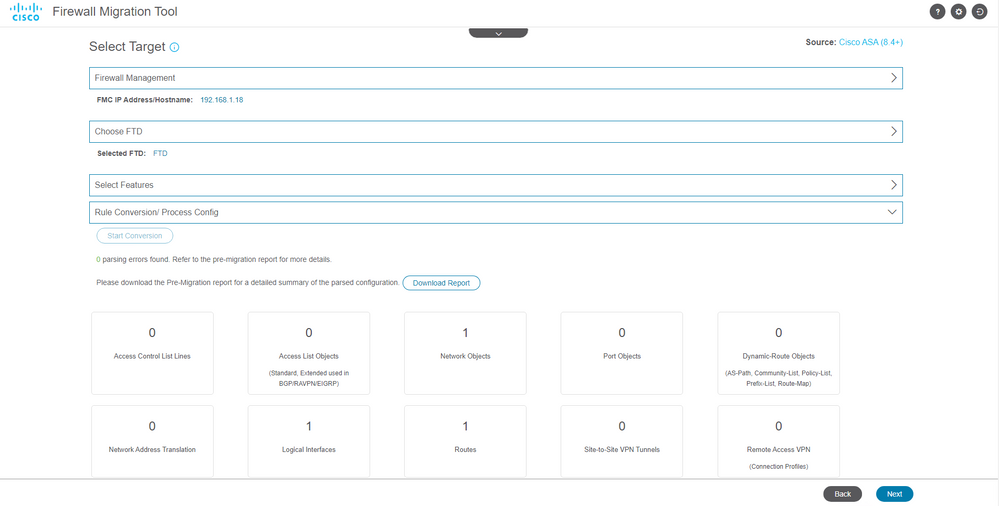

- Nach Abschluss der Konvertierung wird ein Dashboard mit der Zusammenfassung der zu migrierenden Objekte angezeigt (auf Kompatibilität beschränkt).

- Optional können Sie auf

Download Report um eine Zusammenfassung der zu migrierenden Konfigurationen zu erhalten.

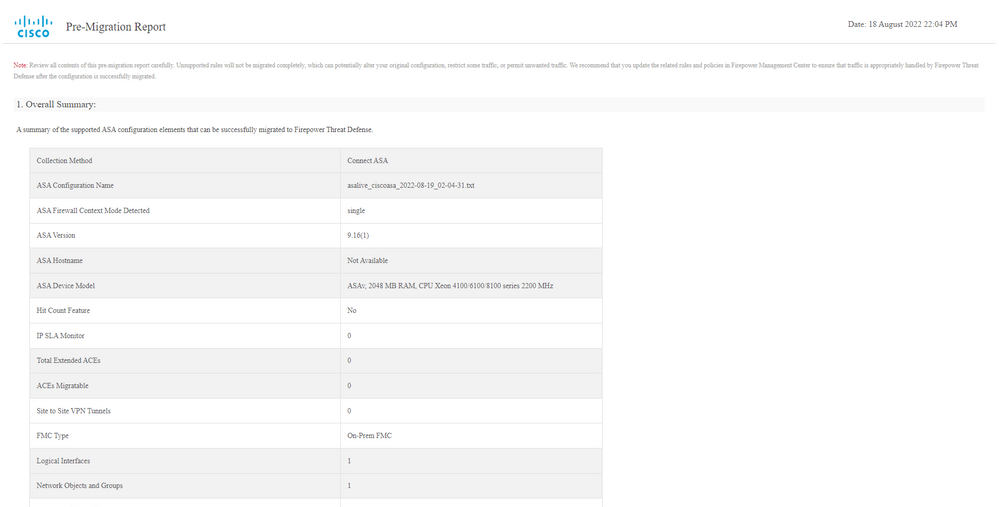

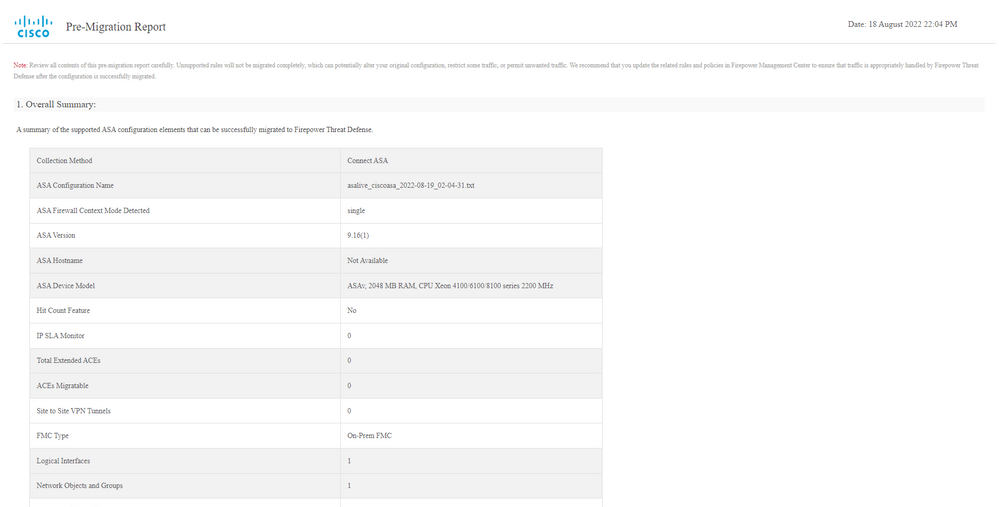

Beispiel für einen Bericht vor der Migration, wie in der Abbildung dargestellt:

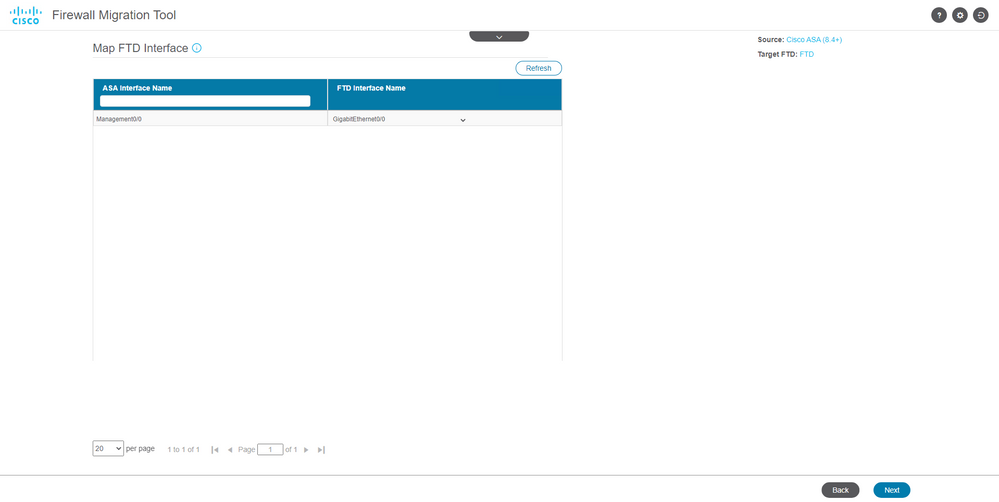

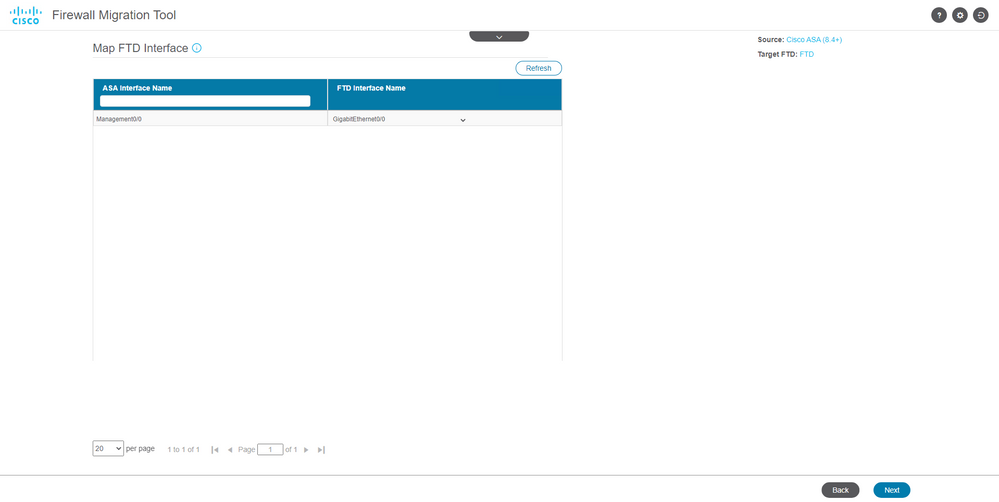

- Ordnen Sie die ASA-Schnittstellen den FTD-Schnittstellen des Migrations-Tools zu.

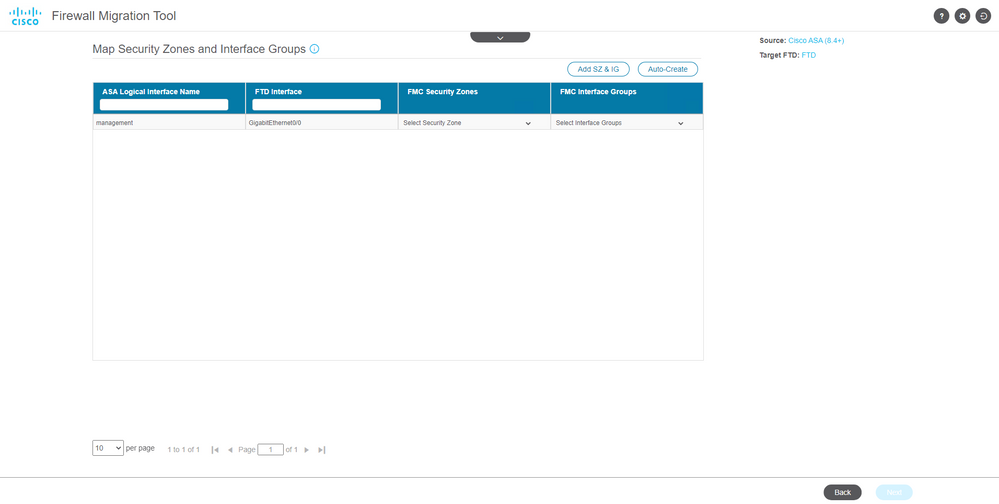

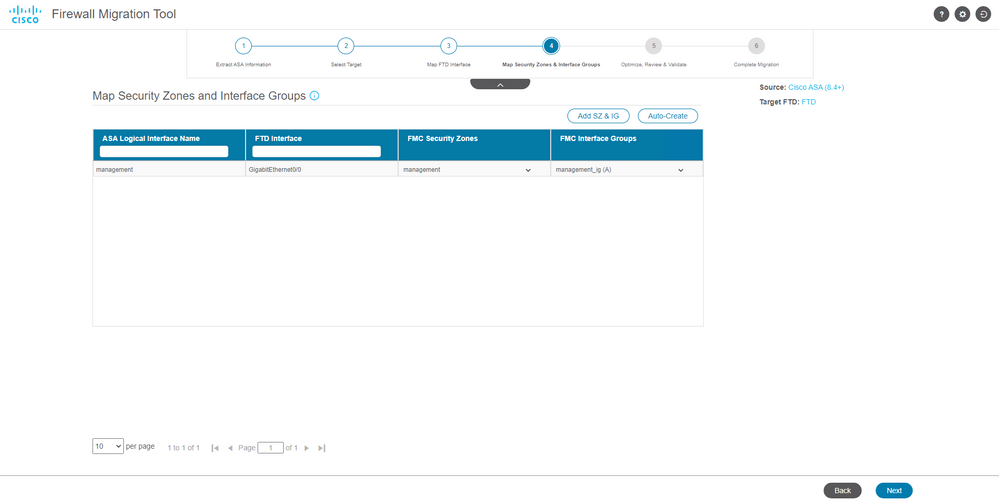

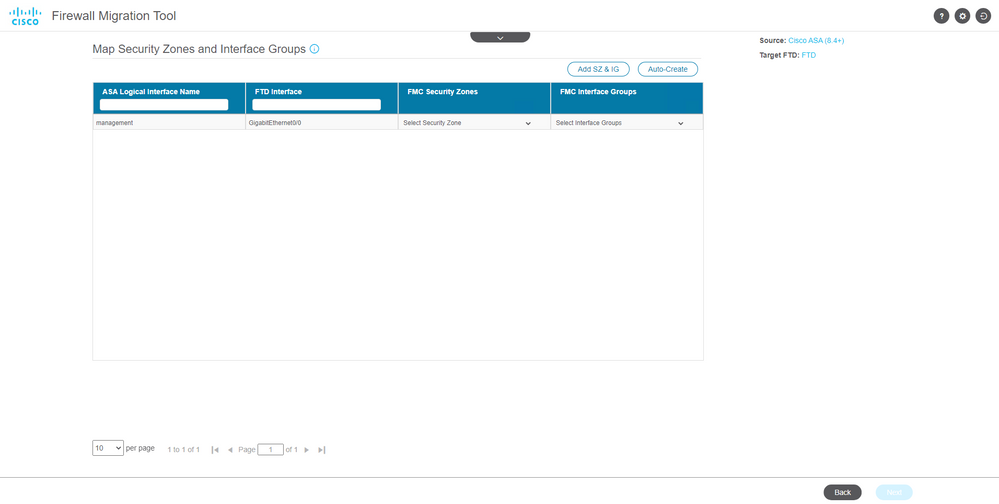

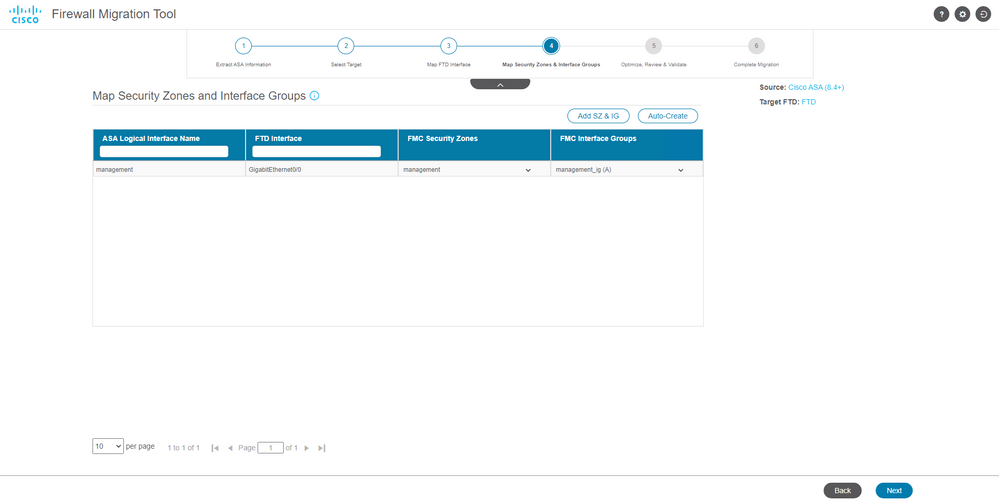

- Erstellen Sie die Sicherheitszonen und Schnittstellengruppen für die Schnittstellen auf dem FTD.

Sicherheitszonen (SZ) und Schnittstellengruppen (IG) werden automatisch vom Tool erstellt, wie im Bild gezeigt:

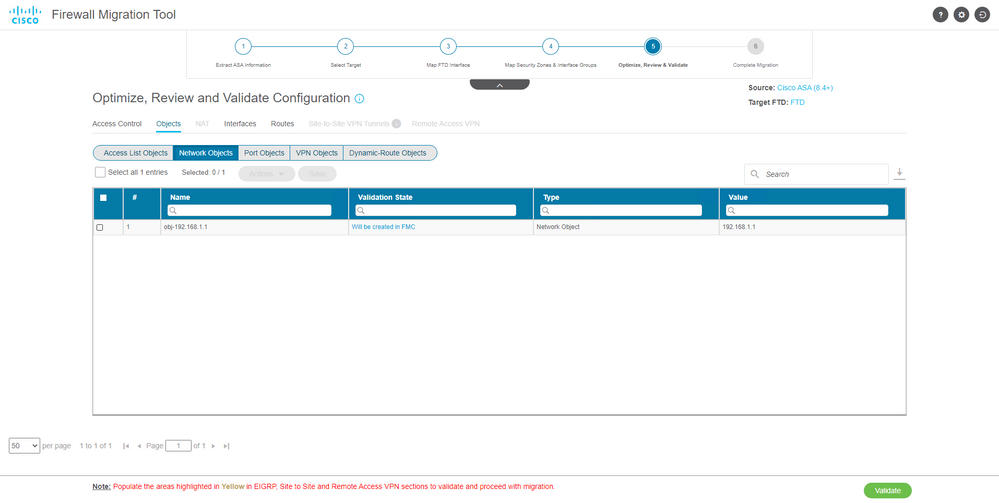

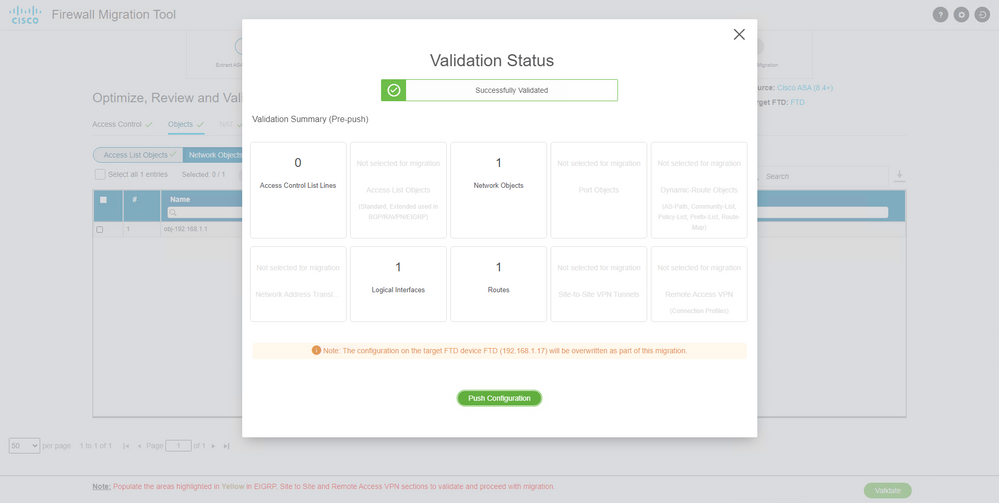

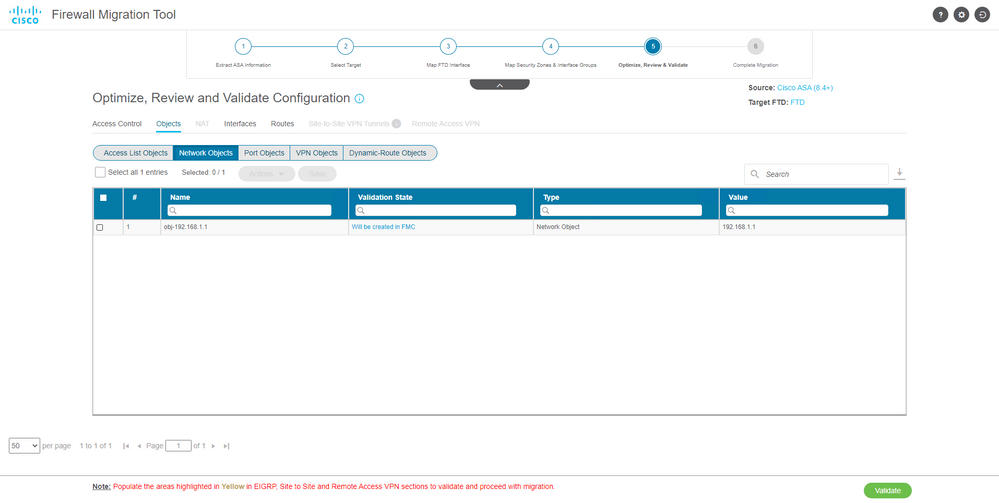

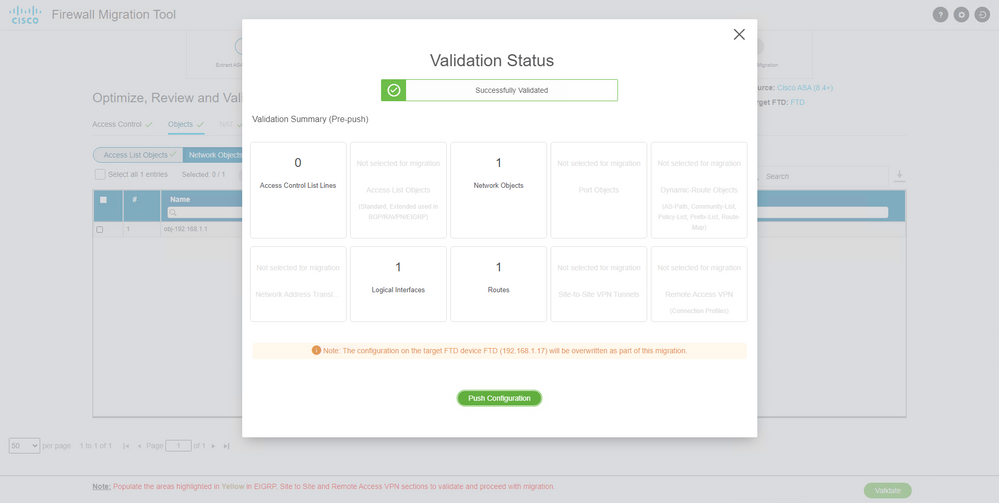

- Prüfen und validieren Sie die zu migrierenden Konfigurationen im Migrations-Tool.

- Wenn Sie die Überprüfung und Optimierung der Konfigurationen bereits abgeschlossen haben, klicken Sie auf

Validate.

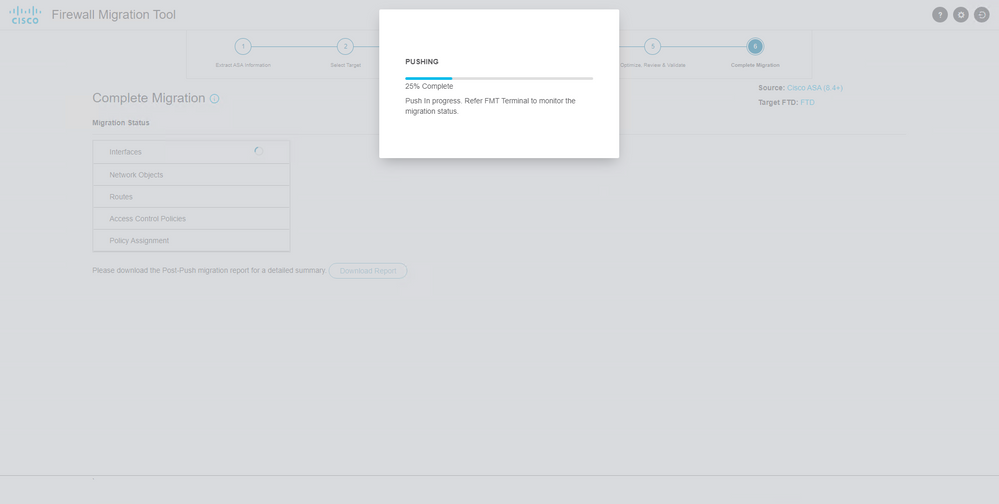

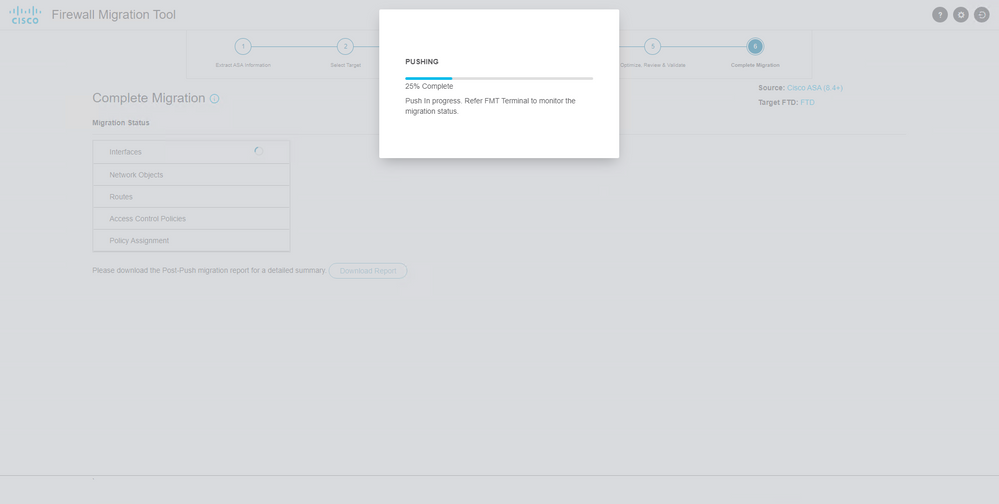

- Wenn der Validierungsstatus erfolgreich ist, übertragen Sie die Konfigurationen auf die Zielgeräte.

Beispiel einer Konfiguration, die über das Migrations-Tool durchgeführt wird, wie in der Abbildung dargestellt:

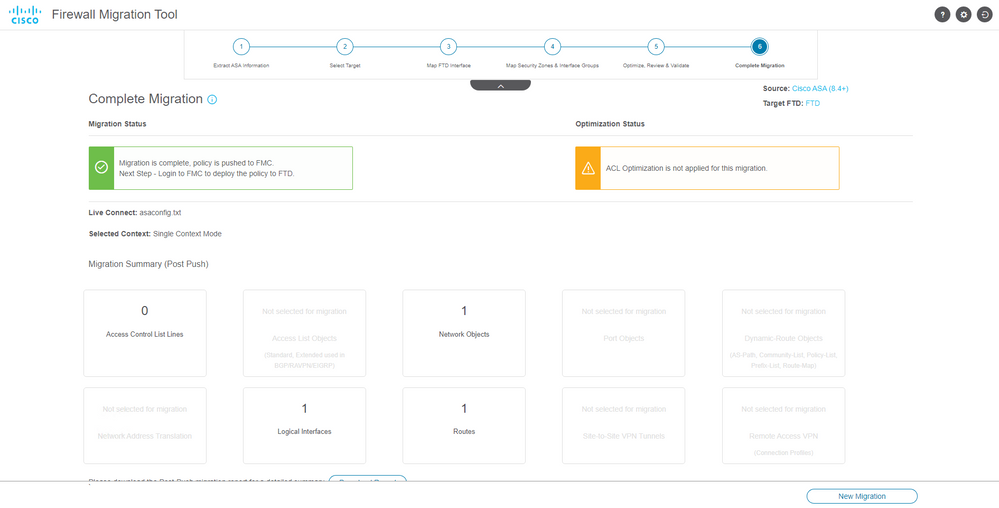

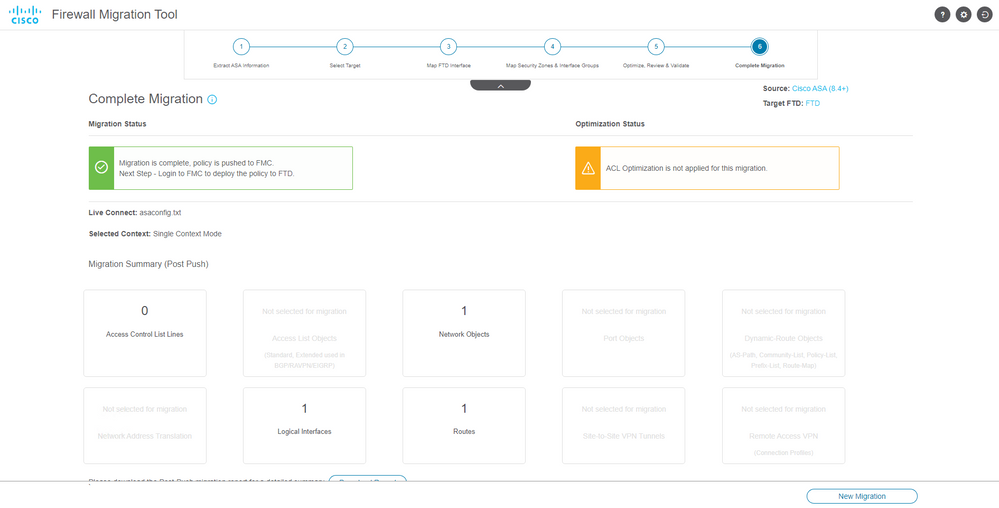

Beispiel einer erfolgreichen Migration, wie in der Abbildung dargestellt:

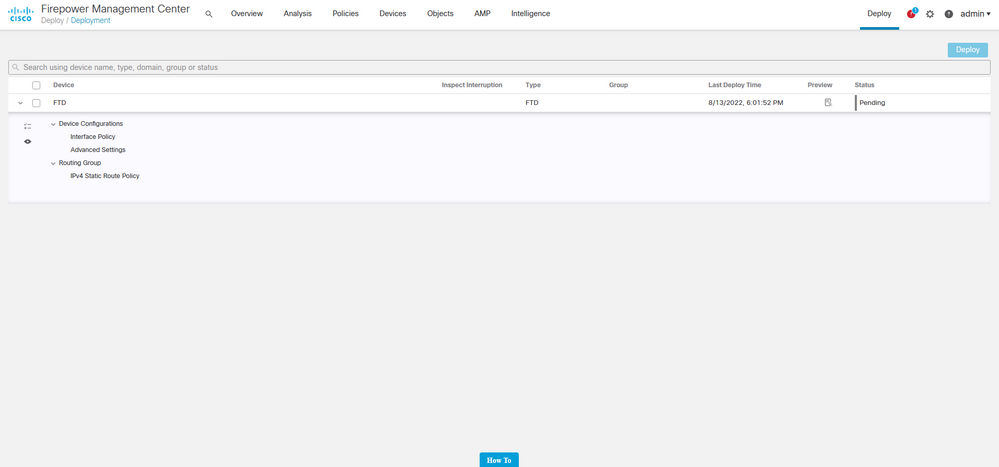

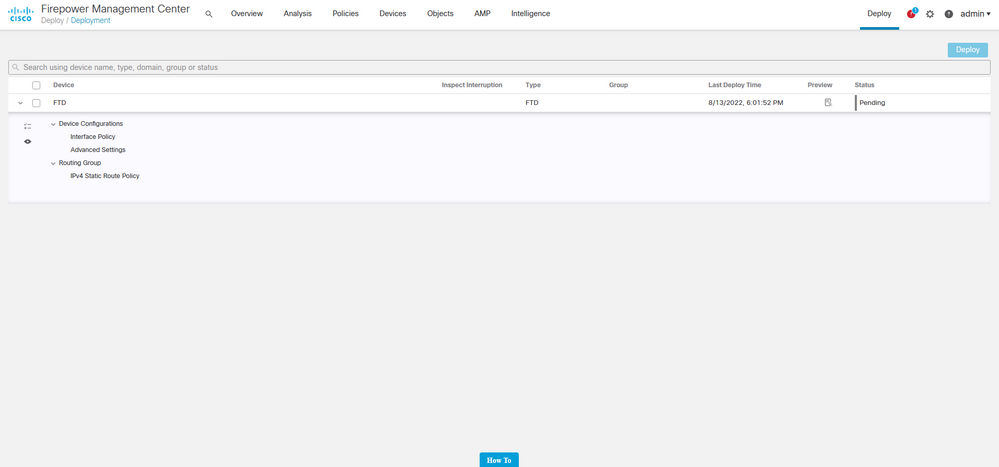

- (Optional) Wenn Sie sich für die Migration der Konfiguration zu einem FTD entschieden haben, ist eine Bereitstellung erforderlich, um die verfügbare Konfiguration vom FMC auf die Firewall zu übertragen, damit die Konfiguration bereitgestellt werden kann:

- Melden Sie sich an der FMC-GUI an.

- Navigieren Sie zum

Deploy aus.

- Wählen Sie die Bereitstellung aus, um die Konfiguration per Push an die Firewall weiterzuleiten.

- Klicken Sie auf

Deploy.

Fehlerbehebung

In diesem Abschnitt finden Sie Informationen zur Behebung von Fehlern in Ihrer Konfiguration.

Überprüfen Sie die Protokolle im Verzeichnis, in dem sich die Firepower Migration Tool-Datei befindet. Beispiel:

Firepower_Migration_Tool_v3.0.1-7373.exe/logs/log_2022-08-18-21-24-46.log

Feedback

Feedback