Einleitung

In diesem Dokument wird beschrieben, wie Sie einen Secure Client VPN Management-Tunnel auf einem Secure Firewall Threat Defense konfigurieren, der vom Cisco FMC verwaltet wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, dass Sie über Kenntnisse in folgenden Bereichen verfügen:

- Cisco AnyConnect Profile Editor

- SSL AnyConnect-Konfiguration über Firewall Management Center (FMC)

- Client-Zertifikatauthentifizierung

Verwendete Komponenten

Die Informationen in diesem Dokument basierend auf folgenden Software- und Hardware-Versionen:

- Cisco Firewall Threat Defense (FTD) Version 6.7.0 (Build 65)

- Cisco FMC Version 6.7.0 (Build 65)

- Cisco AnyConnect 4.9.01095, installiert auf Windows 10

Die Informationen in diesem Dokument beziehen sich auf Geräte in einer speziell eingerichteten Testumgebung. Alle Geräte, die in diesem Dokument benutzt wurden, begannen mit einer gelöschten (Nichterfüllungs) Konfiguration. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die möglichen Auswirkungen aller Befehle kennen.

Hintergrundinformationen

Im Beispiel wird Secure Sockets Layer (SSL) verwendet, um ein Virtual Private Network (VPN) zwischen FTD und einem Windows 10-Client zu erstellen.

Ab Version 6.7 unterstützt Cisco FTD die Konfiguration von AnyConnect Management-Tunneln. Dies behebt zuvor geöffnete Erweiterungsanfrage Cisco Bug-ID CSCvs78215.

Mit der AnyConnect-Verwaltungsfunktion können Sie einen VPN-Tunnel unmittelbar nach dem Start des Endpunkts erstellen. Es ist nicht erforderlich, dass die Benutzer die AnyConnect-App manuell starten. Sobald das System hochgefahren ist, erkennt der AnyConnect VPN-Agent-Dienst die Management-VPN-Funktion und initiiert eine AnyConnect-Sitzung mithilfe des Host-Eintrags, der in der Serverliste des AnyConnect Management-VPN-Profils definiert ist.

Einschränkungen

- Es wird nur die Client-Zertifikatsauthentifizierung unterstützt.

- Für Windows-Clients wird nur der Computerzertifikatspeicher unterstützt.

- Nicht unterstützt vom Cisco FirePOWER Device Manager (FDM) Cisco Bug-ID CSCvx90058.

- Nicht unterstützt auf Linux-Clients.

Vollständige Einschränkungen werden im Cisco Secure Client Administrator Guide, Release 5, beschrieben.

Konfigurieren

Konfigurationen

Schritt 1: AnyConnect Management VPN-Profil erstellen

Öffnen Sie den AnyConnect Profile Editor, um ein AnyConnect Management VPN-Profil zu erstellen. Das Managementprofil enthält alle Einstellungen, die nach dem Start des Endpunkts zur Einrichtung des VPN-Tunnels verwendet werden.

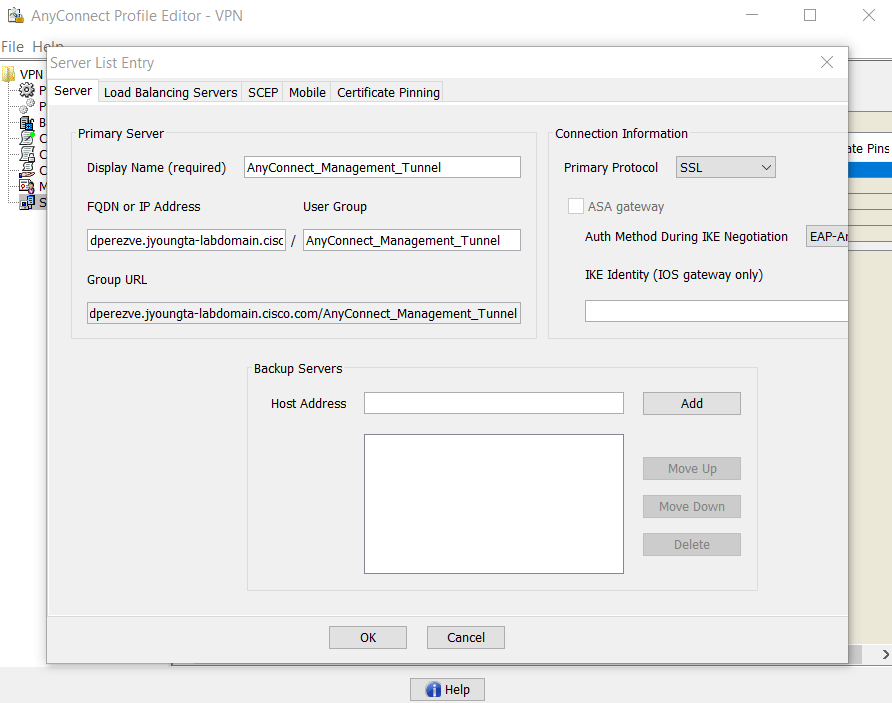

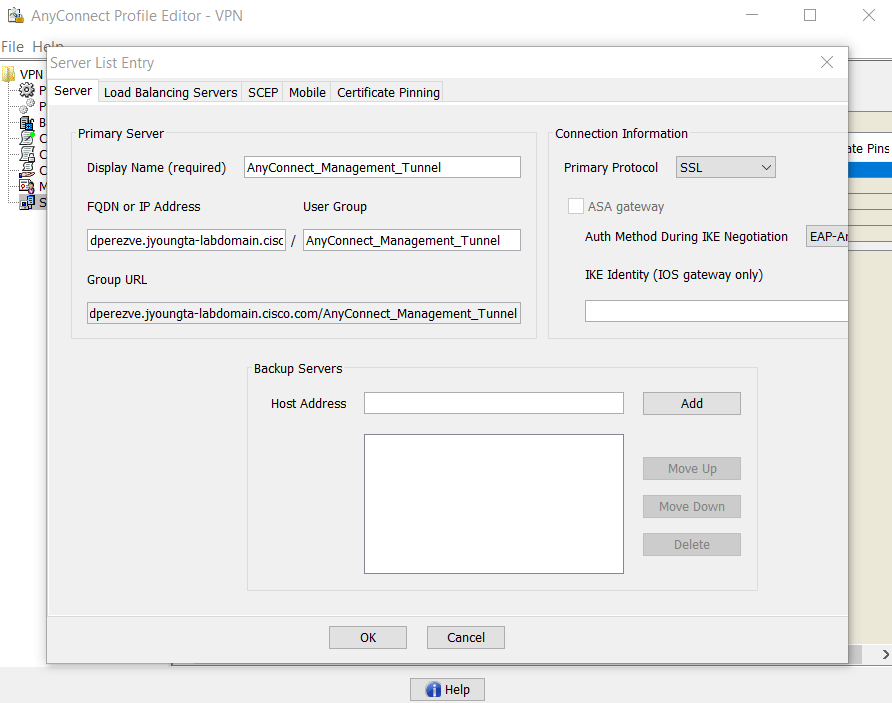

In diesem Beispiel wird ein Serverlisteneintrag definiert, der auf den FQDN (Fully Qualified Domain Name) dperezve.jyoungta-labdomain.cisco.com verweist, und SSL wird als primäres Protokoll ausgewählt. Um eine Serverliste hinzuzufügen, navigieren Sie zu Serverliste, und wählen Sie die Schaltfläche Hinzufügen aus. Füllen Sie die erforderlichen Felder aus, und speichern Sie die Änderungen.

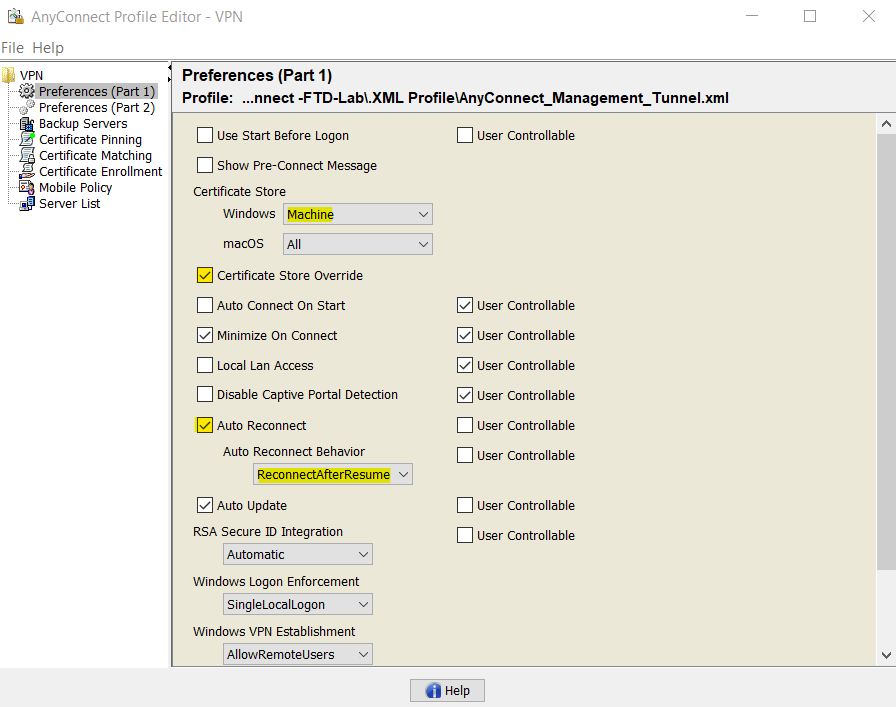

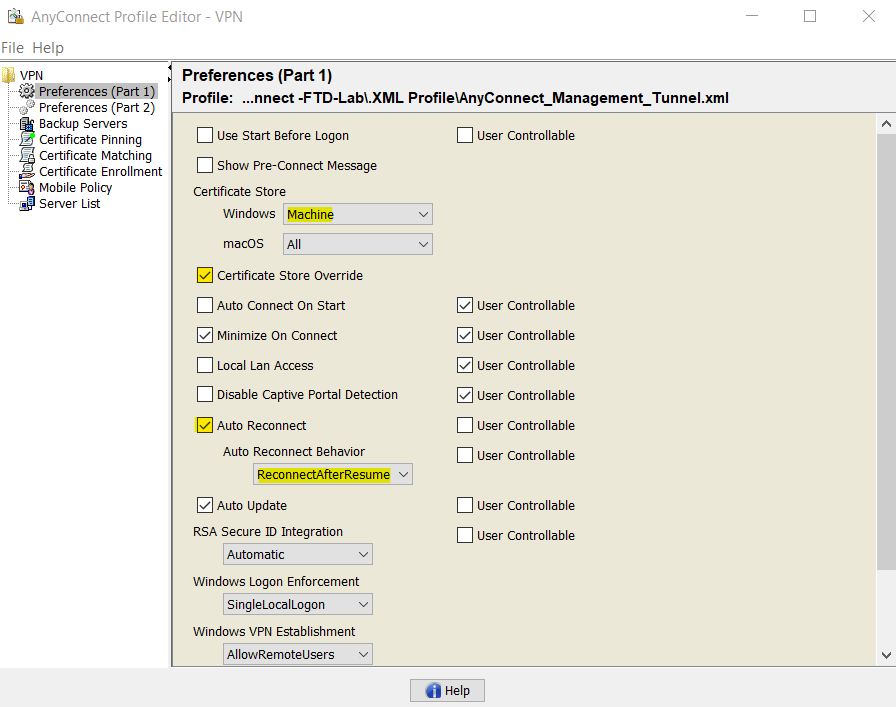

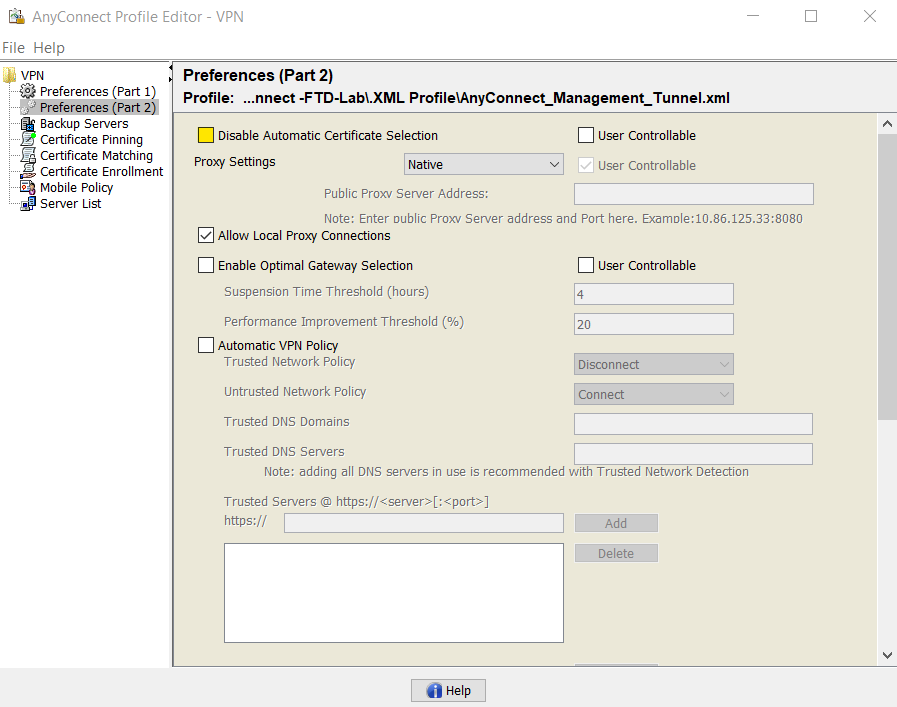

Neben der Serverliste muss das Management-VPN-Profil einige obligatorische Voreinstellungen enthalten:

- AutomaticCertSelection muss auf true festgelegt werden.

- AutoReconnect muss auf true festgelegt werden.

- AutoReconnectBehavior muss für ReconnectAfterResume konfiguriert werden.

- AutoUpdate muss auf false festgelegt werden.

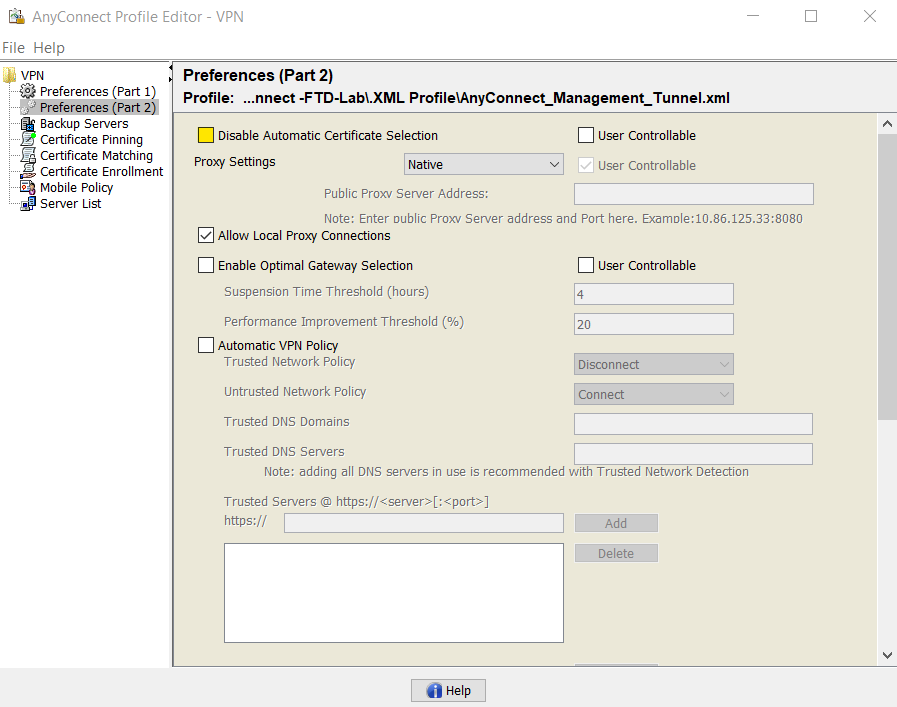

- BlockUntrustedServers muss auf true festgelegt werden.

- CertificateStore muss für MachineStore konfiguriert werden.

- CertificateStoreOverride muss auf true festgelegt werden.

- EnableAutomaticServerSelection muss auf false festgelegt werden.

- EnableScripting muss auf false festgelegt werden.

- RetainVPNOnLogoff muss auf true festgelegt werden.

Navigieren Sie im AnyConnect Profile Editor zu Voreinstellungen (Teil 1), und passen Sie die Einstellungen wie folgt an:

Navigieren Sie anschließend zu Voreinstellungen (Teil 2), und deaktivieren Sie die Option Automatische Zertifikatauswahl deaktivieren.

Schritt 2: AnyConnect VPN-Profil erstellen

Zusätzlich zum Management-VPN-Profil muss das reguläre AnyConnect-VPN-Profil konfiguriert werden. Beim ersten Verbindungsversuch wird das AnyConnect VPN-Profil verwendet. Während dieser Sitzung wird das Management-VPN-Profil von FTD heruntergeladen.

Verwenden Sie den AnyConnect Profile Editor, um das AnyConnect VPN-Profil zu erstellen. In diesem Fall enthalten beide Dateien die gleichen Einstellungen, sodass der gleiche Vorgang ausgeführt werden kann.

Schritt 3: Hochladen des AnyConnect Management VPN-Profils und des AnyConnect VPN-Profils auf FMC

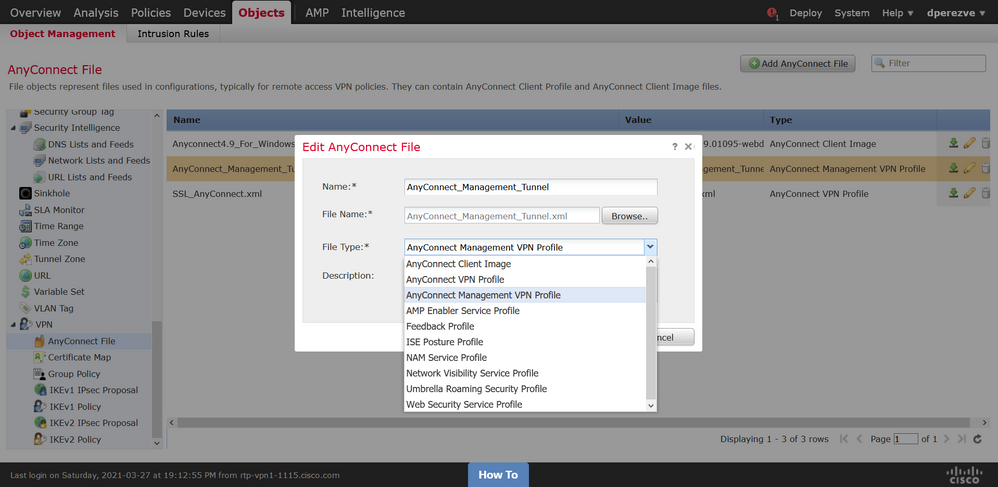

Nachdem die Profile erstellt wurden, werden sie im nächsten Schritt als AnyConnect File-Objekte in das FMC hochgeladen.

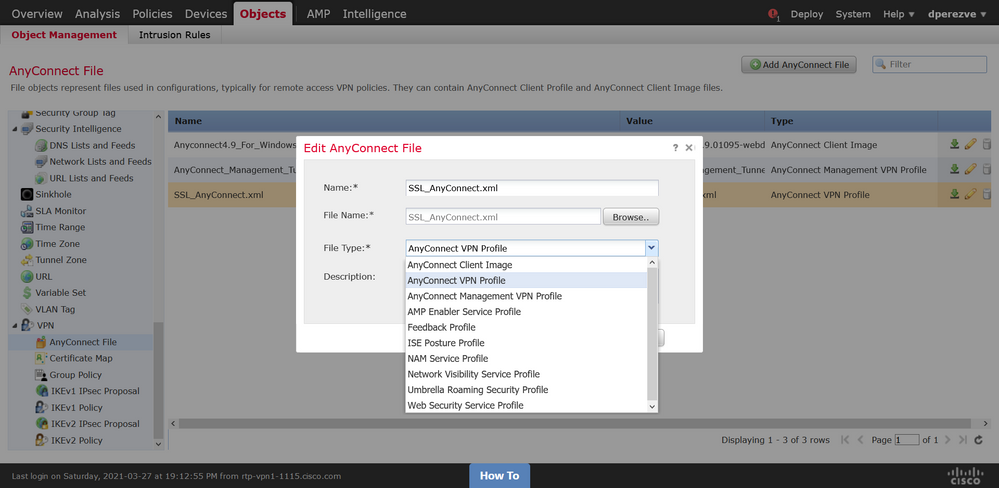

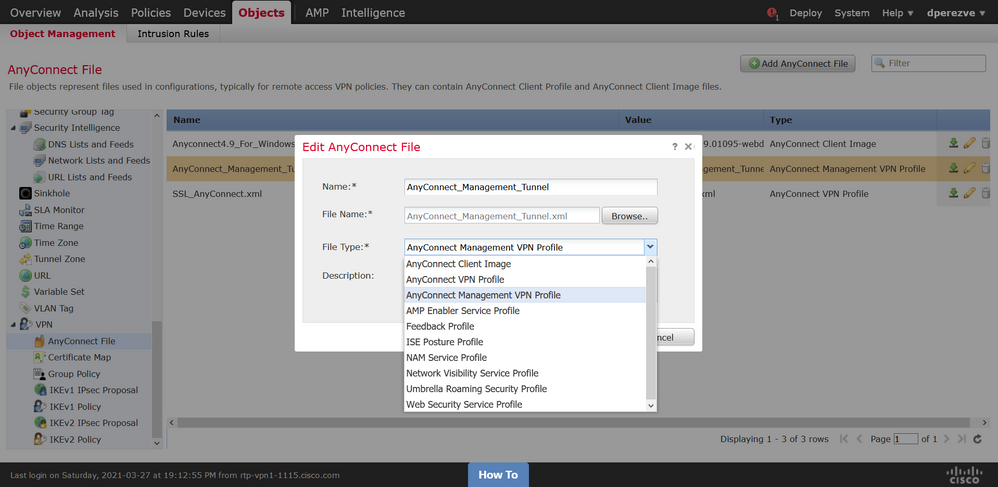

Um das neue AnyConnect Management VPN-Profil in FMC hochzuladen, navigieren Sie zu Objects > Object Management, und wählen Sie im Inhaltsverzeichnis die VPN-Option aus. Wählen Sie anschließend die Schaltfläche Add AnyConnect File (AnyConnect-Datei hinzufügen).

Geben Sie einen Namen für die Datei an. Wählen Sie als Dateityp AnyConnect Management VPN Profile aus, und speichern Sie das Objekt.

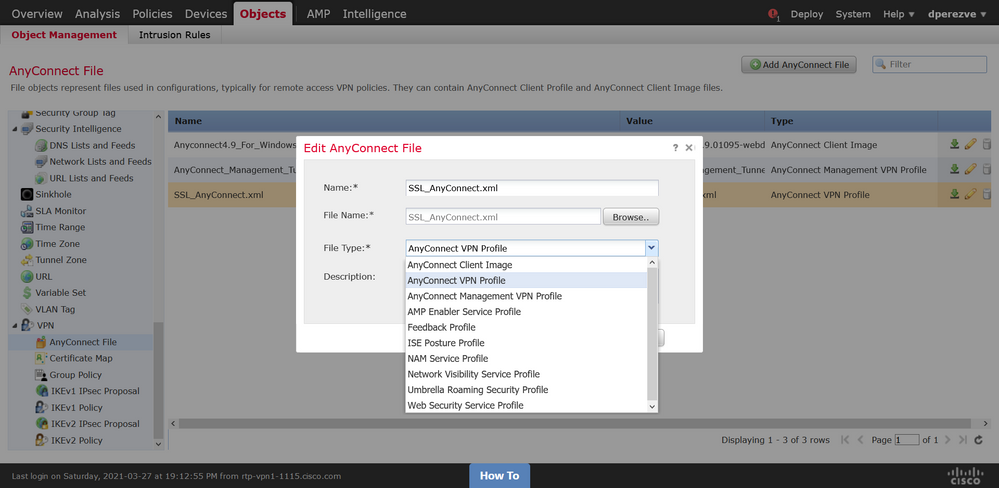

Um das AnyConnect VPN-Profil hochzuladen, navigieren Sie erneut zu Objects > Object Management, und wählen Sie im Inhaltsverzeichnis die VPN-Option aus, und klicken Sie dann auf die Schaltfläche Add AnyConnect File (AnyConnect-Datei hinzufügen).

Geben Sie einen Namen für die Datei an, aber wählen Sie dieses Mal AnyConnect VPN Profile als Dateityp aus, und speichern Sie das neue Objekt.

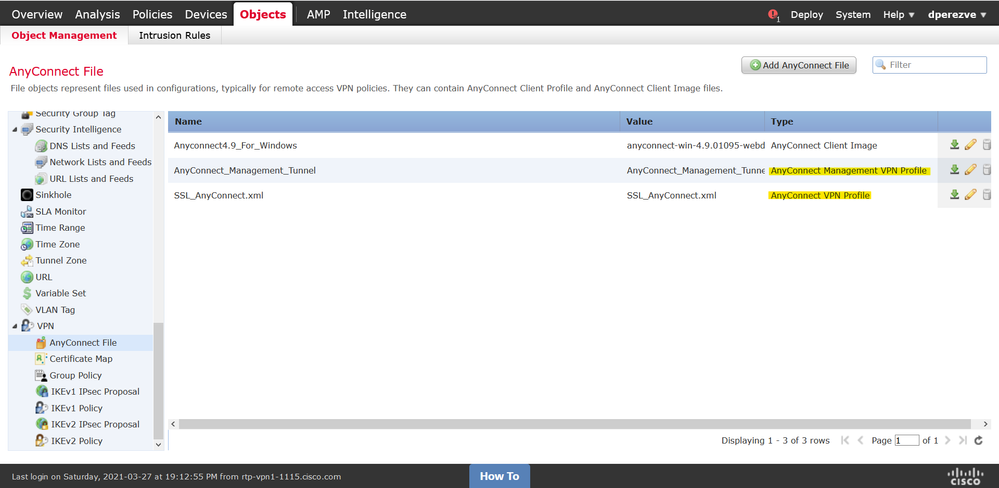

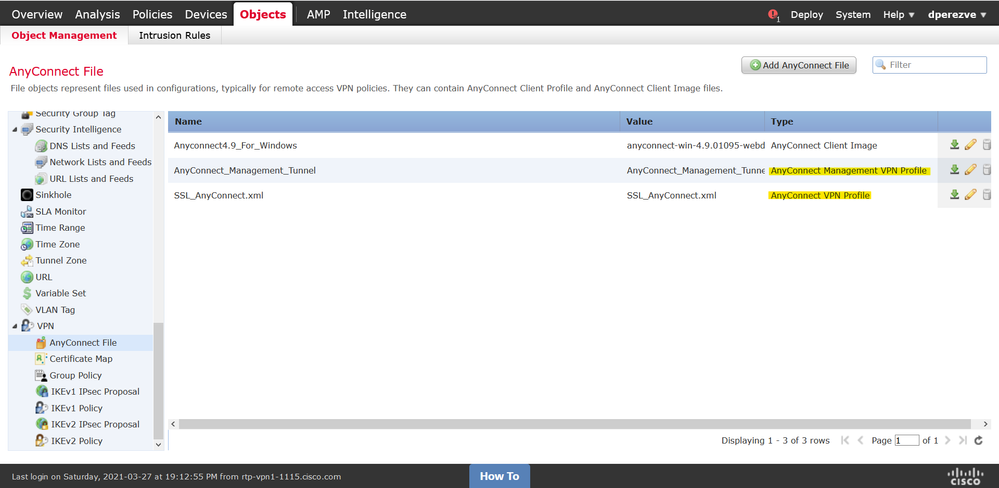

Profile müssen der Objektliste hinzugefügt und als AnyConnect Management VPN Profile bzw. AnyConnect VPN Profile markiert werden.

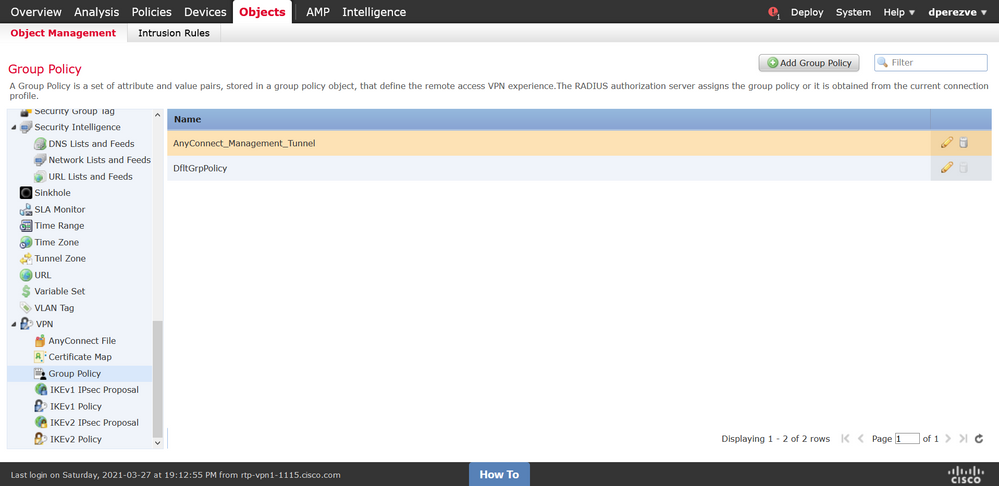

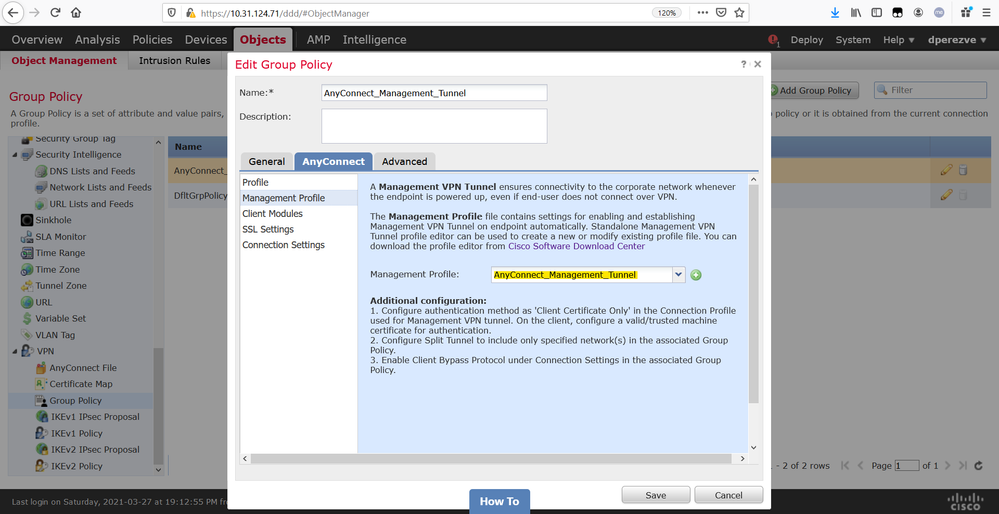

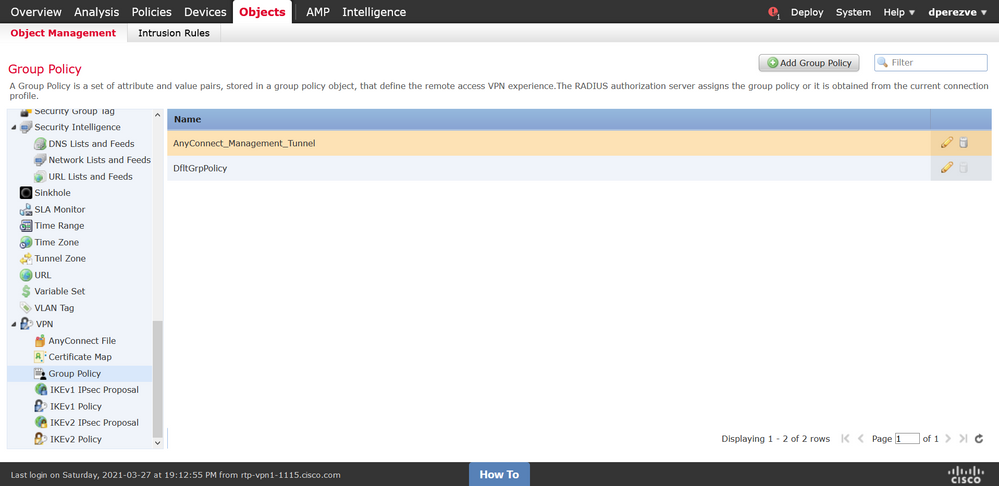

Schritt 4: Gruppenrichtlinie erstellen

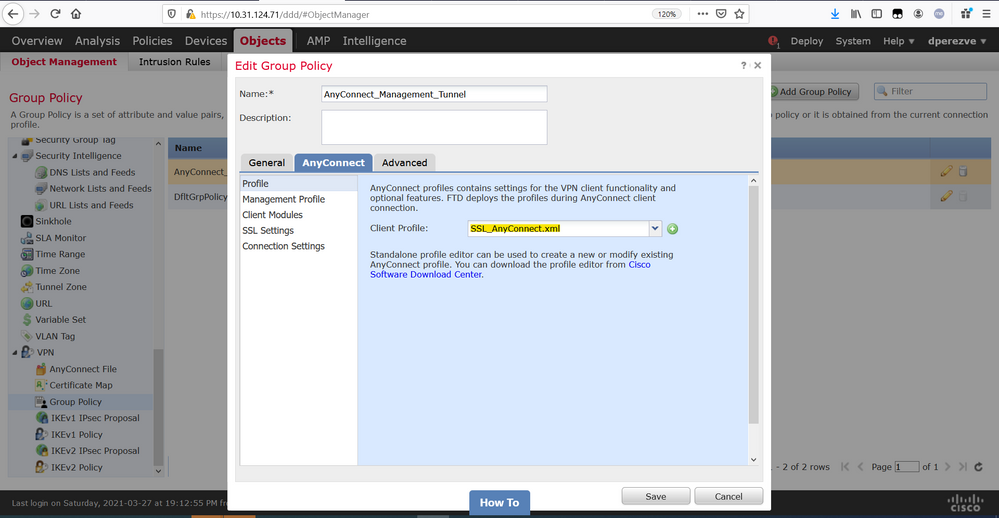

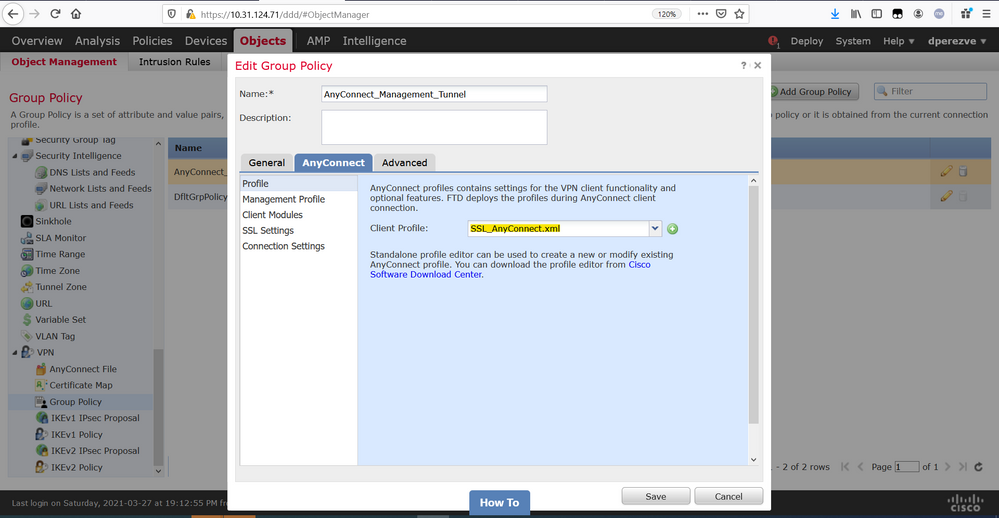

Um eine neue Gruppenrichtlinie zu erstellen, navigieren Sie zu Objekte > Objektverwaltung, und wählen Sie im Inhaltsverzeichnis die VPN-Option aus. Wählen Sie dann Gruppenrichtlinie aus, und klicken Sie auf die Schaltfläche Gruppenrichtlinie hinzufügen.

Wenn das Fenster Gruppenrichtlinie hinzufügen geöffnet wird, weisen Sie einen Namen zu, definieren Sie einen AnyConnect-Pool, und öffnen Sie die Registerkarte AnyConnect. Navigieren Sie zu Profile, und wählen Sie im Dropdown-Menü Client Profile das Objekt aus, das das reguläre AnyConnect VPN-Profil darstellt.

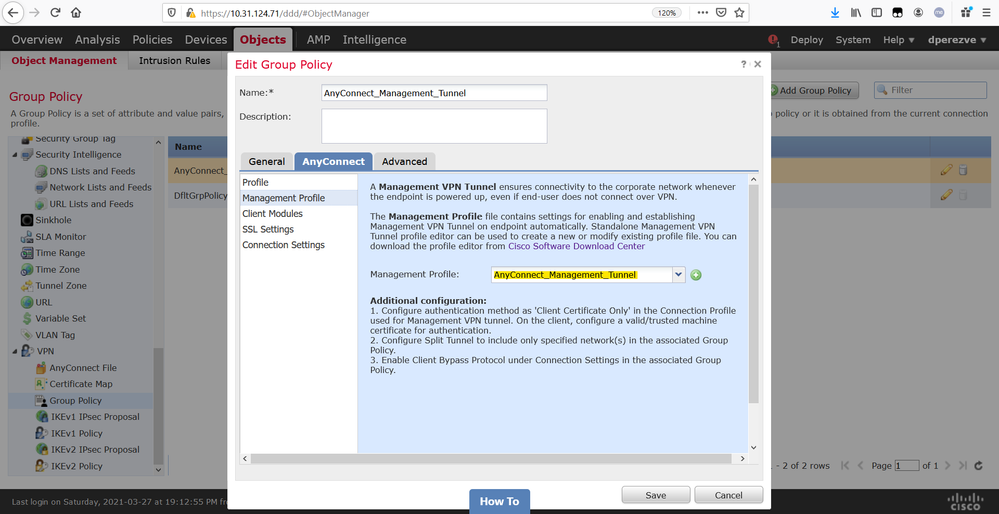

Navigieren Sie anschließend zur Registerkarte Management Profile (Verwaltungsprofil), und wählen Sie im Dropdown-Menü Management Profile (Verwaltungsprofil) das Objekt aus, das das Management-VPN-Profil enthält.

Speichern Sie die Änderungen, um das neue Objekt zu den vorhandenen Gruppenrichtlinien hinzuzufügen.

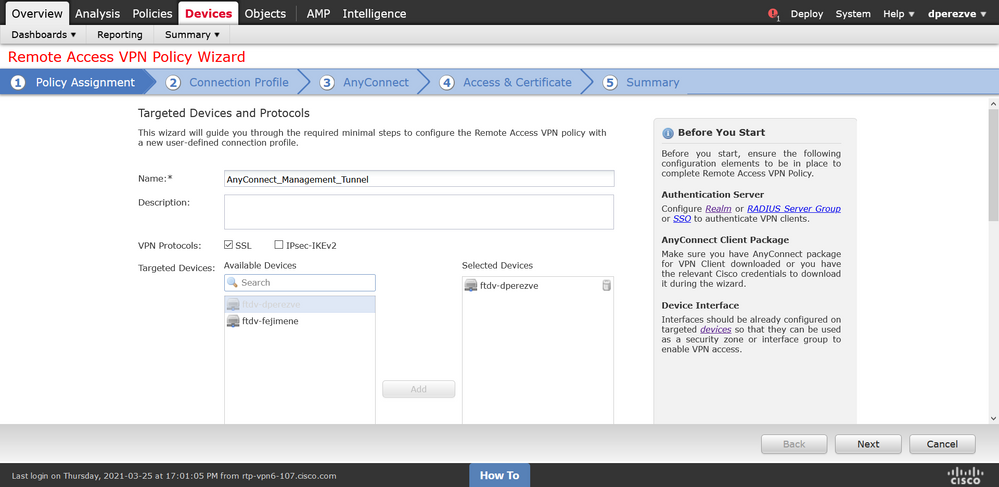

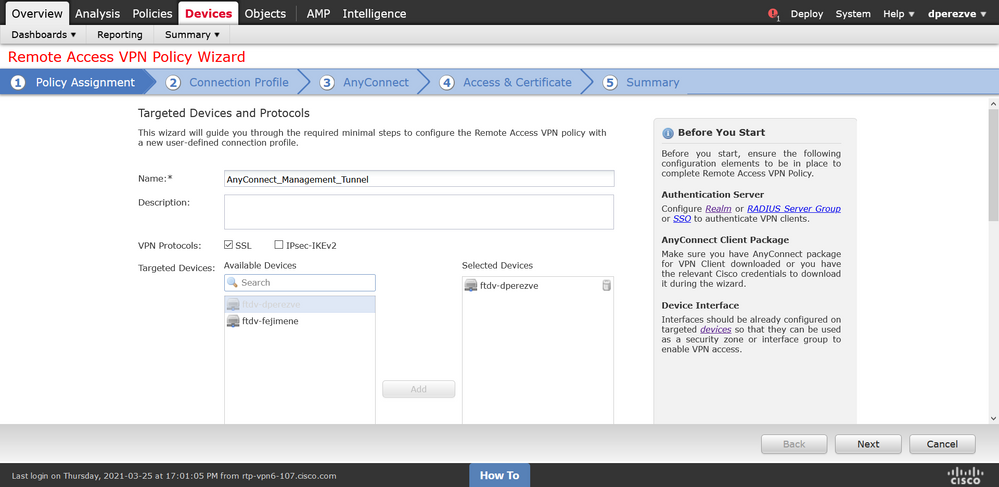

Schritt 5: Neue AnyConnect-Konfiguration erstellen

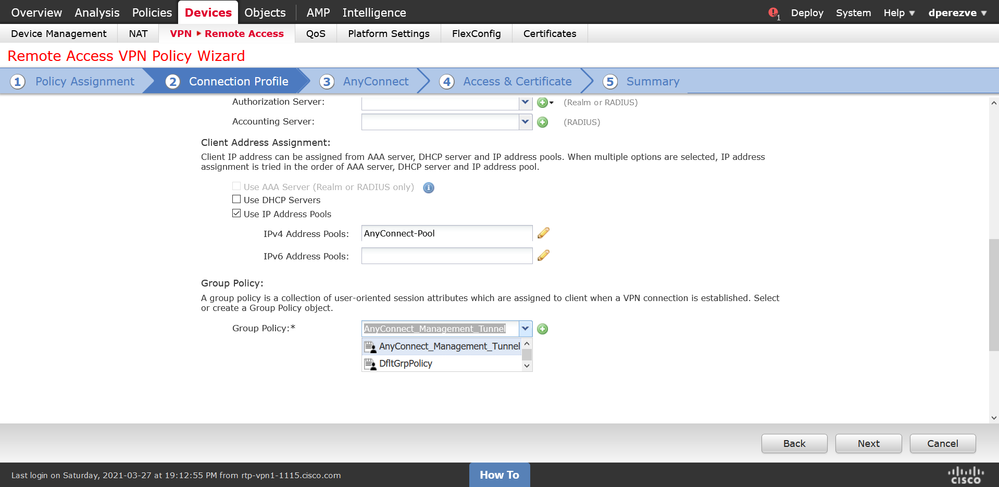

Die Konfiguration von SSL AnyConnect in FMC umfasst vier Schritte. Um AnyConnect zu konfigurieren, navigieren Sie zu Devices > VPN > Remote Access, und wählen Sie die Schaltfläche Add (Hinzufügen). Hiermit muss der Assistent für die VPN-Richtlinie für den Remotezugriff geöffnet werden.

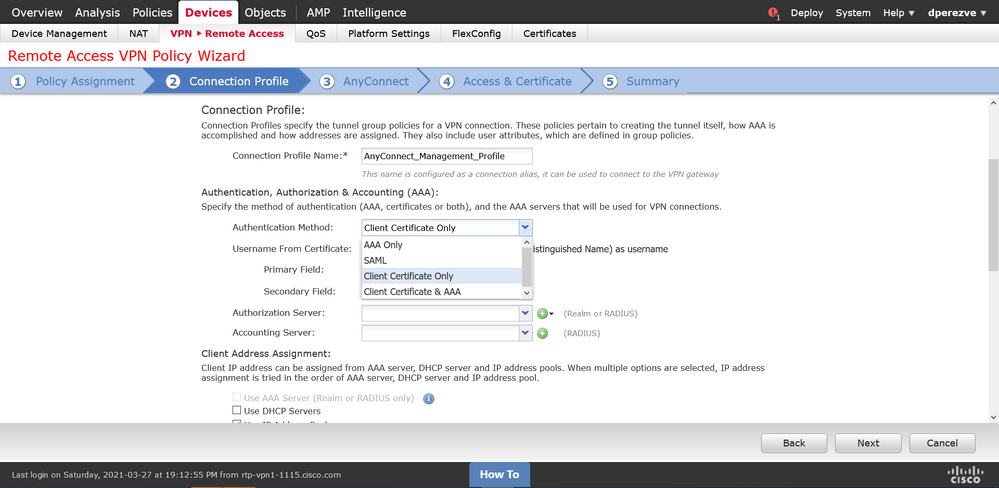

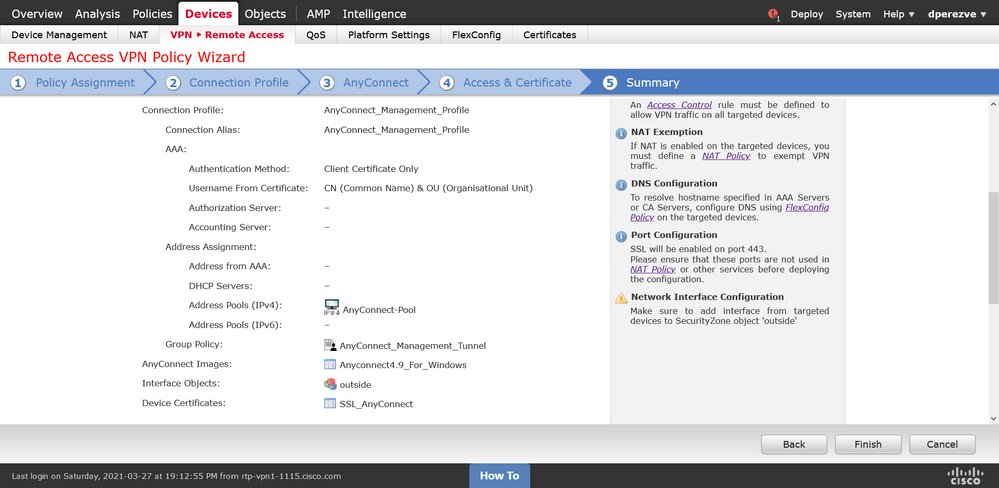

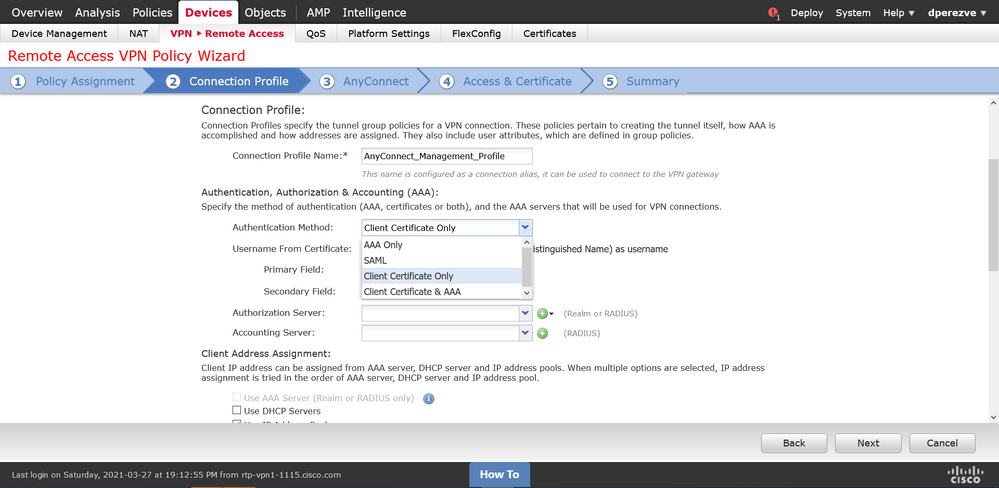

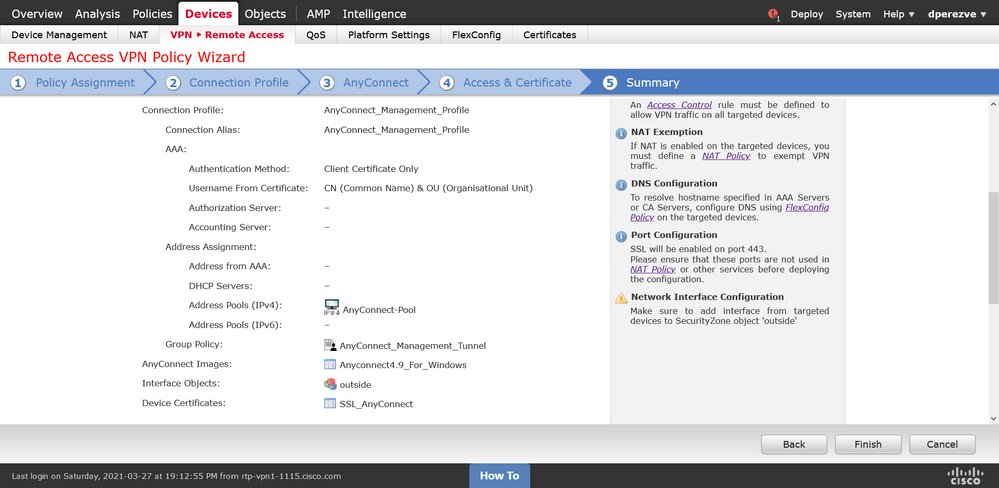

Wählen Sie auf der Registerkarte Policy Assignment (Richtlinienzuweisung) das vorliegende FTD-Gerät aus, definieren Sie einen Namen für das Verbindungsprofil, und aktivieren Sie das Kontrollkästchen SSL.

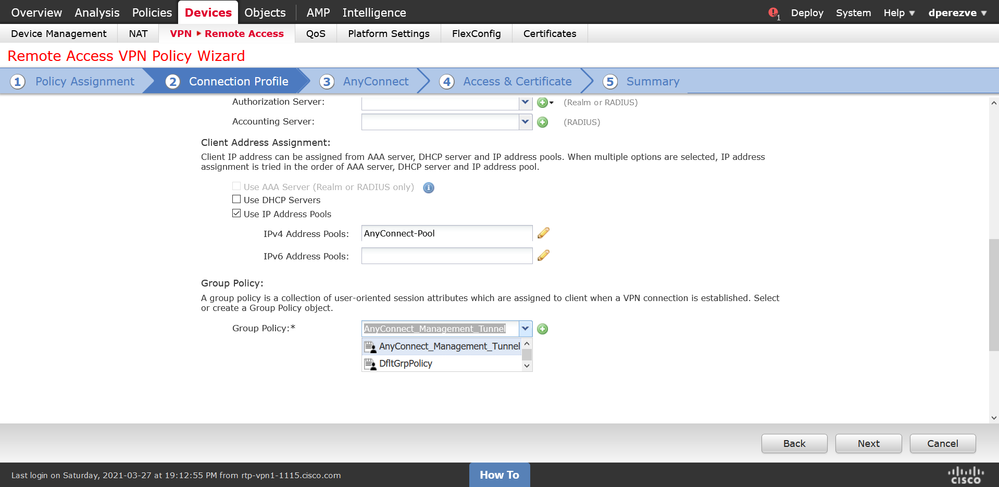

Wählen Sie unter Verbindungsprofil als Authentifizierungsmethode Client Certificate Only (Nur Clientzertifikat) aus. Dies ist die einzige Authentifizierung, die für diese Funktion unterstützt wird.

Wählen Sie dann das in Schritt 3 erstellte Gruppenrichtlinienobjekt im Dropdown-Menü Gruppenrichtlinie aus.

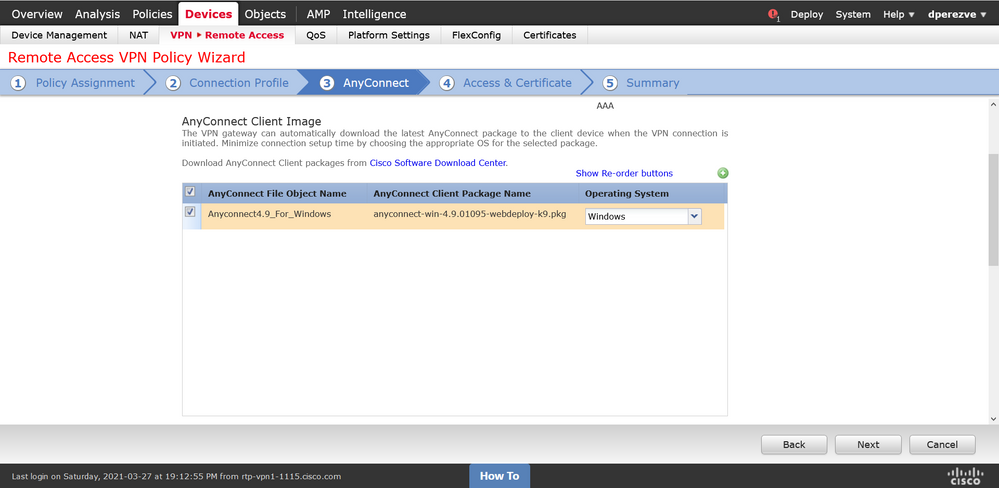

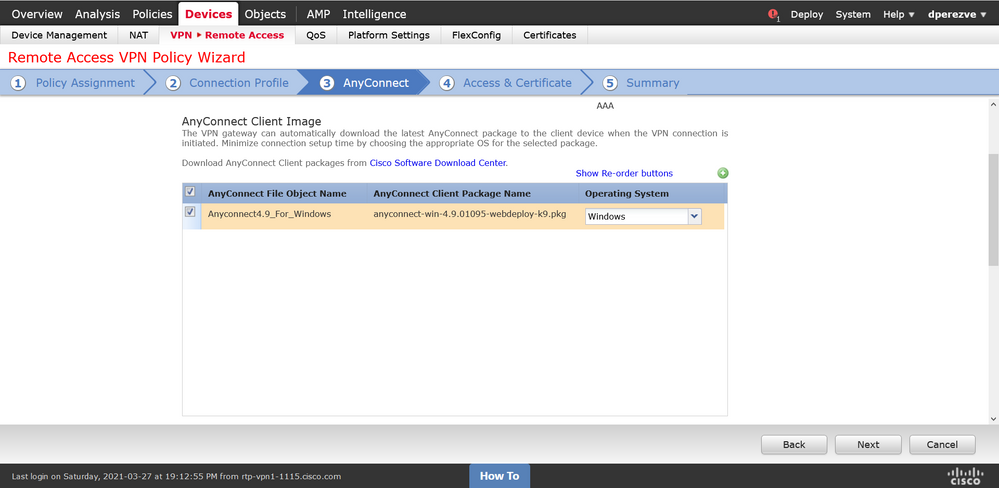

Wählen Sie auf der Registerkarte AnyConnect das AnyConnect-Dateiobjekt entsprechend dem Betriebssystem auf dem Endpunkt aus.

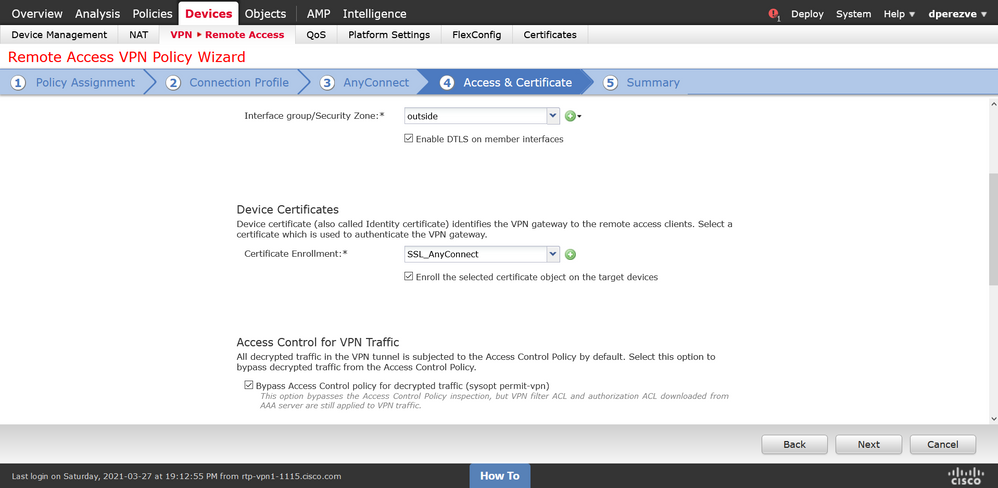

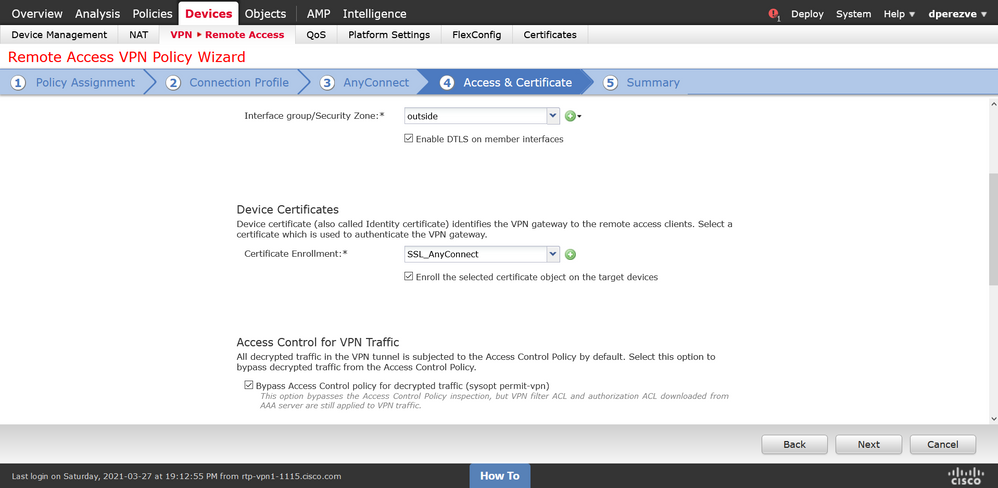

Geben Sie unter Access & Certificate (Zugriff und Zertifikat) das Zertifikat an, das vom FTD verwendet werden muss, um seine Identität mit dem Windows-Client zu überprüfen.

Hinweis: Da Benutzer bei Verwendung der Management-VPN-Funktion nicht mit der AnyConnect-App interagieren können, muss das Zertifikat vollständig vertrauenswürdig sein und darf keine Warnmeldung drucken.

Hinweis: Um Fehler bei der Zertifikatsvalidierung zu vermeiden, muss das Feld "Common Name" (CN) im Antragstellernamen des Zertifikats mit dem in der Serverliste der XML-Profile (Schritt 1 und Schritt 2) definierten FQDN übereinstimmen.

Wählen Sie abschließend auf der Registerkarte Zusammenfassung die Schaltfläche Beenden aus, um die neue AnyConnect-Konfiguration hinzuzufügen.

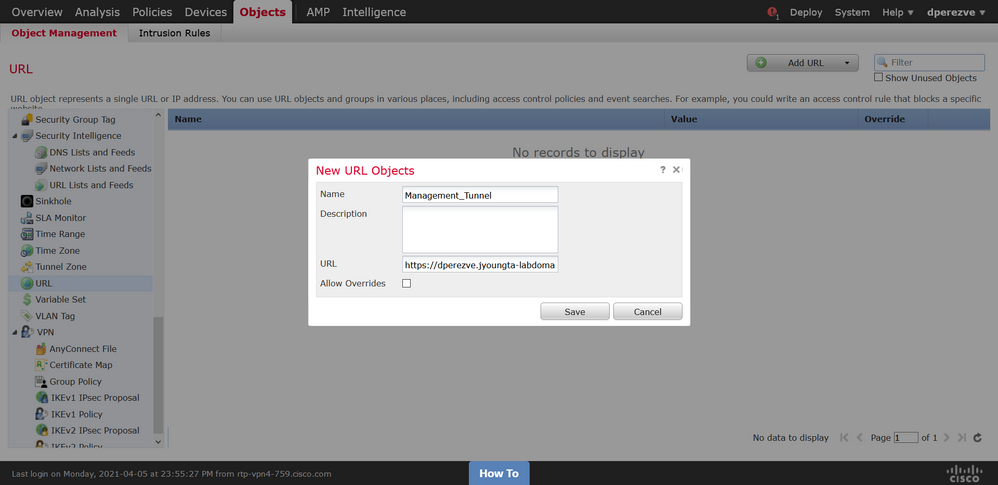

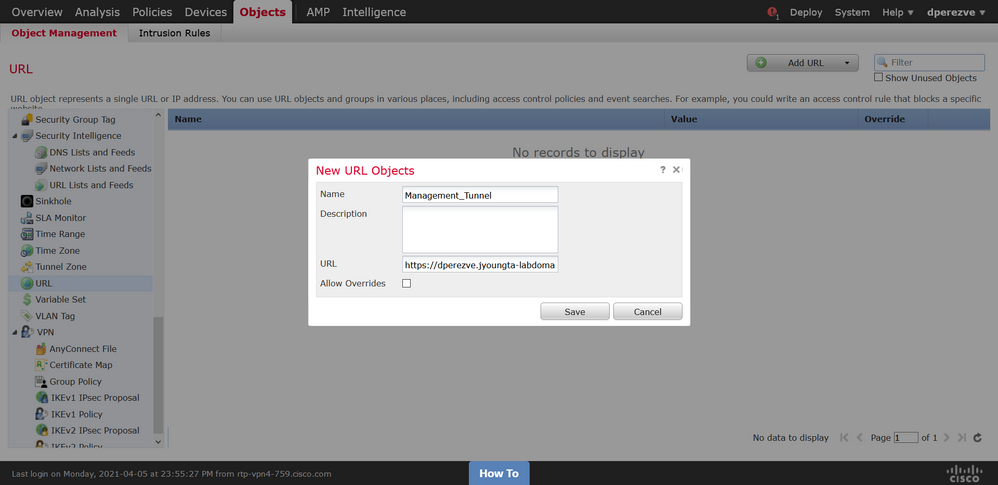

Schritt 6: URL-Objekt erstellen

Navigieren Sie zu Objekte > Objektverwaltung, und wählen Sie URL aus dem Inhaltsverzeichnis aus. Wählen Sie anschließend im Dropdown-Menü Add URL (URL hinzufügen) die Option Add Object (Objekt hinzufügen).

Geben Sie einen Namen für das Objekt an, und definieren Sie die URL mithilfe desselben FQDN/derselben Benutzergruppe, die in der Management VPN Profile Server List (Schritt 2) angegeben ist. In diesem Beispiel muss die URL dperezve.jyoungta-labdomain.cisco.com/AnyConnect_Management_Tunnel lauten.

Speichern Sie die Änderungen, um das Objekt der Objektliste hinzuzufügen.

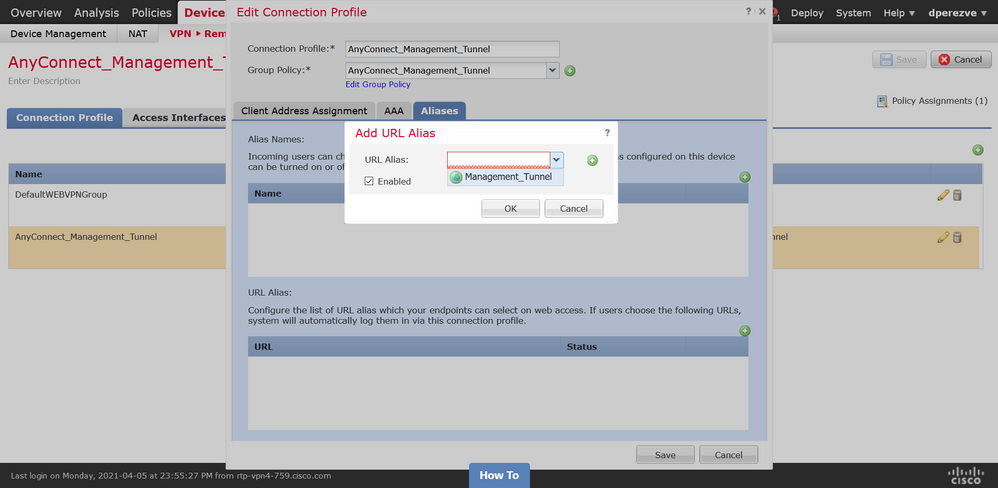

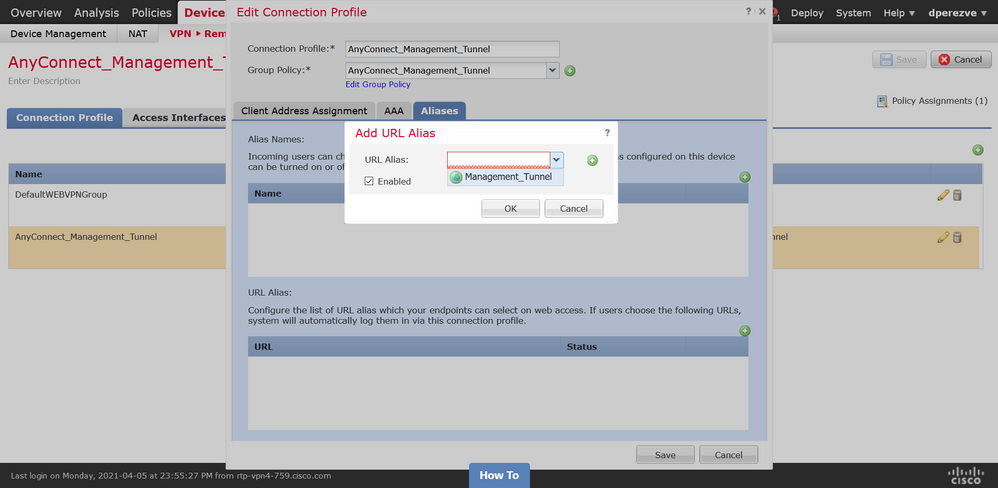

Schritt 7. URL-Alias definieren

Um den URL-Alias in der AnyConnect-Konfiguration zu aktivieren, navigieren Sie zu Devices > VPN > Remote Access, und klicken Sie zum Bearbeiten auf das Bleistiftsymbol.

Wählen Sie dann auf der Registerkarte Connection Profile (Verbindungsprofil) die vorliegende Konfiguration aus, navigieren Sie zu Aliases, klicken Sie auf die Schaltfläche Add (Hinzufügen) und wählen Sie das URL-Objekt im Dropdown-Menü URL-Alias aus. Stellen Sie sicher, dass das Kontrollkästchen Aktiviert aktiviert ist.

Speichern von Änderungen und Bereitstellen von Konfigurationen in FTD

Überprüfung

Nach Abschluss der Bereitstellung ist eine erste manuelle AnyConnect-Verbindung mit dem AnyConnect VPN-Profil erforderlich. Während dieser Verbindung wird das Management-VPN-Profil von FTD heruntergeladen und unter C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun gespeichert. Von diesem Punkt an müssen nachfolgende Verbindungen ohne Benutzereingriff über das Management-VPN-Profil initiiert werden.

Fehlerbehebung

Bei Zertifikatüberprüfungsfehlern:

- Stellen Sie sicher, dass das Stammzertifikat der Zertifizierungsstelle (Certificate Authority, CA) auf dem FTD installiert ist.

- Stellen Sie sicher, dass ein von derselben Zertifizierungsstelle signiertes Identitätszertifikat im Windows-Computerspeicher installiert ist.

- Stellen Sie sicher, dass das CN-Feld im Zertifikat enthalten ist und mit dem FQDN übereinstimmt, der in der Serverliste des Management-VPN-Profils definiert ist, und dass FQDN mit dem URL-Alias definiert ist.

Für Managementtunnel nicht initiiert:

- Stellen Sie sicher, dass das Management-VPN-Profil heruntergeladen und unter C:\ProgramData\Cisco\Cisco AnyConnect Secure Mobility Client\Profile\MgmtTun gespeichert wurde.

- Stellen Sie sicher, dass der Name für das Management-VPN-Profil VpnMgmtTunProfile.xml lautet.

Sammeln Sie bei Konnektivitätsproblemen das DART-Paket, und wenden Sie sich an das Cisco TAC, um weitere Informationen zu erhalten.

Feedback

Feedback