Kerberos mit ADFS 2.0 für Endbenutzer SAML SSO für Jabber - Konfigurationsbeispiel

Inhalt

Einführung

Dieses Dokument beschreibt, wie Kerberos mit Active Directory Federation Services (ADFS) 2.0 konfiguriert wird.

Voraussetzungen

Anforderungen

Für dieses Dokument bestehen keine speziellen Anforderungen.

Verwendete Komponenten

Dieses Dokument ist nicht auf bestimmte Software- und Hardwareversionen beschränkt.

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Hintergrundinformationen

Für die SSO-Konfiguration (Single Sign On) der Endbenutzer Security Assertion Markup Language (SAML) muss Kerberos konfiguriert werden, damit die Endbenutzer-SAML SSO für Jabber mit der Domänenauthentifizierung arbeiten kann. Wenn SAML SSO mit Kerberos implementiert wird, übernimmt das Lightweight Directory Access Protocol (LDAP) die gesamte Autorisierung und Benutzersynchronisierung, während Kerberos die Authentifizierung übernimmt. Kerberos ist ein Authentifizierungsprotokoll, das in Verbindung mit einer LDAP-fähigen Instanz verwendet werden soll.

Bei Microsoft Windows- und Macintosh-Computern, die einer Active Directory-Domäne angehören, können sich Benutzer problemlos bei Cisco Jabber anmelden, ohne einen Benutzernamen oder ein Kennwort eingeben zu müssen. Es wird nicht einmal ein Anmeldebildschirm angezeigt. Benutzer, die nicht bei der Domäne auf ihrem Computer angemeldet sind, sehen immer noch ein Standard-Anmeldeformular.

Da bei der Authentifizierung ein einzelnes Token verwendet wird, das von den Betriebssystemen übergeben wird, ist keine Umleitung erforderlich. Das Token wird anhand des konfigurierten Key Domain Controller (KDC) überprüft. Wenn es gültig ist, ist der Benutzer angemeldet.

Konfiguration

Hier ist die Prozedur zur Konfiguration von Kerberos mit ADFS 2.0.

- Installieren Sie Microsoft Windows Server 2008 R2 auf einem Computer.

- Installieren Sie Active Directory Domain Services (ADDS) und ADFS auf demselben Computer.

- Installieren Sie Internetinformationsdienste (IIS) auf dem Computer, auf dem Microsoft Windows Server 2008 R2 installiert ist.

- Erstellen Sie ein selbstsigniertes Zertifikat für IIS.

- Importieren Sie das selbstsignierte Zertifikat in IIS, und verwenden Sie es als HTTPS-Serverzertifikat.

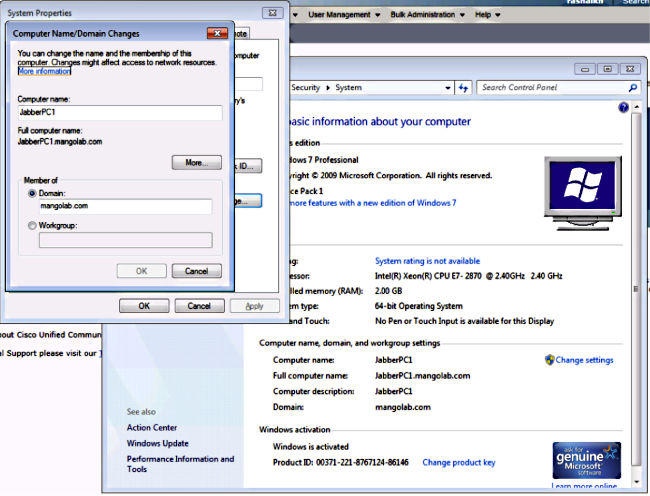

- Installieren Sie Microsoft Windows7 auf einem anderen Computer, und verwenden Sie es als Client.

- Ändern Sie den Domain Name Server (DNS) auf den Computer, auf dem ADDS installiert ist.

- Fügen Sie diesen Computer der Domäne hinzu, die Sie bei der Installation von ADDS erstellt haben.

- Klicken Sie auf Start.

- Klicken Sie mit der rechten Maustaste auf Computer.

- Klicken Sie auf Eigenschaften.

- Klicken Sie rechts im Fenster auf Einstellungen ändern.

- Klicken Sie auf die Registerkarte Computername.

- Klicken Sie auf Ändern.

- Fügen Sie die von Ihnen erstellte Domäne hinzu.

- Ändern Sie den Domain Name Server (DNS) auf den Computer, auf dem ADDS installiert ist.

- Überprüfen Sie, ob der Kerberos-Dienst auf beiden Computern generiert wird.

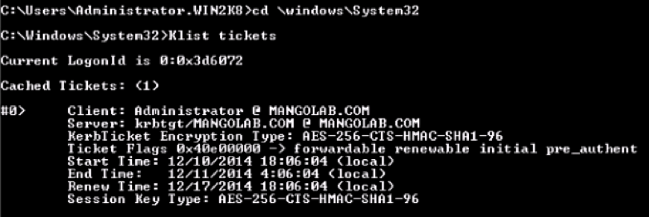

- Melden Sie sich als Administrator auf dem Servercomputer an, und öffnen Sie die Eingabeaufforderung. Führen Sie dann die folgenden Befehle aus:

- cd \windows\System32

- Klist-Tickets

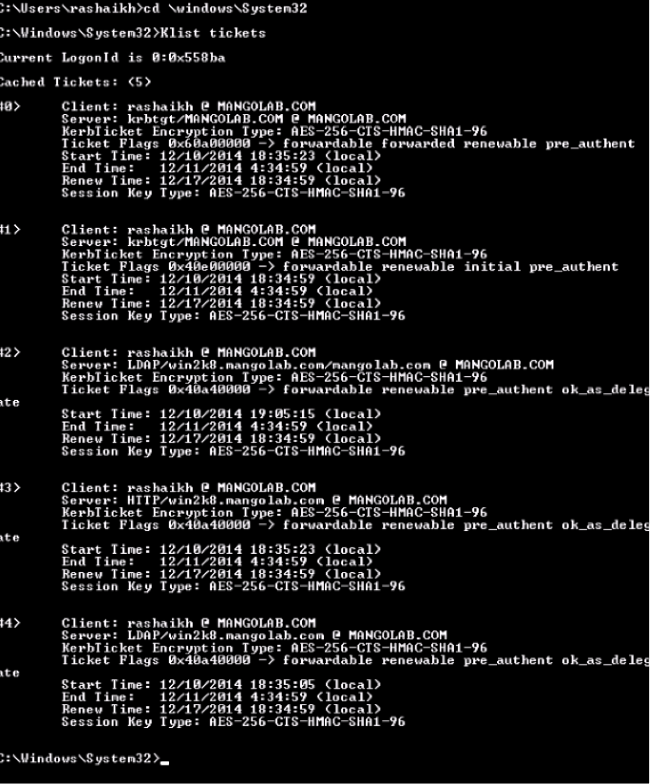

- Melden Sie sich als Domänenbenutzer auf dem Client-Computer an, und führen Sie die gleichen Befehle aus.

- Melden Sie sich als Administrator auf dem Servercomputer an, und öffnen Sie die Eingabeaufforderung. Führen Sie dann die folgenden Befehle aus:

- Erstellen Sie die ADFS Kerberos-Identität auf dem Computer, auf dem Sie ADDS installiert haben.

Der Microsoft Windows-Administrator, der sich bei der Microsoft Windows-Domäne angemeldet hat (z. B. als <Domänenname>\administrator), erstellt die ADFS Kerberos-Identität. Der ADFS-HTTP-Service muss eine Kerberos-Identität aufweisen, die als Service Principal Name (SPN) bezeichnet wird. Dieses Format hat folgende Eigenschaften: HTTP/DNS_Name_of_ADFS_Server.

Dieser Name muss dem Active Directory-Benutzer zugeordnet werden, der die ADFS-HTTP-Serverinstanz darstellt. Verwenden Sie das Microsoft Windows setspn-Dienstprogramm, das standardmäßig auf einem Microsoft Windows 2008-Server verfügbar sein sollte.

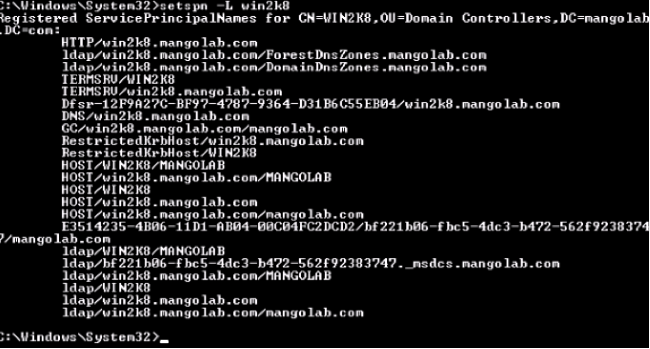

Vorgehensweise- Registrieren Sie die SPNs für den ADFS-Server. Führen Sie auf dem Active Directory-Domänencontroller den Befehl setspn aus.

Wenn beispielsweise der ADFS-Host adfs01.us.renovations.com ist und die Active Directory-Domäne US.RENOVATIONS.COM ist, lautet der Befehl:setspn -a HTTP/adfs01.us.renovations.com

setspn -a HTTP/adfs01

Der HTTP/Teil des SPN gilt, obwohl der Zugriff auf den ADFS-Server in der Regel über Secure Sockets Layer (SSL) erfolgt, d. h. HTTPS. - Überprüfen Sie, ob die SPNs für den ADFS-Server mit dem Befehl setspn korrekt erstellt wurden und zeigen Sie die Ausgabe an.

setspn -L

- Registrieren Sie die SPNs für den ADFS-Server. Führen Sie auf dem Active Directory-Domänencontroller den Befehl setspn aus.

- Konfigurieren Sie die Browsereinstellungen des Microsoft Windows-Clients.

- Navigieren Sie zu Extras > Internetoptionen > Erweitert, um die integrierte Windows-Authentifizierung zu aktivieren.

- Aktivieren Sie das Kontrollkästchen Integrierte Windows-Authentifizierung aktivieren:

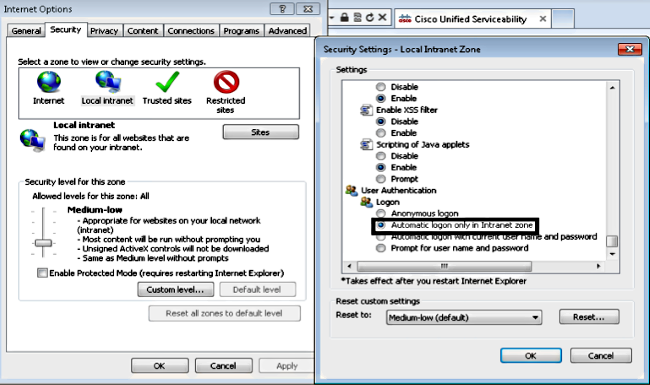

- Navigieren Sie zu Extras > Internetoptionen > Sicherheit > Lokales Intranet > Benutzerdefiniert.. um die Option Automatische Anmeldung nur in der Intranetzone auszuwählen.

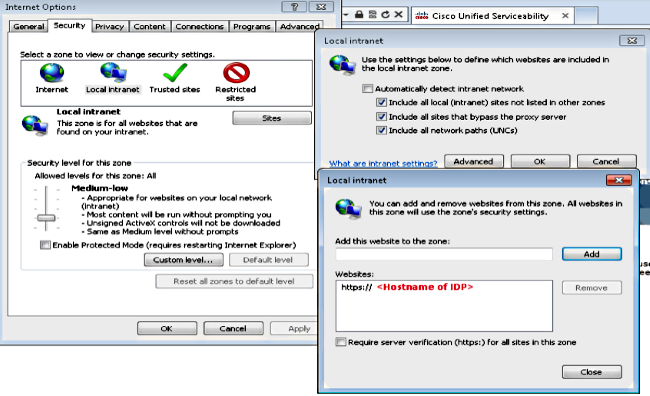

- Navigieren Sie zu Extras > Internetoptionen > Sicherheit > Lokales Intranet > Sites > Erweitert, um die IDP-URL (Intrusion Detection & Prevention) zu lokalen Intranet-Sites hinzuzufügen.

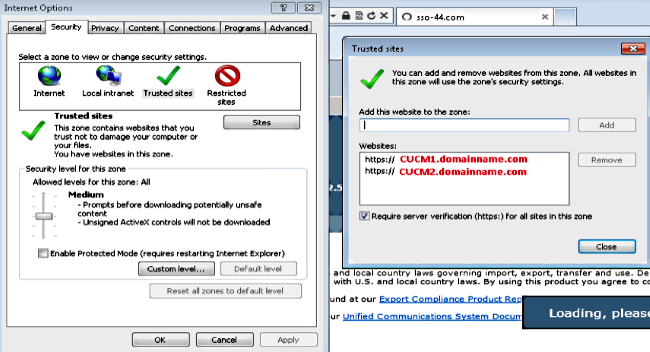

- Navigieren Sie zu Extras > Sicherheit > Vertrauenswürdige Sites > Sites, um die CUCM-Hostnamen vertrauenswürdigen Sites hinzuzufügen:

- Navigieren Sie zu Extras > Internetoptionen > Erweitert, um die integrierte Windows-Authentifizierung zu aktivieren.

Überprüfen

In diesem Abschnitt wird erläutert, wie Sie überprüfen, welche Authentifizierung (Kerberos- oder NT LAN Manager-(NTLM-)Authentifizierung) verwendet wird.

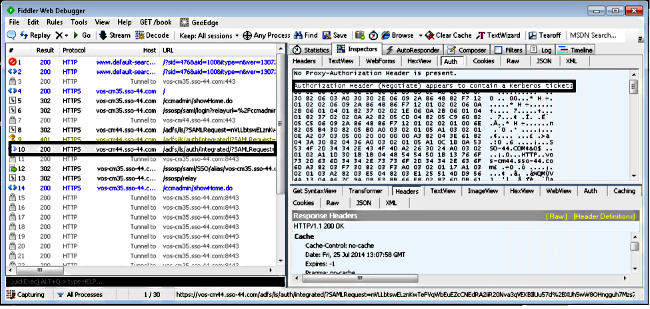

- Laden Sie das Tool "Ordner" auf Ihren Client-Computer herunter und installieren Sie es.

- Schließen Sie alle Internet Explorer-Fenster.

- Führen Sie das Tool Ordner aus, und überprüfen Sie, ob die Option Datenverkehr erfassen im Menü Datei aktiviert ist.

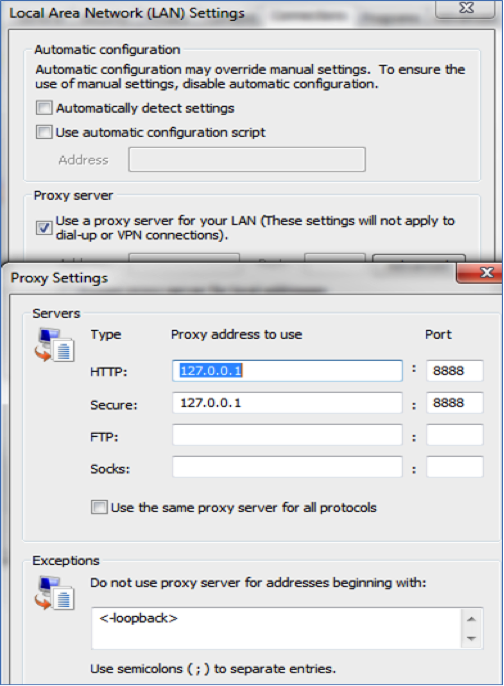

Fiddler agiert als Pass-Through-Proxy zwischen dem Client-Computer und dem Server und überwacht den gesamten Datenverkehr, der Ihre Internet Explorer-Einstellungen vorübergehend wie folgt festlegt:

- Öffnen Sie Internet Explorer, rufen Sie die URL des CRM-Servers (Customer Relationship Management) auf, und klicken Sie auf einige Links, um Datenverkehr zu generieren.

- Rufen Sie das Hauptfenster der Ordner auf, und wählen Sie eines der Frames aus, in dem das Ergebnis 200 (Erfolg) lautet:

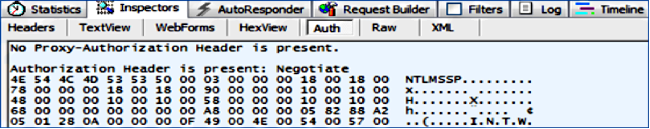

Wenn der Authentifizierungstyp NTLM ist, sehen Sie am Anfang des Frames Negotiate - NTLMSSP, wie hier gezeigt:

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback