DAP- und HostScan-Migration von ASA zu FDM über REST-API

Download-Optionen

-

ePub (2.6 MB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

Dieses Dokument beschreibt die Migration von Dynamic Access Policies (DAP) und HostScan-Konfigurationen von Cisco Adaptive Security Appliances (ASA) zu Cisco FirePOWER Threat Defense (FTD), die lokal vom FirePOWER Device Manager (FDM) verwaltet werden.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Grundkenntnisse der RA VPN-Konfiguration auf FDM.

- Arbeiten von DAP und Hostscan auf ASA.

- Grundkenntnisse der REST API und des FDM Rest API Explorer.

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf den folgenden Software- und Hardwareversionen:

- Cisco FTD mit Version 6.7.0

- Cisco AnyConnect Secure Mobility Client Version 4.9.0086

- Postman oder ein anderes API-Entwicklungstool

Hinweis: Die Informationen in diesem Dokument wurden von Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen von Konfigurationsänderungen verstehen.

Obwohl FTD über RAVPN-Konfigurationsunterstützung (Remote Access VPN) verfügt, bietet es keine Unterstützung für DAP. Ab Version 6.7.0 wird die API-Unterstützung für DAP im FTD hinzugefügt. Sie soll den sehr grundlegenden Anwendungsfall der Migration von ASA zu FTD unterstützen. Benutzer, die DAP auf ihren ASAs konfiguriert haben und gerade auf FTDs migrieren, haben jetzt die Möglichkeit, ihre DAP-Konfiguration zusammen mit ihrer RA VPN-Konfiguration zu migrieren.

Um die DAP-Konfiguration erfolgreich von ASA zu FTD zu migrieren, müssen folgende Bedingungen erfüllt sein:

- ASA mit konfiguriertem DAP/Hostscan.

- TFTP-/FTP-Serverzugriff von der ASA oder ASDM-Zugriff auf die ASA

- Cisco FTD mit Version 6.7.0 und höher wird vom FirePOWER Device Manager (FDM) verwaltet.

- RA VPN ist konfiguriert und arbeitet mit FTD.

Lizenzierung

- FTD im Smart Licensing-Portal mit aktivierten "Export Controlled Features" registriert (um die Aktivierung der Registerkarte "RA VPN Configuration" zu ermöglichen).

- Alle aktivierten AnyConnect-Lizenzen (APEX, Plus oder VPN Only).

So überprüfen Sie die Lizenzierung: Navigieren Sie zu Geräte > Smart Licenses.

Einschränkungen bei Funktionen

- Diese Funktionen werden nur über die REST-API-Schnittstelle FDM/FTD unterstützt.

- Der DAP-Name darf keine Leerzeichen mit REST API enthalten.

Konfiguration

Schritt 1: Kopieren Sie dap.xml von ASA auf Ihren lokalen PC/TFTP-Server. Es gibt zwei Möglichkeiten, dies zu erreichen:

ASDM:

Navigieren Sie zu Extras > Dateiverwaltung > FIle Transfer > zwischen lokalem PC und Flash.

CLI:

ASA# copy flash: tftp: Source filename []? dap.xml Address or name of remote host []? 10.197.161.160 Destination filename [dap.xml]? 440 bytes copied in 0.40 secs

Schritt 2: Kopieren Sie die HostScan-Konfigurationsdatei (data.xml) und das Hostscan-Image von ASA auf das lokale Gerät.

ASDM:

Navigieren Sie zu Extras > Dateiverwaltung > FIle Transfer >zwischen lokalem PC und Flash.

CLI:

ASA# copy flash: tftp: Source filename []? data.xml Address or name of remote host []? 10.197.161.160 Destination filename [data.xml]? 500 bytes copied in 0.40 secs

ASA# copy flash: tftp:

Source filename []? hostscan_4.9.03047-k9.pkg

Address or name of remote host []? 10.197.161.160

Destination filename [hostscan_4.9.03047-k9.pkg]?

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

56202408 bytes copied in 34.830 secs (1653012 bytes/sec)

ASA#

Schritt 3: Abrufen des base64-codierten Werts von dap.xml und data.xml.

Auf Mac: base64 -i <Datei>

Unter Windows PowerShell: certutil-encode dap.xml tmp.b64 ; findstr /v /c:- tmp.b64 > dap.b64

Befolgen Sie die gleiche Prozedur für data.xml.

Schritt 4: Starten Sie den API-Explorer des FTD in einem Browserfenster.

Navigieren Sie zu https://<FTD Management IP>/api-explorer.

Diese enthält die gesamte Liste der APIs, die im FTD verfügbar sind. Sie wird basierend auf der Hauptfunktion durch mehrere GET/POST/PUT/DELETE-Anfragen aufgeteilt, die vom FDM unterstützt werden.

DAPXml und HostScanPackageFile werden API verwendet.

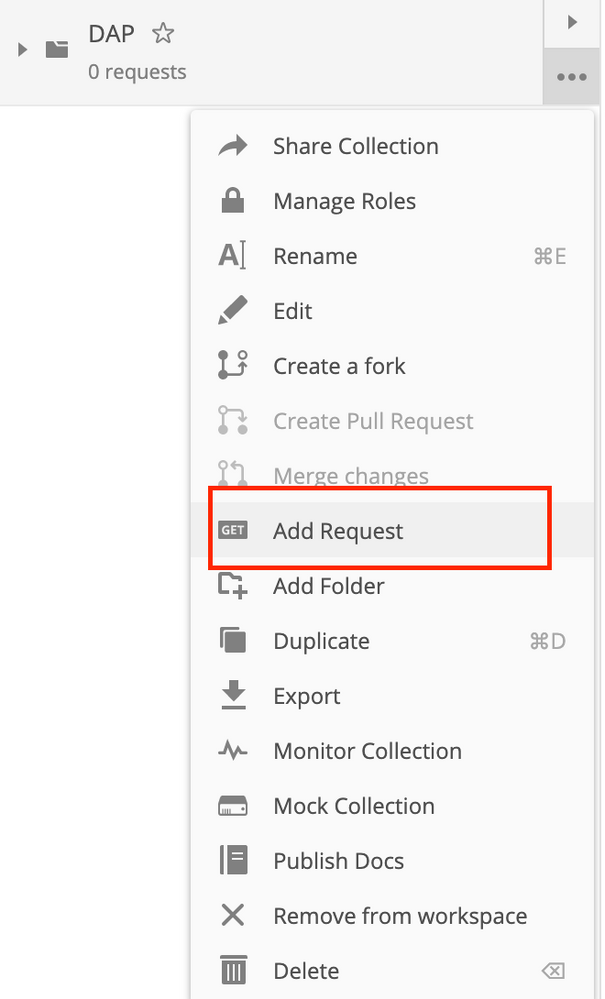

Schritt 5: Fügen Sie eine Postman-Sammlung für DAP hinzu.

Geben Sie einen Namen für die Auflistung ein. Klicken Sie auf Erstellen, wie in diesem Bild gezeigt.

Schritt 6: Neue Anforderung hinzufügen Auth um eine Login-POST-Anfrage bei der FTD zu erstellen, um das Token zur Autorisierung von POST/GET/PUT-Anfragen zu erhalten. Klicken Sie auf Speichern.

Der Haupttext der POST-Anforderung muss Folgendes enthalten:

| Typ | raw - JSON (Antrag/Json) |

| Grant_Type | Kennwort |

| Benutzername | Admin-Benutzername, um sich bei FTD anzumelden |

| Kennwort | Das Kennwort für das Administratorkonto |

POST-Anfrage: https://<FTD Management IP>/api/fdm/latest/fdm/token

Der Text der Antwort enthält das Zugriffstoken, das verwendet wird, um PUT-/GET-/POST-Anfragen an bzw. von der FTD zu senden.

Schritt 7: Erstellen Sie eine DAP-Konfigurationsanforderung, um die DAP-Konfiguration hinzuzufügen. Klicken Sie auf Save to DAP (Speichern unter), wie in diesem Bild gezeigt.

Die Registerkarte Authorization (Autorisierung) muss dies für alle nachfolgenden POST-Anfragen enthalten:

Die Registerkarte Authorization (Autorisierung) muss dies für alle nachfolgenden POST-Anfragen enthalten:

| Typ | Träger-Token |

| Token | Das Zugriffstoken, das durch Ausführen der Auth POST-Anforderung empfangen wurde. |

NACHFRAGE: https://<FTD Management IP>/api/fdm/latest/object/dapxml

Der Body der Anforderung muss den mit base64 codierten Wert von in Schritt 3 konvertierten dap.xml und data.xml enthalten. Autorisierungsattribute müssen manuell hinzugefügt werden und müssen über den Namen des DAP-Datensatzes, Aktion, Netzwerk-ACL und Priorität verfügen.

| dapXMLConfig | base64-kodierter Wert von dap.xml |

| dapRecordName | Name des registrierten DAP |

| Meldung | Geben Sie die Nachricht ein, die dem Benutzer angezeigt wird, wenn DAP ausgewählt ist. |

| Priorität | Priorität für DAP hinzufügen |

| networkACL | ACL-Objekt ggf. hinzufügen |

|

hostScanXmlConfig

|

base64-kodierter Wert von data.xml |

Der Haupttext der Antwort zeigt die DAP-Konfiguration, die zum Push auf das Gerät bereit ist.

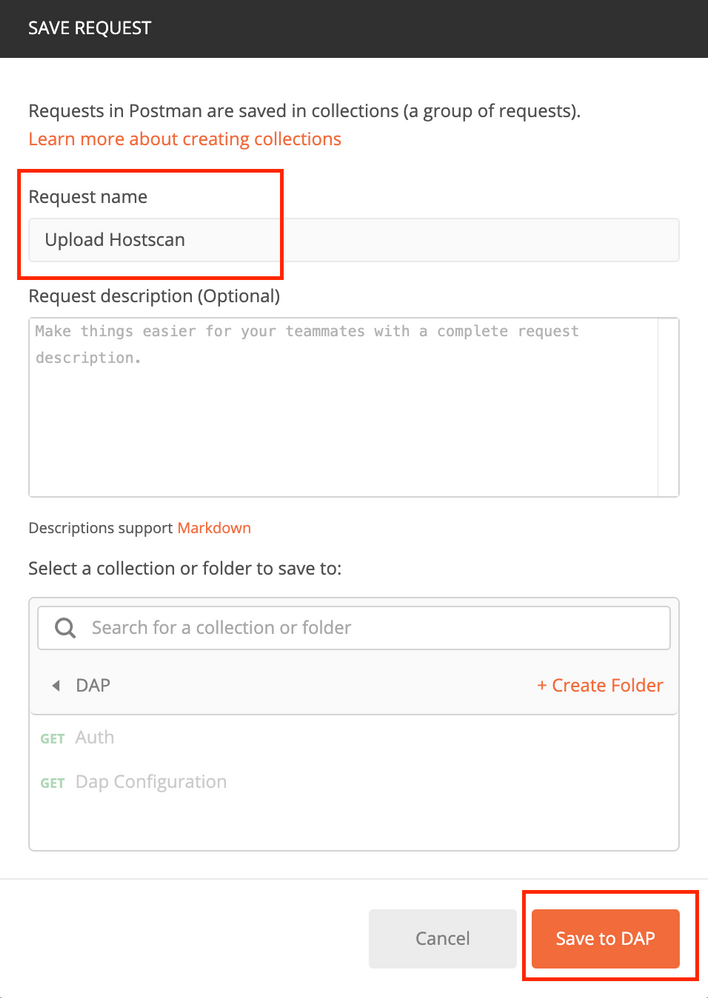

Schritt 8: Erstellen Sie eine Anforderung zum Hochladen des Hostscan-Image. Klicken Sie auf Save to DAP (Speichern unter), wie in diesem Bild gezeigt.

Laden Sie die Hostscan-Datei im Abschnitt filetoUpload hoch.

POST-ANFRAGE: https://<FTD Management IP>/api/fdm/latest/action/uploaddiskfile

Der Text der Anforderung muss die im Haupttext hinzugefügte Hostscan-Datei im Format "form-data" enthalten. Hostscan-Datei kann vom HostScan Download heruntergeladen werden oder Sie können das aus ASA kopierte Hostscan-Image in Schritt 2 verwenden.

Der Schlüsseltyp sollte File for filetoUpload sein.

Der Text der Antwort gibt eine ID/Dateiname aus, die zum Erstellen der Hostscan-Konfiguration verwendet wird.

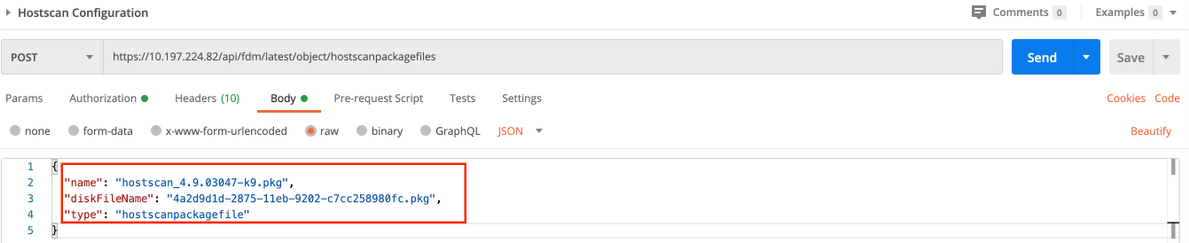

Schritt 9: Erstellen Sie eine Anfrage für die Paketkonfiguration des Hostscan. Klicken Sie auf Speichern.

POST-ANFRAGE: https://<FDM IP>/api/fdm/latest/object/hostscanpaket-Dateien

Der Text der Anforderung enthält die im vorherigen Schritt als diskFileName erhaltene ID/Dateiname. Fügen Sie den Hostscan-Paketnamen als Name hinzu, der in running-config angezeigt wird.

Der Text der Antwort zeigt die HostScan-Datei an, die zum Übertragen auf das Gerät bereit ist.

Schritt 12: Stellen Sie die Konfiguration auf dem Gerät bereit. Konfiguration kann über FDM bereitgestellt werden. Ausstehende Änderungen zeigen an, dass DAP- und Hostscan-Autorisierungsattribute gepuffert werden sollen.

Konfiguration nach erfolgreicher Bereitstellung in die FTD-CLI übertragen:

!--- RA VPN Configuration ---!

webvpn

enable outside

hostscan image disk0:/hostscan_4.9.03047-k9.pkg

hostscan enable

anyconnect image disk0:/anyconnpkgs/anyconnect-win-4.9.00086-webdeploy-k9.pkg 2

anyconnect profiles defaultClientProfile disk0:/anyconncprofs/defaultClientProfile.xml

anyconnect enable

tunnel-group-list enable

!--- DAP Authorization Configuration ---!

dynamic-access-policy-record Test

user-message "User Selected is Test"

priority 1

dynamic-access-policy-record DfltAccessPolicy

dynamic-access-policy-record Cisco

user-message "Welcome locally authenticated User"

priority 2

Überprüfen

Bereitstellungsüberprüfung über FTD-GUI

Navigieren Sie zur Registerkarte Bereitstellung (oben rechts) > Bereitstellungsverlauf.

Bereitstellungsüberprüfung von FTD CLI

show run webvpn show run all dynamic-access-policy-record show flash: | inc dap.xml show flash: | inc data.xml

Fehlerbehebung

Dieser Abschnitt enthält Informationen, die Sie zur Fehlerbehebung bei Ihrer Konfiguration verwenden können.

Dap-Debugger

Hinweis: Auf der FTD können Sie verschiedene Debug-Level festlegen. Standardmäßig wird Ebene 1 verwendet. Wenn Sie die Debugebene ändern, kann sich die Ausführlichkeit der Debuggen erhöhen. Gehen Sie dabei besonders in Produktionsumgebungen vorsichtig vor.

debug dap trace 127

debug dap errors 127

Beiträge von Cisco Ingenieuren

- Tazy KhanCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback