ASR 1000 Box-to-Box NAT High Availability Konfigurationsbeispiel

Download-Optionen

-

ePub (130.4 KB)

In verschiedenen Apps auf iPhone, iPad, Android, Sony Reader oder Windows Phone anzeigen

Inklusive Sprache

In dem Dokumentationssatz für dieses Produkt wird die Verwendung inklusiver Sprache angestrebt. Für die Zwecke dieses Dokumentationssatzes wird Sprache als „inklusiv“ verstanden, wenn sie keine Diskriminierung aufgrund von Alter, körperlicher und/oder geistiger Behinderung, Geschlechtszugehörigkeit und -identität, ethnischer Identität, sexueller Orientierung, sozioökonomischem Status und Intersektionalität impliziert. Dennoch können in der Dokumentation stilistische Abweichungen von diesem Bemühen auftreten, wenn Text verwendet wird, der in Benutzeroberflächen der Produktsoftware fest codiert ist, auf RFP-Dokumentation basiert oder von einem genannten Drittanbieterprodukt verwendet wird. Hier erfahren Sie mehr darüber, wie Cisco inklusive Sprache verwendet.

Informationen zu dieser Übersetzung

Cisco hat dieses Dokument maschinell übersetzen und von einem menschlichen Übersetzer editieren und korrigieren lassen, um unseren Benutzern auf der ganzen Welt Support-Inhalte in ihrer eigenen Sprache zu bieten. Bitte beachten Sie, dass selbst die beste maschinelle Übersetzung nicht so genau ist wie eine von einem professionellen Übersetzer angefertigte. Cisco Systems, Inc. übernimmt keine Haftung für die Richtigkeit dieser Übersetzungen und empfiehlt, immer das englische Originaldokument (siehe bereitgestellter Link) heranzuziehen.

Inhalt

Einführung

In diesem Dokument wird die Konfiguration für "Box-to-Box-NAT High Availability" (B2B NAT HA) auf Cisco IOS®-XE-Geräten beschrieben, wobei der Schwerpunkt auf der Aggregation Services Router (ASR)1000-Familie liegt.

B2B NAT HA ist eine Methode, um eine hohe Verfügbarkeit von Anwendungen wie zonenbasierte Firewall (ZBFW), Network Address Translation (NAT), VPN, Session Border Controller (SBC) usw. zwischen Routern der ASR 1000-Familie zu erreichen. In diesem Dokument wird beschrieben, wie B2B NAT HA zusammen mit der Überprüfung auf der Cisco ASR 1000-Plattform konfiguriert wird.

Voraussetzungen

Anforderungen

Cisco empfiehlt, über Kenntnisse in folgenden Bereichen zu verfügen:

- Überblick über die Architektur der ASR 1000-Plattform

- Grundkenntnisse zu Hochverfügbarkeits- und NAT-Technologien

Verwendete Komponenten

Die Informationen in diesem Dokument basieren auf der ASR 1000-Familie mit Cisco IOS Version XE 3.10 und höheren Versionen. B2B NAT HA wird von Cisco IOS-XE Version 3.5 und höher unterstützt.

Die Informationen in diesem Dokument wurden von den Geräten in einer bestimmten Laborumgebung erstellt. Alle in diesem Dokument verwendeten Geräte haben mit einer leeren (Standard-)Konfiguration begonnen. Wenn Ihr Netzwerk in Betrieb ist, stellen Sie sicher, dass Sie die potenziellen Auswirkungen eines Befehls verstehen.

Konfigurieren

B2BHA-Failover-Trigger

Einige der gängigen Failover-Trigger sind:

- Stromverlust/Neuladen (einschließlich Abstürze) beim aktiven Gerät.

- Neuladen von Embedded Service Processor (ESP) (geplant oder ungeplant).

- Die Steuerungsschnittstelle für die Redundanzgruppe (RG) ist deaktiviert/deaktiviert.

- Die Datenschnittstelle für das RG wird heruntergefahren/die Verbindung unterbrochen.

- verfolgte Objektfehler (IP Service Level Agreement).

- Keepalive-Fehler im Protokoll.

- Die Laufzeitpriorität des aktiven Geräts liegt unter der des konfigurierten Schwellenwerts.

- Die Laufzeitpriorität des aktiven Geräts liegt unter der des Standby-Geräts.

Mindestkonfiguration

In diesem Abschnitt wird beschrieben, wie B2B NAT HA zusammen mit Topologieinformationen konfiguriert wird.

B2 BHA-Bereitstellungen können die folgenden drei Topologien aufweisen:

- LAN-LAN

- LAN-WAN

- LAN-Mesh

Hinweis: Die durchschnittliche Redundanzpaketgröße beträgt 256 Byte.

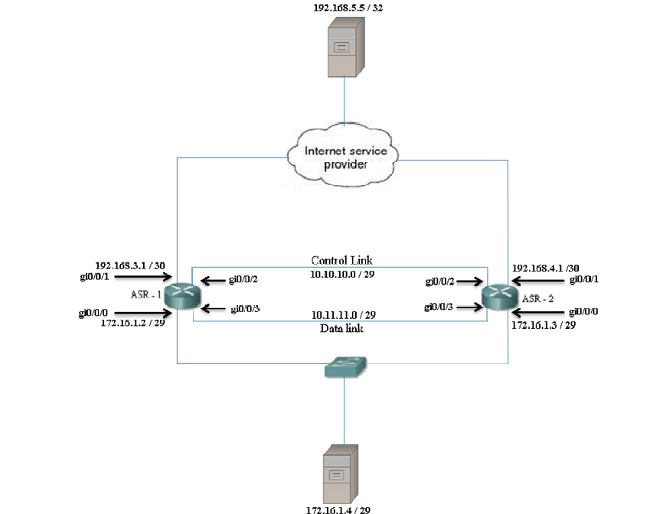

Netzwerkdiagramm mit grundlegender L2/L3-Verbindung

Grundlegende L2/L3-Verbindungen

Die Konfiguration kann in zwei Hauptbereiche unterteilt werden. Ein Teil ist die Basiskonfiguration für RG, Redundanzprotokoll, Timer, Steuerung und Datenschnittstellen. Der zweite Teil bezieht sich auf die eigentlichen Daten-/Datenverkehrsinterfaces und deren Zuordnung zu RG.

In diesem Beispiel wird versucht, B2B NAT HA auf dem ASR mit dem Remote-Server 192.168.5.5 vom LAN 172.16.1.4 zu erreichen. Diese Konfigurationen werden derzeit mit der STATIC NAT-Konfiguration vorbereitet.

ip nat pool POOL1 200.200.200.200 200.200.200.200 netmask 255.255.255.252

ip nat inside source list NAT pool POOL1 redundancy 1 mapping-id 252

Extended IP access list NAT

10 permit ip host 172.16.1.4 host 192.168.5.5

ASR-1 |

ASR-2 |

Beide ASRs sollten die öffentliche IP-Adresse erreichen können, die vom ISP bereitgestellt wird.

ASR-1#ping 200.200.200.200

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.200.200.200, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 ms

ASR-2#ping 200.200.200.200

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.200.200.200, timeout is 2 seconds:

!!!!!

Die LAN-Schnittstelle ist mit den Distribution-Switches verbunden, die wiederum mit den Hosts verbunden sind.

ASR-1#show run int GigabitEthernet0/0/0 |

ASR-2#show run int GigabitEthernet0/0/0 |

Die ISP Facing-Schnittstelle hat folgende Konfiguration:

ASR-1#show run int gi0/0/1 |

ASR-2#show run int gi0/0/1 |

Die Daten- und die Steuerungsschnittstellen zwischen den ASRs wurden wie in diesen Abschnitten gezeigt konfiguriert.

Steuerungsschnittstelle

ASR-1#show run int gi0/0/2 |

ASR-2#show run int gi0/0/2 |

Datenschnittstelle

ASR-1#show run int gi0/0/3 |

ASR-2#show run int gi0/0/3 |

Hinweis:

- Sie dürfen keine redundante Schnittstellenkennung (Redundant Interface Identifier, RII) auf einer Schnittstelle konfigurieren, die entweder als Datenschnittstelle oder als Steuerungsschnittstelle konfiguriert ist.

- RII und asymmetrisches Routing müssen auf aktiven und Standby-Geräten konfiguriert werden.

- Sie können asymmetrisches Routing nicht auf der Schnittstelle aktivieren, für die eine virtuelle IP-Adresse konfiguriert ist.

Überprüfen

Überprüfungsbefehle und erwartete Ausgabe

Der Cisco CLI Analyzer (nur registrierte Kunden) unterstützt bestimmte show-Befehle. Verwenden Sie den Cisco CLI Analyzer, um eine Analyse der Ausgabe des Befehls show anzuzeigen.

ASR-1#show redundancy application group

Group ID Group Name State

-------- ---------- -----

1 TEST ACTIVE

ASR-2#show redundancy application group

Group ID Group Name State

-------- ---------- -----

1 TEST STANDBY

ASR-1#show redundancy application group 1

Group ID:1

Group Name:TEST

Administrative State: No Shutdown

Aggregate operational state : Up

My Role: ACTIVE

Peer Role: STANDBY

Peer Presence: Yes

Peer Comm: Yes

Peer Progression Started: Yes

RF Domain: btob-one

RF state: ACTIVE

Peer RF state: STANDBY HOT

ASR-2#show redundancy application group 1

Group ID:1

Group Name:TEST

Administrative State: No Shutdown

Aggregate operational state : Up

My Role: STANDBY

Peer Role: ACTIVE

Peer Presence: Yes

Peer Comm: Yes

Peer Progression Started: Yes

RF Domain: btob-one

RF state: STANDBY HOT

Peer RF state: ACTIVE

ASR-1#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 200.200.200.200 172.16.1.4 --- ---

icmp 200.200.200.200:98 172.16.1.4:98 192.168.5.5:98 192.168.5.5:98

Total number of translations: 2

ASR-2#show ip nat translations

Pro Inside global Inside local Outside local Outside global

--- 200.200.200.200 172.16.1.4 --- ---

icmp 200.200.200.200:98 172.16.1.4:98 192.168.5.5:98 192.168.5.5:98

Total number of translations: 2

ASR-1#show redundancy application protocol group 1

RG Protocol RG 1

------------------

Role: Active

Negotiation: Enabled

Priority: 150

Protocol state: Active

Ctrl Intf(s) state: Up

Active Peer: Local

Standby Peer: address 10.10.10.2, priority 50, intf Gi0/0/2

Log counters:

role change to active: 7

role change to standby: 7

disable events: rg down state 7, rg shut 0

ctrl intf events: up 7, down 8, admin_down 7

reload events: local request 0, peer request 0

RG Media Context for RG 1

--------------------------

Ctx State: Active

Protocol ID: 1

Media type: Default

Control Interface: GigabitEthernet0/0/2

Current Hello timer: 3000

Configured Hello timer: 3000, Hold timer: 9000

Peer Hello timer: 3000, Peer Hold timer: 9000

Stats:

Pkts 386597, Bytes 23969014, HA Seq 0, Seq Number 386597, Pkt Loss 0

Authentication not configured

Authentication Failure: 0

Reload Peer: TX 0, RX 0

Resign: TX 0, RX 1

Standby Peer: Present. Hold Timer: 9000

Pkts 386589, Bytes 13144026, HA Seq 0, Seq Number 1503658, Pkt Loss 0

ASR-2#show redundancy application protocol group 1

RG Protocol RG 1

------------------

Role: Standby

Negotiation: Enabled

Priority: 50

Protocol state: Standby-hot

Ctrl Intf(s) state: Up

Active Peer: address 10.10.10.1, priority 150, intf Gi0/0/2

Standby Peer: Local

Log counters:

role change to active: 8

role change to standby: 16009

disable events: rg down state 1, rg shut 0

ctrl intf events: up 9, down 10, admin_down 1

reload events: local request 15999, peer request 2

RG Media Context for RG 1

--------------------------

Ctx State: Standby

Protocol ID: 1

Media type: Default

Control Interface: GigabitEthernet0/0/2

Current Hello timer: 3000

Configured Hello timer: 3000, Hold timer: 9000

Peer Hello timer: 3000, Peer Hold timer: 9000

Stats:

Pkts 1503674, Bytes 93227788, HA Seq 0, Seq Number 1503674, Pkt Loss 0

Authentication not configured

Authentication Failure: 0

Reload Peer: TX 2, RX 2

Resign: TX 8, RX 7

Active Peer: Present. Hold Timer: 9000

Pkts 386603, Bytes 13144502, HA Seq 0, Seq Number 386613, Pkt Loss 0

ASR-1#show platform hardware qfp active system rg 1

Redundancy Group 1

State: RG_ACTIVE

Bulksync: NO BULKSYNC REQ

Transport:

SYNC_B2B LISTEN

cp hdl 0x01013e8d dp hdl 0x03010006, platfm hdl 0x0000fa35

L3_IPV4

src addr 10.11.11.1 dest addr 10.11.11.2

L4_UDP_RELIABLE

src port 19510 dest port 3497

AR transport not available

Stats:

RG Request:

CREATE 0

UPDATE 32048

DELETE 0

RG State:

RG_PREINIT 0

RG_INIT 7

RG_STANDBY 21

RG_ACTIVE 32020

RG Transport Request:

NA 0

OPEN 16014

CLOSE 0

RG Transport Status:

CONN_ESTB 7

CONN_FAIL 0

TRANS_DOWN 0

TRANS_DOWN_GRACEFUL 8

Bulksync:

Request 7

Success 7

Fail 0

ASR-1#show platform hardware qfp active system rg 1 stats

trans index: 00000006 Trans Type: 00000001 RG 1

mf_flags 0x40000000 seq_flags 0x700003ff

ha_control_state 0x5

pending ack 00000000

keepalive_timeout 00000100

rx_seq_flags 0x8000000

rx_seq_num 0x2c0d4a44

tx_seq 0xb4965908

tx_ack_tail 0xb4965908

tx_seq_flags 0x700003ff

tx 0000000000580126

rx 0000000000580089

retx 0000000000000000

rx dropped 0000000000000000

records dropped 0000000000000000

tx dropped 0000000000000000

ack dropped 00000000 oob pkts dropped 00000000

send dropped 00000000 rx_control_msgs 00580090

tx control_msgs 00580078 for_us_hits 01160217

sync_alloc_failures 00000000 status_notifications 00000001

sync_msgs_received 00580093 sync_msgs_sent 00580133

for_us_udp_checksum_drops 00000000

acks sent 00580089 rcvd 00580126 nacks sent 00000000 rcvd 00000000

Nützliche Befehle

- RG on active wird mit dem Befehl reload group <rg-number> self im exec-Modus neu geladen.

- RG on active wird mithilfe der folgenden CLI-Befehle im Redundanzkonfigurationsmodus deaktiviert:

ISR1(config-red-app)#group 1

ISR1(config-red-app-grp)#shutdown

Fehlerbehebung

Für diese Konfiguration sind derzeit keine spezifischen Informationen zur Fehlerbehebung verfügbar.

Beiträge von Cisco Ingenieuren

- Uma MohantyCisco TAC-Techniker

- Girish DevganCisco TAC-Techniker

Cisco kontaktieren

- Eine Supportanfrage öffnen

- (Erfordert einen Cisco Servicevertrag)

Feedback

Feedback