تكوين البوابة المقيدة Spaces باستخدام Catalyst 9800 WLC

خيارات التنزيل

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند كيفية تكوين المنافذ المقيدة على Cisco Spaces.

المتطلبات الأساسية

يسمح هذا وثيقة زبون على المادة حفازة 9800 لاسلكي lan جهاز تحكم (C9800 WLC) أن يستعمل فراغ كخارجي صحة هوية مدخل صفحة.

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- واجهة سطر الأوامر (CLI) أو وصول واجهة المستخدم الرسومية (GUI) إلى وحدات التحكم اللاسلكية 9800

- Cisco Spaces

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- 9800-L جهاز تحكم، الإصدار 16.12.2s

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

مصادقة الويب هي طريقة مصادقة بسيطة للطبقة 3 دون الحاجة إلى أداة مساعدة عميل أو ملتمس. يمكن فعل ذلك

أ) مع الصفحة الداخلية على C9800 WLC إما كما هو أو تعديلات لاحقة.

ب) مع تحميل حزمة سجل الدخول المخصص إلى C9800 WLC.

ج) صفحة تسجيل الدخول المخصصة المستضافة على خادم خارجي.

للاستفادة من البوابة المقيدة التي توفرها SPACES هي أساسا طريقة لتنفيذ مصادقة الويب الخارجية للعملاء على C9800 WLC.

يتم وصف عملية مصادقة الويب الخارجية بالتفصيل على: المصادقة المستندة إلى الويب على وحدات التحكم من السلسلة Cisco Catalyst 9800

في C9800 WLC، يتم تحديد عنوان IP الظاهري كخريطة معلمة عامة وعادة ما يكون 192.0.2.1

التكوين

الرسم التخطيطي للشبكة

توصيل وحدة التحكم 9800 ب Cisco Spaces

يجب أن تكون وحدة التحكم متصلة ب Spaces مع أي من هذه الخيارات - Direct Connect، أو عبر Spaces Connector، أو باستخدام وصلة CMX.

في هذا المثال، يتم إستخدام خيار الاتصال المباشر، على الرغم من تكوين المنافذ المقيدة بنفس الطريقة لجميع الوحدات.

لتوصيل وحدة التحكم ب Cisco Spaces، يجب أن تكون قادرة على الوصول إلى سحابة Cisco Spaces عبر HTTPS. لمزيد من المعلومات حول كيفية توصيل وحدة التحكم 9800 ب Spaces، ارجع إلى هذا الارتباط: Spaces - 9800 وحدة التحكم الاتصال المباشر

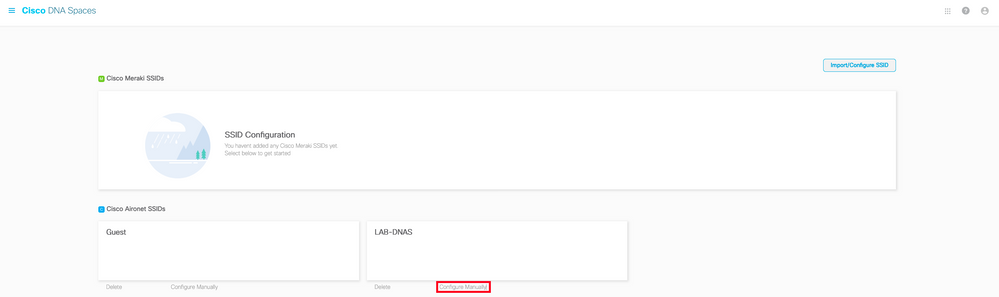

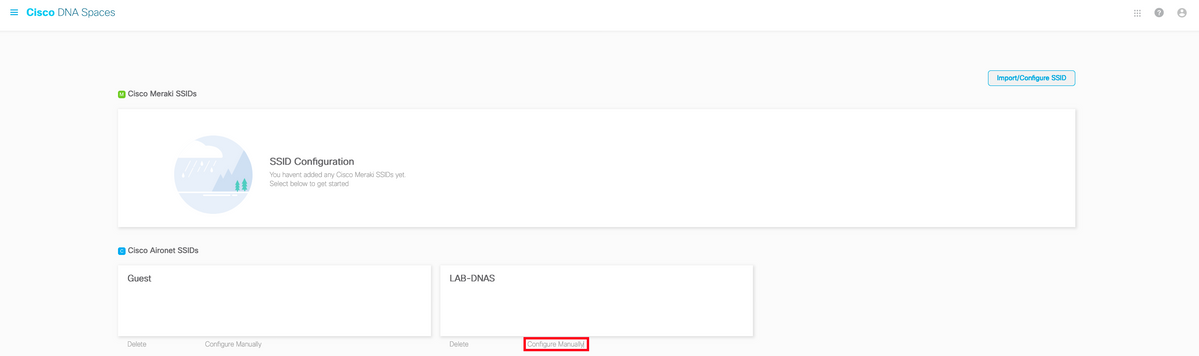

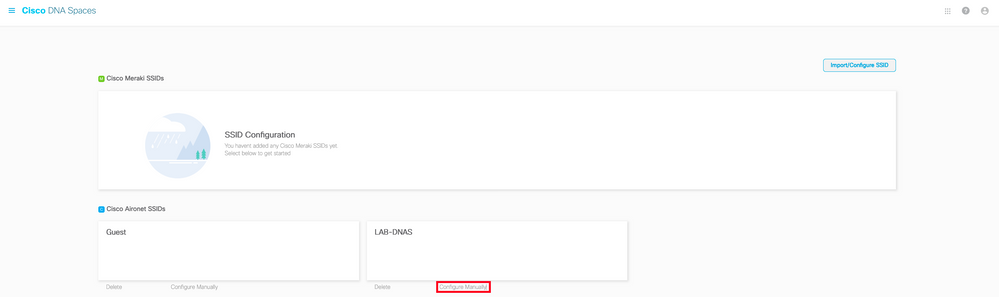

إنشاء SSID في Spaces

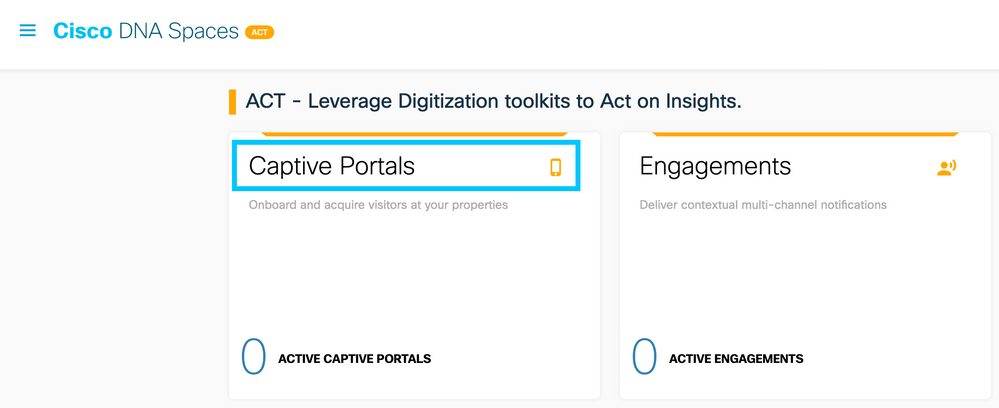

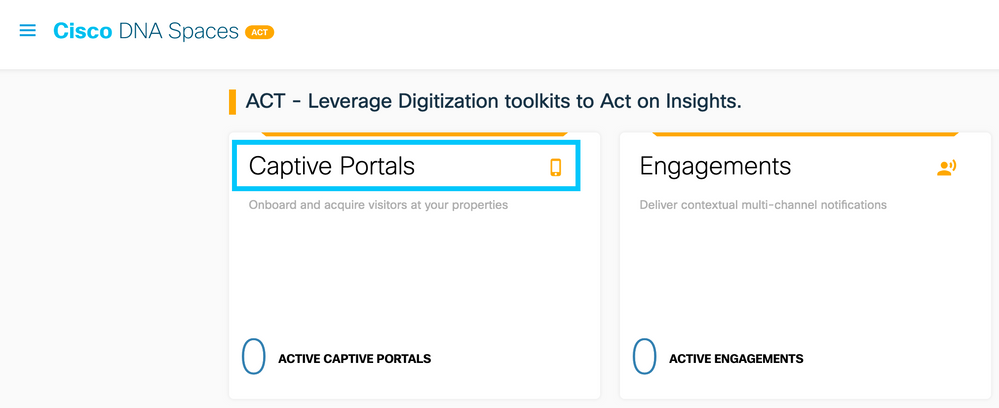

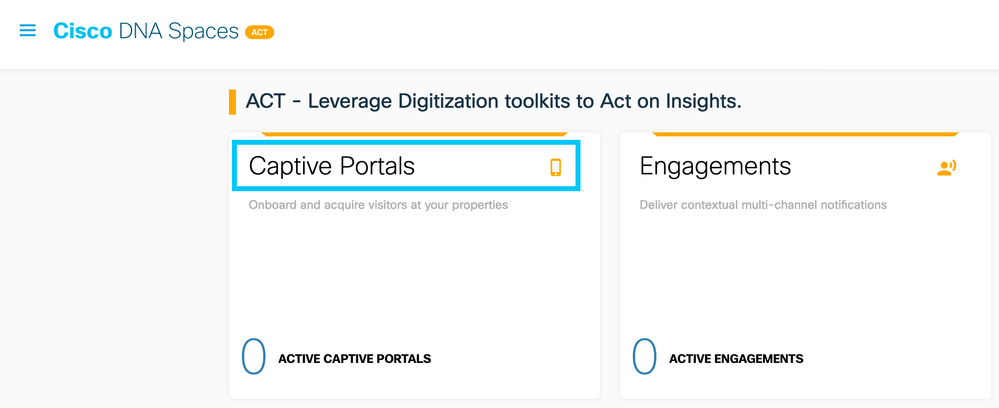

الخطوة 1. انقر فوق المنافذ المقيدة في لوحة المعلومات الخاصة بالمسافات:

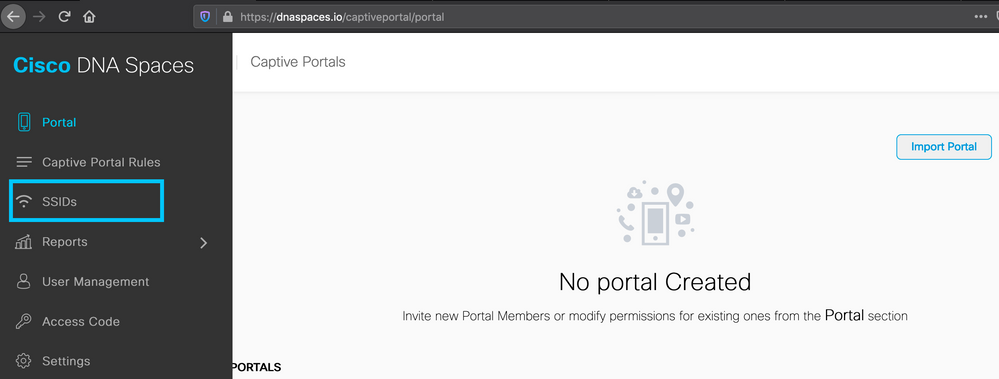

الخطوة 2. افتح القائمة المحددة للمدخل المقيد، انقر فوق رمز الأسطر الثلاثة في الركن العلوي الأيسر من الصفحة وانقر فوق SSIDs:

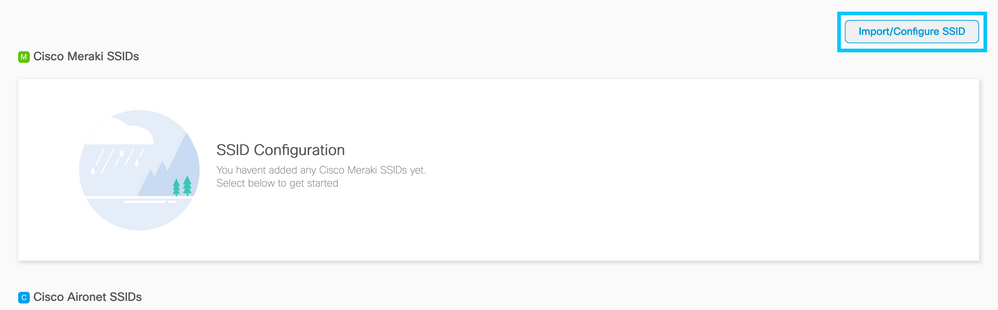

الخطوة 3. انقر على إستيراد/تكوين SSID، وحدد CUWN (CMX/WLC) كنوع الشبكة اللاسلكية، وأدخل اسم SSID:

تكوين عامل تصفية ACL و URL على وحدة التحكم 9800

لا يسمح بحركة المرور من عميل لاسلكي على الشبكة حتى تكتمل المصادقة. في حالة مصادقة الويب، يتم من أجل إكماله اتصال عميل لاسلكي ب SSID هذا ويستلم عنوان IP ثم يتم نقل حالة مدير نهج العميل إلى حالة WebAuth_reqd. ونظرا لأنه لم تتم مصادقة العميل بعد، يتم إسقاط جميع مصادر حركة مرور البيانات من عنوان IP الخاص بالعميل باستثناء DHCP و DNS و HTTP (التي يتم اعتراضها وإعادة توجيهها).

بشكل افتراضي، تقوم 9800 بإنشاء قوائم التحكم في الوصول (ACL) الخاصة بالمصادقة المسبقة (ACL) المشفرة مسبقا عند إعداد شبكة محلية لاسلكية (WLAN) لمصادقة الويب. تسمح قوائم التحكم في الوصول (ACL) هذه التي تم ترميزها ترميزا ثابتا ب DHCP و DNS وحركة المرور إلى خادم مصادقة الويب الخارجي. ويتم إعادة توجيه جميع الأجزاء المتبقية مثل أي حركة مرور ل HTTP.

ومع ذلك، إذا كنت بحاجة إلى السماح بنوع حركة مرور محدد غير HTTP من خلال، فيمكنك تكوين قائمة التحكم في الوصول (ACL) مسبقة المصادقة. ستحتاج بعد ذلك إلى تقليد محتوى قائمة التحكم في الوصول (ACL) الحالية المشفرة مسبقا للمصادقة (من الخطوة 1 من هذا القسم) وتزويدها باحتياجاتك.

الخطوة 1. التحقق من قوائم التحكم في الوصول (ACL) الحالية التي تم ترميزها ترميزا ثابتا.

CLI تشكيل:

Andressi-9800L#show ip access list

Extended IP access list WA-sec-10.235.248.212

10 permit tcp any host 10.235.248.212 eq www

20 permit tcp any host 10.235.248.212 eq 443

30 permit tcp host 10.235.248.212 eq www any

40 permit tcp host 10.235.248.212 eq 443 any

50 permit tcp any any eq domain

60 permit udp any any eq domain

70 permit udp any any eq bootpc

80 permit udp any any eq bootps

90 deny ip any any

Extended IP access list WA-v4-int-10.235.248.212

10 deny tcp any host 10.235.248.212 eq www

20 deny tcp any host 10.235.248.212 eq 443

30 permit tcp any any eq www

40 permit tcp any host 192.0.2.1 eq 443

يتم إستدعاء WA-sec-10.235.248.212 على هذا النحو لأنه قائمة تحكم في الوصول (ACL) أو IP 10.235.248.212 لأمان مصادقة الويب (WA) التلقائية (sec). تحدد قوائم التحكم في الوصول الخاصة بالأمان ما هو مسموح به (عند السماح) أو ما تم إسقاطه (عند الرفض). Wa-V4-int هي قائمة تحكم في الوصول (ACL) معترضة، وهي قائمة تحكم في الوصول (ACL) فردية أو قائمة تحكم في الوصول (ACL) معاد توجيهها، وتحدد ما يتم إرساله إلى وحدة المعالجة المركزية لإعادة التوجيه (عند السماح) أو ما يتم إرساله إلى مستوى البيانات (عند الرفض).

يتم تطبيق WA-V4-int10.235.248.212 أولا على حركة المرور الواردة من العميل، كما يتم الإبقاء على حركة مرور HTTP(s) باتجاه مدخل Spaces IP 10.235.248.212 على مستوى البيانات (لا يتم إسقاط الإجراء أو إعادة توجيهه بعد، فقط يتم تسليمه إلى لوحة البيانات). وهو يرسل إلى وحدة المعالجة المركزية (لإعادة التوجيه ما عدا حركة مرور IP الظاهرية التي تتم خدمتها بواسطة خادم الويب) جميع حركة مرور HTTP(s). يتم توفير أنواع أخرى من حركة المرور لمستوى البيانات.

يسمح WA-sec-10.235.248.212 لحركة مرور HTTP و HTTPS إلى مساحة DNA من Cisco IP 10.235.248.212 التي قمت بتكوينها في خريطة معلمات مصادقة الويب، كما يسمح بحركة مرور DNS و DHCP ويسقط الباقي. تم بالفعل اعتراض حركة مرور HTTP التي سيتم اعتراضها قبل أن تضرب قائمة التحكم في الوصول (ACL) هذه وبالتالي لا تحتاج إلى تغطيتها بواسطة قائمة التحكم في الوصول (ACL) هذه.

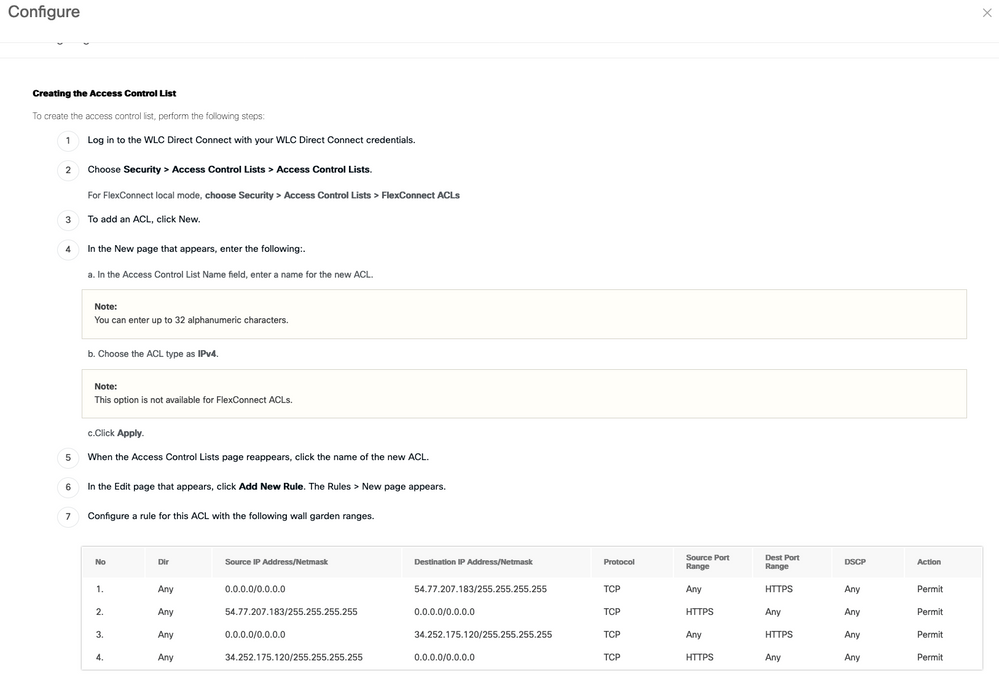

ملاحظة: للحصول على عناوين IP الخاصة بالمسافات التي سيتم السماح بها في قائمة التحكم في الوصول، انقر فوق خيار التكوين يدويا من SSID الذي تم إنشاؤه في الخطوة 3 من القسم إنشاء SSID على المسافات ضمن قسم تكوين قائمة التحكم في الوصول. يوجد مثال في القسم، ما هي عناوين IP التي تستخدمها المسافات، في نهاية المستند.

تستخدم المساحات عنوانين ل IP وتسمح الآلية الموجودة في الخطوة 1 فقط بالسماح بعنوان IP لمدخل واحد. للسماح بالوصول المسبق للمصادقة إلى المزيد من موارد HTTP، يلزمك إستخدام عوامل تصفية URL التي تحدث فجوات بشكل ديناميكي في قوائم التحكم في الوصول الخاصة ببروتوكول الإنترنت (IPs) الخاصة بموقع الويب الذي تقوم بإدخال URL الخاص به في عامل تصفية URL. يتم تدوين طلبات DNS بشكل ديناميكي ل 9800 لمعرفة عنوان IP الخاص بعناوين URLs هذه وإضافتها إلى قوائم التحكم في الوصول (ACLs) بشكل ديناميكي.

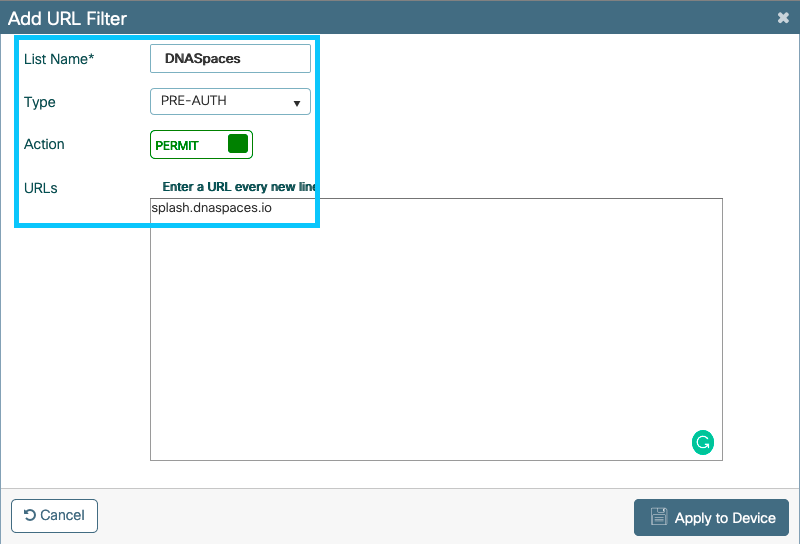

الخطوة 2. قم بتكوين عامل تصفية URL للسماح بمجال Spaces.

انتقل إلى التكوين > الأمان > عوامل تصفية URL. انقر +إضافة وقم بتكوين اسم القائمة. حدد PRE-AUTH كنوع وALLOWED كإجراء و URL splash.dnaspace.io (أو .eu إذا كنت تستخدم مدخل أوروبا والشرق الأوسط وإفريقيا):

CLI تشكيل:

Andressi-9800L(config)#urlfilter list <url-filter name>

Andressi-9800L(config-urlfilter-params)#action permit

Andressi-9800L(config-urlfilter-params)#url splash.dnaspaces.io

يمكن تكوين SSID لاستخدام خادم RADIUS أو بدونه. في حالة تكوين مدة جلسة العمل هذه أو الحد الأقصى للنطاق الترددي أو توفير الإنترنت بسلاسة في قسم "الإجراءات" ضمن تكوين قاعدة المدخل المقيد، فسيلزم تكوين SSID باستخدام خادم RADIUS، وإلا، فلا حاجة لاستخدام خادم RADIUS. يتم دعم جميع أنواع المنافذ على Spaces على كلا التكوينين.

مدخل أسير بدون خادم RADIUS على المساحات

تكوين خريطة معلمة مصادقة الويب على وحدة التحكم 9800

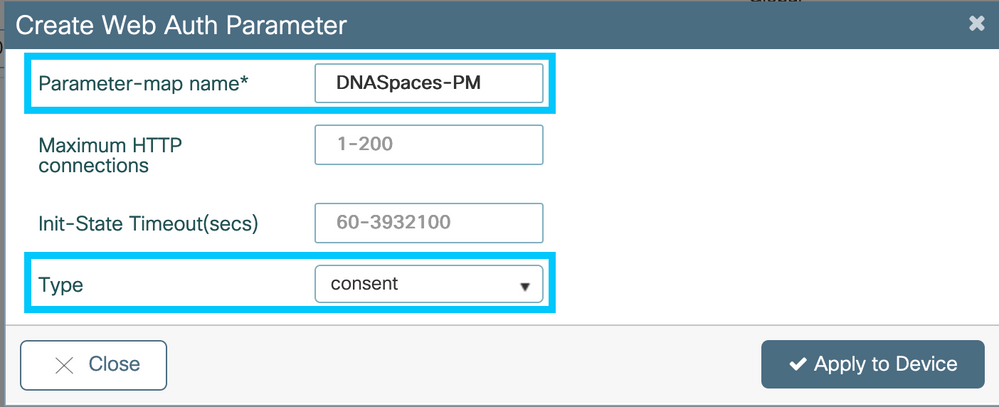

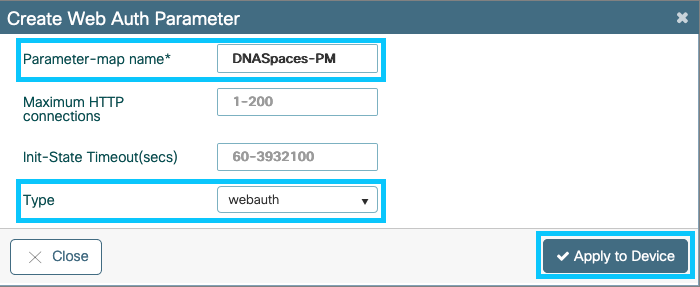

الخطوة 1. انتقل إلى التكوين > الأمان > مصادقة الويب. انقر فوق +إضافة لإنشاء خريطة معلمة جديدة. في النافذة التي تظهر، قم بتكوين اسم خريطة المعلمة، وحدد الموافقة كنوع:

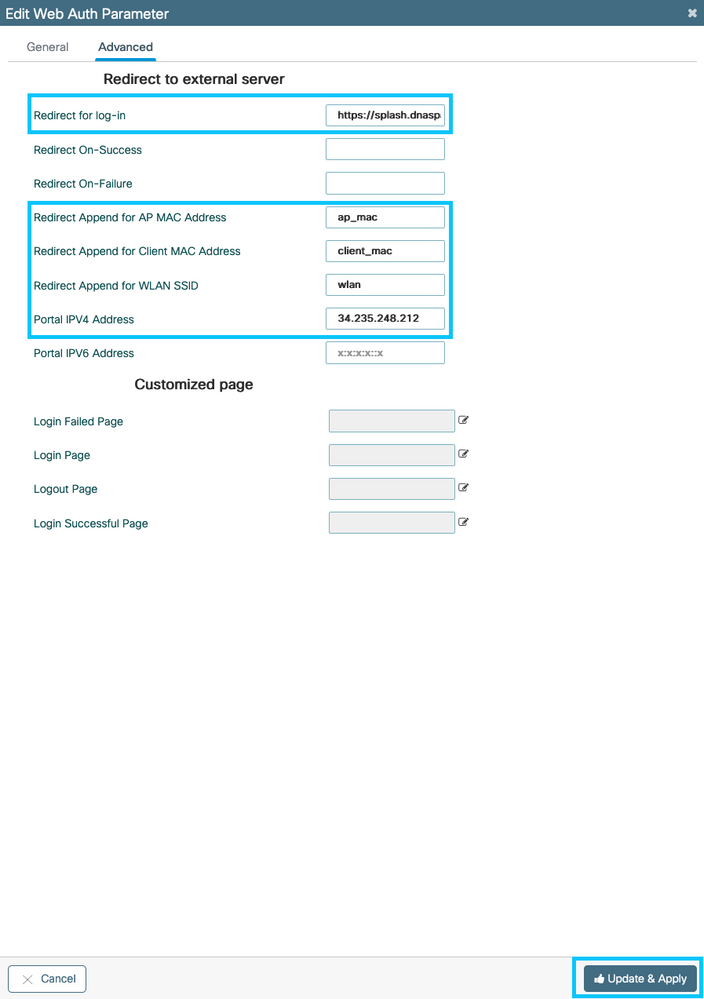

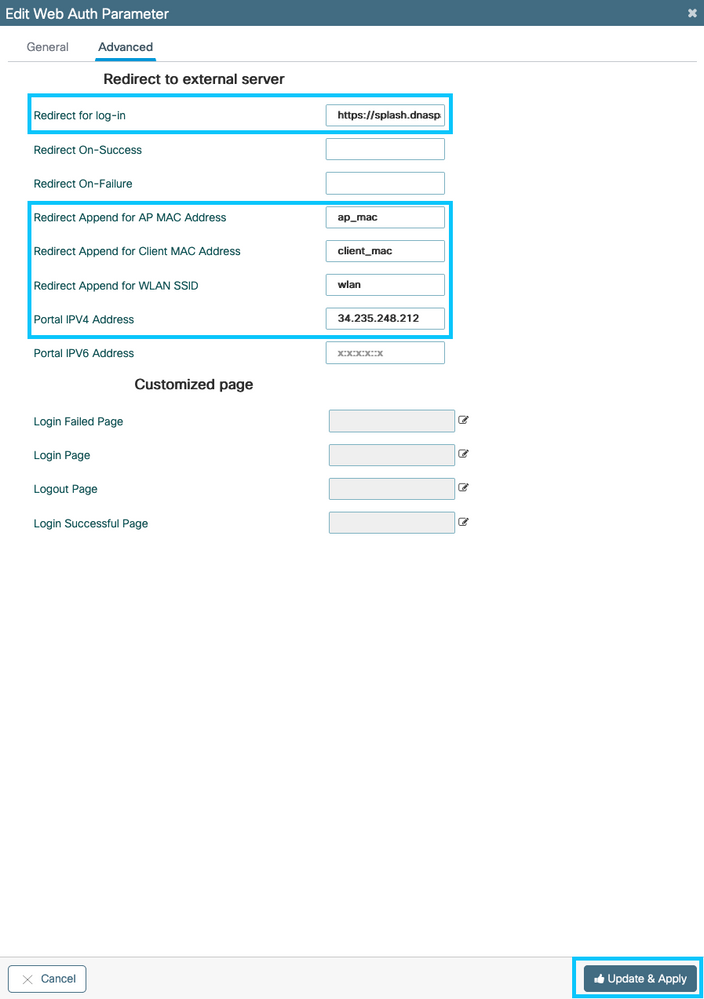

الخطوة 2. انقر فوق خريطة المعلمة المكونة في الخطوة السابقة، وانتقل إلى علامة التبويب خيارات متقدمة وأدخل عنوان URL لإعادة التوجيه، وإضافة عنوان MAC لنقطة الوصول، وإلحاق لعنوان MAC للعميل، وإلحاق لمعرف SSID للشبكة المحلية اللاسلكية (WLAN) وعنوان IPv4 للمدخل كما هو موضح. انقر فوق تحديث وتطبيق:

ملاحظة: للحصول على عنوان URL الخاص بصفحة البداية وعنوان إعادة توجيه IPv4، انقر فوق خيار التكوين يدويا في صفحة SSID الخاصة بالمسافات. وهذا موضح في عنوان URL الذي تستخدمه بوابة Spaces في نهاية المستند.

ملاحظة: يمكن أن تحل بوابة Cisco Spaces على عنوانين IP، ولكن وحدة التحكم 9800 تسمح بتكوين عنوان IP واحد فقط. أختر أيا من عناوين IP هذه وتكوينها على خريطة المعلمة كعنوان IPv4 للمدخل.

ملاحظة: تأكد من تكوين كل من عنواني IPv4 و IPv6 الافتراضيين في خريطة معلمات مصادقة الويب العالمية. في حالة عدم تكوين IPv6 الظاهري، تتم في بعض الأحيان إعادة توجيه العملاء إلى البوابة الداخلية بدلا من بوابة "المساحات" التي تم تكوينها. ولهذا السبب يجب تكوين عنوان IP ظاهري دائما. يمكن تكوين الإصدار 192.0.2.1 على أنه الإصدار الظاهري من بروتوكول الإنترنت (IPv4) و FE80:0:0:903a::11E4 على أنه الإصدار الظاهري من بروتوكول الإنترنت (IPv6). هناك أسباب قليلة أو معدومة لاستخدام عناوين IP أخرى من تلك.

CLI تشكيل:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type consent

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

إنشاء SSID في وحدة التحكم 9800

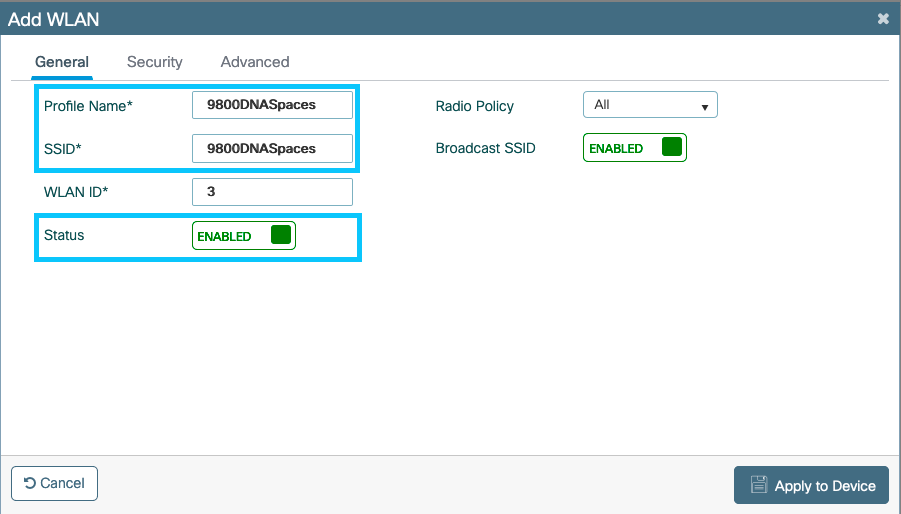

الخطوة 1. انتقل إلى التكوين > العلامات وملفات التعريف > شبكات WLAN. طقطقة +إضافة. قم بتكوين اسم التوصيف و SSID وتمكين شبكة WLAN. تأكد من أن اسم SSID هو نفس اسم المكون في الخطوة 3 من القسم إنشاء SSID في Spaces.

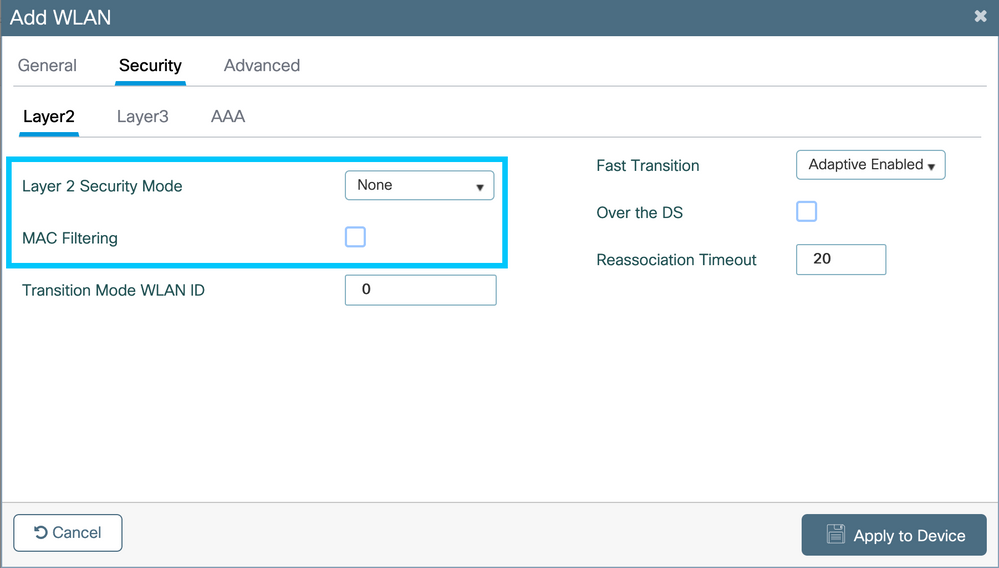

الخطوة 2. انتقل إلى التأمين > الطبقة 2. اضبط حالة تأمين الطبقة 2 على بلا. تأكد من تعطيل تصفية MAC.

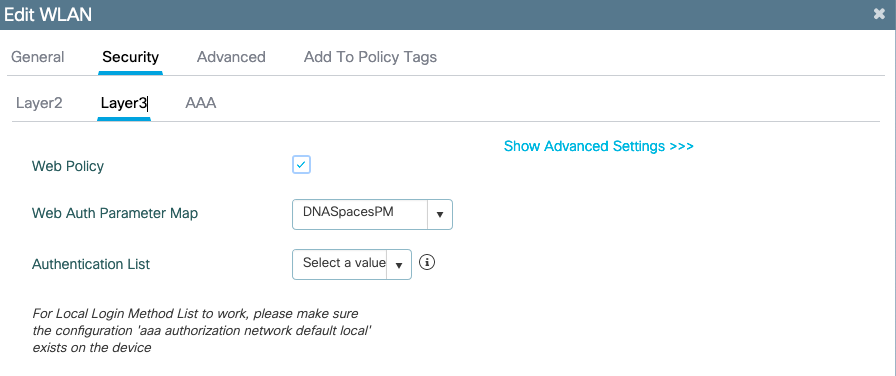

الخطوة 3. انتقل إلى الأمان > الطبقة 3. قم بتمكين نهج ويب، ثم قم بتكوين خريطة معلمات مصادقة الويب. انقر فوق تطبيق على الجهاز.

تكوين ملف تعريف السياسة على وحدة التحكم 9800

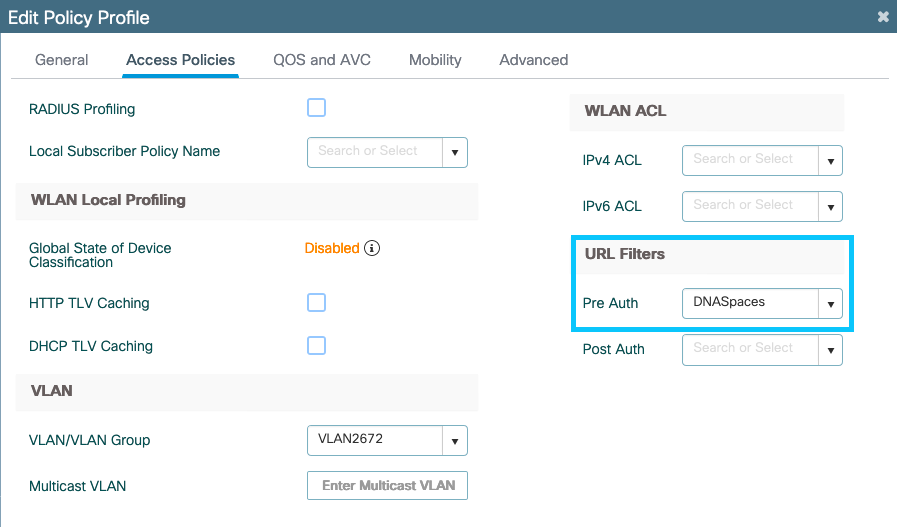

الخطوة 1. انتقل إلى التكوين > علامات وملفات التعريف > السياسة وقم بإنشاء توصيف سياسة جديد أو أستخدم ملف تعريف السياسة الافتراضي. في علامة التبويب سياسات الوصول، قم بتكوين شبكة VLAN الخاصة بالعميل وأضف عامل تصفية URL.

تكوين علامة النهج على وحدة التحكم 9800

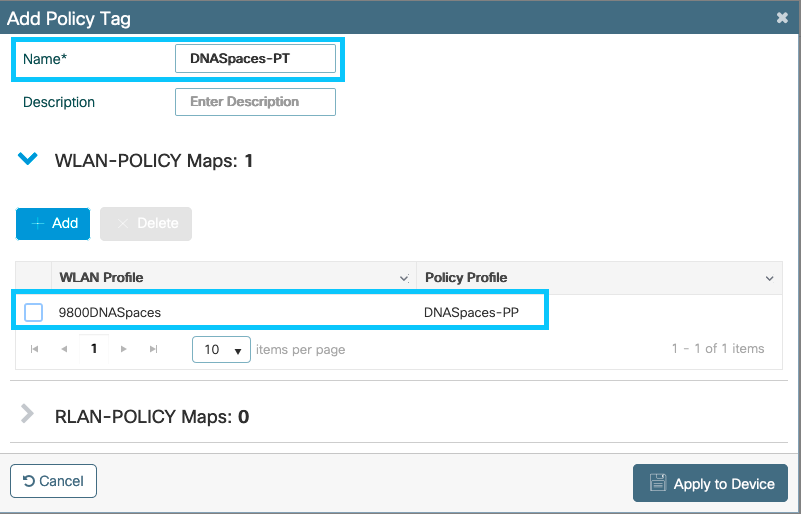

الخطوة 1. انتقل إلى التكوين > العلامات وملفات التعريف > السياسة. قم بإنشاء علامة نهج جديدة أو أستخدم علامة النهج الافتراضية. قم بتعيين شبكة WLAN إلى ملف تعريف النهج في علامة النهج.

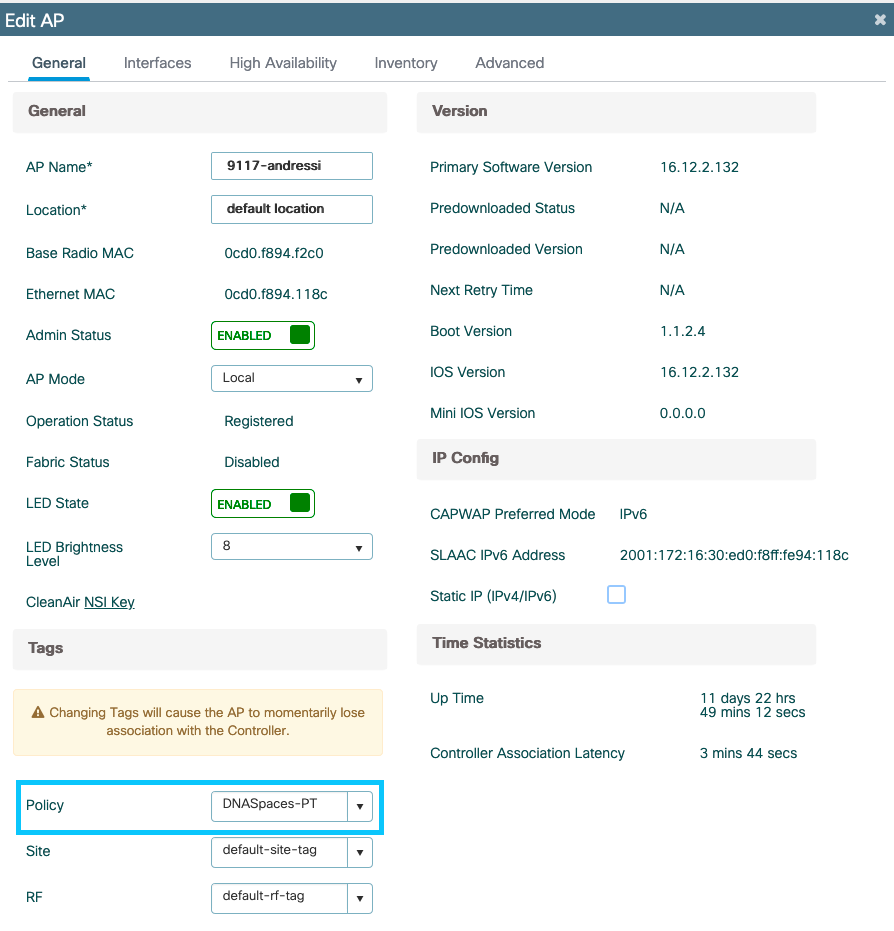

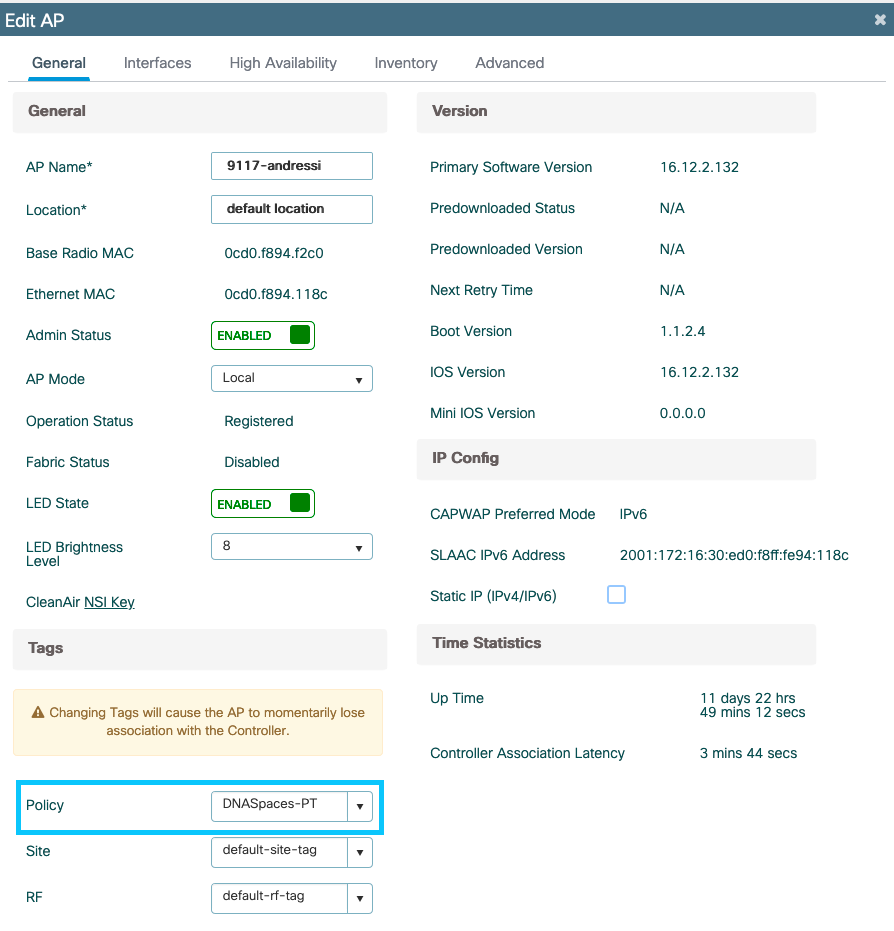

الخطوة 2. تطبيق علامة النهج على نقطة الوصول لبث SSID. انتقل إلى التكوين > لاسلكي > نقاط الوصول. حدد نقطة الوصول المعنية وأضف علامة النهج. وهذا يتسبب في أن تعيد نقطة الوصول تشغيل نفق CAPWAP الخاص بها والانضمام مرة أخرى إلى وحدة التحكم 9800:

CLI تشكيل:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

بوابة بديلة مزودة بخادم RADIUS على المساحات

ملاحظة: يدعم خادم Spaces RADIUS مصادقة PAP القادمة من وحدة التحكم فقط.

تكوين خريطة معلمة مصادقة الويب على وحدة التحكم 9800

الخطوة 1. إنشاء خريطة معلمة مصادقة ويب. انتقل إلى التكوين > الأمان > مصادقة الويب. انقر فوق +إضافة، ثم قم بتكوين اسم خريطة المعلمة، وحدد مصادقة ويب كنوع:

الخطوة 2. انقر فوق خريطة المعلمة التي تم تكوينها في الخطوة 1. طقطقة متقدم ودخلت ال redirect ل login، إلحاق ل ap {upper}mac address، إلحاق لعنوان زبون MAC، إلحاق ل WLAN SSID ومدخل IPv4 عنوان. انقر فوق تحديث وتطبيق:

ملاحظة: للحصول على عنوان URL الخاص بصفحة البداية وعنوان إعادة توجيه IPv4، انقر فوق خيار التكوين يدويا من معرف SSID الذي تم إنشاؤه في الخطوة 3 من القسم إنشاء معرف SSID على المسافات ضمن قسم إنشاء عناوين SSID في اتصال WLC المباشر إنشاء قسم تكوين قائمة التحكم في الوصول على التوالي.

ملاحظة: يمكن أن تحل بوابة Cisco Spaces على عنوانين IP، ولكن وحدة التحكم 9800 تسمح بتكوين عنوان IP واحد فقط، في حالة واحدة أختر أي من عناوين IP هذه ليتم تكوينها على خريطة المعلمة كعنوان IPv4 للمدخل.

ملاحظة: تأكد من تكوين كل من عنواني IPv4 و IPv6 الافتراضيين في خريطة معلمات مصادقة الويب العالمية. في حالة عدم تكوين IPv6 الظاهري، تتم في بعض الأحيان إعادة توجيه العملاء إلى البوابة الداخلية بدلا من بوابة "المساحات" التي تم تكوينها. ولهذا السبب يجب تكوين بروتوكول IP ظاهري دائما 192.0.2.1 ويمكن تكوينه كبروتوكولي IPv4 ظاهريين و FE80:0:0:903a::11E4 كبروتوكول IPv6 ظاهري. هناك أسباب قليلة أو معدومة لاستخدام عناوين IP أخرى من تلك.

CLI تشكيل:

Andressi-9800L(config)#parameter-map type webauth <map name>

Andressi-9800L(config-params-parameter-map)#type webauth

Andressi-9800L(config-params-parameter-map)#timeout init-state sec 600

Andressi-9800L(config-params-parameter-map)#redirect for-login <splashpage URL>

Andressi-9800L(config-params-parameter-map)#redirect append ap-mac tag ap_mac

Andressi-9800L(config-params-parameter-map)#redirect append wlan-ssid tag wlan

Andressi-9800L(config-params-parameter-map)#redirect append client-mac tag client_mac

Andressi-9800L(config-params-parameter-map)#redirect portal ipv4 <IP Address>

Andressi-9800L(config-params-parameter-map)#logout-window-disabled

Andressi-9800L(config-params-parameter-map)#success-window-disabled

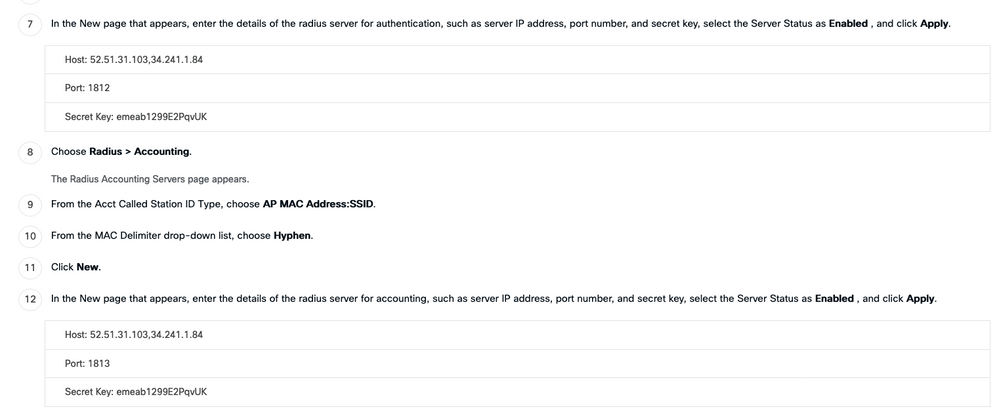

تكوين خوادم RADIUS على وحدة التحكم 9800

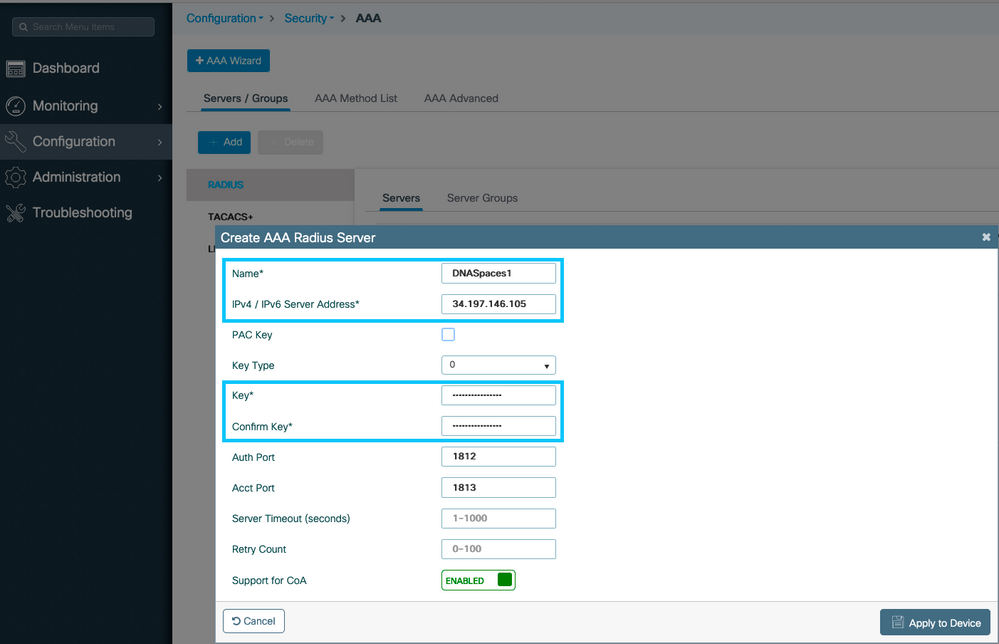

الخطوة 1. قم بتكوين خوادم RADIUS. تعمل Cisco Spaces كخادم RADIUS لمصادقة المستخدم ويمكنها الاستجابة إلى عنواني IP. انتقل إلى التكوين > الأمان > AAA. انقر فوق +إضافة وقم بتكوين كلا خادمي RADIUS:

ملاحظة: للحصول على عنوان RADIUS ومفتاح سري لكل من الخوادم الأساسية والثانوية، انقر فوق خيار التكوين اليدوي من SSID الذي تم إنشاؤه في الخطوة 3 من القسم إنشاء SSID على المسافات وتصفح إلى قسم تكوين خادم RADIUS.

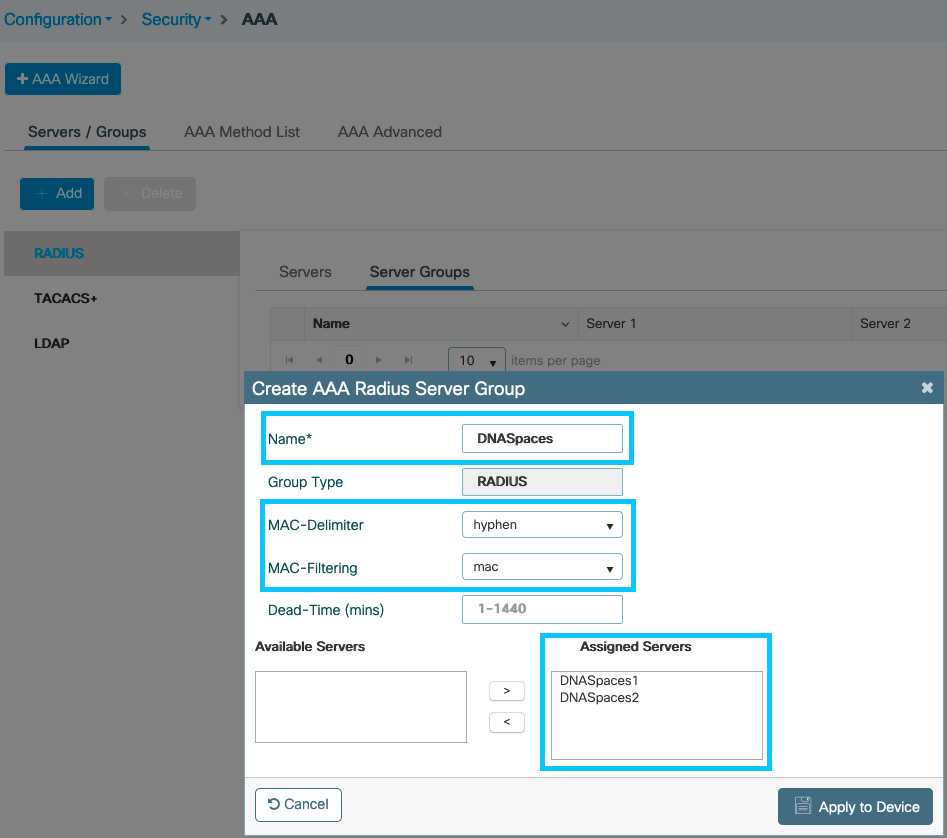

الخطوة 2. قم بتكوين مجموعة خوادم RADIUS وأضف كلا خادمي RADIUS. انتقل إلى التكوين > التأمين > AAA > الخوادم / المجموعات > RADIUS > مجموعات الخوادم، انقر +إضافة، قم بتكوين اسم مجموعة الخوادم، محدد عناوين MAC كواصلة، تصفية عناوين MAC مثل MAC، ثم قم بتعيين خادمي RADIUS:

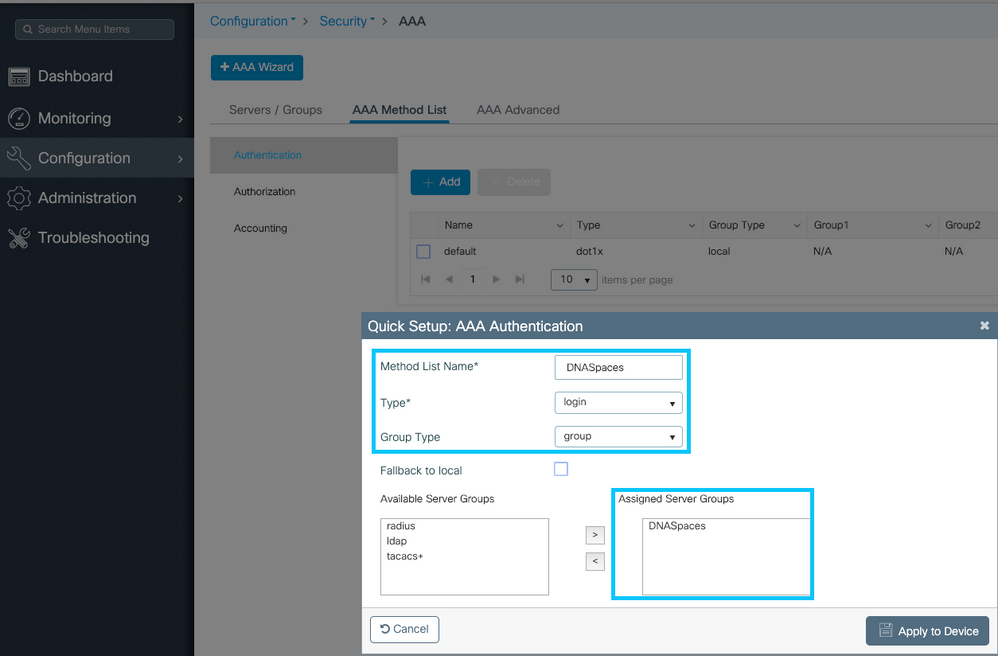

الخطوة 3. قم بتكوين قائمة أساليب المصادقة. انتقل إلى التكوين > الأمان > AAA > قائمة طرق AAA > المصادقة. طقطقة +إضافة. قم بتكوين اسم قائمة الطرق، ثم حدد تسجيل الدخول كنوع، ثم قم بتعيين مجموعة الخوادم:

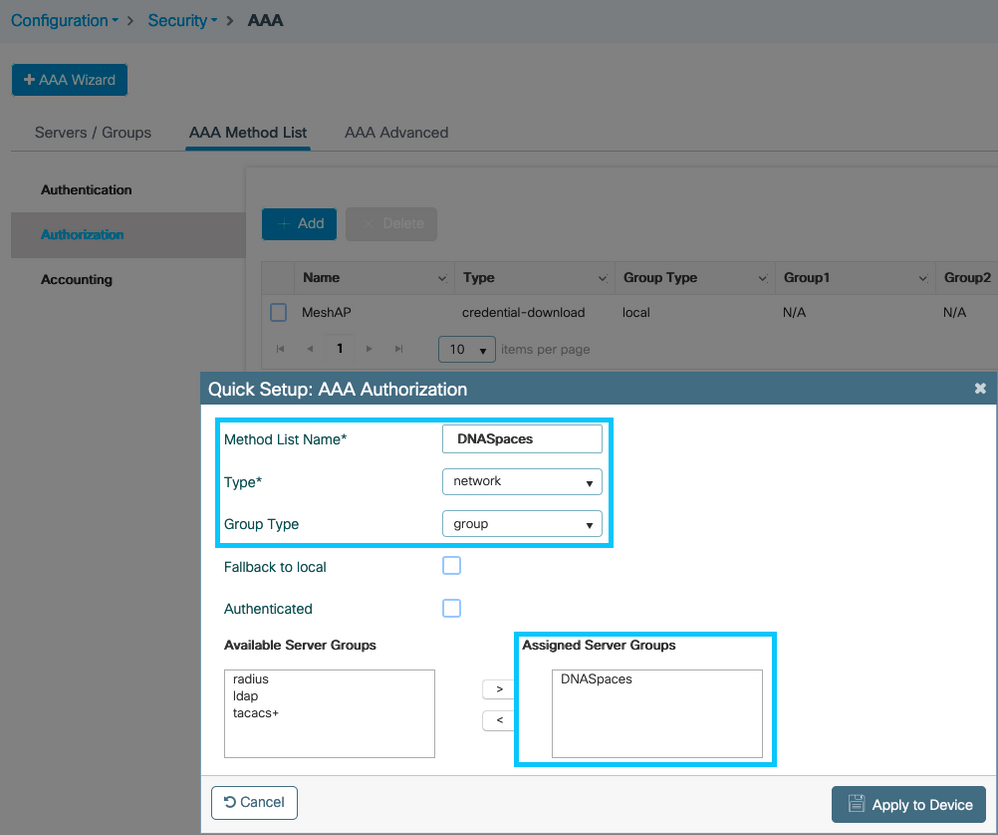

الخطوة 4. تكوين قائمة أساليب التخويل. انتقل إلى التكوين > الأمان > AAA > قائمة طرق AAA > التفويض، انقر +إضافة. قم بتكوين اسم قائمة الطرق، ثم حدد الشبكة كنوع، ثم قم بتعيين مجموعة الخوادم:

إنشاء SSID في وحدة التحكم 9800

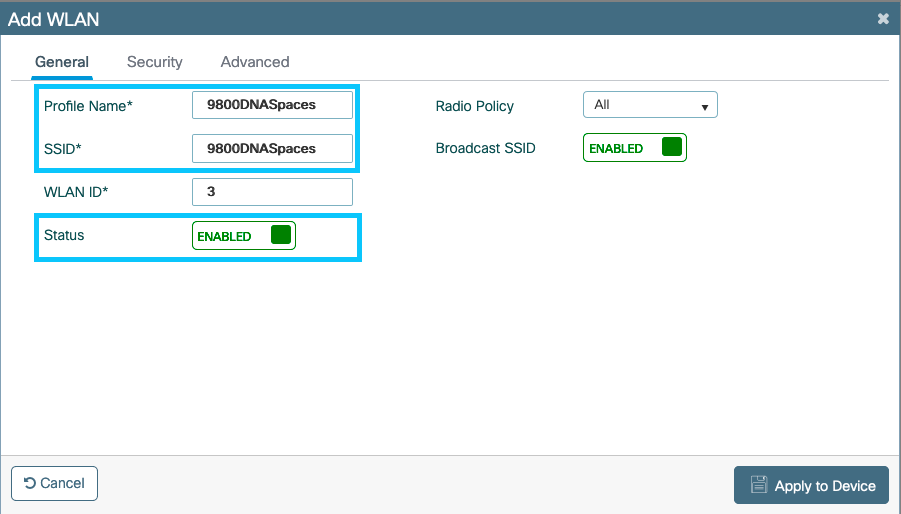

الخطوة 1. انتقل إلى التكوين > العلامات وملفات التعريف > شبكات WLAN، انقر +إضافة. قم بتكوين اسم التوصيف و SSID وتمكين شبكة WLAN. تأكد من أن اسم SSID هو نفس اسم المكون في الخطوة 3 من القسم إنشاء SSID في Spaces.

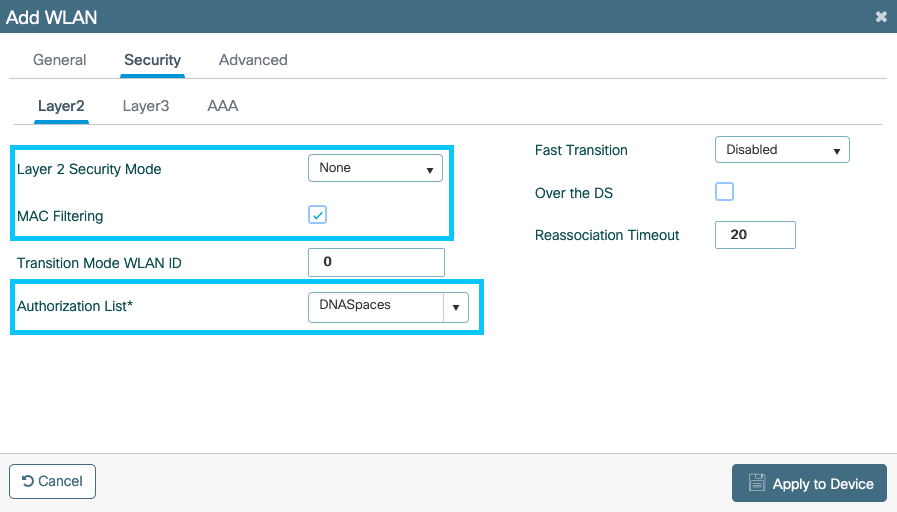

الخطوة 2. انتقل إلى التأمين > الطبقة 2. اضبط وضع تأمين الطبقة 2 على بلا، وقم بتمكين تصفية MAC وإضافة قائمة التخويل:

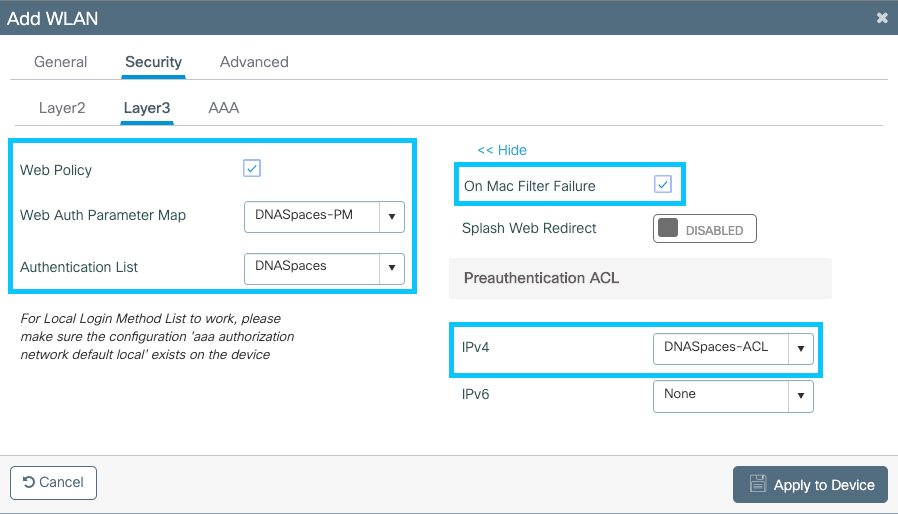

الخطوة 3. انتقل إلى الأمان > الطبقة 3. قم بتمكين نهج ويب، وتكوين خريطة معلمات مصادقة الويب وقائمة المصادقة. تمكين على فشل مرشح Mac وإضافة قائمة التحكم في الوصول (ACL) الخاصة بالمصادقة المسبقة. انقر فوق تطبيق على الجهاز.

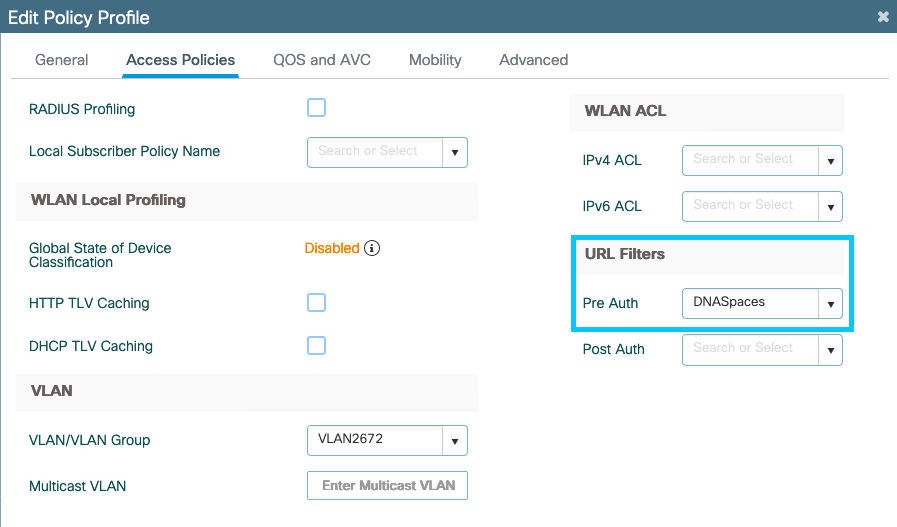

تكوين ملف تعريف السياسة على وحدة التحكم 9800

الخطوة 1. انتقل إلى التكوين > علامات وملفات التعريف > السياسة وقم بإنشاء توصيف سياسة جديد أو أستخدم ملف تعريف السياسة الافتراضي. في علامة التبويب سياسات الوصول، قم بتكوين شبكة VLAN الخاصة بالعميل وأضف عامل تصفية URL.

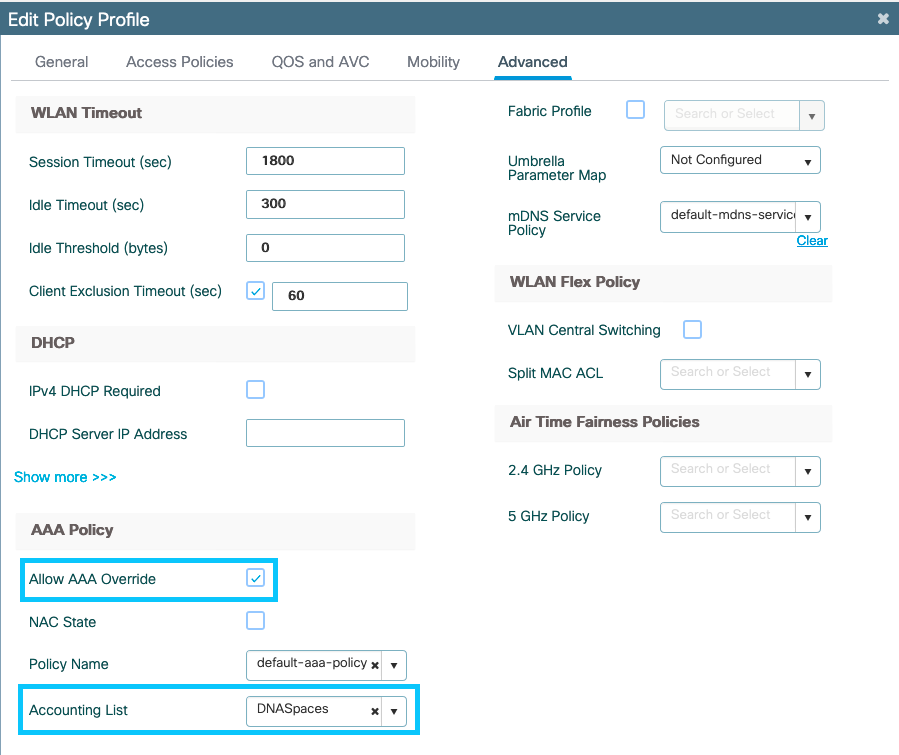

الخطوة 2. في علامة التبويب خيارات متقدمة، قم بتمكين تجاوز AAA وتكوين قائمة طرق المحاسبة إختياريا:

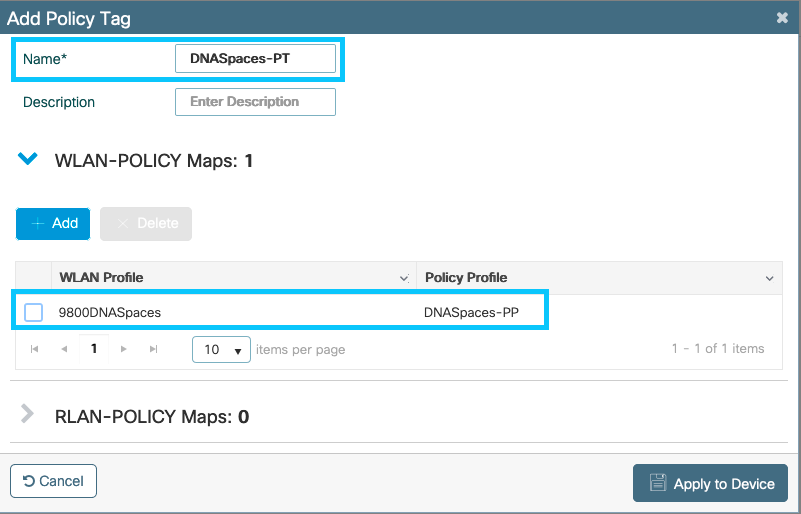

تكوين علامة النهج على وحدة التحكم 9800

الخطوة 1. انتقل إلى التكوين > العلامات وملفات التعريف > السياسة. قم بإنشاء علامة نهج جديدة أو أستخدم علامة النهج الافتراضية. قم بتعيين شبكة WLAN إلى ملف تعريف النهج في علامة النهج.

الخطوة 2. تطبيق علامة النهج على نقطة الوصول لبث SSID. انتقل إلى التكوين > لاسلكي > نقاط الوصول، وحدد نقطة الوصول المعنية، وأضف علامة النهج. وهذا يتسبب في أن تعيد نقطة الوصول تشغيل نفق CAPWAP الخاص بها والانضمام مرة أخرى إلى وحدة التحكم 9800:

CLI تشكيل:

Andressi-9800L(config)#wlan <Profile name> <WLAN ID> <SSID Name>

Andressi-9800L(config-wlan)#ip access-group web <ACL Name>

Andressi-9800L(config-wlan)#no security wpa

Andressi-9800L(config-wlan)#no security wpa akm dot1x

Andressi-9800L(config-wlan)#no security wpa wpa2 ciphers aes

Andressi-9800L(config-wlan)#mac-filtering <authz name>

Andressi-9800L(config-wlan)#security web-auth

Andressi-9800L(config-wlan)#security web-auth authentication-list <auth name>

Andressi-9800L(config-wlan)#security web-auth on-macfilter-failure

Andressi-9800L(config-wlan)#security web-auth parameter-map <map name>

Andressi-9800L(config-wlan)#no shutdown

Andressi-9800L(config)#wireless profile policy <policy-profile-name>

Andressi-9800L(config-wireless-policy)#aaa-override

Andressi-9800L(config-wireless-policy)#accounting-list <acct name>

Andressi-9800L(config-wireless-policy)#vlan <id>

Andressi-9800L(config-wireless-policy)#urlfilter list pre-auth-filter <url-filter name>

Andressi-9800L(config-wireless-policy)#no shutdown

Andressi-9800L(config)#wireless tag policy <policy-tag-name>

Andressi-9800L(config-policy-tag)#wlan <Profile name> policy <policy-profile-name>

تكوين خريطة المعلمة العمومية

خطوة غير مستحسنة: قم بتشغيل هذه الأوامر للسماح بإعادة توجيه HTTPS ولكن لاحظ أن إعادة التوجيه في حركة مرور HTTPS للعميل غير مطلوبة إذا كان نظام تشغيل العميل لا يقوم بالكشف عن المدخل الموقوف ويسبب إستخدام أكثر كثافة لوحدة المعالجة المركزية، ويقوم دائما بإرسال تحذير شهادة. يوصى بتجنب تكوينها ما لم تكن هناك حاجة إليها لحالة إستخدام محددة للغاية.

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#intercept-https-enable

ملاحظة: يجب أن يكون لديك شهادة SSL صالحة لبروتوكول IP الظاهري المثبت في وحدة التحكم اللاسلكية Cisco Catalyst 9800 Series.

الخطوة 1. انسخ ملف الشهادة الموقع مع extension.p12 إلى خادم TFTP وقم بتشغيل هذا الأمر لنقل الشهادة وتثبيتها في وحدة التحكم 9800:

Andressi-9800L(config)#crypto pki import <name> pkcs12 tftp://<tftp server ip>:/ password <certificate password>

الخطوة 2. لتعيين الشهادة المثبتة إلى خريطة معلمات مصادقة الويب، قم بتشغيل الأوامر التالية:

Andressi-9800L(config)#parameter-map type webauth global

Andressi-9800L(config-params-parameter-map)#trustpoint <installed trustpool name>

إنشاء المدخل على Spaces

الخطوة 1. انقر فوق المنافذ المقيدة في لوحة المعلومات الخاصة بالمسافات:

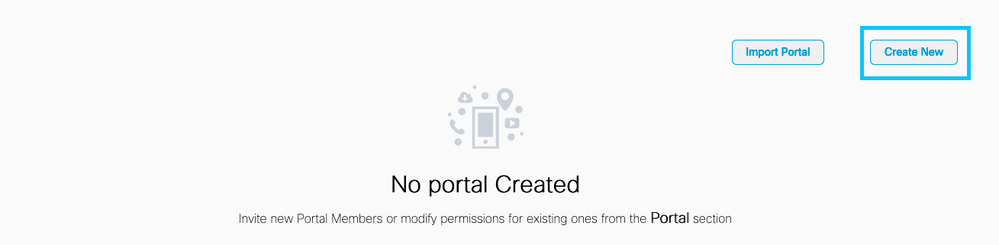

الخطوة 2. انقر فوق إنشاء جديد، وأدخل اسم المدخل، وحدد المواقع التي يمكنها إستخدام المدخل:

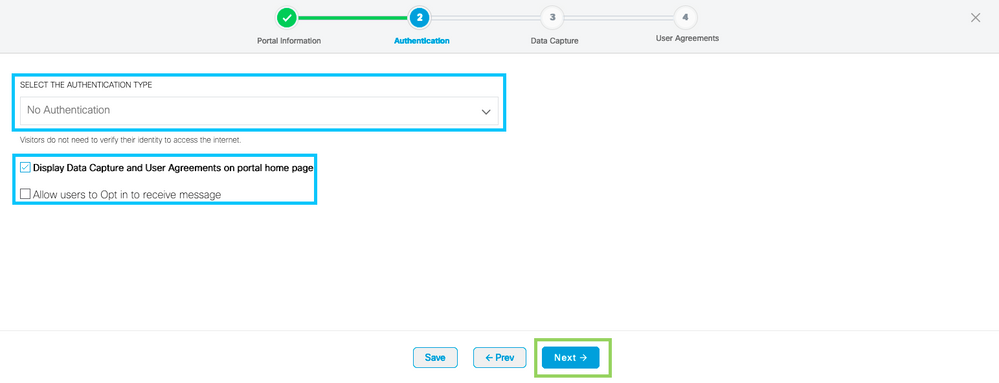

الخطوة 3. حدد نوع المصادقة، واختر إذا كنت تريد عرض التقاط البيانات واتفاقيات المستخدم في الصفحة الرئيسية للمدخل، وإذا كان مسموحا للمستخدمين باختيار تلقي رسالة. طقطقت بعد ذلك:

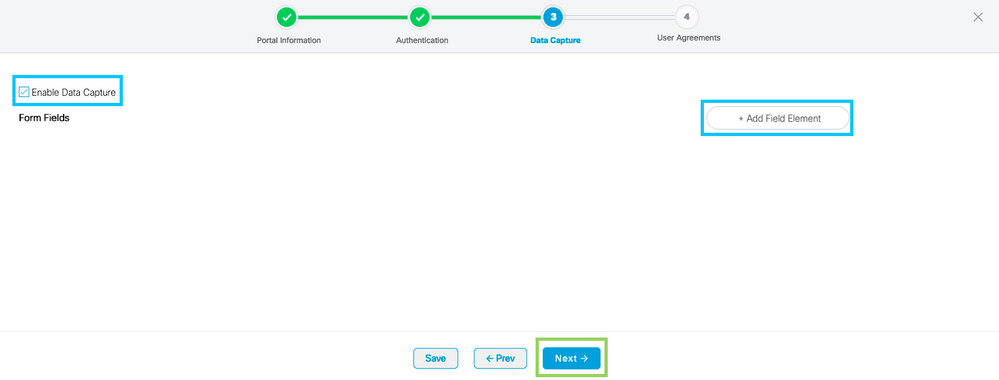

الخطوة 4. تكوين عناصر التقاط البيانات. إذا كنت تريد التقاط بيانات من المستخدمين، حدد مربع تمكين التقاط البيانات وانقر +إضافة عنصر حقل لإضافة الحقول المطلوبة. طقطقت بعد ذلك:

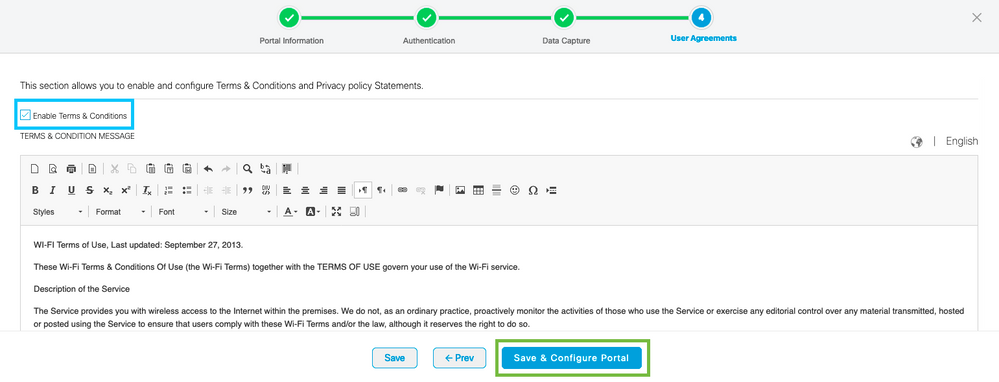

الخطوة 5. تحقق من شروط التمكين وانقر فوق حفظ وتكوين البوابة:

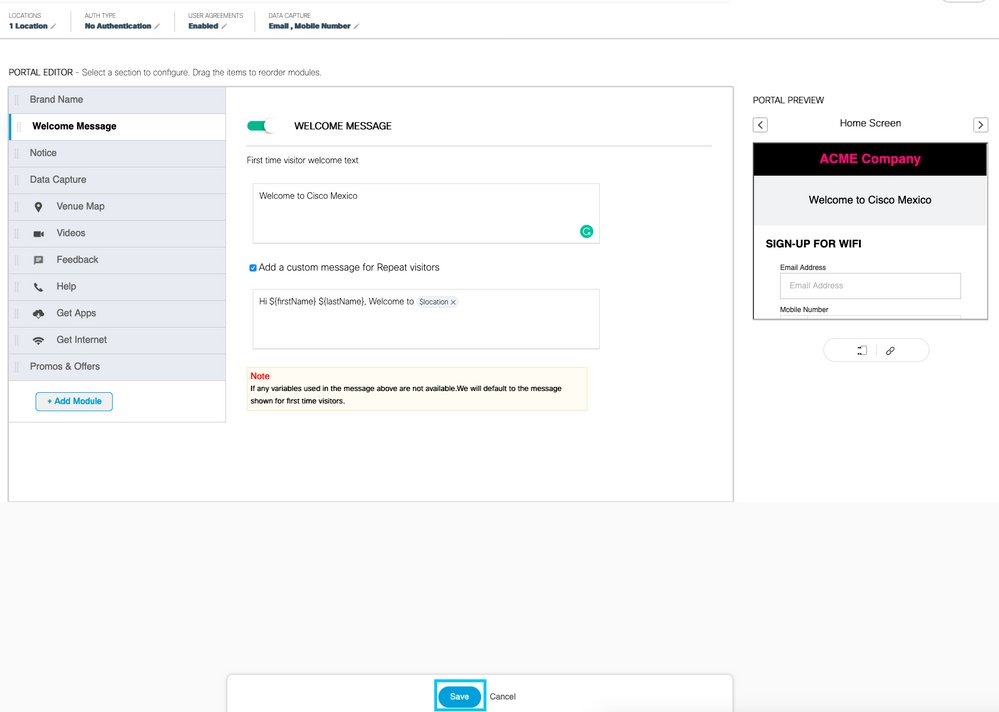

الخطوة 6. قم بتحرير البوابة حسب الحاجة. طقطقة حفظ:

تكوين قواعد البوابة المقيدة على المسافات

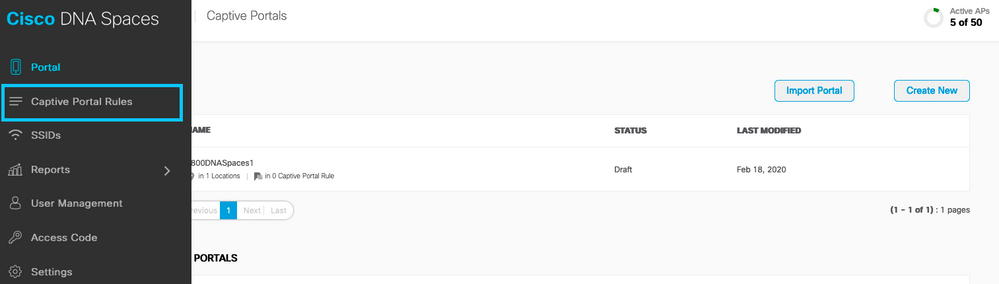

الخطوة 1. انقر فوق المنافذ المقيدة في لوحة المعلومات الخاصة بالمسافات:

الخطوة 2. افتح قائمة المدخل المقيد وانقر فوق قواعد المدخل المقيد:

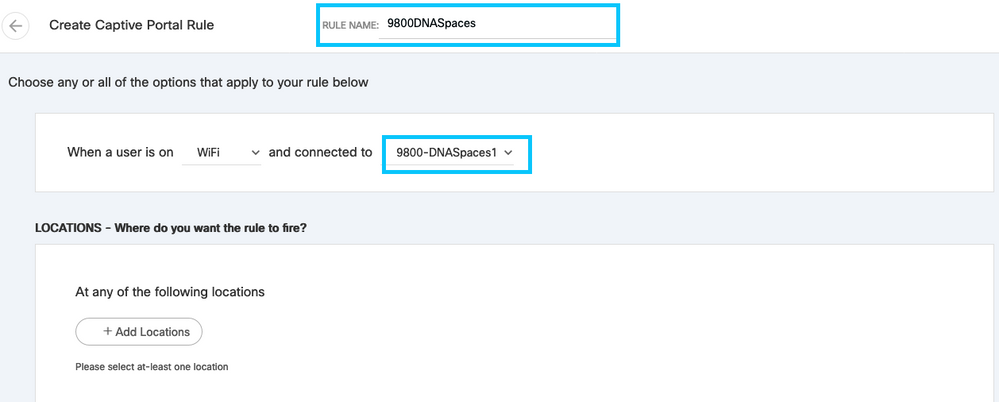

الخطوة 3. انقر فوق + إنشاء قاعدة جديدة. أدخل اسم القاعدة ثم أختر SSID الذي تم تكوينه مسبقا.

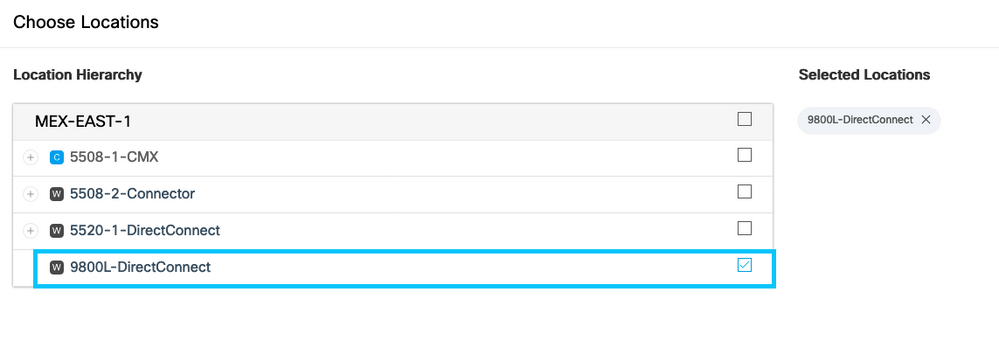

الخطوة 4. حدد المواقع التي يتوفر فيها المدخل. انقر فوق + إضافة مواقع في قسم المواقع. أختر المطلوب من التدرج الهرمي للمواقع.

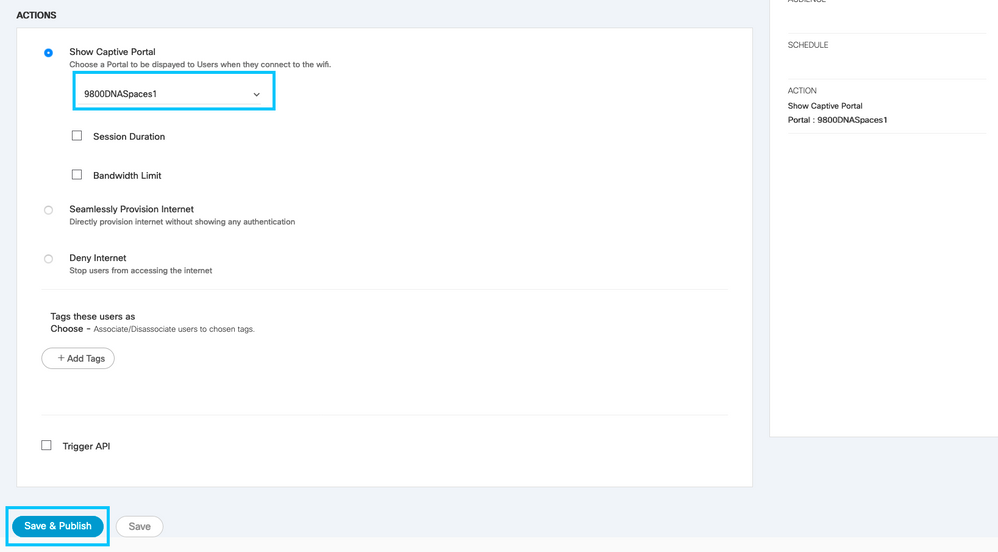

الخطوة 5. أختر الإجراء الخاص بالبوابة المقيدة. في هذه الحالة، عند الوصول إلى القاعدة، يتم عرض المدخل. انقر فوق حفظ ونشر.

الحصول على معلومات محددة من Spaces

ما هي عناوين IP التي تستخدمها المسافات

للتحقق من ما يستخدمه IP Spaces للمدخل في منطقتك، انتقل إلى صفحة Captival Portal على الصفحة الرئيسية لمساحة DNA من Cisco. انقر فوق SSID في القائمة اليسرى ثم انقر فوق التكوين يدويا ضمن SSID الخاص بك. يتم ذكر عناوين IP في مثال قائمة التحكم في الوصول (ACL). هذه هي عناوين IP الخاصة بالمدخل للاستخدام في قوائم التحكم في الوصول ومخطط معلمات مصادقة الويب. تستخدم المساحات عنوان IP آخر لاتصال NMSP/السحابة العام لمستوى التحكم.

في القسم الأول من القائمة المنبثقة التي تظهر، تعرض الخطوة 7 عناوين IP المذكورة في تعريف قائمة التحكم في الوصول (ACL). لا تحتاج إلى تنفيذ هذه التعليمات وإنشاء أي قائمة تحكم في الوصول (ACL)، فقط لاحظ عناوين IP. هذه هي عناوين IP التي تستخدمها البوابة في منطقتك

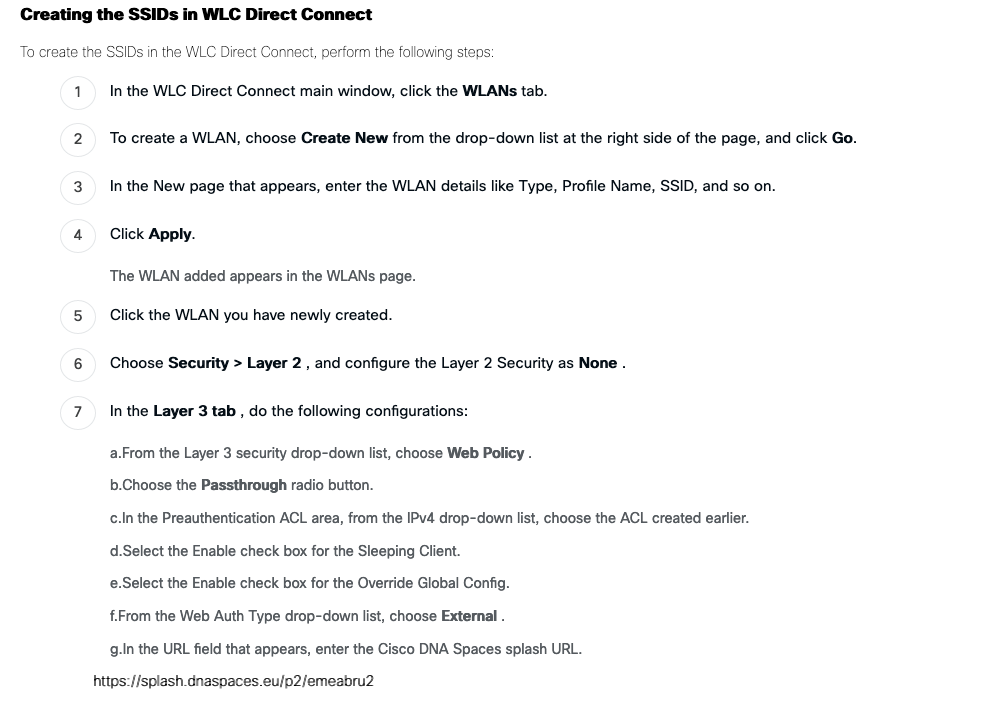

ما هو عنوان URL الذي يستخدمه مدخل تسجيل الدخول إلى Spaces

للتحقق من السجل الذي تستخدمه "مساحات عنوان URL للمدخل" في منطقتك، انتقل إلى صفحة "مدخل Captival" على الصفحة الرئيسية لمساحة DNA من Cisco. انقر فوق SSID في القائمة اليسرى ثم انقر فوق التكوين يدويا ضمن SSID الخاص بك.

قم بالتمرير لأسفل إلى القائمة المنبثقة التي تظهر وفي القسم الثاني، تظهر الخطوة 7 عنوان URL الذي يجب أن تقوم بتكوينه في خريطة المعلمة في 9800.

ما هي تفاصيل خادم RADIUS للمسافات

للعثور على عناوين IP الخاصة بخادم RADIUS التي تحتاج إلى إستخدامها، بالإضافة إلى السر المشترك، انتقل إلى صفحة Captival Portal على الصفحة الرئيسية لمساحة DNA من Cisco. انقر فوق SSID في القائمة اليسرى ثم انقر فوق التكوين يدويا ضمن SSID الخاص بك.

في القائمة المنبثقة التي تظهر، قم بالتمرير لأسفل في القسم الثالث (RADIUS)، والخطوة 7 تعطيك ip/port والسر المشترك لمصادقة RADIUS. المحاسبة إختيارية وتتم تغطيتها في الخطوة 12.

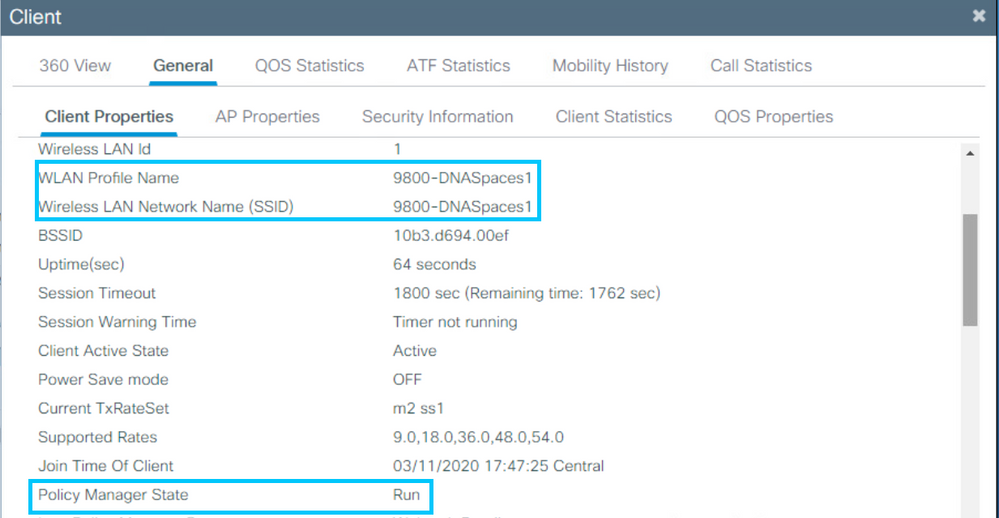

التحقق من الصحة

لتأكيد حالة عميل متصل ب SSID، انتقل إلى مراقبة > عملاء. انقر على عنوان MAC الخاص بالجهاز وابحث عن حالة مدير النهج:

استكشاف الأخطاء وإصلاحها

المشكلات الشائعة

1. إذا لم يكن للواجهة الظاهرية على وحدة التحكم عنوان IP مكون، تتم إعادة توجيه العملاء إلى البوابة الداخلية بدلا من بوابة إعادة التوجيه التي تم تكوينها في خريطة المعلمة.

2. إذا كان العملاء يتلقون خطأ 503 أثناء إعادة توجيههم إلى البوابة على Spaces، فتأكد من تكوين وحدة التحكم في التدرج الهرمي للمواقع على Spaces.

التتبع الدائم

يوفر WLC 9800 إمكانات التتبع الدائمة. وهذا يضمن تسجيل جميع الأخطاء المتعلقة باتصال العميل والتنبيهات ورسائل مستوى الإشعار بشكل مستمر، كما يمكنك عرض السجلات الخاصة بحادث أو حالة فشل بعد حدوثه.

ملاحظة: استنادا إلى حجم السجلات التي يتم إنشاؤها، يمكنك الرجوع بضع ساعات إلى عدة أيام.

لعرض المسارات التي تم تجميعها بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 بشكل افتراضي، يمكنك الاتصال عبر SSH/Telnet بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) طراز 9800 والقيام بهذه الخطوات. تأكد من تسجيل الجلسة إلى ملف نصي.

الخطوة 1. تحقق من الوقت الحالي لوحدة التحكم بحيث يمكنك تعقب السجلات في الوقت السابق إلى وقت حدوث المشكلة.

# show clock

الخطوة 2. قم بتجميع syslog من المخزن المؤقت لوحدة التحكم أو syslog الخارجية كما هو محدد بواسطة تكوين النظام. يوفر هذا طريقة عرض سريعة لصحة النظام والأخطاء إن وجدت.

# show logging

الخطوة 3. تحقق ما إذا تم تمكين أي شروط تصحيح أخطاء.

# show debugging Cisco IOS XE Conditional Debug Configs: Conditional Debug Global State: Stop Cisco IOS XE Packet Tracing Configs: Packet Infra debugs: Ip Address Port ------------------------------------------------------|----------

ملاحظة: إذا رأيت أي شرط مدرج في القائمة، فهذا يعني أنه يتم تسجيل المسارات إلى مستوى تصحيح الأخطاء لجميع العمليات التي تواجه الشروط الممكنة (عنوان MAC وعنوان IP وقريبا). وهذا من شأنه أن يزيد من حجم السجلات. لذلك، يُوصى بمسح جميع الشروط عند عدم التصحيح النشط

الخطوة 4. إذا لم يكن عنوان MAC تحت الاختبار مدرجا كشرط في الخطوة 3، قم بتجميع آثار مستوى الإشعار الموجودة دائما لعنوان MAC المحدد.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

يمكنك إما عرض المحتوى على الجلسة أو يمكنك نسخ الملف إلى خادم TFTP خارجي.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

التصحيح الشرطي والتتبع النشط اللاسلكلي

إذا لم تمنحك المسارات الدائمة معلومات كافية لتحديد مشغل المشكلة قيد التحقيق، يمكنك تمكين تصحيح الأخطاء المشروط والتقاط تتبع Radio Active (RA)، الذي يوفر تتبع مستوى تصحيح الأخطاء لجميع العمليات التي تتفاعل مع الشرط المحدد (عنوان MAC للعميل في هذه الحالة). لتمكين تصحيح الأخطاء المشروط، قم بهذه الخطوات.

الخطوة 1. تأكد من عدم تمكين شروط تصحيح الأخطاء.

# clear platform condition all

الخطوة 2. قم بتمكين شرط تصحيح الأخطاء لعنوان MAC للعميل اللاسلكي الذي تريد مراقبته.

تبدأ هذه الأوامر بمراقبة عنوان mac المتوفر لمدة 30 دقيقة (1800 ثانية). يمكنك زيادة هذا الوقت اختياريًا حتى 2,085,978,494 ثانية.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

ملاحظة: لمراقبة أكثر من عميل واحد في كل مرة، قم بتشغيل الأمر debug wireless mac <aaa.bbbb.cccc>لكل عنوان MAC.

ملاحظة: لا ترى إخراج نشاط العميل على جلسة العمل الطرفية، حيث يتم تخزين كل شيء مؤقتا داخليا لعرضه لاحقا.

الخطوة 3. قم بإعادة إنتاج المشكلة أو السلوك الذي تريد مراقبته.

الخطوة 4. قم بإيقاف تصحيح الأخطاء إذا تم نسخ المشكلة قبل الإعداد الافتراضي، أو تم تكوين وقت المراقبة.

# no debug wireless mac <aaaa.bbbb.cccc>

ما إن انقضى وقت المدرب، أو ال debug لاسلكي يتلقى يكون، ال 9800 WLC يلد مبرد محلي مع الإسم:

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 5. قم بتجميع ملف نشاط عنوان mac. يمكنك إما نسخ RA trace.log إلى خادم خارجي، أو عرض الإخراج مباشرة على الشاشة.

التحقق من اسم ملف تتبع مسار RA

# dir bootflash: | inc ra_trace

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

عرض المحتوى:

# more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

الخطوة 6. إذا كان السبب الرئيسي لا يزال غير واضح، فقم بجمع السجلات الداخلية التي تعد طريقة عرض توضيحية أكثر لسجلات مستوى تصحيح الأخطاء. لا تحتاج إلى تصحيح أخطاء العميل مرة أخرى لأنك تلقي نظرة أكثر تفصيلا على سجلات تصحيح الأخطاء التي تم تجميعها بالفعل وتخزينها داخليا.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

ملاحظة: يؤدي إخراج الأمر هذا إلى إرجاع آثار لجميع مستويات التسجيل لجميع العمليات وهو كبير الحجم إلى حد ما. يُرجى إشراك Cisco TAC للمساعدة في تحليل مسارات التتبع هذه.

يمكنك إما نسخ RA-internal-FILEName.txt إلى خادم خارجي أو عرض المخرج مباشرة على الشاشة.

نسخ الملف إلى خادم خارجي:

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

عرض المحتوى:

# more bootflash:ra-internal-<FILENAME>.txt

الخطوة 7. قم بإزالة شروط تصحيح الأخطاء.

# clear platform condition all

ملاحظة: تأكد من إزالة شروط تصحيح الأخطاء دائما بعد جلسة أستكشاف الأخطاء وإصلاحها.

مثال لمحاولة ناجحة

هذا هو مخرج RA_TRACE لمحاولة ناجحة لتعريف كل مرحلة من المراحل أثناء عملية الاقتران/المصادقة أثناء التوصيل بمعرف SSID بدون خادم RADIUS.

802. 11 الاقتران/المصادقة:

Association received. BSSID 10b3.d694.00ee, WLAN 9800DNASpaces, Slot 1 AP 10b3.d694.00e0, 2802AP-9800L

Received Dot11 association request. Processing started,SSID: 9800DNASpaces1, Policy profile: DNASpaces-PP, AP Name: 2802AP-9800L, Ap Mac Address: 10b3.d694.00e0 BSSID MAC0000.0000.0000 wlan ID: 1RSSI: 0, SNR: 32

Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

dot11 send association response. Sending association response with resp_status_code: 0

dot11 send association response. Sending assoc response of length: 144 with resp_status_code: 0, DOT11_STATUS: DOT11_STATUS_SUCCESS

Association success. AID 1, Roaming = False, WGB = False, 11r = False, 11w = False

DOT11 state transition: S_DOT11_INIT -> S_DOT11_ASSOCIATED

Station Dot11 association is successful

عملية التعرف على IP:

IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

Client IP learn successful. Method: ARP IP: 10.10.30.42

IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

Received ip learn response. method: IPLEARN_METHOD_AR

مصادقة من المستوى الثالث:

Triggered L3 authentication. status = 0x0, Success

Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_L3_AUTH_IN_PROGRESS

L3 Authentication initiated. LWA

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in INIT state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.107.4.52] url [http://www.msftconnecttest.com/connecttest.txt]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Microsoft NCSI

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]GET rcvd when in LOGIN state

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]HTTP GET request

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Parse GET, src [10.10.30.42] dst [10.101.24.81] url [http://www.bbc.com/]

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]Retrieved user-agent = Mozilla/5.0 (Windows NT 10.0; WOW64; Trident/7.0; rv:11.0) like Gecko

[webauth-httpd] [17798]: (info): capwap_90000005[34e1.2d23.a668][10.10.30.42]POST rcvd when in LOGIN state

تمت مصادقة الطبقة 3 بنجاح. نقل العميل إلى حالة RUN:

[34e1.2d23.a668:capwap_90000005] Received User-Name 34E1.2D23.A668 for client 34e1.2d23.a668

L3 Authentication Successful. ACL:[]

Client auth-interface state transition: S_AUTHIF_WEBAUTH_PENDING -> S_AUTHIF_WEBAUTH_DONE

%CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: Username entry (34E1.2D23.A668) joined with ssid (9800DNASpaces) for device with MAC: 34e1.2d23.a668

Managed client RUN state notification: 34e1.2d23.a668

Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RU

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

6.0 |

18-Mar-2024 |

إزالة PII.

متطلبات علامات تجارية محدثة، نص بديل، تدقيق إملائي وتنسيق. |

5.0 |

06-Feb-2023 |

إعادة صياغة ثانوية لقسم إعادة توجيه https |

4.0 |

29-Mar-2022 |

تحسين إمكانية رؤية الصور |

3.0 |

15-Mar-2022 |

عناوين IP الظاهرية الموضحة |

2.0 |

21-Sep-2021 |

تغييرات التنسيق |

1.0 |

19-Aug-2021 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Andres SilvaCisco TAC Engineer

- Nicolas DarchisCustomer Delivery Engineering Technical Leader

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات