تكوين التحقق من الضيف السلكي واستكشاف أخطائه وإصلاحها في وحدة التحكم في الشبكة المحلية اللاسلكية

خيارات التنزيل

-

ePub (7.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يوضح هذا المستند كيفية تكوين الوصول إلى الضيف السلكي في عام 9800 و IRCM والتحقق منه واستكشاف أخطائه وإصلاحها باستخدام مصادقة الويب الخارجية.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

9800 WLC

AireOS WLC

نفق التنقل

محرك خدمات كشف الهوية (ISE)

يفترض أنه قد تم إنشاء نفق تنقل بين شبكتي WLCs قبل تكوين وصول الضيف السلكي.

يقع هذا الجانب خارج نطاق مثال التكوين هذا. للحصول على تعليمات تفصيلية، يرجى الرجوع إلى الوثيقة المرفقة تحت عنوان تكوين طوبولوجيا قابلية التنقل على 9800

المكونات المستخدمة

9800 WLC، الإصدار 17.12.1

5520 WLC، الإصدار 8.10.185.0

ISE الإصدار 3.1.0.518

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

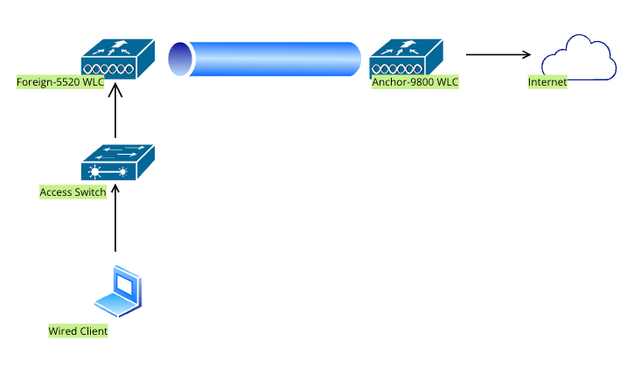

تكوين Wired Guest على Catalyst 9800 المرتبط بمادة حفازة أخرى 9800

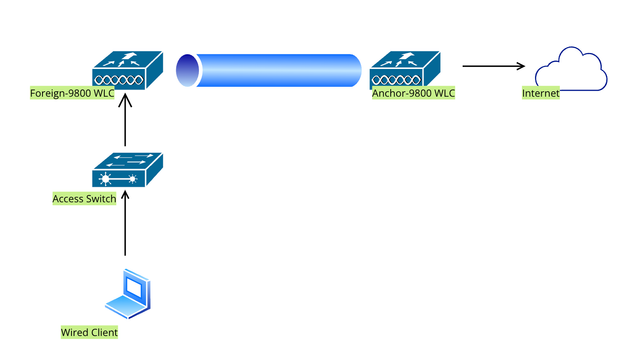

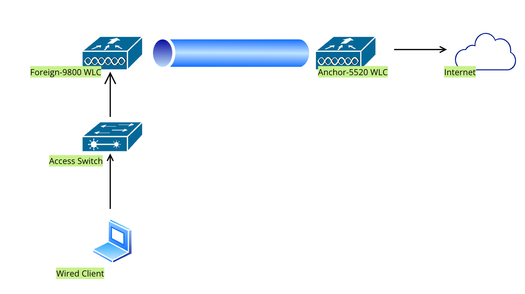

الرسم التخطيطي للشبكة

طوبولوجيا الشبكة

طوبولوجيا الشبكة

التكوين على Foreign 9800 WLC

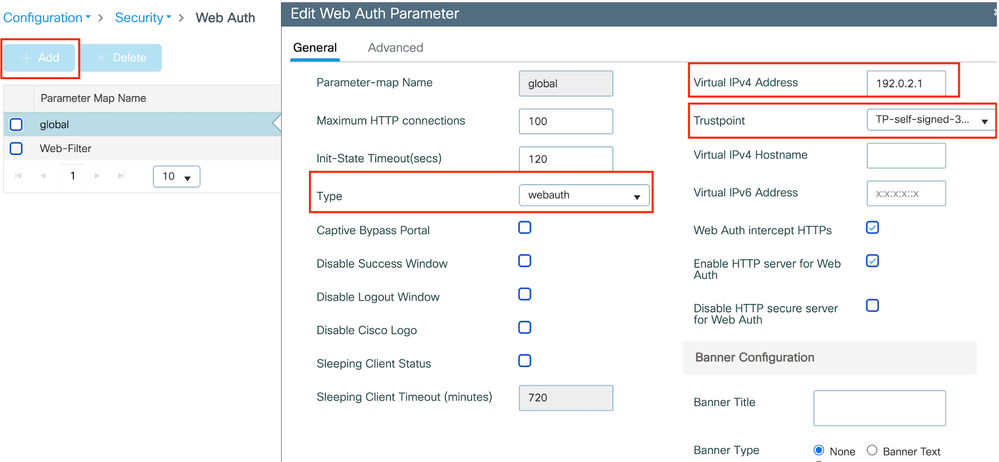

تكوين خريطة معلمات ويب

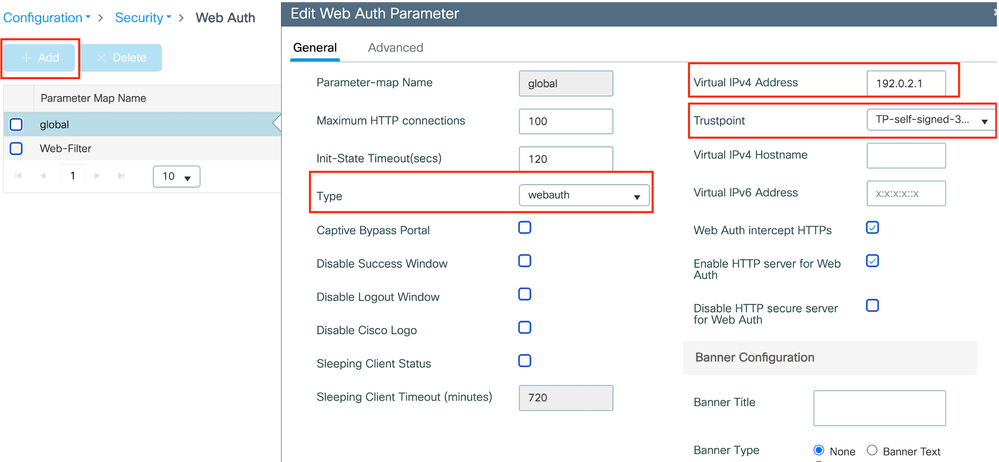

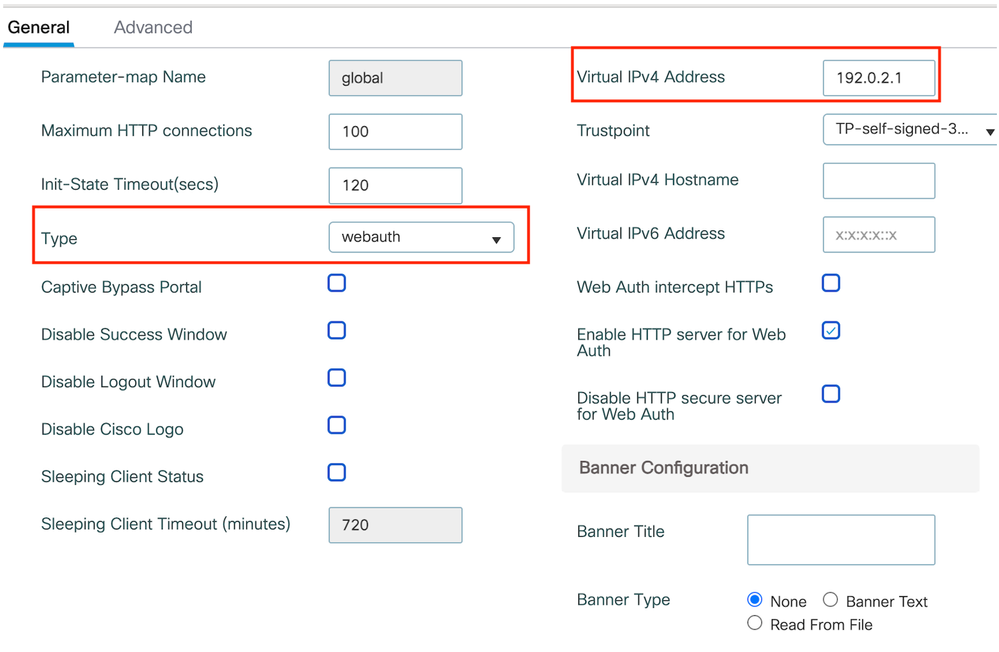

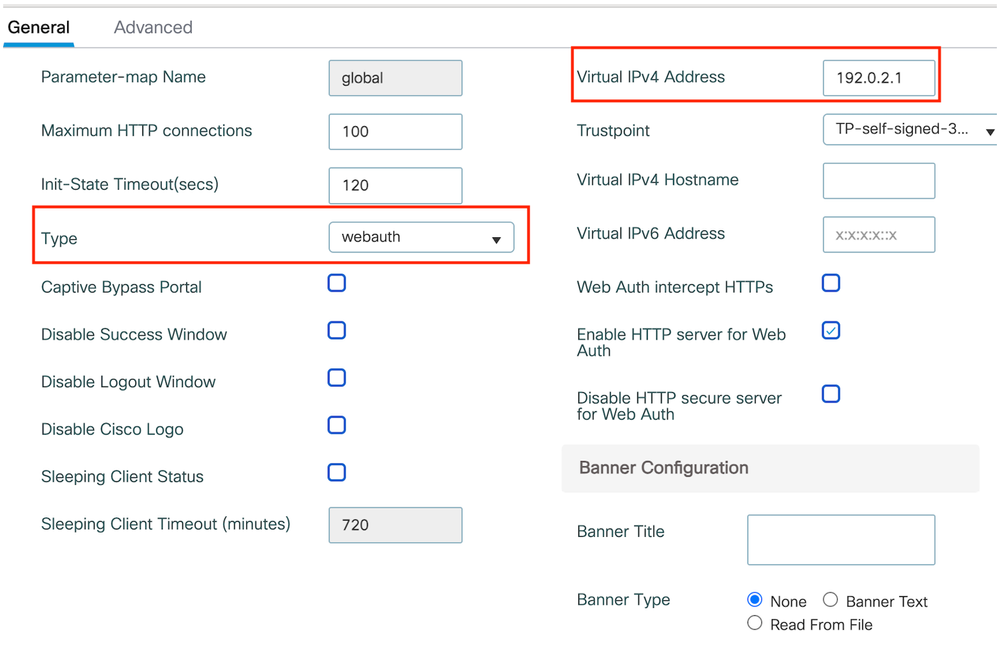

الخطوة 1: انتقل إلى التكوين > الأمان > مصادقة الويب، وحدد عمومي، وتحقق من عنوان IP الظاهري الخاص بوحدة التحكم وتخطيط TrustPoint، وتأكد من تعيين النوع على مصادقة الويب.

خريطة المعلمة العمومية

خريطة المعلمة العمومية

ملاحظة: اعتراض مصادقة الويب ل HTTPs هو إعداد إختياري. إذا كانت إعادة توجيه HTTPS مطلوبة، فيجب تمكين خيار HTTPS لاعتراض مصادقة الويب. ومع ذلك، لا يوصى بهذا التكوين لأنه يزيد من إستخدام وحدة المعالجة المركزية (CPU).

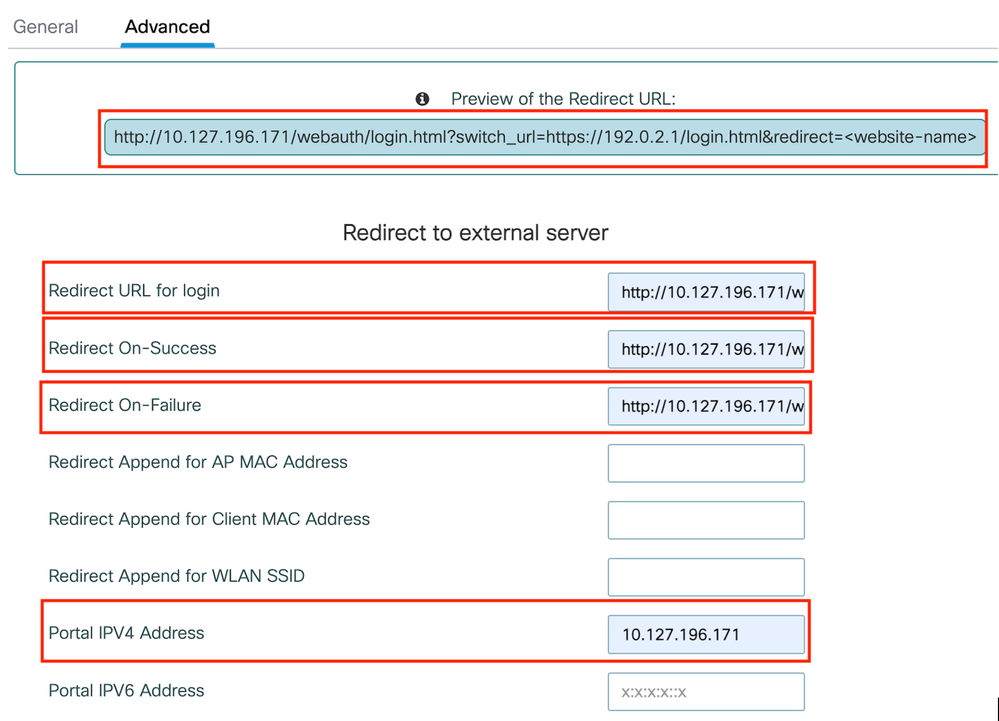

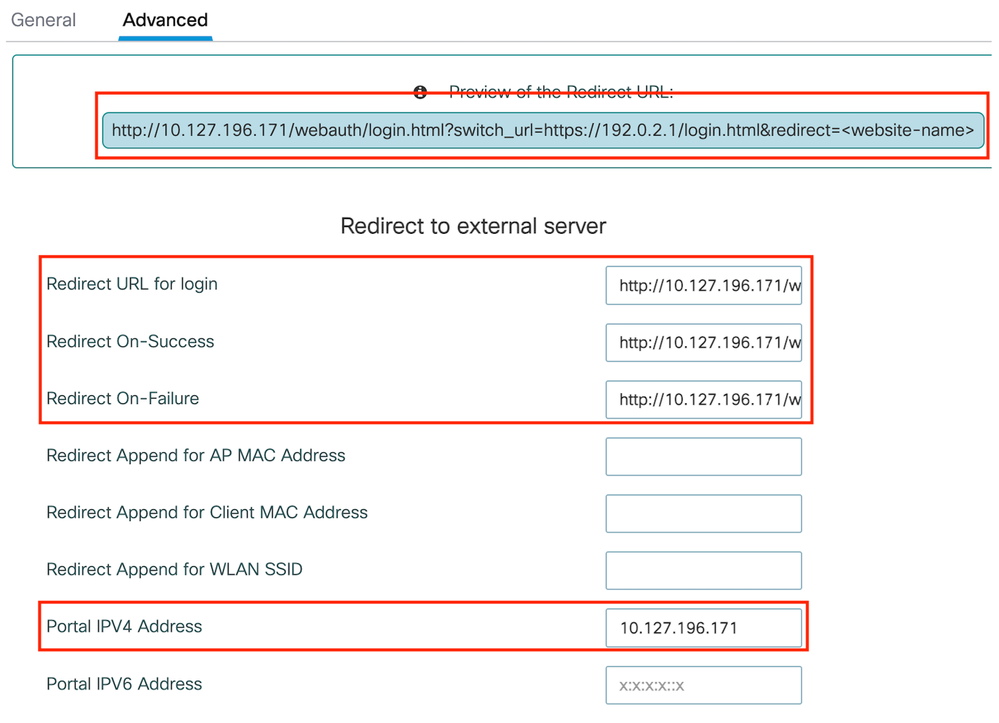

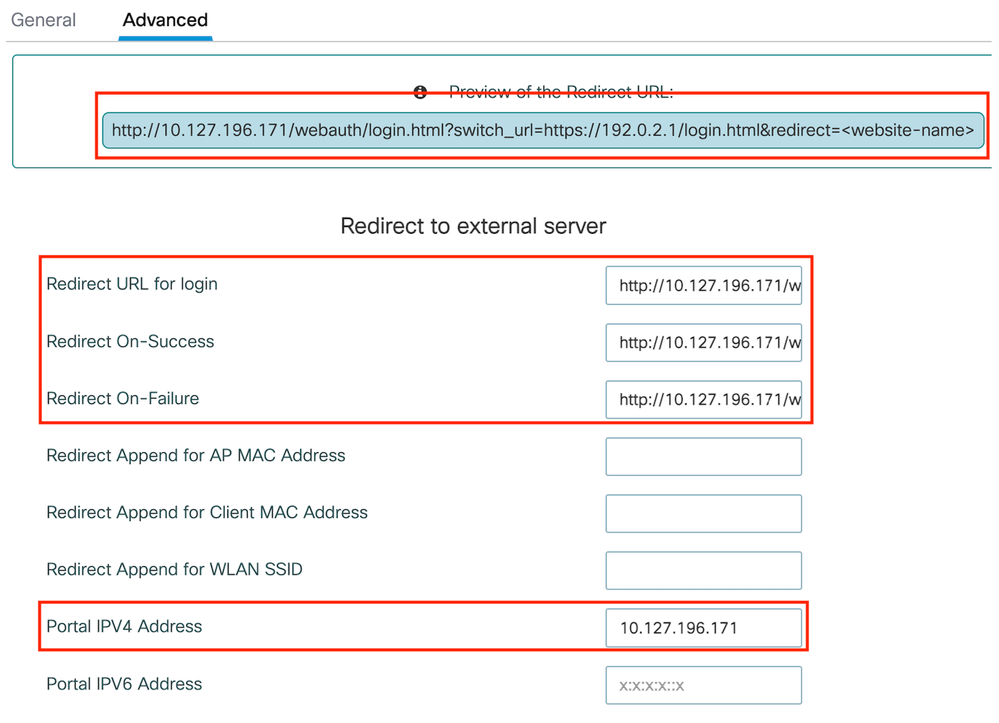

الخطوة 2: تحت علامة التبويب خيارات متقدمة، قم بتكوين عنوان URL لصفحة الويب الخارجية لإعادة توجيه العميل. قم بتعيين "إعادة توجيه عنوان URL لتسجيل الدخول" و"إعادة توجيه عند الفشل"، أما "إعادة توجيه عند النجاح" فهي إختيارية. بمجرد تكوينها، يتم عرض معاينة عنوان URL لإعادة التوجيه على ملف تعريف مصادقة الويب.

علامة تبويب متقدمة

علامة تبويب متقدمة

تكوين واجهة سطر الأوامر (CLI)

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable

trustpoint TP-self-signed-3915430211

webauth-http-enable

ملاحظة: في هذا السيناريو، يتم إستخدام خريطة المعلمة العامة. حسب المتطلب قم بتكوين خريطة معلمة ويب مخصصة عن طريق تحديد إضافة و، قم بتعيين عنوان URL لإعادة التوجيه أسفل علامة التبويب خيارات متقدمة. يتم توريث إعدادات TrustPoint و IP الظاهرية من ملف التعريف العمومي.

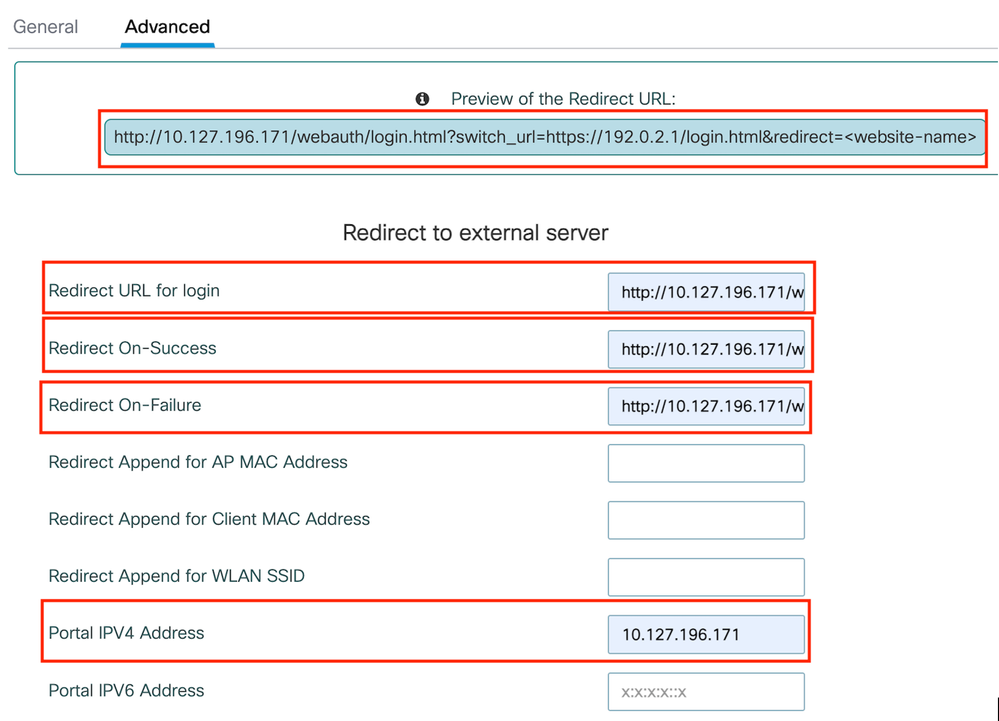

إعدادات AAA:

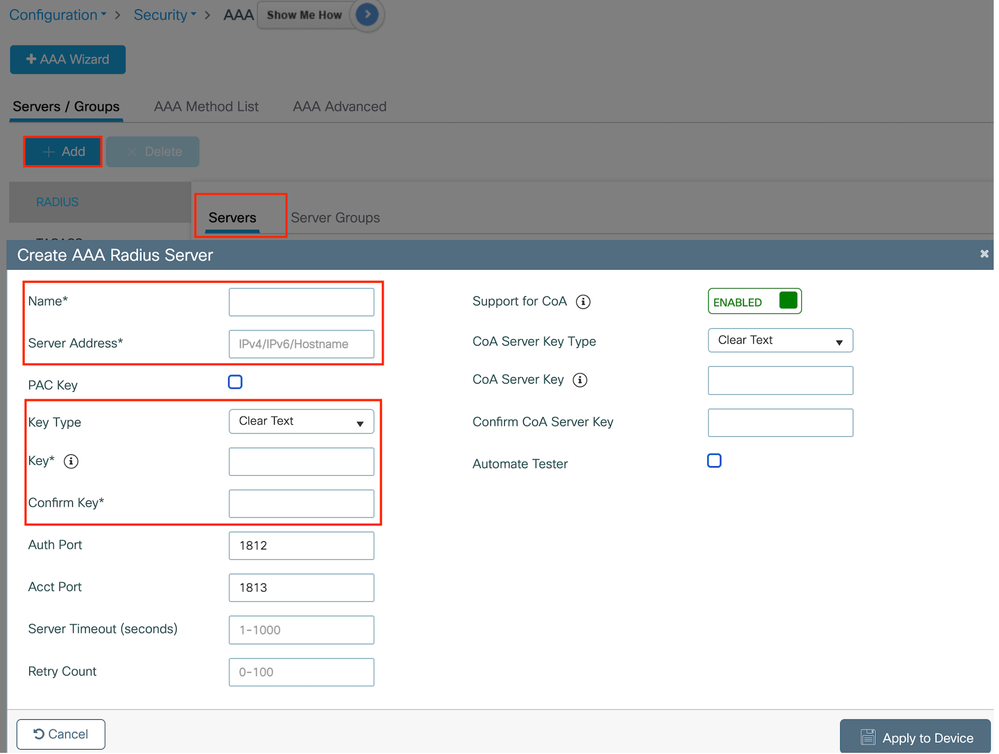

الخطوة 1: إنشاء خادم RADIUS:

انتقل إلى تكوين > أمان > AAA، وانقر فوق "إضافة" أسفل قسم الخادم/المجموعة، وفي صفحة "إنشاء خادم AAA Radius"، أدخل اسم الخادم وعنوان IP والسر المشترك.

تكوين خادم RADIUS

تكوين خادم RADIUS

تكوين واجهة سطر الأوامر (CLI)

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

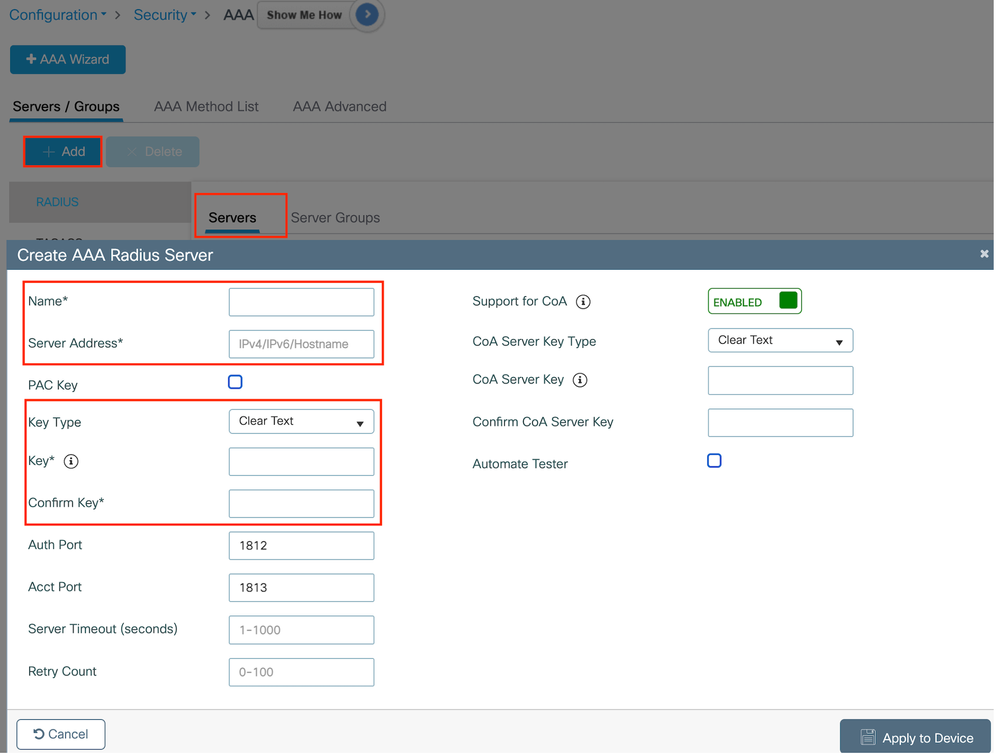

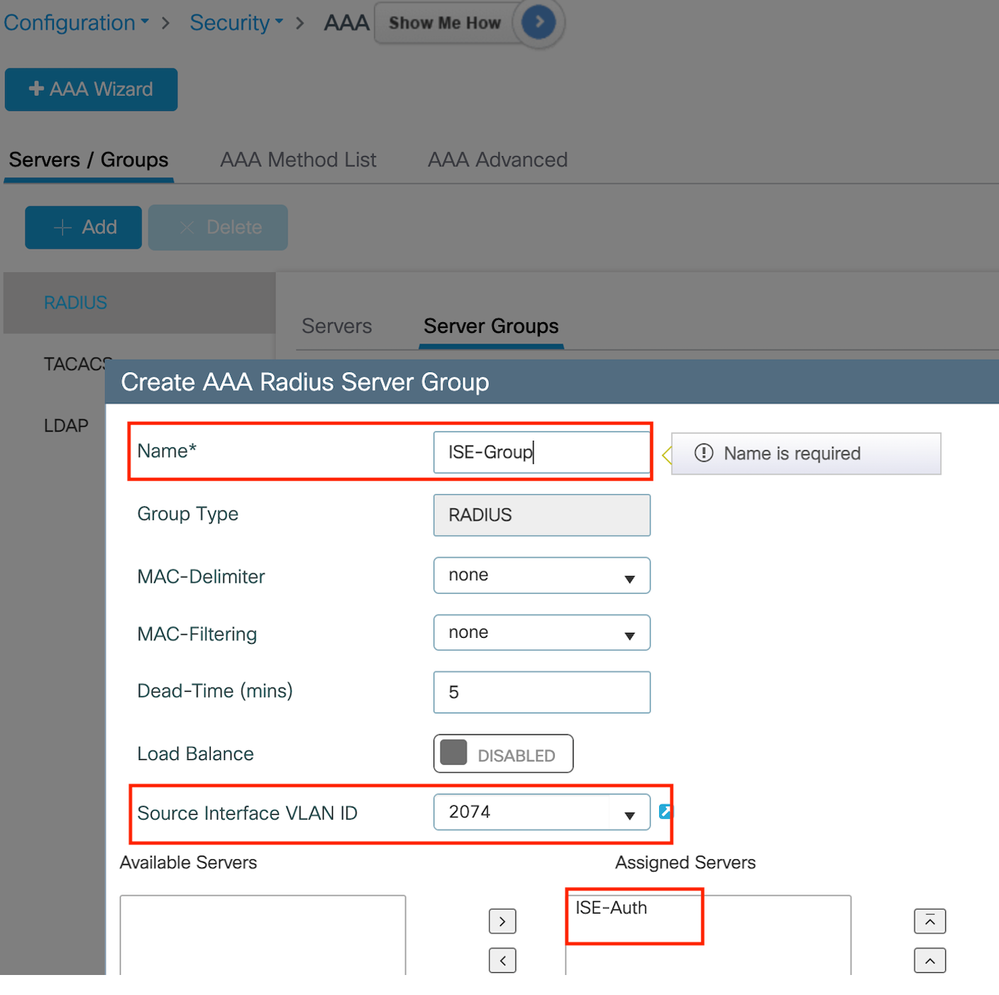

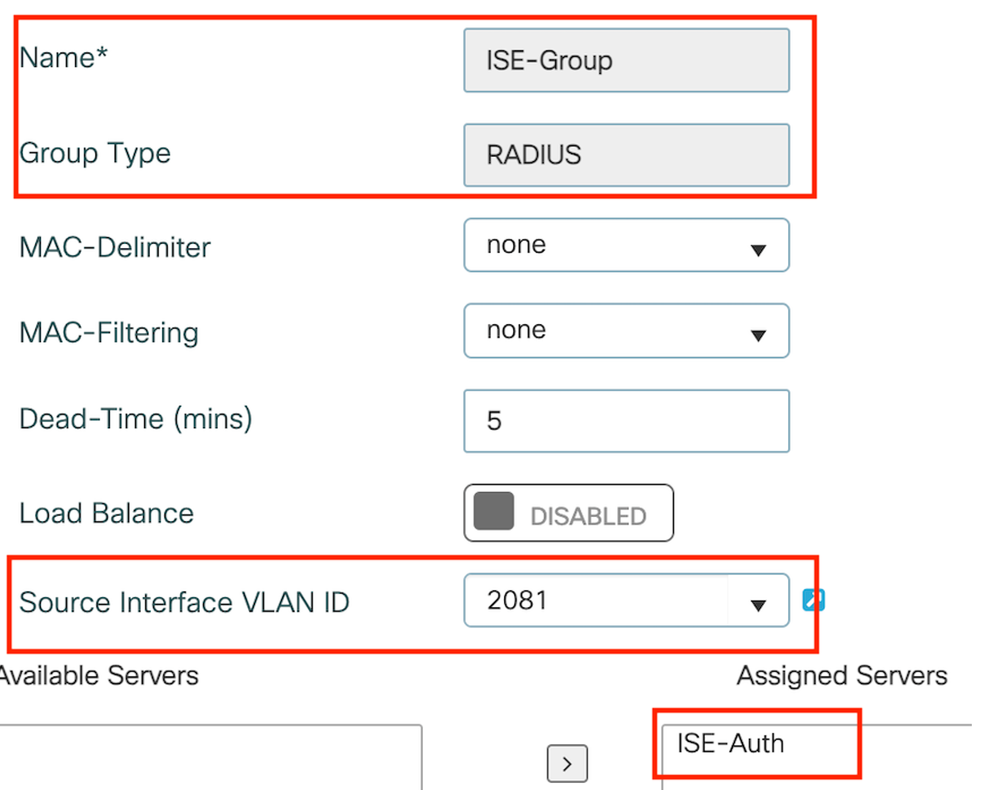

الخطوة 2: إنشاء مجموعة خوادم RADIUS:

حدد "إضافة" ضمن قسم مجموعات الخادم لتحديد مجموعة خوادم وتبديل الخوادم ليتم تضمينها في تكوين المجموعة.

مجموعة خوادم RADIUS

مجموعة خوادم RADIUS

تكوين واجهة سطر الأوامر (CLI)

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2074

deadtime 5

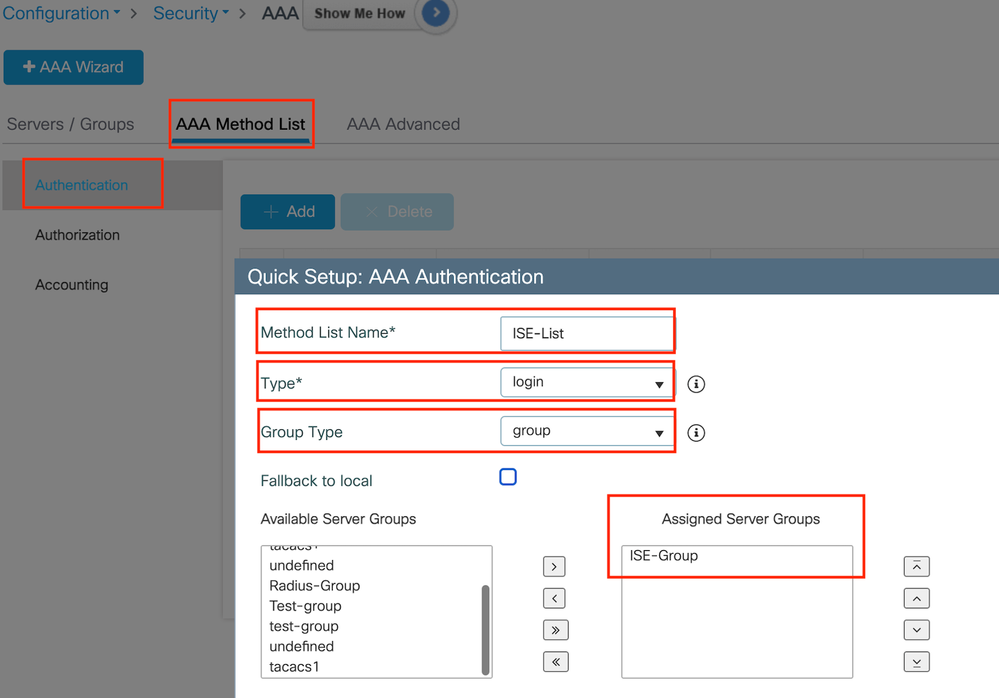

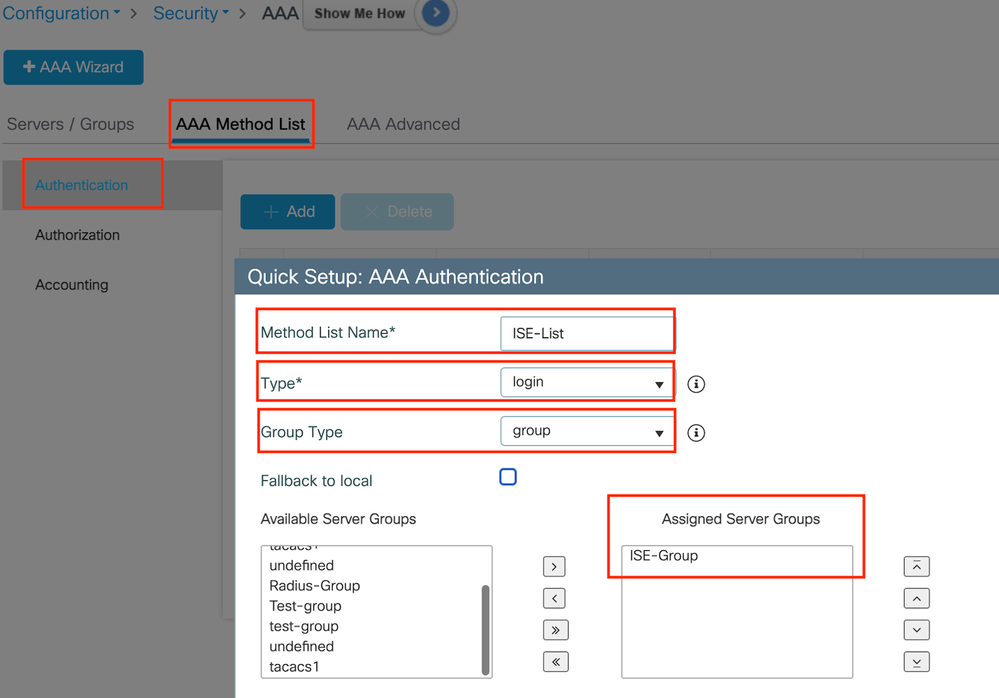

الخطوة 3: تكوين قائمة أساليب AAA:

انتقل إلى علامة التبويب "قائمة طرق AAA"، وحدد "إضافة ضمن المصادقة"، وحدد اسم قائمة طرق بنوع "تسجيل الدخول" ونوع المجموعة ك "مجموعة"، وقم بتعيين مجموعة خوادم المصادقة التي تم تكوينها أسفل قسم مجموعة الخوادم المعينة.

قائمة طرق المصادقة

قائمة طرق المصادقة

تكوين واجهة سطر الأوامر (CLI)

aaa authentication login ISE-List group ISE-Group

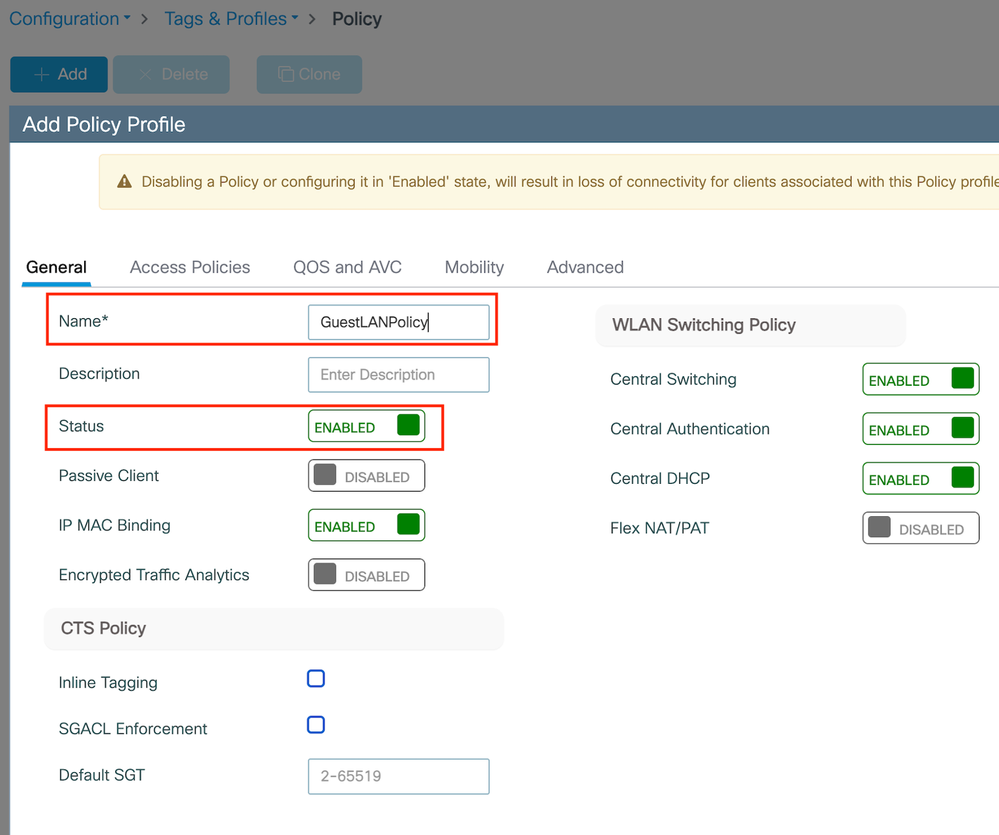

تكوين ملف تعريف النهج

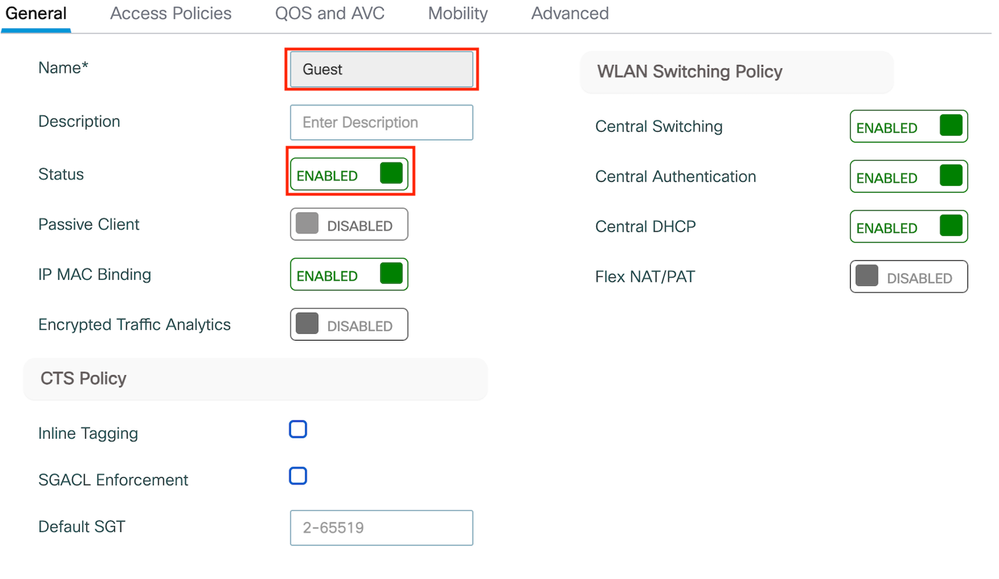

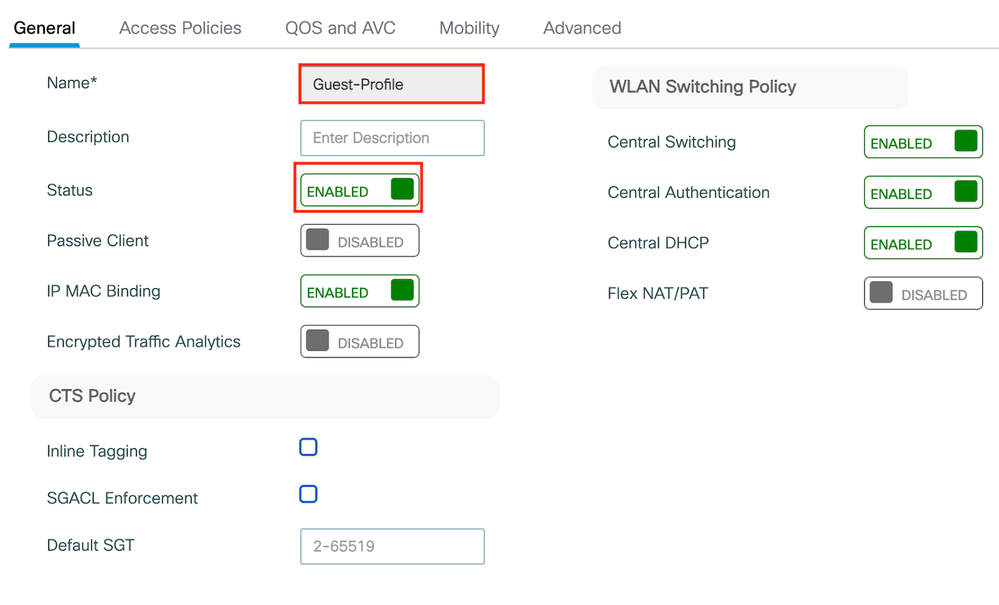

الخطوة 1: انتقل إلى التكوين > علامات وملفات التعريف > السياسة، واكتب اسم ملف التعريف الجديد في علامة التبويب عام، وقم بتمكينه باستخدام تبديل الحالة.

ملف تعريف النهج

ملف تعريف النهج

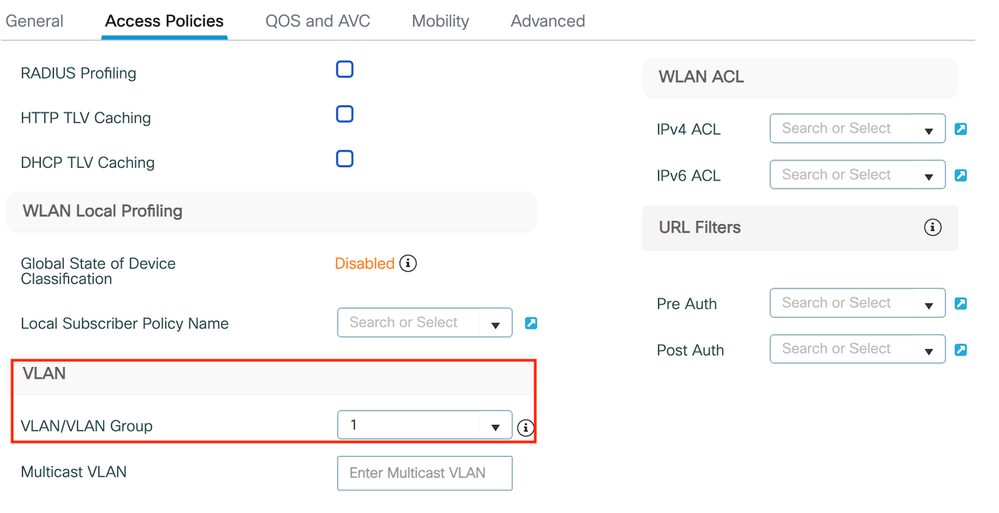

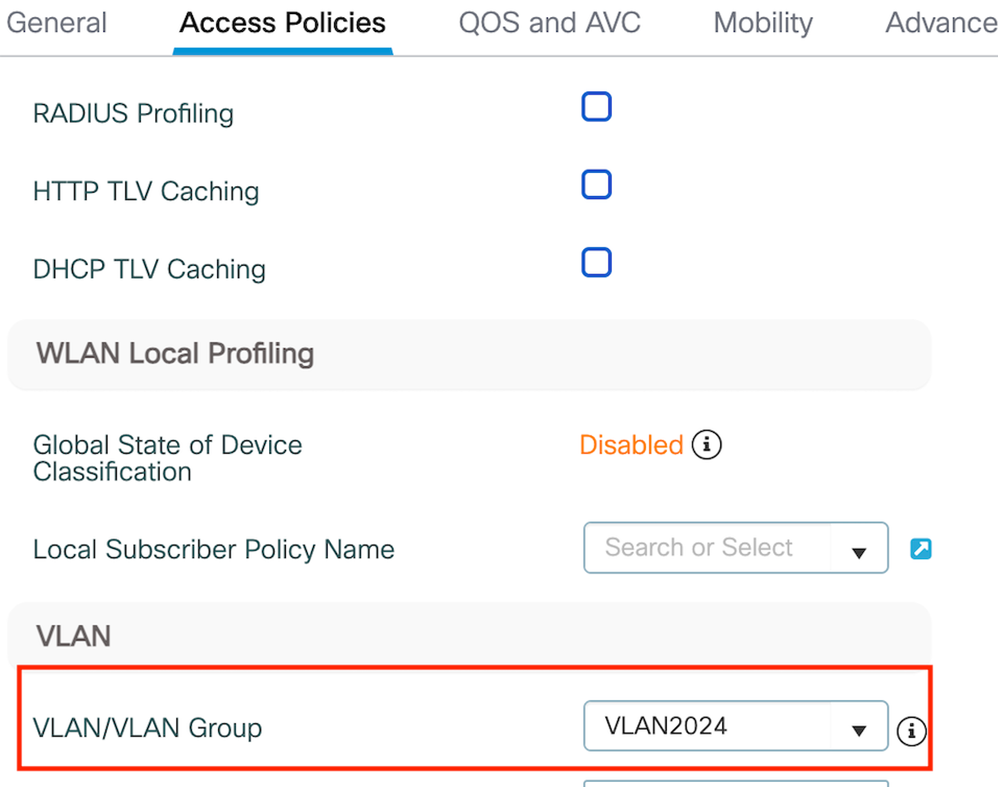

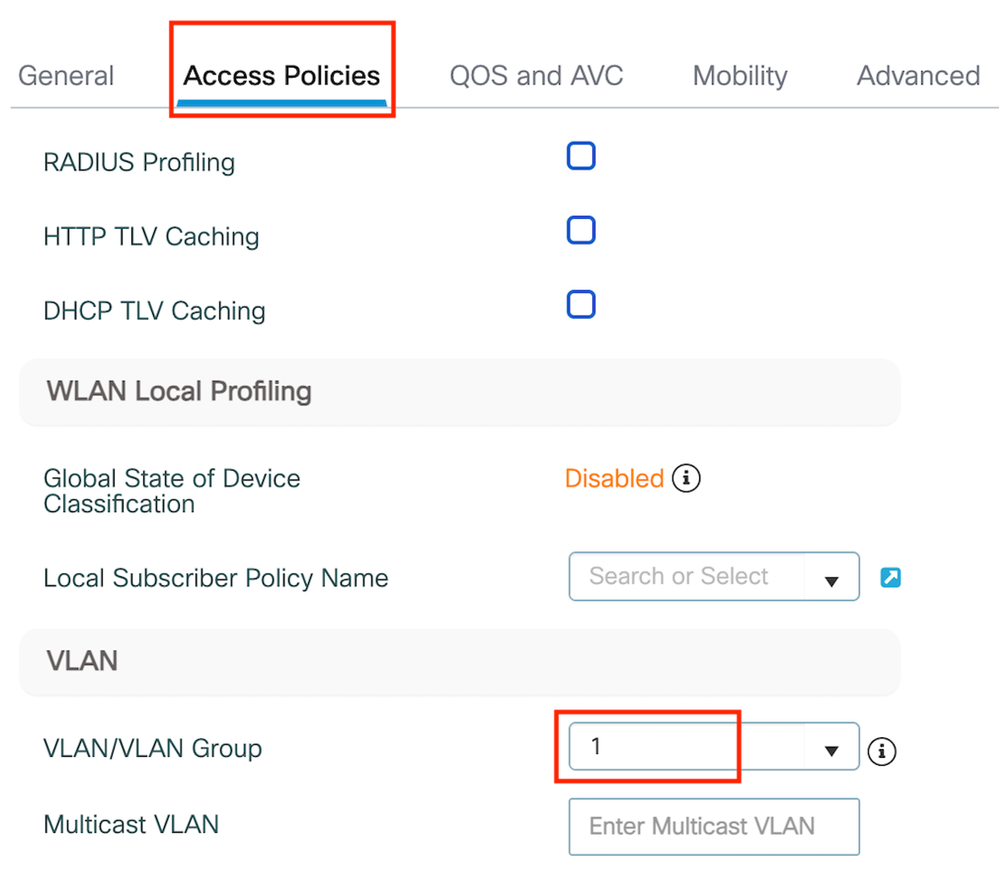

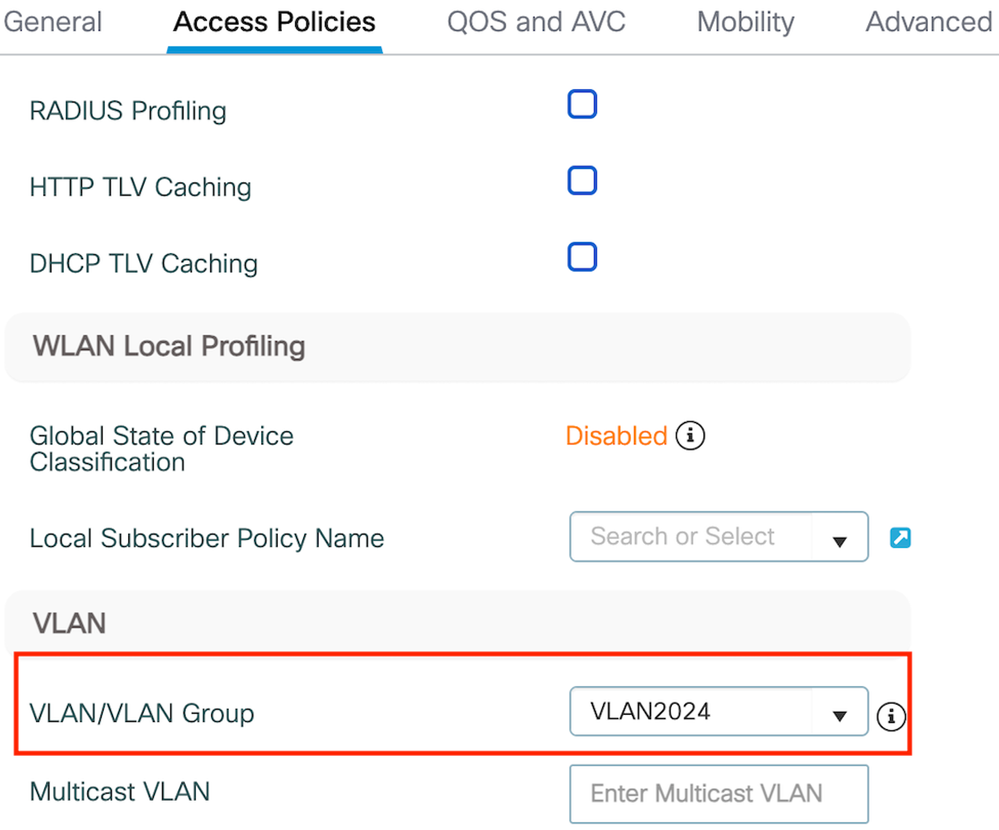

الخطوة 2: تحت علامة التبويب سياسات الوصول، قم بتعيين شبكة VLAN عشوائية حيث يتم إكمال تعيين شبكة VLAN على وحدة التحكم في المرسى. في هذا مثال، شكلت VLAN 1

علامة تبويب نهج الوصول

علامة تبويب نهج الوصول

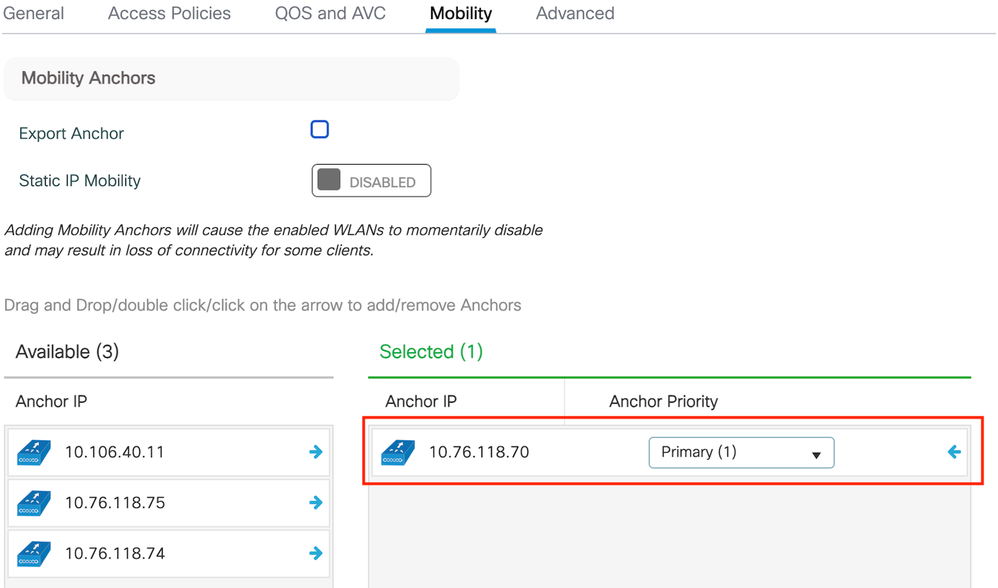

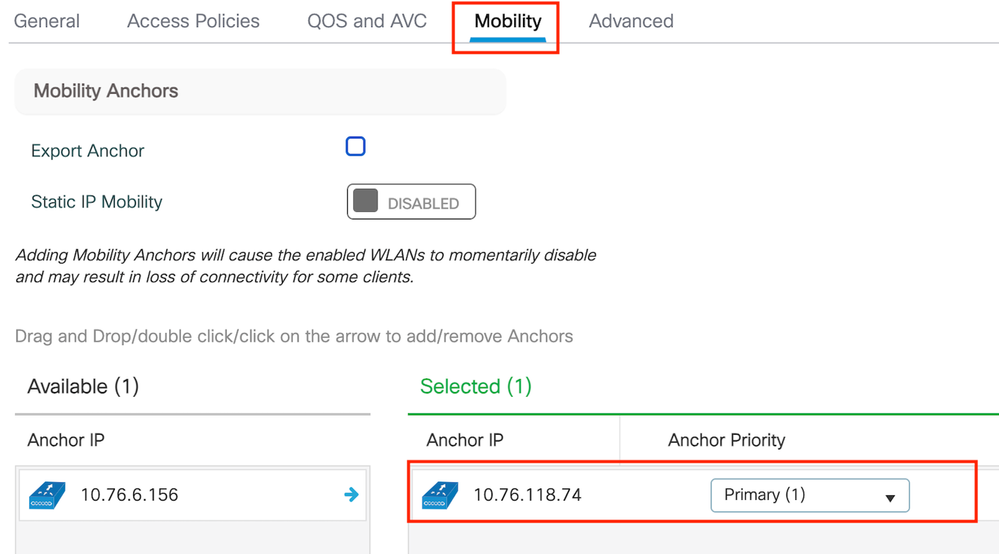

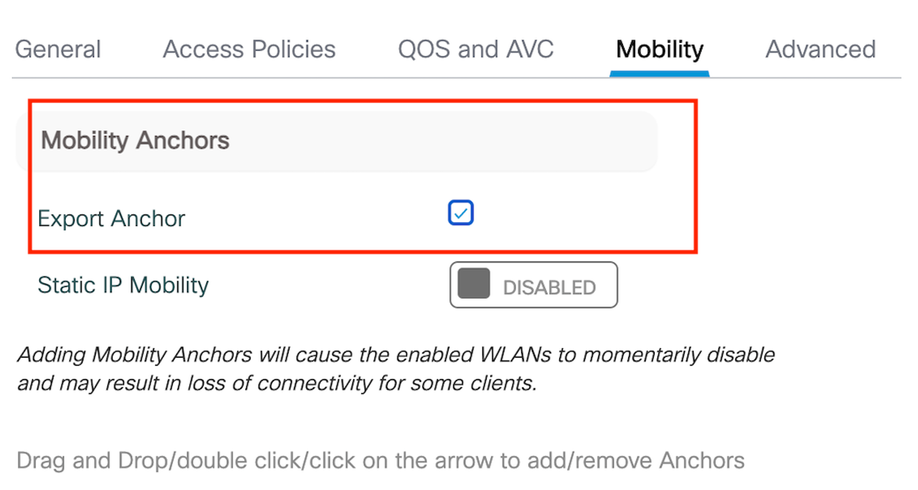

الخطوة 3:تحت علامة التبويب تنقل، قم بتبديل وحدة تحكم الإرساء إلى أساسي (1) وقم بتكوين أنفاق التنقل الثانوية والثالثية إختياريا لمتطلبات التكرار

خريطة التنقل

خريطة التنقل

تكوين واجهة سطر الأوامر (CLI)

wireless profile policy GuestLANPolicy

mobility anchor 10.76.118.70 priority 1

no shutdown

تكوين ملف تعريف شبكة LAN للضيف

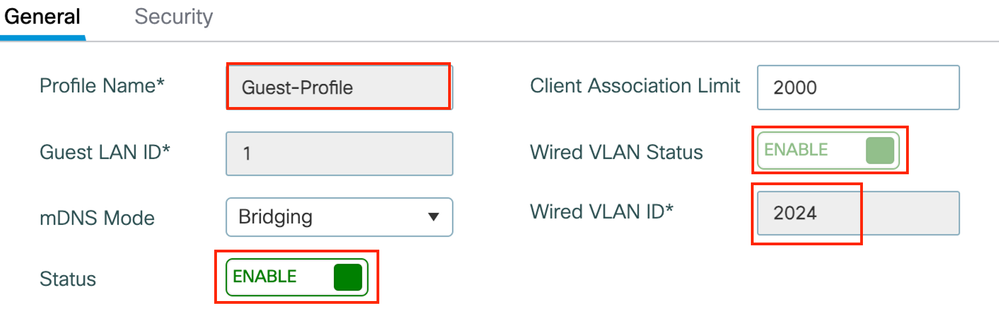

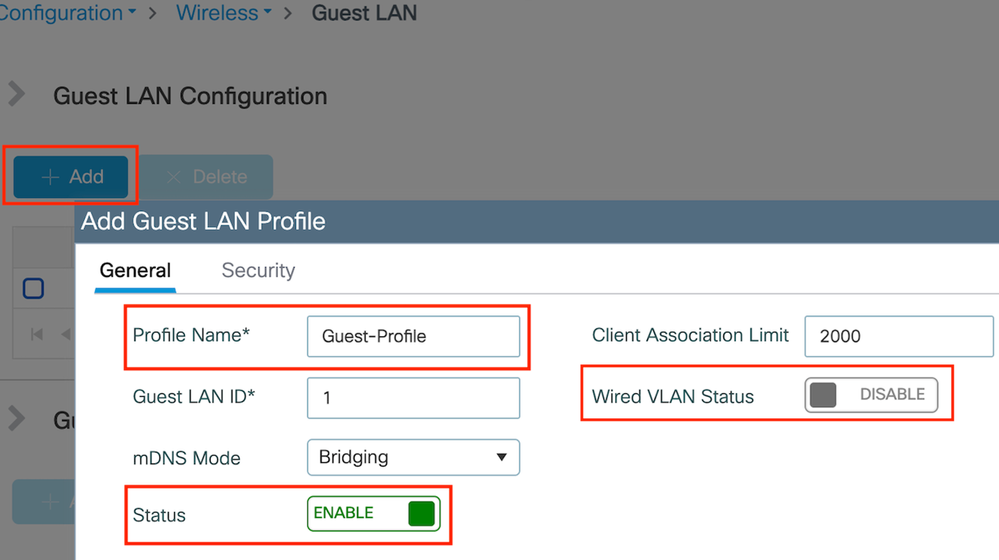

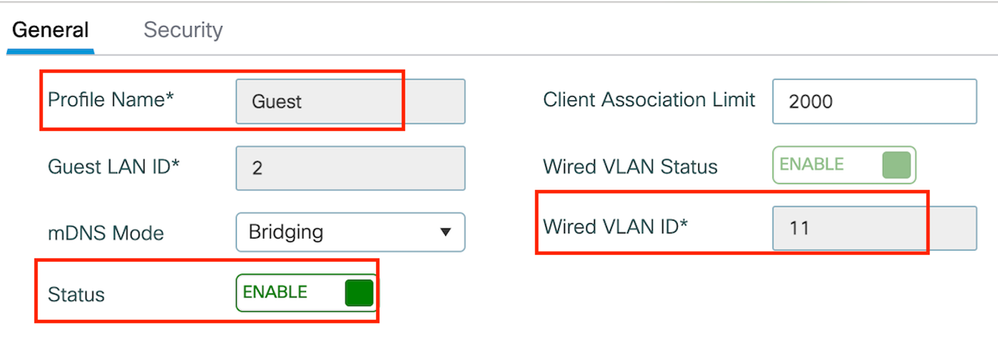

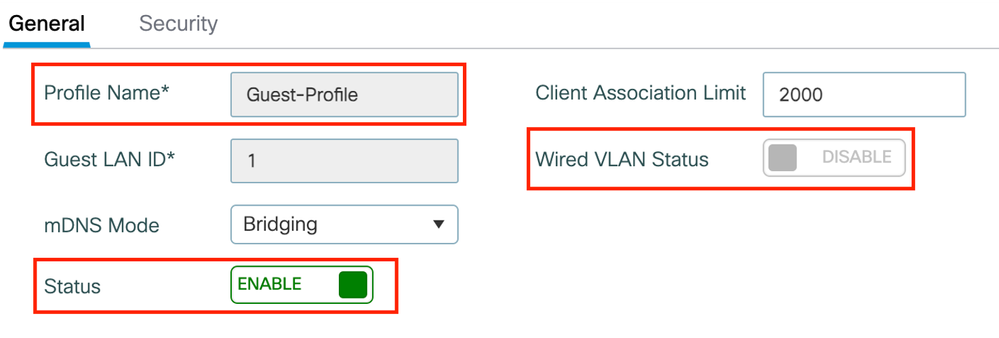

الخطوة 1: انتقل إلى تكوين > لاسلكي > شبكة LAN الضيف، وحدد إضافة، وشكلت اسم ملف تعريف فريد، مكنت VLAN سلكية، أدخل معرف شبكة VLAN للمستخدمين الضيفين السلكيين، وتبدل حالة ملف التعريف إلى ممكن.

ملف تعريف شبكة LAN الضيف

ملف تعريف شبكة LAN الضيف

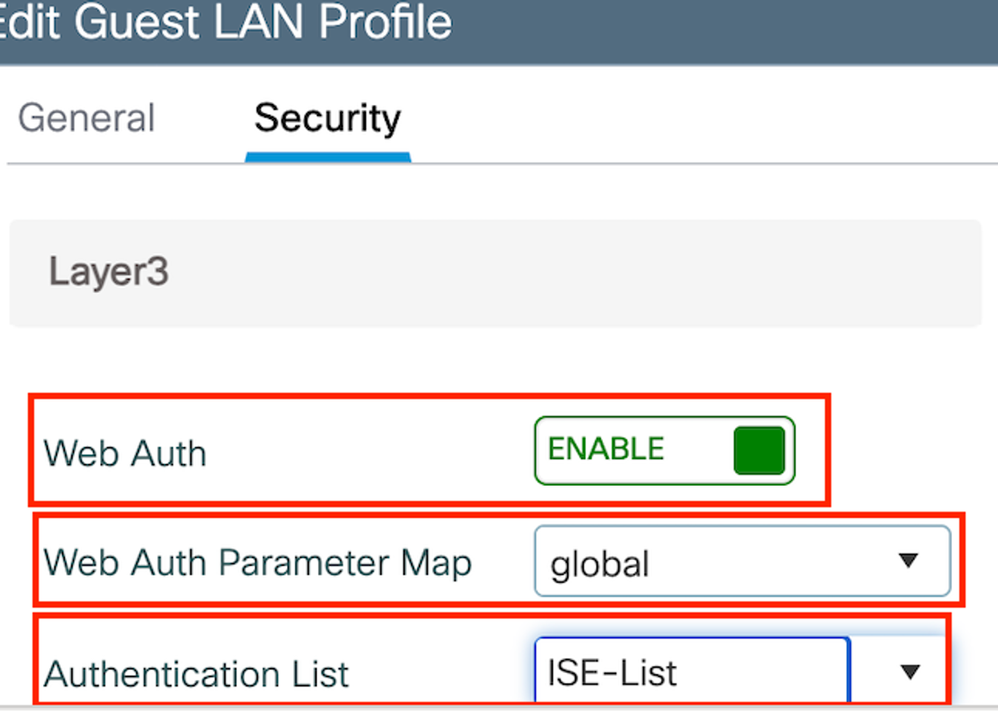

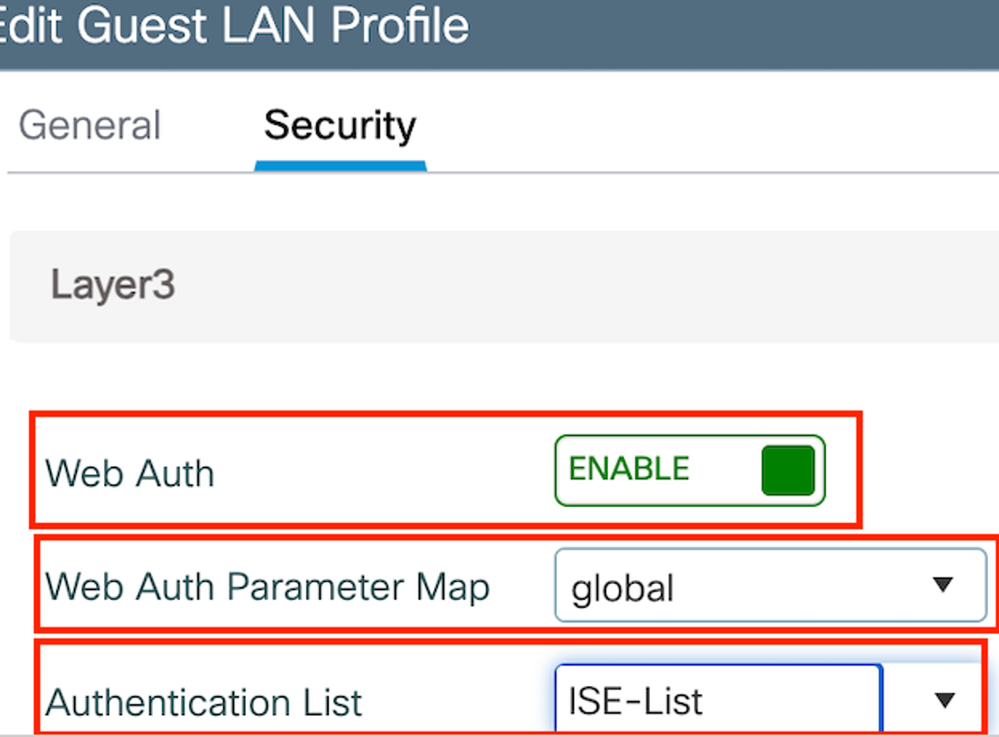

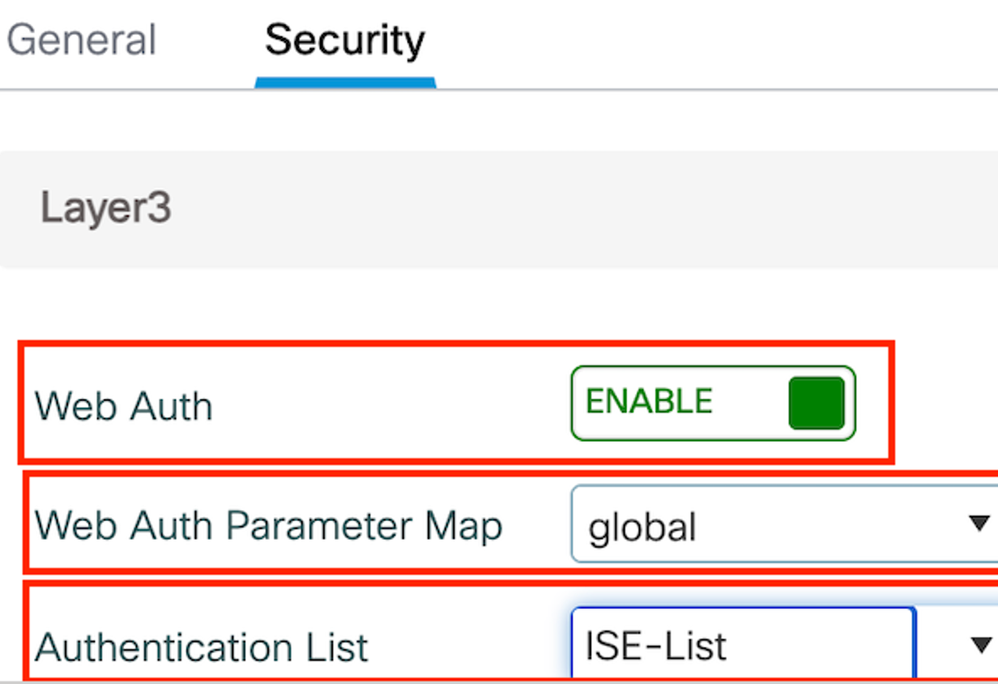

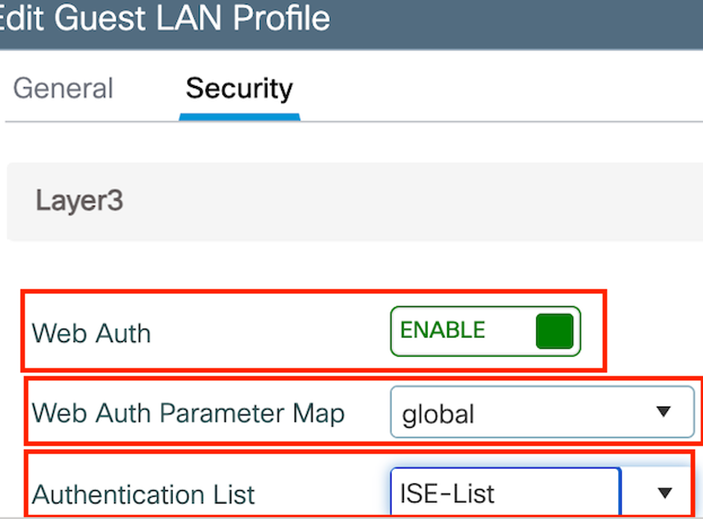

الخطوة 2: تحت علامة التبويب الأمان، قم بتمكين مصادقة الويب وتعيين خريطة معلمة مصادقة الويب وحدد خادم Radius من القائمة المنسدلة للمصادقة.

علامة التبويب "أمان شبكة LAN الضيف"

علامة التبويب "أمان شبكة LAN الضيف"

تكوين واجهة سطر الأوامر (CLI)

guest-lan profile-name Guest-Profile 1 wired-vlan 2024

security web-auth authentication-list ISE-List

security web-auth parameter-map globalخريطة Guest LAN

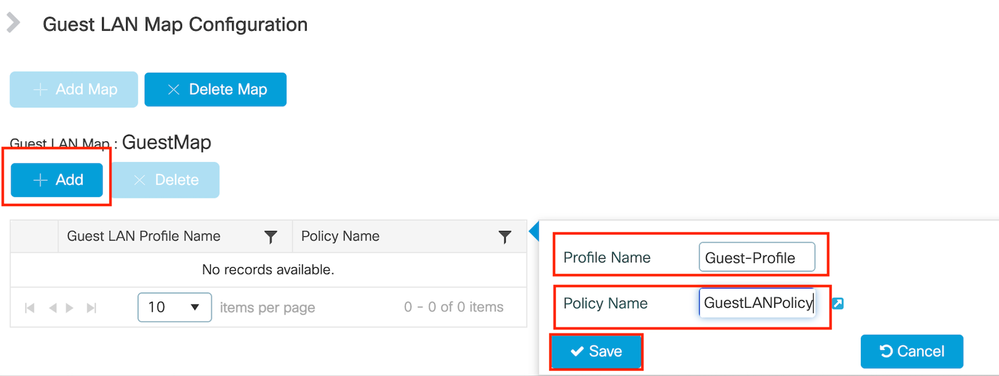

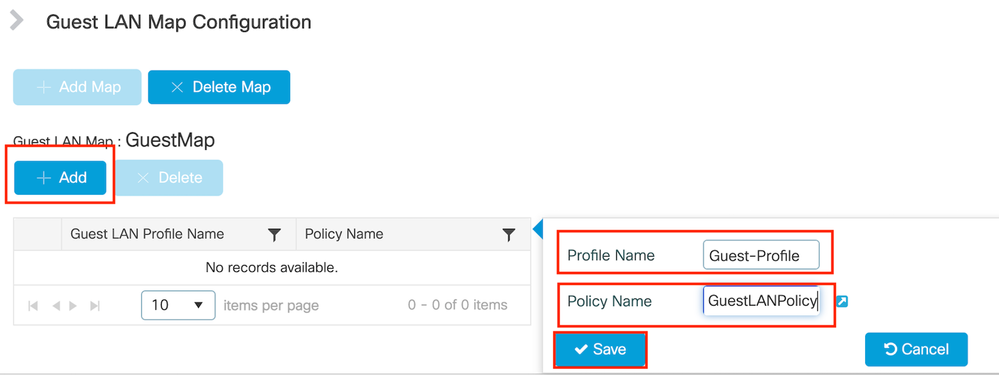

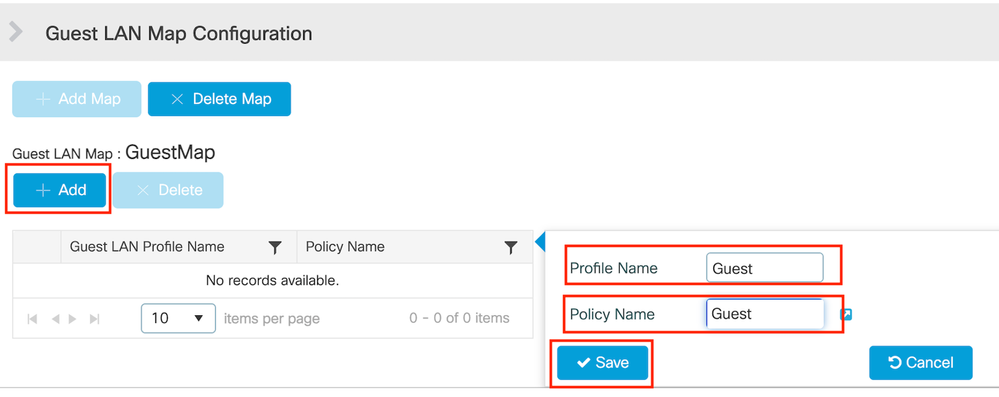

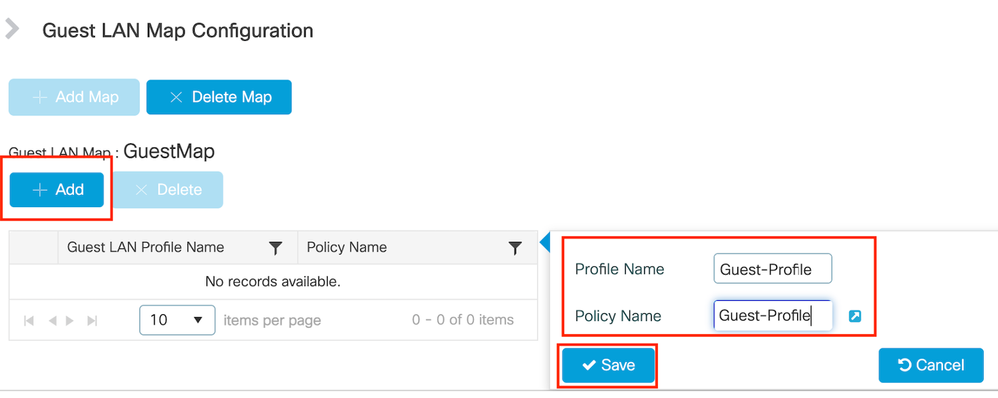

انتقل إلى التكوين > لاسلكي > شبكة Guest LAN.

تحت قسم تكوين خريطة LAN الضيف، حدد إضافة وقم بتعيين ملف تعريف السياسة وملف تعريف Guest LAN

خريطة Guest LAN

خريطة Guest LAN

تكوين واجهة سطر الأوامر (CLI)

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

تشكيل على إرساء 9800 WLC

تكوين خريطة معلمات ويب

الخطوة 1: انتقل إلى التكوين > الأمان > مصادقة الويب، وحدد عمومي، وتحقق من عنوان IP الظاهري الخاص بوحدة التحكم وتخطيط TrustPoint، وتأكد من تعيين النوع على مصادقة الويب.

خريطة المعلمة العمومية

خريطة المعلمة العمومية

الخطوة 2: تحت علامة التبويب خيارات متقدمة، قم بتكوين عنوان URL لصفحة الويب الخارجية لإعادة توجيه العميل. قم بتعيين "إعادة توجيه عنوان URL لتسجيل الدخول" و"إعادة توجيه عند الفشل"، أما "إعادة توجيه عند النجاح" فهي إختيارية.

بمجرد تكوينها، يتم عرض معاينة عنوان URL لإعادة التوجيه على ملف تعريف مصادقة الويب.

علامة تبويب متقدمة

علامة تبويب متقدمة

تكوين واجهة سطر الأوامر (CLI)

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

intercept-https-enable.

trustpoint TP-self-signed-3915430211

webauth-http-enable

إعدادات AAA:

الخطوة 1: إنشاء خادم RADIUS:

انتقل إلى تكوين > أمان > AAA، وانقر فوق إضافة أسفل قسم الخادم/المجموعة، وعلى الصفحة "إنشاء خادم AAA Radius"، أدخل اسم الخادم وعنوان IP والسر المشترك.

تكوين خادم RADIUS

تكوين خادم RADIUS

تكوين واجهة سطر الأوامر (CLI)

radius server ISE-Auth

address ipv4 10.197.224.122 auth-port 1812 acct-port 1813

key *****

server name ISE-Auth

الخطوة 2: إنشاء مجموعة خوادم RADIUS:

حدد إضافة تحت قسم مجموعات الخادم لتعريف مجموعة خوادم وتبديل الخوادم ليتم تضمينها في تكوين المجموعة.

مجموعة نصف قطر المرساة

مجموعة نصف قطر المرساة

تكوين واجهة سطر الأوامر (CLI)

aaa group server radius ISE-Group

server name ISE-Auth

ip radius source-interface Vlan2081

deadtime 5

الخطوة 3: تكوين قائمة أساليب AAA:

انتقل إلى علامة التبويب قائمة طرق AAA، وحدد إضافة ضمن المصادقة، وحدد اسم قائمة طرق بنوع "تسجيل الدخول" ونوع مجموعة ك "مجموعة"، وقم بتعيين مجموعة خوادم المصادقة التي تم تكوينها أسفل قسم مجموعة الخوادم المعينة.

قائمة طرق المصادقة

قائمة طرق المصادقة

تكوين واجهة سطر الأوامر (CLI)

aaa authentication login ISE-List group ISE-Groupتكوين ملف تعريف النهج

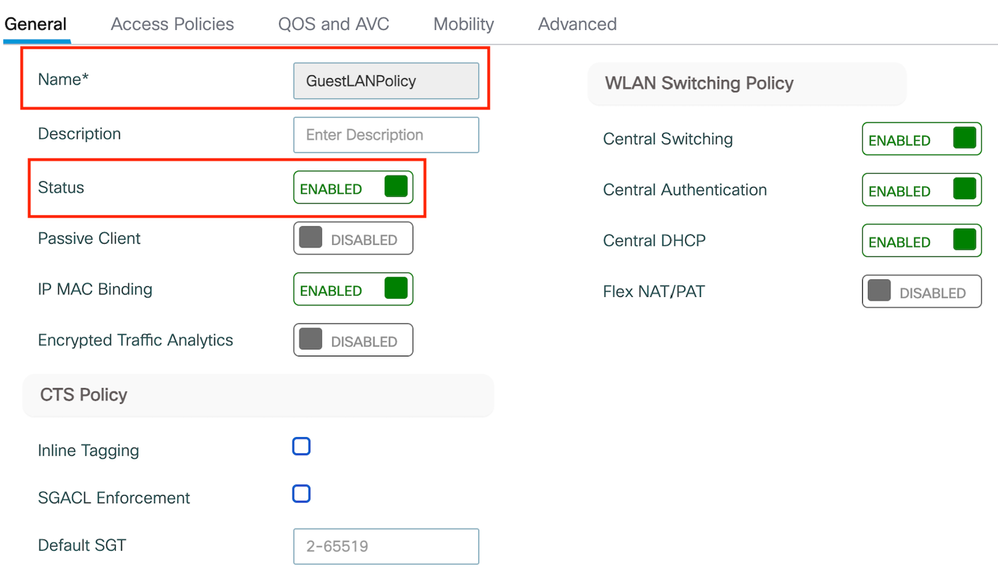

الخطوة 1: انتقل إلى التكوين > العلامة وملفات التعريف > السياسة، وقم بتكوين ملف تعريف السياسة بنفس الاسم الموجود على وحدة التحكم الخارجية وقم بتمكين ملف التعريف.

ملف تعريف سياسة الإرساء

ملف تعريف سياسة الإرساء

الخطوة 2: ضمن سياسات الوصول، قم بتعيين شبكة VLAN الخاصة بالعميل السلكي من القائمة المنسدلة

علامة التبويب سياسات الوصول

علامة التبويب سياسات الوصول

ملاحظة: يجب أن يتطابق تكوين ملف تعريف السياسة مع كل من وحدات التحكم الخارجية ووحدات التحكم في الإرساء، باستثناء شبكة VLAN.

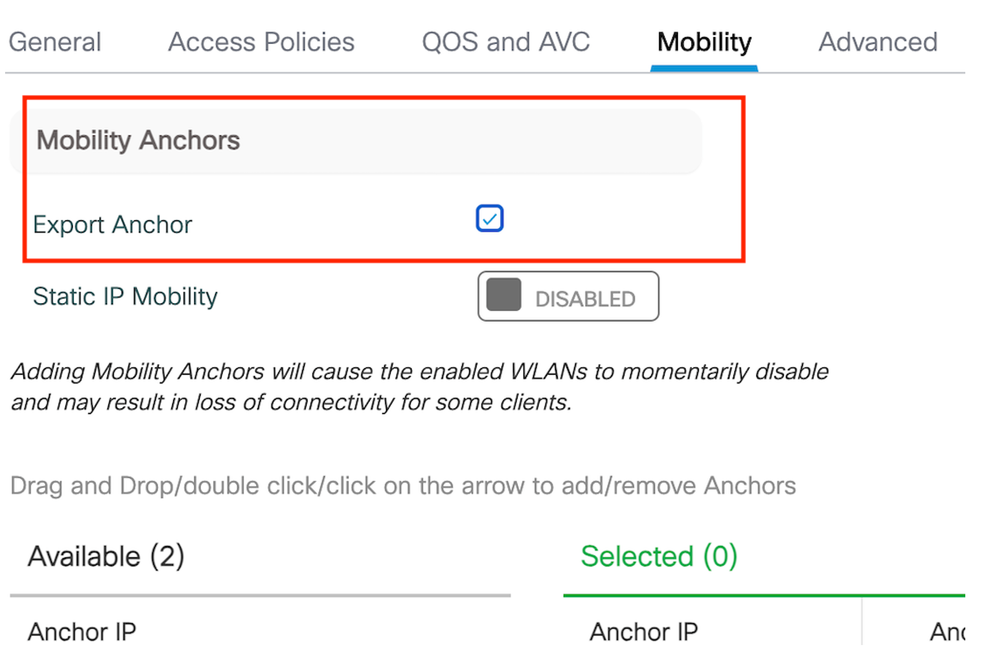

الخطوة 3: تحت علامة التبويب التنقل، حدد رابط تصدير.

تصدير المرساة

تصدير المرساة

ملاحظة: يعين هذا التكوين وحدة التحكم في الشبكة المحلية اللاسلكية 9800 (WLC) كعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) المثبت لأي شبكة محلية لاسلكية (WLAN) مقترنة بملف تعريف السياسة المحدد. عندما تقوم وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) الأجنبية طراز 9800 بإعادة توجيه العملاء إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) المرسى، فإنها توفر تفاصيل حول شبكة الشبكة المحلية اللاسلكية (WLAN) وملف تعريف السياسة المعين للعميل. هذا يمكن رابط WLC أن يطبق ال المناسب سياسة ملف تخصيص يؤسس على المعلومة إستلمت.

تكوين واجهة سطر الأوامر (CLI)

wireless profile policy GuestLANPolicy

mobility anchor

vlan VLAN2024

no shutdown

تكوين ملف تعريف شبكة LAN للضيف

الخطوة 1: انتقل إلى التكوين > لاسلكي > شبكة LAN الضيف، ثم حدد إضافة لإنشاء ملف تعريف شبكة LAN الضيف وتكوينه. تأكد من تطابق اسم ملف التعريف مع اسم وحدة التحكم الخارجية. لاحظ أنه يجب تعطيل شبكة VLAN السلكية على وحدة التحكم في الإرساء.

ملف تعريف شبكة LAN الضيف

ملف تعريف شبكة LAN الضيف

الخطوة 2: في إعدادات الأمان، قم بتمكين مصادقة الويب ثم قم بتكوين خريطة معلمات مصادقة الويب وقائمة المصادقة.

ملاحظة: يجب أن يكون تكوين ملف تعريف شبكة LAN الضيف مطابقا بين وحدات التحكم الخارجية ووحدات التحكم في الإرساء باستثناء حالة شبكة VLAN السلكية

تكوين واجهة سطر الأوامر (CLI)

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

خريطة Guest LAN

الخطوة 1: انتقل إلى التكوين > لاسلكي > شبكة Guest LAN. في قسم تكوين خريطة LAN للضيف، حدد إضافة وتعيين ملف تعريف السياسة إلى ملف تعريف شبكة LAN للضيف.

خريطة Guest LAN

خريطة Guest LAN

wireless guest-lan map GuestMap

guest-lan Guest-Profile policy GuestLANPolicy

تكوين Wired Guest على وحدة التحكم Catalyst 9800 المثبتة في وحدة التحكم AireOS 5520

طوبولوجيا الشبكة

طوبولوجيا الشبكة

التكوين على Foreign 9800 WLC

تكوين خريطة معلمات ويب

الخطوة 1: انتقل إلى التكوين > الأمان > مصادقة الويب وحدد عمومي. تحقق من تعيين عنوان IP الظاهري لوحدة التحكم و TrustPoint بشكل صحيح على ملف التعريف، مع تعيين النوع على مصادقة الويب.

خريطة معلمة الويب

خريطة معلمة الويب

الخطوة 2: تحت علامة التبويب خيارات متقدمة، حدد عنوان URL لصفحة الويب الخارجية الذي يجب إعادة توجيه العملاء إليه. قم بتكوين URL لإعادة التوجيه لتسجيل الدخول وإعادة توجيه عند الفشل. إعداد إعادة التوجيه عند النجاح هو تكوين إختياري.

علامة تبويب متقدمة

علامة تبويب متقدمة

تكوين واجهة سطر الأوامر (CLI)

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

ملاحظة: بالنسبة لتكوين AAA، يرجى الرجوع إلى قسم تفاصيل التكوين المتوفر في "" الخاص بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخارجي 9800.

تكوين ملف تعريف النهج

الخطوة 1: انتقل إلى التكوين > العلامات وملفات التعريف > السياسة. حدد إضافة، وفي علامة التبويب عام، قم بتوفير اسم لملف التخصيص وتمكين تبديل الحالة.

ملف تعريف النهج

ملف تعريف النهج

الخطوة 2: في علامة التبويب سياسات الوصول، قم بتعيين شبكة VLAN عشوائية.

سياسات الوصول

سياسات الوصول

الخطوة 3: في علامة التبويب التنقل، قم بتبديل وحدة تحكم الإرساء وتعيين أولويتها على الأساسي (1)

علامة التبويب Mobility

علامة التبويب Mobility

ملاحظة: يجب أن يتطابق ملف تعريف السياسة الخاص بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخارجي 9800 مع ملف تعريف شبكة LAN الضيف الخاص بعنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخاص بوضع 5520 باستثناء تكوين شبكة VLAN

تكوين واجهة سطر الأوامر (CLI)

wireless profile policy Guest

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor 10.76.118.74 priority 1

no shutdown

تكوين ملف تعريف شبكة LAN للضيف

الخطوة 1: انتقل إلى التكوين > لاسلكي > شبكة Guest LAN وحدد Add. قم بتكوين اسم ملف تعريف فريد وتمكين شبكة VLAN السلكية، ويحدد معرف شبكة VLAN المخصص للمستخدمين الضيوف السلكيين. أخيرا، قم بتبديل حالة ملف التعريف إلى ممكن.

نهج Guest LAN

نهج Guest LAN

الخطوة 2: تحت علامة التبويب الأمان، قم بتمكين مصادقة الويب، وتعيين خريطة معلمة مصادقة الويب، وحدد خادم RADIUS من القائمة المنسدلة المصادقة.

علامة تبويب التأمين

علامة تبويب التأمين

ملاحظة: يجب أن يكون اسم ملف تعريف Guest LAN هو نفسه الخاص بوحدة التحكم في الإرساء 9800 الأجنبية و 5520

تكوين واجهة سطر الأوامر (CLI)

guest-lan profile-name Guest 2 wired-vlan 11

security web-auth authentication-list ISE-List

security web-auth parameter-map global

خريطة Guest LAN

الخطوة 1: انتقل إلى التكوين > لاسلكي > شبكة Guest LAN. في قسم تكوين خريطة شبكة LAN الضيف، حدد إضافة وقم بتعيين ملف تعريف السياسة إلى ملف تعريف شبكة LAN الضيف.

خريطة Guest LAN

خريطة Guest LAN

تكوين واجهة سطر الأوامر (CLI)

wireless guest-lan map GuestMap

guest-lan Guest policy Guest

تشكيل على إرساء 5520 WLC

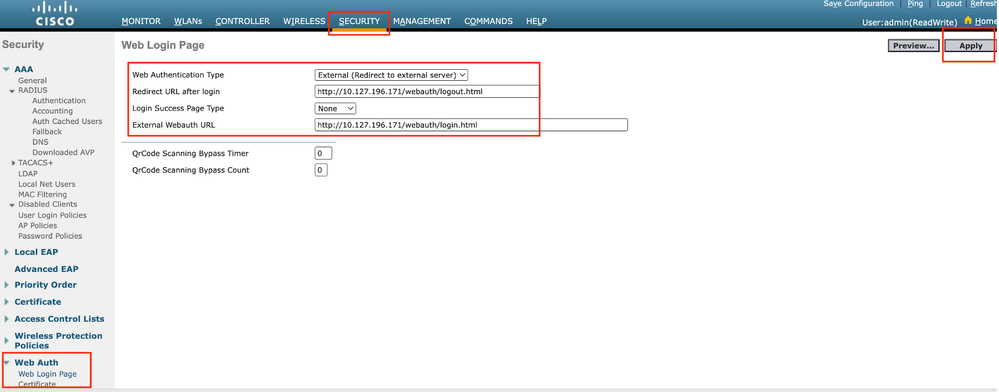

تكوين مصادقة الويب

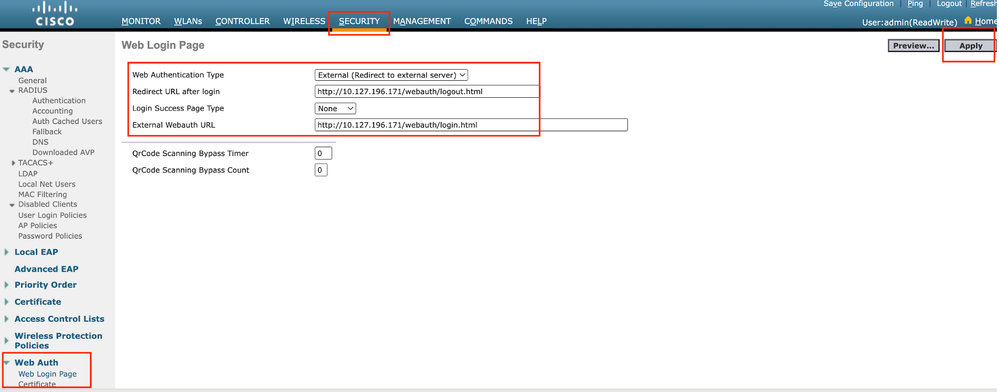

الخطوة 1: انتقل إلى الأمان > مصادقة الويب > صفحة تسجيل الدخول إلى الويب. قم بتعيين نوع مصادقة الويب إلى خارجي (إعادة التوجيه إلى خادم خارجي) وقم بتكوين عنوان URL لمصادقة الويب الخارجية. يكون URL لإعادة التوجيه بعد تسجيل الدخول إختياريا ويمكن تكوينه إذا كان العملاء بحاجة إلى إعادة التوجيه إلى صفحة مخصصة بعد المصادقة الناجحة.

إعدادات مصادقة الويب

إعدادات مصادقة الويب

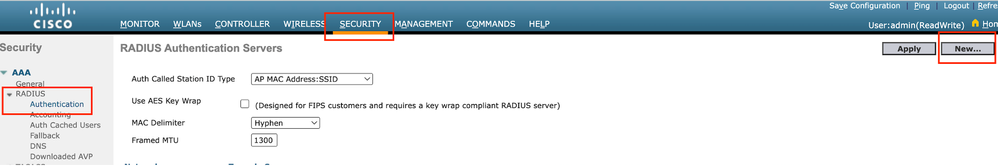

إعدادات AAA:

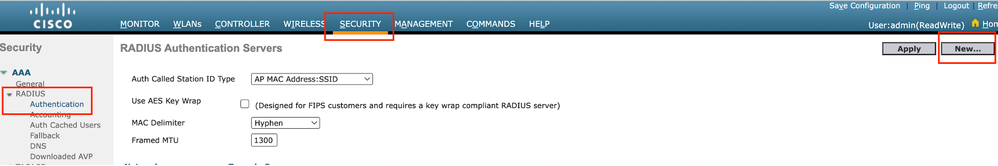

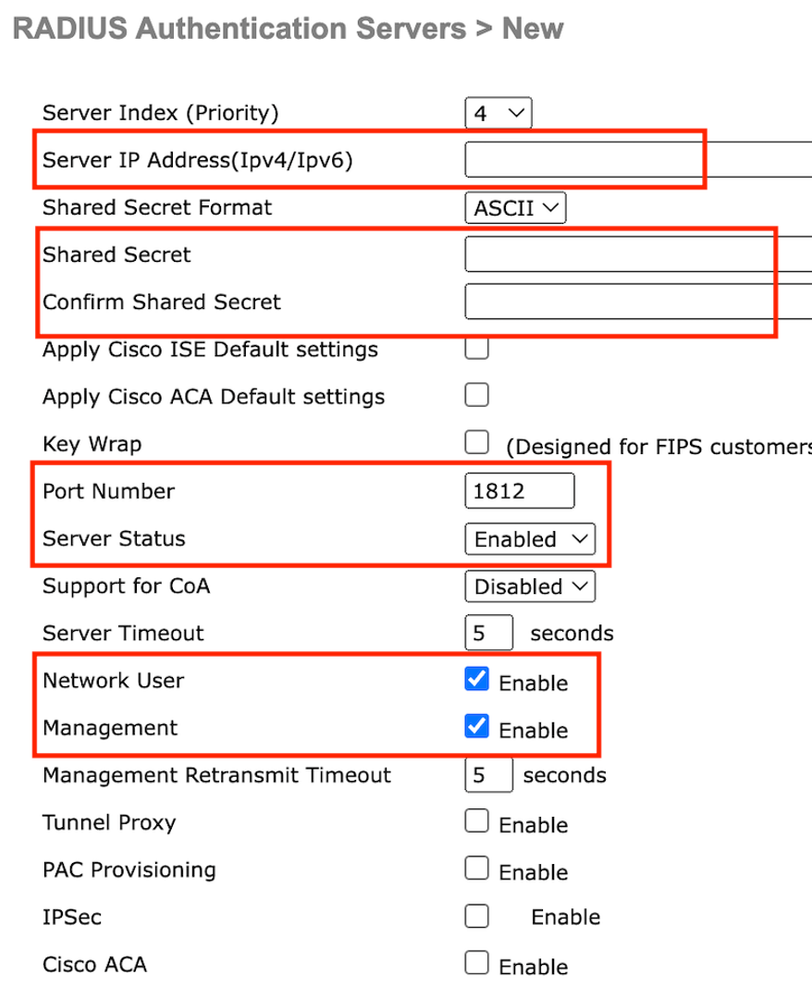

الخطوة 1: تكوين خادم RADIUS

انتقل إلى التأمين > RADIUS > المصادقة > جديد.

خادم RADIUS

خادم RADIUS

الخطوة 2: قم بتكوين IP الخاص بخادم RADIUS والسر المشترك على وحدة التحكم. قم بتبديل حالة الخادم إلى ممكن وحدد خانة الاختيار مستخدم الشبكة.

تكوين الخادم

تكوين الخادم

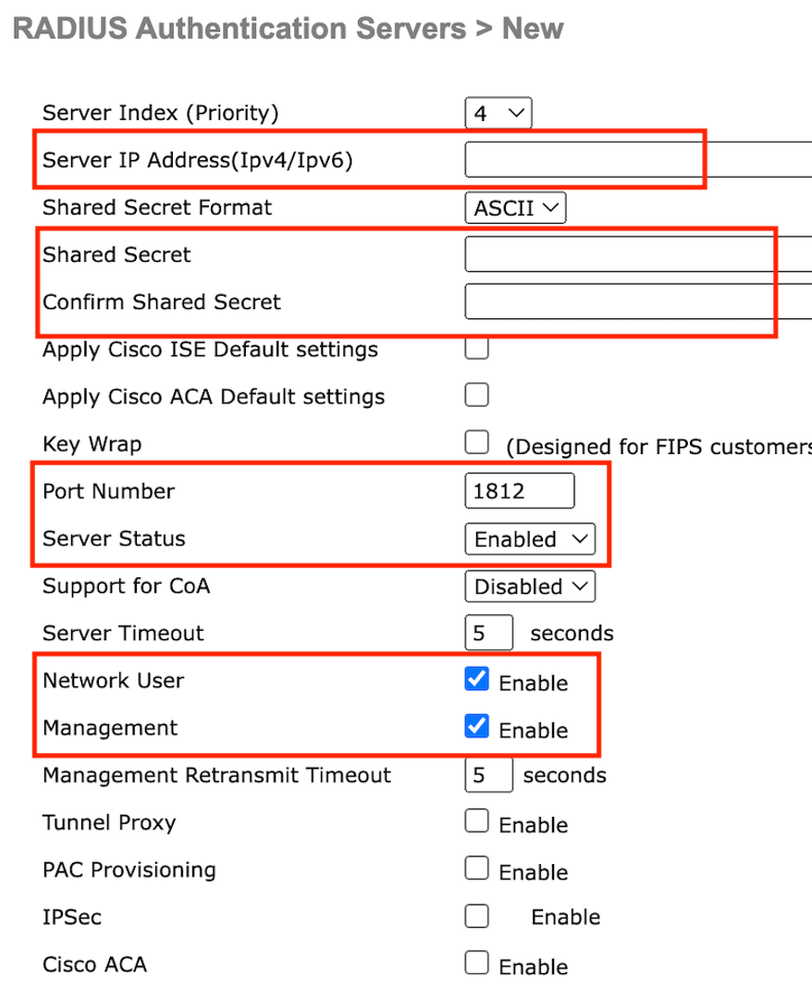

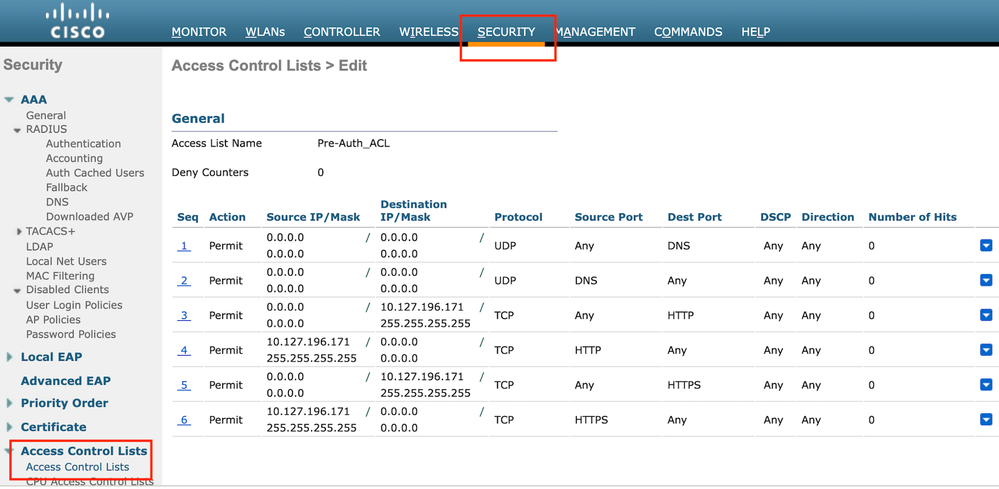

تكوين قائمة التحكم في الوصول

الخطوة 1: انتقل إلى الأمان > قائمة التحكم في الوصول وحدد جديد. إنشاء قائمة تحكم في الوصول (ACL) قبل المصادقة التي تسمح بحركة المرور إلى DNS وخادم الويب الخارجي.

قائمة الوصول للسماح بحركة المرور إلى خادم الويب

قائمة الوصول للسماح بحركة المرور إلى خادم الويب

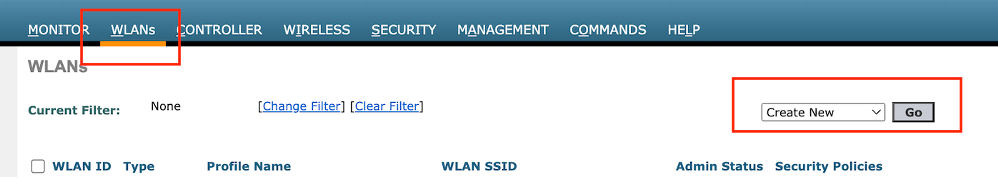

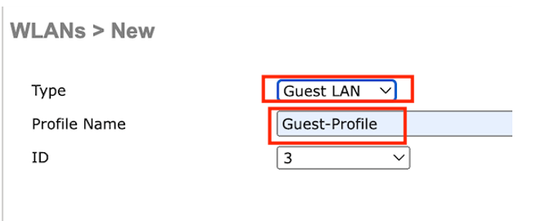

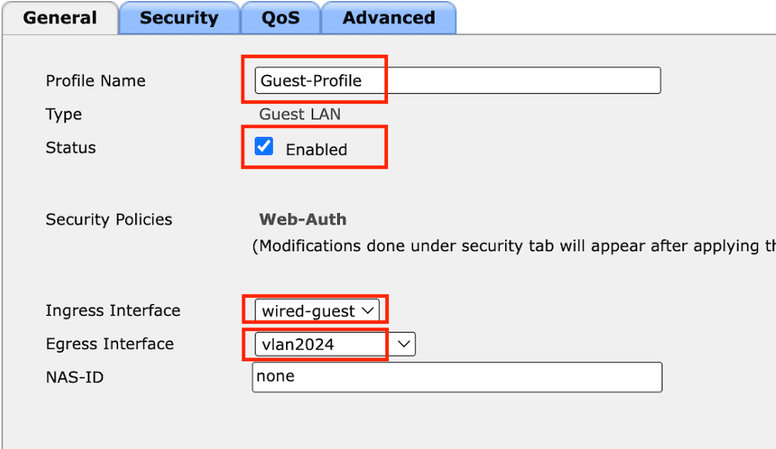

تكوين ملف تعريف شبكة LAN للضيف

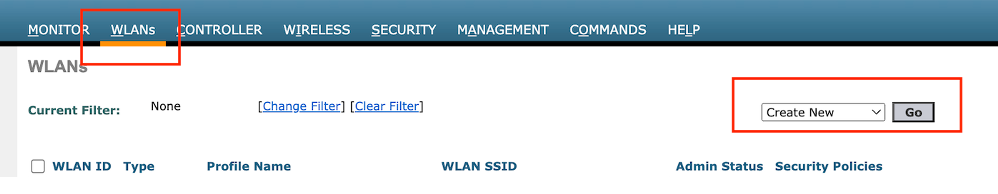

الخطوة 1: انتقل إلى شبكات WLAN > حدد إنشاء جديد .

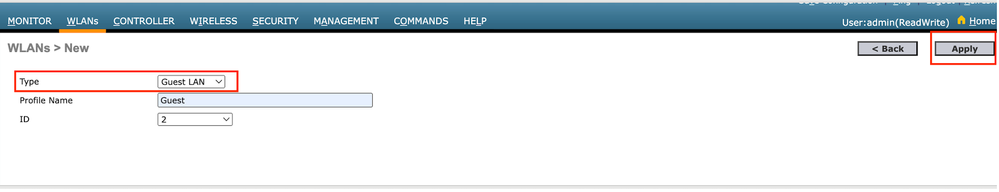

حدد نوع ك Guest LAN وشكلت نفس الاسم كملف تعريف السياسة لوحدة التحكم الخارجية 9800.

إنشاء شبكة LAN للضيف

إنشاء شبكة LAN للضيف

ملف تعريف شبكة LAN الضيف

ملف تعريف شبكة LAN الضيف

الخطوة 2: قم بتعيين واجهات الدخول والخروج على ملف تعريف شبكة LAN للضيف.

المدخل قارن في هذه الحالة none لأن المدخل قارن ال eoIP نفق من الجهاز تحكم خارجي.

ال مخرج قارن ال VLAN حيث الزبون طبيعي يربط ماديا .

ملف تعريف شبكة LAN الضيف

ملف تعريف شبكة LAN الضيف

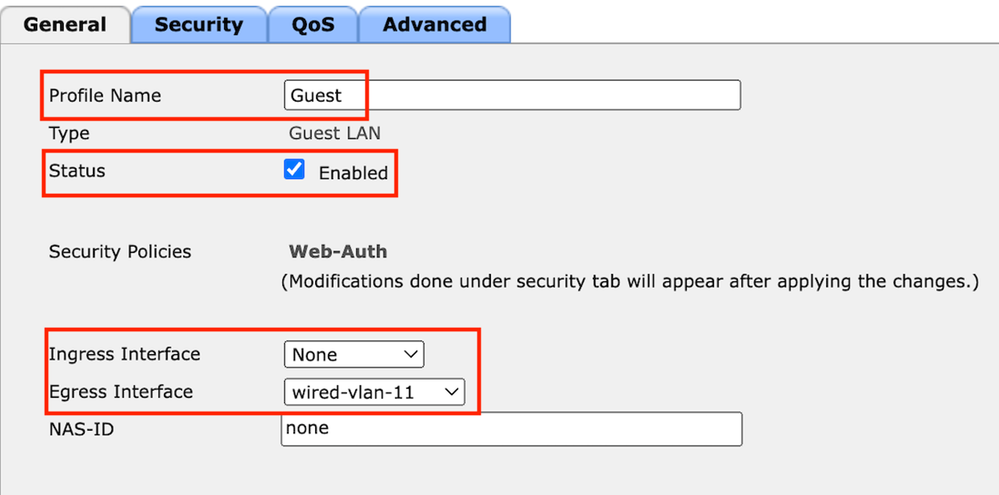

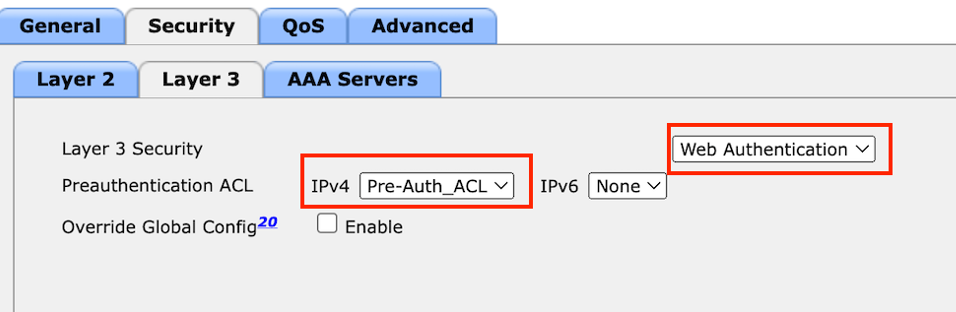

الخطوة 3: تحت علامة التبويب أمان، حدد تأمين الطبقة 3 كمصادقة ويب وقم بتعيين قائمة التحكم في الوصول (ACL) السابقة للمصادقة.

علامة التبويب "أمان شبكة LAN الضيف"

علامة التبويب "أمان شبكة LAN الضيف"

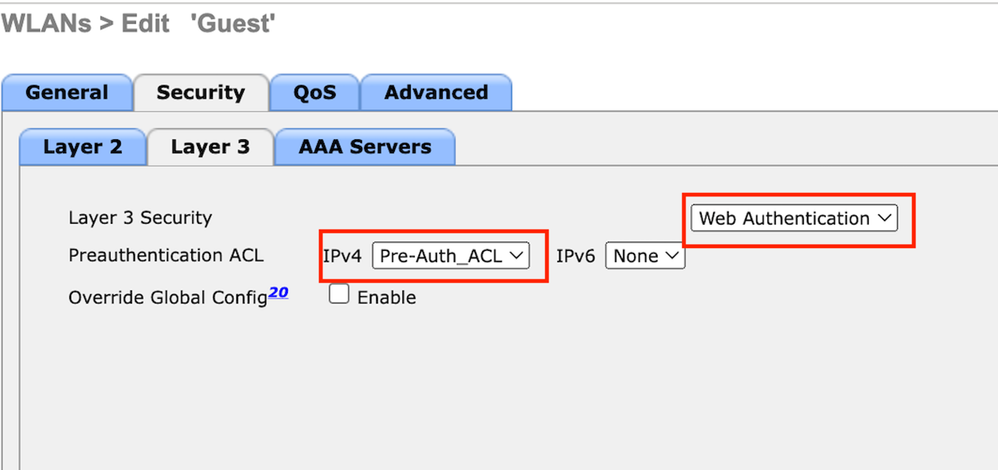

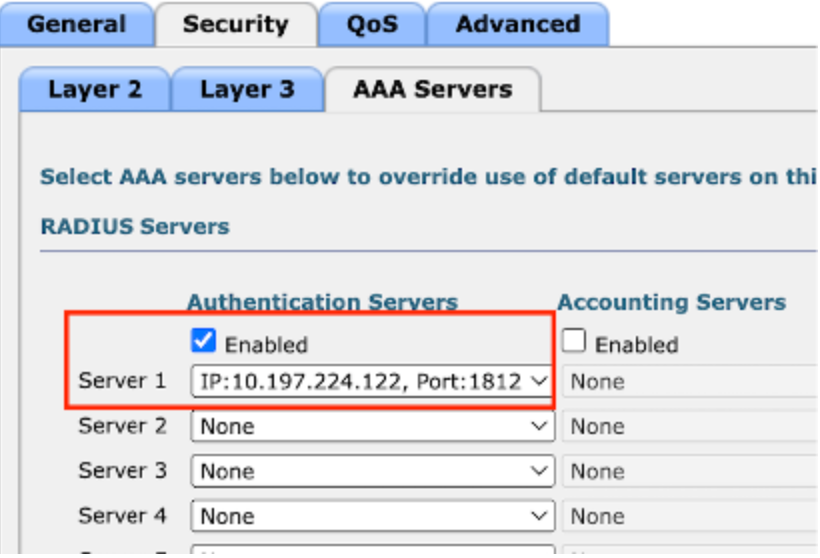

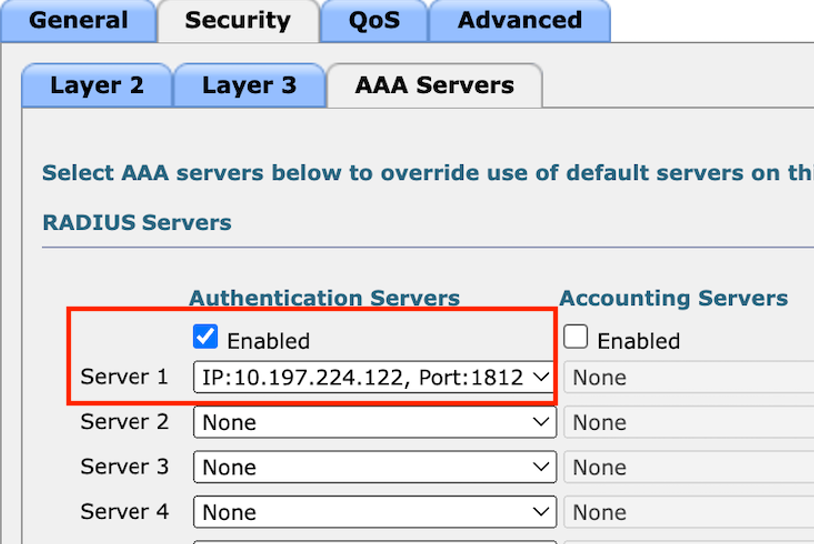

الخطوة 4: انتقل إلى الأمان > خادم AAA.

حدد القائمة المنسدلة وقم بتعيين خادم RADIUS إلى ملف تعريف شبكة LAN للضيف.

خادم RADIUS إلى ملف تعريف LAN الضيف

خادم RADIUS إلى ملف تعريف LAN الضيف

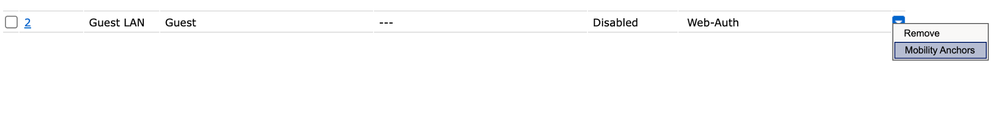

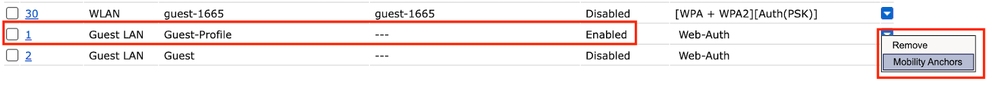

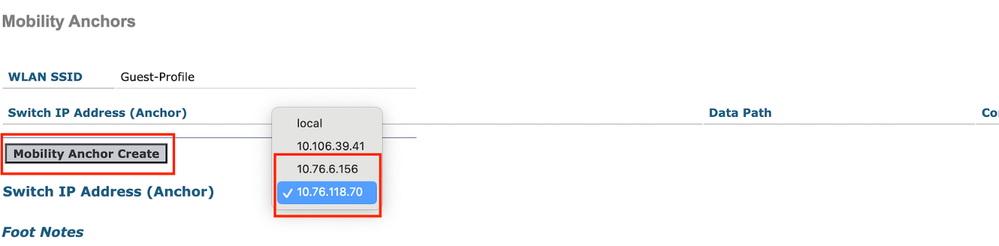

الخطوة 5: انتقل إلى شبكة WLAN. قم بالمرور فوق الرمز المنسدل لملف تعريف Guest LAN وحدد نقاط الربط المتنقلة.

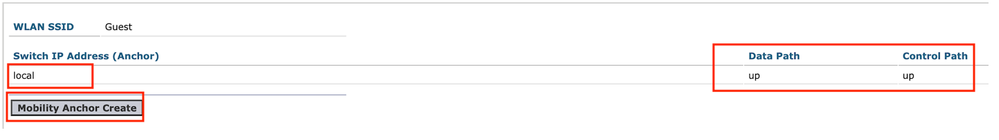

الخطوة 6: حدد Mobility Anchor لتكوين وحدة التحكم كرسى تصدير لملف تعريف شبكة LAN هذا الضيف.

إنشاء نقطة ربط قابلية التنقل

إنشاء نقطة ربط قابلية التنقل

تكوين الضيف السلكي على AireOS 5520 المرتبط ب Catalyst 9800

طوبولوجيا الشبكة

طوبولوجيا الشبكة

التكوين على Foreign 5520 WLC

تكوين واجهة وحدة التحكم

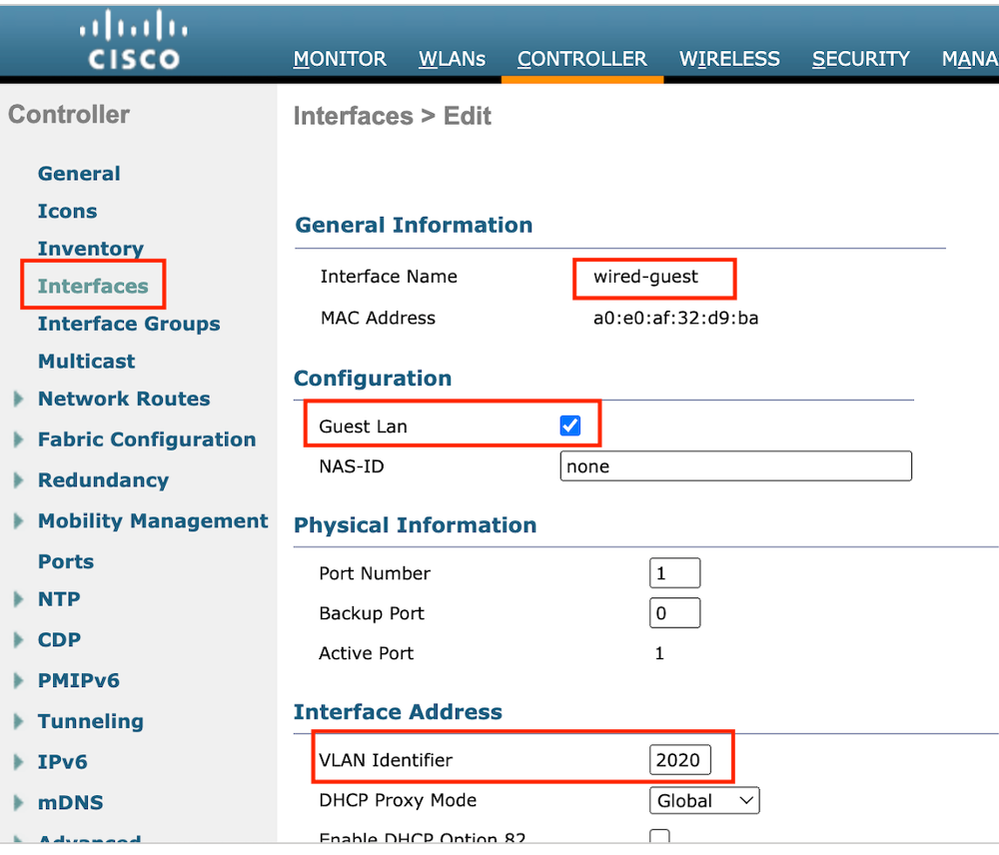

الخطوة 1: انتقل إلى وحدة التحكم > الواجهات > جديد. قم بتكوين اسم واجهة ومعرف VLAN وتمكين شبكة LAN للضيف.

يتطلب Wired Guest واجهتين ديناميكيتين.

أولا، قم بإنشاء واجهة ديناميكية للطبقة 2 وقم بتعيينها كشبكة LAN للضيف. تخدم هذه الواجهة كواجهة مدخل لشبكة LAN للضيف، حيث يتصل العملاء المتسلكون ماديا.

واجهة الدخول

واجهة الدخول

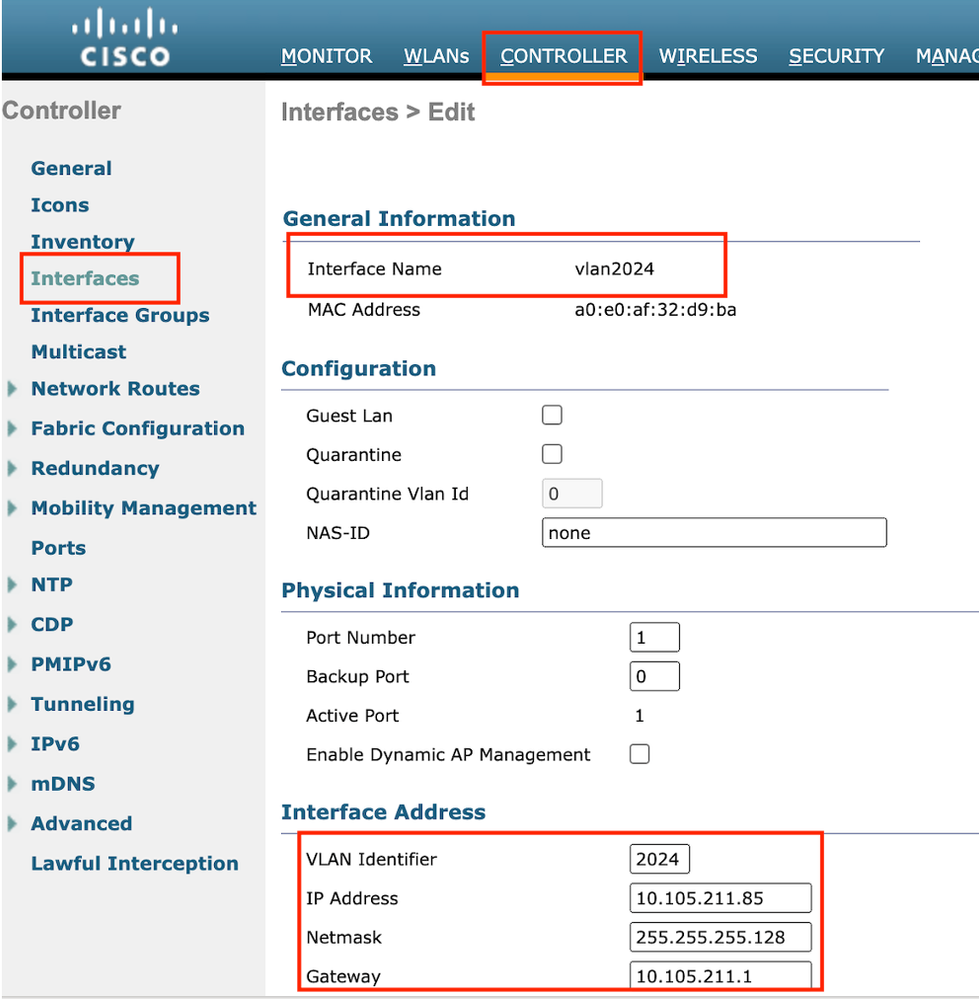

الخطوة 2: انتقل إلى وحدة التحكم > الواجهات > جديد. قم بتكوين اسم واجهة، معرف VLAN.

ويجب أن تكون الواجهة الديناميكية الثانية واجهة من الطبقة 3 على وحدة التحكم، ويستلم العملاء السلكيون عنوان IP من شبكة VLAN الفرعية هذه. تخدم هذه الواجهة كواجهة مخرج لملف تعريف Guest LAN.

واجهة الخروج

واجهة الخروج

تكوين المنفذ المحول

يتصل مستخدمو Guest سلكية بمحول طبقة الوصول، ويجب تكوين هذه المنافذ المعينة باستخدام شبكة VLAN التي يتم فيها تمكين شبكة LAN Guest على وحدة التحكم

تكوين المنفذ Access Layer Switch Port Configuration

شبكة جيجابت إيثرنت للواجهة <x/x/x>

وصف الوصول السلكي للضيف

switchport access vlan 2020

الوصول إلى وضع Switchport

نهاية

وحدة التحكم الخارجية في تكوين منفذ الوصلات

واجهة TenGigabitEthernet<x/x/x>

منفذ خط اتصال الوصف إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخارجي

خط اتصال وضع switchport

switchport trunk أهلي طبيعي vlan 2081

switchport trunk allowed vlan 2081،2020

نهاية

تكوين منفذ وصلة وحدة تحكم الإرساء

واجهة TenGigabitEthernet<x/x/x>

منفذ خط اتصال الوصف إلى نقطة ربط WLC

خط اتصال وضع switchport

switchport trunk أهلي طبيعي vlan 2081

switchport trunk allowed vlan 2081،2024

نهاية

تكوين مصادقة الويب

الخطوة 1: انتقل إلى الأمان > مصادقة الويب > صفحة تسجيل الدخول إلى الويب. قم بتعيين نوع مصادقة الويب إلى خارجي (إعادة التوجيه إلى خادم خارجي) وقم بتكوين عنوان URL لمصادقة الويب الخارجية. يكون URL لإعادة التوجيه بعد تسجيل الدخول إختياريا ويمكن تكوينه إذا كان العملاء بحاجة إلى إعادة التوجيه إلى صفحة مخصصة بعد المصادقة الناجحة.

إعدادات مصادقة الويب

إعدادات مصادقة الويب

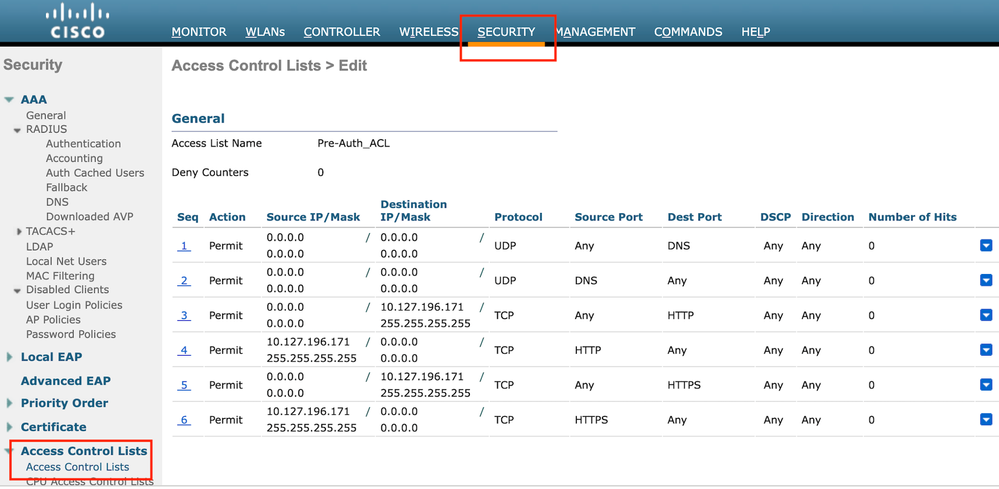

إعدادات AAA:

الخطوة 1: تكوين خادم RADIUS

انتقل إلى التأمين > RADIUS > المصادقة > جديد.

خادم RADIUS

خادم RADIUS

الخطوة 2: قم بتكوين IP الخاص بخادم RADIUS والسر المشترك على وحدة التحكم. قم بتبديل حالة الخادم إلى ممكن وحدد خانة الاختيار مستخدم الشبكة.

تكوين الخادم

تكوين الخادم

تكوين قائمة التحكم في الوصول

الخطوة 1: انتقل إلى الأمان > قائمة التحكم في الوصول وحدد جديد. إنشاء قائمة تحكم في الوصول (ACL) قبل المصادقة التي تسمح بحركة المرور إلى DNS وخادم الويب الخارجي.

قائمة الوصول للسماح بحركة المرور إلى خادم الويب

قائمة الوصول للسماح بحركة المرور إلى خادم الويب

تكوين ملف تعريف شبكة LAN للضيف

الخطوة 1: انتقل إلى شبكة WLAN > إنشاء جديد > انتقال.

ملف تعريف شبكة LAN الضيف

ملف تعريف شبكة LAN الضيف

حدد كتابة كشبكة LAN للضيف وقم بتكوين اسم ملف تعريف. يجب تكوين نفس الاسم على ملف تعريف السياسة وملف تعريف شبكة LAN للضيف الخاص بوحدة التحكم في إرساء 9800.

ملف تعريف شبكة LAN الضيف

ملف تعريف شبكة LAN الضيف

الخطوة 2: تحت علامة التبويب "عام"، قم بتعيين واجهة الدخول والخروج على ملف تعريف شبكة LAN للضيف.

قارن مدخل ال VLAN إلى أي الزبون توصيل طبيعي.

قارن مخرج ال VLAN subnet أن الزبون طلب لعنوان.

ملف تعريف شبكة LAN الضيف

ملف تعريف شبكة LAN الضيف

الخطوة 3: انتقل إلى الأمان > الطبقة 3.

حدد أمان الطبقة 3 كمصادقة ويب وقم بتعيين قائمة التحكم في الوصول (ACL) الخاصة بالمصادقة المسبقة.

صفحة تأمين الطبقة 3

صفحة تأمين الطبقة 3

الخطوة 4:

تحت علامة التبويب خوادم AAA، قم بتعيين خادم RADIUS ومربع الاختيار الذي تم تمكينه.

تخطيط خوادم نصف القطر إلى ملف تعريف LAN للضيف

تخطيط خوادم نصف القطر إلى ملف تعريف LAN للضيف

الخطوة 5: انتقل إلى صفحة الشبكة المحلية اللاسلكية (WLAN) وتنقل عبر رمز التنزيل لملف تعريف Guest LAN وحدد نقاط الربط المتنقلة.

نقاط الربط المتنقلة

نقاط الربط المتنقلة

الخطوة 6: تخطيط ارتساء التنقل من القائمة المنسدلة إلى ملف تعريف Guest LAN.

تعيين نقطة ربط قابلية التنقل إلى شبكة LAN للضيف

تعيين نقطة ربط قابلية التنقل إلى شبكة LAN للضيف

تشكيل على إرساء 9800 WLC

تكوين خريطة معلمات ويب

الخطوة 1: انتقل إلى التكوين > الأمان > مصادقة الويب وحدد عمومي. تحقق من تعيين عنوان IP الظاهري لوحدة التحكم و TrustPoint بشكل صحيح على ملف التعريف، مع تعيين النوع على مصادقة الويب.

خريطة معلمة الويب

خريطة معلمة الويب

الخطوة 2: تحت علامة التبويب خيارات متقدمة، حدد عنوان URL لصفحة الويب الخارجية الذي يجب إعادة توجيه العملاء إليه. قم بتكوين URL لإعادة التوجيه لتسجيل الدخول وإعادة توجيه عند الفشل. إعداد إعادة التوجيه عند النجاح هو تكوين إختياري.

علامة تبويب متقدمة

علامة تبويب متقدمة

تكوين واجهة سطر الأوامر (CLI)

parameter-map type webauth global

type webauth

virtual-ip ipv4 192.0.2.1

redirect for-login http://10.127.196.171/webauth/login.html

redirect on-success http://10.127.196.171/webauth/logout.html

redirect on-failure http://10.127.196.171/webauth/failed.html

redirect portal ipv4 10.127.196.171

trustpoint TP-self-signed-3010594951

webauth-http-enable

ملاحظة: للحصول على تكوين AAA، يرجى الرجوع إلى تفاصيل التكوين الواردة في قسم "تكوين الضيف السلكي على Catalyst 9800 المرتبط بمادة حفازة أخرى 9800" ل Foreign 9800 WLC.

تكوين ملف تعريف النهج

الخطوة 1:انتقل إلى التكوين > علامات التمييز وملفات التعريف > السياسة. قم بتكوين ملف تعريف النهج بنفس الاسم المستخدم لملف تعريف شبكة LAN للضيف الخاص بوحدة التحكم الخارجية.

ملف تعريف النهج

ملف تعريف النهج

الخطوة 2: تحت علامة التبويب "سياسات الوصول"، قم بتعيين شبكة VLAN الخاصة بالعميل السلكي من القائمة المنسدلة

سياسات الوصول

سياسات الوصول

الخطوة 3: تحت علامة التبويب التنقل، حدد رابط تصدير.

علامة التبويب Mobility

علامة التبويب Mobility

تكوين واجهة سطر الأوامر (CLI)

wireless profile policy Guest-Profile

no accounting-interim

exclusionlist timeout 180

no flex umbrella dhcp-dns-option

mobility anchor

vlan VLAN2024

no shutdown

تكوين ملف تعريف شبكة LAN للضيف

الخطوة 1: انتقل إلى التكوين > لاسلكي > شبكة LAN الضيف وحدد إضافة لتكوين ملف تعريف شبكة LAN الضيف وتعطيل حالة شبكة VLAN السلكية.

يجب أن يكون اسم ملف تعريف Guest LAN على المرسى هو نفسه ملف تعريف Guest LAN على WLC الخارجي.

ملف تعريف شبكة LAN الضيف

ملف تعريف شبكة LAN الضيف

الخطوة 2: تحت علامة التبويب الأمان، قم بتمكين مصادقة الويب. حدد خريطة معلمات مصادقة الويب وقائمة المصادقة من القائمة المنسدلة

علامة التبويب "أمان شبكة LAN الضيف"

علامة التبويب "أمان شبكة LAN الضيف"

تكوين واجهة سطر الأوامر (CLI)

guest-lan profile-name Guest-Profile 1

security web-auth authentication-list ISE-List

security web-auth parameter-map global

خريطة Guest LAN

الخطوة 1: انتقل إلى التكوين > لاسلكي > شبكة Guest LAN. في قسم تكوين خريطة شبكة LAN الضيف، حدد إضافة وقم بتعيين ملف تعريف السياسة إلى ملف تعريف شبكة LAN الضيف.

خريطة Guest LAN

خريطة Guest LAN

التحقق من الصحة

التحقق من صحة تكوين وحدة التحكم

#show guest-lan خلاصة

GLAN GLAN Profile Name Status

------------------------------------------------

1 Guest-Profile UP

2 Guest UP

#show guest-lan id 1

Guest-LAN Profile Name : Guest

================================================

Guest-LAN ID : 2

Wired-Vlan : 11

Status : Enabled

Number of Active Clients : 0

Max Associated Clients : 2000

Security

WebAuth : Enabled

Webauth Parameter Map : global

Webauth Authentication List : ISE-List

Webauth Authorization List : Not configured

mDNS Gateway Status : Bridge

#show parameter-map type webauth global

Parameter Map Name : global

Type : webauth

Redirect:

For Login : http://10.127.196.171/webauth/login.html

On Success : http://10.127.196.171/webauth/logout.html

On Failure : http://10.127.196.171/webauth/failed.html

Portal ipv4 : 10.127.196.171

Virtual-ipv4 : 192.0.2.1 #show اسم ويب لنوع خريطة المعلمة <profile name>(إذا تم إستخدام ملف تعريف معلمة ويب مخصصة)

#show لاسلكي guest-lan-map خلاصة

GLAN Profile Name Policy Name

------------------------------------------------------------------------------

Guest Guest

#show ملخص التنقل اللاسلكي

IP Public Ip MAC Address Group Name Multicast IPv4 Multicast IPv6 Status PMTU

--------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

10.76.118.70 10.76.118.70 f4bd.9e59.314b cisco1 0.0.0.0 :: Up 1385

#show حالة خادم ip http

HTTP server status: Enabled

HTTP server port: 80

HTTP server active supplementary listener ports: 21111

HTTP server authentication method: local

HTTP secure server capability: Present

HTTP secure server status: Enabled

HTTP secure server port: 443

HTTP secure server trustpoint: TP-self-signed-3010594951

>إظهار ملخص الشبكة المحلية الضيف

Number of Guest LANs............................. 1

GLAN ID GLAN Profile Name Status Interface Name

------- ------------------------------------- -------- --------------------

2 Guest Enabled wired-vlan-11

>إظهار guest-lan 2

Guest LAN Identifier............................. 2

Profile Name..................................... Guest

Status........................................... Enabled

Interface........................................ wired-vlan-11

Radius Servers

Authentication................................ 10.197.224.122 1812 *

Web Based Authentication...................... Enabled

Web Authentication Timeout.................... 300

IPv4 ACL........................................ Pre-Auth_ACL

Mobility Anchor List

GLAN ID IP Address Status

------- --------------- ------

2 10.76.118.74 Up

>إظهار كل ويب مخصص

Radius Authentication Method..................... PAP

Cisco Logo....................................... Enabled

CustomLogo....................................... None

Custom Title..................................... None

Custom Message................................... None

Custom Redirect URL.............................. http://10.127.196.171/webauth/logout.html

Web Authentication Login Success Page Mode....... None

Web Authentication Type.......................... External

Logout-popup..................................... Enabled

External Web Authentication URL.................. http://10.127.196.171/webauth/login.html

QR Code Scanning Bypass Timer.................... 0

QR Code Scanning Bypass Count.................... 0

>إظهار ضيف ويب المخصص-LAN 2

Guest LAN Status.............................. Enabled

Web Security Policy........................... Web Based Authentication

WebAuth Type.................................. External

Global Status................................. Enabledالتحقق من حالة نهج العميل

علي الاجانب،

#show ملخص العميل اللاسلكي

يتم تشغيل حالة مدير نهج العميل على وحدة التحكم الخارجية بعد شركاء العميل بنجاح.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 N/A GLAN 1 Run 802.3 Web Auth Export Foreign >إظهار تفاصيل العميل a0ce.c8c3.a9b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

User Authenticated by ........................... None

Client User Group................................

Client NAC OOB State............................. Access

guest-lan........................................ 1

Wireless LAN Profile Name........................ Guest-Profile

Mobility State................................... Export Foreign

Mobility Anchor IP Address....................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

EAP Type......................................... Unknown

Interface........................................ wired-guest-egress

VLAN............................................. 2024

Quarantine VLAN.................................. 0

عند الإرساء،

يجب مراقبة إرسال حالة العميل على وحدة تحكم الإرساء.

حالة مدير نهج العميل في مصادقة ويب معلقة .

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Webauth Pending 802.3 Web Auth Export Anchor بمجرد مصادقة العميل، يتم نقل حالة مدير النهج إلى حالة RUN.

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

a0ce.c8c3.a9b5 10.76.6.156 GLAN 1 Run 802.3 Web Auth Export Anchor

تفاصيل #show Wireless client mac-address a0ce.c8c3.a9b5

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Mobility:

Foreign IP Address : 10.76.118.74

Point of Attachment : 0xA0000003

Point of Presence : 0

Move Count : 1

Mobility Role : Export Anchor

Mobility Roam Type : L3 Requested

Policy Manager State: Webauth Pending

Last Policy Manager State : IP Learn Complete

Client Entry Create Time : 35 seconds

VLAN : VLAN2024

Session Manager:

Point of Attachment : mobility_a0000003

IIF ID : 0xA0000003

Authorized : FALSE

Session timeout : 28800

Common Session ID: 4a764c0a0000008ea0285466

Acct Session ID : 0x00000000

Auth Method Status List

Method : Web Auth

Webauth State : Login

Webauth Method : Webauth

Server Policies:

Resultant Policies:

URL Redirect ACL : WA-v4-int-10.127.196.171

Preauth ACL : WA-sec-10.127.196.171

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

ينتقل العميل إلى حالة التشغيل بعد مصادقة الويب الناجحة.

show wireless client mac-address a0ce.c8c3.a9b5 detail

Client MAC Address : a0ce.c8c3.a9b5

Client MAC Type : Universally Administered Address

Client DUID: NA

Client IPv4 Address : 10.105.211.69

Client Username : testuser

Client State : Associated

Policy Profile : Guest-Profile

Flex Profile : N/A

Guest Lan:

GLAN Id: 1

GLAN Name: Guest-Profile

Wireless LAN Network Name (SSID) : N/A

BSSID : N/A

Connected For : 81 seconds

Protocol : 802.3

Policy Manager State: Run

Last Policy Manager State : Webauth Pending

Client Entry Create Time : 81 seconds

VLAN : VLAN2024

Last Tried Aaa Server Details:

Server IP : 10.197.224.122

Auth Method Status List

Method : Web Auth

Webauth State : Authz

Webauth Method : Webauth

Resultant Policies:

URL Redirect ACL : IP-Adm-V4-LOGOUT-ACL

VLAN Name : VLAN2024

VLAN : 2024

Absolute-Timer : 28800

>إظهار تفاصيل العميل a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. N/A

Client Webauth Username ......................... N/A

Client State..................................... Associated

Wireless LAN Profile Name........................ Guest

WLAN Profile check for roaming................... Disabled

Hotspot (802.11u)................................ Not Supported

Connected For ................................... 90 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ No

Policy Manager State............................. WEBAUTH_REQD

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACLPre-auth

IPv4 ACL Applied Status................. Yes

Pre-auth IPv4 ACL Applied Status................. Yes بعد عمليات نقل عميل المصادقة إلى حالة التشغيل.

show client detail a0:ce:c8:c3:a9:b5

Client MAC Address............................... a0:ce:c8:c3:a9:b5

Client Username ................................. testuser

Client Webauth Username ......................... testuser

Client State..................................... Associated

User Authenticated by ........................... RADIUS Server

Client User Group................................ testuser

Client NAC OOB State............................. Access

Connected For ................................... 37 secs

IP Address....................................... 10.105.211.75

Gateway Address.................................. 10.105.211.1

Netmask.......................................... 255.255.255.128

Mobility State................................... Export Anchor

Mobility Foreign IP Address...................... 10.76.118.70

Security Policy Completed........................ Yes

Policy Manager State............................. RUN

Pre-auth IPv4 ACL Name........................... Pre-Auth_ACL

Pre-auth IPv4 ACL Applied Status................. Yes

EAP Type......................................... Unknown

Interface........................................ wired-vlan-11

VLAN............................................. 11

Quarantine VLAN.................................. 0

استكشاف الأخطاء وإصلاحها

تصحيح أخطاء وحدة التحكم في AireOS

تمكين تصحيح أخطاء العميل

>عميل تصحيح الأخطاء <H.H.H>

للتحقق من تمكين تصحيح الأخطاء

>إظهار تصحيح الأخطاء

لتعطيل تصحيح الأخطاء

debug disable-all

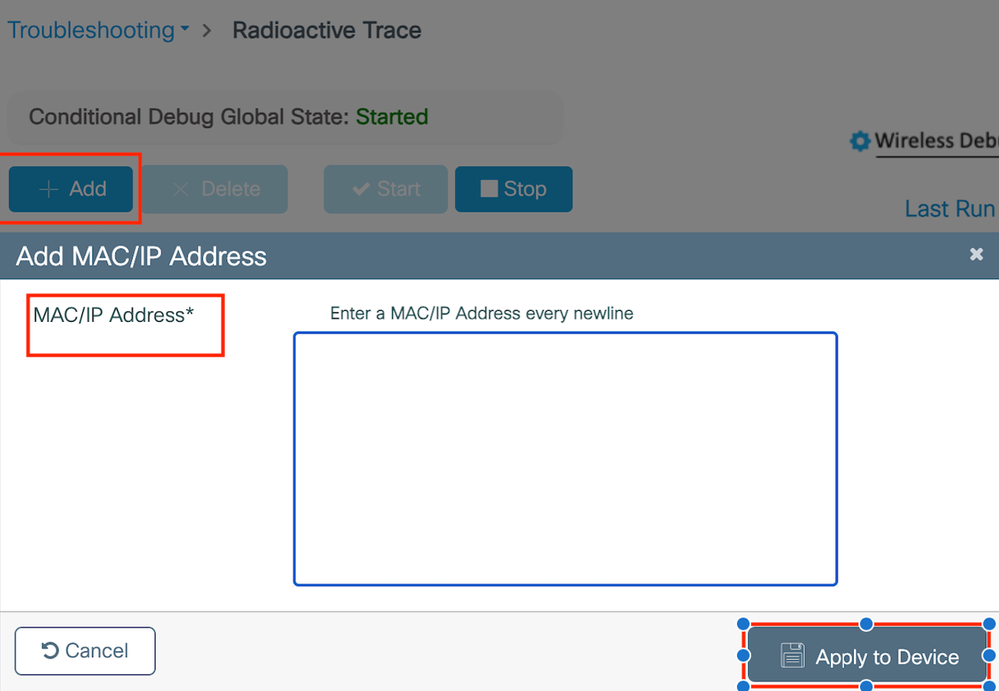

9800 أثر مشع

قم بتنشيط التتبع النشط الراديوي لإنشاء تتبع تصحيح أخطاء العميل لعنوان MAC المحدد في CLI (واجهة سطر الأوامر).

خطوات لتمكين التتبع المشع:

تأكد من تعطيل جميع الأخطاء الشرطية.

clear platform condition allتمكين تصحيح الأخطاء لعنوان MAC المحدد.

debug wireless mac <H.H.H> monitor-time <Time is seconds>بعد نسخ المشكلة، قم بتعطيل تصحيح الأخطاء لإيقاف مجموعة تتبع RA.

no debug wireless mac <H.H.H>

بمجرد إيقاف تتبع RA، يتم إنشاء ملف تصحيح الأخطاء في ذاكرة التمهيد المؤقتة لوحدة التحكم.

show bootflash: | include ra_trace

2728 179 Jul 17 2024 15:13:54.0000000000 +00:00 ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

نسخ الملف إلى خادم خارجي.

copy bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://<IP address>/ra-FILENAME.txt

عرض سجل تصحيح الأخطاء:

more bootflash:ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

تمكين تتبع RA في واجهة المستخدم الرسومية،

تمكين تتبع RA على WebUI

تمكين تتبع RA على WebUI

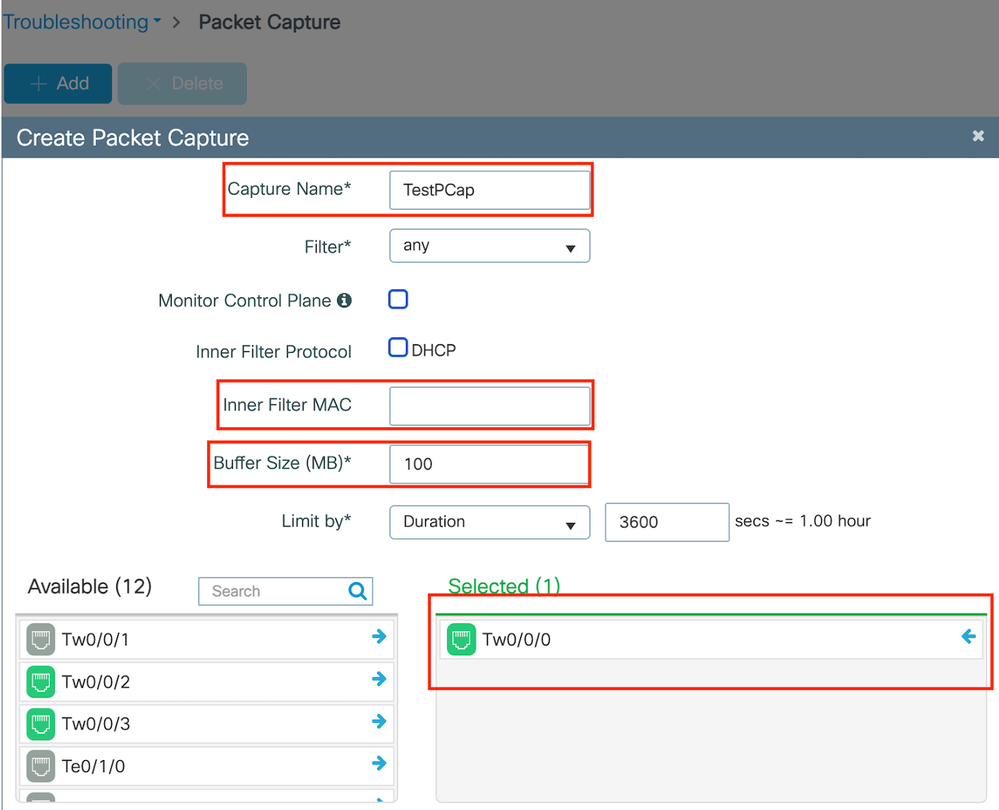

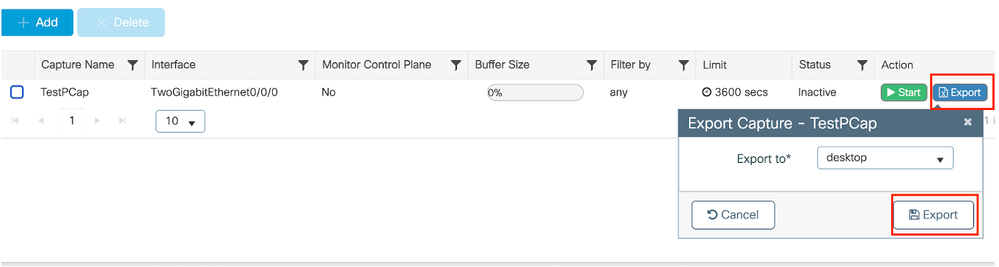

التقاط حزمة مضمنة

انتقل إلى أستكشاف الأخطاء وإصلاحها > التقاط الحزمة. أدخل اسم الالتقاط وحدد عنوان MAC للعميل كمرشح داخلي MAC. اضبط حجم المخزن المؤقت على 100 واختر واجهة الوصلة لمراقبة الحزم الواردة والصادرة.

التقاط حزمة مضمنة

التقاط حزمة مضمنة

ملاحظة: حدد الخيار "مراقبة حركة مرور البيانات" لعرض حركة مرور البيانات التي تمت إعادة توجيهها إلى وحدة المعالجة المركزية للنظام والتي تم دمجها في مستوى البيانات.

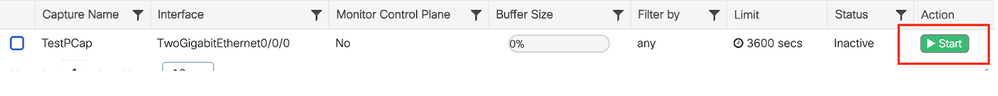

انتقل إلى أستكشاف الأخطاء وإصلاحها > التقاط الحزم وحدد بدء التقاط الحزم.

بدء التقاط الحزمة

بدء التقاط الحزمة

تكوين واجهة سطر الأوامر (CLI)

monitor capture TestPCap inner mac <H.H.H>

monitor capture TestPCap buffer size 100

monitor capture TestPCap interface twoGigabitEthernet 0/0/0 both

monitor capture TestPCap start

<Reporduce the issue>

monitor capture TestPCap stopshow monitor capture TestPCap

Status Information for Capture TestPCap

Target Type:

Interface: TwoGigabitEthernet0/0/0, Direction: BOTH

Status : Inactive

Filter Details:

Capture all packets

Inner Filter Details:

Mac: 6c7e.67e3.6db9

Continuous capture: disabled

Buffer Details:

Buffer Type: LINEAR (default)

Buffer Size (in MB): 100

Limit Details:

Number of Packets to capture: 0 (no limit)

Packet Capture duration: 3600

Packet Size to capture: 0 (no limit)

Maximum number of packets to capture per second: 1000

Packet sampling rate: 0 (no sampling)

تصدير التقاط الحزمة إلى خادم TFTP الخارجي.

monitor capture TestPCap export tftp://<IP address>/ TestPCap.pcap

انتقل إلى أستكشاف الأخطاء وإصلاحها > التقاط الحزمة وحدد تصدير لتنزيل ملف الالتقاط على الجهاز المحلي.

تنزيل EPC

تنزيل EPC

قصاصات سجل العمل

سجل تصحيح أخطاء عميل وحدة التحكم الخارجية ل AireOS

الحزمة السلكية المستلمة من العميل السلكي

*apfReceiveTask: May 27 12:00:55.127: a0:ce:c8:c3:a9:b5 Wired Guest packet from 10.105.211.69 on mobile

طلب مرساة تصدير وحدة تحكم أجنبية

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Attempting anchor export for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 mmAnchorExportSend: Building ExportForeignLradMac Payload Lrad Mac: 00:00:00:00:00:00

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 SGT Payload built in Export Anchor Req 0

يرسل جهاز التحكم الخارجي طلب تصدير المرساة إلى جهاز تحكم المرساة.

*apfReceiveTask: May 27 12:00:56.083: a0:ce:c8:c3:a9:b5 Export Anchor request sent to 10.76.118.70

ترسل وحدة التحكم في المرساة إقرارا بطلب مقدم العميل

*Dot1x_NW_MsgTask_5: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Recvd Exp Anchor Ack for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70

يتم تحديث دور التنقل للعملاء على وحدة التحكم الخارجية لتصدير المنتجات الأجنبية.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) mobility role update request from Unassociated to Export Foreign

Peer = 10.76.118.70, Old Anchor = 10.76.118.70, New Anchor = 10.76.118.70

العميل الذي تم نقله إلى حالة RUN.

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpForeign, client state=APF_MS_STATE_ASSOCIATED

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Stopping deletion of Mobile Station: (callerId: 75)

*apfReceiveTask: May 27 12:00:56.091: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 وحدة تحكم أجنبية

يرتبط العميل بوحدة التحكم.

2024/07/15 04:10:29.087608331 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

اكتشاف إمكانية التنقل قيد التقدم بعد الاقتران.

2024/07/15 04:10:29.091585813 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L2_AUTH_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

2024/07/15 04:10:29.091605761 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_MOBILITY_DISCOVERY_IN_PROGRESS -> S_CO_MOBILITY_DISCOVERY_IN_PROGRESS

بمجرد معالجة اكتشاف قابلية التنقل، يتم تحديث نوع جولة العميل إلى L3 المطلوب.

2024/07/15 04:10:29.091664605 {wncd_x_R0-0}{1}: [mm-transition] [17765]: (info): MAC: a0ce.c8c3.a9b5 MMIF FSM transition: S_MA_INIT -> S_MA_MOBILITY_DISCOVERY_PROCESSED_TR on E_MA_MOBILITY_DISCOVERY

2024/07/15 04:10:29.091693445 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Roam type changed - None -> L3 Requested

يقوم جهاز التحكم الخارجي بإرسال طلب تصدير الارتباط إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخاص ببرنامج الإرساء.

2024/07/15 04:10:32.093245394 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Request successfully processed.

2024/07/15 04:10:32.093253788 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Export Anchor Request to Anchor.

2024/07/15 04:10:32.093274405 {mobilityd_R0-0}{1}: [mm-client] [18316]: (info): MAC: a0ce.c8c3.a9b5 Forwarding export_anchor_req, sub type: 0 of XID (6396) from (WNCD[0]) to (ipv4: 10.76.118.70 )

يتم إستلام إستجابة نقطة الإرساء من وحدة تحكم نقطة الإرساء ويتم تطبيق شبكة VLAN من ملف تعريف المستخدم.

2024/07/15 04:10:32.106775213 {mobilityd_R0-0}{1}: [mm-transition] [18316]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_WAIT_EXP_ANC_RSP -> S_MC_EXP_ANC_RSP_RCVD_TR on E_MC_EXP_ANC_RSP_RCVD from ipv4: 10.76.118.70

2024/07/15 04:10:32.106811183 {mobilityd_R0-0}{1}: [mm-client] [18316]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 04:10:32.107183692 {wncd_x_R0-0}{1}: [epm-misc] [17765]: (info): [a0ce.c8c3.a9b5:Tw0/0/0] Anchor Vlan-id 2024 processed

2024/07/15 04:10:32.107247304 {wncd_x_R0-0}{1}: [svm] [17765]: (info): [a0ce.c8c3.a9b5] Applied User Profile: :

2024/07/15 04:10:32.107250258 {wncd_x_R0-0}{1}: [aaa-attr-inf] [17765]: (info): Applied User Profile: anchor-vlan 0 2024 (0x7e8)

بمجرد معالجة طلب Export Anchor، يتم تحديث دور تنقل العميل لتصدير خارجي.

2024/07/15 04:10:32.107490972 {wncd_x_R0-0}{1}: [mm-client] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Processed Export Anchor Response.

2024/07/15 04:10:32.107502336 {wncd_x_R0-0}{1}: [mm-client] [17765]: (info): MAC: a0ce.c8c3.a9b5 Mobility role changed - Unassoc -> Export Foreign

2024/07/15 04:10:32.107533732 {wncd_x_R0-0}{1}: [sanet-shim-translate] [17765]: (info): Anchor Vlan: 2024

2024/07/15 04:10:32.107592251 {wncd_x_R0-0}{1}: [mm-client] [17765]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful Guest Lan Client. Roam Type L3 Requested, Client IFID: 0xa0000007, Client Role: Export Foreign PoA: phy IfId PoP: 0xa0000005

عمليات انتقال العميل إلى حالة تعلم IP.

2024/07/15 04:10:32.108210365 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_DPATH_PLUMB_IN_PROGRESS -> S_CO_IP_LEARN_IN_PROGRESS

2024/07/15 04:10:32.108293096 {wncd_x_R0-0}{1}: [client-orch-sm] [17765]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ROAMING

بعد التعرف على IP، ينتقل العميل إلى حالة التشغيل على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) الخارجي.

2024/07/15 04:10:32.108521618 {wncd_x_R0-0}{1}: [client-orch-state] [17765]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_IP_LEARN_IN_PROGRESS -> S_CO_RUN

سجل إنشاء عميل وحدة تحكم إرساء نظام التشغيل AireOS

تصدير طلب إرساء الذي تم إستلامه من المراقب الخارجي.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Anchor Export Request Recvd for mobile a0:ce:c8:c3:a9:b5 from 10.76.118.70 type : 16 subtype : 0 seq no : 0 xid : 1292566528

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv: Extracting mmPayloadExportForeignLradMac

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv Ssid=Guest useProfileName=0 profileNameToUse=0Security Policy=0x2010

طبقت يجسر VLAN محلي للعميل.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Updated local bridging VLAN to 11 while applying WLAN policy

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 Applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 0

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 After applying Interface(wired-vlan-11) policy on Mobile, role Unassociated. Ms NAC State 2 Quarantine Vlan 0 Access Vlan 11

يتم تحديث دور Mobility لتصدير المرساة وحالة العميل المرتبطة.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5 0.0.0.0 START (0) mobility role update request from Unassociated to Export Anchor

Peer = 10.76.118.70, Old Anchor = 0.0.0.0, New Anchor = 10.76.118.74

Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

add client MAC a0:ce:c8:c3:a9:b5 IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.831: a0:ce:c8:c3:a9:b5

Sent message to add a0:ce:c8:c3:a9:b5 on member IP 10.76.118.70

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 mmAnchorExportRcv (mm_listen.c:7933) Changing state for mobile a0:ce:c8:c3:a9:b5 on AP 00:00:00:00:00:00 from Idle to Associated

اكتمل التنقل، وحالة العميل مقترنة، ودور التنقل هو Export Anchor.

*Dot1x_NW_MsgTask_5: May 28 10:46:27.832: a0:ce:c8:c3:a9:b5 0.0.0.0 DHCP_REQD (7) State Update from Mobility-Incomplete to Mobility-Complete, mobility role=ExpAnchor, client state=APF_MS_STATE_ASSOCIATED

تم التعرف على عنوان IP للعميل على وحدة التحكم ويتم تحويل الحالة من DHCP المطلوب إلى مصادقة الويب المطلوبة.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 Static IP client associated to interface wired-vlan-11 which can support client subnet.

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 dtlArpSetType: Changing ARP Type from 0 ---> 1 for station a0:ce:c8:c3:a9:b5

*dtlArpTask: May 28 10:46:58.356: a0:ce:c8:c3:a9:b5 10.105.211.75 DHCP_REQD (7) Change state to WEBAUTH_REQD (8) last state DHCP_REQD (7)

تتم صياغة عنوان URL ل WebAuth عن طريق إضافة عنوان URL الخارجي لإعادة التوجيه وعنوان IP لوحدة التحكم الظاهرية.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Preparing redirect URL according to configured Web-Auth type

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Web-auth type External, using URL:http://10.127.196.171/webauth/login.html

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added switch_url, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html

تمت إضافة عنوان MAC الخاص بالعميل وشبكة WLAN إلى عنوان URL.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added client_mac , redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- Added wlan, redirect URL is now http://10.127.196.171/webauth/login.html?switch_url= https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest

عنوان URL النهائي بعد مقارنة HTTP GET للمضيف 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser host is 10.105.211.1

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- parser path is /auth/discovery

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5-added redirect=, URL is now http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9

يتم إرسال URL لإعادة التوجيه إلى العميل في حزمة الاستجابة 200 OK.

*webauthRedirect: May 28 10:46:58.500: a0:ce:c8:c3:a9:b5- 200 send_data =HTTP/1.1 200 OK

Location:http://10.127.196.171/webauth/login.html?switch_url=https://192.0.2.1/login.html&client_mac=a0:ce:c8:c3:a9:b5&wlan=Guest&redirect=10.105.211.1/auth/discovery?architecture=9 يقوم العميل بإنشاء اتصال TCP مع مضيف عنوان URL المعاد توجيهه. بمجرد أن يرسل العملاء اسم مستخدم وكلمة مرور تسجيل الدخول على البوابة، يتم إرسال طلب RADIUS بواسطة وحدة التحكم إلى خادم RADIUS

بمجرد أن يستقبل جهاز التحكم قبول الوصول، يقوم العميل بإغلاق جلسة TCP ويتم نقله إلى حالة التشغيل.

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Sending the packet to v4 host 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: a0:ce:c8:c3:a9:b5 Successful transmission of Authentication Packet (pktId 127) to 10.197.224.122:1812

*aaaQueueReader: May 28 10:46:59:077: AVP[01] User-Name................................testuser (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[03] Calling-Station-Id.......................a0-ce-c8-c3-a9-b5 (17 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[04] Nas-Port.................................0x00000008 (8) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[05] Nas-Ip-Address...........................0x0a4c7646 (184548604) (4 bytes)

*aaaQueueReader: May 28 10:46:59:077: AVP[06] NAS-Identifier...........................POD1586-CT5520 (14 bytes)

*aaaQueueReader: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 radiusServerFallbackPassiveStateUpdate: RADIUS server is ready 10.197.224.122 port 1812 index 0 active 1

*radiusTransportThread: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Access-Accept received from RADIUS server 10.197.224.122 (qid:5) with port:1812, pktId:127

*Dot1x_NW_MsgTask_5: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Processing Access-Accept for mobile a0:ce:c8:c3:a9:b5

*apfReceiveTask: May 28 10:46:59:500: a0:ce:c8:c3:a9:b5 Moving client to run state

9800 التتبع الإشعاعي لوحدة تحكم المرساة

تعلن Mobility رسالة للعميل من وحدة التحكم الخارجية.

2024/07/15 15:10:20.614677358 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Received mobile_announce, sub type: 0 of XID (6394) from (ipv4: 10.76.6.156 )

تصدير طلب الإرساء الذي تم تلقيه من وحدة التحكم الأجنبية عندما يقوم العميل بالاقتران مع الاستجابة الخاصة بتصدير الإرساء التي يتم إرسالها بواسطة وحدة تحكم الإرساء والتي يمكن التحقق منها على وحدة التحكم الخارجية RA Trace.

2024/07/15 15:10:22.615246594 {mobilityd_R0-0}{1}: [mm-transition] [15259]: (info): MAC: a0ce.c8c3.a9b5 MMFSM transition: S_MC_INIT -> S_MC_ANCHOR_EXP_ANC_REQ_RCVD_TR on E_MC_EXP_ANC_REQ_RCVD from ipv4: 10.76.6.156

يتم نقل العميل إلى حالة الاقتران ويتم نقل دور التنقل إلى Export Anchor.

2024/07/15 15:10:22.616156811 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_INIT -> S_CO_ASSOCIATING

2024/07/15 15:10:22.627358367 {wncd_x_R0-0}{1}: [mm-client] [14709]: (note): MAC: a0ce.c8c3.a9b5 Mobility Successful. Roam Type L3 Requested, Sub Roam Type MM_SUB_ROAM_TYPE_NONE, Client IFID: 0xa0000005, Client Role: Export Anchor PoA: 0xa0000001 PoP: 0x0

2024/07/15 15:10:22.627462963 {wncd_x_R0-0}{1}: [dot11] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client datapath entry params - ssid:Guest-Profile,slot_id:0 bssid ifid: 0x0, radio_ifid: 0x0, wlan_ifid: 0xf0408001

2024/07/15 15:10:22.627490485 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Export Anchor Response successfully processed.

2024/07/15 15:10:22.627494963 {mobilityd_R0-0}{1}: [mm-client] [15259]: (debug): MAC: a0ce.c8c3.a9b5 Forwarding Anchor Response to Foreign.

اكتمال التعرف على بروتوكول الإنترنت (IP)، ومعرفة IP للعميل من خلال ARP .

2024/07/15 15:10:22.628124206 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_INIT -> S_IPLEARN_IN_PROGRESS

2024/07/15 15:10:23.627064171 {wncd_x_R0-0}{1}: [sisf-packet] [14709]: (info): RX: ARP from interface mobility_a0000001 on vlan 2024 Source MAC: a0ce.c8c3.a9b5 Dest MAC: ffff.ffff.ffff ARP REQUEST, ARP sender MAC: a0ce.c8c3.a9b5 ARP target MAC: 0000.0000.0000 ARP sender IP: 10.105.211.69, ARP target IP: 10.105.211.1,

2024/07/15 15:10:24.469704913 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client IP learn successful. Method: ARP IP: 10.105.211.69

2024/07/15 15:10:24.470527056 {wncd_x_R0-0}{1}: [client-iplearn] [14709]: (info): MAC: a0ce.c8c3.a9b5 IP-learn state transition: S_IPLEARN_IN_PROGRESS -> S_IPLEARN_COMPLETE

2024/07/15 15:10:24.470587596 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Received ip learn response. method: IPLEARN_METHOD_ARP

2024/07/15 15:10:24.470613094 {wncd_x_R0-0}{1}: [client-orch-sm] [14709]: (debug): MAC: a0ce.c8c3.a9b5 Triggered L3 authentication. status = 0x0, Success

حالة نهج العميل في مصادقة ويب معلقة.

2024/07/15 15:10:24.470748350 {wncd_x_R0-0}{1}: [client-auth] [14709]: (info): MAC: a0ce.c8c3.a9b5 Client auth-interface state transition: S_AUTHIF_L2_WEBAUTH_DONE -> S_AUTHIF_WEBAUTH_PENDING

تم انتحال مصافحة TCP بواسطة وحدة التحكم. عندما يرسل العميل HTTP GET، يتم إرسال إطار إستجابة 200 OK يحتوي على URL لإعادة التوجيه.

يجب على العميل إنشاء مصافحة TCP باستخدام URL لإعادة التوجيه وتحميل الصفحة.

2024/07/15 15:11:37.579177010 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]HTTP GET request

2024/07/15 15:11:37.579190912 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Parse GET, src [10.105.211.69] dst [10.3.3.3] url [http://10.3.3.3/favicon.ico]

2024/07/15 15:11:37.579226658 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]Param-map used: global

2024/07/15 15:11:37.579230650 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State LOGIN -> LOGIN

2024/07/15 15:11:47.123072893 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]GET rcvd when in LOGIN state

2024/07/15 15:11:47.123082753 {wnc2024/07/15 15:12:04.280574375 {wncd_x_R0-0}{1}: [webauth-httpd] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]POST rcvd when in LOGIN state

عندما يقوم العميل بإرسال بيانات اعتماد تسجيل الدخول على صفحة مدخل الويب، يتم إرسال حزمة طلب الوصول إلى خادم RADIUS للمصادقة.

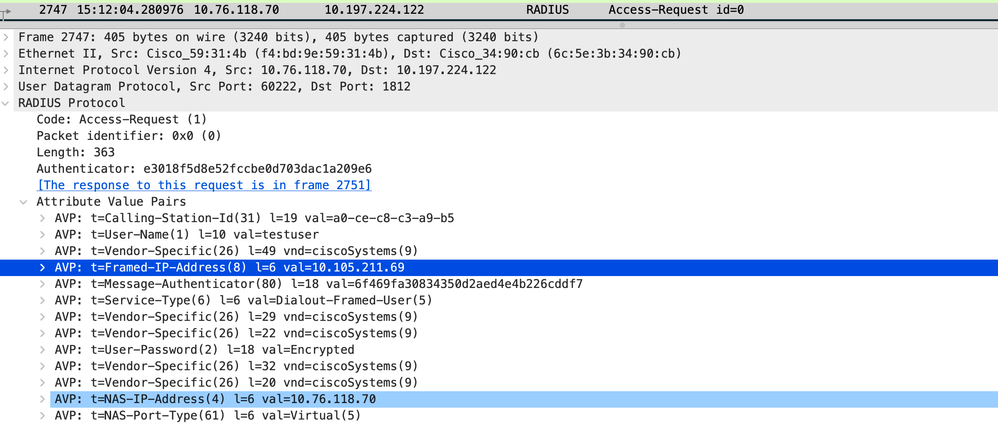

2024/07/15 15:12:04.281076844 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Send Access-Request to 10.197.224.122:1812 id 0/0, len 363

2024/07/15 15:12:04.281087672 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator e3 01 8f 5d 8e 52 fc cb - e0 d7 03 da c1 a2 09 e6

2024/07/15 15:12:04.281093278 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Calling-Station-Id [31] 19 "a0-ce-c8-c3-a9-b5"

2024/07/15 15:12:04.281097034 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

2024/07/15 15:12:04.281148298 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Cisco AVpair [1] 16 "method=webauth"

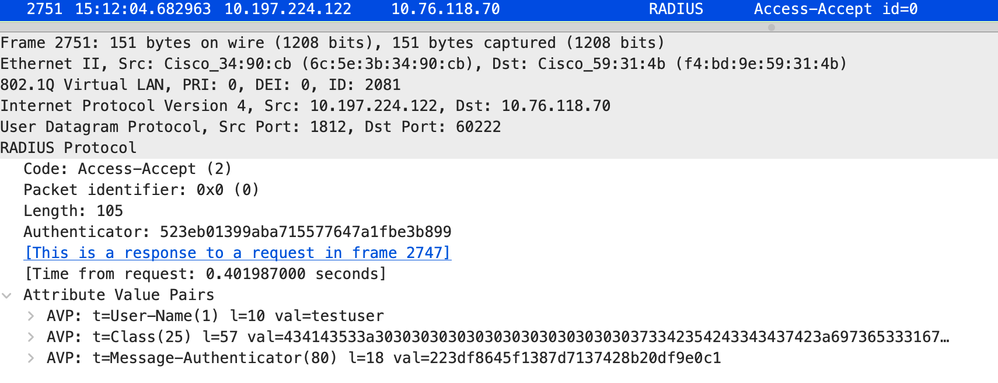

تم تلقي Access-Accept من خادم RADIUS، وكانت مصادقة الويب ناجحة.

2024/07/15 15:12:04.683597101 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: Received from id 1812/0 10.197.224.122:0, Access-Accept, len 105

2024/07/15 15:12:04.683607762 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: authenticator 52 3e b0 13 99 ab a7 15 - 57 76 47 a1 fb e3 b8 99

2024/07/15 15:12:04.683614780 {wncd_x_R0-0}{1}: [radius] [14709]: (info): RADIUS: User-Name [1] 10 "testuser"

المصادقة ناجحة وحالة نهج العميل قيد التشغيل.

2024/07/15 15:12:04.683901842 {wncd_x_R0-0}{1}: [webauth-state] [14709]: (info): mobility_a0000001[a0ce.c8c3.a9b5][ 10.105.211.69]State AUTHENTICATING -> AUTHC_SUCCESS

2024/07/15 15:12:04.690643388 {wncd_x_R0-0}{1}: [errmsg] [14709]: (info): %CLIENT_ORCH_LOG-6-CLIENT_ADDED_TO_RUN_STATE: R0/0: wncd: Username entry (testuser) joined with ssid (Guest-Profile) for device with MAC: a0ce.c8c3.a9b5 on channel (0)

2024/07/15 15:12:04.690726966 {wncd_x_R0-0}{1}: [aaa-attr-inf] [14709]: (info): [ Applied attribute :bsn-vlan-interface-name 0 "VLAN2024" ]

2024/07/15 15:12:04.691064276 {wncd_x_R0-0}{1}: [client-orch-state] [14709]: (note): MAC: a0ce.c8c3.a9b5 Client state transition: S_CO_L3_AUTH_IN_PROGRESS -> S_CO_RUN

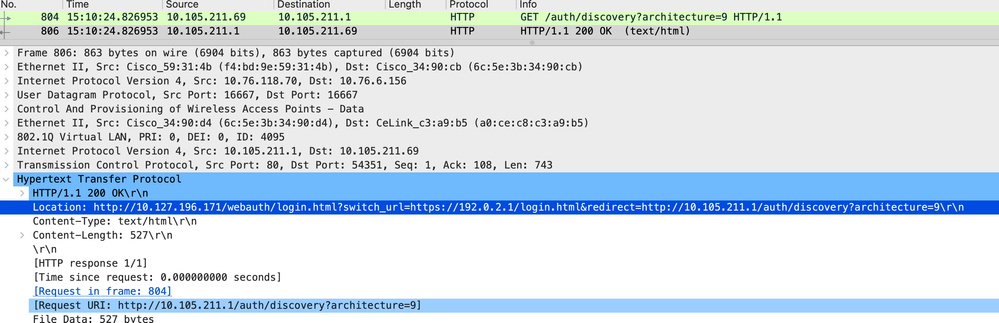

تحليل التقاط الحزمة المضمنة

تمت إعادة توجيه العميل إلى صفحة المدخل

تمت إعادة توجيه العميل إلى صفحة المدخل

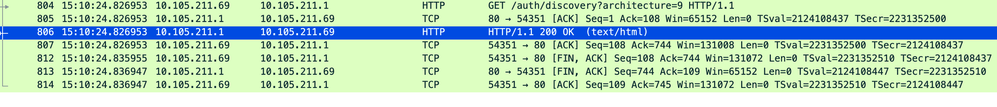

تم إغلاق جلسة العمل بعد تلقي URL لإعادة التوجيه.

تم إغلاق جلسة عمل TCP بعد تلقي URL لإعادة التوجيه

تم إغلاق جلسة عمل TCP بعد تلقي URL لإعادة التوجيه

يقوم العميل بتهيئة تأكيد اتصال TCP 3 بطريقة إلى مضيف URL المعاد توجيهه ويرسل طلب HTTP GET.

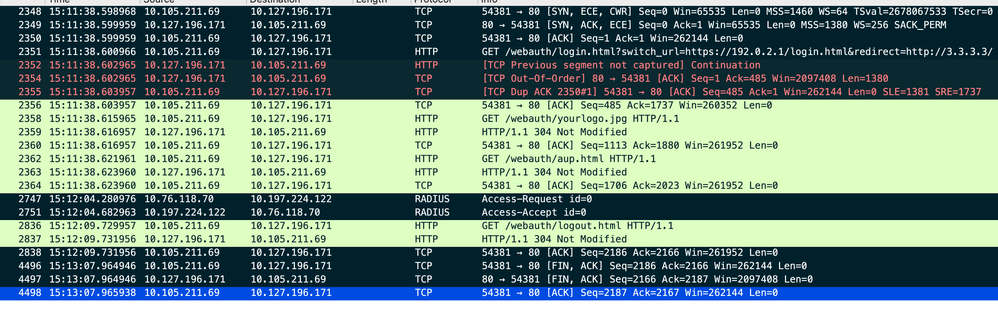

بمجرد تحميل الصفحة، يتم تقديم بيانات اعتماد تسجيل الدخول على البوابة، يرسل جهاز التحكم طلب الوصول إلى خادم RADIUS لمصادقة العميل.

بعد المصادقة الناجحة، يتم إغلاق جلسة عمل TCP إلى خادم الويب وعلى وحدة التحكم، يتم نقل حالة مدير نهج العميل إلى "التشغيل".

يرسل العميل طلب HTTP GET إلى صفحة المدخل ويكمل المصادقة بنجاح

يرسل العميل طلب HTTP GET إلى صفحة المدخل ويكمل المصادقة بنجاح

حزمة طلب الوصول إلى RADIUS

حزمة طلب الوصول

حزمة طلب الوصول

حزمة قبول الوصول إلى RADIUS

حزمة قبول الوصول

حزمة قبول الوصول

مقالة ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

29-Jul-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- فينش فيراراراسومهندس إستشاري تقني

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات