التقاط حزمة فك تشفير عبر الهواء في 802.1x SSIDs

خيارات التنزيل

-

ePub (1.5 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا وثيقة كيف أن يفك تشفير عبر الهواء ربط ل 802.1X WLANs مع يتحرى أداة يتوفر على المادة حفازة 9800 WLC.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- كيف أن يشكل 802.1X WLAN في المادة حفازة 9800 WLC

- كيف أن يأخذ آثار مشعة مع شرط تصحيح يمكن في المادة حفازة 9800 WLC

- كيفية التقاط حزمة عبر الهواء باستخدام نقطة وصول في وضع sniffer أو MacBook مع أداة التشخيص اللاسلكي الخاصة بها

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Catalyst 9800-L WLC، Cisco IOS® XE Cupertino 17.9.3

- نقطة وصول Catalyst 9130AXE في وضع Sniffer

- ISE الإصدار 3.3 من Cisco

- Wireshark 4.0.8

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

بمجرد التحقق من صحة هوية من خلال EAP+8021X، يتم تشفير حركة المرور اللاسلكية باستخدام مفتاح Pairwise Transient Key (PTK) الذي تم إنشاؤه من المصافحة بين الممول والمصدق، والذي يستخدم المفتاح الرئيسي Pairwise (PMK) ليتم حسابه. يتم اشتقاق PMK هذا من مفتاح الجلسة الرئيسية (MSK). يتم تضمين MSK في أزواج قيم السمات لرسالة قبول الوصول إلى RADIUS (المشفرة باستخدام سر RADIUS المشترك). ونتيجة لذلك، لا يمكن ملاحظة حركة المرور بشكل شفاف في التقاط حزمة عبر الهواء، حتى إذا تم اعتراض المصافحة رباعية الإتجاه من قبل طرف ثالث.

وعادة ما يعني إنشاء PMK التقاط الحزم التي يتم التقاطها في الشبكة السلكية، ومعرفة سر RADIUS المشترك وبعض الترميز لاستخراج قيم الفائدة. وبدلا من ذلك، باستخدام هذه الطريقة، يتم إستخدام إحدى الأدوات المتوفرة لاستكشاف أخطاء وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) طراز Catalyst 9800 وإصلاحها (الآثار المشعة) للحصول على وحدة التحكم في الشبكة المحلية اللاسلكية (MSK)، والتي يمكن إستخدامها بعد ذلك في أي أداة معروفة لتحليل الحزم، مثل Wireshark.

ملاحظة: يعمل هذا الإجراء فقط مع WPA2 حيث يتم تبادل المعلومات اللازمة لحساب مفاتيح Pairwise العابرة (PTK) عبر الهواء من خلال المصافحة الرباعية الإتجاه. بدلا من ذلك، في WPA3، يتم إجراء المصادقة المتزامنة للمساويين (SAE) من خلال ما يعرف باسم مصافحة اليعسوب.

التكوين

الخطوة 1. بدء التتبع المشع لنقطة نهاية الفائدة

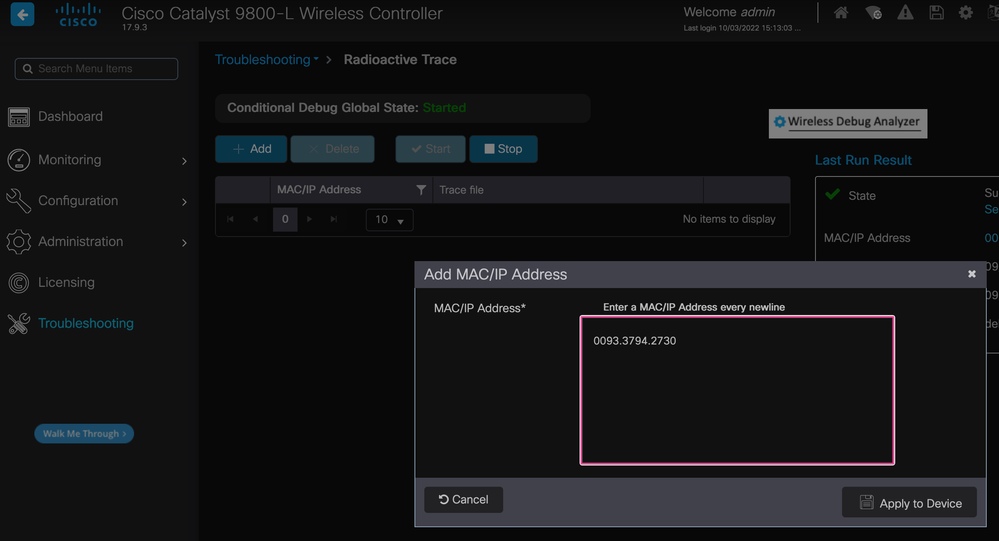

على مادة حفازة 9800 WLC، انتقل إلى يتحرى > أثر مشع وانقر على زر إضافة لكتابة عنوان MAC الخاص بالجهاز الذي حركة مرور البيانات الخاصة به المراد فك تشفيرها.

عنوان MAC مضاف إلى قائمة التتبع المشع

عنوان MAC مضاف إلى قائمة التتبع المشع

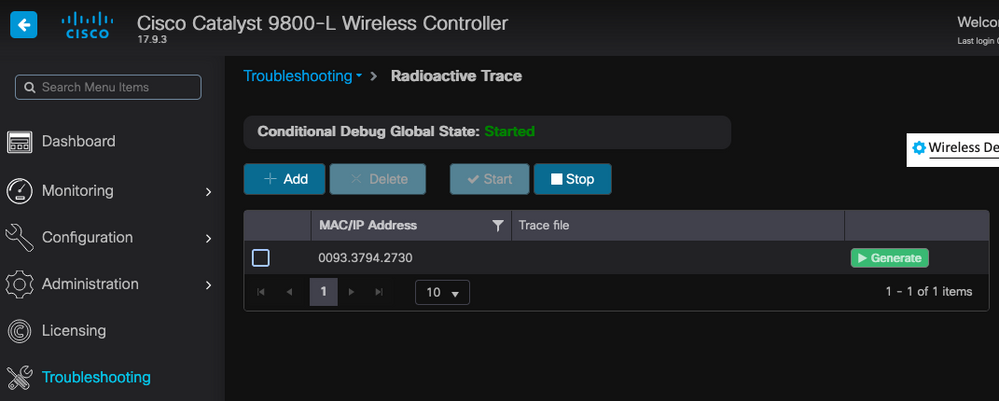

بمجرد إضافتها، تأكد من النقر فوق زر البدء في أعلى القائمة لتمكين تصحيح الأخطاء المشروط. وهذا يتيح لك رؤية المعلومات المتبادلة في مستوى البيانات (MSK هنا).

تمت إضافة الجهاز إلى قائمة التتبع الإشعاعي مع تمكين تصحيح الأخطاء الشرطي.

تمت إضافة الجهاز إلى قائمة التتبع الإشعاعي مع تمكين تصحيح الأخطاء الشرطي.

ملاحظة: إذا لم تقم بتمكين تصحيح الأخطاء المشروط، يمكن ملاحظة حركة المرور في مستوى التحكم فقط، والتي لا تتضمن MSK. راجع قسم تصحيح الأخطاء المشروط والتتبع الإشعاعي في مجموعة تصحيح الأخطاء والسجلات في مستند أستكشاف الأخطاء وإصلاحها Catalyst 9800 WLC للحصول على مزيد من المعلومات حول هذا الأمر.

الخطوة 2. الحصول على التقاط حزمة عبر الهواء

ابدأ التقاط حزمة عبر الهواء واتصل بنقطة النهاية بالشبكة المحلية اللاسلكية 802.1X.

يمكنك الحصول على التقاط الحزمة المنقولة عبر الهواء إما باستخدام نقطة وصول في وضع sniffer، أو باستخدام MacBook باستخدام الأداة المدمجة للتشخيص اللاسلكي.

ملاحظة: تأكد من أن التقاط الحزمة يتضمن جميع إطارات 802.11. والأهم من ذلك، أنه من الضروري التقاط المصافحة الرباعية أثناء العملية.

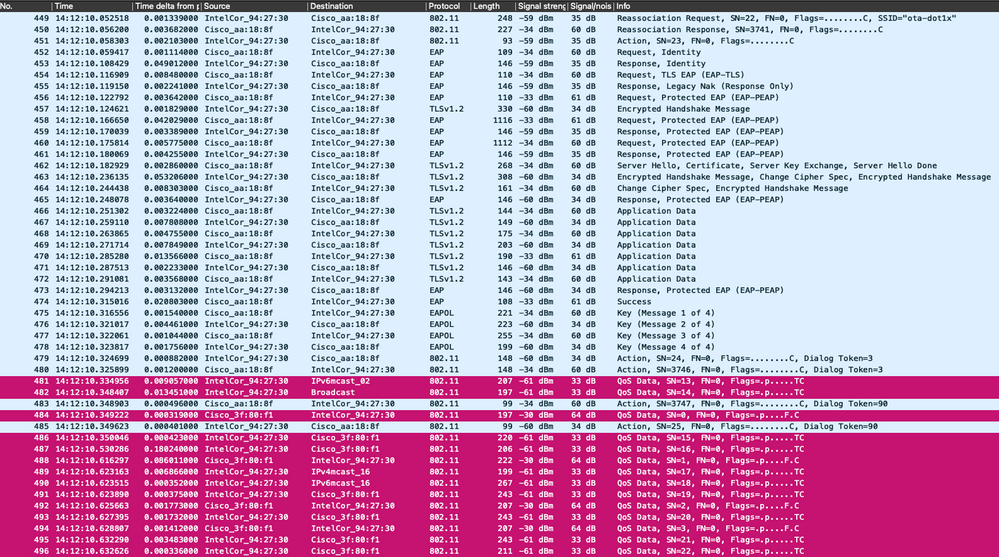

لاحظ كيفية تشفير جميع حركات المرور التي تتجاوز المصافحة رباعية الإتجاه (الحزم من 475 إلى 478).

حركة مرور لاسلكية مشفرة.

حركة مرور لاسلكية مشفرة.

الخطوة 3. إنشاء التتبع الإشعاعي للجهاز وتصديره

في نفس الشاشة مثل خطوة 1، انقر على زر توليد أخضر بمجرد أن تقوم بتصوير حركة المرور اللاسلكية.

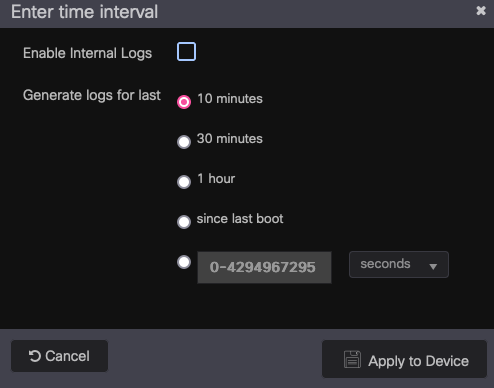

في نافذة الفاصل الزمني المنبثقة، حدد الإطار الزمني الذي يطابق إحتياجاتك. ليس من الضروري تمكين السجلات الداخلية هنا.

انقر فوق تطبيق على الجهاز لإنشاء التتبع المشع.

الفاصل الزمني لتتبع RA.

الفاصل الزمني لتتبع RA.

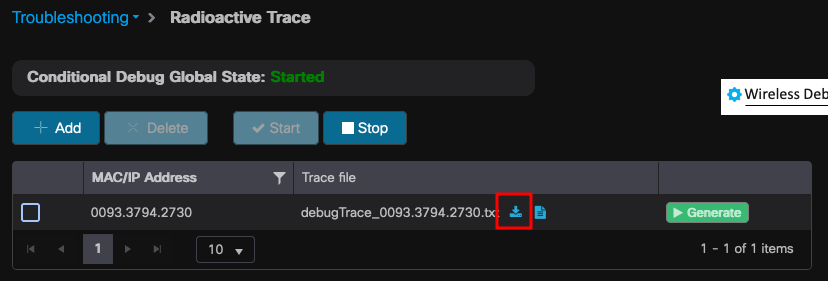

بمجرد أن يكون التتبع المشع جاهزا، يتم عرض رمز تنزيل بجوار اسم ملف التتبع مباشرة. انقر عليه لتنزيل "التتبع الإشعاعي".

التتبع الإشعاعي متوفر للتنزيل.

التتبع الإشعاعي متوفر للتنزيل.

الخطوة 4. الحصول على MSK من التتبع الإشعاعي

افتح ملف التتبع المشع الذي تم تنزيله وابحث عن سمة EAP-MSK بعد رسالة قبول الوصول.

2022/09/23 20:00:08.646494126 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Received from id 1812/143 172.16.5.112:0, Access-Accept, len 289

2022/09/23 20:00:08.646504952 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: authenticator 8b 11 23 7f 6a 37 4c 9a - dd e0 26 88 56 6a 82 f5

2022/09/23 20:00:08.646511532 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: User-Name [1] 7 "Alice"

2022/09/23 20:00:08.646516250 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Class [25] 55 ...

2022/09/23 20:00:08.646566556 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: EAP-Message [79] 6 ...

2022/09/23 20:00:08.646577756 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Message-Authenticator[80] 18 ...

2022/09/23 20:00:08.646601246 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: EAP-Key-Name [102] 67 *

2022/09/23 20:00:08.646610188 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Vendor, Microsoft [26] 58

2022/09/23 20:00:08.646614262 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2022/09/23 20:00:08.646622868 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: Vendor, Microsoft [26] 58

2022/09/23 20:00:08.646642158 {wncd_x_R0-0}{1}: [radius] [15612]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2022/09/23 20:00:08.646668839 {wncd_x_R0-0}{1}: [radius] [15612]: (info): Valid Response Packet, Free the identifier

2022/09/23 20:00:08.646843647 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] Received an EAP Success

2022/09/23 20:00:08.646878921 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] Entering idle state

2022/09/23 20:00:08.646884283 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] Posting AUTH_SUCCESS on Client

2022/09/23 20:00:08.646913535 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0000.0000.0000:capwap_9000000c] Setting EAPOL eth-type to 0x888e, destination mac to 0093.3794.2730

2022/09/23 20:00:08.646914875 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0000.0000.0000:capwap_9000000c] Sending out EAPOL packet

2022/09/23 20:00:08.646996798 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] Sent EAPOL packet - Version : 3,EAPOL Type : EAP, Payload Length : 4, EAP-Type = 0

2022/09/23 20:00:08.646998966 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] EAP Packet - SUCCESS, ID : 0x95

2022/09/23 20:00:08.647000954 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0000.0000.0000:unknown] Pkt body: 03 95 00 04

2022/09/23 20:00:08.647004108 {wncd_x_R0-0}{1}: [dot1x] [15612]: (info): [0093.3794.2730:capwap_9000000c] EAPOL packet sent to client

2022/09/23 20:00:08.647008702 {wncd_x_R0-0}{1}: [auth-mgr] [15612]: (info): [0093.3794.2730:capwap_9000000c] Authc success from Dot1X, Auth event success

2022/09/23 20:00:08.647025898 {wncd_x_R0-0}{1}: [auth-mgr] [15612]: (info): [0093.3794.2730:capwap_9000000c] Raised event APPLY_USER_PROFILE (14)

2022/09/23 20:00:08.647033682 {wncd_x_R0-0}{1}: [auth-mgr] [15612]: (info): [0093.3794.2730:capwap_9000000c] Raised event RX_METHOD_AUTHC_SUCCESS (3)

2022/09/23 20:00:08.647101204 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : username 0 "Alice"

2022/09/23 20:00:08.647115452 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : class 0 43 41 43 53 3a 30 42 30 35 31 30 41 43 30 30 30 30 30 30 31 41 36 42 45 46 33 34 37 35 3a 69 73 65 6c 61 62 2d 75 77 75 2f 34 38 34 36 32 34 34 35 31 2f 33 38

2022/09/23 20:00:08.647116846 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : EAP-Message 0 <hidden>

2022/09/23 20:00:08.647118074 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : Message-Authenticator 0 <hidden>

2022/09/23 20:00:08.647119674 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : EAP-session-id 0 "??O×.?Ê?$2V?Öï?<úiUˆú ”?ó>“>ƒ?ôE9Æ#1oÊ0ÖÕM°8p’ŠÀ?1ò¿–ã‡|¥?–p”½"

2022/09/23 20:00:08.647128748 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : MS-MPPE-Send-Key 0 c7 22 cb f0 93 31 02 a4 1b b0 2f 0a 76 9b b2 23 81 0c b1 e1 4f b6 37 2e 8e 33 78 22 3d c8 1d 7d

2022/09/23 20:00:08.647137606 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : MS-MPPE-Recv-Key 0 fb c1 c3 f8 2c 13 66 6e 4d dc 26 b8 79 7e 89 83 f0 12 54 73 cb 61 51 da fa af 02 bf 96 87 67 4c

2022/09/23 20:00:08.647139194 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : dnis 0 "A4-9B-CD-AA-18-80"

2022/09/23 20:00:08.647140612 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : formatted-clid 0 "00-93-37-94-27-30"

2022/09/23 20:00:08.647141990 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : audit-session-id 0 "0B0510AC0000001A6BEF3475"

2022/09/23 20:00:08.647158674 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : eap-msk 0 fb c1 c3 f8 2c 13 66 6e 4d dc 26 b8 79 7e 89 83 f0 12 54 73 cb 61 51 da fa af 02 bf 96 87 67 4c c7 22 cb f0 93 31 02 a4 1b b0 2f 0a 76 9b b2 23 81 0c b1 e1 4f b6 37 2e 8e 33 78 22 3d c8 1d 7d

2022/09/23 20:00:08.647159912 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : eap-emsk 0

2022/09/23 20:00:08.647161666 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : method 0 0 [dot1x]

2022/09/23 20:00:08.647164452 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : clid-mac-addr 0 00 93 37 94 27 30

2022/09/23 20:00:08.647166150 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : intf-id 0 2415919116 (0x9000000c)

2022/09/23 20:00:08.647202312 {wncd_x_R0-0}{1}: [auth-mgr] [15612]: (info): [0093.3794.2730:capwap_9000000c] Method dot1x changing state from 'Running' to 'Authc Success

والقيمة التي تتبعها سلسلة EAP-MSK هي MSK. انسخ هذا واحفظه لاستخدامه في الخطوة التالية.

2022/09/23 20:00:08.647158674 {wncd_x_R0-0}{1}: [aaa-attr-inf] [15612]: (info): Applying Attribute : eap-msk 0 fb c1 c3 f8 2c 13 66 6e 4d dc 26 b8 79 7e 89 83 f0 12 54 73 cb 61 51 da fa af 02 bf 96 87 67 4c c7 22 cb f0 93 31 02 a4 1b b0 2f 0a 76 9b b2 23 81 0c b1 e1 4f b6 37 2e 8e 33 78 22 3d c8 1d 7d

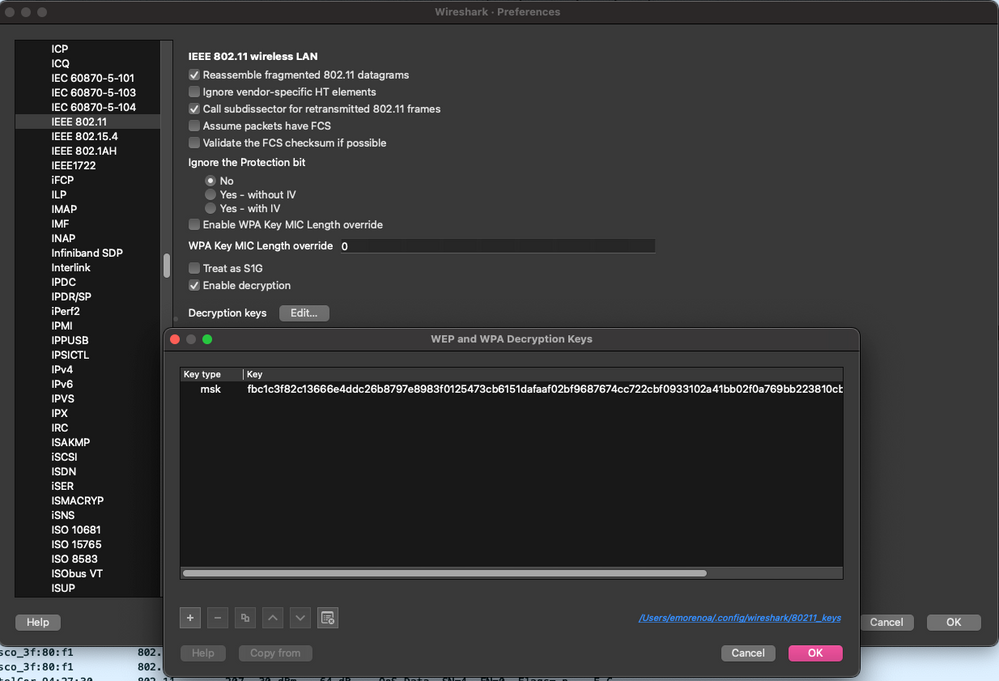

الخطوة 5. إضافة MSK كمفتاح فك تشفير IEEE 802.11 في Wireshark

في Wireshark، انتقل إلى Wireshark > تفضيلات > بروتوكولات > IEEE 802. 11.

حدد المربع الذي يقول تمكين فك التشفير" ثم حدد تحرير، بجوار مفاتيح فك التشفير.

انقر فوق الزر +" الموجود بالأسفل لإضافة مفتاح فك تشفير جديد وحدد msk كنوع المفتاح.

الصق قيمة EAP-msk التي تم الحصول عليها في الخطوة 4 (بدون مسافات).

أخيرا انقر فوق موافق لإغلاق نافذة مفاتيح فك التشفير ثم انقر أيضا على موافق لإغلاق نافذة التفضيلات وتطبيق مفتاح فك التشفير.

تمت إضافة مفتاح فك التشفير إلى تفضيلات wireshark.

تمت إضافة مفتاح فك التشفير إلى تفضيلات wireshark.

الخطوة 6. تحليل حركة مرور 802.1X التي تم فك تشفيرها

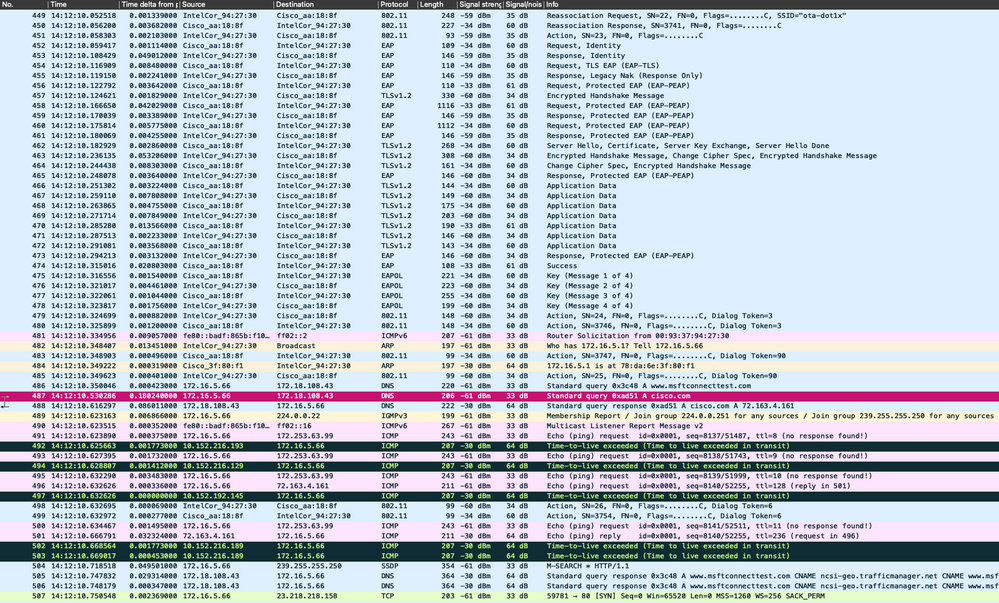

لاحظ كيف أصبحت حركة المرور اللاسلكية مرئية الآن. في لقطة الشاشة، يمكنك رؤية حركة مرور ARP (الحزم 482 و 484)، واستعلامات DNS والاستجابات (الحزم 487 و 488)، وحركة مرور ICMP (الحزم 491 حتى 497) وحتى بداية المصافحة ثلاثية الإتجاه لجلسة TCP (الحزمة 507).

حركة مرور لاسلكية تم فك تشفيرها.

حركة مرور لاسلكية تم فك تشفيرها.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

04-Oct-2023 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Execatl Moreno AvilaTechnical Consulting Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات