المقدمة

يوضح هذا المستند كيفية إعداد شبكة محلية لاسلكية (WLAN) باستخدام بروتوكول المصادقة المتوسع EAP-TLS و 802.1X.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- عملية مصادقة وفقا لمعيار 802.1X

- الشهادات

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- WLC 3504، الإصدار 8.10

- Identity Services Engine (ISE)، الإصدار 2.7

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

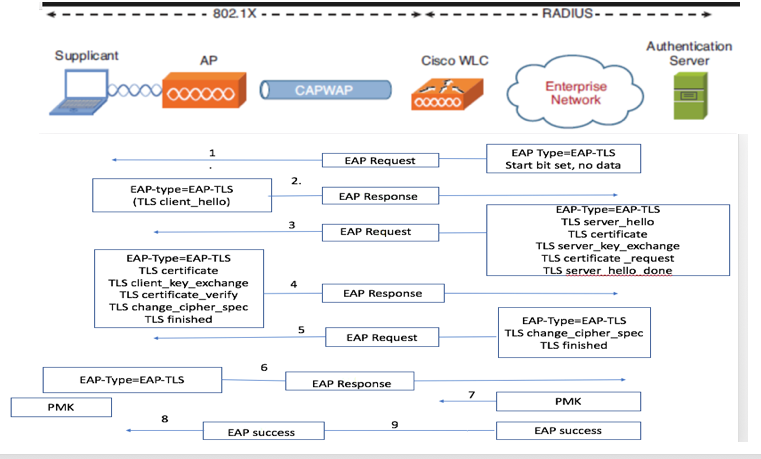

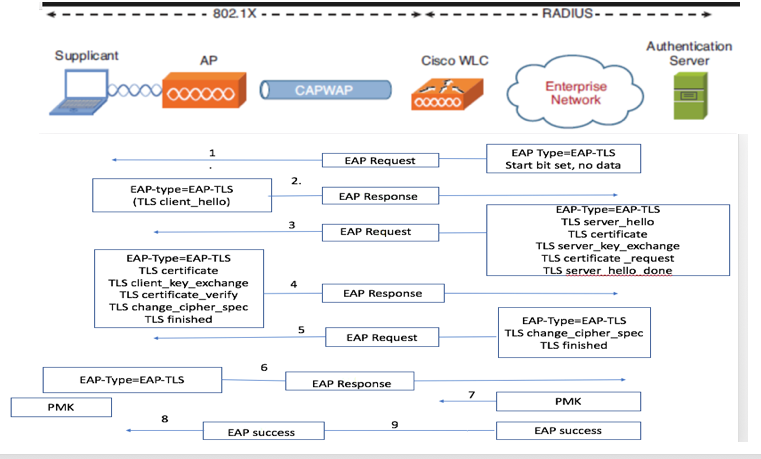

تدفق EAP-TLS

خطوات في تدفق EAP-TLS

- يرتبط العميل اللاسلكي بنقطة الوصول (AP). لا تسمح نقطة الوصول للعميل بإرسال أي بيانات عند هذه النقطة وترسل طلب مصادقة. ثم يستجيب المطالب بهوية EAP-Response. يقوم عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بعد ذلك بتوصيل معلومات معرف المستخدم إلى خادم المصادقة. يستجيب خادم RADIUS للعميل مرة أخرى باستخدام حزمة بدء EAP-TLS. تبدأ محادثة EAP-TLS عند هذه النقطة.

- يرسل النظير EAP-Response مرة أخرى إلى خادم المصادقة الذي يحتوي على رسالة تأكيد اتصال client_hello، وهو تشفير تم تعيينه ل NULL.

- يستجيب خادم المصادقة باستخدام حزمة Access-challenge التي تحتوي على:

TLS server_hello

handshake message

certificate

server_key_exchange

certificate request

server_hello_done.

4. يستجيب العميل برسالة EAP-Response التي تحتوي على:

Certificate ¬ Server can validate to verify that it is trusted.

client_key_exchange

certificate_verify ¬ Verifies the server is trusted

change_cipher_spec

TLS finished

5. بعد مصادقة العميل بنجاح، يستجيب خادم RADIUS لتحدي الوصول، والذي يحتوي على الرسالة CHANGE_CIPHER_SPEC وانتهاء عملية المصافحة.

6. عندما يستلم ذلك، يتحقق العميل من التجزئة لمصادقة خادم RADIUS.

7. يتم اشتقاق مفتاح تشفير جديد ديناميكيا من السر أثناء مصافحة TLS.

8. يتم إرسال EAP-SUCCESS أخيرا من الخادم إلى المصدق ثم يتم تمريره إلى مقدم الطلب.

في هذه المرحلة يستطيع العميل اللاسلكي الذي يدعم EAP-TLS الوصول إلى الشبكة اللاسلكية.

التكوين

وحدة التحكم في شبكة LAN اللاسلكية من Cisco

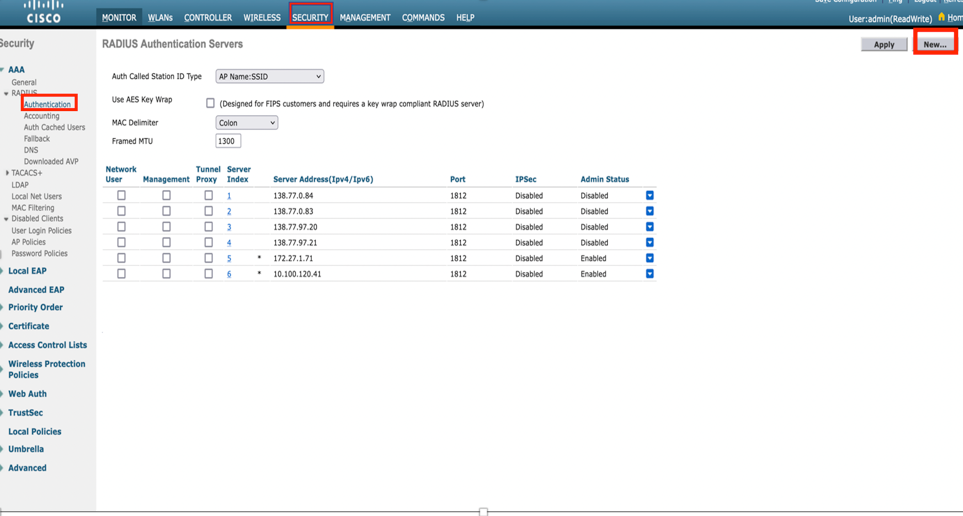

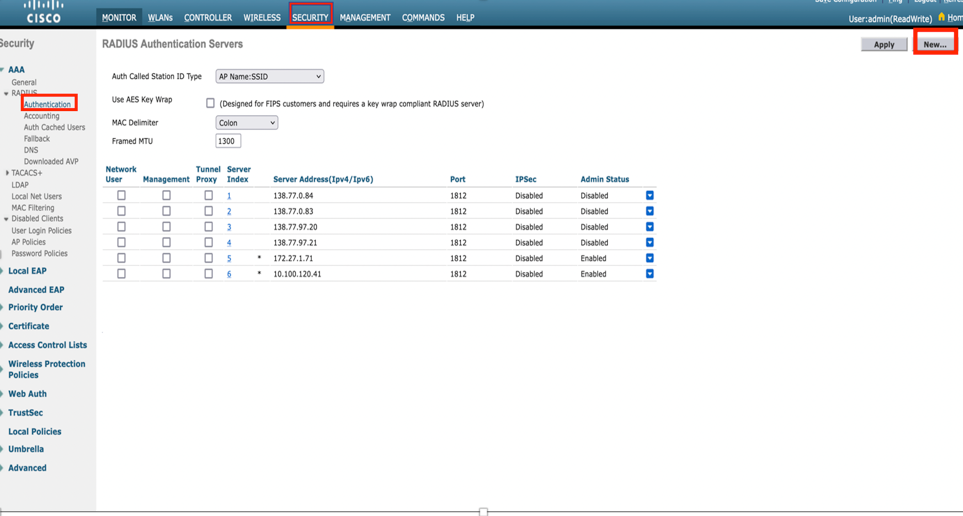

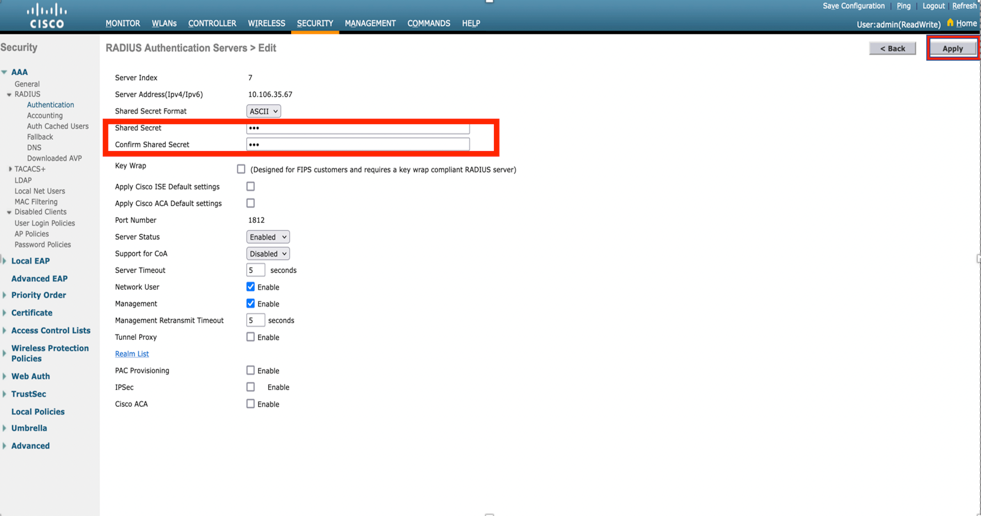

الخطوة 1. الخطوة الأولى هي تكوين خادم RADIUS على Cisco WLC. لإضافة خادم RADIUS، انتقل إلى الأمان > RADIUS > المصادقة. انقر جديد كما هو موضح في الصورة.

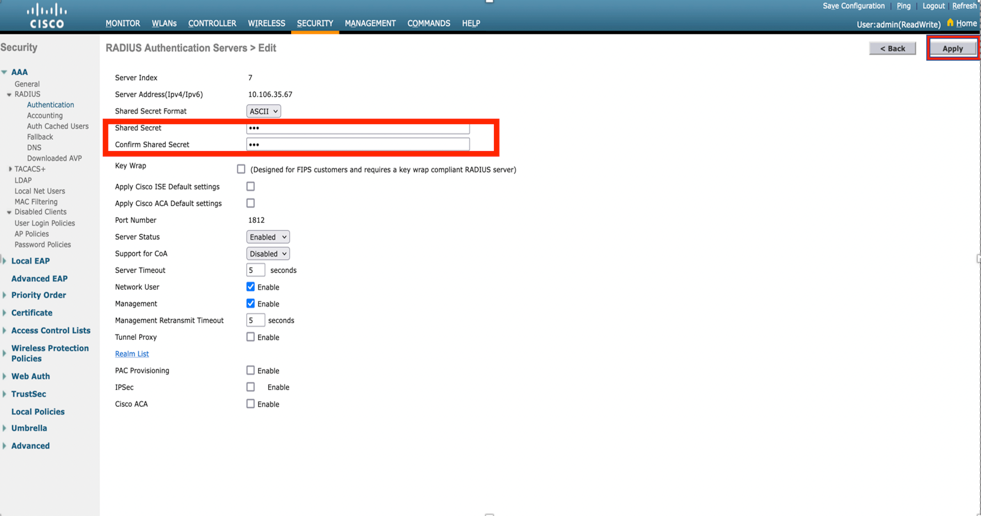

خطوة 2. هنا، يحتاج أنت أن يدخل العنوان والسر المشترك <password> أن يكون استعملت in order to دققت ال WLC على ال ise. انقر فوق تطبيق للمتابعة كما هو موضح في الصورة.

الخطوة 3. قم بإنشاء شبكة WLAN لمصادقة RADIUS.

الآن، يمكنك إنشاء شبكة WLAN جديدة وتكوينها لاستخدام وضع WPA-مؤسسي حتى يمكنها إستخدام RADIUS للمصادقة.

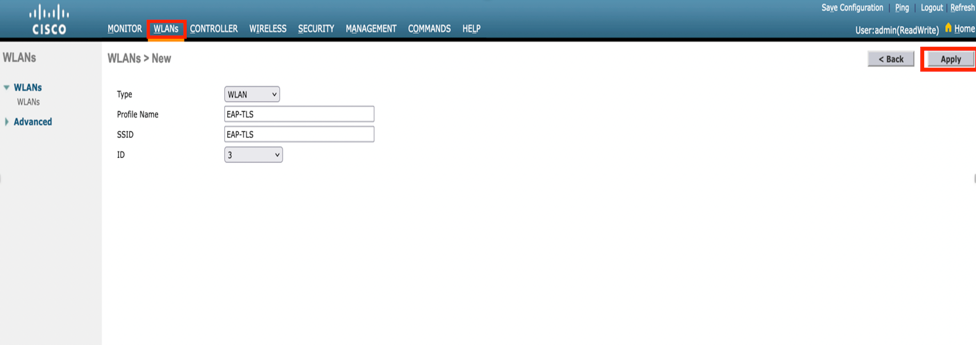

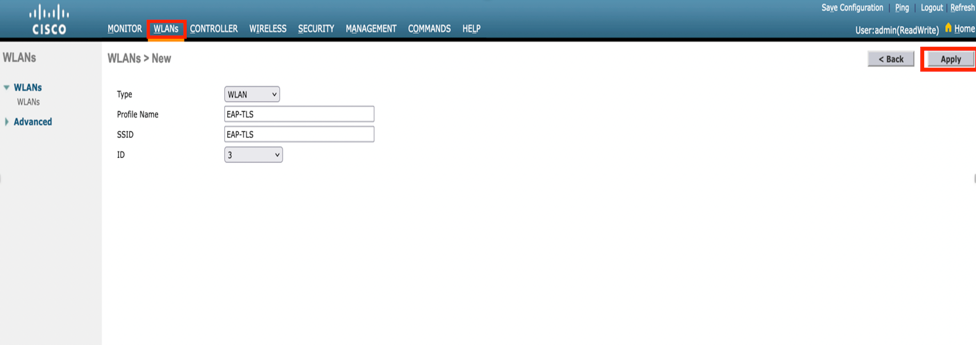

الخطوة 4. حدد شبكات WLAN من القائمة الرئيسية، أختر إنشاء جديد وانقر انتقال كما هو موضح في الصورة.

الخطوة 5. قم بتسمية EAP-TLS الجديد لشبكة WLAN. انقر فوق تطبيق للمتابعة كما هو موضح في الصورة.

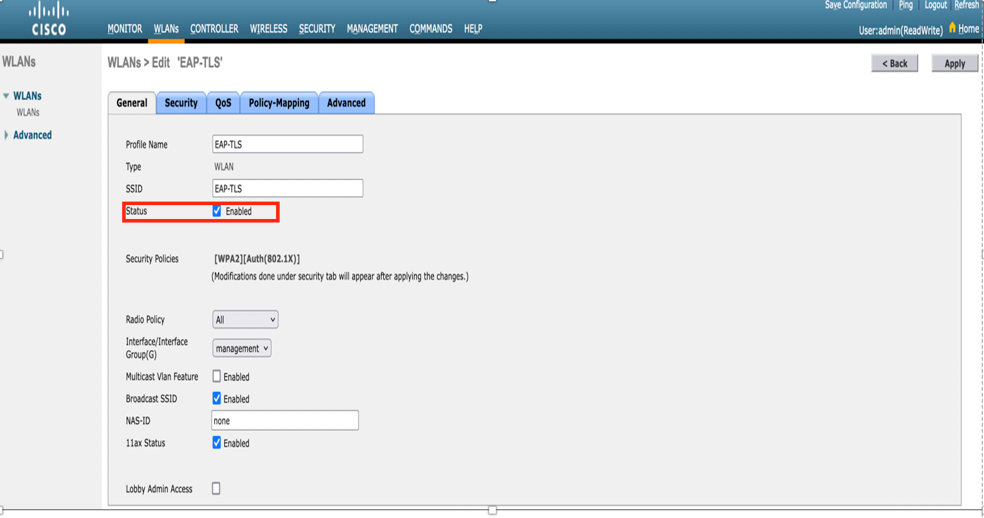

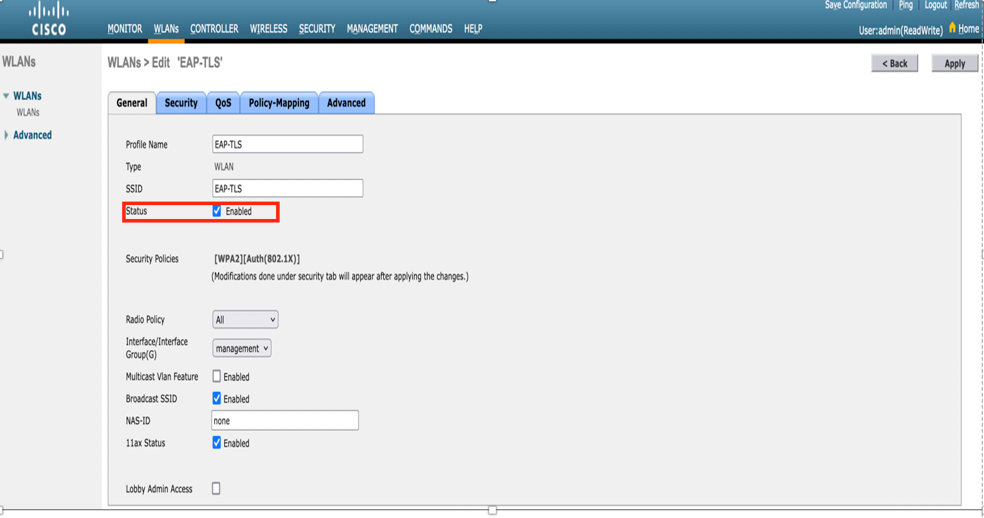

الخطوة 6. انقر فوق عام وتأكد من تمكين الحالة. سياسات التأمين الافتراضية هي مصادقة 802.1X و WPA2 كما هو موضح في الصورة.

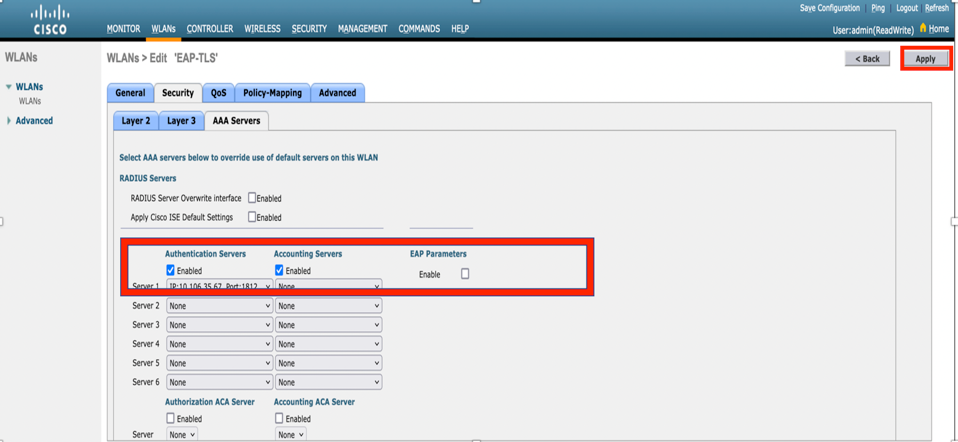

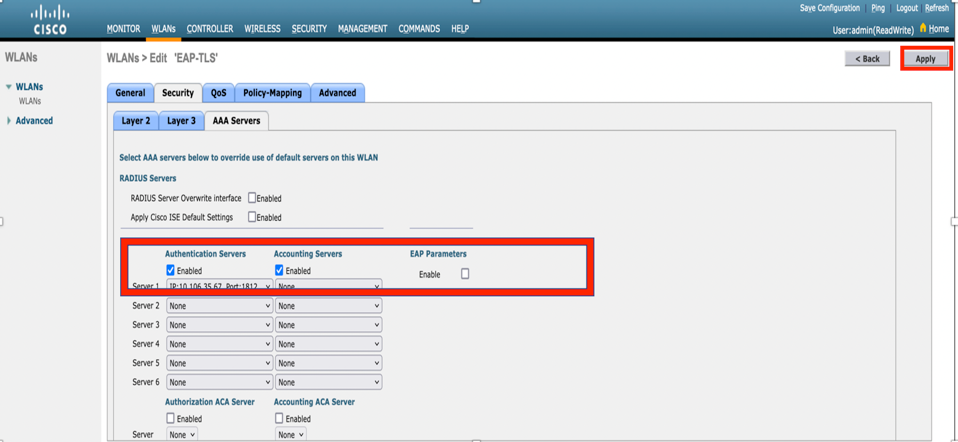

الخطوة 7. الآن، انتقل إلى علامة التبويب الأمان>خوادم AAA، حدد خادم RADIUS الذي قمت بتكوينه كما هو موضح في الصورة.

ملاحظة: إنها فكرة جيدة للتحقق من إمكانية الوصول إلى خادم RADIUS من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) قبل المتابعة. يستخدم RADIUS منفذ UDP 1812 (للمصادقة)، لذلك تحتاج إلى التأكد من عدم حظر حركة المرور هذه في أي مكان في الشبكة.

ISE مع Cisco WLC

إعدادات EAP-TLS

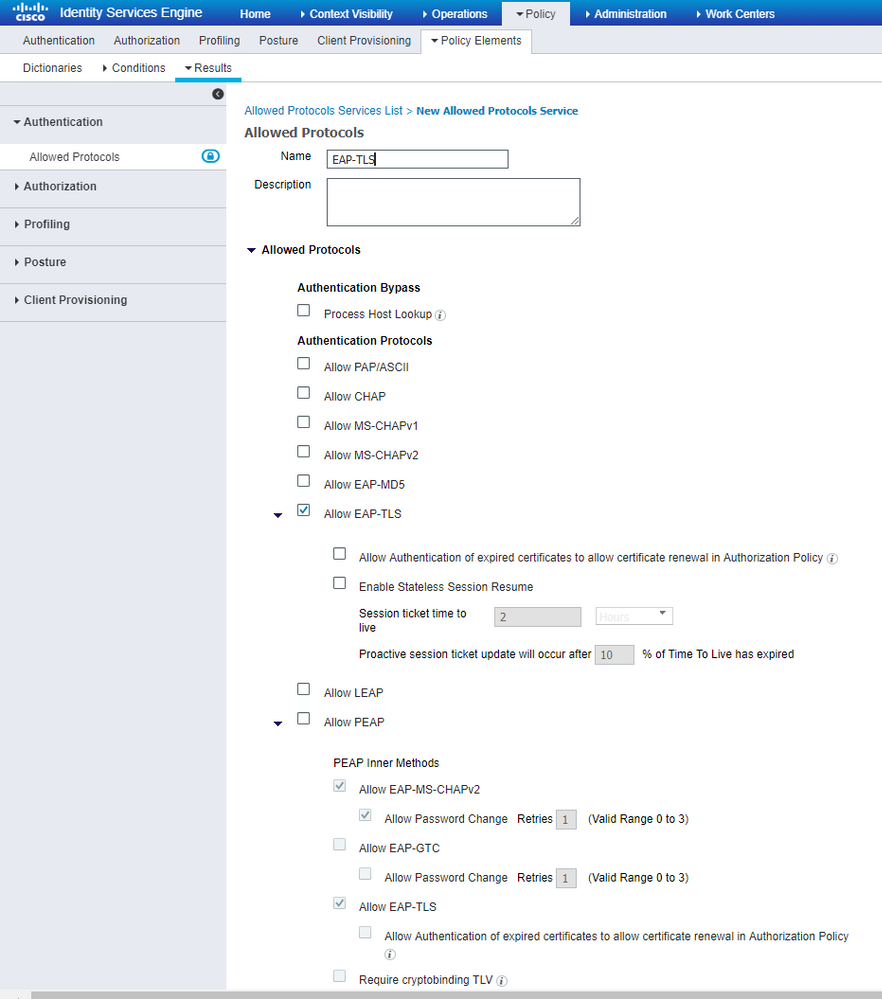

لإنشاء النهج، تحتاج إلى إنشاء قائمة البروتوكولات المسموح باستخدامها في سياستنا. بما أن سياسة dot1x تمت كتابتها، حدد نوع EAP المسموح به بناء على كيفية تكوين السياسة.

إذا كنت تستخدم الإعداد الافتراضي، فإنك تسمح بمعظم أنواع EAP للمصادقة غير المفضلة إذا كنت بحاجة إلى تأمين الوصول إلى نوع EAP معين.

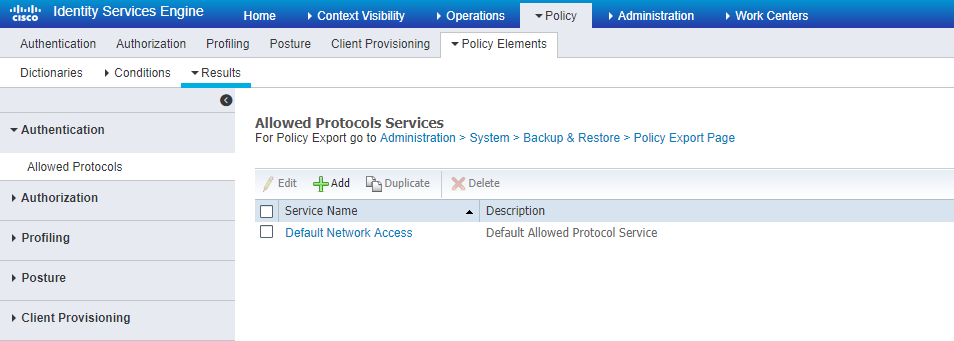

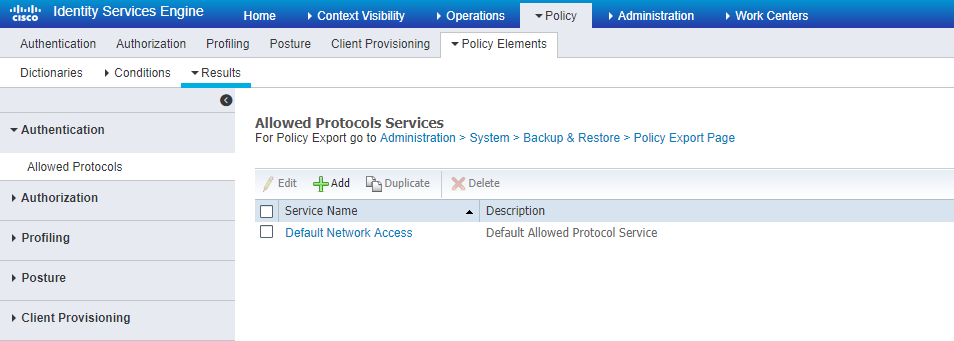

الخطوة 1. انتقل إلى Policy > عناصر النهج > النتائج > المصادقة > البروتوكولات المسموح بها انقر على إضافة كما هو موضح في الصورة.

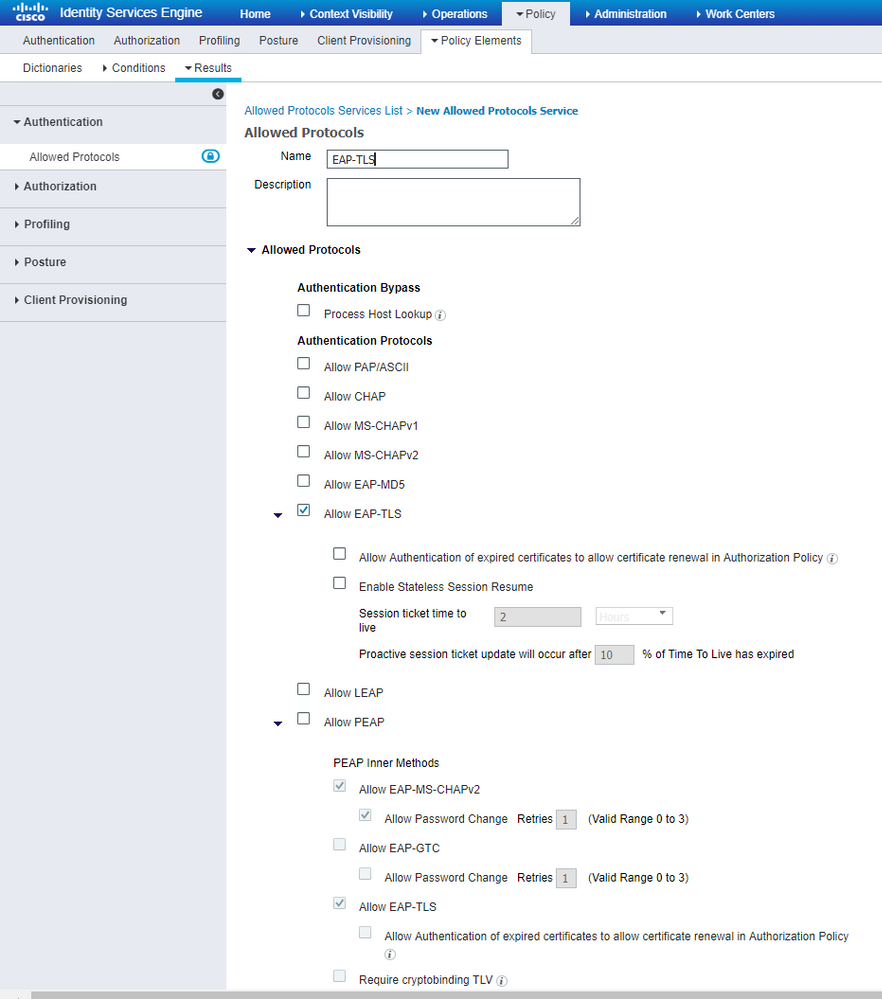

الخطوة 2. في قائمة البروتوكول المسموح به هذه، يمكنك إدخال اسم القائمة. في هذه الحالة، يتم تحديد السماح لمربع EAP-TLS ويتم إلغاء تحديد مربعات أخرى كما هو موضح في الصورة.

إعدادات WLC على ISE

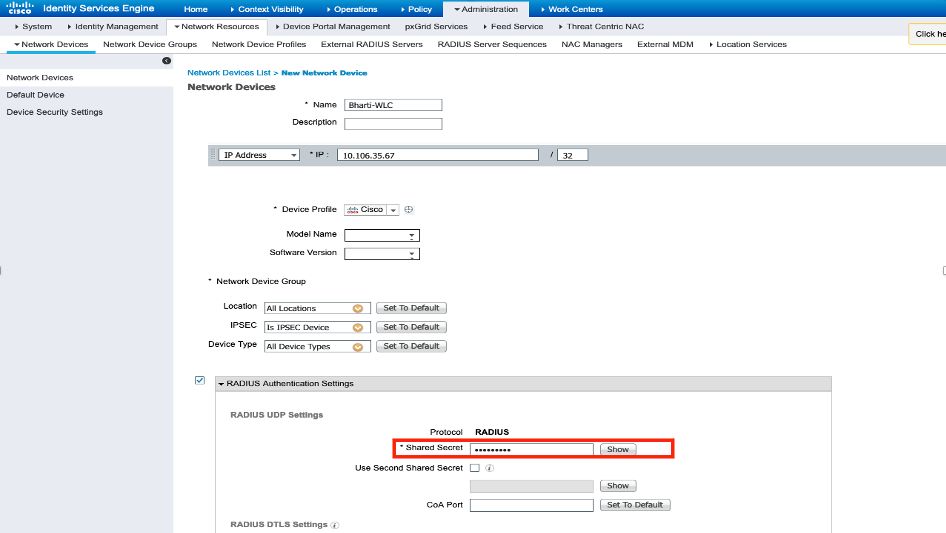

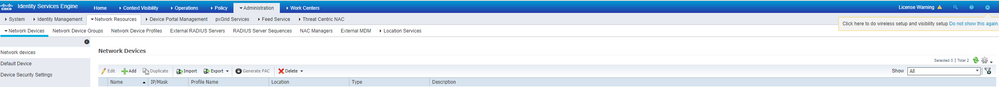

الخطوة 1. افتح وحدة تحكم ISE وانتقل إلى الإدارة > موارد الشبكة > أجهزة الشبكة > إضافة كما هو موضح في الصورة.

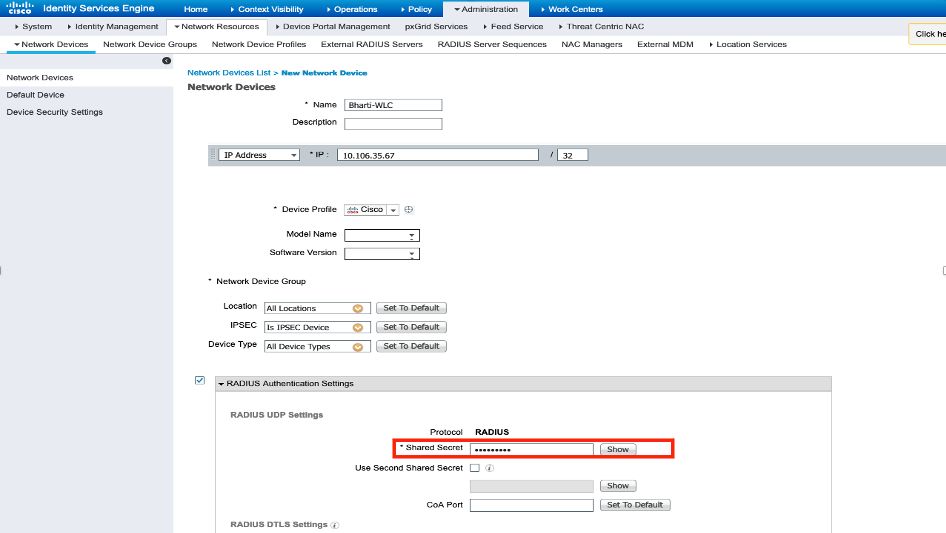

يدخل خطوة 2. القيمة كما هو موضح في الصورة.

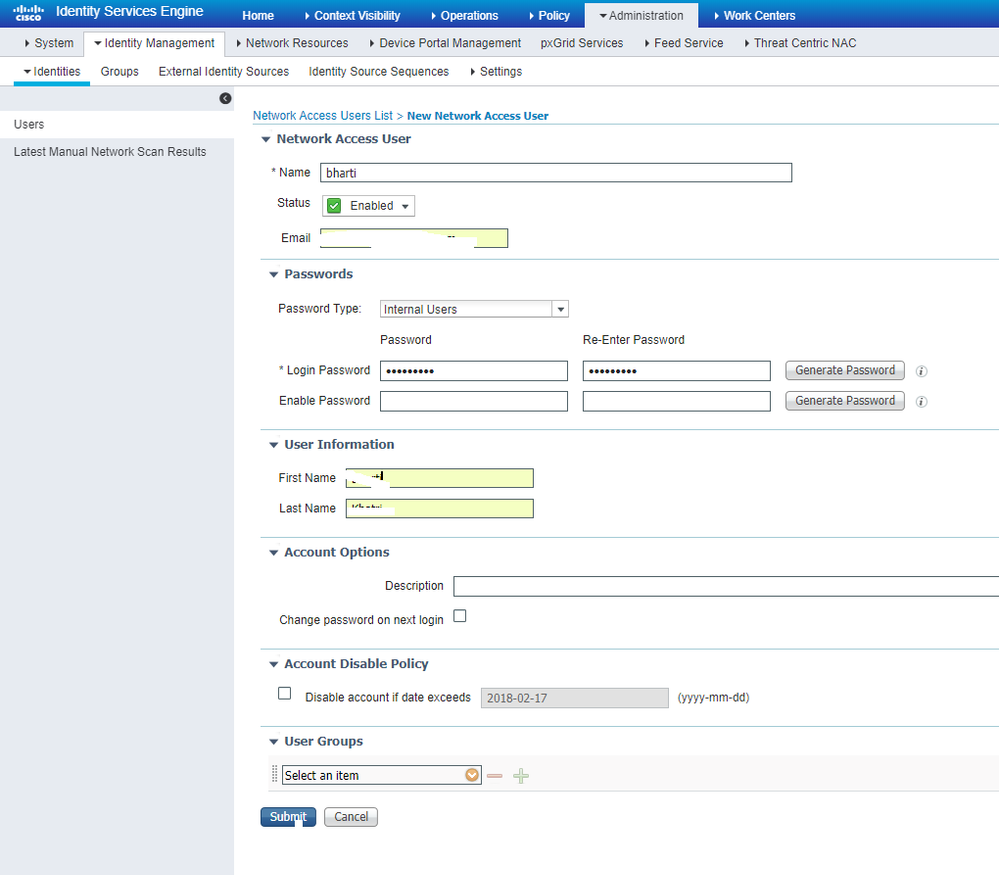

إنشاء مستخدم جديد على ISE

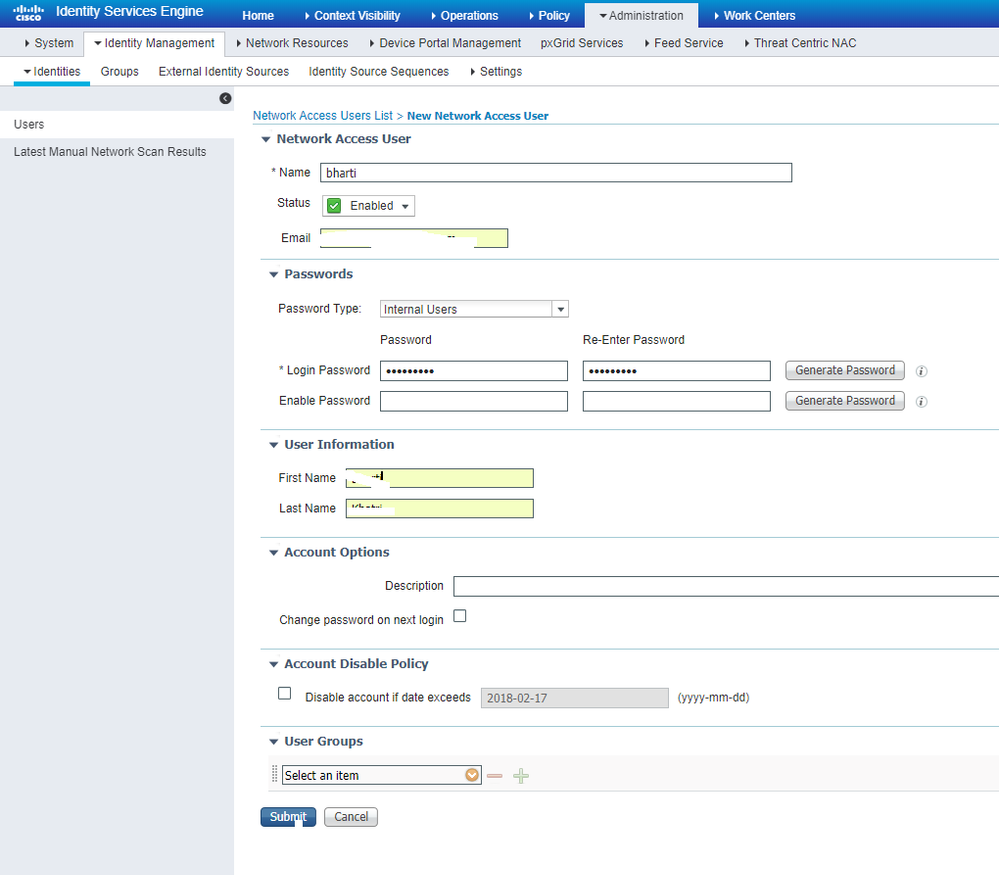

الخطوة 1. انتقل إلى الإدارة > إدارة الهوية > الهويات > المستخدمين > إضافة كما هو موضح في الصورة.

يدخل خطوة 2. المعلومة كما هو موضح في الصورة.

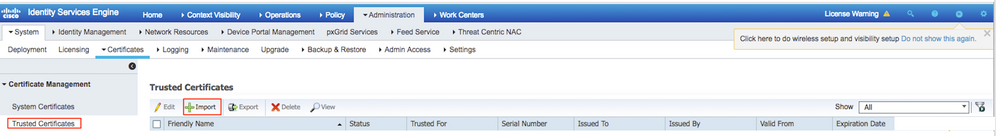

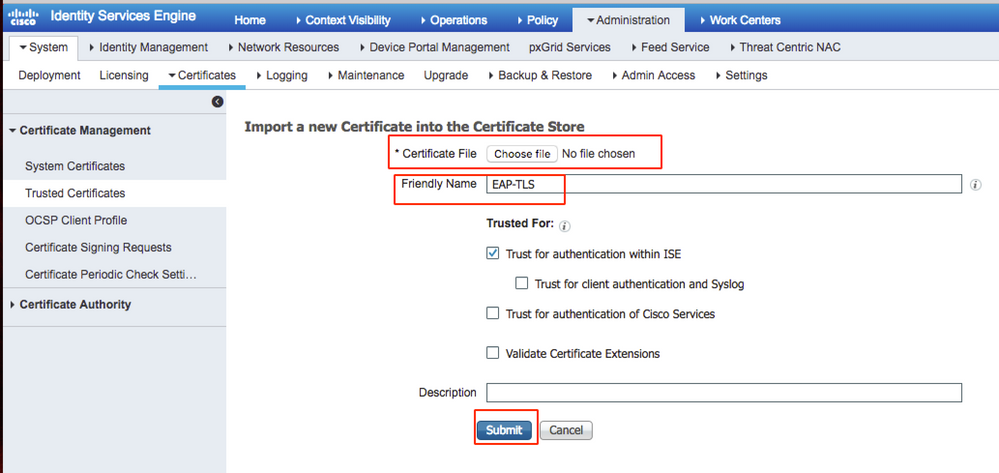

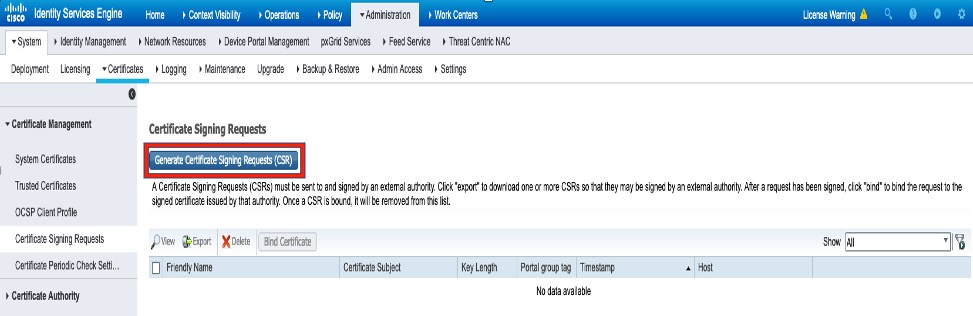

شهادة الثقة على ISE

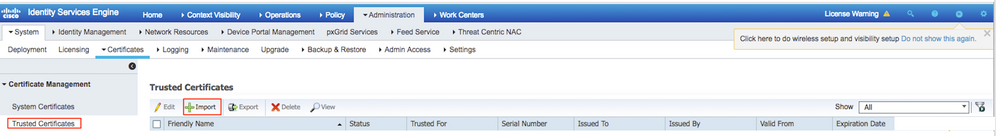

الخطوة 1. انتقل إلى الإدارة > النظام > الشهادات > إدارة الشهادات > الشهادات الموثوق بها.

انقر على إستيراد لاستيراد شهادة إلى ISE. بمجرد إضافة عنصر تحكم في الشبكة المحلية اللاسلكية (WLC) وإنشاء مستخدم على ISE، يلزمك القيام بالجزء الأكثر أهمية من EAP-TLS وهو الثقة في الشهادة على ISE. لذلك، تحتاج إلى إنشاء CSR.

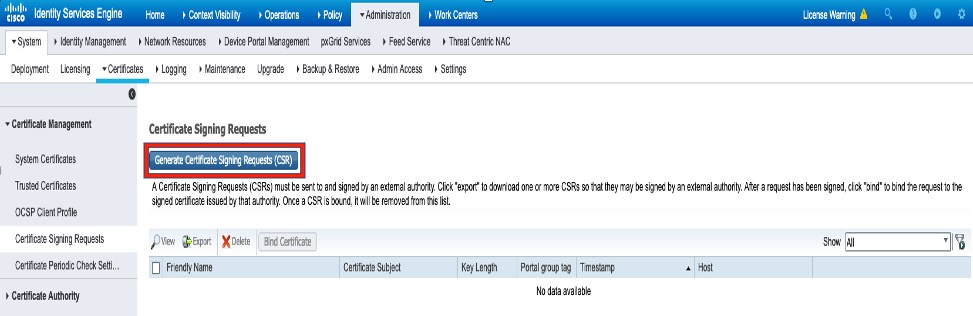

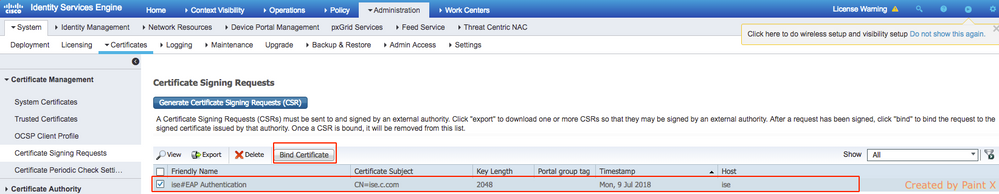

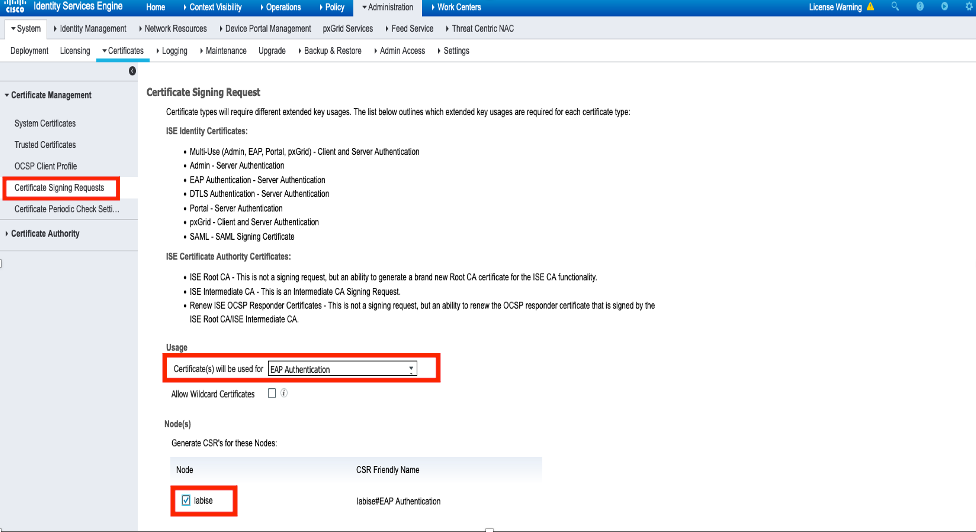

الخطوة 2. انتقل إلى إدارة > شهادات > طلبات توقيع شهادات > إنشاء طلبات توقيع شهادات (CSR) كما هو موضح في الصورة.

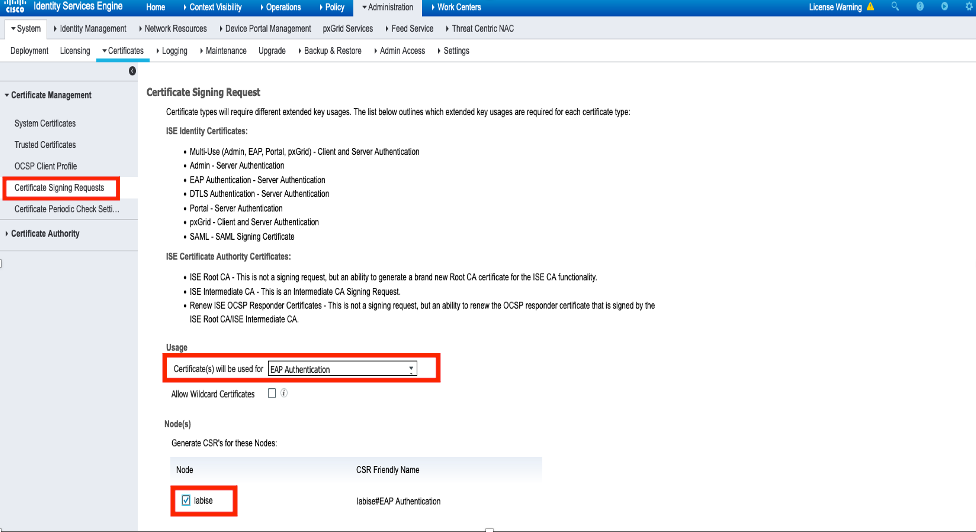

الخطوة 3. لإنشاء CSR، انتقل إلى الاستخدام ومن الشهادة (الشهادات) يتم إستخدامها للخيارات المنسدلة، حدد مصادقة EAP كما هو موضح في الصورة.

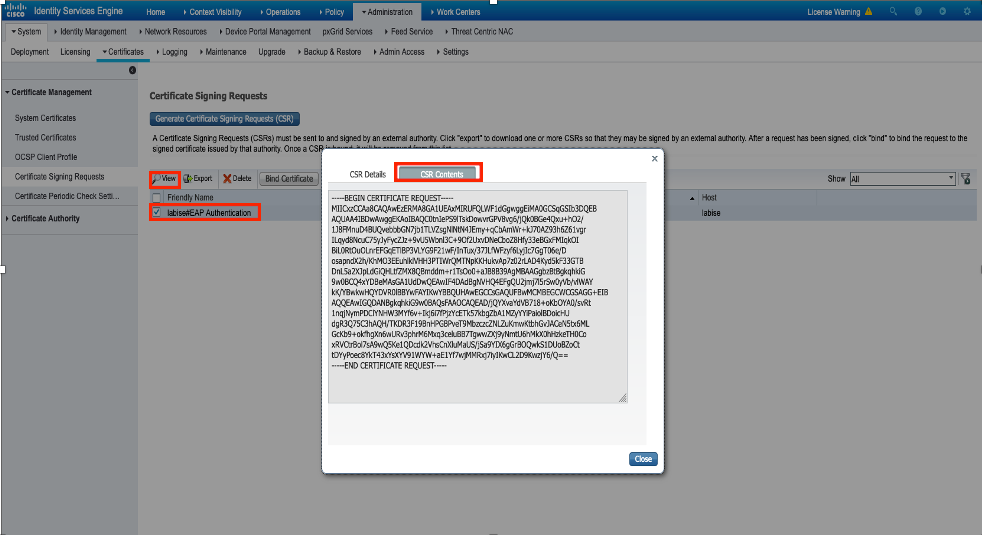

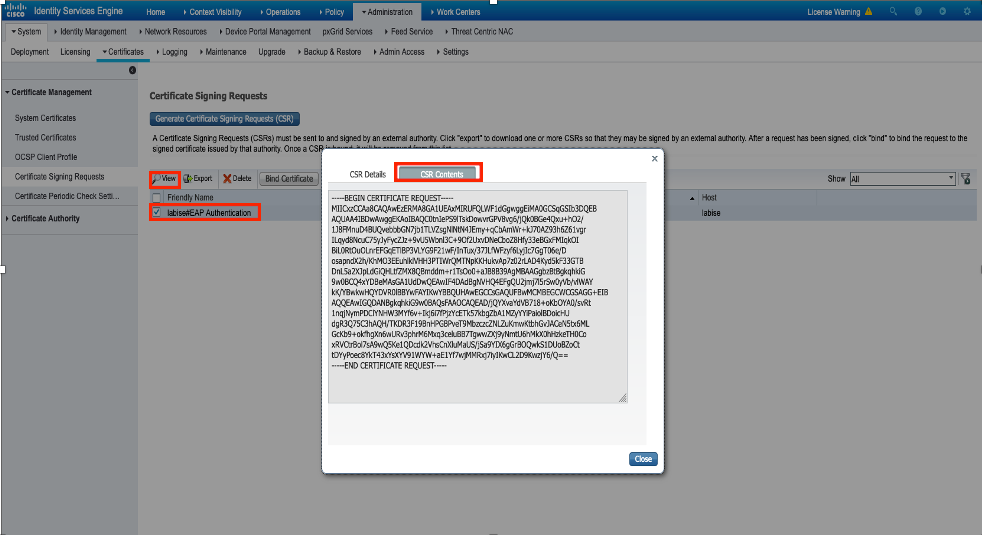

الخطوة 4. يمكن عرض CSR الذي تم إنشاؤه على ISE. انقر فوق عرض كما هو موضح في الصورة.

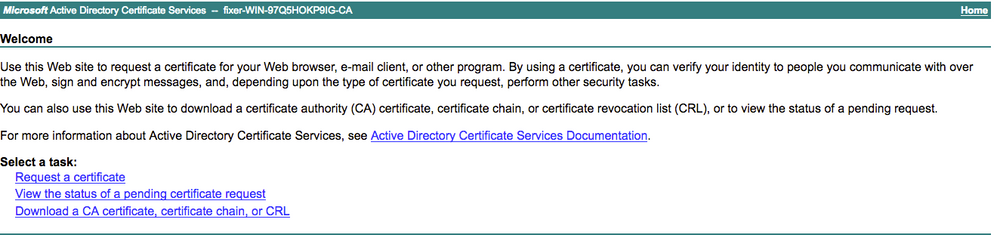

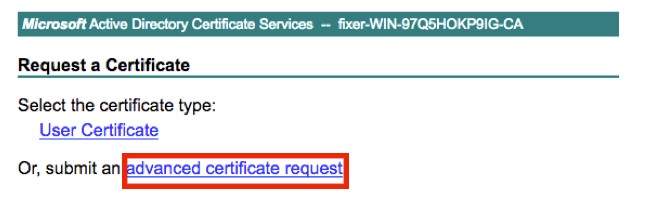

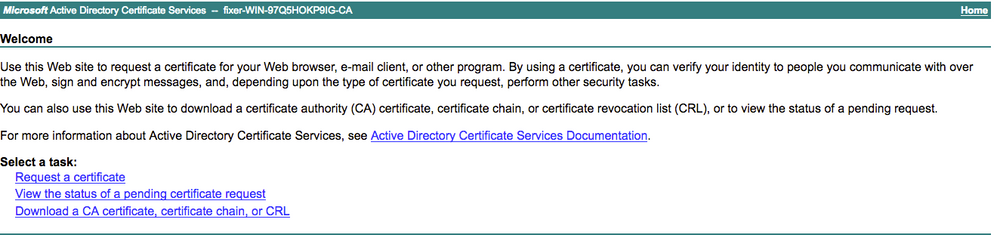

الخطوة 5. بمجرد إنشاء CSR، تصفح إلى خادم CA وانقر فوق طلب شهادة كما هو موضح في الصورة:

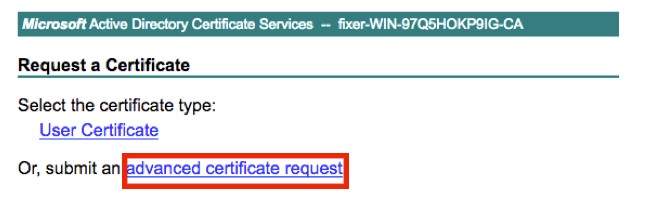

الخطوة 6. بمجرد طلب شهادة، تحصل على خيارات لشهادة المستخدم وطلب شهادة متقدم. انقر فوق طلب شهادة متقدم كما هو موضح في الصورة.

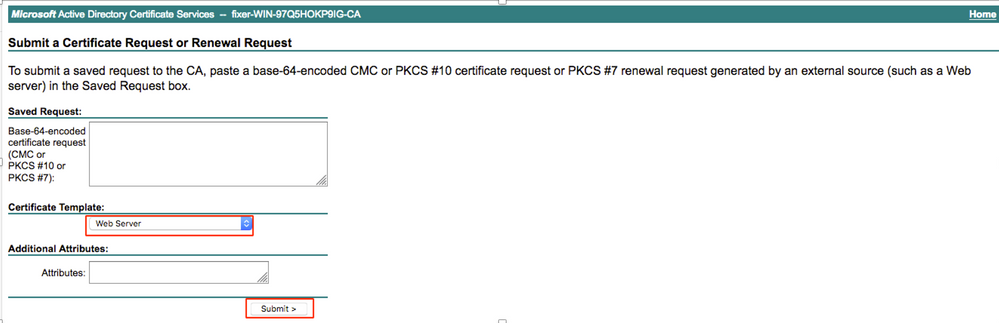

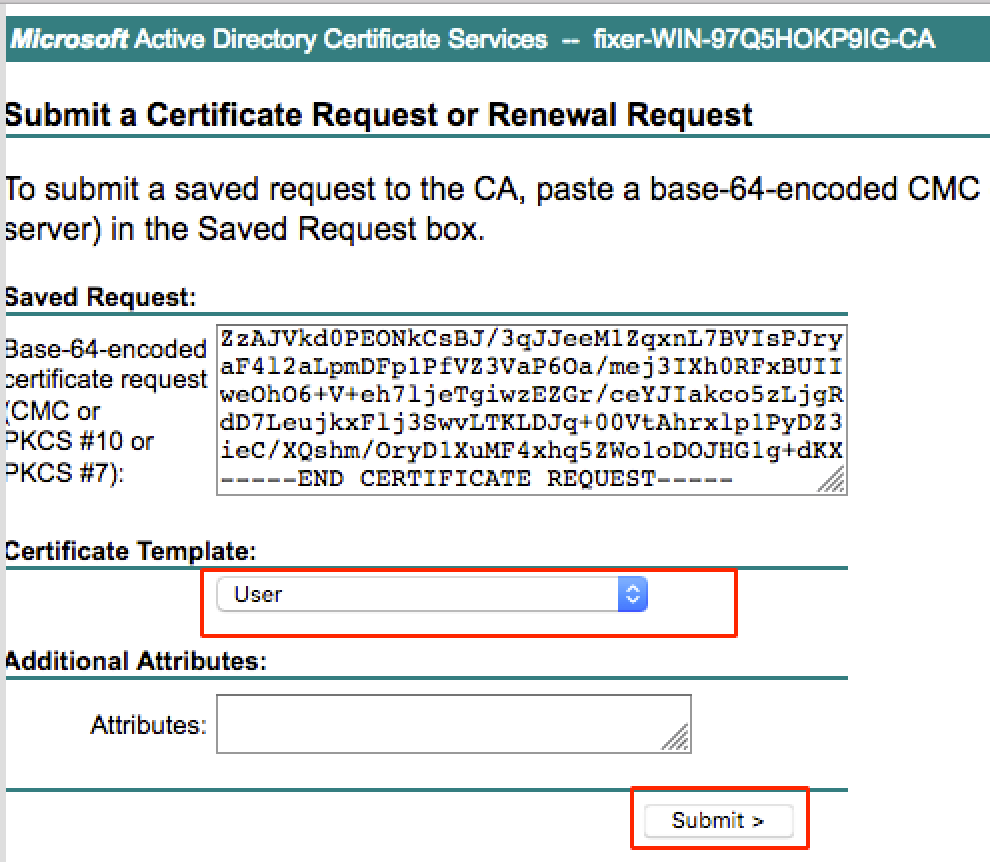

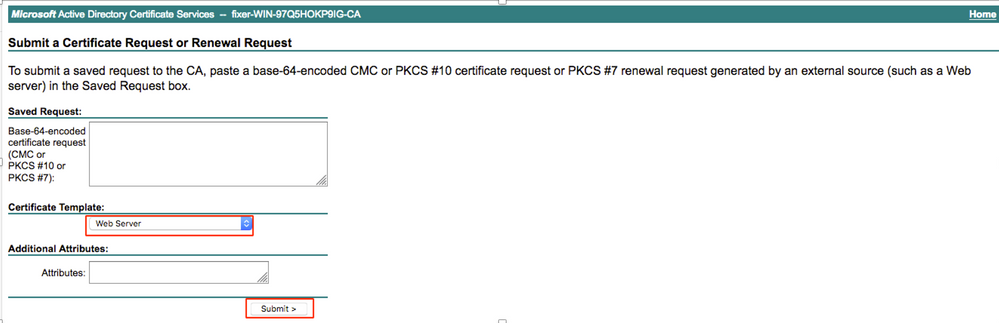

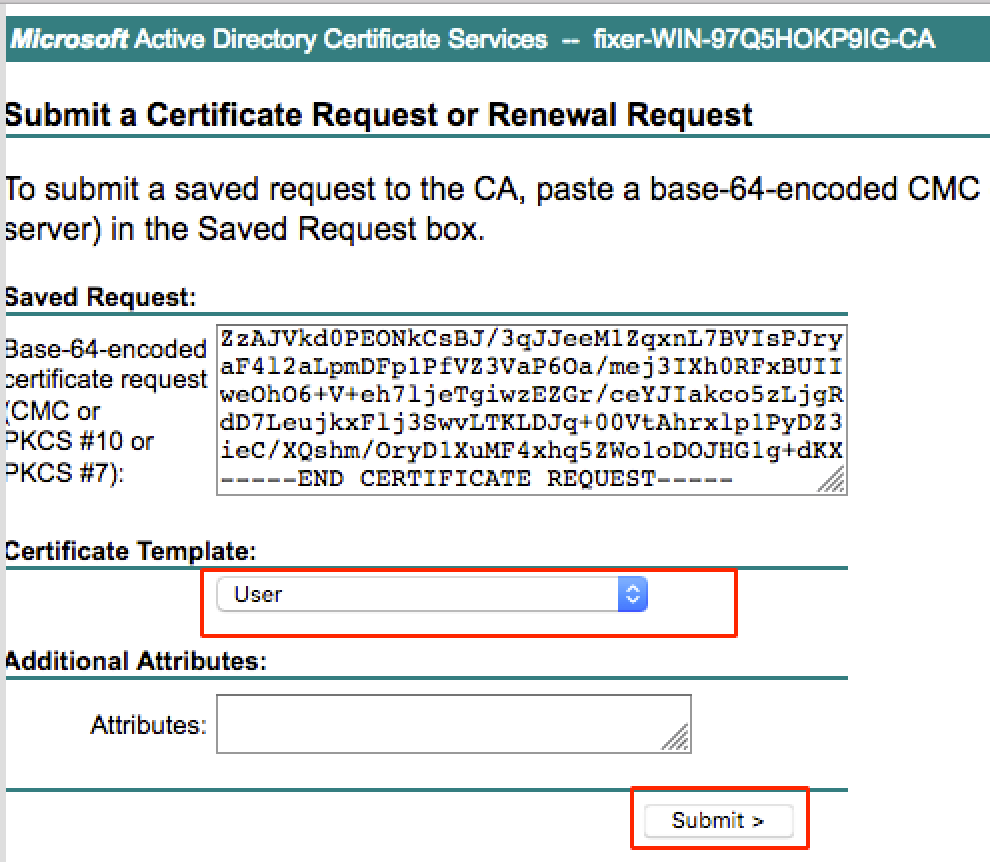

الخطوة 7. الصق CSR الذي تم إنشاؤه في طلب الشهادة المرمزة ل Base-64. من الخيار المنسدل قالب الشهادة، أختر خادم الويب وانقر فوق إرسال كما هو موضح في الصورة.

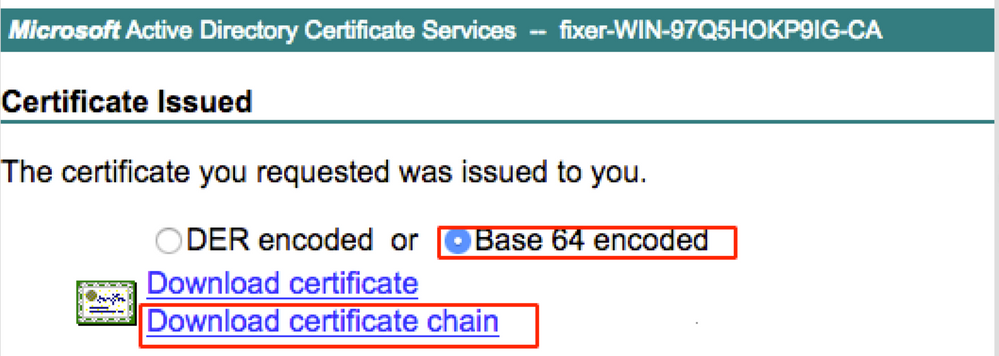

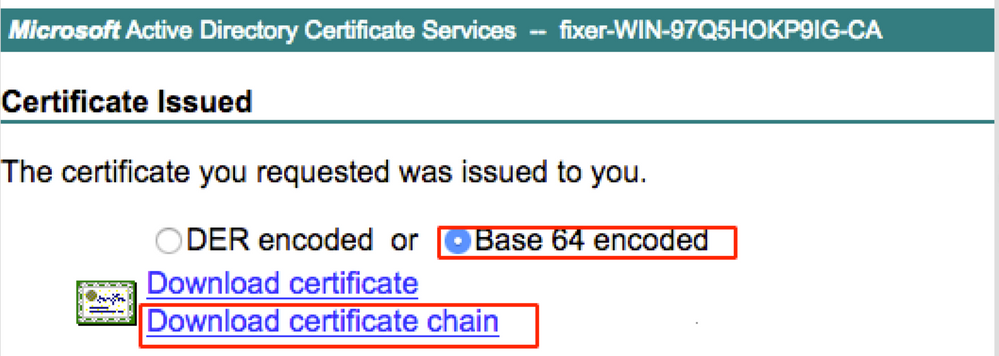

الخطوة 8. بمجرد النقر فوق إرسال، تحصل على الخيار لتحديد نوع الشهادة. حدد BASE-64 المرمز وانقر تنزيل سلسلة الشهادات كما هو موضح في الصورة.

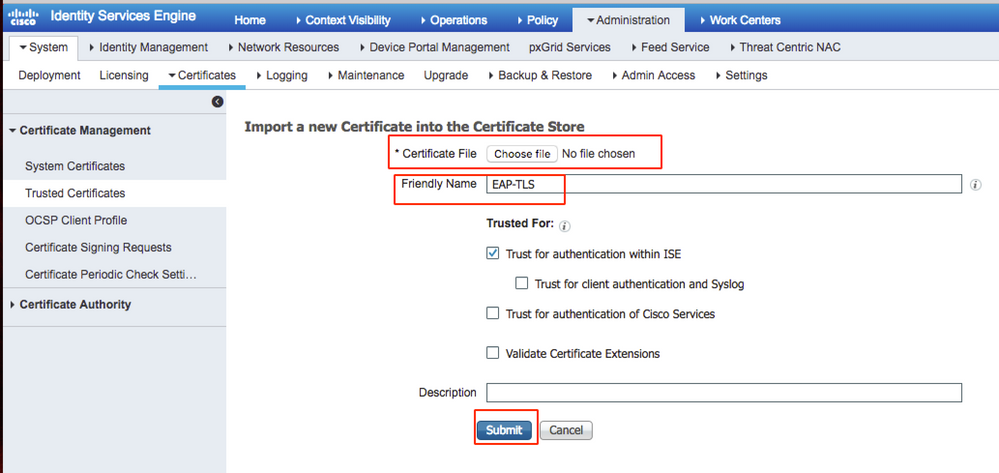

الخطوة 9. اكتمل تنزيل الشهادة لخادم ISE. يمكنك إستخراج الشهادة. تحتوي الشهادة على شهادتين وشهادة جذر وشهادة أخرى متوسطة. يمكن إدراج الشهادة الجذر تحت إدارة > شهادات > شهادات > شهادات موثوق بها > إستيراد كما هو موضح في الصور.

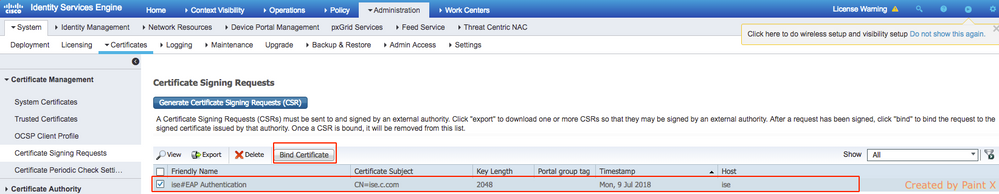

الخطوة 10. بمجرد النقر فوق إرسال، تتم إضافة الشهادة إلى قائمة الشهادات الموثوق بها. أيضا، يلزم الشهادة الوسيطة للربط مع CSR كما هو موضح في الصورة.

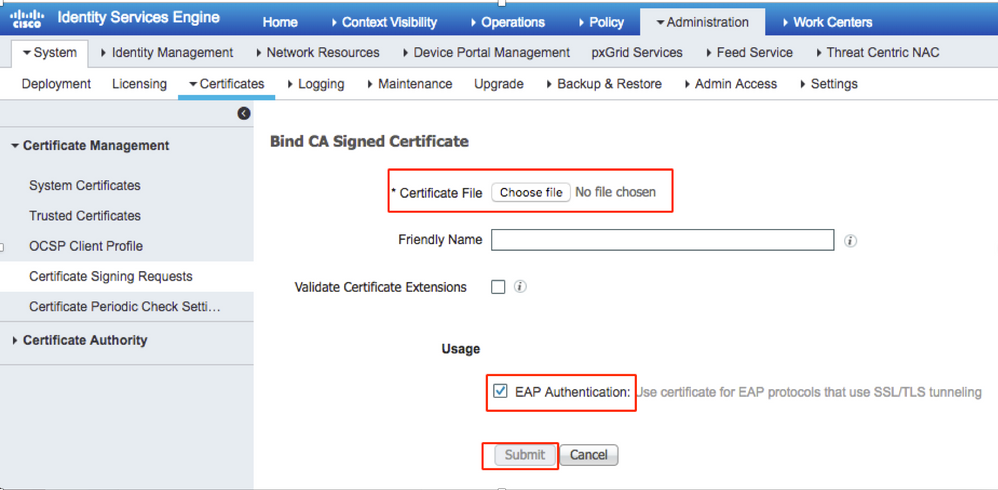

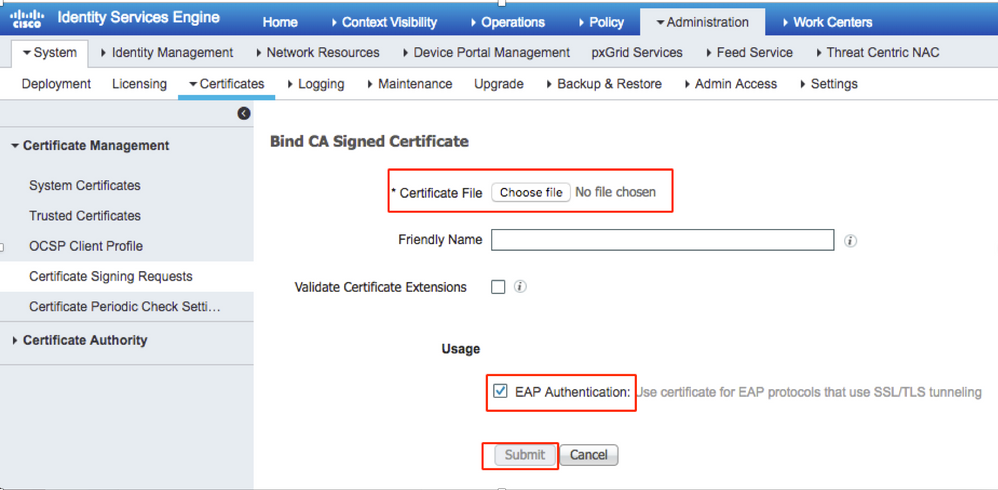

الخطوة 11. بمجرد النقر فوق شهادة الربط، يوجد خيار لاختيار ملف الشهادة المحفوظ على سطح المكتب. تصفح إلى الشهادة الوسيطة وانقر إرسال كما هو موضح في الصورة.

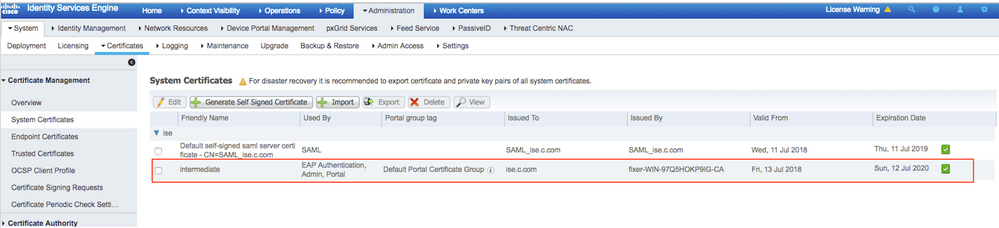

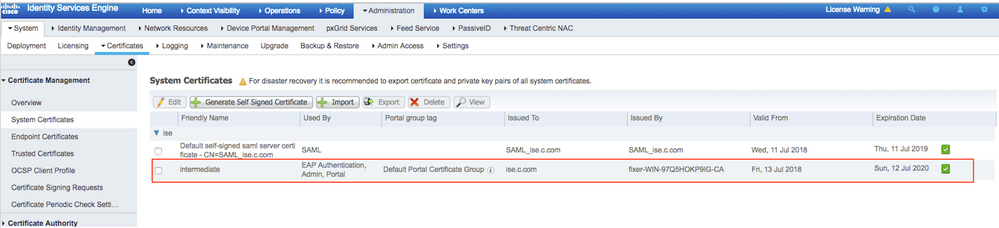

الخطوة 12. لعرض الشهادة، انتقل إلى إدارة > شهادات > شهادات النظام كما هو موضح في الصورة.

عميل EAP-TLS

تنزيل شهادة المستخدم على جهاز العميل (سطح مكتب Windows)

الخطوة 1. لمصادقة مستخدم لاسلكي من خلال EAP-TLS، يجب عليك إنشاء شهادة عميل. قم بتوصيل كمبيوتر Windows بالشبكة حتى تتمكن من الوصول إلى الخادم. افتح مستعرض ويب وأدخل هذا العنوان.

الخطوة 2. لاحظ أن المرجع المصدق يجب أن يكون هو نفسه الشهادة التي تم تنزيلها ل ISE.

لهذا السبب تحتاج لاستعراض نفس خادم CA الذي أستخدمته لتنزيل الشهادة للخادم. على نفس المرجع المصدق، انقر فوق طلب شهادة كما تم مسبقا، ومع ذلك، هذه المرة تحتاج إلى تحديد مستخدم كقالب شهادة كما هو موضح في الصورة.

الخطوة 3. بعد ذلك، انقر فوق تنزيل سلسلة الشهادات كما تم سابقا للخادم.

بمجرد الحصول على الشهادات، أستخدم هذه الخطوات لاستيراد الشهادة على كمبيوتر محمول يعمل بنظام التشغيل Windows.

الخطوة 4. لاستيراد الشهادة، تحتاج إلى الوصول إليها من وحدة تحكم الإدارة (MMC) من Microsoft.

- لفتح حركة MMC إلى ابدأ > تشغيل > MMC.

- انتقل إلى ملف > إضافة / إزالة انجذاب.

- انقر نقرا مزدوجا على شهادات.

- حساب SelectComputer.

- حدد الكمبيوتر المحلي > إنهاء

- طقطقة ok in order to خرجت الأداة الإضافية نافذة.

- انقر فوق [+] بجوار الشهادات > شخصي > الشهادات.

- انقر بزر الماوس الأيمن فوق الشهادات وحدد جميع المهام>إستيراد.

- انقر فوق Next (التالي).

- انقر على إستعراض.

- حدد .cer، .crt، أو .pfx الذي تريد إستيراده.

- انقر فوق فتح.

- انقر فوق Next (التالي).

- حدد تحديد مخزن الشهادات تلقائيا بناء على نوع الشهادة.

- طقطقة إنجاز و ok.

ما إن يتم إستيراد الشهادة، يلزمك تكوين عميلك اللاسلكي (سطح مكتب Windows، في هذا المثال) ل EAP-TLS.

توصيف لاسلكي ل EAP-TLS

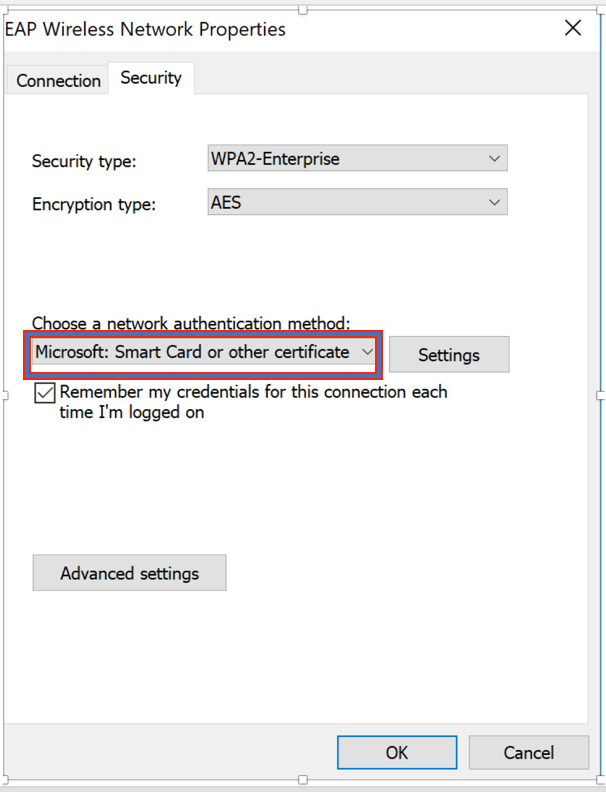

الخطوة 1. غير التوصيف اللاسلكي الذي تم إنشاؤه سابقا لبروتوكول المصادقة المتوسع المحمي (PEAP) لاستخدام EAP-TLS بدلا من ذلك. انقر على توصيف EAP اللاسلكي.

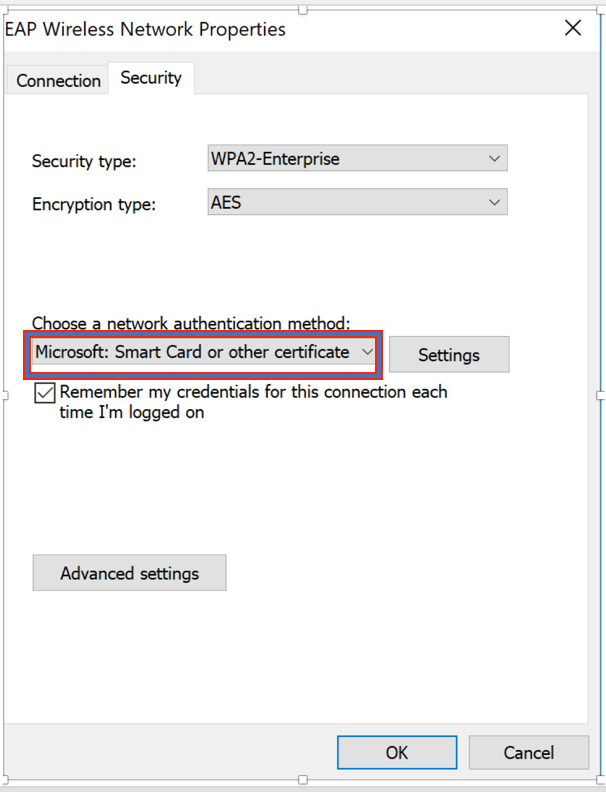

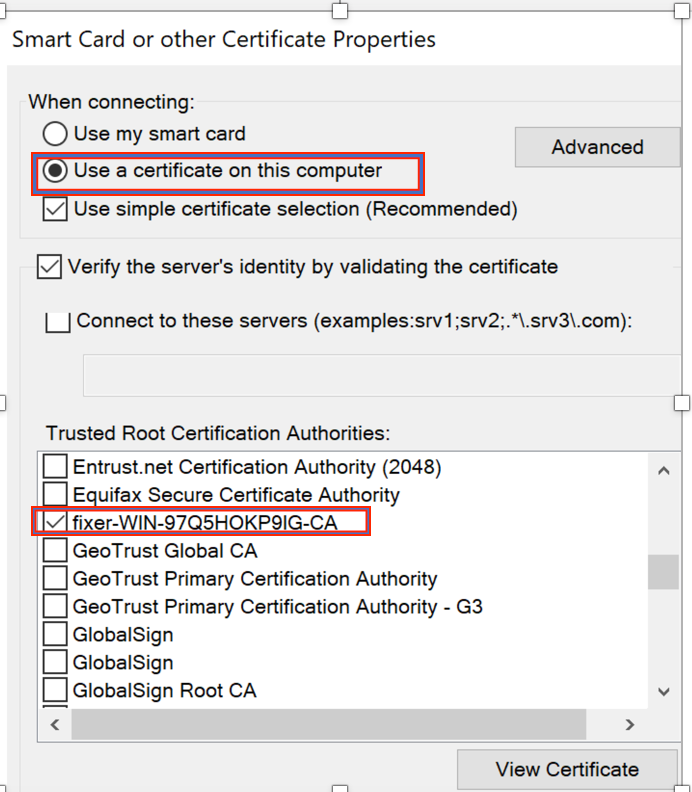

الخطوة 2. حدد Microsoft: البطاقة الذكية أو أي شهادة أخرى وانقر موافق معروض في الصورة.

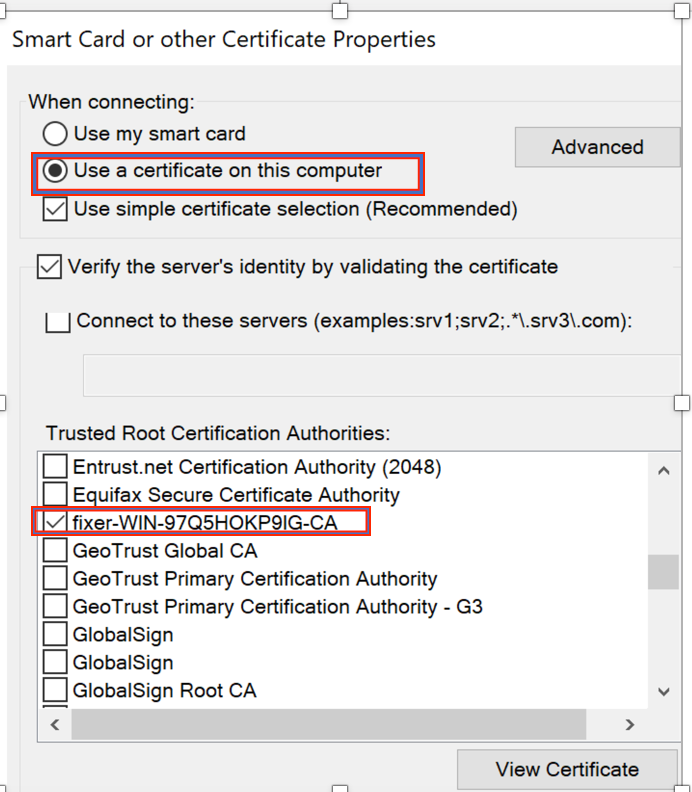

الخطوة 3. انقر فوق الإعدادات وحدد الشهادة الجذر الصادرة من خادم CA كما هو موضح في الصورة.

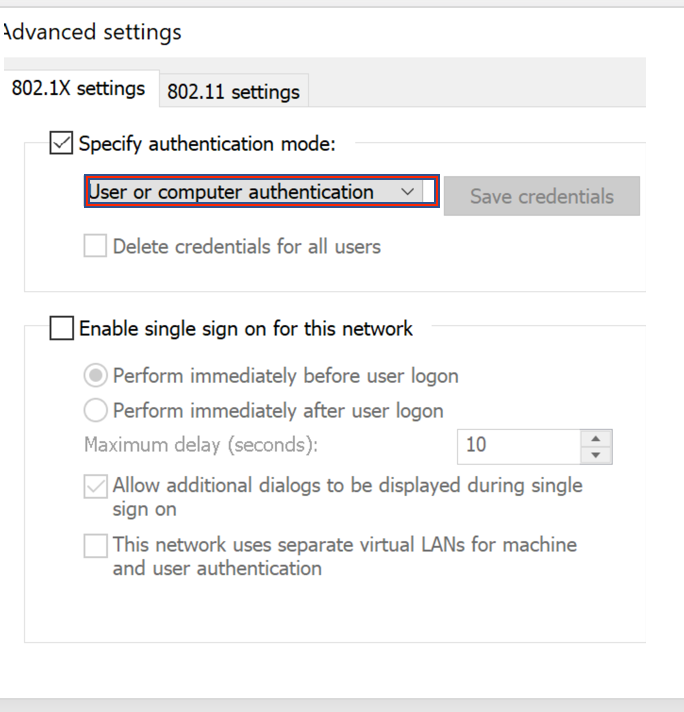

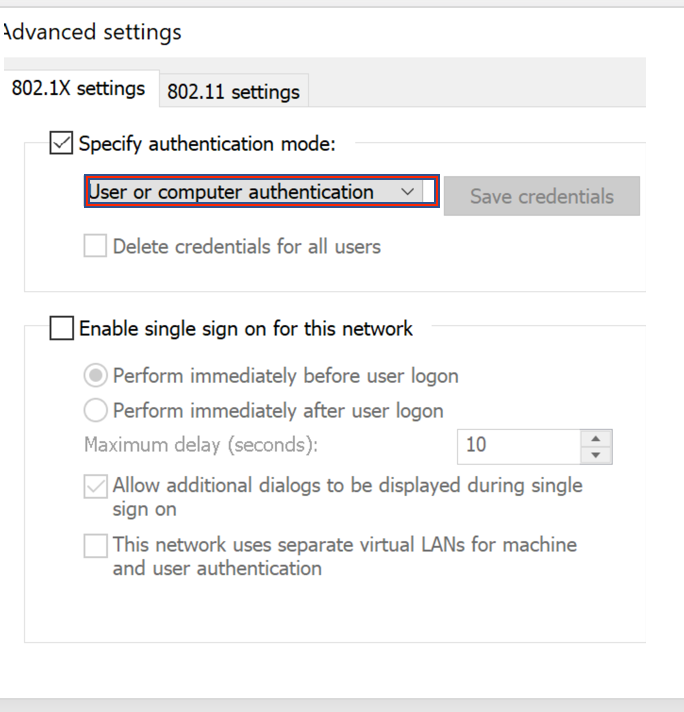

الخطوة 4. انقر فوق إعدادات متقدمة وحدد المستخدم أو مصادقة الكمبيوتر من علامة التبويب إعدادات 802.1x كما هو موضح في الصورة.

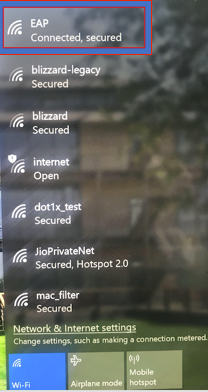

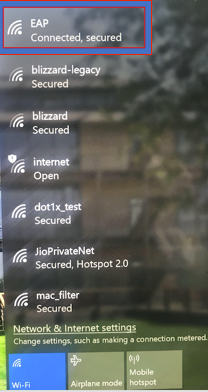

الخطوة 5. الآن حاول التوصيل مرة أخرى بالشبكة اللاسلكية ثم حدد التوصيف الصحيح (EAP في هذا المثال) ثم وصل. أنت موصل بالشبكة اللاسلكية كما هو موضح في الصورة.

التحقق من الصحة

استخدم هذا القسم لتأكيد عمل التكوين بشكل صحيح.

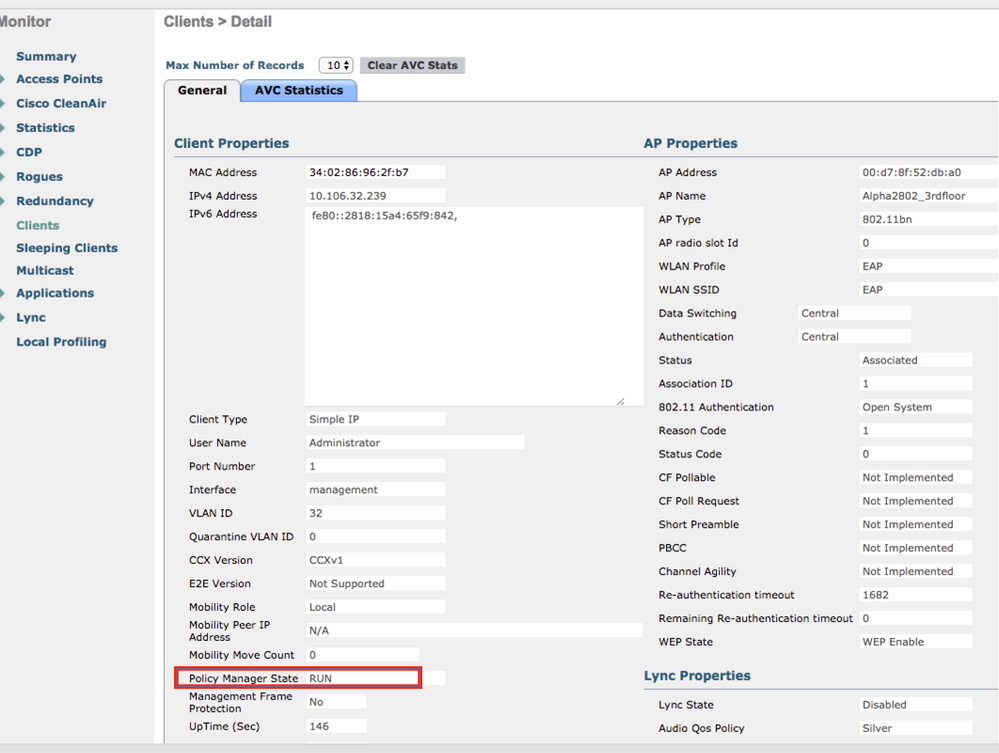

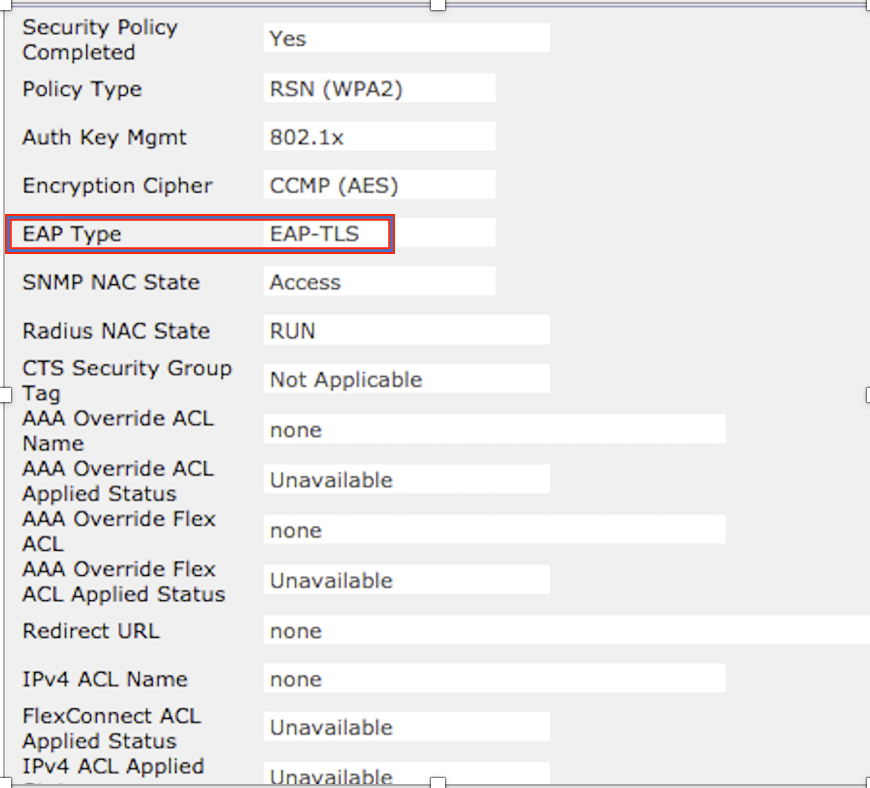

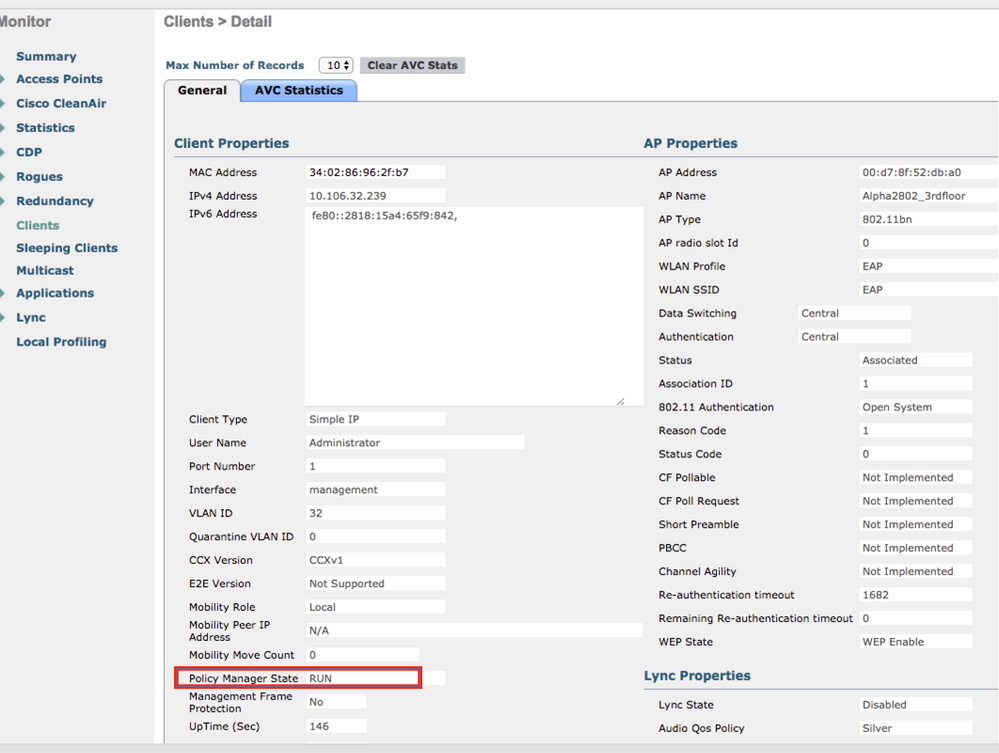

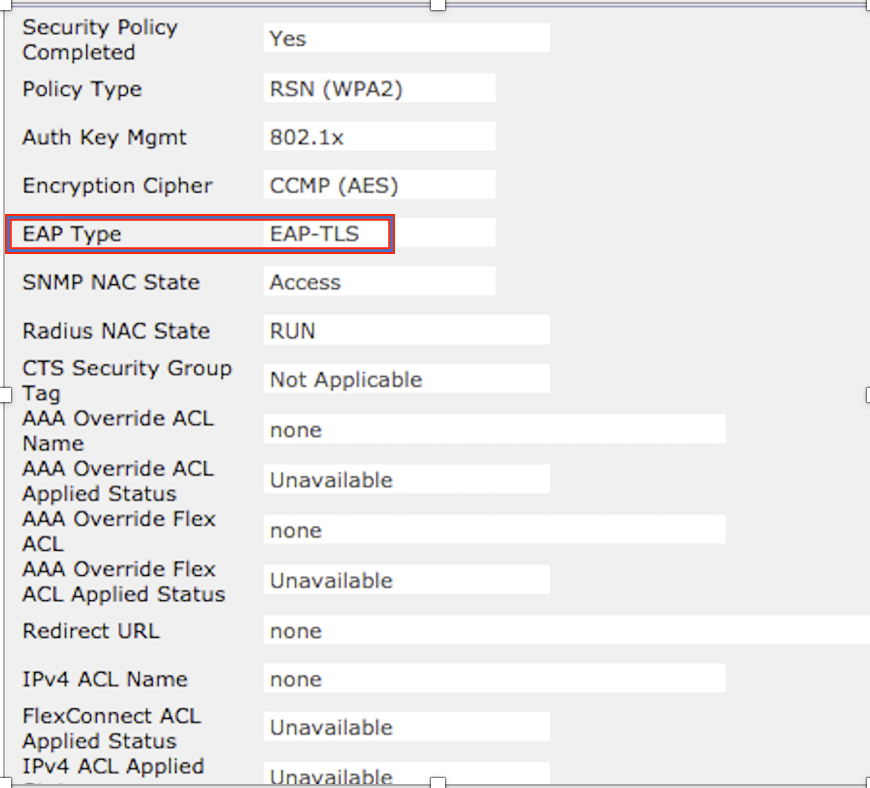

الخطوة 1. يجب أن تظهر حالة مدير نهج العميل ك RUN. هذا يعني أن العميل قد أكمل المصادقة، وحصل على عنوان IP، وهو جاهز لتمرير حركة المرور الموضحة في الصورة.

الخطوة 2. تحقق أيضا من أسلوب EAP الصحيح على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) في صفحة تفاصيل العميل كما هو موضح في الصورة.

الخطوة 3. فيما يلي تفاصيل العميل من واجهة سطر الأوامر الخاصة بوحدة التحكم (تم قص الإخراج):

(Cisco Controller-Standby) >show client detail 34:02:86:96:2f:b7

Client MAC Address............................... 34:02:86:96:2f:b7

Client Username ................................. Administrator

AP MAC Address................................... 00:d7:8f:52:db:a0

AP Name.......................................... Alpha2802_3rdfloor

AP radio slot Id................................. 0

Client State..................................... Associated

Wireless LAN Id.................................. 5

Wireless LAN Network Name (SSID)................. EAP

Wireless LAN Profile Name........................ EAP

Hotspot (802.11u)................................ Not Supported

BSSID............................................ 00:d7:8f:52:db:a4

Connected For ................................... 48 secs

Channel.......................................... 1

IP Address....................................... 10.106.32.239

Gateway Address.................................. 10.106.32.1

Netmask.......................................... 255.255.255.0

Policy Manager State............................. RUN

Policy Type...................................... WPA2

Authentication Key Management.................... 802.1x

Encryption Cipher................................ CCMP-128 (AES)

Protected Management Frame ...................... No

Management Frame Protection...................... No

EAP Type......................................... EAP-TLS

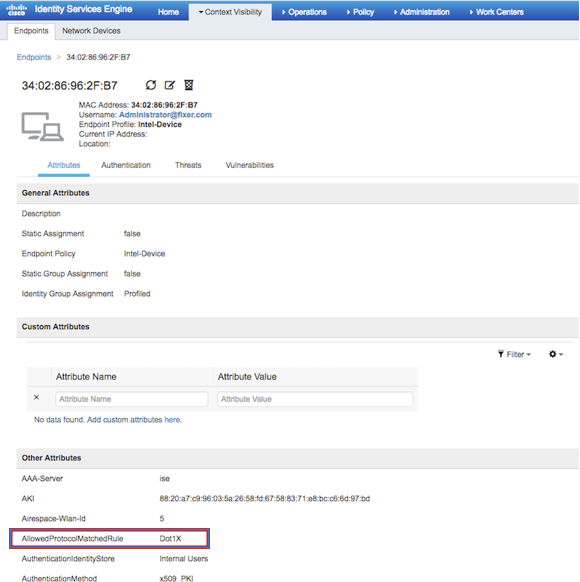

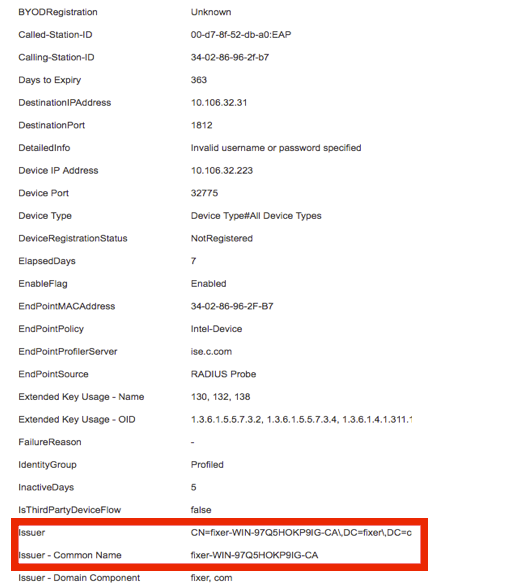

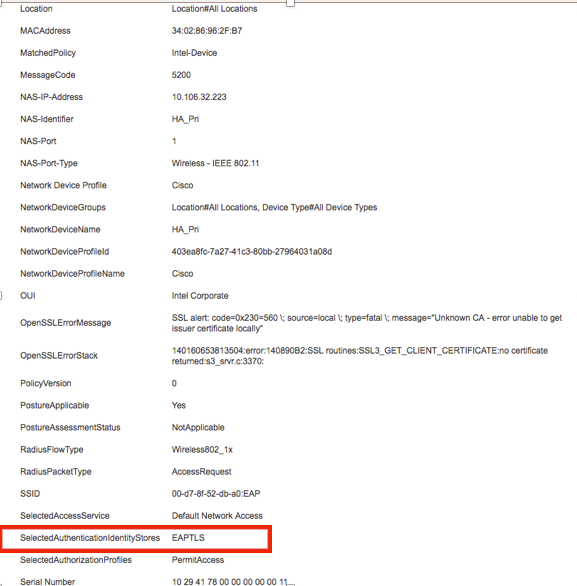

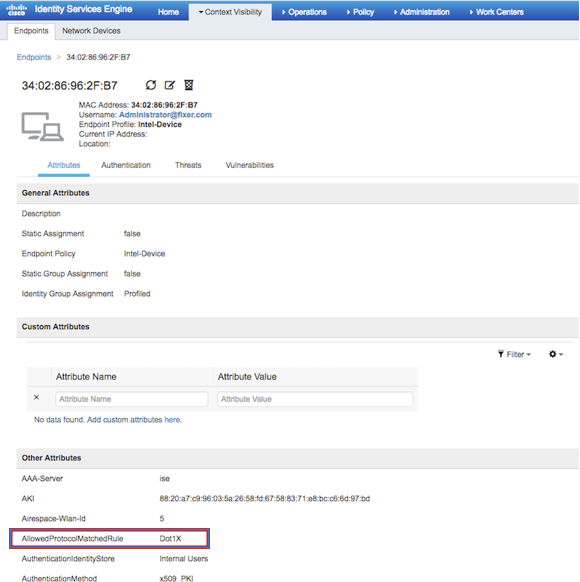

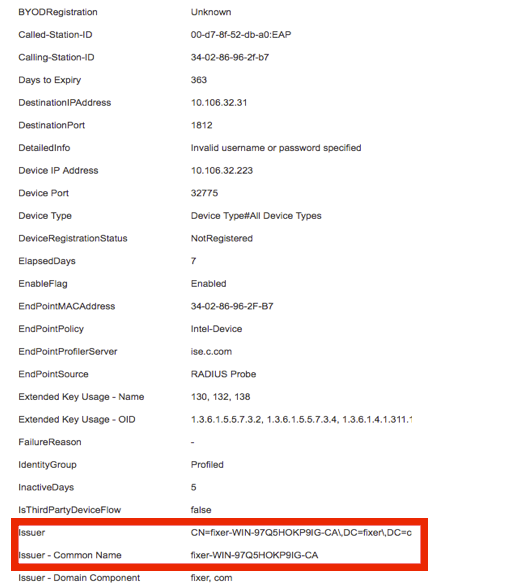

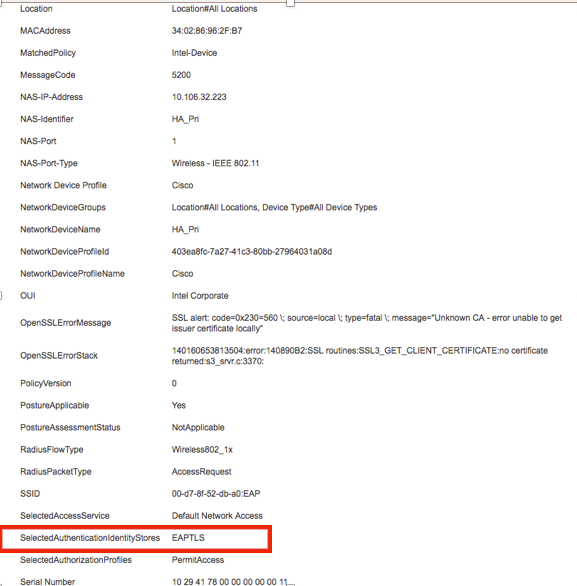

الخطوة 4. على ISE، انتقل إلى رؤية السياق > نقاط النهاية > السمات كما هو موضح في الصور.

استكشاف الأخطاء وإصلاحها

هناك حاليا ما من معلومة محددة يتوفر أن يتحرى ل هذا تشكيل.

التعليقات

التعليقات