مثال تكوين مصادقة LDAP ل UCS Central

المحتويات

المقدمة

يقدم هذا المستند نموذجا لتكوين مصادقة بروتوكول الوصول إلى الدليل (LDAP) في Cisco Unified Computing System (UCS) Central. تستخدم الإجراءات واجهة المستخدم الرسومية المركزية (GUI) من UCS، ومثال مجال bglucs.com، ومثال username من testuser.

في الإصدار 1.0 من البرنامج المركزي UCS، LDAP هو بروتوكول المصادقة عن بعد الوحيد المدعوم. يتمتع الإصدار 1.0 بدعم محدود للغاية للمصادقة عن بعد وتكوين LDAP ل UCS Central نفسه. ومع ذلك، يمكنك إستخدام UCS Central من أجل تكوين جميع الخيارات لمجالات مدير UCS التي يديرها UCS Central.

تتضمن قيود المصادقة المركزية عن بعد ل UCS:

-

لا يتم دعم RADIUS و TACACS.

-

لا يتم اعتماد تعيين عضوية مجموعة LDAP لتعيين الدور ومجموعات موفري LDAP لوحدات تحكم المجال المتعددة.

-

يستخدم LDAP سمة CiscoAVPair فقط أو أي سمة غير مستخدمة لتمرير الدور. الدور الذي تم تمريره هو أحد الأدوار المحددة مسبقا في قاعدة البيانات المحلية المركزية ل UCS.

-

لا يتم دعم مجالات/بروتوكولات مصادقة متعددة.

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

-

يتم نشر UCS Central.

-

تم نشر Microsoft Active Directory.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

-

UCS Central، الإصدار 1.0

-

Microsoft Active Directory

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

الاصطلاحات

راجع اصطلاحات تلميحات Cisco التقنية للحصول على مزيد من المعلومات حول اصطلاحات المستندات.

جمع المعلومات

يلخص هذا قسم المعلومة أنت تحتاج أن يجمع قبل أن أنت تبدأ تشكيل.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

ربط تفاصيل المستخدم

يمكن أن يكون مستخدم الربط أي مستخدم LDAP في المجال لديه حق قراءة الوصول إلى المجال؛ يلزم وجود مستخدم ربط لتكوين LDAP. يستخدم UCS Central اسم المستخدم وكلمة مرور مستخدم الربط من أجل توصيل Active Directory (AD) واستعلامه لمصادقة المستخدم وهكذا دواليك. يستخدم هذا المثال حساب Administrator كمستخدم ربط.

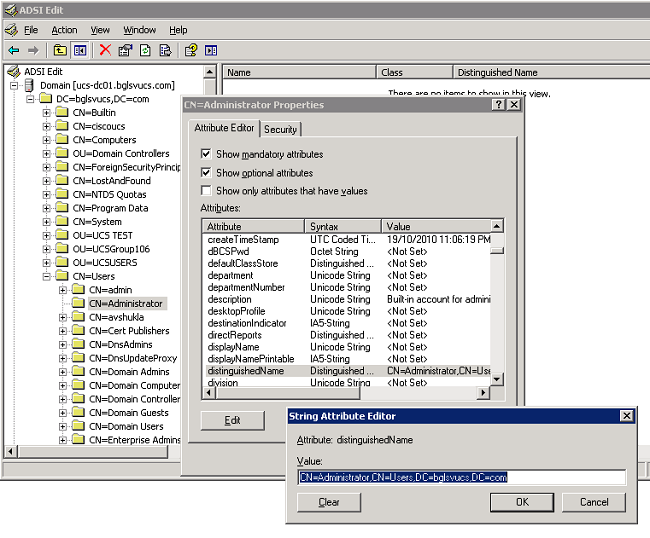

يصف هذا الإجراء كيف يمكن لمسؤول LDAP إستخدام محرر واجهات خدمة Active Directory (ADSI) للعثور على DN.

-

افتح محرر ADSI.

-

البحث عن مستخدم الربط. المستخدم في نفس المسار الموجود في الإعلان.

-

انقر بزر الماوس الأيمن فوق المستخدم، واختر خصائص.

-

في شاشة الخصائص، قم بالنقر المزدوج على اسم مميز.

-

انسخ DN من حقل القيمة.

-

انقر فوق إلغاء الأمر لإغلاق جميع الإطارات.

للحصول على كلمة مرور مستخدم الربط، اتصل بمسؤول AD.

تفاصيل شبكة DN الأساسية

DN الأساسي هو DN للوحدة التنظيمية (OU) أو الحاوية التي يبدأ فيها البحث عن تفاصيل المستخدم والمستخدم. يمكنك إستخدام قيمة dn الخاصة ب OU الذي تم إنشاؤه في الإعلان ل UCS أو UCS Central. ومع ذلك، قد تجد أنه من الأبسط إستخدام DN لجذر المجال نفسه.

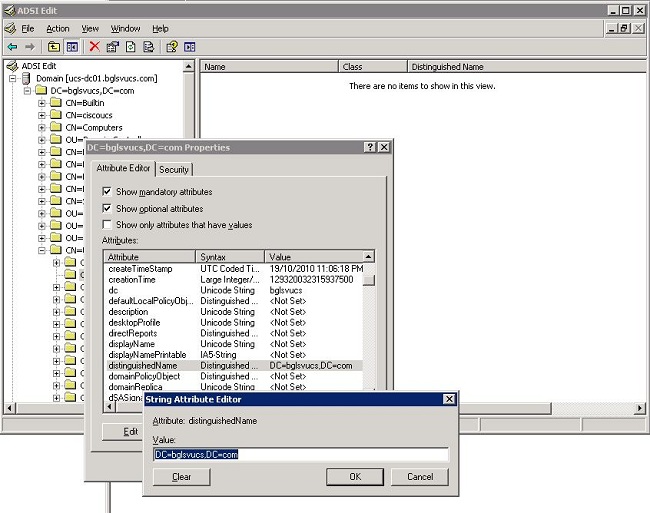

يصف هذا الإجراء كيف يمكن لمسؤول LDAP إستخدام محرر ADSI للعثور على DN الأساسي.

-

افتح محرر ADSI.

-

العثور على وحدة التحكم أو الحاوية التي سيتم إستخدامها كشبكة DN الأساسية.

-

انقر بزر الماوس الأيمن فوق وحدة التحكم أو الحاوية، واختر خصائص.

-

في شاشة الخصائص، قم بالنقر المزدوج على اسم مميز.

-

انسخ DN من حقل القيمة، ولاحظ أي تفاصيل أخرى تحتاجها.

-

انقر فوق إلغاء الأمر لإغلاق جميع الإطارات.

تفاصيل الموفر

يلعب الموفر دورا أساسيا في مصادقة LDAP والتفويض في UCS Central. الموفر هو أحد خوادم AD التي يقوم UCS Central بالاستعلام من أجل البحث عن المستخدم ومصادقته ومن أجل الحصول على تفاصيل المستخدم مثل معلومات الدور. تأكد من تجميع اسم المضيف أو عنوان IP الخاص بالمزود وخادم AD.

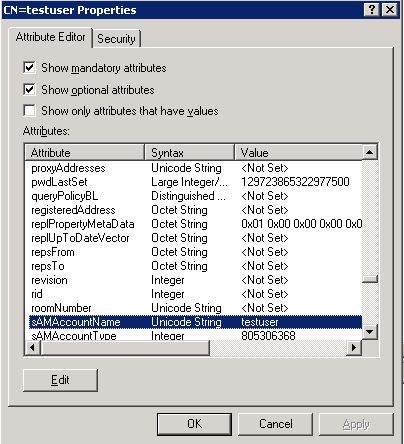

خاصية عامل التصفية

يتم إستخدام حقل عامل التصفية أو الخاصية للبحث في قاعدة بيانات AD. يتم تمرير معرف المستخدم الذي تم إدخاله عند تسجيل الدخول مرة أخرى إلى AD ويتم مقارنته مقابل عامل التصفية.

يمكنك إستخدام sAMAccountName=$userId كقيمة عامل تصفية. sAMAccountName هي سمة في AD ولها نفس قيمة معرف مستخدم AD، والتي يتم إستخدامها لتسجيل الدخول إلى واجهة المستخدم الرسومية المركزية ل UCS.

إضافة سمات وتكوينها

يلخص هذا قسم المعلومة أنت تحتاج in order to أضفت ال ciscoAVPair سمة (إن يتطلب) ويحدث ال ciscoAVPair سمة أو آخر، يعرف سمة قبل أن أنت تبدأ LDAP تشكيل.

يحدد حقل السمة سمة AD (أسفل خاصية المستخدم)، والتي ترجع الدور الذي سيتم تعيينه للمستخدم. في الإصدار 1.0a من البرنامج المركزي من UCS، يمكن إزالة السمة المخصصة CiscoAVPair أو أي سمة أخرى غير مستخدمة في AD من أجل تمرير هذا الدور.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

إضافة سمة CiscoAVPair

لإضافة سمة جديدة إلى المجال، قم بتوسيع مخطط المجال، وأضف السمة إلى الفئة (التي هي، في هذا المثال، مستخدم).

يوضح هذا الإجراء كيفية توسيع المخطط على خادم Windows AD وإضافة سمة CiscoAVPair.

-

قم بتسجيل الدخول إلى خادم AD.

-

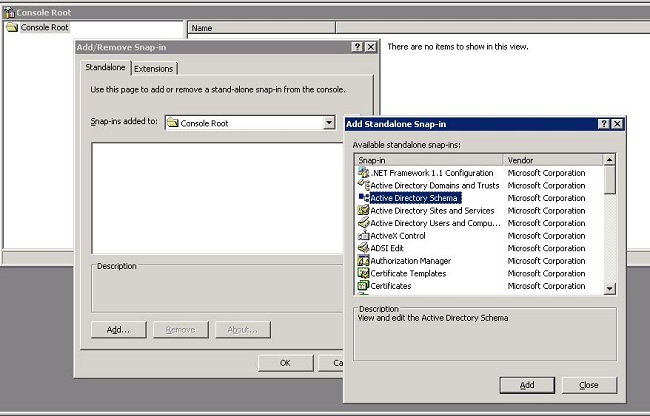

انقر فوق بدء>تشغيل، واكتب mmc، واضغط على إدخال لفتح وحدة تحكم إدارة Microsoft (MMC) فارغة.

-

في MMC، انقر ملف > إضافة/إزالة إضافة > إضافة.

-

في شاشة إضافة الأداة الإضافية المستقلة، حدد مخطط Active Directory، وانقر إضافة.

-

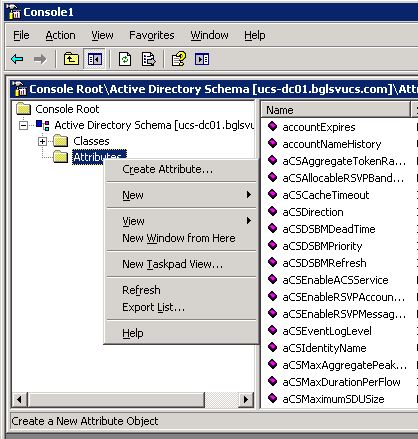

في MMC، قم بتوسيع مخطط Active Directory، وانقر بزر الماوس الأيمن فوق السمات، واختر إنشاء سمة.

سوف يظهر مربع الحوار إنشاء سمة جديدة

-

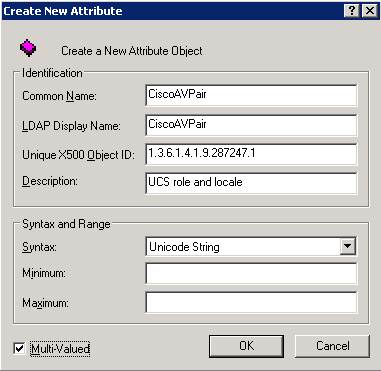

قم بإنشاء سمة باسم CiscoAVPair في خدمة المصادقة عن بعد.

-

في حقلي اسم العرض العام و LDAP، أدخل CiscoAVPair.

-

في حقل معرف الكائن 500 الفريد، أدخل 1.3.6.1.4.1.9.287247.1.

-

في حقل الوصف، أدخل دور UCS والإعدادات المحلية.

-

في حقل الصياغة، حدد سلسلة Unicode من القائمة المنسدلة.

-

طقطقة ok in order to أنقذت السمة وأغلق الشاشة.

بمجرد إضافة السمة إلى المخطط، يجب تعيينها أو تضمينها في فئة المستخدم. يتيح لك ذلك تحرير خاصية المستخدم وتعيين القيمة التي سيتم تمريرها الدور.

-

-

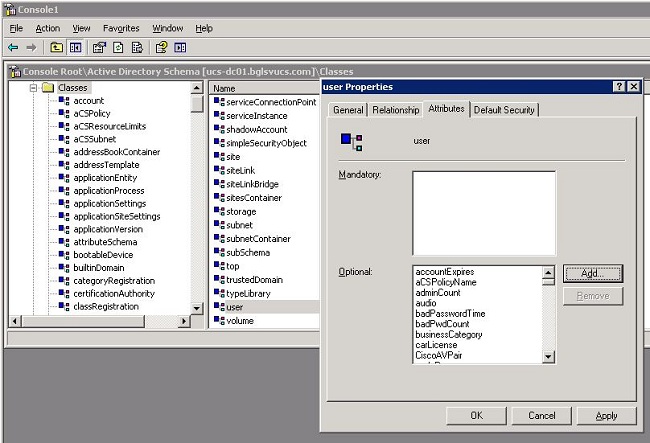

في نفس MMC المستخدم لتوسيع مخطط AD، قم بتوسيع الفئات، وانقر بزر الماوس الأيمن فوق المستخدم، واختر خصائص.

-

في شاشة خصائص المستخدم، انقر صفحة الخصائص، وانقر إضافة.

-

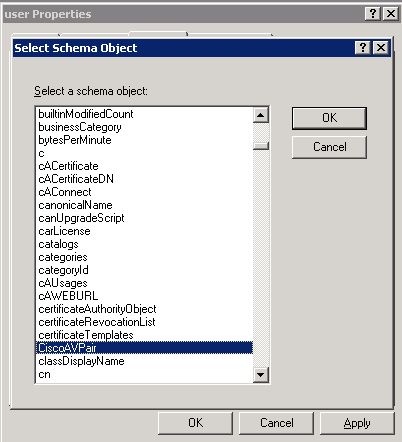

في شاشة تحديد كائن مخطط، انقر فوق CiscoAVPair، ثم انقر فوق موافق.

-

في شاشة خصائص المستخدم، انقر تطبيق.

-

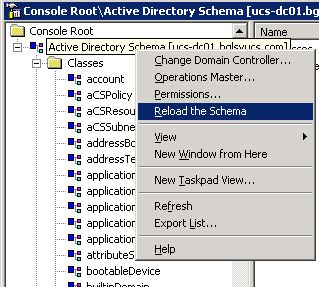

انقر بزر الماوس الأيمن فوق مخطط Active Directory، واختر إعادة تحميل المخطط لتضمين التغييرات الجديدة.

-

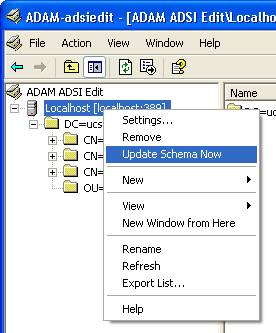

إذا لزم الأمر، أستخدم محرر ADSI لتحديث المخطط. انقر بزر الماوس الأيمن فوق Localhost، واختر تحديث المخطط الآن.

تحديث سمة CiscoAVPair

يوضح هذا الإجراء كيفية تحديث سمة CiscoAVPair. الإعراب هو shell:roles="<role>".

-

في شاشة تحرير ADSI، حدد مكان المستخدم الذي يحتاج إلى الوصول إلى UCS Central.

-

انقر بزر الماوس الأيمن فوق المستخدم، واختر خصائص.

-

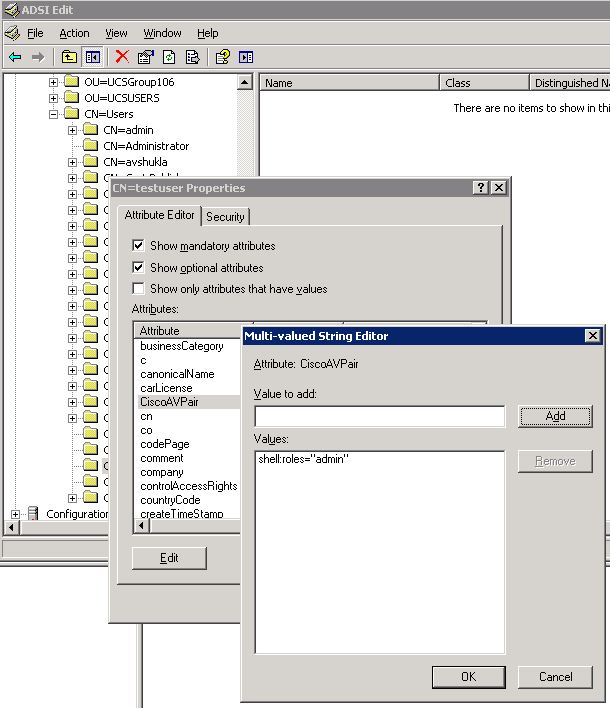

في شاشة الخصائص، انقر صفحة محرر السمات، وانقر CiscoAVPair، وانقر تحرير.

-

في شاشة محرر سلسلة قيم متعددة، أدخل القيمة shell:roles="admin" في حقل القيم وانقر موافق.

-

انقر فوق موافق لحفظ التغييرات وإغلاق مربع الحوار "خصائص".

تحديث السمة المحددة مسبقا

يوضح هذا الإجراء كيفية تحديث سمة محددة مسبقا، حيث يكون الدور أحد أدوار المستخدم المحددة مسبقا في UCS Central. يستخدم هذا المثال شركة السمة لتمرير الدور. الإعراب هو shell:roles="<role>".

-

في شاشة تحرير ADSI، حدد مكان المستخدم الذي يحتاج إلى الوصول إلى UCS Central.

-

انقر بزر الماوس الأيمن فوق المستخدم، واختر خصائص.

-

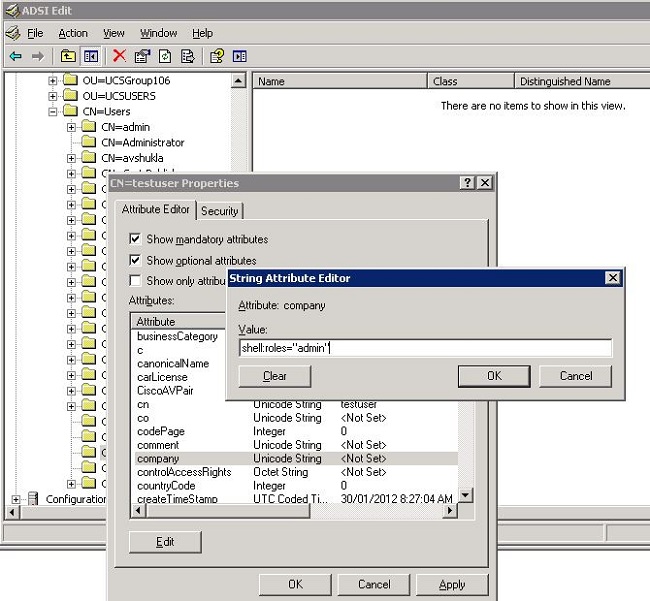

في شاشة الخصائص، انقر صفحة محرر السمات، وانقر الشركة، وانقر تحرير.

-

في شاشة محرر سمة السلسلة، أدخل القيمة shell:roles="admin" في حقل القيمة، وانقر موافق.

-

انقر فوق موافق لحفظ التغييرات وإغلاق مربع الحوار "خصائص".

تكوين مصادقة LDAP على UCS Central

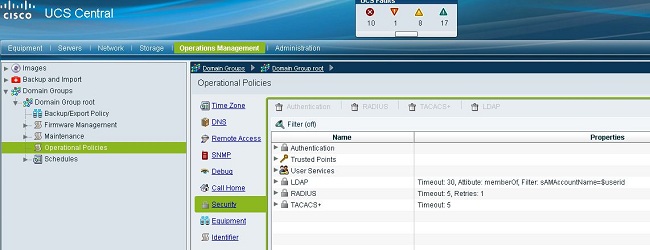

تم إكمال تكوين LDAP في UCS Central ضمن إدارة العمليات.

-

سجل الدخول إلى UCS Central تحت حساب محلي.

-

انقر فوق إدارة العمليات، وقم بتوسيع مجموعات المجالات، وانقر فوق سياسات التشغيل > الأمان.

-

لتكوين مصادقة LDAP، اتبع الخطوات التالية:

-

قم بتكوين مجموعة موفري LDAP (غير متوفرة في الإصدار 1.0a).

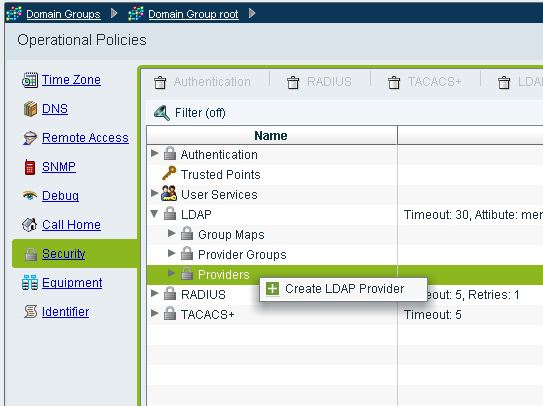

تكوين موفر LDAP

-

انقر فوق LDAP، وانقر بزر الماوس الأيمن فوق الموفرين، واختر إنشاء موفر LDAP.

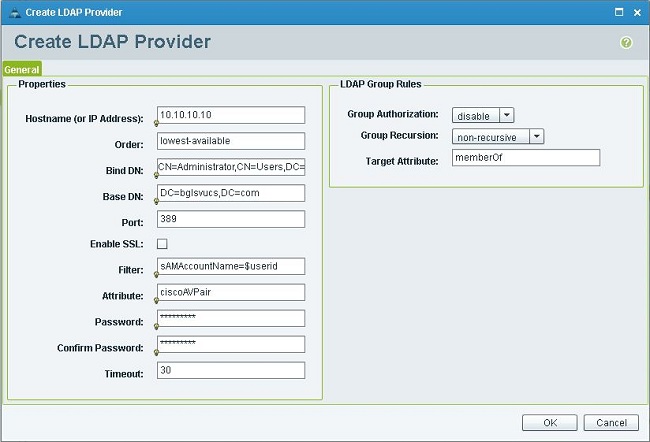

-

في شاشة إنشاء موفر LDAP، أضف هذه التفاصيل، التي تم تجميعها مسبقا.

-

اسم المضيف أو IP الخاص بالمزود

-

ربط DN

-

DN الأساسي

-

تصفية

-

السمة (إما CiscoAVPair أو سمة محددة مسبقا مثل الشركة

-

كلمة المرور (كلمة مرور المستخدم المستخدم في DN الربط)

-

-

طقطقة ok in order to أنقذت التشكيل وأغلق الشاشة.

ملاحظة: لا توجد قيمة أخرى بحاجة إلى التعديل على هذه الشاشة. قواعد مجموعة LDAP غير مدعومة للمصادقة المركزية ل UCS في هذا الإصدار.

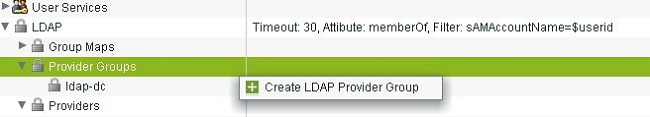

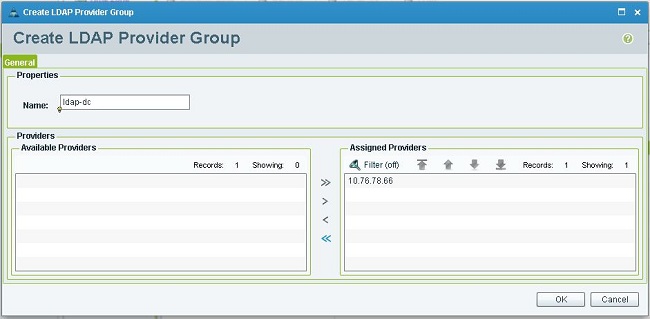

تكوين مجموعة موفري LDAP

ملاحظة: في الإصدار 1.0a، مجموعات الموردين غير مدعومة. يوضح هذا الإجراء كيفية تكوين مجموعة موفر وهمية لاستخدامها في التكوين لاحقا.

-

انقر فوق LDAP، وانقر بزر الماوس الأيمن فوق مجموعة الموفر، واختر إنشاء مجموعة موفري LDAP.

-

في شاشة إنشاء مجموعة موفر LDAP، أدخل اسم المجموعة في حقل الاسم.

-

من قائمة الموفرين المتاحين على اليسار، حدد الموفر، وانقر فوق الرمز الأكبر من الرمز ( >) لنقل ذلك الموفر إلى الموفرين المعينين على اليمين.

-

انقر فوق موافق لحفظ التغييرات وإغلاق الشاشة.

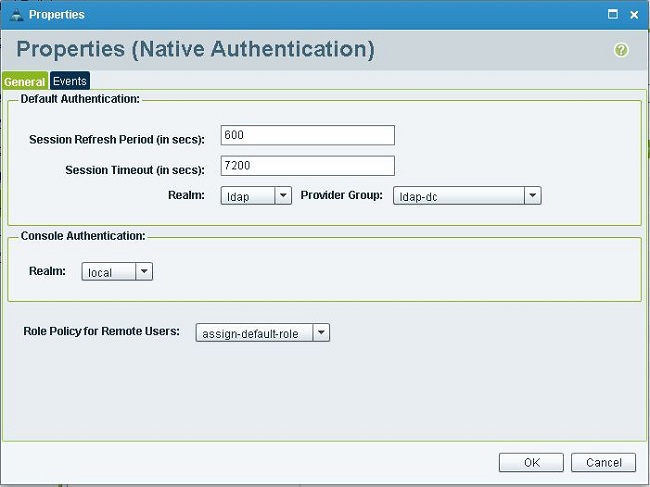

تغيير قاعدة المصادقة الأصلية

لا يدعم الإصدار 1.0a مجالات مصادقة متعددة كما هو الحال في مدير UCS. للعمل على هذا الأمر، يلزمك تعديل قاعدة المصادقة الأصلية.

للمصادقة الأصلية خيار تعديل المصادقة للتسجيلات الافتراضية أو تسجيلات الدخول إلى وحدة التحكم. بما أن المجالات المتعددة غير مدعومة، يمكنك إستخدام إما الحساب المحلي أو حساب LDAP، ولكن ليس كلاهما. قم بتغيير قيمة Realm لاستخدام إما محلي أو LDAP كمصدر للمصادقة.

-

انقر على المصادقة، وانقر بزر الماوس الأيمن فوق المصادقة الأصلية، واختر الخصائص.

-

حدد ما إذا كنت تريد المصادقة الافتراضية أو مصادقة وحدة التحكم أو كليهما. أستخدم المصادقة الافتراضية لواجهة المستخدم الرسومية وواجهة سطر الأوامر (CLI). أستخدم مصادقة وحدة التحكم لطريقة عرض الجهاز الظاهري (VM) المستند إلى kernel (KVM).

-

أختر ldap من القائمة المنسدلة المجال. تحدد قيمة النطاق ما إذا كان المحلي أو LDAP هو مصدر المصادقة.

-

طقطقة ok in order to أغلقت الصفحة.

-

في صفحة السياسات، انقر فوق حفظ إذا كان ذلك مطلوبا لحفظ التغييرات.

ملاحظة: لا تقم بتسجيل الخروج من جلسة العمل الحالية أو تعديل مصادقة وحدة التحكم حتى تقوم بالتحقق من أن مصادقة LDAP تعمل بشكل صحيح. توفر مصادقة وحدة التحكم طريقة للعودة إلى التكوين السابق. ارجع إلى قسم التحقق من الصحة.

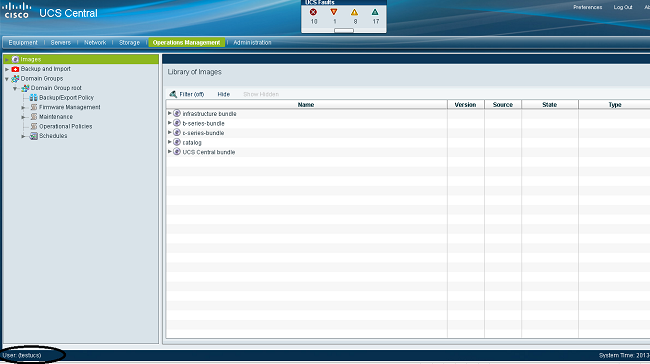

التحقق من الصحة

يوضح هذا الإجراء كيفية إختبار مصادقة LDAP.

-

افتح جلسة جديد في UCS Central، وأدخل اسم المستخدم وكلمة المرور. لا تحتاج إلى تضمين مجال أو حرف قبل اسم المستخدم. يستعمل هذا مثال testucs كالمستعمل من المجال.

-

تكون مصادقة LDAP ناجحة إذا رأيت لوحة المعلومات المركزية ل UCS. يتم عرض المستخدم في أسفل الصفحة.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

13-Mar-2013 |

الإصدار الأولي |

التعليقات

التعليقات