تكوين المصادقة والتفويض الخارجيين عبر LDAPs للوصول الآمن إلى مدير تحليلات الشبكة

خيارات التنزيل

-

ePub (2.2 MB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند التكوين الأساسي لمدير تحليلات الشبكة الآمنة (المعروف سابقا باسم مركز إدارة Stealthwatch) الإصدار 7.1 أو إصدار أحدث لاستخدام المصادقة الخارجية، ومع الإصدار 7.2.1 أو إصدار أحدث، لاستخدام التخويل الخارجي مع نقاط الوصول من الإصدار (LDAP).

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- تحليلات الشبكة الآمنة من Cisco (المعروفة سابقا باسم Stealthwatch)

- عملية LDAP العامة و SSL

- إدارة عامة ل Microsoft Active Directory

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى المكونات التالية:

- Cisco Secure Network Analytics Manager (المعروف سابقا باسم SMC)، الإصدار 7.3.2

- تم تكوين Windows Server 2016 كوحدة تحكم بالمجال ل Active Directory

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

الخطوة A. سجل الدخول إلى وحدة تحكم مجال AD وصدر شهادة SSL المستخدمة ل LDAP.

- بالنسبة لنظام التشغيل Windows Server 2012 أو إصدار أحدث، حدد تشغيل من القائمة "ابدأ"، ثم أدخل certlm.msc وتابع مع الخطوة 8.

- بالنسبة لإصدارات Windows Server الأقدم، حدد تشغيل من القائمة "ابدأ"، ثم أدخل MMC.

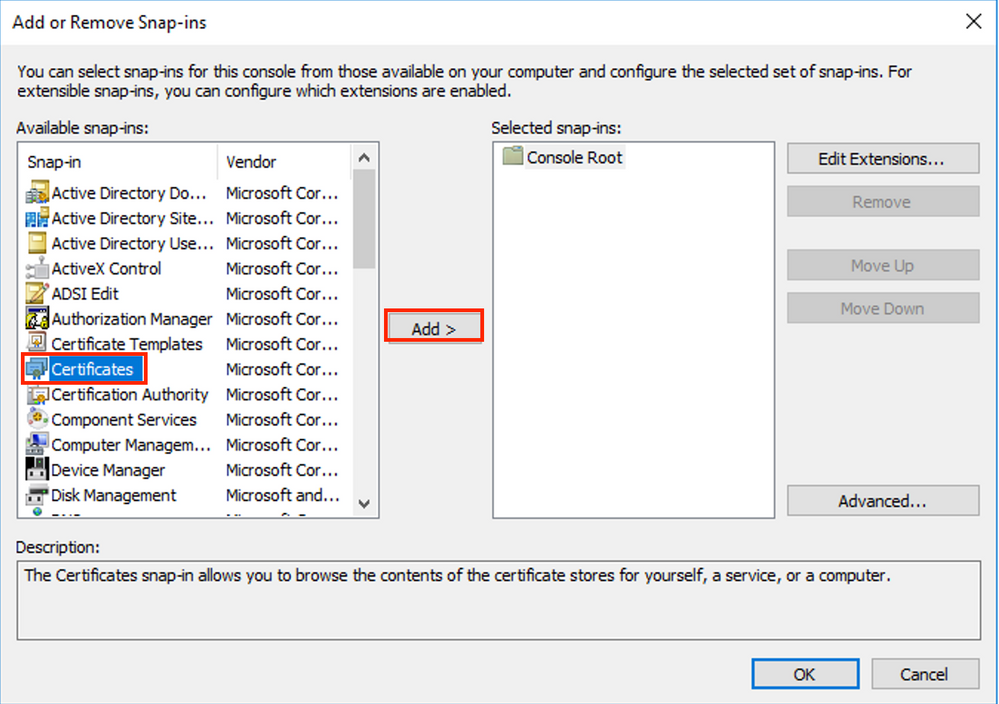

- من قائمة ملف، حدد إضافة/إزالة انجذاب.

- من قائمة الأدوات الإضافية المتاحة، حدد شهادات، ثم انقر إضافة.

5. في نافذة الأداة الإضافية للشهادات، حدد حساب الكمبيوتر، ثم حدد التالي.

6. أترك الكمبيوتر المحلي محددا، ثم حدد إنهاء.

7. في نافذة إضافة أو إزالة أداة إضافية، حدد موافق.

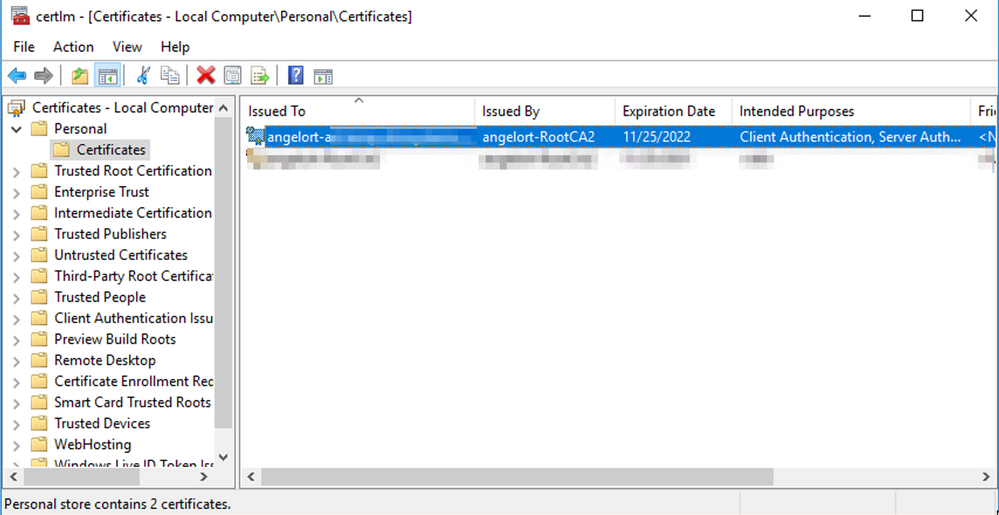

8. انتقل إلى الشهادات (الكمبيوتر المحلي) > شخصي > الشهادات

9. حدد شهادة SSL المستخدمة لمصادقة LDAP على وحدة التحكم بالمجال وانقر بزر الماوس الأيمن فوق فتح.

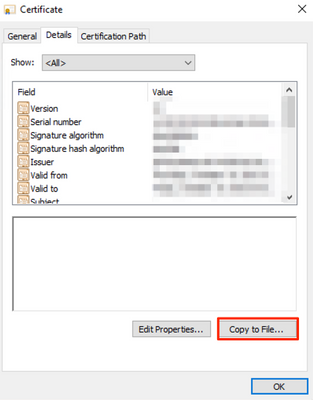

10. انتقل إلى علامة التبويب تفاصيل > انقر فوق نسخ إلى ملف > التالي

11. تأكد من تحديد لا، لا تقم بتصدير المفتاح الخاص وانقر فوق التالي

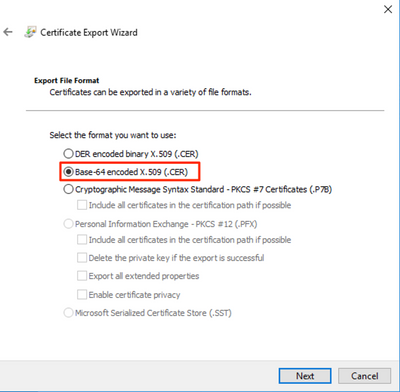

12. حدد تنسيق X.509 المرمز ل Base-64 وانقر بعد ذلك.

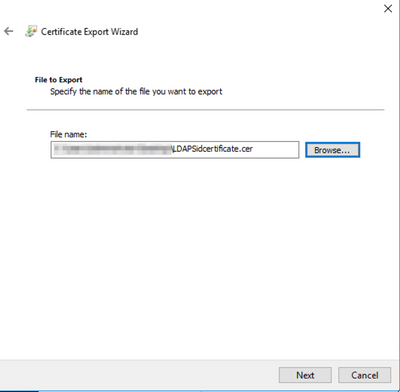

13. حدد موقعا لتخزين الشهادة، وقم بتسمية الملف وانقر فوق التالي.

14. انقر فوق إنهاء"، يجب الحصول على "نجح التصدير". رسالة.

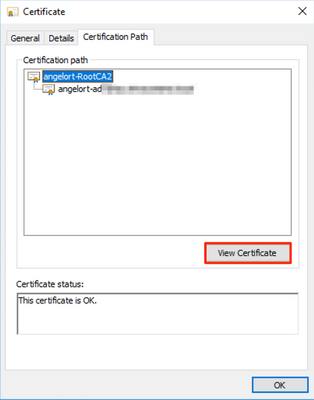

15. عد إلى الشهادة المستخدمة في LDAPs، ثم حدد علامة التبويب مسار الاعتماد.

16. حدد مصدر المرجع المصدق الجذر أعلى مسار الشهادة وانقر فوق عرض الشهادة.

17- كرر الخطوات 10-14 لتصدير شهادة المرجع المصدق الجذر التي وقعت على الشهادة المستخدمة في مصادقة LDAPs.

ملاحظة: يمكن أن يكون لعملية النشر الخاصة بك تسلسل هرمي CA متعدد الطبقات، وفي هذه الحالة تحتاج إلى اتباع نفس الإجراء لتصدير جميع الشهادات الوسيطة في سلسلة الضمان.

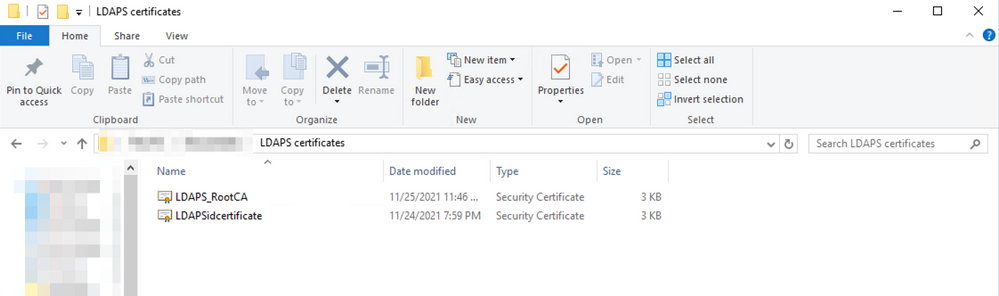

18. قبل المتابعة، تأكد من وجود ملف شهادة واحد لخادم LDAP ولكل جهة إصدار في مسار الاعتماد: الشهادة الجذر والشهادات الوسيطة (إن أمكن).

الخطوة ب. سجل الدخول إلى مدير SNA لإضافة شهادة خادم LDAP وسلسلة الجذر.

- انتقل إلى الإدارة المركزية > المخزون.

- حدد موقع جهاز إدارة SNA وانقر فوق إجراءات > تحرير تكوين الجهاز.

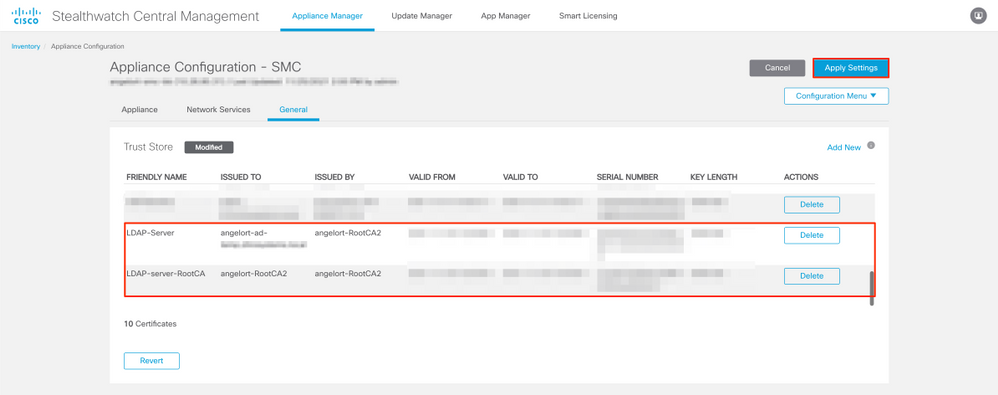

- في نافذة "تكوين الجهاز"، انتقل إلى قائمة "التكوين" > مخزن الثقة > إضافة جديد.

- اكتب الاسم المألوف، انقر فوق إختيار ملف وحدد ترخيص خادم LDAP، ثم انقر فوق إضافة شهادة.

- كرر الخطوة السابقة لإضافة شهادة المرجع المصدق الجذر والشهادات الوسيطة (إن أمكن).

- تحقق من أن الشهادات التي تم تحميلها هي الشهادات الصحيحة وانقر فوق تطبيق الإعدادات.

7. انتظر حتى يتم تطبيق التغييرات وحتى يتم رفع حالة "المدير".

الخطوة C. أضف تكوين الخدمة الخارجية ل LDAP.

SNA الإصدار 7.2 أو إصدار أحدث

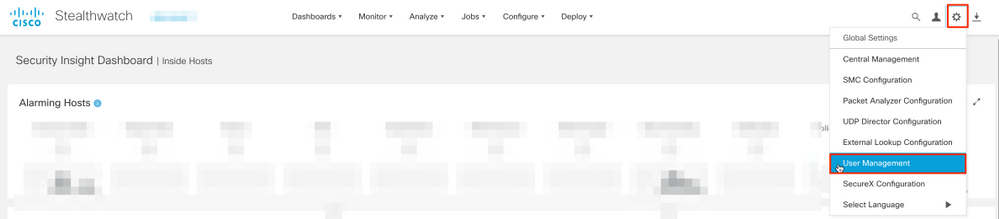

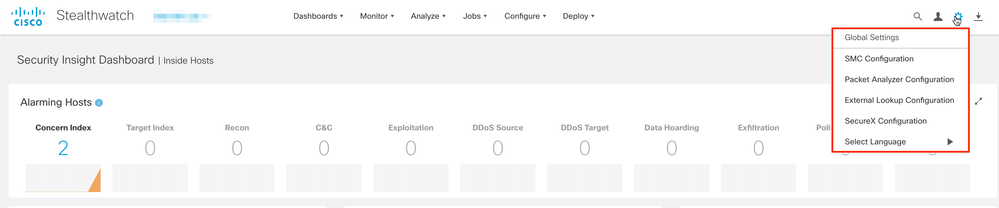

1. افتح لوحة المعلومات الرئيسية للمدير وانتقل إلى الإعدادات العامة > إدارة المستخدم.

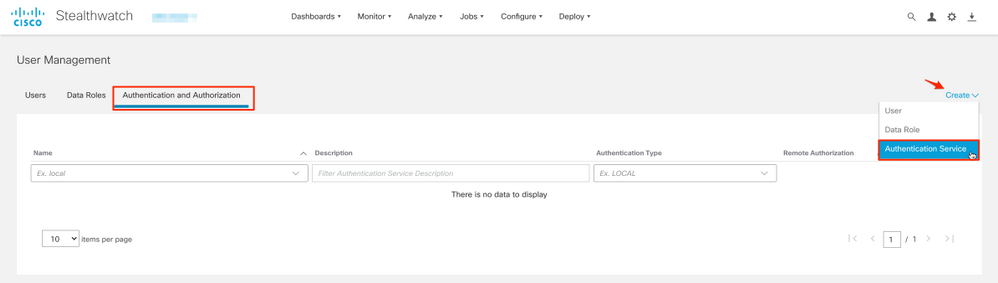

2. في نافذة إدارة المستخدم، حدد علامة التبويب المصادقة والتفويض.

3. انقر فوق إنشاء > خدمة المصادقة.

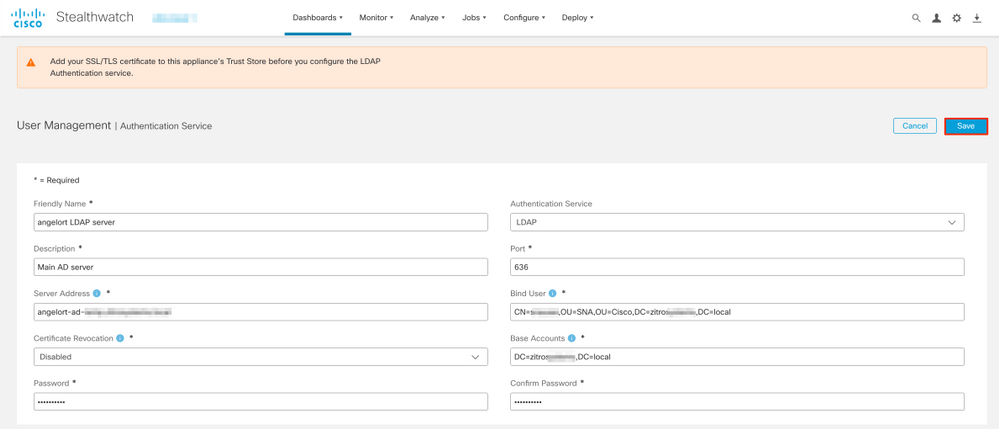

4. من القائمة المنسدلة خدمة المصادقة حدد LDAP.

5. أكمل الحقول المطلوبة.

| الحقل |

ملاحظات |

| اسم مألوف |

أدخل اسما ل LDAPserver. |

| الوصف |

أدخل وصفا لخادم LDAP. |

| عنوان الخادم |

أدخل اسم المجال المؤهل بالكامل كما هو محدد في حقل "الاسم البديل للموضوع (SAN)" في شهادة خادم LDAP.

|

| المنفذ |

أدخل المنفذ المخصص لاتصال LDAP الآمن (LDAP عبر TLS). منفذ TCP المعروف جيدا لنقاط الوصول من المستوى الأقل (LDAP) هو 636. |

| ربط المستخدم |

أدخل معرف المستخدم المستخدم للاتصال بخادم LDAP. على سبيل المثال: cn=admin،ou=Corporate Users،dc=example،dc=com ملاحظة: إذا كنت قد قمت بإضافة المستخدمين إلى حاوية AD مضمنة (على سبيل المثال، "المستخدمون")، فيجب أن يكون ل DN الخاص ب Bind User الاسم القانوني (CN) المعين إلى المجلد المضمن (على سبيل المثال، CN=username، CN=Users، DC=domain، DC=com). ومع ذلك، إذا قمت بإضافة المستخدمين إلى حاوية جديدة، فيجب تعيين الوحدة التنظيمية (OU) ل Bind DN على اسم الحاوية الجديد (على سبيل المثال، CN=username، OU=Corporate Users، DC=domain، DC=com). ملاحظة: إحدى الطرق المفيدة للعثور على DN الربط لمستخدم الربط هي الاستعلام عن خدمة Active Directory على خادم Windows الذي لديه اتصال بخادم Active Directory. للحصول على هذه المعلومات، يمكنك فتح موجه أوامر Windows وكتابة الأمر dsquery user dc=<distinguished>،dc=<name> -name <user>. على سبيل المثال: dsquery user dc=example،dc=com -name user1. تبدو النتيجة مثل "cn=user1، ou=Corporate Users، dc=example، dc=com" |

| كلمة المرور |

أدخل كلمة مرور ربط المستخدم المستخدمة للاتصال بخادم LDAP. |

| الحسابات الأساسية |

أدخل الاسم المميز (DN). يتم تطبيق DN على فرع الدليل الذي يجب أن تبدأ فيه عمليات البحث عن المستخدمين. غالبا ما يكون أعلى شجرة الدليل (مجالك)، ولكن يمكنك أيضا تحديد شجرة فرعية داخل الدليل. يجب الوصول إلى مستخدم الربط والمستخدمين المراد مصادقتهم من الحسابات الأساسية. على سبيل المثال: DC=Example،DC=com |

6. انقر فوق حفظ.

7. إذا كانت الإعدادات التي تم إدخالها والشهادات التي تمت إضافتها إلى المخزن الموثوق بها صحيحة، فيجب الحصول على شعار "لقد قمت بحفظ التغييرات التي أجريتها بنجاح".

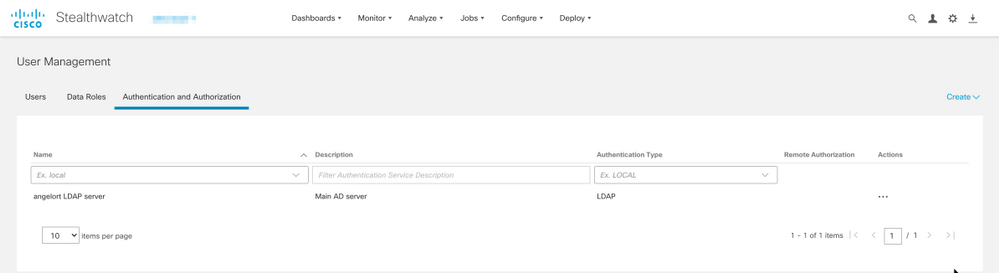

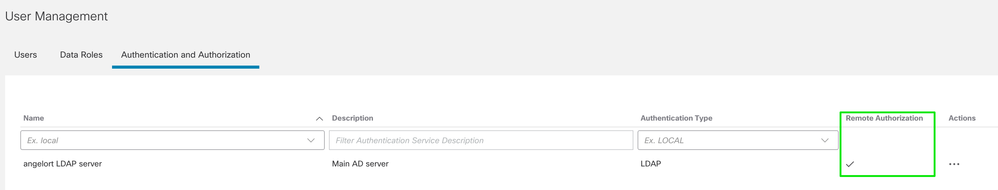

8. يجب عرض الخادم الذي تم تكوينه تحت إدارة المستخدم > المصادقة والتفويض.

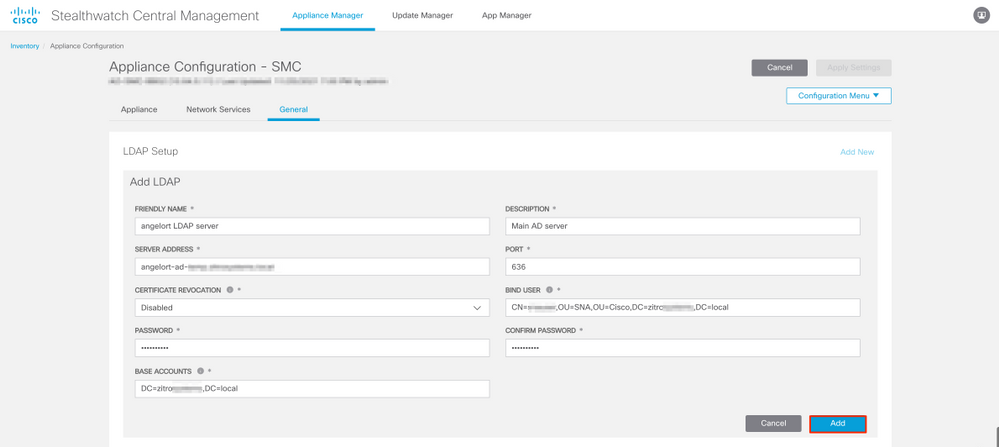

SNA الإصدار 7.1

- انتقل إلى الإدارة المركزية > المخزون.

- حدد موقع جهاز SMC وانقر فوق إجراءات > تحرير تكوين الجهاز.

- في نافذة "تكوين الجهاز"، انتقل إلى قائمة "التكوين" > إعداد LDAP > إضافة جديد.

- أكمل الحقول المطلوبة كما هو موضح في الإصدار 7.2 من SNA أو الخطوة اللاحقة 5.

5. انقر فوق إضافة.

6. انقر فوق تطبيق الإعدادات.

7. بمجرد أن تكون الإعدادات التي تم إدخالها والشهادات التي تمت إضافتها إلى المخزن الموثوق بها صحيحة، يتم تطبيق التغييرات على Manager ويجب أن تكون حالة الجهاز قيد التشغيل.

الخطوة D. تكوين إعدادات التخويل.

يدعم SNA كلا من التخويل المحلي والتخويل عن بعد عبر LDAP. باستخدام هذا التكوين، يتم تعيين مجموعات LDAP من خادم AD لأدوار SNA المضمنة أو المخصصة.

أساليب المصادقة والتفويض المدعومة ل SNA عبر LDAP هي:

- المصادقة عن بعد والتفويض المحلي

- المصادقة عن بعد والتفويض عن بعد (يتم دعمه فقط للإصدار 7.2.1 من SNA أو الأحدث)

التفويض المحلي

في هذه الحالة، يجب تعريف المستخدمين وأدوارهم محليا. لتحقيق ذلك، قم بالمتابعة على النحو التالي.

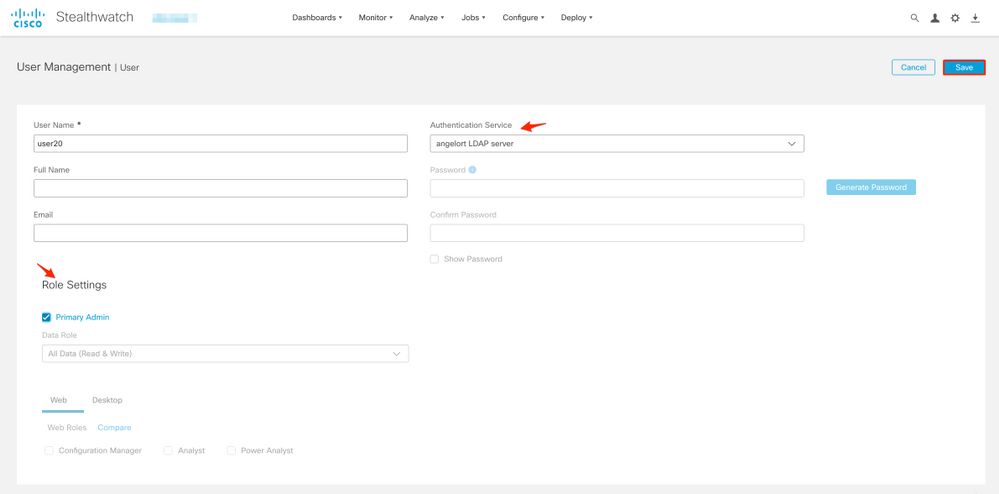

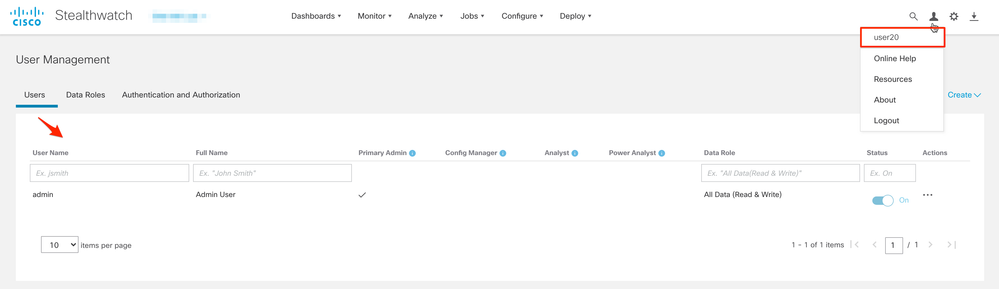

1. انتقل إلى إدارة المستخدم مرة أخرى، انقر فوق علامة التبويب المستخدمون > إنشاء > المستخدم.

2. حدد اسم المستخدم للمصادقة مع خادم LDAP وحدد الخادم الذي تم تكوينه من القائمة المنسدلة خدمة المصادقة.

3. قم بتعريف الأذونات التي يجب أن يمتلكها المستخدم على المدير بمجرد مصادقتها بواسطة خادم LDAP وانقر فوق حفظ.

التخويل عن بعد عبر LDAP

تم دعم المصادقة والتفويض عن بعد عبر LDAP أولا في الإصدار 7.2.1 من تحليلات الشبكة الآمنة.

ملاحظة: لا يدعم الإصدار 7.1 التخويل عن بعد باستخدام LDAP.

ومن المهم الإشارة إلى أنه إذا تم تعريف المستخدم وتمكينه محليا (في المدير)، فإنه تتم مصادقة المستخدم عن بعد، ولكن يتم تخويله محليا. عملية تحديد المستخدم هي كما يلي:

- بمجرد إدخال بيانات الاعتماد في صفحة الترحيب بالمدير، يبحث المدير عن مستخدم محلي بالاسم المحدد.

- في حالة العثور على مستخدم محلي وتمكينه، تتم مصادقته عن بعد (في حالة تكوين المصادقة عن بعد عبر بروتوكول LDAP بتفويض محلي مسبقا) ولكن تخويله باستخدام الإعدادات المحلية.

- في حالة تكوين التفويض عن بعد وتمكينه، وعدم العثور على المستخدم محليا (لم يتم تكوينه أو تعطيله)، يتم إجراء كل من المصادقة والتفويض عن بعد.

ولهذا السبب، فإن خطوات تكوين المصادقة عن بعد بنجاح هي t..

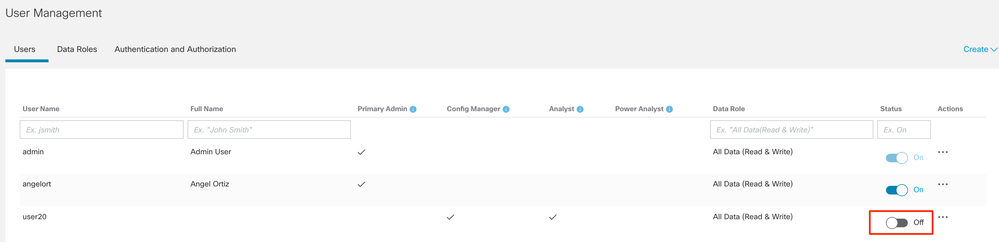

الخطوة D-1. قم بتعطيل أو حذف المستخدمين الذين يرغبون في إستخدام التخويل عن بعد ولكن تم تعريفهم محليا.

- افتح لوحة المعلومات الرئيسية للمدير وانتقل إلى الإعدادات العامة > إدارة المستخدم.

- قم بتعطيل المستخدمين (إذا كانوا موجودين) الذين تم قصدهم لاستخدام المصادقة والتفويض عن بعد عبر LDAP، ولكن تم تكوينهم محليا.

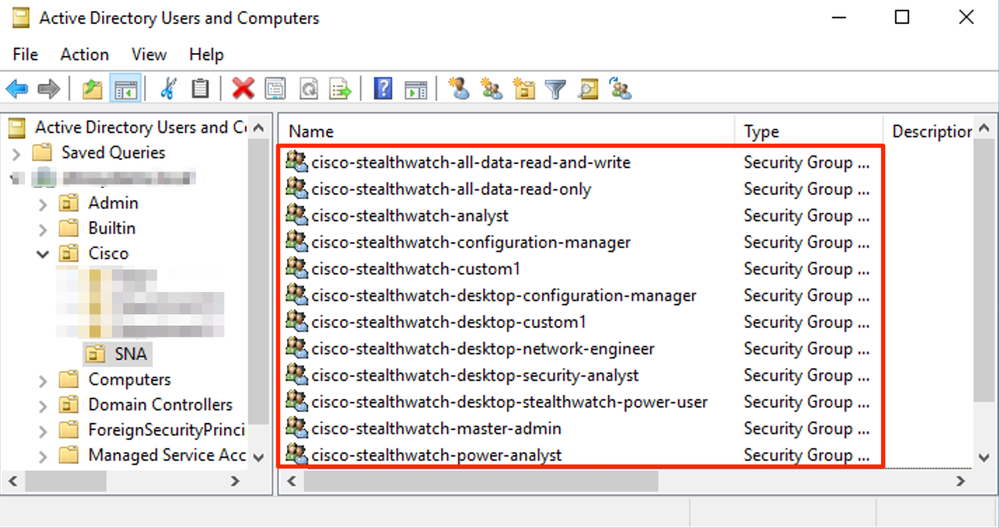

الخطوة D-2. قم بتعريف مجموعات Cisco-Stealthwatch في خادم Microsoft AD.

بالنسبة للمصادقة الخارجية والتفويض عبر مستخدمي LDAP، يتم تحديد كلمات المرور ومجموعات Cisco-Stealthwatch عن بعد في Microsoft Active Directory. مجموعات Cisco-Stealthwatch التي سيتم تعريفها في خادم AD مرتبطة بالأدوار المختلفة التي يحتوي عليها SNA، ويجب تعريفها على النحو التالي.

| دور SNA |

اسم (أسماء) المجموعة |

| المسؤول الأساسي |

|

| دور البيانات |

ملاحظة: تأكد من أن مجموعات أدوار البيانات المخصصة تبدأ ب "Cisco-Stealthwatch-". |

| الدور الوظيفي للويب |

|

| الدور الوظيفي للكمبيوتر المكتبي |

ملاحظة: تأكد من أن مجموعات الأدوار الوظيفية المخصصة لسطح المكتب تبدأ ب "Cisco-Stealthwatch-desktop-". |

ملاحظة: كما هو موضح مسبقا، يتم دعم المجموعات المخصصة ل "دور البيانات" و"الدور الوظيفي للكمبيوتر المكتبي" طالما كان اسم المجموعة ممهدا مسبقا بالسلسلة المناسبة. يجب تحديد هذه الأدوار والمجموعات المخصصة في كل من إدارة SNA وخادم Active Directory. على سبيل المثال، إذا قمت بتعريف دور مخصص "custom1" في إدارة SNA لدور عميل سطح مكتب، فيجب تعيينه إلى Cisco-Stealthwatch-Desktop-Custom1 في Active Directory.

الخطوة D-3. تحديد تعيينات مجموعة تخويل LDAP للمستخدمين.

بمجرد تحديد مجموعات Cisco-Stealthwatch في خادم AD، يمكننا تعيين المستخدمين الذين تم نيتهم الوصول إلى مدير SNA إلى المجموعات الضرورية. ويجب القيام بذلك على النحو التالي.

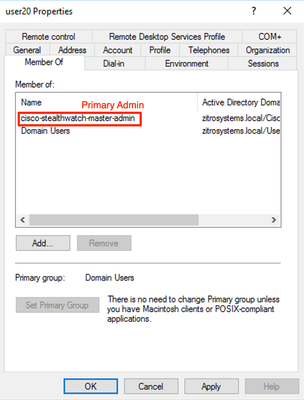

- يجب تعيين مستخدم المسؤول الأساسي إلى مجموعة Cisco-stealthwatch-master-admin ويجب ألا يكون عضوا في أي مجموعات Cisco-stealthwatch أخرى.

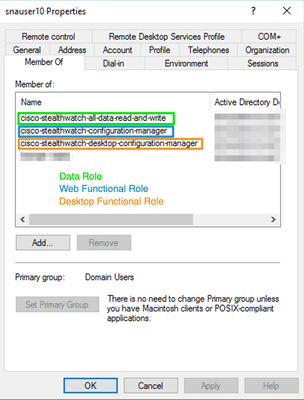

- يجب تعيين كل مستخدم، بخلاف مستخدمي Primary Admin، إلى مجموعة من كل دور مع الشروط التالية.

- دور البيانات: يجب تعيين المستخدم إلى مجموعة واحدة فقط.

- الدور الوظيفي للويب: يجب تعيين المستخدم إلى مجموعة واحدة على الأقل.

- الدور الوظيفي للكمبيوتر المكتبي: يجب تعيين المستخدم إلى مجموعة واحدة على الأقل.

الخطوة D-4. قم بتمكين التفويض عن بعد عبر LDAP على مدير SNA.

- افتح لوحة المعلومات الرئيسية للمدير وانتقل إلى الإعدادات العامة > إدارة المستخدم.

- في إطار إدارة المستخدم حدد علامة التبويب المصادقة والتخويل.

- حدد موقع خدمة مصادقة LDAP التي تم تكوينها في الخطوة C.

- انقر فوق إجراءات>تمكين التفويض عن بعد.

ملاحظة: يمكن إستخدام خدمة تخويل خارجية واحدة فقط في كل مرة. في حالة وجود خدمة تخويل أخرى قيد الاستخدام بالفعل، يتم تعطيلها تلقائيا وتمكين الخدمة الجديدة، ومع ذلك يتم تسجيل خروج جميع المستخدمين الذين تم تخويلهم باستخدام الخدمة الخارجية السابقة. يتم عرض رسالة تأكيد قبل تنفيذ أي إجراء.

التحقق من الصحة

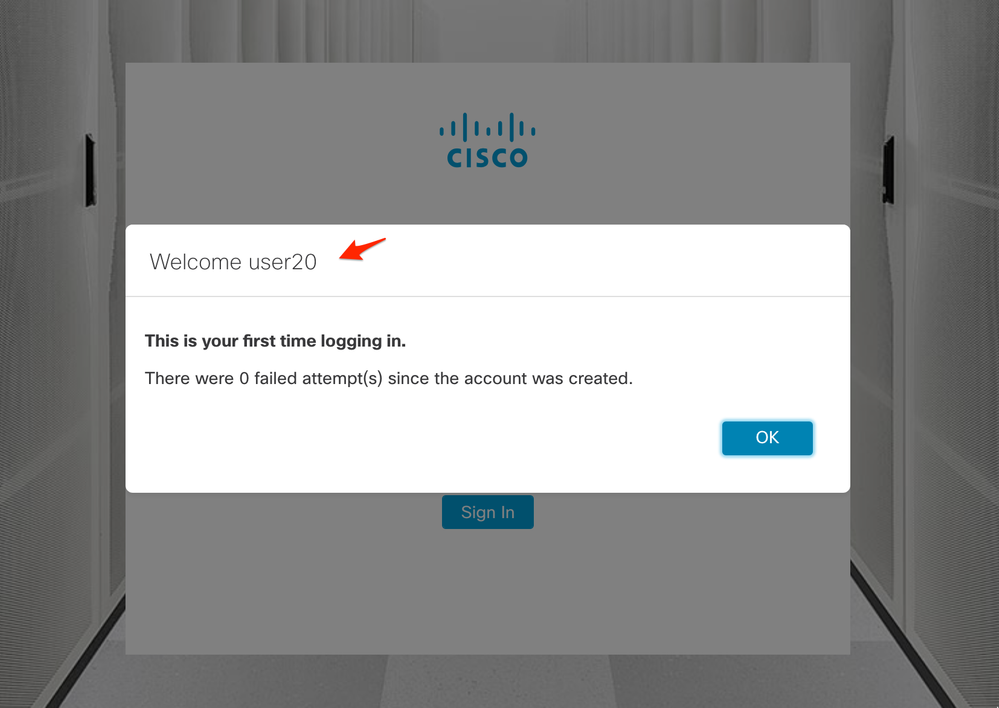

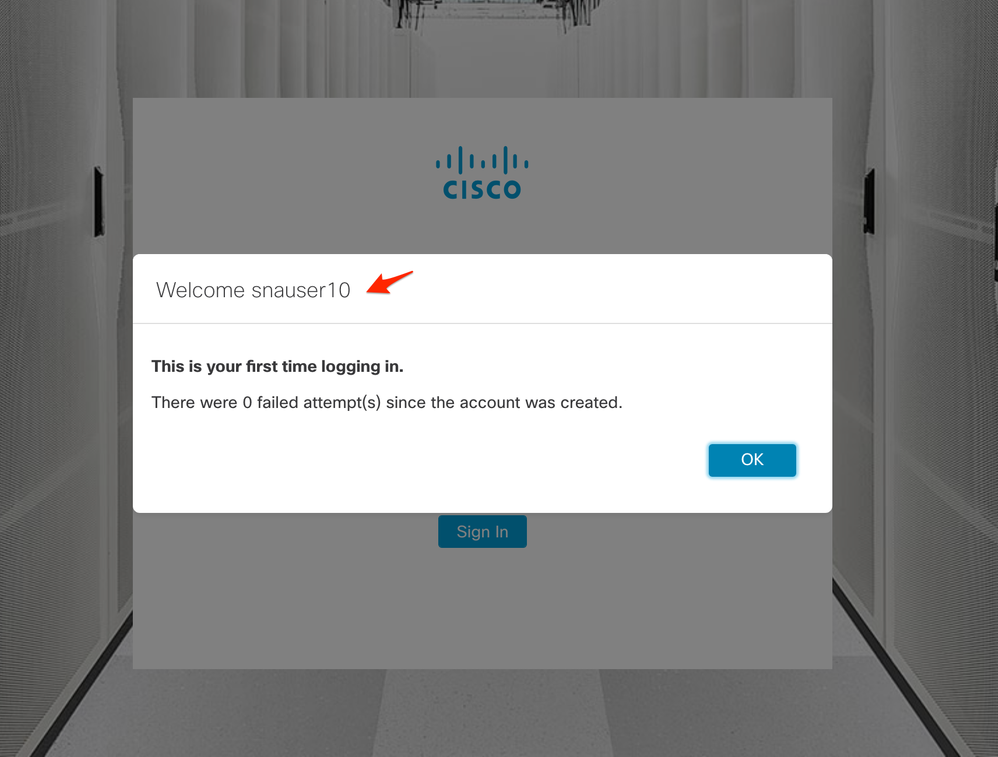

يمكن للمستخدمين تسجيل الدخول باستخدام بيانات الاعتماد المحددة على خادم AD.

أما خطوة التحقق الثانية فهي تتعلق بالتفويض. في هذا المثال، تم جعل المستخدم "user20" عضوا في مجموعة Cisco-stealthwatch-master-admin في خادم AD، ويمكننا تأكيد أن المستخدم لديه أذونات "المسؤول الأساسي". لم يتم تعريف المستخدم في المستخدمين المحليين، لذا يمكننا تأكيد أن سمات التخويل تم إرسالها بواسطة خادم AD.

ويتم إجراء نفس التحقق للمستخدم الآخر في هذا المثال "Snauser10". يمكننا تأكيد المصادقة الناجحة باستخدام بيانات الاعتماد التي تم تكوينها على خادم AD.

للتحقق من التفويض، نظرا لأن هذا المستخدم لا ينتمي إلى مجموعة "المسؤول الأساسي"، لا تتوفر بعض الميزات.

استكشاف الأخطاء وإصلاحها

إذا تعذر حفظ تكوين خدمة المصادقة بنجاح فتحقق مما يلي:

- لقد قمت بإضافة الشهادات المناسبة لخادم LDAP إلى مخزن الضمان الخاص بالمدير.

- عنوان الخادم الذي تم تكوينه هو كما هو محدد في حقل "الاسم البديل للموضوع (SAN)" بشهادة خادم LDAP.

-

إذا كان حقل شبكة التخزين (SAN) يحتوي على عنوان IPv4 فقط، فأدخل عنوان IPv4 في حقل عنوان الخادم.

-

إذا كان حقل SAN يحتوي على اسم DNS، فأدخل اسم DNS في حقل عنوان الخادم.

-

إذا كان حقل شبكة التخزين (SAN) يحتوي على قيم DNS و IPv4 معا، فاستخدم القيمة الأولى المدرجة.

-

- حقلي مستخدم الربط والحساب الأساسي اللذين تم تكوينهما صحيحان، كما هو محدد بواسطة وحدة التحكم بالمجال AD.

معلومات ذات صلة

للحصول على مساعدة إضافية، يرجى الاتصال بمركز المساعدة التقنية (TAC) من Cisco. يلزم عقد دعم صالح: جهات اتصال دعم Cisco في جميع أنحاء العالم.

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

02-Feb-2022 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Angel Ortizمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات