تكوين قابلية التشغيل البيني لجدار الحماية المستند إلى منطقة Cisco IOS باستخدام نشر WAAS

خيارات التنزيل

-

ePub (190.0 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند نموذج تكوين جديد لمجموعة ميزات جدار حماية Cisco IOS®. يقدم نموذج التكوين الجديد هذا سياسات سهلة الاستخدام لموجهات الواجهة المتعددة وزيادة دقة تطبيق سياسة جدار الحماية وسياسة رفض الكل الافتراضية التي تمنع حركة المرور بين مناطق أمان جدار الحماية حتى يتم تطبيق سياسة صريحة للسماح بحركة المرور المرغوب فيها.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن يتلقى أنت معرفة من cisco IOS® CLI.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الموجّهات من السلسلة 2900 من Cisco

- برنامج Cisco IOS®، الإصدار 15.2(4) M2

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك مباشرة، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يعمل جدار الحماية القائم على السياسة (المعروف أيضا باسم جدار حماية سياسة المنطقة أو ZFW أو ZBF) على تغيير تكوين جدار الحماية من الطراز القديم القائم على الواجهة (CBAC) إلى طراز يستند إلى منطقة أكثر مرونة وسهولة في الفهم. يتم تخصيص الواجهات للمناطق، ويتم تطبيق سياسة الفحص على حركة المرور التي تنتقل بين المناطق. وتوفر السياسات المشتركة بين المناطق قدرا كبيرا من المرونة والتحلي، بحيث يمكن تطبيق سياسات تفتيش مختلفة على مجموعات مضيفة متعددة متصلة بنفس واجهة الموجه. يتم تكوين سياسات جدار الحماية باستخدام لغة سياسة ®Cisco (CPL)، والتي تستخدم بنية هرمية من أجل تحديد فحص بروتوكولات الشبكة ومجموعات البيئات المضيفة التي يتم تطبيق الفحص عليها.

دعم WAAS مع جدار حماية Cisco IOS®

تم تقديم دعم خدمات التطبيقات الواسعة (WAAS) مع جدار حماية Cisco IOS® في الإصدار 12.4(15)T من Cisco IOS®. وهو يوفر جدار حماية مدمجا يعمل على تحسين شبكات WAN المتوافقة مع الأمان وحلول زيادة سرعة التطبيقات مع هذه الميزات:

- تحسين شبكة WAN من خلال إمكانات الفحص الكاملة التي تحدد الحالة

- تبسيط التوافق مع صناعة بطاقة الدفع (PCI)

- يحمي حركة مرور البيانات السريعة الشفافة عبر شبكة WAN

- يدمج شبكات WAAS بشفافية

- يدعم الوحدات النمطية لمحرك التطبيقات الواسعة (WAE) لمعدات إدارة الشبكة (NME) أو نشر جهاز WAAS المستقل

يحتوي WAAS على آلية اكتشاف تلقائية تستخدم خيارات TCP أثناء المصافحة الأولية الثلاثية الإتجاه المستخدمة لتعريف أجهزة WAE بشكل شفاف. بعد الاكتشاف التلقائي، تواجه تدفقات حركة المرور المحسنة (المسارات) تغييرا في رقم تسلسل TCP للسماح لنقاط النهاية بالتمييز بين تدفقات حركة المرور المحسنة وغير المحسنة.

يسمح دعم WAAS لجدار حماية IOS® بتعديل متغيرات حالة TCP الداخلية المستخدمة لفحص الطبقة 4، بناء على التحويل في رقم التسلسل المذكور سابقا. إذا لاحظ جدار حماية Cisco IOS® أن تدفق حركة المرور قد أكمل الاكتشاف التلقائي WAAS بنجاح، فإنه يسمح بتحول رقم التسلسل الأولي لتدفق حركة المرور ويحافظ على حالة الطبقة 4 على تدفق حركة المرور المحسن.

سيناريوهات نشر تحسين حركة مرور WAAS

تصف الأقسام سيناريوهين مختلفين لتحسين تدفق حركة مرور البيانات WAAS لعمليات نشر المكاتب الفرعية. يعمل تحسين تدفق حركة مرور WAAS مع ميزة جدار الحماية من Cisco على موجه الخدمات المدمجة (ISR) من Cisco.

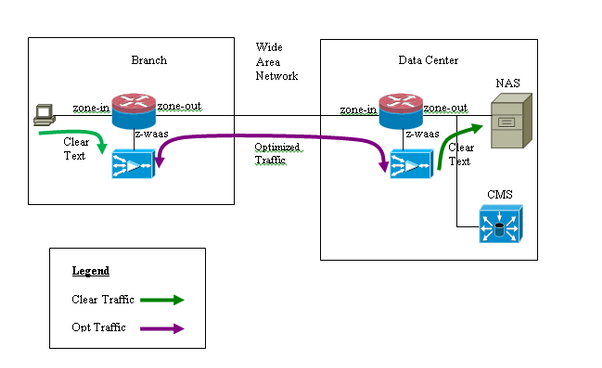

يوضح الشكل مثالا لتحسين تدفق حركة مرور WAAS من نهاية إلى نهاية باستخدام جدار حماية Cisco. في هذا النشر الخاص، يوجد جهاز NME-WAE على نفس الجهاز مثل جدار حماية Cisco. يتم إستخدام بروتوكول إتصالات ذاكرة التخزين المؤقت للويب (WCCP) من أجل إعادة توجيه حركة مرور البيانات للاعتراض.

- نشر فرع WAAS مع جهاز خارج المسار

- نشر فرع WAAS باستخدام جهاز مضمن

نشر فرع WAAS مع جهاز خارج المسار

يمكن أن يكون جهاز WAE جهاز Cisco WAN Automation Engine (WAE) المستقل أو وحدة شبكة Cisco WAAS Network Module (NME-WAE) المثبتة على ISR كمحرك خدمة متكامل.

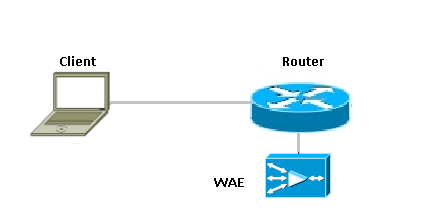

يوضح الشكل نشر فرع WAAS الذي يستخدم WCCP لإعادة توجيه حركة المرور إلى جهاز WAE مستقل ومخرج عن المسار لاعتراض حركة المرور. التكوين الخاص بهذا الخيار هو نفسه نشر فرع WAAS باستخدام NME-WAE.

الرسم التخطيطي للشبكة

التكوين وتدفق الحزم

يوضح هذا المخطط مثالا للإعداد تم تشغيل تحسين WAAS لحركة المرور الشاملة ونظام الإدارة المركزية (CMS) الموجود في نهاية الخادم. يتعين على الوحدات النمطية لنظام كشف التسلل (WAAS) الموجودة في الطرف الفرعي ومركز البيانات (DC) التسجيل لدى نظام إدارة المحتوى (CMS) للقيام بعملياتهما. ويلاحظ أن CMS تستخدم HTTPS لاتصالها بوحدات WAAS.

تدفق حركة مرور WAAS من نهاية إلى نهاية

يوفر المثال هنا تكوين تحسين تدفق حركة مرور WAAS الطرفي لجدار حماية Cisco IOS®التي تستخدم WCCP لإعادة توجيه حركة المرور إلى جهاز WAE لاعتراض حركة المرور.

الباب 1. التكوين المرتبط IOS-FW WCCP:

ip wccp 61 ip wccp 62 ip inspect waas enable

الباب 2. تكوين سياسة IOS-FW:

class-map type inspect most-traffic match protocol icmp match protocol ftp match protocol tcp match protocol udp ! policy—map type inspect p1 class type inspect most—traffic inspect class class—default drop

الباب 3. تكوين منطقة IOS-FW وزوج منطقة:

zone security zone-in zone security zone-out zone security z-waas zone—pair security in—out source zone-in destination zone-out service—policy type inspect p1 zone—pair security out-in source zone-out destination zone-in service—policy type inspect p1

الباب 4. قارن تشكيل:

interface GigabitEthernet0/0 description Trusted interface ip address 172.16.11.1 255.255.255.0 ip wccp 61 redirect in zone—member security zone-in

! interface GigabitEthernet0/1 description Untrusted interface ip address 203.0.113.1 255.255.255.0 ip wccp 62 redirect in zone—member security zone-out

ملاحظة: يضع التكوين الجديد في الإصدار 12.4(20)T و 12.4(22)T من Cisco IOS®T المحرك المدمج-service في منطقته الخاصة ولا يلزم أن يكون جزءا من أي زوج منطقة. يتم تكوين أزواج المناطق بين المنطقة الداخلة والمنطقة الخارجة.

interface Integrated—Service—Enginel/0 ip address 192.168.10.1 255.255.255.0 ip wccp redirect exclude in zone—member security z-waas

مع عدم تكوين أي منطقة على الخدمة المتكاملة—engine/0، يتم إسقاط حركة مرور البيانات باستخدام رسالة الإسقاط هذه:

*Mar 9 11:52:30.647: %FW-6-DROP_PKT: Dropping tcp session 172.16.11.59:44191 172.16.10.10:80 due to One of the interfaces not being cfged for zoning with ip ident 0

تدفق حركة مرور CMS (تسجيل جهاز WAAS مع Central Manager)

يوفر المثال التالي التكوين لكل من السيناريوهين المدرجين:

- تكوين تحسين تدفق حركة مرور WAAS الطرفي لجدار حماية Cisco IOS®التي تستخدم WCCP لإعادة توجيه حركة المرور إلى جهاز WAE لاعتراض حركة المرور

- السماح بحركة مرور CMS (حركة مرور إدارة WAAS التي تتدفق إلى/من CMS من/إلى أجهزة WAAS)

الباب 1. التكوين المرتبط IOS-FW WCCP:

ip wccp 61 ip wccp 62 ip inspect waas enable

الباب 2. تكوين سياسة IOS-FW:

class-map type inspect most-traffic match protocol icmp match protocol ftp match protocol tcp match protocol udp policy—map type inspect p1 class type inspect most—traffic inspect class class—default drop

الباب 2-1. سياسة IOS-FW المتعلقة بحركة مرور CMS:

ملاحظة: خريطة الفئة هنا مطلوبة للسماح لحركة مرور CMS بالمرور عبر:

class-map type inspect waas-special match access-group 123 policy-map type inspect p-waas-man class type inspect waas-special pass class class-default drop

الباب 3. تكوين منطقة IOS-FW وزوج منطقة:

zone security zone-in zone security zone-out zone security z-waas zone—pair security in—out source zone-in destination zone-out service—policy type inspect p1 zone—pair security out—in source zone-out destination zone-in service—policy type inspect p1

الباب 3-1. تكوين المنطقة وزوج المنطقة المتصلين IOS-FW CMS:

ملاحظة: يلزم إرسال ثنائي المنطقة وإخراج WAAS من أجل تطبيق السياسة التي تم إنشاؤها مسبقا لحركة مرور CMS.

zone-pair security waas-out source z-waas destination zone-out service-policy type inspect p-waas-man zone-pair security out-waas source zone-out destination z-waas service-policy type inspect p-waas-man

الباب 4. قارن تشكيل:

interface GigabitEthernet0/0

description Trusted interface

ipaddress 172.16.11.1 255.255.255.0

ip wccp 61 redirect in

zone—member security zone-in

!

interface GigabitEthernet0/1

description Untrusted interface

ip address 203.0.113.1 255.255.255.0

ip wccp 62 redirect in

zone—member security zone-out ! interface Integrated—Service—Enginel/0

ip address 192.168.10.1 255.255.255.0

ip wccp redirect exclude in

zone—member security z-waas

الباب 5. قائمة الوصول لحركة مرور CMS.

ملاحظة: قائمة الوصول التي يتم إستخدامها لحركة مرور CMS. وهو يسمح بحركة مرور HTTPS في كلا الاتجاهين حيث أن حركة مرور CMS هي HTTPS.

access-list 123 permit tcp any eq 443 any access-list 123 permit tcp any any eq 443

معلومات جلسة ZBF

يقوم المستخدم في 172.16.11.10 خلف الموجه R1 بالوصول إلى خادم الملفات المستضاف خلف الطرف البعيد بعنوان IP بقيمة 172.16.10.10، ويتم إنشاء جلسة عمل ZBF من زوج مناطق خارجي ثم يقوم الموجه بعد ذلك بإعادة توجيه الحزمة إلى محرك WAAS للتحسين.

R1#sh policy-map type inspect zone-pair in-out sess

policy exists on zp in-out

Zone-pair: in-out

Service-policy inspect : p1

Class-map: most-traffic (match-any)

Match: protocol icmp

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol ftp

0 packets, 0 bytes

30 second rate 0 bps

Match: protocol tcp

2 packets, 64 bytes

30 second rate 0 bps

Match: protocol udp

0 packets, 0 bytes

30 second rate 0 bps

Inspect

Number of Established Sessions = 1

Established Sessions

Session 3D4A32A0 (172.16.11.10:49300)=>(172.16.10.10:445) tcp SIS_OPEN/TCP_ESTAB

Created 00:00:40, Last heard 00:00:10

Bytes sent (initiator:responder) [0:0]

جلسة عمل مدمجة في R1-WAAS و R2-WAAS من مضيف داخلي إلى خادم بعيد.

R1-WAAS:

R1-WAAS#show statistics connection

Current Active Optimized Flows: 1

Current Active Optimized TCP Plus Flows: 1

Current Active Optimized TCP Only Flows: 0

Current Active Optimized Single Sided Flows: 0

Current Active Optimized TCP Preposition Flows: 0

Current Active Auto-Discovery Flows: 1

Current Reserved Flows: 10

Current Active Pass-Through Flows: 0

Historical Flows: 13

D:DRE,L:LZ,T:TCP Optimization RR:Total Reduction Ratio

A:AOIM,C:CIFS,E:EPM,G:GENERIC,H:HTTP,I:ICA,M:MAPI,N:NFS,S:SSL,W:WAN SECURE,V:VID

EO, X: SMB Signed Connection

ConnID Source IP:Port Dest IP:Port PeerID Accel RR

14 172.16.11.10:49185 172.16.10.10:445 c8:9c:1d:6a:10:61 TCDL 00.0%

R2-WAAS:

R2-WAAS#show statistics connection

Current Active Optimized Flows: 1

Current Active Optimized TCP Plus Flows: 1

Current Active Optimized TCP Only Flows: 0

Current Active Optimized TCP Preposition Flows: 0

Current Active Auto-Discovery Flows: 0

Current Reserved Flows: 10

Current Active Pass-Through Flows: 0

Historical Flows: 9

D:DRE,L:LZ,T:TCP Optimization RR:Total Reduction Ratio

A:AOIM,C:CIFS,E:EPM,G:GENERIC,H:HTTP,M:MAPI,N:NFS,S:SSL,V:VIDEO

ConnID Source IP:Port Dest IP:Port PeerID Accel RR

10 172.16.11.10:49185 172.16.10.10:445 c8:9c:1d:6a:10:81 TCDL 00.0%

تكوين العمل للموجه من جانب العميل (R1) مع تمكين WAAS و ZBF

R1#sh run Building configuration... Current configuration : 3373 bytes ! hostname R1 ! boot-start-marker boot bootstrap tftp c2900-universalk9-mz.SPA.153-3.M4.bin 255.255.255.255 boot system flash c2900-universalk9-mz.SPA.153-3.M4.bin boot-end-marker ! ip wccp 61 ip wccp 62 no ipv6 cef ! parameter-map type inspect global WAAS enable log dropped-packets enable max-incomplete low 18000 max-incomplete high 20000 multilink bundle-name authenticated ! license udi pid CISCO2911/K9 sn FGL171410K8 license boot module c2900 technology-package securityk9 license boot module c2900 technology-package uck9 license boot module c2900 technology-package datak9 hw-module pvdm 0/1 ! hw-module sm 1 ! class-map type inspect match-any most-traffic match protocol icmp match protocol ftp match protocol tcp match protocol udp ! policy-map type inspect p1 class type inspect most-traffic inspect class class-default drop ! zone security in-zone zone security out-zone zone security waas-zone zone-pair security in-out source in-zone destination out-zone service-policy type inspect p1 zone-pair security out-in source out-zone destination in-zone service-policy type inspect p1 ! interface GigabitEthernet0/0 description Connection to IPMAN FNN N6006654R bandwidth 6000 ip address 203.0.113.1 255.255.255.0 ip wccp 62 redirect in ip flow ingress ip flow egress zone-member security out-zone duplex auto speed auto ! interface GigabitEthernet0/1 ip address 172.16.11.1 255.255.255.0 no ip redirects no ip proxy-arp ip wccp 61 redirect in zone-member security in-zone duplex auto speed auto ! interface SM1/0 description WAAS Network Module Device Name dciacbra01c07 ip address 192.168.10.1 255.255.255.0 ip wccp redirect exclude in service-module ip address 192.168.183.46 255.255.255.252 !Application: Restarted at Sat Jan 5 04:47:14 2008 service-module ip default-gateway 192.168.183.45 hold-queue 60 out ! end

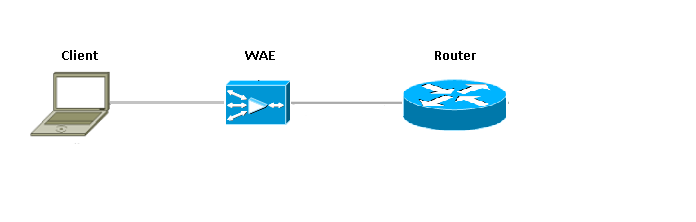

نشر فرع WAAS باستخدام جهاز مضمن

يوضح الشكل نشر فرع WAAS يحتوي على جهاز WAE مضمن فعليا أمام ISR. بما أن جهاز WAE موجود أمام الجهاز، فإن جدار حماية Cisco يستقبل الحزم المحسنة WAAS، ونتيجة لذلك، فإن فحص الطبقة 7 على جانب العميل غير مدعوم.

الموجه الذي يشغل جدار حماية Cisco IOS® بين أجهزة WAAS، يرى حركة مرور البيانات المحسنة فقط. ترصد ميزة ZBF تأكيد الاتصال الثلاثي الإبتدائي (خيار TCP 33 ورقم الإزاحة التسلسلي) وتقوم تلقائيا بضبط نافذة تسلسل TCP المتوقعة (لا تغير رقم التسلسل في الحزمة نفسها). وهو يطبق ميزات جدار الحماية الكاملة التي تحدد حالة الاتصال لجلسات العمل المحسنة ل WAAS. يسهل الحل الشفاف من WAAS فرض جدار الحماية لكل جلسة عمل على النحو المعبر عن حالة جدار الحماية وسياسات جودة الخدمة.

التفاصيل

- يرى جدار الحماية حزمة TCP syn عادية مع خيار 0x21 وينشئ جلسة له. لا توجد مشاكل في واجهات الإدخال أو الإخراج نظرا لعدم مشاركة WCCP. لا يعد Return SYN-ACK حزمة معاد توجيهها ويحيط جدار الحماية علما بذلك.

- يتحقق جدار الحماية من خيار 0x21 في SYN-ACK ويقوم بتنفيذ القفز برقم التسلسل، إذا لزم الأمر. كما يوقف تشغيل فحص L7 إذا تم تحسين التوصيل.

- تجدر ملاحظة أن الجانب الوحيد الذي يميز هذا عن سيناريو الموجه-1 هو أن حركة المرور العائدة لا يتم إعادة توجيهها. لا توجد إتصالات نصفية في هذا المربع.

التكوين

تكوين ZBF القياسي دون أي منطقة محددة لحركة مرور WAAS. فحص الطبقة 7 فقط غير مدعوم.

قيود قابلية التشغيل البيني لبروتوكول ZBF مع WAAS

- أسلوب إعادة توجيه WCCP Layer 2 غير مدعوم على جدار حماية Cisco IOS®، وهو يدعم فقط إعادة توجيه تضمين التوجيه العام (GRE).

- يدعم جدار حماية Cisco IOS® إعادة توجيه WCCP فقط. إذا كان WAAS يستخدم التوجيه المستند إلى السياسة (PBR) للحصول على إعادة توجيه الحزم، فإن هذا الحل لا يضمن قابلية التشغيل البيني وبالتالي غير مدعوم.

- لا يقوم جدار حماية Cisco IOS® بفحص L7 على جلسات عمل TCP المحسنة ل WAAS.

- يتطلب جدار حماية Cisco IOS® فحص ip waas enable و ip wccp notify أوامر CLI لإعادة توجيه WCCP.

- جدار حماية Cisco IOS® مع قابلية التشغيل البيني NAT و WAAS-NM غير مدعومة في الوقت الحالي.

- لا يتم تطبيق إعادة توجيه WAAS لجدار حماية Cisco IOS® إلا لحزم TCP.

- لا يدعم جدار حماية Cisco IOS® المخططات النشطة/النشطة.

- يجب أن تتدفق جميع الحزم التي تنتمي إلى جلسة عمل من خلال مربع جدار حماية Cisco IOS®.

التحقق من الصحة

لا يوجد حاليًا إجراء للتحقق من صحة هذا التكوين.

استكشاف الأخطاء وإصلاحها

لا تتوفر حاليًا معلومات محددة لاستكشاف الأخطاء وإصلاحها لهذا التكوين.

معلومات ذات صلة

تمت المساهمة بواسطة مهندسو Cisco

- Prashant Joshiمهندس TAC من Cisco

- Namit Agarwalمهندس TAC من Cisco

- Dinkar Sharmaمهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات