المقدمة

يصف هذا المستند خطوات التكوين في جهاز أمان البريد الإلكتروني (ESA) من Cisco للسماح بحملات التصيد الاحتيالي التي تم محاكاتها بنجاح.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- إنشاء عوامل تصفية الرسائل والمحتوى على ESA.

- تكوين جدول الوصول إلى المضيف (HAT).

- فهم مسار البريد الإلكتروني الوارد ل Cisco ESA.

المكونات المستخدمة

لا يقتصر هذا المستند على إصدارات برامج ومكونات مادية معينة.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

وتتيح منصات التصيد الاحتيالي المحاكاة للمسؤولين إمكانية تشغيل حملات التصيد الاحتيالي كجزء من دورة لإدارة أحد أكبر التهديدات التي تستخدم أنظمة البريد الإلكتروني كموجه لهجمات الهندسة الاجتماعية.

المشكلة

وعندما لا تكون الإيسا مهيأة لمثل هذه المحاكاة، ليس من غير المعتاد أن تقوم محركات المسح الضوئي فيها بإيقاف رسائل حملة التصيد الاحتيالي، مما يؤدي إلى فشل أو نقص في فعالية المحاكاة.

الحل

تحذير: في مثال التكوين هذا، يتم تحديد سياسة تدفق البريد الموثوق به للسماح ل ESA بالمرور عبر حملات التصيد الاحتيالي الأكبر حجما دون أي تقييد. قد يؤثر تشغيل حملات التصيد الاحتيالي المستمرة بكميات كبيرة على أداء معالجة البريد الإلكتروني.

لضمان عدم إيقاف رسائل حملة التصيد الاحتيالي بواسطة أي مكون أمان لتكوين ESA يلزم وضعه في موضعه.

- قم بإنشاء مجموعة مرسل جديدة: واجهة المستخدم الرسومية (GUI) > سياسات البريد > نظرة عامة على HAT وربطها بنهج تدفق البريد الموثوق به (بدلا من ذلك، يمكن إنشاء سياسة جديدة بخيارات مماثلة ضمن واجهة المستخدم الرسومية > سياسات البريد > سياسات تدفق البريد).

- إضافة مضيف (مضيفات) الإرسال أو IP (عناوين) IP الخاصة بالنظام الأساسي للتصيد الاحتيالي الذي تم محاكاته إلى مجموعة المرسلين هذه. إذا كان منصة التصيد الاحتيالي المحاكاة بها نطاق كبير من عناوين IP، فيمكنك إضافة أسماء مضيفة جزئية بدلا من ذلك أو نطاقات IP إذا كان ذلك ممكنا.

- اطلب من مجموعة المرسلين أعلى مجموعة المرسلين BLOCKLIST لديك للتأكد من مطابقتها بشكل ثابت بدلا من SBRS.

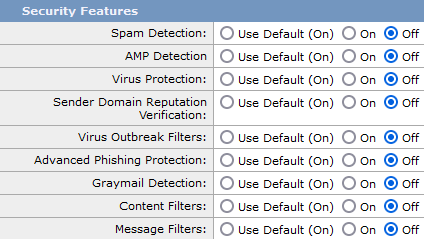

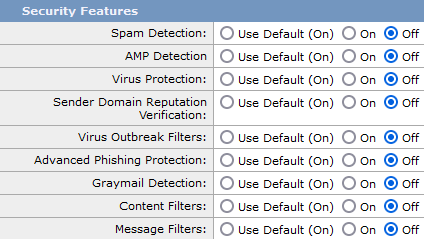

- قم بتعطيل جميع ميزة الأمان لنهج تدفق البريد الموثوق به ضمن واجهة المستخدم الرسومية (GUI) > سياسات تدفق البريد > سياسات تدفق البريد > موثوق بها (أو نهج تدفق البريد الذي تم إنشاؤه حديثا):

5. أرسل هذه التغييرات، والتزم.

Pre AsyncOS v.14

تحذير: في مثال التكوين هذا، يتم تحديد سياسة تدفق البريد الموثوق به للسماح ل ESA بالمرور عبر حملات التصيد الاحتيالي الأكبر حجما دون أي تقييد. قد يؤثر تشغيل حملات التصيد الاحتيالي المستمرة بكميات كبيرة على أداء معالجة البريد الإلكتروني.

لضمان عدم إيقاف رسائل حملة التصيد الاحتيالي بواسطة أي مكون أمان لتكوين ESA يلزم وضعه في موضعه.

- قم بإنشاء مجموعة مرسل جديدة: واجهة المستخدم الرسومية (GUI) > سياسات البريد > نظرة عامة على HAT وربطها بنهج تدفق البريد الموثوق به.

- إضافة مضيف (مضيفات) الإرسال أو IP (عناوين) IP الخاصة بالنظام الأساسي للتصيد الاحتيالي الذي تم محاكاته إلى مجموعة المرسلين هذه. إذا كان منصة التصيد الاحتيالي المحاكاة بها نطاق كبير من عناوين IP، فيمكنك إضافة أسماء مضيفة جزئية بدلا من ذلك أو نطاقات IP إذا كان ذلك ممكنا.

- اطلب من مجموعة المرسلين أعلى مجموعة المرسلين BLOCKLIST لديك للتأكد من مطابقتها بشكل ثابت بدلا من SBRS.

- إرسال هذه التغييرات، والالتزام.

- انتقل إلى واجهة سطر الأوامر (CLI) وأضف عامل تصفية رسائل جديد، وواجهة سطر الأوامر (CLI) > عوامل التصفية، وانسخ الصياغة وتعديلها، ثم إضافة عامل التصفية.

-

skip_engines_for_simulated_phishing:

if (sendergroup == "name_of_the_newly_created_sender_group")

{

insert-header("x-sp", "uniquevalue");

log-entry("Skipped scanning engines for simulated phishing");

skip-spamcheck();

skip-viruscheck();

skip-ampcheck();

skip-marketingcheck();

skip-socialcheck();

skip-bulkcheck();

skip-vofcheck();

skip-filters();

}

.

- قم بطلب عامل تصفية الرسالة لأعلى في القائمة للتأكد من أنه لن يتم تخطيه بواسطة عامل تصفية رسائل آخر فوقه والذي يتضمن إجراء عوامل التصفية.

- اضغط مفتاح الإدخال Enter للعودة إلى موجه أوامر الأمر الرئيسي ل AsyncOS وأصدر الأمر commit" لتنفيذ التغييرات. (لا تنقر CTRL+C - ستمحو كل التغييرات).

- انتقل إلى سياسات بريد GUI> > عوامل تصفية المحتوى الواردة

- قم بإنشاء عامل تصفية محتوى وارد جديد مع تعيين الشرط "رأس آخر" للبحث عن الرأس المخصص "x-sp" وEntityValue الخاص به الذي تم تكوينه في عامل تصفية الرسائل وتكوين الإجراء تخطي عوامل تصفية المحتوى المتبقية (الإجراء النهائي).

- قم بالترتيب لعامل تصفية المحتوى إلى "1" للتأكد من أن عوامل التصفية الأخرى لن تتخذ إجراء ضد رسالة التصيد الاحتيالي التي تم محاكاتها.

- انتقل إلى واجهة المستخدم الرسومية (GUI) > سياسات البريد > سياسات البريد الوارد وقم بتعيين عامل تصفية المحتوى للنهج المطلوب.

- إرسال التغييرات وتنفيذها.

- قم بتشغيل حملة النظام الأساسي للتصيد الاحتيالي المحاكاة ومراقبة تعقب البريد_log/الرسائل للتحقق من مطابقة التدفق وقاعدة السياسة.

التعليقات

التعليقات