تكوين التكوين الذهبي لعبارة السحابة

خيارات التنزيل

-

ePub (343.5 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تحليلا متعمقا للتكوين الذهبي المتوفر لبوابة سحابة البريد الإلكتروني الآمنة من Cisco.

المتطلبات الأساسية

المتطلبات

cisco يوصي أن أنت تعرف هذا موضوع:

- عبارة البريد الإلكتروني الآمن من Cisco أو عبارة السحابة، كلا من واجهة المستخدم وإدارة واجهة سطر الأوامر

- إدارة البريد الإلكتروني الآمن ومدير الويب من Cisco، مستوى واجهة المستخدم

- يمكن لعملاء سحابة البريد الإلكتروني الآمن من Cisco طلب وصول CLI؛ رجاء راجع: الوصول إلى واجهة سطر الأوامر (CLI)

المكونات المستخدمة

المعلومات الواردة في هذا المستند مستمدة من التكوين الذهبي وتوصيات أفضل الممارسات لعملاء سحابة البريد الإلكتروني الآمن من Cisco ومسؤوليها.

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

المنتجات ذات الصلة

ينطبق هذا المستند أيضا على:

- الأجهزة المحلية أو الأجهزة الافتراضية لعبارة البريد الإلكتروني الآمنة من Cisco

- الأجهزة والأجهزة الافتراضية المحلية ومدير الويب الآمن من Cisco

الحجر الصحي للسياسات

يتم تكوين عمليات الحجر والصيانة على البريد الإلكتروني ومدير الويب لعملاء سحابة البريد الإلكتروني الآمن من Cisco. يرجى تسجيل الدخول إلى بريدك الإلكتروني وإدارة الويب لعرض الحجر الصحي:

- ACCOUNT_TAKEOVER

- مضاد الانتحال

- BLOCK_ATTACHMENTS

- قائمة المنع

- Dkim_Fail

- مارك_سيمبل

- مارك_رفض

- البريد الإلكتروني المزيف

- غير مناسب_المحتوى

- ماكرو

- Open_Relay

- بيانات_حقوق السحب الخاصة

- SPF_HARDFAIL

- SPF_SOFTFAIL

- TG_OUTBOUND_MALWARE

- URL_Malicious

تكوين Cloud Gateway Gold

تحذير: يجب مراجعة أي تغييرات في التكوين (التكوينات) استنادا إلى أفضل الممارسات كما هو موضح في هذا المستند وفهمها قبل تنفيذ تغييرات التكوين في بيئة الإنتاج الخاصة بك. يرجى إستشارة مهندس Cisco CX أو مدير الخدمة المعين (DSM) أو فريق الحساب قبل تغييرات التكوين.

قبل البدء

يعد التكوين الذهبي لعملاء سحابة البريد الإلكتروني الآمن من Cisco هو أفضل ممارسة وتكوين بدون يوم لكل من عبارة السحابة و Cisco Secure Email و Web Manager. تستخدم عمليات نشر سحابة البريد الإلكتروني الآمنة من Cisco كل من عبارة (عبارات) السحابة وبريد إلكتروني واحد (1) ومدير الويب على الأقل. تقوم أجزاء من التكوين وأفضل الممارسات بتوجيه المسؤولين إلى إستخدام العزل الموجود على البريد الإلكتروني ومدير الويب لأغراض الإدارة المركزية.

التكوين الأساسي

نهج البريد > جدول وصول المستلم (RAT)

يحدد "جدول وصول المستلم" المستلمين الذين يتم قبولهم من قبل المصغي العام. يحدد الجدول العنوان على الأقل وما إذا كان سيتم قبوله أو رفضه. الرجاء مراجعة RAT لإضافة المجالات وإدارتها حسب الحاجة.

شبكة > مسارات SMTP

إذا كانت وجهة مسار SMTP هي Microsoft 365، فالرجاء مراجعة المثيل الجديد ل Office365 الذي يحتوي على 4.7.500 Server مشغول. يرجى المحاولة مرة أخرى لاحقا.

الخدمات الأمنية

يتم تكوين الخدمات المدرجة لجميع عملاء سحابة البريد الإلكتروني الآمن من Cisco بالقيم المقدمة:

IronPort Anti-Spam (IPAS)

- تمكين المسح الضوئي ل 1M وتكوينه دائما وعدم المسح الضوئي ل 2M مطلقا

- مهلة فحص رسالة واحدة: 60 ثانية

تصفية URL

- تمكين عوامل تصفية تصنيف URL والسمعة

- (إختياري) قم بإنشاء AllowList ل URL وتكوينه باسم "bypass_urls."

- تمكين تعقب تفاعل الويب

- الإعدادات المتقدمة:

- مهلة البحث عن عنوان URL: 15 ثانية

- الحد الأقصى لعدد عناوين URL التي تم فحصها في النص الأساسي والمرفق: 400

- إعادة كتابة نص URL و HREF في الرسالة: لا

- تسجيل URL: ممكن

- (إختياري) اعتبارا من AsyncOS 14.2 ل Cloud Gateway، يتوفر الحكم الرجعي ل URL وعلاج URL، راجع ملاحظات الإصدار المقدمة وقم بتكوين تصفية URL لعبارة البريد الإلكتروني الآمن وبوابة السحابة

اكتشاف Graymail

- تمكين المسح الضوئي الدائم ل 1 م وتكوينه وعدم المسح الضوئي ل 2 م

- مهلة فحص رسالة واحدة: 60 ثانية

عوامل تصفية التفشي

- تمكين القواعد المتكيفة

- الحد الأقصى لحجم الرسالة المطلوب فحصها: 2 م

- تمكين تعقب تفاعل الويب

الحماية المتقدمة من البرامج الضارة > سمعة الملف وتحليله

- تمكين سمعة الملف

- تمكين تحليل الملفات

- الرجاء مراجعة "الإعدادات العمومية" لمراجعة أنواع الملفات لتحليل الملفات

تعقب الرسائل

- تمكين تسجيل الاتصال المرفوض (إذا كان ذلك مطلوبا)

إدارة النظام

المستخدمون (إدارة النظام > المستخدمون)

- تذكر مراجعة سياسات عبارة المرور المرتبطة بحساب المستخدم المحلي وإعدادات عبارة المرور وتعيينها

- إن أمكن، قم بتكوين وتمكين البروتوكول الخفيف للوصول للدليل (LDAP) للمصادقة (إدارة النظام > LDAP)

تسجيل الاشتراكات (إدارة النظام > تسجيل الاشتراكات)

- في حالة عدم التكوين، قم بإنشاء وتمكين:

- سجلات محفوظات التكوين

- سجلات عميل سمعة URL

- في "الإعدادات العمومية لاشتراكات السجل"، قم بتحرير الإعدادات وإضافة الرؤوس إلى، من، الرد إلى، المرسل.

تهيئة إضافية (إختيارية)

خدمات إضافية للاستعراض والنظر:

إدارة النظام > LDAP

- إن يشكل أنت LDAP، cisco يوصي LDAP مع SSL يمكن

دفاع URL

- الرجاء مراجعة تكوين تصفية URL لعبارة البريد الإلكتروني الآمن وبوابة السحابة للحصول على أفضل ممارسات التكوين الأحدث للدفاع عن URL.

- تتداخل Cisco أيضا بعمق في دفاع عنوان URL، رجاء راجع عنوان URL Defense Guide.

- كما أدرجت في هذا المستند بعض الأمثلة الواردة في دليل الدفاع عن عنوان URL.

SPF

- يتم إنشاء سجلات DNS لإطار عمل نهج المرسل (SPF) خارجيا إلى عبارة السحابة. لذلك، توصي Cisco بشدة جميع العملاء بإنشاء أفضل ممارسات SPF و DKIM و DMARK في وضعية الأمان الخاصة بهم. الرجاء مراجعة تكوين SPF وأفضل الممارسات للحصول على مزيد من المعلومات حول التحقق من صحة SPF.

- بالنسبة لعملاء سحابة البريد الإلكتروني الآمن من Cisco، يتم نشر ماكرو لجميع عبارة (عبارات) السحابة لكل اسم مضيف التخصيص لتسهيل إضافة جميع الأجهزة المضيفة.

- ضع هذا قبل ~all أو -all ضمن سجل DNS TXT (SPF) الحالي، إذا كان موجودا:

exists:%{i}.spf.<allocation>.iphmx.com

ملاحظة: تأكد من أن سجل SPF ينتهي إما ب ~الكل أو -الكل. تحقق من صحة سجلات SPF للمجالات الخاصة بك قبل وبعد أي تغييرات!

- المعلومات والأدوات الموصى بها للحصول على المزيد حول SPF:

أمثلة إضافية لبروتوكول SPF

- مثال ممتاز على SPF هو إذا كنت تتلقى رسائل بريد إلكتروني من "بوابة السحابة" الخاصة بك وترسل رسائل بريد إلكتروني صادرة من خوادم بريد أخرى. يمكنك إستخدام آلية "a:" لتحديد مضيفي البريد:

v=spf1 mx a:mail01.yourdomain.com a:mail99.yourdomain.com ~all

- إذا قمت بإرسال رسائل بريد إلكتروني صادرة من خلال "بوابة السحابة" فقط، يمكنك إستخدام:

v=spf1 mx exists:%{i}.spf.<allocation>.iphmx.com ~all

- في هذا المثال، تحدد آلية "ip4:" أو "ip6:" عنوان IP أو نطاق عنوان IP:

v=spf1 exists:%{i}.spf.<allocation>.iphmx.com ip4:192.168.0.1/16 ~all

تغييرات مستوى واجهة سطر الأوامر (CLI)

- كما تمت الإشارة في المتطلبات الأساسية، يمكن لعملاء سحابة البريد الإلكتروني الآمن من Cisco طلب وصول CLI؛ الرجاء مراجعة وصول واجهة سطر الأوامر (CLI).

مرشح مضاد لانتحال الهوية

- يرجى التأكد من مراجعة دليل أفضل الممارسات لمكافحة الانتحال

- يقدم لك هذا الدليل أمثلة عميقة وأفضل ممارسات التكوين لمنع انتحال صفة البريد الإلكتروني

إضافة عامل تصفية رأس

- واجهة سطر الأوامر (CLI) فقط، يرجى كتابة عامل تصفية رسائل addHeaders وتمكينه:

addHeaders: if (sendergroup != "RELAYLIST")

{

insert-header("X-IronPort-RemoteIP", "$RemoteIP");

insert-header("X-IronPort-MID", "$MID");

insert-header("X-IronPort-Reputation", "$Reputation");

insert-header("X-IronPort-Listener", "$RecvListener");

insert-header("X-IronPort-SenderGroup", "$Group");

insert-header("X-IronPort-MailFlowPolicy", "$Policy");

}

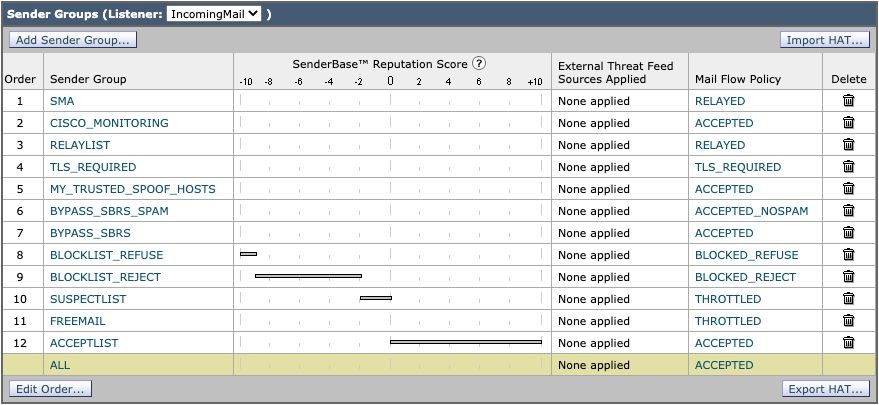

جدول الوصول إلى المضيف (سياسات البريد > جدول الوصول إلى المضيف (HAT))

نظرة عامة على HAT > مجموعات المرسلين الإضافية

- دليل مستخدم ESA: إنشاء مجموعة مرسل لمعالجة الرسائل

- Bypass_SBRS - وضع أعلى للمصادر التي تتخطى السمعة

- MY_TRUSTED_SPOOF_HOSTS - جزء من مرشح الانتحال

- TLS_REQUIRED - لاتصالات TLS الإجبارية

في مجموعة مرسلي SuspectedList المحددة مسبقا

- دليل مستخدم ESA: التحقق من المرسل: المضيف

- تمكين "علامات SBRS على لا شيء".

- (إختياري) تمكين فشل توصيل البحث عن سجل PTR المضيف بسبب فشل DNS المؤقت.

نموذج Aggressive HAT

- سياسة [-10.0 إلى -9.0] Block_Refuse

- نهج [-BLOCKLIST_REJECT [-9.0 إلى -2.0]: BLOCKED_REJECT

- قائمة المشتبهين [-2.0 إلى 0.0 وعلامات SBRS لنهج "لا شيء"]: خامد

- سياسة [0.0 إلى 10.0] القابلة للقبول: مقبولة

ملاحظة: تظهر الأمثلة HAT سياسات تدفق البريد (MFP) التي تم تكوينها بشكل إضافي. للحصول على معلومات كاملة ل MFP، يرجى الرجوع إلى "فهم خط أنابيب البريد الإلكتروني > الوارد/المتلقي" في دليل المستخدم للحصول على الإصدار المناسب من AsyncOS لبوابة البريد الإلكتروني الآمنة من Cisco التي قمت بنشرها.

هذا مثال:

نهج تدفق البريد (معلمات النهج الافتراضية)

محددات النهج الافتراضية

إعدادات التأمين

- ضبط أمان طبقة النقل (TLS) على مفضل

- تمكين إطار عمل نهج المرسل (SPF)

- تمكين البريد المعرف ل DomainKeys (DKIM)

- تمكين مصادقة الرسائل المستندة إلى المجال وإعداد التقارير والتحقق من التوافق (DMARK) وإرسال تقارير الملاحظات المجمعة

ملاحظة: يحتاج DMARK إلى مزيد من الضبط للتكوين. لمزيد من المعلومات حول DMARK، يرجى الرجوع إلى "مصادقة البريد الإلكتروني > التحقق من DMARK" في دليل المستخدم للحصول على الإصدار المناسب من AsyncOS لبوابة البريد الإلكتروني الآمنة من Cisco التي قمت بنشرها.

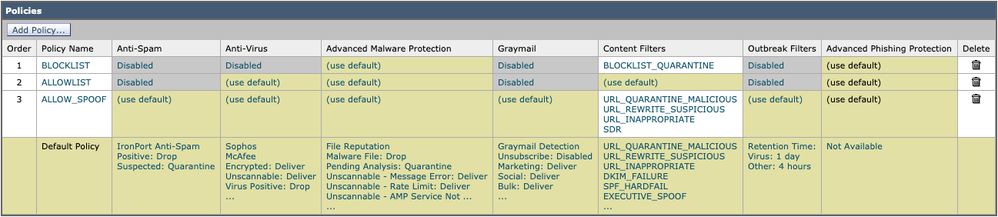

نهج البريد الوارد

تم تكوين النهج الافتراضي مماثل ل:

مكافحة البريد العشوائي

- ممكن، مع ترك الحدود عند الحدود الافتراضية. (قد يؤدي تعديل التسجيل إلى زيادة الإيجابيات الخاطئة).

مكافحة الفيروسات

- فحص الرسائل: فحص الفيروسات فقط

- تم تمكين خانة الاختيار "تضمين رأس X"

- بالنسبة للرسائل التي لا يمكن مسحها ضوئيا والرسائل المصابة بالفيروس، قم بتعيين أرشفة الرسالة الأصلية إلى لا

AMP

- بالنسبة للإجراءات التي لا يمكن مسحها ضوئيا على أخطاء الرسائل، أستخدم خيارات متقدمة و إضافة رأس مخصص إلى الرسالة، X-TG-MSGERROR، القيمة: صحيح.

- بالنسبة للإجراءات التي لا يمكن مسحها ضوئيا على حد المعدل، أستخدم خيارات متقدمة وإضافة رأس مخصص إلى الرسالة، X-TG-LIMITit، القيمة: صحيح.

- بالنسبة للرسائل التي تم تعليق تحليل الملف، أستخدم الإجراء المطبق على الرسالة: "عزل".

غرايميل

- يتم تمكين الفحص لكل قرار (التسويق، الاجتماعي، المجمع)، مع الإعداد لإضافة نص إلى الموضوع والإجراء هو تسليم.

- لاتخاذ إجراء على البريد غير الهام، أستخدم خيارات متقدمة وإضافة رأس مخصص (إختياري): X-Bulk، القيمة: صحيح.

عوامل تصفية المحتوى

- تم تحديد Enabled و URL_QUARANTINE_MALICIOUS و URL_REWRITE_SUSPICIOUS و URL_INAPPROPRIATE و DKIM_FAILURE و SPF_HARDFAIL و Executive_SPOOF و Domain_SPOOF و SDR و TG_RATE_LIMIT

- يتم توفير عوامل تصفية المحتوى هذه لاحقا في هذا الدليل

عوامل تصفية التفشي

- مستوى التهديد الافتراضي هو 3؛ يرجى التكيف مع متطلبات الأمان الخاصة بك.

- إذا كان مستوى التهديد لرسالة يساوي هذا الحد أو يتجاوزه، تنتقل الرسالة إلى "عزل الوباء". (1=أقل تهديد، 5=أعلى تهديد)

- تمكين تعديل الرسالة

- تم تعيين إعادة كتابة URL ل "تمكين كافة الرسائل".

- تغيير الموضوع مسبقا إلى: [إحتيال $محتمل_category]

أسماء النهج (معروض)

- نهج بريد قائمة المنع

تم تكوين نهج بريد قائمة الحظر مع تعطيل جميع الخدمات، باستثناء "الحماية المتقدمة من البرامج الضارة"، وارتباطات إلى عامل تصفية المحتوى بواسطة إجراء العزل.

- نهج البريد المسموح به

يحتوي نهج بريد AllowList على AntiSpam و Graymail معطل وعوامل تصفية المحتوى الممكنة ل URL_QUARANTINE_MALICIOUS و URL_REWRITE_SUSPICIOUS و URL_INAPPROPRIATE و DKIM_FAILURE و SPF_HARDFAIL و Executive Spoof و DOMAIN_SPOOF و SDR و TG_RATE_LIMIT أو عوامل تصفية المحتوى التي تختارها وتكوينها.

- نهج بريد ALLOW_SPOOF

يحتوي نهج بريد ALLOW_SPOOF على كافة الخدمات الافتراضية الممكنة، مع تمكين عوامل تصفية المحتوى ل URL_QUARANTINE_MALICIOUS أو URL_REWRITE_SUSPICIOUS أو URL_INAPPROPRIATE أو SDR أو عوامل تصفية المحتوى التي تختارها وتكوينها.

نهج البريد الصادر

تم تكوين النهج الافتراضي مماثل ل:

مكافحة البريد العشوائي

- معطل

مكافحة الفيروسات

- فحص الرسائل: فحص الفيروسات فقط

- إلغاء تحديد خانة الاختيار "تضمين رأس X."

- (إختياري) بالنسبة لجميع الرسائل: خيارات متقدمة > إعلام آخر، قم بتمكين "جهات أخرى" وقم بتضمين عنوان البريد الإلكتروني لجهة اتصال المسؤول/SOC لديك

الحماية المتقدمة من البرامج الضارة

- تمكين سمعة الملف فقط

- إجراءات غير قابلة للمسح الضوئي على حد المعدل: أستخدم رأس متقدم وإضافة رأس مخصص إلى الرسالة: X-TG-RATElimit، القيمة: "صحيح."

- الرسائل ذات مرفقات البرامج الضارة: أستخدم Advanced وإضافة رأس مخصص إلى الرسالة: X-TG-OUTBOUND، القيمة: "تم الكشف عن برامج ضارة".

غرايميل

- معطل

عوامل تصفية المحتوى

- تم تحديد عوامل تصفية المحتوى التي تختارها من قبل TG_OUTBOUND_MALICIOUS أو STRIP_SECRET_HEADER أو EXTERNAL_SENDER_REMOVE أو ACCOUNT_TAKEOVER أو CONTENT.

عوامل تصفية التفشي

- معطل

DLP

- تمكين، استنادا إلى ترخيص DLP وتكوين DLP.

إعدادات أخرى

القواميس (سياسات البريد > القواميس)

- تمكين قاموس البذاءة وSexual_Content ومراجعته

- إنشاء قاموس Executive_FED للكشف المزيف عن البريد الإلكتروني باستخدام كافة الأسماء التنفيذية

- قم بإنشاء قواميس إضافية للكلمات المفتاحية المقيدة أو غيرها حسب ما تراه ضروريا للنهج، البيئة، التحكم في التأمين

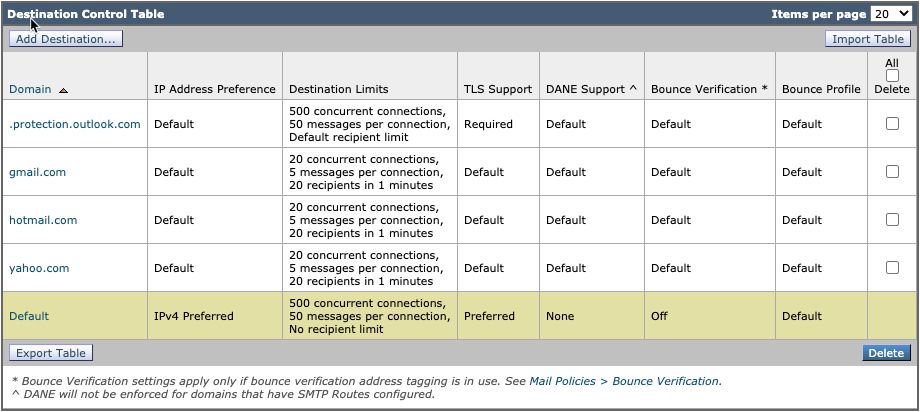

عناصر تحكم الوجهة (سياسات البريد > عناصر تحكم الوجهة)

- للمجال الافتراضي، قم بتكوين دعم TLS كمفضل

- يمكنك إضافة وجهات لمجالات بريد الويب وتعيين حدود أقل

- الرجاء مراجعة دليل تحديد المعدل للبريد الصادر باستخدام دليل إعدادات التحكم في الوجهة للحصول على مزيد من المعلومات.

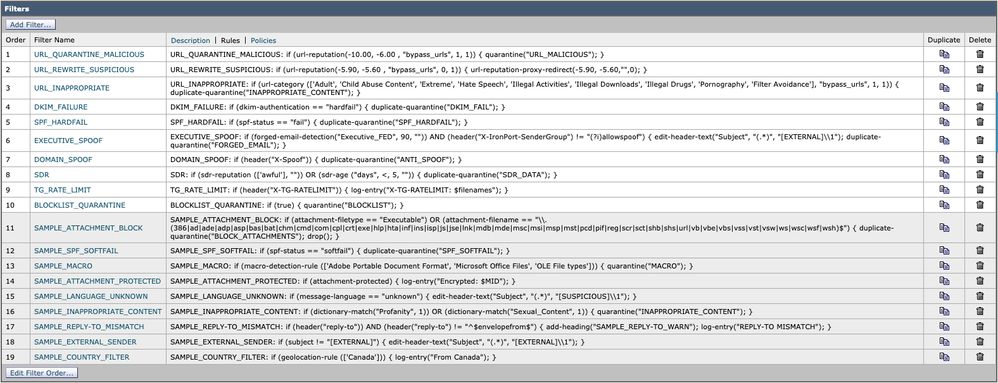

عوامل تصفية المحتوى

ملاحظة: للحصول على معلومات إضافية حول عوامل تصفية المحتوى، يرجى الرجوع إلى "عوامل تصفية المحتوى" في دليل المستخدم للحصول على الإصدار المناسب من AsyncOS لبوابة البريد الإلكتروني الآمنة من Cisco التي قمت بنشرها.

عوامل تصفية المحتوى الواردة

URL_QUARANTINE_MALICIOUS

الشرط: سمعة URL؛ URL-REPUTATION(-10.00، -6.00، "bypass_url"، 1، 1)

الإجراء: عزل("URL_MALICIOUS")

URL_REWRITE_SUSPICIOUS

الشرط: سمعة URL؛ URL-REPUTATION(-5.90، -5.60، "bypass_urls"، 0، 1)

الإجراء: URL Reputation؛ url-reputation-proxy-redirect(-5.90، -5.60،""،0)

url_غير مناسب

الشرط: فئة عنوان URL؛ فئة عنوان URL ([''بالغ'، 'محتوى إساءة معاملة الأطفال'، 'متطرف'، 'خطاب كراهية'، 'أنشطة غير قانونية'، 'تنزيلات غير قانونية'، 'مخدرات غير قانونية'، 'إباحية'، 'تفادي الترشيح']، 'تجاوز_url'، 1، 1)

الإجراء: الحجر الصحي؛ الحجر الصحي المزدوج("INAPPROPRIATE_CONTENT")

dkim_failure

الشرط: مصادقة DKIM؛ dkim-authentication == hardfail

الإجراء: عزل النسخ (DKIM_FAILED)

SPF_HARDFAIL

الشرط: التحقق من SPF؛ حالة SPF == فشل

الإجراء: عزل؛ نسخ-عزل (SPF_HARDFAIL)

Executive_spoof

الشرط: الكشف المزيف عن البريد الإلكتروني، الكشف المزيف عن البريد الإلكتروني ("Executive_fed"، 90، ")

الشرط: رأس آخر؛ رأس ("X-IronPort-SenderGroup") != "(؟i)allowSpoof"

* تعيين قاعدة التطبيق: فقط في حالة مطابقة كافة الشروط

الإجراء: إضافة/تحرير رأس؛ تحرير نص رأس الصفحة("موضوع"، "(.*)"، "[خارجي]\\1")

الإجراء: الحجر الصحي؛ الحجر الصحي المزدوج("Forged_Email")

domain_spoof

الشرط: رأس آخر؛ رأس("x-spoof")

الإجراء: عزل العناصر؛عزل العناصر (ANTI_SPOOF)

حقوق السحب الخاصة

الشرط: سمعة المجال؛ سمعة SDR (['فظيعة'، ")

الشرط: سمعة المجال؛ سن SDR ("أيام"، <، 5، ")

* تعيين قاعدة التطبيق: إذا تطابقت شرط واحد أو أكثر

الإجراء: عزل العناصر؛ نسخ-عزل (SDR_DATA))

tg_rate_limit

الشرط: رأس آخر؛ رأس("x-tg-rateLimit")

الإجراء: إضافة إدخال السجل؛ إدخال السجل("x-tg-limit: $files names")

BlockList_Quarantine

الشرط: (بلا)

الإجراء: الحجر الصحي؛ الحجر الصحي ("BLOCKLIST")

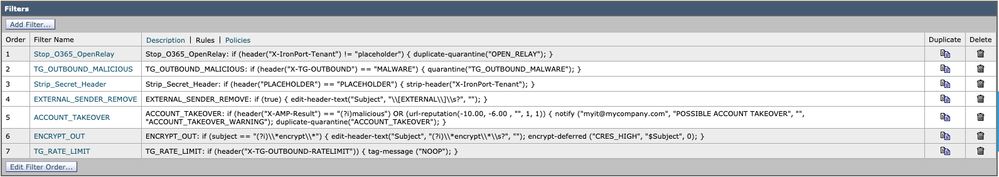

عوامل تصفية المحتوى الصادرة

Tg_Outbound_Malicious

الشرط: رأس آخر؛ رأس ("X-TG-OUTBOUND") == برنامج ضار

الإجراء: عزل (TG_OUTBOUND_MALWARE)

Strip_Secret_Header

الشرط: رأس آخر؛ رأس ("موضع مؤقت") == موضع مؤقت

الإجراء: رأس الشريط؛ رأس الشريط ("X-IronPort-Tenant")

External_Sender_Remove

الشرط: (بلا)

الإجراء: إضافة/تحرير رأس؛ تحرير-رأس-نص("موضوع"، "\\[خارجي\\]\\s؟ "، ")

ACCOUNT_TAKEOVER

الشرط: رأس آخر؛ رأس ("X-AMP-Result") == (؟i)ضار

الشرط: سمعة عنوان URL؛ URL-REPUTATION(-10.00، -6.00، "، 1، 1)

*تعيين تطبيق القاعدة: في حالة تطابق شرط واحد أو أكثر

الإجراء: إعلام؛إعلام ("<إدراج مسؤول أو تحويل عنوان البريد الإلكتروني>"، "احتمال إستلام الحساب"، ""، "account_takeover_warning")

الإجراء: نسخ الحجر الصحي ("ACCOUNT_TAKEOVER")

بالنسبة لعملاء سحابة البريد الإلكتروني الآمن من Cisco، لدينا أمثلة على عوامل تصفية المحتوى المضمنة في تكوين الذهب وتوصيات أفضل الممارسات. بالإضافة إلى ذلك، يرجى مراجعة عوامل تصفية "SAMPLE_" للحصول على مزيد من المعلومات حول الشروط والإجراءات المرتبطة التي يمكن أن تكون مفيدة في التكوين الخاص بك.

Cisco Live

يستضيف Cisco Live العديد من جلسة بشكل عام ويقدم جلسات عمل شخصية وافراجات تقنية تغطي أفضل ممارسات البريد الإلكتروني الآمن من Cisco. للجلسات السابقة والوصول، يرجى زيارة Cisco Live (يتطلب تسجيل دخول CCO):

-

أمان البريد الإلكتروني من Cisco: أفضل الممارسات والضبط الدقيق - BRKSEC-2131

- قم بتحديد نطاق بريدك الإلكتروني - BRKSEC-2131

- إصلاح البريد الإلكتروني! - أستكشاف الأخطاء وإصلاحها المتقدم لأمان البريد الإلكتروني من Cisco - BRKSEC-3265

- عمليات تكامل API لأمان البريد الإلكتروني من Cisco - Devnet-2326

- تأمين خدمات علبة بريد SAAs باستخدام أمان البريد الإلكتروني للسحابة من Cisco - BRKSEC-1025

- أمان البريد الإلكتروني: أفضل الممارسات والضبط الدقيق - TECSEC-2345

- 250 ليس جيدا - إتخاذ موقف دفاعي مع أمان البريد الإلكتروني من Cisco - TECSEC-2345

- Cisco Domain Protection و Cisco Advanced Phishing Protection: تحقيق أقصى إستفادة من الطبقة التالية في أمان البريد الإلكتروني! - BRKSEC-1243

- ليس SPF إختصار ل "سبووف"! لنستخدم أقصى إستفادة من الطبقة التالية في أمان البريد الإلكتروني! - DGTL-BRKSEC-2327

إذا كانت جلسة غير متاحة، يحتفظ Cisco Live بالحق في إزالتها بسبب عمر العرض التقديمي.

معلومات إضافية

وثائق Cisco Secure Email Gateway

- ملاحظات الإصدار

- دليل المستخدم

- الدليل المرجعي لواجهة سطر الأوامر (CLI)

- أدلة برمجة واجهة برمجة التطبيقات (API) لـ Cisco Secure Email Gateway

- المصدر المفتوح المستخدم في Cisco Secure Email Gateway

- دليل تثبيت الجهاز الافتراضي لأمان المحتوى من Cisco (يتضمن vESA)

وثائق Secure Email Cloud Gateway

وثائق Cisco Secure Email ومدير الويب

- ملاحظات الإصدار ومصفوفة التوافق

- دليل المستخدم

- أدلة برمجة واجهة برمجة التطبيقات (API) لـ Cisco Secure Email Gateway ومدير الويب

- دليل تثبيت الجهاز الافتراضي لأمان المحتوى من Cisco (يتضمن vSMA)

وثائق منتجات Cisco Secure

معلومات ذات صلة

- التوافق مع أمان البريد الإلكتروني الآمن من Cisco

- وصف العرض: بريد إلكتروني آمن

- مصطلحات Cisco Universal Cloud

- الدعم والتنزيلات من Cisco

- [خارجي] OpenSPF: أساسيات SPF ومعلومات متقدمة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

3.0 |

31-Jul-2022 |

تحديث أحدث قيم التكوين الذهبي، وإعادة صياغة لتلبية معايير النشر، وتحديث الارتباطات والمراجع. |

1.0 |

15-May-2017 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Robert SherwinCisco Secure Email

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات