تكوين SSL VPN بدون عميل (WebVPN) على ASA

خيارات التنزيل

-

ePub (872.4 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يصف هذا المستند تكوين سلسلة Cisco ASA 5500 للسماح بوصول SSL VPN عديم العملاء إلى موارد الشبكة الداخلية.

المتطلبات الأساسية

المتطلبات

تأكد من استيفاء المتطلبات التالية قبل أن تحاول إجراء هذا التكوين:

- المستعرض الذي يدعم SSL

- ASA مع الإصدار 7.1 أو أعلى

- تم إصدار شهادة X.509 إلى اسم مجال ASA

- منفذ TCP رقم 443، والذي يجب ألا يتم حظره على طول المسار من العميل إلى ASA

يمكن العثور على القائمة الكاملة للمتطلبات في أنظمة VPN الأساسية المدعومة، سلسلة Cisco ASA 5500.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الإصدار 9.4(1) من أجهزة الأمان التكيفي (ASA)

- Adaptive Security Device Manager (ASDM)، الإصدار 7.4(2)

- ASA 5515-X

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يصف هذا المستند تكوين سلسلة أجهزة الأمان المعدلة (ASA) 5500 من Cisco للسماح بوصول طبقة مآخذ التوصيل الآمنة (SSL) دون عميل إلى موارد الشبكة الداخلية.

تسمح الشبكة الخاصة الظاهرية (WebVPN) لشبكة SSL التي لا تحتوي على عملاء بالوصول المحدود والآمن في الوقت نفسه من أي موقع إلى شبكة الشركة.

يستطيع المستخدمون تحقيق وصول آمن قائم على المستعرض إلى موارد الشركة في أي وقت.

لا حاجة إلى عميل إضافي للحصول على إمكانية الوصول إلى الموارد الداخلية.

يتم توفير الوصول من خلال بروتوكول نقل النص التشعبي عبر اتصال SSL.

يوفر SSL VPN الذي لا يحتاج إلى عملاء إمكانية الوصول الآمن والسهل إلى مجموعة كبيرة من موارد الويب والتطبيقات التي تم تمكين الويب بها والتطبيقات القديمة من أي كمبيوتر تقريبا يمكنه الوصول إلى مواقع بروتوكول نقل النص التشعبي على الإنترنت (HTTP).

ويشمل ذلك ما يلي:

- مواقع ويب داخلية

- Microsoft SharePoint 2003 و 2007 و 2010

- Microsoft Outlook Web Access 2003 و 2007 و 2013

- Microsoft Outlook Web App 2010

- Domino Web Access (DWA) 8.5 و 8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp الإصدار 5 إلى 6.5

- Citrix XenDesktop الإصدار 5 إلى 5.6 و 7.5

- VMware View 4

يمكن العثور على قائمة بالبرامج المدعومة في أنظمة VPN الأساسية المدعومة، سلسلة Cisco ASA 5500.

مصفوفة دعم VPN بدون عملاء

| Windows |

نظام التشغيل Windows/Mac |

ماك |

||||

| الميزات/التقنية/التطبيقات |

MS Edge |

IE |

فايرفوكس |

كروم |

سفاري |

التعليقات |

| المكون الإضافي لبروتوكول RDP |

N |

Y |

N |

N |

N |

|

| أداة إضافية للمنشور |

N |

Y |

Y |

Y |

Y |

نهاية دعم Java 8 |

| المكون الإضافي ICA |

N |

Y |

N |

N |

N |

نهاية دعم Java 8 |

| مكون VNC الإضافي |

N |

Y |

N |

N |

N |

نهاية دعم Java 8 |

| المكون الإضافي SSH/Telnet |

N |

Y |

N |

N |

N |

نهاية دعم Java 8 |

| إضافة FTP/CIFS |

N |

Y |

Y |

Y |

Y |

نهاية دعم Java 8 |

| مجلد ويب Java |

N |

Y |

N |

N |

N |

نهاية دعم Java 8 |

| النفق الذكي |

N |

Y |

N* |

N |

N |

* غير مدعوم على Mac 10.14+ |

| إعادة توجيه المنفذ |

N |

Y |

N* |

N |

N |

* غير مدعوم على Mac 10.14+ |

| إطلاق الويب من AnyConnect |

N |

Y |

N |

N |

N |

|

| دعم موظفي الخدمة |

N |

N |

N |

N |

N |

|

| GBP (مستنسخ من جانب العميل) |

N |

N |

Y |

Y |

N* |

ميزة تم تقديمها من ASA 9.9.2+ ؛ *تدعم فقط Safari 11.1+ |

| أووا |

N |

N* |

N* |

N* |

N* |

* دعم الطراز 2013 فقط نظام التشغيل EOS لعام 2013 في أبريل 2023. |

| SharePoint |

N |

N* |

N* |

N* |

N* |

* تم دعم 2013 فقط. نظام التشغيل EOS لعام 2013 في أبريل 2023. |

| Office365 |

N |

N |

N |

N |

N |

|

| Citrix XenApp و XenDesktop، الإصدار 7.6 |

N |

Y |

N* |

Y |

N |

* جهاز إستقبال HTML5 مدعوم |

| Citrix XenApp و XenDesktop 7.15 |

N |

Y |

Y |

Y |

N |

|

| جهاز إستقبال Citrix HTML5 |

N |

N* |

N* |

N* |

N |

* يعمل فقط HTML5 جهاز الاستقبال الإصدار 1.7 مع StoreFront 3.0 |

| بوابة Citrix NetScaler وموازن الأحمال |

N |

N |

N |

N |

N |

|

| سياسة أمان المحتوى |

N |

N |

N |

N |

N |

|

| مشاركة الموارد عبر الأصل |

N |

N |

N |

N |

N |

غير مدعوم، حيث لا توجد إمكانية لمعالجته بشكل صحيح |

| Blob API |

N |

N |

N |

N |

N |

|

| إحضار واجهة برمجة التطبيقات |

N |

N |

N |

N |

N |

|

| المسافات بين حجم المجموعة |

N |

N |

N |

N |

N |

لا يتوقع ASA وجود مسافات في حجم المجموعة ولا يمكنه تجميع الأجزاء معا |

| <use> SVG |

N |

N |

N |

N |

N |

|

| تحديد حجم المكدس (ASA < 9.9.2) |

N |

N |

N |

N |

N |

تحتوي آلية إعادة الكتابة على جانب الخادم على مقدار محدود من ذاكرة المكدس لإعادة كتابة الملف. إذا كان الملف كبير جدا أو معقد، فإنه تالف. غالبية التطبيقات الحديثة لديها مثل هذه القيود |

| تحديد حجم المكدس (ASA > 9.9.2) |

N |

N |

Y |

Y |

N |

|

| تطبيق باستخدام نماذج Oracle |

N |

N |

N |

N |

N |

|

| تطبيقات ذات إطار عمل زاوي |

N |

N |

N |

N |

N |

معظم التطبيقات التي تحتوي على هذه الميزات الزاوية غير مدعومة: |

| محتوى Flash مع ActionScript2 و ActionScript3 |

N |

N |

N |

N |

N |

|

التكوين

تصف هذه المقالة عملية التكوين لكل من ASDM و CLI. أستخدم أيا من الأدوات لتكوين WebVPN، ولكن يمكن تحقيق بعض خطوات التكوين فقط باستخدام ASDM.

ملاحظة: أستخدم أداة بحث الأوامر (للعملاء المسجلين فقط) للحصول على مزيد من المعلومات حول الأوامر المستخدمة في هذا القسم.

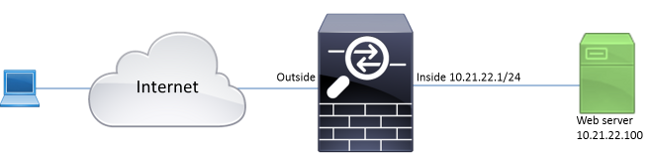

الرسم التخطيطي للشبكة

يستخدم هذا المستند إعداد الشبكة التالي:

معلومات أساسية

يستخدم WebVPN بروتوكول SSL لتأمين البيانات التي تم نقلها بين العميل والخادم.

عندما يقوم المستعرض بتهيئة اتصال مع ASA، يقدم ASA شهادته لمصادقة نفسه على المستعرض.

لضمان تأمين الاتصال بين العميل و ASA، قم بتزويد ASA بالشهادة الموقعة من قبل المرجع المصدق والتي يثق فيها العميل بالفعل.

وإلا فإن العميل لا يمتلك الوسائل اللازمة للتحقق من أصالة ASA والتي ينتج عنها إمكانية هجوم الدخيل وتجربة المستخدم الضعيفة، وذلك لأن المستعرض يقدم تحذيرا بأن الاتصال غير موثوق به.

ملاحظة: يقوم ASA بشكل افتراضي بإنشاء شهادة X.509 ذاتية التوقيع عند بدء التشغيل. يتم إستخدام هذه الشهادة لخدمة إتصالات العميل بشكل افتراضي. لا يوصى باستخدام هذه الشهادة لأنه لا يمكن التحقق من أصالتها بواسطة المستعرض. علاوة على ذلك، يتم إعادة إنشاء هذه الشهادة على كل عملية إعادة تشغيل بحيث تتغير بعد كل عملية إعادة تشغيل.

تثبيت الشهادة خارج نطاق هذا المستند.

التكوين

قم بتكوين WebVPN على ASA بخمس خطوات رئيسية:

- قم بتكوين الشهادة التي يتم إستخدامها من قبل ASA.

- تمكين WebVPN على واجهة ASA.

- قم بإنشاء قائمة بالخوادم و/أو محدد موقع الموارد الموحد (URL) للوصول إلى WebVPN.

- إنشاء نهج مجموعة لمستخدمي WebVPN.

- تطبيق نهج المجموعة الجديد على مجموعة نفق.

ملاحظة: في إصدارات ASA الأحدث من الإصدار 9.4، تم تغيير الخوارزمية المستخدمة لاختيار شفرة SSL (راجع ملاحظات الإصدار الخاصة بسلسلة Cisco ASA، الإصدار 9.4(x)).إذا تم إستخدام العملاء القادرين على إستخدام المنحنى الاهليلجي فقط، فسيكون من الآمن إستخدام مفتاح المنحنى الاهليلجي الخاص للشهادة. وإلا سيتم إستخدام مجموعة التشفير المخصصة لتجنب تقديم ASA لشهادة مؤقتة موقعة ذاتيا. يمكنك تكوين ASA لاستخدام شفرة RSA فقط مع تشفير SSL tlsv1.2 المخصص "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5.

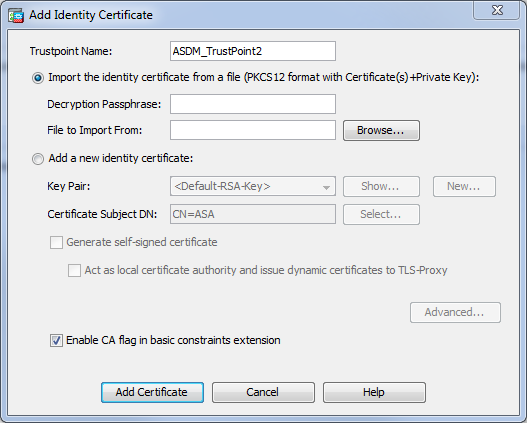

- الخيار 1 - إستيراد الشهادة مع ملف PKCS12.

أختر تشكيل > جدار الحماية > متقدم > إدارة الشهادات > شهادات الهوية > إضافة. يمكنك تثبيته باستخدام ملف PKCS12 أو لصق المحتويات في تنسيق "البريد المحسن للخصوصية" (PEM).

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

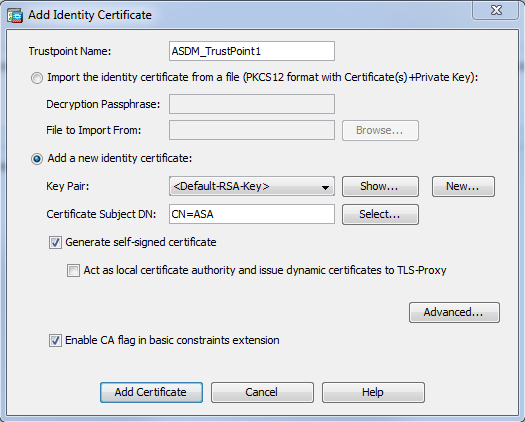

INFO: Import PKCS12 operation completed successfullyالخيار 2 - إنشاء شهادة موقعة ذاتيا.

أختر تشكيل > جدار الحماية > متقدم > إدارة الشهادات > شهادات الهوية > إضافة.

انقر على زر إضافة شهادة هوية جديدة. حدد خانة الاختيار إنشاء شهادة موقعة ذاتيا. أخترت اسم مشترك (CN) أن يطابق domain name من ال ASA.

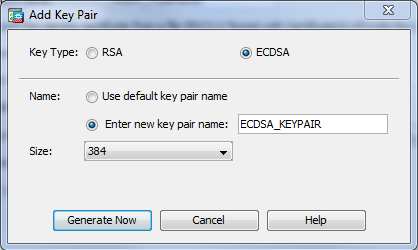

انقر فوق جديد لإنشاء زوج المفاتيح للشهادة. أختر نوع المفتاح واسمه وحجمه.

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - أختر الشهادة التي سيتم إستخدامها لخدمة إتصالات WebVPN.

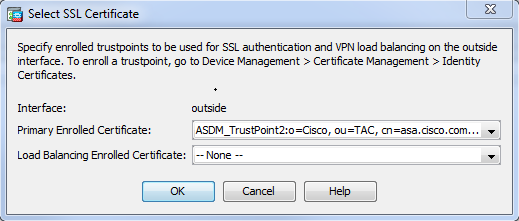

أخترت تشكيل>وصول عن بعد VPN>متقدم>SSL عملية إعداد. من قائمة الشهادات، أختر TrustPoint المرتبطة بالشهادة المطلوبة للواجهة الخارجية. انقر فوق تطبيق.

CLI مكافئ تشكيل:

ASA(config)# ssl trust-pointoutside - (إختياري) قم بتمكين عمليات بحث خادم اسم المجال (DNS).

يعمل خادم WebVPN كوكيل لاتصالات العميل. هذا يعني أن ASA يقوم بإنشاء إتصالات بالموارد نيابة عن العميل. إذا كان العملاء يحتاجون إلى إتصالات بالموارد التي تستخدم أسماء المجالات، فيحتاج ASA إلى إجراء البحث عن DNS.

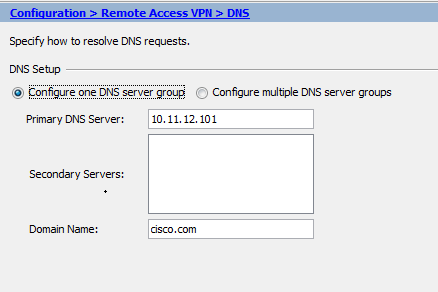

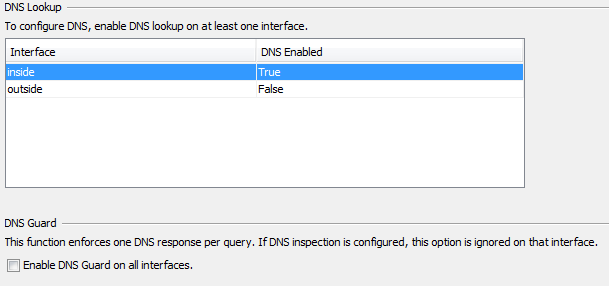

أختر تكوين > Remote Access VPN (الوصول عن بعد) > DNS.

قم بتكوين خادم DNS واحد على الأقل وتمكين عمليات بحث DNS على الواجهة التي تواجه خادم DNS.

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

ASA(config-dns-server-group)# name-server 10.11.12.101 - (إختياري) قم بإنشاء نهج مجموعة لاتصالات WebVPN.

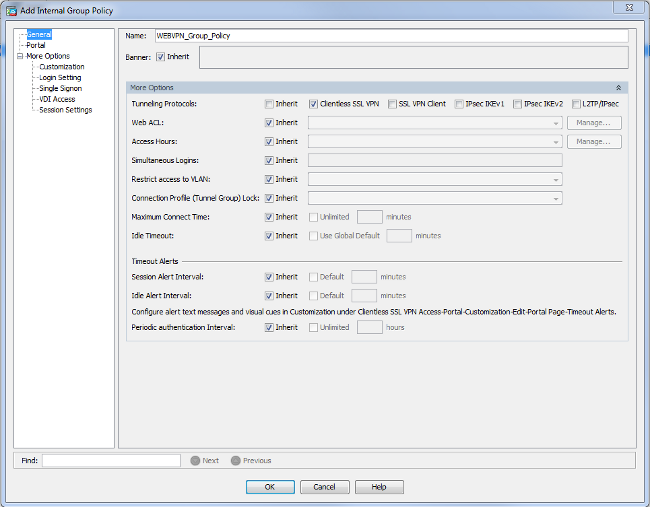

أختر تكوين > Remote Access VPN (الوصول عن بعد) > Client Less SSL VPN Access > نهج المجموعة > إضافة نهج مجموعة داخلي.

تحت الخيارات العامة، قم بتغيير قيمة بروتوكولات التوليف إلى "SSL VPN بدون عملاء".

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - تشكيل توصيف التوصيل.

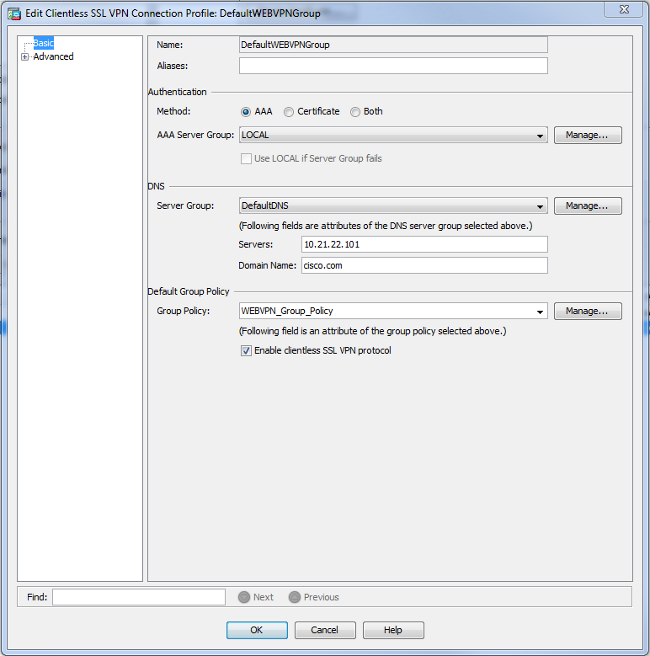

في ASDM، أختر تكوين > Remote Access VPN للوصول عن بعد > وصول SSL VPN بدون عملاء > ملفات تعريف الاتصال.

تستخدم إتصالات WebVPN بشكل افتراضي ملف تعريف DefaultWEBVPNGgroup. يمكنك إنشاء توصيفات إضافية.

ملاحظة: هناك طرق مختلفة لتعيين مستخدمين إلى ملفات تعريف أخرى.

- يمكن للمستخدمين تحديد ملف تعريف الاتصال يدويا من القائمة المنسدلة أو باستخدام عنوان URL محدد. راجع ASA 8.x: السماح للمستخدمين بتحديد مجموعة في تسجيل الدخول إلى WebVPN من خلال أسلوب الاسم المستعار للمجموعة و أسلوب URL للمجموعة.

- عند إستخدام خادم LDAP، يمكنك تعيين ملف تعريف المستخدم استنادا إلى السمات التي تم تلقيها من خادم LDAP، راجع إستخدام ASA لمخطط سمات LDAP كمثال تكوين.قم بتحرير ملف تعريف DefaultWEBVPNGgroup واختر WEBvpn_Group_Policy ضمن نهج المجموعة الافتراضي.

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

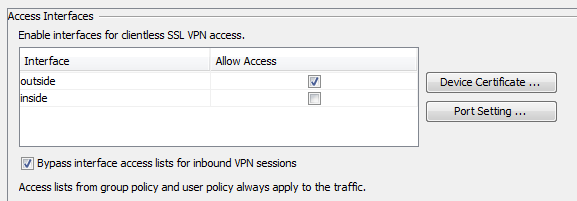

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - أخترت in order to مكنت WebVPN على القارن خارجي، تشكيل>Remote Access VPN>ClientLess SSL VPN منفذ>توصيل توصيفات.

حدد خانة الاختيار السماح بالوصول بجوار الواجهة الخارجية.

CLI:

ASA(config)# webvpn

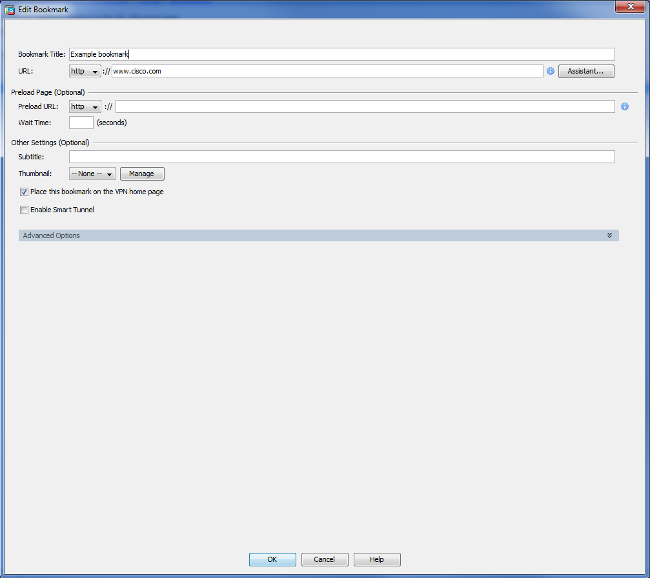

ASA(config-webvpn)# enable outside - (إختياري) قم بإنشاء إشارات مرجعية للمحتوى.

تسمح الإشارات المرجعية للمستخدم باستعراض عناوين URL الخاصة بالمورد الداخلي.

أخترت in order to خلقت إشارة مرجعية، تشكيل > Remote Access VPN>Client SSL VPN منفذ > مدخل > إشارات مرجعية > إضافة.

أختر إضافة لإضافة إشارة مرجعية معينة.

CLI:

من المستحيل إنشاء إشارات مرجعية من خلال واجهة سطر الأوامر لأنها يتم إنشائها على هيئة ملفات XML.

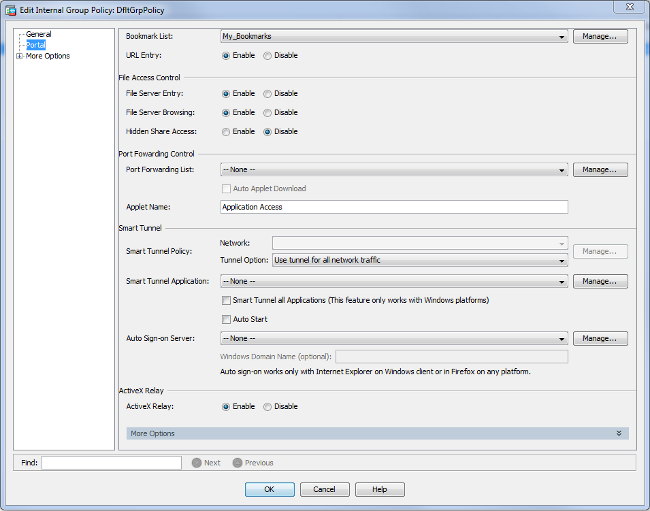

- (إختياري) قم بتعيين إشارات مرجعية لنهج مجموعة معين.

أختر تكوين > Remote Access VPN (الوصول عن بعد) > Client Ssl VPN Access > Group Policy (نهج المجموعة) > Edit (تحرير) > Portal (المدخل) > قائمة الإشارات المرجعية.

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

التحقق من الصحة

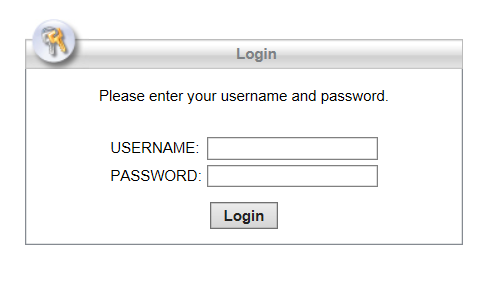

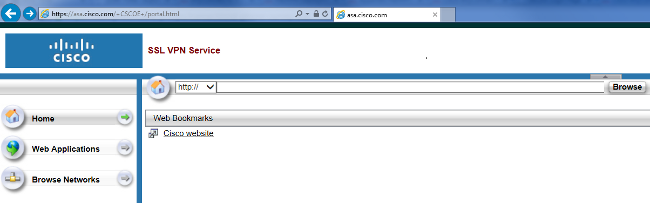

بمجرد تكوين WebVPN، أستخدم العنوان https://<FQDN الخاص ب ASA> في المستعرض.

بعد تسجيل الدخول، يمكنك رؤية شريط العناوين المستخدم للتنقل إلى مواقع الويب والإشارات المرجعية.

استكشاف الأخطاء وإصلاحها

الإجراءات المستخدمة لاستكشاف الأخطاء وإصلاحها

لاستكشاف أخطاء عملية التكوين لديك وإصلاحها:

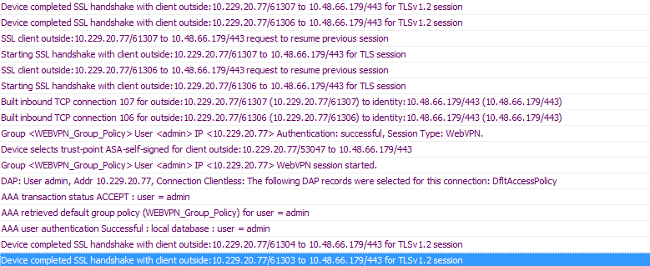

في ASDM، أختر المراقبة > التسجيل > عارض السجل في الوقت الفعلي>العرض. عند اتصال عميل ب ASA، لاحظ إنشاء جلسة TLS، وتحديد سياسة المجموعة، والمصادقة الناجحة للمستخدم.

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

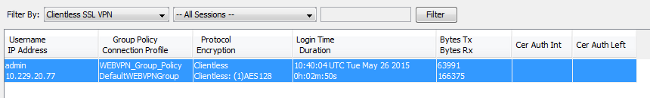

في ASDM، أختر مراقبة>VPN>إحصائيات VPN>جلسات العمل > تصفية حسب: SSL VPN بدون عملاء. ابحث عن جلسة عمل WebVPN الجديدة. تأكد من إختيار عامل تصفية WebVPN وانقر فوق عامل التصفية. إذا حدثت مشكلة، فعليك تجاوز جهاز ASA مؤقتا لضمان أن العملاء يمكنهم الوصول إلى موارد الشبكة المطلوبة. راجع خطوات التكوين المدرجة في هذا المستند.

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

الأوامر المستخدمة لاستكشاف الأخطاء وإصلاحها

تدعم أداة مترجم الإخراج (للعملاءالمسجلين فقط) بعض أوامر show. استخدم أداة مترجم الإخراج (OIT) لعرض تحليل مُخرَج الأمر show .

ملاحظة: راجع المعلومات المهمة حول أوامر التصحيح قبل استخدام أوامر debug.

-

show webVPN - هناك العديد من أوامر show المقترنة ب WebVPN. رأيت in order to رأيت الإستعمالمن عرض أمر بالتفصيل، الأمر مرجع قسم من ال cisco أمن جهاز.

-

debug webVPN - يمكن أن يؤثر إستخدام أوامر debug سلبا على ASA. رأيت in order to رأيت الإستعمالمن يضبط أمر في كثير تفصيل، الأمر مرجع قسم من ال cisco أمن جهاز.

مشاكل مشتركة

يتعذر على المستخدم تسجيل الدخول

المشكلة

لا يسمح بوصول الرسالة "ClientWithout (browser) SSL VPN". تظهر الرسالة في المستعرض بعد محاولة تسجيل دخول غير ناجحة. لم يتم تثبيت ترخيص AnyConnect Premium على ASA أو أنه غير مستخدم كما هو موضح "لم يتم تمكين ترخيص AnyConnect Premium على ASA."

الحل

تمكين ترخيص Premium AnyConnect باستخدام الأوامر التالية:

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

المشكلة

تظهر الرسالة "فشل تسجيل الدخول" في المستعرض بعد محاولة تسجيل دخول غير ناجحة. تم تجاوز حد ترخيص AnyConnect.

الحل

ابحث عن هذه الرسالة في السجلات:

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

تحقق أيضا من حد الترخيص الخاص بك:

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

المشكلة

تظهر الرسالة "لم يتم تمكين AnyConnect على خادم VPN" في المستعرض بعد محاولة تسجيل دخول غير ناجحة. لم يتم تمكين بروتوكول VPN بدون عملاء في نهج المجموعة.

الحل

ابحث عن هذه الرسالة في السجلات:

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

تأكد من تمكين بروتوكول VPN بدون عميل لنهج المجموعة المطلوب:

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

يتعذر توصيل أكثر من ثلاثة مستخدمي WebVPN ب ASA

المشكلة

يمكن لثلاثة عملاء WebVPN فقط الاتصال ب ASA. فشل اتصال العميل الرابع.

الحل

في معظم الحالات، تتعلق هذه المشكلة بمعلمة تسجيل دخول متزامن ضمن نهج المجموعة. أستخدم هذا الرسم التوضيحي لتكوين العدد المطلوب من عمليات تسجيل الدخول المتزامنة. في هذا المثال، القيمة المطلوبة هي 20.

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

يتعذر على عملاء WebVPN الوصول إلى الإشارات المرجعية ويتم سحبها للخارج

المشكلة

إذا كانت هذه الإشارات المرجعية قد تم تكوينها للمستخدمين لتسجيل الدخول إلى شبكة VPN التي ليس لها عملاء، ولكن على الشاشة الرئيسية تحت "تطبيقات ويب" تظهر كما هي، فكيف يمكنني تمكين إرتباطات HTTP هذه بحيث يتمكن المستخدمون من النقر فوقها والانتقال إلى عنوان URL معين؟

الحل

تحقق من أنه يمكن ل ASA حل مواقع الويب من خلال DNS. حاول إختبار اتصال مواقع الويب بالاسم. إذا لم يتمكن ASA من حل الاسم، سيتم قطع الارتباط. إذا كانت خوادم DNS داخلية في شبكتك، فقم بتكوين الواجهة الخاصة لنطاق بحث DNS.

اتصال Citrix من خلال WebVPN

المشكلة

تحدث رسالة الخطأ عميل ICA الذي تلقى ملف ICA تالف." ل Citrix عبر WebVPN.

الحل

إذا كنت تستخدم وضع العبارة الآمنة لاتصال Citrix من خلال WebVPN، فيمكن أن يتلف ملف ICA. نظرا لأن ASA غير متوافق مع وضع العملية هذا، قم بإنشاء ملف ICA جديد في الوضع المباشر (الوضع غير الآمن).

كيفية تجنب الحاجة إلى مصادقة ثانية للمستخدمين

المشكلة

عندما تصل إلى روابط CIFS على مدخل WebVPN بدون عملاء، سيطلب منك بيانات الاعتماد بعد أن تنقر الإشارة المرجعية. يستخدم البروتوكول الخفيف للوصول للدليل (LDAP) لمصادقة كل من الموارد والمستخدمين الذين دخلوا بالفعل بيانات اعتماد LDAP لتسجيل الدخول إلى جلسة عمل شبكة VPN.

الحل

يمكنك إستخدام ميزة الموقع التلقائي في هذه الحالة. تحت نهج المجموعة المحدد المستخدم وتحت سمات WebVPN الخاصة به، قم بتكوين ما يلي:

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

حيث X.X.X.X.X=IP الخاص بخادم CIFS و*=بقية المسار للوصول إلى ملف/مجلد المشاركة المعني.

يتم عرض قصاصة تكوين هنا:

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

للحصول على مزيد من المعلومات حول هذا الأمر، راجع تكوين SSO باستخدام مصادقة HTTP الأساسية أو NTLM.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

05-Jan-2016 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- يان كروبامهندس TAC من Cisco

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات