مثال تكوين التحكم في الوصول المستند إلى مستوى الامتياز لواجهة الويب 5760 مع خادم التحكم في الوصول (ACS) من Cisco

خيارات التنزيل

-

ePub (507.1 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المحتويات

المقدمة

يشرح هذا المستند كيفية إنشاء ملفات تعريف مصادقة وتفويض Cisco ACS+ مع مستويات امتيازات مختلفة ودمجها مع 5760 للوصول إلى WebUI. يتم دعم هذه الميزة من 3.6.3 فصاعدا (ولكن ليس على 3.7.x في وقت هذه الكتابة).

المتطلبات الأساسية

المتطلبات

من المفترض أن القارئ على دراية بتكوين Cisco ACS ووحدة تحكم الوصول المجمع. يركز هذا المستند فقط على التفاعل بين هذين العنصرين في نطاق تفويض TACACS+.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- Cisco Converged Access 5760، الإصدار 3.6.3

- خادم التحكم في الوصول (ACS) 5.2 من Cisco

التكوين

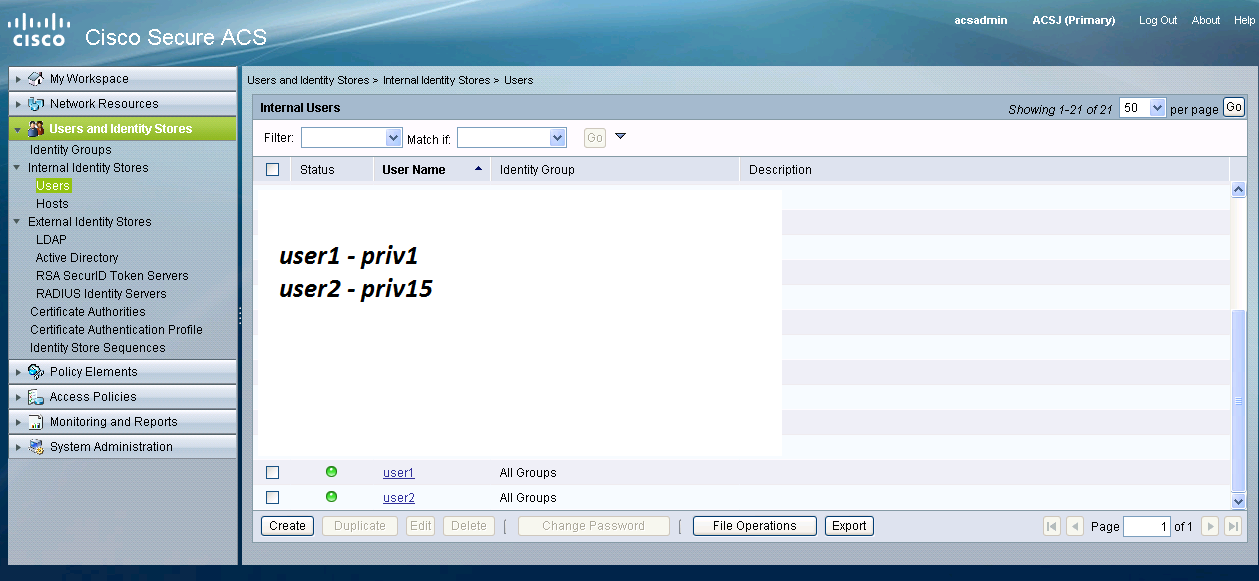

قم بإنشاء عدد قليل من مستخدمي الاختبار في ACS

انقر على "المستخدمون ومخازن الهوية" ثم حدد "المستخدمون".

انقر فوق "إنشاء" وقم بتكوين عدد قليل من مستخدمي الاختبار مثل الموضح أدناه.

إعداد عناصر النهج وتوصيفات الهيكل

أنت تحتاج أن يخلق 2 توصيفات للنوعين المختلفين من الوصول .privilege 15 في cisco tacacs world يعني توفير الوصول الكامل إلى الجهاز دون أي قيود. سيسمح لك الامتياز 1 من ناحية أخرى بتسجيل الدخول إلى كمية محدودة من الأوامر وتنفيذها فقط. فيما يلي وصف قصير لمستويات الوصول التي توفرها Cisco.

مستوى الامتياز 1 = غير ذي امتيازات (موجه الأمر هو Router>)، المستوى الافتراضي لتسجيل الدخول

مستوى الامتياز 15 = ذو امتياز (موجه الأمر هو router#)، المستوى بعد الانتقال إلى وضع التمكين

مستوى الامتياز 0 = نادرا ما يتم إستخدامه، ولكنه يتضمن 5 أوامر: disable، enable، exit، help، وlogout

في 5760، تعتبر المستويات 2-14 هي نفسها المستوى 1. ويمنحون الامتياز نفسه كامتياز 1. لا تقم بتكوين مستويات امتيازات tacacs لبعض الأوامر على 5760. الوصول إلى واجهة المستخدم لكل علامات تبويب غير معتمد في 5760. يمكنك إما الوصول الكامل (priv15) أو الوصول فقط إلى علامة التبويب شاشة (priv1). أيضا، لا يسمح للمستخدمين ذوي مستوى الامتياز 0 بتسجيل الدخول.

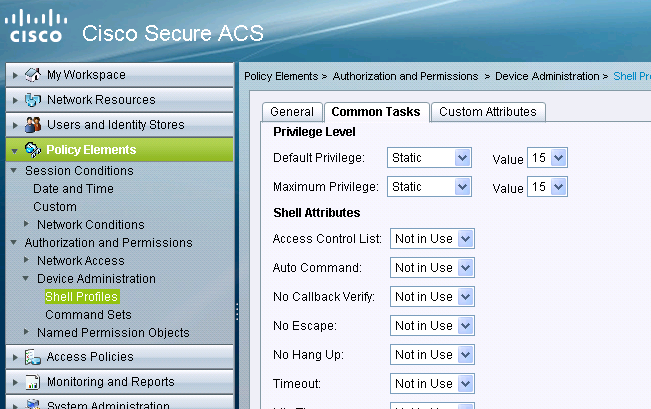

إنشاء ملف تعريف الوصول إلى طبقة 15 من الامتيازات

إستخدام شاشة الطباعة أدناه لإنشاء ملف التخصيص هذا :

انقر على "عناصر النهج". انقر على "توصيفات Shell".

إنشاء واحد جديد.

انتقل إلى علامة التبويب "مهام مشتركة" وقم بتعيين مستويات الامتيازات الافتراضية والقصوى على 15.

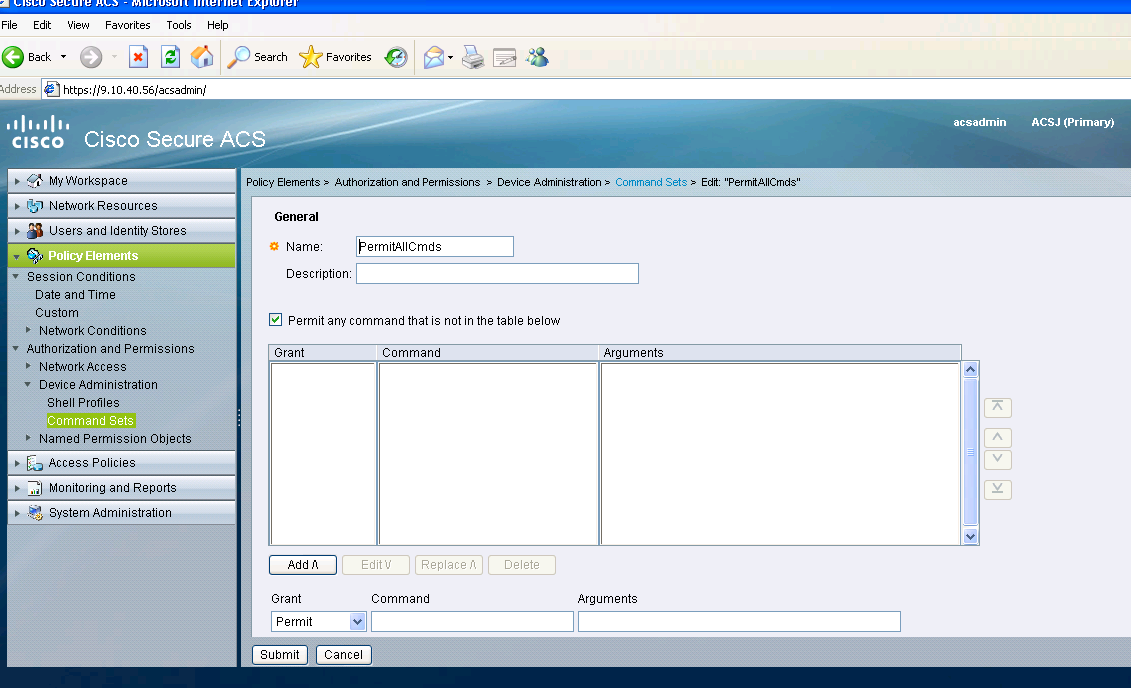

إنشاء مجموعات أوامر لمستخدم مسؤول

مجموعات الأوامر هي مجموعات من الأوامر المستخدمة من قبل جميع أجهزة TACACS.يمكن إستخدامها لتقييد الأوامر التي يسمح للمستخدم باستخدامها إذا تم تعيين ملف التعريف هذا. بما أن في ال 5760، يتم الحصر على ال webui رمز يؤسس على الامتياز مستوى يمر، الأمر مجموعة ل على حد سواء امتياز مستوى 1 و 15 ال نفس.

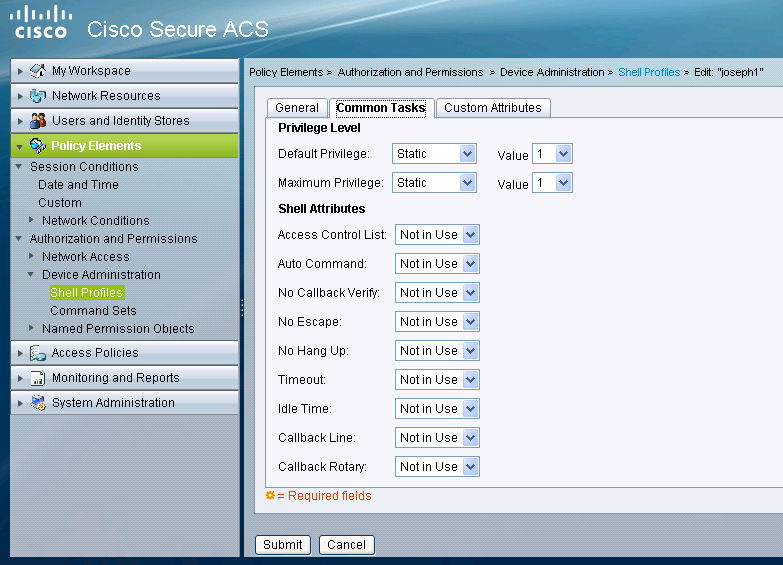

إنشاء ملف تعريف shell للمستخدم للقراءة فقط

إنشاء ملف تعريف shell آخر للمستخدمين القادرين على القراءة فقط. سيختلف ملف التعريف هذا بواقع تعيين مستويات الامتيازات على 1.

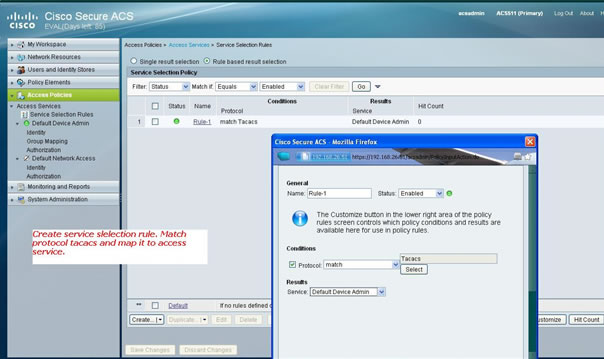

إنشاء قاعدة تحديد خدمة لمطابقة بروتوكول tacacs

على حسب السياسات والتكوين الخاص بك، تأكد من أن لديك قاعدة تطابق البيانات الواردة من الطراز 5760.

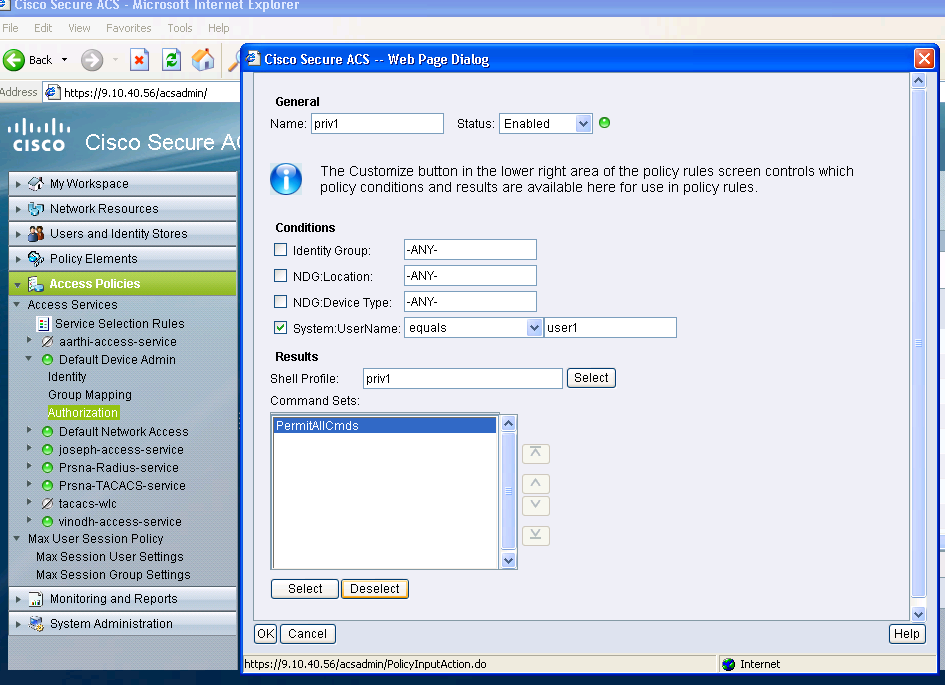

إنشاء سياسة تفويض للوصول الكامل للإدارة.

يتم تحديد نهج "إدارة الأجهزة الافتراضية" المستخدم مع تحديد بروتوكول tacacs كجزء من عملية نهج التقييم. عند إستخدام بروتوكول TACACS للمصادقة، يسمى نهج الخدمة المحدد نهج Default Device Admin الافتراضي. وهذه السياسة في حد ذاتها تشمل قسمين . وتعني الهوية هوية المستخدم والمجموعة التي ينتمي إليها (المحلية أو الخارجية) وما يسمح له بفعله وفقا لملف تعريف التخويل الذي تم تكوينه. قم بتعيين مجموعة الأوامر المتعلقة بالمستخدم الذي تقوم بتكوينه.

قم بإنشاء نهج تخويل للوصول إلى الإدارة للقراءة فقط.

ويتم القيام بنفس الشيء لمستخدمي القراءة فقط. هذا مثال يشكل الإمتياز مستوى 1 طبقة ملف تعريف للمستخدم 1 والامتياز 15 إلى مستعمل 2.

تكوين الطراز 5760 ل tacacs

- يلزم تكوين خادم RADIUS/TACACS.

tacacs server tac_acct

عنوان IPv4 9.1.0.100

مفتاح Cisco

- تكوين مجموعة الخوادم

TACACS+ GTAC لخادم مجموعة AAA

اسم الخادم tac_acct

لا يوجد شرط مسبق حتى الخطوة المذكورة أعلاه.

- تكوين قوائم طرق المصادقة والتفويض

تسجيل دخول مصادقة AAA <method-list> مجموعة <srv-grp>

AAA تفويض exec <method-list> مجموعة SRV-GRP>

مجموعة AAA الافتراضية لتفويض EXEC <srv-grp>— كحل بديل للحصول على tacacs على http.

يجب أن تستخدم الأوامر الثلاثة الواردة أعلاه وجميع معلمات المصادقة والتخويل الأخرى نفس قاعدة البيانات، إما RADIUS/TACACS أو محلية

على سبيل المثال، إذا كان تفويض الأوامر بحاجة إلى تمكينه، فيجب أيضا الإشارة إلى نفس قاعدة البيانات.

لأمثال:

أوامر تفويض المصادقة والتفويض والمحاسبة (AAA) 15 <method-list> مجموعة <srv-grp> —> يجب أن تكون مجموعة الخوادم التي تشير إلى قاعدة البيانات (tacacs/radius أو محلي) هي نفسها.

- تكوين http لاستخدام قوائم الطرق الواردة أعلاه

ip http authentication aaa login-auth <method-list> —> تحتاج قائمة الطرق إلى التحديد بشكل صريح هنا، حتى إذا كانت قائمة الطرق "افتراضية"

ip http authentication aaa exec-auth <method-list>

** نقاط إلى ملاحظة

- لا تقم بتكوين أي قوائم طرق على معلمات التكوين "line vty". إذا كانت الخطوات الواردة أعلاه و line vty تحتوي على تكوينات مختلفة، حينئذ تكون الأولوية لتكوينات vty للسطر.

- يجب أن تكون قاعدة البيانات هي نفسها عبر جميع أنواع تكوين الإدارة مثل ssh/telnet و webui.

- يجب أن تحتوي مصادقة HTTP على قائمة الطرق المحددة بشكل صريح.

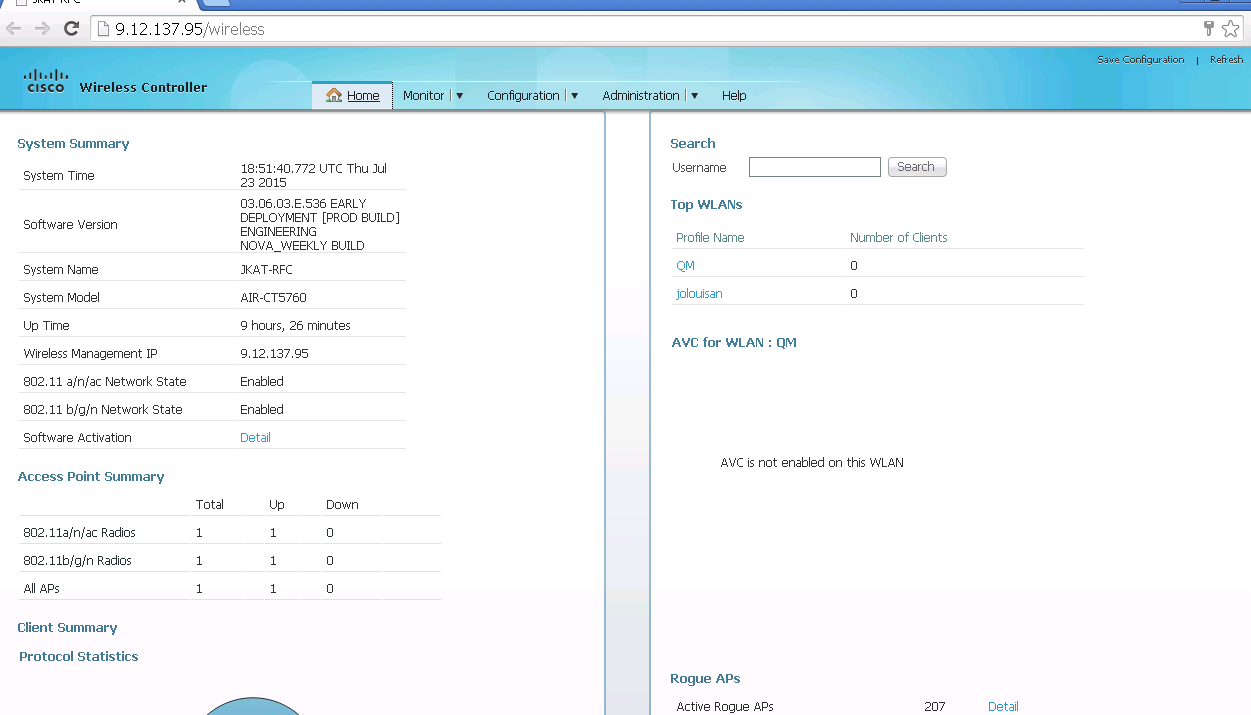

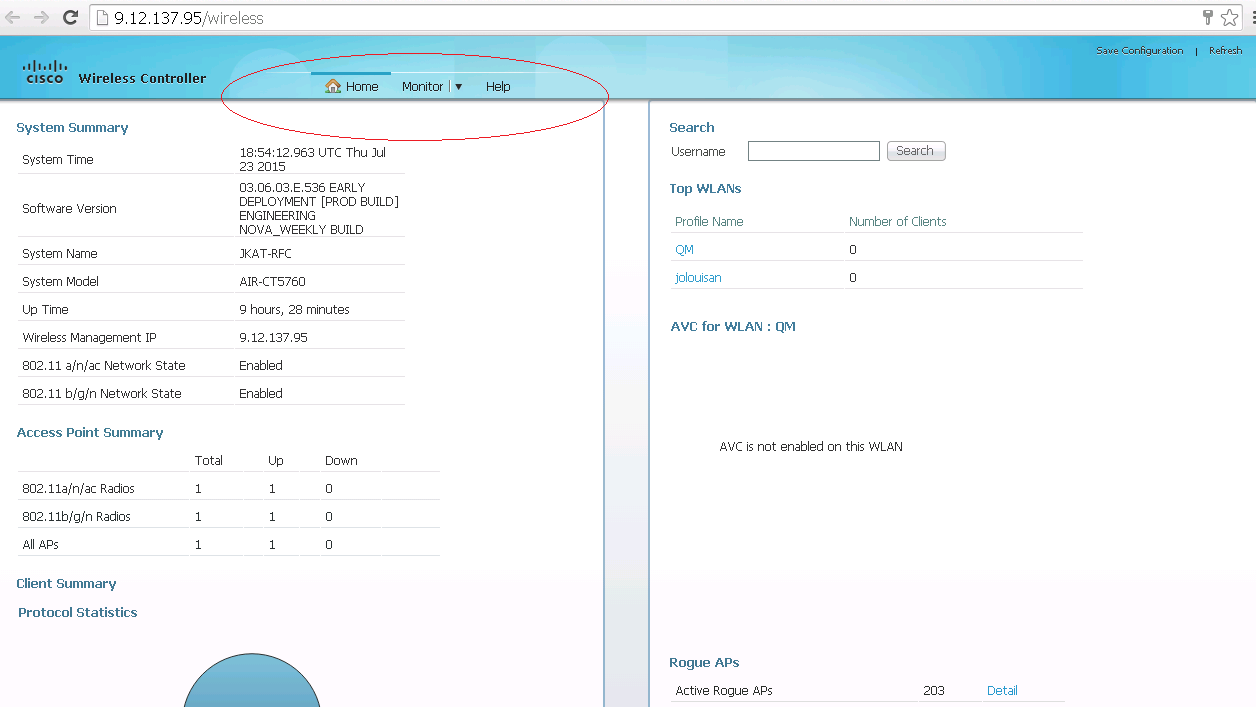

الوصول إلى نفس 5760 مع 2 توصيفات مختلفة

أدناه وصول من مستخدم مستوى امتياز 1 حيث يتم منح وصول محدود

أدناه وصول من مستخدم مستوى امتياز 15 حيث يتم منحك حق الوصول الكامل

التعليقات

التعليقات