تكوين نفق SD-WAN IPsec SIG والتحقق منه باستخدام Zscaler

خيارات التنزيل

-

ePub (434.3 KB)

العرض في تطبيقات مختلفة على iPhone أو iPad أو نظام تشغيل Android أو قارئ Sony أو نظام التشغيل Windows Phone

لغة خالية من التحيز

تسعى مجموعة الوثائق لهذا المنتج جاهدة لاستخدام لغة خالية من التحيز. لأغراض مجموعة الوثائق هذه، يتم تعريف "خالية من التحيز" على أنها لغة لا تعني التمييز على أساس العمر، والإعاقة، والجنس، والهوية العرقية، والهوية الإثنية، والتوجه الجنسي، والحالة الاجتماعية والاقتصادية، والتمييز متعدد الجوانب. قد تكون الاستثناءات موجودة في الوثائق بسبب اللغة التي يتم تشفيرها بشكل ثابت في واجهات المستخدم الخاصة ببرنامج المنتج، أو اللغة المستخدمة بناءً على وثائق RFP، أو اللغة التي يستخدمها منتج الجهة الخارجية المُشار إليه. تعرّف على المزيد حول كيفية استخدام Cisco للغة الشاملة.

حول هذه الترجمة

ترجمت Cisco هذا المستند باستخدام مجموعة من التقنيات الآلية والبشرية لتقديم محتوى دعم للمستخدمين في جميع أنحاء العالم بلغتهم الخاصة. يُرجى ملاحظة أن أفضل ترجمة آلية لن تكون دقيقة كما هو الحال مع الترجمة الاحترافية التي يقدمها مترجم محترف. تخلي Cisco Systems مسئوليتها عن دقة هذه الترجمات وتُوصي بالرجوع دائمًا إلى المستند الإنجليزي الأصلي (الرابط متوفر).

المقدمة

يصف هذا المستند خطوات التكوين والتحقق من أنفاق SD-WAN IPsec SIG باستخدام Zscaler.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- عبارة إنترنت الأمان (SIG).

- كيفية عمل أنفاق IPsec، المرحلة 1 والمرحلة 2 على Cisco IOS®.

متطلبات إضافية

-

nat يحتاج أن يكون مكنت على النقل قارن أن يكون واجهت الإنترنت.

-

يجب إنشاء خادم DNS على VPN 0، ويجب حل عنوان URL الأساسي ل Zscaler باستخدام خادم DNS هذا. وهذا مهم لأنه إذا لم يحل هذا الأمر، فإن مكالمات API ستفشل. ستفشل أيضا عمليات التحقق من سلامة الطبقة 7، نظرا لأن عنوان URL بشكل افتراضي هو http://gateway.<zscalercloud>.net/vpnTest.

-

يجب أن يضمن NTP (بروتوكول وقت الشبكة) أن وقت موجه Cisco Edge دقيق، وأن إستدعاءات API لن تفشل.

-

يلزم تكوين مسار خدمة يشير إلى SIG في قالب ميزة Service-VPN أو CLI (واجهة سطر الأوامر):

ip sdwan route vrf 1 0.0.0.0/0 service sig

المكونات المستخدمة

يستند هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- موجه Cisco Edge، الإصدار 17.6.6a

- vManage، الإصدار 20.9.4

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

التكوين

خيارات تصميم الشبكة

فيما يلي الأنواع المختلفة لعمليات النشر في إعداد مجموعة نشطة/إحتياطية. يمكن نشر تضمين النفق إما GRE أو IPsec.

- زوج نفق واحد نشط/إحتياطي.

- زوج نفق واحد نشط/نشط.

- زوج نفق نشط/إحتياطي متعدد.

- زوج نفق نشط/نشط متعدد.

ملاحظة: في موجهات SD-WAN Cisco Edge، يمكنك إستخدام واجهة نقل واحدة أو أكثر متصلة بالإنترنت، لكي يعمل هذا الإعداد بشكل فعال.

التكوينات

متابعة تكوين هذه القوالب:

- قالب ميزة بيانات اعتماد عبارة إنترنت الأمان (SIG):

- أنت تتطلب واحدا لجميع موجهات Cisco Edge. يجب إنشاء معلومات لنشر الحقول الضرورية للقالب على مدخل Zscaler.

- قالب ميزة عبارة إنترنت الأمان (SIG):

- تحت قالب الميزة هذا، تقوم بتكوين أنفاق IPsec، وضمان النشر عالي التوفر (HA) في الوضع النشط/النشط أو النشط/وضع الاستعداد، وتحديد مركز بيانات Zscaler إما يدويا أو تلقائيا.

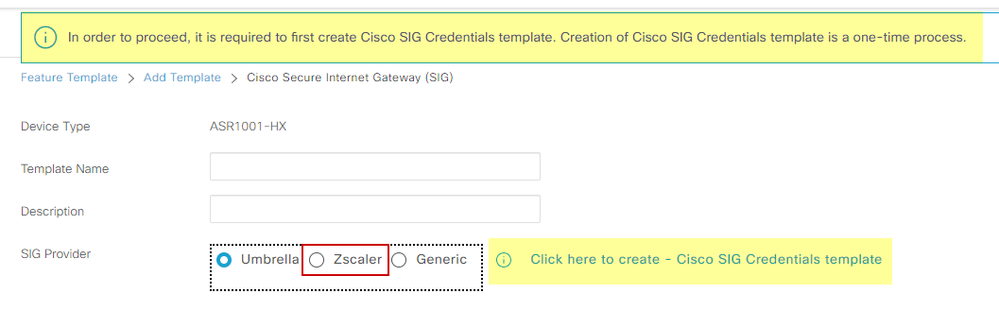

لإنشاء قالب بيانات اعتماد Zscaler، انتقل إلى تشكيل > قالب > قالب ميزة > إضافة قالب.

حدد نموذج الجهاز الذي ستقوم باستخدامه لهذا الغرض وابحث عن SIG. عندما تقوم بإنشائه لأول مرة، يظهر النظام أنه يجب إنشاء بيانات اعتماد Zscaler أولا، كما في هذا المثال:

تحتاج إلى تحديد Zscaler كمزود SIG وانقر على النقر هنا لإنشاء - قالب بيانات اعتماد SIG من Cisco.

قالب بيانات اعتماد SIG"

قالب بيانات اعتماد SIG"

تتم إعادة توجيهك إلى قالب بيانات الاعتماد. في هذا القالب، يجب إدخال القيم لكافة الحقول:

- اسم القالب

- الوصف

- موفر SIG (محدد تلقائيا من الخطوة السابقة)

- منظمة

- URI الخاص بقاعدة الشركاء

- Username

- كلمة المرور

- مفتاح واجهة برمجة التطبيقات للشركاء

انقر فوق حفظ.

تتم إعادة توجيهك إلى قالب عبارة الإنترنت الآمنة (SIG). يتيح لك هذا القالب تكوين كل شيء ضروري ل SD-WAN IPsec SIG باستخدام Zscaler.

في القسم الأول من القالب، يرجى توفير اسم ووصف. يتم تمكين المتعقب الافتراضي تلقائيا. عنوان URL لواجهة برمجة التطبيقات (API) المستخدم للتحقق من سلامة Zscaler Layer 7: zscaler_L7_health_check) ishttp://gateway<zscalercloud>net/vpnTest.

في cisco IOS XE، أنت تحتاج أن يثبت عنوان ل المتتبع. أي عنوان IP خاص داخل النطاق /32 مقبول. يمكن إستخدام عنوان IP الذي قمت بتعيينه بواسطة واجهة Loopback 65530، والتي يتم إنشاؤها تلقائيا لإجراء فحوصات سلامة Zscaler.

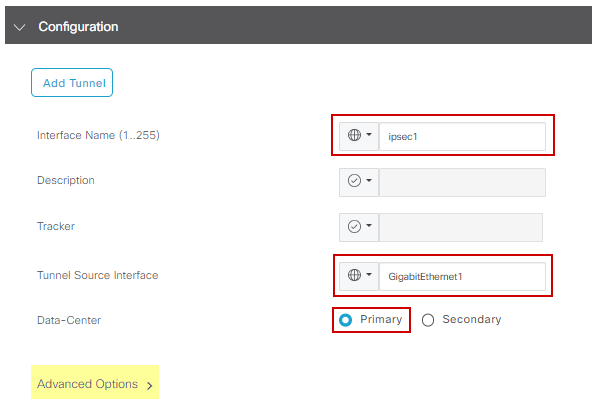

تحت قسم التكوين، يمكنك إنشاء أنفاق IPsec بالنقر فوق إضافة نفق. في الإطار المنبثق الجديد، قم بعمل التحديدات بناء على متطلباتك.

في هذا المثال، تم إنشاء واجهة IPsec1، باستخدام واجهة WAN GigabitEthernet1 كمصدر نفق. ومن ثم، يمكن أن يشكل اتصال مع مركز بيانات Zcaler الرئيسي.

يوصى بالإبقاء على قيم الخيارات المتقدمة كقيم افتراضية.  تكوين واجهة IPsec

تكوين واجهة IPsec

الإتاحة العالية

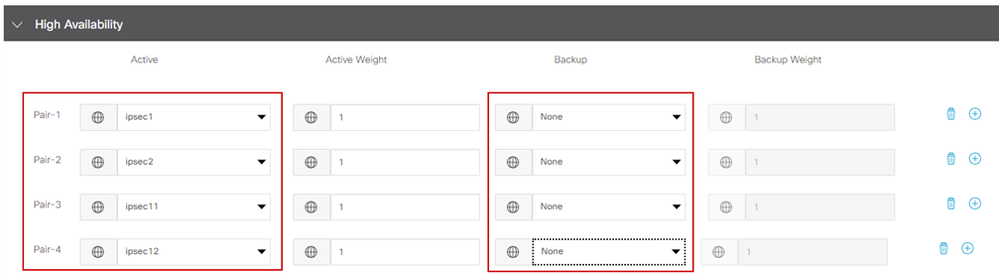

في هذا القسم، يمكنك إختيار ما إذا كان التصميم سيكون نشطا/نشطا أو نشطا/الاستعداد، وتحديد واجهة IPsec التي ستكون نشطة.

هذا مثال على تصميم نشط/نشط. يتم تحديد جميع الواجهات ضمن Active، مما يترك النسخ الاحتياطي بلا شيء.

تصميم نشط/نشط

تصميم نشط/نشط

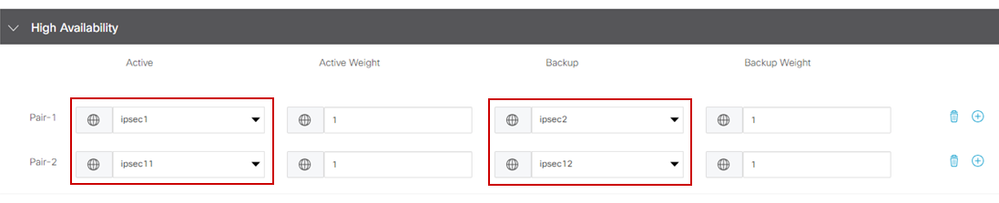

يوضح هذا المثال التصميم النشط/الاحتياطي. يتم تحديد IPsec1 و IPsec11 لكونهما واجهات نشطة، بينما يتم تعيين IPsec2 و IPsec12 كواجهات إحتياطية. تصميم نشط/إحتياطي

تصميم نشط/إحتياطي

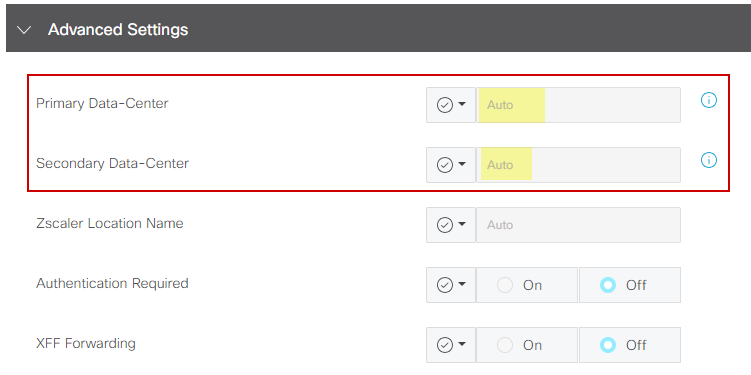

إعدادات متقدمة

في هذا القسم، تتمثل أهم التكوينات في مركز البيانات الرئيسي ومركز البيانات الثانوي.

يوصى بتكوينها إما بشكل تلقائي أو بشكل يدوي، ولكن لا يوصى بتكوينها كمختلطة.

إذا أخترت تكوينها يدويا، الرجاء تحديد عنوان URL الصحيح من مدخل Zscaler، استنادا إلى URI الخاص بقاعدة الشركاء

مراكز البيانات يدويا أو تلقائيا

مراكز البيانات يدويا أو تلقائيا

انقر فوق حفظ عند الانتهاء.

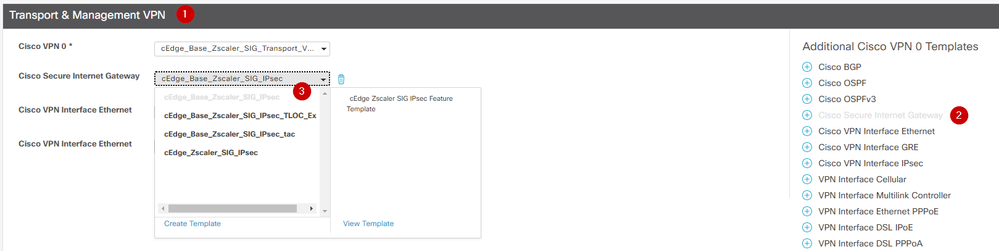

بمجرد الانتهاء من تكوين قوالب SIG، يجب تطبيقها ضمن قالب الجهاز. بهذه الطريقة، يتم دفع التكوين إلى موجهات Cisco Edge.

لإكمال هذه الخطوات، انتقل إلى التكوين > قوالب > قالب الجهاز، على ثلاث نقاط انقر فوق تحرير.

1. تحت شبكة VPN للنقل والإدارة

2. إضافة قالب بوابة إنترنت آمنة.

3. على بوابة الإنترنت الآمنة من Cisco حدد قالب ميزة SIG الصحيح من القائمة المنسدلة.

إضافة قالب SIG على قالب الجهاز

إضافة قالب SIG على قالب الجهاز

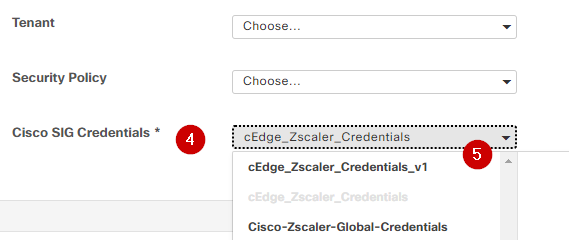

تحت قوالب إضافية

4. في مسوغات Cisco SIG

5. حدد قالب بيانات اعتماد SIG الصحيح من القائمة المنسدلة:

قالب SIG لبيانات الاعتماد

قالب SIG لبيانات الاعتماد

انقر فوق تحديث، الرجاء ملاحظة ما إذا كان قالب الجهاز الخاص بك عبارة عن قالب نشط باستخدام الخطوات القياسية لدفع التكوينات على قالب نشط.

التحقق من الصحة

يمكن إجراء التحقق أثناء معاينة التكوين أثناء الضغط على التغييرات، ما يجب ملاحظته هو:

secure-internet-gateway

zscaler organization <removed>

zscaler partner-base-uri <removed>

zscaler partner-key <removed>

zscaler username <removed>

zscaler password <removed>

!

من هذا المثال، يمكنك أن ترى أن التصميم نشط/في وضع الاستعداد

ha-pairs

interface-pair Tunnel100001 active-interface-weight 1 Tunnel100002 backup-interface-weight 1

interface-pair Tunnel100011 active-interface-weight 1 Tunnel100012 backup-interface-weight 1

أنت ذاهب إلى لاحظ المزيد من التكوينات تمت إضافتها مثل crypto ikev2 pofiles and policy، يتعدد قارن يبدأ من Tunnel1xxxx، vrf تحديد 65530، ip sdwan route vrf 1 0.0.0.0/0 service sig.

جميع هذه التغييرات هي جزء من أنفاق SIG ل IPsec باستخدام Zscaler.

يوضح هذا المثال كيفية ظهور تكوين واجهة النفق:

interface Tunnel100001

no shutdown

ip unnumbered GigabitEthernet1

no ip clear-dont-fragment

ip mtu 1400

tunnel source GigabitEthernet1

tunnel destination dynamic

tunnel mode ipsec ipv4

tunnel protection ipsec profile if-ipsec1-ipsec-profile

tunnel vrf multiplexing

بعد دفع التكوينات بنجاح على موجهات Cisco Edge، يمكنك إستخدام الأوامر للتحقق مما إذا كانت الأنفاق قيد التشغيل أم لا.

Router#show sdwan secure-internet-gateway zscaler tunnels

HTTP

TUNNEL IF TUNNEL LOCATION RESP

NAME TUNNEL NAME ID FQDN TUNNEL FSM STATE ID LOCATION FSM STATE LAST HTTP REQ CODE

--------------------------------------------------------------------------------------------------------------------------------------------------------------

Tunnel100001 site<removed>Tunnel100001 <removed> <removed> add-vpn-credential-info <removed> location-init-state get-data-centers 200

Tunnel100002 site<removed>Tunnel100002 <removed> <removed> add-vpn-credential-info <removed> location-init-state get-data-centers 200

إذا لم يظهر لديك رمز REP HTTP 200، فهذا يعني أنك تواجه مشكلة تتعلق بكلمة المرور أو مفتاح الشريك.

للتحقق من حالة الواجهات، أستخدم الأمر.

Router#show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet1 10.2.234.146 YES DHCP up up

GigabitEthernet2 10.2.58.221 YES other up up

GigabitEthernet3 10.2.20.77 YES other up up

GigabitEthernet4 10.2.248.43 YES other up up

Sdwan-system-intf 10.10.10.221 YES unset up up

Loopback65528 192.168.1.1 YES other up up

Loopback65530 192.168.0.2 YES other up up <<< This is the IP that you used on Tracker SIG Feature template

NVI0 unassigned YES unset up up

Tunnel2 10.2.58.221 YES TFTP up up

Tunnel3 10.2.20.77 YES TFTP up up

Tunnel100001 10.2.58.221 YES TFTP up up

Tunnel100002 10.2.58.221 YES TFTP up up

للتحقق من حالة المتعقب، قم بتنفيذ الأوامر show endpoint-tracker وshow endpoint-tracker records. هذا يساعدك على تأكيد عنوان URL الذي يستخدمه المتعقب

Router#show endpoint-tracker

Interface Record Name Status RTT in msecs Probe ID Next Hop

Tunnel100001 #SIGL7#AUTO#TRACKER Up 194 44 None

Tunnel100002 #SIGL7#AUTO#TRACKER Up 80 48 None

Router#show endpoint-tracker records

Record Name Endpoint EndPoint Type Threshold(ms) Multiplier Interval(s) Tracker-Type

#SIGL7#AUTO#TRACKER http://gateway.<removed>.net/vpnt API_URL 1000 2 30 interface

عمليات التحقق الأخرى التي يمكنك القيام بها هي:

للتأكد من أن الموجهات على VRF تشير إلى أنفاق IPsec، قم بتشغيل هذا الأمر:

show ip route vrf 1

عبارة المحاولة الأخيرة هي 0.0.0.0 إلى الشبكة 0.0.0.0

S* 0.0.0.0/0 [2/65535]، Tunnel100002

[2/65535]، النفق 100001

10.0.0.0/8 عبارة عن شبكات فرعية مختلفة و 4 شبكات فرعية وأقنعة

ولمزيد من التقدير، يمكنك إختبار الاتصال بالإنترنت وإنشاء مسار تتبع للتحقق من الخطوات التي تتخذها حركة مرور البيانات:

Router#ping vrf 1 cisco.com

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to <removed>, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 406/411/417 ms

Router1#traceroute vrf 1 cisco.com

Type escape sequence to abort.

Tracing the route to redirect-ns.cisco.com (<removed>)

VRF info: (vrf in name/id, vrf out name/id)

1 * * *

2 <The IP here need to be Zcaler IP> 195 msec 193 msec 199 msec

3 <The IP here need to be Zcaler IP> 200 msec

<The IP here need to be Zcaler IP> 199 msec *

.....

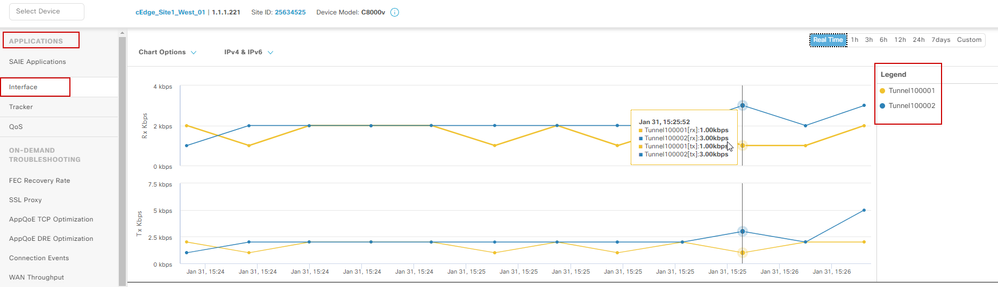

يمكنك التحقق من واجهات IPsec من واجهة المستخدم الرسومية (GUI) vManage من خلال التنقل على جهاز العرض > الجهاز أو جهاز المراقبة > الشبكة (للشفرات 20.6 والإصدارات الأولى).

- حدد الموجه الخاص بك وتصفح التطبيقات > الواجهات.

- حدد Tunnel100001 وTunnel100002 لعرض حركة مرور الوقت الفعلي أو تخصيص كل إطار زمني مطلوب:

مراقبة أنفاق IPsec

مراقبة أنفاق IPsec

استكشاف الأخطاء وإصلاحها

إذا لم يكن نفق SIG قيد التشغيل، فإليك الخطوات القليلة لاستكشاف المشكلة وإصلاحها.

الخطوة 1: تحقق من الأخطاء باستخدام الأمر show sdwan secure-internet-gateway zscaler tuner. من الإخراج، إذا لاحظت رمز RESP HTTP 401، فإنه يشير إلى وجود مشكلة في المصادقة.

يمكنك التحقق من القيم الموجودة في قالب بيانات اعتماد SIG لمعرفة ما إذا كانت كلمة المرور، أو مفتاح الشريك، صحيحة.

Router#show sdwan secure-internet-gateway zscaler tunnels

HTTP

TUNNEL IF TUNNEL LOCATION RESP

NAME TUNNEL NAME ID FQDN TUNNEL FSM STATE ID LOCATION FSM STATE LAST HTTP REQ CODE

----------------------------------------------------------------------------------------------------------------------------------------------

Tunnel100001 site<removed>Tunnel100001 0 tunnel-st-invalid <removed> location-init-state req-auth-session 401

Tunnel100002 site<removed>Tunnel100002 0 tunnel-st-invalid <removed> location-init-state req-auth-session 401

Tunnel100011 site<removed>Tunnel100011 0 tunnel-st-invalid <removed> location-init-state req-auth-session 401

Tunnel100012 site<removed>Tunnel100012 0 tunnel-st-invalid <removed> location-init-state req-auth-session 401

لمزيد من التصحيح، قم بتمكين هذه الأوامر، والبحث عن رسائل السجل المتعلقة ب SIG أو HTTP أو Tracker:

- debug platform software sdwan ftm sig

- debug platform sdwan sig

- debug platform software sdwan tracker

- debug platform software sdwan ftm rtm-events

هذا مثال على مخرجات من أوامر تصحيح الأخطاء:

Router#show logging | inc SIG

Jan 31 19:39:38.666: ENDPOINT TRACKER: endpoint tracker SLA already unconfigured: #SIGL7#AUTO#TRACKER

Jan 31 19:39:38.669: ENDPOINT TRACKER: endpoint tracker SLA already unconfigured: #SIGL7#AUTO#TRACKER

Jan 31 19:59:18.240: SDWAN INFO: Tracker entry Tunnel100001/#SIGL7#AUTO#TRACKER state => DOWN

Jan 31 19:59:18.263: SDWAN INFO: Tracker entry Tunnel100002/#SIGL7#AUTO#TRACKER state => DOWN

Jan 31 19:59:18.274: SDWAN INFO: Tracker entry Tunnel100011/#SIGL7#AUTO#TRACKER state => DOWN

Jan 31 19:59:18.291: SDWAN INFO: Tracker entry Tunnel100012/#SIGL7#AUTO#TRACKER state => DOWN

قم بتشغيل الأمر show ip interface brief وفحص بروتوكول واجهة الأنفاق إذا كان هناك عرض لأعلى أو لأسفل.

Router#show ip interface brief

Interface IP-Address OK? Method Status Protocol

GigabitEthernet1 10.2.234.146 YES DHCP up up

GigabitEthernet2 10.2.58.221 YES other up up

Tunnel100001 10.2.58.221 YES TFTP up down

Tunnel100002 10.2.58.221 YES TFTP up down

بعد التأكد من عدم وجود أي مشاكل في بيانات اعتماد Zscaler، يمكنك إزالة واجهة SIG من قالب الجهاز ودفعها إلى الموجه.

بمجرد اكتمال الدفع، قم بتطبيق قالب SIG وأعادته إلى الموجه. تفرض هذه الطريقة إعادة إنشاء الأنفاق من البداية.

معلومات ذات صلة

محفوظات المراجعة

| المراجعة | تاريخ النشر | التعليقات |

|---|---|---|

1.0 |

08-Feb-2024 |

الإصدار الأولي |

تمت المساهمة بواسطة مهندسو Cisco

- Eris BletaCisco Escalation Engineer

اتصل بنا

- فتح حالة دعم

- (تتطلب عقد خدمة Cisco)

التعليقات

التعليقات