المقدمة

يصف هذا المستند تكوين لشبكة VPN الخاصة بالوصول عن بعد للعميل الآمن (AnyConnect) على الدفاع الآمن ضد تهديد جدار الحماية.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- المعرفة الأساسية للشبكات الخاصة الظاهرية (VPN) و TLS و IKEv2،

- المصادقة والتفويض والمحاسبة (AAA) الأساسية ومعرفة RADIUS،

- تجربة المركز الآمن لإدارة عمليات الحماية من الحرائق.

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- الدفاع ضد تهديد جدار الحماية الآمن (SFTD) 7.2.5

- مركز إدارة جدار الحماية الآمن (SFMC) 7.2.9

- Secure Client (AnyConnect) 5.1.6

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

معلومات أساسية

يقدم هذا المستند مثالا للتكوين الخاص بالإصدار 7.2.5 من "حماية تهديد جدار الحماية الآمن (FTD)" والإصدارات الأحدث، والذي يسمح لشبكة VPN للوصول عن بعد باستخدام أمان طبقة النقل (TLS) والإصدار 2 من تبادل مفتاح الإنترنت (IKEv2). كعميل، يمكن إستخدام Secure Client (AnyConnect)، وهو مدعوم على أنظمة أساسية متعددة.

التكوين

1 - المتطلبات الأساسية

للانتقال عبر معالج "الوصول عن بعد" في "مركز إدارة جدار الحماية الآمن":

- إنشاء شهادة تستخدم لمصادقة الخادم.

- قم بتكوين خادم RADIUS أو LDAP لمصادقة المستخدم.

- قم بإنشاء تجمع من العناوين لمستخدمي VPN.

- تحميل صور AnyConnect لأنظمة أساسية مختلفة.

أ) إستيراد شهادة SSL

تعد الشهادات ضرورية عند تكوين "العميل الآمن". يجب أن تحتوي الشهادة على ملحق "الاسم البديل للموضوع" مع اسم DNS و/أو عنوان IP لتجنب الأخطاء في مستعرضات الويب.

ملاحظة: يتمتع مستخدمو Cisco المسجلون فقط بالوصول إلى الأدوات الداخلية ومعلومات الخطأ.

هناك قيود على التسجيل اليدوي للشهادة:

- في SFTD تحتاج إلى شهادة CA قبل إنشاء CSR.

- إذا تم إنشاء CSR خارجيا، فإن الطريقة اليدوية تفشل، فيجب إستخدام طريقة مختلفة (PKCS12).

هناك العديد من الطرق للحصول على شهادة على جهاز SFTD، ولكن الطريقة الآمنة والسهلة هي إنشاء طلب توقيع شهادة (CSR)، وتوقيعه باستخدام مرجع مصدق (CA) ثم إستيراد الشهادة الصادرة للمفتاح العام، والتي كانت في CSR. وإليك طريقة القيام بذلك:

- انتقل إلى

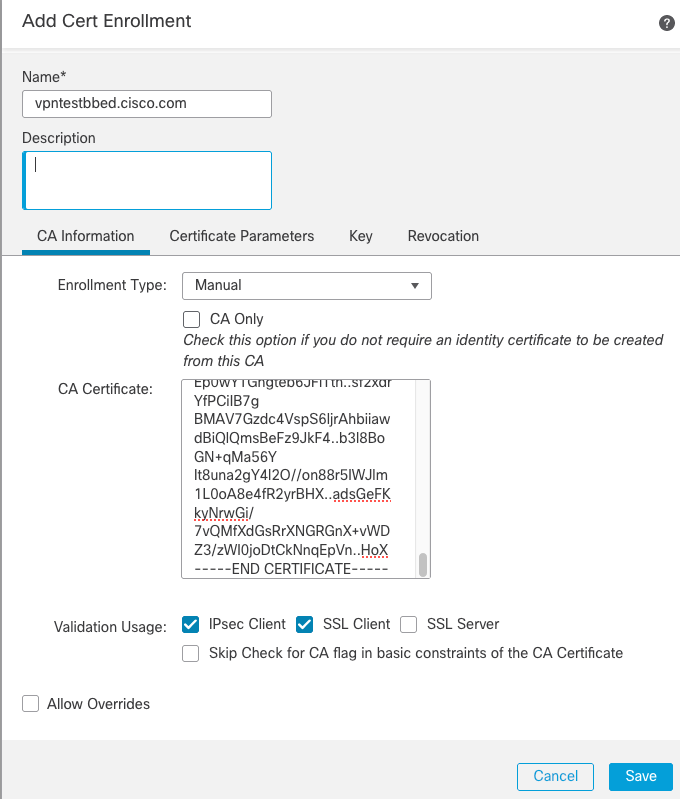

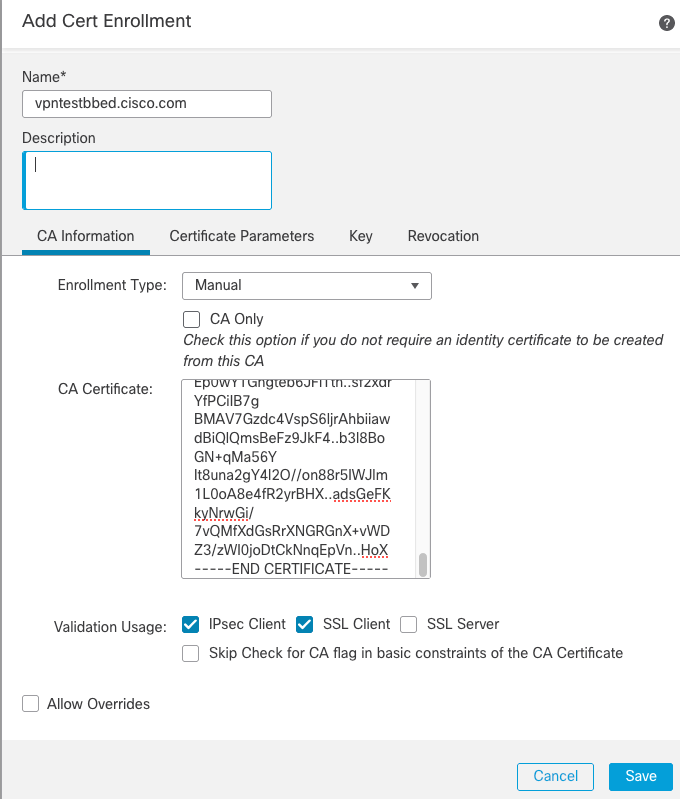

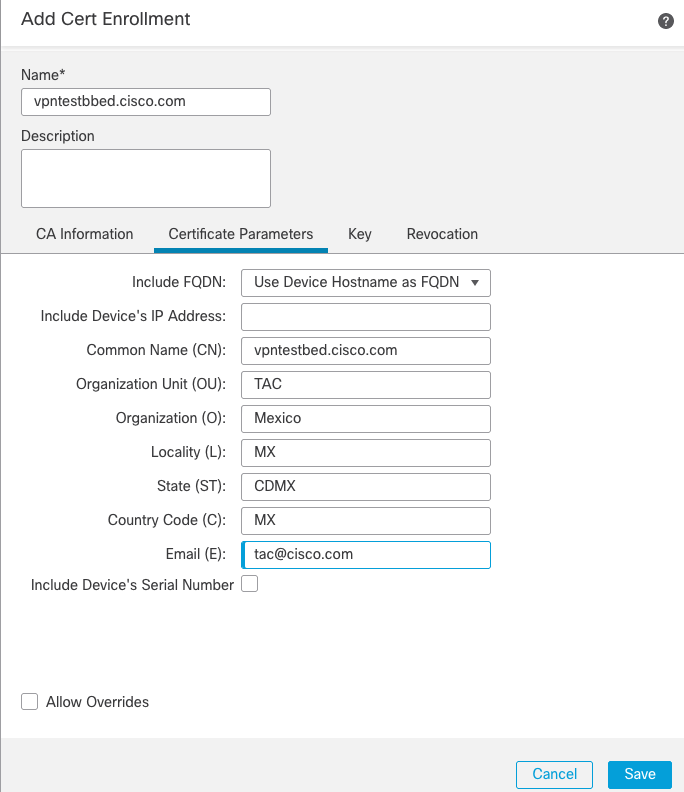

Objects > Object Management > PKI > Cert Enrollment، انقر فوقAdd Cert Enrollment.

- تحديد

Enrollment Typeولصق شهادة المرجع المصدق (CA) (الشهادة المستخدمة لتوقيع CSR).

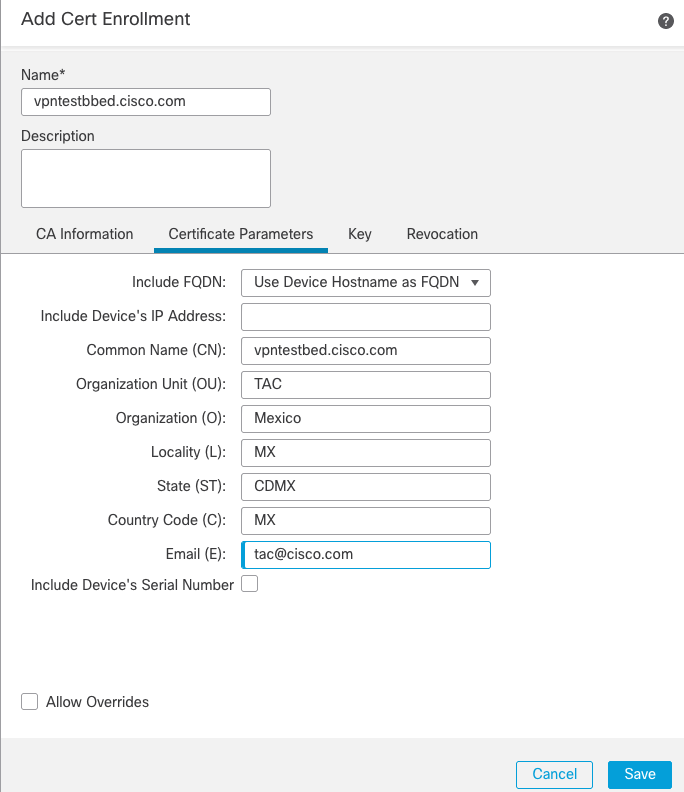

- ثم انتقل إلى علامة التبويب الثانية وحدد

Custom FQDNوتعبئة كل الحقول الضرورية، على سبيل المثال:

- في علامة التبويب الثالثة، حدد

Key Type، أختر الاسم والحجم. بالنسبة إلى RSA، تعد وحدات بت 2048 كحد أدنى.

- انقر

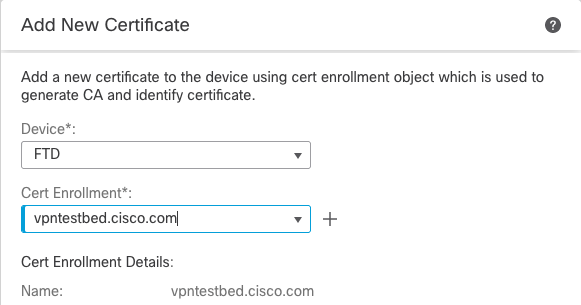

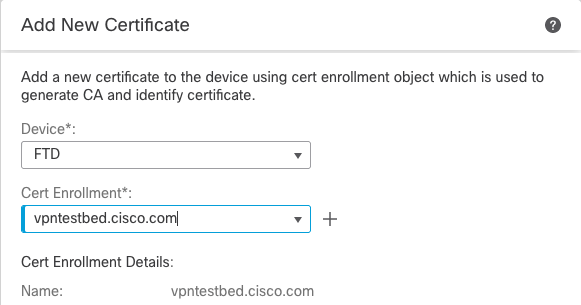

Saveوانتقل إلىDevices > Certificates > Add.

- ثم حدد

Device، وتحت تحديدCert Enrollment TrustPoint التي قمت بإنشائها، انقرAdd:

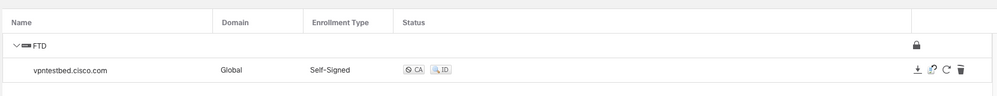

- فيما بعد، وبجوار اسم TrustPoint، انقر فوق

ثم

ثمYesالأيقونة، وبعد ذلك نسخ CSR إلى CA وتوقيعه. يجب أن يكون للشهادة سمات مثل خادم HTTPS العادي.

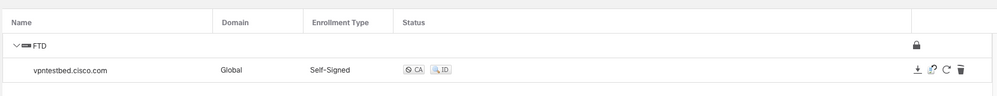

- بعد أن تستلم الشهادة من CA بتنسيق base64، قم بتحديدها

Browse Identity Certificate، وتحديدها من القرص وانقرImport. وعندما ينجح ذلك، ترون:

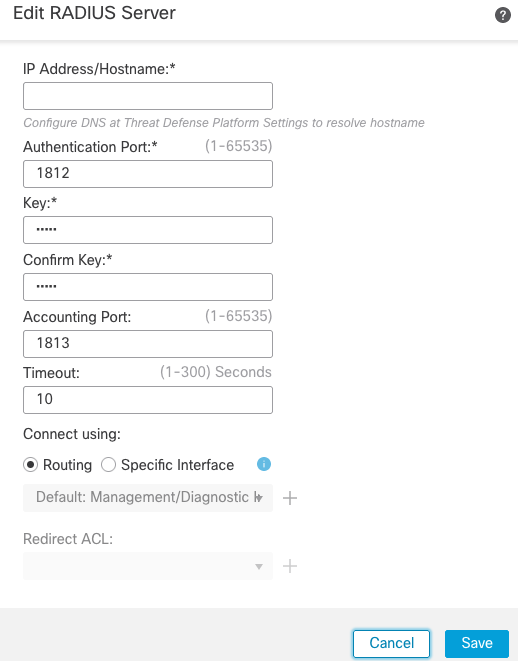

ب) تكوين خادم RADIUS

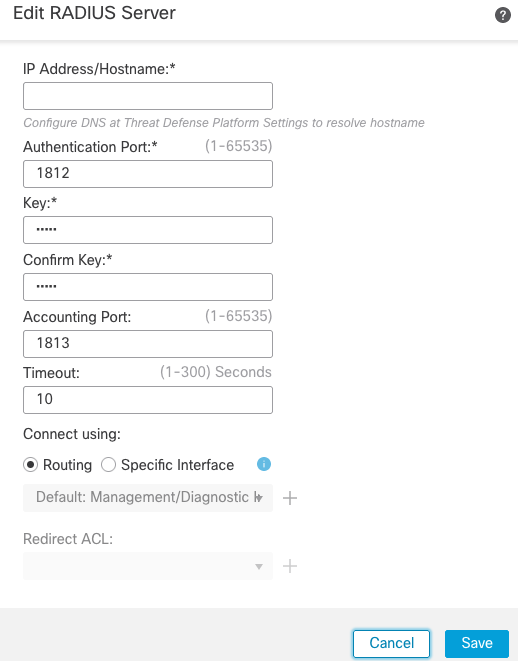

- انتقل إلى

Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group > +.

- املأ الاسم وأضف عنوان IP مع سر مشترك، انقر

Save:

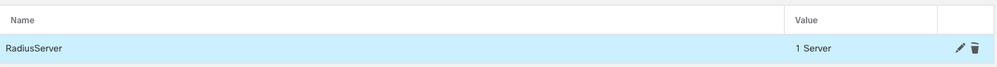

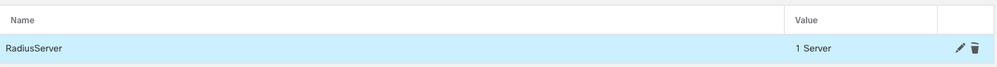

- وبعد هيك بتلاقي السيرفر على القائمة:

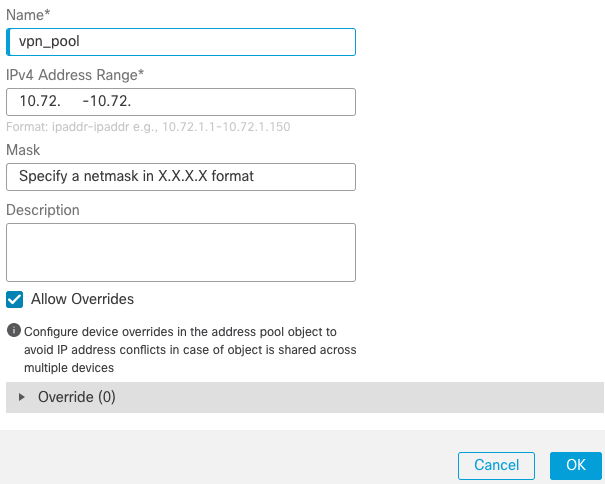

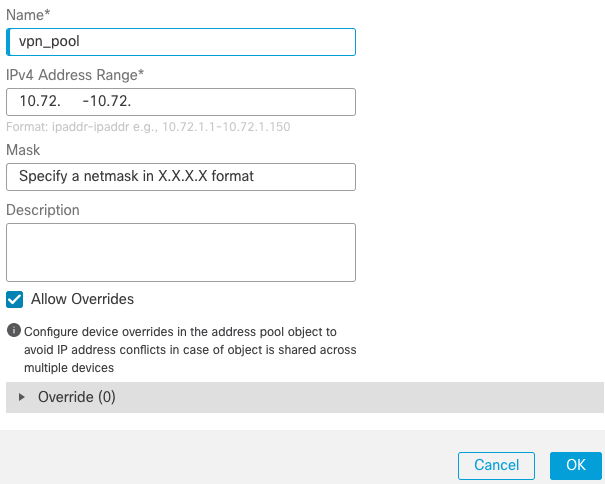

ج) إنشاء مجموعة من العناوين لمستخدمي VPN

- الانتقال إلى

Objects > Object Management > Address Pools > IPv4 Pools > Add IPv4 Pools.

- وضع الاسم والنطاق، والقناع غير مطلوب:

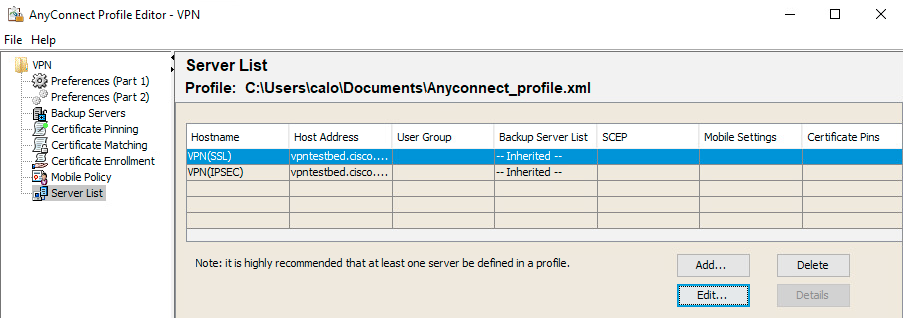

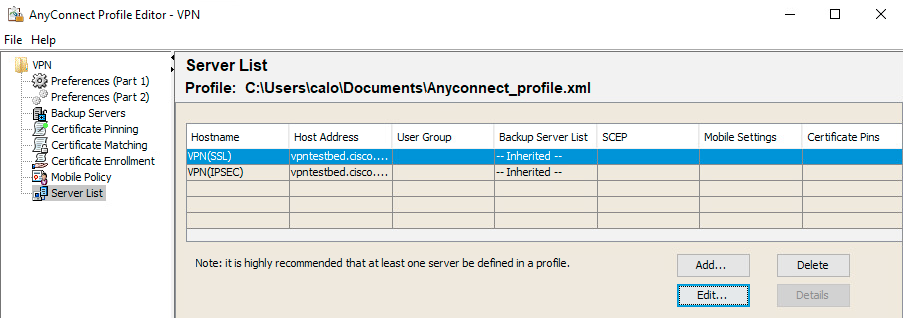

د) إنشاء ملف تخصيص XML

- قم بتنزيل محرر ملفات التعريف من موقع Cisco وافتحه.

- الانتقال إلى

Server List > Add...

- وضع اسم العرض و FQDN. يمكنك مشاهدة الإدخالات في قائمة الخوادم:

- انقر

OKو File > Save as...

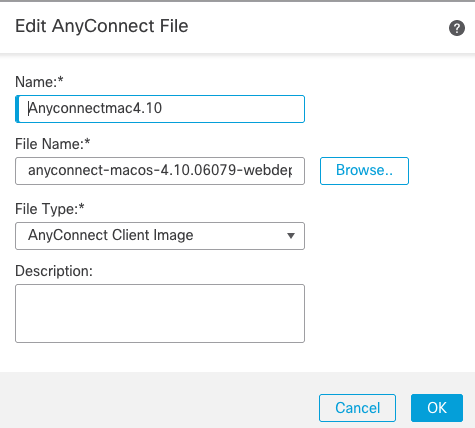

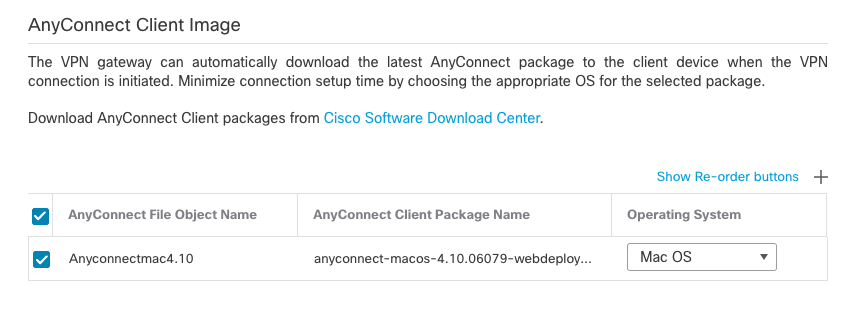

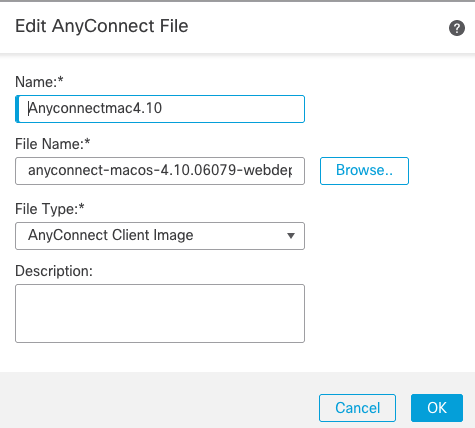

ه) تحميل صور AnyConnect

- تنزيل صور pkg من موقع Cisco.

- انتقل إلى

Objects > Object Management > VPN > AnyConnect File > Add AnyConnect File.

- اكتب الاسم وحدد ملف PKG من القرص، انقر

Save:

- أضف المزيد من الحزم بناء على متطلباتك الخاصة.

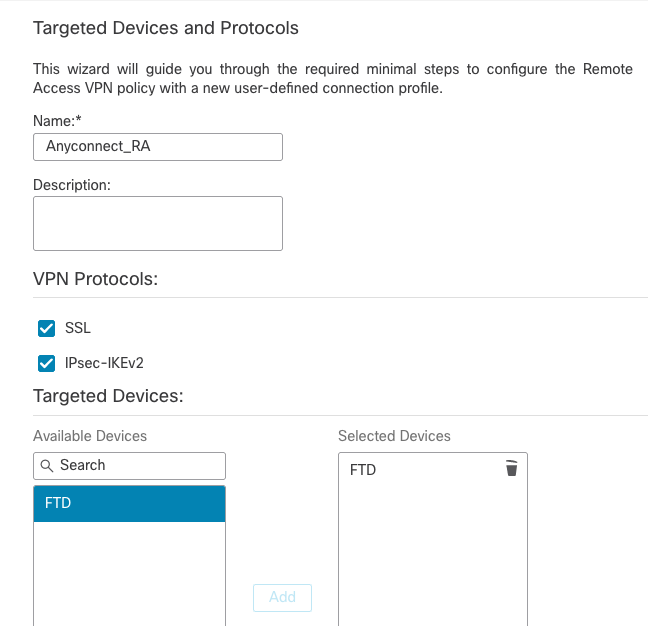

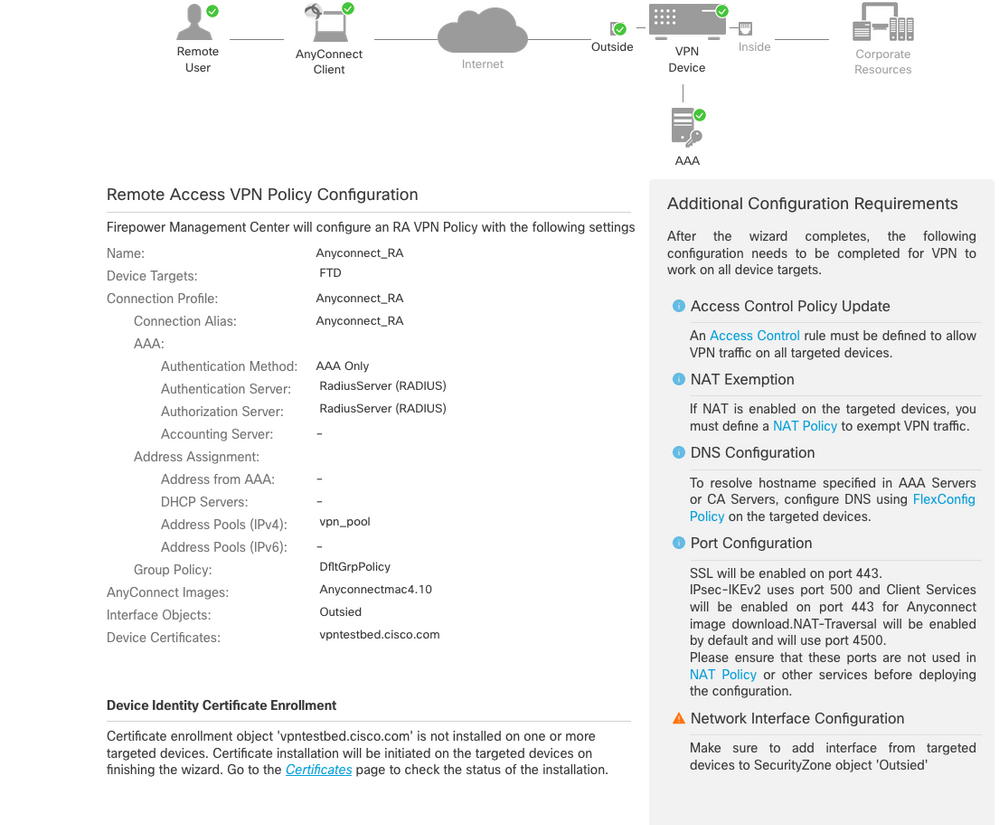

2. معالج الوصول عن بعد

- انتقل إلى

Devices > VPN > Remote Access > Add a new configuration.

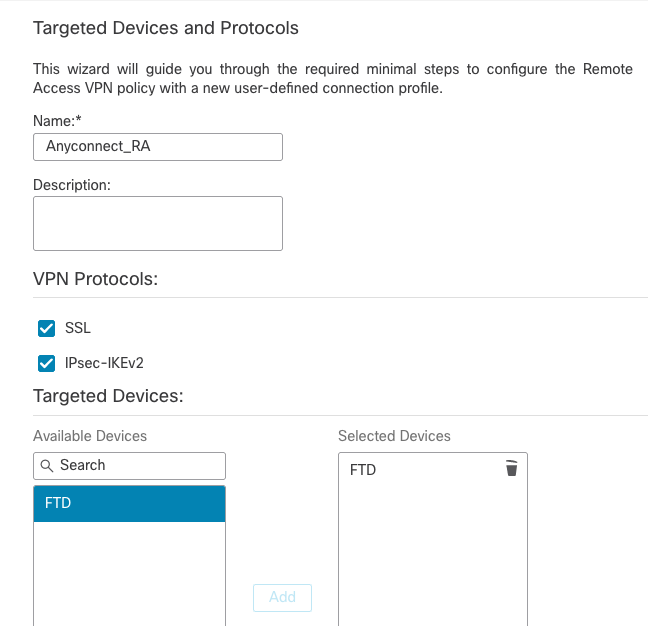

- قم بتسمية ملف التعريف وتحديد جهاز FTD:

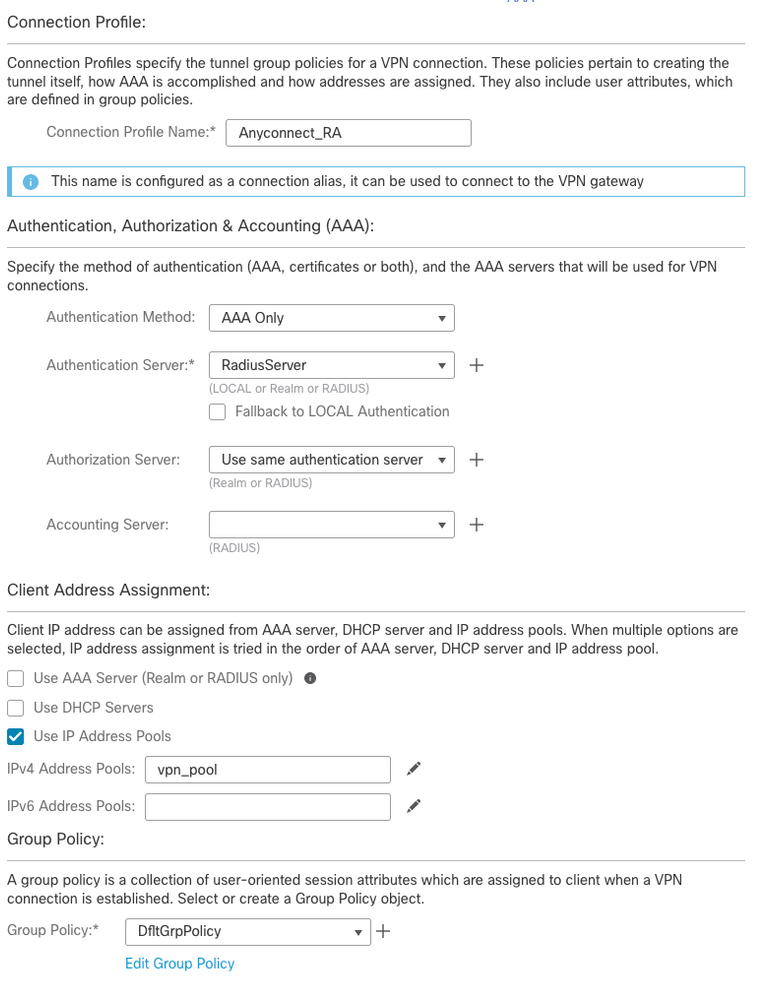

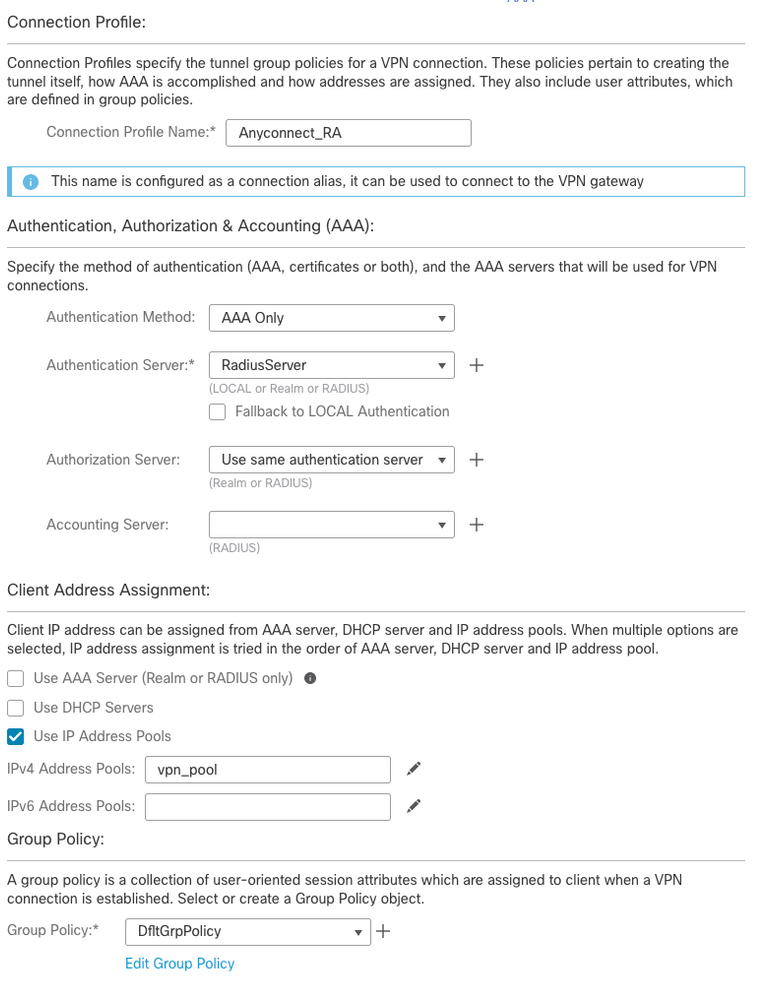

- في خطوة ملف تعريف الاتصال، اكتب

Connection Profile Name، حدد الأمر Authentication Server Address Poolsالذي قمت بإنشائه سابقا:

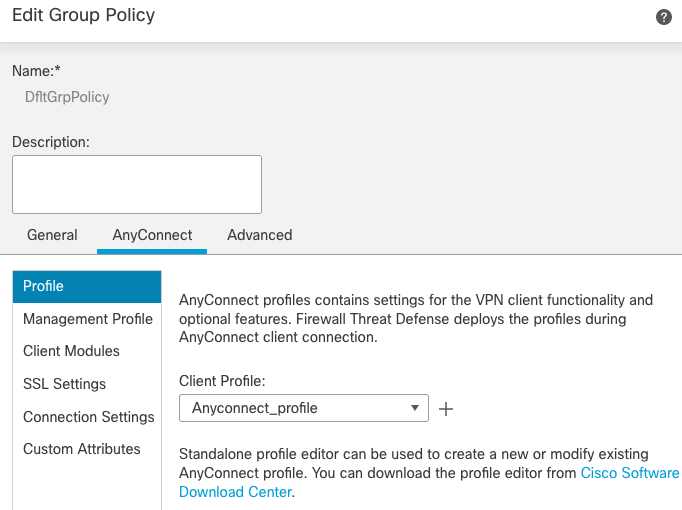

- انقر فوق

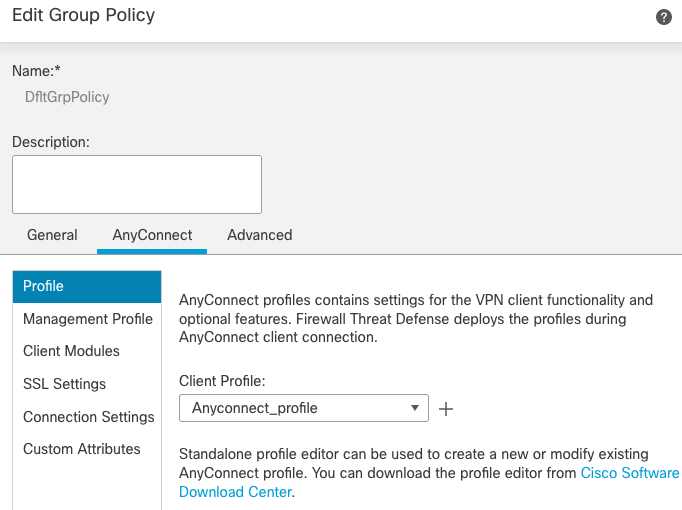

Edit Group Policy أو على علامة التبويب AnyConnect، حددClient Profile، ثم انقرSave:

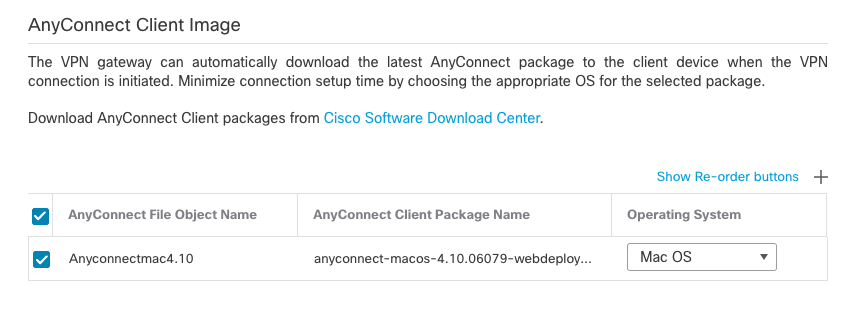

- في الصفحة التالية، حدد صور AnyConnect وانقر

Next.

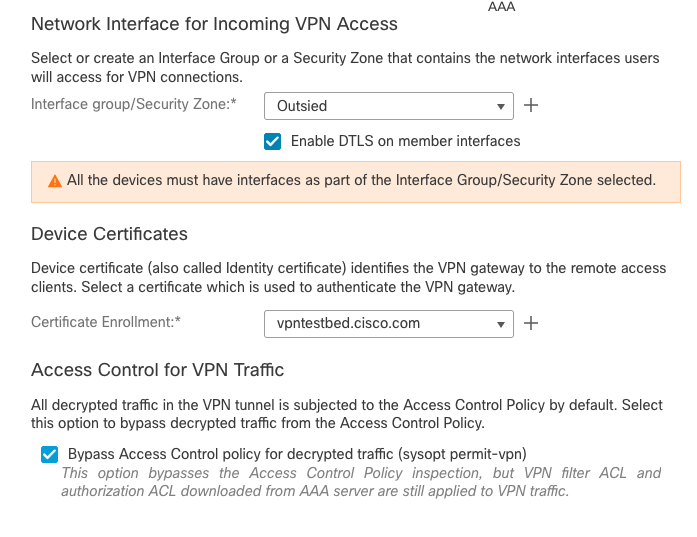

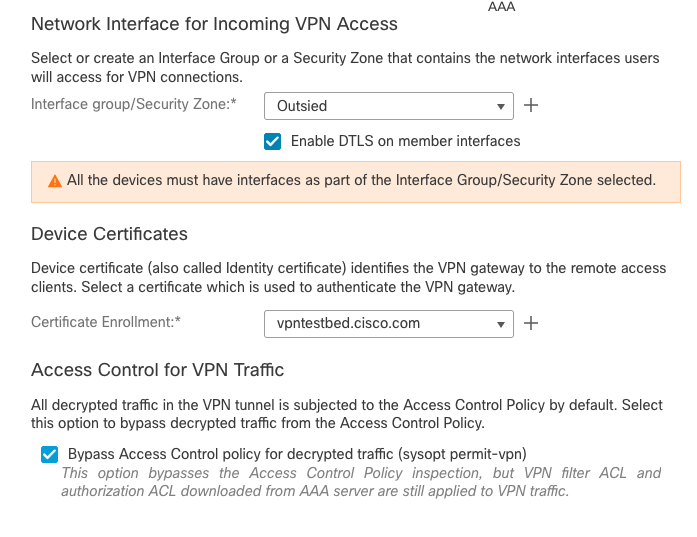

- في الشاشة التالية، حدد

Network Interface and Device Certificates:

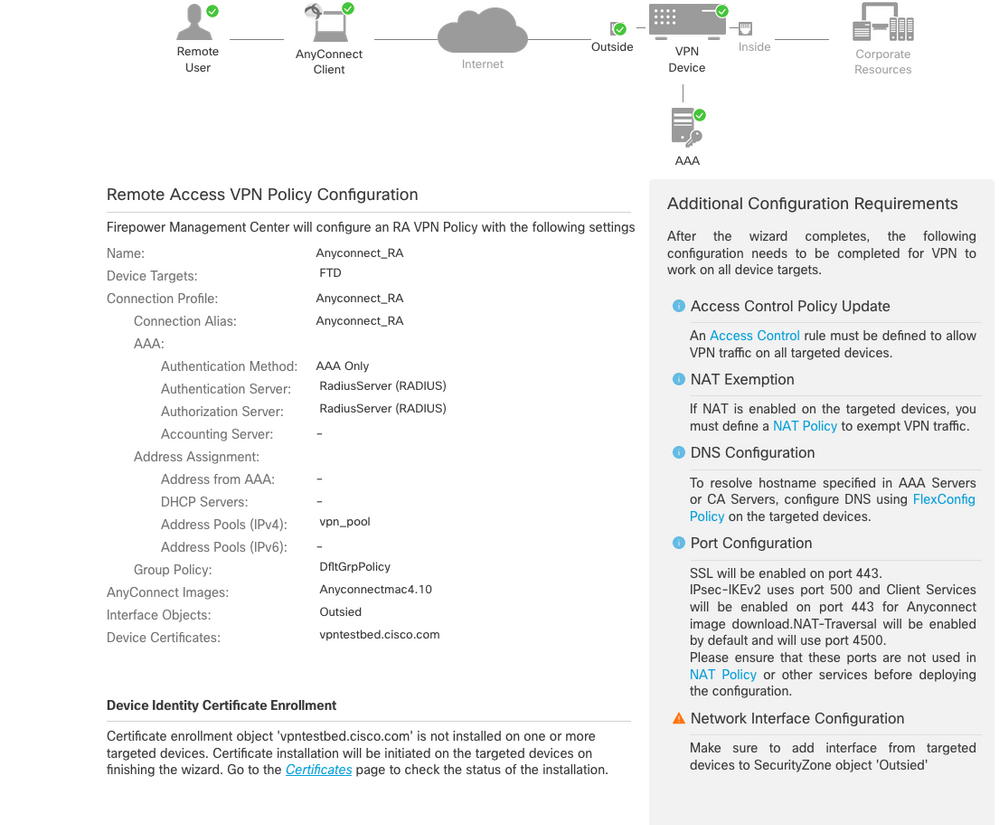

- عند تكوين كل شيء بشكل صحيح، يمكنك النقر

FinishثمDeploy:

- يؤدي هذا إلى نسخ التكوين بالكامل مع الشهادات وحزم AnyConnect إلى جهاز FTD.

الاتصال

للاتصال ب FTD تحتاج إلى فتح مستعرض، اكتب اسم DNS أو عنوان IP الذي يشير إلى الواجهة الخارجية. ثم يمكنك تسجيل الدخول باستخدام بيانات الاعتماد المخزنة في خادم RADIUS وتنفيذ التعليمات على الشاشة. بمجرد تثبيت AnyConnect، تحتاج بعد ذلك إلى وضع العنوان نفسه في نافذة AnyConnect وانقر فوقConnect.

القيود

غير مدعوم حاليا على FTD، ولكنه متوفر على ASA:

اعتبارات أمنية

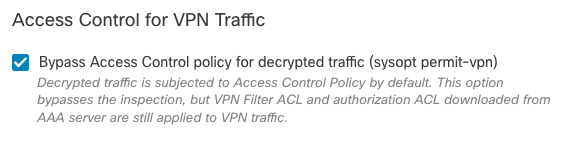

بشكل افتراضي، فإن sysopt connection permit-vpnالخيار معطل. وهذا يعني أنك بحاجة إلى السماح بحركة المرور التي تأتي من تجمع العناوين على الواجهة الخارجية عبر نهج التحكم في الوصول. وعلى الرغم من إضافة قاعدة التحكم في الوصول أو ما قبل التصفية للسماح بحركة مرور VPN فقط، إذا حدثت حركة مرور نص واضح لتطابق معايير القاعدة، فإنها مسموح بها بشكل خاطئ.

وهناك نهجان لمعالجة هذه المشكلة. أولا، خيار TAC الموصى به، هو تمكين مكافحة الانتحال (على ASA كان يعرف باسم إعادة توجيه المسار العكسي للبث الأحادي - uRPF) للواجهة الخارجية، وثانيا، لتمكين sysopt connection permit-vpnتجاوز فحص الشفق بالكامل. يسمح الخيار الأول فحص عادي لحركة المرور التي تنتقل إلى ومن مستخدمي VPN.

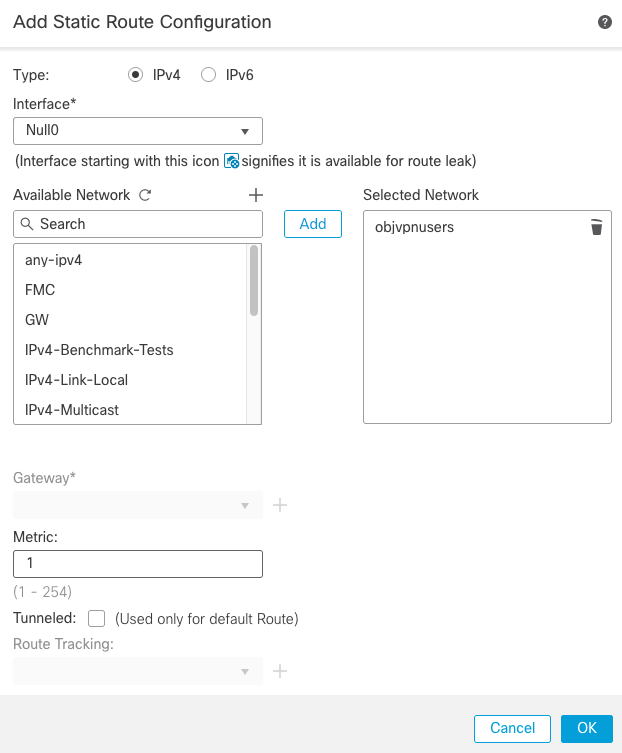

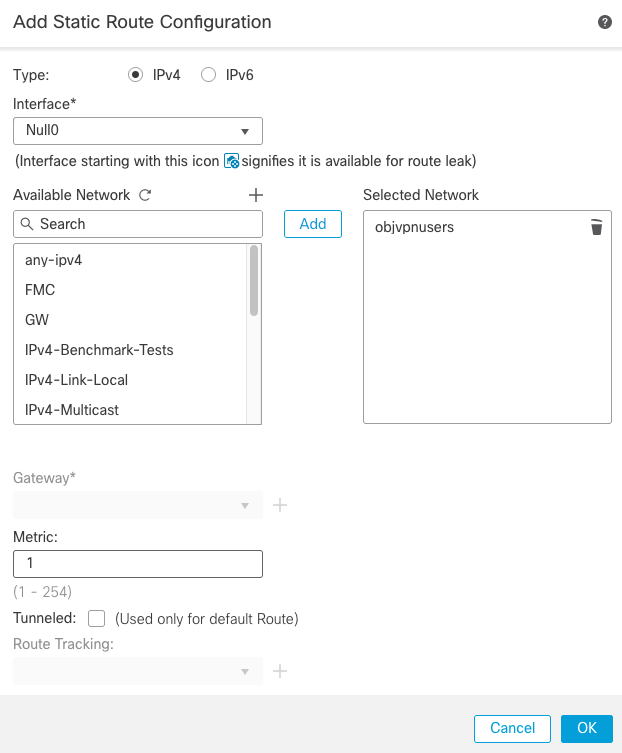

أ) تمكين uRPF

- إنشاء مسار خال للشبكة المستخدمة لمستخدمي الوصول عن بعد، محدد في القسم C. انتقل إلى

Devices > Device Management > Edit > Routing > Static Route وحدد Add route

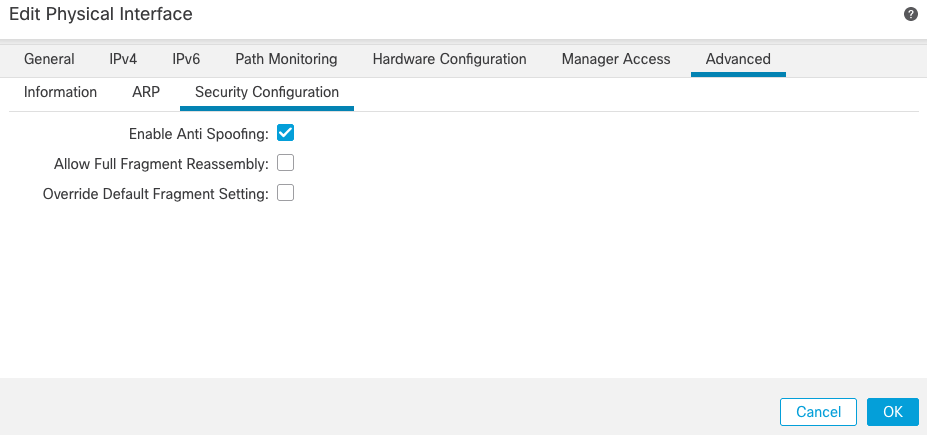

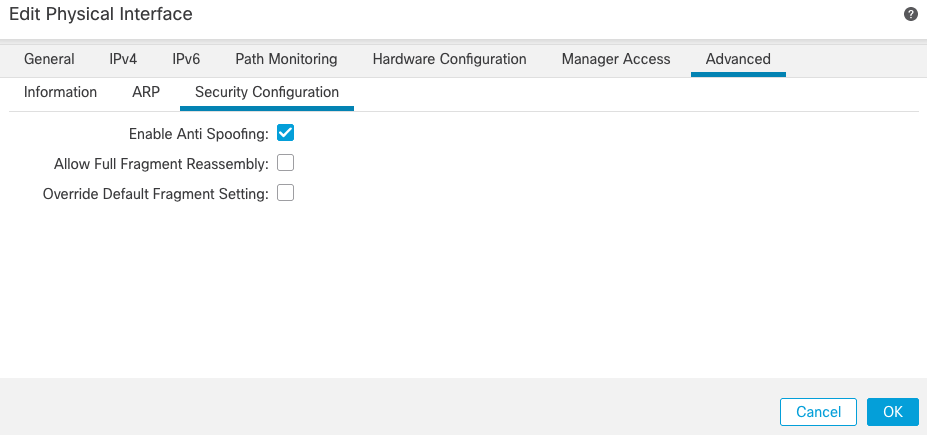

- بعد ذلك، قم بتمكين uRPF على الواجهة التي تنتهي فيها إتصالات VPN. للعثور على هذا، انتقل إلى

Devices > Device Management > Edit > Interfaces > Edit > Advanced > Security Configuration > Enable Anti Spoofing.

عند اتصال مستخدم، يتم تثبيت المسار 32 بت لذلك المستخدم في جدول التوجيه. يتم إسقاط حركة مرور النص الواضح التي يتم الحصول عليها من عناوين IP الأخرى غير المستخدمة من التجمع بواسطة uRFP. للاطلاع على وصف Anti-Spoofingارجع إلى تعيين معلمات تكوين الأمان على الدفاع عن تهديد جدار الحماية.

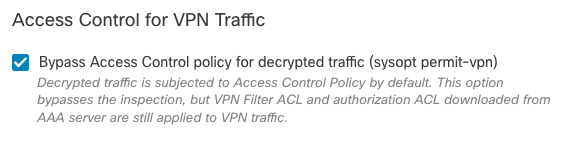

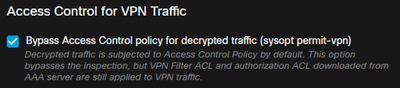

ب) خيارsysopt connection permit-vpnالتمكين

- هناك خيار للقيام بذلك مع المعالج أو تحت

Devices > VPN > Remote Access > VPN Profile > Access Interfaces.

معلومات ذات صلة

التعليقات

التعليقات