المقدمة

يصف هذا وثيقة كيف أن يتحرى عندما cisco مادة حفازة لا يبدي مركز أي ضمان بيانات لمادة حفازة 9800 sery WLC.

المتطلبات الأساسية

المتطلبات

توصي Cisco بأن تكون لديك معرفة بالمواضيع التالية:

- إستخدام واجهة سطر الأوامر (CLI) الخاصة بمركز Catalyst

- مؤسسة لينوكس الأساسية

- معرفة الشهادات على مركز مادة حفازة وعلى المادة حفازة 9800 منصة

المكونات المستخدمة

تستند المعلومات الواردة في هذا المستند إلى إصدارات البرامج والمكونات المادية التالية:

- جهاز Catalyst Center من الجيل الأول أو الثاني مزود ببرنامج إصدار 1.x أو 2.x مزود بحزمة الضمان

- وحدة التحكم في شبكة LAN اللاسلكية Catalyst 9800 Series (WLC)

تم إنشاء المعلومات الواردة في هذا المستند من الأجهزة الموجودة في بيئة معملية خاصة. بدأت جميع الأجهزة المُستخدمة في هذا المستند بتكوين ممسوح (افتراضي). إذا كانت شبكتك قيد التشغيل، فتأكد من فهمك للتأثير المحتمل لأي أمر.

ملاحظة: بينما تم كتابة هذا المستند في البداية ل Catalyst Center 1.x، فإن معظمه صالح ل Catalyst Center 2.x.

ملاحظة: يجب أن يكون Catalyst 9800 WLC قد تم اكتشافه من قبل Catalyst Center وتم تعيينه إلى موقع ما، ويجب أن يشغل إصدار متوافق من Cisco IOS® XE. لمزيد من التفاصيل حول قابلية التشغيل البيني، ارجع إلى مصفوفة توافق Catalyst Center.

معلومات أساسية

في لحظة الاكتشاف، يدفع Catalyst Center التكوين التالي إلى عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

ملاحظة: هذا المثال من وحدة التحكم اللاسلكية في السحابة Catalyst 9800-CL. قد تختلف بعض التفاصيل عند إستخدام جهاز Catalyst 9800 Series، بينما يمثل X.X.X.X عنوان IP الظاهري (VIP) الخاص بواجهة Catalyst Center Enterprise، بينما يمثل Y.Y.Y.Y عنوان IP الخاص بالإدارة الخاص بواجهة WLC.

crypto pki trustpoint sdn-network-infra-iwan

enrollment pkcs12

revocation-check crl

rsakeypair sdn-network-infra-iwan

crypto pki trustpoint DNAC-CA

enrollment mode ra

enrollment terminal

usage ssl-client

revocation-check crl none

source interface GigabitEthernet1

crypto pki certificate chain sdn-network-infra-iwan

certificate 14CFB79EFB61506E

3082037D 30820265 A0030201 02020814 CFB79EFB 61506E30 0D06092A 864886F7

<snip>

quit

certificate ca 7C773F9320DC6166

30820323 3082020B A0030201 0202087C 773F9320 DC616630 0D06092A 864886F7

<snip>

quit

crypto pki certificate chain DNAC-CA

certificate ca 113070AFD2D12EA443A8858FF1272F2A

30820396 3082027E A0030201 02021011 3070AFD2 D12EA443 A8858FF1 272F2A30

<snip>

quit

telemetry ietf subscription 1011

encoding encode-tdl

filter tdl-uri /services;serviceName=ewlc/wlan_config

source-address Y.Y.Y.Y

stream native

update-policy on-change

receiver ip address X.X.X.X 25103 protocol tls-native profile sdn-network-infra-iwan

telemetry ietf subscription 1012

<snip - many different "telemetry ietf subscription" sections - which ones depends on

Cisco IOS version and Catalyst Center version>

network-assurance enable

network-assurance icap server port 32626

network-assurance url https://X.X.X.X

network-assurance na-certificate PROTOCOL_HTTP X.X.X.X /ca/ pem

أستكشاف أخطاء بيانات الضمان وإصلاحها من WLC على مركز Catalyst

الخطوة 1. دققت أن ال WLC يكون يمكن الوصول وإدارة في المادة حفازة مركز مخزون.

إن ليس ال WLC في حالة يدير، أنت ينبغي أصلحت ال reachability أو يزود إصدار قبل أن أنت تستمر.

تلميح: تحقق من سجلات مدير المخزون و SPF-device-manager و SPF-service-manager لتحديد الفشل.

الخطوة 2. دققت أن يدفع مادة حفازة مركز كل التشكيل ضروري إلى ال WLC.

ضمنت التشكيل يذكر في الخلفية معلومة دفعت إلى ال WLC مع هذا أمر:

show run | section crypto pki trustpoint DNAC-CA

show run | section crypto pki trustpoint sdn-network-infra-iwan

show run | section network-assurance

show run | section telemetry

المشاكل المعروفة:

- معرف تصحيح الأخطاء من Cisco CSCvs62939 - لا يقوم مركز بنية الشبكة الرقمية من Cisco بدفع تكوين بيانات تتبع الاستخدام إلى محولات 9xxx بعد الاكتشاف.

- معرف تصحيح الأخطاء من Cisco CSCvt83104 - فشل دفع تكوين ضمان eWLC إذا كان مخزن بيانات مرشح NetConf موجودا على الجهاز.

- يفشل إمداد شهادة DNAC-CA لمعرف تصحيح الأخطاء من Cisco CSCvt97081 - eWLC DNAC-CA للجهاز المكتشف باسم DNS.

السجلات للتحقق من:

- خدمة DNA-Wireless - لشهادة DNAC-CA وتكوين بيانات القياس عن بعد.

- network-design-service - لشهادة SDN-network-infra-iwan.

الخطوة 3. دققت أن يتم إنشاء الشهادات الضرورية على ال WLC.

ضمنت أن يتم إنشاء الشهادات بشكل صحيح على WLC مع هذا أمر:

show crypto pki certificates DNAC-CA

show crypto pki certificates sdn-network-infra-iwan

المشاكل والقيود المعروفة:

- معرف تصحيح الأخطاء من Cisco CSCvu03730 - لا تتم مراقبة eWLC في مركز بنية الشبكة الرقمية من Cisco لأن شهادة SDN-network-infra-iwan غير مثبتة (السبب الجذري هو انتهاء صلاحية شهادة عميل وسيط PKI).

- معرف تصحيح الأخطاء من Cisco CSCvr44560 - ENH: إضافة دعم لشهادات CA التي تنتهي صلاحيتها بعد 2099 ل IOS-XE

- معرف تصحيح الأخطاء من Cisco CSCwc99759 - ENH: إضافة دعم لتوقيع شهادة RSA 8192 بت

الخطوة 4. تحقق من حالة اتصال بيانات تتبع الاستخدام.

ضمنت أن يكون اتصال القياس عن بعد في الحالة نشط على ال WLC مع هذا أمر:

wlc-01#show telemetry internal connection

Telemetry connection

Address Port Transport State Profile

------------------------------------------------------------------

X.X.X.X 25103 tls-native Active sdn-network-infra-iwan

أو من Cisco IOS XE الإصدار 17.7 والإصدارات الأحدث:

wlc-01#show telemetry connection all

Telemetry connections

Index Peer Address Port VRF Source Address State State Description

----- -------------------------- ----- --- -------------------------- ---------- --------------------

9825 X.X.X.X 25103 0 Y.Y.Y.Y Active Connection up

يجب أن يكون عنوان IP X.X.X.X.X هو واجهة Catalyst Center Enterprise. إذا تم تكوين Catalyst Center باستخدام VIPs، فيجب أن يكون ذلك هو VIP الخاص بواجهة المؤسسة. إذا كان عنوان IP صحيحا وكانت الحالة نشطة، فقم بالمتابعة إلى الخطوة التالية.

إذا كانت الحالة متصلة، فلن يتم إنشاء اتصال بروتوكول نقل النص التشعبي الآمن (HTTPS) من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) إلى مركز Catalyst بنجاح. قد يكون هناك العديد من الأسباب المختلفة لذلك، أكثرها شيوعا سيتم سردها لاحقا.

4.1. ليس ال catalyst مركز VIP يمكن الوصول إليه من ال WLC أو في وضع أسفل.

- في عقدة واحدة مع الشخصية المهمة، تنزل الشخصية المهمة عندما تنهار واجهة نظام المجموعة. تحقق من اتصال واجهة نظام المجموعة.

- تحقق من توفر اتصال عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) بالشخصيات المهمة من فئة المؤسسات (ICMP/ping).

- دققت أن المادة حفازة مركز مشروع vip في الدولة up، مع هذا أمر:

ip a | grep en.

- دققت أن المادة حفازة مركز مشروع VIP يكون شكلت بشكل صحيح مع هذا أمر:

etcdctl get /maglev/config/cluster/cluster_network.

4-2 وعنصر التحكم في الشبكة المحلية اللاسلكية متوفر بدرجة عالية (HA)؛ ولا يعمل الضمان بعد تجاوز الفشل.

هذا يستطيع وقعت إن لا يشكل ال HA ب المادة حفازة مركز. في هذه الحالة: أزلت ال WLC من المخزون، حطمت ال HA، اكتشفت كلا WLCs، وأطلقت مادة حفازة مركز من HA.

ملاحظة: يمكن تغيير هذا المتطلب في إصدارات Catalyst Center الأحدث.

4.3. لم يقم مركز Catalyst بإنشاء TrustPoint وشهادة DNAC-CA.

- تحقق من الخطوة 2 والخطوة 3 لإصلاح هذه المشكلة.

4-4 لم يقم مركز Catalyst بإنشاء sdn-network-infra-iwan TrustPoint والشهادة.

- تحقق من الخطوة 2 والخطوة 3 لإصلاح هذه المشكلة.

4.5. لم يدفع مركز Catalyst تكوين الضمان.

- يبدي الأمر

show network-assurance summary ضمان الشبكة على هيئة Disabled:

DC9800-WLC#show network-assurance summary ---------------------------------------------------- Network-Assurance : Disabled Server Url : ICap Server Port Number : Sensor Backhaul SSID : Authentication : Unknown

- تأكد من تمكين التحكم في الجهاز في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، حيث إن هذا مطلوب ل Catalyst Center لدفع التكوين. يمكن تمكين إمكانية التحكم في الجهاز في عملية الاكتشاف، أو بمجرد أن تكون وحدة التحكم في الشبكة المحلية اللاسلكية (WLC) على قائمة الجرد وتتم إدارتها بواسطة مركز Catalyst. انتقل إلى

Inventory الصفحة. تحديد Device > Actions > Inventory > Edit Device > Device Controllability > Enable.

4.6. لا يقوم مركز Catalyst بدفع تكوين اشتراك بيانات تتبع الاستخدام.

- تأكد من أن عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لديه الاشتراكات باستخدام

show telemetry ietf subscription all الأمر. - إذا لم تكن هناك مساحة، فتحقق من الخطوة 2 والخطوة 3 لإصلاح هذه المشكلة.

4.7. فشل تأكيد TLS بين عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) ومركز Catalyst Center بسبب تعذر التحقق من صحة شهادة Catalyst Center بواسطة عنصر التحكم في الشبكة المحلية اللاسلكية (WLC).

قد يرجع ذلك إلى أسباب عديدة، منها الأسباب الأكثر شيوعا المذكورة هنا:

4.7.1. انتهت صلاحية شهادة Catalyst Center أو تم إبطالها، أو لا تحتوي على عنوان IP لمركز Catalyst في اسم الموضوع البديل (SAN).

4-7-2 يفشل التحقق من الإبطال بسبب تعذر إسترداد قائمة إبطال الشهادات (CRL).

- قد تكون هناك أسباب عديدة لفشل إسترداد CRL، مثل فشل DNS، أو مشكلة جدار الحماية، أو مشكلة الاتصال بين WLC ونقطة توزيع CRL (CDP)، أو إحدى هذه المشاكل المعروفة:

- معرف تصحيح الأخطاء من Cisco CSCvr41793 - PKI: لا يستخدم إسترداد CRL طول محتوى HTTP.

- معرف تصحيح الأخطاء من Cisco CSCvo03458 - PKI، فحص إبطال crl none، لا يدعم إذا لم يكن CRL يمكن الوصول إليه.

- معرف تصحيح الأخطاء من Cisco CSCue73820 - لم يتم مسح أخطاء PKI حول فشل تحليل CRL.

- كحل بديل، قم بالتكوين

revocation-check none تحت TrustPoint ل DNAC-CA.

4-7-3 خطأ الشهادة "سلسلة الشهادات النظيرة أطول من أن يمكن التحقق منها".

- فحصت الإنتاج من

show platform software trace message mdt-pubd chassis active R الأمر. - إذا كان هذا يظهر

"Peer certificate chain is too long to be verified" بعد ذلك تحقق: معرف تصحيح الأخطاء من Cisco CSCvw09580 - 9800 WLC لا يأخذ عمق سلاسل شهادات مركز بنية الشبكة الرقمية من Cisco مع 4 وأكثر.

- من أجل إصلاح هذا، استورد الشهادة من المرجع المصدق الوسيط الذي أصدر شهادة Catalyst Center، إلى TrustPoint على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، باستخدام هذا الأمر:

echo | openssl s_client -connect <Catalyst Center IP>:443 -showcerts.

ملاحظة: ينتج عن ذلك قائمة بالشهادات الموجودة في سلسلة الضمان (مرمز PEM)، بحيث تبدأ كل شهادة ب —BEGIN CERTIFICATE—. ارجع إلى عنوان URL المذكور في قسم الحل، وقم بتنفيذ الخطوات لتكوين شهادة DNAC-CA، ولكن لا تقوم باستيراد شهادة المرجع المصدق الجذر. بدلا من ذلك، قم باستيراد شهادة المرجع المصدق المسبب للمشاكل.

4.7.4. انتهت صلاحية شهادة WLC.

- عندما يكون إصدار Catalyst Center هو 1.3.3.7 أو أقدم، كان من الممكن أن تكون شهادة WLC قد انتهت صلاحيتها. عندما يكون إصدار Catalyst Center 1.3.3.8 أو إصدارا أحدث (ولكن ليس 2.1.2.6 أو إصدارا أحدث)، يمكن أن يظل ذلك مشكلة إذا انتهت صلاحية الشهادة قبل الترقية من الإصدار 1.3.3.7 أو إصدارا أحدث.

- تحقق من تاريخ انتهاء الصلاحية في مخرجات

show crypto pki certificates sdn-network-infra-iwan الأمر.

4.8. لا تقبل خدمة Collector-iosxe على Catalyst Center الاتصال من عنصر التحكم في الشبكة المحلية اللاسلكية (WLC) لأنه لم يتم إخطارها بالجهاز الجديد بواسطة خدمة Inventory-Manager.

- للتحقق من قائمة الأجهزة المعروفة من قبل IOSXE-Collector، أدخل هذا الأمر على واجهة سطر الأوامر (CLI) الخاصة ب Catalyst Center:

curl -s http://collector-iosxe-db.assurance-backend.svc.cluster.local:8077/api/internal/device/data

- للحصول على قائمة أسماء المضيف وعناوين IP فقط، قم بتقسيم الإخراج باستخدام JQ باستخدام هذا الأمر:

في Catalyst Center 1.3 والإصدارات الأحدث:

curl -s 'http://collector-iosxe-db.assurance-backend.svc.cluster.local:8077/api/internal/device/data' | jq '.devices[] | .hostName, .mgmtIp'

في Catalyst Center 1.3.1 والإصدارات الأقدم:

curl -shttp://collector-iosxe-db.assurance-backend.svc.cluster.local:8077/api/internal/device/data' | jq '.device[] | .hostName, .mgmtIp

- إذا لم تحتوي هذه القائمة على عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، فعليك إعادة تشغيل خدمة Collector-iosxe وتأكيد ما إذا كان هذا سيقوم بحل المشكلة أم لا.

- وإذا لم تساعد إعادة تشغيل Collector-iosxe وحدها، فيمكن أن تساعد إعادة تشغيل خدمة Collector-manager في حل هذه المشكلة.

تلميح: لإعادة تشغيل خدمة، أدخل magctl service restart -d <service_name>.

- إذا كان إخراج الأمر

show telemetry internal connection لا يزال في حالة توصيل، فعليك بتتبع collector-iosxe السجلات الخاصة بالخطأ: تلميح: لتذيل ملف سجل، أدخل magctl service logs -rf <service_name> الأمر. في هذه الحالة، magctl service logs -rf collector-iosxe | lql..

40 | 2021-04-29 08:09:15 | ERROR | pool-15-thread-1 | 121 | com.cisco.collector.ndp.common.KeyStoreManager | java.lang.IllegalArgumentException: Exception setting server keystore

at java.util.Base64$Decoder.decode0(Base64.java:714)

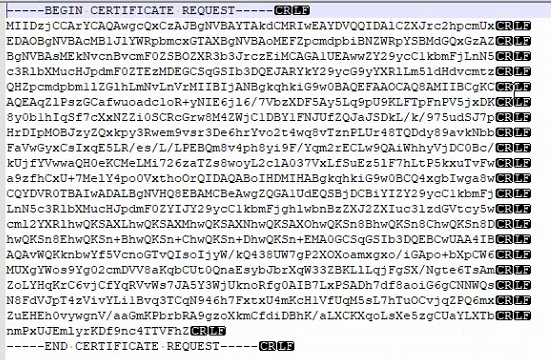

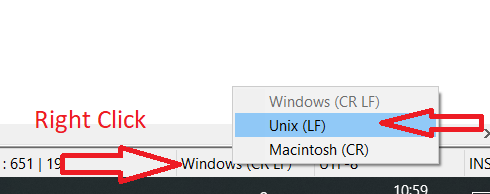

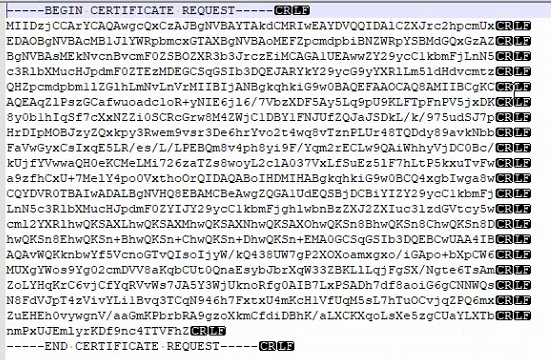

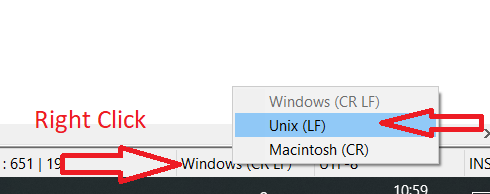

- إن يرى أنت هذا خطأ، بعد ذلك افتح الشهادة التي أضفت إلى Catalyst Center، على حد سواء ملفات .key و .pem (سلسلة شهادات) في Notepad++. في Notepad++، انتقل إلى

View > Show Symbol > Show All Characters. - إذا كان لديك شيء من هذا القبيل:

ثم انتقل إلى:

وحفظ الشهادات.

- أضفتهم مرة أخرى إلى المادة حفازة مركز وفحصت إن يبدي

show telemetry internal connection الأمر الآن نشط.

4.9. العيوب ذات الصلة:

- معرف تصحيح الأخطاء من Cisco CSCvs78950 - eWLC إلى اتصال بيانات تتبع نظام المجموعة في حالة الاتصال.

- معرف تصحيح الأخطاء من Cisco CSCvr98535 - لا يقوم مركز بنية الشبكة الرقمية (DNA) من Cisco بتكوين واجهة مصدر HTTP ل PKI - يبقى تتبع تتبع بيانات الشبكة المحلية اللاسلكية (WLC) متصلا.

الخطوة 5. حالة القياس عن بعد نشطة، ولكن لا يتم ملاحظة أي بيانات في Assurance.

تحقق من الحالة الحالية للاتصال الداخلي عن بعد باستخدام هذا الأمر:

dna-9800#show telemetry internal connection

Telemetry connection

Address Port Transport State Profile

------------------------------------------------------------------

X.X.X.X 25103 tls-native Active sdn-network-infra-iwan

العيوب المحتملة:

- معرف تصحيح الأخطاء من Cisco CSCvu27838 - لا توجد بيانات ضمان لاسلكي من 9300 مع eWLC.

- معرف تصحيح الأخطاء من Cisco CSCvu00173 - مسار واجهة برمجة التطبيقات للضمان غير مسجل بعد الترقية إلى 1.3.3.4 (غير محدد إلى eWLC).

الحل

إذا لم يكن بعض التكوين المطلوب أو كله موجودا في عنصر التحكم في الشبكة المحلية اللاسلكية (WLC)، فحاول تحديد سبب عدم وجود التكوين. تحقق من ملفات السجل ذات الصلة إذا كان هناك تطابق مع عيب ما. بعد ذلك، اعتبر أن هذه الخيارات هي حل بديل.

Catalyst Center، الإصدار 2.x

على واجهة المستخدم الرسومية Catalyst Center، انتقل إلى Inventory الصفحة. أختر WLC > Actions > Telemetry > Update Telemetry Settings > Force Configuration Push > Next > Apply.ما بعد ذلك، انتظر بعض الوقت حتى تنتهي عنصر التحكم في الشبكة المحلية اللاسلكية من عملية إعادة التزامن. دققت أن يدفع مادة حفازة مركز التشكيل يذكر في الخلفية معلومة قسم من هذا وثيقة ودققت أن الضمان تشكيل حاضر على ال WLC مع show network-assurance summary الأمر.

Catalyst Center، الإصدار 1.x

هذا يستطيع أيضا كنت استعملت لمادة حفازة مركز 2.x إن السابق gui طريقة بعد لا يتلقى التأثير ب رغب.

- تم فقد

sdn-network-infra-iwan TrustPoint و/أو الشهادة. اتصل بمركز المساعدة التقنية (TAC) من Cisco لتثبيت شهادات ضمان مركز Catalyst والاشتراكات يدويا.

- تكوين ضمان الشبكة غير موجود.

ضمنت أن المادة حفازة center مشروع مهمة عنوان يمكن الوصول إليه من ال WLC. ثم قم بتكوين المقطع يدويا كما هو موضح في المثال التالي:

conf t

network-assurance url https://X.X.X.X

network-assurance icap server port 32626

network-assurance enable

network-assurance na-certificate PROTCOL_HTTP X.X.X.X /ca/ pem

ملاحظة: في السطر الخامس، لاحظ المسافة بين X.X.X.X.X و /ca/ وكذلك المسافة بين /ca/ و pem.

التعليقات

التعليقات